Configurazione di DVTI con Multi-SA su Secure Firewall

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

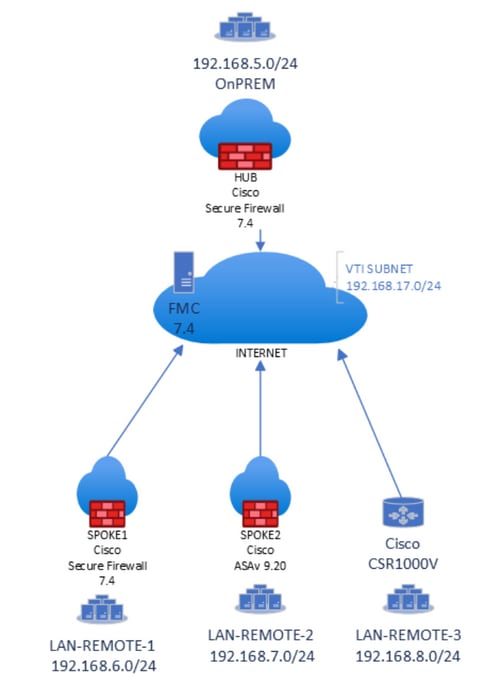

Questo documento descrive come configurare un DVTI su un Cisco Secure Firewall (Hub), con più dispositivi Extranet remoti (spoke).

Introduzione

Interfacce tunnel virtuali dinamiche

Le interfacce DVTI (Virtual Tunnel Interfaces) dinamiche possono fornire una connettività altamente sicura e scalabile per le reti VPN (Virtual Drive Network) ad accesso remoto.

I DVTI possono essere utilizzati sia per la configurazione Hub che Spoke. I tunnel forniscono un'interfaccia di accesso virtuale separata su richiesta per ciascuna sessione VPN.

1. Lo spoke avvia una richiesta di scambio IKE con l'hub per una connessione VPN.

2. L'hub autentica lo spoke.

3. Il Cisco Secure Firewall Management Center assegna un modello virtuale dinamico sull'hub.

4. Il modello virtuale genera dinamicamente un'interfaccia di accesso virtuale sull'hub. Questa interfaccia è univoca per la sessione VPN per spoke.

5. L'hub stabilisce un tunnel VTI dinamico con il spoke attraverso l'interfaccia di accesso virtuale.

6. Il traffico di scambio hub e spoke attraverso il tunnel con protocolli di routing dinamico (BGP/OSPF/EIGRP) o con funzionalità di reti protette (VTI, Multiple-Security Association).

7. Le VTI dinamiche funzionano come qualsiasi altra interfaccia, quindi è possibile applicare QoS, regole del firewall, protocolli di routing e altre funzionalità non appena il tunnel è attivo.

8. Viene creata una singola DVTI sul dispositivo HUB e più interfacce tunnel statiche per più siti remoti/spoke.

Nota: Cisco Secure Firewall ha aggiunto il supporto per DVTI nella versione 7.3 e attualmente supporta un solo DVTI come da Cisco bug ID CSCwe13781. Solo gli utenti Cisco registrati possono accedere agli strumenti e alle informazioni interne di Cisco.

È stata implementata la funzionalità VTI di Multiple Security Association per supportare la compatibilità tra sistemi VPN basati su route e sistemi VPN basati su policy,

Prerequisiti

- Disporre di almeno due dispositivi Cisco Secure Firewall già registrati nel Cisco Secure Firewall Management Center con configurazione di routing di base che funzionano rispettivamente come un hub e un spoke-1 con un'interfaccia loopback su ciascun dispositivo per simulare le reti locali della rete 192.168.5.0/24 (hub) e la rete locale remota della rete 192.168.6.0/24 (spoke-1).

- Configurare un'appliance ASA con configurazione di routing di base e supporto IKEv2 per funzionare come spoke-2 con un'interfaccia loopback preconfigurata per simulare la rete locale remota di 192.168.7.0/24.

- Disporre di un router Cisco IOS / Cisco IOS XE con configurazione di routing di base e supporto IKEV2 che funzioni come spoke-3 con un'interfaccia loopback preconfigurata per simulare la rete locale remota di 192.168.8.0/24.

Requisiti

- Conoscenza delle tecnologie VPN e del protocollo IKEv2.

- Conoscenza della navigazione e della configurazione dell'interfaccia GUI (FMC) di Cisco Secure Firewall per i dispositivi Cisco Secure Firewall.

- Conoscenze base di configurazione sui dispositivi Cisco IOS-XE.

- Concetti base del routing IPV4.

Nota: le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Cisco Secure Firewall Management Center (FMC) 7.3 o versioni successive.

- Cisco Secure Firewall 7.3 o versioni successive.

- ASAv 9.20 o versioni successive

- Cisco CSR

Nota: le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

Nota: tutte le subnet locali e remote sono simulate con interfacce di loopback precedentemente configurate su ciascun dispositivo.

Configurazioni

1. Accedere all'interfaccia utente di FMC con le credenziali di amministratore.

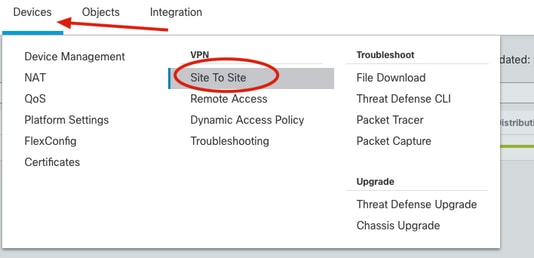

2. Dalla vista del dashboard di FMC, andare a Dispositivi e fare clic su Sito a sito sotto VPN opzioni.

3.Dal dashboard Sito in sito, fare clic su + VPN da sito a sito per creare una nuova topologia da sito a sito.

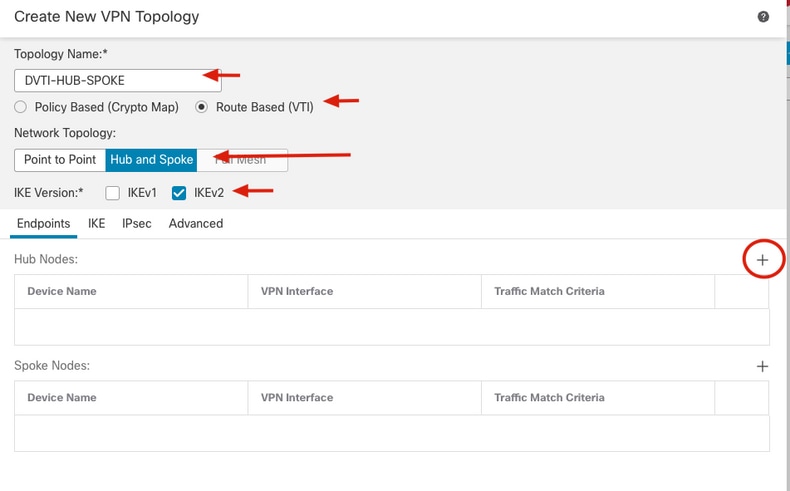

4. Dal menu Create New VPN Topology, specificare il nuovo nome e selezionare Route Based (VTI) come tipo VPN della nuova topologia, selezionare IKEv2 protocol dalle opzioni IKE Version, selezionare Hub and Spoke nelle impostazioni Network Topology e fare clic sull'icona + nella sezione Hub Nodes per designare un nuovo dispositivo Hub.

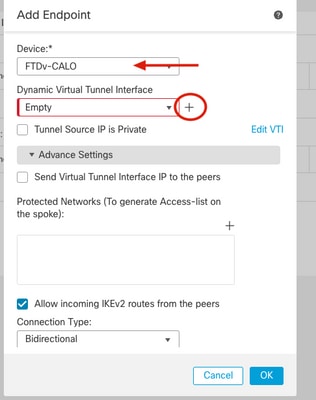

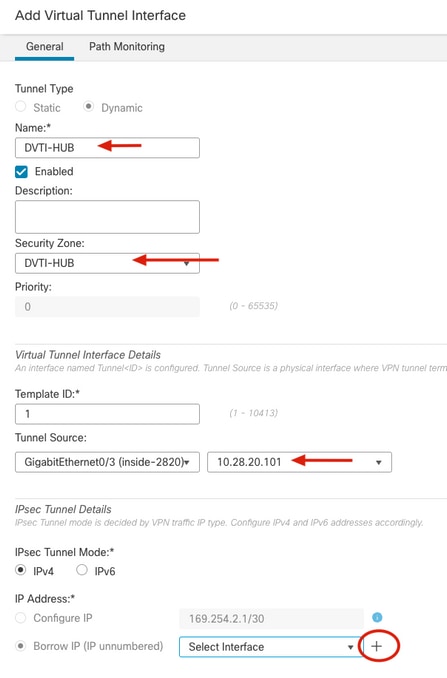

5. Dalla finestra Add Endpoint, selezionare il dispositivo che funge da hub e fare clic sull'icona + accanto al menu a discesa Dynamic Virtual Tunnel Interface per creare una nuova interfaccia DVTI.

6. Dal menu Add Virtual Tunnel Interface, specificare il nome della nuova interfaccia del tunnel, assegnarla all'area di sicurezza desiderata, selezionare l'origine del tunnel con il relativo indirizzo IP e fare clic sull'icona + nella configurazione IP Address (Indirizzo IP) per creare una nuova interfaccia di loopback accanto all'opzione Borrow IP.

Cisco consiglia di configurare l'indirizzo IP preso in prestito per l'interfaccia dinamica da un'interfaccia di loopback.

Nota: l'interfaccia dell'origine del tunnel deve essere instradabile e in grado di raggiungere gli IP peer spoke remoti

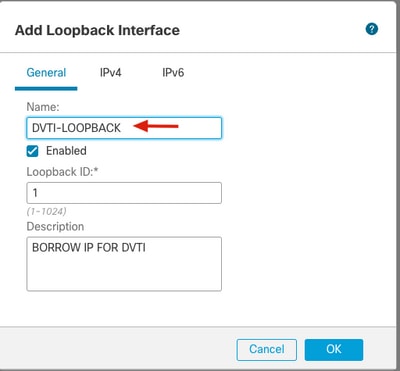

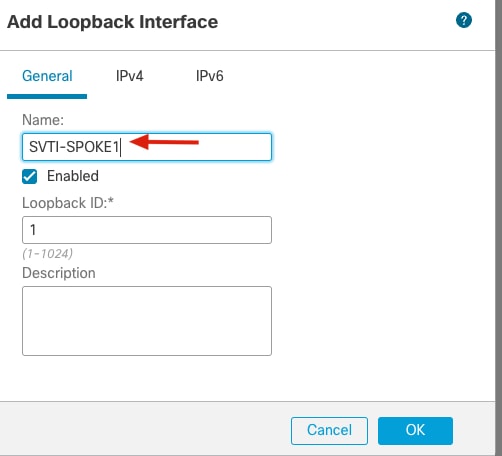

7. Dalla finestra Add Loopback Interface, specificare il nome dell'interfaccia con il relativo ID e andare alla scheda IPv4.

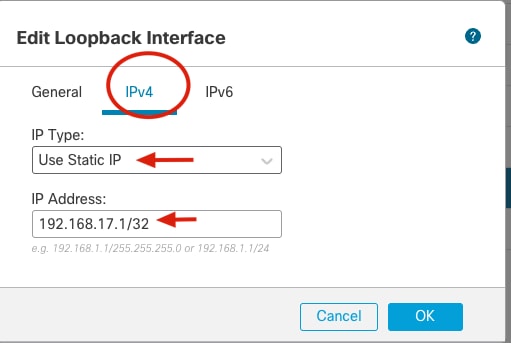

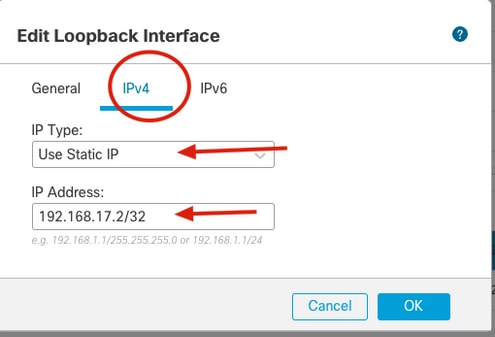

8. Dalla scheda IPv4 selezionare Use Static IP (Usa IP statico) sotto l'opzione IP Type (Tipo IP) dal menu a discesa e specificare l'indirizzo IP che appartiene al DVTI e fare clic su OK.

Nota: l'indirizzo IP dell'hub DVTI è 192.168.17.1/32.

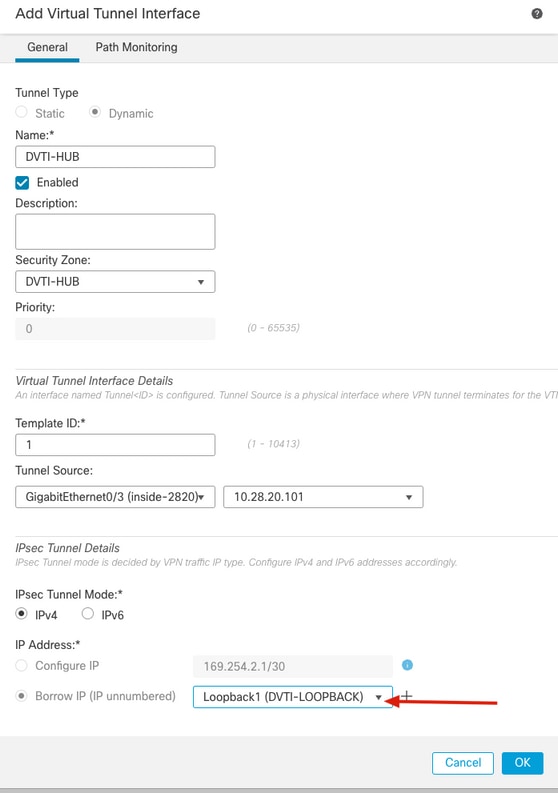

9. Dal menu Add Virtual Tunnel Interface, sotto il menu a discesa viene visualizzato il nuovo Loobpack, selezionarlo e fare clic su OK.

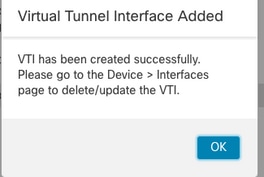

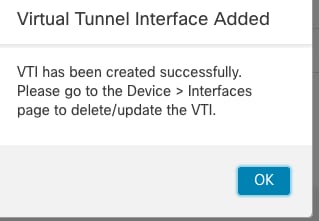

10. Viene visualizzata la finestra Virtual Tunnel Interface Added (Interfaccia tunnel virtuale aggiunta) che indica che la nuova interfaccia DVTI è stata creata. Fare clic su OK e continuare.

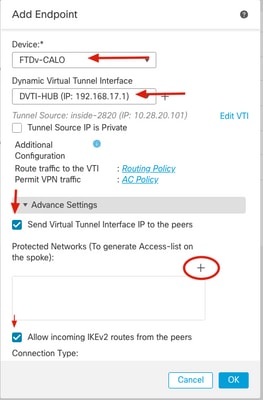

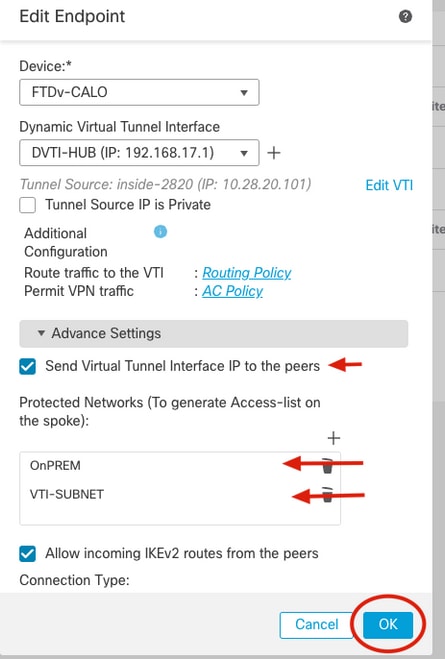

11. Dalla finestra Add Endpoint, il nuovo DVTI viene visualizzato sotto la barra a discesa Dynamic Virtual Tunnel Interface, selezionarlo, selezionare l'opzione Send Virtual Tunnel Interface IP to Peers (Invia IP interfaccia tunnel virtuale ai peer) insieme all'opzione Allow incoming IKEv2 route from the peers (Consenti route IKEv2 in ingresso dai peer) e fare clic sul segno + accanto alle impostazioni Protected Networks (Reti protette) per specificare le reti dietro il dispositivo hub.

Nota: in questo esempio, una seconda interfaccia di loopback sull'hub simula un host nella subnet locale OnPREM come parte della rete protetta con un indirizzo IP di 192.168.5.1/24.

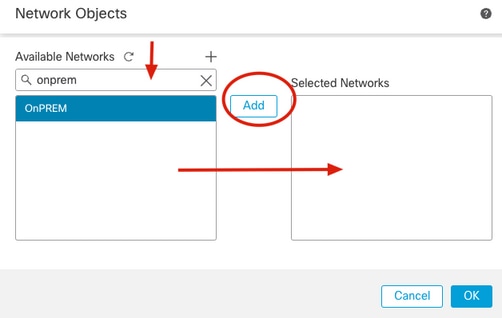

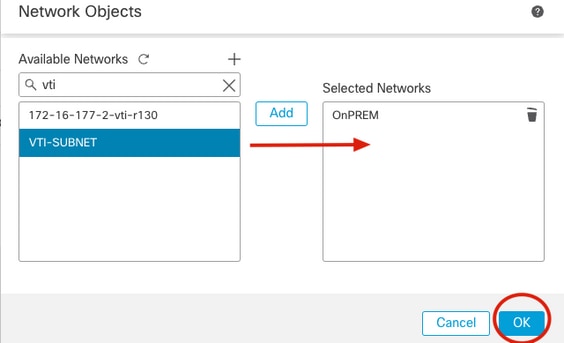

12. Nella sezione Reti disponibili, identificare la subnet che simula la rete protetta locale e la subnet DVTI (192.168.17.0/24) e fare clic su Aggiungi, quindi OK per applicare la modifica.

Nota: in questo articolo un oggetto di rete è stato preconfigurato come OnPREM con la rete 192.168.17.0/24. Per proteggere il traffico proveniente dalle interfacce del tunnel, è necessario aggiungere la subnet DVTI.

13. Verificare che il nuovo oggetto di rete protetto sia stato aggiunto e fare clic su OK.

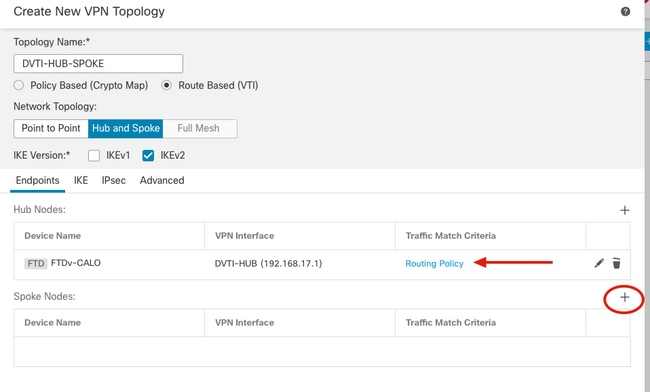

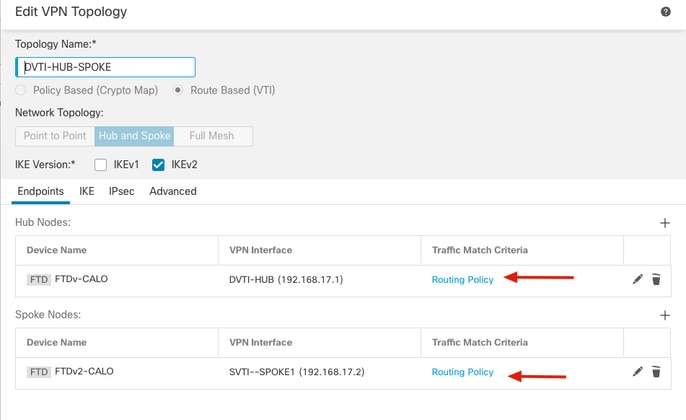

14. Verificare che il nuovo dispositivo hub sia stato aggiunto nella sezione Nodi hub e fare clic sul segno + accanto alla sezione Nodi spoke per aggiungere un nuovo endpoint come spoke-1 remoto.

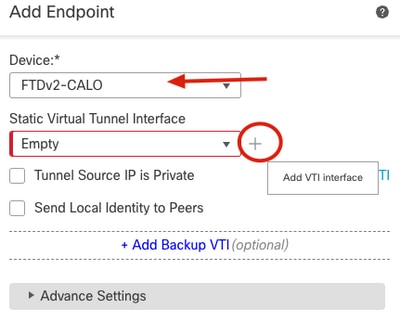

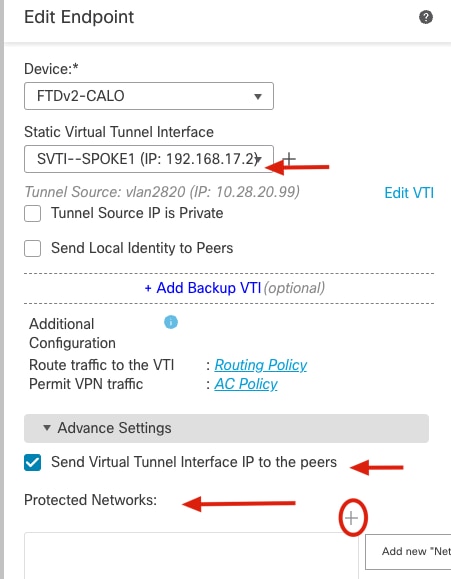

15. Dalla finestra Add Endpoint, selezionare il dispositivo che viene eseguito come spoke-1 e fare clic sull'icona + accanto a Static Virtual Tunnel Interface menu a discesa per creare un nuovo SVTI.

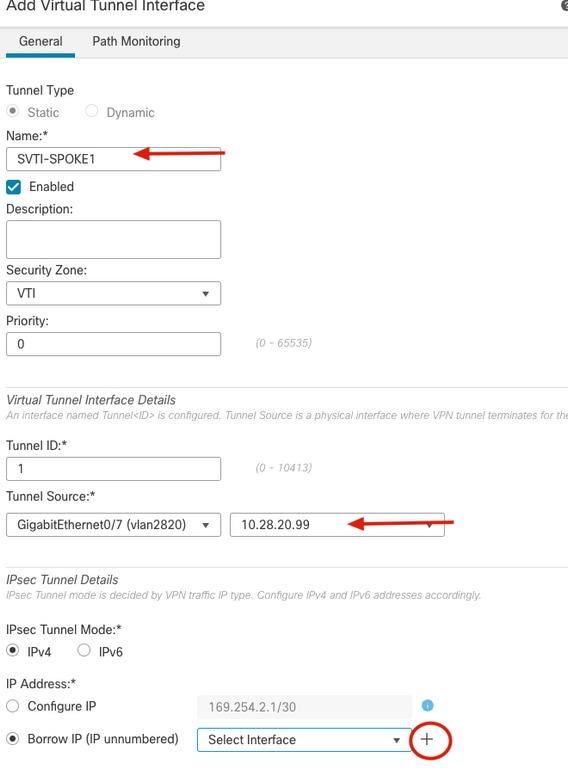

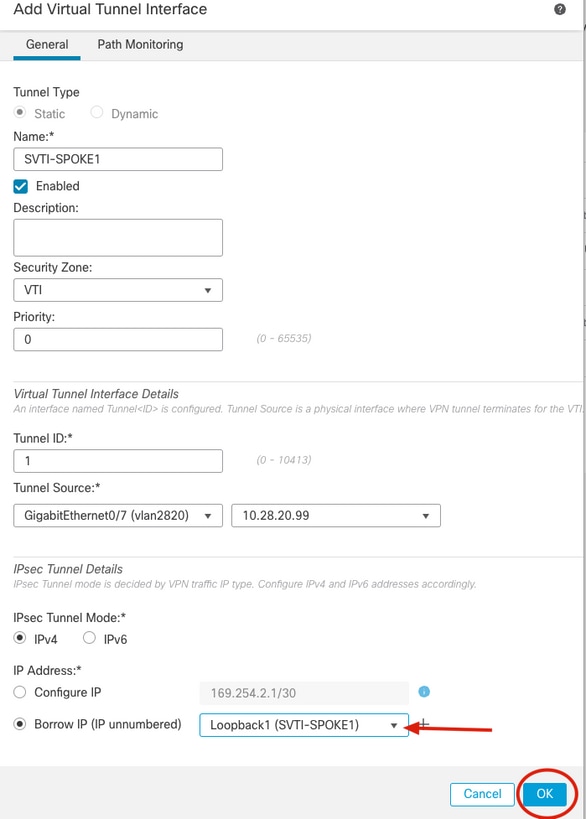

16. Dal menu Add Virtual Tunnel Interface, specificare il nome della nuova interfaccia del tunnel, assegnarla all'area di sicurezza desiderata, selezionare l'origine del tunnel con il relativo indirizzo IP e fare clic sull'icona "+" nella configurazione dell'indirizzo IP per creare una nuova interfaccia di loopback accanto all'opzione Borrow IP.

17. Dalla finestra Add Loopback Interface (Aggiungi interfaccia di loopback), specificare il nome dell'interfaccia con il relativo ID e andare alla scheda IPv4.

18. Dalla scheda IPv4, selezionare Use Static IP (Usa indirizzo IP statico) dal menu a discesa Type (Tipo IP), quindi specificare l'indirizzo IP che appartiene all'interfaccia SVTI e fare clic su OK.

Nota: SVTI Spoke-1 ha un indirizzo IP di 192.168.17.2/32.

19. Dal menu Add Virtual Tunnel Interface, sotto il menu a discesa viene visualizzato il nuovo Loobpack, selezionarlo e fare clic su OK.

20. Viene visualizzata la finestra Virtual Tunnel Interface Added (Interfaccia tunnel virtuale aggiunta) che indica che la nuova interfaccia DVTI è stata creata. Fare clic su OK e continuare.

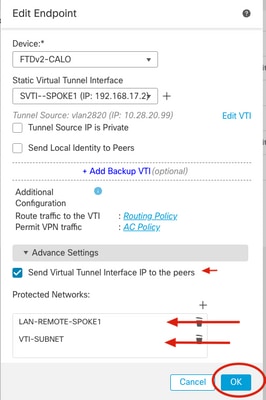

21. Dalla finestra Add Endpoint, il nuovo SVTI viene visualizzato sotto la barra a discesa StaticVirtual Tunnel Interface, selezionarlo, selezionare l'opzione Send Virtual Tunnel Interface IP to Peers (Invia IP interfaccia tunnel virtuale ai peer) insieme all'opzione Allow incoming IKEv2 route from the peers (Consenti route IKEv2 in ingresso dai peer) e fare clic sul segno "+" accanto alle impostazioniReti protette per specificare le reti dietro il dispositivo spoke.

Nota: nell'esempio, una seconda interfaccia di loopback su spoke-1 simula un host nella rete remota di 192.168.6.1/24.

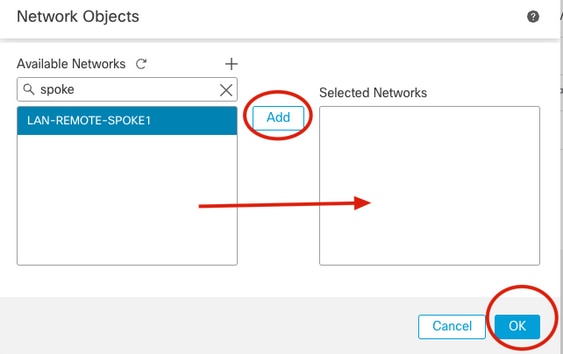

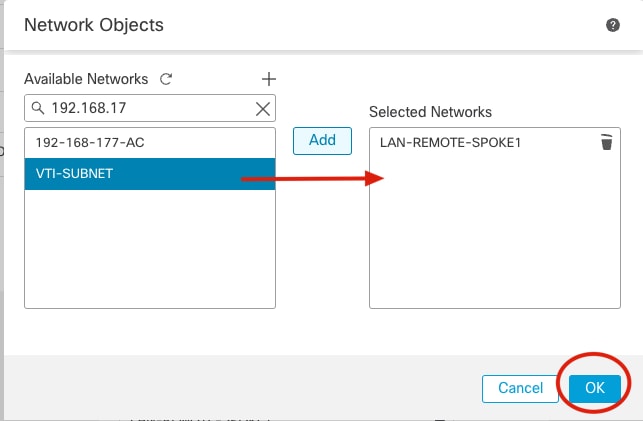

22. Nella sezione Reti disponibili, identificare la rete protetta remota e la subnet VTI (192.168.17.0/24) e fare clic su Add, quindi OK per applicare la modifica.

Nota: per proteggere il traffico proveniente dalle interfacce tunnel, è necessario aggiungere delle subnet SVTI.

23. Verificare che il nuovo oggetto di rete protetto sia stato aggiunto e fare clic su OK.

24. Verificare che entrambi i nodi hub e spoke siano stati aggiunti alla nuova topologia.

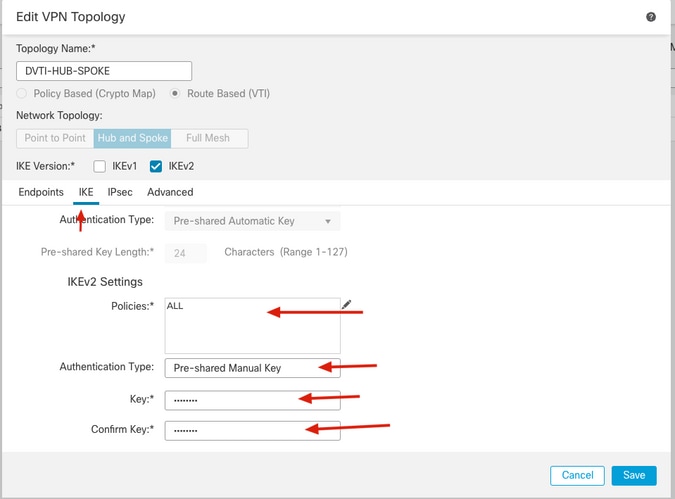

25. Andare alla scheda IKE e specificare gli algoritmi desiderati in "KEv2 Settings", selezionare il tipo di autenticazione con i relativi attributi.

Nota: in questo articolo per l'autenticazione viene utilizzata una chiave già condivisa.

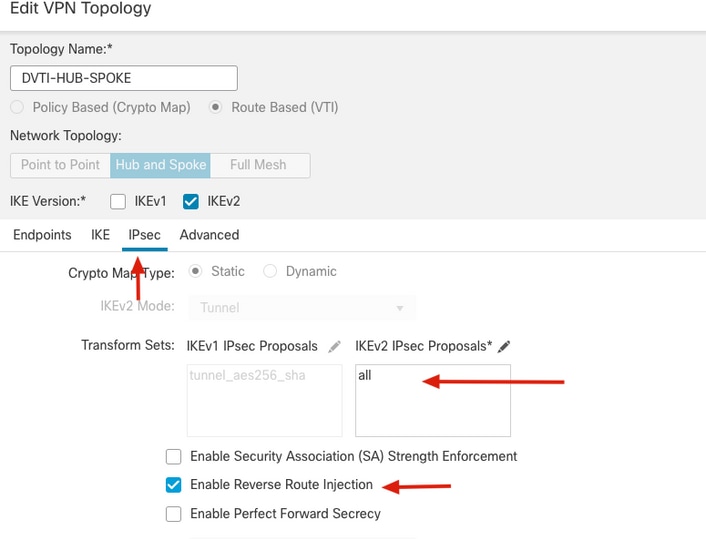

26. Selezionare la scheda IPsec, specificare gli algoritmi desiderati nelle impostazioni delle proposte IPsec IKEv2, selezionare l'opzione Enable Reverse Route Injection e tornare alla scheda Endpoints.

Nota: quando non si usa alcun protocollo di routing dinamico, è necessario abilitare l'opzione Reverse Route Injection per annunciare le reti OnPREM e remote protette attraverso il tunnel tra l'hub e tutti i spoke.

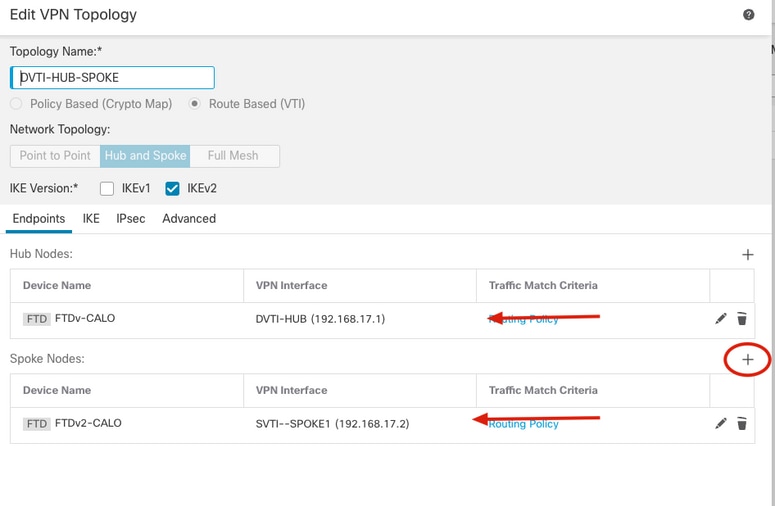

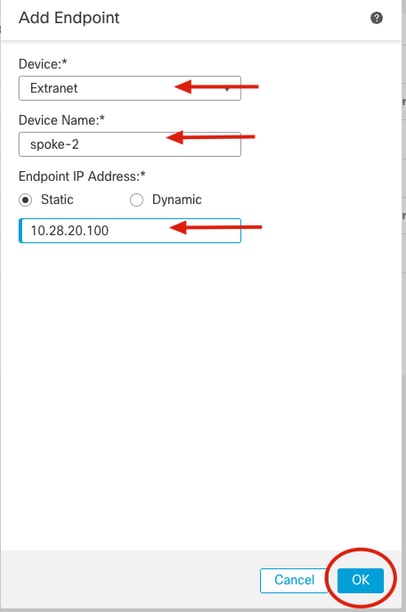

27. Aggiungere un'altra Extranet spoke-2, fare clic sull'icona + nella scheda Endpoints.

28. Dalla finestra Add Endpoint Select Extranet dal menu a discesa in Device, specificare il nome del dispositivo da spoke-2 e il relativo indirizzo IP peer e fare clic su OK.

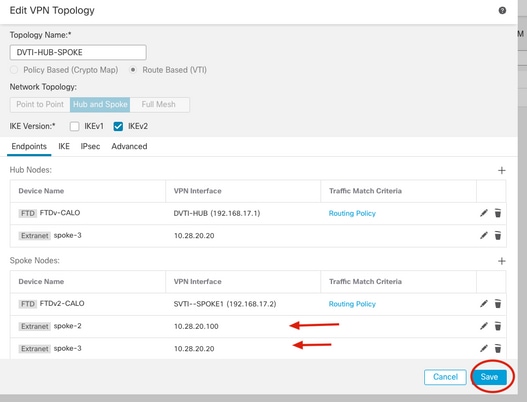

29. Ripetere i passaggi 27 e 28 per aggiungere un nuovo spoke-3 dalla rete Extranet.

Nota: in questo articolo il dispositivo CSRv1000 viene utilizzato come spoke-3.

30. Confermare che sono stati aggiunti nuovi spoke extrane alla topologia e fare clic su Save (Salva).

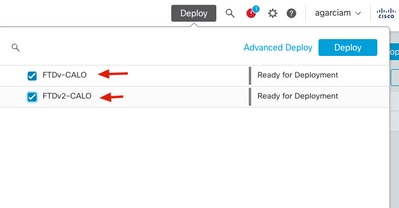

31. Distribuire la configurazione su entrambi i dispositivi Cisco Secure Firewall.

Configurazioni finali

Configurazione di Cisco Secure Firewall Hub

crypto ikev2 policy 100

encryption aes-256 aes

integrity sha512 sha384 sha256 sha

group 21 20 19 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable inside-2820

crypto ipsec ikev2 ipsec-proposal CSM_IP_1

protocol esp encryption aes-256 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

crypto ipsec profile FMC_IPSEC_PROFILE_2

set ikev2 ipsec-proposal CSM_IP_1

interface Virtual-Template1 type tunnel

nameif DVTI-HUB

ip unnumbered DVTI-LOOPBACK

tunnel source interface inside-2820

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_2

tunnel-group 10.28.20.99 type ipsec-l2l

tunnel-group 10.28.20.99 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.99 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interface

tunnel-group 10.28.20.100 type ipsec-l2l

tunnel-group 10.28.20.100 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.100 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interface

tunnel-group 10.28.20.20 type ipsec-l2l

tunnel-group 10.28.20.20 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.20 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interfaceConfigurazione Cisco Secure Firewall Spoke-1

crypto ikev2 policy 10

encryption aes-256 aes

integrity sha512 sha384 sha256 sha

group 21 20 19 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable vlan2820

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes-256 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

crypto ipsec profile FMC_IPSEC_PROFILE_2

set ikev2 ipsec-proposal CSM_IP_2

set reverse-route

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.6.0 255.255.255.0 192.168.5.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.6.0 255.255.255.0 192.168.17.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.17.0 255.255.255.0 192.168.5.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.17.0 255.255.255.0 192.168.17.0 255.255.255.0

interface Tunnel1

nameif SVTI--SPOKE1

ip unnumbered SVTI-SPOKE1

tunnel source interface vlan2820

tunnel destination 10.28.20.101

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_2

tunnel protection ipsec policy CSM_IPSEC_ACL_2

tunnel-group 10.28.20.101 type ipsec-l2l

tunnel-group 10.28.20.101 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interfaceNota: la configurazione di Cisco ASAv spoke-2 viene omessa perché è uguale alla configurazione di spoke-1

Configurazione Cisco CSRv1000 spoke-3

crypto ikev2 proposal all

encryption aes-cbc-256 aes-cbc-128 aes-cbc-192

integrity sha256 sha1 sha384 sha512

group 20 14 15 21 24

crypto ikev2 policy test

match address local 10.28.20.20

proposal all

crypto ikev2 authorization policy default

route set interface Tunnel100

route set remote ipv4 192.168.8.0 255.255.255.255

crypto ikev2 profile vti

match identity remote any

identity local address 10.28.20.20

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

no config-exchange request

aaa authorization group psk list default default

crypto ipsec transform-set aes256sha256 esp-aes 256 esp-sha256-hmac

mode tunnel

crypto ipsec profile vti

set security-association lifetime seconds 120

set transform-set aes256sha256

set ikev2-profile vti

reverse-route

interface Tunnel100

ip address 192.168.17.4 255.255.255.0

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 10.28.20.101

tunnel protection ipsec policy ipv4 ipsec-policy

tunnel protection ipsec profile vti

ip access-list extended ipsec-policy

10 permit ip 192.168.8.0 0.0.0.255 192.168.5.0 0.0.0.255

20 permit ip 192.168.8.0 0.0.0.255 192.168.17.0 0.0.0.255

30 permit ip 192.168.17.0 0.0.0.255 192.168.5.0 0.0.0.255

40 permit ip 192.168.17.0 0.0.0.255 192.168.17.0 0.0.0.255Verifica

Dalla tabella di routing dell'hub vengono visualizzati i percorsi di tutti i spoke ricevuti sui modelli virtuali non appena vengono visualizzati i tunnel IKEv2.

firepower# show route

C 192.168.5.0 255.255.255.0 is directly connected, OnPrem-Network

L 192.168.5.1 255.255.255.255 is directly connected, OnPrem-Network

V 192.168.6.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va146

V 192.168.7.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va105

V 192.168.8.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va155

V 192.168.17.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va146

C 192.168.17.1 255.255.255.255 is directly connected, DVTI-LOOPBACK

V 192.168.17.2 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va146

V 192.168.17.3 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va105

V 192.168.17.4 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va155

S 192.168.19.100 255.255.255.255 [1/0] via 10.28.20.20, inside-2820Hub è ora in grado di eseguire il ping di tutte le interfacce spoke SVTI originate da DVTI.

Nota: il comando "show crypto ipsec" sa visualizza le associazioni di protezione IPSec multiple create quando viene applicata l'opzione Reverse Route Injection con reti protette.

firepower# ping 192.168.17.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

firepower# ping 192.168.17.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

firepower# ping 192.168.17.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

firepower# show crypto ipsec sa | i cap|iden

local ident (addr/mask/prot/port): (192.168.17.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.17.0/255.255.255.0/0/0)

#pkts encaps: 15, #pkts encrypt: 15, #pkts digest: 15

#pkts decaps: 15, #pkts decrypt: 15, #pkts verify: 15

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

current outbound spi: 5A68524C

current inbound spi : DDF6D48F

spi: 0xDDF6D48F (3723941007)

spi: 0x5A68524C (1516786252)L'hub è ora in grado di eseguire il ping delle reti LAN REMOTE dietro a tutti gli spoke originati dall'host OnPREM.

Nota: il comando "show crypto ipsec" sa visualizza le associazioni di protezione IPSec multiple create quando viene applicata l'opzione Reverse Route Injection con reti protette.

firepower# ping OnPrem-Network 192.168.6.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.6.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

firepower# ping OnPrem-Network 192.168.7.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.7.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

firepower# ping OnPrem-Network 192.168.8.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.8.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

firepower# show crypto ipsec sa | i cap|iden

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.6.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.7.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.8.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5Risoluzione dei problemi

Per risolvere i problemi relativi al processo IKEv2 e IPSEC, utilizzare i comandi di debug seguenti:

ASA/Cisco Secure Firewall

debug crypto ikev2 protocol 255

debug crypto ikev2 platform 255

debug crypto ipsec

CSR

debug crypto ikev2

debug crypto ipsecCronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

03-Apr-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Alan Omar Garcia MarchanCisco TAC Engineer

Feedback

Feedback