Configurazione e verifica del filtro URL

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare e verificare il filtro URL sui router Cisco IOS-XE® usando l'interfaccia utente di Cisco Catalyst Manager.

Prerequisiti

Caricare un'immagine virtuale compatibile con il software UTD con il codice Cisco IOS-XE corrente in vManage. Per istruzioni su come installare l'immagine virtuale di sicurezza UTD sui router cEdge, consultare la sezione Informazioni correlate.

Il router Cisco Edge deve essere in modalità vManaged con il modello preallegato.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- La sovrapposizione Cisco SD-WAN richiama la configurazione iniziale.

- Configurazione del filtro URL nell'interfaccia utente di Cisco Catalyst Manager.

Componenti usati

Questo documento si basa sulle seguenti versioni software e hardware:

- Cisco Catalyst SD-WAN Manager versione 20.14.1.

- Cisco Catalyst SD-WAN Controller versione 20.14.1.

- Cisco Edge Router versione 17.14.1.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

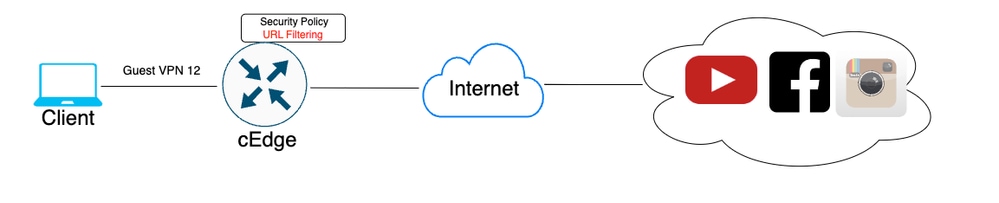

Esempio di rete

Configurazione dei componenti per i criteri di filtro URL

In questo articolo viene spiegato come configurare il filtro URL in modo da bloccare o consentire il traffico HTTPS di alcuni client in base alla categoria, alla reputazione o agli elenchi di domini bloccati o consentiti, a seconda dei requisiti di esempio:

- Blocca queste richieste HTTPS dai client nelle categorie Web VPN guest:

- Giochi

- Scommesse

- Hacking

- Droghe illegali

- Qualsiasi richiesta URL HTTPS a siti Web da client su VPN guest con una reputazione Web inferiore a 60 deve essere bloccata.

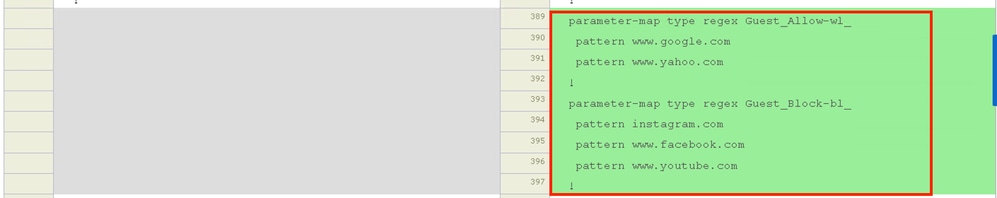

- Le richieste HTTP(s) ai siti Web dai client sulla VPN guest bloccano Facebook, Instagram e YouTube, consentendo al contempo l'accesso a google.com e yahoo.com.

Per configurare il filtro URL:

Creazione di elenchi di interessi URL

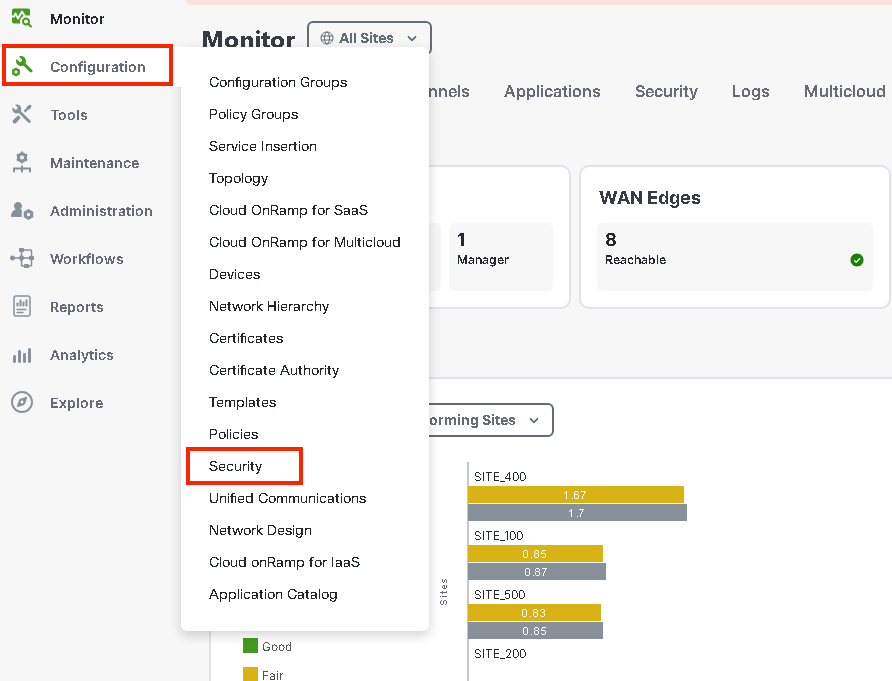

- Nel menu Cisco SD-WAN Manager, selezionare Configuration > Security tab nel pannello a sinistra.

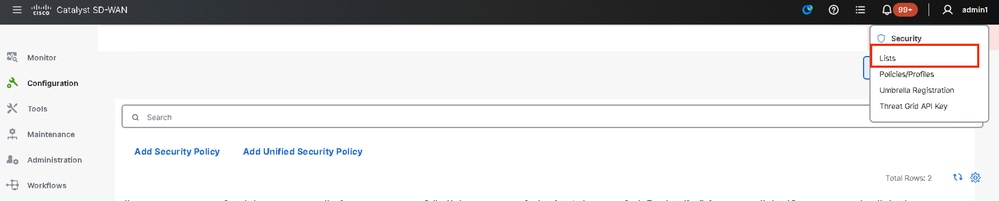

Per creare o gestire Allowlist URL List o Blocklist URL List, selezionare Lists dal menu a discesa Custom Options nella parte superiore destra della pagina.

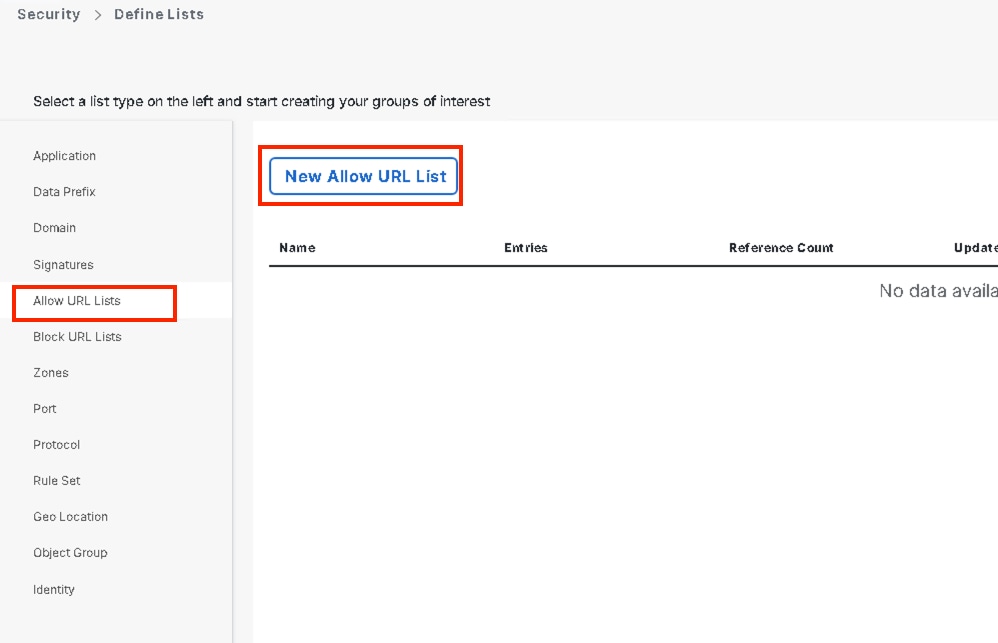

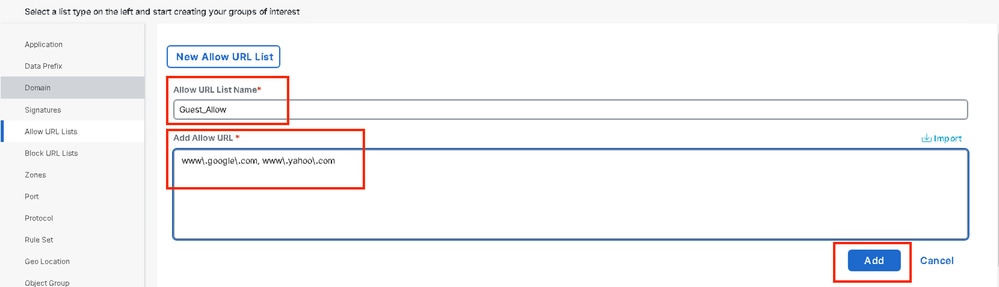

Fare clic su Consenti elenchi URL dal riquadro di sinistra e creare un nuovo elenco di URL consentiti.

- Nel campo Nome elenco URL, immettere un nome elenco composto da un massimo di 32 caratteri (solo lettere, numeri, trattini e caratteri di sottolineatura).

- Nel campo URL, immettere gli URL da includere nell'elenco, separati da virgole. È inoltre possibile utilizzare il pulsante Importa per aggiungere elenchi da un percorso di archiviazione accessibile.

- Al termine, fare clic su Add (Aggiungi).

Nota: è possibile utilizzare un modello regex per il nome di dominio negli elenchi Consenti e Blocca

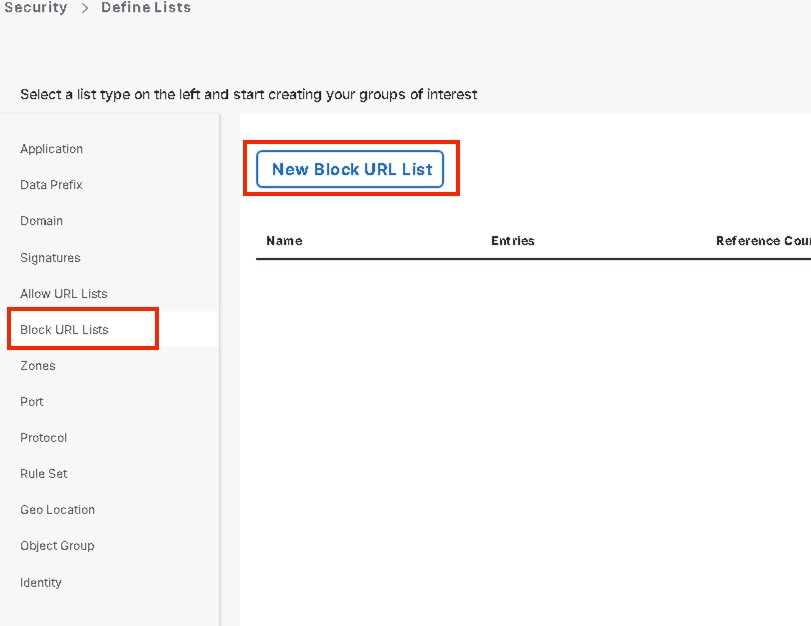

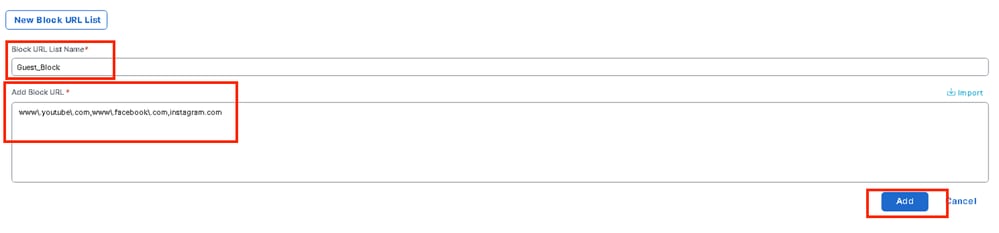

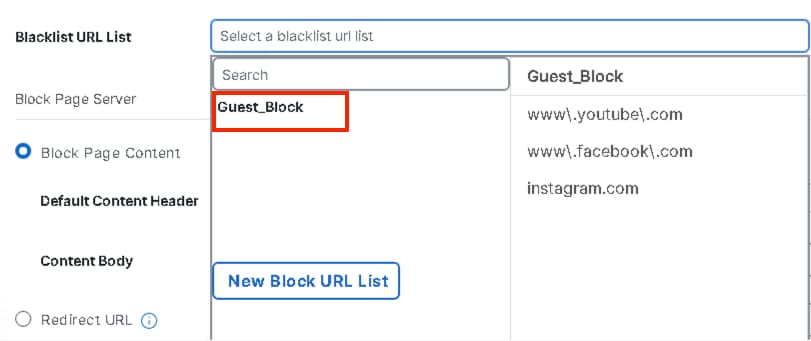

Fare clic su Block URLs Lists dal riquadro di sinistra e creare New Block URL List.

- Nel campo Nome elenco URL, immettere un nome elenco composto da un massimo di 32 caratteri (solo lettere, numeri, trattini e caratteri di sottolineatura)

- Nel campo URL, immettere gli URL da includere nell'elenco, separati da virgole. È inoltre possibile utilizzare il pulsante Importa per aggiungere elenchi da un percorso di archiviazione accessibile.

- Al termine, fare clic su Add (Aggiungi).

Crea criterio di protezione

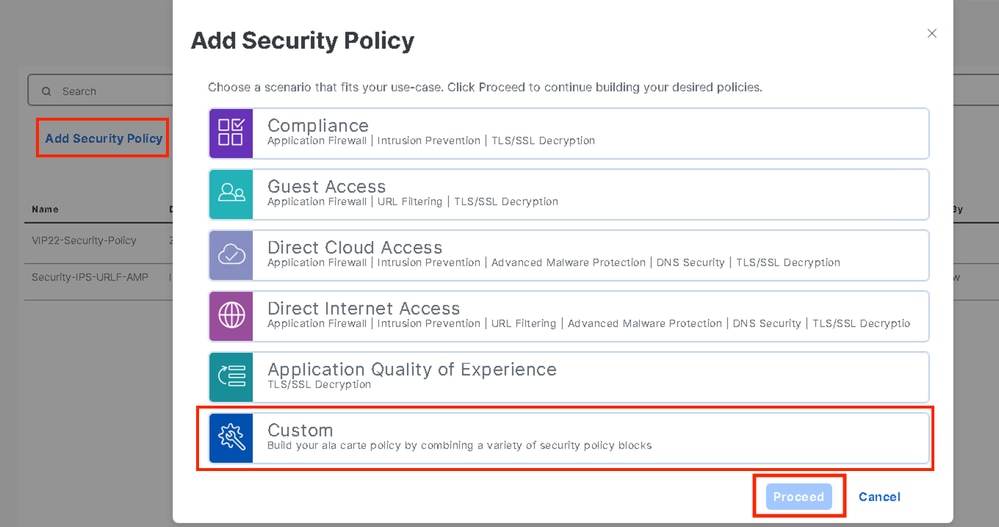

2. Dal menu Cisco SD-WAN Manager, selezionare Configuration > Security Fare clic su Add new security policy (Aggiungi nuovo criterio di sicurezza). Verrà aperta la procedura guidata Aggiungi criterio di protezione e verranno visualizzati vari scenari di utilizzo o verrà utilizzato il criterio esistente presente nell'elenco. Selezionare custom, quindi fare clic su Continua per aggiungere un criterio di filtro URL nella procedura guidata.

Nota: in Aggiungi criterio di protezione scegliere uno scenario che supporti il filtro URL (Accesso guest, Accesso diretto a Internet o Personalizzato).

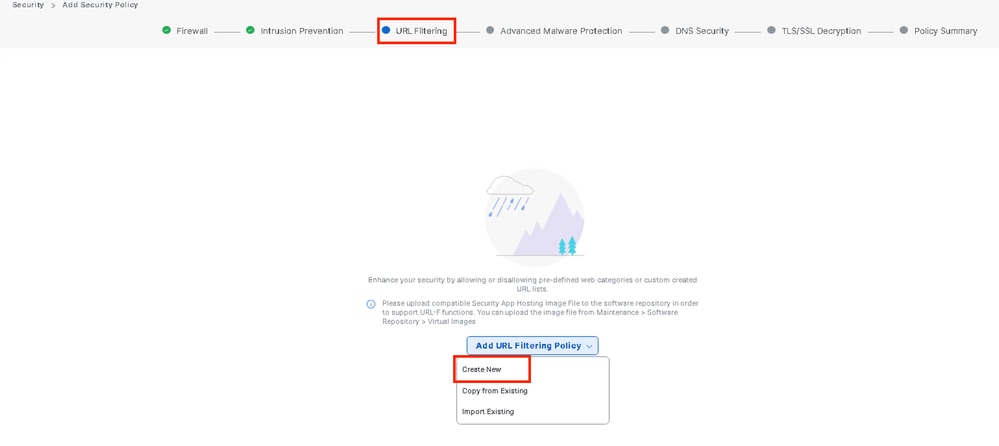

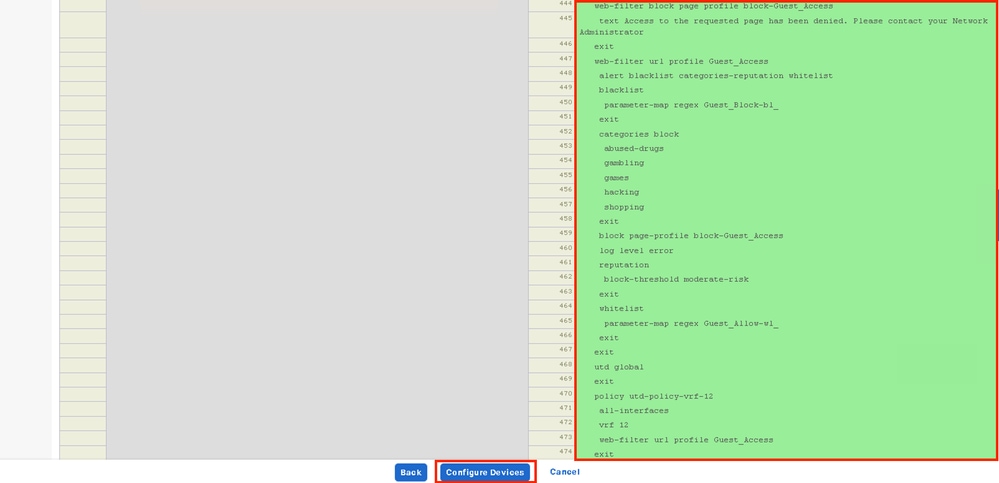

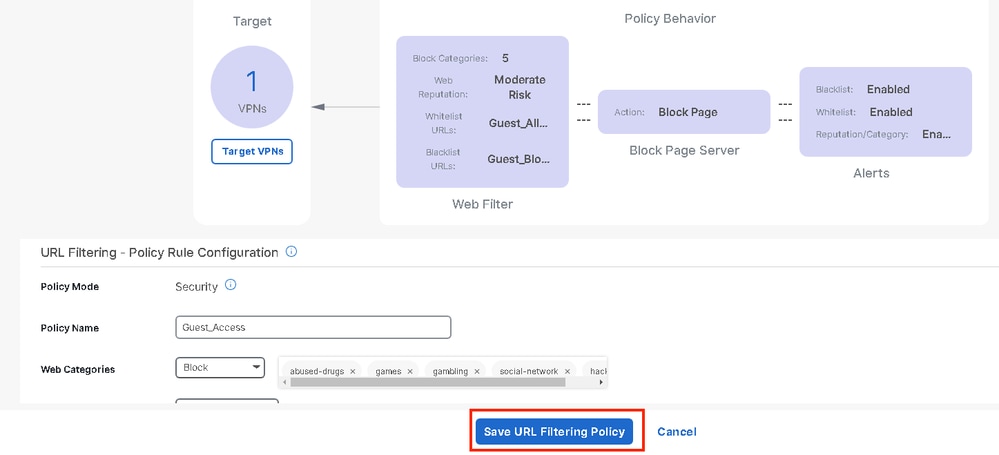

Nella procedura guidata Aggiungi criterio di sicurezza, fare clic su Avanti finché non viene visualizzata la finestra del filtro URL. A questo punto, creare una policy di filtro URL scegliendo URL Filtering > Add URL Filtering Policy > Create New (Aggiungi policy di filtro URL > Crea nuovo). Fare clic su Avanti.

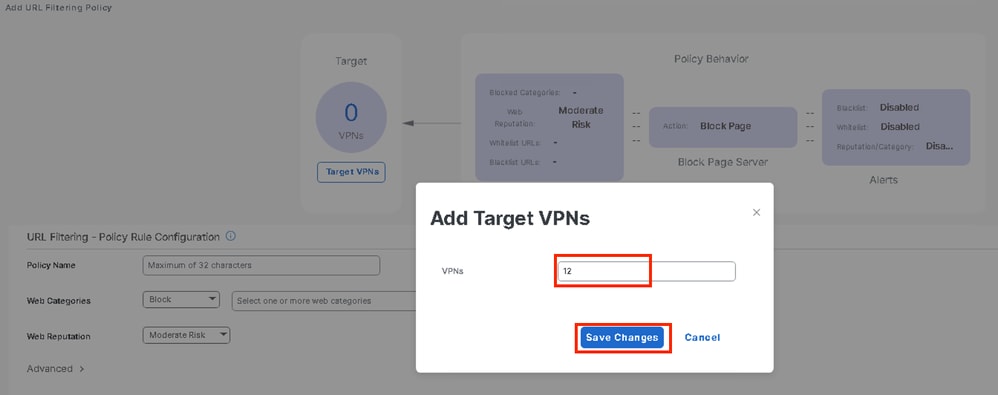

Fare clic su VPN di destinazione per aggiungere il numero richiesto di VPN nella procedura guidata Aggiungi VPN di destinazione.

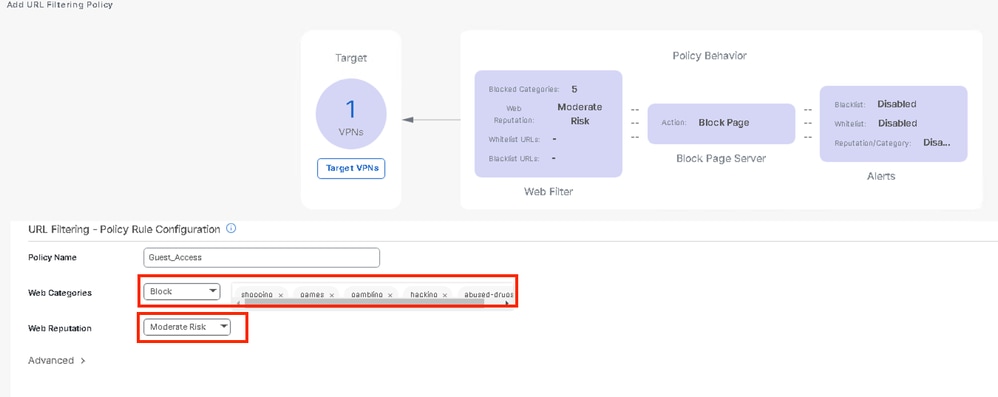

- Immettere un nome per il criterio nel campo Nome criterio.

- Scegliere una di queste opzioni dall'elenco a discesa Categorie Web, selezionare Blocca e i siti Web corrispondenti alle categorie scelte vengono bloccati.

Blocca—Blocca i siti Web corrispondenti alle categorie selezionate.

Consenti: consente i siti Web corrispondenti alle categorie selezionate.

Scegliere una reputazione Web dal menu a discesa e impostare su Rischio moderato. Tutti gli URL la cui reputazione è pari o inferiore a 60 sono bloccati.

Rischio elevato: punteggio di reputazione compreso tra 0 e 20.

Sospetto: punteggio reputazione da 0 a 40.

Rischio moderato: punteggio di reputazione da 0 a 60.

Basso rischio: punteggio di reputazione compreso tra 0 e 80.

Attendibile: punteggio di reputazione compreso tra 0 e 100.

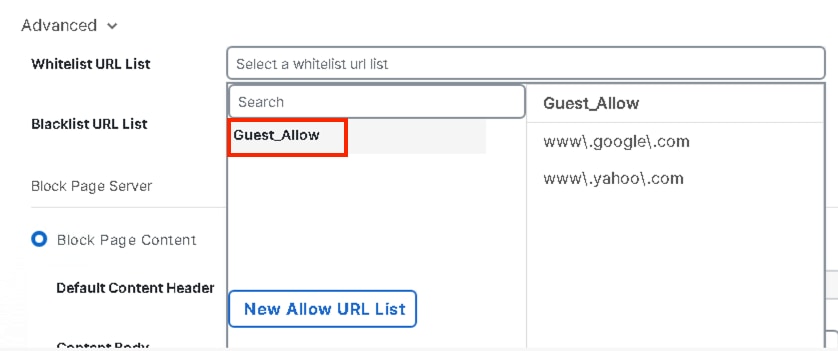

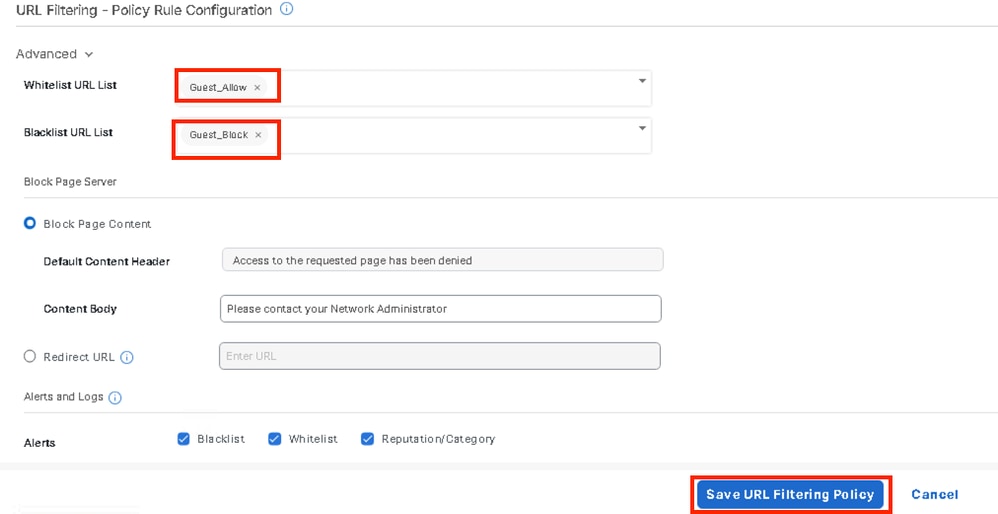

Da Avanzate, scegliere gli elenchi esistenti o creare un nuovo elenco in base alle esigenze dal menu a discesa Elenco URL consentiti o Elenco URL bloccati.

Se necessario, modificare il corpo del contenuto in Blocca contenuto pagina e assicurarsi che tutti gli avvisi siano selezionati.

Per aggiungere un criterio di filtro URL, fare clic su Salva criterio di filtro URL.

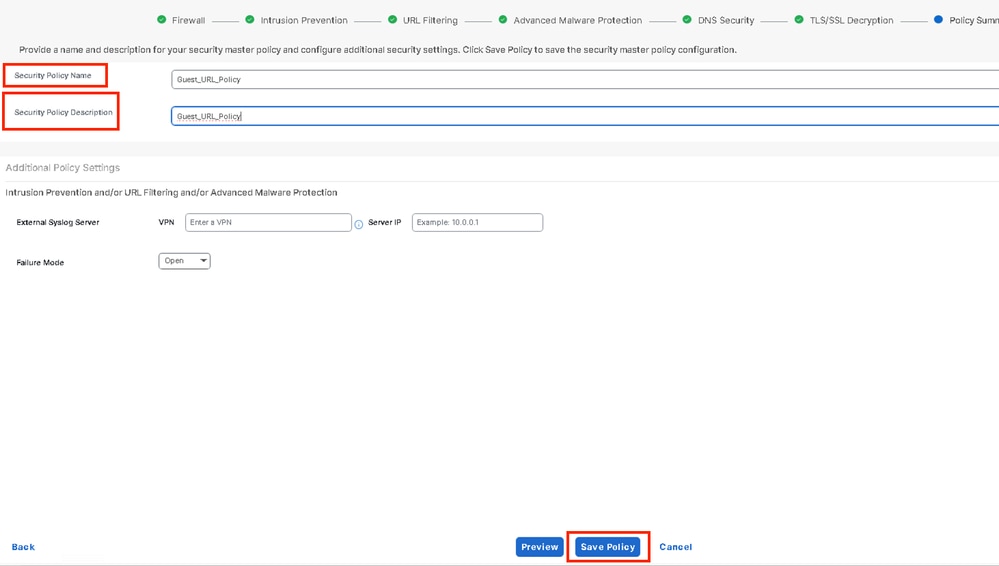

Fare clic su Avanti finché non viene visualizzata la pagina Riepilogo criterio.

Immettere il nome del criterio di protezione e la descrizione del criterio di protezione nei campi corrispondenti.

Applicare un criterio di protezione a un dispositivo

Per applicare un criterio di protezione a un dispositivo:

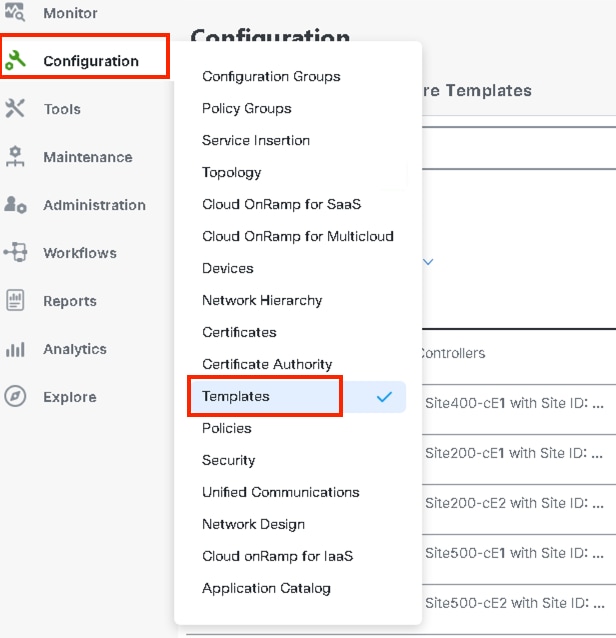

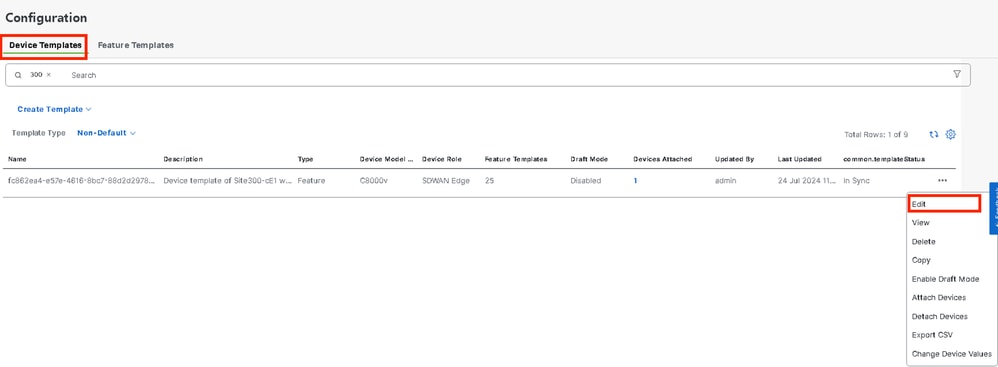

Dal menu Cisco SD-WAN Manager, scegliere Configurazione > Modelli.

Fare clic su Modelli di dispositivo e quindi su Modifica su modello di dispositivo.

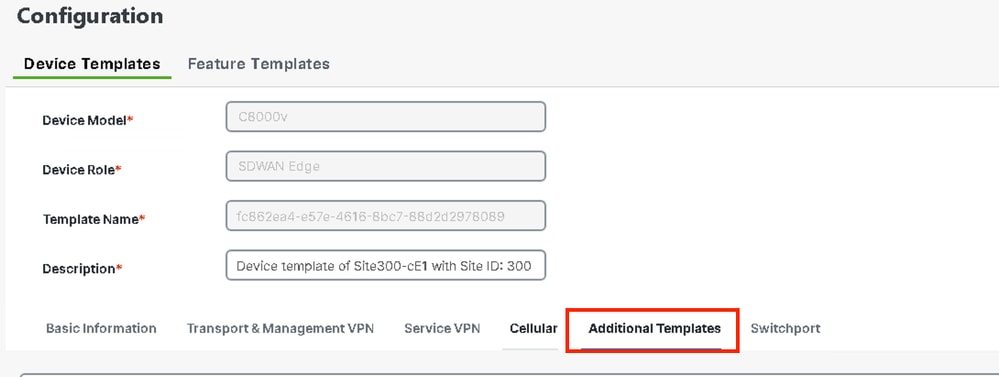

Fare clic su Modelli aggiuntivi.

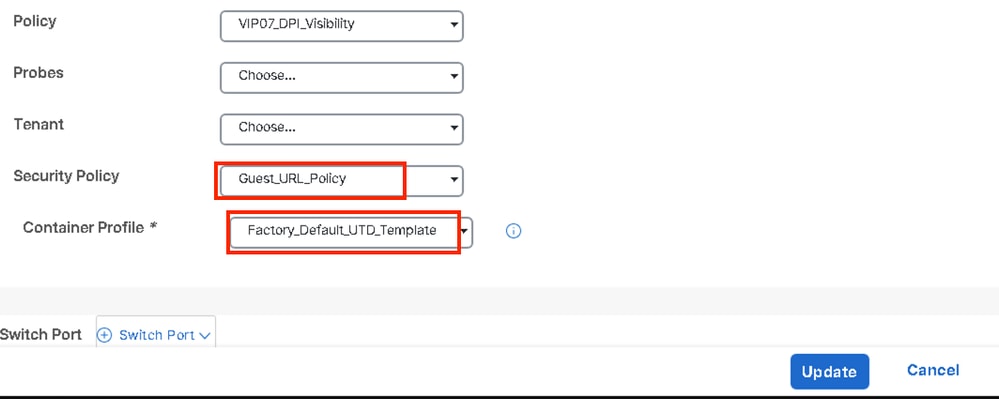

- Dall'elenco a discesa Criterio di sicurezza, scegliere il nome del criterio configurato in Guest_URL_Policy in precedenza e fare clic su Aggiorna.

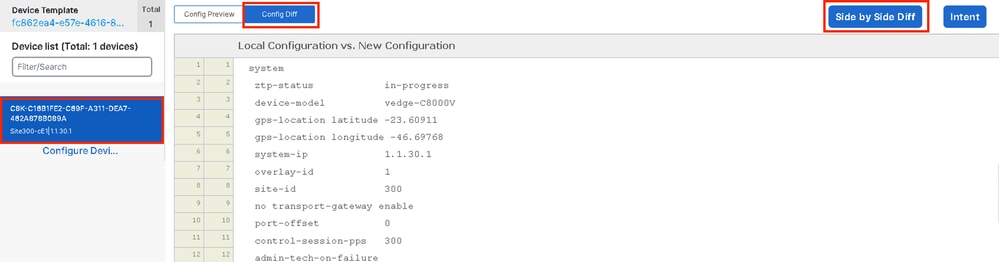

Fare clic su device (Dispositivi), accertarsi che la configurazione sia corretta, quindi fare clic su Config Diff (Differenza configurazione) e Side by Side Diff (Differenza configurazione affiancata). Fare clic su Configure Devices (Configura dispositivi).

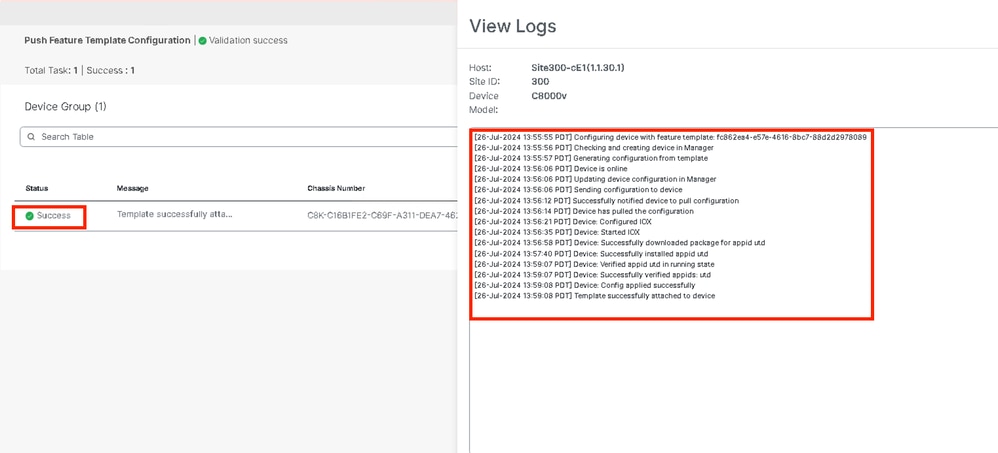

vManage ha configurato correttamente il modello di dispositivo con i criteri di protezione e ha installato il pacchetto UTD sul dispositivo Edge.

Modifica filtro URL

Per modificare un criterio di filtro URL, procedere come segue:

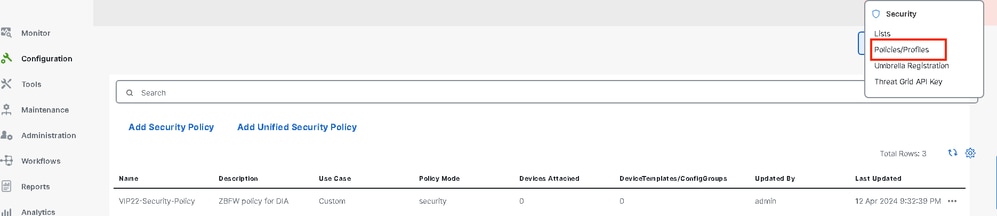

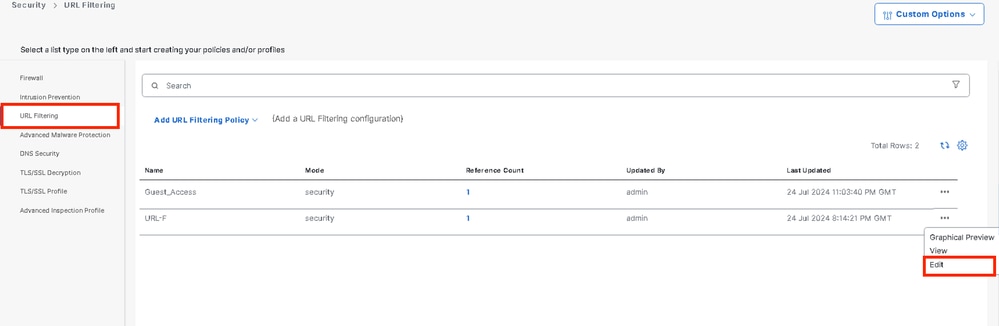

- Dal menu Cisco SD-WAN Manager, scegliere Configurazione > Sicurezza.

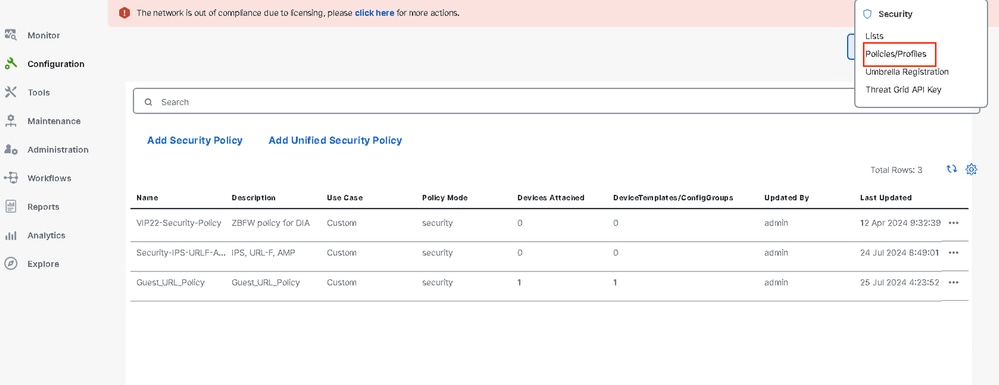

- Nella schermata Protezione, fare clic sul menu a discesa Opzioni personalizzate , quindi scegliere Criteri/Profili.

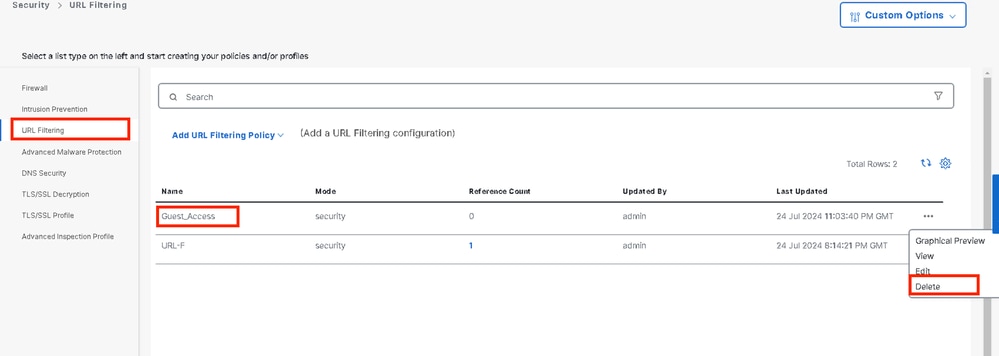

Fare clic su URL Filtering (Filtro URL) nella scheda a sinistra, per il criterio che si desidera modificare, fare clic su 3 punti (...)e scegliere Edit (Modifica).

Modificare il criterio come richiesto e fare clic su Salva criterio filtro URL.

Eliminazione del filtro URL

Per eliminare un criterio di filtro URL, è innanzitutto necessario scollegarlo dal criterio di sicurezza:

Dal menu Cisco SD-WAN Manager, scegliere Configurazione > Sicurezza.

Per scollegare il criterio di filtro URL dal criterio di protezione:

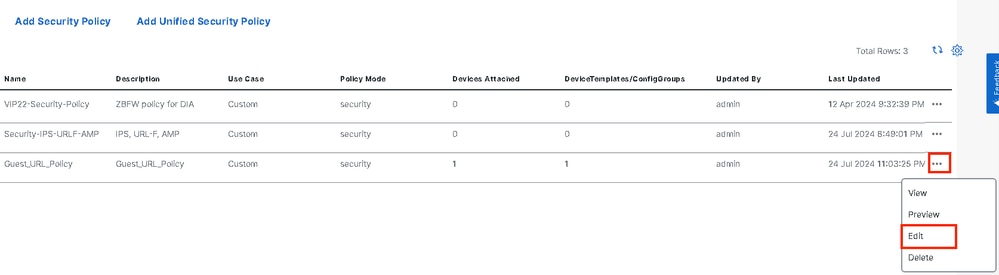

- Per il criterio di sicurezza che contiene il criterio di filtro URL, fare clic su 3 punti (...) quindi su Modifica.

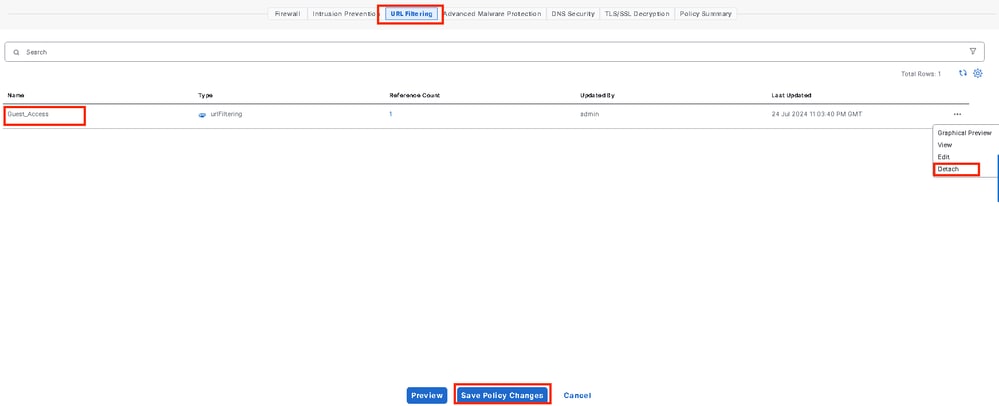

Viene visualizzata la pagina Riepilogo criterio. Fare clic sulla scheda Filtro URL.

Per il criterio che si desidera eliminare, fare clic su 3 punti (...) quindi scegliere Disconnetti.

Fare clic su Salva modifiche criteri.

Per eliminare il criterio di filtro URL:

Nella schermata Security (Protezione), fare clic sul menu a discesa Custom Options (Opzioni personalizzate), selezionare Policies/Profiles (Criteri/profili), quindi selezionare URL Filtering (Filtro URL).

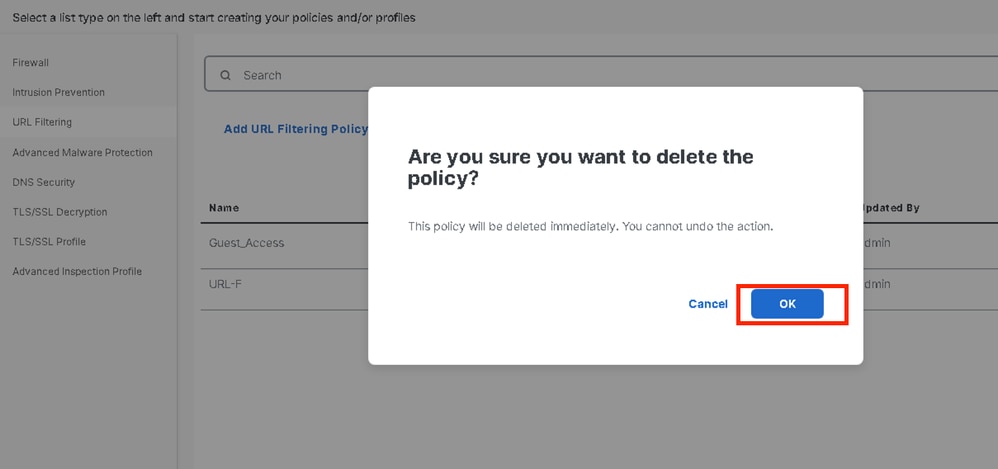

Per il criterio che si desidera eliminare, fare clic su 3 punti (...) quindi su Elimina.

Fare clic su OK.

Verifica

Verificare se è installata la versione UTD di Cisco.

Site300-cE1#show utd engine standard version

UTD Virtual-service Name: utd

IOS-XE Recommended UTD Version: 1.0.2_SV3.1.67.0_XE17.14

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.14$

UTD Installed Version: 1.0.2_SV3.1.67.0_XE17.14

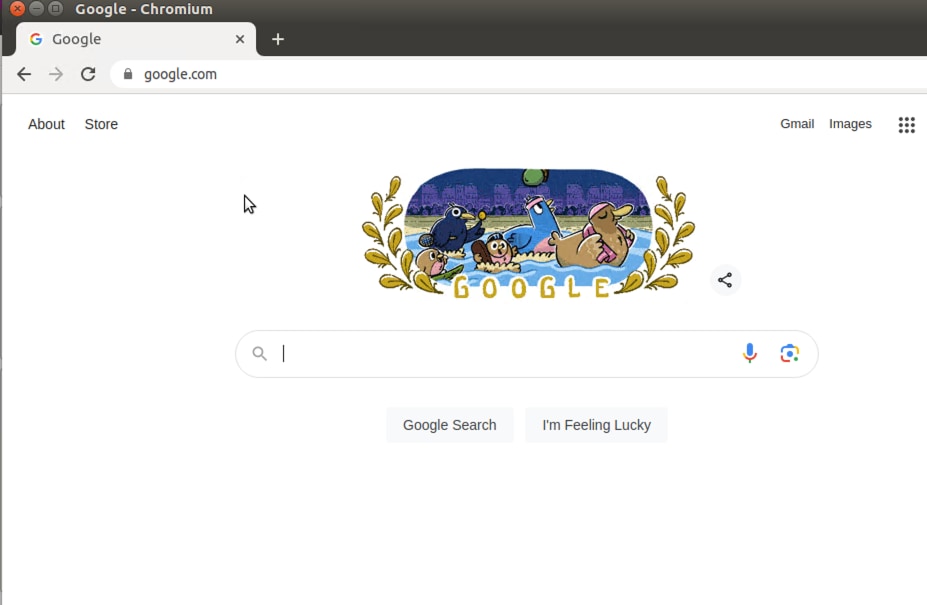

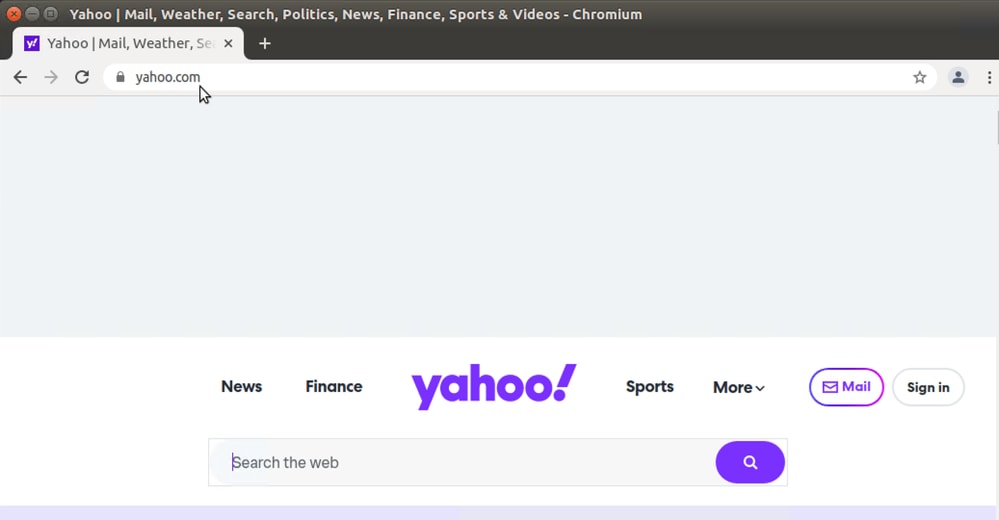

Dal PC client sulla VPN per utenti guest, se si tenta di aprire google.com e yahoo.com, sono consentiti.

Site300-cE1#show utd engine standard logging events | in google

2024/07/24-13:22:38.900508 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.google.com] [VRF: 12] {TCP} 10.32.1.10:55310 -> 142.250.189.196:443

2024/07/24-13:24:03.429964 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.google.com] [VRF: 12] {TCP} 10.32.1.10:55350 -> 142.250.189.196:443

Site300-cE1#show utd engine standard logging events | in yahoo

2024/07/24-13:20:45.238251 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.yahoo.com] [VRF: 12] {TCP} 10.32.1.10:48714 -> 69.147.88.8:443

2024/07/24-13:20:45.245446 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.yahoo.com] [VRF: 12] {TCP} 10.32.1.10:48716 -> 69.147.88.8:443

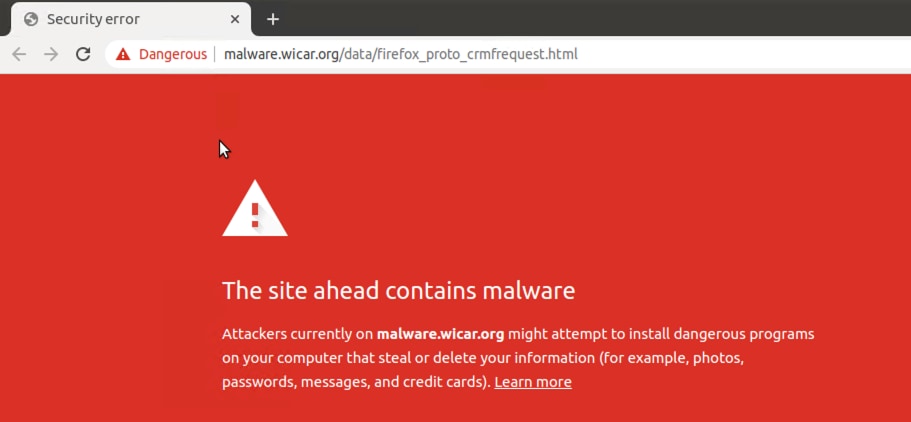

Dal PC client sulla VPN guest, se si cerca di aprire pagine Web con punteggi bassi o da una delle categorie Web bloccate, il motore di filtro URL rifiuta la richiesta HTTP.

Site300-cE1#show utd engine standard logging events | in mal

2024/07/24-13:32:18.475318 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: malware.wicar.org/data/firefox_proto_crmfrequest.html] ** [Category: Malware Sites] ** [Reputation: 10] [VRF: 12] {TCP} 10.32.1.10:40154 -> 208.94.116.246:80

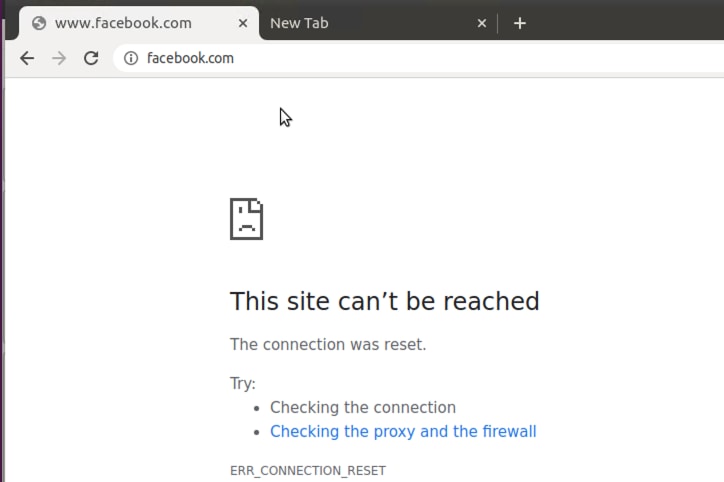

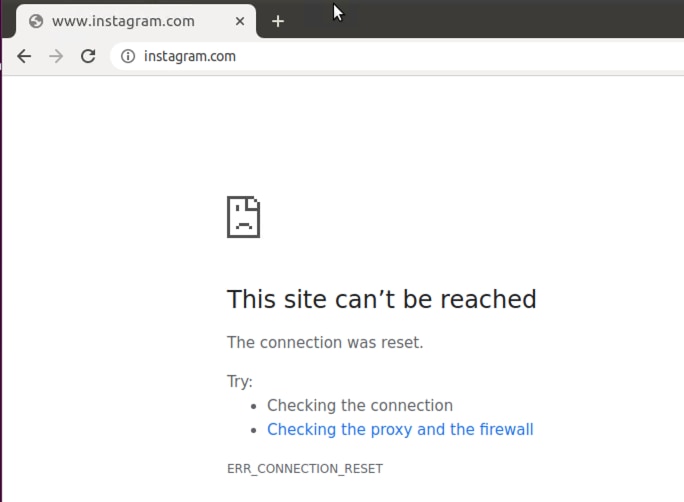

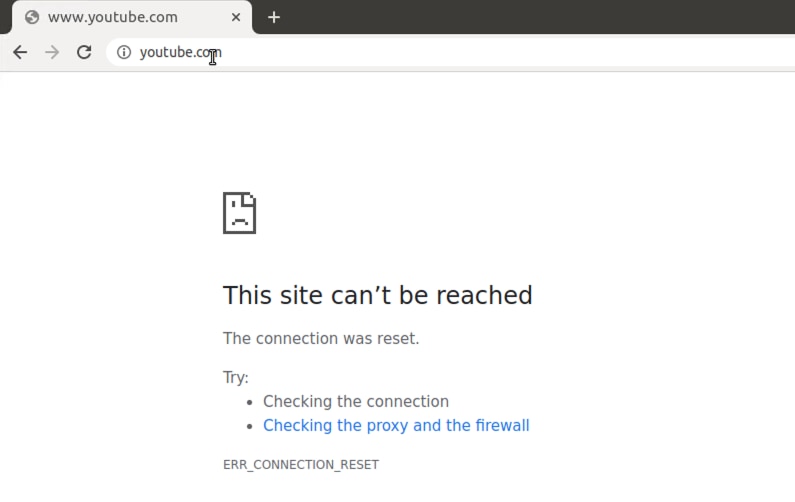

Dal PC client situato sulla VPN per gli utenti guest, se si tenta di aprire facebook, instagram e youtube vengono bloccati.

Site300-cE1#show utd engine standard logging events | in face

2024/07/24-13:05:25.622746 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.facebook.com] [VRF: 12] {TCP} 10.32.1.10:55872 -> 157.240.22.35:443

2024/07/24-13:05:25.638612 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.facebook.com] [VRF: 12] {TCP} 10.32.1.10:55876 -> 157.240.22.35:443

Site300-cE1#show utd engine standard logging events | in insta

2024/07/24-13:09:07.027559 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58496 -> 157.240.22.174:443

2024/07/24-13:09:07.030067 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58498 -> 157.240.22.174:443

2024/07/24-13:09:07.037384 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58500 -> 157.240.22.174:443

Site300-cE1#show utd engine standard logging events | in youtube

2024/07/24-13:10:01.712501 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} 10.32.1.10:54292 -> 142.250.72.206:443

2024/07/24-13:10:01.790521 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 10] {TCP} 10.30.1.10:37988 -> 142.250.72.206:443

2024/07/24-13:11:11.400417 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} 10.32.1.10:54352 -> 142.250.72.206:443

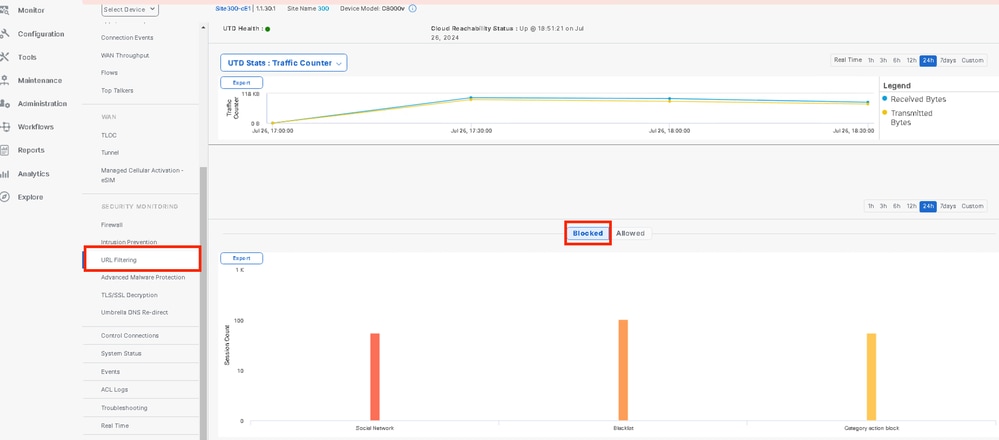

Monitoraggio del filtro URL dalla GUI vManage

La procedura seguente permette di monitorare il filtro URL in tempo reale o in modo cronologico per ciascun dispositivo, in base alle categorie Web.

Per monitorare gli URL bloccati o consentiti su un dispositivo Cisco IOS XE Catalyst SD-WAN:

-

Dal menu Cisco SD-WAN Manager, scegliere Monitor > Dispositivi > Seleziona dispositivo

2. Nel riquadro sinistro, in Monitoraggio della sicurezza, fare clic su Filtro URL. Nel riquadro di destra vengono visualizzate le informazioni sul filtro URL.

- Fare clic su Bloccato. Viene visualizzato il conteggio delle sessioni su un URL bloccato.

- Fare clic su Consentito. Viene visualizzato il conteggio delle sessioni sugli URL consentiti.

Risoluzione dei problemi

Verificare se è installata la versione UTD supportata:

Site300-cE1#show utd engine standard version

UTD Virtual-service Name: utd

IOS-XE Recommended UTD Version: 1.0.2_SV3.1.67.0_XE17.14

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.14$

UTD Installed Version: 1.0.2_SV3.1.67.0_XE17.14 <<<<<<<<<<<<<<<<

Nota: lo stato della versione installata di UTD non può essere NON SUPPORTATO.

Controlla se l'UTD è attivatoin esecuzione state.

Site300-cE1#show app-hosting list

App id State

---------------------------------------------------------

utd RUNNING

Lo stato di salute di Convalida UTD è in VERDE.

Site300-cE1#show utd engine standard status

Engine version : 1.0.2_SV3.1.67.0_XE17.14

Profile : Cloud-Low

System memory :

Usage : 11.70 %

Status : Green

Number of engines : 1

Engine Running Health Reason

=======================================================

Engine(#1): Yes Green None

=======================================================

Overall system status: Green

Signature update status:

=========================

Current signature package version: 29.0.c

Last update status: None

Last successful update time: None

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

Verificare che la funzionalità del filtro URL sia abilitata.

Site300-cE1#show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

Unified Policy mode: disabled

SN threads: 12

CFT inst_id 0 feat id 4 fo id 4 chunk id 19

Max flows: 165000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Flow-logging Information:

------------------------

State : disabled

Context Id: 3, Name: 3 : 12

Ctx Flags: (0xc50001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Not Enabled

Domain Filtering : Not Enabled

URL Filtering : Enabled

File Inspection : Not Enabled

All Interfaces : Enabled

Per visualizzare i log del filtro URL, eseguire il comando show utd engine standard logging events url-filtering.

Site300-cE1#show utd engine standard logging events url-filtering

2024/07/24-20:36:58.833237 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} x.x.x.x:57214 -> x.x.x.x:443

2024/07/24-20:37:59.000400 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.linkedin.com] ** [Category: Social Network] ** [Reputation: 81] [VRF: 12] {TCP} x.x.x.x:38058 -> x.x.x.x:443

2024/07/24-20:37:59.030787 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.twitter.com/] ** [Category: Social Network] ** [Reputation: 92] [VRF: 12] {TCP} x.x.x.x:41642 -> x.x.x.x:80

2024/07/24-20:38:59.311304 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.linkedin.com] ** [Category: Social Network] ** [Reputation: 81] [VRF: 12] {TCP} x.x.x.x:38068 -> x.x.x.x:443

2024/07/24-20:38:59.343273 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.twitter.com/] ** [Category: Social Network] ** [Reputation: 92] [VRF: 12] {TCP} x.x.x.x:41652 -> x.x.x.x:80

Nota: eseguire il comando clear utd engine standard logging events per cancellare i vecchi eventi.

Controlla i pacchetti in entrata/uscita nel contenitore UTD e ritarda la ricerca.

Site300-cE1#show utd engine standard statistics url-filtering vrf name 12 internal

UTM Preprocessor URLF Statistics

--------------------------------

URL Filter Requests Sent: 50

URL Filter Response Received: 50

blocklist Hit Count: 27

Allowlist Hit Count: 0

Reputation Lookup Count: 50

Reputation Action Block: 0

Reputation Action Pass: 50

Reputation Action Default Pass: 0

Reputation Action Default Block: 0

Reputation Score None: 0

Reputation Score Out of Range: 0

Category Lookup Count: 50

Category Action Block: 15

Category Action Pass: 35

Category Action Default Pass: 0

Category Action Default Block: 0

Category None: 0

Category Out of Range: 0

UTM Preprocessor URLF Internal Statistics

-----------------------------------------

Total Packets Received: 1335

SSL Packet Count: 56

HTTP Header Count: 22

Action Drop Flow: 69

Action Reset Session: 0

Action Block: 42

Action Pass: 503

Action Offload Session: 0

Invalid Action: 0

No UTM Tenant Persona: 0

No UTM Tenant Config: 0

URL Lookup Response Late: 150

URL Lookup Response Very Late: 21

URL Lookup Response Extremely Late: 0

URL Lookup Response Status Invalid: 0

Response Does Not Match Session: 0

No Response When Freeing Session: 0

First Packet Not From Initiator: 0

No HTTP Header: 0

Invalid Action: 0

Send Error Fail Open Count: 0

Send Error Fail Close Count: 0

Lookup Error Fail Open Count: 0

Lookup Error Fail Close Count: 0

Lookup Timeout Fail Open Count: 0

Lookup Timeout Fail Close Count: 0

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

07-Aug-2024

|

Versione iniziale |

Contributo dei tecnici Cisco

- Andy RookResponsabile tecnico del Customer Delivery Engineering

- Karthik Reddy YasaTecnico di consulenza

Feedback

Feedback