Configurazione dei tunnel Umbrella SIG per scenari attivi/di backup o attivi/attivi

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come configurare Cisco Umbrella Secure Internet Gateway (SIG) tunnel con IPsec in entrambi Active/Active e Active/Standby.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco

Umbrella - Negoziazione IPSec

-

SD-WAN (Wide Area Network) definito dal software Cisco

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco vManage versione 20.4.2

- Cisco WAN Edge Router C117-4PW* versione 17.4.2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Panoramica di Cisco Umbrella SIG

Cisco Umbrella è un servizio di sicurezza distribuito tramite cloud che riunisce le funzioni essenziali.

Umbrella unifica gateway Web sicuro, sicurezza DNS, firewall distribuito tramite cloud, funzionalità di broker di sicurezza di accesso cloud e funzionalità di intelligence delle minacce.

Ispezione e controllo approfonditi garantiscono la conformità con le policy web ad uso accettabile e la protezione contro le minacce di Internet.

I router SD-WAN possono integrarsi con i gateway SIG (Secure Internet Gateway) che eseguono la maggior parte delle operazioni di elaborazione per proteggere il traffico aziendale.

Quando il SIG è configurato, tutto il traffico del client, basato su route o criteri, viene inoltrato al SIG.

Limitazione della larghezza di banda del tunnel Umbrella SIG

Ogni tunnel IPsec IKEv2 per Umbrella Poiché l'headend è limitato a circa 250 Mbps, la creazione di più tunnel e il bilanciamento del carico del traffico consentono di superare questi limiti nel caso in cui sia necessaria una larghezza di banda più elevata.

Fino a quattro High Availability è possibile creare coppie di tunnel.

Ottieni le informazioni sul tuo Cisco Umbrella Portal

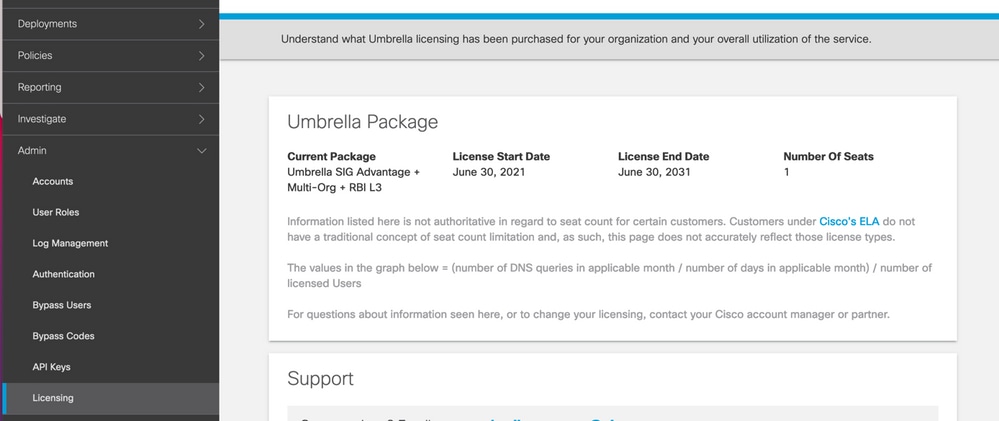

Per procedere con l'integrazione del SIG, è Umbrella È necessario un account con il pacchetto SIG Essentials.

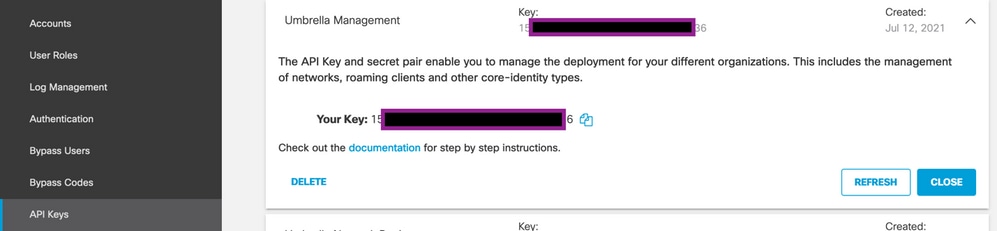

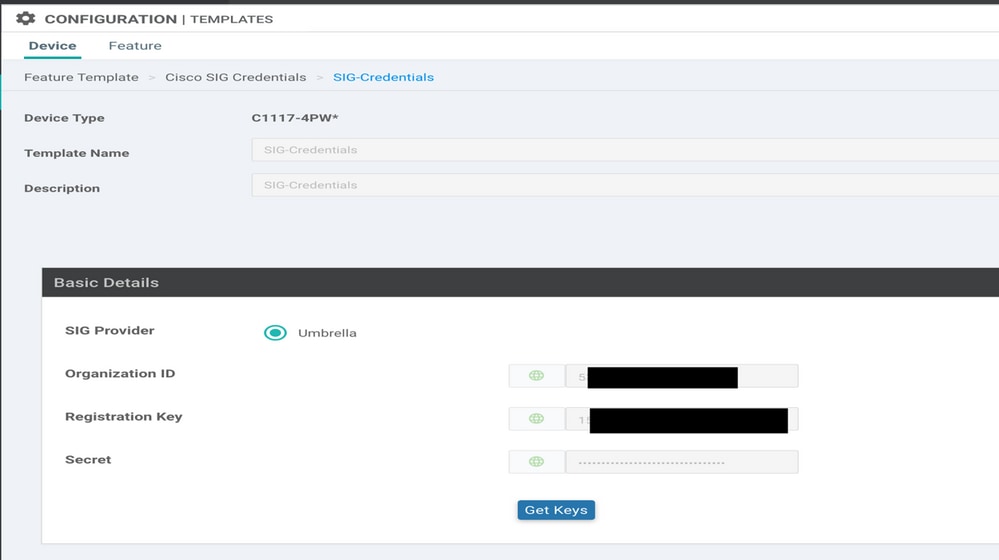

Ottieni la chiave e la chiave segreta

La chiave e la chiave segreta possono essere generate nel momento in cui si ottiene il Umbrella Management API KEY (chiave in 'Chiavi legacy'). Se non si ricorda o non si è salvata la chiave segreta, fare clic su aggiorna.

Attenzione: se si fa clic sul pulsante di aggiornamento, è necessario aggiornare questi tasti su tutti i dispositivi. L'aggiornamento non è consigliato se sono presenti dispositivi in uso.

Ottieni ID organizzazione

È possibile ottenere facilmente l'ID dell'organizzazione quando si accede a Umbrella dalla barra degli indirizzi del browser.

Creazione di tunnel Umbrella SIG con scenario attivo/backup

Nota: routing e bilanciamento del carico del tunnel IPsec/GRE tramite ECMP: questa funzione è disponibile in vManage versione 20.4.1 e successive e consente di utilizzare il modello SIG per indirizzare il traffico delle applicazioni verso Cisco Umbrella o un provider SIG di terze parti

Nota: supporto per Zscaler Automatic Provisioning: questa funzione è disponibile su vManage 20.5.1 e versioni successive e consente di automatizzare il provisioning dei tunnel dai router Cisco SD-WAN a Zscaler, utilizzando le credenziali API del partner Zscaler.

Per configurare i tunnel automatici SIG, è necessario creare/aggiornare alcuni modelli:

- Creare un modello di funzionalità per le credenziali SIG.

- Creazione di due interfacce di loopback per il collegamento dei tunnel SIG (applicabile solo a più tunnel)

Activetunnel contemporaneamente -Active/Activescenario). - Create un modello di feature SIG.

- Modifica modello VPN lato servizio per inserire un

Service Route.

Nota: verificare che le porte UDP 4500 e 500 siano consentite da qualsiasi dispositivo upstream.

Le configurazioni del modello cambiano con Active/Backup e Active/Active scenari per i quali entrambi gli scenari sono spiegati ed esposti separatamente.

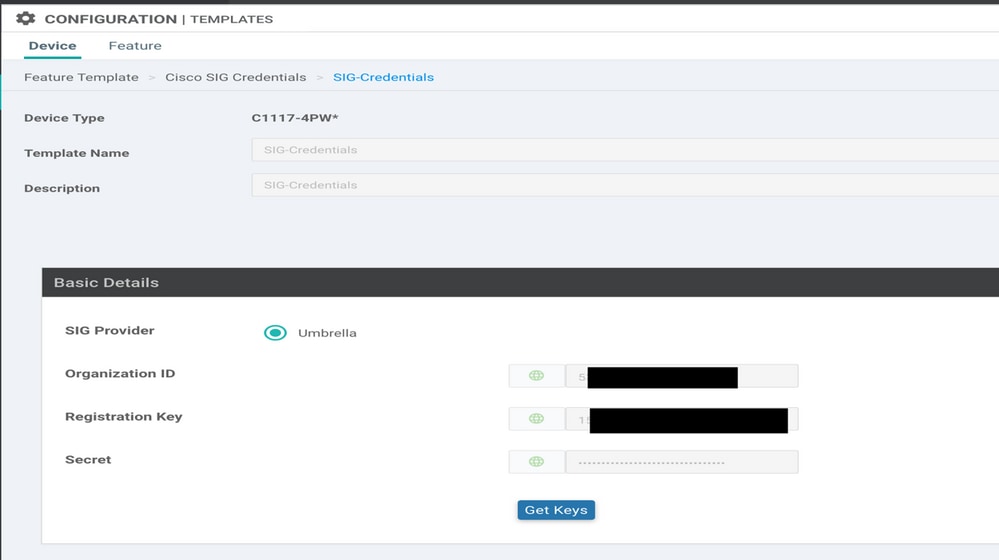

Passaggio 1. Creare un modello di funzionalità per le credenziali SIG.

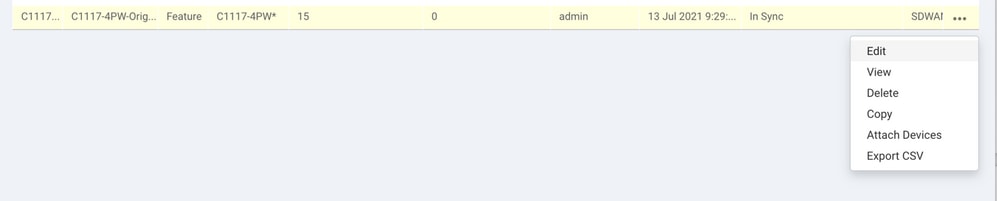

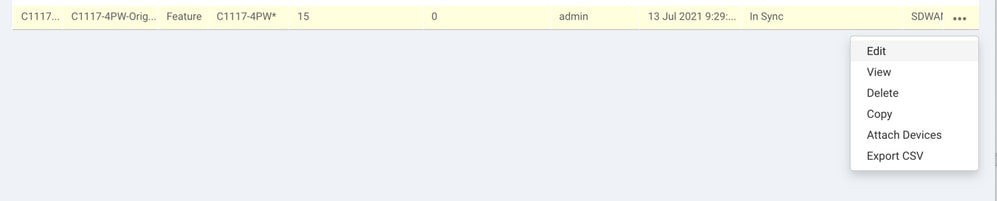

Andare al modello di feature e fare clic su Edit.

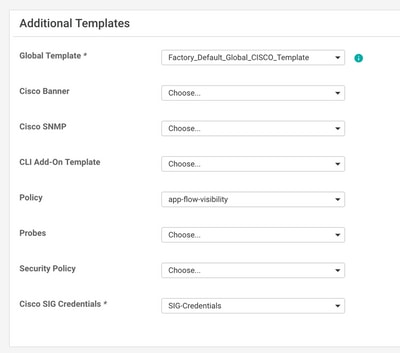

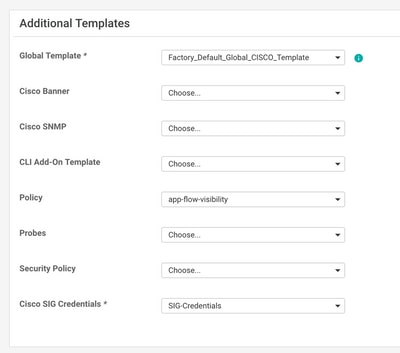

Sotto la sezione Additional templates,fare clic su Cisco SIG Credentials. L'opzione è mostrata nell'immagine.

Assegnare un nome e una descrizione al modello.

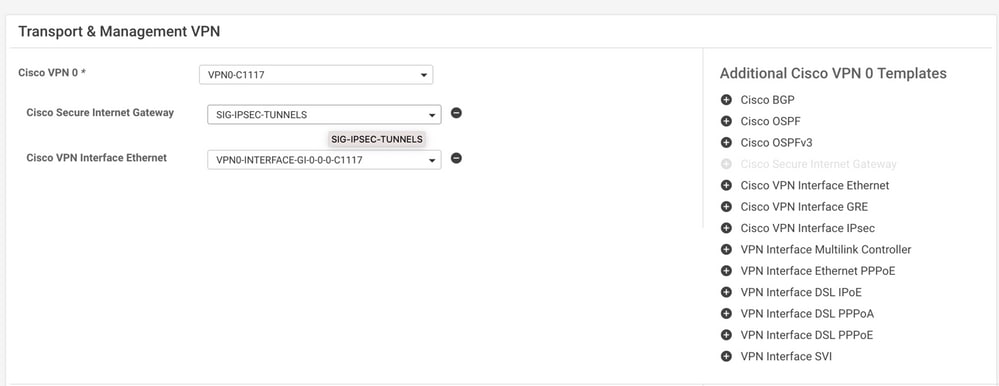

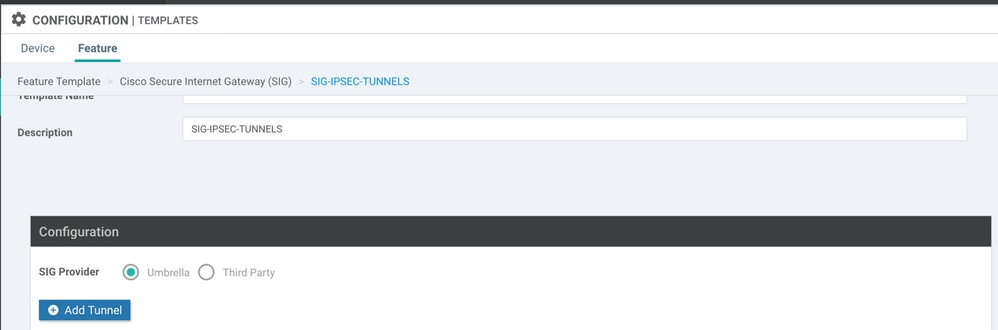

Passaggio 2. Create un modello di feature SIG.

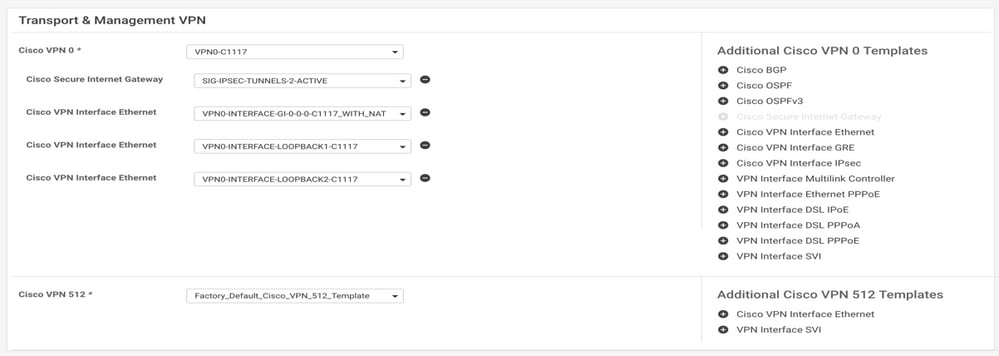

Passare al modello di feature e, sotto la sezione Transport & Management VPN selezionare il modello di funzionalità Cisco Secure Internet Gateway.

Assegnare un nome e una descrizione al modello.

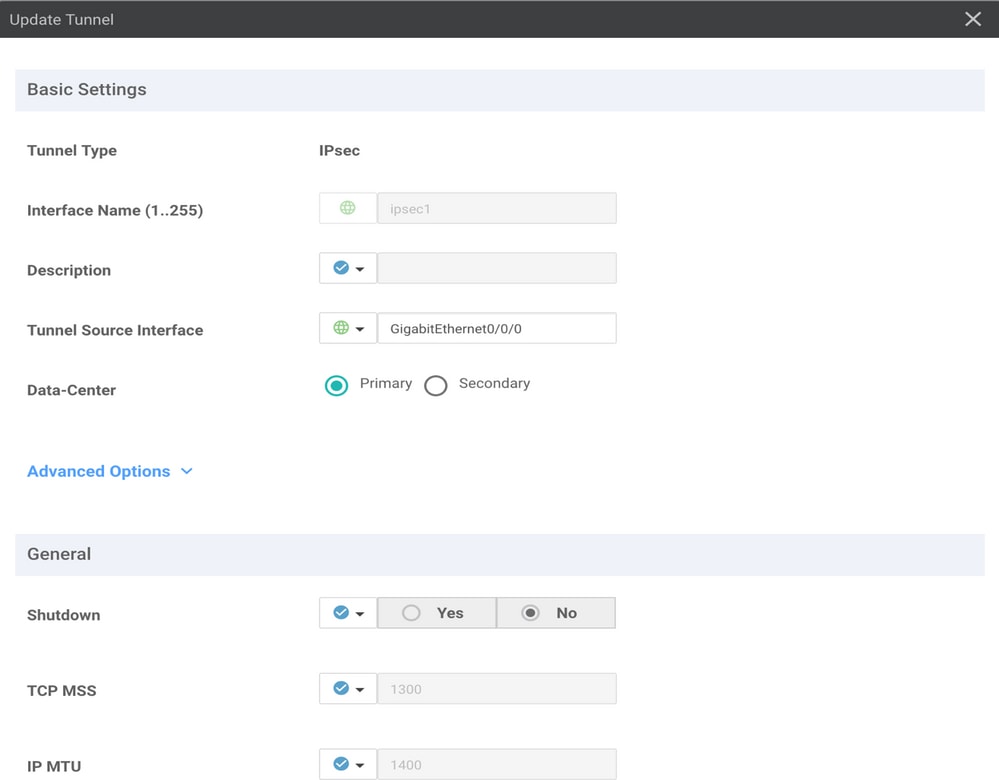

Passaggio 3. Selezionare il provider SIG per il tunnel primario.

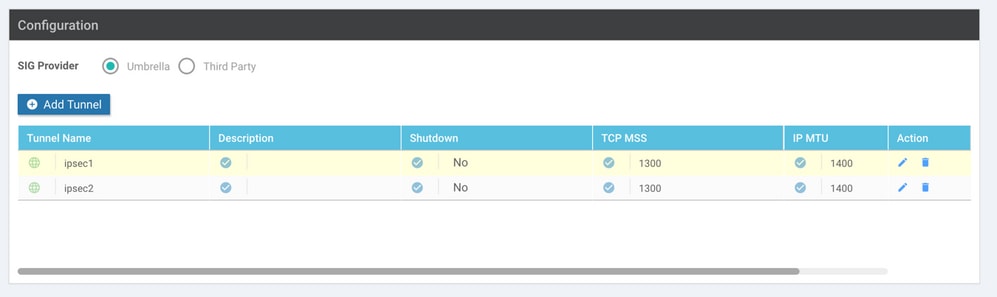

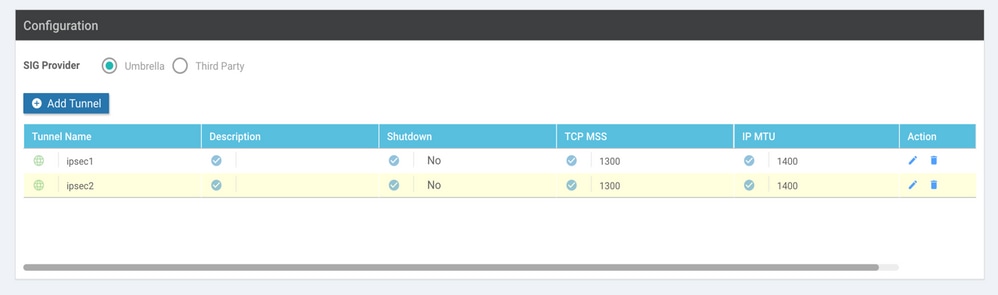

Fare clic su Add Tunnel.

Configura i dettagli di base e mantieni Data-Center come Primary, quindi scegliere Add.

Passaggio 4. Aggiungere il tunnel secondario.

Aggiungere una seconda configurazione del tunnel, utilizzare Data-Center come Secondary questa volta e il nome dell'interfaccia è ipsec2.

La configurazione di vManage viene visualizzata come illustrato di seguito:

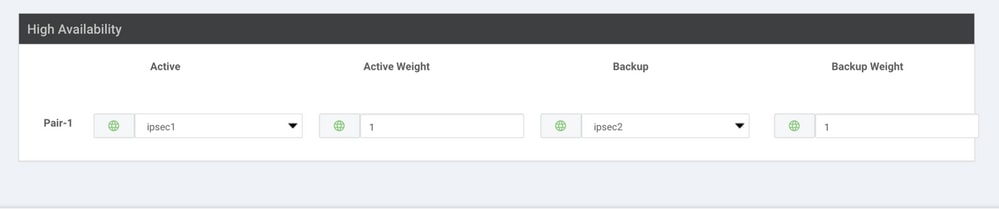

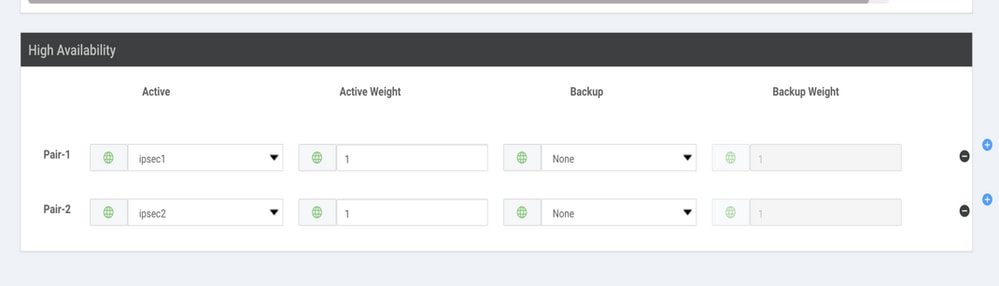

Passaggio 5. Creare Una Coppia Ad Alta Disponibilità.

All'interno High Availability selezionare ipsec1 come Attivo e il tunnel ipsec2 come Backup.

Nota: fino a 4 High Availability è possibile creare contemporaneamente coppie di tunnel e un massimo di 4 tunnel attivi.

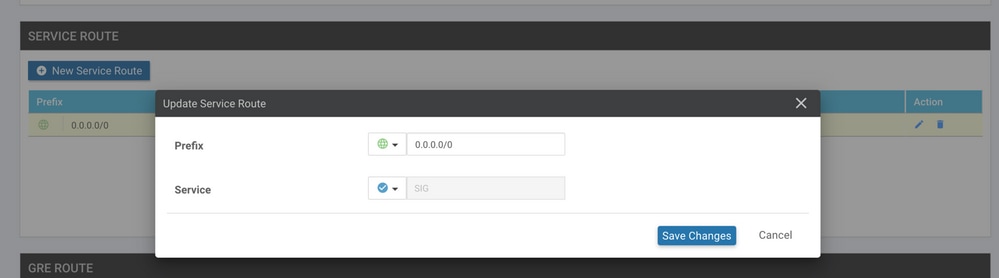

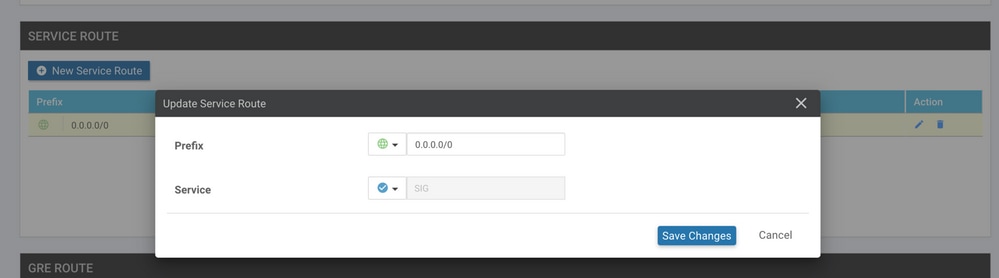

Passaggio 6. Modificare il modello VPN sul lato servizio per inserire un route del servizio.

Passare alla Service VPN e, all'interno della sezione Service VPN modello, passare alla sezione Service Route e aggiungere 0.0.0.0 con SIG Service Route. Per questo documento, viene usato il VRF/VPN 10.

Viene visualizzata la route 0.0.0.0 SIG, come mostrato di seguito.

Nota: per consentire l'effettiva uscita del traffico di servizio, è necessario configurare NAT nell'interfaccia WAN.

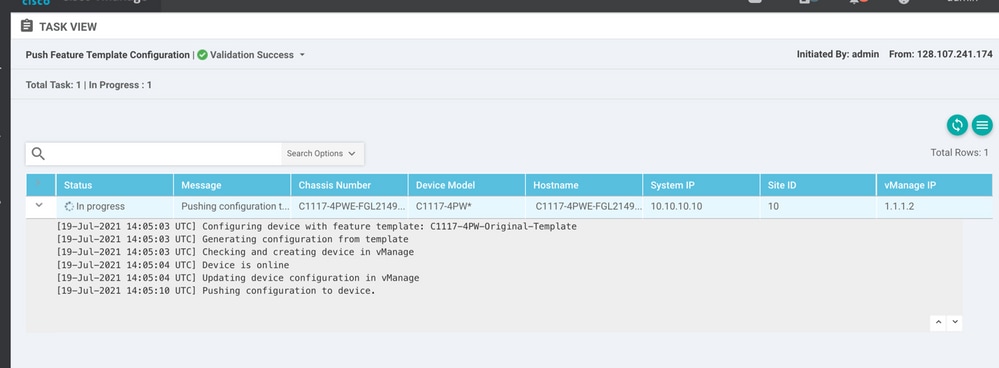

Collegare questo modello al dispositivo e spingere la configurazione:

Configurazione di WAN Edge Router per scenario di backup/attivo

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 Tunnel100002 backup-interface-weight 1

!

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface GigabitEthernet0/0/0

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference secondary-dc source-interface GigabitEthernet0/0/0

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE-HOSTNAME>

username admin privilege 15 secret 9 <SECRET-PASSWORD>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

!

ip sdwan route vrf 10 0.0.0.0/0 service sig

no ip http server

no ip http secure-server

no ip http ctc authentication

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface GigabitEthernet0/1/1

switchport mode access

no shutdown

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address <VLAN-IP-ADDRESS> <MASK>

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

exit

interface Tunnel100002

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

no crypto isakmp diagnose error

no network-clock revertive

Crea tunnel Umbrella SIG con scenario attivo/attivo

Passaggio 1. Creare un modello di funzionalità per le credenziali SIG.

Individuate il modello di feature e fate clic su Edit

Sotto la sezione Additional templates, selezionare Cisco SIG Credentials. L'opzione viene visualizzata sull'immagine.

Assegnare un nome e una descrizione al modello.

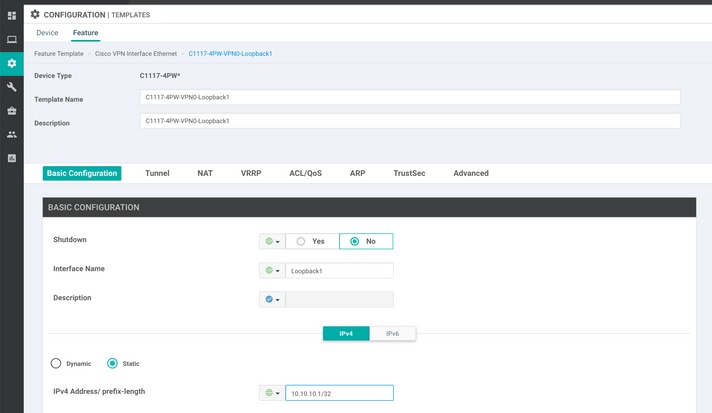

Passaggio 2. Creare due interfacce di loopback per collegare i tunnel SIG.

Nota: creare un'interfaccia di loopback per ciascun tunnel SIG configurato in modalità attiva. Questa operazione è necessaria perché ciascun tunnel ha bisogno di un ID IKE univoco.

Nota: poiché questo scenario è Attivo/Attivo, vengono creati due loopback.

Configurare il nome dell'interfaccia e l'indirizzo IPv4 per il loopback.

Nota: l'indirizzo IP configurato per il loopback è un indirizzo fittizio.

Creare il secondo modello di loopback e allegarlo al modello di dispositivo. Al modello di dispositivo devono essere collegati due modelli di loopback:

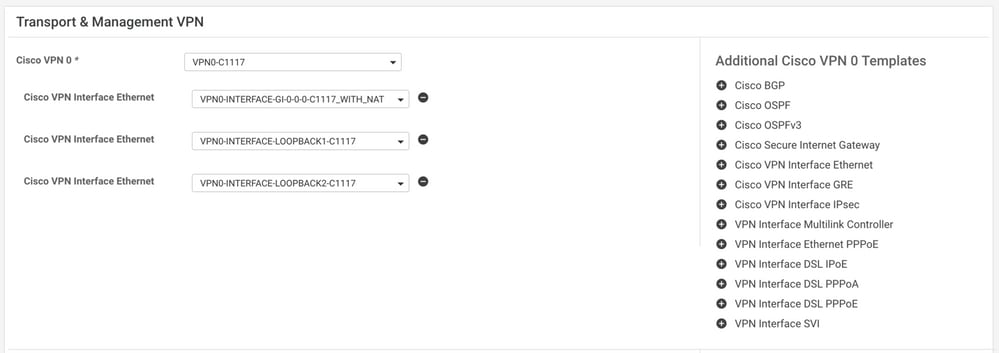

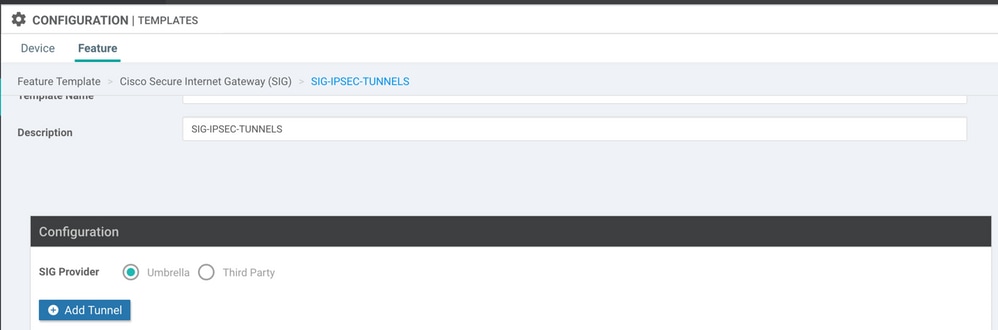

Passaggio 3. Create un modello di feature SIG.

Passare al modello della funzionalità SIG e, sotto la sezione Transport & Management VPN selezionare Cisco Secure Internet Gateway

Passaggio 4. Selezionare il provider SIG per il tunnel primario.

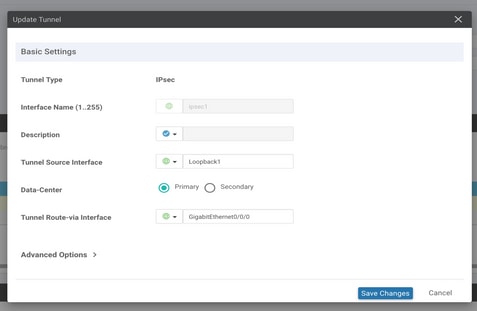

Fare clic su Add Tunnel.

Configura i dettagli di base e mantieni Data-Center come Primary.

Nota: il parametro Tunnel Source Interface è il loopback (per questo documento Loopback1) e come Tunnel Route-via Interface l'interfaccia fisica (per questo documento Gigabit Ethernet0/0/0)

Passaggio 5. Aggiungere il tunnel secondario.

Aggiungere una seconda configurazione del tunnel, utilizzare Data-Center come Primary e il nome dell'interfaccia ipsec2.

La configurazione di vManage viene visualizzata come illustrato di seguito:

Passaggio 6. Creare Due Coppie Di Disponibilità Elevata.

All'interno High Availability sezione, creare due High Availability coppie.

- Nella prima coppia HA, selezionare ipsec1 come Attivo e selezionare

Noneper il backup. - Nella seconda coppia HA, selezionare ipsec2 come Attivo.

Nonee per il backup.

La configurazione di vManage per High Availability viene visualizzato come mostrato:

Al modello di dispositivo sono allegati i due modelli di loopback e il modello di funzionalità SIG.

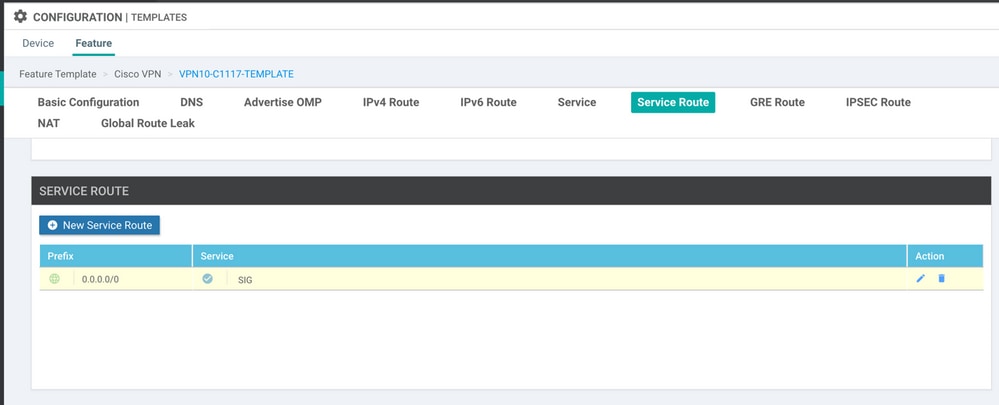

Passaggio 7. Modificare il modello VPN sul lato servizio per inserire un route del servizio.

Passare alla Service VPN e all'interno del modello VPN of service, passare alla sezione Service Route e aggiungere 0.0.0.0 con SIGService Route

Il percorso SIG 0.0.0 viene visualizzato come mostrato di seguito.

Nota: per consentire l'effettiva uscita del traffico di servizio, è necessario configurare NAT nell'interfaccia WAN.

Collegare questo modello al dispositivo e premere la configurazione.

Configurazione di WAN Edge Router per uno scenario attivo/attivo

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 None backup-interface-weight 1

interface-pair Tunnel100002 active-interface-weight 1 None backup-interface-weight 1

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback1

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback2

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE HOSTNAME>

username admin privilege 15 secret 9 <secret-password>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

no ip source-route

ip sdwan route vrf 10 0.0.0.0/0 service sig

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet0/0/0 overload

ip nat translation tcp-timeout 3600

ip nat translation udp-timeout 60

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

ip nat outside

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface Loopback1

no shutdown

arp timeout 1200

ip address 10.20.20.1 255.255.255.255

ip mtu 1500

exit

interface Loopback2

no shutdown

arp timeout 1200

ip address 10.10.10.1 255.255.255.255

ip mtu 1500

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address 10.1.1.1 255.255.255.252

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered Loopback1

ip mtu 1400

tunnel source Loopback1

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

interface Tunnel100002

no shutdown

ip unnumbered Loopback2

ip mtu 1400

tunnel source Loopback2

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

Nota: anche se questo documento è incentrato su Umbrella, gli stessi scenari si applicano ai tunnel SIG di Azure e di terze parti.

Verifica

Verifica scenario attivo/backup

In vManage è possibile monitorare lo stato dei tunnel IPSec SIG. Passa a Monitor > Network, selezionare il dispositivo edge WAN desiderato.

Fare clic sul pulsante Interfaces sul lato sinistro; viene visualizzato un elenco di tutte le interfacce nel dispositivo. incluse le interfacce ipsec1 e ipsec2.

Nell'immagine viene mostrato come il tunnel ipsec1 inoltri tutto il traffico e come ipsec2 non lo passi.

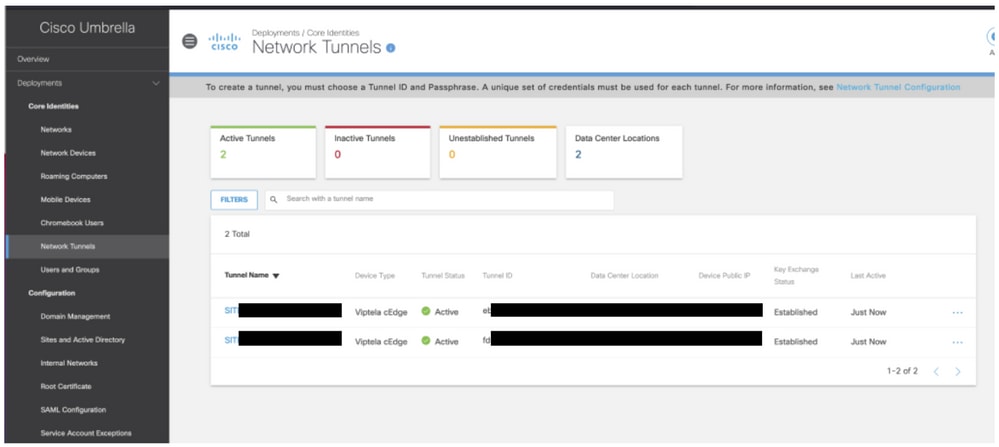

È inoltre possibile verificare i tunnel su Cisco Umbrella nell'immagine.

Utilizzare il show sdwan secure-internet-gateway tunnels per visualizzare le informazioni sui tunnel.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Utilizzare il show endpoint-tracker e show ip sla summary i comandi della CLI per visualizzare informazioni sui tracciatori e gli SLA generati automaticamente.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Verifica scenario attivo/attivo

In vManage è possibile monitorare lo stato dei tunnel IPSec SIG. Passa a Monitor > Network, selezionare il dispositivo edge WAN desiderato.

Fare clic sul pulsante Interfaces sul lato sinistro e viene visualizzato un elenco di tutte le interfacce presenti nel dispositivo. incluse le interfacce ipsec1 e ipsec2.

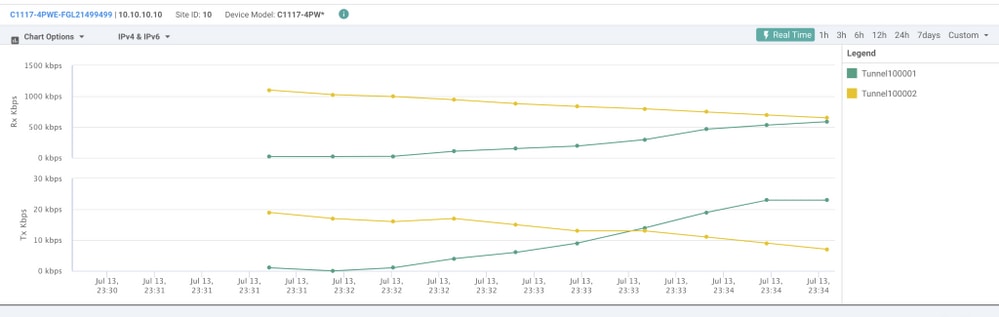

Nell'immagine viene mostrato come i tunnel ipsec1 e ipsec2 inoltrino il traffico.

Utilizzare il show sdwan secure-internet-gateway tunnels dalla CLI per visualizzare le informazioni sui tunnel.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Utilizzare il show endpoint-tracker e show ip sla summary i comandi della CLI per visualizzare informazioni sui tracciatori e gli SLA generati automaticamente.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

6.0 |

22-Nov-2023

|

Certificazione |

4.0 |

30-Dec-2021

|

Modifiche minori |

3.0 |

23-Dec-2021

|

Aggiunta di informazioni supplementari |

2.0 |

16-Nov-2021

|

Release iniziale |

1.0 |

16-Nov-2021

|

Versione iniziale |

Contributo dei tecnici Cisco

- Diana Laura SerranoCisco TAC Engineer

- A cura di Amanda Nava ZarateCisco TAC Engineer

Feedback

Feedback