Configurare ISE 3.1 GUI Admin Log in utilizzando l'integrazione SAML con Duo SSO e Windows AD

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come configurare l'integrazione di Cisco ISE 3.1 SAML SSO con un provider di identità esterno come Cisco Duo SSO.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Identity Services Engine (ISE) 3.1

- Conoscenze base delle distribuzioni SAML (Security Assertion Markup Language) Single Sign-On (SSO) (SAML 1.1)

- Conoscenza di Cisco DUO SSO

- Informazioni su Windows Active Directory

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE 3.1

- Cisco Duo SSO

- Active Directory di Windows

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Provider di identità (IdP)

In questo caso, è il Duo SSO che verifica e dichiara l'identità di un utente e i privilegi di accesso a una risorsa richiesta (il "Provider di servizi").

Duo SSO funge da provider di identità, autenticando gli utenti tramite Active Directory locale (AD) esistente con SAML 1.1 o un provider di identità SAML 2.0 (ad esempio, Microsoft Azure) e richiedendo l'autenticazione a due fattori prima di consentire l'accesso all'applicazione del provider di servizi.

Quando si configura un'applicazione da proteggere con Duo SSO, è necessario inviare gli attributi da Duo SSO all'applicazione. Active Directory funziona senza ulteriori impostazioni, ma se come origine di autenticazione è stato utilizzato un provider di identità SAML(2.0), verificare di averlo configurato per l'invio degli attributi SAML corretti.

Provider di servizi (SP)

La risorsa o il servizio ospitato a cui l'utente intende accedere; In questo caso, Cisco ISE Application Server.

SAML

SAML è uno standard aperto che consente a IdP di passare le credenziali di autorizzazione all'SP.

Le transazioni SAML utilizzano XML (Extensible Markup Language) per le comunicazioni standardizzate tra provider di identità e provider di servizi. SAML è il collegamento tra l'autenticazione dell'identità dell'utente e l'autorizzazione per utilizzare un servizio.

Asserzione SAML

Un'asserzione SAML è il documento XML che l'IdP invia al provider di servizi che contiene l'autorizzazione utente. Esistono tre tipi diversi di asserzioni SAML: autenticazione, attributo e decisione di autorizzazione.

- Le asserzioni di autenticazione provano l'identificazione dell'utente e forniscono l'ora di accesso dell'utente e il metodo di autenticazione utilizzato, ad esempio Kerberos, a due fattori e così via.

- L'asserzione di attribuzione passa all'SP gli attributi SAML, parti specifiche di dati che forniscono informazioni sull'utente.

- Un'asserzione di decisione di autorizzazione dichiara se l'utente è autorizzato a utilizzare il servizio o se l'IdP ha negato la richiesta a causa di un errore della password o della mancanza di diritti per il servizio.

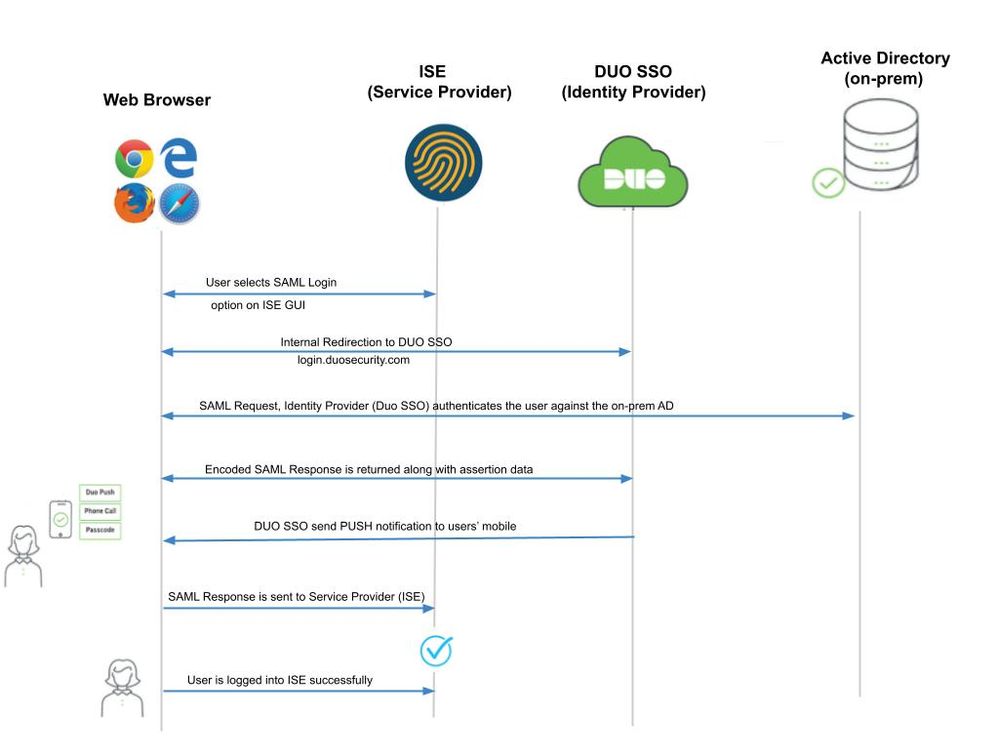

Diagramma di flusso ad alto livello

Flusso:

- L'utente accede ad ISE usando l'opzione Login via SAML.

- ISE (SAML SP) reindirizza il browser dell'utente a Duo SSO con un messaggio di richiesta SAML.

Nota: In un ambiente distribuito, è possibile ottenere un errore di certificato non valido e il passaggio 3. ora può funzionare. Pertanto, per un ambiente distribuito, la Fase 2. differisce leggermente in questo modo:

Problema: ISE reindirizza temporaneamente al portale di uno dei nodi PSN (sulla porta 8443).

Soluzione: Per garantire che ISE presenti lo stesso certificato dell'interfaccia utente grafica dell'amministratore, verificare che il certificato di sistema considerato attendibile sia valido anche per l'utilizzo del portale in tutti i nodi PSN. - L'utente accede con le credenziali di Active Directory primarie.

- Duo SSO inoltra questo messaggio ad AD che restituisce una risposta a Duo SSO.

- Duo SSO richiede all'utente di completare l'autenticazione a due fattori inviando un PUSH sul dispositivo mobile.

- L'utente completa l'autenticazione a due fattori Duo.

- Duo SSO reindirizza il browser dell'utente all'SP SAML con un messaggio di risposta.

- A questo punto, l'utente può accedere ad ISE.

Configura integrazione SAML SSO con Duo SSO

Passaggio 1. Configurazione di SAML IdP su ISE

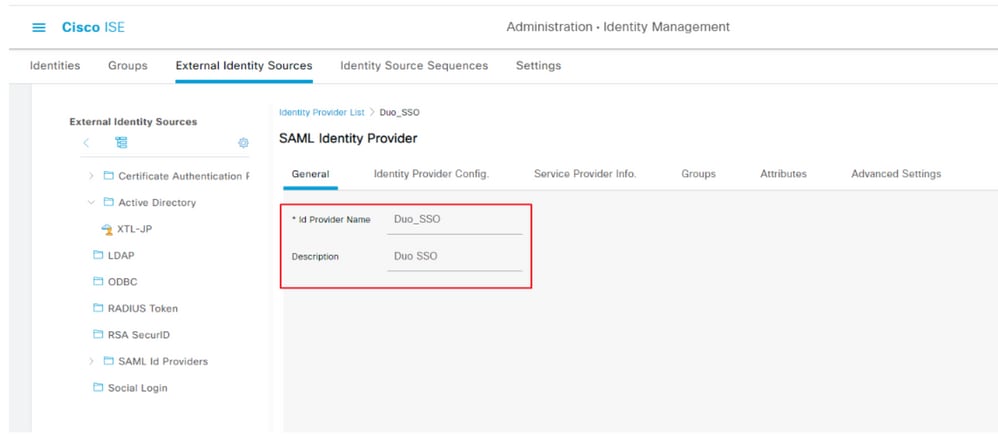

Configurazione di Duo SSO come origine di identità SAML esterna

Ad ISE, selezionare Administration > Identity Management > External Identity Sources > SAML Id Providers e fare clic sul pulsante Add.

Immettere il nome dell'IdP e fare clic su Submit (Invia) per salvarlo. Il nome del provider di identità è significativo solo per ISE, come mostrato nell'immagine:

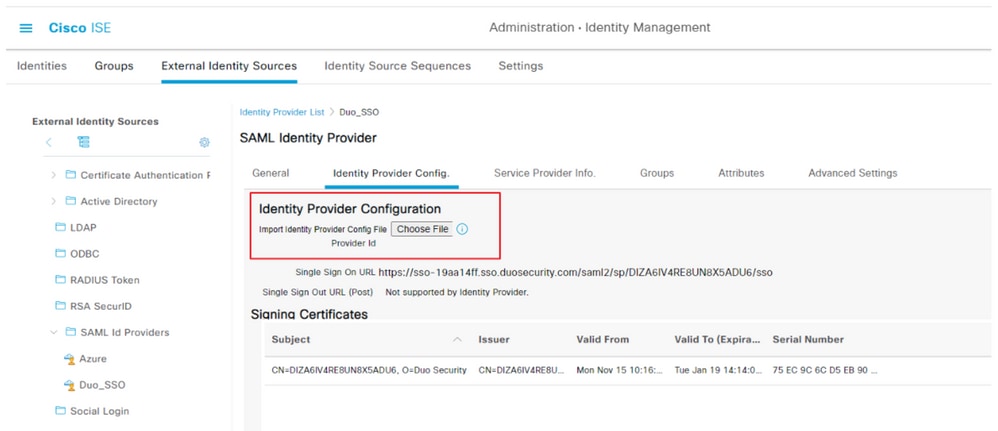

Importare il file XML dei metadati SAML dal portale di amministrazione Duo

Ad ISE, selezionare Administration > Identity Management > External Identity Sources > SAML Id Providers. > Choose the SAML IdP you created (Scegli l'ID SAML creato), fare clic sul Identity Provider Configuration nome e quindi sul pulsante Choose File (Scegli file).

Scegliere il file SSO IDP Metadata XML esportato dal portale Duo Admin e fare clic su Apri per salvarlo. (questo passaggio è menzionato anche nella sezione Duo del presente documento).

L'URL SSO e i certificati di firma sono:

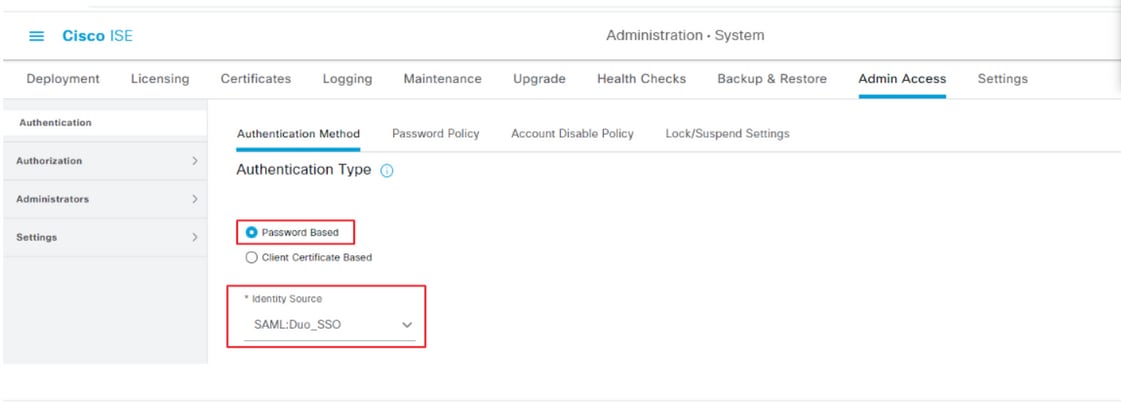

Configura metodo di autenticazione ISE

Individuare Administration > System > Admin Access > Authentication > Authentication Method e scegliere il pulsante di opzione Basato su password. Scegliere il Nome IdP richiesto creato in precedenza dall'elenco a discesa Origine identità come mostrato nell'immagine:

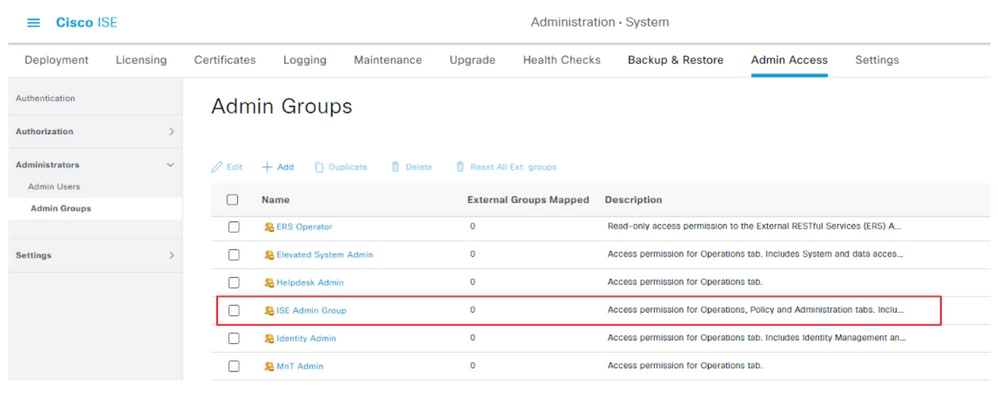

Crea un gruppo amministrativo

Individuare Administration > System > Admin Access > Authentication > Administrators > Admin Group e fare clic su Amministratore privilegiato e quindi sul pulsante Duplica. Immettere il nome del gruppo Amministratori e fare clic sul pulsante Invia.

In questo modo vengono forniti i privilegi di amministratore privilegiato al gruppo Admin.

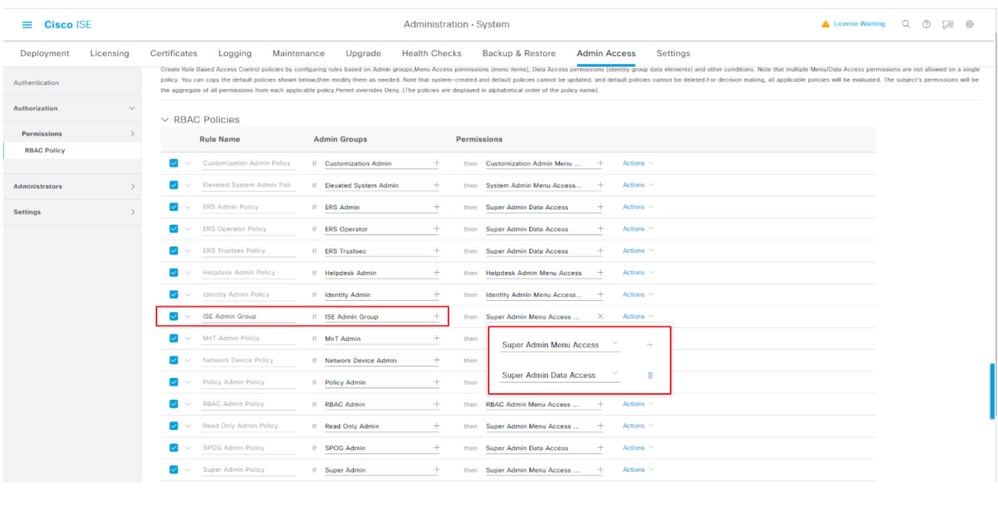

Creare un criterio RBAC per il gruppo Admin

Individuare Administration > System > Admin Access > Authorization > RBAC Policy e scegliere le azioni corrispondenti al criterio di amministrazione avanzato. Fare clic su .Duplicate > Add the Name field > Save

Le autorizzazioni per l'accesso sono le stesse del criterio di amministrazione avanzato.

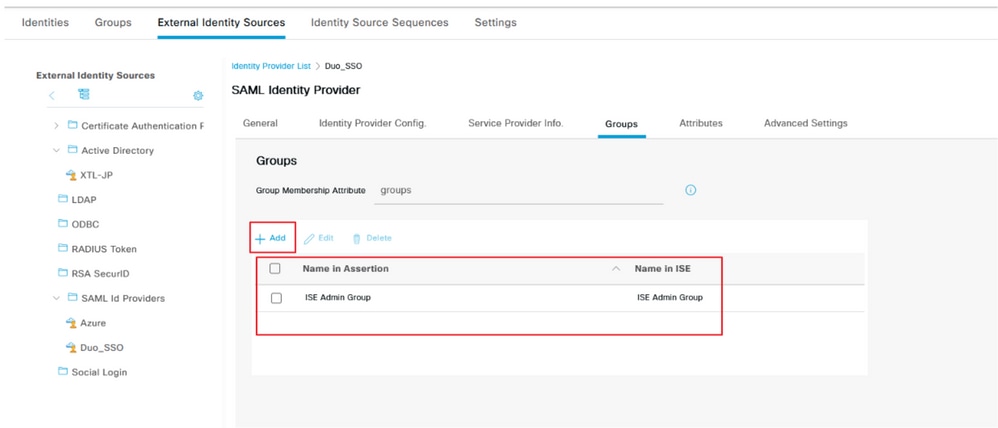

Aggiungi appartenenza a gruppi

Ad ISE, selezionare Administration > Identity Management > External Identity Sources > SAML Id Providers e scegliere l'IdP SAML creato. Fare clic su Gruppi, quindi sul pulsante Aggiungi.

Aggiungere il nome in Asserzione (nome del gruppo ISE Admin) e dall'elenco a discesa scegliere il gruppo RBAC (Role-Based Access Control) creato (Passaggio 4.) e fare clic su Apri per salvarlo. L'URL SSO e i certificati di firma vengono popolati automaticamente:

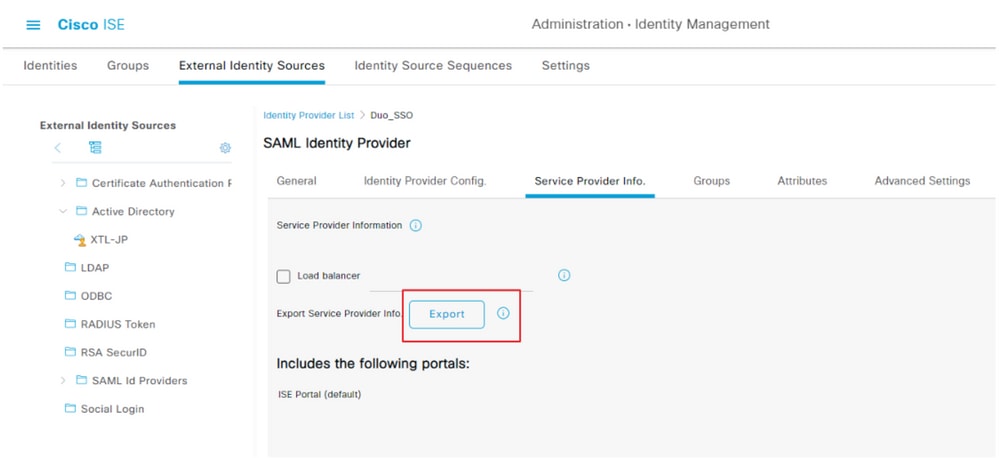

Esporta informazioni SP

Passare a Administration > Identity Management > External Identity Sources > SAML Id Providers > (Your SAML Provider) .

Spostare la scheda su SP Info. e fare clic sul pulsante Export (Esporta), come mostrato nell'immagine:

Scaricare il file .xml e salvarlo. AssertionConsumerService Prendere nota del valore Location URL (URL percorso) e entityID (ID entità), in quanto questi dettagli sono richiesti nel portale Duo SSO.

MIIFUzCCAzugAwIBAgIMNOUWtIWSUFWaealmMA0GCSqGSIb3DQEBDAUAMCcxJTAjBgNVBAMTHFNB

TUxfaXNlMDIueGVyb3RydXN0bGFicy5jb20wHhcNMjExMTE1MjI1OTM0WhcNMjYxMTE0MjI1OTM0

WjAnMSUwIwYDVQQDExxTQU1MX2lzZTAyLnhlcm90cnVzdGxhYnMuY29tMIICIjANBgkqhkiG9w0B

AQEFAAOCAg8AMIICCgKCAgEAxw7scSLMH1ApI3O/7+vWsGP4schoJJHlVeJKHuJVgm19SXViW8Ab

WL9hQEXDr+U/zzp7fAq0YjckeNJg6VMhasao5tY4cutrAZK2F/kYvdVN+0N2cJUSTdJZNdKO+hcj

VmUgClUi6Xa4PJNw+1yhj8PwrDlpzfgXZLi3wlo5sMRGrg8NeSbShPJVakIEF2FoI0hXTOOSH4ZN

sD4q99dzrAv2m6y74vtU0GqwX4RRMOdvr7DIMNd2U/trh41QT85SY5c70l6fRWtY9omZBdU0S2JC

ihWnC9ug7FE0qdPm2h5KiZvxJck9OqVXDHvtRKctW5gwzfX8Hu7DQKqs90h04HRUxg2GEiuiXCQZ

5p63KfoRly5oW50UK0LIMdyhDl+8uP+n+Jo3ufR8lKe42+/rws5Ct1hg4jozddutKkw2vyxMEg5/

ZpAz/goRIOmBN4r3n3FNGZV1uTfbb1Mz8yvY61ccGgTU1/Iynt9maNHxjbFtAP+HaiMPisfTKDRJ

OLx91v+xKpb+opcOxqVK1q0Us0yGVvfycaFNZ3jP5wBNBzSAi7cvXk7sIW9WM7DC84OjC/r9EbaX

Wll7MLV+16Z+FeDnzhzFVjq/cb61eNvXKKwDFryFqBnDLLJGmJuZQ/EgR0wkvseR8tNE3qIYVhOe

qfCKZUpWtZ+lGLDD3r50p9UCAwEAAaN/MH0wIgYDVR0RBBswGYIXaXNlMDIueGVyb3RydXN0bGFi

cy5jb20wDAYDVR0TBAUwAwEB/zALBgNVHQ8EBAMCAuwwHQYDVR0OBBYEFAoHeqyYR5r0XpOVXODT

WdpDycOoMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQwFAAOCAgEA

aoIIkyS8slDwjQrRsUVyPi17Lvl0TleCUQBrnr5WNUWlaXIB7Cb9qrG9D2ced72miH6vUcxine78

V4loTsgVu3tVlslQrOLW2eNLSbaN1XqbVUl1sCZkA4wGt8uLPX0t8UYysecEPFXD0NiKGPoIMaFg

3pP5525cJpeLRkgHjw1Z2qT54lsGd8Gdq6V666kliAt73kPwfDiZf/uDsCI+euIHDywLdOad51kJ

RWAsZO7tgxK3tJO9z7JU4oY1fI26DUN43++Ap3KSaDiz9gYJ3fFjR9hP/nF/ywyO0HO5MgHqhsMo

+zBMADukmprYC8qd+0z76+NQ6TLXgUer7NQMty68tQYP4riupvc26CEmgEZ592jBgDdt2tkY9An4

Fl/rqJPhX2RISLdUt50NcBbIZVOJ/IjkqHj9UG1E/U8qYy3krWvZV+VV5ChVNzwiVTWFCEOHNOTh

l/yYdAAsODUBbwTqgJL1G3hNo+dA3LAgg/XKENFr+tt3LQ0kwPAtjKFQsIX/4sgMetV4KSqUI3HZ

qw5u0t9WT578SZ5p1u/qj2cfx2wdqRVk5vSij6TxOpXIaCuY2L5YfeIMP/K49K+DecMBxCrKygNT

vGX0PkVG/yqgQ9OIfQZ1OD3/NZxGyBJdzSSkjHxiUdWf4lWj1tVU+qav8M3imsCRvcZJppaKJNo= urn:oasis:names:tc:SAML:2.0:nameid-format:transient urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress urn:oasis:names:tc:SAML:2.0:nameid-format:persistent urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName Di seguito sono riportati i dettagli/attributi di interesse raccolti dal metafile che devono essere configurati in Duo Generic SAML Integration

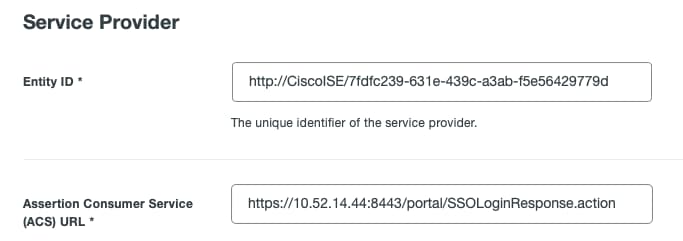

entityID = http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d.

Posizione AssertionConsumerService = https://10.x.x.x:8443/portal/SSOLoginResponse.action dove 10.x.x.x è l'indirizzo IP ISE trovato nel file XML (Posizione).

AssertionConsumerService Location = https://isenodename.com:8443/portal/SSOLoginResponse.action dove isenodename è il nome FQDN ISE effettivo trovato nel file XML (Location).

Passaggio 2. Configurare Duo SSO per ISE

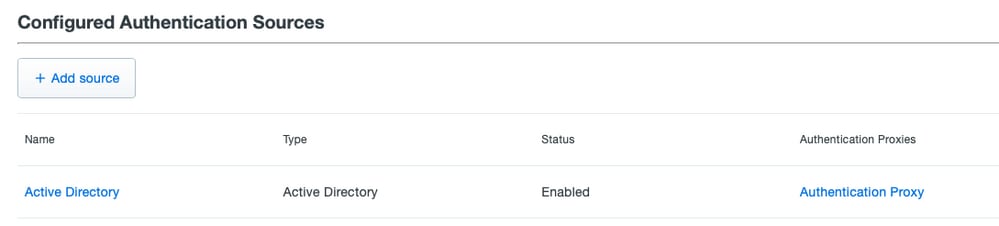

Selezionare questa KB per configurare Duo SSO con AD come origine di autenticazione.

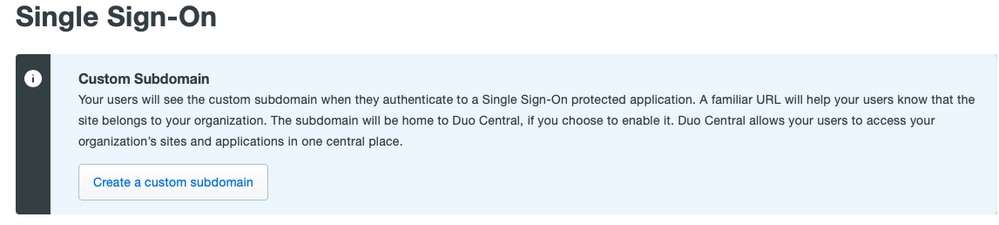

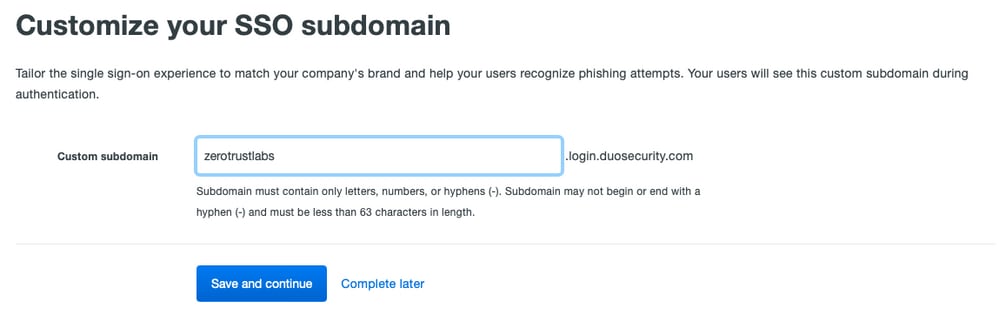

Selezionare questa KB per abilitare l'SSO con il dominio personalizzato.

Passaggio 3. Integrare Cisco ISE con Duo SSO come SP generico

Controllare i passaggi 1 e 2 di questo KB per integrare Cisco ISE con Duo SSO come SP generico.

Configurare i dettagli dell'SP Cisco ISE nel pannello di amministrazione Duo per l'SP generico:

|

Nome |

Descrizione |

|

ID entità |

|

|

URL Assertion Consumer Service (ACS) |

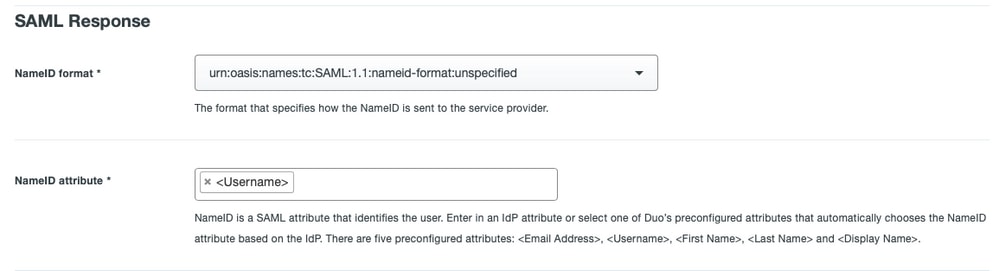

Configurare la risposta SAML per Cisco ISE:

|

Nome |

Descrizione |

|

Formato NameID |

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified |

|

attributo NameID |

Username |

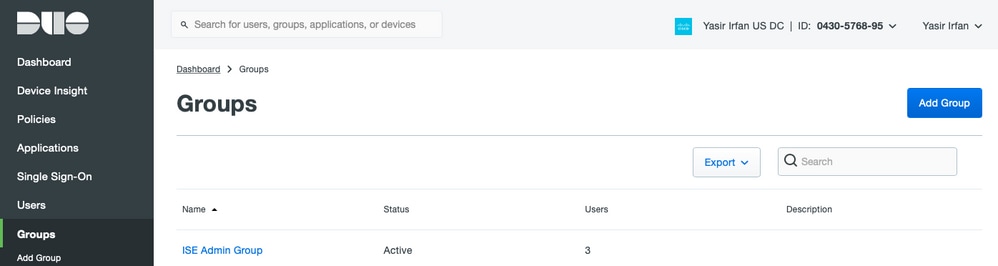

Creare un gruppo denominato Cisco Admin Group nel pannello Duo Admin e aggiungere gli utenti ISE a questo gruppo oppure creare un gruppo in Windows AD e sincronizzare lo stesso con il pannello Duo Admin utilizzando la funzionalità di sincronizzazione della directory.

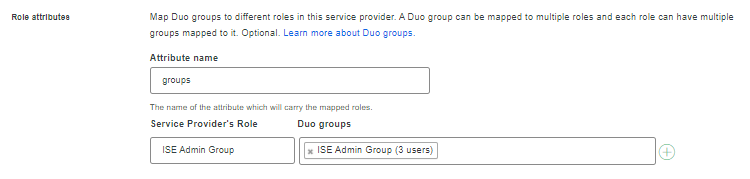

Configurare gli attributi del ruolo per Cisco ISE:

|

Nome |

Descrizione |

|

Nome attributo |

gruppi |

|

Ruolo SP |

ISE Admin Group |

|

Gruppi Duo |

ISE Admin Group |

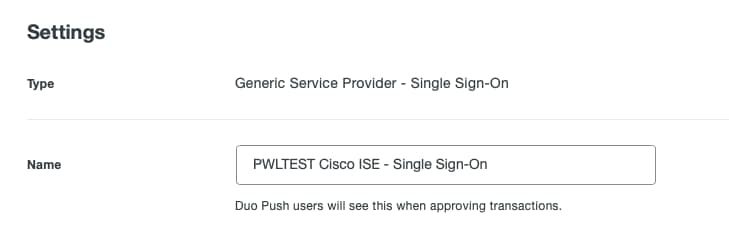

Nella sezione Impostazioni specificare un nome appropriato nella scheda Nome per l'integrazione.

Fare clic sul pulsante Save (Salva) per salvare la configurazione e consultare questa KB per ulteriori dettagli.

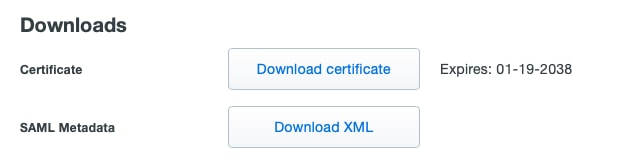

Per scaricare i metadati SAML, fare clic su Download XML.

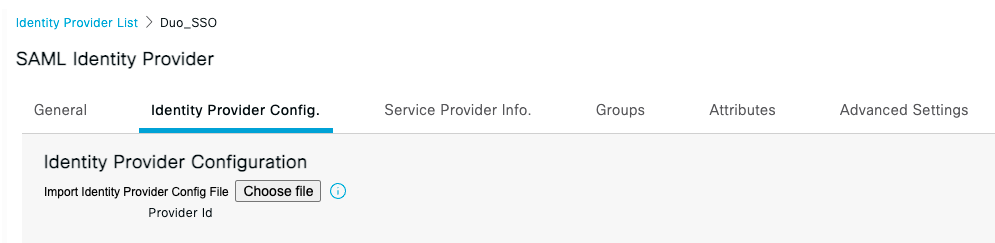

Caricare i metadata SAML dal pannello di amministrazione Duo a Cisco ISE passando a Administration > Identity Management > External Identity Sources > SAML Id Providers > Duo_SSO.

Passare alla scheda Configurazione provider di identità. e fare clic sul pulsante Scegli file.

Scegliere il file XML dei metadati scaricato nel passaggio 8 e fare clic su Salva.

Nota: Questo passaggio è menzionato nella sezione Configurazione dell'integrazione di SAML SSO con Duo SSO; Passaggio 2. Importare il file XML dei metadati SAML dal portale Duo Admin.

Verifica

Test dell'integrazione con Duo SSO

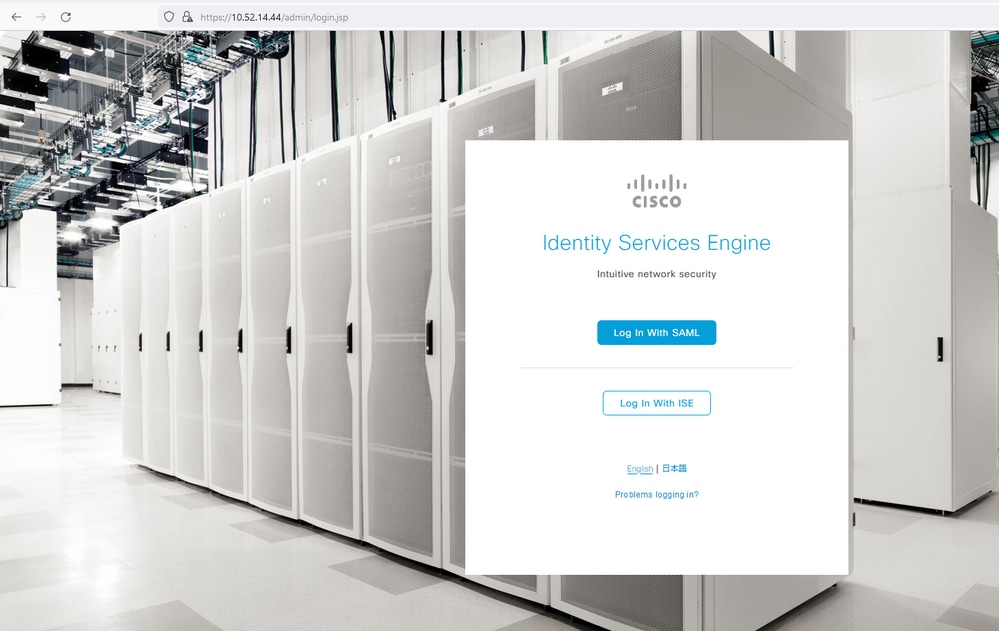

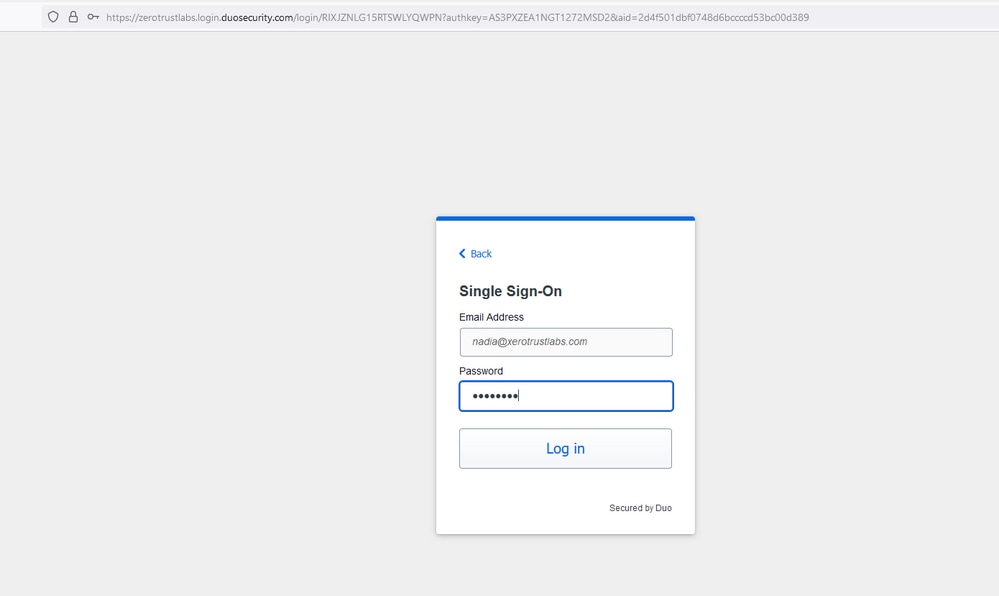

1. Accedere al pannello di amministrazione di Cisco ISE e fare clic su Log In With SAML.

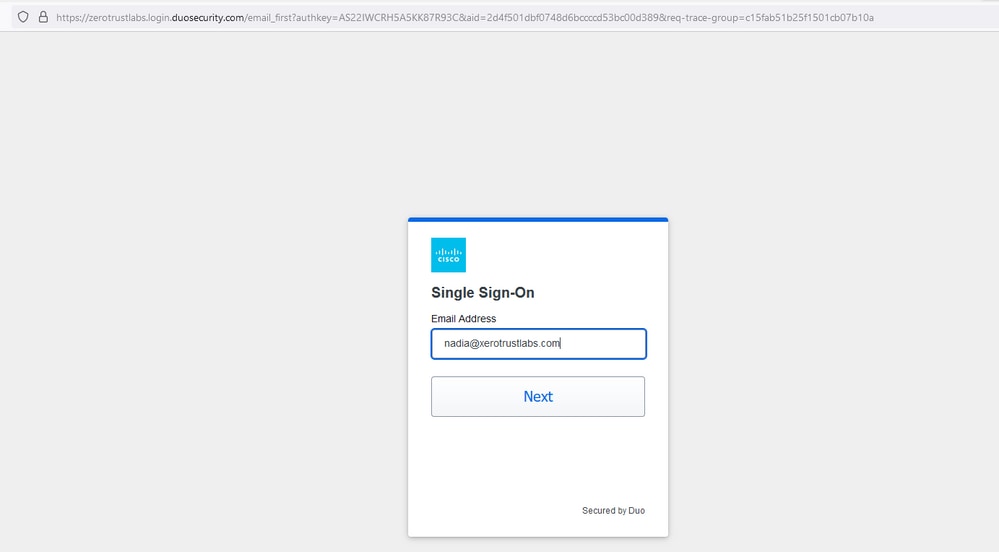

2. Reindirizzato alla pagina SSO, immettere l'indirizzo e-mail e fare clic su Avanti.

3. Inserire la password e fare clic su Log in.

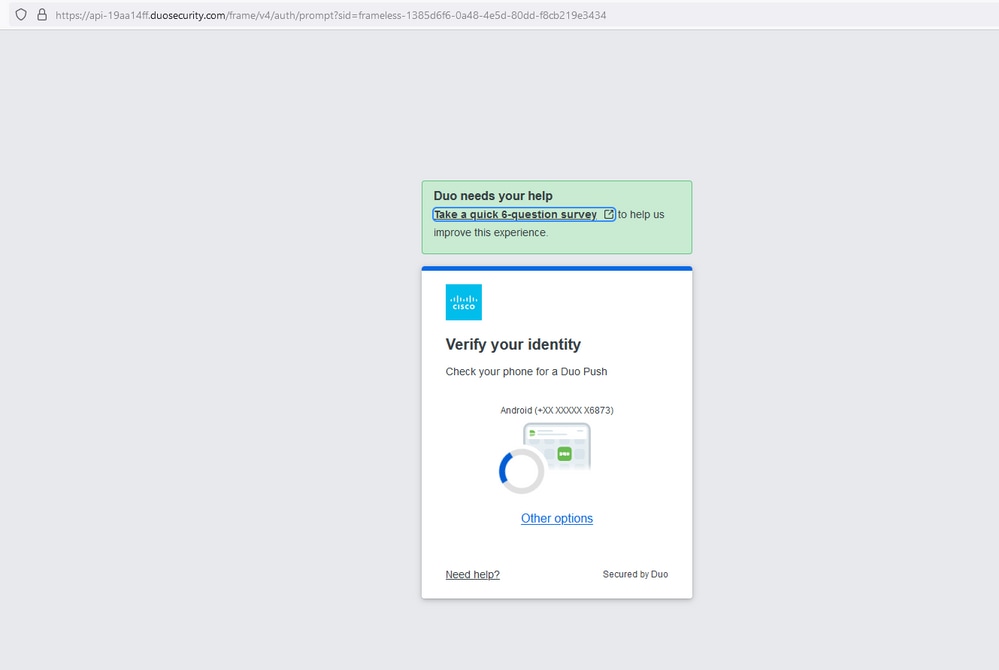

4. Viene visualizzato il prompt Duo Push sul dispositivo mobile.

5. Una volta accettata la richiesta, si apre una finestra e si viene automaticamente reindirizzati alla pagina ISE Admin.

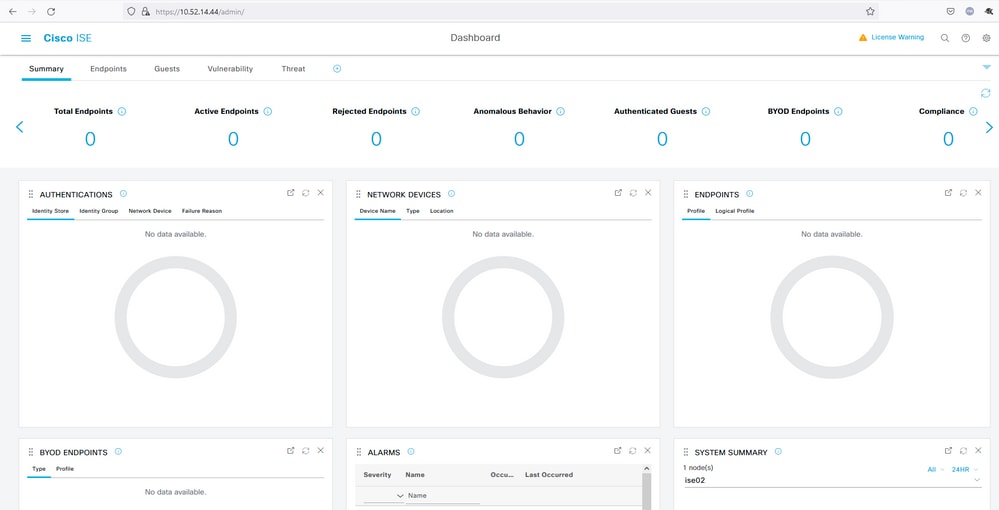

6. Pagina di accesso all'interfaccia utente grafica di ISE Admin.

Risoluzione dei problemi

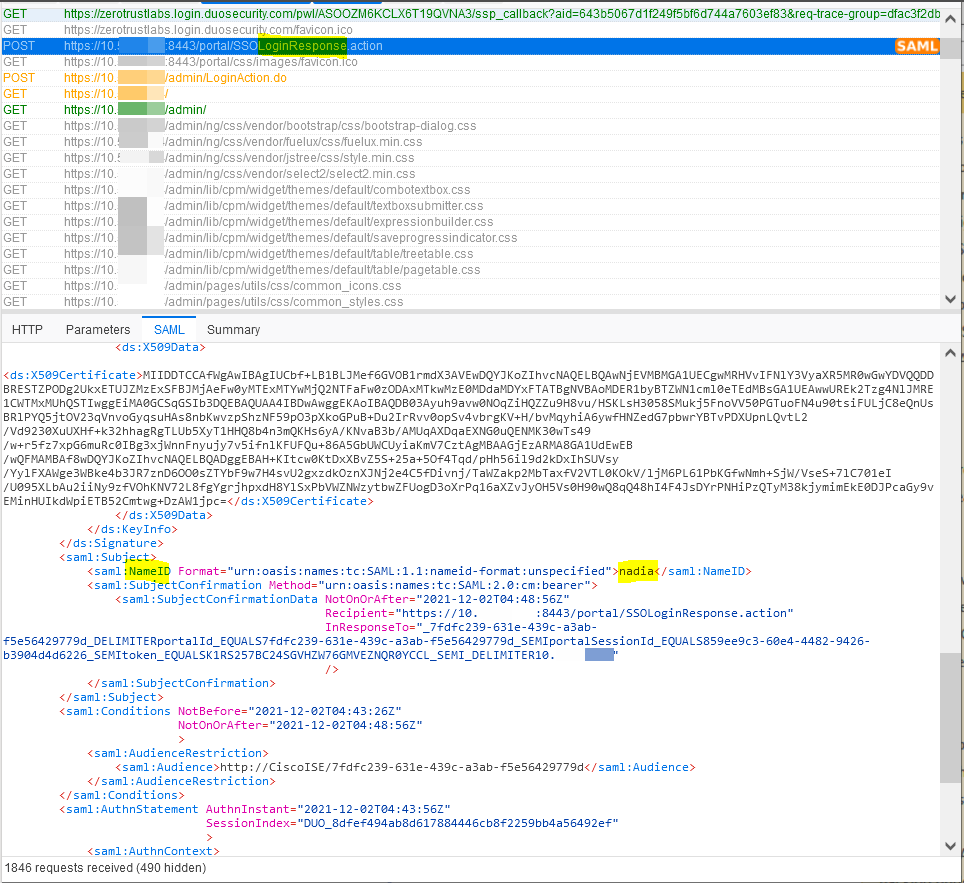

- Scaricare l'estensione del tracer SAML per Mozilla FF https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/.

- Scorrere fino al

SSOLoginResponse.actionpacchetto. Nella scheda SAML vengono visualizzati alcuni attributi inviati da Duo SAML: NameID, Recipient (URL percorso AssertionConsumerService) e Audience(EntityID).

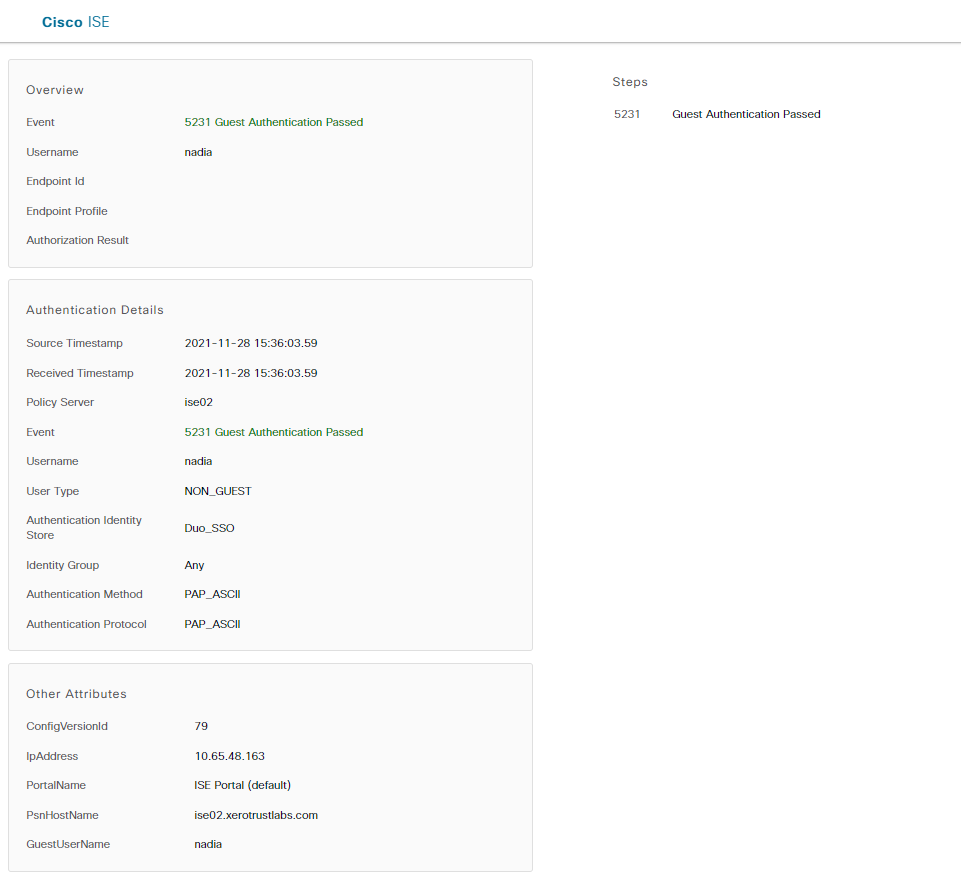

- Live Log on ISE:

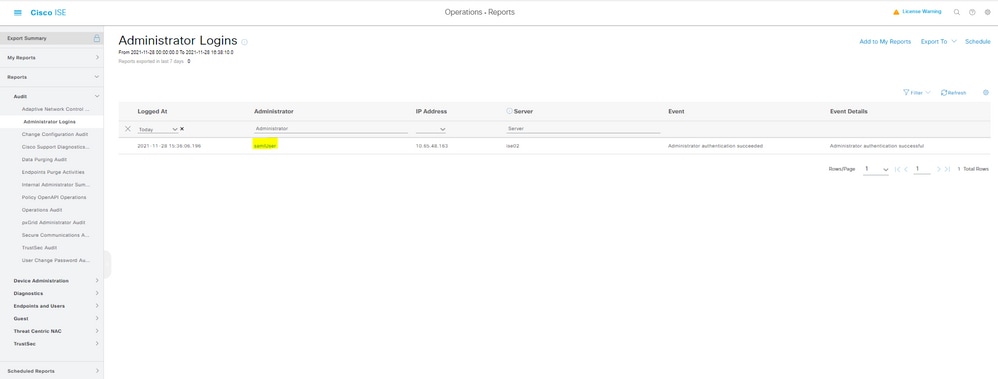

- Administrative Login log on ISE: username: utentesaml.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

29-Feb-2024

|

Versione iniziale |

Contributo dei tecnici Cisco

- Nadia GouveiaISE TAC Team

- Mayil RajISE TAC Team Lead

Feedback

Feedback