Introduction

Ce document définit comment configurer l'authentification Web externe avec les contrôleurs d'accès convergé. Dans cet exemple, la page du portail invité et l'authentification des informations d'identification sont toutes deux sur Identity Services Engine (ISE).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

1. Contrôleurs d’accès convergents Cisco.

2. Authentification Web

3. Cisco ISE

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

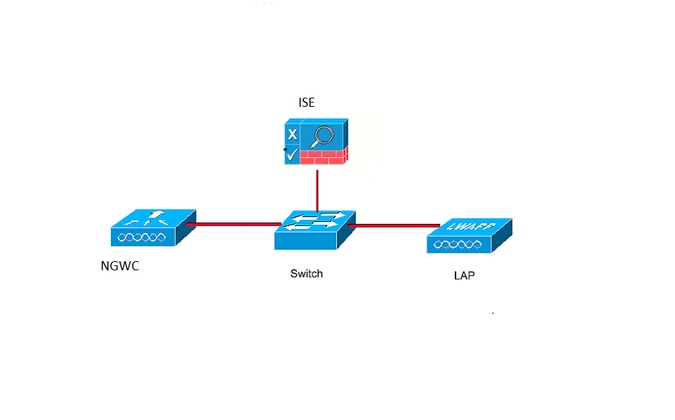

1. Contrôleur Cisco 5760 (NGWC sur le schéma ci-dessous), 03.06.05E

2. ISE 2.2

Configurer

Diagramme du réseau

Configuration CLI

Configuration du rayon sur le contrôleur

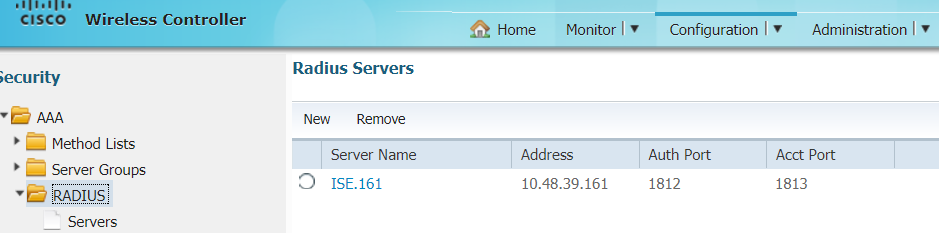

étape 1 : définition du serveur RADIUS externe

radius server ISE.161

address ipv4 10.48.39.161 auth-port 1812 acct-port 1813

timeout 10

retransmit 5

key Cisco123

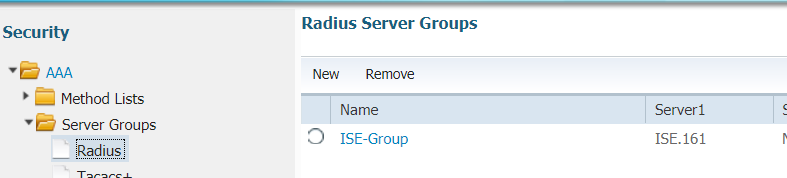

étape 2 : . Définissez le groupe de rayons AAA et spécifiez le serveur RADIUS à utiliser

aaa group server radius ISE-Group

server name ISE.161

deadtime 10

étape 3. Définissez une liste de méthodes pointant vers le groupe radius et mappez-le sous le WLAN.

aaa authentication login webauth group ISE-Group

Configuration de mappage de paramètres

étape 4. Configurez la carte de paramètres globale avec l'adresse IP virtuelle requise pour l'authentification Web externe et interne. Le bouton Déconnexion utilise l'adresse IP virtuelle. Il est toujours recommandé de configurer une adresse IP virtuelle non routable.

parameter-map type webauth global

type webauth

virtual-ip ipv4 1.1.1.1

étape 5 : Configurez une carte de paramètres nommée. Elle agira comme un type de méthode webauth. Cette opération sera appelée dans la configuration WLAN.

parameter-map type webauth web

type webauth

redirect for-login https://10.48.39.161:8443/portal/PortalSetup.action?portal=0c712cd0-6d90-11e5-978e-005056bf2f0a

redirect portal ipv4 10.48.39.161

ACL de pré-authentification. Cette fonction sera également appelée sous le réseau local sans fil.

étape 6 : Configurez Preauth_ACL qui autorise l'accès à ISE, DHCP et DNS avant que l'authentification soit terminée

ip access-list extended Preauth_ACL

permit ip any host 10.48.39.161

permit ip host 10.48.39.161 any

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit udp any eq domain any

permit udp any any eq domain

Configuration WLAN

étape 7 : configurez le WLAN

wlan ext-webauth 7 ext-webauth

client vlan vlan232

ip access-group web Preauth_ACL

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

security web-auth

security web-auth authentication-list webauth

security web-auth parameter-map web

session-timeout 1800

no shutdown

étape 8 : activez le serveur http.

ip http server

ip http secure-server (for secure web-auth, use 'no' to disable secure web)

Configuration de la GUI

Nous suivons ici les mêmes étapes que ci-dessus. Les captures d'écran sont fournies à titre de référence croisée.

étape 1 : définition d'un serveur radius externe

étape 2 : . Définissez le groupe de rayons AAA et spécifiez le serveur RADIUS à utiliser

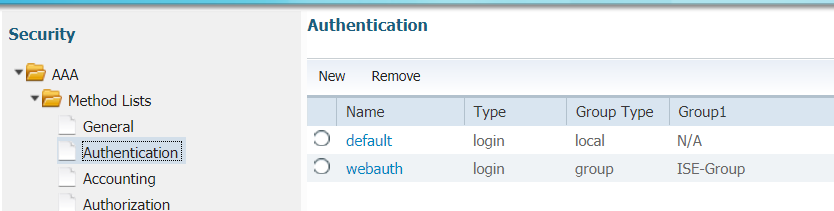

étape 3. Définissez une liste de méthodes pointant vers le groupe radius et mappez-le sous le WLAN.

Configuration de mappage de paramètres

étape 4. Configurez la carte de paramètres globale avec l'adresse IP virtuelle requise pour l'authentification Web externe et interne. Le bouton Déconnexion utilise l'adresse IP virtuelle. Il est toujours recommandé de configurer une adresse IP virtuelle non routable.

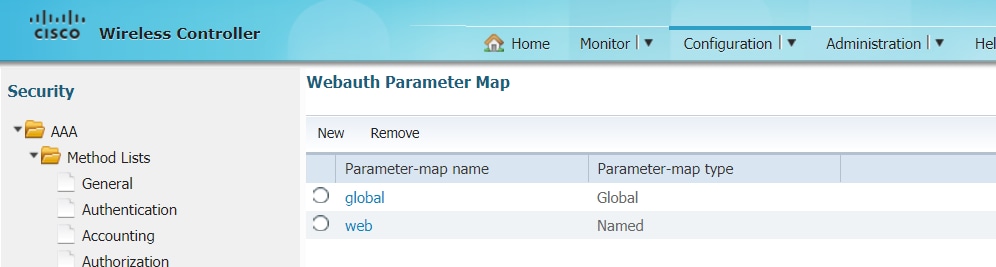

étape 5 : Configurez une carte de paramètres nommée. Elle agira comme un type de méthode webauth. Cette opération sera appelée dans la configuration WLAN.

ACL de pré-authentification. Cette fonction sera également appelée sous le réseau local sans fil.

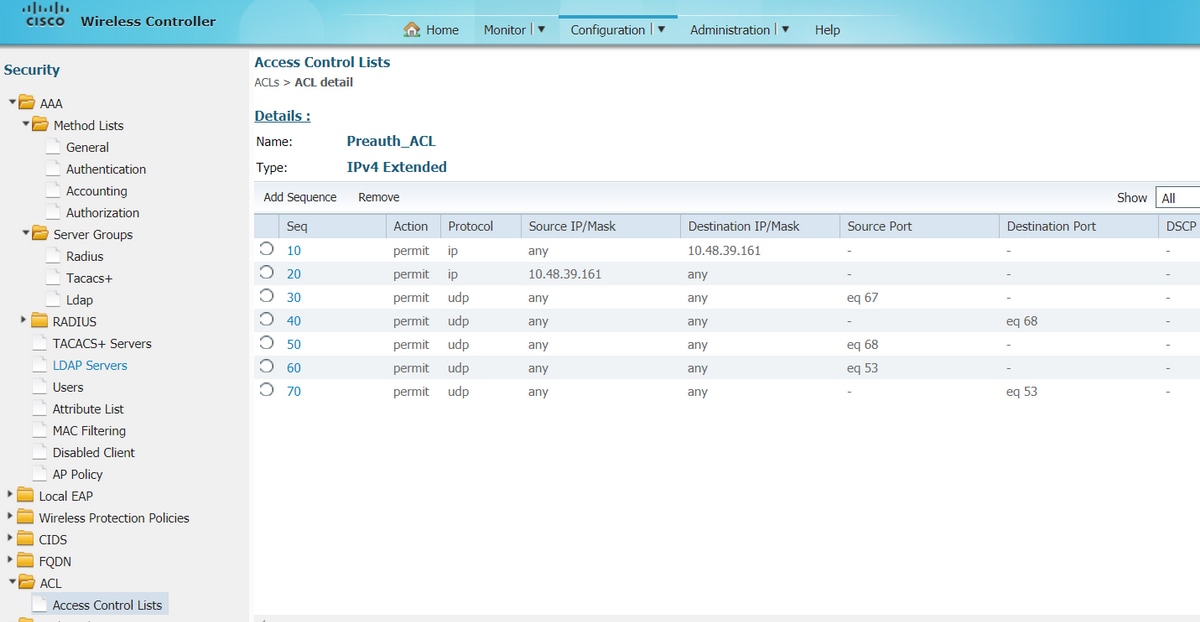

étape 6 : Configurez Preauth_ACL qui autorise l'accès à ISE, DHCP et DNS avant que l'authentification soit terminée

Configuration WLAN

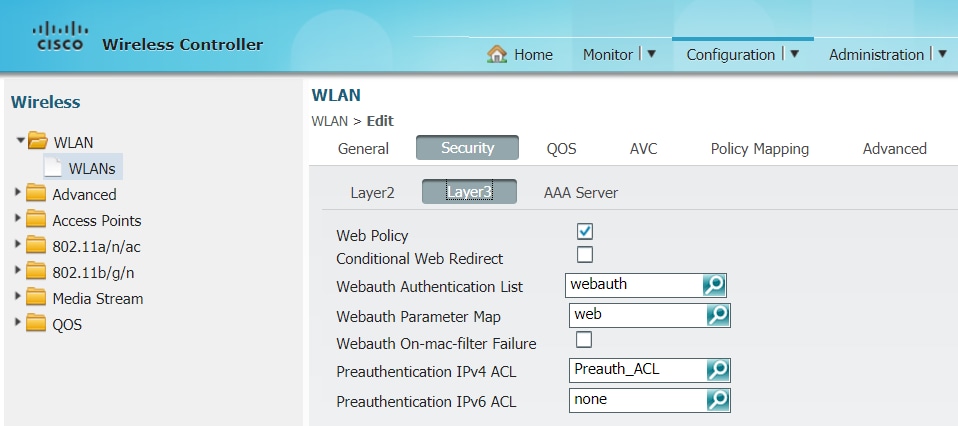

étape 7 : configurez le WLAN

Vérifier

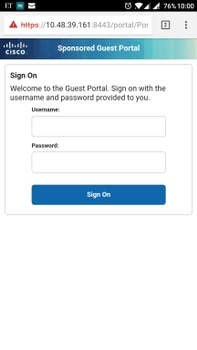

Connectez un client et assurez-vous que si vous ouvrez un navigateur, le client sera redirigé vers votre page de portail de connexion. La capture d'écran ci-dessous illustre la page du portail des invités ISE.

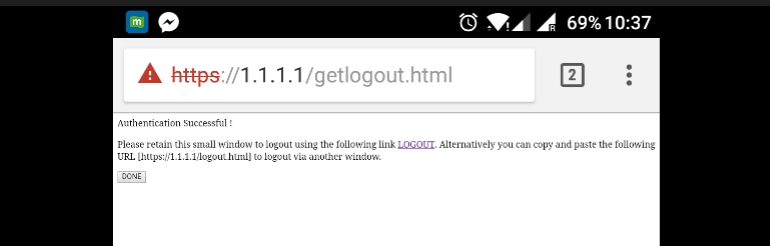

Une fois les informations d'identification appropriées envoyées, la page de réussite s'affiche :

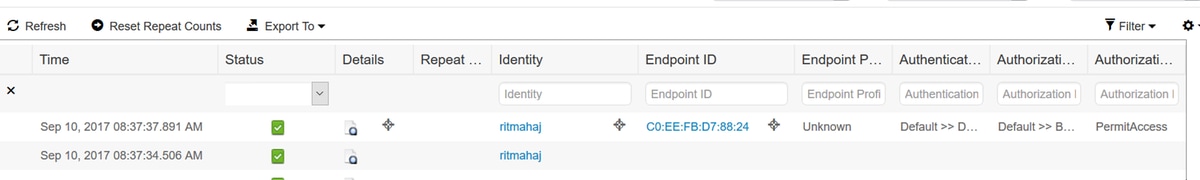

Le serveur ISE signale deux authentifications : une sur la page d'invité elle-même (la ligne de fond avec seulement le nom d'utilisateur) et une seconde authentification une fois que le WLC fournit le même nom d'utilisateur/mot de passe via l'authentification RADIUS (seule cette authentification fera passer le client à la phase de réussite). Si l'authentification radius (avec l'adresse MAC et les détails WLC comme NAS) n'a pas lieu, la configuration radius doit être vérifiée.