Exemple de configuration de l'authentification PEAP WLC de la gamme 5760/3850 avec Microsoft NPS

Options de téléchargement

-

ePub (3.8 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (4.1 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment configurer le protocole PEAP (Protected Extensible Authentication Protocol) avec l'authentification MS-CHAP v2 (Microsoft Challenge Handshake Authentication Protocol Version 2) sur un déploiement WLAN (Converged Access Wireless LAN) Cisco avec le serveur NPS (Microsoft Network Policy Server) comme serveur RADIUS.

Conditions préalables

Conditions requises

Cisco vous recommande de connaître ces rubriques avant de tenter la configuration décrite dans ce document :

- Installation de base de Microsoft Windows Version 2008

- Installation du contrôleur WLAN d'accès convergent Cisco

Assurez-vous que ces conditions sont remplies avant de tenter cette configuration :

- Installez le système d'exploitation Microsoft Windows Server Version 2008 sur chacun des serveurs des travaux pratiques de test.

- Mettre à jour tous les Service Packs.

- Installez les contrôleurs et les points d'accès légers (LAP).

- Configurez les dernières mises à jour logicielles.

Note: Pour obtenir des informations sur l'installation et la configuration initiales des contrôleurs WLAN d'accès convergent Cisco, reportez-vous à l'article Cisco Exemple de configuration de contrôleur CT5760 et de commutateur Catalyst 3850.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Contrôleur WLAN de la gamme Cisco 5760 version 3.3.2 (armoire de câblage nouvelle génération (NGWC))

- LAP de la gamme Cisco 3602

- Microsoft Windows XP avec Intel PROset Supplicant

- Microsoft Windows Version 2008 Server qui exécute NPS avec des rôles de contrôleur de domaine

- Commutateur de la gamme Cisco Catalyst 3560

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Le protocole PEAP utilise la sécurité de niveau de transport (TLS) afin de créer un canal chiffré entre un client PEAP authentifiant, tel qu'un ordinateur portable sans fil, et un authentificateur PEAP, tel que Microsoft NPS ou tout serveur RADIUS. PEAP ne spécifie pas de méthode d'authentification, mais fournit une sécurité supplémentaire pour d'autres protocoles EAP (Extensible Authentication Protocol), tels que EAP-MS-CHAP v2, qui peuvent fonctionner via le canal chiffré TLS fourni par PEAP. Le processus d'authentification PEAP consiste en deux phases principales .

Première phase PEAP : Canal crypté TLS

Le client sans fil est associé au point d'accès (AP). Une association basée sur IEEE 802.11 fournit un système ouvert ou une authentification de clé partagée avant la création d'une association sécurisée entre le client et le point d'accès. Une fois que l'association basée sur IEEE 802.11 a été correctement établie entre le client et le point d'accès, la session TLS est négociée avec le point d'accès.

Une fois l'authentification terminée entre le client sans fil et le NPS, la session TLS est négociée entre le client et le NPS. La clé dérivée de cette négociation est utilisée afin de chiffrer toutes les communications ultérieures.

Deuxième phase PEAP : communication authentifiée d'EAP

La communication EAP, qui inclut la négociation EAP, se produit à l'intérieur du canal TLS créé par PEAP au cours de la première étape du processus d'authentification PEAP. Le NPS authentifie le client sans fil avec EAP-MS-CHAP v2. Le LAP et le contrôleur transmettent uniquement les messages entre le client sans fil et le serveur RADIUS. Le contrôleur WLAN (WLC) et le LAP ne peuvent pas déchiffrer les messages, car le WLC n'est pas le point de terminaison TLS.

Voici la séquence de messages RADIUS pour une tentative d'authentification réussie, où l'utilisateur fournit des informations d'identification valides basées sur un mot de passe avec PEAP-MS-CHAP v2 :

- Le NPS envoie un message de demande d'identité au client :

EAP-Request/Identity

- Le client répond avec un message de réponse d'identité :

EAP-Response/Identity

- Le NPS envoie un message de demande de confirmation MS-CHAP v2 :

EAP-Request/EAP-Type=EAP MS-CHAP-V2 (Challenge)

- Le client répond avec un défi et la réponse MS-CHAP v2 :

EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Response)

- Le NPS répond avec un paquet de réussite MS-CHAP v2 lorsque le serveur authentifie correctement le client :

EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (Success)

- Le client répond avec un paquet de réussite MS-CHAP v2 lorsque le client authentifie correctement le serveur :

EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Success)

- Le NPS envoie un TLV (EAP-type-length-value) qui indique une authentification réussie.

- Le client répond avec un message de réussite d'état EAP-TLV.

- Le serveur termine l'authentification et envoie un message EAP-Success en texte clair. Si des VLAN sont déployés pour l'isolation du client, les attributs VLAN sont inclus dans ce message.

Configuration

Utilisez cette section afin de configurer PEAP avec l'authentification MS-CHAP v2 sur un déploiement de WLC d'accès convergé Cisco avec le serveur NPS Microsoft comme serveur RADIUS.

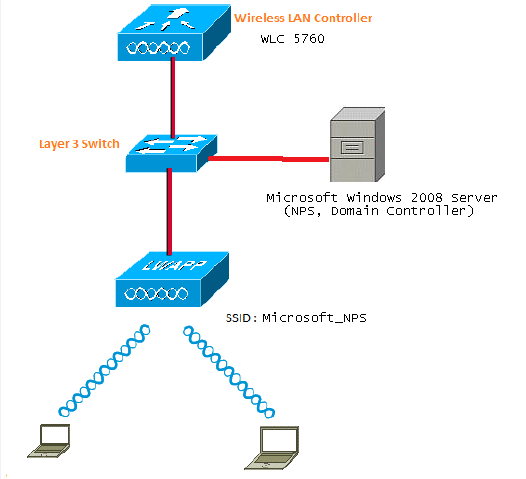

Diagramme du réseau

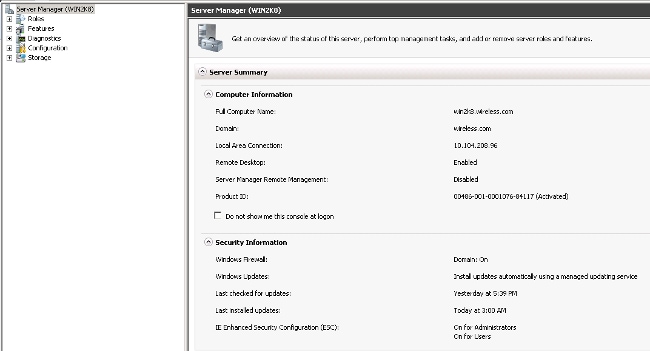

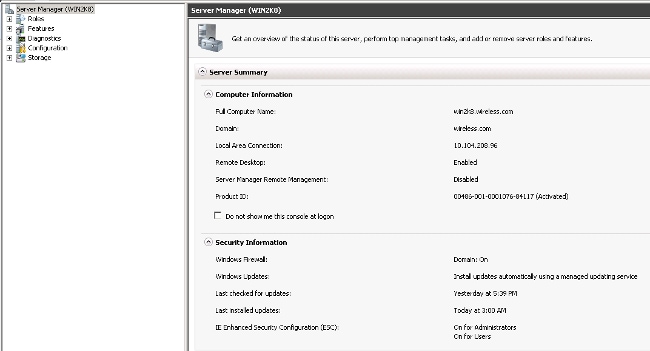

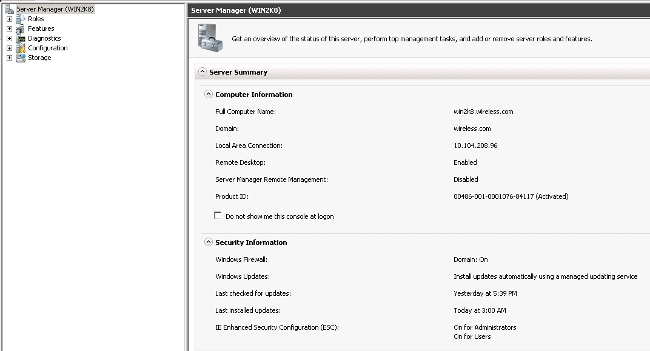

Dans cet exemple, le serveur Microsoft Windows Version 2008 remplit les rôles suivants :

- Contrôleur de domaine pour le domaine wireless.com

- Serveur DNS (Domain Name System)

- Serveur d'Autorité de certification (CA)

- NPS afin d'authentifier les utilisateurs sans fil

- Active Directory (AD) afin de gérer la base de données utilisateur

Le serveur se connecte au réseau câblé via un commutateur de couche 2 (L2), comme illustré. Le WLC et le LAP enregistré se connectent également au réseau via le commutateur L2.

Les clients sans fil utilisent l'authentification Wi-Fi Protected Access 2 (WPA2) - PEAP-MS-CHAP v2 afin de se connecter au réseau sans fil.

Configurations

La configuration décrite dans cette section est effectuée en deux étapes :

- Configurez le WLC de la gamme 5760/3850 avec l'interface de ligne de commande ou l'interface utilisateur graphique.

- Configurez le serveur Microsoft Windows Version 2008 pour NPS, le contrôleur de domaine et les comptes d'utilisateurs sur Active Directory.

Configuration des WLC d'accès convergent avec l'interface de ligne de commande

Complétez ces étapes afin de configurer le WLAN pour le VLAN client requis et de le mapper à la liste des méthodes d'authentification avec l'interface de ligne de commande :

Note: Assurez-vous que dot1x system auth control est activé sur le WLC, sinon le dot1X ne fonctionne pas.

- Activez la fonctionnalité AAA new model.

- Configurez le serveur RADIUS.

- Ajoutez le serveur au groupe de serveurs.

- Mapper le groupe de serveurs à la liste des méthodes.

- Mapper la liste des méthodes au WLAN.

aaa new-model

!

!

aaa group server radius Microsoft_NPS

server name Microsoft_NPS

!

aaa authentication dot1x Microsoft_NPS group Microsoft_NPS

aaa authorization network Microsoft_NPS group Microsoft_NPS

radius server Microsoft_NPS

address ipv4 10.104.208.96 auth-port 1645 acct-port 1646

timeout 10

retransmit 10

key Cisco123

wlan Microsoft_NPS 8 Microsoft_NPS

client vlan VLAN0020

no exclusionlist

security dot1x authentication-list Microsoft_NPS

session-timeout 1800

no shutdown

Configuration des WLC d'accès convergent avec l'interface utilisateur graphique

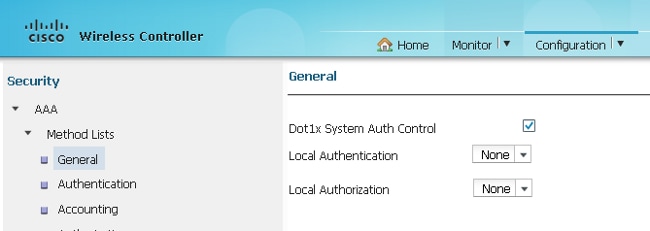

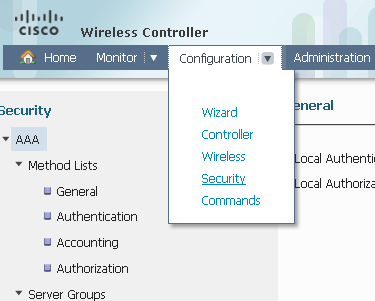

Complétez ces étapes afin de configurer les WLC d'accès convergé avec l'interface utilisateur graphique :

- Activez le dot1x system-auth-control :

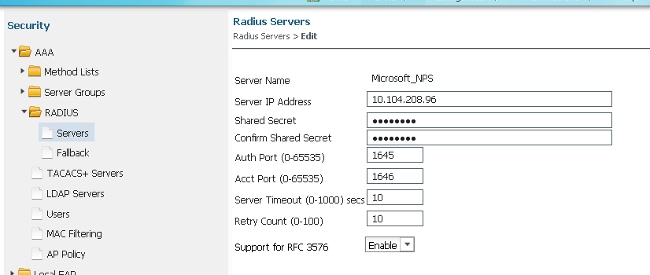

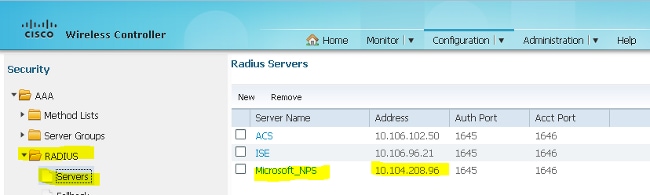

- Accédez à Configuration > Security > AAA afin d'ajouter le serveur RADIUS :

- Accédez à RADIUS > Serveurs, cliquez sur NOUVEAU et mettez à jour l'adresse IP du serveur RADIUS avec le secret partagé. Le secret partagé doit également correspondre au secret partagé configuré sur le serveur RADIUS.

Après avoir configuré le serveur RADIUS, l'onglet Serveur doit apparaître comme suit :

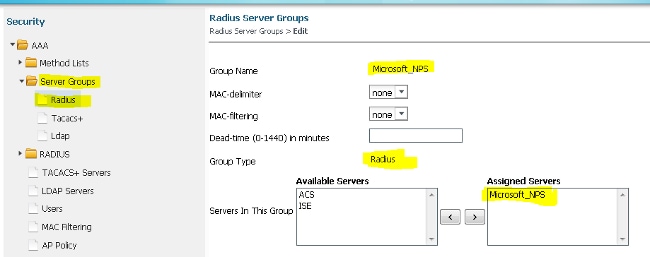

- Configurez un groupe de serveurs et sélectionnez Radius pour le type de groupe. Ajoutez ensuite le serveur RADIUS que vous avez créé à l'étape précédente :

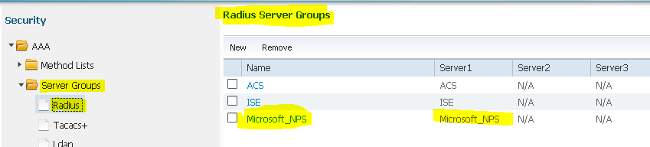

Le groupe de serveurs doit apparaître comme suit après la configuration :

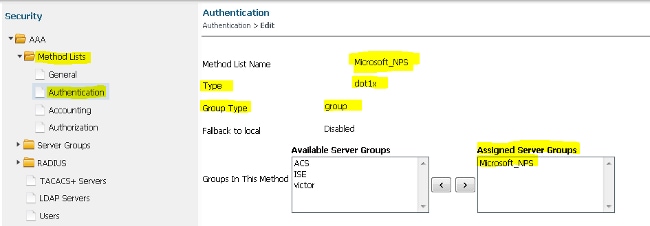

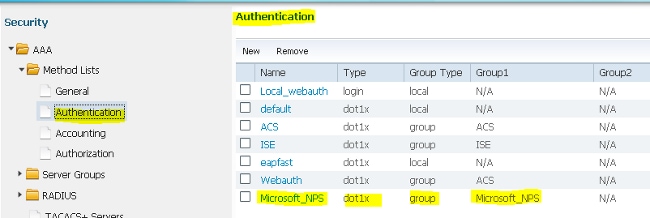

- Sélectionnez dot1x pour le type de liste de méthodes d'authentification et le groupe pour le type de groupe. Ensuite, mappez le groupe de serveurs que vous avez configuré à l'étape précédente :

La liste des méthodes d'authentification doit apparaître comme suit après la configuration :

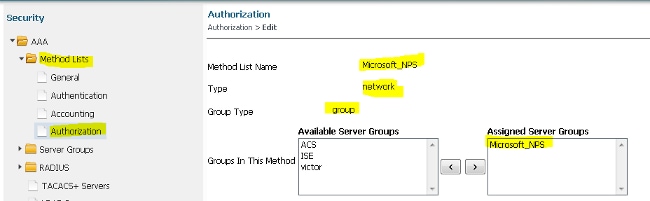

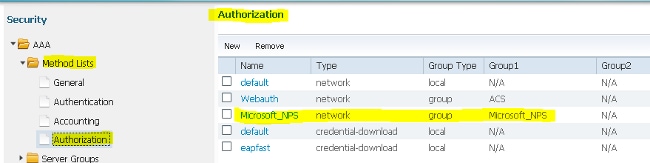

- Sélectionnez Réseau pour le type de liste des méthodes d'autorisation et Groupe pour le type de groupe. Ensuite, mappez le groupe de serveurs que vous avez configuré à l'étape précédente :

La liste des méthodes d'autorisation doit apparaître comme suit après la configuration :

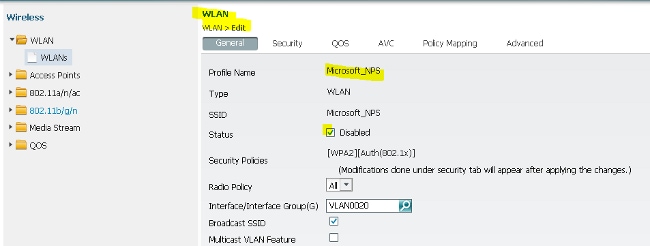

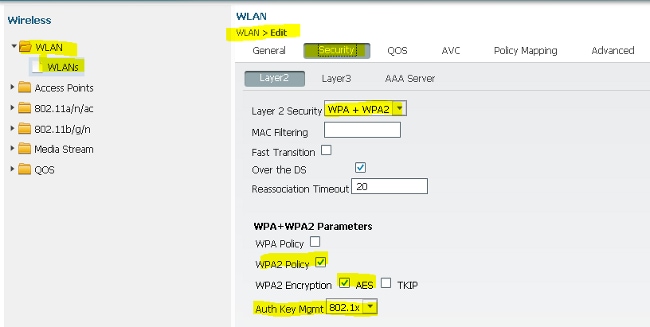

- Accédez à Configure > Wireless et cliquez sur l'onglet WLAN. Configurez un nouveau WLAN auquel les utilisateurs peuvent se connecter et s'authentifier via le serveur NPS Microsoft avec l'authentification EAP :

L'onglet Security L2 doit apparaître comme suit après la configuration :

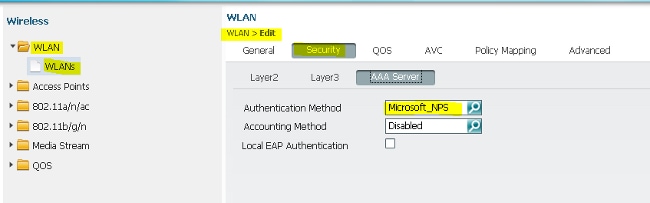

- Mapper la liste de méthodes que vous avez configurée au cours des étapes précédentes. Cela permet d'authentifier le client sur le serveur approprié.

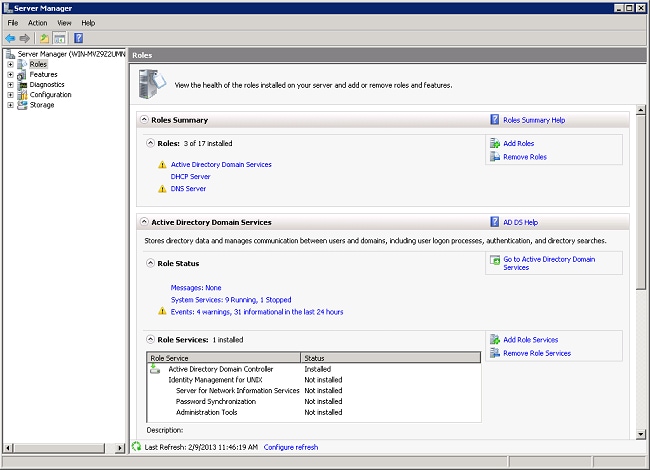

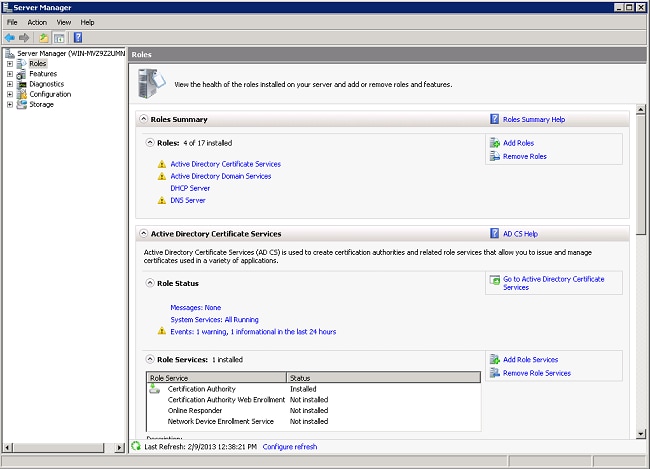

Configuration sur le serveur Microsoft Windows Version 2008

Cette section décrit une configuration complète du serveur Microsoft Windows Version 2008. La configuration est effectuée en six étapes :

- Configurez le serveur en tant que contrôleur de domaine.

- Installer et configurer le serveur en tant que serveur AC.

- Installez le NPS.

- Installer un certificat.

- Configurez le NPS pour l'authentification PEAP.

- Ajoutez des utilisateurs à l'AD.

Configurez le serveur de Microsoft Windows 2008 comme contrôleur de domaine

Complétez ces étapes afin de configurer le serveur Microsoft Windows Version 2008 en tant que contrôleur de domaine :

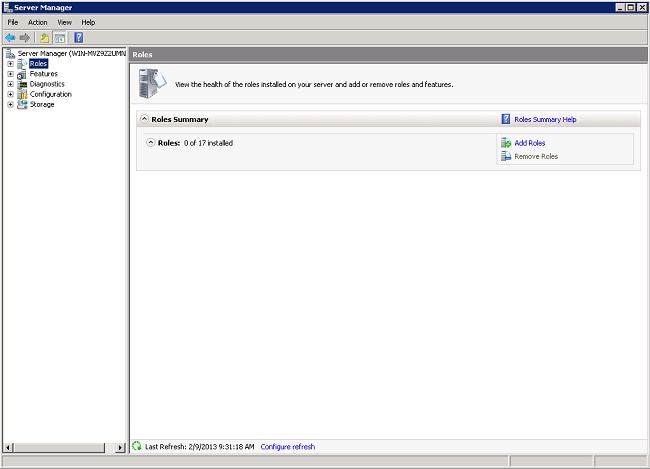

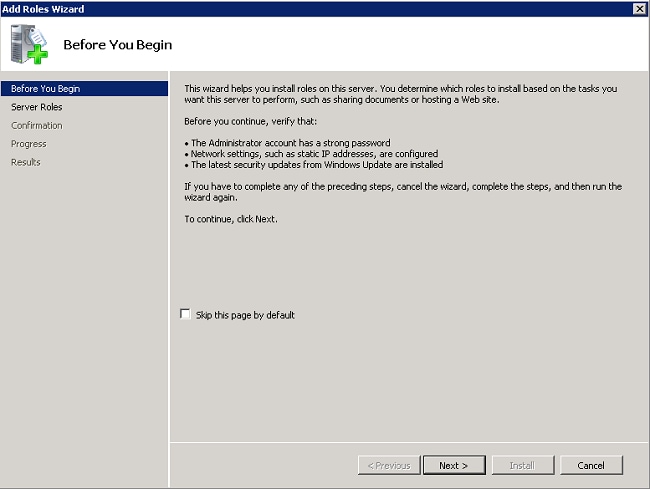

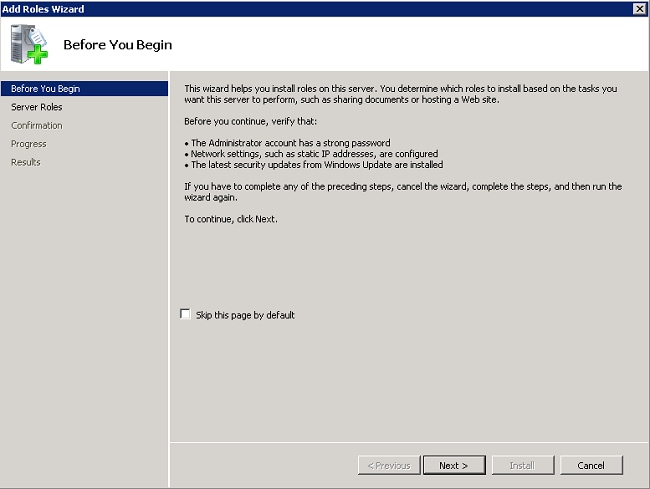

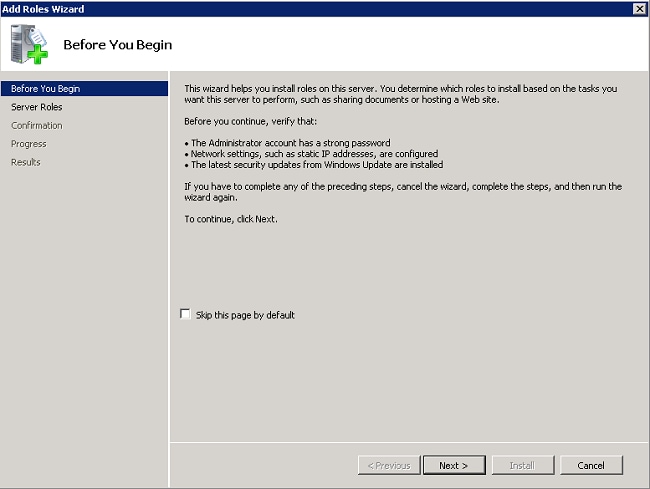

- Accédez à Démarrer > Gestionnaire de serveur > Rôles > Ajouter des rôles.

- Cliquez sur Next (Suivant).

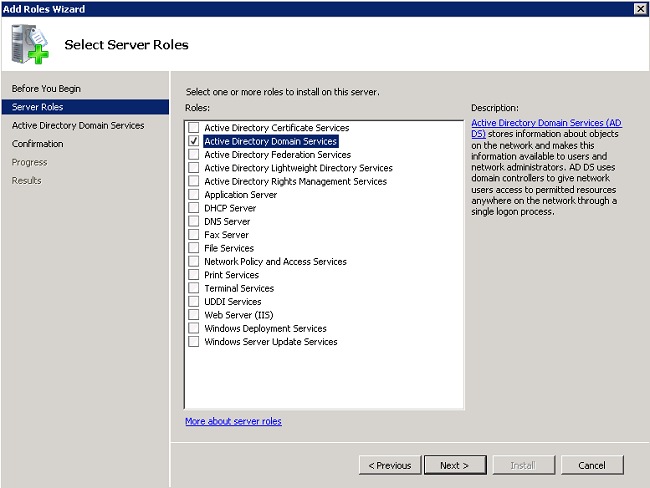

- Cochez la case Services de domaine Active Directory et cliquez sur Suivant.

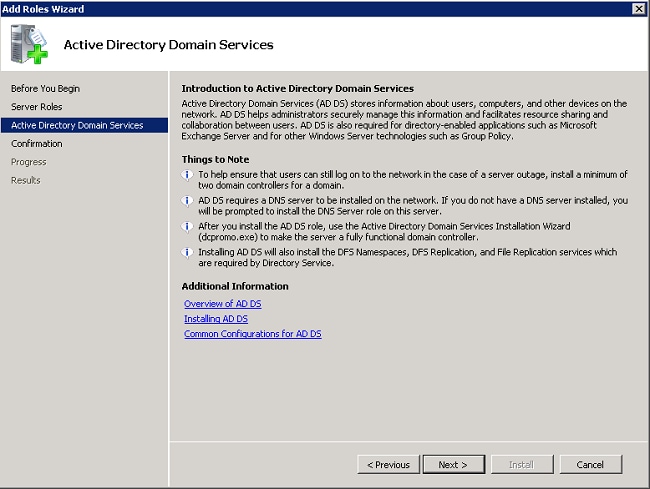

- Passez en revue l'Introduction aux services de domaine Active Directory et cliquez sur Suivant.

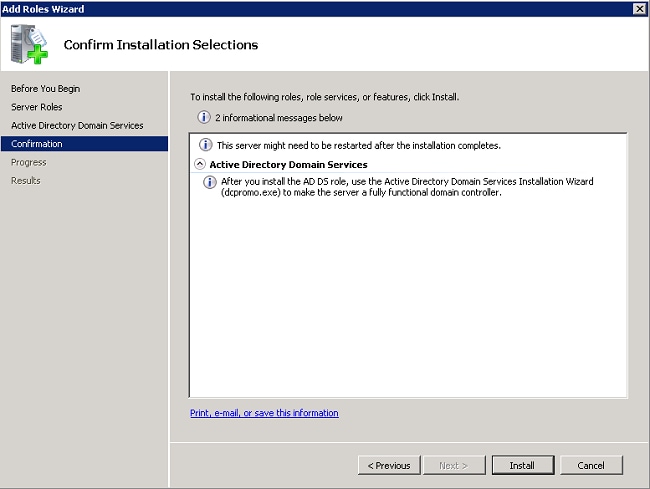

- Cliquez sur Installer afin de commencer le processus d'installation.

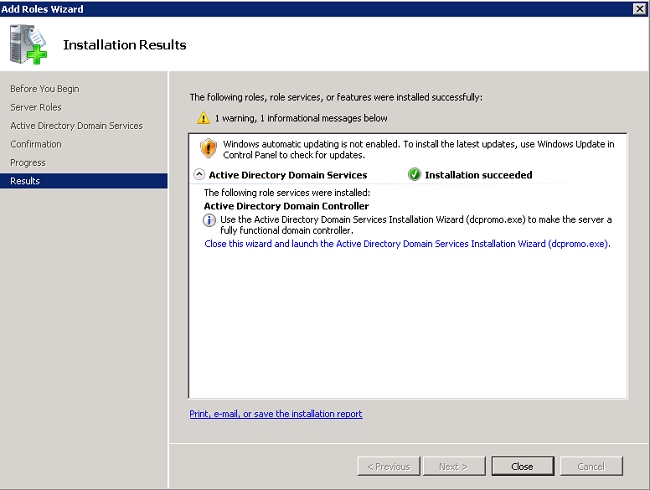

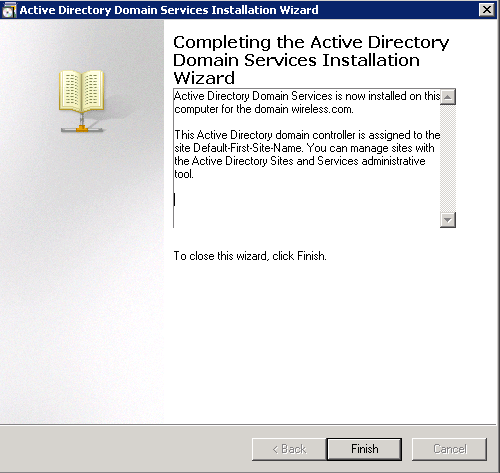

L'installation se poursuit et se termine. - Cliquez sur Fermer cet Assistant et lancez l'Assistant Installation des services de domaine Active Directory (dcpromo.exe) afin de poursuivre l'installation et la configuration d'Active Directory.

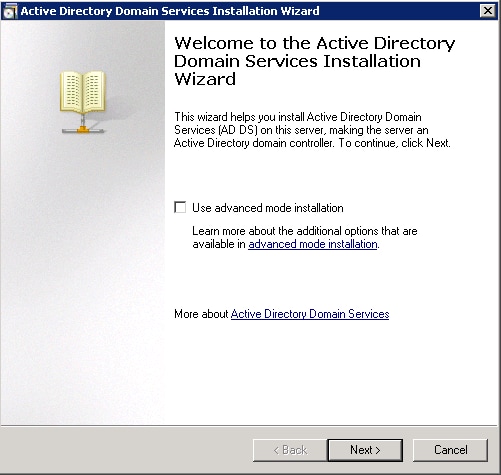

- Cliquez sur Suivant afin d'exécuter l'Assistant Installation des services de domaine Active Directory.

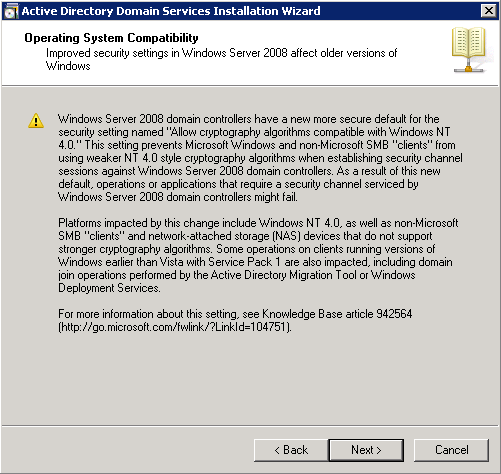

- Vérifiez les informations relatives à la compatibilité du système d'exploitation et cliquez sur Suivant.

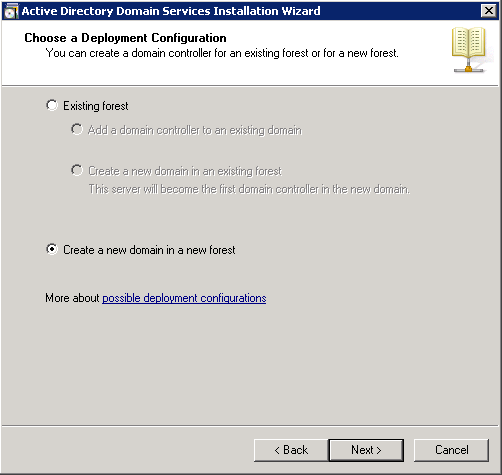

- Cliquez sur la case d'option Créer un nouveau domaine dans une nouvelle forêt, puis cliquez sur Suivant pour créer un nouveau domaine.

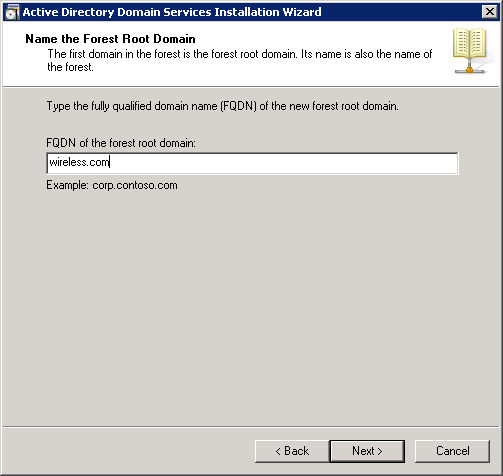

- Entrez le nom DNS complet du nouveau domaine (wireless.com dans cet exemple) et cliquez sur Suivant.

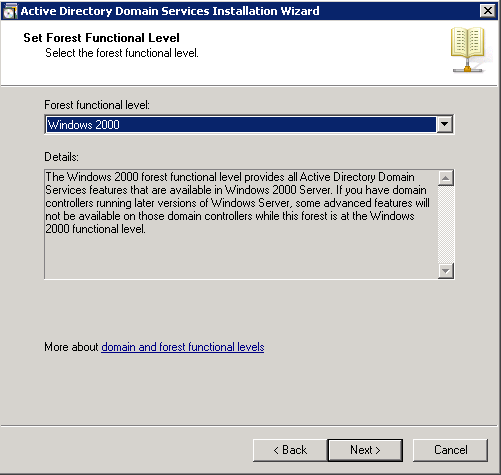

- Sélectionnez le niveau fonctionnel de la forêt pour votre domaine et cliquez sur Suivant.

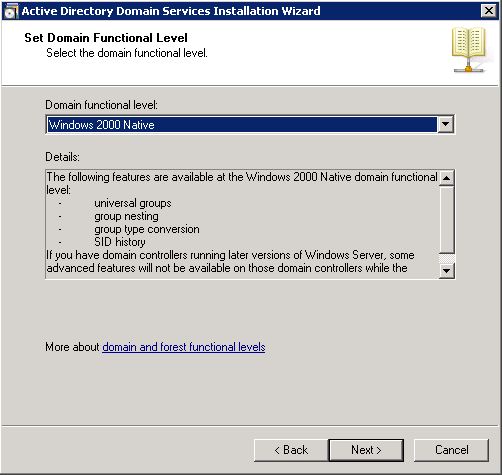

- Sélectionnez le niveau fonctionnel du domaine pour votre domaine et cliquez sur Suivant.

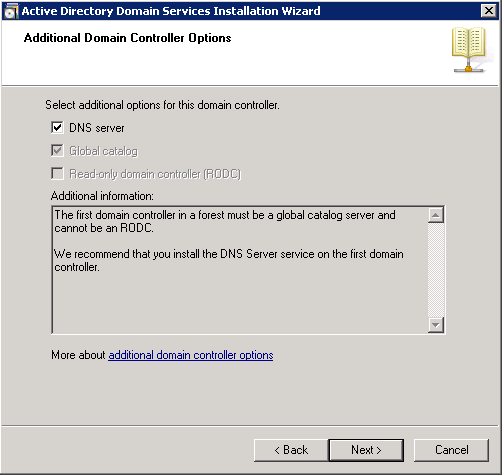

- Cochez la case Serveur DNS et cliquez sur Suivant.

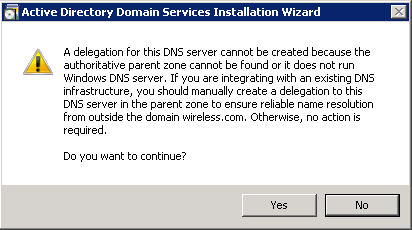

- Cliquez sur Oui lorsque la fenêtre contextuelle Assistant Installation des services de domaine Active Directory apparaît afin de créer une nouvelle zone dans le DNS pour le domaine.

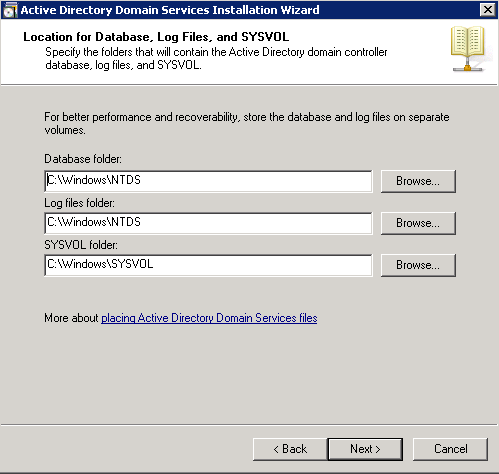

- Sélectionnez les dossiers que vous souhaitez utiliser pour les fichiers et cliquez sur Suivant.

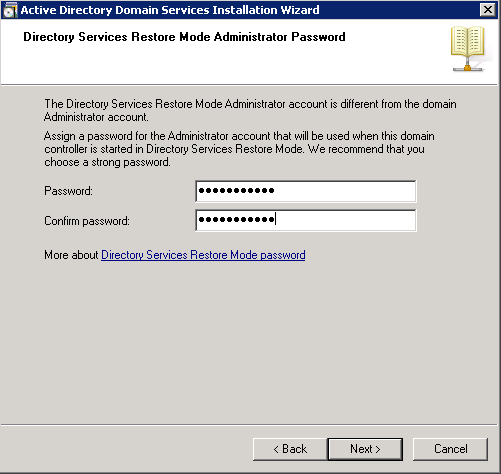

- Entrez le mot de passe administrateur et cliquez sur Suivant.

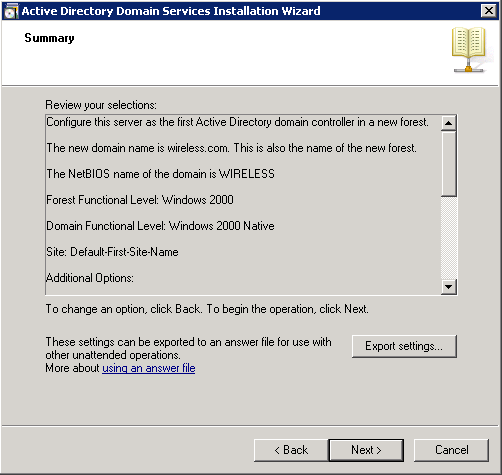

- Vérifiez vos sélections et cliquez sur Suivant.

L'installation se poursuit. - Cliquez sur Terminer afin de fermer l'Assistant.

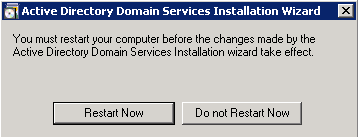

- Redémarrez le serveur afin que les modifications prennent effet.

Installer et configurer le serveur Microsoft Windows Version 2008 en tant que serveur AC

Le protocole PEAP avec EAP-MS-CHAP v2 valide le serveur RADIUS en fonction du certificat présent sur le serveur. En outre, le certificat de serveur doit être émis par une autorité de certification publique qui est approuvée par l'ordinateur client. En d'autres termes, le certificat de l'autorité de certification publique existe déjà dans le dossier Autorité de certification racine de confiance du magasin de certificats de l'ordinateur client.

Complétez ces étapes afin de configurer le serveur Microsoft Windows Version 2008 en tant que serveur AC qui émet le certificat au NPS :

- Accédez à Démarrer > Gestionnaire de serveur > Rôles > Ajouter des rôles.

- Cliquez sur Next (Suivant).

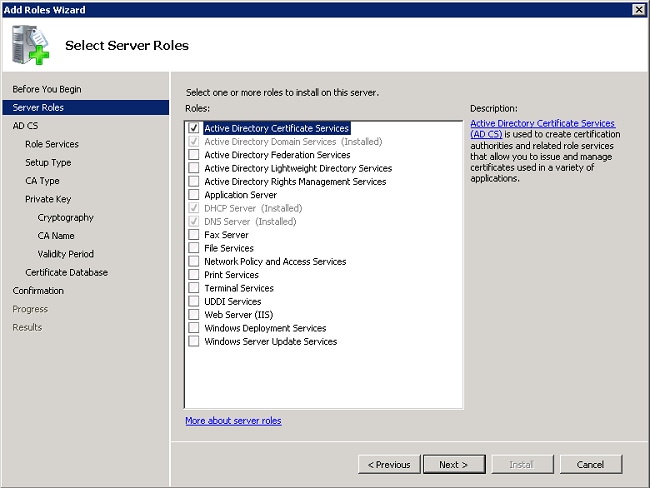

- Cochez la case Services de certificats Active Directory et cliquez sur Suivant.

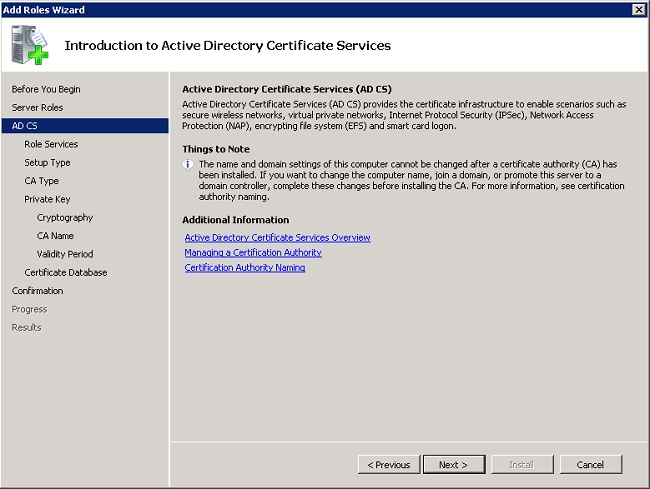

- Passez en revue l'introduction aux services de certificats Active Directory et cliquez sur Suivant.

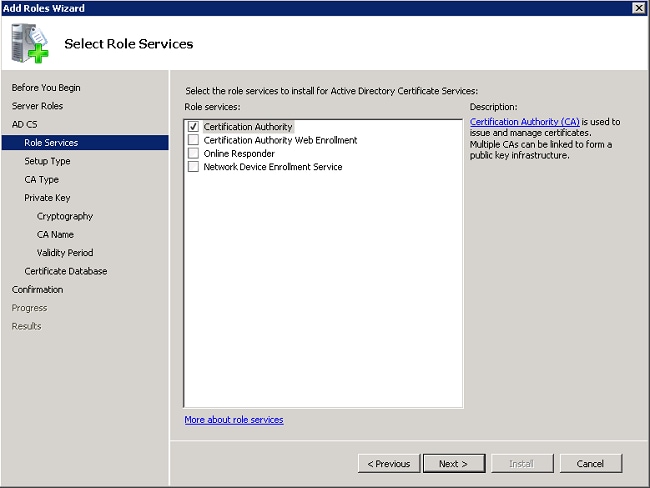

- Cochez la case Autorité de certification et cliquez sur Suivant.

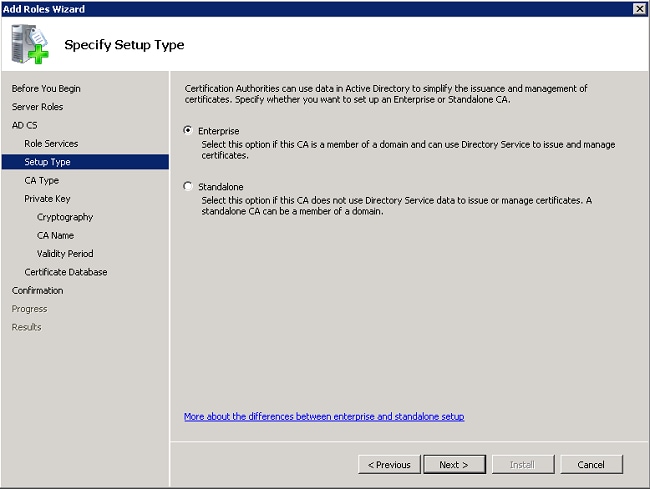

- Cliquez sur la case d'option Entreprise et cliquez sur Suivant.

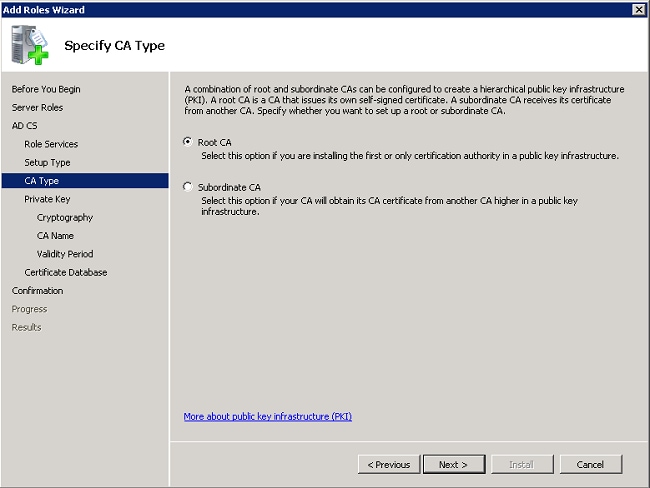

- Cliquez sur la case d'option Autorité de certification racine et cliquez sur Suivant.

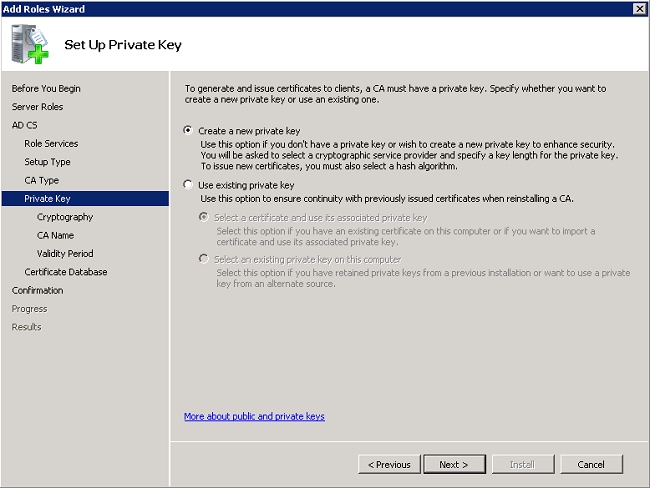

- Cliquez sur le bouton radio Créer une clé privée et cliquez sur Suivant.

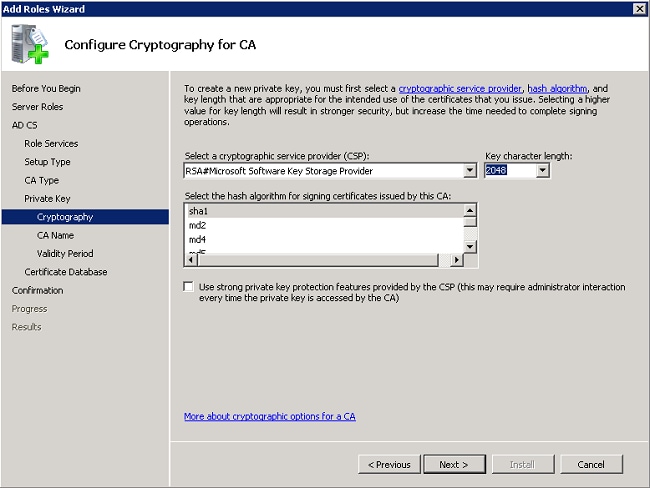

- Cliquez sur Suivant dans la fenêtre Configuration de la cryptographie pour CA.

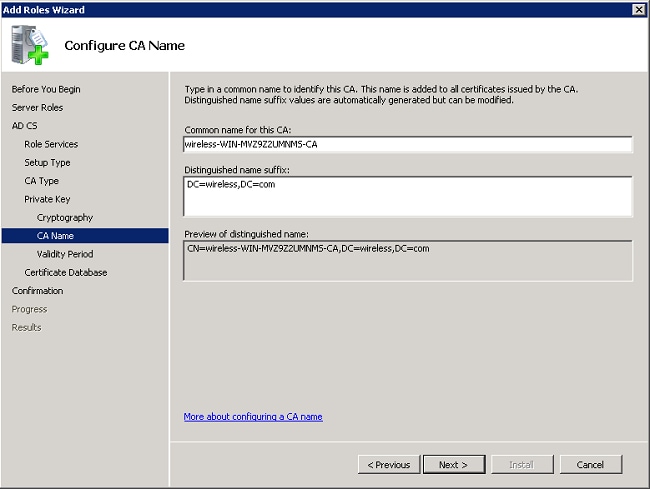

- Cliquez sur Suivant afin d'accepter le nom commun de ce nom par défaut d'autorité de certification.

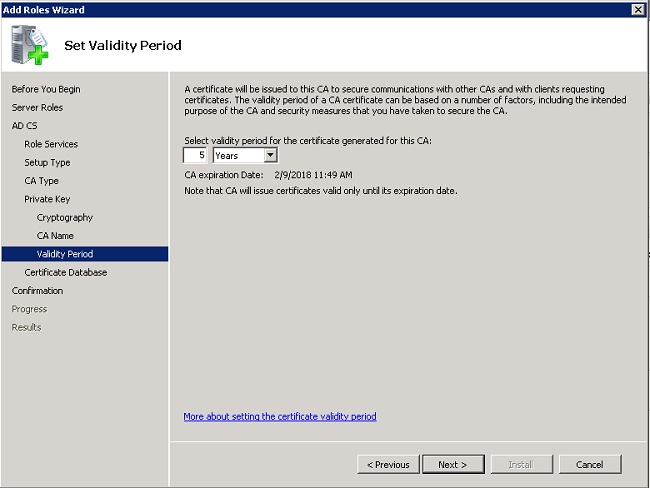

- Sélectionnez la durée de validité du certificat CA et cliquez sur Suivant.

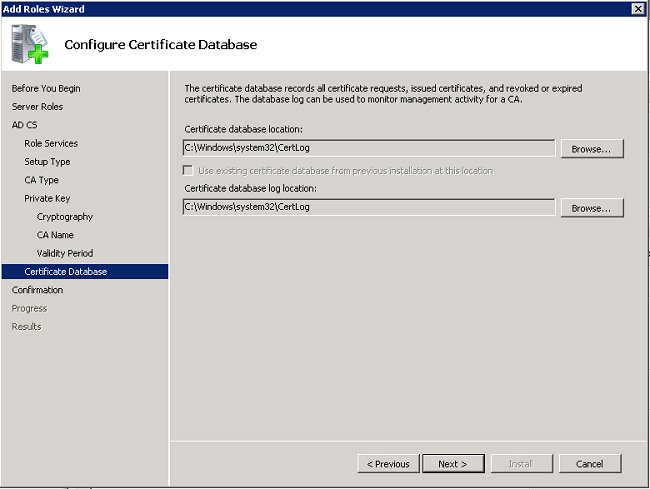

- Cliquez sur Suivant afin d'accepter l'emplacement par défaut de l'emplacement de base de données de certificats.

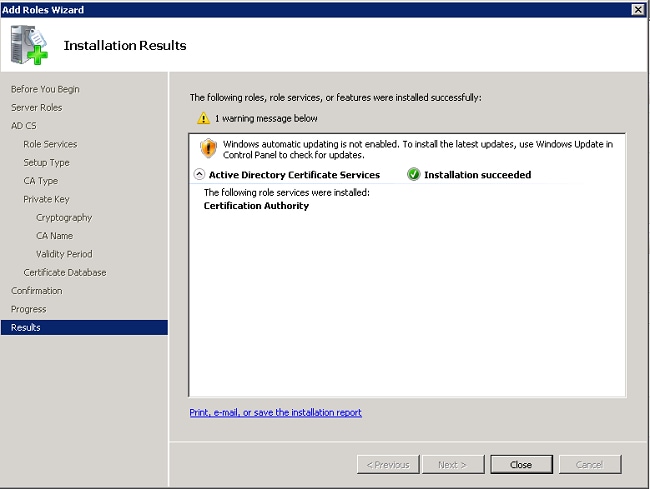

- Vérifiez la configuration et cliquez sur Installer afin de commencer les services de certificats Active Directory.

- Une fois l'installation terminée, cliquez sur Fermer.

Installation du NPS sur le serveur Microsoft Windows Version 2008

Note: Avec la configuration décrite dans cette section, le NPS est utilisé comme serveur RADIUS afin d'authentifier les clients sans fil avec l'authentification PEAP.

Complétez ces étapes afin d'installer et de configurer le NPS sur le serveur Microsoft Windows Version 2008 :

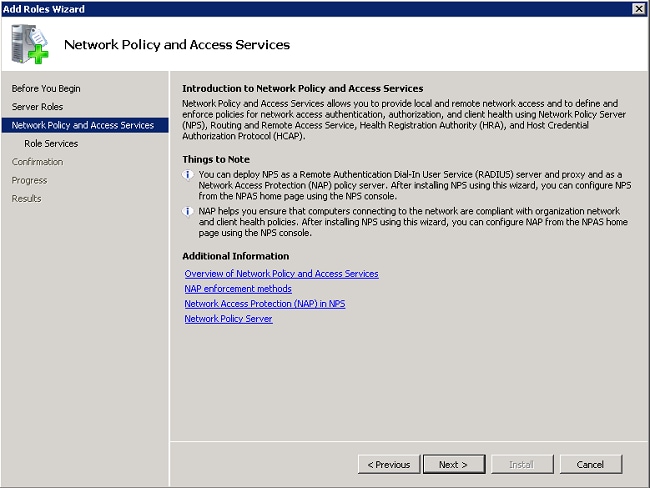

- Accédez à Démarrer > Gestionnaire de serveur > Rôles > Ajouter des rôles.

- Cliquez sur Next (Suivant).

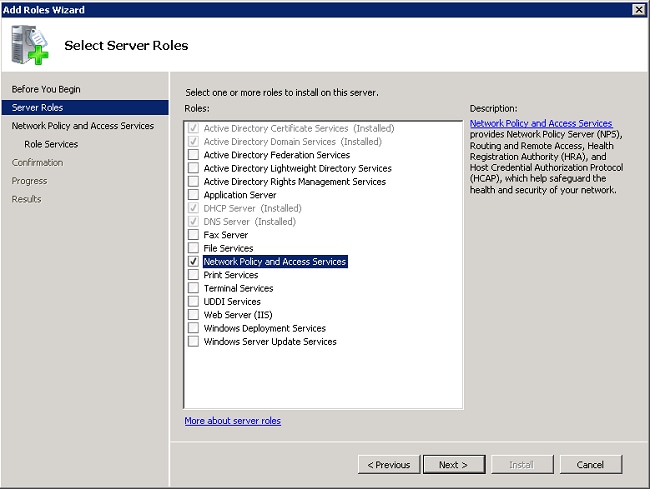

- Cochez la case Stratégie réseau et services d'accès et cliquez sur Suivant.

- Passez en revue l'Introduction aux services de stratégie et d'accès réseau et cliquez sur Suivant.

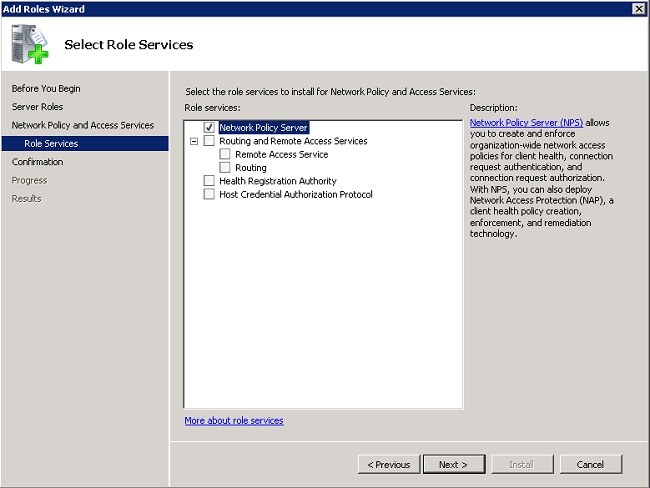

- Cochez la case Network Policy Server et cliquez sur Next.

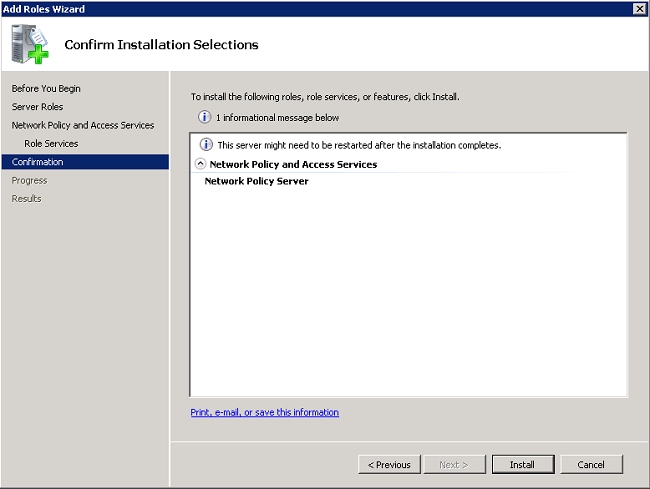

- Vérifiez la confirmation et cliquez sur Installer.

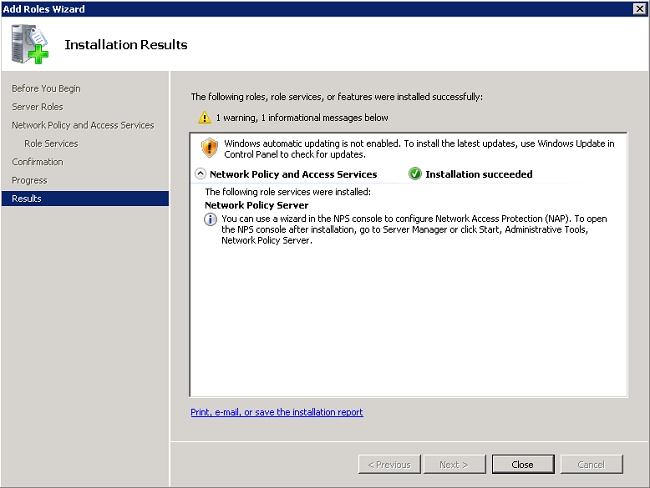

Une fois l'installation terminée, un écran similaire à celui-ci doit apparaître :

- Cliquez sur Close.

Installer un certificat

Complétez ces étapes afin d'installer le certificat d'ordinateur pour le NPS :

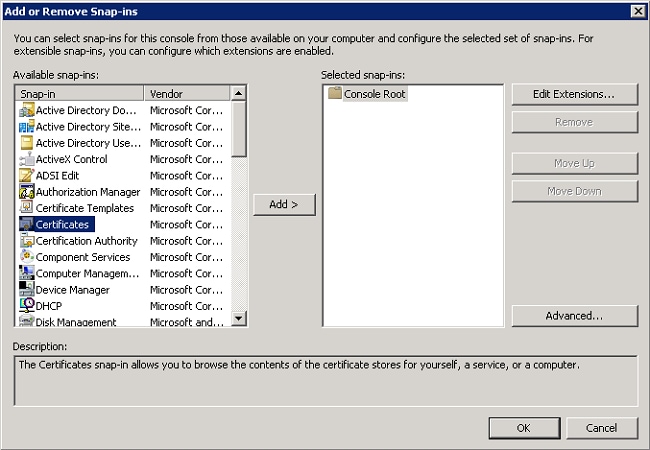

- Cliquez sur Démarrer, saisissez la console de gestion Microsoft (MMC) et appuyez sur Entrée.

- Accédez à Fichier > Ajouter/Supprimer un composant logiciel enfichable.

- Choisissez Certificates et cliquez sur Add.

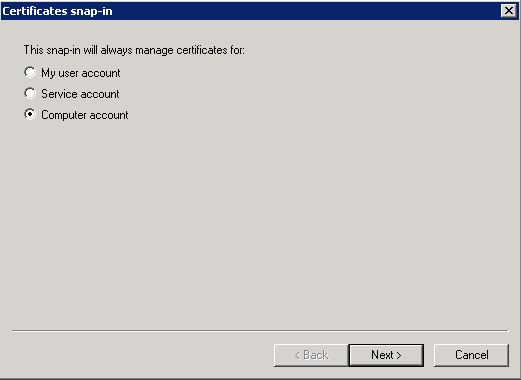

- Cliquez sur la case d'option Compte d'ordinateur et cliquez sur Suivant.

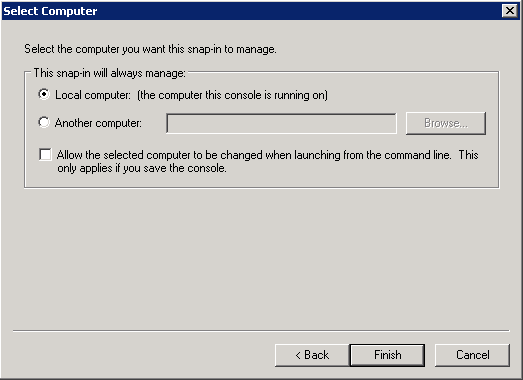

- Cliquez sur le bouton radio Ordinateur local et cliquez sur Terminer.

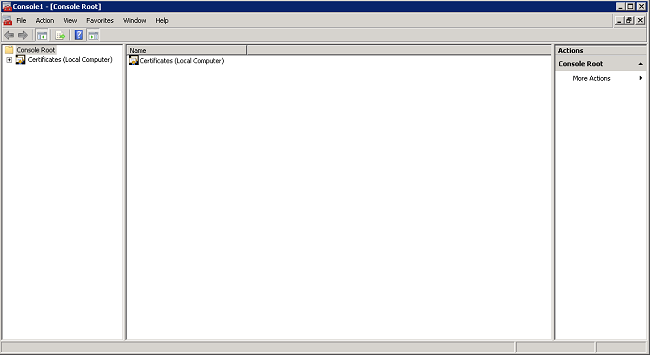

- Cliquez sur OK pour revenir à la MMC.

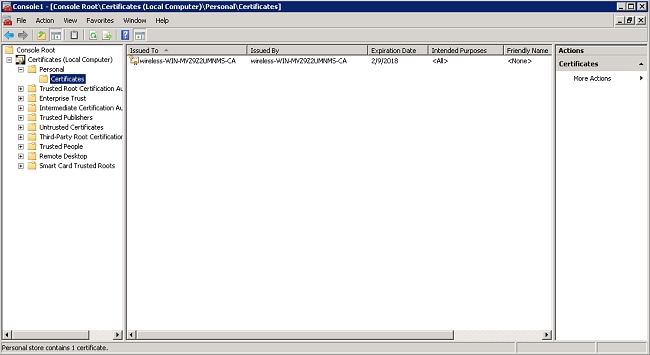

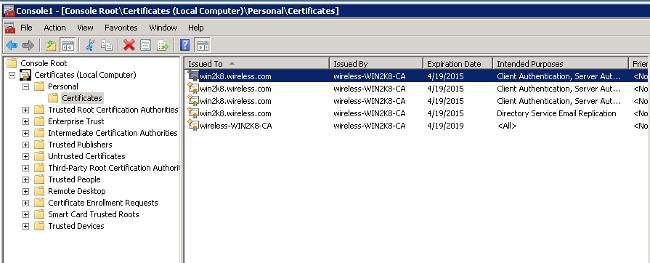

- Développez les dossiers Certificates (Ordinateur local) et Personal, puis cliquez sur Certificates.

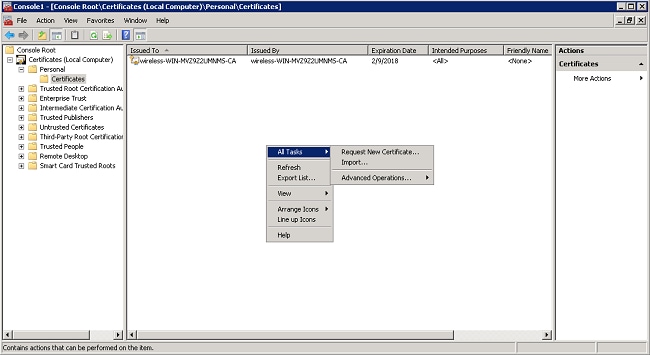

- Cliquez avec le bouton droit de la souris sur l'espace blanc du certificat de l'autorité de certification, puis sélectionnez Toutes les tâches > Demander un nouveau certificat.

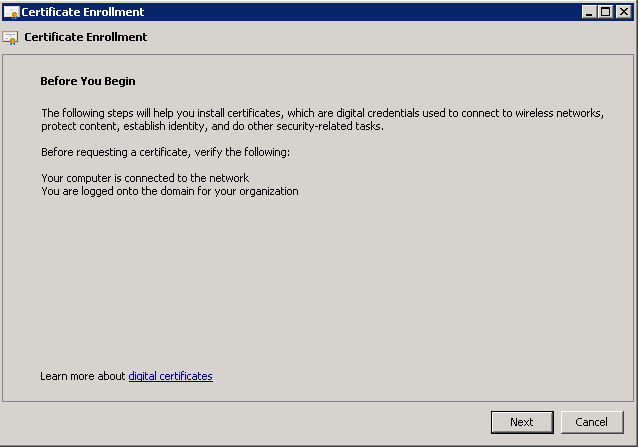

- Cliquez sur Next (Suivant).

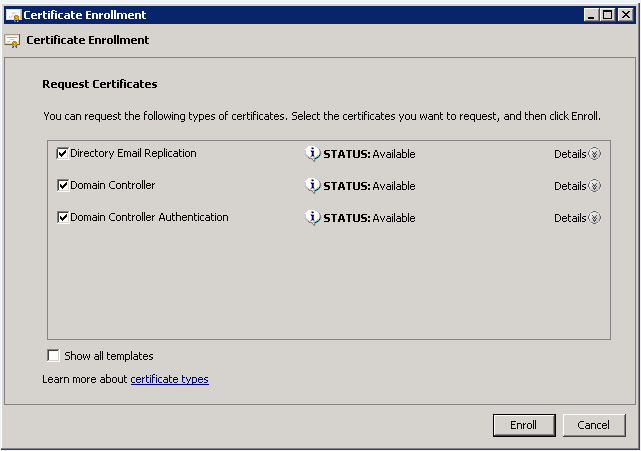

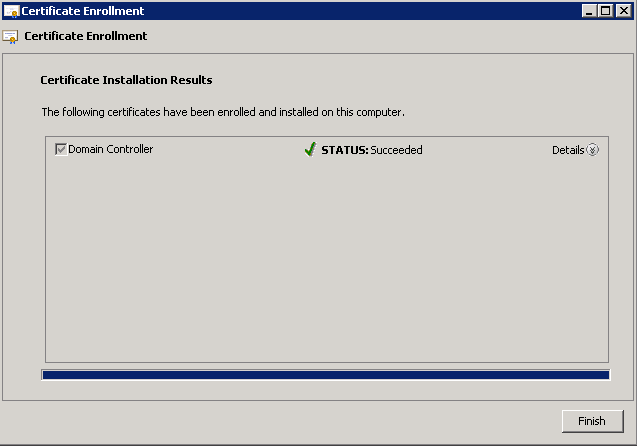

- Cochez la case Contrôleur de domaine, puis cliquez sur S'inscrire.

Note: Si l'authentification du client échoue en raison d'une erreur de certificat EAP, assurez-vous que toutes les cases à cocher sont cochées sur cette page Inscription de certificat avant de cliquer sur Inscription. Cela crée environ trois certificats.

- Cliquez sur Terminer une fois le certificat installé.

Le certificat NPS est maintenant installé. - Assurez-vous que Authentification du client, Authentification du serveur apparaît dans la colonne Objectifs prévus pour le certificat.

Configurer le service Network Policy Server pour l'authentification PEAP-MS-CHAP v2

Complétez ces étapes afin de configurer le NPS pour l'authentification :

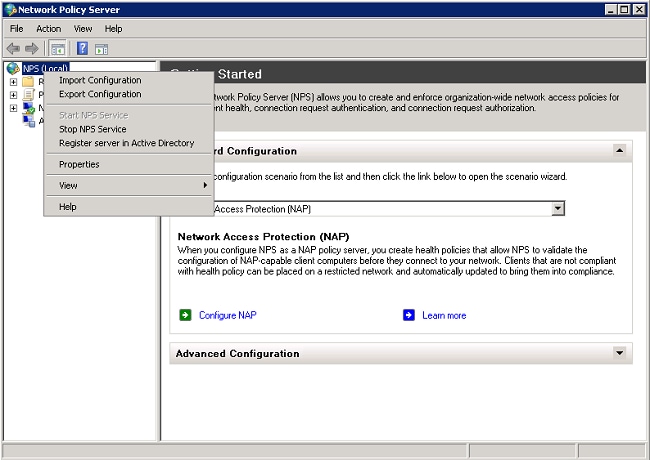

- Accédez à Démarrer > Outils d'administration > Serveur de stratégie réseau.

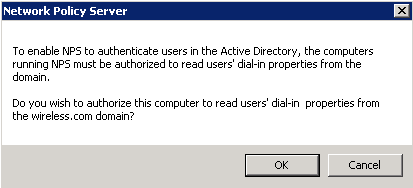

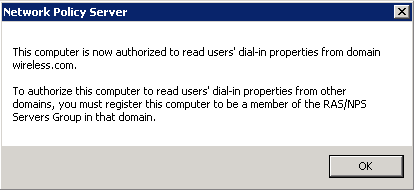

- Cliquez avec le bouton droit sur NPS (Local), puis sélectionnez Enregistrer le serveur dans Active Directory.

- Click OK.

- Click OK.

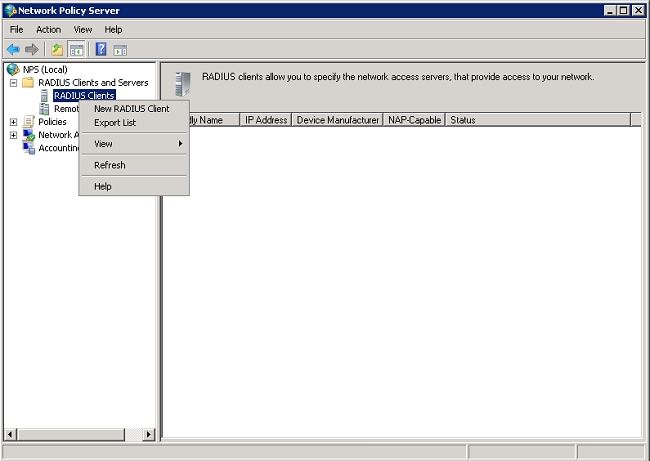

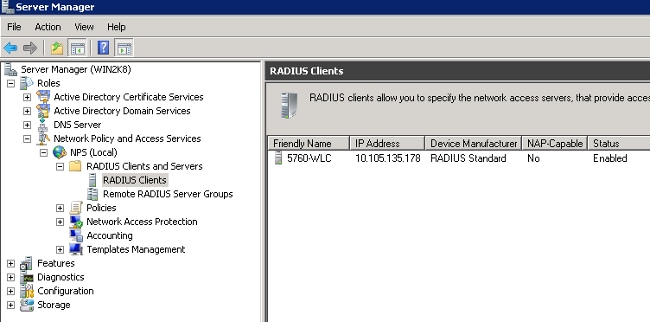

- Ajoutez le WLC en tant que client AAA (Authentication, Authorization, and Accounting) sur le NPS.

- Développez Clients et serveurs RADIUS. Cliquez avec le bouton droit sur Clients RADIUS et choisissez Nouveau client RADIUS :

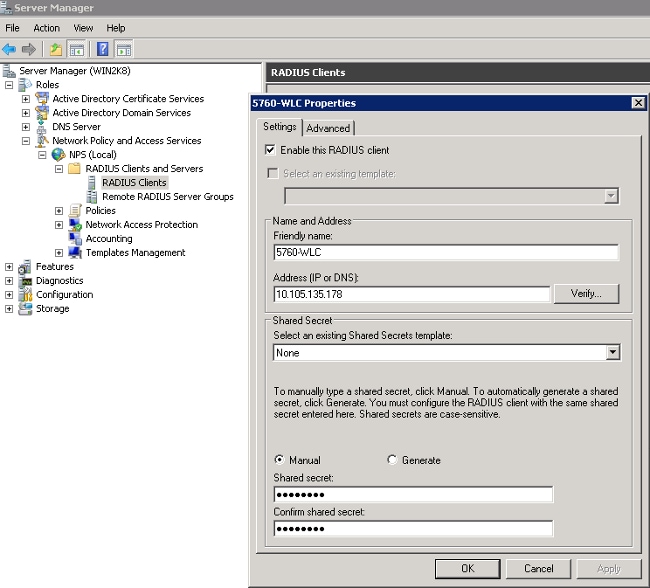

- Entrez un nom (WLC dans cet exemple), l'adresse IP de gestion du WLC (10.105.135.178 dans cet exemple) et un secret partagé.

Note: Le même secret partagé est utilisé afin de configurer le WLC.

- Cliquez sur OK pour revenir à l'écran précédent.

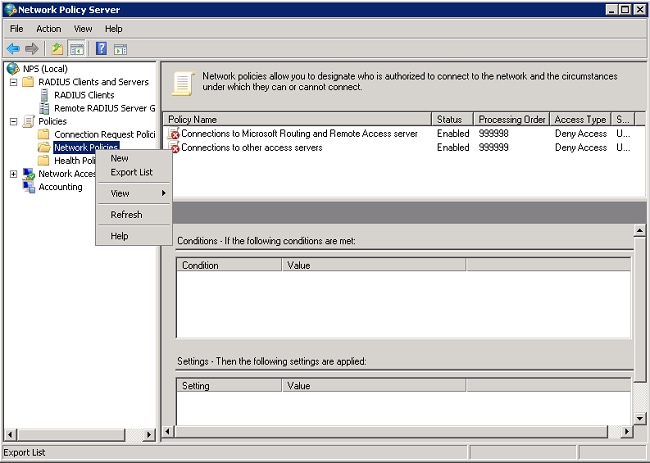

- Créez une nouvelle stratégie réseau pour les utilisateurs sans fil. Développez Stratégies, cliquez avec le bouton droit sur Stratégies réseau, puis choisissez Nouveau :

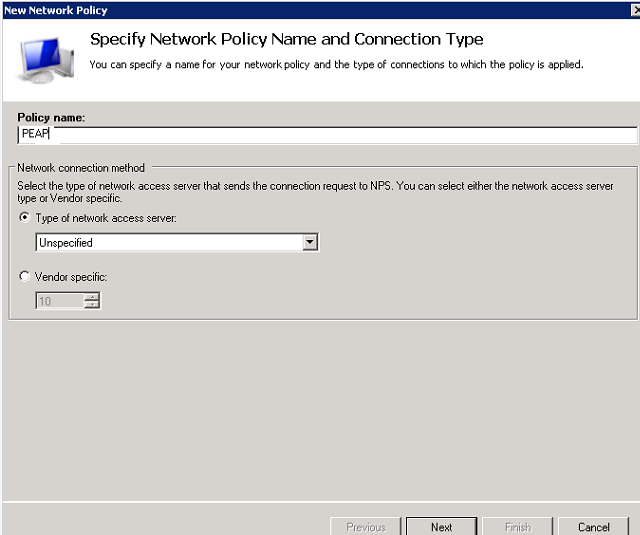

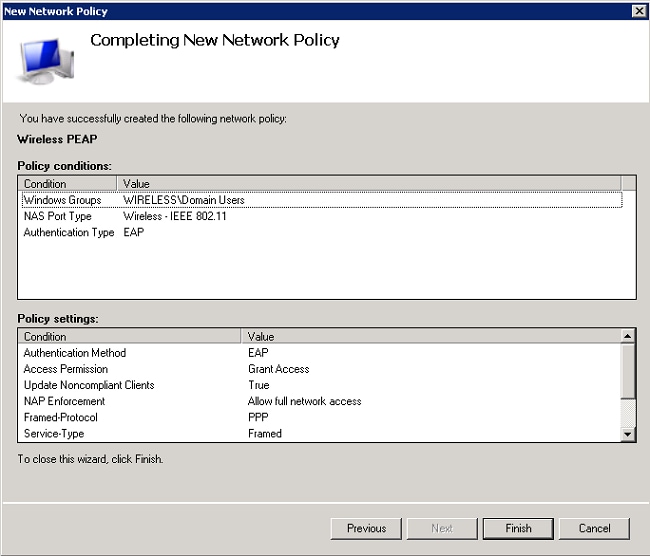

- Entrez un nom de stratégie pour cette règle (PEAP dans cet exemple) et cliquez sur Suivant.

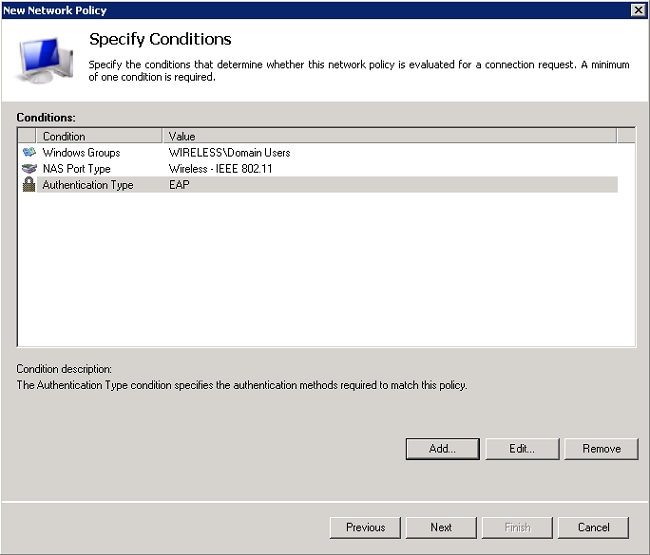

- Afin de configurer cette stratégie pour autoriser uniquement les utilisateurs de domaine sans fil, ajoutez ces trois conditions et cliquez sur Suivant :

Condition Valeur Groupes Windows WIRELESS\Utilisateurs du domaine Type de port NAS Sans fil - IEEE 802.11 Type d'authentification EAP

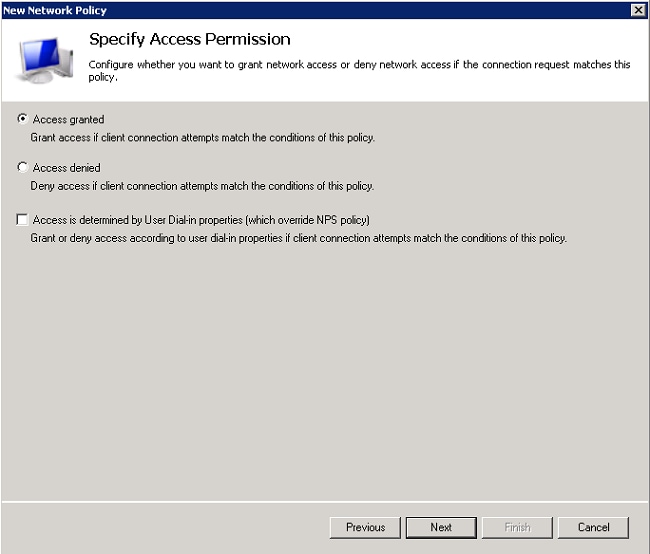

- Cliquez sur la case d'option Accès accordé afin d'accorder des tentatives de connexion correspondant à cette stratégie et cliquez sur Suivant.

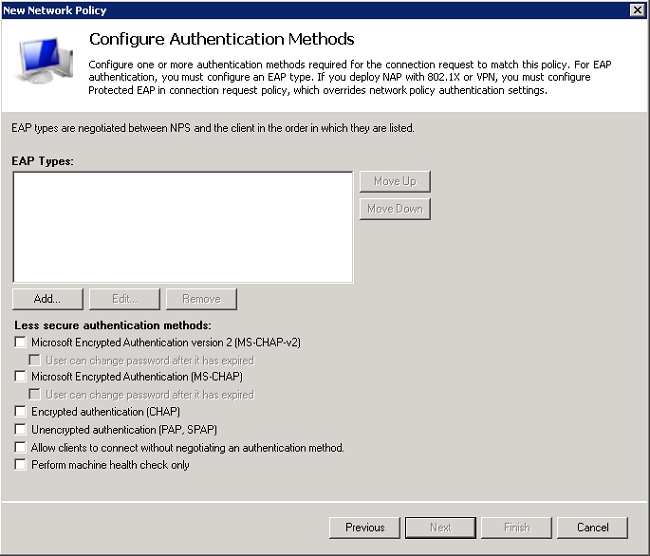

- Désactivez toutes les méthodes d'authentification moins sécurisées :

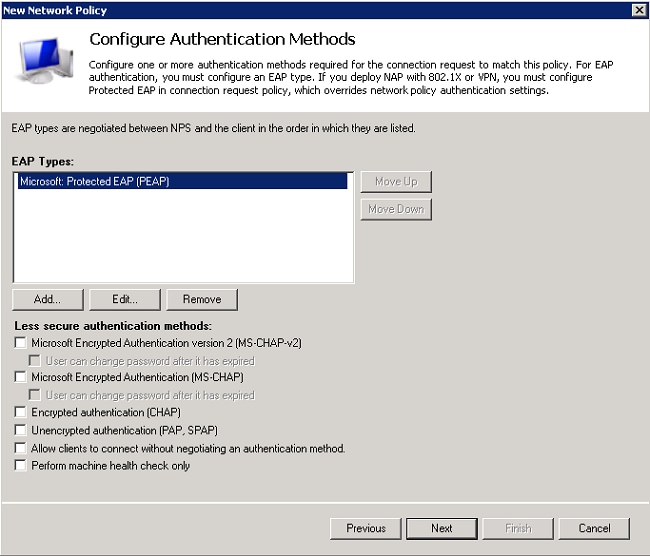

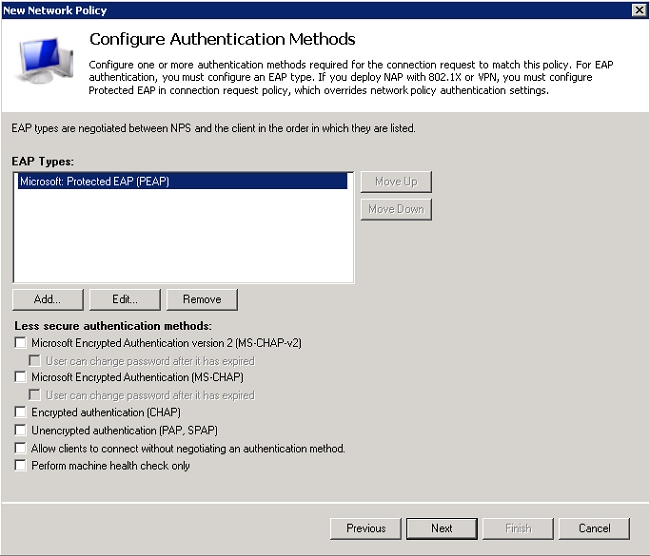

- Cliquez sur Ajouter, sélectionnez Microsoft : Type EAP Protected EAP (PEAP), puis cliquez sur OK afin d'activer PEAP.

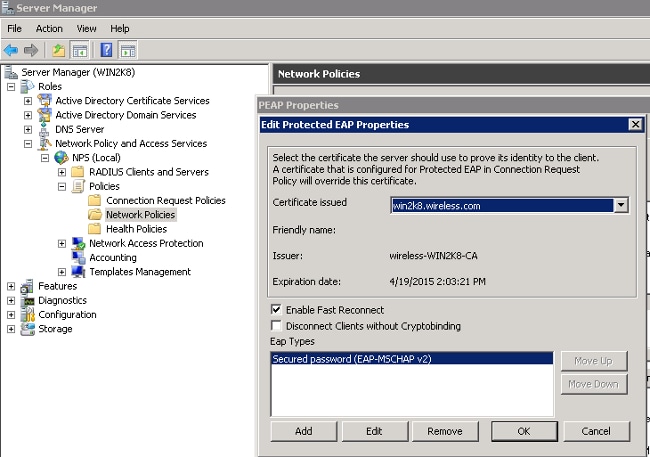

- Sélectionnez Microsoft : Protected EAP (PEAP) et cliquez sur Edit. Assurez-vous que le certificat de contrôleur de domaine précédemment créé est sélectionné dans la liste déroulante Certificat émis et cliquez sur Ok.

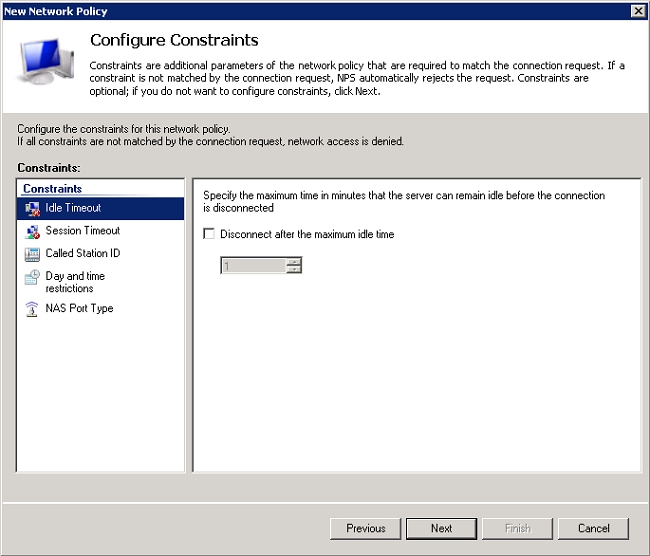

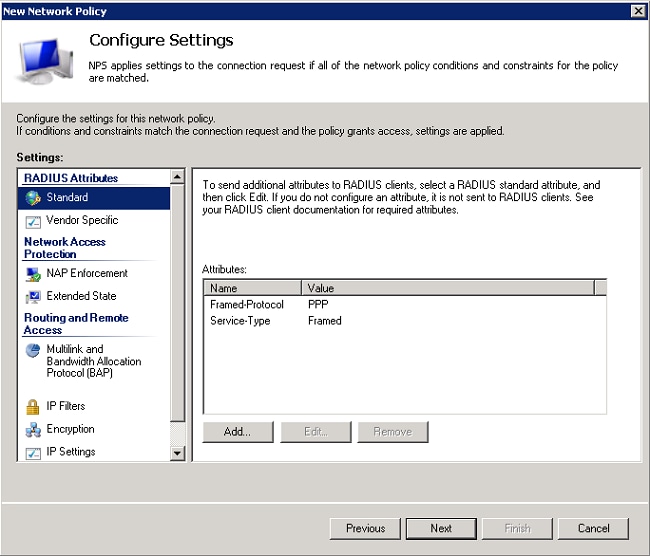

- Cliquez sur Next (Suivant).

- Cliquez sur Next (Suivant).

- Cliquez sur Next (Suivant).

- Cliquez sur Finish.

Note: Selon vos besoins, vous devrez peut-être configurer des stratégies de demande de connexion sur le NPS afin d'autoriser le profil PEAP ou la stratégie.

Ajoutez les utilisateurs à l'Active Directory

Note: Dans cet exemple, la base de données utilisateur est conservée sur la distance administrative.

Complétez ces étapes afin d'ajouter des utilisateurs à la base de données AD :

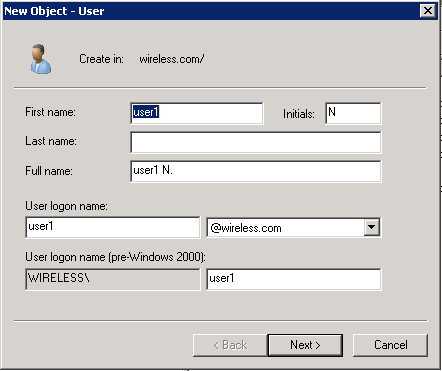

- Accédez à Démarrer > Outils d'administration > Utilisateurs et ordinateurs Active Directory.

- Dans l'arborescence de la console Utilisateurs et ordinateurs Active Directory, développez le domaine, cliquez avec le bouton droit sur Utilisateurs et Nouveau, puis choisissez Utilisateur.

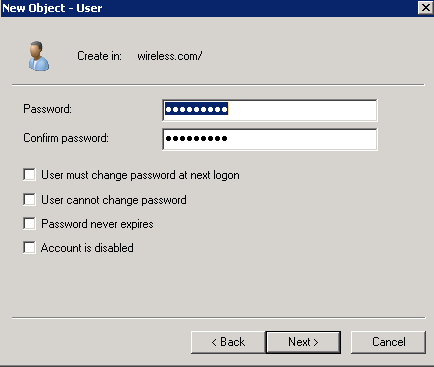

- Dans la boîte de dialogue Nouvel objet - Utilisateur, saisissez le nom de l'utilisateur sans fil. Cet exemple utilise Client1 dans le champ Prénom et Client1 dans le champ Nom de connexion utilisateur. Cliquez sur Next (Suivant).

- Dans la boîte de dialogue Nouvel objet - Utilisateur, saisissez le mot de passe de votre choix dans les champs Mot de passe et Confirmer le mot de passe. Désactivez la case à cocher L'utilisateur doit changer de mot de passe lors de la prochaine ouverture de session, puis cliquez sur Suivant.

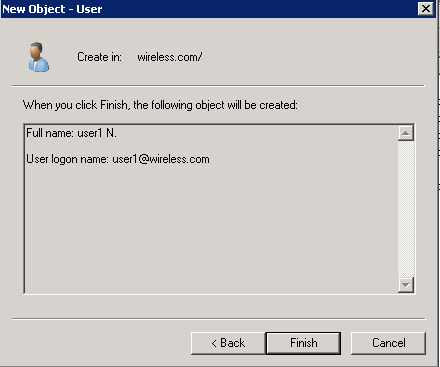

- Dans la boîte de dialogue Nouvel objet - Utilisateur, cliquez sur Terminer.

- Répétez les étapes 2 à 4 afin de créer des comptes d'utilisateur supplémentaires.

Vérification

Complétez ces étapes afin de vérifier votre configuration :

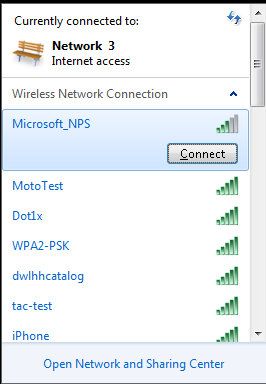

- Recherchez le SSID (Service Set Identification) sur l'ordinateur client.

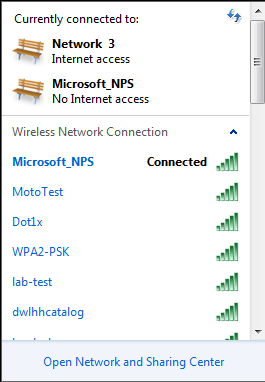

- Assurez-vous que le client est correctement connecté :

Dépannage

Note: Cisco vous recommande d'utiliser des traces afin de dépanner les problèmes sans fil. Les traces sont enregistrées dans la mémoire tampon circulaire et ne nécessitent pas de processeur.

Activez ces traces afin d'obtenir les journaux d'authentification L2 :

- set trace group-wireless-secure level debug

- set trace group-wireless-secure filter mac 0017.7C2F.B69A

Activez ces traces afin d'obtenir les événements AAA dot1X :

- set trace wcm-dot1x aaa level debug

- set trace wcm-dot1x aaa filter mac 0017.7C2F.B69A

Activez ces traces afin de recevoir les événements DHCP :

- set trace dhcp events level debug

- set trace dhcp events filter mac 0017.7C2F.B69A

Activez ces traces afin de désactiver les traces et effacer la mémoire tampon :

- set trace control sys-filtered-traces clear

- set trace wcm-dot1x aaa level default

- set trace wcm-dot1x aaa filter none

- set trace group-wireless-secure level default

- set trace group-wireless-secure filter none

Entrez la commande show trace sys-filtrtered-traces afin d'afficher les traces :

[04/23/14 21:27:51.963 IST 1 8151] 0017.7c2f.b69a Adding mobile on LWAPP AP

1caa.076f.9e10 (0)

[04/23/14 21:27:51.963 IST 2 8151] 0017.7c2f.b69a Local Policy: Created MSCB

Just AccessVLAN = 0 and SessionTimeout is 0 and apfMsTimeout is 0

[04/23/14 21:27:51.963 IST 8 8151] 0017.7c2f.b69a Local Policy:Setting local

bridging VLAN name VLAN0020 and VLAN ID 20

[04/23/14 21:27:51.963 IST 9 8151] 0017.7c2f.b69a Applying WLAN ACL policies

to client

[04/23/14 21:27:51.963 IST a 8151] 0017.7c2f.b69a No Interface ACL used for

Wireless client in WCM(NGWC)

[04/23/14 21:27:51.963 IST b 8151] 0017.7c2f.b69a Applying site-specific IPv6

override for station 0017.7c2f.b69a - vapId 8, site 'test',

interface 'VLAN0020'

[04/23/14 21:27:51.963 IST c 8151] 0017.7c2f.b69a Applying local bridging

Interface Policy for station 0017.7c2f.b69a - vlan 20,

interface 'VLAN0020'

[04/23/14 21:27:51.963 IST d 8151] 0017.7c2f.b69a

**** Inside applyLocalProfilingPolicyAction ****

04/23/14 21:27:51.963 IST f 8151] 0017.7c2f.b69a Local Profiling Values :

isValidVlan = 0, vlan = 0, isVlanRecdInDelete = 0, isValidSessionTimeout = 0,

sessionTimeout=0, isSessionTORecdInDelete = 0 ProtocolMap = 0 ,

applyPolicyAtRun= 0

[04/23/14 21:27:51.963 IST 10 8151] 0017.7c2f.b69a ipv4ACL = [],

ipv6ACL = [], inQoS = [unknown], outQoS = [unknown]

[04/23/14 21:27:51.963 IST 11 8151] 0017.7c2f.b69a STA - rates (4):

130 132 139 150 0 0 0 0 0 0 0 0 0 0 0 0

[04/23/14 21:27:51.963 IST 12 8151] 0017.7c2f.b69a STA - rates (12):

130 132 139 150 12 18 24 36 48 72 96 108 0 0 0 0

[04/23/14 21:27:51.963 IST 13 8151] 0017.7c2f.b69a Processing RSN IE type 48,

length 20 for mobile 0017.7c2f.b69a

[04/23/14 21:27:51.963 IST 14 8151] 0017.7c2f.b69a Received RSN IE with 0

PMKIDsfrom mobile 0017.7c2f.b69a

[04/23/14 21:27:51.964 IST 1b 8151] 0017.7c2f.b69a Change state to AUTHCHECK

(2) last state START (0)

[04/23/14 21:27:51.964 IST 1c 8151] 0017.7c2f.b69a Change state to 8021X_REQD

(3) last state AUTHCHECK (2)

[04/23/14 21:27:51.964 IST 25 8151] 0017.7c2f.b69a apfProcessAssocReq

(apf_80211.c:6272) Changing state for mobile 0017.7c2f.b69a on AP

1caa.076f.9e10 from Associated to Associated

[04/23/14 21:27:51.971 IST 26 8151] 0017.7c2f.b69a 1XA: Initiating

authentication

[04/23/14 21:27:51.971 IST 27 8151] 0017.7c2f.b69a 1XA: Setting reauth

timeout to 1800 seconds

[04/23/14 21:27:51.971 IST 28 8151] 0017.7c2f.b69a 1XK: Set Link Secure: 0

[04/23/14 21:27:51.971 IST 29 8151] 0017.7c2f.b69a 1XA: Allocated uid 40

[04/23/14 21:27:51.971 IST 2a 8151] 0017.7c2f.b69a 1XA: Calling Auth Mgr

to authenticate client 4975000000003e uid 40

[04/23/14 21:27:51.971 IST 2b 8151] 0017.7c2f.b69a 1XA: Session Start from

wireless client

[04/23/14 21:27:51.971 IST 2c 8151] 0017.7c2f.b69a Session Manager Call Client

4975000000003e, uid 40, capwap id 7ae8c000000013,Flag 0, Audit-Session ID

0a6987b25357e2ff00000028, method list Microsoft_NPS, policy name (null)

[04/23/14 21:27:51.971 IST 2d 22] ACCESS-CORE-SM-CLIENT-SPI-NOTF:

[0017.7c2f.b69a, Ca3] Session start request from Client[1] for 0017.7c2f.b69a

(method: Dot1X, method list: Microsoft_NPS, aaa id: 0x00000028), policy

[04/23/14 21:27:51.971 IST 2e 22] ACCESS-CORE-SM-CLIENT-SPI-NOTF:

[0017.7c2f.b69a, Ca3] - client iif_id: 4975000000003E, session ID:

0a6987b25357e2ff00000028 for 0017.7c2f.b69a

[04/23/14 21:27:51.972 IST 43 284] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] Posting !EAP_RESTART on Client 0x22000025

[04/23/14 21:27:51.972 IST 44 284] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] 0x22000025:enter connecting state

[04/23/14 21:27:51.972 IST 45 284] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] 0x22000025: restart connecting

[04/23/14 21:27:51.972 IST 46 284] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] Posting RX_REQ on Client 0x22000025

[04/23/14 21:27:51.972 IST 47 284] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] 0x22000025: authenticating state entered

[04/23/14 21:27:51.972 IST 48 284] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] 0x22000025:connecting authenticating action

[04/23/14 21:27:51.972 IST 49 291] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] Posting AUTH_START for 0x22000025

[04/23/14 21:27:51.972 IST 4a 291] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] 0x22000025:entering request state

[04/23/14 21:27:51.972 IST 4b 291] ACCESS-METHOD-DOT1X-NOTF:

[0017.7c2f.b69a, Ca3] Sending EAPOL packet

[04/23/14 21:27:51.972 IST 4c 291] ACCESS-METHOD-DOT1X-INFO:

[0017.7c2f.b69a, Ca3] Platform changed src mac of EAPOL packet

[04/23/14 21:27:51.972 IST 4d 291] ACCESS-METHOD-DOT1X-NOTF:

[0017.7c2f.b69a, Ca3] Sending out EAPOL packet

[04/23/14 21:27:51.972 IST 4e 291] ACCESS-METHOD-DOT1X-INFO:

[0017.7c2f.b69a, Ca3] EAPOL packet sent to client 0x22000025

[04/23/14 21:27:52.112 IST 7d 211] Parsed CLID MAC Address = 0:23:124:47:182:154

[04/23/14 21:27:52.112 IST 7e 211] AAA SRV(00000000): process authen req

[04/23/14 21:27:52.112 IST 7f 211] AAA SRV(00000000): Authen method=SERVER_GROUP

Microsoft_NPS

[04/23/14 21:27:52.112 IST 80 211] AAA SRV(00000000): Selecting SG = DIAMETER

[04/23/14 21:27:52.113 IST 81 186] ACCESS-METHOD-DOT1X-INFO:

[0017.7c2f.b69a, Ca3] Queuing an EAPOL pkt on Authenticator Q

[04/23/14 21:27:52.113 IST 82 291] ACCESS-METHOD-DOT1X-DEB:

[0017.7c2f.b69a, Ca3] Posting EAPOL_EAP for 0x22000025

[04/23/14 21:27:52.278 IST 83 220] AAA SRV(00000000): protocol reply

GET_CHALLENGE_RESPONSE for Authentication

[04/23/14 21:27:52.278 IST 84 220] AAA SRV(00000000): Return Authentication

status=GET_CHALLENGE_RESPONSE

[04/23/14 21:27:52.278 IST 85 291] ACCESS-METHOD-DOT1X-DEB:[0017.7c2f.b69a,Ca3]

Posting EAP_REQ for 0x22000025

Voici le reste de la sortie EAP :

[04/23/14 21:27:54.690 IST 12b 211] AAA SRV(00000000): process authen req

[04/23/14 21:27:54.690 IST 12c 211] AAA SRV(00000000): Authen

method=SERVER_GROUP Microsoft_NPS

[04/23/14 21:27:54.690 IST 12d 211] AAA SRV(00000000): Selecting SG =

DIAMETER

[04/23/14 21:27:54.694 IST 12e 220] AAA SRV(00000000): protocol reply PASS

for Authentication

[04/23/14 21:27:54.694 IST 12f 220] AAA SRV(00000000): Return Authentication

status=PASS

[04/23/14 21:27:54.694 IST 130 189] ACCESS-METHOD-DOT1X-INFO:

[0017.7c2f.b69a, Ca3] Received an EAP Success

[04/23/14 21:27:54.695 IST 186 8151] 0017.7c2f.b69a Starting key exchange with

mobile - data forwarding is disabled

[04/23/14 21:27:54.695 IST 187 8151] 0017.7c2f.b69a 1XA: Sending EAPOL message

to mobile, WLAN=8 AP WLAN=8

[04/23/14 21:27:54.706 IST 188 8151] 0017.7c2f.b69a 1XA: Received 802.11 EAPOL

message (len 121) from mobile

[04/23/14 21:27:54.706 IST 189 8151] 0017.7c2f.b69a 1XA: Received EAPOL-Key

from mobile

[04/23/14 21:27:54.706 IST 18a 8151] 0017.7c2f.b69a 1XK: Received EAPOL-key in

PTK_START state (msg 2) from mobile

[04/23/14 21:27:54.706 IST 18b 8151] 0017.7c2f.b69a 1XK: Stopping retransmission

timer

[04/23/14 21:27:54.706 IST 18c 8151] 0017.7c2f.b69a 1XA: Sending EAPOL message

to mobile, WLAN=8 AP WLAN=8

[04/23/14 21:27:54.717 IST 18d 8151] 0017.7c2f.b69a 1XA: Received 802.11 EAPOL

message (len 99) from mobile

[04/23/14 21:27:54.717 IST 18e 8151] 0017.7c2f.b69a 1XA: Received EAPOL-Key

from mobile

[04/23/14 21:27:54.717 IST 18f 8151] 0017.7c2f.b69a 1XK: Received EAPOL-key in

PTKINITNEGOTIATING state (msg 4) from mobile

[04/23/14 21:27:54.717 IST 190 8151] 0017.7c2f.b69a 1XK: Set Link Secure: 1

[04/23/14 21:27:54.717 IST 191 8151] 0017.7c2f.b69a 1XK: Key exchange complete

- updating PEM

[04/23/14 21:27:54.717 IST 192 8151] 0017.7c2f.b69a apfMs1xStateInc

[04/23/14 21:27:54.717 IST 193 8151] 0017.7c2f.b69a Change state to

L2AUTHCOMPLETE (4) last state 8021X_REQD (3)

[04/23/14 21:27:58.277 IST 1df 269] DHCPD: Sending notification of DISCOVER:

[04/23/14 21:27:58.277 IST 1e0 269] DHCPD: Sending notification of DISCOVER:

[04/23/14 21:28:05.279 IST 1e1 269] DHCPD: Adding binding to hash tree

[04/23/14 21:28:05.279 IST 1e2 269] DHCPD: DHCPOFFER notify setup address

20.20.20.5 mask 255.255.255.0

[04/23/14 21:28:05.306 IST 1f4 8151] 0017.7c2f.b69a Change state to RUN (20)

last state DHCP_REQD (7)

Contribution d’experts de Cisco

- Surendra BGCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires