Configuration de l'authentification Web du contrôleur LAN sans fil AireOS

Options de téléchargement

-

ePub (1.2 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.5 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer un contrôleur de réseau local sans fil (WLAN) (WLC) de la gamme Cisco 4400 pour prendre en charge une authentification Web interne.

Conditions préalables

Exigences

Cisco recommande que vous ayez une configuration initiale sur le WLC 4400.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Un contrôleur WLC de gamme 4400 qui exécute la version 7.0.116.0

-

Version 4.2 du Cisco Secure Access Control Server (ACS) installée sur un serveur Microsoft® Windows 2003

-

Point d'accès léger Cisco de gamme Aironet 1131AG

-

Adaptateur sans fil CardBus Cisco Aironet 802.11 a/b/g qui exécute la version 4.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Conventions

Consultez les Conventions en lien avec les conseils techniques et d’autres ressources afin d’obtenir plus d’information sur les conventions utilisées dans ce document.

Authentification Web

L'authentification Web est une fonctionnalité de sécurité de couche 3 qui empêche le contrôleur d'autoriser le trafic IP (à l'exception des paquets DHCP et DNS) à partir d'un client particulier jusqu'à ce que ce client ait correctement fourni un nom d'utilisateur et un mot de passe valides. Il s'agit d'une méthode d'authentification simple qui ne requiert aucun utilitaire demandeur ou client. L'authentification Web est généralement utilisée par les clients qui veulent déployer un réseau d'accès invité. Les déploiements classiques peuvent inclure des « points d'accès » comme ceux fournis par T-Mobile® ou Starbucks®.

Gardez présent à l'esprit que l'authentification Web ne fournit pas le chiffrement des données. L'authentification Web est utilisée comme simple accès invité pour un point d'accès ou une atmosphère de campus où la seule préoccupation est la connectivité.

L'authentification Web peut être effectuée avec :

-

Fenêtre de connexion par défaut sur le WLC

-

Version modifiée de la fenêtre de connexion par défaut sur le WLC

-

Fenêtre de connexion personnalisée que vous configurez sur un serveur Web externe (authentification Web externe)

-

Une fenêtre de connexion personnalisée que vous téléchargez sur le contrôleur

Dans ce document, le contrôleur LAN sans fil pour authentification Web interne est configuré.

Procédé d'authentification Web

Voici ce qui se produit quand un utilisateur se connecte à un WLAN configuré pour l'authentification Web :

-

L'utilisateur ouvre un navigateur Web et saisit une adresse URL, par exemple : http://www.cisco.com. Le client envoie une demande DNS liée à cet URL afin d'obtenir l'IP pour la destination. Le WLC fait dévier la demande DNS vers le serveur DNS, qui réplique par une réponse DNS contenant l'adresse IP de la destination www.cisco.com. Cette réponse est ensuite transmise aux clients sans fil.

-

Le client tente alors d'établir une connexion TCP avec l'adresse IP de destination. Il envoie un paquet TCP SYN destiné à l'adresse IP de www.cisco.com.

-

Le WLC a configuré des règles pour le client, donc peut agir en tant que serveur mandataire pour www.cisco.com. Il renvoie un paquet TCP SYN-ACK au client, avec l'adresse IP de www.cisco.com comme source. Le client renvoie un paquet TCP ACK afin de se terminer la connexion TCP en trois temps. Une fois cela terminé, la connexion TCP est entièrement établie.

-

Le client envoie un paquet HTTP GET destiné à www.cisco.com. Le WLC intercepte ce paquet et l'envoie pour redirection. La passerelle d'application HTTP prépare un corps en HTML et le renvoie comme réponse au HTTP GET demandé par le client. Ce HTML incite le client à se rendre à l'URL de page Web par défaut du WLC, par exemple : http://<Virtual-Server-IP>/login.html.

-

Le client désactive la connexion TCP avec l'adresse IP, par exemple, www.cisco.com.

-

Le client souhaite maintenant accéder à http://10.1.1.1/login.html. Par conséquent, le client essaie d'établir une connexion TCP avec l'adresse IP virtuelle du WLC. Il envoie un paquet TCP SYN au WLC pour 10.1.1.1.

-

Le WLC répond par un TCP SYN-ACK, et le client renvoie un TCP ACK au WLC afin de terminer la liaison.

-

Le client envoie une requête HTTP GET pour /login.html destinée à 10.1.1.1 afin de demander la page de connexion.

-

Cette demande est autorisée jusqu'au serveur Web du WLC, et le serveur répond avec la page de connexion par défaut. Le client reçoit la page de connexion dans la fenêtre du navigateur où l'utilisateur peut continuer et se connecter.

Pour une explication sur le processus d'authentification Web, référez-vous à Authentification Web sur les contrôleurs LAN sans fil Cisco (WLC).

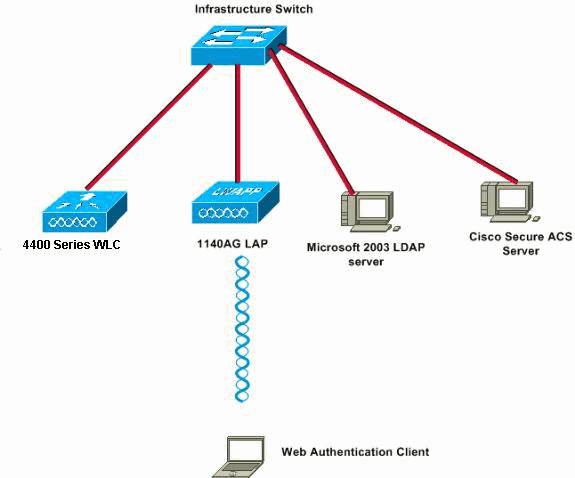

Configuration du réseau

Ce document utilise la configuration réseau suivante :

Configuration du réseau

Configuration du réseau

Configurer le contrôleur pour l'authentification Web

Dans ce document, un WLAN est configuré pour l'authentification Web et mappé à un VLAN dédié. Ce sont les étapes permettant de configurer un WLAN pour l'authentification Web :

Cette section se concentre sur la façon de configurer le contrôleur pour l'authentification Web.

Ce sont les adresses IP utilisées dans ce document :

-

L'adresse IP du WLC est 10.77.244.204.

-

L'adresse IP du serveur ACS est is 10.77.244.196.

Créer une interface VLAN

Procédez comme suit :

-

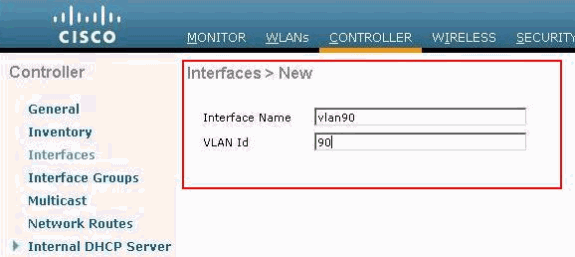

À partir de l'interface GUI du contrôleur LAN, sélectionnez Contrôleur dans le menu supérieur, puis Interfacesdans le menu de gauche, et cliquez sur Nouveau, du côté droit supérieur de la fenêtre, pour créer une interface dynamique.

La fenêtre Interfaces > Nouveau s'affiche. Cet exemple utilise le nom d'interface vlan90 avec un ID VLAN de 90 :

Interface > Une Nouvelle Fenêtre S'Affiche

Interface > Une Nouvelle Fenêtre S'Affiche -

Cliquez sur Apply pour créer l'interface VLAN.

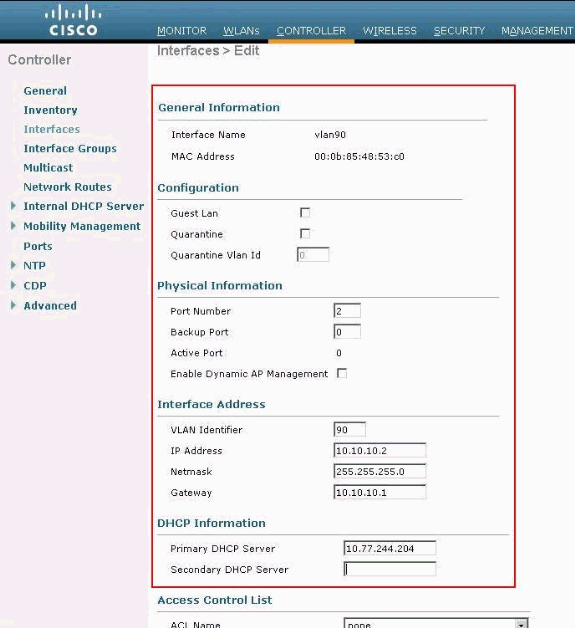

La fenêtre Interfaces > Modifier apparaît et demande de saisir des renseignements spécifiques à l'interface.

-

Ce document utilise ces paramètres :

-

Adresse IP — 10.10.10.2

-

Masque de réseau - 255.255.255.0 (24 bits)

-

Passerelle — 10.10.10.1

-

Numéro de port — 2

-

Serveur DHCP principal — 10.77.244.204

Remarque : ce paramètre doit correspondre à l'adresse IP de votre serveur RADIUS ou DHCP. Dans cet exemple, l'adresse de gestion du WLC est utilisée comme serveur DHCP parce que la portée DHCP interne est configurée sur le WLC.

-

Serveur DHCP secondaire — 0.0.0.0

Remarque : l'exemple n'a pas de serveur DHCP secondaire, utilise donc 0.0.0.0. Si votre configuration a un serveur DHCP secondaire, ajoutez l'adresse IP de celui-ci dans ce champ.

-

Nom de l'ACL Name — Aucun

Informations générales dans la fenêtre Interfaces > Edition

Informations générales dans la fenêtre Interfaces > Edition -

-

Cliquez sur Apply pour enregistrer les modifications.

Configurer un contrôleur WLC pour l'authentification Web interne

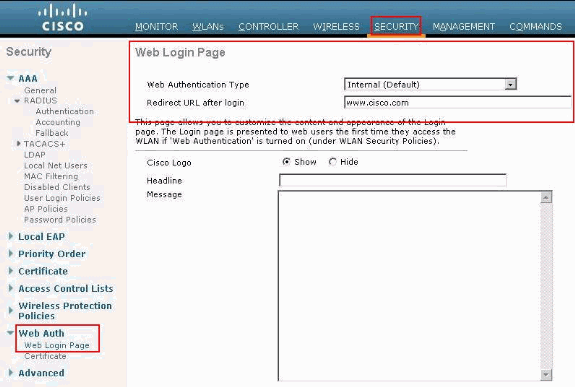

L'étape suivante est de configurer le WLC pour l'authentification Web interne. L'authentification Web interne est le type d'authentification Web par défaut pour les WLC. Si ce paramètre n'a pas été changé, aucune configuration n'est exigée pour permettre l'authentification Web interne. Si le paramètre d'authentification Web a été changé précédemment, terminez ces étapes afin de configurer le WLC pour l'authentification Web interne :

-

Dans l'interface graphique du contrôleur, choisissez Security > Web Auth >Web Login Page pour accéder à la page de connexion Web.

-

À partir de la liste déroulante de types d'authentification Web, choisissez Authentification Web interne.

-

Dans le champ Redirect URL after login, saisissez l'URL de la page vers laquelle l'utilisateur final est redirigé après une authentification réussie.

Rediriger l'URL après connexion

Rediriger l'URL après connexionRemarque : dans les versions 5.0 et ultérieures du WLC, la page de déconnexion pour l'authentification Web peut également être personnalisée.

Ajouter une instance WLAN

Maintenant que l'authentification Web interne a été activée et qu'il y a une interface VLAN dédiée à l'authentification Web, vous devez fournir un nouveau WLAN/SSID afin de prendre en charge les utilisateurs d'authentification Web.

Exécutez les étapes suivantes pour créer un nouveau WLAN/SSID :

-

À partir de l'interface GUI du WLC, cliquez sur WLAN dans le menu supérieur, puis sur Nouveau, du côté droit supérieur.

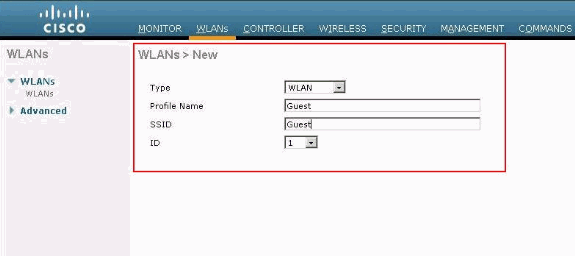

Choisissez le type WLAN. Choisissez un nom de profil et le SSID WLAN pour l'authentification Web. Cet exemple utilise Guest pour le nom du profil et le SSID du WLAN.

Nom du profil et SSID WLAN

Nom du profil et SSID WLAN -

Cliquez sur Apply.

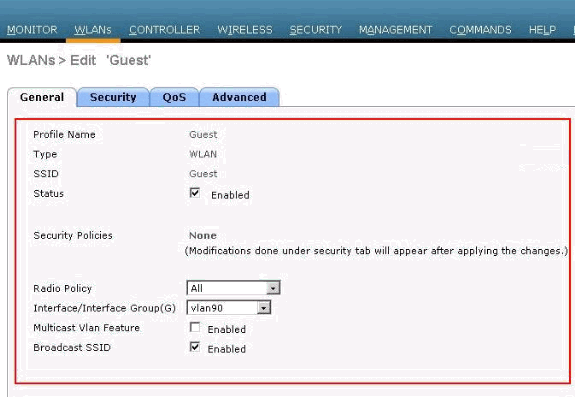

Une nouvelle fenêtre WLAN > Modifier s'affiche.

La fenêtre WLANs > Edit apparaît

La fenêtre WLANs > Edit apparaît -

Cochez la case d'état du WLAN afin d'activer celui-ci. Dans le menu Interface, sélectionnez le nom de l'interface VLAN que vous avez créée précédemment. Dans cet exemple, le nom de l'interface est vlan90.

Remarque : conservez la valeur par défaut des autres paramètres de cet écran.

-

Cliquez sur l'onglet Security.

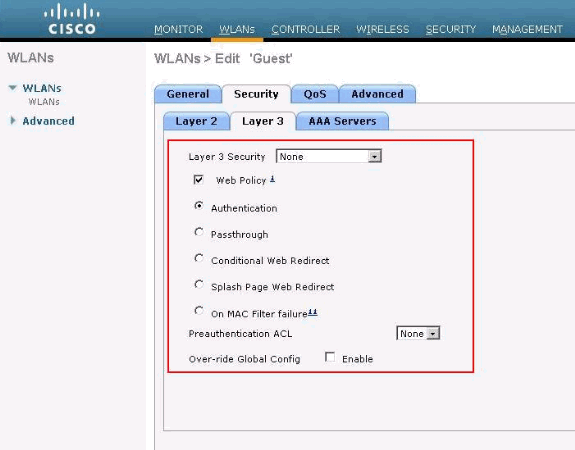

Exécutez ces étapes pour configurer l'authentification Web :

-

Cliquez sur l'onglet Layer 2 et définissez la sécurité sur None.

Remarque : vous ne pouvez pas configurer le transit Web comme sécurité de couche 3 avec 802.1x ou WPA/WPA2 comme sécurité de couche 2 pour un WLAN. Référez-vous à Matrice de compatibilité de la sécurité de la couche 3 du contrôleur LAN sans fil pour plus d'informations sur la compatibilité de la sécurité des couches 2 et 3 du contrôleur LAN sans fil

-

Cliquez sur l'onglet Layer 3. Cochez la case Politique Web et choisissez l'option Authentification, comme démontré ici :

Onglet Layer 3 et cochez la case Web Policy

Onglet Layer 3 et cochez la case Web Policy -

Cliquez sur Apply pour sauvegarder le WLAN.

-

Vous revenez à la fenêtre de résumé WLAN. Assurez-vous que Web-Auth est activé sous la colonne Security Policies de la table WLAN pour l'invité SSID.

-

Trois façons d'authentifier des utilisateurs dans l'authentification Web

Il y a trois façons d'authentifier des utilisateurs quand vous utilisez l'authentification Web. L'authentification locale permet d'authentifier l'utilisateur dans le WLC Cisco. Vous pouvez également utiliser un serveur RADIUS externe ou un serveur LDAP comme base de données principale afin d'authentifier les utilisateurs.

Ce document fournit un exemple de configuration pour chacune des trois méthodes.

Authentification locale

La base de données utilisateur pour les utilisateurs invités est stockée sur la base de données locale du WLC. Les utilisateurs sont authentifiés par le WLC dans cette base de données:

-

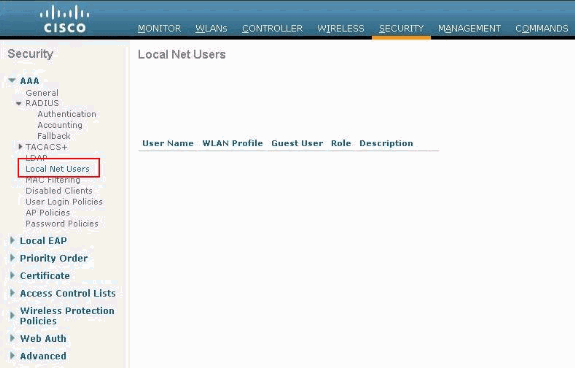

À partir de l'interface GUI du WLC, sélectionnez Sécurité.

-

Cliquez sur Utilisateurs du réseau local dans le menuAAA à gauche.

Cliquez sur Local Net User dans le menu de gauche

Cliquez sur Local Net User dans le menu de gauche -

Cliquez sur New pour créer un nouvel utilisateur.

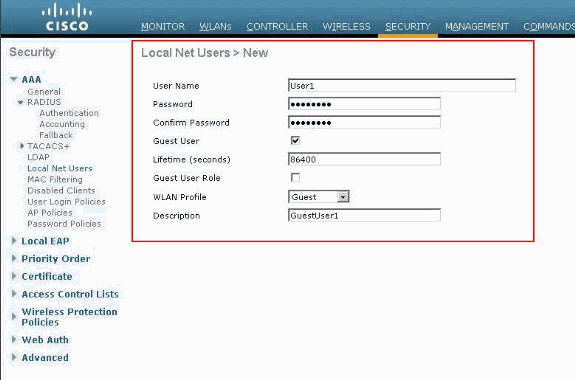

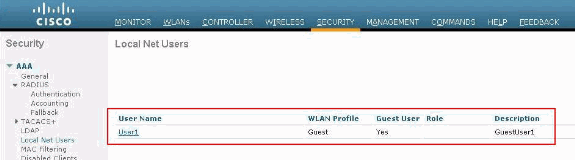

Une nouvelle fenêtre s'affiche pour demander les informations de nom d'utilisateur et de mot de passe.

-

Entrez un nom d'utilisateur et un mot de passe afin de créer un nouvel utilisateur, puis confirmez le mot de passe que vous voulez utiliser.

Cet exemple crée l'utilisateur nommé Utilisateur1.

-

Ajoutez une description.

Cet exemple se sert de l'utilisateur invité 1.

-

Cliquez sur Apply pour enregistrer la nouvelle configuration utilisateur.

Appliquer pour enregistrer la nouvelle configuration utilisateur

Appliquer pour enregistrer la nouvelle configuration utilisateur

Utilisateurs du réseau local

Utilisateurs du réseau local

7. Répétez les étapes 3 à 6 pour ajouter des utilisateurs à la base de données.

Serveur RADIUS pour l'authentification Web

Ce document utilise un ACS sans fil sur Windows 2003 Server comme serveur RADIUS. Vous pouvez utiliser n'importe quel serveur RADIUS disponible que vous déployez actuellement sur votre réseau.

Remarque : ACS peut être configuré sur Windows NT ou Windows 2000 Server. Afin de télécharger ACS à partir de Cisco.com, référez-vous à Centre logiciel (téléchargements) - Logiciel sécurisé Cisco. Vous avez besoin d'un compte Web Cisco Web pour télécharger le logiciel.

Remarque : Seuls les utilisateurs Cisco inscrits ont accès aux renseignements et aux outils internes.

La section Configurer ACS explique comment configurer ACS pour RADIUS. Vous devez avoir un réseau totalement fonctionnel avec un système de noms de domaine (DNS) et un serveur RADIUS.

Configurer ACS

Cette section présente la configuration d'ACS pour RADIUS.

Configurez ACS sur votre serveur, puis effectuez ces étapes afin de créer un utilisateur pour l'authentification :

-

Quand ACS demande si vous voulez ouvrir ACS dans une fenêtre de navigateur pour la configuration, cliquez sur yes.

Remarque : une fois ACS configuré, une icône apparaît également sur votre bureau.

-

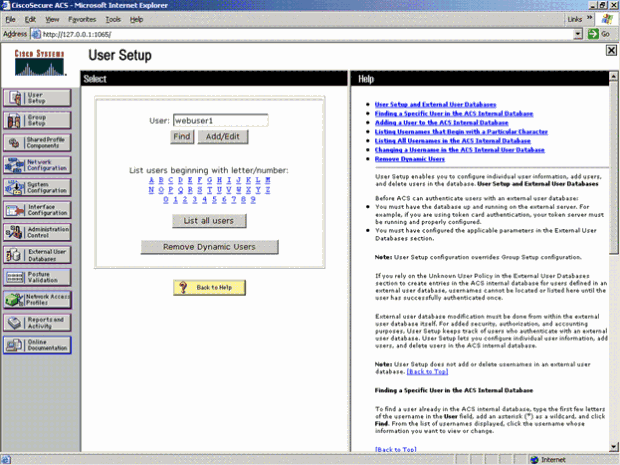

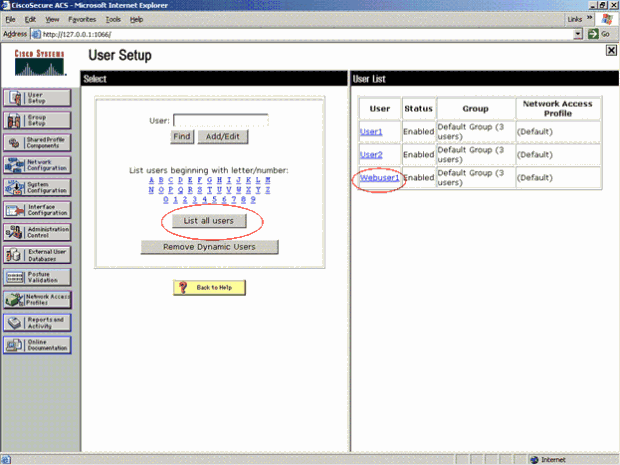

Dans le menu de gauche, cliquez sur User Setup.

Cette action vous amène à l'écran de réglage d'utilisateur, comme affiché ici :

Ecran User Setup

Ecran User Setup -

Entrez l'utilisateur dont vous souhaitez vous servir pour l'authentification Web, puis cliquez sur Add/Edit.

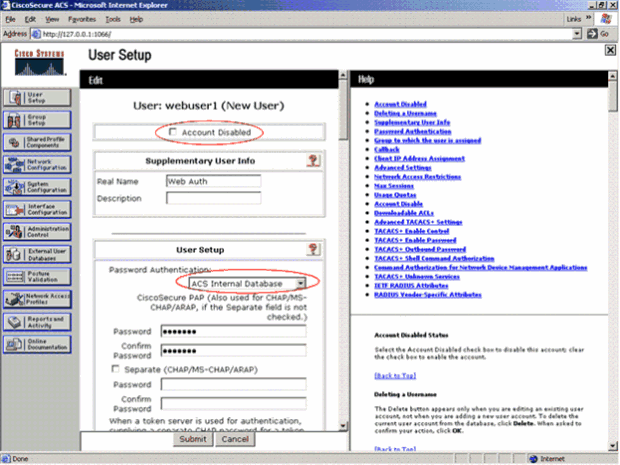

Après la création de l'utilisateur, une deuxième fenêtre s'ouvre, comme affiché ici :

Une fois l'utilisateur créé, une deuxième fenêtre s'ouvre

Une fois l'utilisateur créé, une deuxième fenêtre s'ouvre -

Assurez-vous que la case Compte désactivé au haut de la fenêtre n'est pas cochée.

-

Choisissez ACS Internal Database pour l'option Password Authentication.

-

Entrez le mot de passe. L'administrateur a la possibilité de configurer l'authentification PAP/CHAP ou MD5-CHAP et d'ajouter un utilisateur dans la base de données interne ACS. PAP est le type d'authentification par défaut pour les utilisateurs de l'authentification Web sur les contrôleurs. Admin a la possibilité de changer la méthode d'authentification en chap/md5-chap avec cette commande CLI :

config custom-web radiusauth <auth method>

7. Cliquez sur Soumettre.

Entrer les informations du serveur RADIUS dans le WLC Cisco

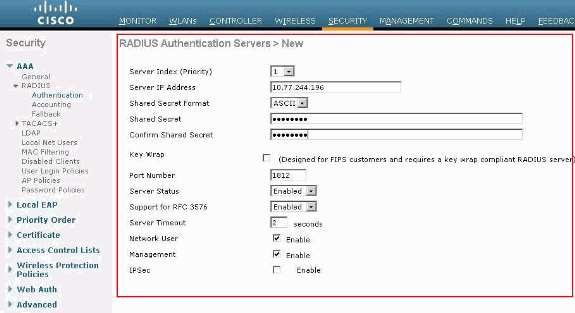

Procédez comme suit :

-

Cliquez sur Security dans le menu situé en haut.

-

Cliquez sur RADIUS Authentication dans le menu de gauche.

-

Cliquez sur New et entrez l'adresse IP de votre serveur ACS/RADIUS. Dans cet exemple, l'adresse IP du serveur ACS est 10.77.244.196.

-

Entrez le secret partagé du serveur RADIUS. Assurez-vous que cette clé secrète est identique à celle que vous avez entrée dans le serveur RADIUS pour le WLC.

-

Conservez le numéro de port par défaut, 1812.

-

Assurez-vous que l'option Server Status est activée.

-

Cochez la case Network User Enable afin que ce serveur RADIUS soit utilisé pour authentifier vos utilisateurs de réseau sans fil.

-

Cliquez sur Appliquer.

Case Network User Enable

Case Network User Enable

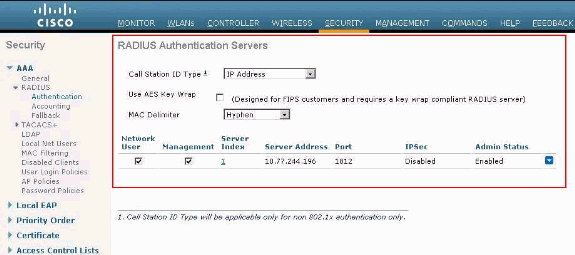

Assurez-vous que la case Network User est cochée et que Admin Status est activé.

Cochez la case Network User et activez Admin Status

Cochez la case Network User et activez Admin Status

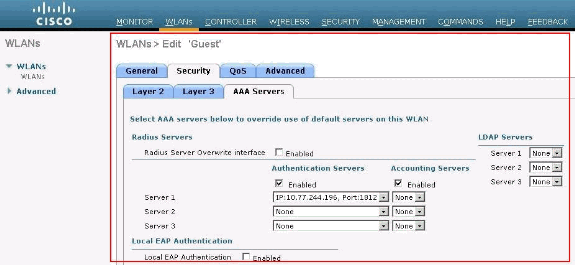

Configuration du WLAN avec le serveur RADIUS

Maintenant que le serveur RADIUS est configuré sur le WLC, vous devez configurer le WLAN afin d'utiliser ce serveur RADIUS pour l'authentification Web. Effectuez ces étapes afin de configurer le WLAN avec le serveur RADIUS.

-

Ouvrez votre navigateur WLC et cliquez sur WLANs. La liste des WLAN configurés sur le WLC s'affiche alors. Cliquez sur l'invité WLAN qui a été créé pour l'authentification Web.

-

Sur la page WLANs > Edit, cliquez sur l'onglet Security. Cliquez sur l'onglet AAA Servers sous Security. Ensuite, choisissez le serveur RADIUS, représenté par 10.77.244.196 dans cet exemple :

Cliquez sur l'onglet Sécurité, puis sur l'onglet Serveurs AAA

Cliquez sur l'onglet Sécurité, puis sur l'onglet Serveurs AAA -

Cliquez sur Apply.

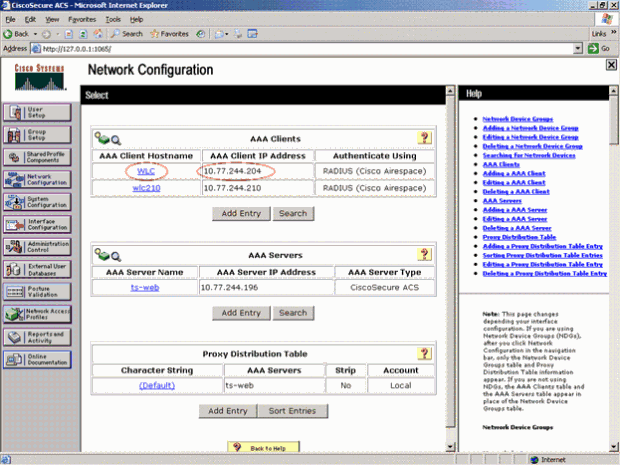

Vérifier ACS

Quand vous installez ACS, souvenez-vous de télécharger tous les correctifs actuels et le code le plus récent. Cela peut résoudre des problèmes imminents. Si vous utilisez l'authentification RADIUS, assurez-vous que votre WLC est listé comme l'un des clients AAA. Cliquez sur le menu de configuration réseau à votre gauche pour vérifier cela. Cliquez sur le client AAA, puis vérifiez le mot de passe et le type d'authentification configurés.

WLC est répertorié comme client AAA

WLC est répertorié comme client AAA

Quand vous choisissez User Setup, vérifiez à nouveau que les utilisateurs existent réellement. Cliquez sur List All Users. Une fenêtre s'affiche, comme démontré. Assurez-vous que l'utilisateur qui a été créé existe dans la liste.

Répertorier tous les utilisateurs

Répertorier tous les utilisateurs

Serveur LDAP

Cette section explique comment configurer un serveur Protocole d'accès aux annuaires allégé (LDAP) comme base de données principale, semblable à une base de données RADIUS ou des utilisateurs locaux. Une base de données principale LDAP permet au contrôleur de demander à un serveur LDAP les informations d'identification (nom d'utilisateur et mot de passe) d'un utilisateur particulier. Ces informations d'identification sont ensuite utilisées pour authentifier l'utilisateur.

Complétez ces étapes pour configurer LDAP avec l'interface graphique utilisateur du contrôleur :

-

Cliquez sur Sécurité > AAA > LDAP afin d'ouvrir les serveurs LDAP.

Cette page dresse une liste de tous les serveurs LDAP qui ont été déjà configurés.

-

Si vous souhaitez supprimer un serveur LDAP actuel, déplacez votre curseur sur la flèche bleue de la liste déroulante pour ce serveur et choisissez Supprimer.

-

Si vous voulez vous assurer que le contrôleur peut atteindre un serveur particulier, faites passer votre curseur au-dessus de la flèche bleue de ce serveur et choisissez Ping.

-

-

Effectuez l'une des opérations suivantes :

-

Pour modifier un serveur LDAP actuel, cliquez sur le numéro d'index de ce serveur. La page LDAP Servers > Edit apparaît.

-

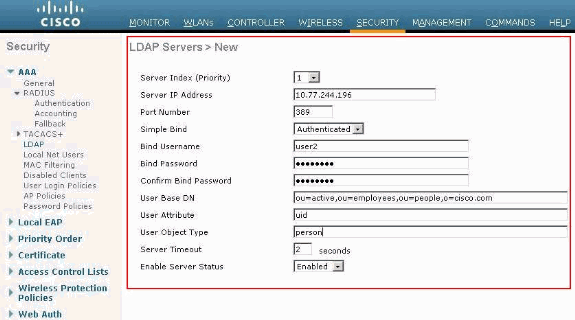

Pour ajouter un serveur LDAP, cliquez sur New. La page LDAP Servers > New apparaît.

Ajouter un serveur LDAP

Ajouter un serveur LDAP

-

-

Si vous ajoutez un nouveau serveur, choisissez un numéro dans la liste déroulante Index du serveur (Priorité) pour spécifier l'ordre de priorité de ce serveur par rapport à tout autre serveur LDAP configuré. Vous pouvez configurer jusqu'à dix-sept serveurs. Si le contrôleur ne peut pas atteindre le premier serveur, il essaie le deuxième de la liste et ainsi de suite.

-

Si vous ajoutez un nouveau serveur, saisissez l'adresse IP du serveur LDAP dans le champ Server IP Address.

-

Si vous ajoutez un nouveau serveur, saisissez le numéro de port TCP du serveur LDAP dans le champ Port Number. La plage valide s'étend de 1 à 65535, et la valeur par défaut est 389.

-

Cochez la case Enable Server Status pour activer ce serveur LDAP ou décochez-la pour le désactiver. Par défaut, cette option est désactivée.

-

Dans la zone de liste déroulante Simple Bind, choisissez Anonymous ou Authenticated pour spécifier la méthode de liaison d'authentification locale pour le serveur LDAP. La méthode Anonymous permet l'accès anonyme au serveur LDAP, tandis que la méthode Authenticated requiert la saisie d'un nom d'utilisateur et d'un mot de passe pour sécuriser l'accès. La valeur par défaut est Anonymous.

-

Si vous avez choisi Authenticated au cours de l'étape 7, effectuez les opérations suivantes :

-

Dans le champ Bind Username, entrez le nom d'utilisateur à utiliser pour l'authentification locale auprès du serveur LDAP.

-

Dans les champs Bind Password et Confirm Bind Password, entrez le mot de passe à utiliser pour l'authentification locale auprès du serveur LDAP.

-

-

Dans le champ User Base DN, entrez le nom distinctif (DN) du sous-arbre dans le serveur LDAP qui contient une liste de tous les utilisateurs. Par exemple, ou=unité d'organisation, .ou=unité d'organisation suivante et o=entreprise.exemple. Si l'arborescence qui contient les utilisateurs est le DN de base, tapez o=corporation.example ou dc=corporation, dc=com.

-

Dans le champ User Attribute, entrez le nom de l'attribut dans l'enregistrement utilisateur contenant le nom d'utilisateur. Vous pouvez obtenir cet attribut à partir de votre serveur d'annuaire.

-

Dans le champ User Object Type, entrez la valeur de l'attribut LDAP objectType qui identifie l'enregistrement comme utilisateur. Souvent, les enregistrements utilisateur ont plusieurs valeurs pour l'attribut objectType, certains étant propres à l'utilisateur et certains étant partagés avec d'autres types d'objet.

-

Dans le champ Server Timeout, entrez le nombre de secondes entre les retransmissions. La plage valide s'étend de 2 à 30 secondes, et la valeur par défaut est de 2 secondes.

-

Cliquez sur Apply pour valider les modifications.

-

Cliquez sur Save Configuration pour sauvegarder les modifications.

-

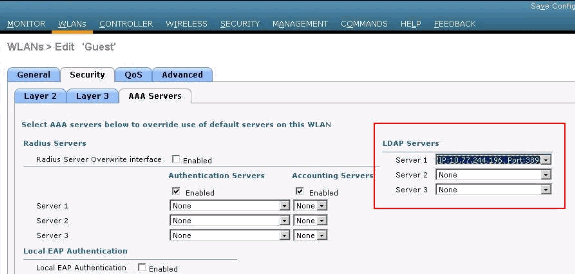

Terminez ces étapes si vous souhaitez affecter des serveurs LDAP précis à un WLAN :

-

Cliquez surWLANs pour ouvrir la page WLANs.

-

Cliquez sur le numéro d'identification du WLAN souhaité.

-

Lorsque la page WLANs > Edit apparaît, cliquez sur les onglets Security > AAA Servers pour ouvrir la page WLANs > Edit (Security > AAA Servers).

Cliquez sur Security > AAA Servers Onglets

Cliquez sur Security > AAA Servers Onglets -

Dans les zones de liste déroulante LDAP Servers, choisissez le ou les serveurs LDAP que vous voulez utiliser avec ce WLAN. Vous pouvez choisir jusqu'à trois serveurs LDAP, qui sont essayés par ordre de priorité.

-

Cliquez sur Apply pour valider les modifications.

-

Cliquez sur Save Configuration pour sauvegarder les modifications.

-

Configurer votre client WLAN afin de procéder à l'authentification Web

Une fois le WLC configuré, le client doit être configuré de façon appropriée pour l'authentification Web. Cette section présente les informations permettant de configurer votre système Windows pour l'authentification Web.

Configuration du client

La configuration du client sans fil de Microsoft demeure en grande partie inchangée pour cet abonné. Vous devez seulement ajouter les informations de configuration appropriées pour WLAN/SSID. Procédez comme suit :

-

Dans le menu Windows Start, choisissez Settings > Control Panel > Network et Internet Connections.

-

Cliquez sur l'icône Connexions réseau.

-

Cliquez avec le bouton droit de la souris sur l'icône LAN Connection, puis choisissez Disable.

-

Cliquez avec le bouton droit de la souris sur l'icône Wireless Connection, puis choisissez Enable.

-

Cliquez avec le bouton droit de la souris sur l'icône Wireless Connection, puis choisissez Properties.

-

Dans la fenêtre Propriétés de Connexion au réseau sans fil, cliquez sur l'onglet Réseaux sans fil.

-

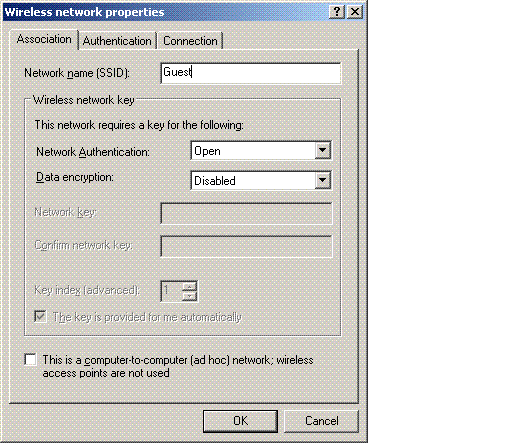

Sous les réseaux préférés, cliquez sur Add pour configurer le SSID de l'authentification Web.

-

Sous l'onglet Association, entrez le nom du réseau (WLAN/SSID) que vous voulez utiliser pour l'authentification Web.

Sous l'onglet Association, saisissez le nom du réseau

Sous l'onglet Association, saisissez le nom du réseauRemarque : le cryptage des données est WEP (Wired Equivalent Privacy) par défaut. Désactivez le cryptage des données afin que l'authentification Web fonctionne.

-

Cliquez sur OK en bas de la fenêtre afin de sauvegarder la configuration.

Quand vous communiquez avec le WLAN, vous voyez l'icône d'une balise dans la zone du réseau préféré.

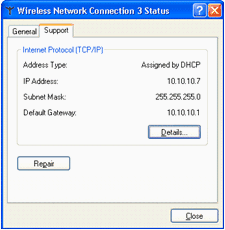

Ce schéma affiche une connexion sans fil réussie à l'authentification Web. Le WLC a fourni à votre client Windows sans fil une adresse IP.

Adresse IP fournie par WLC

Adresse IP fournie par WLC

Remarque : si votre client sans fil est également un point d'extrémité VPN et que vous avez configuré l'authentification Web comme une fonctionnalité de sécurité pour le WLAN, le tunnel VPN n'est pas établi tant que vous n'avez pas suivi le processus d'authentification Web expliqué ici. Pour établir un tunnel VPN, le client doit d'abord suivre le processus d'authentification Web avec succès. Alors seulement un tunnel VPN réussit.

Remarque : après une connexion réussie, si les clients sans fil sont inactifs et ne communiquent avec aucun des autres périphériques, le client est désenauthentifié après un délai d'inactivité. Le délai d’attente est de 300 secondes par défaut et peut être modifié à l’aide de la commande CLI suivante : config network usertimeout <seconds>. Quand ceci se produit, l'entrée du client est supprimée du contrôleur. Si le client s'associe à nouveau, il peut revenir à l'état Webauth_Reqd.

Remarque : si les clients sont actifs après une connexion réussie, ils peuvent être déconnectés et l'entrée peut toujours être supprimée du contrôleur après le délai d'expiration de session configuré sur ce WLAN (par exemple, 1800 secondes par défaut et peut être modifiée avec cette commande CLI : config wlan session-timeout <WLAN ID> <seconds>). Quand ceci se produit, l'entrée du client est supprimée du contrôleur. Si le client s'associe à nouveau, il peut revenir à l'état Webauth_Reqd.

Si les clients sont à l'état Webauth_Reqd, peu importe s'ils sont actifs ou inactifs, les clients peuvent être désauthentifiés après un délai d'attente requis pour l'authentification Web (par exemple, 300 secondes et ce délai n'est pas configurable par l'utilisateur). Tout le trafic provenant du client (autorisé via la liste de contrôle d'accès de pré-authentification) est interrompu. Si le client s'associe à nouveau, il revient à l'état Webauth_Reqd.

Connexion du client

Procédez comme suit :

-

Ouvrez une fenêtre du navigateur et entrez n'importe quel URL ou adresse IP. La page d'authentification Web est alors affichée sur le client.

Si le contrôleur exécute une version antérieure à la version 3.0, l'utilisateur doit entrer https://10.1.1.1/login.html pour afficher la page d'authentification Web.

Une fenêtre d'alerte de sécurité s'affiche.

-

Cliquez sur Yes pour continuer.

-

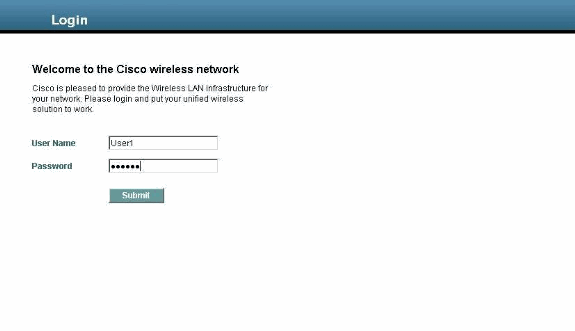

Quand la fenêtre de connexion apparaît, entrez le nom d'utilisateur et le mot de passe de l'utilisateur du réseau local que vous avez créé.

Fenêtre de connexion

Fenêtre de connexionSi votre connexion a réussi, deux fenêtres de navigateur s'affichent. La fenêtre la plus grande indique une connexion réussie et vous pouvez utiliser cette fenêtre pour naviguer sur Internet. Utilisez la fenêtre plus petite pour vous déconnecter une fois l'utilisation du réseau invité terminée.

L'image précédente montre une redirection réussie pour l'authentification Web.

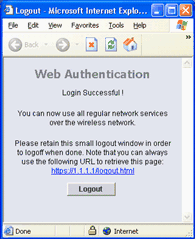

L'image suivante montre la fenêtre Login Successful, qui s'affiche lorsque l'authentification a eu lieu.

Connexion réussie !

Connexion réussie !

Les contrôleurs Cisco 4404/WiSM peuvent prendre en charge 125 connexions simultanées d'utilisateurs d'authentification Web et prendre en charge jusqu'à 5 000 clients d'authentification Web.

Les contrôleurs Cisco 5500 peuvent prendre en charge 150 connexions simultanées d'utilisateurs d'authentification Web.

Dépanner l'authentification Web

Dépanner ACS

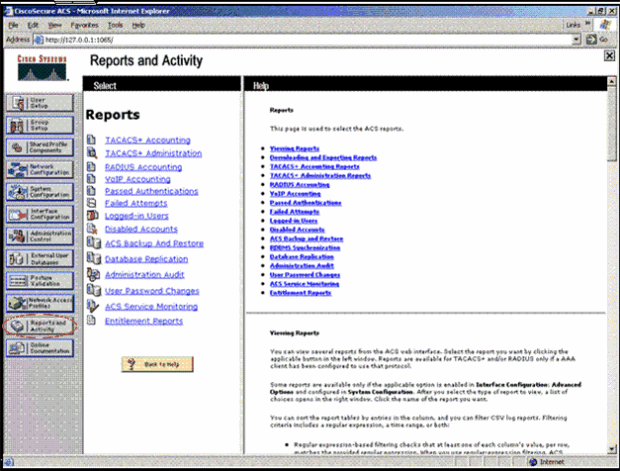

Si vous rencontrez des problèmes avec l'authentification du mot de passe, cliquez sur Reports and Activity dans la partie inférieure gauche pour ouvrir tous les rapports disponibles. Après avoir ouvert la fenêtre des rapports, vous avez la possibilité d'ouvrir la gestion des comptes RADIUS, les tentatives infructueuses de connexion, les authentifications réussies, les utilisateurs connectés et d'autres rapports. Ces rapports sont des fichiers .csv que vous pouvez ouvrir localement sur votre machine. Les rapports aident à découvrir des problèmes d'authentification, tels qu'un nom d'utilisateur et/ou un mot de passe incorrects. ACS est également livré avec la documentation en ligne. Si vous n'êtes pas connecté à un réseau en activité et que vous n'avez pas défini le port de service, ACS utilise l'adresse IP de votre port Ethernet pour le port de service. Si votre réseau n'est pas connecté, vous obtiendrez très certainement l'adresse IP par défaut Windows 169.254.x.x.

Fenêtre Rapports et activité

Fenêtre Rapports et activité

Remarque : si vous saisissez une URL externe, le WLC vous connecte automatiquement à la page d'authentification Web interne. Si la connexion automatique ne fonctionne pas, vous pouvez entrer l'adresse IP de gestion du WLC dans la barre d'URL afin d'effectuer le dépannage. Recherchez en haut du navigateur le message indiquant une redirection vers l'authentification Web.

Référez-vous à Dépannage de l'authentification Web sur un contrôleur de réseau local sans fil (WLC ) pour plus d'informations sur la façon de dépanner l'authentification Web.

Authentification Web avec pont IPv6

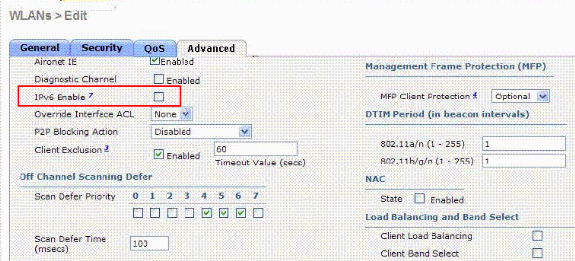

Afin de configurer un réseau WLAN pour le pontage IPv6, depuis l'interface GUI du contrôleur, rendez-vous à la section WLAN. Puis, sélectionnez le WLAN désiré et choisissez Avancé dans la page WLAN > Modifier.

Sélectionnez la case d'IPv6 autorisé si vous voulez autoriser les clients qui se connectent à ce WLAN pour recevoir des paquets IPv6. Autrement, laissez la case non sélectionnée, ce qui est la valeur par défaut. Si vous désactivez (ou décochez) la case IPv6, IPv6 n'est autorisé qu'après l'authentification. L'activation d'IPv6 signifie que le contrôleur peut laisser circuler le trafic IPv6 sans authentification du client.

Sélectionnez le WLAN souhaité et choisissez Advanced

Sélectionnez le WLAN souhaité et choisissez Advanced

Informations connexes

- Dépannage de l'authentification Web sur un contrôleur LAN sans fil (WLC)

- LAN sans fil Cisco

- Exemple de configuration d'un accès invité filaire avec des contrôleurs WLAN Cisco

- Avis de retrait du contrôleur LAN sans fil Cisco

- Authentification de Wireless LAN Controller Lobby Administrator via le serveur RADIUS

- Assistance technique de Cisco et téléchargements

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

19-Jul-2011

|

Première publication |

Contribution d’experts de Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires