Exemple de configuration des VSA Cisco Airespace sur Microsoft IAS Radius Server

Contenu

Introduction

Ce document explique comment configurer un serveur Microsoft Internet Authentication Service (IAS) pour prendre en charge les attributs spécifiques du fournisseur Cisco Airespace (VSA). Le code de fournisseur des VSA Cisco Airespace est 14179.

Conditions préalables

Conditions requises

Assurez-vous que vous répondez à ces exigences avant d'essayer cette configuration :

-

Connaissance de la configuration d'un serveur IAS

-

Connaissance de la configuration des points d'accès légers (LAP) et des contrôleurs de réseau local sans fil Cisco (WLC)

-

Connaissance des solutions de sécurité sans fil unifiées Cisco

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Serveur Microsoft Windows 2000 avec IAS

-

WLC Cisco 4400 qui exécute le logiciel version 4.0.206.0

-

LAP de la gamme Cisco 1000

-

Adaptateur client sans fil 802.11 a/b/g avec micrologiciel 2.5

-

Utilitaire de bureau Aironet (ADU) version 2.5

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Remarque : Ce document vise à donner au lecteur un exemple de configuration requise sur le serveur IAS pour prendre en charge les VSA Cisco Airespace. La configuration du serveur IAS présentée dans ce document a été testée dans les travaux pratiques et fonctionne comme prévu. Si vous rencontrez des problèmes lors de la configuration du serveur IAS, contactez Microsoft pour obtenir de l'aide. TAC de Cisco ne prend pas en charge la configuration du serveur de Microsoft Windows.

Ce document suppose que WLC est configuré pour les opérations de base et que les LAP sont enregistrés au WLC. Si vous êtes un nouvel utilisateur qui essaie d'installer le WLC pour l'opération de base avec les LAP, consultez l'Enregistrement léger AP (LAP) sur un contrôleur LAN sans fil (WLC).

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Informations générales

Dans la plupart des systèmes de réseau local sans fil (WLAN), chaque réseau local sans fil a une politique statique qui s'applique à tous les clients associés à un SSID (Service Set Identifier). Bien que puissante, cette méthode a des limitations parce qu'elle exige que les clients soient associés à des SSID différents afin d'hériter de QoS et de stratégies de sécurité différentes.

Cependant, la solution LAN sans fil Cisco prend en charge la mise en réseau des identités, ce qui permet au réseau d'annoncer un SSID unique et à des utilisateurs spécifiques d'hériter de politiques de QoS ou de sécurité différentes en fonction de leurs profils utilisateur. Les stratégies spécifiques que vous pouvez contrôler à l'aide de la mise en réseau des identités sont les suivantes :

-

Qualité de service - Lorsqu'elle est présente dans un ACCEPT RADIUS, la valeur QoS-Level remplace la valeur QoS spécifiée dans le profil WLAN.

-

ACL - Lorsque l'attribut ACL (Access Control List) est présent dans l'ACCENT RADIUS, le système applique le nom ACL à la station cliente après son authentification. Ceci remplace les listes de contrôle d’accès qui sont affectées à l’interface.

-

VLAN : lorsqu'un nom d'interface VLAN ou un nom de VLAN-Tag est présent dans un ACCÈS RADIUS, le système place le client sur une interface spécifique.

-

WLAN ID : lorsque l'attribut WLAN-ID est présent dans l'acceptation d'accès RADIUS, le système applique l'ID WLAN (SSID) à la station client après son authentification. L'ID WLAN est envoyé par le WLC dans toutes les instances d'authentification, à l'exception d'IPSec. Dans le cas de l'authentification Web, si le WLC reçoit un attribut WLAN-ID dans la réponse d'authentification du serveur AAA et qu'il ne correspond pas à l'ID du WLAN, l'authentification est rejetée. D'autres types de méthodes de sécurité ne le font pas.

-

Valeur DSCP : lorsqu'elle est présente dans un ACCEPT d'accès RADIUS, la valeur DSCP remplace la valeur DSCP spécifiée dans le profil WLAN.

-

802.1p-Tag : lorsqu'elle est présente dans un ACCEPT RADIUS, la valeur 802.1p remplace la valeur par défaut spécifiée dans le profil WLAN.

Remarque : la fonctionnalité VLAN prend uniquement en charge le filtrage MAC, 802.1X et WPA (Wi-Fi Protected Access). La fonctionnalité VLAN ne prend pas en charge l'authentification Web ou IPSec. La base de données locale MAC Filter du système d'exploitation a été étendue pour inclure le nom de l'interface. Cela permet aux filtres MAC locaux de spécifier l'interface à attribuer au client. Un serveur RADIUS distinct peut également être utilisé, mais le serveur RADIUS doit être défini à l'aide des menus Sécurité.

Référez-vous à Configuration de la mise en réseau des identités pour plus d'informations sur la mise en réseau des identités.

Configurer IAS pour les VSA Airespace

Afin de configurer IAS pour les VSA Airespace, vous devez effectuer les étapes suivantes :

Remarque : les VSA sont configurées dans la stratégie d'accès à distance.

Configurer le WLC en tant que client AAA sur IAS

Complétez ces étapes afin de configurer le WLC en tant que client AAA sur IAS :

-

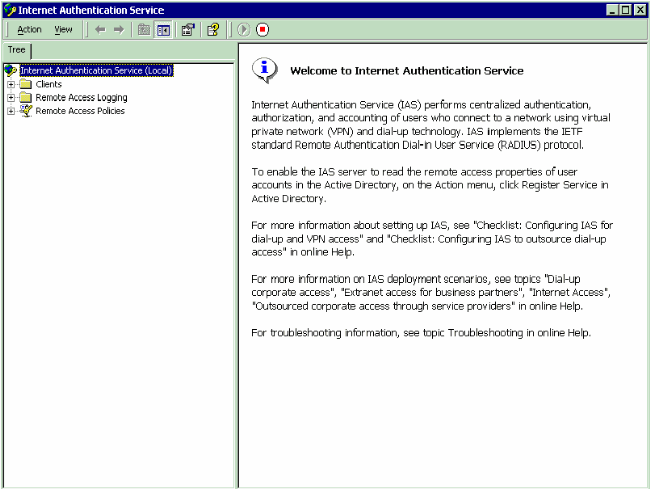

Cliquez sur Programmes > Outils d'administration > Service d'authentification Internet afin de lancer IAS sur le serveur Microsoft 2000.

-

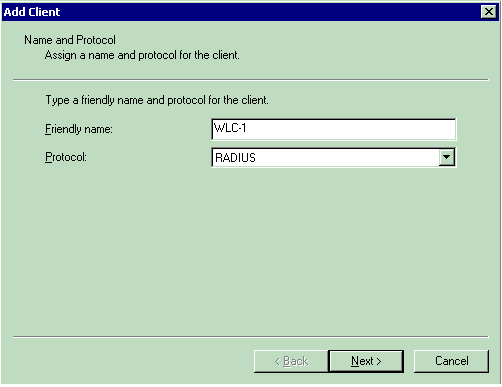

Cliquez avec le bouton droit sur le dossier Clients et choisissez Nouveau client afin d'ajouter un nouveau client RADIUS.

-

Dans la fenêtre Ajouter un client, entrez le nom du client et choisissez RADIUS comme protocole. Cliquez ensuite sur Next.

Dans cet exemple, le nom du client est WLC-1.

Remarque : Par défaut, le protocole est défini sur RADIUS.

-

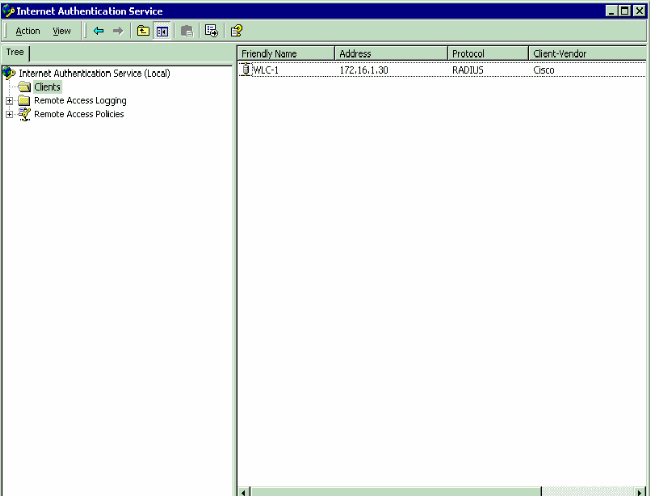

Dans la fenêtre Ajouter un client RADIUS, saisissez l'adresse IP du client, Client-Vendor et le secret partagé. Après avoir saisi les informations sur le client, cliquez sur Terminer.

Cet exemple montre un client nommé WLC-1 avec l'adresse IP 172.16.1.30, le client-fournisseur est défini sur Cisco et le secret partagé est cisco123 :

Avec ces informations, le WLC nommé WLC-1 est ajouté en tant que client AAA du serveur IAS.

L'étape suivante consiste à créer une stratégie d'accès à distance et à configurer les VSA.

Configurer la stratégie d'accès à distance sur IAS

Complétez ces étapes afin de configurer une nouvelle stratégie d'accès à distance sur IAS :

-

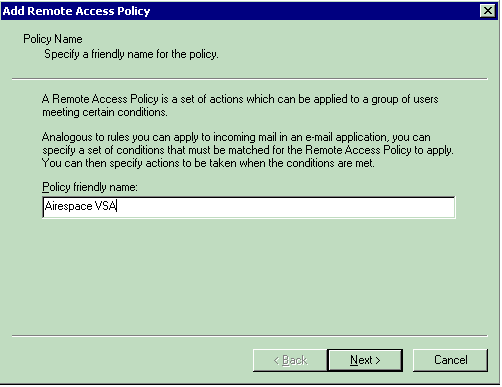

Cliquez avec le bouton droit sur Stratégies d'accès à distance et sélectionnez Nouvelle stratégie MS d'accès à distance.

La fenêtre Policy Name s'affiche.

-

Entrez le nom de la stratégie et cliquez sur Suivant.

-

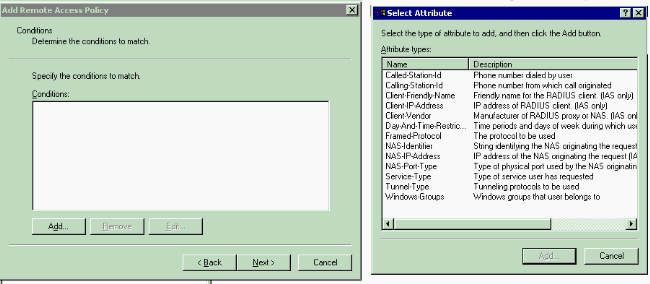

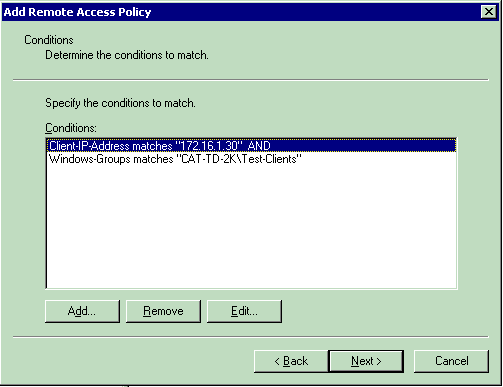

Dans la fenêtre suivante, sélectionnez les conditions pour lesquelles la stratégie d'accès à distance s'appliquera. Cliquez sur Ajouter afin de sélectionner les conditions.

-

Dans le menu Types d'attribut, sélectionnez les attributs suivants :

-

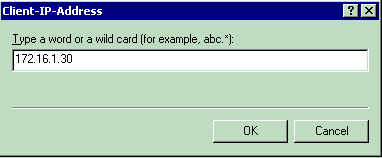

Client-IP-Address : saisissez l'adresse IP du client AAA. Dans cet exemple, l'adresse IP du WLC est entrée de sorte que la stratégie s'applique aux paquets du WLC.

-

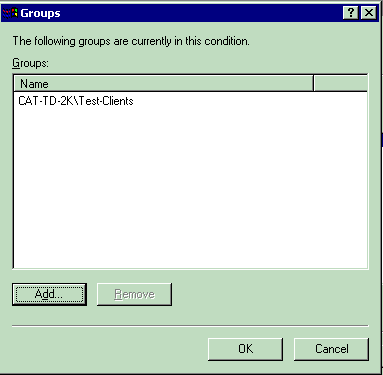

Groupes Windows : sélectionnez le groupe Windows (le groupe d'utilisateurs) pour lequel la stratégie s'appliquera. Voici un exemple :

Cet exemple montre seulement deux conditions. S'il y a d'autres conditions, ajoutez-les également et cliquez sur Suivant.

La fenêtre Autorisations s'affiche.

-

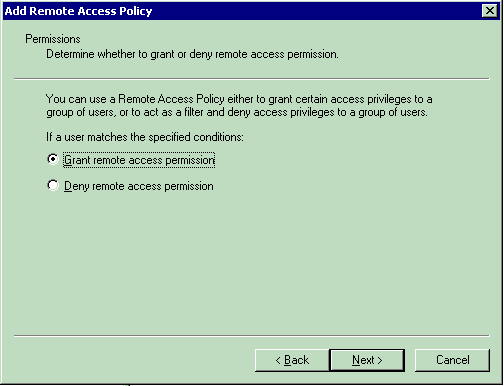

-

Dans la fenêtre Autorisations, sélectionnez Accorder l'autorisation d'accès à distance.

Après avoir choisi cette option, l'utilisateur est autorisé à accéder à l'application, à condition qu'il corresponde aux conditions spécifiées (à partir de l'étape 2).

-

Cliquez sur Next (Suivant).

-

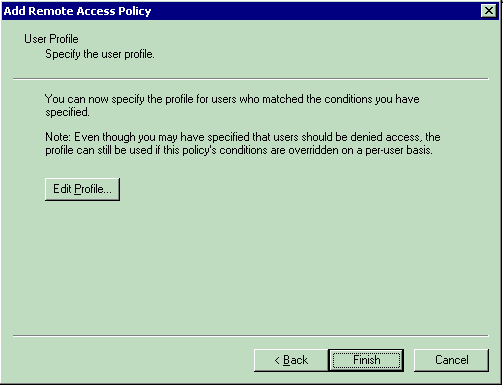

L'étape suivante consiste à configurer le profil utilisateur.

Même si vous avez peut-être spécifié que l'accès aux utilisateurs doit être refusé ou accordé en fonction des conditions, le profil peut toujours être utilisé si les conditions de cette stratégie sont remplacées par utilisateur.

-

Afin de configurer le profil utilisateur, cliquez sur Modifier le profil dans la fenêtre Profil utilisateur.

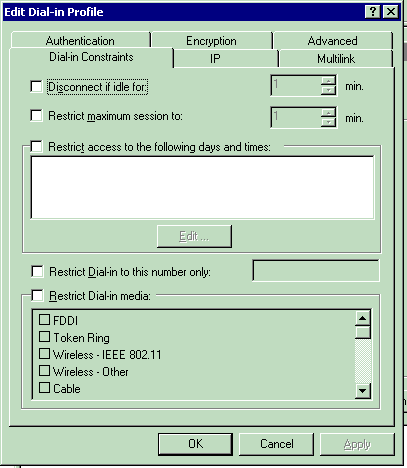

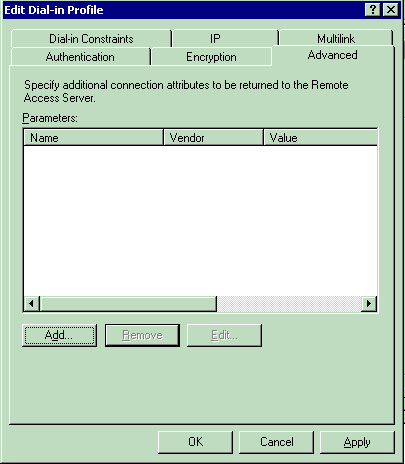

La fenêtre Modifier le profil de numérotation s'affiche.

-

Cliquez sur l'onglet Authentification, puis choisissez la méthode d'authentification utilisée dans le WLAN.

Cet exemple utilise l'authentification non chiffrée (PAP,SPAP).

-

Cliquez sur l'onglet Advanced. Supprimez tous les paramètres par défaut et cliquez sur Ajouter.

-

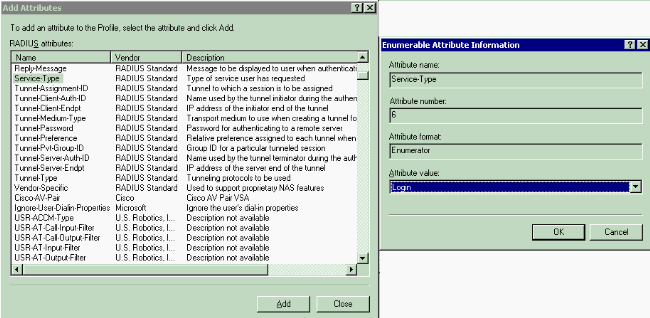

Dans la fenêtre Ajouter des attributs, sélectionnez Service-Type, puis choisissez la valeur de connexion dans la fenêtre suivante.

-

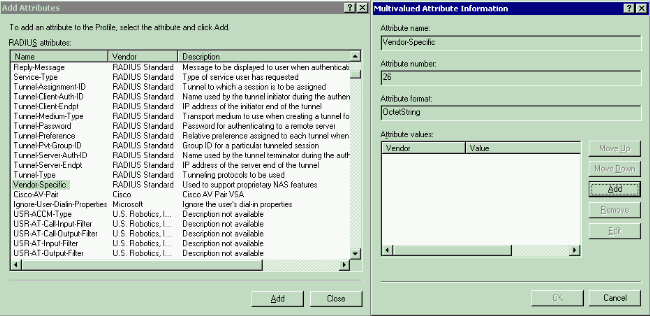

Ensuite, vous devez sélectionner l'attribut spécifique au fournisseur dans la liste des attributs RADIUS.

-

Dans la fenêtre suivante, cliquez sur Ajouter afin de sélectionner une nouvelle VSA.

La fenêtre Informations sur les attributs spécifiques au fournisseur s'affiche.

-

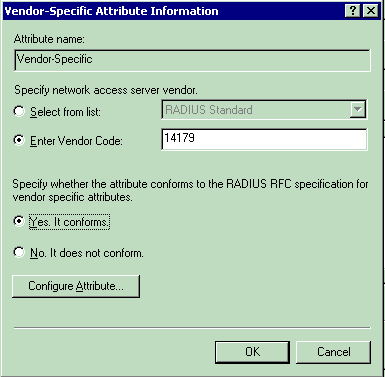

Sous Spécifier le fournisseur du serveur d'accès au réseau, sélectionnez Saisir le code fournisseur.

-

Saisissez le code fournisseur des VSA Airespace. Le code de fournisseur des VSA Cisco Airespace est 14179.

-

Comme cet attribut est conforme à la spécification RFC RADIUS pour les VSA, sélectionnez Oui. Il est conforme..

-

Cliquez sur Configurer l'attribut.

-

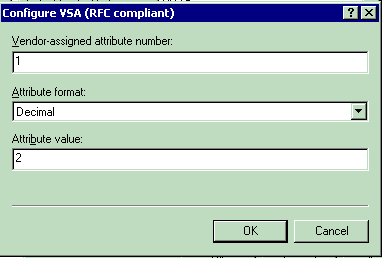

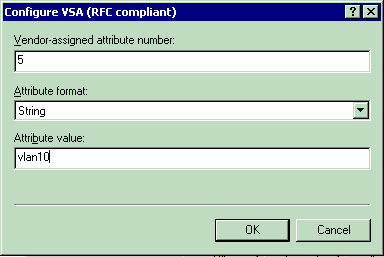

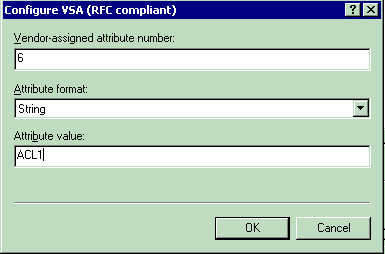

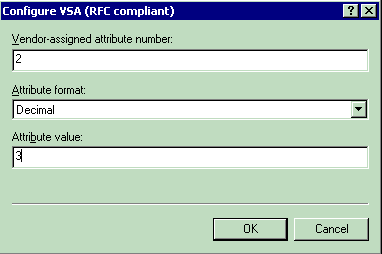

Dans la fenêtre Configurer VSA (conforme RFC), saisissez le numéro d'attribut attribué par le fournisseur, le format d'attribut et la valeur d'attribut, qui dépendent de la VSA que vous souhaitez utiliser.

Pour définir l'ID de réseau local sans fil en fonction de l'utilisateur :

-

Nom d'attribut - Airespace-WLAN-Id

-

Numéro d'attribut attribué par le fournisseur—1

-

Format d'attribut : entier/décimal

-

Valeur : WLAN-ID

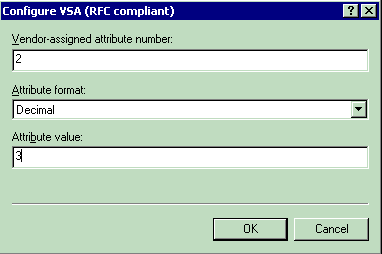

Pour définir le profil QoS en fonction de l'utilisateur :

-

Nom d'attribut - Niveau Airespace-QoS

-

Numéro d'attribut attribué par le fournisseur—2

-

Format d'attribut : entier/décimal

-

Valeur—0 - Argent ; 1 - Or ; 2 - Platine ; 3 - Bronze

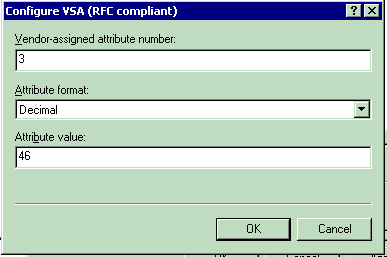

Pour définir la valeur DSCP par utilisateur :

-

Nom d'attribut - Airespace-DSCP

-

Auteur d'attribut attribué par le fournisseur—3

-

Format d'attribut : entier/décimal

-

Valeur - Valeur DSCP

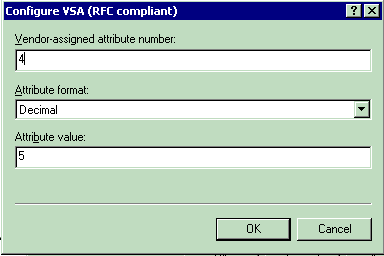

Pour définir la balise 802.1p par utilisateur :

-

Nom d'attribut - Airespace-802.1p-Tag

-

Numéro d'attribut attribué par le fournisseur—4

-

Format d'attribut : entier/décimal

-

Valeur—802.1p-Tag

Pour configurer l'interface (VLAN) sur la base de chaque utilisateur :

-

Nom d'attribut - Airespace-Interface-Name

-

Numéro d'attribut attribué par le fournisseur—5

-

Format d'attribut : chaîne

-

Valeur : nom_interface

Pour définir la liste de contrôle d’accès sur une base par utilisateur :

-

Nom d'attribut - Airespace-ACL-Name

-

Numéro d'attribut attribué par le fournisseur—6

-

Format d'attribut : chaîne

-

Valeur - Nom de la liste de contrôle d'accès

-

-

-

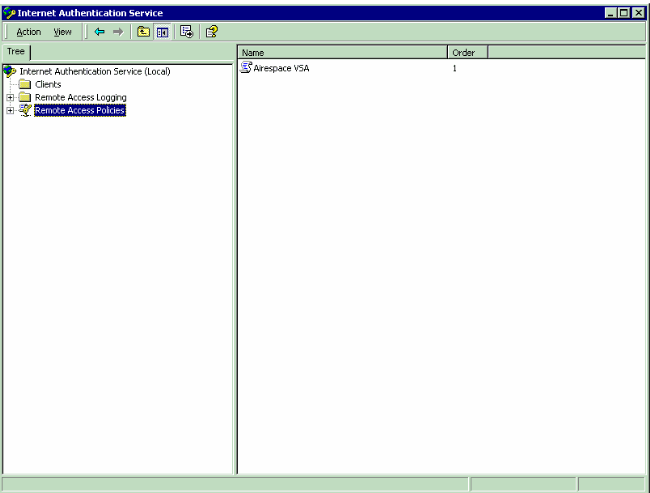

Une fois que vous avez configuré les VSA, cliquez sur OK jusqu'à ce que la fenêtre Profil utilisateur s'affiche.

-

Ensuite, cliquez sur Terminer afin de terminer la configuration.

Vous pouvez voir la nouvelle stratégie sous Stratégies d'accès à distance.

Exemple de configuration

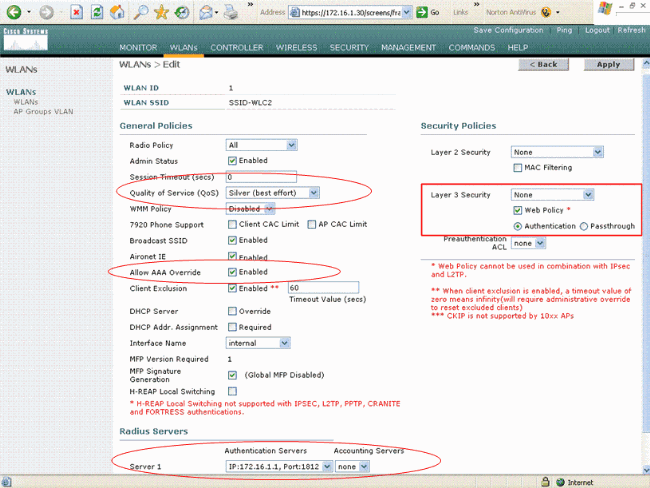

Dans cet exemple, un WLAN est configuré pour l'authentification Web. Les utilisateurs sont authentifiés par le serveur RADIUS IAS et le serveur RADIUS est configuré pour attribuer des stratégies QoS par utilisateur.

Comme vous pouvez le voir dans cette fenêtre, l'authentification Web est activée, le serveur d'authentification est 172.16.1.1 et le remplacement AAA est également activé sur le WLAN. Le paramètre QoS par défaut de ce WLAN est défini sur Silver.

Sur le serveur RADIUS IAS, une stratégie d'accès à distance est configurée qui renvoie l'attribut QoS Bronze dans la demande d'acceptation RADIUS. Cela se fait lorsque vous configurez la VSA spécifique à l'attribut QoS.

Reportez-vous à la section Configurer la stratégie d'accès à distance sur IAS de ce document pour obtenir des informations détaillées sur la façon de configurer une stratégie d'accès à distance sur le serveur IAS.

Une fois que le serveur IAS, le WLC et le LAP sont configurés pour cette configuration, les clients sans fil peuvent utiliser l'authentification Web afin de se connecter.

Vérification

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

Lorsque l'utilisateur se connecte au WLAN avec un ID utilisateur et un mot de passe, le WLC transmet les informations d'identification au serveur RADIUS IAS qui authentifie l'utilisateur par rapport aux conditions et au profil utilisateur configurés dans la stratégie d'accès à distance. Si l'authentification de l'utilisateur réussit, le serveur RADIUS retourne une demande d'acceptation RADIUS qui contient également les valeurs de remplacement AAA. Dans ce cas, la stratégie QoS de l'utilisateur est renvoyée.

Vous pouvez émettre la commande debug aaa all enable afin de voir la séquence d'événements qui se produit pendant l'authentification. Voici un exemple de sortie :

(Cisco Controller) > debug aaa all enable

Wed Apr 18 18:14:24 2007: User admin authenticated

Wed Apr 18 18:14:24 2007: 28:1f:00:00:00:00 Returning AAA Error 'Success' (0) for

mobile 28:1f:00:00:00:00

Wed Apr 18 18:14:24 2007: AuthorizationResponse: 0xbadff97c

Wed Apr 18 18:14:24 2007: structureSize................................70

Wed Apr 18 18:14:24 2007: resultCode...................................0

Wed Apr 18 18:14:24 2007: protocolUsed.................................0x00000008

Wed Apr 18 18:14:24 2007: proxyState...................................

28:1F:00:00:00:00-00:00

Wed Apr 18 18:14:24 2007: Packet contains 2 AVPs:

Wed Apr 18 18:14:24 2007: AVP[01] Service-Type.............................

0x00000006 (6) (4 bytes)

Wed Apr 18 18:14:24 2007: AVP[02] Airespace / WLAN-Identifier..............

0x00000000 (0) (4 bytes)

Wed Apr 18 18:14:24 2007: User admin authenticated

Wed Apr 18 18:14:24 2007: 29:1f:00:00:00:00 Returning AAA Error 'Success' (0) for

mobile 29:1f:00:00:00:00

Wed Apr 18 18:14:24 2007: AuthorizationResponse: 0xbadff97c

Wed Apr 18 18:14:24 2007: structureSize................................70

Wed Apr 18 18:14:24 2007: resultCode...................................0

Wed Apr 18 18:14:24 2007: protocolUsed.................................0x00000008

Wed Apr 18 18:14:24 2007: proxyState...................................

29:1F:00:00:00:00-00:00

Wed Apr 18 18:14:24 2007: Packet contains 2 AVPs:

Wed Apr 18 18:14:24 2007: AVP[01] Service-Type.............................

0x00000006 (6) (4 bytes)

Wed Apr 18 18:14:24 2007: AVP[02] Airespace / WLAN-Identifier..............

0x00000000 (0) (4 bytes)

Wed Apr 18 18:15:08 2007: Unable to find requested user entry for User-VLAN10

Wed Apr 18 18:15:08 2007: AuthenticationRequest: 0xa64c8bc

Wed Apr 18 18:15:08 2007: Callback.....................................0x8250c40

Wed Apr 18 18:15:08 2007: protocolType.................................0x00000001

Wed Apr 18 18:15:08 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed Apr 18 18:15:08 2007: Packet contains 8 AVPs (not shown)

Wed Apr 18 18:15:08 2007: 00:40:96:ac:e6:57 Successful transmission of Authentication Packet

(id 26) to 172.16.1.1:1812, proxy state 00:40:96:ac:e6:57-96:ac

Wed Apr 18 18:15:08 2007: 00000000: 01 1a 00 68 00 00 00 00 00 00 00 00 00 00 00 00

...h............

Wed Apr 18 18:15:08 2007: 00000010: 00 00 00 00 01 0d 55 73 65 72 2d 56 4c 41 4e 31

......User-VLAN1

Wed Apr 18 18:15:08 2007: 00000020: 30 02 12 fa 32 57 ba 2a ba 57 38 11 bc 9a 5d 59

0...2W.*.W8...]Y

Wed Apr 18 18:15:08 2007: 00000030: ed ca 23 06 06 00 00 00 01 04 06 ac 10 01 1e 20

..#.............

Wed Apr 18 18:15:08 2007: 00000040: 06 57 4c 43 32 1a 0c 00 00 37 63 01 06 00 00 00

.WLC2....7c.....

Wed Apr 18 18:15:08 2007: 00000050: 01 1f 0a 32 30 2e 30 2e 30 2e 31 1e 0d 31 37 32

...20.0.0.1..172

Wed Apr 18 18:15:08 2007: 00000060: 2e 31 36 2e 31 2e 33 30 .16.1.30

Wed Apr 18 18:15:08 2007: 00000000: 02 1a 00 46 3f cf 1b cc e4 ea 41 3e 28 7e cc bc

...F?.....A>(~..

Wed Apr 18 18:15:08 2007: 00000010: 00 e1 61 ae 1a 0c 00 00 37 63 02 06 00 00 00 03

..a.....7c......

Wed Apr 18 18:15:08 2007: 00000020: 06 06 00 00 00 01 19 20 37 d0 03 e6 00 00 01 37

........7......7

Wed Apr 18 18:15:08 2007: 00000030: 00 01 ac 10 01 01 01 c7 7a 8b 35 20 31 80 00 00

........z.5.1...

Wed Apr 18 18:15:08 2007: 00000040: 00 00 00 00 00 1b ......

Wed Apr 18 18:15:08 2007: ****Enter processIncomingMessages: response code=2

Wed Apr 18 18:15:08 2007: ****Enter processRadiusResponse: response code=2

Wed Apr 18 18:15:08 2007: 00:40:96:ac:e6:57 Access-Accept received from RADIUS server

172.16.1.1 for mobile 00:40:96:ac:e6:57 receiveId = 0

Wed Apr 18 18:15:08 2007: AuthorizationResponse: 0x9802520

Wed Apr 18 18:15:08 2007: structureSize................................114

Wed Apr 18 18:15:08 2007: resultCode...................................0

Wed Apr 18 18:15:08 2007: protocolUsed.................................0x00000001

Wed Apr 18 18:15:08 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed Apr 18 18:15:08 2007: Packet contains 3 AVPs:

Wed Apr 18 18:15:08 2007: AVP[01] Airespace / QOS-Level....................

0x00000003 (3) (4 bytes)

Wed Apr 18 18:15:08 2007: AVP[02] Service-Type.............................

0x00000001 (1) (4 bytes)

Wed Apr 18 18:15:08 2007: AVP[03] Class....................................

DATA (30 bytes)

Wed Apr 18 18:15:08 2007: 00:40:96:ac:e6:57 Applying new AAA override for station

00:40:96:ac:e6:57

Wed Apr 18 18:15:08 2007: 00:40:96:ac:e6:57 Override values for station 00:40:96:ac:e6:57

source: 48, valid bits: 0x3

qosLevel: 3, dscp: 0xffffffff, dot1pTag: 0xffffffff, sessionTimeout: -1

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: '', aclName: '

Wed Apr 18 18:15:12 2007: AccountingMessage Accounting Start: 0xa64c8bc

Wed Apr 18 18:15:12 2007: Packet contains 13 AVPs:

Wed Apr 18 18:15:12 2007: AVP[01] User-Name................................

User-VLAN10 (11 bytes)

Wed Apr 18 18:15:12 2007: AVP[02] Nas-Port.................................

0x00000001 (1) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[03] Nas-Ip-Address...........................

0xac10011e (-1408237282) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[04] NAS-Identifier...........................

0x574c4332 (1464615730) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[05] Airespace / WLAN-Identifier..............

0x00000001 (1) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[06] Acct-Session-Id..........................

4626602c/00:40:96:ac:e6:57/16 (29 bytes)

Wed Apr 18 18:15:12 2007: AVP[07] Acct-Authentic...........................

0x00000001 (1) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[08] Tunnel-Type..............................

0x0000000d (13) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[09] Tunnel-Medium-Type.......................

0x00000006 (6) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[10] Tunnel-Group-Id..........................

0x3230 (12848) (2 bytes)

Wed Apr 18 18:15:12 2007: AVP[11] Acct-Status-Type.........................

0x00000001 (1) (4 bytes)

Wed Apr 18 18:15:12 2007: AVP[12] Calling-Station-Id.......................

20.0.0.1 (8 bytes)

Wed Apr 18 18:15:12 2007: AVP[13] Called-Station-Id........................

172.16.1.30 (11 bytes)

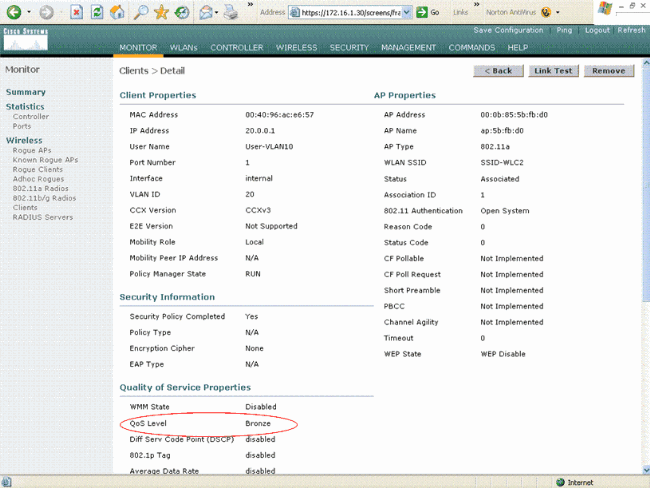

Comme vous pouvez le voir dans le résultat, l'utilisateur est authentifié. Ensuite, les valeurs de remplacement AAA sont retournées avec le message d'acceptation RADIUS. Dans ce cas, la politique QoS de Bronze est attribuée à l'utilisateur.

Vous pouvez également le vérifier sur l'interface utilisateur graphique du WLC. Voici un exemple :

Remarque : Le profil QoS par défaut de ce SSID est Silver. Cependant, comme la substitution AAA est sélectionnée et que l'utilisateur est configuré avec un profil QoS Bronze sur le serveur IAS, le profil QoS par défaut est remplacé.

Dépannage

Vous pouvez utiliser la commande debug aaa all enable sur le WLC pour dépanner la configuration. Un exemple de sortie de ce débogage dans un réseau fonctionnel est présenté dans la section Vérifier de ce document.

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

Informations connexes

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires