Configurer les paramètres 802.1X sur le WAP351

Objectif

L'authentification IEEE 802.1X permet au périphérique WAP d'accéder à un réseau câblé sécurisé. Vous pouvez configurer le périphérique WAP en tant que demandeur 802.1X (client) sur le réseau câblé. Le WAP351 peut également être configuré en tant qu'authentificateur. Un nom d'utilisateur et un mot de passe chiffrés peuvent être configurés pour permettre au périphérique WAP de s'authentifier à l'aide de la norme 802.1X.

Sur les réseaux qui utilisent le contrôle d'accès réseau basé sur les ports IEEE 802.1X, un demandeur ne peut pas accéder au réseau tant que l'authentificateur 802.1X n'a pas accordé l'accès. Si votre réseau utilise 802.1X, vous devez configurer les informations d'authentification 802.1X sur le périphérique WAP, afin qu'il puisse les fournir à l'authentificateur.

L'objectif de ce document est de vous montrer comment configurer les paramètres du demandeur 802.1X sur le WAP351.

Périphériques pertinents

· WAP351

Version du logiciel

•v 1.0.1.3

Configuration des paramètres du demandeur 802.1X

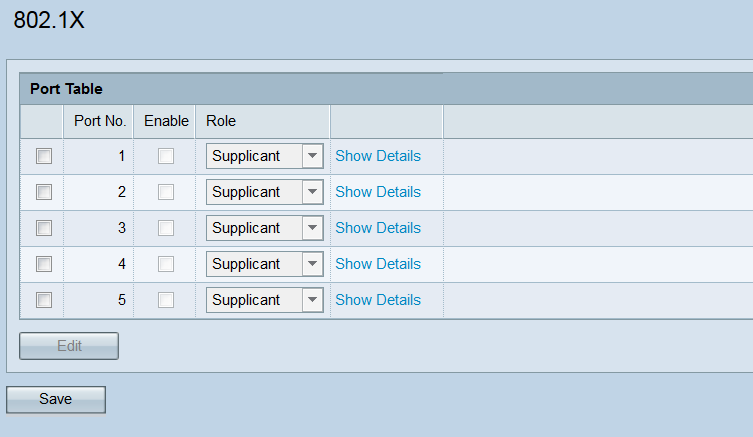

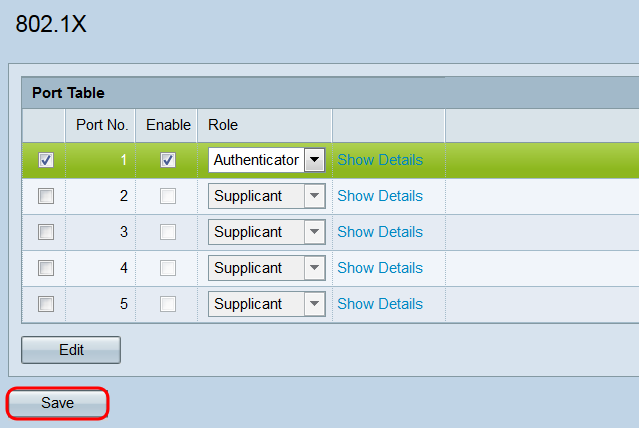

Étape 1. Connectez-vous à l'utilitaire de configuration Web et choisissez Sécurité du système > 802.1X. La page 802.1X s'ouvre.

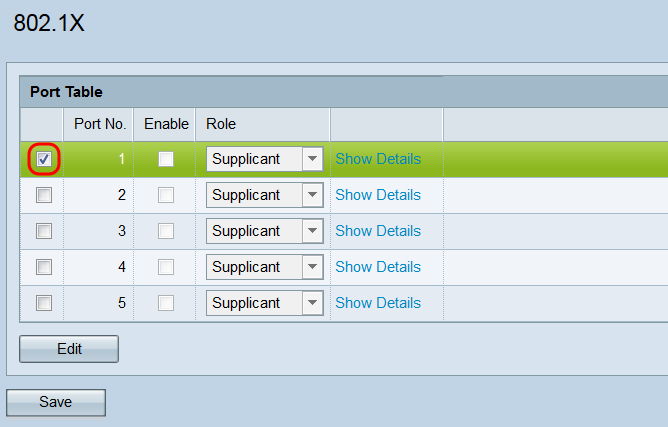

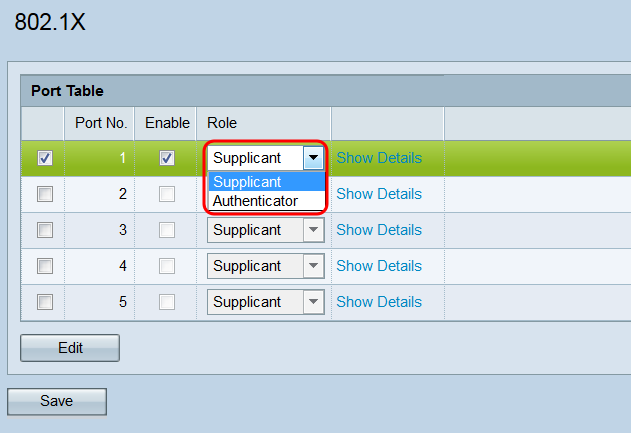

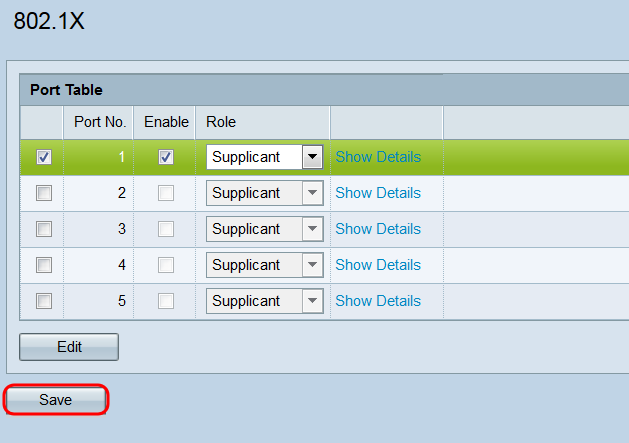

Étape 2. Le tableau des ports présente cinq interfaces LAN pouvant être configurées pour l'authentification 802.1X. Cochez la ou les cases correspondant aux ports que vous souhaitez modifier.

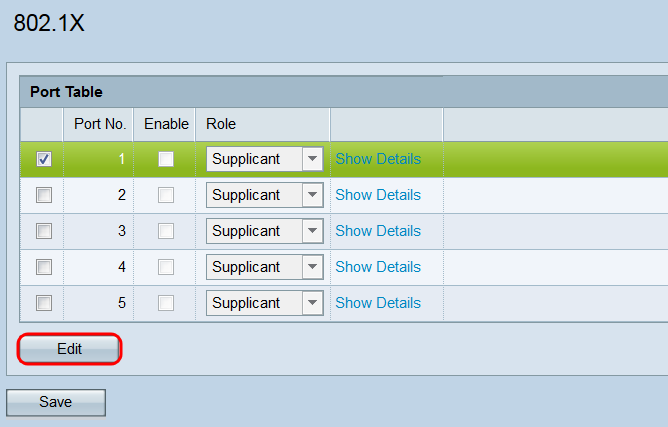

Étape 3. Cliquez sur le bouton Edit. Le ou les ports sélectionnés seront désormais disponibles pour modification.

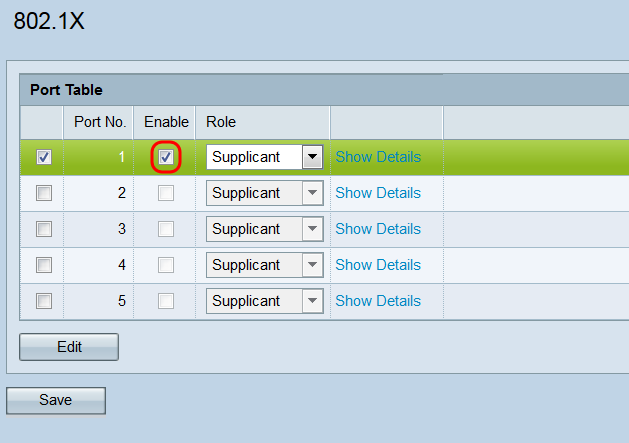

Étape 4. Dans le champ Activer, cochez la ou les cases des ports sur lesquels vous souhaitez activer les paramètres 802.1X.

Étape 5. Dans la liste déroulante Rôle, sélectionnez si le port correspondant sera configuré en tant que demandeur ou authentificateur. Si vous avez sélectionné Supplicant, accédez à la section Configuration des paramètres du Supplicant. Si vous avez choisi Authenticator, accédez à la section Configuration des paramètres de l'authentificateur. Un authentificateur se trouve entre le client (demandeur) qui souhaite accéder au réseau et le serveur RADIUS lui-même. Il est chargé de gérer toutes les communications entre les deux. Un demandeur fournit des informations d'identification à un authentificateur afin d'accéder au réseau. Une configuration typique sur le WAP351 aurait le port WAN comme supplicant (de sorte que le WAP puisse accéder au réseau) et les ports LAN comme authentificateurs (de sorte que le WAP puisse autoriser les périphériques sous lui).

Configuration des paramètres du demandeur

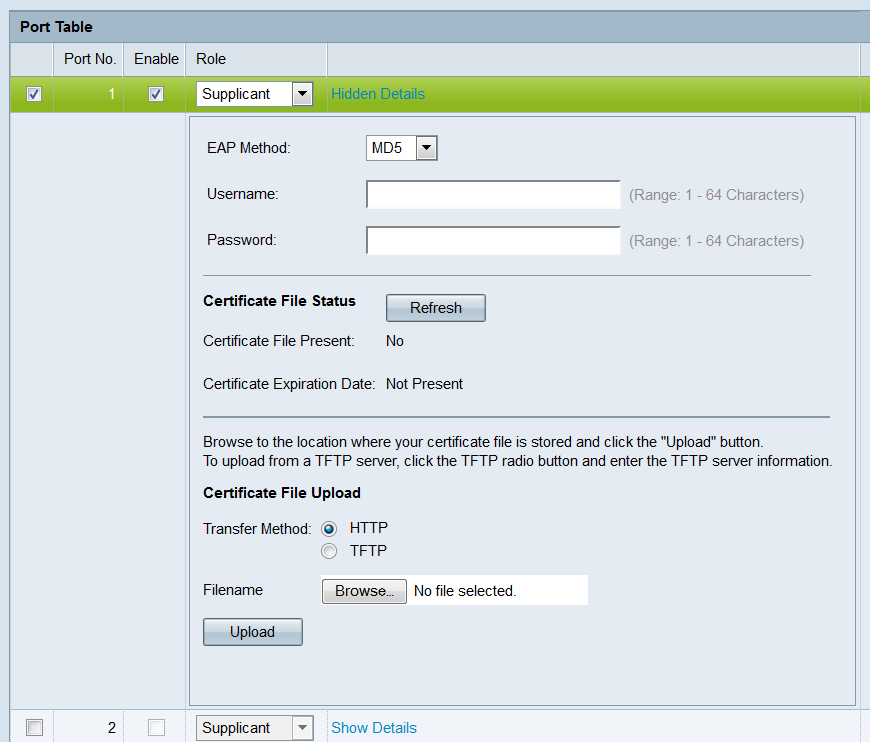

Étape 1. Cliquez sur Afficher les détails pour afficher les informations sur les paramètres du demandeur.

Note: Ces informations peuvent s'ouvrir automatiquement après avoir effectué une sélection dans le champ Mode.

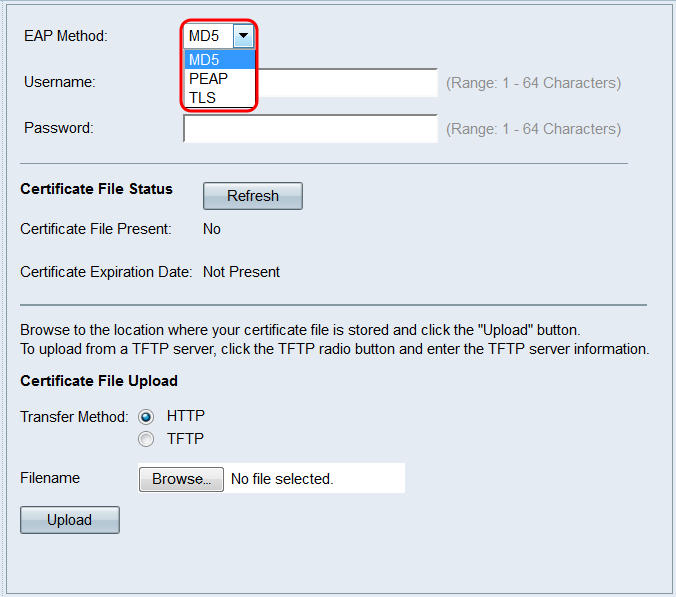

Étape 2. Dans la liste déroulante Méthode EAP, sélectionnez l'algorithme qui sera utilisé pour chiffrer les noms d'utilisateur et les mots de passe. EAP est l'acronyme de Extensible Authentication Protocol et est utilisé comme base pour les algorithmes de chiffrement.

Les options disponibles sont les suivantes :

· MD5 — L'algorithme MD5 Message-Digest utilise une fonction de hachage pour fournir une sécurité de base. Cet algorithme n'est pas recommandé, car les deux autres ont une sécurité supérieure.

· PEAP : PEAP signifie Protected Extensible Authentication Protocol. Il encapsule le protocole EAP et fournit une sécurité supérieure à MD5 en utilisant un tunnel TLS pour transmettre des données.

· TLS : TLS est l'acronyme de Transport Layer Security, et est une norme ouverte offrant une sécurité élevée.

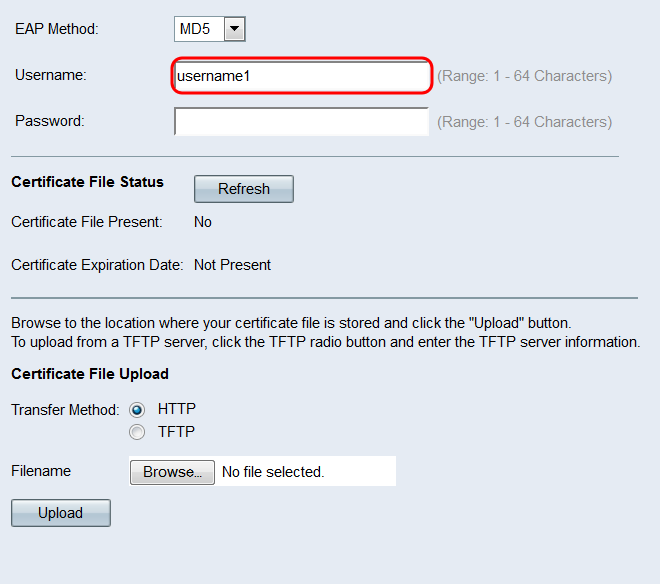

Étape 3. Dans le champ Nom d'utilisateur, saisissez le nom d'utilisateur que le périphérique WAP utilisera lors de la réponse aux demandes d'un authentificateur 802.1X. Le nom d'utilisateur doit comporter entre 1 et 64 caractères et peut inclure des caractères alphanumériques et spéciaux.

Étape 4. Dans le champ Mot de passe, saisissez le mot de passe que le périphérique WAP utilisera lors de la réponse aux demandes d'un authentificateur 802.1X. Le nom d'utilisateur doit comporter entre 1 et 64 caractères et peut inclure des caractères alphanumériques et spéciaux.

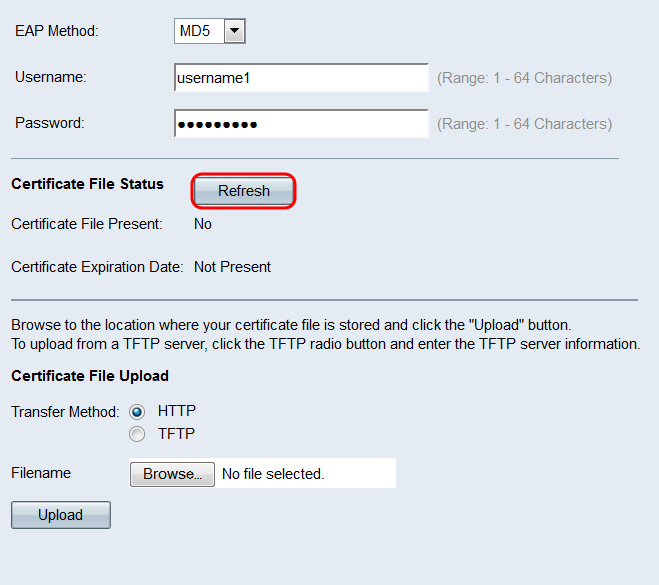

Étape 5. La zone État du fichier de certificat indique si un fichier de certificat HTTP SSL existe sur le périphérique WAP. Le champ Fichier de certificat présent indique “ Oui ” si un certificat est présent ; la valeur par défaut est “ Non ”. Si un certificat est présent, la date d'expiration du certificat apparaîtra à son expiration ; sinon, la valeur par défaut est “ Non présent ”. Pour afficher les dernières informations, cliquez sur le bouton Actualiser pour obtenir les informations de certificat les plus récentes.

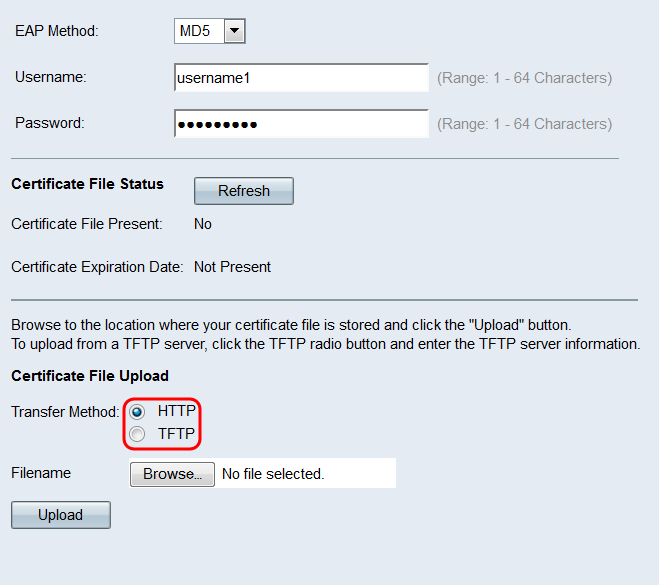

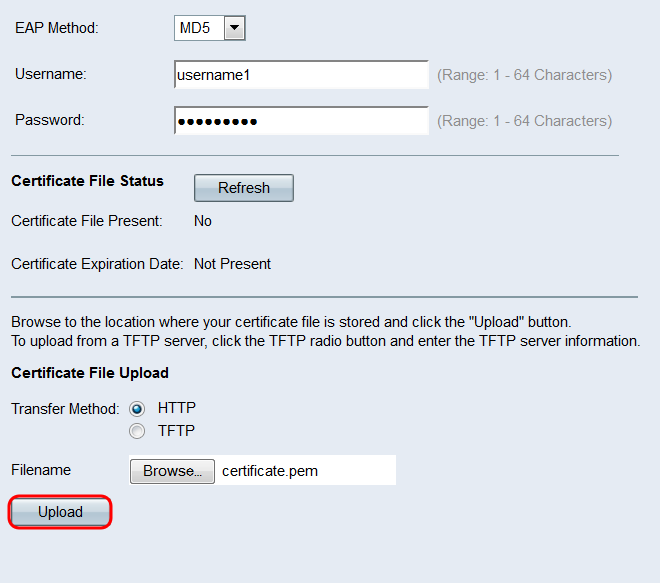

Étape 6. Si vous ne voulez pas télécharger un fichier de certificat SSL HTTP, passez à l'étape 12. Sinon, sélectionnez les cases d'option HTTP ou TFTP dans le champ Méthode de transfert pour choisir le protocole à utiliser pour télécharger le certificat.

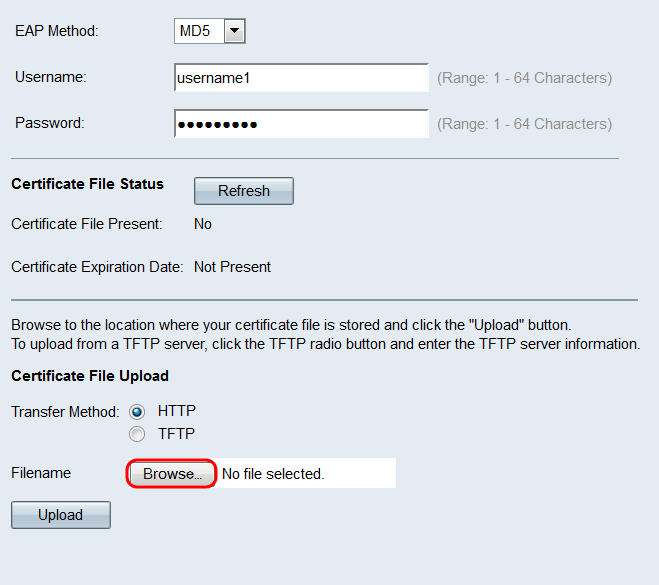

Étape 7. Si vous avez sélectionné TFTP, passez à l'étape 8. Si vous avez sélectionné HTTP, cliquez sur le bouton Parcourir... pour rechercher le fichier de certificat sur votre ordinateur. Passez à l'étape 10.

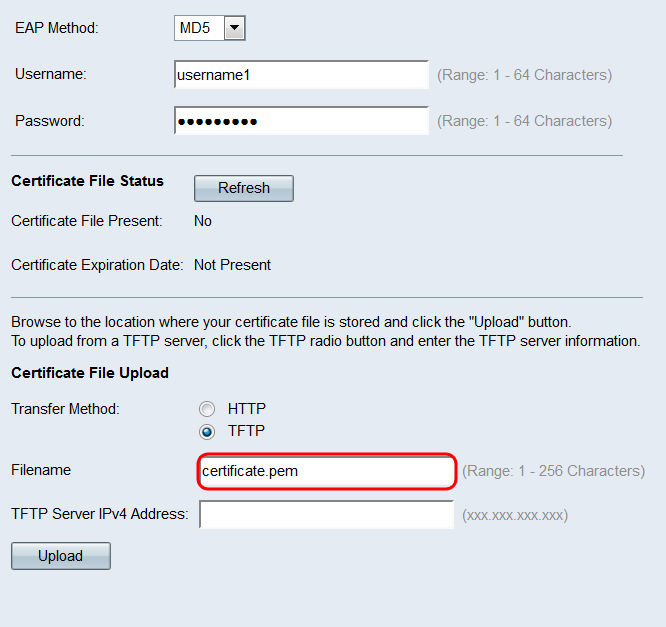

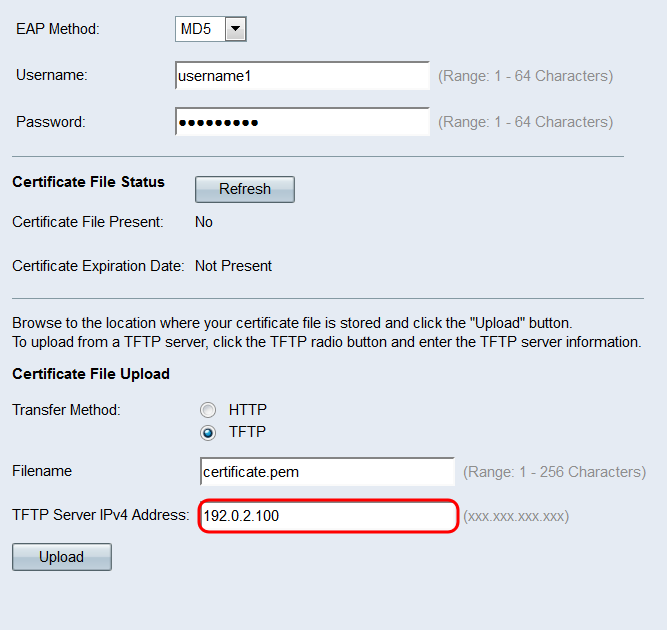

Étape 8. Si vous avez sélectionné TFTP dans le champ Méthode de transfert, saisissez le nom de fichier du certificat dans le champ Nom de fichier.

Note: Le fichier doit se terminer par .pem.

Étape 9. Entrez l'adresse IP du serveur TFTP dans le champ TFTP Server IPv4 Address.

Étape 10. Cliquez sur Upload (charger).

Étape 11. Une fenêtre de confirmation s'affiche. Cliquez sur OK pour commencer le téléchargement.

Étape 12. Répétez cette section pour chaque port que vous souhaitez configurer en tant que demandeur 802.1X. Ensuite, cliquez sur Enregistrer.

Configuration des paramètres de l'authentificateur

Étape 1. Cliquez sur Afficher les détails pour afficher les informations sur les paramètres de l'authentificateur.

Note: Ces informations peuvent s'ouvrir automatiquement après avoir effectué une sélection dans le champ Mode.

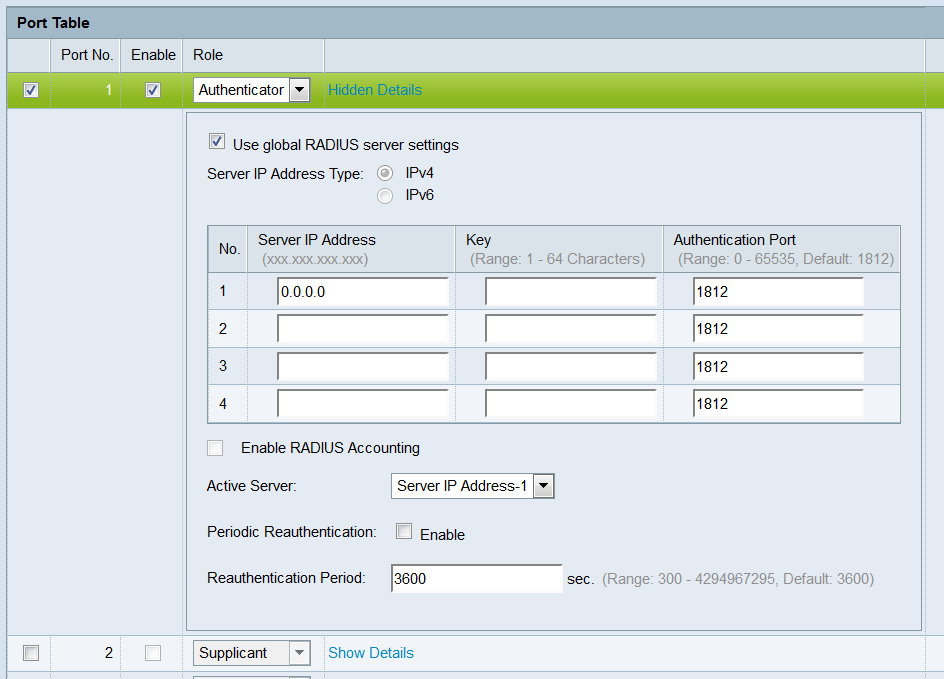

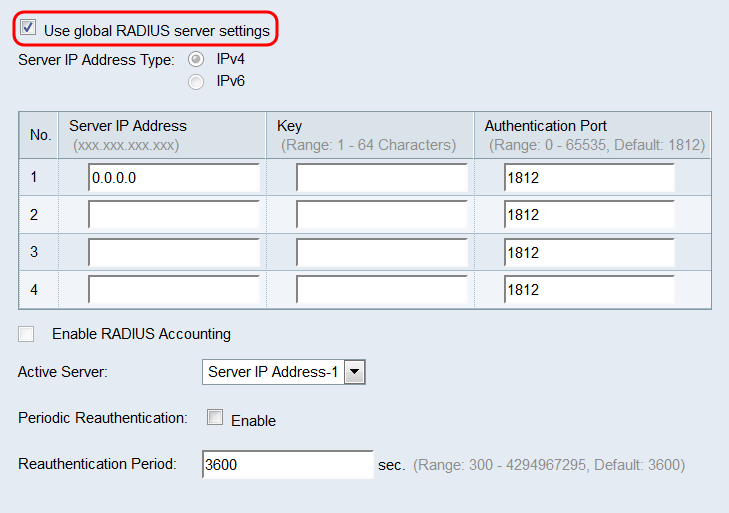

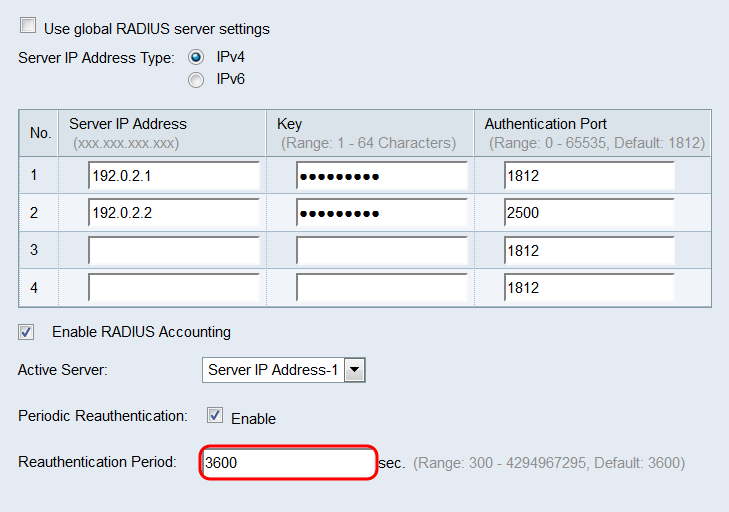

Étape 2. Cochez la case Utiliser les paramètres du serveur RADIUS global si vous voulez que le port utilise les paramètres RADIUS globaux lors de l'authentification. Si vous souhaitez que le port utilise un ou plusieurs serveurs RADIUS différents, décochez cette case ; sinon, passez à l'étape 8.

Note: Pour plus d'informations, consultez l'article Configuration des paramètres globaux du serveur RADIUS sur les WAP131 et WAP351.

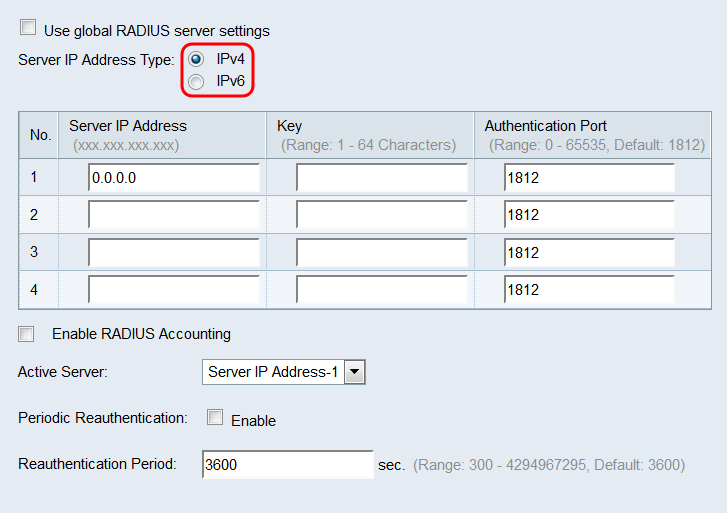

Étape 3. Dans le champ Server IP Address Type, sélectionnez la case d'option pour la version IP que le serveur RADIUS utilise. Les options disponibles sont IPv4 et IPv6.

Note: Vous pouvez basculer entre les types d'adresse pour configurer les paramètres d'adresse RADIUS IPv4 et IPv6, mais le périphérique WAP contacte uniquement le ou les serveurs RADIUS avec le type d'adresse que vous sélectionnez dans ce champ. Il n'est pas possible que plusieurs serveurs utilisent différents types d'adresse dans une configuration.

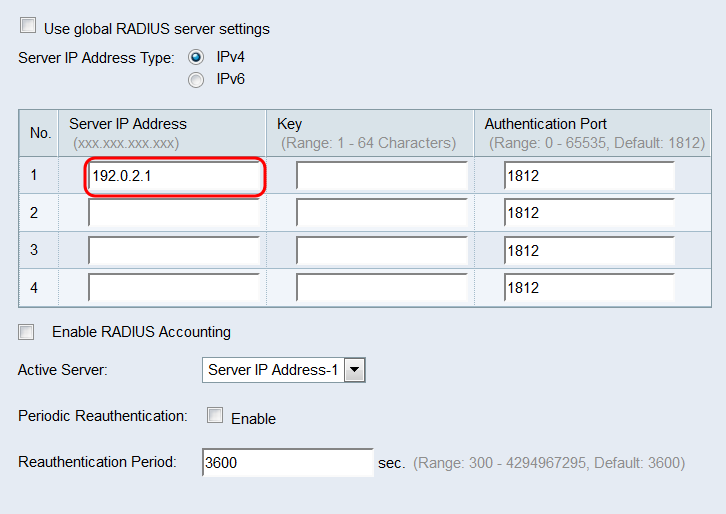

Étape 4. Dans le champ Server IP Address 1 ou Server IPv6 Address 1, saisissez une adresse IPv4 ou IPv6 pour le serveur RADIUS selon le type d'adresse choisi à l'étape 3.

Note: L'adresse entrée dans ce champ désigne le serveur RADIUS principal du port. Les adresses entrées dans les champs suivants (Server IP Address 2 à 4) désigneront les serveurs RADIUS de sauvegarde qui seront essayés dans l'ordre si l'authentification échoue avec le serveur principal.

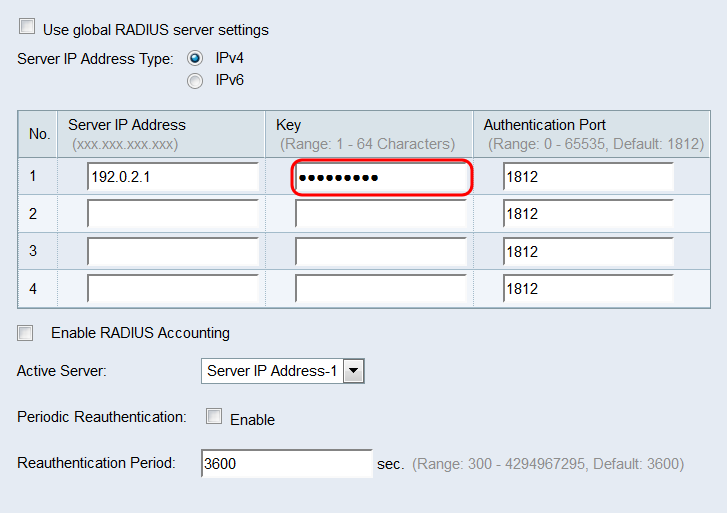

Étape 5. Dans le champ Key, saisissez la clé secrète partagée correspondant au serveur RADIUS principal que le périphérique WAP utilise pour s'authentifier auprès du serveur RADIUS. Vous pouvez utiliser entre 1 et 64 caractères alphanumériques et spéciaux standard. Répétez cette étape pour chaque serveur RADIUS que vous avez configuré pour le port dans les champs Key 2 à 4.

Note: Les clés sont sensibles à la casse et doivent correspondre à la clé configurée sur le serveur RADIUS.

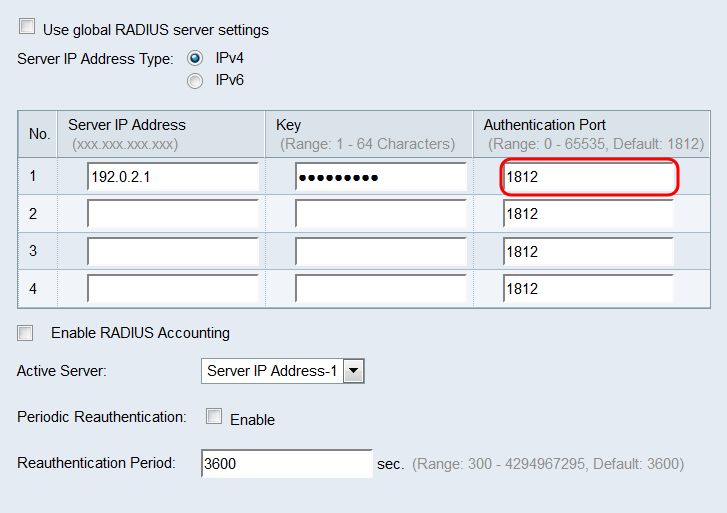

Étape 6. Dans le champ Authentication Port, saisissez le port que le WAP utilisera pour se connecter au serveur RADIUS. Répétez cette étape pour chaque serveur RADIUS de sauvegarde configuré dans les champs Authentication Port 2 à 4. Il est défini par défaut à 1812.

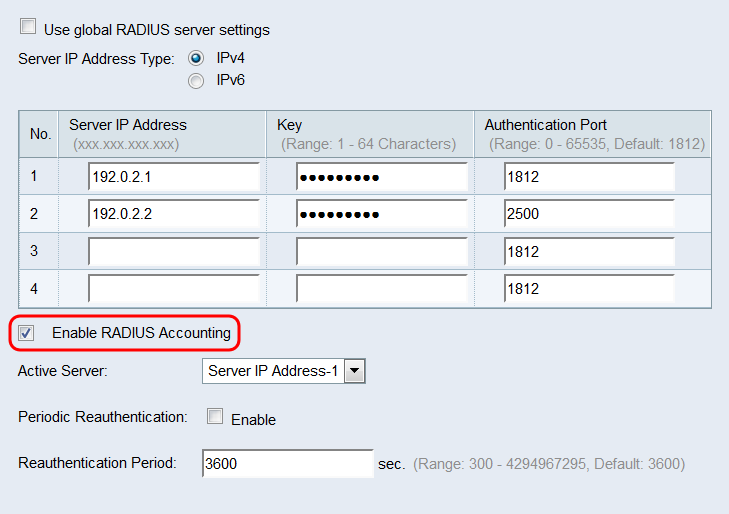

Étape 7. Cochez la case Activer la comptabilité RADIUS pour activer le suivi et la mesure des ressources consommées par un utilisateur (temps système, quantité de données transmises, etc.). Cochez cette case pour activer la comptabilisation RADIUS pour les serveurs principal et de sauvegarde.

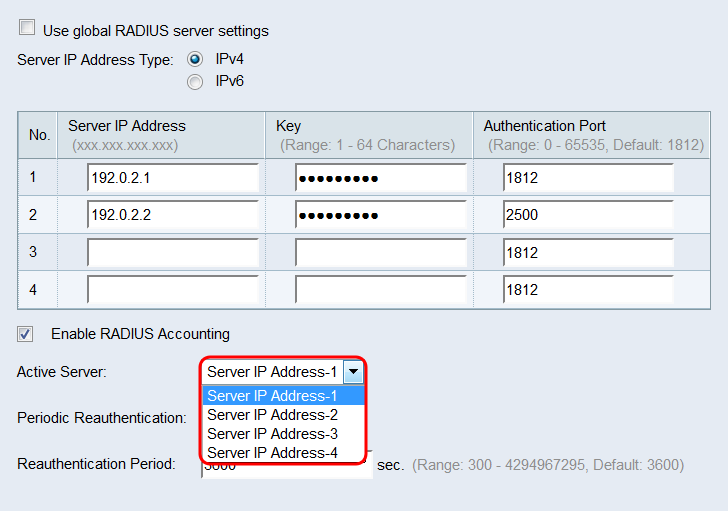

Étape 8. Dans la liste déroulante Active Server, sélectionnez l'un des serveurs RADIUS configurés à définir en tant que serveur actif. Ce paramètre permet au WAP d'essayer immédiatement de contacter le serveur actif, plutôt que d'essayer de contacter chaque serveur dans l'ordre et de choisir le premier disponible.

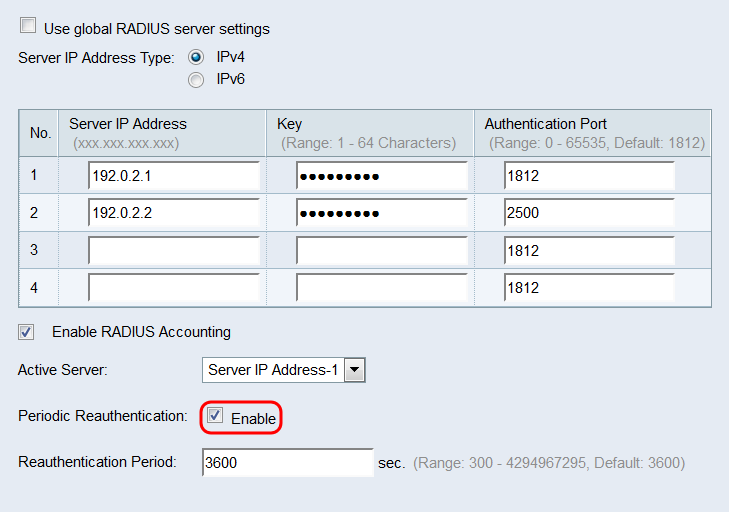

Étape 9. Dans le champ Réauthentification périodique, cochez la case Activer pour activer la réauthentification EAP. Si vous ne voulez pas activer la réauthentification EAP, passez à l'étape 11.

Étape 10. Si vous avez coché la case Activer dans le champ Réauthentification périodique, entrez la période de réauthentification EAP en secondes dans le champ Période de réauthentification. Il est défini par défaut à 3600. La plage valide est comprise entre 300 et 4294967295 secondes.

Étape 11. Répétez cette section pour chaque port que vous souhaitez configurer en tant qu'authentificateur 802.1X. Ensuite, cliquez sur Enregistrer.

Commentaires

Commentaires