Configuration des techniques de prévention des dénis de service (Security Suite) sur les commutateurs empilables de la gamme Sx500

Objectif

Les attaques par déni de service (DoS) ou par déni de service distribué (DDoS) empêchent les utilisateurs valides d'utiliser le réseau. L’attaquant effectue une attaque DOS en inondant un réseau de nombreuses requêtes inutiles qui prennent toute la bande passante du réseau. Les attaques par déni de service peuvent soit ralentir un réseau, soit le supprimer complètement pendant plusieurs heures. La protection par déni de service est la principale fonction d'amélioration de la sécurité du réseau ; il détecte le trafic anormal et le filtre.

Cet article explique la configuration du déni de service sur les paramètres de la suite de sécurité et diverses techniques utilisées pour la prévention des dénis de service.

Remarque : si la prévention DoS choisie est la prévention au niveau du système et de l'interface, les adresses martiales, le filtrage SYN, la protection SYN Rate, le filtrage ICMP et le filtrage Fragment IP peuvent être modifiés et configurés. Ces configurations sont également expliquées dans cet article.

Note: Avant d'activer la prévention DoS, il est nécessaire de délier toutes les listes de contrôle d'accès (ACL) ou toutes les stratégies QoS avancées configurées sur le port. Les stratégies ACL et QoS avancées ne sont pas actives une fois que la protection DoS est activée sur le port.

Périphériques pertinents

- Commutateurs empilables Sx500

Version du logiciel

- 1.3.0.62

Configuration du déni de service sur les paramètres de la suite de sécurité

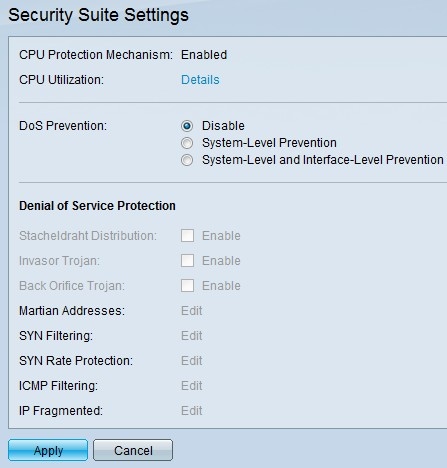

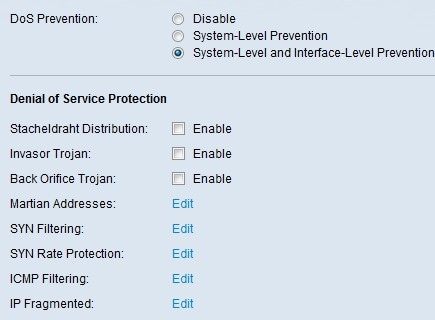

Étape 1. Connectez-vous à l'utilitaire de configuration Web, puis choisissez Security > Denial of Service Prevention > Security Suite Settings. La page Security Suite Settings s'ouvre :

- Mécanisme de protection du processeur — Ceci est

- Activée. Cela indique que l'outil de conversion de sécurité (SCT) est activé.

- Utilisation du processeur — Cliquez sur

- Détails en regard de l'utilisation du processeur pour afficher les informations d'utilisation des ressources du processeur.

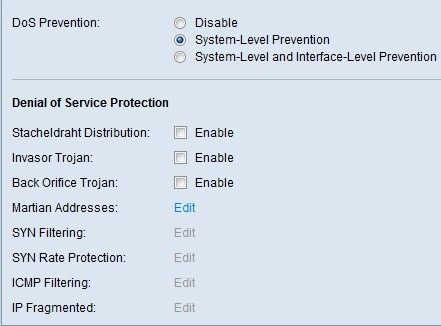

Étape 2. Cliquez sur la case d'option appropriée sous le champ Prévention des attaques par déni de service.

- Disable : pour désactiver la prévention des dénis de service.

- Prévention au niveau du système : cette fonction empêche les attaques provenant des chevaux de Troie Stacheldraht Distribution, Invasor Trojan et Back Orifice Trojan.

- System-Level and Interface-Level Prevention : empêche les attaques par interface sur le commutateur.

Étape 3. Ces options peuvent être sélectionnées pour la protection contre les refus de service :

- Stacheldraht Distribution : exemple d'attaque DDoS dans lequel le pirate utilise un programme client pour se connecter aux ordinateurs du réseau. Ces ordinateurs envoient ensuite plusieurs demandes de connexion au serveur interne et lancent une attaque DDoS.

- Cheval de Troie Invasor : si l'ordinateur est infecté par cette attaque, le port TCP 2140 est utilisé pour des activités malveillantes. .

- Cheval de Troie Back Orifice : ignore les paquets UDP qui sont utilisés pour communiquer avec le serveur et le programme client pour une attaque DoS.

Configuration des adresses martiennes

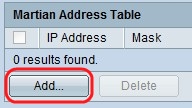

Étape 1. Cliquez sur Edit dans le champ Martian Addresses, puis la page Martian Addresses s'affiche. Les adresses martiales indiquent l’adresse IP qui peut être la cause d’une attaque sur le réseau. Les paquets qui proviennent de ces réseaux sont supprimés.

Étape 2. Cochez Inclure dans les adresses martiales réservées et cliquez sur Appliquer pour ajouter les adresses martiales réservées dans la liste Prévention au niveau du système.

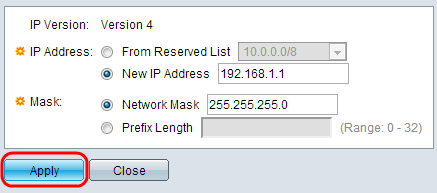

Étape 3. Pour ajouter une adresse martienne, cliquez sur Ajouter. La page Add Martian Addresses s'affiche. Entrez les paramètres suivants :

Étape 4. Dans le champ IP Address (Adresse IP), saisissez l'adresse IP qui doit être rejetée.

Étape 5. Masque d'adresse IP pour indiquer la plage d'adresses IP qui doivent être rejetées.

- IP Version : version IP prise en charge. Actuellement, seul IPv4 est autorisé.

- From ReserList : sélectionnez une adresse IP connue dans la liste réservée.

- New IP address : saisissez une adresse IP.

- Network Mask : masque de réseau au format décimal à point.

- Prefix Length : préfixe d'adresse IP permettant de définir la plage d'adresses IP pour laquelle la prévention des refus de service est activée.

Étape 6. Cliquez sur Apply pour écrire l'adresse martienne dans le fichier de configuration en cours.

Configuration du filtrage SYN

Le filtrage SYN permet aux administrateurs réseau de supprimer les paquets TCP illégaux avec l'indicateur SYN. Le filtrage des ports SYN est défini par port.

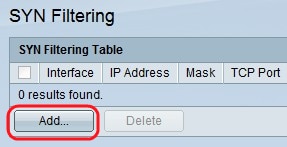

Étape 1. Pour configurer le filtrage SYN, cliquez sur Modifier et la page Filtrage SYN s'ouvre :

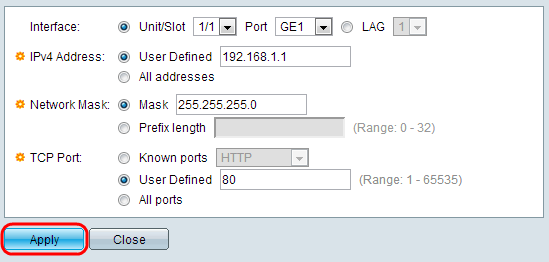

Étape 2. Cliquez sur Add. La page Ajouter un filtrage SYN s'affiche. Entrez ces paramètres dans les champs affichés :

Étape 3. Sélectionnez l'interface sur laquelle le filtre doit être défini.

Étape 4. Cliquez sur Défini par l'utilisateur pour indiquer une adresse IP pour laquelle le filtre est défini ou cliquez sur Toutes les adresses.

Étape 5. Masque réseau pour lequel le filtre est activé. Cliquez sur Longueur du préfixe afin de spécifier la longueur, sa plage est comprise entre 0 et 32, ou cliquez sur Masque pour entrer le masque de sous-réseau en notation décimale à point.

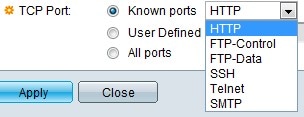

Étape 6. Cliquez sur le port TCP de destination filtré. Elles sont de type :

- Known Ports : sélectionnez un port dans la liste.

- User Defined : saisissez le numéro de port.

- All Ports : cliquez sur cette option pour indiquer que tous les ports sont filtrés.

Étape 7. Cliquez sur Apply pour écrire le filtrage SYN dans le fichier de configuration en cours.

Configuration du filtrage ICMP

Le protocole ICMP (Internet Control Message Protocol) est l’un des protocoles Internet les plus importants. Il s’agit d’un protocole de couche réseau. Le protocole ICMP est utilisé par les systèmes d’exploitation pour envoyer des messages d’erreur pour indiquer que le service demandé n’est pas disponible ou qu’un hôte particulier ne peut pas être atteint. Il est également utilisé pour envoyer des messages de diagnostic. ICMP ne peut pas être utilisé pour échanger des données entre les systèmes. Elles sont généralement générées en réponse à certaines erreurs dans les datagrammes IP.

Le trafic ICMP est un trafic réseau très critique, mais il peut également entraîner de nombreux problèmes de réseau s'il est utilisé contre le réseau par un pirate malveillant. Cela soulève la nécessité de filtrer strictement le trafic ICMP provenant d'Internet. La page ICMP Filtering active le filtrage des paquets ICMP à partir de sources spécifiques. Cela réduit la charge sur le réseau en cas d'attaque ICMP.

Étape 1. Pour configurer le filtrage ICMP, cliquez sur Modifier et la page Filtrage ICMP s'affiche.

Étape 2. Cliquez sur Add. La page Add ICMP Filtering s'affiche. Entrez ces paramètres dans les champs affichés :

Étape 3. Sélectionnez l'interface sur laquelle le filtrage ICMP est défini.

Étape 4. Entrez l'adresse IPv4 pour laquelle le filtrage de paquets ICMP est activé ou cliquez sur Toutes les adresses pour bloquer les paquets ICMP de toutes les adresses source. Si l'adresse IP est entrée, entrez le masque ou la longueur du préfixe.

Étape 5. Masque réseau pour lequel la protection de débit est activée. Choisissez le format du masque de réseau pour l'adresse IP source et cliquez sur l'un des champs.

- Mask : sélectionnez le sous-réseau auquel appartient l'adresse IP source et entrez le masque de sous-réseau au format décimal à point.

- Cliquez sur Prefix Length afin de spécifier la longueur et entrez le nombre de bits qui se compose du préfixe d'adresse IP source, sa plage est comprise entre 0 et 32.

Étape 6. Cliquez sur Apply pour écrire le filtrage ICMP dans le fichier de configuration en cours.

Configuration du filtrage des fragments IP

Tous les paquets ont une taille MTU (Maximum Transmission Unit). MTU étant la taille du plus grand paquet qu’un réseau peut transmettre. Le protocole IP tire parti de la fragmentation pour que les paquets puissent être formés et traverser une liaison avec une MTU plus petite que la taille de paquet d'origine. Par conséquent, les paquets dont la taille est supérieure à la MTU autorisée de la liaison doivent être divisés en paquets plus petits pour leur permettre de traverser la liaison.

D'un autre côté, la fragmentation peut également poser de nombreux problèmes de sécurité. Il devient donc nécessaire de bloquer les fragments IP car ils peuvent parfois être une raison de compromettre le système.

Étape 1. Pour configurer le filtrage des fragments IP, cliquez sur Edit et la page ICMP Fragments Filtering s'affiche.

Étape 2. Cliquez sur Add. La page Add IP Fragment Filtering s'affiche. Entrez ces paramètres dans les champs affichés :

Étape 3. Interface : sélectionnez l'interface sur laquelle la fragmentation IP est définie.

Étape 4. IP Address : saisissez l'adresse IP pour laquelle la fragmentation IP est activée ou cliquez sur All Addresses pour bloquer les paquets fragmentés IP de toutes les adresses source. Si l'adresse IP est entrée, entrez le masque ou la longueur du préfixe.

Étape 5. Network Mask : masque réseau pour lequel la fragmentation IP est bloquée. Choisissez le format du masque de réseau pour l'adresse IP source et cliquez sur l'un des champs.

- Mask : sélectionnez le sous-réseau auquel appartient l'adresse IP source et entrez le masque de sous-réseau au format décimal à point.

- Cliquez sur Prefix Length afin de spécifier la longueur et entrez le nombre de bits qui se compose du préfixe d'adresse IP source, sa plage est comprise entre 0 et 32.

Étape 6. Cliquez sur Apply pour enregistrer le filtrage des fragments IP dans le fichier de configuration en cours.

Commentaires

Commentaires