Assistant de configuration VPN sur les routeurs RV160 et RV260

Objectif

Ce document vous montre comment configurer l'Assistant de configuration VPN sur les routeurs RV160 et RV260.

Introduction

La technologie a évolué et les activités se déroulent souvent en dehors du bureau. Les appareils sont plus mobiles et les employés travaillent souvent à domicile ou en déplacement. Cela peut entraîner certaines failles de sécurité. Un réseau privé virtuel (VPN) est un excellent moyen de connecter des travailleurs distants à un réseau sécurisé. Un réseau privé virtuel permet à un hôte distant d’agir comme s’il était connecté au réseau sécurisé sur site.

Un VPN établit une connexion chiffrée sur un réseau moins sécurisé comme Internet. Il garantit le niveau de sécurité approprié pour les systèmes connectés. Un tunnel est établi en tant que réseau privé qui peut envoyer des données en toute sécurité à l'aide de techniques de cryptage et d'authentification standard pour sécuriser les données envoyées. Un VPN d'accès à distance repose généralement sur IPsec (Internet Protocol Security) ou SSL (Secure Socket Layer) pour sécuriser la connexion.

Les VPN fournissent un accès de couche 2 au réseau cible ; ceux-ci nécessitent un protocole de tunneling tel que le protocole PPTP (Point-to-Point Tunneling Protocol) ou L2TP (Layer 2 Tunneling Protocol) exécuté sur la connexion IPsec de base. Le VPN IPsec prend en charge le VPN site à site pour un tunnel passerelle à passerelle. Par exemple, un utilisateur peut configurer un tunnel VPN sur un site de filiale pour se connecter au routeur sur le site de l'entreprise, de sorte que la filiale puisse accéder en toute sécurité au réseau de l'entreprise. Le VPN IPsec prend également en charge le VPN client-serveur pour le tunnel hôte-passerelle. Le VPN client-serveur est utile lors de la connexion d'un ordinateur portable/PC à un réseau d'entreprise via un serveur VPN.

Le routeur de la gamme RV160 prend en charge 10 tunnels et le routeur de la gamme RV260 20 tunnels. L'Assistant de configuration VPN guide l'utilisateur lors de la configuration d'une connexion sécurisée pour un tunnel IPsec site à site. Cela simplifie la configuration en évitant les paramètres complexes et facultatifs, de sorte que n'importe quel utilisateur peut configurer le tunnel IPsec de manière rapide et efficace.

Périphériques pertinents

· RV160

·RV260

Version du logiciel

·1.0.0.13

Configuration de l'assistant de configuration VPN sur le routeur local

Étape 1. Connectez-vous à la page de configuration Web de votre routeur local.

Remarque : Nous appellerons le routeur local Router A et le routeur distant Router B. Dans ce document, nous allons utiliser deux RV160 pour illustrer l'Assistant de configuration VPN.

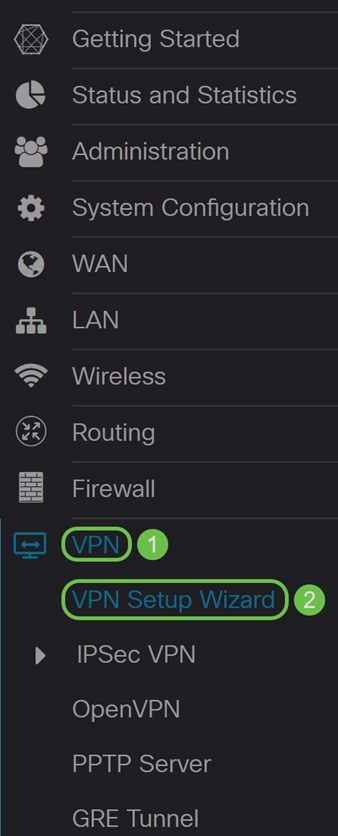

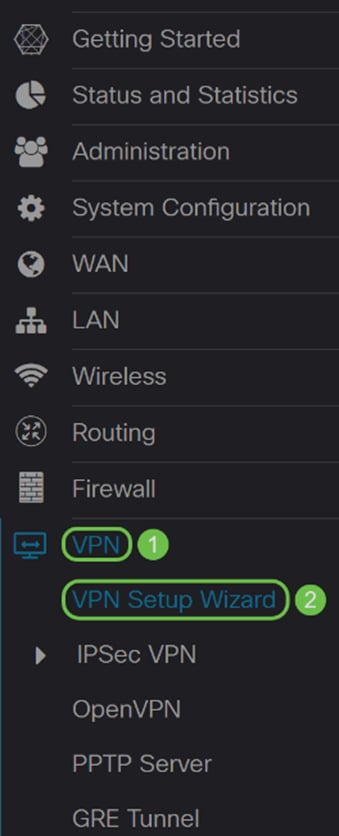

Étape 2. Accédez à VPN > VPN Setup Wizard.

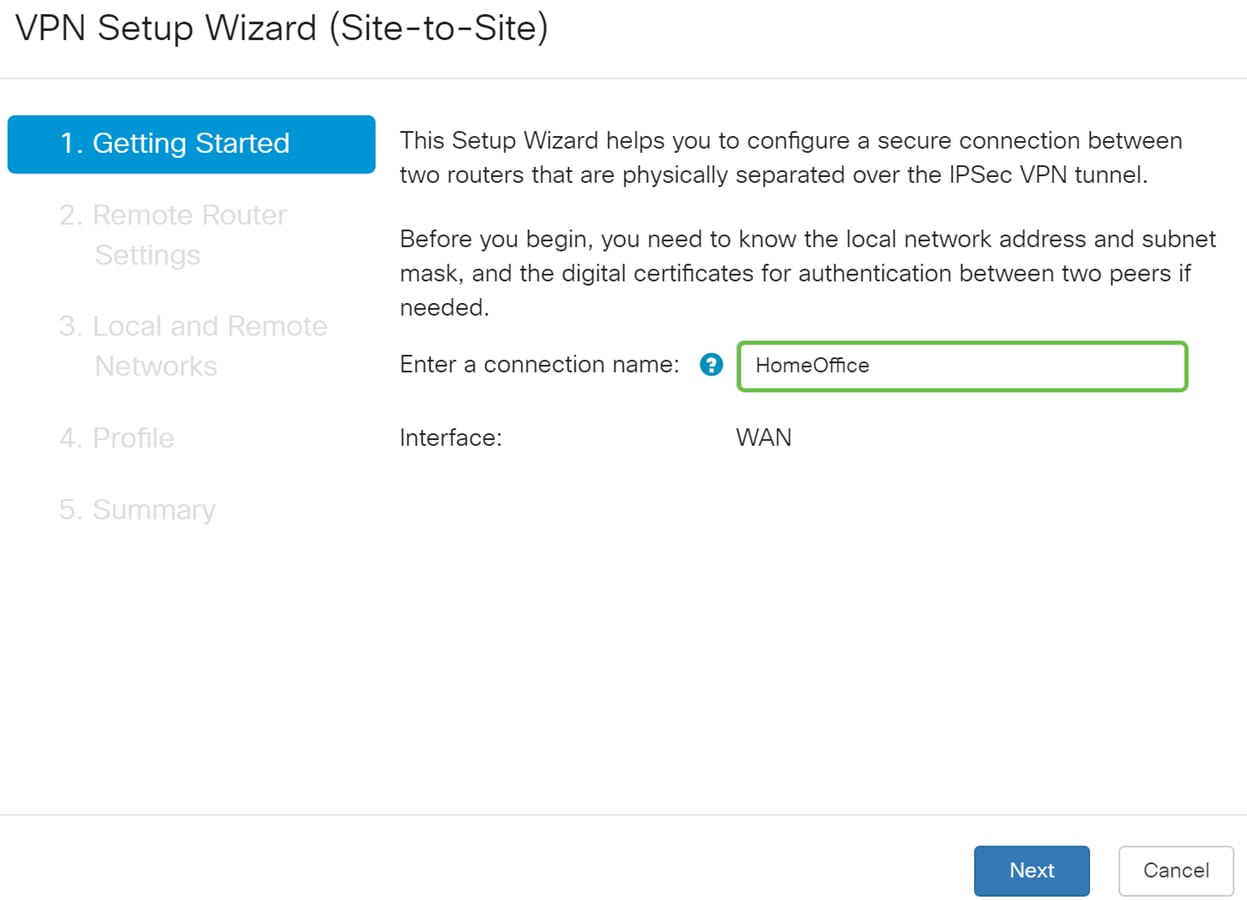

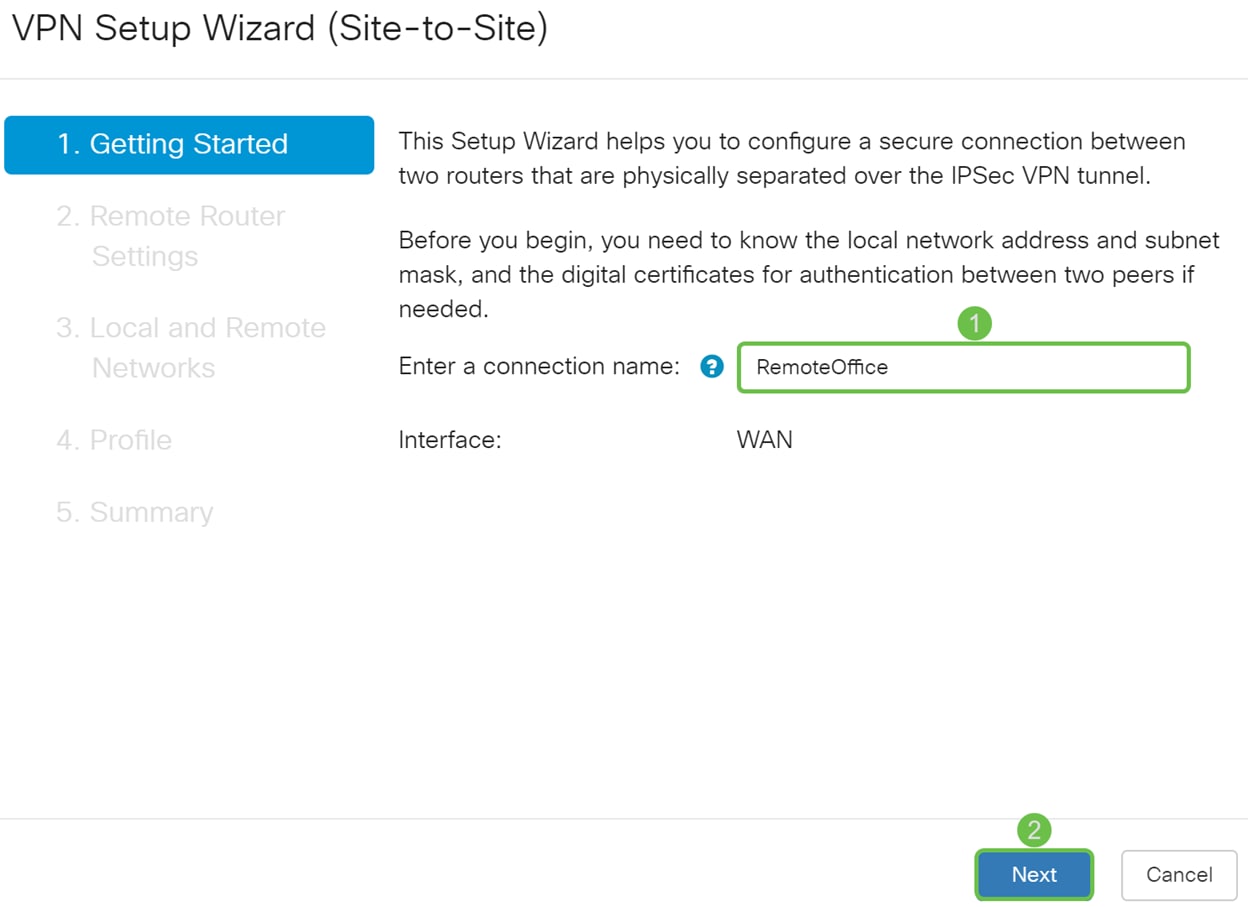

Étape 3. Dans la section Getting Started, entrez un nom de connexion dans le champ Enter a connection name. Nous avons entré HomeOffice comme nom de connexion.

Étape 4. Dans le champ Interface, sélectionnez une interface dans la liste déroulante si vous utilisez un routeur RV260. Le routeur RV160 ne dispose que d’une liaison WAN. Vous ne pourrez donc pas sélectionner d’interface dans la liste déroulante. Cliquez sur Next pour passer à la section Remote Router Settings.

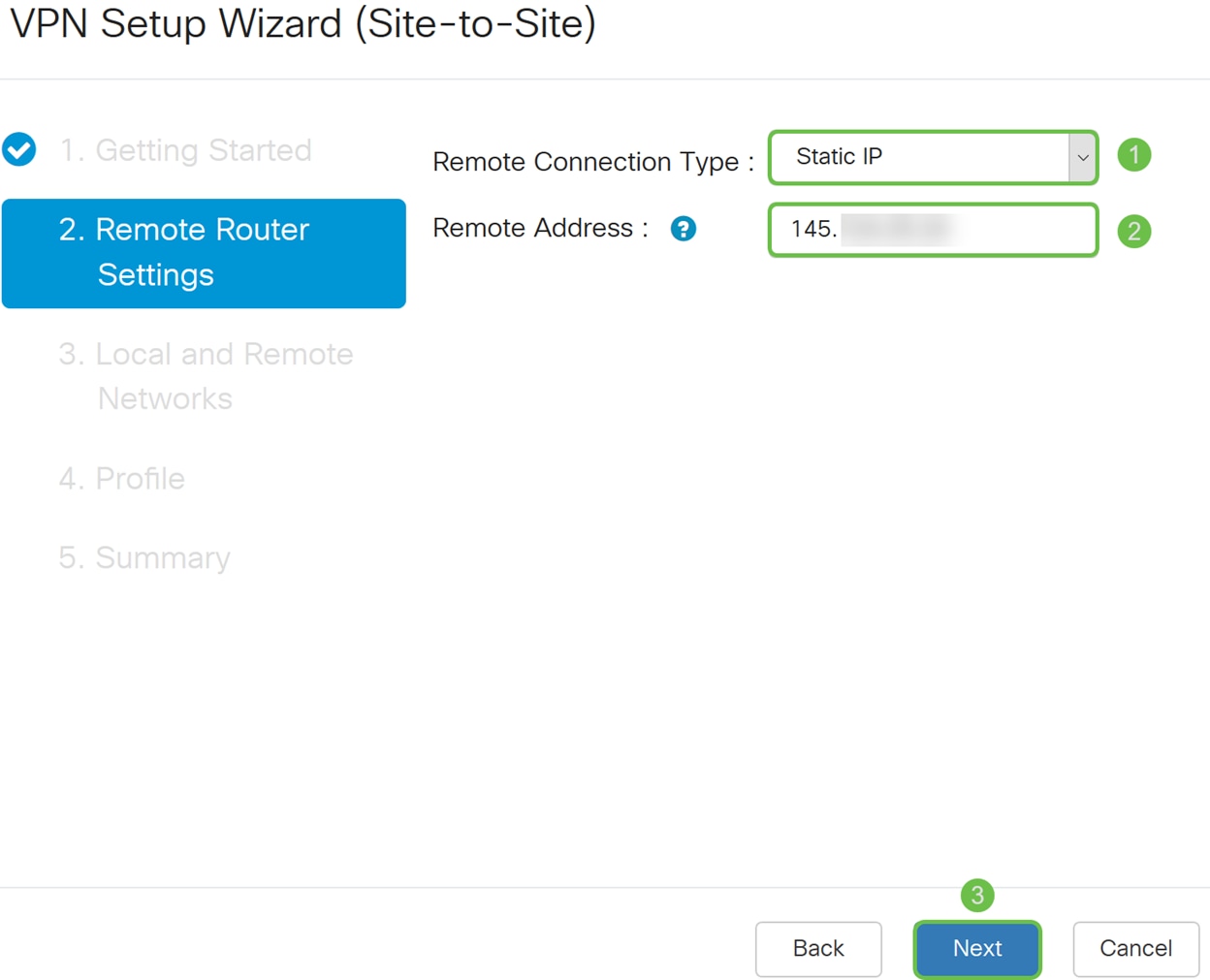

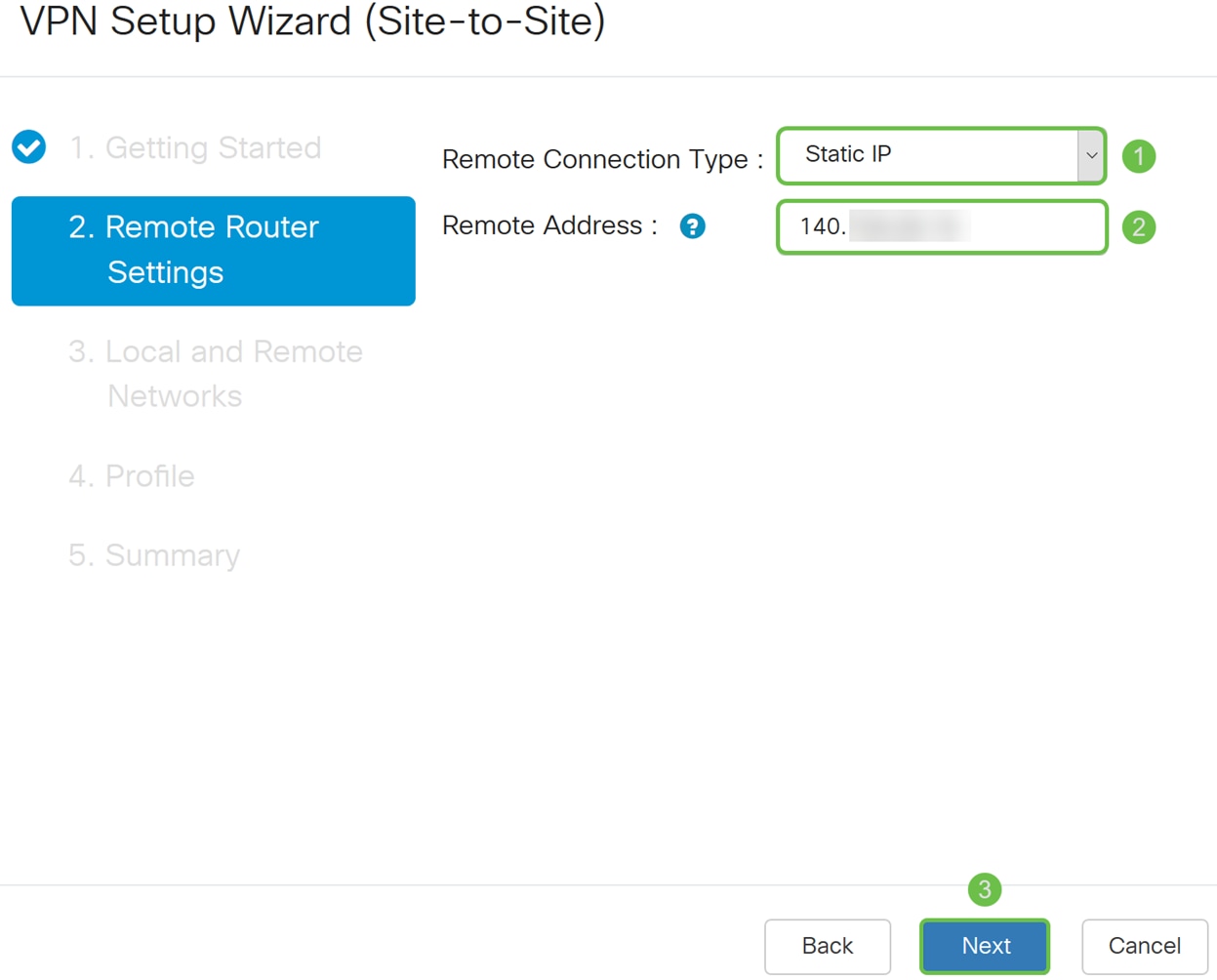

Étape 5. Sélectionnez un type de connexion à distance dans la liste déroulante. Sélectionnez Static IP ou FQDN (Fully Qualified Domain Name), puis saisissez l'adresse IP WAN ou le nom de domaine complet de la passerelle que vous souhaitez connecter dans le champ Remote Address. Dans cet exemple, Static IP a été sélectionné et l'adresse IP WAN du routeur distant (Router B) a été entrée. Cliquez ensuite sur Next pour passer à la section suivante.

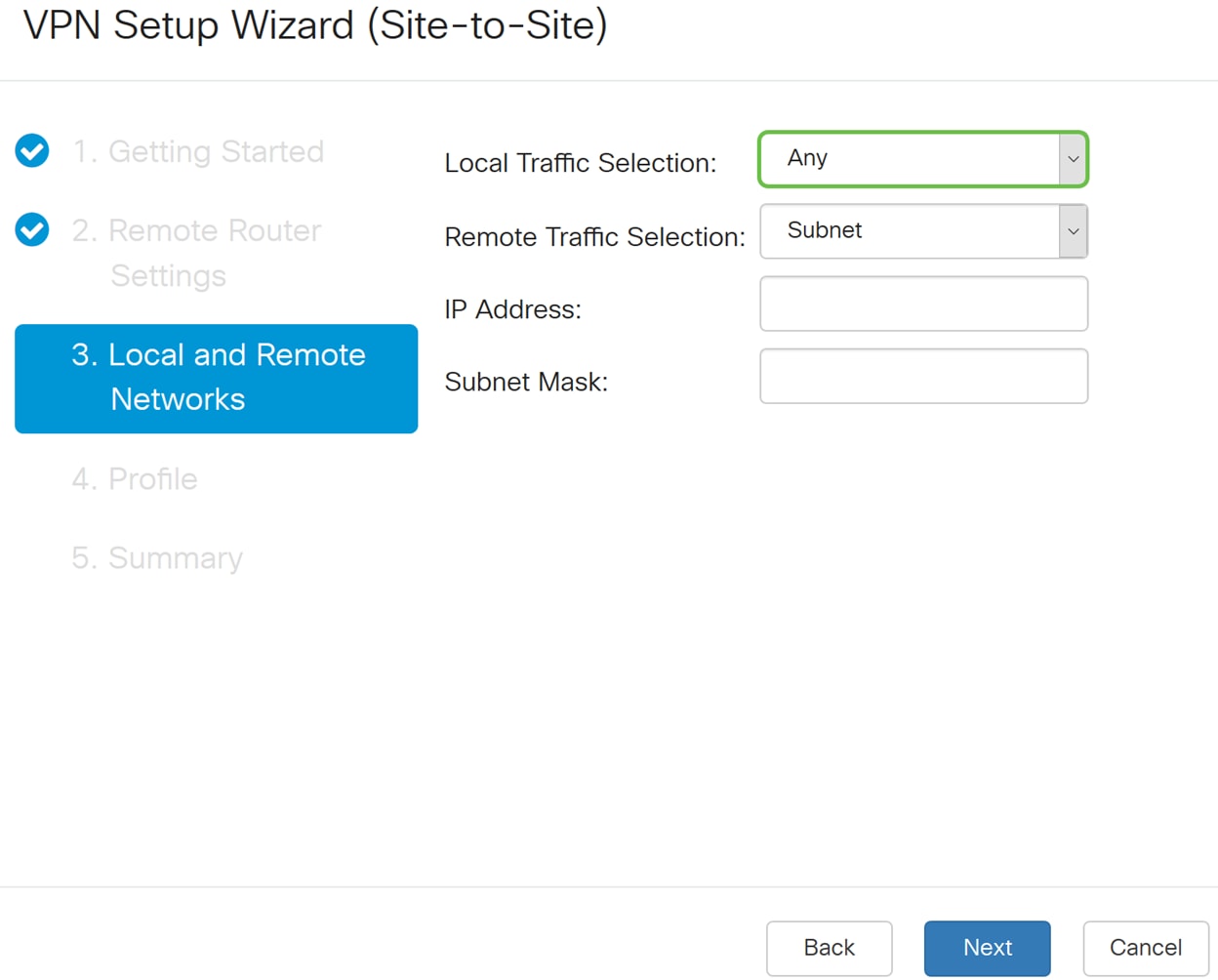

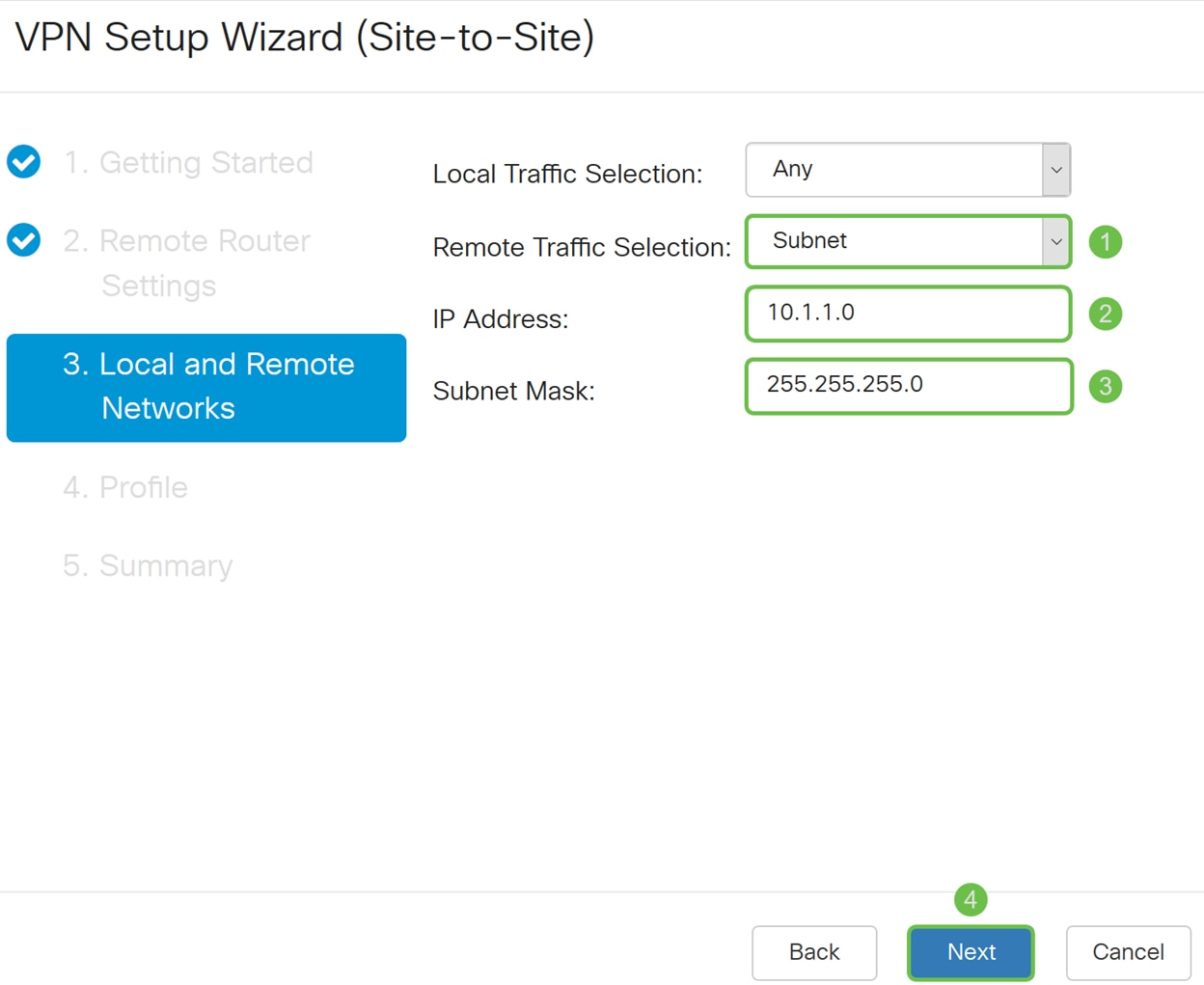

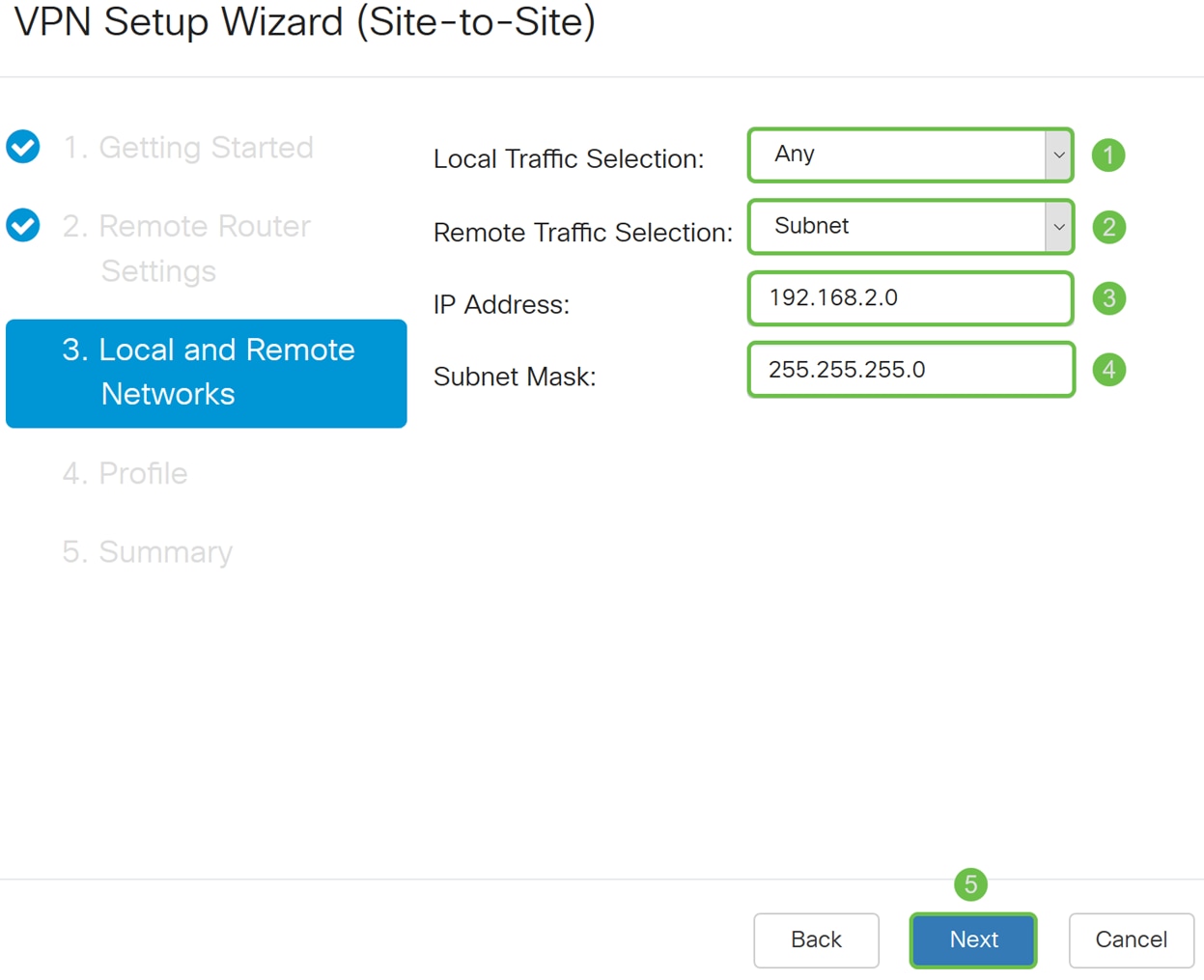

Étape 6. Dans la section Local and Remote Network, sous Local Traffic Selection, sélectionnez l’adresse IP locale (Subnet, Single, or Any) dans la liste déroulante. Si vous sélectionnez Subnet, entrez l'adresse IP et le masque de sous-réseau. Si vous sélectionnez Single, entrez une adresse IP. Si Any a été sélectionné, passez à l'étape suivante pour configurer la sélection du trafic distant.

Étape 7. Dans la sélection du trafic distant, sélectionnez l'adresse IP distante (sous-réseau, unique ou quelconque) dans la liste déroulante. Si vous sélectionnez Subnet, entrez l'adresse IP et le masque de sous-réseau du routeur distant (Router B). Si vous sélectionnez Single, entrez l'adresse IP. Cliquez ensuite sur Next pour configurer la section Profile.

Remarque : Si vous avez sélectionné Tous pour la sélection du trafic local, vous devez sélectionner Sous-réseau ou Unique pour la sélection du trafic distant.

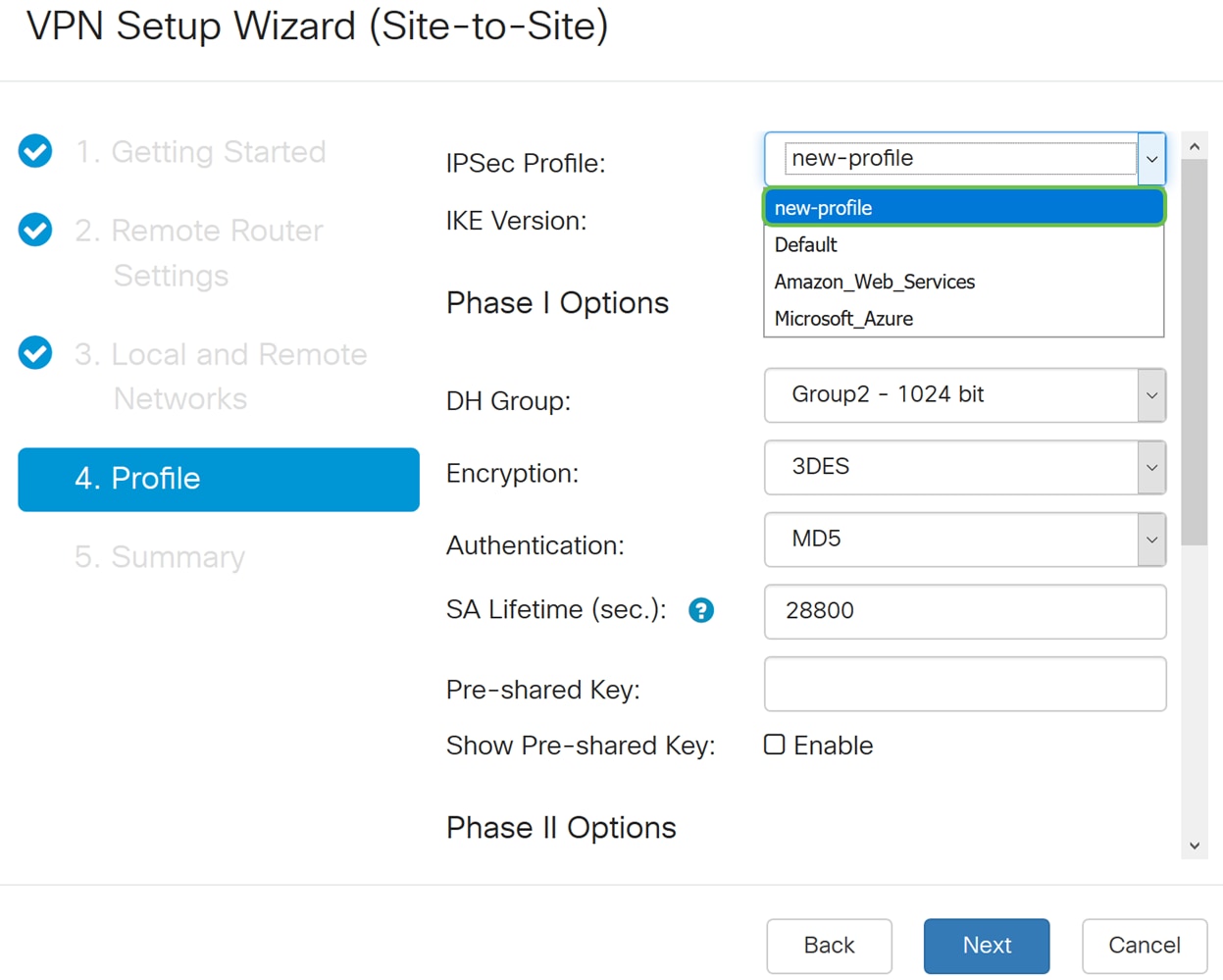

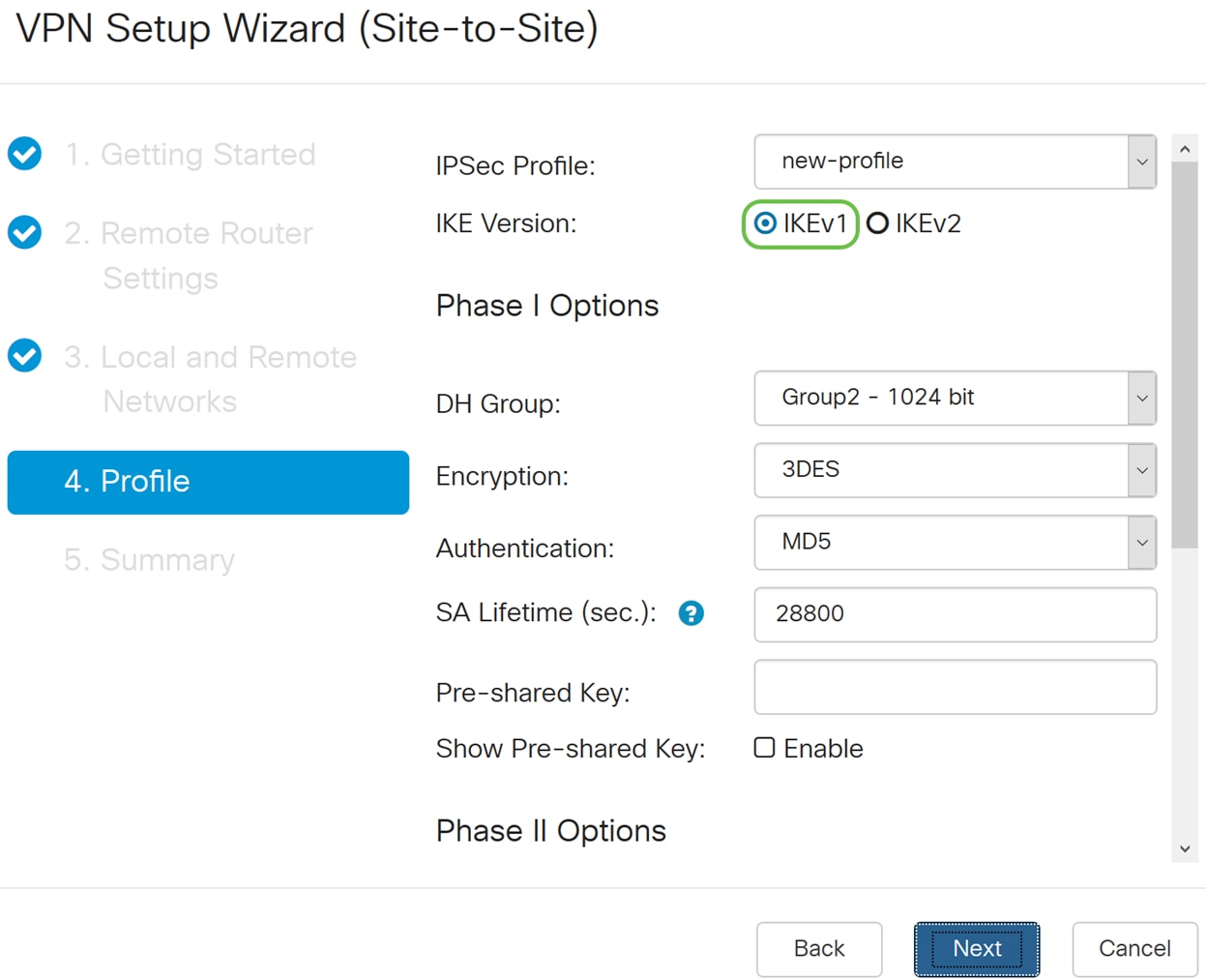

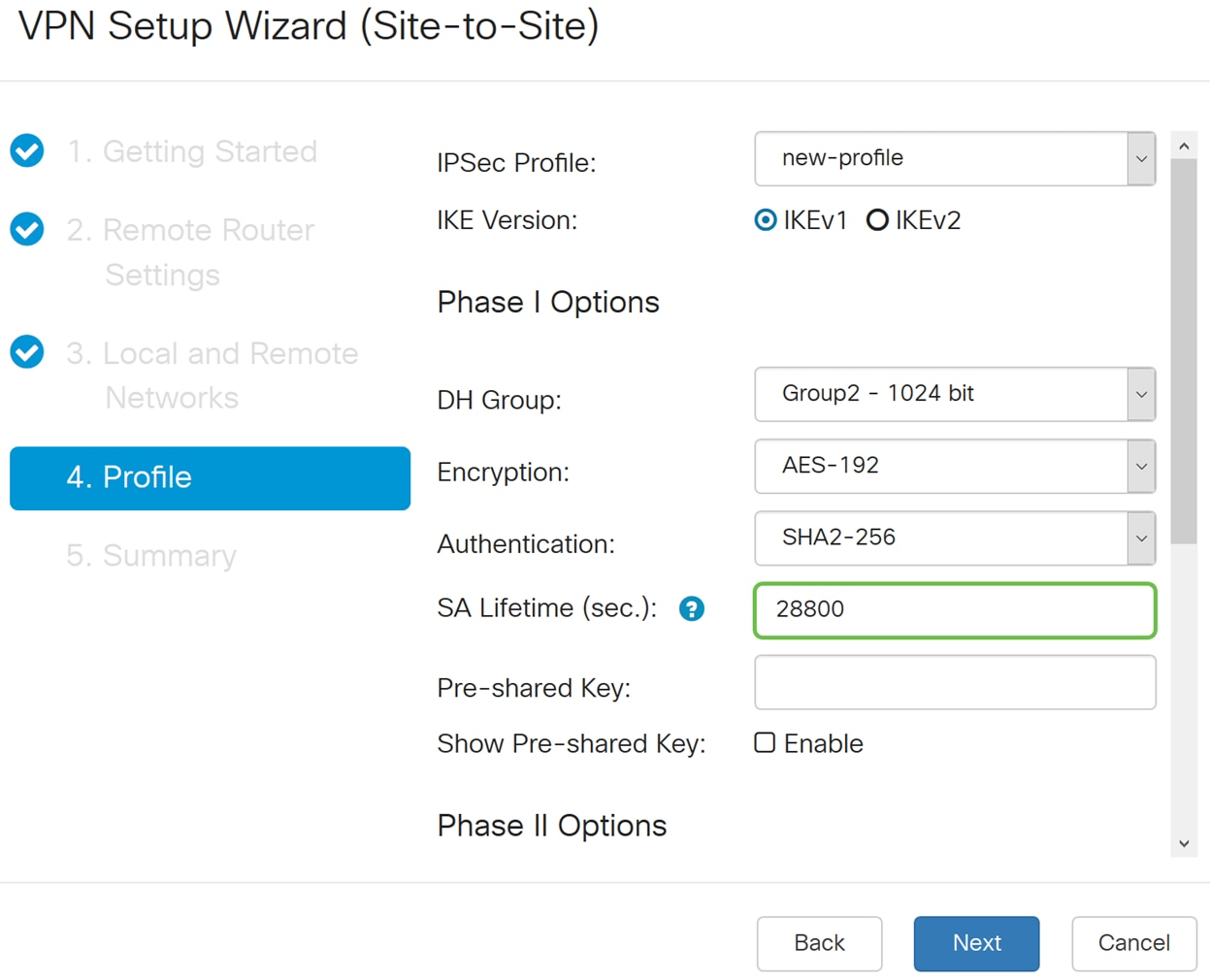

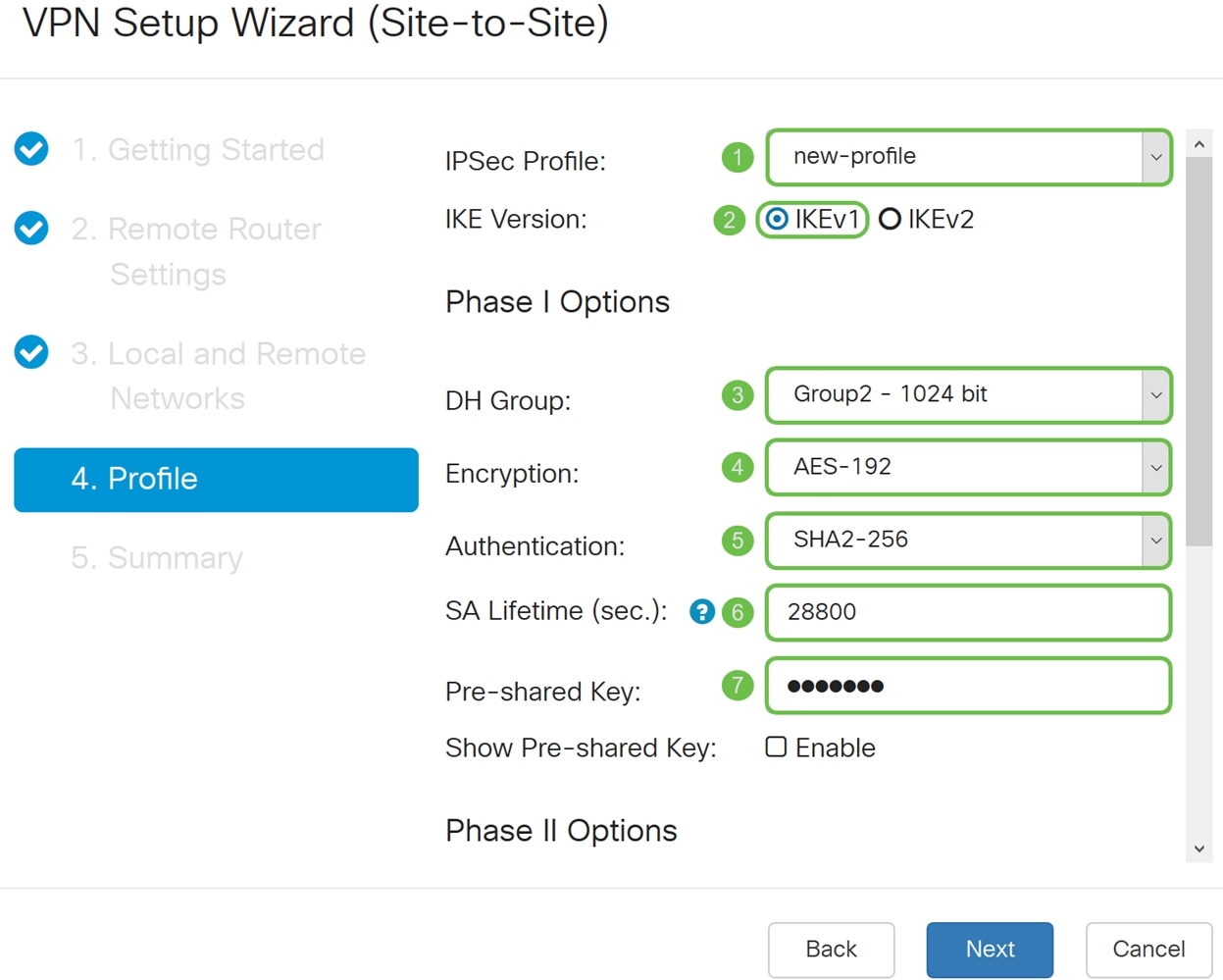

Étape 8. Dans la section Profile, sélectionnez un nom pour le profil IPsec dans la liste déroulante. Pour cette démonstration, new-profile a été sélectionné comme profil IPsec.

Étape 9. Choisissez IKEv1 (Internet Key Exchange Version 1) ou IKEv2 (Internet Key Exchange Version 2) comme version IKE. IKE est un protocole hybride qui implémente l’échange de clés Oakley et Skeme dans le cadre de l’ISAKMP (Internet Security Association and Key Management Protocol). IKE fournit l'authentification des homologues IPsec, négocie les clés IPsec et négocie les associations de sécurité IPsec. IKEv2 est plus efficace, car il prend moins de paquets pour effectuer l'échange de clés et prend en charge davantage d'options d'authentification, tandis que IKEv1 n'effectue que l'authentification basée sur une clé partagée et un certificat. Dans cet exemple, IKEv1 a été sélectionné comme version IKE.

Remarque : Si votre périphérique prend en charge IKEv2, il est recommandé d'utiliser IKEv2. Si vos périphériques ne prennent pas en charge IKEv2, utilisez IKEv1. Les deux routeurs (local et distant) doivent utiliser la même version IKE et les mêmes paramètres de sécurité.

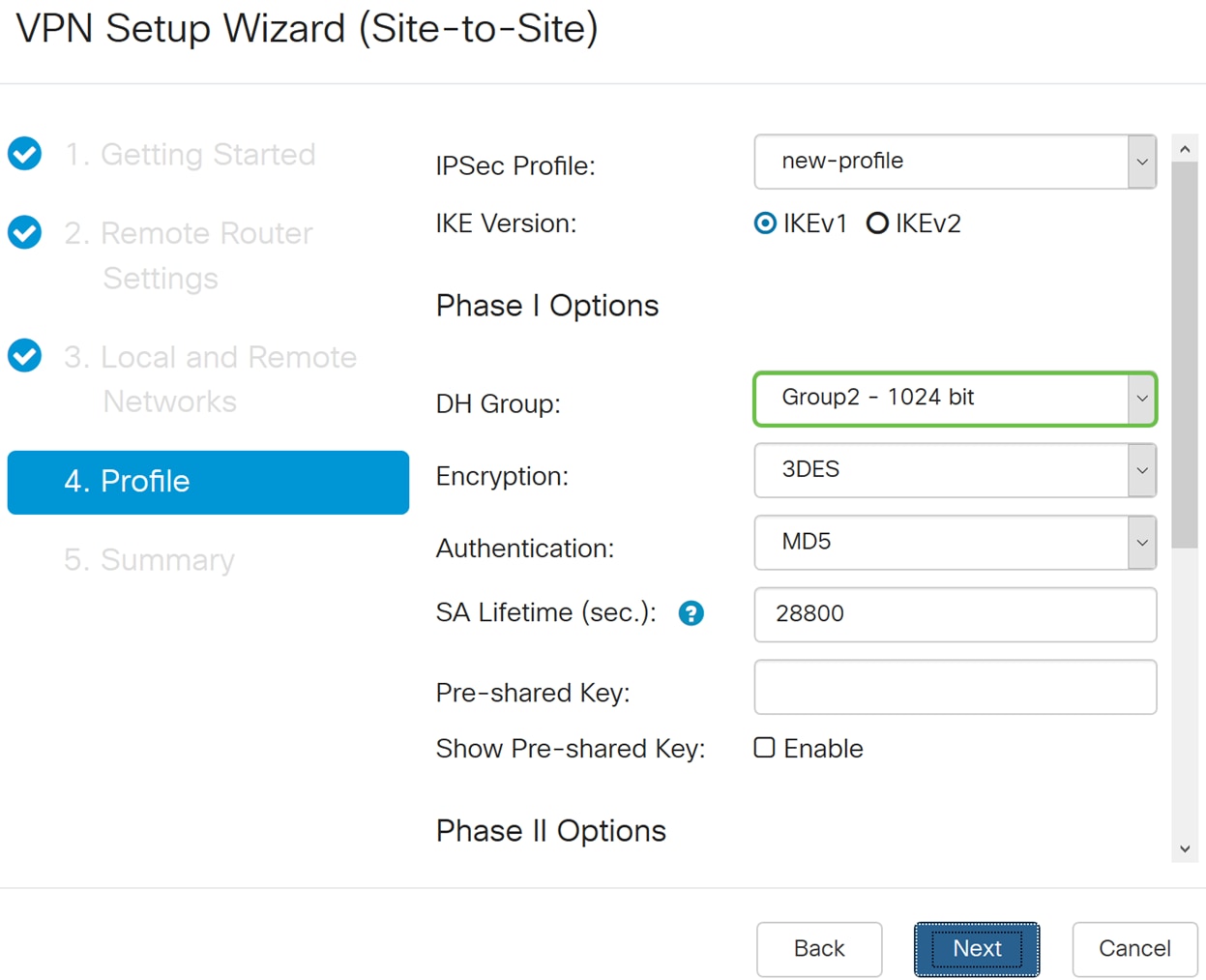

Étape 10. Dans la section Phase 1 Options, sélectionnez un groupe DH (Diffie-Hellman) (Groupe 2 - 1024 bits ou Groupe 5 - 1536 bits) dans la liste déroulante. DH est un protocole d'échange de clés, avec deux groupes de longueurs de clés primaires différentes : Le groupe 2 comporte jusqu'à 1 024 bits et le groupe 5 jusqu'à 1 536 bits. Nous allons utiliser le groupe 2 - 1024 bits pour cette démonstration.

Remarque : Pour une vitesse et une sécurité plus rapides, choisissez Groupe 2. Pour une vitesse et une sécurité plus lentes, choisissez Groupe 5. Le groupe 2 est sélectionné par défaut.

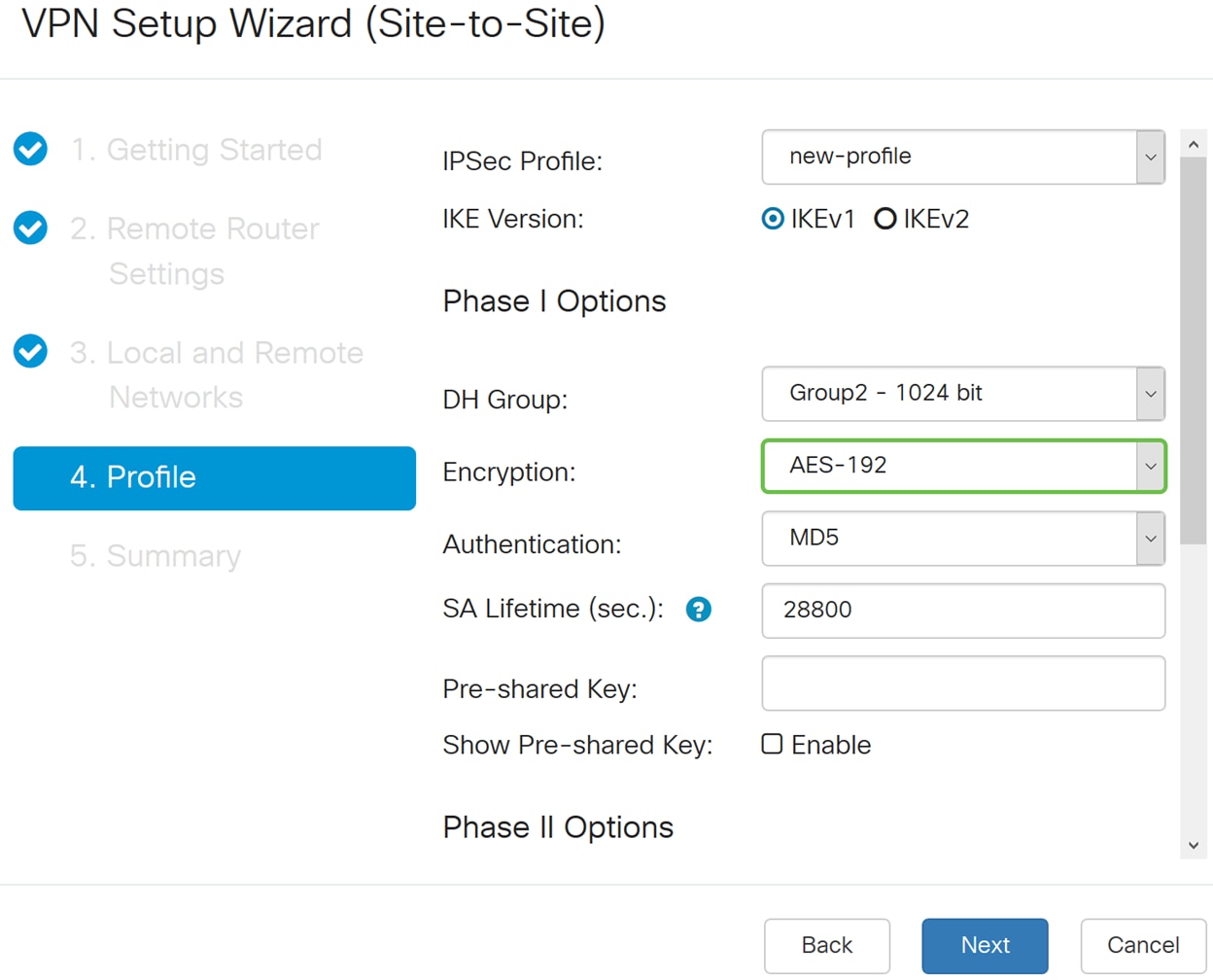

Étape 11. Sélectionnez une option de cryptage (3DES, AES-128, AES-192 ou AES-256) dans la liste déroulante. Cette méthode détermine l'algorithme utilisé pour chiffrer ou déchiffrer les paquets ESP (Encapsulating Security Payload)/ISAKMP (Internet Security Association and Key Management Protocol). La norme 3DES (Triple Data Encryption Standard) utilise trois fois le chiffrement DES, mais elle est désormais un algorithme hérité. Cela signifie qu'il ne doit être utilisé que lorsqu'il n'existe pas de meilleure alternative, car il offre toujours un niveau de sécurité marginal mais acceptable. Les utilisateurs ne doivent l'utiliser que si elle est nécessaire pour la rétrocompatibilité, car elle est vulnérable à certaines attaques de type « blocage/collision ». Advanced Encryption Standard (AES) est un algorithme cryptographique conçu pour être plus sécurisé que DES. AES utilise une taille de clé plus importante, ce qui garantit que la seule approche connue pour décrypter un message est qu'un intrus essaie toutes les clés possibles. Il est recommandé d'utiliser AES au lieu de 3DES. Dans cet exemple, nous allons utiliser AES-192 comme option de cryptage.

Remarque : Voici quelques ressources supplémentaires qui peuvent vous aider : Configuration de la sécurité pour les VPN avec IPSec et le cryptage de nouvelle génération.

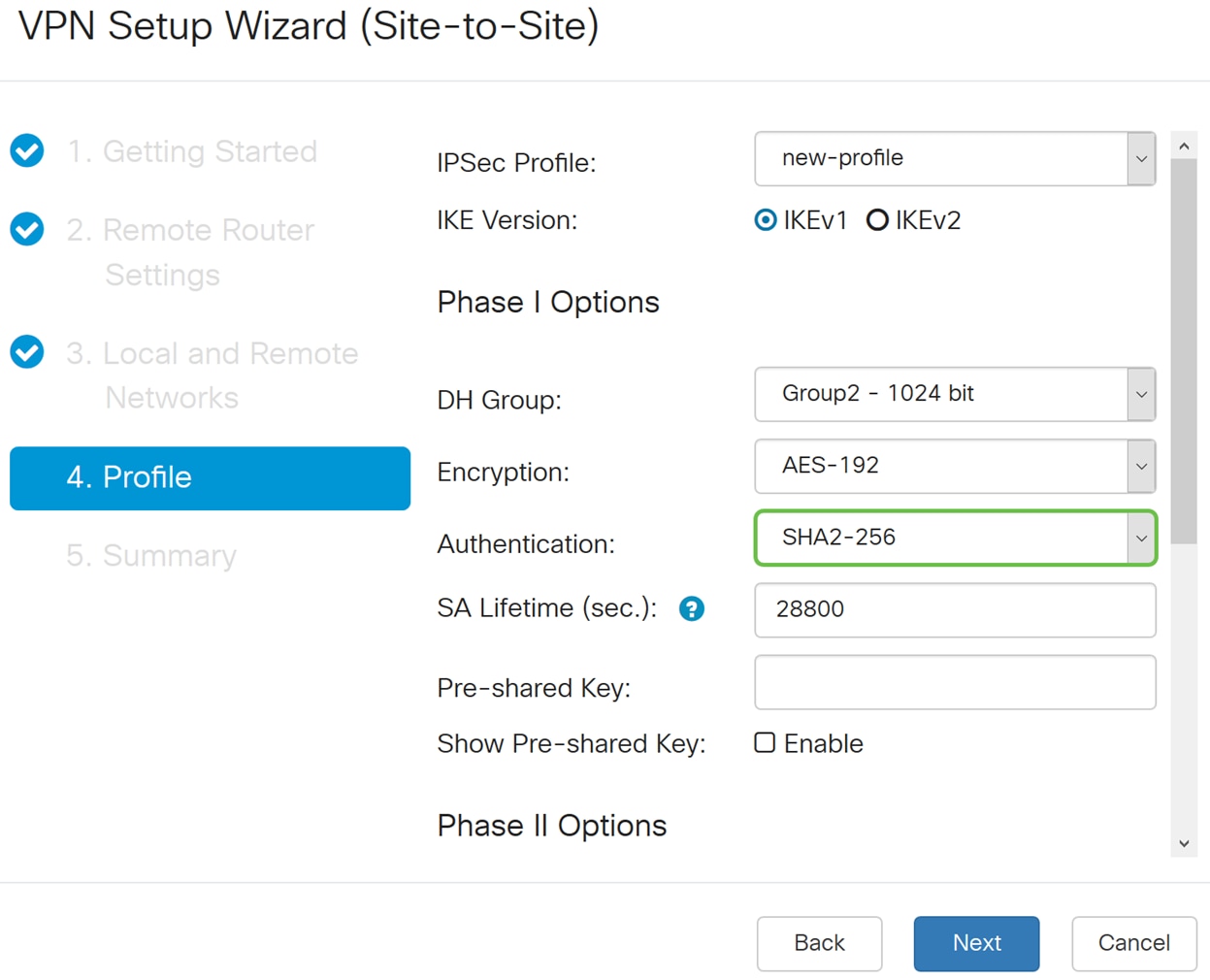

Étape 12. La méthode d’authentification détermine comment les paquets d’en-tête ESP (Encapsulating Security Payload Protocol) sont validés. Le MD5 est un algorithme de hachage unidirectionnel qui produit un condensé de 128 bits. SHA1 est un algorithme de hachage unidirectionnel qui produit un condensé de 160 bits, tandis que SHA2-256 produit un condensé de 256 bits. SHA2-256 est recommandé car il est plus sécurisé. Assurez-vous que les deux extrémités du tunnel VPN utilisent la même méthode d'authentification. Sélectionnez une authentification (MD5, SHA1 ou SHA2-256). SHA2-256 a été sélectionné pour cet exemple.

Étape 13. La SA Lifetime (Sec) vous indique la durée, en secondes, pendant laquelle une SA IKE est active dans cette phase. Une nouvelle association de sécurité est négociée avant l'expiration de la durée de vie pour s'assurer qu'une nouvelle association de sécurité est prête à être utilisée lorsque l'ancienne expire. La valeur par défaut est 28800 et la plage est comprise entre 120 et 86400. Nous utiliserons la valeur par défaut de 28 800 secondes comme durée de vie SA pour la Phase I.

Remarque : Il est recommandé que la durée de vie de votre SA au cours de la phase I soit plus longue que la durée de vie de votre SA au cours de la phase II. Si vous raccourcissez la phase I par rapport à la phase II, vous devrez alors renégocier le tunnel en avant et en arrière fréquemment par opposition au tunnel de données. Le tunnel de données est ce qui nécessite plus de sécurité, il est donc préférable d'avoir une durée de vie plus courte dans la Phase II que dans la Phase I.

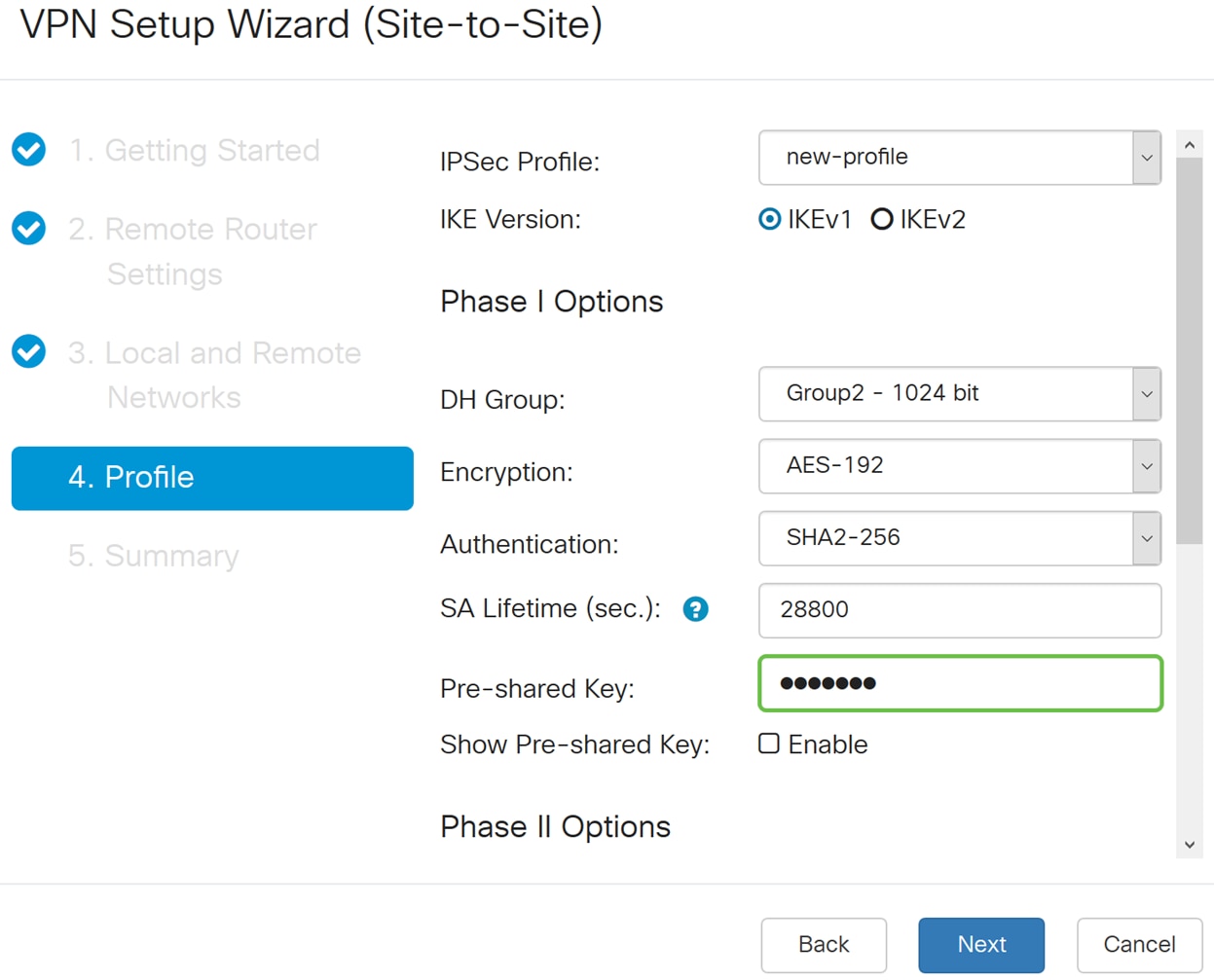

Étape 14. Entrez la clé pré-partagée à utiliser pour authentifier l’homologue IKE distant. Vous pouvez entrer jusqu'à 30 caractères de clavier ou valeurs hexadécimales, telles que My_@123 ou 4d795f40313233. Les deux extrémités du tunnel VPN doivent utiliser la même clé prépartagée.

Remarque : Nous vous recommandons de modifier régulièrement la clé pré-partagée afin d'optimiser la sécurité VPN.

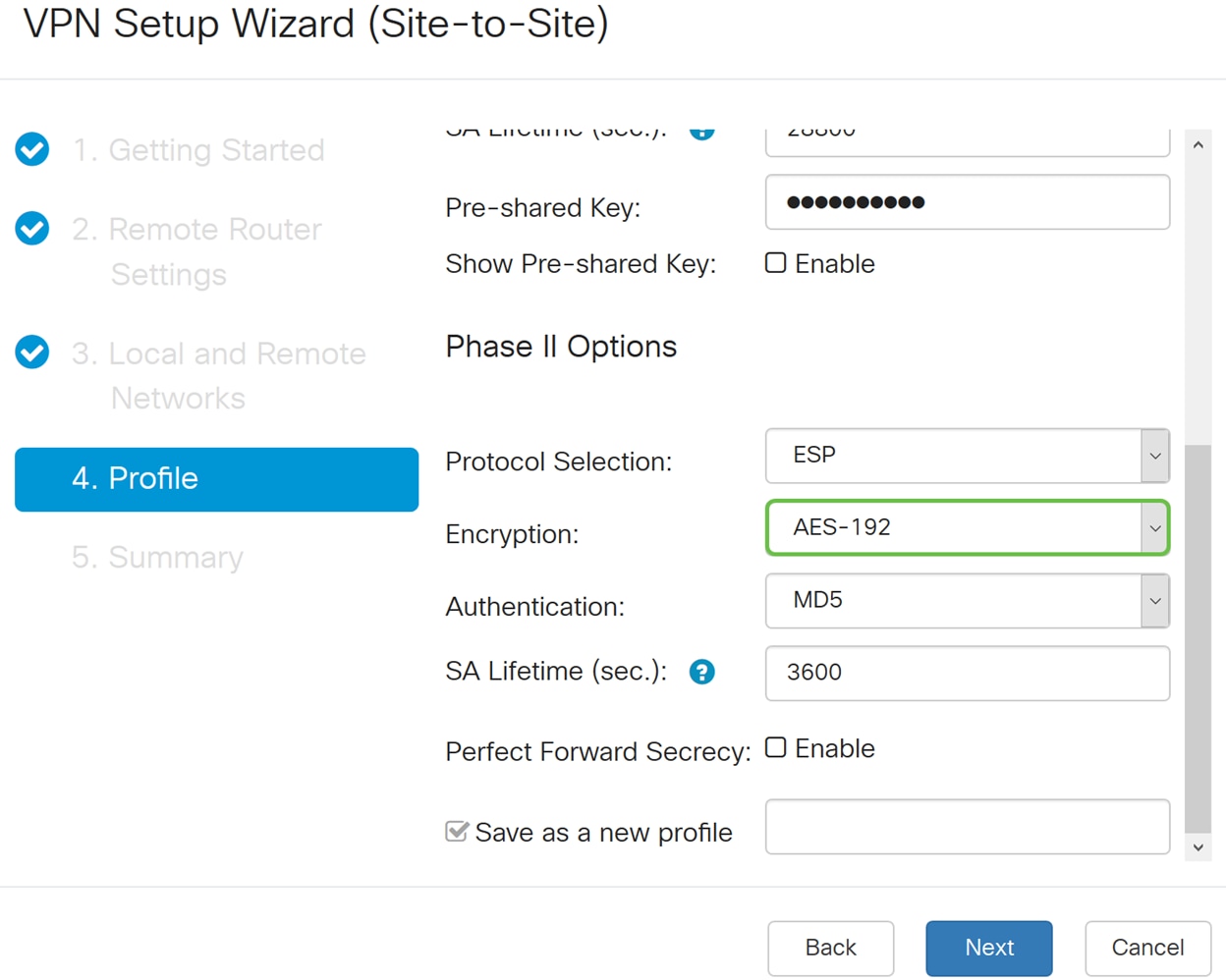

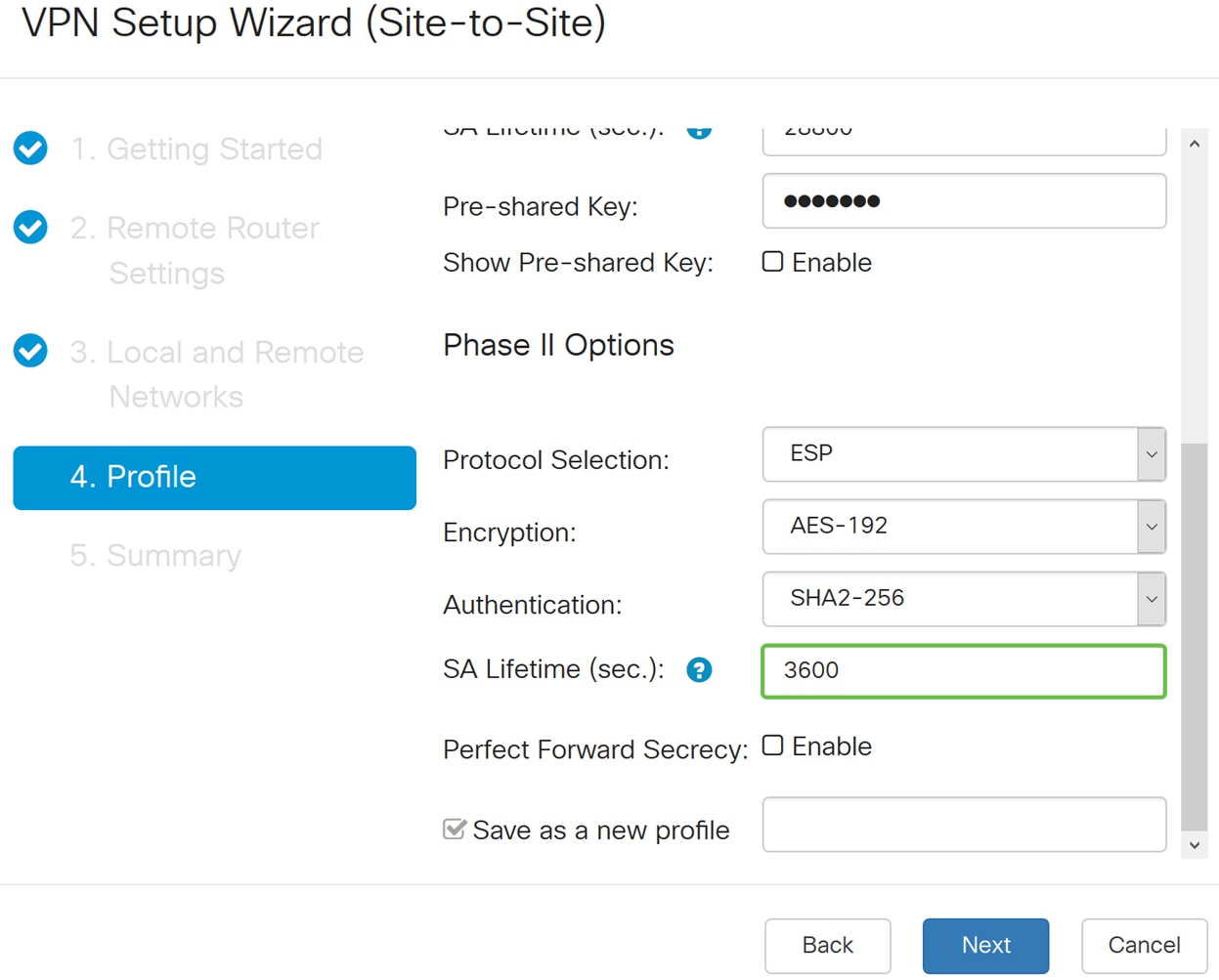

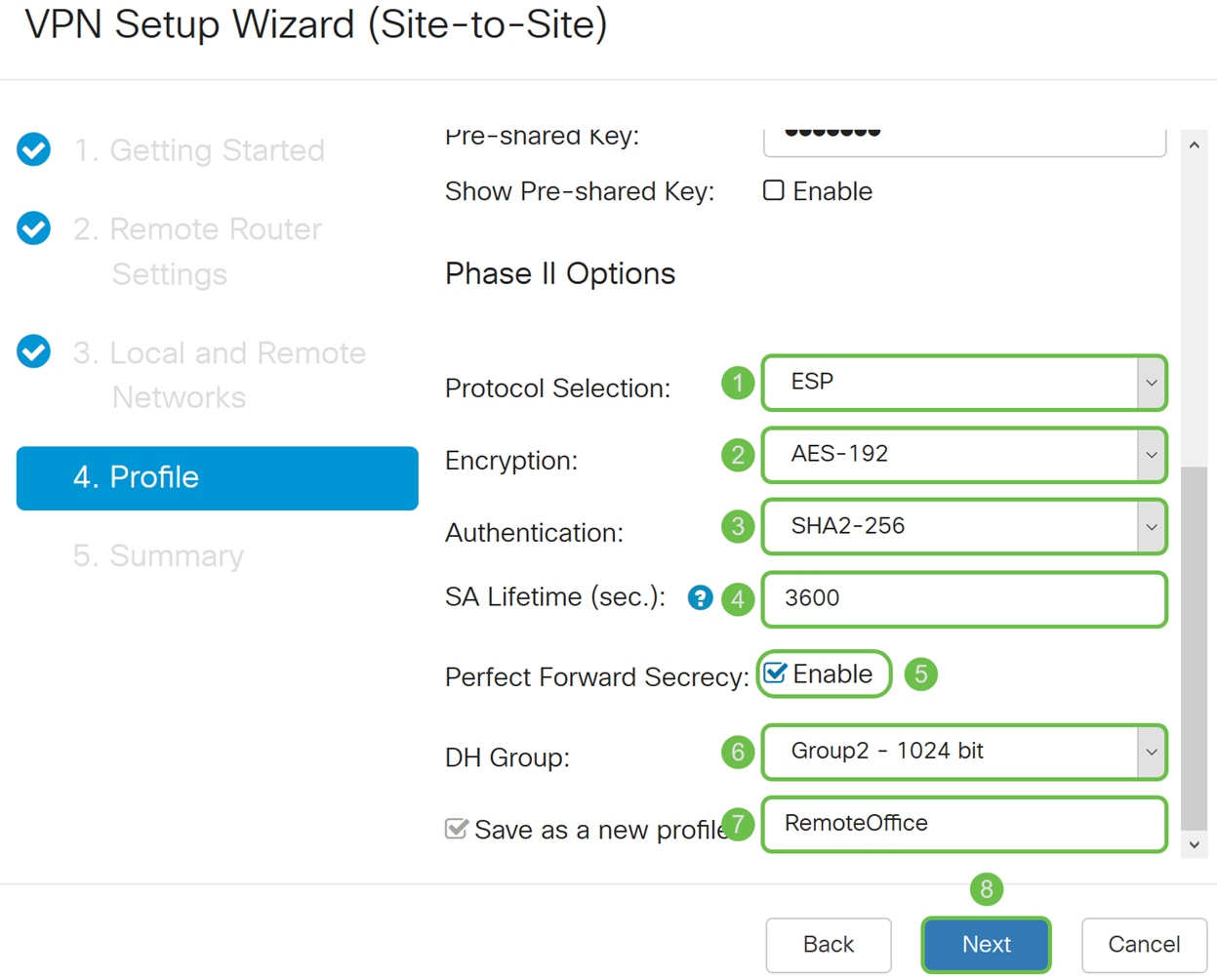

Étape 15. Dans la section Phase II Options, sélectionnez un protocole dans la liste déroulante.

· ESP - Sélectionnez ESP pour le cryptage des données et saisissez le cryptage.

· AH - Sélectionnez cette option pour l'intégrité des données dans les situations où les données ne sont pas secrètes mais doivent être authentifiées.

Étape 16. Sélectionnez une option de cryptage (3DES, AES-128, AES-192 ou AES-256) dans la liste déroulante. Cette méthode détermine l'algorithme utilisé pour chiffrer ou déchiffrer les paquets ESP (Encapsulating Security Payload)/ISAKMP (Internet Security Association and Key Management Protocol). La norme 3DES (Triple Data Encryption Standard) utilise trois fois le chiffrement DES, mais elle est désormais un algorithme hérité. Cela signifie qu'il ne doit être utilisé que lorsqu'il n'existe pas de meilleure alternative, car il offre toujours un niveau de sécurité marginal mais acceptable. Les utilisateurs ne doivent l'utiliser que si elle est nécessaire pour la rétrocompatibilité, car elle est vulnérable à certaines attaques de type « blocage/collision ». Advanced Encryption Standard (AES) est un algorithme cryptographique conçu pour être plus sécurisé que DES. AES utilise une taille de clé plus importante, ce qui garantit que la seule approche connue pour décrypter un message est qu'un intrus essaie toutes les clés possibles. Il est recommandé d'utiliser AES au lieu de 3DES. Dans cet exemple, nous allons utiliser AES-192 comme option de cryptage.

Remarque : Voici quelques ressources supplémentaires qui peuvent vous aider : Configuration de la sécurité pour les VPN avec IPSec et le cryptage de nouvelle génération.

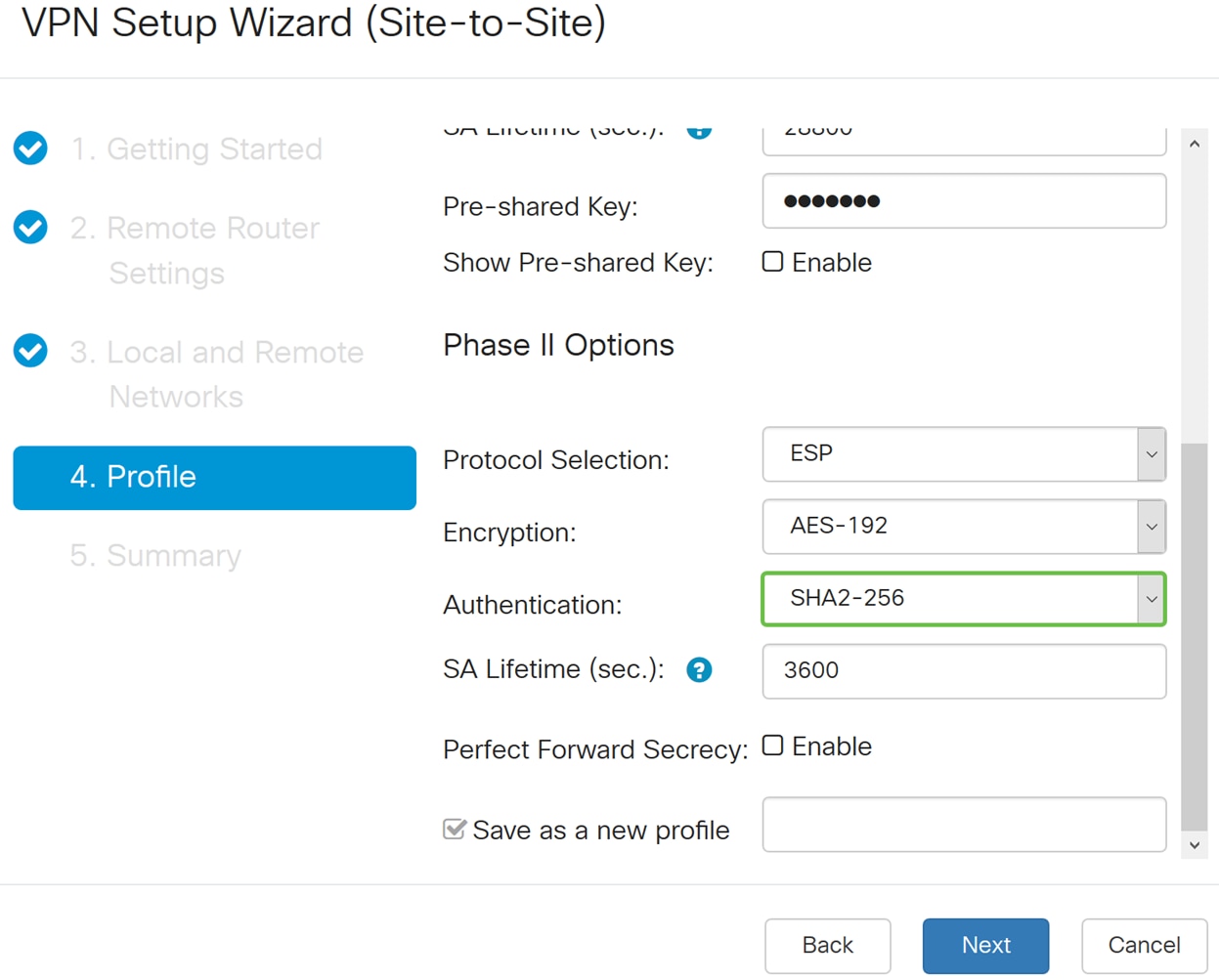

Étape 17. La méthode d’authentification détermine comment les paquets d’en-tête ESP (Encapsulating Security Payload Protocol) sont validés. Le MD5 est un algorithme de hachage unidirectionnel qui produit un condensé de 128 bits. SHA1 est un algorithme de hachage unidirectionnel qui produit un condensé de 160 bits, tandis que SHA2-256 produit un condensé de 256 bits. SHA2-256 est recommandé car il est plus sécurisé. Assurez-vous que les deux extrémités du tunnel VPN utilisent la même méthode d'authentification. Sélectionnez une authentification (MD5, SHA1 ou SHA2-256). SHA2-256 a été sélectionné pour cet exemple.

Étape 18. Entrez la durée de vie SA (Sec) qui est la durée, en secondes, pendant laquelle un tunnel VPN (SA IPsec) est actif dans cette phase. La valeur par défaut de la phase 2 est de 3 600 secondes.

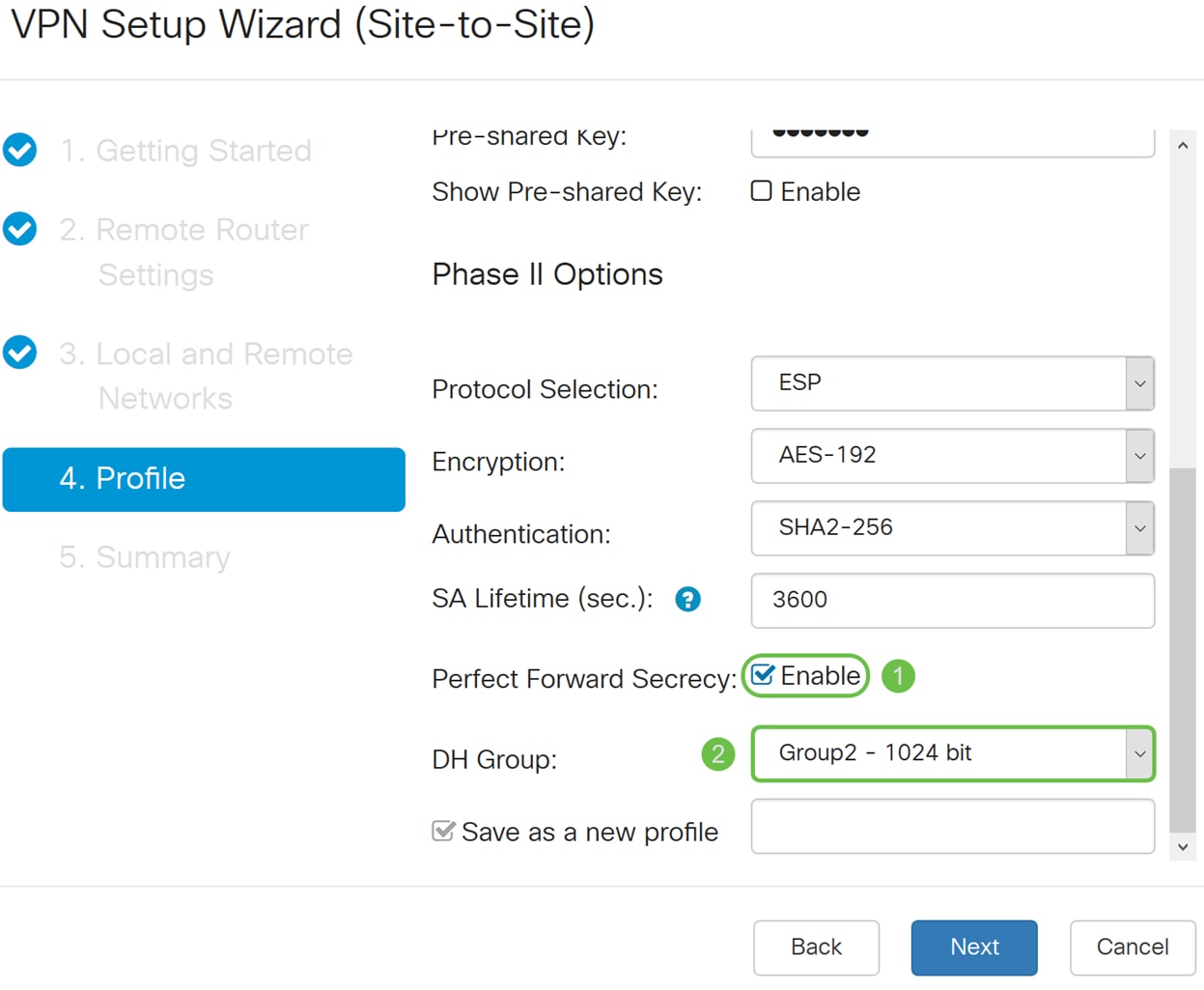

Étape 19. Lorsque le protocole PFS (Perfect Forward Secrecy) est activé, la négociation IKE Phase 2 génère de nouveaux éléments clés pour le cryptage et l’authentification du trafic IPsec. Le secret de transmission parfait est utilisé pour améliorer la sécurité des communications transmises sur Internet à l'aide de la cryptographie à clé publique. Cochez la case pour activer cette fonctionnalité ou décochez-la pour la désactiver. Cette fonctionnalité est recommandée. Si cette case est cochée, sélectionnez un groupe DH. Dans cet exemple, Group2 - 1024 bits est utilisé.

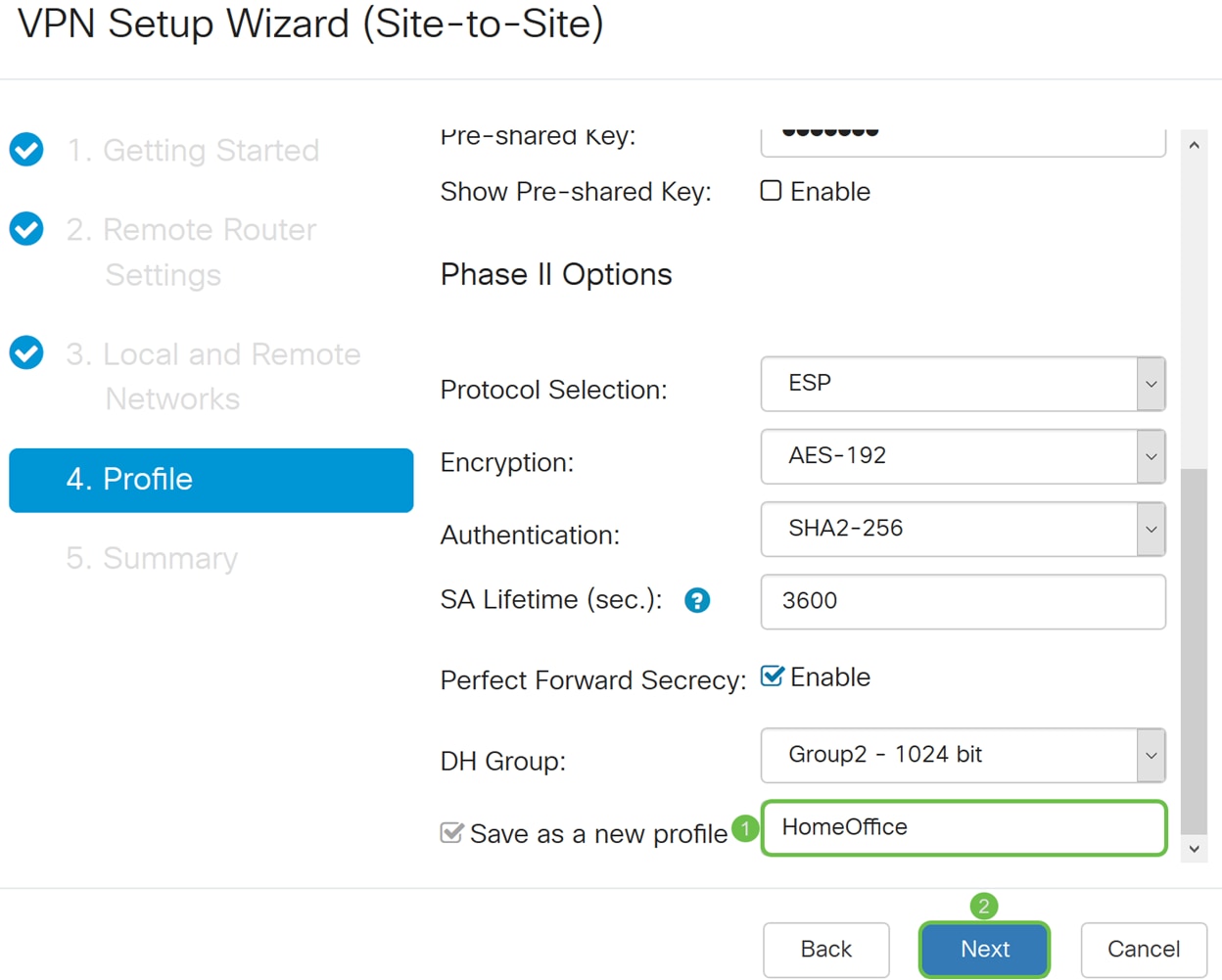

Étape 20. Dans le champ Enregistrer comme nouveau profil, entrez le nom du nouveau profil que vous venez de créer. Cliquez sur Next pour voir le résumé de votre configuration VPN.

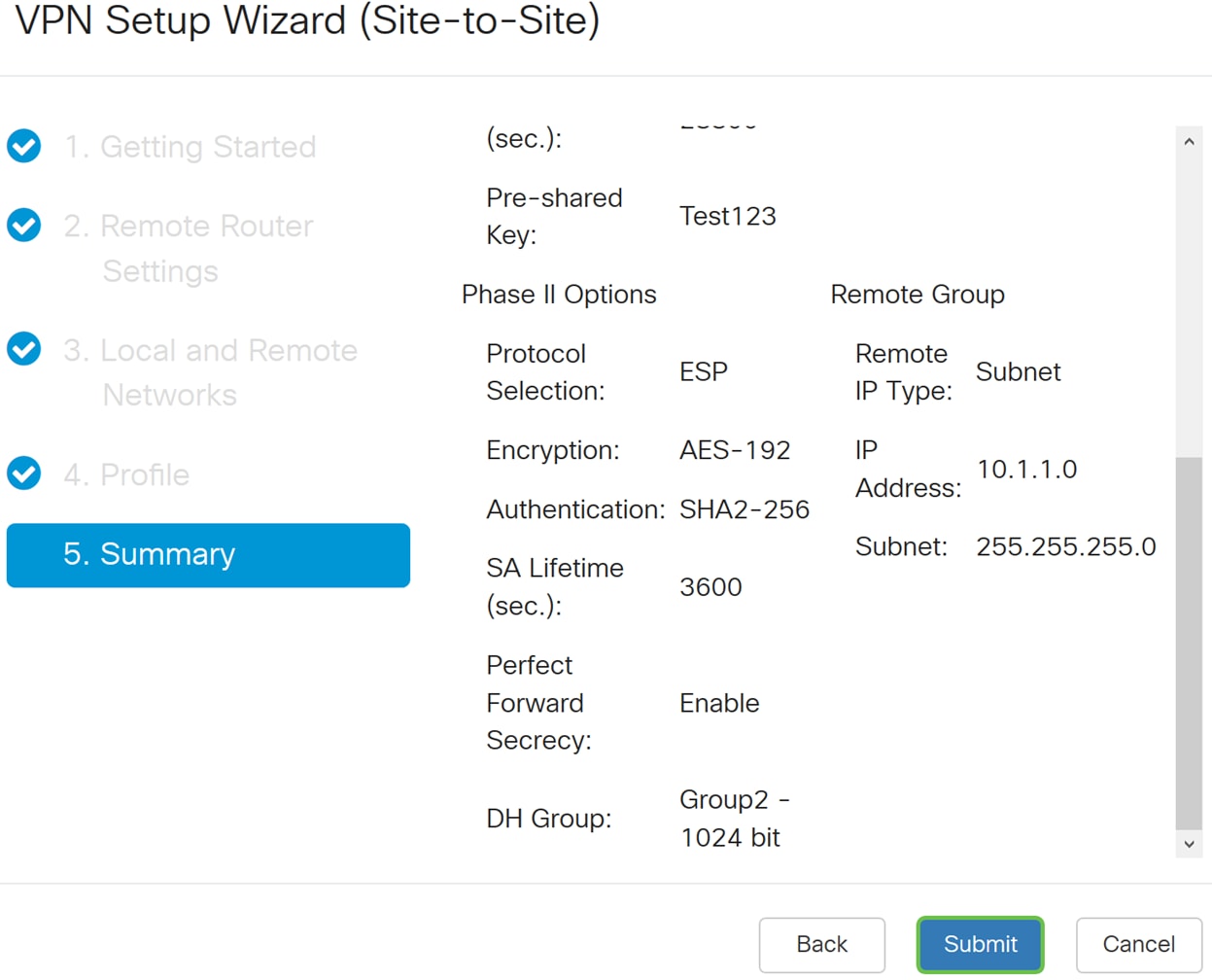

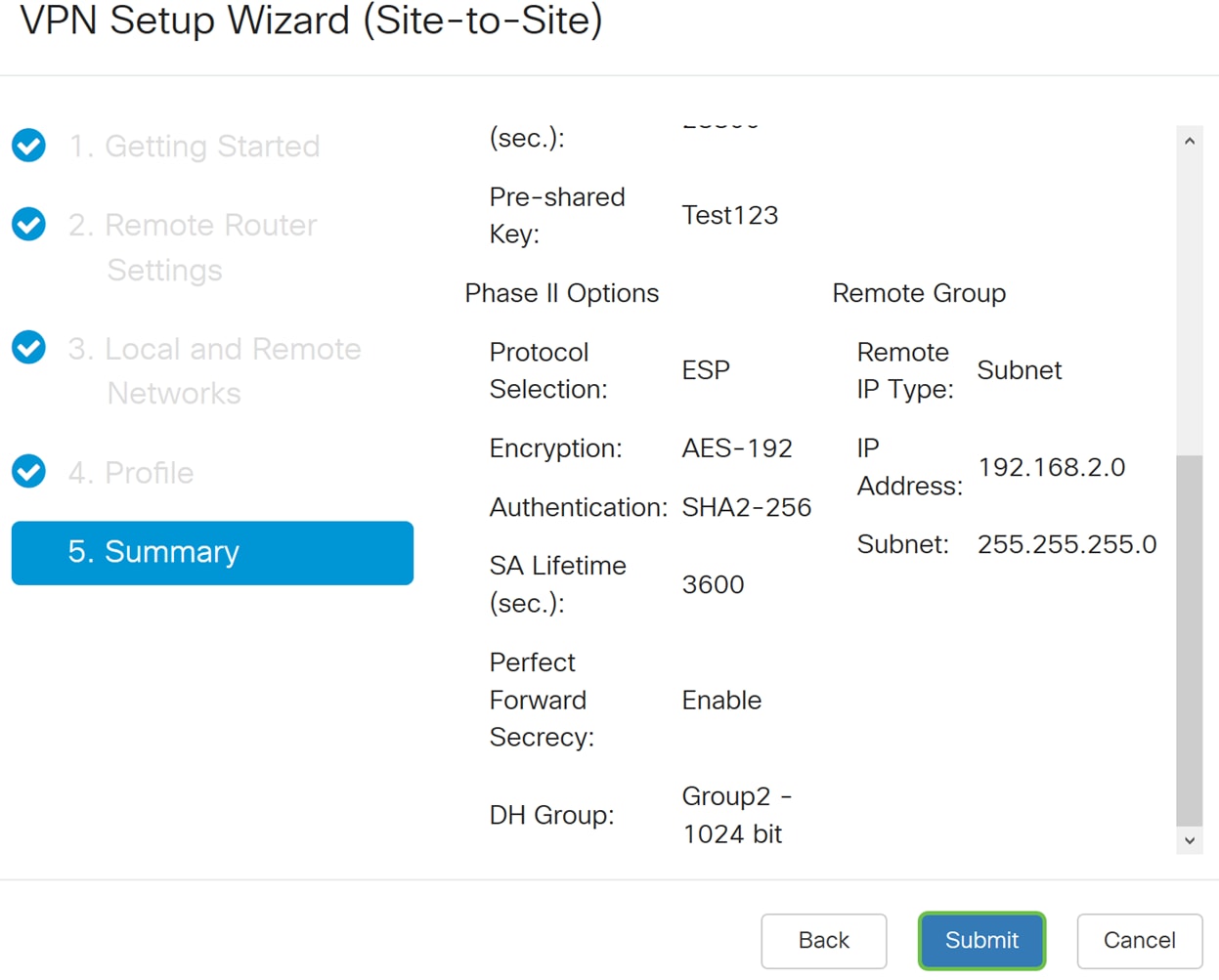

Étape 21. Vérifiez les informations, puis cliquez sur Submit.

Configuration de l'assistant de configuration VPN sur le routeur distant

Sur le routeur distant, vous devez configurer les mêmes paramètres de sécurité que votre routeur local, mais utiliser l'adresse IP du routeur local comme trafic distant.

Étape 1. Connectez-vous à la page de configuration Web de votre routeur distant (Routeur B) et accédez à VPN > VPN Setup Wizard.

Étape 2. Entrez un nom de connexion et choisissez l’interface qui sera utilisée pour le VPN si vous utilisez un RV260. Le RV160 a seulement une liaison WAN, donc vous ne pourrez pas sélectionner une interface dans la liste déroulante. Cliquez ensuite sur Next pour continuer.

Étape 3. Dans Remote Router Settings, sélectionnez le Remote Connection Type, puis entrez l’adresse IP WAN du routeur A. Cliquez ensuite sur Next pour passer à la section suivante.

Étape 4. Sélectionnez le trafic local et distant. Si vous avez sélectionné Subnet dans le champ Remote Traffic Selection, entrez dans le sous-réseau d'adresse IP privée du routeur A. Cliquez ensuite sur Next pour configurer la section Profile.

Étape 5. Dans la section Profile, sélectionnez les mêmes paramètres de sécurité que le routeur A. Nous avons également entré la même clé pré-partagée que le routeur A. Cliquez ensuite sur Next pour accéder à la page Summary.

Options de la phase I :

Options de la phase II :

Étape 6. Dans la page Summary, vérifiez que les informations que vous venez de configurer sont correctes. Cliquez ensuite sur Submit pour créer votre VPN site à site.

Remarque : Toutes les configurations actuellement utilisées par le routeur se trouvent dans le fichier de configuration en cours, qui est volatile et n'est pas conservé entre les redémarrages. Pour conserver la configuration entre les redémarrages, veillez à copier le fichier de configuration en cours dans le fichier de configuration initiale une fois que vous avez terminé toutes vos modifications. Pour ce faire, cliquez sur le bouton Save qui apparaît en haut de votre page ou naviguez jusqu'à Administration > Configuration Management. Vérifiez ensuite que votre source est Configuration en cours et que la destination est Configuration de démarrage. Cliquez sur Apply.

Conclusion

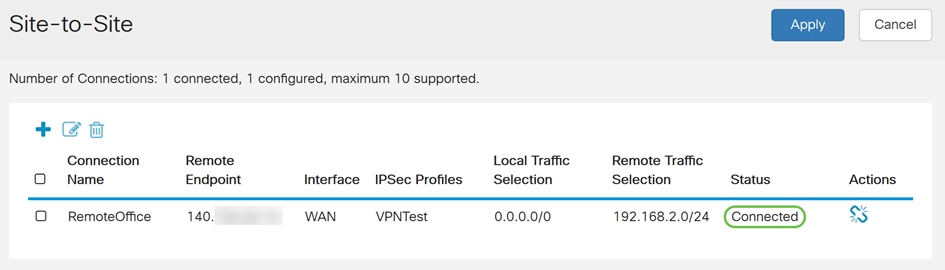

Vous devez avoir correctement configuré un VPN site à site à l'aide de l'Assistant de configuration VPN. Suivez les étapes ci-dessous pour vérifier que votre VPN de site à site est connecté.

Étape 1. Pour vérifier que votre connexion a été établie, vous devriez voir un état Connected lorsque vous naviguez vers VPN > IPSec VPN > Site-to-Site.

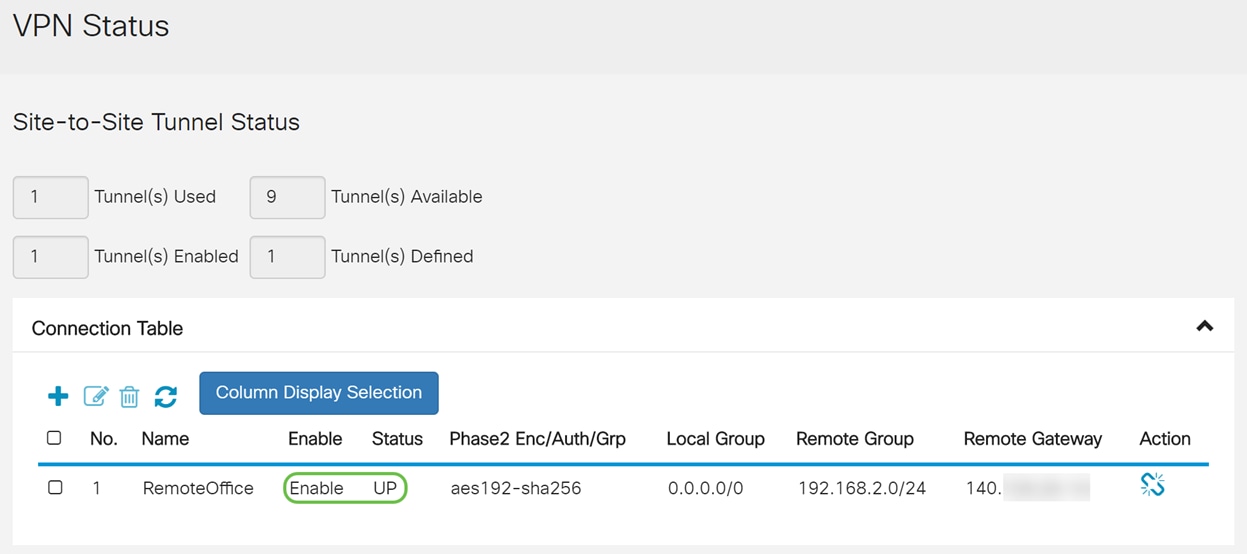

Étape 2. Accédez à Status and Statistics > VPN Status et vérifiez que le tunnel site à site est Enabled et UP.

Commentaires

Commentaires