Configuration des paramètres avancés et du basculement VPN site à site sur les routeurs RV160 et RV260

Objectif

L'objectif de ce document est de vous montrer comment configurer les paramètres avancés VPN de site à site et le basculement sur incident sur les routeurs RV160 et RV260.

Introduction

Un réseau privé virtuel (VPN) est un excellent moyen de connecter des travailleurs distants à un réseau sécurisé. Un VPN permet à un hôte distant d’agir comme s’il était connecté au réseau sécurisé sur site. Dans un VPN de site à site, le routeur local situé à un emplacement se connecte à un routeur distant via un tunnel VPN. Ce tunnel encapsule les données de manière sécurisée en utilisant des techniques de cryptage et d'authentification standard pour sécuriser les données envoyées. Une configuration identique doit être effectuée des deux côtés de la connexion pour qu'une connexion VPN de site à site soit établie. La configuration VPN site à site avancée offre la souplesse nécessaire pour configurer des configurations facultatives pour le tunnel VPN.

Le basculement est une fonctionnalité puissante qui assure une connexion constante entre ces deux sites. Cela est utile lorsque la tolérance aux pannes est importante. Un basculement se produit lorsque le routeur principal est en panne. À ce stade, un routeur secondaire ou de secours prend le relais et fournit une connexion. Cela permet d'éviter un point de défaillance unique.

Périphériques pertinents

· RV160

· RV260

Version du logiciel

·1.0.00.13

Conditions préalables

Avant de configurer les paramètres avancés et le basculement pour le VPN de site à site sur les routeurs RV160 et RV260, vous devez configurer le profil IPsec et le VPN de site à site sur votre routeur local et distant. Vous trouverez ci-dessous une liste d'articles qui peuvent vous aider à les configurer. Vous avez la possibilité d'utiliser l'Assistant de configuration VPN qui vous aidera à configurer à la fois le profil IPsec et le VPN site à site ou vous pouvez les configurer séparément et suivre les deux documents fournis ci-dessous.

1. Configuration de l'assistant de configuration VPN sur les routeurs RV160 et RV260

OU

1. Configuration des profils IPSec (mode de sélection automatique) sur les routeurs RV160 et RV260 (facultatif)

2. Configuration du VPN site à site sur les routeurs RV160 et RV260

Configuration des paramètres avancés du VPN site à site

Les paramètres avancés doivent être configurés de la même manière des deux côtés de la connexion VPN.

Étape 1. Connectez-vous à l'utilitaire de configuration Web.

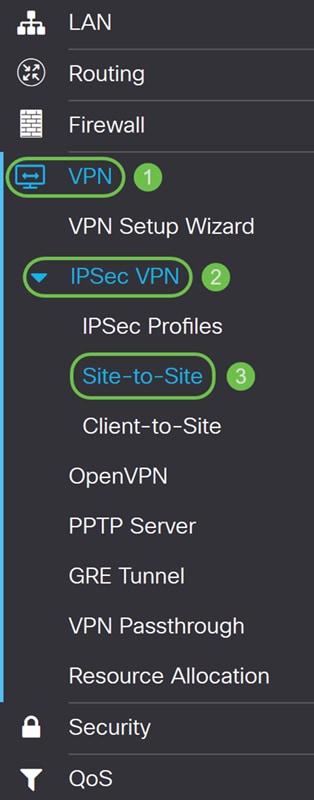

Étape 2. Accédez à VPN > IPSec VPN > Site-to-Site.

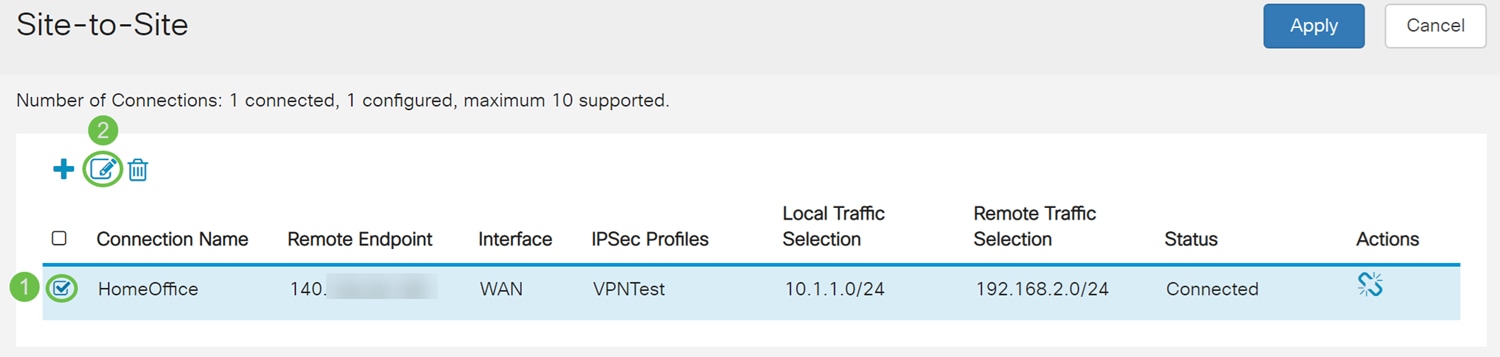

Étape 3. Cochez la case de la connexion à modifier. Appuyez ensuite sur l'icône stylo et papier pour modifier la connexion. Dans cet exemple, la connexion nommée HomeOffice est sélectionnée.

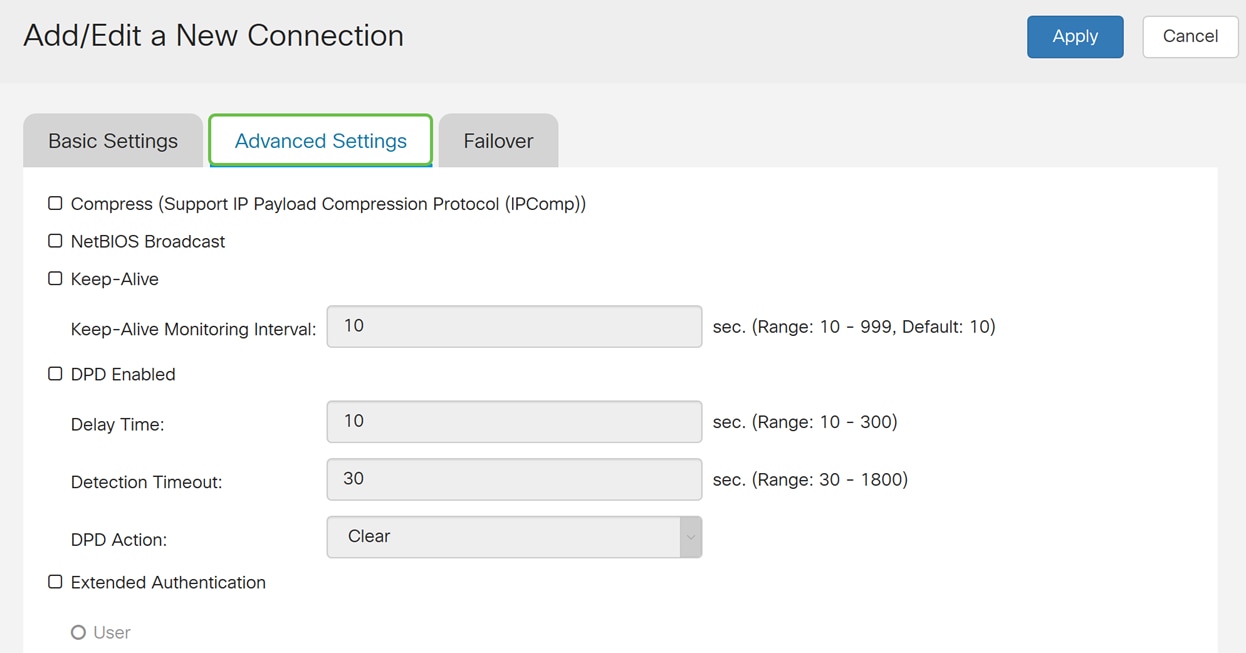

Étape 4. Cliquez sur l'onglet Paramètres avancés.

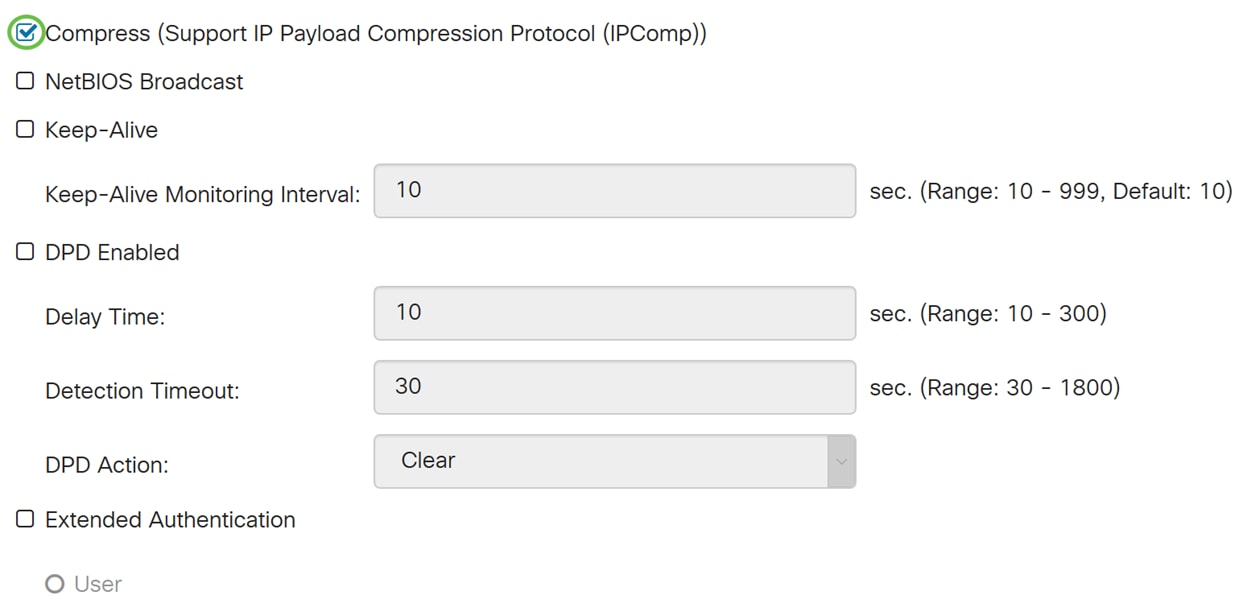

Étape 5. Cochez la case Compress (Support IP Payload Compression Protocol (IPComp)) pour permettre au routeur de proposer la compression lorsqu'il démarre une connexion. Ce protocole réduit la taille des datagrammes IP. Si le répondeur rejette cette proposition, le routeur n’implémente pas la compression. Lorsque le routeur est le répondeur, il accepte la compression, même si la compression n'est pas activée. Si vous activez cette fonctionnalité pour ce routeur, vous devez l'activer sur le routeur distant (l'autre extrémité du tunnel).

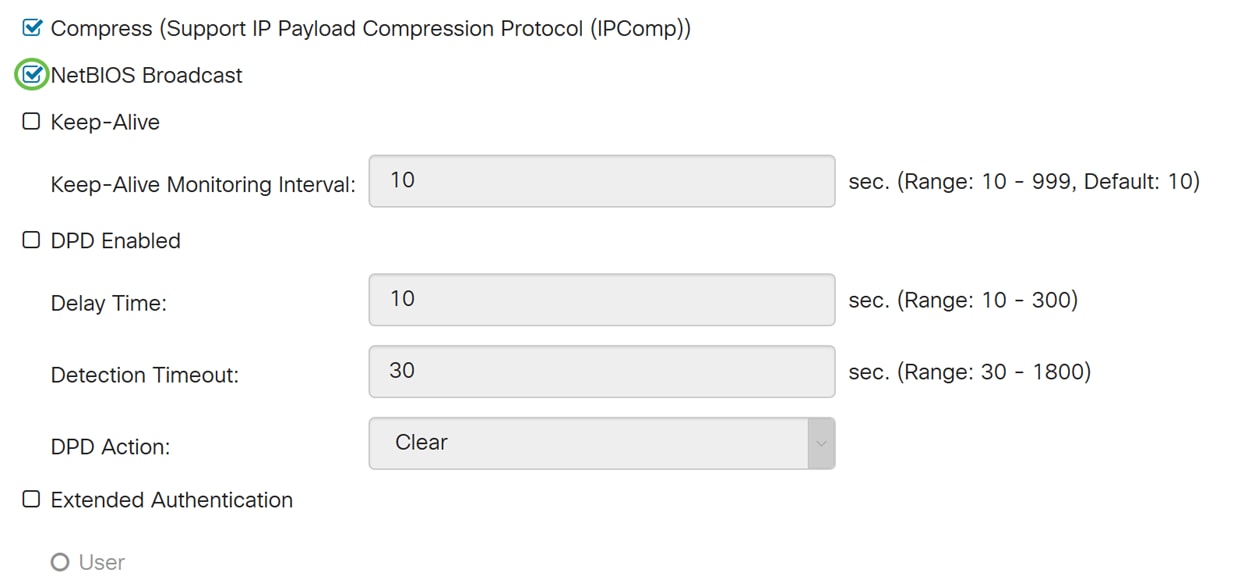

Étape 6. Les messages de diffusion sont utilisés pour la résolution de noms dans les réseaux Windows afin d'identifier les ressources telles que les ordinateurs, les imprimantes et les serveurs de fichiers. Ces messages sont utilisés par certaines applications logicielles et fonctionnalités Windows telles que Voisinage réseau. Le trafic de diffusion LAN n'est généralement pas transmis via un tunnel VPN. Cependant, vous pouvez cocher cette case pour autoriser la rediffusion des diffusions NetBIOS d'une extrémité du tunnel à l'autre extrémité. Cochez la case NetBIOS Broadcast pour l'activer.

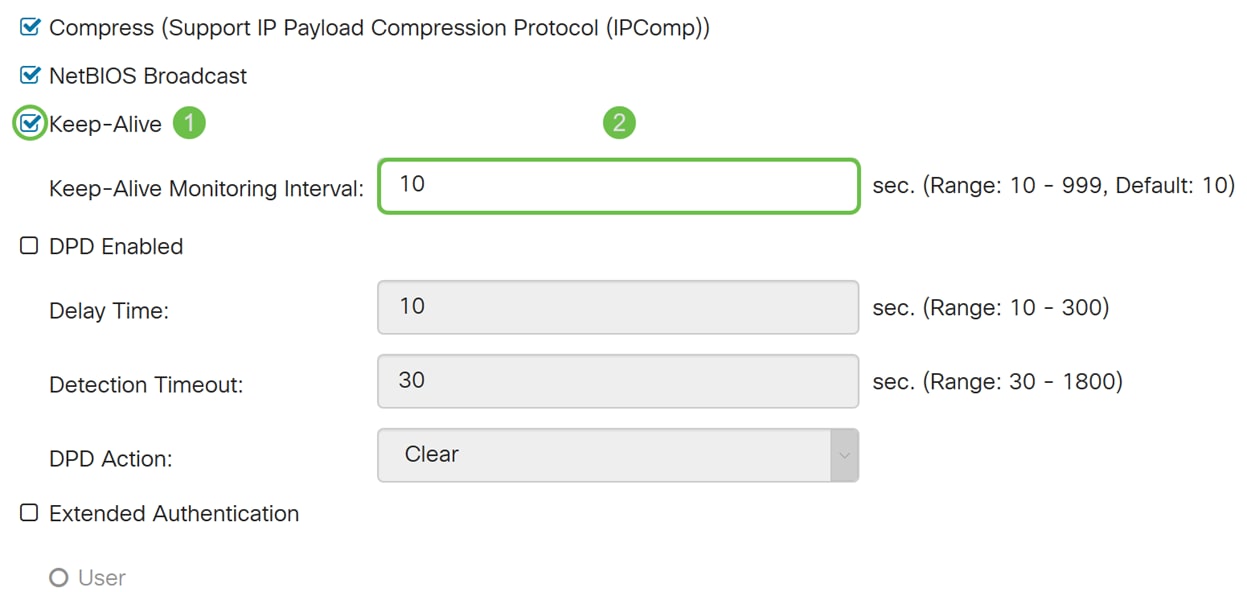

Étape 7. Cochez la case Keep-Alive pour permettre au routeur de tenter de rétablir la connexion VPN à intervalles réguliers. Entrez le nombre de secondes pour définir l'intervalle de surveillance de la conservation d'activité dans le champ Intervalle de surveillance de conservation d'activité. La plage est comprise entre 10 et 999 secondes.

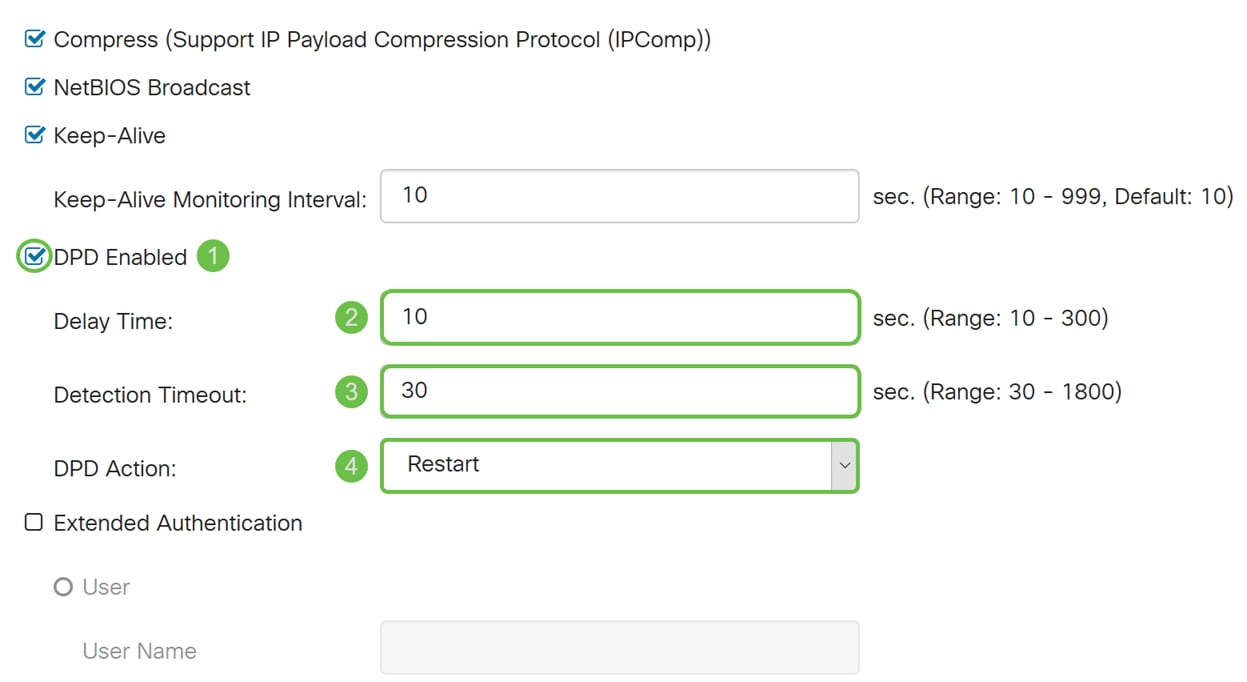

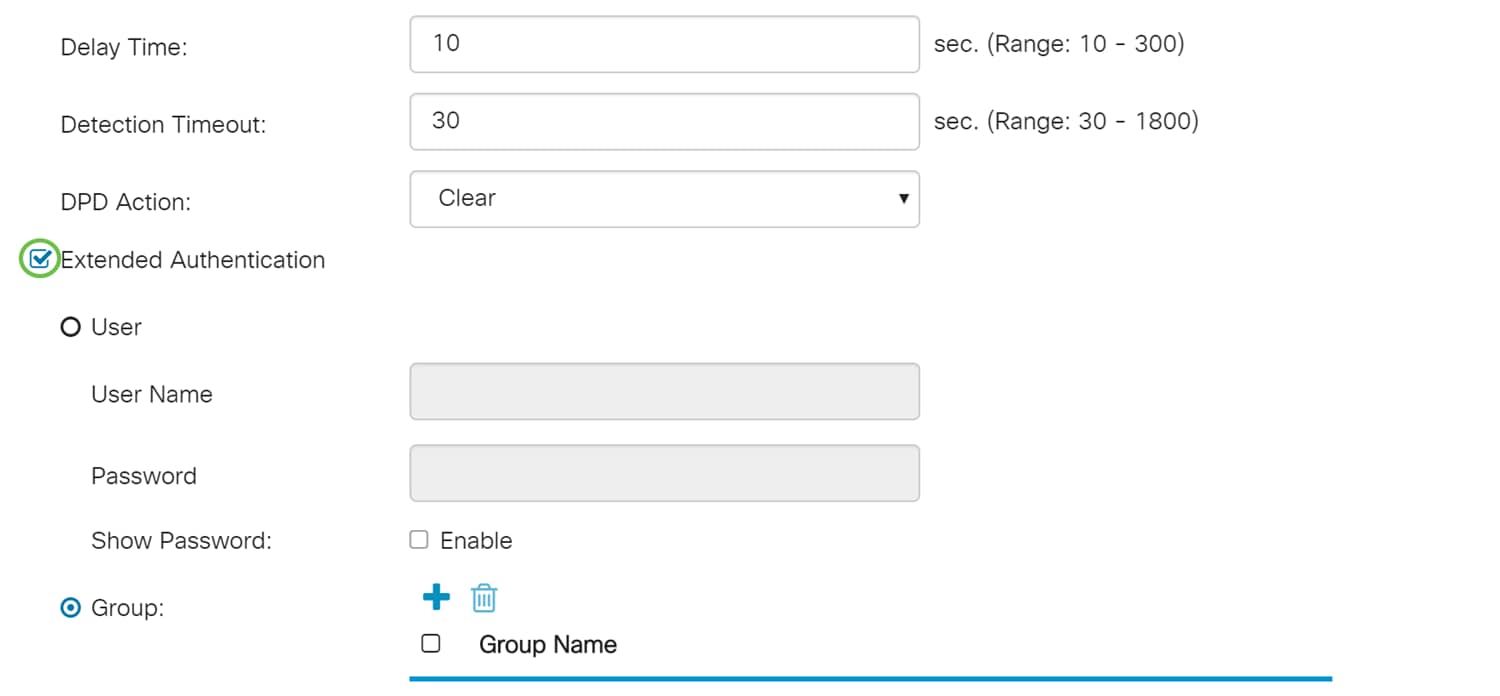

Étape 8. Cochez la case Dead Peer Detection (DPD) Enabled pour activer DPD. Il envoie des messages HELLO/ACK périodiques pour vérifier l'état du tunnel VPN. L'option DPD doit être activée aux deux extrémités du tunnel VPN. Spécifiez l'intervalle entre les messages HELLO/ACK dans le champ Intervalle en saisissant les informations suivantes :

· Delay Time : saisissez le délai en secondes entre chaque message Hello. La plage est comprise entre 10 et 300 secondes et la valeur par défaut est 10.

· Detection Timeout : saisissez le délai en secondes pour déclarer que l'homologue est mort. La plage est comprise entre 30 et 1 800 secondes.

Action DPD · - Action à entreprendre après le délai DPD. Sélectionnez Effacer ou Redémarrer dans la liste déroulante.

Étape 9. Cochez Extended Authentication si vous voulez activer l'authentification étendue. Cela fournira un niveau d'authentification supplémentaire qui exigera des utilisateurs distants qu'ils saisissent leurs informations d'identification avant d'obtenir l'accès au VPN. Pour que l'authentification étendue fonctionne, le site principal doit utiliser l'authentification de groupe et le site distant doit utiliser l'authentification de l'utilisateur. Au cours des prochaines étapes, nous allons configurer le site principal pour utiliser l'authentification de groupe.

Note: Il est recommandé de configurer Client-to-Site pour l'authentification des utilisateurs au lieu de l'authentification étendue.

Si vous n'avez pas encore créé de groupe d'utilisateurs pour votre site principal, cliquez sur le lien pour savoir comment créer un groupe d'utilisateurs situé dans cet article : Création d'un groupe d'utilisateurs pour l'authentification étendue.

Pour savoir comment créer des comptes d'utilisateurs, cliquez sur le lien à rediriger vers la section : Création d'un compte d'utilisateur pour l'authentification étendue.

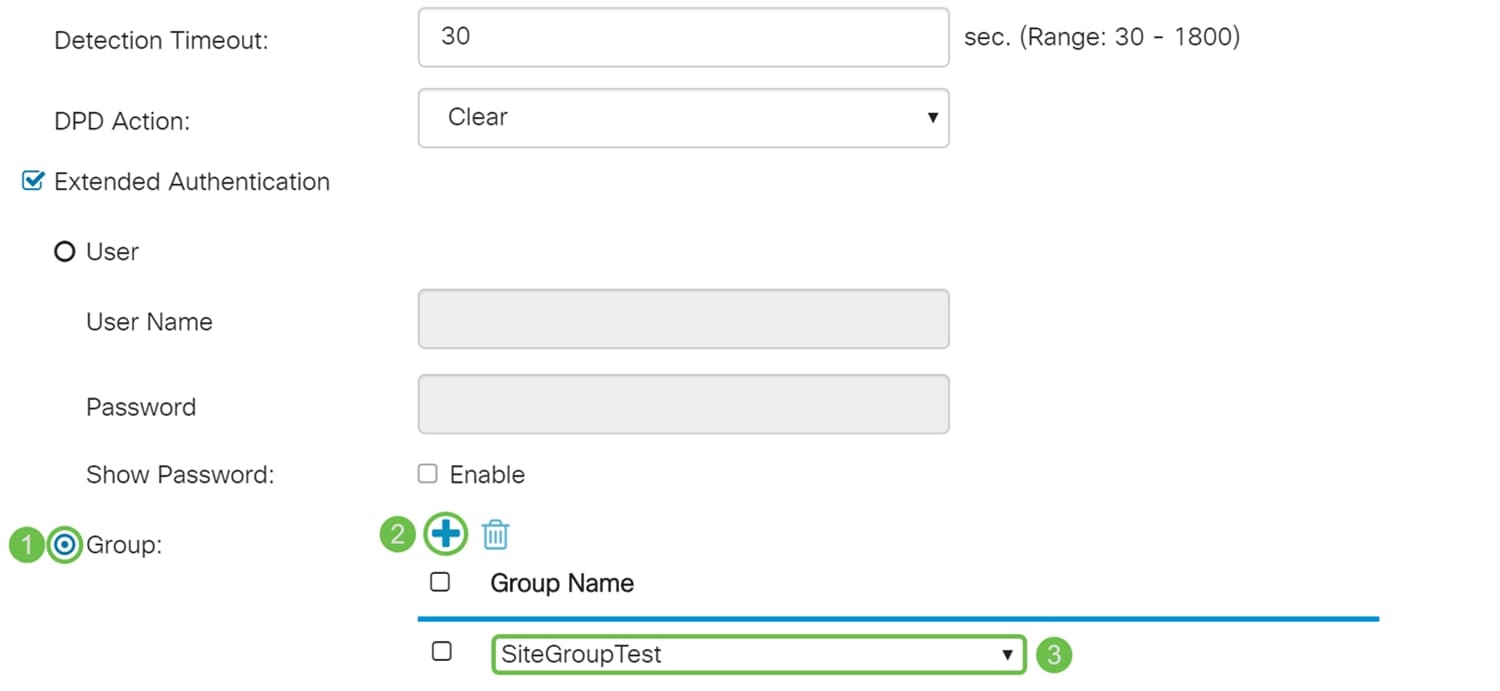

Étape 10. Sélectionnez Groupe comme authentification étendue et appuyez sur l'icône plus pour ajouter un nouveau groupe. Dans la liste déroulante, sélectionnez le groupe à utiliser pour l'authentification. Assurez-vous que les utilisateurs que vous voulez appartiennent à ce groupe.

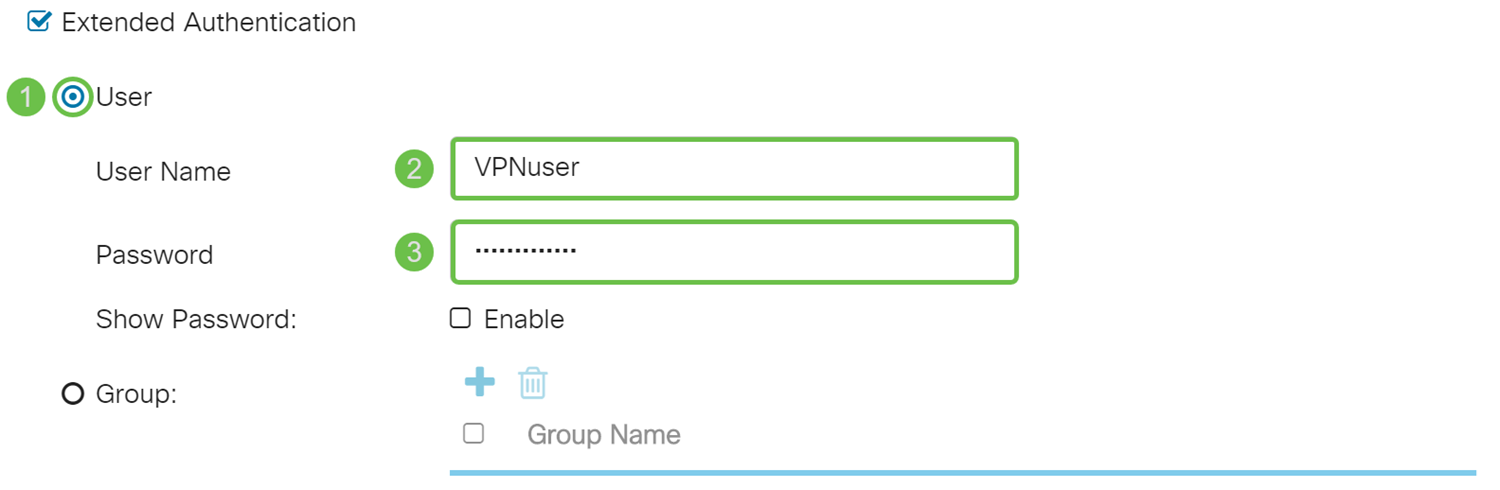

Étape 11. Au cours des prochaines étapes, nous allons configurer le routeur distant pour utiliser l'authentification des utilisateurs. Dans le routeur distant, cochez la case Authentification étendue pour activer l'authentification étendue.

Étape 12. Sélectionnez Utilisateur comme authentification étendue. Entrez le nom d'utilisateur et le mot de passe de l'utilisateur dans le groupe sélectionné dans le routeur principal. Dans cet exemple, VPNuser et CiscoTest123 ! a été saisi.

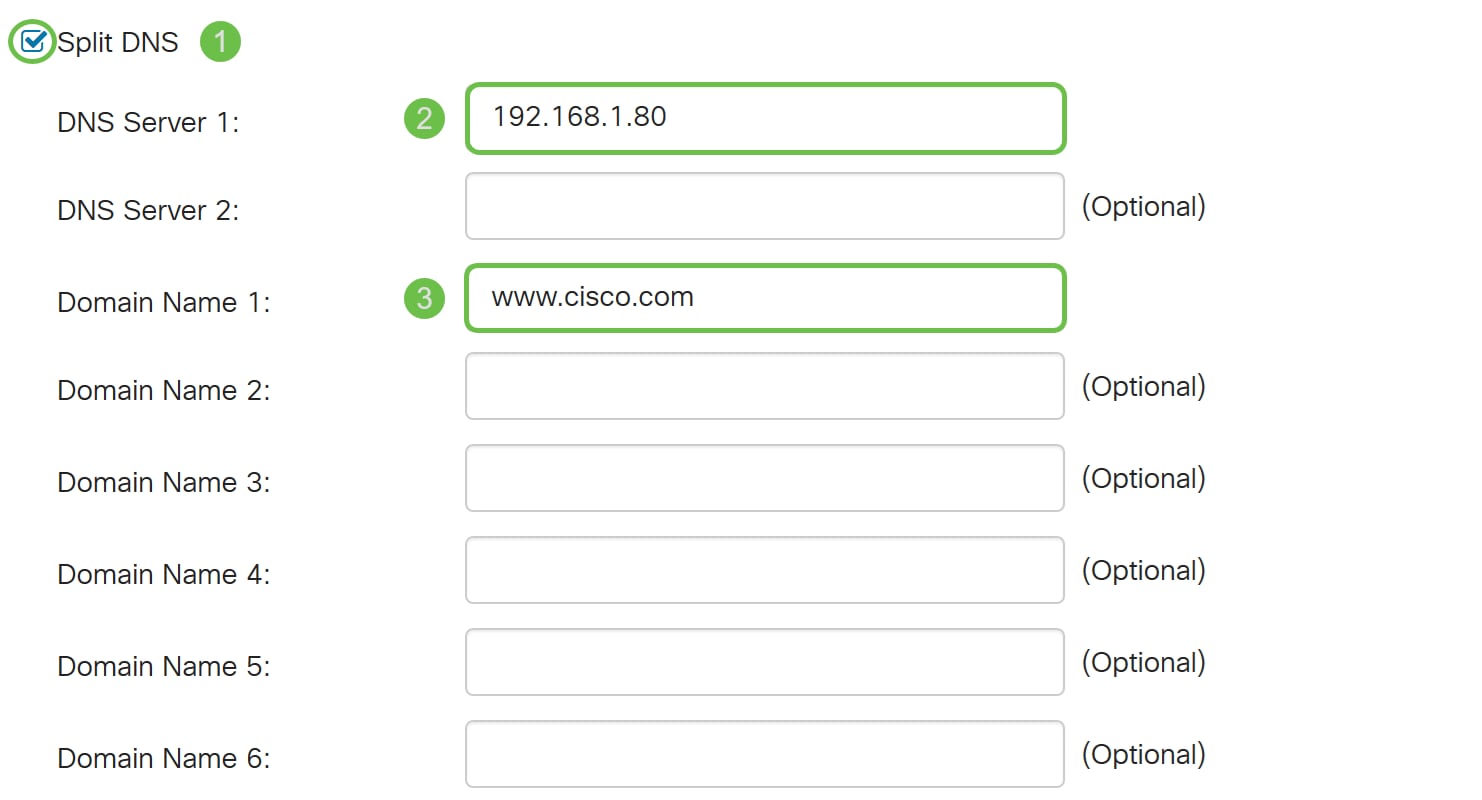

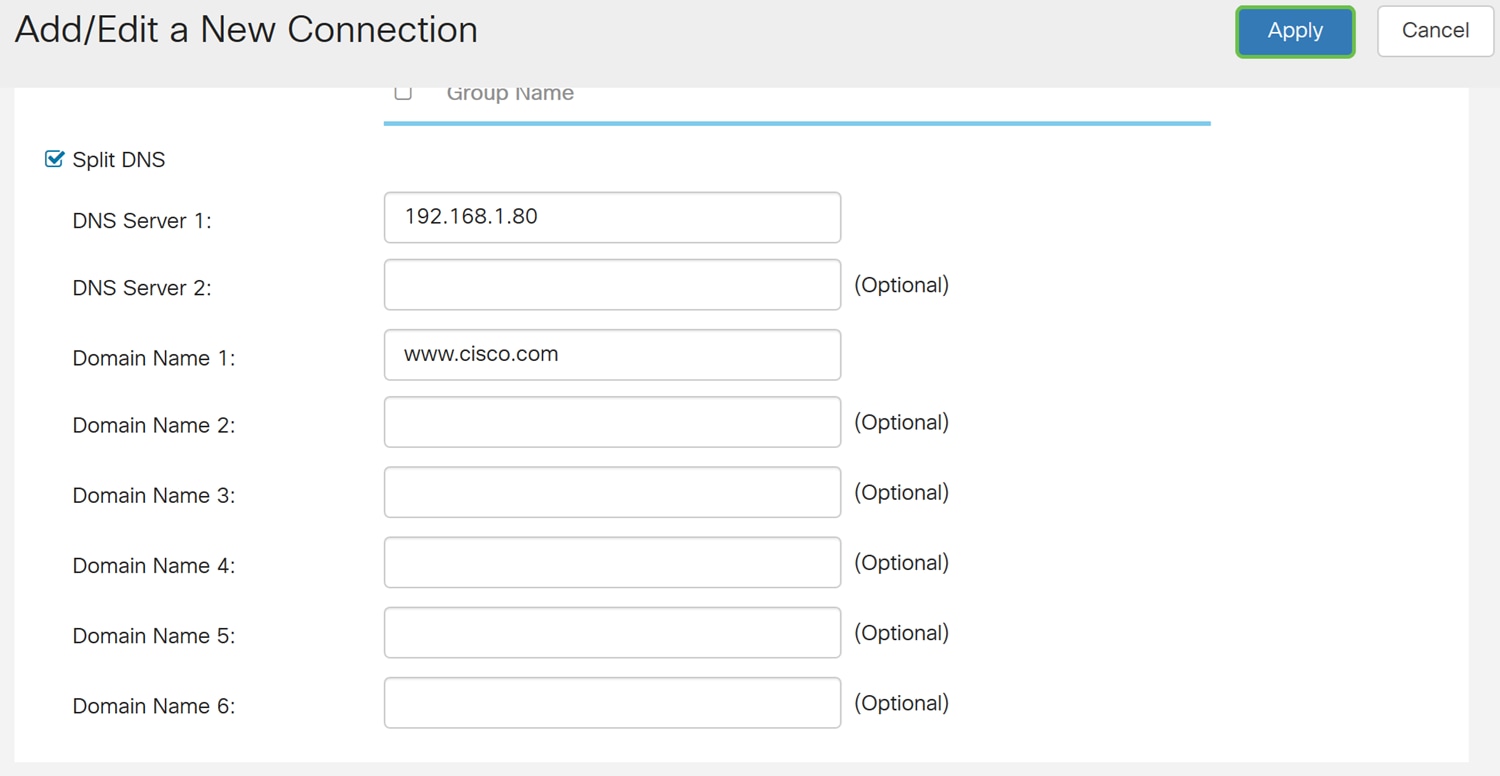

Étape 13. Cochez Split DNS pour activer. Cela divise le serveur DNS (Domain Name System) et les autres requêtes DNS en un autre serveur DNS, en fonction des noms de domaine spécifiés. Lorsque le routeur reçoit une demande de résolution d’adresse, il inspecte le nom de domaine. Si le nom de domaine correspond à un nom de domaine dans les paramètres DNS partagés, il transmet la requête au serveur DNS spécifié au sein du réseau du serveur VPN. Sinon, la requête est transmise au serveur DNS spécifié dans les paramètres d'interface WAN (c'est-à-dire le serveur DNS du FAI).

Le DNS fractionné est séparé en deux zones pour le même domaine. L’une doit être utilisée par le réseau interne et l’autre par le réseau externe. Le DNS fractionné dirige les hôtes internes vers un DNS interne pour la résolution de noms et les hôtes externes sont dirigés vers un DNS externe pour la résolution de noms.

Si vous avez activé le DNS fractionné, saisissez l'adresse IP du serveur DNS à utiliser pour les domaines spécifiés. Le cas échéant, spécifiez un serveur DNS secondaire dans le champ Serveur DNS 2. Dans le champ Domain Name 1-6, saisissez les noms de domaine des serveurs DNS. Les requêtes pour les domaines sont transmises au serveur DNS spécifié.

Étape 14. Cliquez sur Apply.

Création d'un groupe d'utilisateurs pour l'authentification étendue

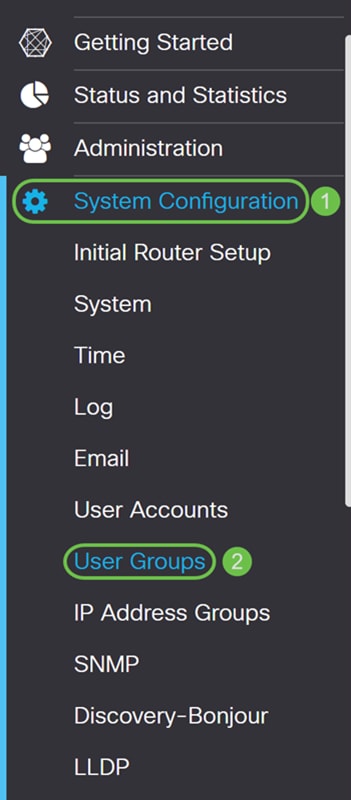

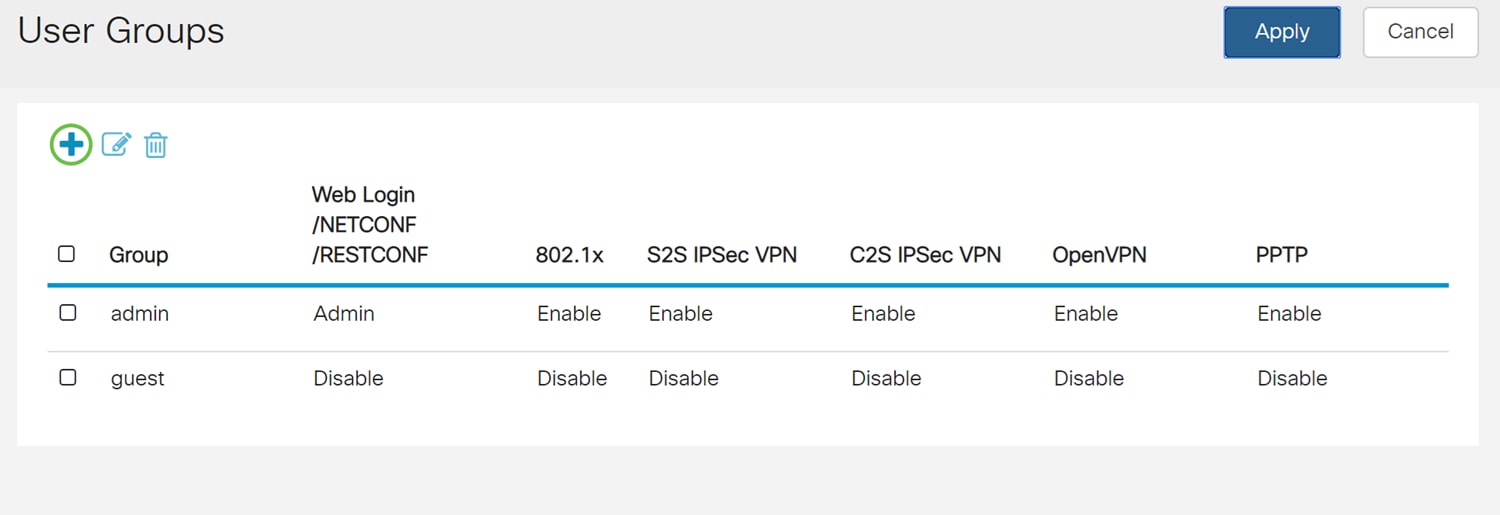

Étape 1. Accédez à Configuration système > Groupes d'utilisateurs.

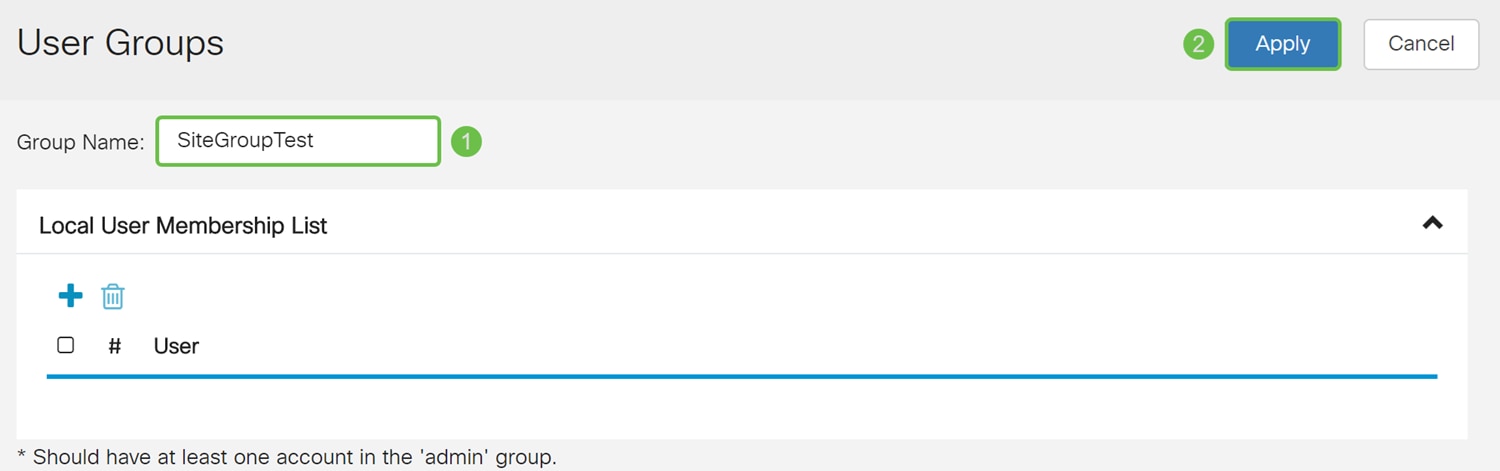

Étape 2. Cliquez sur l'icône plus pour ajouter un nouveau groupe d'utilisateurs.

Étape 3. Entrez un nom dans le champ Nom du groupe, puis appuyez sur Appliquer. Dans cet exemple, SiteGroupTest a été entré comme nom de groupe.

Configuration des comptes d'utilisateurs pour l'authentification étendue

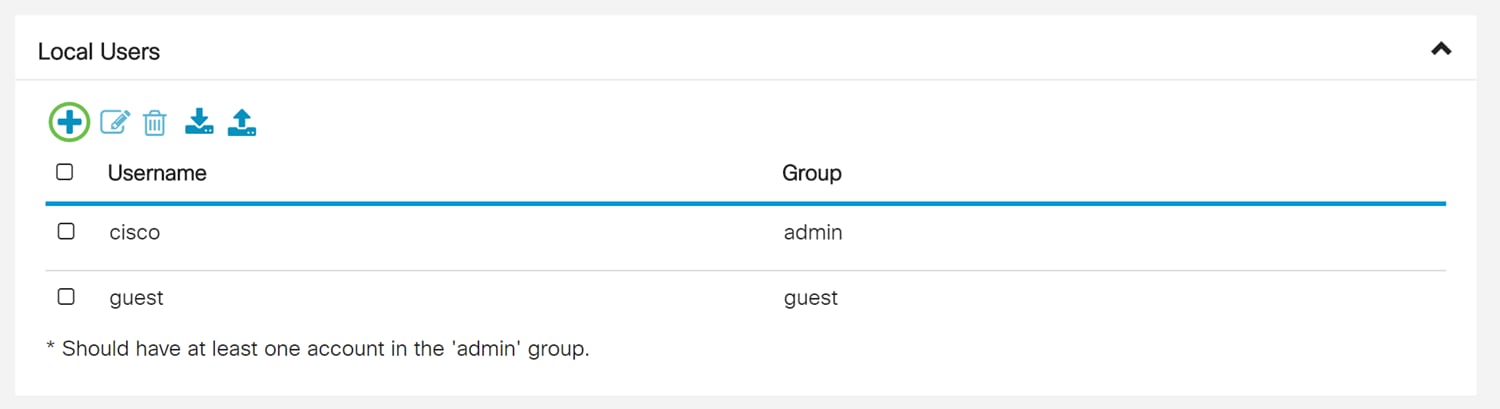

Remarque importante : Laissez le compte d'administrateur par défaut dans le groupe d'administrateurs et créez un nouveau compte d'utilisateur et un nouveau groupe d'utilisateurs pour Shrew Soft. Si vous déplacez votre compte d'administrateur vers un autre groupe, vous vous empêcherez de vous connecter au routeur.

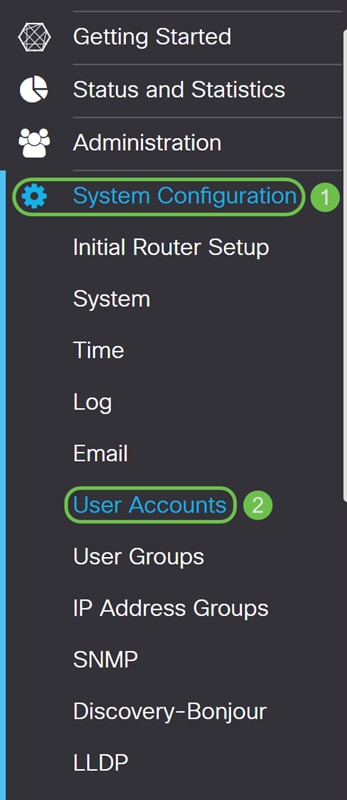

Étape 1. Accédez à Configuration système > Comptes d'utilisateurs.

Étape 2. Faites défiler la page vers le bas jusqu'à Utilisateurs locaux. Cliquez sur l'icône plus pour ajouter un nouvel utilisateur local.

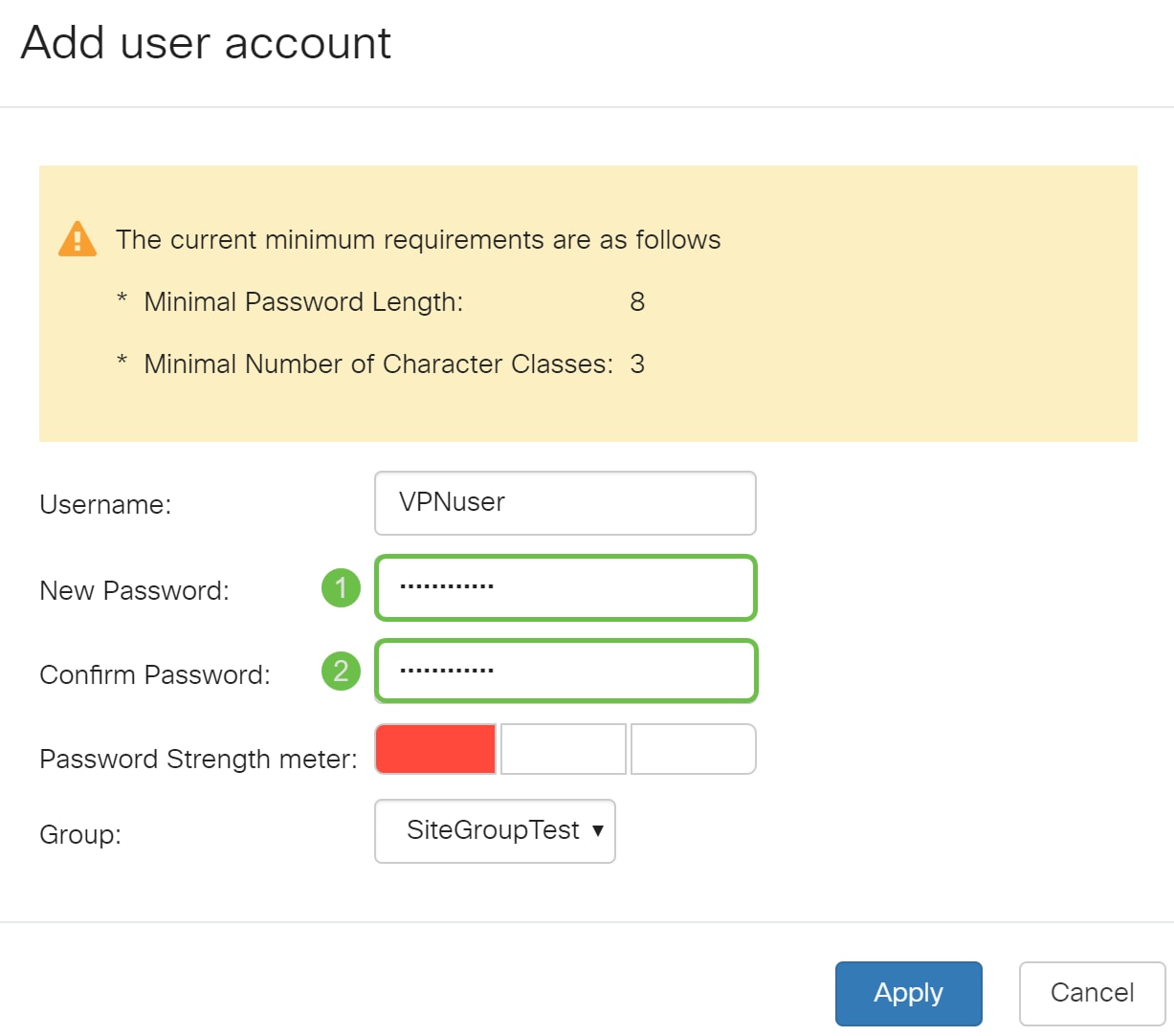

Étape 3. La page Ajouter un compte d'utilisateur s'ouvre. Entrez un nom d'utilisateur dans le champ Nom d'utilisateur. Dans cet exemple, VPNuser a été entré en tant que nom d'utilisateur.

Étape 4. Entrez un mot de passe dans le champ Nouveau mot de passe et Confirmer le mot de passe. Dans cet exemple, CiscoTest123 ! a été saisi.

Note: Ce mot de passe a été utilisé comme exemple, mais il est recommandé d'utiliser un mot de passe plus complexe.

Étape 5. Sélectionnez un groupe, puis appuyez sur Appliquer pour créer votre nouveau compte d'utilisateur. Dans cet exemple, SiteGroupTest a été sélectionné comme groupe.

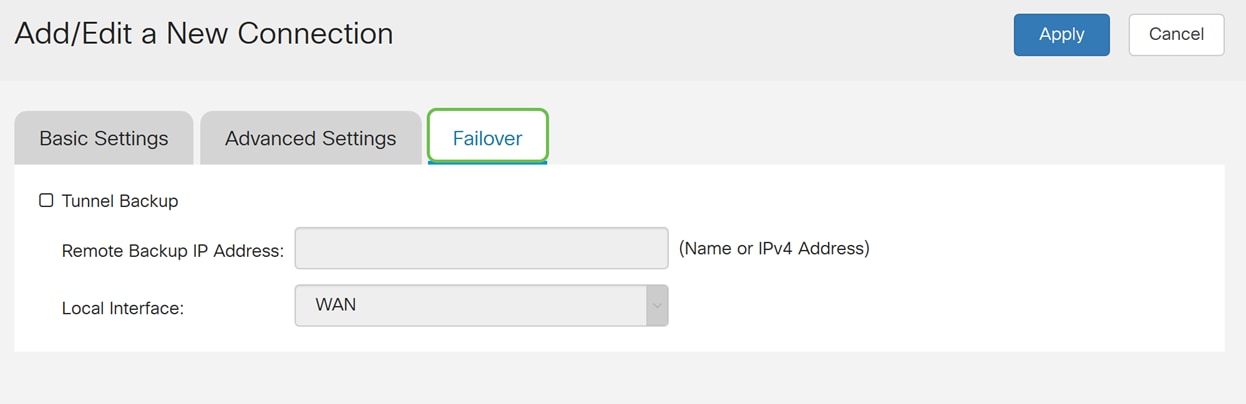

Configuration du basculement

Pour activer le basculement de site à site, le maintien en vie doit être activé dans l'onglet Paramètres avancés.

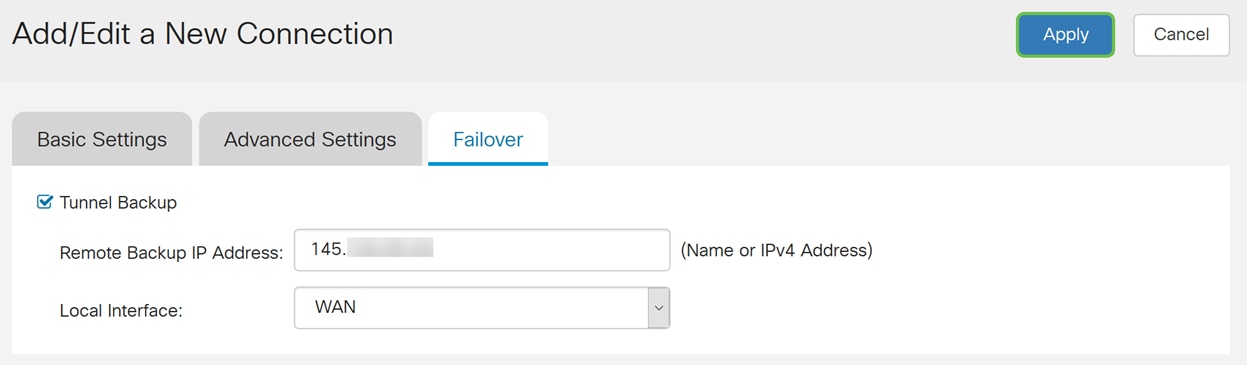

Étape 1. Cliquez sur l'onglet Failover pour configurer le basculement.

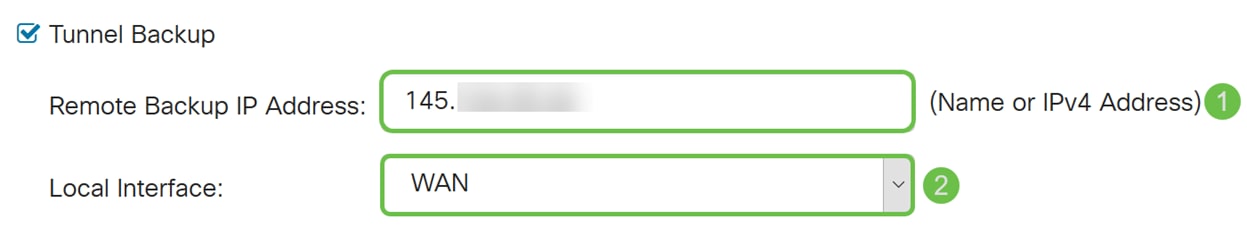

Étape 2. Cochez Tunnel Backup pour activer. Lorsque le tunnel principal est désactivé, cette fonctionnalité permet au routeur de rétablir le tunnel VPN en utilisant une adresse IP alternative pour le pair distant ou un WAN local alternatif. Cette fonctionnalité n'est disponible que si DPD est activé.

Étape 3. Dans le champ Remote Backup IP Address, saisissez l'adresse IP de l'homologue distant ou saisissez à nouveau l'adresse IP WAN déjà définie pour la passerelle distante. Sélectionnez ensuite l'interface locale (WAN1, WAN2, USB1 ou USB2) dans la liste déroulante.

Étape 4. Cliquez sur Apply.

Conclusion

Vous devez maintenant avoir correctement configuré les paramètres avancés et le basculement pour votre VPN de site à site sur les routeurs RV160 et RV260. Votre VPN site à site doit toujours être connecté.

Commentaires

Commentaires