Configuration du mode de clé manuelle du profil IPsec sur RV160 et RV260

Objectif

L'objectif de ce document est de vous montrer comment configurer le profil IPsec pour le mode de clé manuelle sur les routeurs des gammes RV160 et RV260.

Introduction

IPsec vous garantit une communication privée sécurisée sur Internet. Elle garantit la confidentialité, l’intégrité et l’authenticité de deux hôtes ou plus pour la transmission d’informations sensibles sur Internet. IPsec est couramment utilisé dans un réseau privé virtuel (VPN), mis en oeuvre au niveau de la couche IP, et peut aider de nombreuses applications qui manquent de sécurité. Un VPN est utilisé pour fournir un mécanisme de communication sécurisé pour les données sensibles et les informations IP transmises via un réseau non sécurisé tel qu'Internet. Il offre une solution flexible aux utilisateurs distants et à l'entreprise pour protéger les informations sensibles des autres parties du même réseau.

Le mode de frappe manuelle réduit la flexibilité et les options d'IPsec. Elle nécessite que l'utilisateur fournisse le matériel de clé et les informations d'association de sécurité nécessaires à chaque périphérique en cours de configuration. La clé manuelle ne s'adapte pas bien car elle est généralement mieux utilisée dans un environnement de petite taille.

Il est conseillé d'utiliser cette méthode uniquement si l'implémentation d'Internet Key Exchange (IKE)v1 ou IKEv2 sur ce routeur n'est pas identique à celle de votre routeur distant ou si l'un des routeurs ne prend pas en charge IKE. Dans ces cas, vous pouvez saisir manuellement les clés. Il est recommandé de configurer le mode de clé automatique pour le profil IPsec au lieu du mode de clé manuelle si votre routeur prend en charge IKEv1 ou IKEv2 et respecte les mêmes normes.

Lorsque vous utilisez le mode de frappe manuelle, assurez-vous que votre Key In sur votre routeur local est la Key Out sur le routeur distant et que la Key In sur votre routeur distant est la Key Out sur votre routeur local.

Voici un exemple de configuration pour les deux routeurs :

| Champ | Router A | Router B |

| SPI entrant | 100 | 100 |

| SPI sortant | 100 | 100 |

| Chiffrement | AES-256 | AES-256 |

| Clé d'entrée | ...91bb2b489ba0d28c7741b | ...858b8c5ec355505650b16 |

| Clé de sortie | ...858b8c5ec355505650b16 | ...91bb2b489ba0d28c7741b |

| Authentification | SHA2-256 | SHA2-256 |

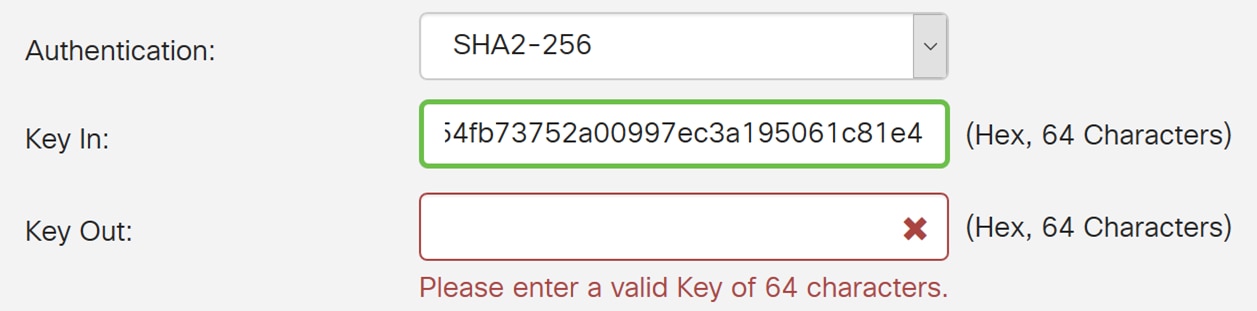

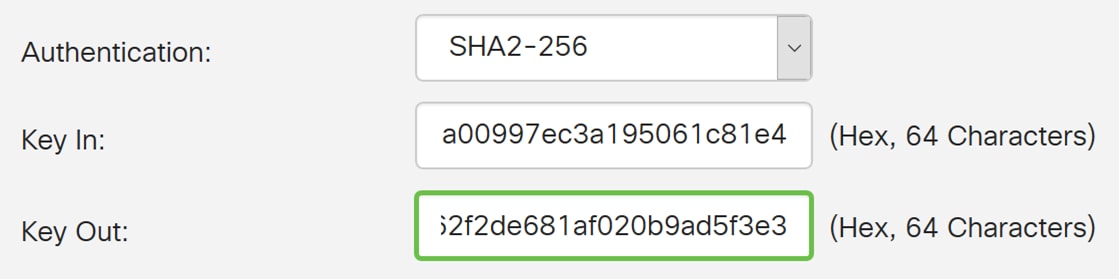

| Clé d'entrée | ...A00997ec3a195061c81e4 | ...2f2de681af020b9ad5f3e3 |

| Clé de sortie | ...2f2de681af020b9ad5f3e3 | ...A00997ec3a195061c81e4 |

Pour plus d'informations sur la technologie Cisco IPsec, cliquez sur ce lien : Présentation de la technologie Cisco IPSec.

Pour savoir comment configurer des profils IPsec à l'aide du mode de sélection automatique sur les routeurs RV160 et RV260, cliquez ici.

Pour savoir comment configurer un VPN de site à site sur les routeurs RV160 et RV260, cliquez ici.

Pour configurer un VPN de site à site à l'aide de l'assistant de configuration, reportez-vous à l'article sur : Configuration de l'assistant de configuration VPN sur les routeurs RV160 et RV260.

Périphériques pertinents

· RV160

· RV260

Version du logiciel

·1.0.00.15

Configuration du profil IPsec à l'aide du mode Clé manuelle

Étape 1. Connectez-vous à l'utilitaire de configuration Web.

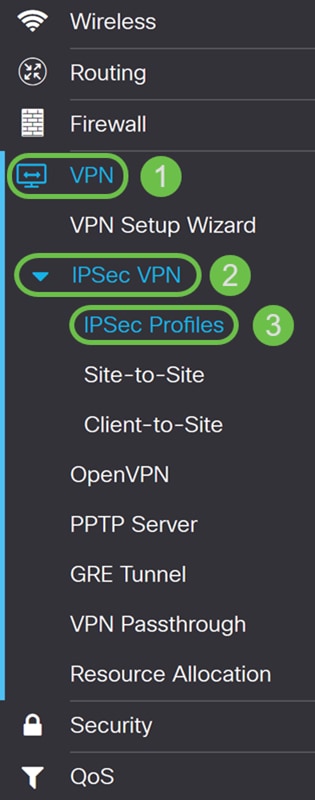

Étape 2. Accédez à VPN > IPSec VPN > IPSec Profiles.

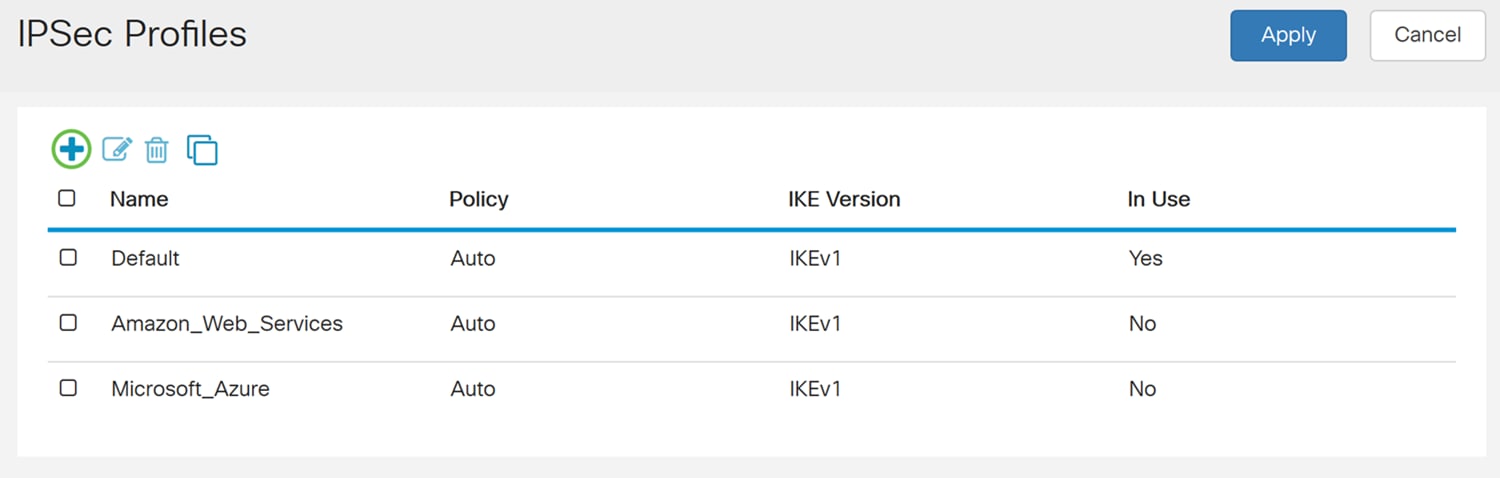

Étape 3. Appuyez sur l'icône plus pour créer un profil IPsec.

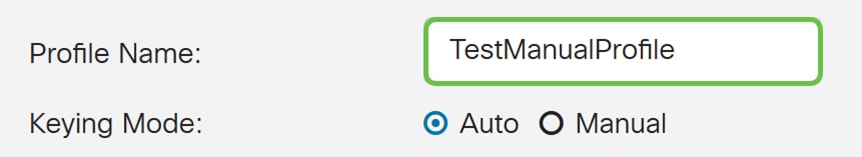

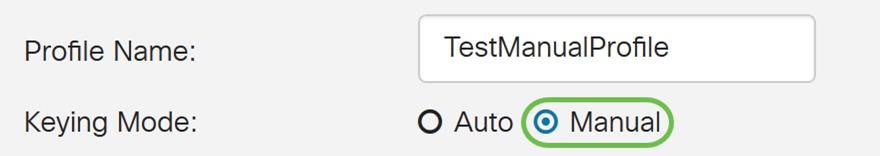

Étape 4. Entrez un nom de profil dans le champ Nom du profil.

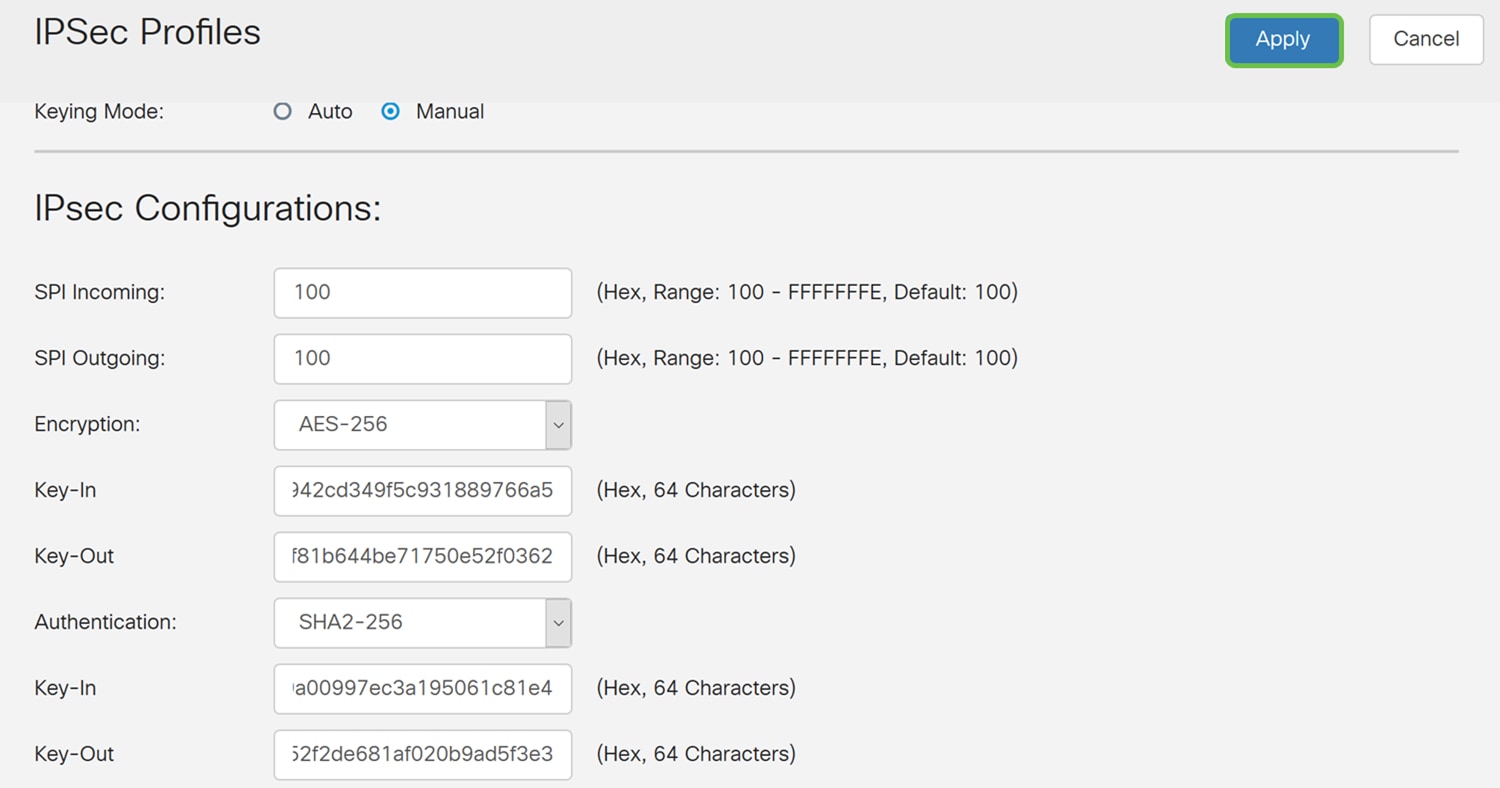

Étape 5. Sélectionnez Manual pour le mode Clé.

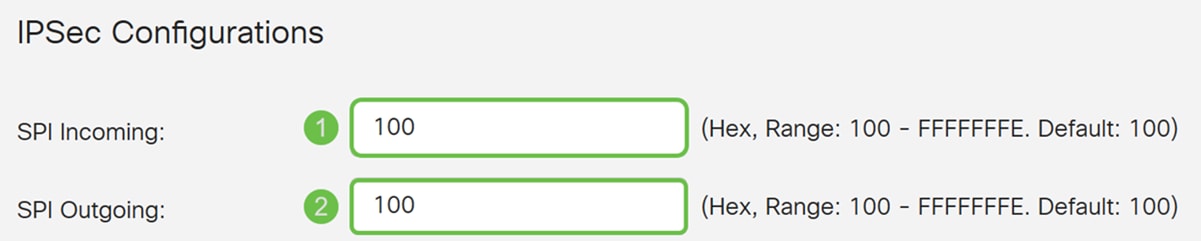

Étape 6. Dans la section Configuration IPSec, saisissez Security Parameter Index (SPI) Incoming and SPI Outgoing. Le SPI est une balise d'identification ajoutée à l'en-tête lors de l'utilisation d'IPsec pour le tunneling du trafic IP. Cette balise aide le noyau à discerner entre les deux flux de trafic où différentes règles et algorithmes de chiffrement peuvent être utilisés. La plage hexadécimale est comprise entre 100 et FFFFFFF.

Nous utiliserons la valeur par défaut de 100 pour SPI Entrant et Sortant.

Étape 7. Sélectionnez un chiffrement (3DES, AES-128, AES-192 ou AES-256) dans la liste déroulante. Cette méthode détermine l'algorithme utilisé pour chiffrer ou déchiffrer les paquets ESP/ISAKMP. La norme 3DES (Triple Data Encryption Standard) utilise le chiffrement DES trois fois, mais est désormais un algorithme hérité. Cela signifie qu'il ne doit être utilisé que lorsqu'il n'existe pas de meilleure alternative, car il fournit toujours un niveau de sécurité marginal mais acceptable. Les utilisateurs ne doivent l'utiliser que s'il est nécessaire pour assurer une compatibilité descendante, car il est vulnérable à certaines attaques ” de collision “. Il n'est pas recommandé d'utiliser 3DES car il n'est pas considéré comme sécurisé.

Advanced Encryption Standard (AES) est un algorithme de chiffrement conçu pour être plus sécurisé que 3DES. AES utilise une taille de clé plus grande qui garantit que la seule approche connue pour déchiffrer un message est qu'un intrus tente toutes les clés possibles. Il est recommandé d'utiliser AES si votre périphérique peut le prendre en charge.

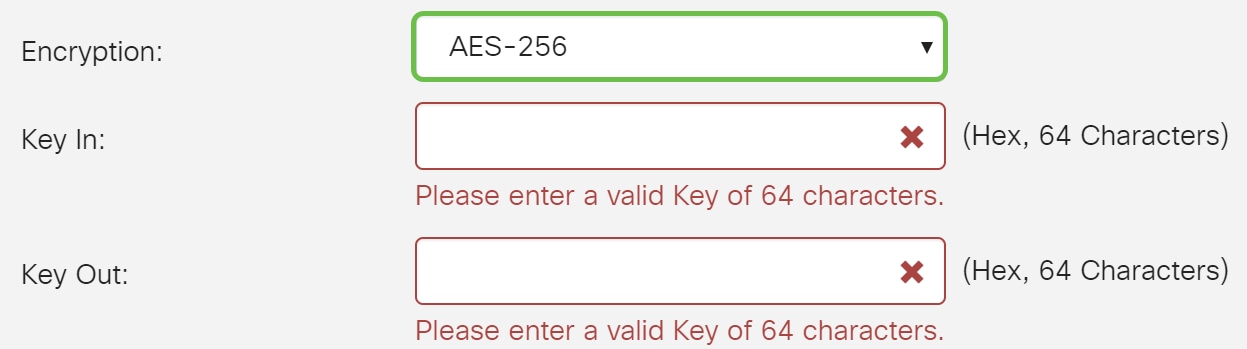

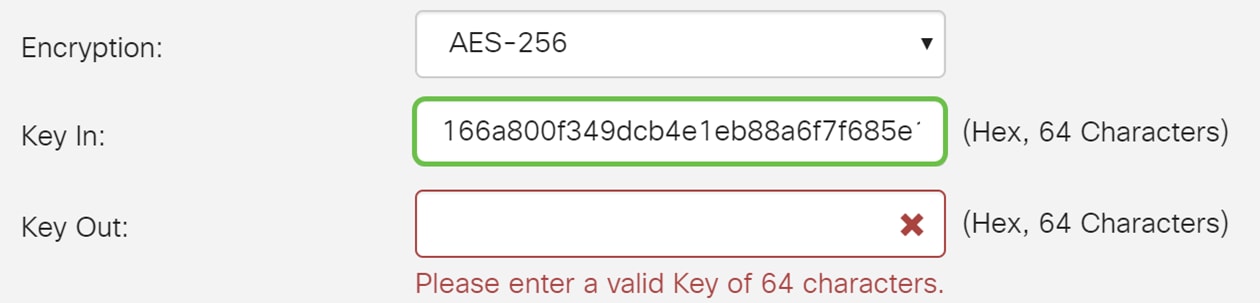

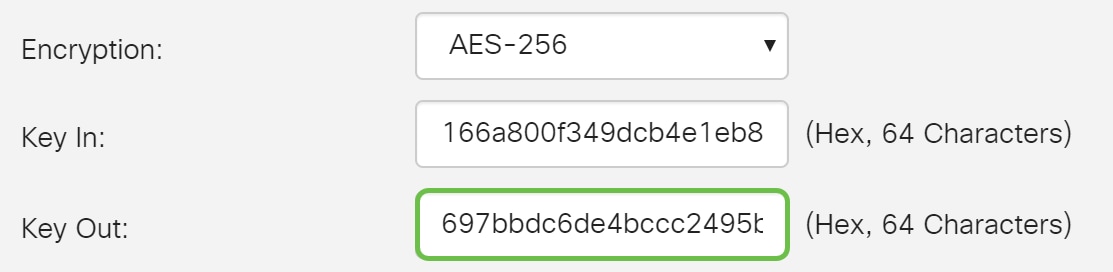

Dans cet exemple, nous utiliserons AES-256 comme chiffrement.

Étape 8. Entrez un nombre hexadécimal de 64 caractères dans le champ Key In. Il s'agit de la clé permettant de déchiffrer les paquets ESP reçus au format hexadécimal.

Meilleure pratique : Utilisez un générateur hexadécimal aléatoire pour configurer votre clé d'entrée et de sortie. Assurez-vous que le routeur distant a le même nombre hexadécimal.

Étape 9. Entrez un nombre hexadécimal de 64 caractères dans le champ Clé sortant. Il s'agit de la clé permettant de chiffrer les paquets simples au format hexadécimal.

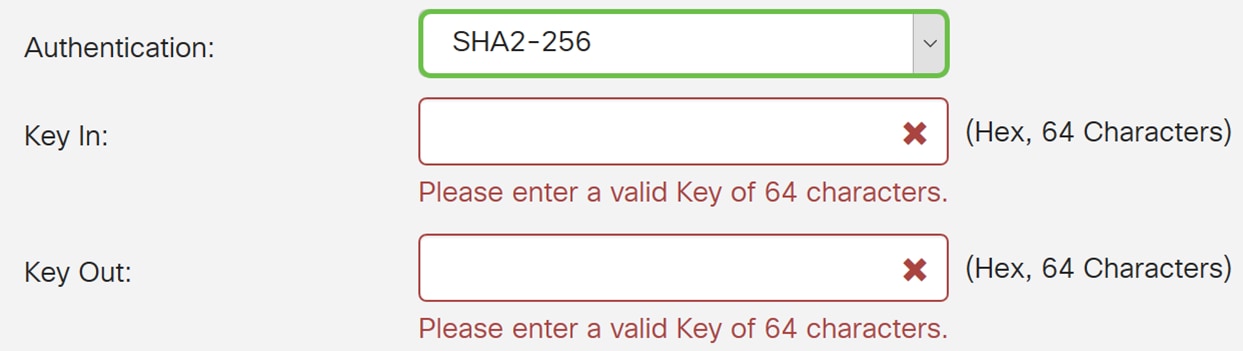

Étape 10. La méthode d'authentification détermine la manière dont les paquets d'en-tête ESP sont validés. C'est l'algorithme de hachage utilisé dans l'authentification pour valider que les côtés A et B sont vraiment ceux qu'ils disent être.

Le MD5 est un algorithme de hachage unidirectionnel qui produit un résumé de 128 bits et est plus rapide que le SHA1. SHA1 est un algorithme de hachage unidirectionnel qui produit un résumé de 160 bits tandis que SHA2-256 produit un résumé de 256 bits. SHA2-256 est recommandé car il est plus sécurisé. Assurez-vous que les deux extrémités du tunnel VPN utilisent la même méthode d'authentification. Sélectionnez une authentification (MD5, SHA1 ou SHA2-256).

Dans cet exemple, nous allons sélectionner SHA2-256.

Étape 11. Entrez un nombre hexadécimal de 64 caractères dans le champ Key In. Il s'agit de la clé permettant de déchiffrer les paquets ESP reçus au format hexadécimal.

Étape 12. Entrez un nombre hexadécimal de 64 caractères dans le champ Clé sortant. Il s'agit de la clé permettant de chiffrer les paquets simples au format hexadécimal.

Étape 13. Appuyez sur Apply pour créer le nouveau profil IPsec.

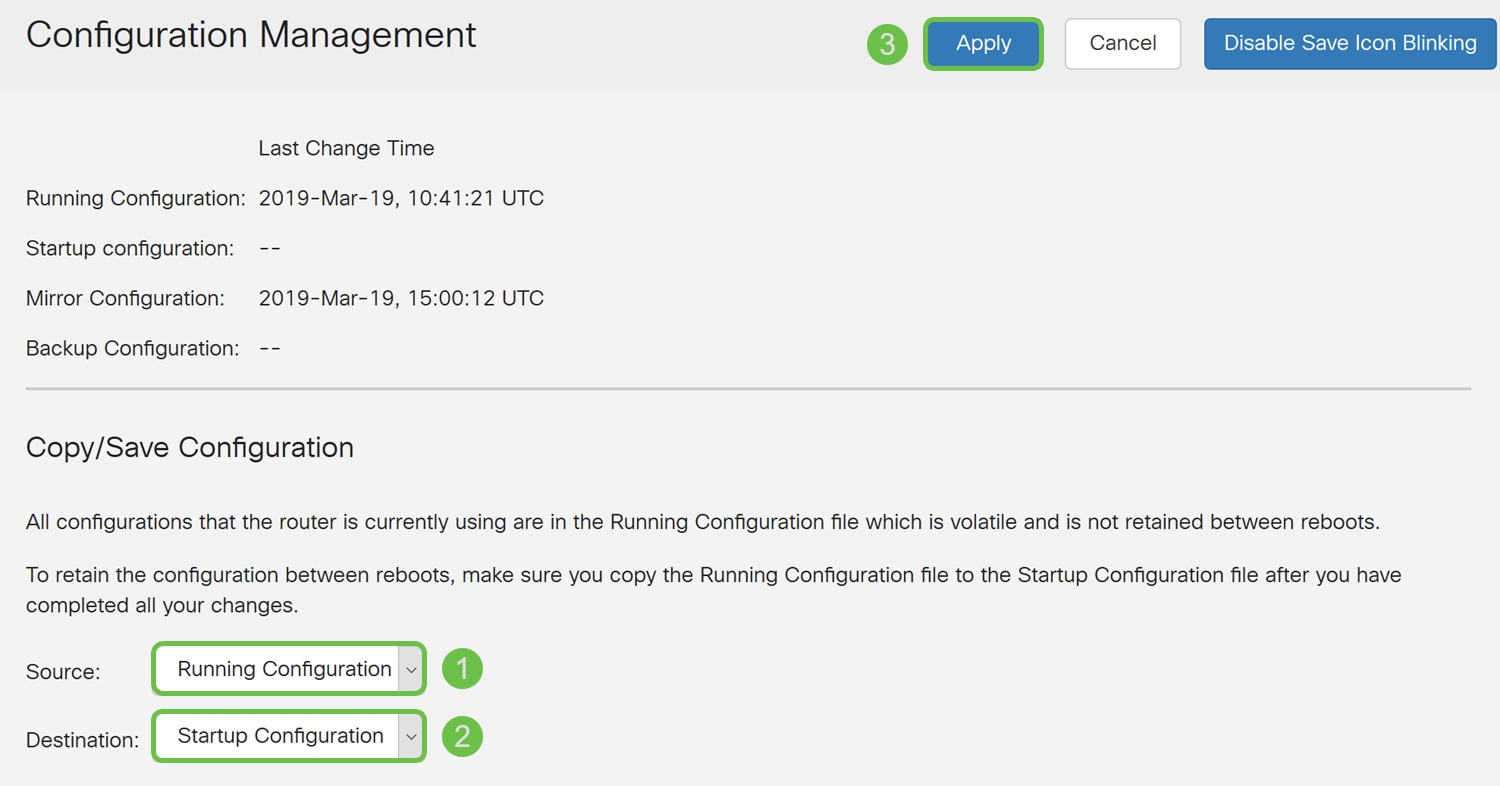

Étape 14. En haut de la page, cliquez sur le bouton Enregistrer. Vous serez dirigé vers la page Gestion de la configuration.

Étape 15. Toutes les configurations actuellement utilisées par le routeur figurent dans le fichier de configuration en cours. La configuration sera perdue si le périphérique perd de l'alimentation ou est redémarré. La copie du fichier de configuration en cours dans le fichier de configuration initiale garantit que la configuration sera enregistrée. Sous Gestion de la configuration, vérifiez que la source est Configuration en cours et que la destination est Configuration de démarrage. Cliquez sur Apply.

Conclusion

Vous devez maintenant avoir correctement configuré le profil IPsec à l'aide du mode de frappe manuelle sur votre RV160 ou RV260.

Commentaires

Commentaires