Configuration d'un concentrateur Cisco VPN 5000 avec authentification externe sur un serveur RADIUS IAS Microsoft Windows 2000

Table des matières

Introduction

Ce document décrit les procédures utilisées pour configurer un concentrateur Cisco VPN 5000 avec authentification externe sur un serveur d'authentification Internet (IAS) Microsoft Windows 2000 avec RADIUS.

Remarque : le protocole CHAP (Challenge Handshake Authentication Protocol) ne fonctionne pas. Utilisez uniquement le protocole PAP (Password Authentication Protocol). Référez-vous à l'ID de bogue Cisco CSCdt96941 (clients enregistrés uniquement) pour plus de détails.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

L’information contenue dans le présent document est fondée sur cette version logicielle:

-

Logiciel du concentrateur Cisco VPN 5000 version 6.0.16.0001

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration du concentrateur Cisco VPN 5000

| VPN5001_4B9CBA80 |

|---|

VPN5001_4B9CBA80> show config Enter Password: Edited Configuration not Present, using Running [ General ] EthernetAddress = 00:02:4b:9c:ba:80 DeviceType = VPN 5001 Concentrator ConfiguredOn = Timeserver not configured ConfiguredFrom = Command Line, from Console EnablePassword = Password = [ IP Ethernet 0 ] Mode = Routed SubnetMask = 255.255.255.0 IPAddress = 172.18.124.223 [ IP Ethernet 1 ] Mode = Off [ IKE Policy ] Protection = MD5_DES_G1 [ VPN Group "rtp-group" ] BindTo = "ethernet0" Transform = esp(md5,des) LocalIPNet = 10.1.1.0/24 MaxConnections = 10 IPNet = 0.0.0.0/0 [ RADIUS ] BindTo = "ethernet0" ChallengeType = PAP PAPAuthSecret = "pappassword" PrimAddress = "172.18.124.108" Secret = "radiuspassword" UseChap16 = Off Authentication = On [ Logging ] Level = 7 Enabled = On Configuration size is 1065 out of 65500 bytes. VPN5001_4B9CBA80# |

Configuration du serveur RADIUS IAS Microsoft Windows 2000

Ces étapes vous guident tout au long de la configuration d'un serveur RADIUS IAS Microsoft Windows 2000.

-

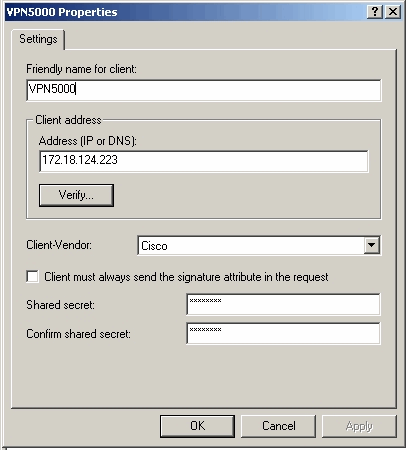

Sous les propriétés IAS de Microsoft Windows 2000, sélectionnez Clients et créez un nouveau client.

Dans cet exemple, une entrée nommée VPN5000 est créée. L'adresse IP du concentrateur Cisco VPN 5000 est 172.18.124.223. Dans la liste déroulante Client-Fournisseur, sélectionnez Cisco. Le secret partagé est le secret de la configuration [ RADIUS ] du concentrateur VPN.

-

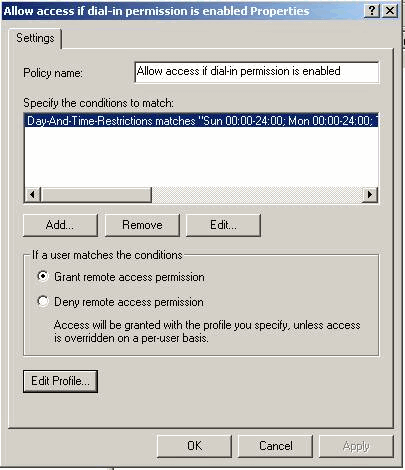

Sous les propriétés de la stratégie d'accès à distance, sélectionnez Grant remote access permission dans la section « If a user matches the conditions », puis cliquez sur Edit Profile.

-

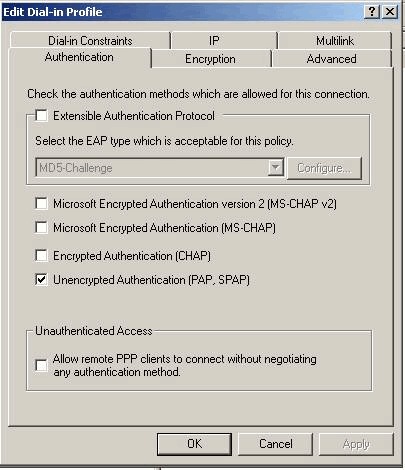

Cliquez sur l'onglet Authentification et assurez-vous que seule l'option Authentification non cryptée (PAP, SPAP) est sélectionnée.

-

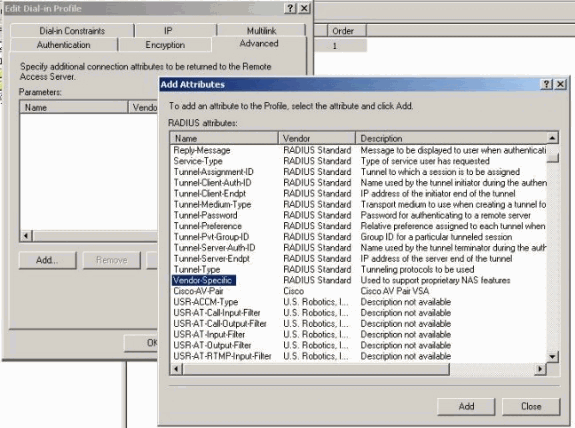

Sélectionnez l'onglet Avancé, cliquez sur Ajouter et sélectionnez Spécifique au fournisseur.

-

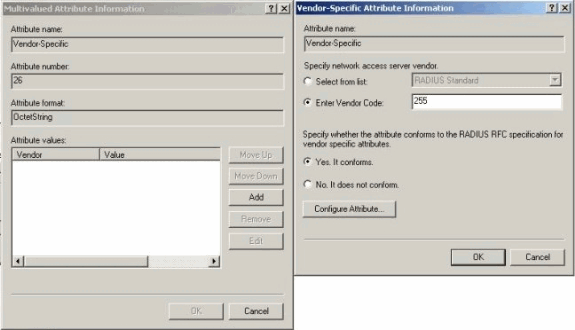

Dans la boîte de dialogue Informations d'attribut à valeurs multiples pour l'attribut spécifique au fournisseur, cliquez sur Ajouter afin d'accéder à la boîte de dialogue Informations d'attribut spécifiques au fournisseur. Sélectionnez Enter Vendor Code et saisissez 255 dans la zone adjacente. Sélectionnez ensuite Yes (Oui). Il est conforme et cliquez sur Configurer l'attribut.

-

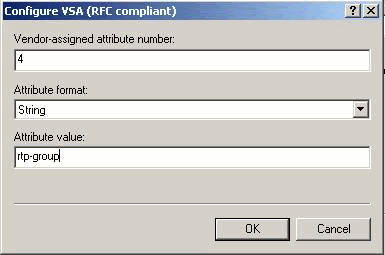

Dans la boîte de dialogue Configurer VSA (compatible RFC), entrez 4 pour le numéro d'attribut attribué par le Fournisseur, entrez String pour le format d'attribut et entrez rtp-group (nom du groupe VPN dans le concentrateur Cisco VPN 5000) pour la valeur d'attribut. Cliquez sur OK et répétez l'étape 5.

-

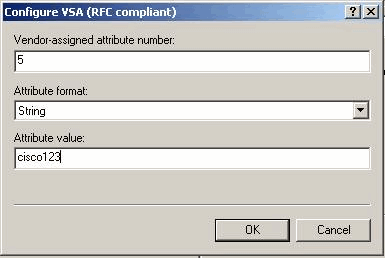

Dans la boîte de dialogue Configurer VSA (compatible RFC), entrez 4 pour le numéro d'attribut attribué par le Fournisseur, entrez String pour le format Attribut et entrez cisco123 (le secret partagé par le client) pour la valeur Attribut. Click OK.

-

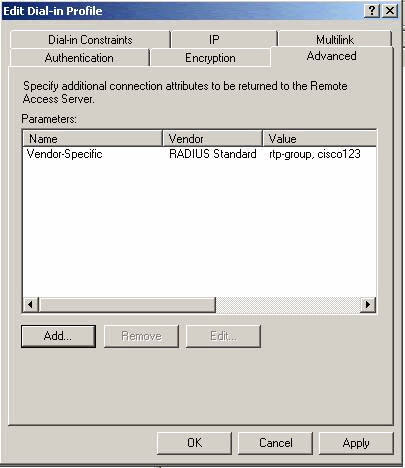

Vous voyez que l'attribut spécifique au fournisseur contient deux valeurs (groupe et mot de passe VPN).

-

Sous vos propriétés d'utilisateur, cliquez sur l'onglet Accès à distance et assurez-vous que l'option Contrôler l'accès via la stratégie d'accès à distance est sélectionnée.

Vérification du résultat

Cette section fournit des informations qui vous permettront de vérifier que votre configuration fonctionne correctement.

Certaines commandes show sont prises en charge par l'Output Interpreter Tool (clients enregistrés uniquement), qui vous permet de voir une analyse de la sortie de la commande show.

-

show radius statistics : affiche les statistiques de paquets pour la communication entre le concentrateur VPN et le serveur RADIUS par défaut identifié par la section RADIUS.

-

show radius config : affiche les paramètres RADIUS actuels.

Il s'agit du résultat de la commande show radius statistics.

VPN5001_4B9CBA80>show radius statistics RADIUS Stats Accounting Primary Secondary Requests 0 na Responses 0 na Retransmissions 0 na Bad Authenticators 0 na Malformed Responses 0 na Packets Dropped 0 na Pending Requests 0 na Timeouts 0 na Unknown Types 0 na Authentication Primary Secondary Requests 3 na Accepts 3 na Rejects 0 na Challenges 0 na Retransmissions 0 na Bad Authenticators 0 na Malformed Responses 0 na Packets Dropped 0 na Pending Requests 0 na Timeouts 0 na Unknown Types 0 na VPN5001_4B9CBA80>

Il s'agit du résultat de la commande show radius config.

RADIUS State UDP CHAP16 Authentication On 1812 No Accounting Off 1813 n/a Secret 'radiuspassword' Server IP address Attempts AcctSecret Primary 172.18.124.108 5 n/a Secondary Off

Configurer le client VPN

Cette procédure vous guide tout au long de la configuration du client VPN.

-

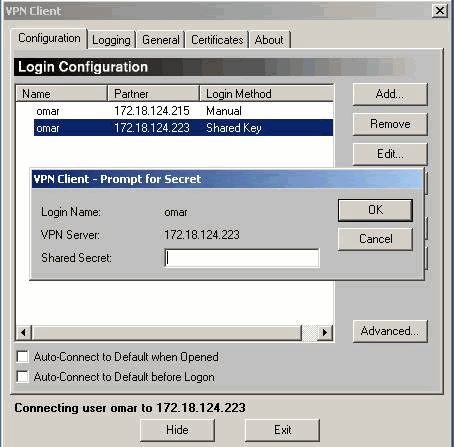

Dans la boîte de dialogue VPN Client, sélectionnez l'onglet Configuration. Ensuite, dans la boîte de dialogue VPN Client-Prompt for Secret, entrez le secret partagé sous le serveur VPN. Le secret partagé du client VPN est la valeur entrée pour le mot de passe VPN de l'attribut 5 dans le concentrateur VPN.

-

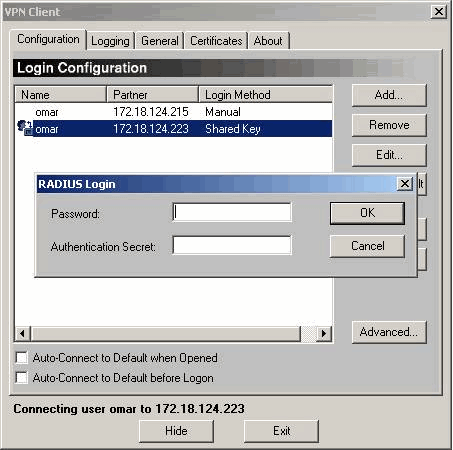

Après avoir entré le secret partagé, vous êtes invité à saisir un mot de passe et un secret d'authentification. Le mot de passe est votre mot de passe RADIUS pour cet utilisateur et le secret d'authentification est le secret d'authentification PAP dans la section [ RADIUS ] du concentrateur VPN.

Journaux du concentrateur

Notice 4080.11 seconds New IKE connection: [172.18.124.108]:1195:omar Debug 4080.15 seconds Sending RADIUS PAP challenge to omar at 172.18.124.108 Debug 4087.52 seconds Received RADIUS PAP response from omar at 172.18.124.108, contacting server Notice 4088.8 seconds VPN 0:3 opened for omar from 172.18.124.108. Debug 4088.8 seconds Client's local broadcast address = 172.18.124.255 Notice 4088.8 seconds User assigned IP address 10.1.1.1 Info 4094.49 seconds Command loop started from 10.1.1.1 on PTY2

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

07-Dec-2001 |

Première publication |

Commentaires

Commentaires