Introduction

Ce document décrit la fonctionnalité d'authentification RADIUS (Remote Authentication Dial In User Service) qui a été introduite dans la version 2.10 de Secure Malware Analytics Appliance (anciennement Threat Grid). Elle permet aux utilisateurs de se connecter au portail Admin ainsi qu'au portail Console avec des informations d'identification stockées dans le serveur AAA (Authentication, Authorization and Accounting) qui prend en charge l'authentification RADIUS sur DTLS (draft-ietf-radext-dtls-04). Dans ce cas, Cisco Identity Services Engine a été utilisé.

Dans ce document, vous trouverez les étapes nécessaires pour configurer la fonctionnalité.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Appliance Secure Malware Analytics (anciennement Threat Grid)

- Moteur du service de vérification des identités (ISE)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Appliance Secure Malware Analytics 2.10

- Identity Services Engine 2.7

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Cette section fournit des instructions détaillées sur la configuration de l'appliance Secure Malware Analytics et de la fonction ISE pour l'authentification RADIUS.

Remarque : Afin de configurer l'authentification, assurez-vous que la communication sur le port UDP 2083 est autorisée entre l'interface Clean de l'appliance Secure Malware Analytics et le noeud de service de stratégie ISE (PSN).

Configuration

Étape 1 : préparation du certificat Secure Malware Analytics Appliance pour l'authentification

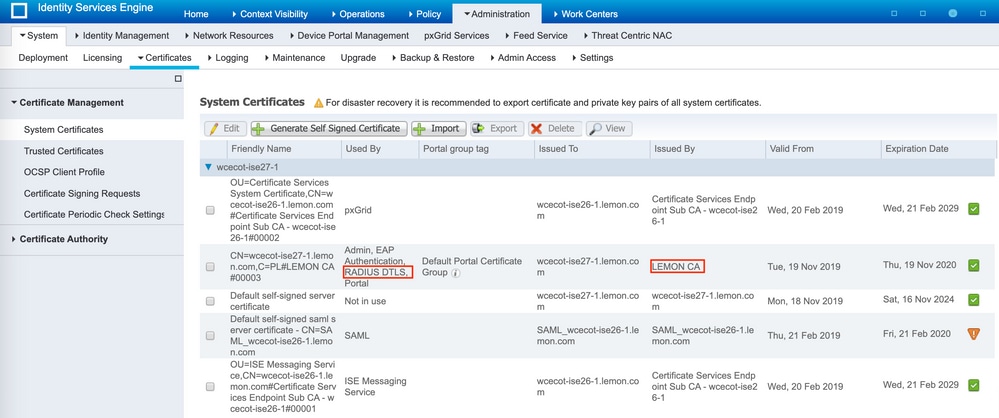

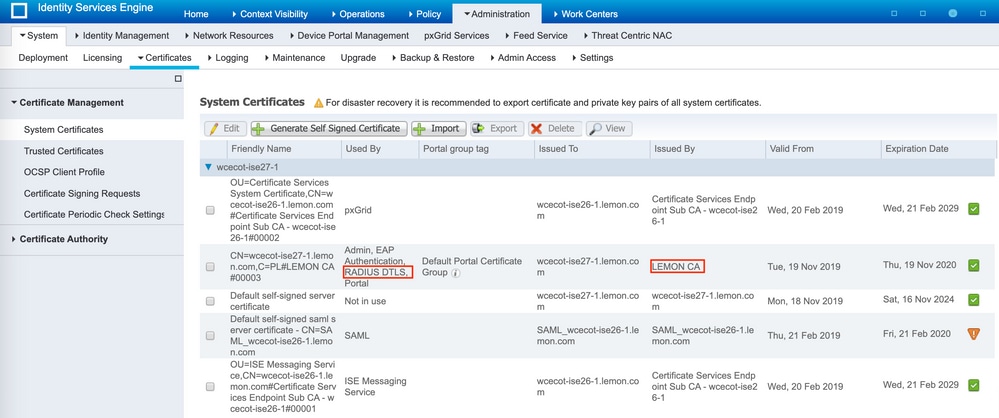

RADIUS sur DTLS utilise l'authentification mutuelle des certificats, ce qui signifie que le certificat de l'autorité de certification (CA) d'ISE est nécessaire. Vérifiez d'abord quel CA a signé le certificat RADIUS DTLS :

Étape 2 : exportation du certificat CA à partir d’ISE

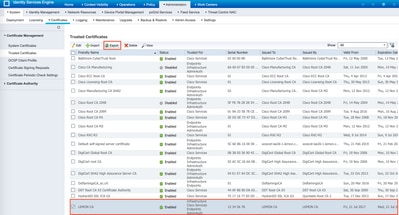

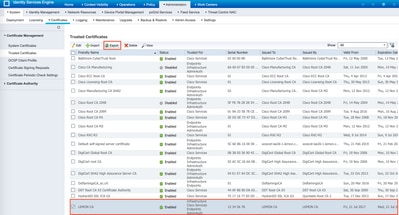

Accédez à Administration > System > Certificates > Certificate Management > Trusted Certificates, localisez l'autorité de certification, sélectionnez Export comme indiqué dans l'image, et enregistrez le certificat sur le disque pour plus tard :

Étape 3. Ajout de l'appliance Secure Malware Analytics en tant que périphérique d'accès réseau

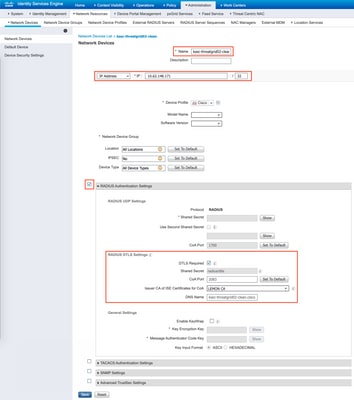

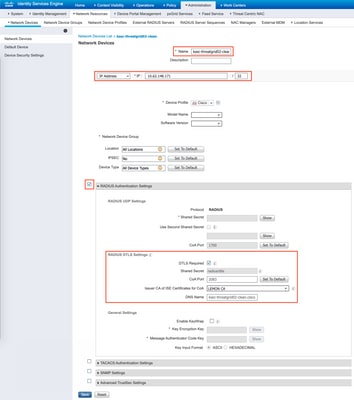

Accédez à Administration > Network Resources > Network Devices > Add pour créer une nouvelle entrée pour TG et entrez le Name, l'adresse IP de l'interface Clean et sélectionnez DTLS Required comme indiqué dans l'image. Cliquez sur Save en bas :

Étape 4. Créer un profil d’autorisation pour la stratégie d’autorisation

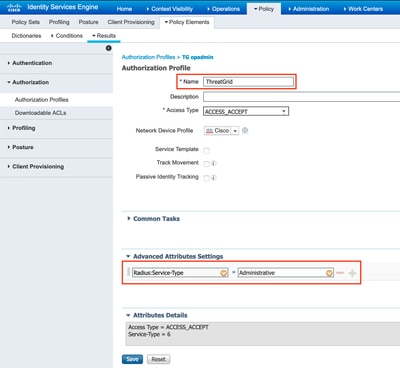

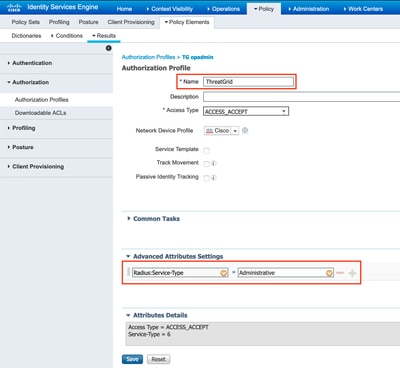

Accédez à Policy > Policy elements > Results > Authorization > Authorization Profiles et cliquez sur Add. Entrez Name et sélectionnez Advanced Attributes Settings comme indiqué dans l'image et cliquez sur Save :

Étape 5. Créer une stratégie d’authentification

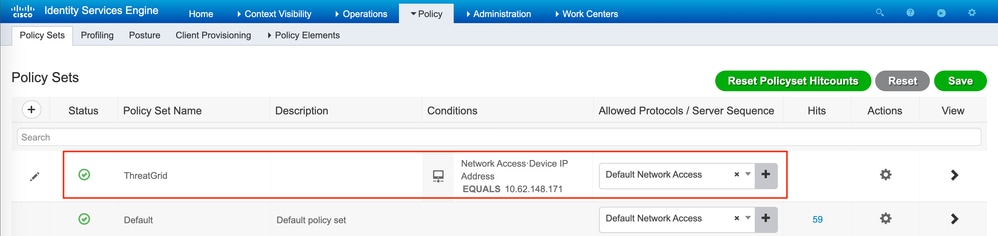

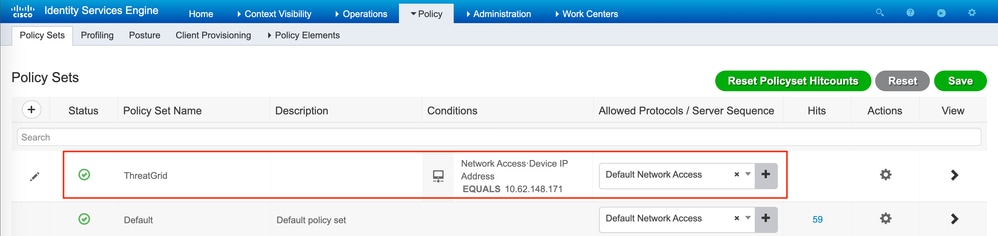

Accédez à Policy > Policy Sets et cliquez sur +. Saisissez le nom de l'ensemble de stratégies et définissez la condition sur Adresse IP NAD, attribuée à l'interface propre de l'appliance Secure Malware Analytics, cliquez sur Enregistrer comme indiqué dans l'image :

Étape 6 : création d’une stratégie d’autorisation

Cliquez sur le bouton > pour accéder à la stratégie d'autorisation, développez la stratégie d'autorisation, cliquez sur + et configurez comme indiqué dans l'image, après avoir terminé, cliquez sur Enregistrer :

Conseil : vous pouvez créer une règle d'autorisation pour tous vos utilisateurs qui répondent aux deux conditions, Admin et UI.

Étape 7. Créer un certificat d'identité pour l'appliance Secure Malware Analytics

Le certificat client de l'appliance Secure Malware Analytics doit être basé sur la clé Elliptic Curve :

openssl ecparam -name prime256v1 -genkey -out private-ec-key.pem

Vous devez créer une CSR basée sur cette clé, puis elle doit être signée par l'autorité de certification approuvée par ISE. Consultez la page Import the Root Certificates to the Trusted Certificate Store pour plus d'informations sur la façon d'ajouter un certificat CA au magasin de certificats de confiance ISE.

Étape 8 : configuration de l'appliance Secure Malware Analytics pour utiliser RADIUS

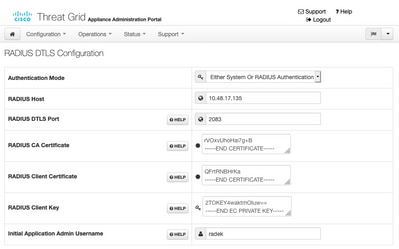

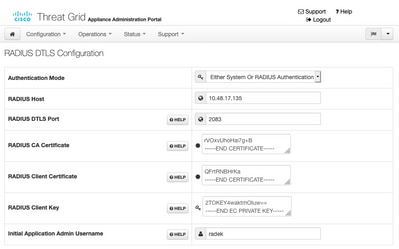

Connectez-vous au portail d'administration, accédez à Configuration > RADIUS. Dans RADIUS CA Certificate, collez le contenu du fichier PEM collecté auprès d'ISE, dans Client Certificate, collez le certificat au format PEM reçu de CA et dans Client Key, collez le contenu du fichier private-ec-key.pem de l'étape précédente, comme illustré dans l'image. Cliquez sur Enregistrer :

Remarque : Vous devez reconfigurer l'appliance Secure Malware Analytics après avoir enregistré les paramètres RADIUS.

Étape 9. Ajout du nom d’utilisateur RADIUS aux utilisateurs de la console

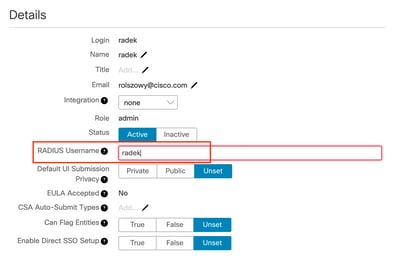

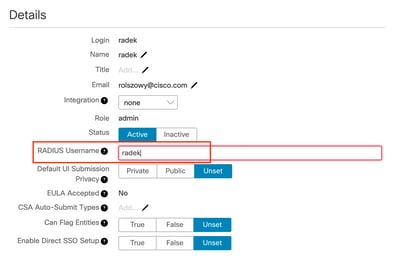

Pour vous connecter au portail de la console, vous devez ajouter l'attribut Nom d'utilisateur RADIUS à l'utilisateur correspondant, comme indiqué dans l'image :

Étape 10 : activation de l’authentification RADIUS uniquement

Une fois la connexion au portail d'administration réussie, une nouvelle option apparaît, qui désactive complètement l'authentification du système local et laisse la seule basée sur RADIUS.

Vérifier

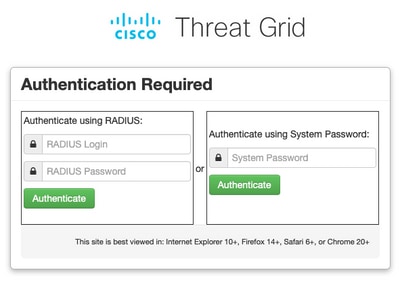

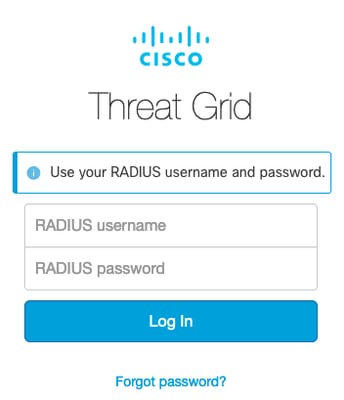

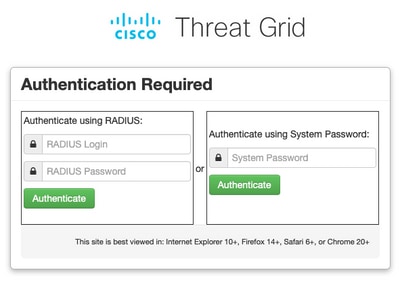

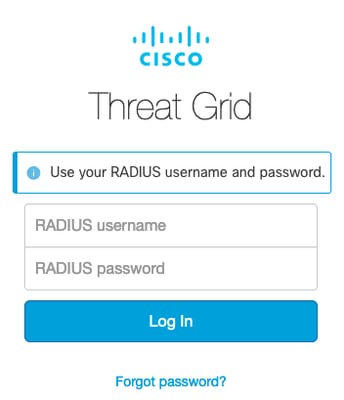

Après la reconfiguration de Secure Malware Analytics Appliance, déconnectez-vous et les pages de connexion se présentent comme dans les portails d'images, d'administration et de console :

Dépannage

Trois composants peuvent poser des problèmes : ISE, connectivité réseau et appliance Secure Malware Analytics.

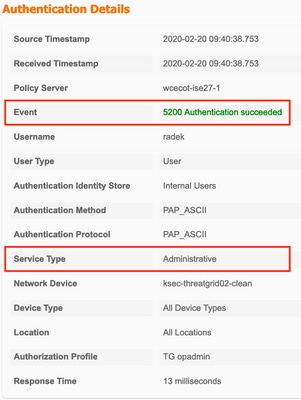

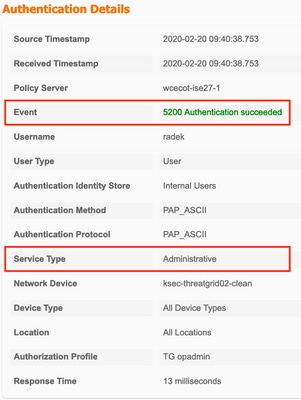

- Dans ISE, assurez-vous qu'il renvoie ServiceType=Administrative aux demandes d'authentification de l'appliance Secure Malware Analytics. Accédez à Operations > RADIUS > Live Logs sur ISE et vérifiez les détails :

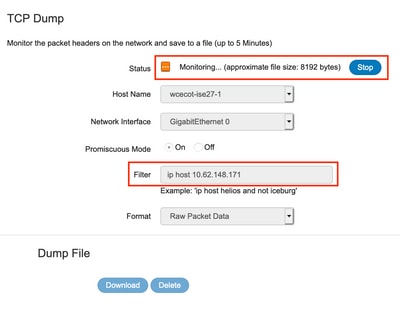

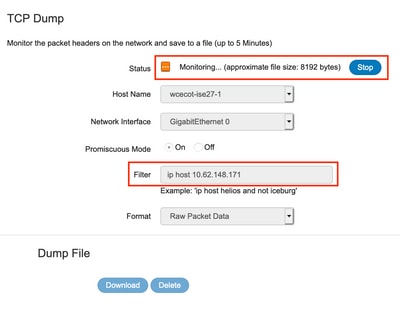

- Si vous ne voyez pas ces requêtes, effectuez une capture de paquets sur ISE. Accédez à Operations > Troubleshoot > Diagnostic Tools > TCP Dump, fournissez le champ IP in Filter de l'interface propre du TG, cliquez sur Start et essayez de vous connecter à Secure Malware Analytics Appliance :

Vous devez voir que le nombre d'octets a augmenté. Ouvrez le fichier pcap dans Wireshark pour plus d'informations.

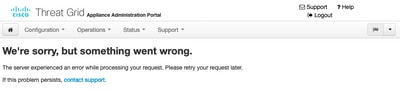

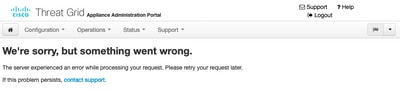

- Si l'erreur « Nous sommes désolés, mais un problème est survenu » s'affiche après avoir cliqué sur Enregistrer dans l'appliance Secure Malware Analytics et que la page se présente comme suit :

Cela signifie que vous avez très probablement utilisé la clé RSA pour le certificat client. Vous devez utiliser la clé ECC avec les paramètres spécifiés à l'étape 7.

Commentaires

Commentaires