PIX/ASA : exemple de configuration des groupes de serveurs d'authentification Kerberos et d'autorisation LDAP pour les utilisateurs de clients VPN via ASDM/CLI

Table des matières

Introduction

Ce document décrit comment utiliser Cisco Adaptive Security Device Manager (ASDM) pour configurer l'authentification Kerberos et les groupes de serveurs d'autorisation LDAP sur le dispositif de sécurité de la gamme Cisco PIX 500. Dans cet exemple, les groupes de serveurs sont utilisés par la stratégie d'un groupe de tunnels VPN pour authentifier et autoriser les utilisateurs entrants.

Conditions préalables

Exigences

Ce document suppose que le PIX est entièrement opérationnel et configuré pour permettre à l'ASDM d'effectuer des modifications de configuration.

Remarque : référez-vous à Autoriser l'accès HTTPS pour ASDM afin de permettre au PIX d'être configuré par l'ASDM.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Logiciel du dispositif de sécurité Cisco PIX versions 7.x et ultérieures

-

Cisco ASDM versions 5.x et ultérieures

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Produits connexes

Cette configuration peut également être utilisée avec la version 7.x de Cisco Adaptive Security Appliance (ASA).

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Informations générales

Toutes les méthodes d'authentification et d'autorisation disponibles dans le logiciel PIX/ASA 7.x ne sont pas prises en charge lorsque vous traitez avec des utilisateurs VPN. Ce tableau détaille les méthodes disponibles pour les utilisateurs VPN :

| Municipal | RADIUS | TACACS+ | DIS | NT | Kerberos | LDAP | |

|---|---|---|---|---|---|---|---|

| Authentification | Oui | Oui | Oui | Oui | Oui | Oui | Non |

| Autorisation | Oui | Oui | Non | Non | Non | Non | Oui |

Remarque : Kerberos est utilisé pour l'authentification et LDAP pour l'autorisation des utilisateurs VPN dans cet exemple.

Configurer l'authentification et l'autorisation pour les utilisateurs VPN utilisant ASDM

Configuration des serveurs d'authentification et d'autorisation

Complétez ces étapes afin de configurer l'authentification et les groupes de serveurs d'autorisation pour les utilisateurs VPN via ASDM.

-

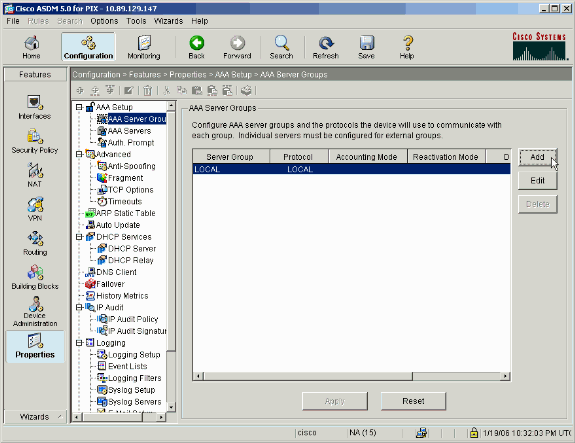

Choisissez Configuration > Properties > AAA Setup > AAA Server Groups, et cliquez sur Add.

-

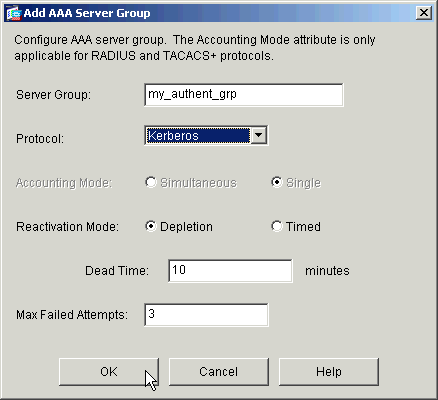

Définissez un nom pour le nouveau groupe de serveurs d'authentification et choisissez un protocole.

L'option Accounting Mode concerne uniquement RADIUS et TACACS+. Cliquez sur OK lorsque vous avez terminé.

-

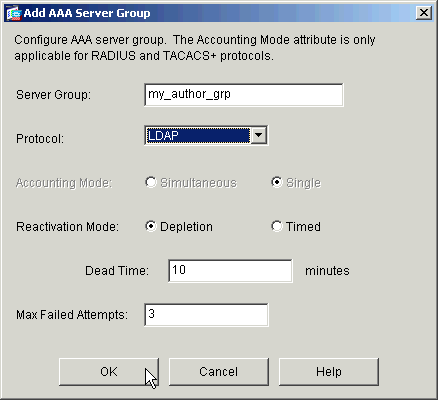

Répétez les étapes 1 et 2 afin de créer un nouveau groupe de serveurs d'autorisation.

-

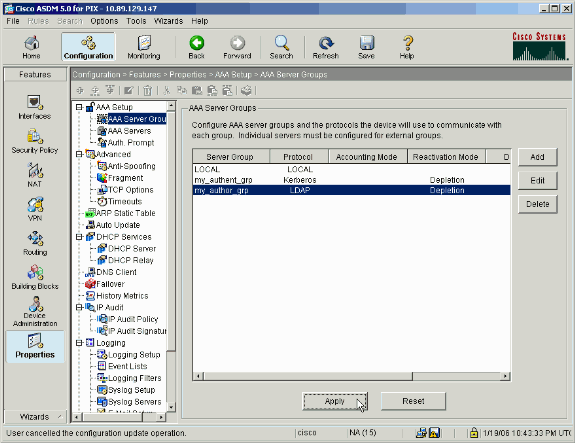

Cliquez sur Apply afin d'envoyer les modifications au périphérique.

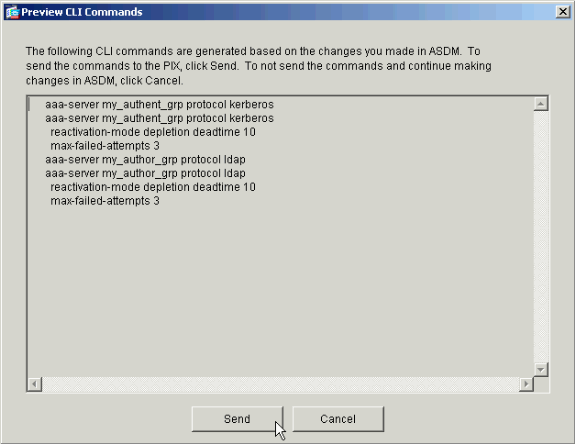

Si vous l'avez configuré pour cela, le périphérique affiche maintenant un aperçu des commandes qui sont ajoutées à la configuration en cours.

-

Cliquez sur Send afin d'envoyer les commandes au périphérique.

Les groupes de serveurs nouvellement créés doivent maintenant être remplis avec des serveurs d'authentification et d'autorisation.

-

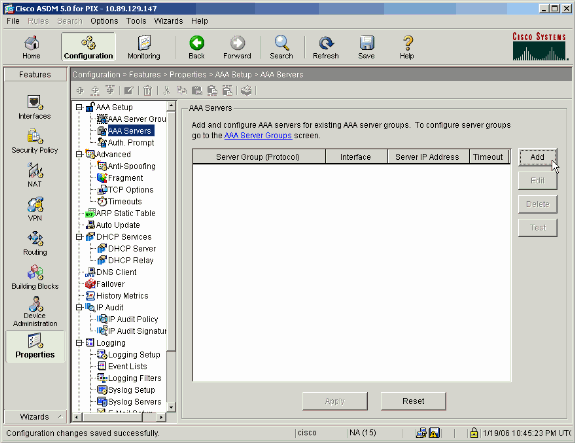

Choisissez Configuration > Properties > AAA Setup > AAA Servers, et cliquez sur Add.

-

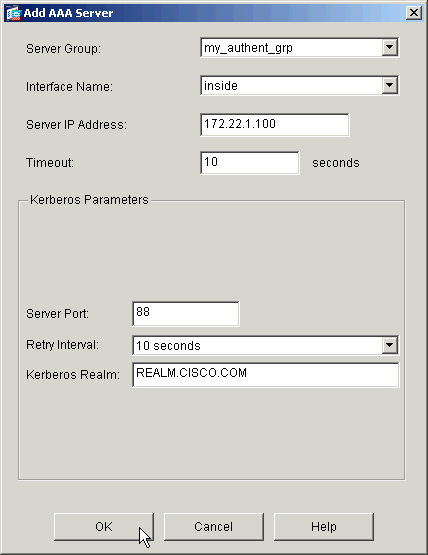

Configurer un serveur d'authentification. Cliquez sur OK lorsque vous avez terminé.

-

Groupe de serveurs : choisissez le groupe de serveurs d'authentification configuré à l'étape 2.

-

Interface Name : choisissez l'interface sur laquelle réside le serveur.

-

Server IP Address : spécifiez l'adresse IP du serveur d'authentification.

-

Timeout : spécifiez le délai maximal, en secondes, d'attente d'une réponse du serveur.

-

Paramètres Kerberos :

-

Server Port : 88 est le port standard pour Kerberos.

-

Retry Interval : sélectionnez l'intervalle de nouvelle tentative souhaité.

-

Kerberos Realm : saisissez le nom de votre domaine Kerberos. Il s'agit souvent du nom de domaine Windows en lettres majuscules.

-

-

-

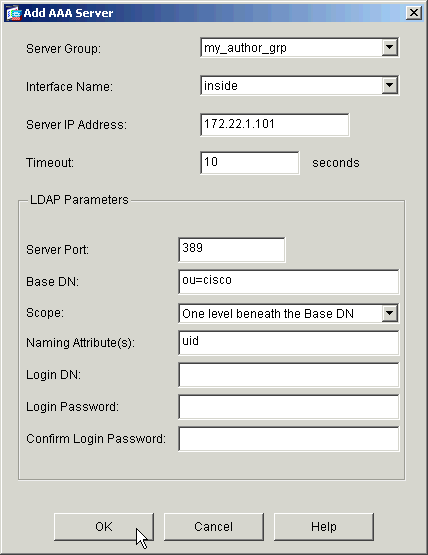

Configurez un serveur d’autorisation. Cliquez sur OK lorsque vous avez terminé.

-

Groupe de serveurs : choisissez le groupe de serveurs d'autorisation configuré à l'étape 3.

-

Interface Name : choisissez l'interface sur laquelle réside le serveur.

-

Server IP Address : spécifiez l'adresse IP du serveur d'autorisation.

-

Timeout : spécifiez le délai maximal, en secondes, d'attente d'une réponse du serveur.

-

Paramètres LDAP :

-

Server Port : 389 est le port par défaut pour LDAP.

-

Base DN : saisissez l'emplacement dans la hiérarchie LDAP où le serveur doit commencer la recherche une fois qu'il a reçu une demande d'autorisation.

-

Scope : choisissez le degré auquel le serveur doit rechercher la hiérarchie LDAP une fois qu'il reçoit une demande d'autorisation.

-

Attribut(s) d'attribution de noms : saisissez le ou les attributs de nom distinctif relatif par lesquels les entrées du serveur LDAP sont définies de manière unique. Les attributs d'attribution de noms courants sont Nom commun (cn) et ID utilisateur (uid).

-

Nom de domaine de connexion : certains serveurs LDAP, y compris le serveur Microsoft Active Directory, exigent que le périphérique établisse une connexion via une liaison authentifiée avant d'accepter des demandes pour d'autres opérations LDAP. Le champ Login DN définit les caractéristiques d'authentification du périphérique, qui doivent correspondre à celles d'un utilisateur disposant de privilèges d'administration. Par exemple, cn=administrator. Pour un accès anonyme, laissez ce champ vide.

-

Login Password : saisissez le mot de passe du DN de connexion.

-

Confirm Login Password : confirmez le mot de passe pour le DN de connexion.

-

-

-

Cliquez sur Apply afin d'envoyer les modifications au périphérique après l'ajout de tous les serveurs d'authentification et d'autorisation.

Si vous l'avez configuré pour le faire, le PIX prévisualise maintenant les commandes qui sont ajoutées à la configuration en cours.

-

Cliquez sur Send afin d'envoyer les commandes au périphérique.

Configurer un groupe de tunnels VPN pour l'authentification et l'autorisation

Complétez ces étapes afin d'ajouter les groupes de serveurs que vous venez de configurer à un groupe de tunnel VPN.

-

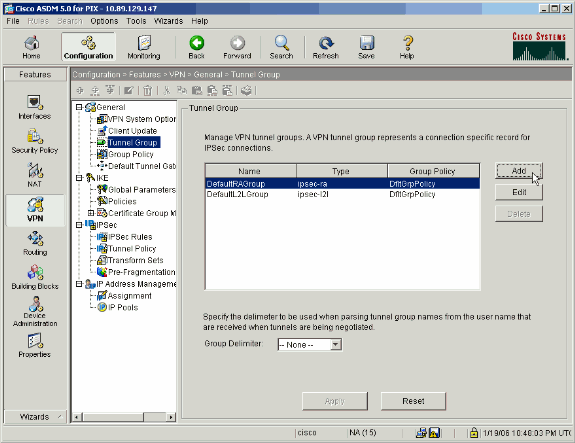

Choisissez Configuration > VPN > Tunnel Group, et cliquez sur Add afin de créer un nouveau groupe de tunnel, ou sur Edit afin de modifier un groupe existant.

-

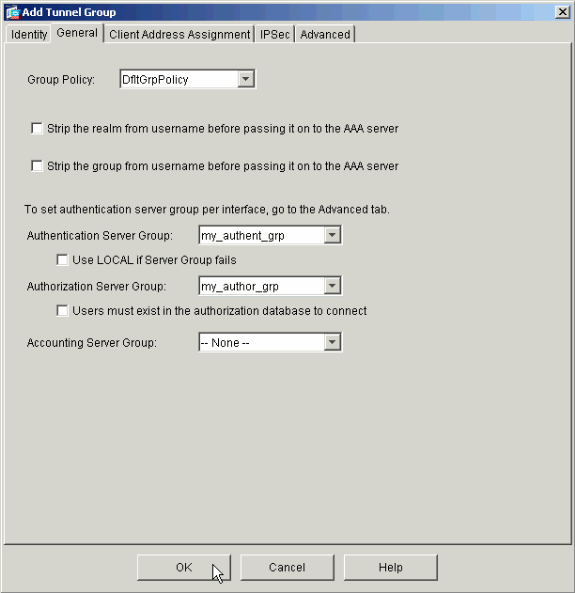

Dans l'onglet Général de la fenêtre qui s'affiche, sélectionnez les groupes de serveurs configurés précédemment.

-

Facultatif : configurez les paramètres restants sur les autres onglets si vous ajoutez un nouveau groupe de tunnels.

-

Cliquez sur OK lorsque vous avez terminé.

-

Cliquez sur Apply afin d'envoyer les modifications au périphérique une fois la configuration du groupe de tunnels terminée.

Si vous l'avez configuré pour le faire, le PIX prévisualise maintenant les commandes qui sont ajoutées à la configuration en cours.

-

Cliquez sur Send afin d'envoyer les commandes au périphérique.

Configurer l'authentification et l'autorisation pour les utilisateurs VPN via CLI

Il s'agit de la configuration CLI équivalente pour les groupes de serveurs d'authentification et d'autorisation pour les utilisateurs VPN.

| Configuration CLI du dispositif de sécurité |

|---|

pixfirewall#show run : Saved : PIX Version 7.2(2) ! hostname pixfirewall domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 shutdown no nameif no security-level no ip address ! interface Ethernet1 nameif inside security-level 100 ip address 172.22.1.105 255.255.255.0 ! !--- Output is suppressed. ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid pager lines 24 mtu inside 1500 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image flash:/asdm-522.bin !--- Output is suppressed. aaa-server my_authent_grp protocol kerberos aaa-server my_authent_grp host 172.22.1.100 kerberos-realm REALM.CISCO.COM aaa-server my_author_grp protocol ldap aaa-server my_author_grp host 172.22.1.101 ldap-base-dn ou=cisco ldap-scope onelevel ldap-naming-attribute uid http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart tunnel-group DefaultRAGroup general-attributes authentication-server-group my_authent_grp authorization-server-group my_author_grp ! !--- Output is suppressed. |

Vérifier

Complétez ces étapes afin de vérifier l'authentification de l'utilisateur entre le serveur PIX/ASA et AAA :

-

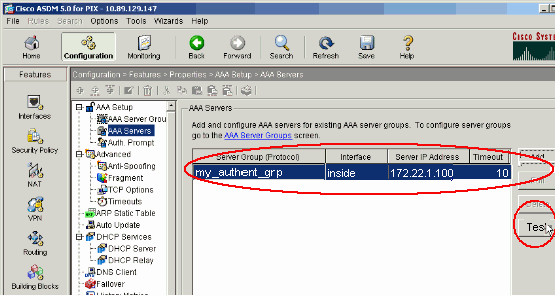

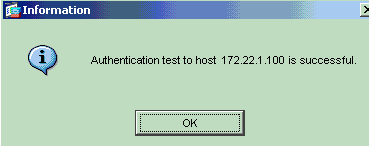

Choisissez Configuration > Properties > AAA Setup > AAA Servers, et sélectionnez le groupe de serveurs (my_authent_grp). Cliquez ensuite sur Test afin de valider les informations d'identification de l'utilisateur.

-

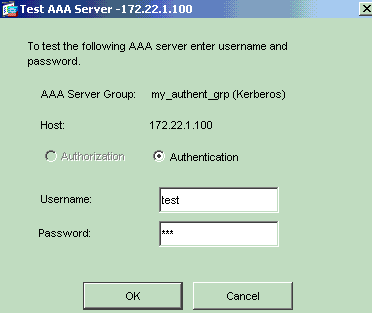

Fournissez le nom d'utilisateur et le mot de passe (par exemple, username: test et password: test), et cliquez sur OK afin de valider.

-

Vous pouvez voir que l'authentification a réussi.

Dépannage

-

Une cause fréquente d'échec d'authentification est le décalage d'horloge. Assurez-vous que les horloges sur le PIX ou l'ASA et votre serveur d'authentification sont synchronisées.

Lorsque l'authentification échoue en raison d'une obliquité d'horloge, vous pouvez recevoir le message d'erreur suivant : : - ERREUR : Authentification rejetée : obliquité d'horloge supérieure à 300 secondes.. En outre, ce message de journal apparaît :

%PIX|ASA-3-113020 : erreur Kerberos : décalage d'horloge avec adresse_ip du serveur supérieur à 300 secondesip_address : adresse IP du serveur Kerberos.

Ce message s'affiche lorsque l'authentification d'un utilisateur IPSec ou WebVPN via un serveur Kerberos échoue car les horloges de l'appliance de sécurité et du serveur sont espacées de plus de cinq minutes (300 secondes). Dans ce cas, la tentative de connexion est rejetée.

Afin de résoudre ce problème, synchronisez les horloges sur l'appliance de sécurité et le serveur Kerberos.

-

La pré-authentification sur Active Directory (AD) doit être désactivée, sinon elle peut entraîner l'échec de l'authentification de l'utilisateur.

-

Les utilisateurs du client VPN ne peuvent pas s'authentifier auprès du serveur de certificats Microsoft. Ce message d'erreur apparaît :

"Erreur de traitement de la charge utile" (Erreur 14)Afin de résoudre ce problème, décochez la case Ne pas exiger la pré-authentification kerberose sur le serveur d'authentification.

Informations connexes

- Configuration des serveurs AAA et de la base de données locale

- Assistance produit des dispositifs de sécurité adaptatifs dédiés de la gamme Cisco ASA 5500

- Logiciels pare-feu Cisco PIX

- Références des commandes du pare-feu Cisco Secure PIX

- Notices de champs relatives aux produits de sécurité (y compris PIX)

- Demandes de commentaires (RFC)

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

26-Jan-2006 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires