Configuration de l'autorisation de support à distance dans ISE 3.4

Options de téléchargement

-

ePub (1.4 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (887.4 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Introduction

Ce document décrit comment configurer l'autorisation de support à distance sur Cisco Identity Services Engine (ISE) 3.4 pour autoriser l'accès à partir des agents Cisco.

Conditions préalables

Exigences

Cisco vous recommande d'avoir des connaissances de base sur Cisco ISE®.

Pour configurer le service RADKit, le noeud d'administration principal ISE doit disposer d'une connectivité HTTPS à prod.radkit-cloud.cisco.com, soit directement, soit par le biais d'un proxy configuré. De plus, un compte CCO valide est requis.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ISE version 3.4, correctif 2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

La fonction Remote Support Authorization s'appuie sur Cisco RADkitpour fournir aux spécialistes Cisco un accès à distance sécurisé et contrôlé à certains noeuds ISE de votre environnement afin de rationaliser le dépannage.

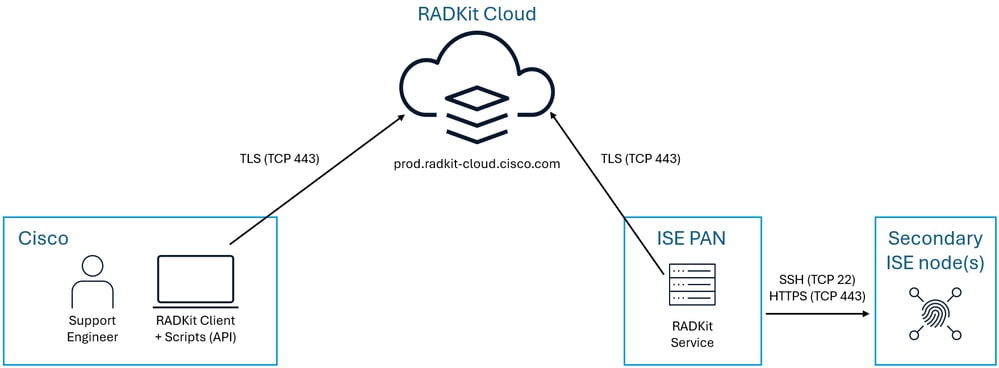

Présentation de l'architecture RADKit ISE

Présentation de l'architecture RADKit ISE

RADKit est approuvé par le CSDL. CSDL est un processus Cisco qui vérifie les risques de sécurité, la confidentialité des données et la conformité des licences tierces des logiciels. RADKit a fait l'objet d'un examen de sécurité rigoureux : la qualité du code et les dépendances sont analysées tout au long du processus de développement ; nos services sont constamment surveillés. Toutes les données au repos ou en transit sont protégées par des algorithmes standard (AES, RSA, SHA-2, ECDH...) et des protocoles (TLS1.3 authentifié bidirectionnel, SSH) avec des paramètres recommandés par le secteur.

RADKit facilite uniquement le transfert de données, mais ne collecte ni ne stocke rien dans le cloud RADKit. Il s'agit simplement d'un moyen efficace de collecter des données et d'un moyen plus sûr d'échanger des données avec votre ingénieur du support technique que l'envoi d'e-mails ou le téléchargement manuel vers un routeur de service. La seule exception à cette règle est la piste d'audit que nous générons pour votre sécurité, qui vous appartient et qui ne quitte jamais votre système.

Configuration du service RADKit

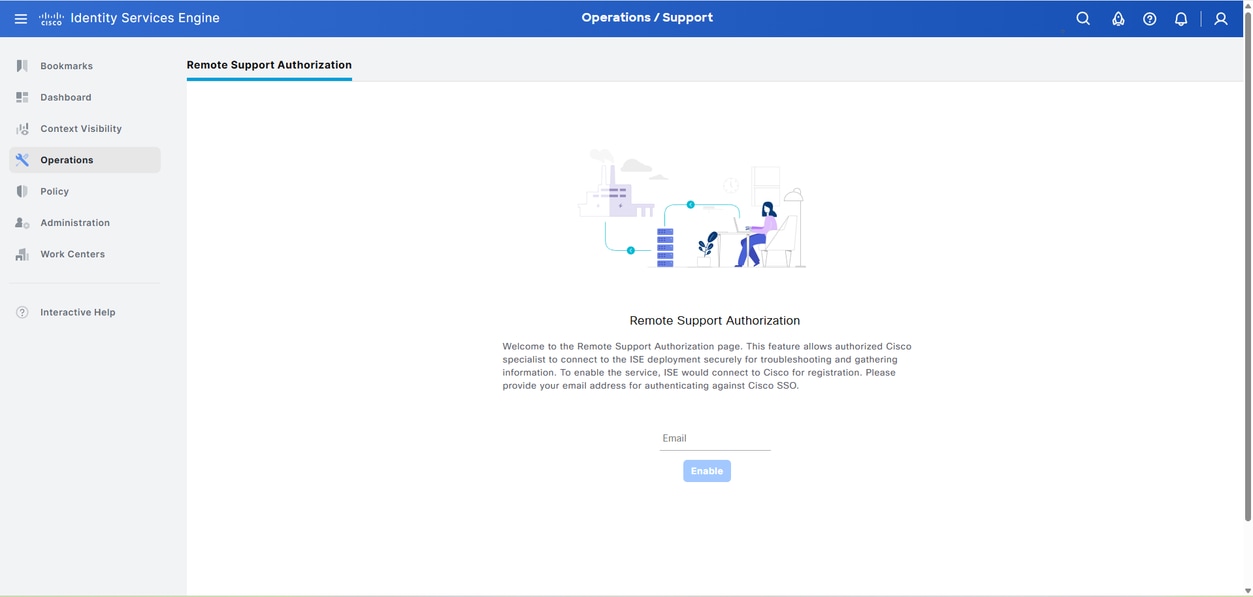

Accédez à Operations > Support > Remote Support Authorization. Saisissez l'adresse e-mail associée à Cisco SSO pour l'authentification.

Page d'autorisation de support à distance initiale où une entrée de courrier électronique est requise

Page d'autorisation de support à distance initiale où une entrée de courrier électronique est requise

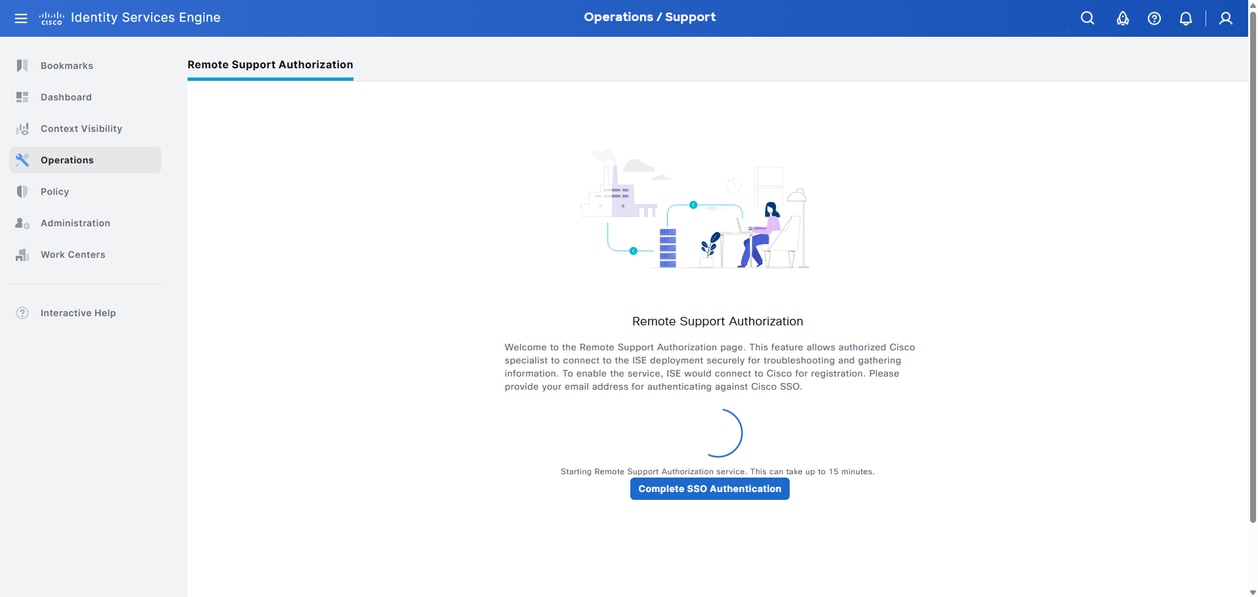

Après le démarrage du service d'autorisation de support à distance, cliquez sur Complete SSO Authentication.

Une fois l'e-mail saisi, le bouton Terminer l'authentification SSO apparaît

Une fois l'e-mail saisi, le bouton Terminer l'authentification SSO apparaît

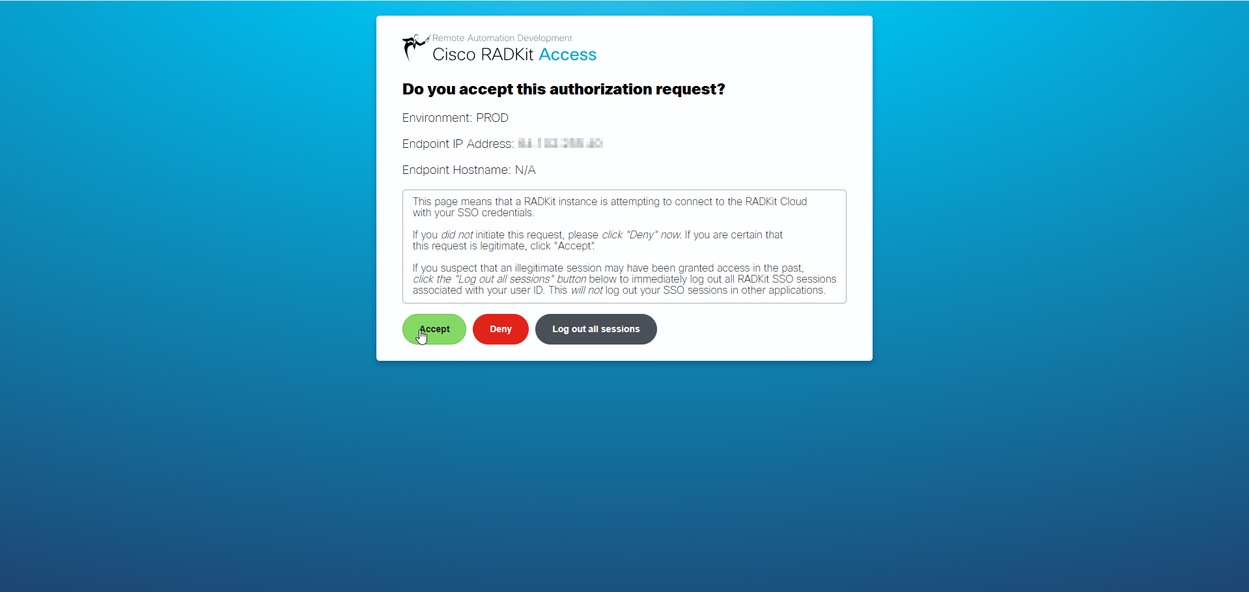

Cliquez Accept sur la fenêtre nouvellement ouverte pour terminer l'autorisation d'accès au Cisco RADkit Cloud.

Page Authentification SSO où l'autorisation est terminée

Page Authentification SSO où l'autorisation est terminée

Configurer une autorisation de support à distance

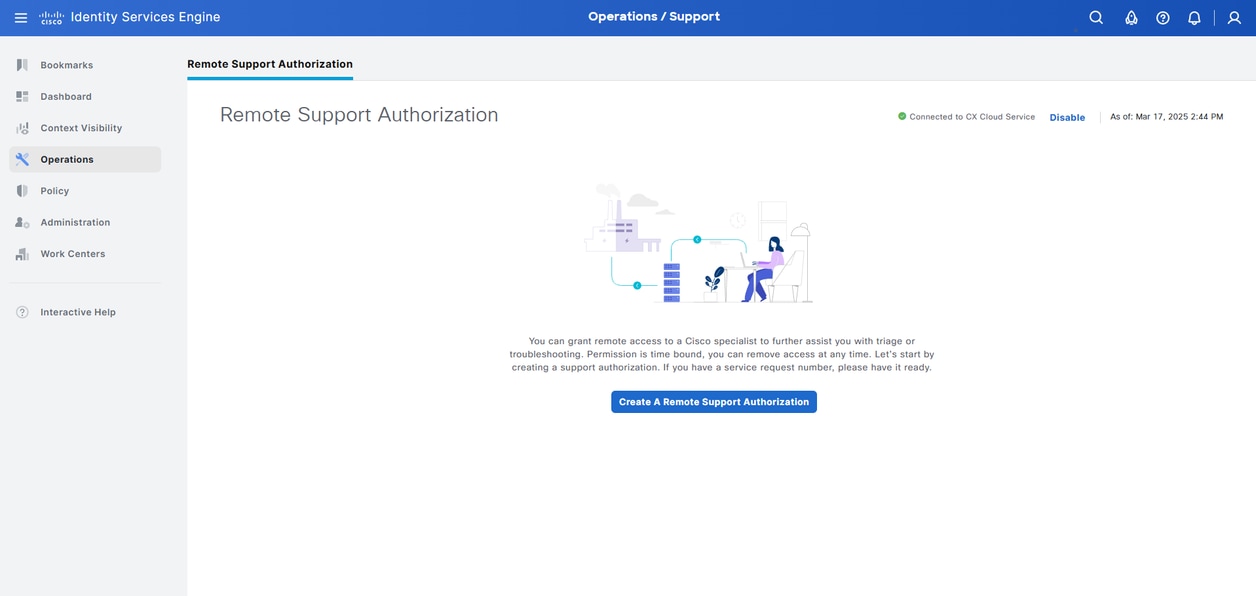

Cliquez sur Create A Remote Support Authorization pour configurer une session d'accès à distance.

Une fois l'authentification terminée, l'option Create Remote Support Authorization apparaît

Une fois l'authentification terminée, l'option Create Remote Support Authorization apparaît

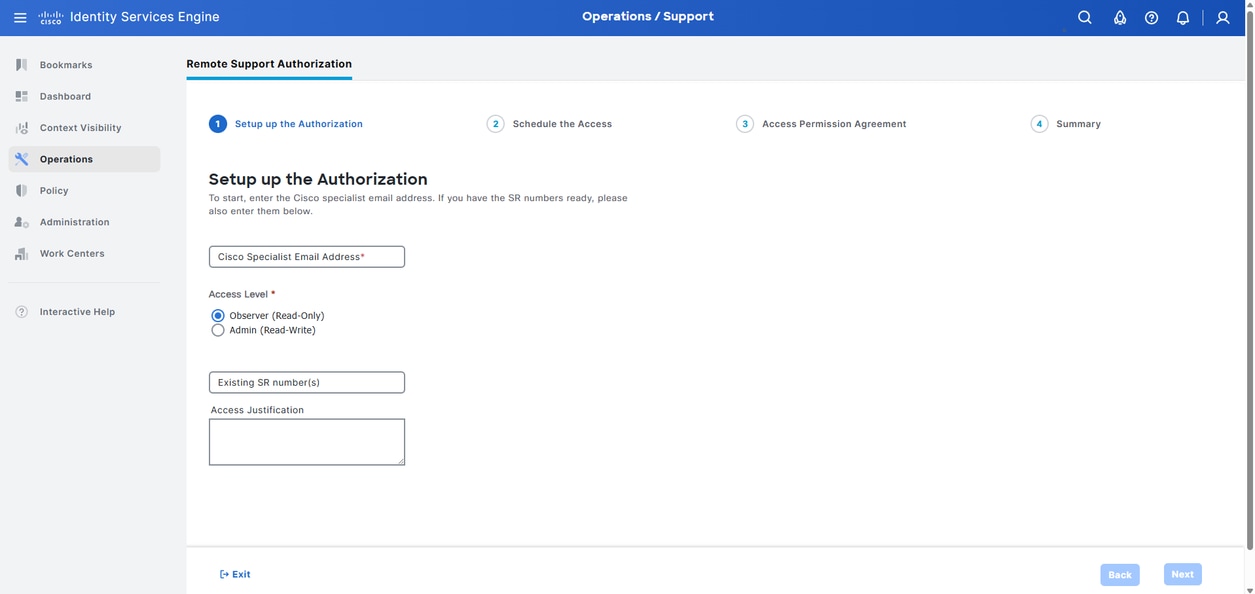

Saisissez l'adresse e-mail du spécialiste Cisco auquel vous souhaitez donner accès. Sélectionnez Observer (Read-Only) cette option pour fournir un accès en lecture seule au spécialiste Cisco ou Admin (Read-Write)pour fournir un accès en lecture-écriture complet au spécialiste Cisco. Si cet accès est lié à une demande de service TAC existante, vous pouvez saisir le numéro SR ainsi que toute autre justification de l'accès à distance. Cliquez Next après avoir saisi les informations requises.

Remarque : La saisie des numéros SR permet au TAC de télécharger automatiquement les journaux collectés sans aucune intervention. Cela permet également de documenter la connexion à distance et les commandes dans le SR.

Première page de création d'autorisation

Première page de création d'autorisation

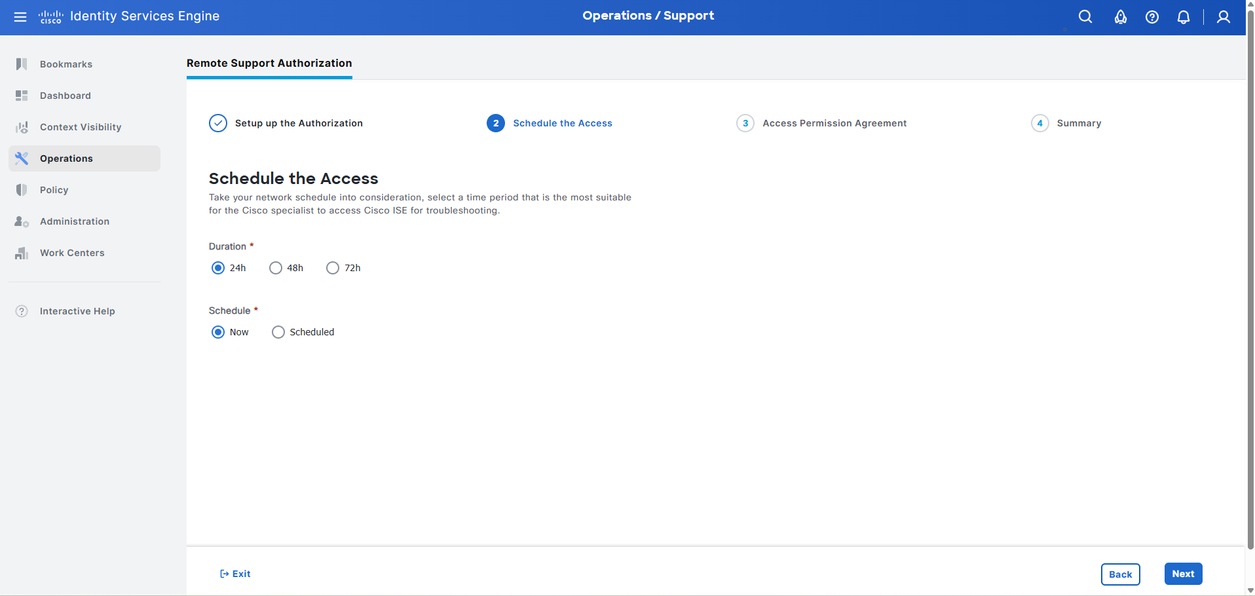

Planifiez la durée et la durée de l'autorisation à distance. Pour programmer l'accès immédiatement, sélectionnez Now. Pour programmer l'accès pour une date ou une heure ultérieure, sélectionnez Scheduled et définissez les informations requises dans Start Date et cliquez Start Time. sur Next après avoir entré les informations requises.

Deuxième page de création d'autorisation

Deuxième page de création d'autorisation

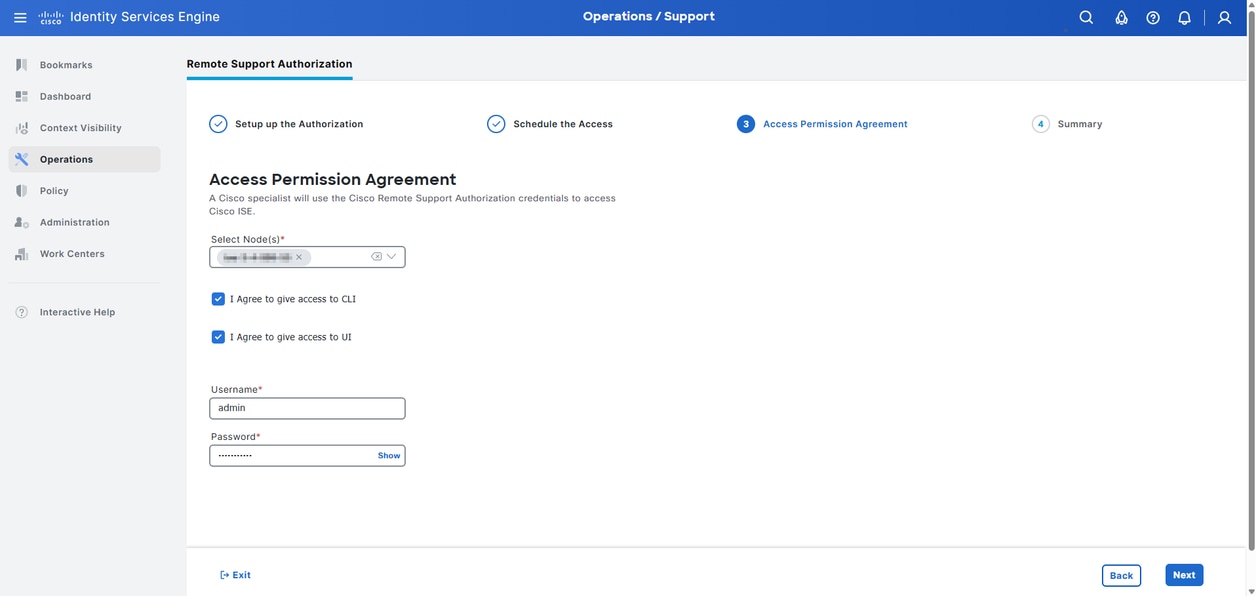

Sélectionnez chaque noeud ISE auquel vous souhaitez donner accès. Pour activer l'accès CLI à distance aux noeuds, sélectionnez I Agree to give access to CLI. Pour activer l'accès à l'interface utilisateur à distance aux noeuds, sélectionnez I Agree to give access to UI. Cliquez sur Next après avoir entré les informations requises.

Remarque : Pour fournir un accès à l'interface utilisateur, vous devez configurer un nom d'utilisateur/mot de passe administrateur. Ce compte est utilisé pour créer un nouvel utilisateur admin que le spécialiste Cisco utilise pour se connecter avec le niveau d'accès spécifié. Par conséquent, le compte saisi doit disposer des autorisations requises pour créer un nouveau compte admin. Les informations d'identification doivent être destinées à un utilisateur administrateur interne, sauf si Active Directory est configuré comme source d'identité d'interface utilisateur, auquel cas les informations d'identification d'administrateur Active Directory peuvent également être utilisées.

Troisième page de création d'autorisation

Troisième page de création d'autorisation

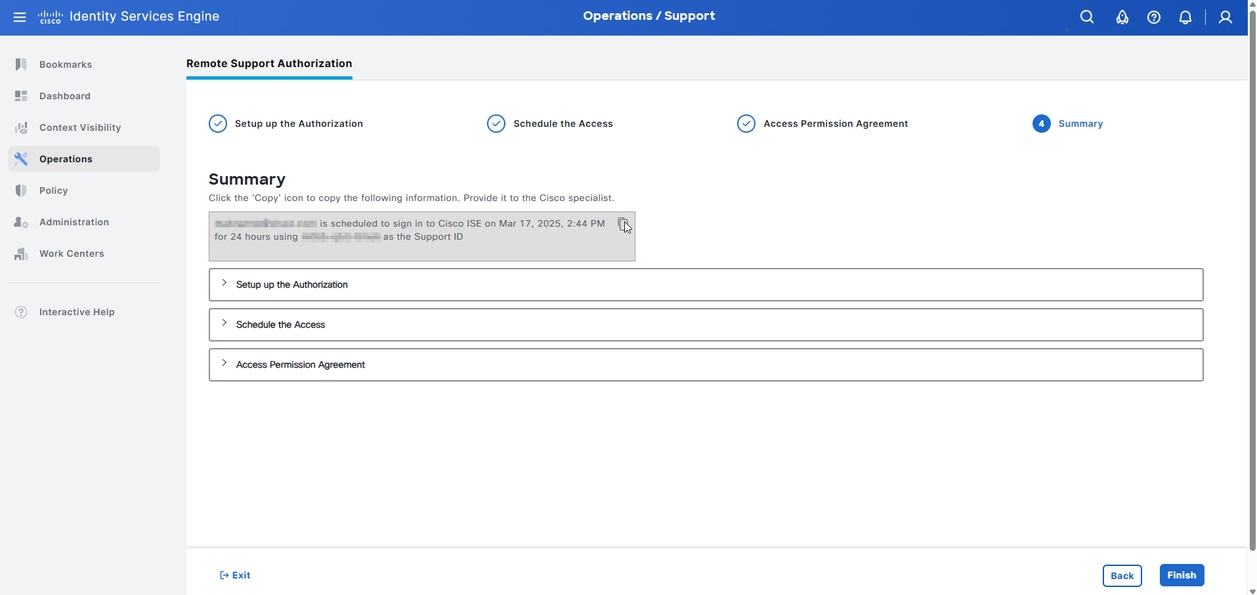

Cliquez sur l'icône de copie pour copier les informations d'autorisation d'assistance à distance et les fournir au spécialiste Cisco. Cliquez sur cette icône Finish pour finaliser l'autorisation d'accès à distance.

Page Récapitulatif de la création des autorisations

Page Récapitulatif de la création des autorisations

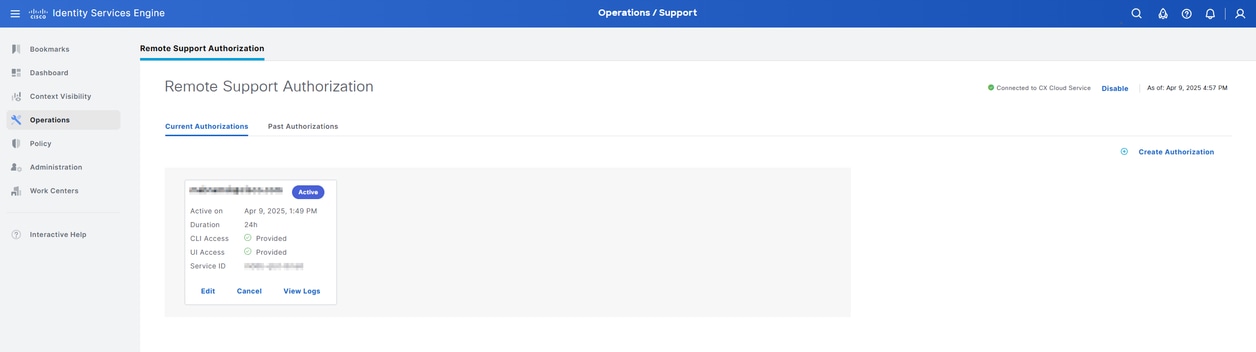

Vérifier

Vous pouvez vérifier toutes les autorisations d'assistance à distance actuellement actives dans l' Current Authorizationsonglet. Vous pouvez afficher toutes les autorisations de support à distance précédentes sous l' Past Authorizationsonglet.

Vérifier les autorisations actives

Vérifier les autorisations actives

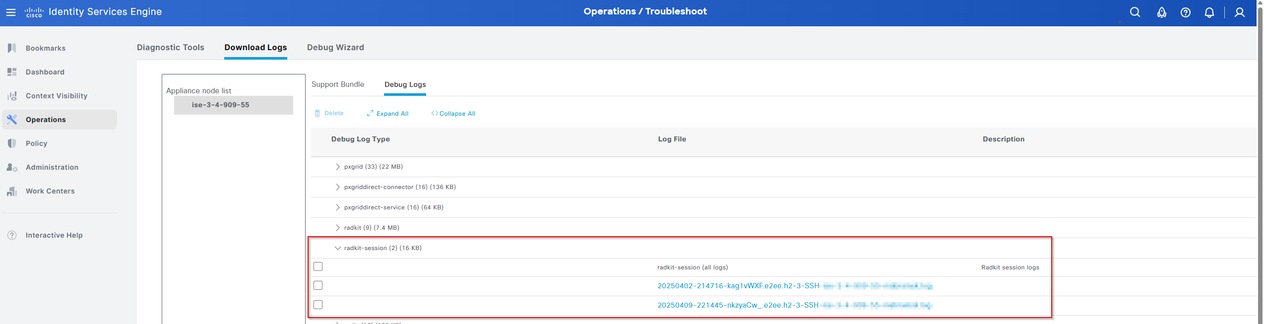

Pour afficher les journaux d'audit de session CLI d'un noeud, accédez à Operations > Support > Troubleshoot > Download Logs, sélectionnez le noeud pour lequel vous souhaitez télécharger les journaux, puis sélectionnez Debug Logs. Toutes les sessions CLI se trouvent dans le dossier radkit-session. Cliquez sur le nom du fichier pour télécharger les journaux d'audit.

Remarque : La surveillance de session CLI doit être effectuée par noeud. Chaque noeud possède son propre dossier de session radkit avec des journaux d'audit spécifiques pour le noeud.

Journaux d'audit CLI

Journaux d'audit CLI

Pour afficher les journaux d'audit de l'interface utilisateur, vous pouvez utiliser les rapports d'audit de l'interface utilisateur ISE. Accédez à pour Operations > Reports > Audit > Administrator Logins afficher les connexions administrateur à l'interface utilisateur ou à l'interface de ligne de commande. Accédez à Operations > Reports > Audit > Change Configuration Audit pour afficher les modifications apportées par les administrateurs dans l'interface utilisateur.

Remarque : Les spécialistes Cisco qui se connectent à l'interface utilisateur utilisent le nom d'utilisateur <user>-CustomerSupport où <user> est le nom d'utilisateur fourni dans l'autorisation d'assistance à distance. Les spécialistes Cisco qui se connectent à l'interface de ligne de commande utilisent le nom d'utilisateur customersuppadmin s'ils disposent d'un accès Admin (lecture-écriture) ou customersuppadonly s'ils disposent d'un accès Observer (lecture seule).

Dépannage

Pour afficher les journaux sur le conteneur à partir du processus de configuration initiale où l'e-mail est entré sur l'interface utilisateur, nous devons afficher le fichier ADE.log. À partir de l'interface de ligne de commande, entrez la commande show logging system ade/ADE.log tail :

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitISE surveille le conteneur pour vérifier s'il est en cours d'exécution et si l'application RADKit est prête avant de marquer le service d'autorisation à distance comme démarré.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

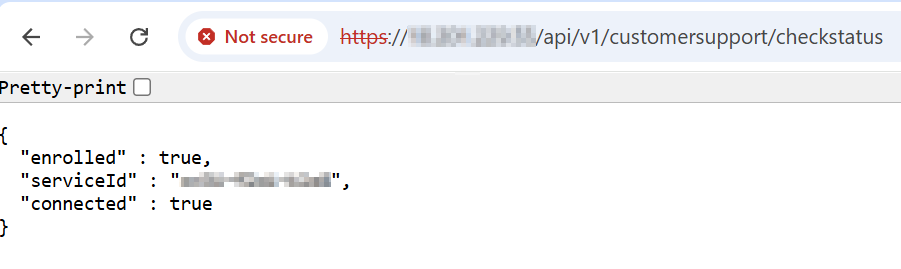

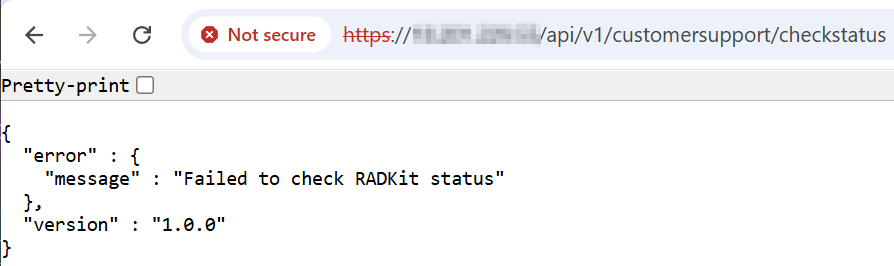

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.Vous pouvez également vérifier l’état du service RADKit à l’aide de l’appel d’API https://<ISE_PAN>/api/v1/customersupport/checkstatus .

Sortie lorsque le service RadKit est en cours d'exécution

Sortie lorsque le service RadKit est en cours d'exécution

Sortie lorsque le service RadKit n'est pas exécuté

Sortie lorsque le service RadKit n'est pas exécuté

Pour afficher les journaux du service RADKit une fois que le service d'autorisation de support à distance a démarré, entrez la commande show logging application radkit/service/service.log. Lors du premier démarrage du service, une configuration de base est effectuée avec l'application RADKit.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] Le service RADKit disponible pour les connexions est créé.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']Lorsque vous ajoutez une autorisation d'assistance à distance dans l'interface utilisateur graphique, le spécialiste Cisco est créé en tant qu'utilisateur distant.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Lorsque le spécialiste Cisco se connecte au service et accède à un noeud ISE, il apparaît dans ces journaux.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']Une fois l'autorisation distante expirée ou supprimée, l'utilisateur distant est supprimé du service RADKit.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

13-Nov-2025

|

Première publication |

Contribution d’experts de Cisco

- Max AbramskyIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires