Configuration du shunning sur UNIX Director

Table des matières

Introduction

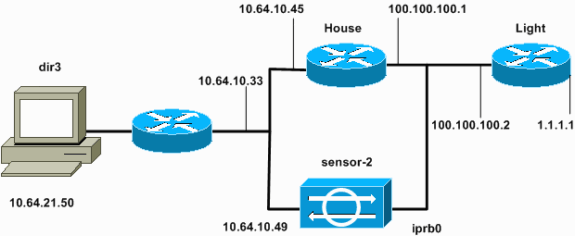

Le Director et le Sensor du système de détection des intrusions Cisco (IDS) peuvent être utilisés pour gérer un routeur Cisco en vue de sa mise hors service. Dans ce document, un Sensor (sensor-2) est configuré pour détecter les attaques sur le routeur « House » et pour communiquer ces informations au Director « dir3 ». Une fois configurée, une attaque est lancée (une requête ping de plus de 1 024 octets, soit la signature 2151, et un flux ICMP (Internet Control Message Protocol), soit la signature 2152) à partir du routeur « Light ». Le capteur détecte l'attaque et la communique au directeur. Une liste de contrôle d’accès (ACL) est téléchargée sur le routeur pour bloquer le trafic provenant du pirate. Sur l'hôte attaquant inaccessible est affiché, et sur la victime l'ACL téléchargé est affiché.

Conditions préalables

Exigences

Assurez-vous de répondre à ces exigences avant d'essayer cette configuration :

-

Installez le capteur et assurez-vous qu'il fonctionne correctement.

-

Assurez-vous que l'interface d'analyse s'étend à l'interface externe du routeur.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Cisco IDS Director 2.2.3

-

Cisco IDS Sensor 3.0.5

-

Routeur Cisco IOS® avec 12.2.6

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : Pour en savoir plus sur les commandes utilisées dans le présent document, utilisez l’outil de recherche de commandes (clients inscrits seulement).

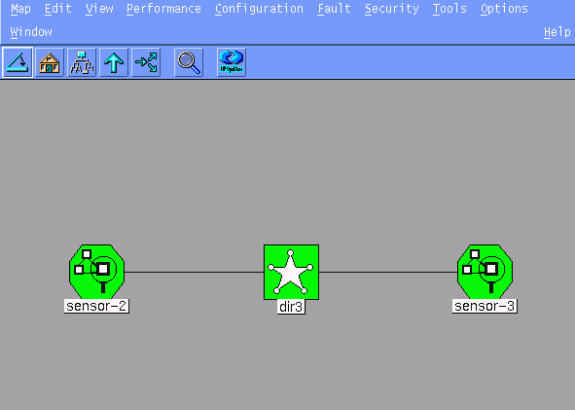

Diagramme du réseau

Ce document utilise la configuration réseau indiquée dans le diagramme suivant.

Configurations

Ce document utilise les configurations suivantes.

| Voyant du routeur |

|---|

Current configuration : 906 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname light ! enable password cisco ! username cisco password 0 cisco ip subnet-zero ! ! ! ip ssh time-out 120 ip ssh authentication-retries 3 ! call rsvp-sync ! ! ! fax interface-type modem mta receive maximum-recipients 0 ! controller E1 2/0 ! ! ! interface FastEthernet0/0 ip address 100.100.100.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 1.1.1.1 255.255.255.0 duplex auto speed auto ! ip classless ip route 0.0.0.0 0.0.0.0 100.100.100.1 ip http server ip pim bidir-enable ! ! dial-peer cor custom ! ! line con 0 line 97 108 line aux 0 line vty 0 4 login ! end |

| Routeur House |

|---|

Current configuration : 2187 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname house ! enable password cisco ! ! ! ip subnet-zero ! ! fax interface-type modem mta receive maximum-recipients 0 ! ! ! ! interface FastEthernet0/0 ip address 100.100.100.1 255.255.255.0 !--- After you configure shunning, IDS Sensor puts this line in. ip access-group IDS_FastEthernet0/0_in_1 in duplex auto speed auto ! interface FastEthernet0/1 ip address 10.64.10.45 255.255.255.224 duplex auto speed auto ! ! ! interface FastEthernet4/0 no ip address shutdown duplex auto speed auto ! ip classless ip route 0.0.0.0 0.0.0.0 10.64.10.33 ip route 1.1.1.0 255.255.255.0 100.100.100.2 ip http server ip pim bidir-enable ! ! !--- After you configure shunning, IDS Sensor puts these lines in. ip access-list extended IDS_FastEthernet0/0_in deny ip host 100.100.100.2 any permit ip host 10.64.10.49 any permit ip any any ! snmp-server manager ! call RSVP-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! line con 0 line aux 0 line vty 0 4 password cisco login ! ! end house# |

Configuration du capteur

Complétez ces étapes pour configurer le capteur.

-

Établissez une connexion Telnet avec 10.64.10.49 avec le nom d’utilisateur root et le mot de passe attack.

-

Entrez sysconfig-sensor.

-

Lorsque vous y êtes invité, entrez les informations de configuration, comme indiqué dans cet exemple.

1 - IP Address: 10.64.10.49 2 - IP Netmask: 255.255.255.224 3 - IP Host Name: sensor-2 4 - Default Route 10.64.10.33 5 - Network Access Control 64. 10. 6 - Communications Infrastructure Sensor Host ID: 49 Sensor Organization ID: 900 Sensor Host Name: sensor-2 Sensor Organization Name: cisco Sensor IP Address: 10.64.10.49 IDS Manager Host ID: 50 IDS Manager Organization ID: 900 IDS Manager Host Name: dir3 IDS Manager Organization Name: cisco IDS Manager IP Address: 10.64.21.50 -

Lorsque vous y êtes invité, enregistrez la configuration et laissez le capteur redémarrer.

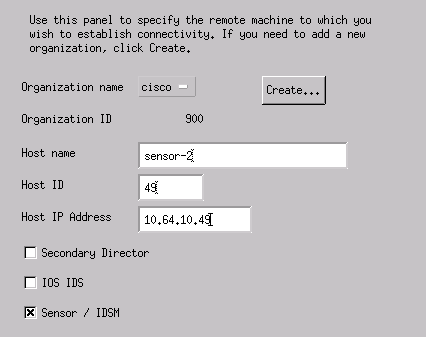

Ajout du capteur au Director

Complétez ces étapes pour ajouter le capteur au Director.

-

Établissez une connexion Telnet avec 10.64.21.50 avec le nom d’utilisateur netranger et le mot de passe attack.

-

Entrez ovw& pour lancer HP OpenView.

-

Dans le menu principal, sélectionnez Security > Configure.

-

Dans l'utilitaire de gestion des fichiers de configuration, sélectionnez Fichier > Ajouter un hôte, puis cliquez sur Suivant.

-

Ceci est un exemple de la façon de remplir les informations demandées.

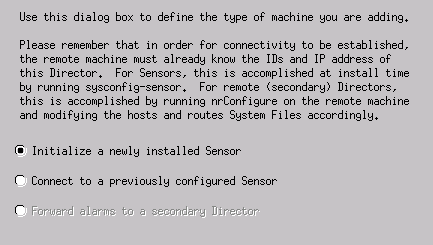

-

Acceptez le paramètre par défaut pour le type de machine, et cliquez sur Next, comme indiqué dans cet exemple.

-

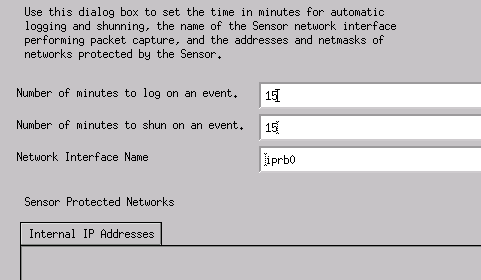

Modifiez le journal et les minutes d'arrêt, ou conservez-les comme valeur par défaut si les valeurs sont acceptables. Remplacez le nom de l'interface réseau par le nom de votre interface d'analyse.

Dans cet exemple, il s'agit de « iprb0 ». Il peut s'agir de « spwr0 » ou de tout autre élément selon le type de capteur et la façon dont vous connectez votre capteur.

-

Cliquez sur Next jusqu'à ce qu'il y ait une option pour cliquer sur Finish.

Vous avez correctement ajouté le capteur à Director. Dans le menu principal, vous devriez voir sensor-2, comme dans cet exemple.

Configuration du shuntage pour le routeur Cisco IOS

Complétez ces étapes pour configurer le shunning pour le routeur Cisco IOS.

-

Dans le menu principal, sélectionnez Security > Configure.

-

Dans l'utilitaire de gestion des fichiers de configuration, sélectionnez sensor-2 et double-cliquez dessus.

-

Ouvrez Device Management.

-

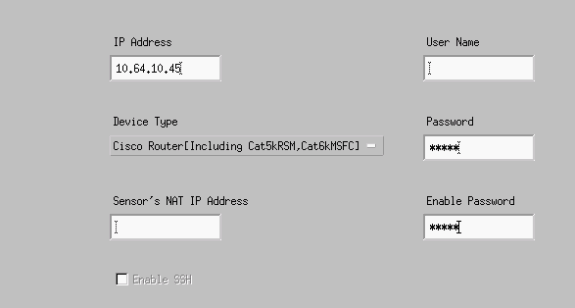

Cliquez sur Devices > Add, et entrez les informations comme indiqué dans cet exemple. Cliquez sur OK pour continuer.

Les mots de passe Telnet et enable correspondent à ceux du routeur « House ».

-

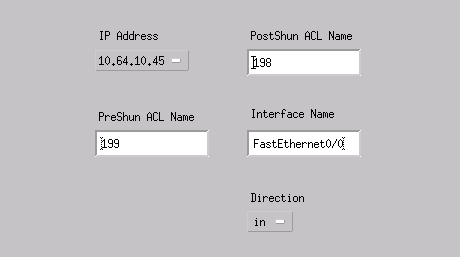

Cliquez sur Interfaces > Add, entrez ces informations et cliquez sur OK pour continuer.

-

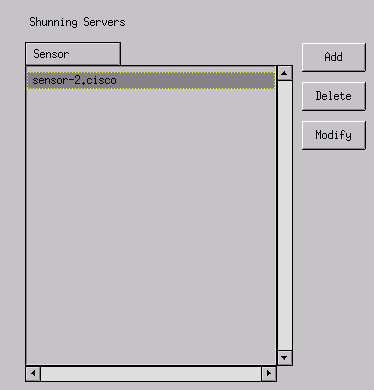

Cliquez sur Shunning > Add et sélectionnez sensor-2.cisco comme serveur de shunning. Fermez la fenêtre Gestion des périphériques lorsque vous avez terminé.

-

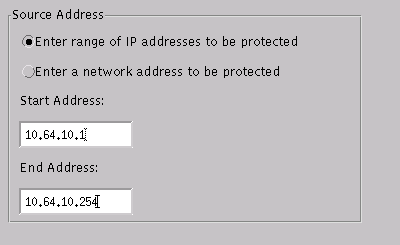

Ouvrez la fenêtre Détection des intrusions, puis cliquez sur Réseaux protégés. Ajoutez la plage 10.64.10.1 à 10.64.10.254 dans le réseau protégé, comme illustré dans cet exemple.

-

Cliquez sur Profile > Manual Configuration.

-

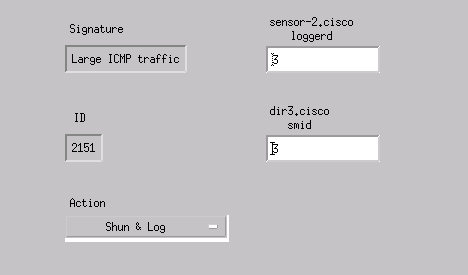

Sélectionnez Modify Signatures > Large ICMP Traffic avec l'ID 2151.

-

Cliquez sur Modify, changez l'action de None à Shun & Log, et cliquez sur OK pour continuer.

-

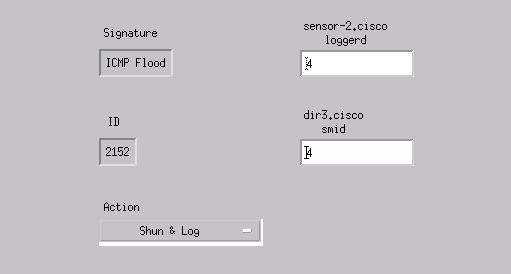

Choisissez ICMP Flood avec un ID de 2152, et cliquez sur Modify. Modifiez l'action de None à Shun & Log, et cliquez sur OK pour continuer.

-

Cliquez sur OK pour fermer la fenêtre Détection des intrusions.

-

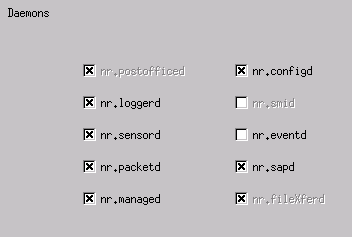

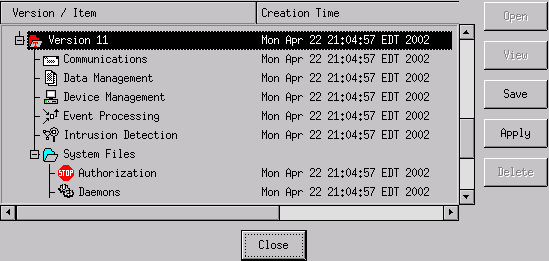

Ouvrez le dossier System Files et ouvrez la fenêtre Daemons.

Assurez-vous d'avoir activé ces démons :

-

Cliquez sur OK pour continuer, choisissez la version que vous venez de modifier, puis cliquez sur Save, puis sur Apply.

Attendez que le système vous indique que le capteur a terminé de redémarrer les services, puis fermez toutes les fenêtres de configuration du directeur.

Vérifier

Cette section présente des informations que vous pouvez utiliser pour vous assurer que votre configuration fonctionne correctement.

Certaines commandes show sont prises en charge par l'Output Interpreter Tool (clients enregistrés uniquement), qui vous permet de voir une analyse de la sortie de la commande show.

-

show access-list - Répertorie les instructions de commande access-list dans la configuration du routeur. Il répertorie également un nombre de correspondances indiquant le nombre de correspondances d'un élément au cours d'une recherche de commande access-list.

-

ping : utilisé pour diagnostiquer la connectivité réseau de base.

Avant le lancement d'une attaque

Avant de lancer une attaque, exécutez ces commandes.

house#show access-list

Extended IP access list IDS_FastEthernet0/0_in_1

permit ip host 10.64.10.49 any

permit ip any any (12 matches)

house#

light#ping 10.64.10.45

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.64.10.45, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

light#

Lancer l'attaque et le shunning

Lancez votre attaque du routeur « Light » vers la « House » de la victime. Lorsque la liste de contrôle d’accès prend effet, les inaccessibles apparaissent.

light#ping Protocol [ip]: Target IP address: 10.64.10.45 Repeat count [5]: 1000000 Datagram size [100]: 18000 Timeout in seconds [2]: Extended commands [n]: Sweep range of sizes [n]: Type escape sequence to abort. Sending 1000000, 18000-byte ICMP Echos to 10.64.10.45, timeout is 2 seconds: !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!U.U.U.U.U.U.U.U.U.U.U.U.U.U.U.U.U.

Une fois que le capteur a détecté l'attaque et que la liste de contrôle d'accès est téléchargée, cette sortie s'affiche sur « Maison ».

house#show access-list Extended IP access list IDS_FastEthernet0/0_in_0 permit ip host 10.64.10.49 any deny ip host 100.100.100.2 any (459 matches) permit ip any any

Les injoignables sont toujours visibles sur « Light », comme le montre cet exemple.

Light#ping 10.64.10.45 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.64.10.45, timeout is 2 seconds: U.U.U Success rate is 0 percent (0/5)

Quinze minutes plus tard, "House" revient à la normale, parce que le shunning a été réglé sur 15 minutes.

House#show access-list

Extended IP access list IDS_FastEthernet0/0_in_1

permit ip host 10.64.10.49 any

permit ip any any (12 matches)

house#

"Light" peut envoyer une requête ping à "House".

Light#ping 10.64.10.45 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.64.10.45, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

05-Sep-2001 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires