Configurer le portail de provisionnement de certificat d’ISE 2.0

Options de téléchargement

-

ePub (1.2 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (935.2 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit la configuration et la fonctionnalité du portail de provisionnement de certificat d’ISE.

-

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- ISE

- Serveurs de certificats et d'autorité de certification (CA).

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Service Engine 2.0

- PC Windows 7

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Le portail d'approvisionnement de certificats est une nouvelle fonctionnalité introduite dans ISE 2.0 qui peut être utilisée par les périphériques finaux pour inscrire et télécharger des certificats d'identité à partir du serveur. Il émet des certificats aux périphériques qui ne peuvent pas passer par le flux d'intégration.

Par exemple, les appareils tels que les terminaux de point de vente ne peuvent pas suivre le flux BYOD (Bring Your Own Device) et doivent recevoir des certificats manuellement.

Le portail d'approvisionnement des certificats permet à un groupe privilégié d'utilisateurs de télécharger une demande de certificat (CSR) pour ces périphériques ; générez des paires de clés, puis téléchargez le certificat.

Sur ISE, vous pouvez créer des modèles de certificat modifiés et les utilisateurs finaux peuvent sélectionner un modèle de certificat approprié pour télécharger un certificat. Pour ces certificats, ISE agit en tant que serveur d'autorité de certification (AC) et nous pouvons obtenir le certificat signé par l'AC interne ISE.

Le portail d'approvisionnement de certificats ISE 2.0 prend en charge le téléchargement de certificats dans les formats suivants :

- format PKCS12 (y compris la chaîne de certificats); un fichier pour la chaîne de certificats et la clé)

- Format PKCS12 (un fichier pour le certificat et la clé)

- Certificat (chaîne comprise) au format PEM (Privacy Enhanced Electronic Mail), clé au format PEM PKCS8.

- Certificat au format PEM, clé au format PEM PKCS8 :

Limites

Actuellement, ISE ne prend en charge que ces extensions dans un CSR pour signer un certificat.

- subjectDirectoryAttributes

- subjectAlternativeName

- keyUsage

- subjectKeyIdentifier

- auditIdentity

- extendedKeyUsage

- CERT_TEMPLATE_OID (OID personnalisé pour spécifier le modèle généralement utilisé dans le flux BYOD)

Note: La CA interne ISE est conçue pour prendre en charge les fonctionnalités qui utilisent des certificats tels que le BYOD et donc les fonctionnalités sont limitées. L'utilisation d'ISE en tant que CA d'entreprise n'est pas recommandée par Cisco.

Configuration

Afin d'utiliser la fonctionnalité d'approvisionnement de certificats dans le réseau, le service d'autorité de certification interne ISE doit être activé et un portail d'approvisionnement de certificats doit être configuré.

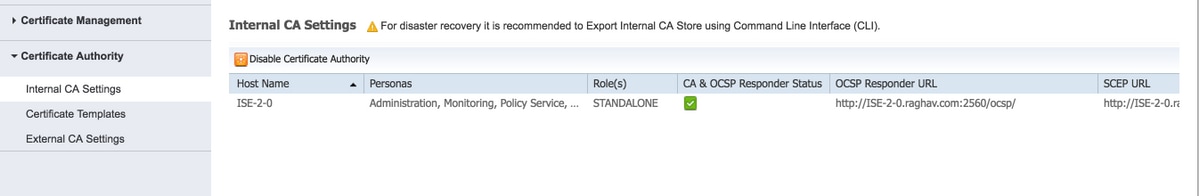

Étape 1.Sur l'interface graphique de ISE, accédez à Administration > System > Certificates > Certificate Authority > Internal CA et pour activer les paramètres d'autorité de certification interne sur le noeud ISE, cliquez sur Enable Certificate Authority.

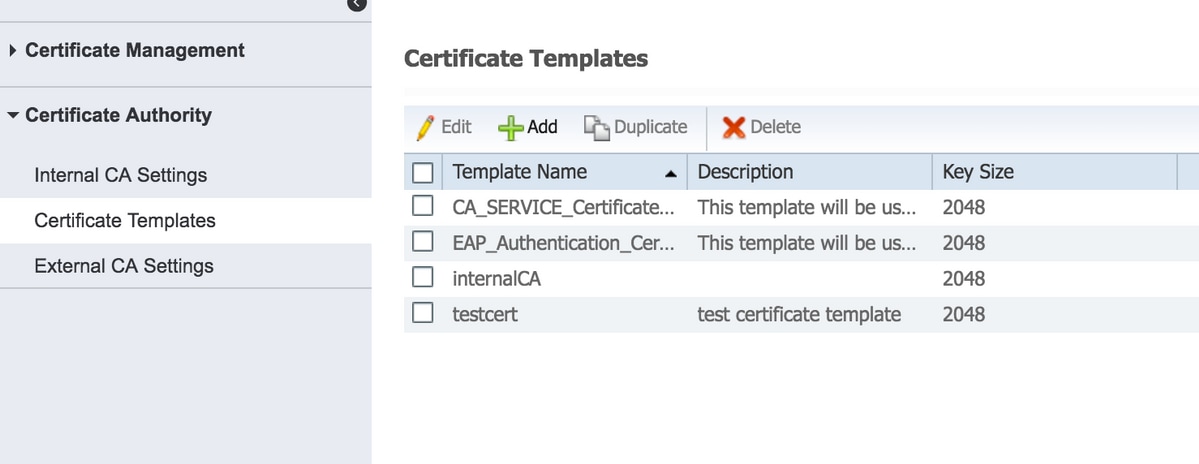

Étape 2. Créez des modèles de certificat sous Administration > Système > Certificats > Modèles de certificat > Ajouter.

Entrez les détails selon les besoins et cliquez sur Soumettre, comme indiqué dans cette image.

Note: Vous pouvez voir la liste des modèles de certificat créés sous Administration > Système > Certificats > Modèles de certificat comme indiqué dans cette image.

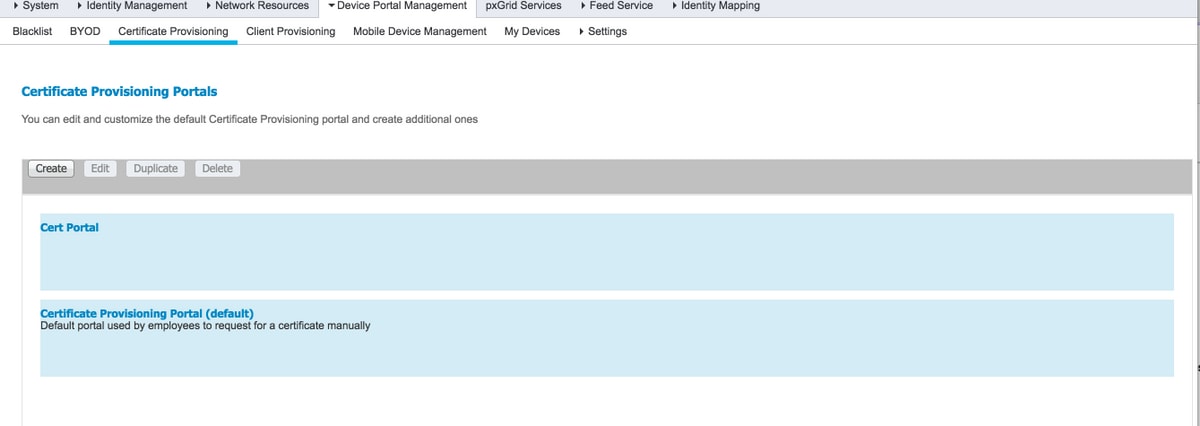

Étape 3. Afin de configurer le portail de mise en service des certificats ISE, accédez à Administration > Device Portal Management > Certificate Provisioning > Create, comme indiqué dans l'image :

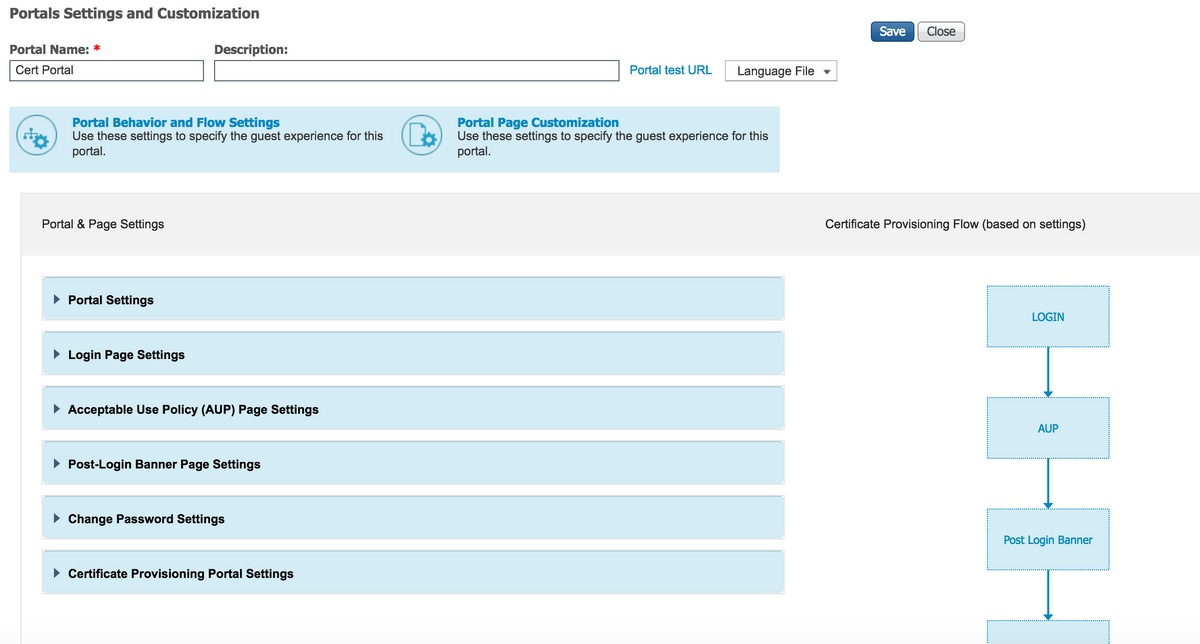

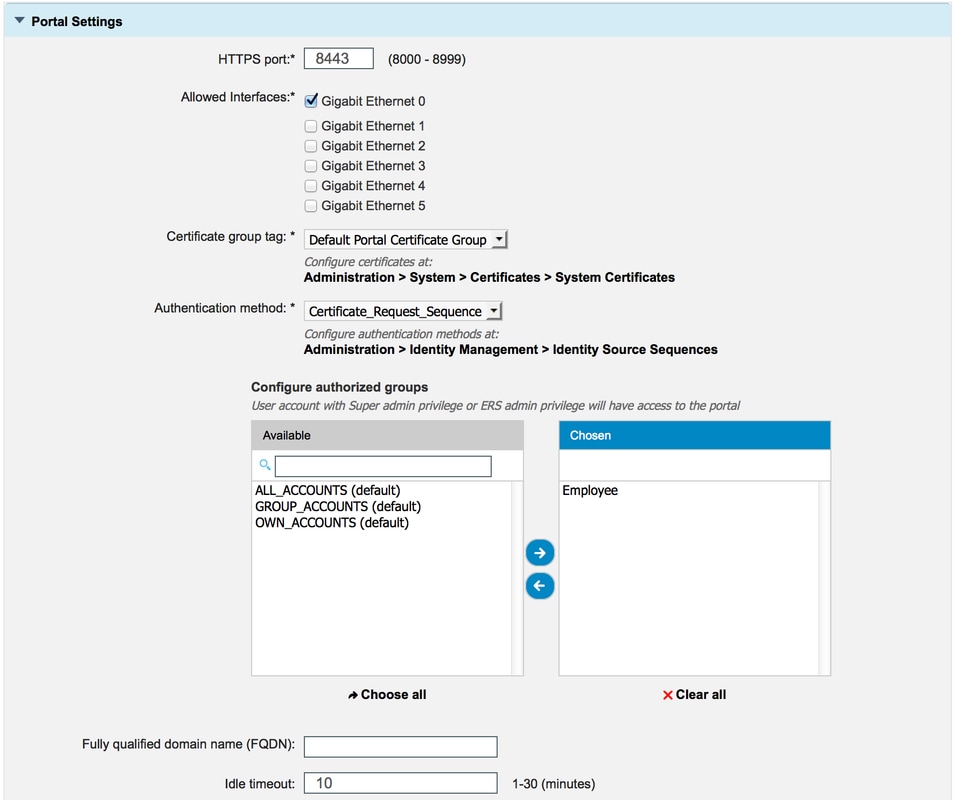

Étape 4. Sur le nouveau portail de certificats, développez les paramètres du portail, comme illustré dans l'image.

Port HTTPS Port qui doit être utilisé par le portail d'approvisionnement des certificats pour HTTPS. Interfaces autorisées Les interfaces sur lesquelles ISE doit écouter ce portail. Balise de groupe de certificats Balise de certificat à utiliser pour le portail d'approvisionnement de certificats qui indique le certificat système à utiliser pour ce portail. Méthode d'authentification Sélectionnez la séquence de magasin d'identités qui authentifie la connexion à ce portail. Par défaut, certificate_request_sequence est utilisé. Groupes autorisés L'ensemble des utilisateurs qui peuvent accéder au portail d'approvisionnement de certificats peut être contrôlé en déplaçant un ensemble spécifique de groupes AD et de groupes d'utilisateurs internes vers la table choisie. Seuls les utilisateurs faisant partie du groupe choisi ont accès au portail. Nom de domaine complet (FQDN) Vous pouvez également attribuer un nom de domaine complet spécifique à ce portail. Les utilisateurs accédant au nom de domaine complet via http/https sont redirigés vers ce portail. Le nom de domaine complet (FQDN) doit être unique et non partagé avec un autre portail. Délai d'inactivité La valeur définit le délai d'inactivité du portail. Note: La configuration de la source d'identité peut être vérifiée sous Administration > Identity Management > Identity Source Sequence.

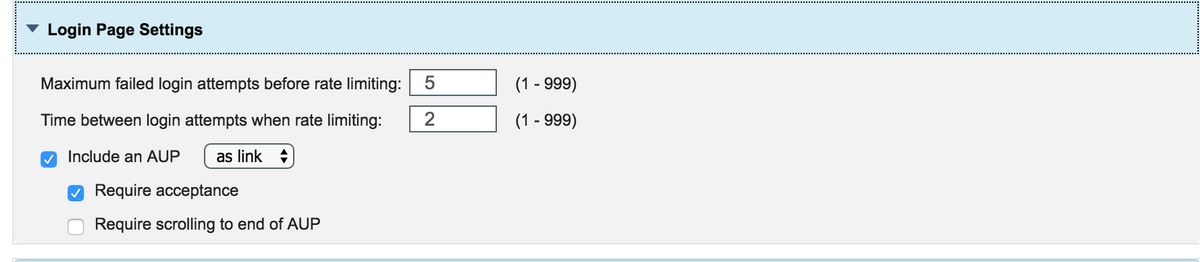

Étape 5. Configurez les paramètres de la page de connexion.

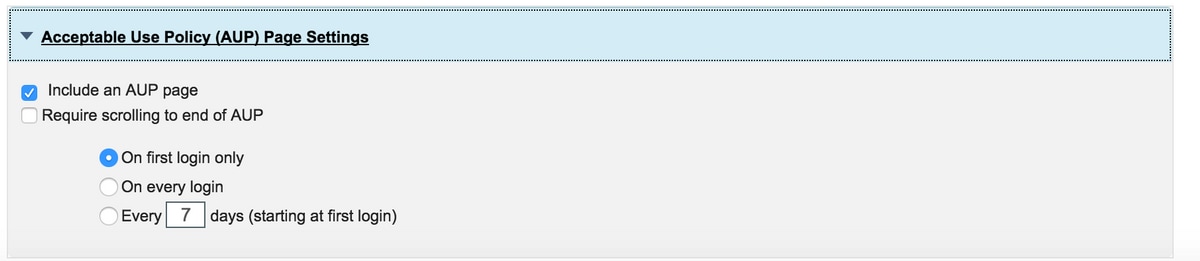

Étape 6.Configurez les paramètres de la page AUP.

Étape 7. Vous pouvez également ajouter une bannière de post-connexion.

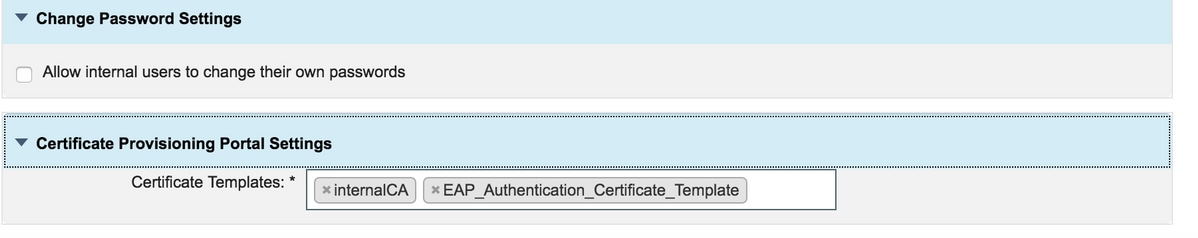

Étape 8. Sous Certificate Provisioning portal settings, spécifiez les modèles de certificat autorisés.

Étape 9. Faites défiler la page jusqu'en haut et cliquez sur Enregistrer pour enregistrer les modifications.

En outre, le portail peut être personnalisé en accédant à l'onglet Personnalisation de la page du portail où le texte AUP, le texte de la bannière de post-connexion et d'autres messages peuvent être modifiés selon les besoins.

Vérification

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Si ISE est configuré correctement pour le provisionnement des certificats, un certificat peut être demandé/téléchargé à partir du portail de provisionnement des certificats ISE en procédant comme suit.

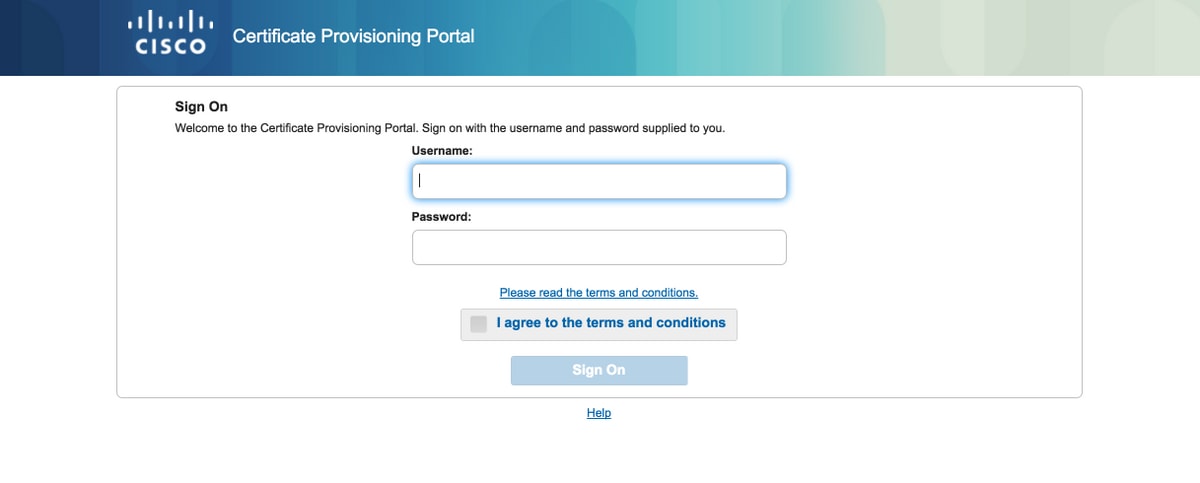

Étape 1. Ouvrez le navigateur et accédez au nom de domaine complet du portail d'approvisionnement des certificats tel que configuré ci-dessus ou à l'URL du test d'approvisionnement des certificats. Vous êtes redirigé vers le portail, comme l'illustre cette image :

Étape 2. Connectez-vous avec le nom d'utilisateur et le mot de passe.

Étape 3. Une fois l'authentification réussie, acceptez AUP et elle s'affiche sur la page d'approvisionnement des certificats.

Étape 4. La page d'approvisionnement des certificats fournit la fonctionnalité de téléchargement des certificats de trois manières :

- Certificat unique (sans demande de signature de certificat)

- Certificat unique (avec demande de signature de certificat)

- Certificats en bloc

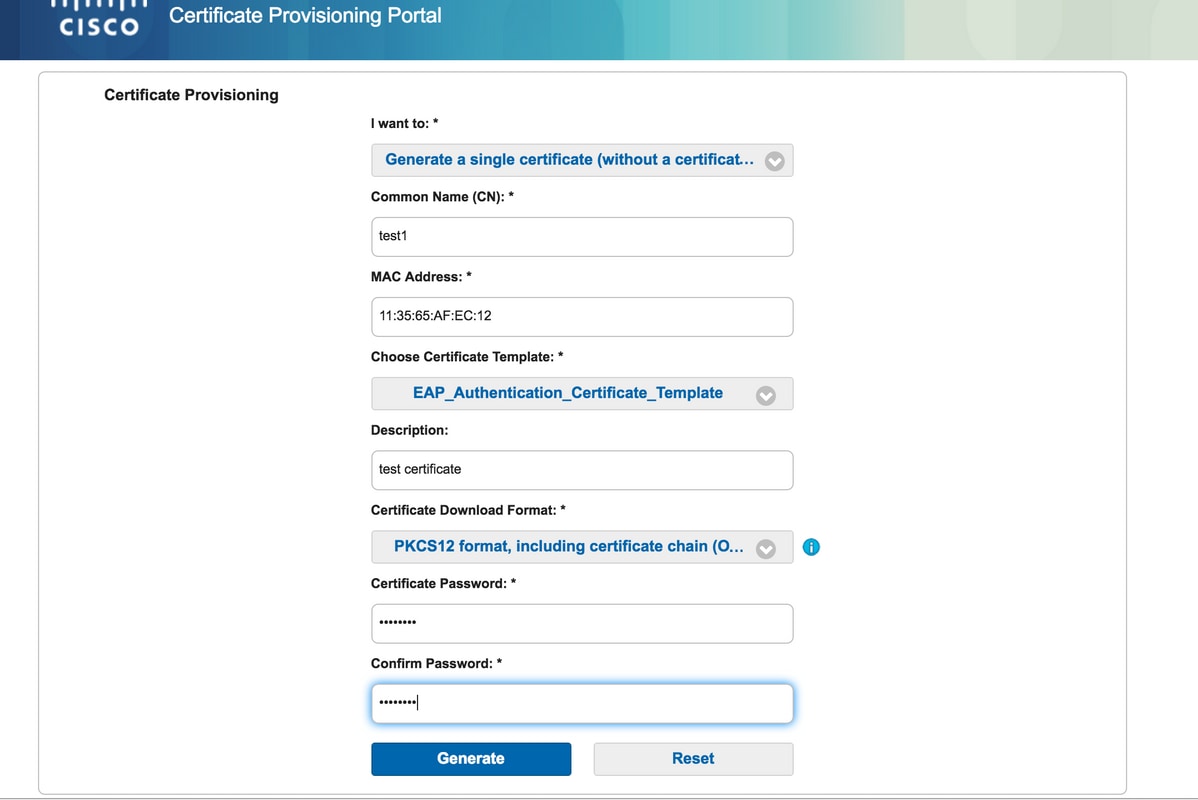

Générer un certificat unique sans demande de signature de certificat

- Afin de générer un certificat unique sans CSR, sélectionnez l'option Générer un certificat unique (sans demande de signature de certificat).

- Saisissez Common Name (CN).

Note: Le CN donné doit correspondre au nom d'utilisateur du demandeur. Le demandeur fait référence au nom d'utilisateur utilisé pour se connecter au portail. Seuls les utilisateurs Admin peuvent créer un certificat pour un autre CN.

- Saisissez l'adresse MAC du périphérique pour lequel le certificat est généré.

- Sélectionnez le modèle de certificat approprié.

- Choisissez le format souhaité pour le téléchargement du certificat.

- Entrez un mot de passe de certificat et cliquez sur Ggénérer.

- Un seul certificat est généré et téléchargé avec succès.

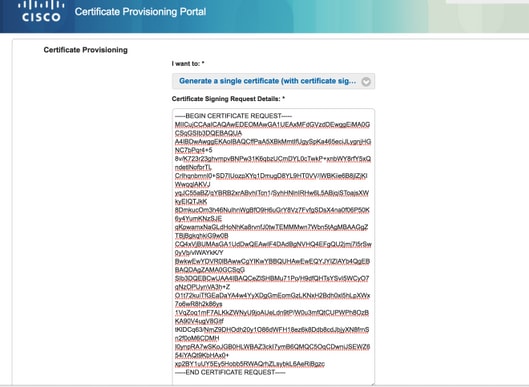

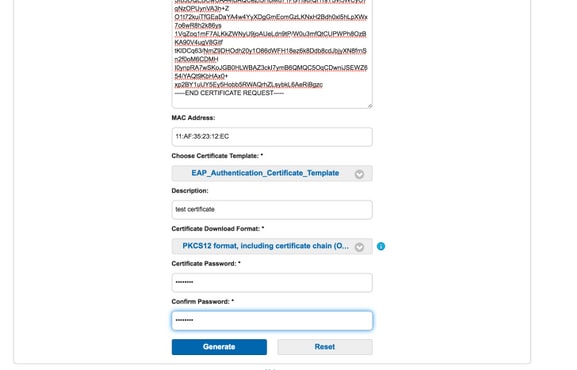

Générer un certificat unique avec une demande de signature de certificat

- Afin de générer un certificat unique sans CSR, sélectionnez l'option Générer un certificat unique (avec demande de signature de certificat).

- Copiez et collez le contenu CSR à partir du fichier bloc-notes sous Détails de la demande de signature de certificat.

- Saisissez l'adresse MAC du périphérique pour lequel le certificat est généré.

- Sélectionnez le modèle de certificat approprié.

- Choisissez le format souhaité pour le téléchargement du certificat.

- Entrez un mot de passe de certificat et cliquez sur Generate.

- Un seul certificat sera généré et téléchargé avec succès.

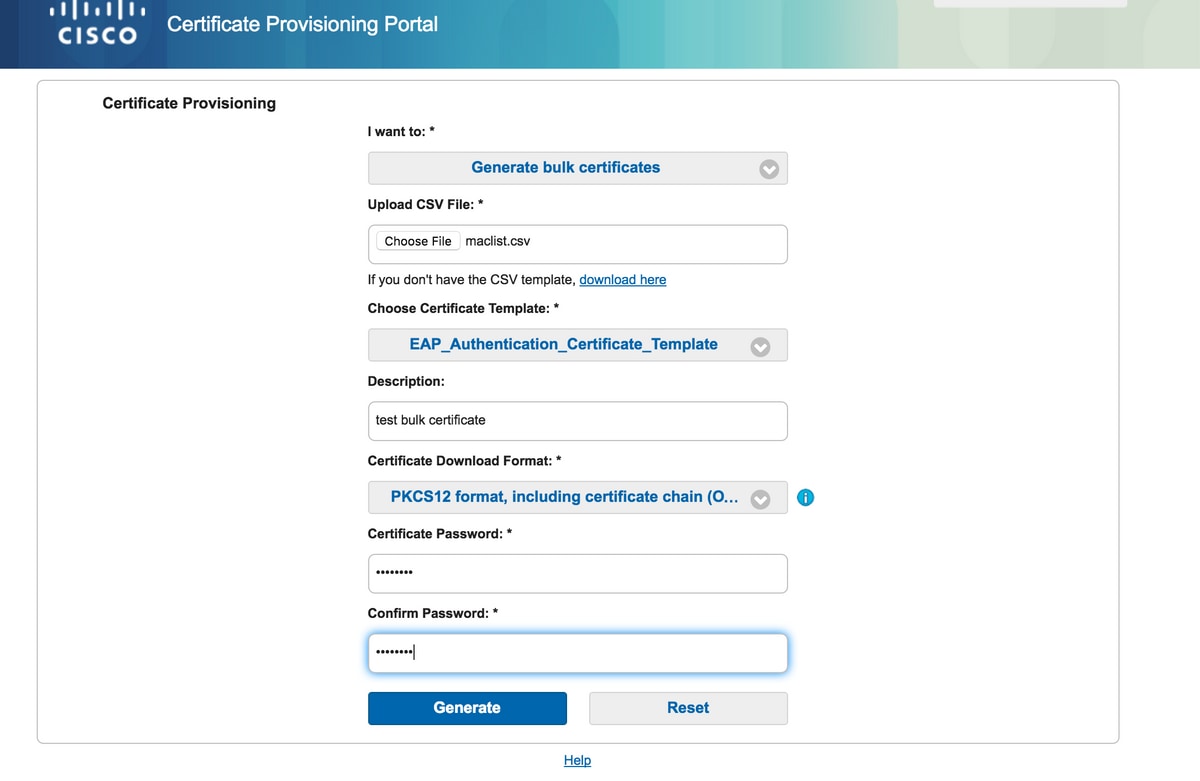

Générer des certificats en masse

Vous pouvez générer des certificats en bloc pour plusieurs adresses MAC si vous téléchargez des fichiers CSV qui contiennent des champs d'adresse CN et MAC.

Note: Le CN donné doit correspondre au nom d'utilisateur du demandeur. Le demandeur fait référence au nom d'utilisateur utilisé pour se connecter au portail. Seuls les utilisateurs Admin peuvent créer un certificat pour un autre CN.

- Afin de générer un certificat unique sans CSR, sélectionnez l'option Générer un certificat unique (avec demande de signature de certificat).

- Téléchargez le fichier csv pour une demande en bloc.

- Sélectionnez le modèle de certificat approprié.

- Choisissez le format souhaité pour le téléchargement du certificat.

- Entrez un mot de passe de certificat et cliquez sur Generate.

- Un fichier zip de certificat en bloc est généré et téléchargé.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Contribution d’experts de Cisco

- Prachi ChauhanCisco TAC Engineer

- Shrikant SundareshCisco TAC Engineer

- Surendra ReddyCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires