Introduction

Ce document décrit comment configurer Cisco Identity Services Engine (ISE) pour fournir un accès complet au réseau uniquement lorsque les périphériques de stockage de masse USB sont déconnectés.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base de la configuration CLI ASA (Adaptive Security Appliance) et de la configuration VPN SSL (Secure Socket Layer)

- Connaissance de base de la configuration VPN d'accès à distance sur l'ASA

- Connaissances de base sur ISE et les services de posture

Composants utilisés

Cisco Identity Services Engine (ISE) version 2.1 et AnyConnect Secure Mobility Client 4.3 prennent en charge la vérification et la correction du stockage de masse USB. Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Logiciel Cisco ASA versions 9.2(4) et ultérieures

- Microsoft Windows version 7 avec Cisco AnyConnect Secure Mobility Client version 4.3 et ultérieure

- Cisco ISE, versions 2.1 et ultérieures

Configurer

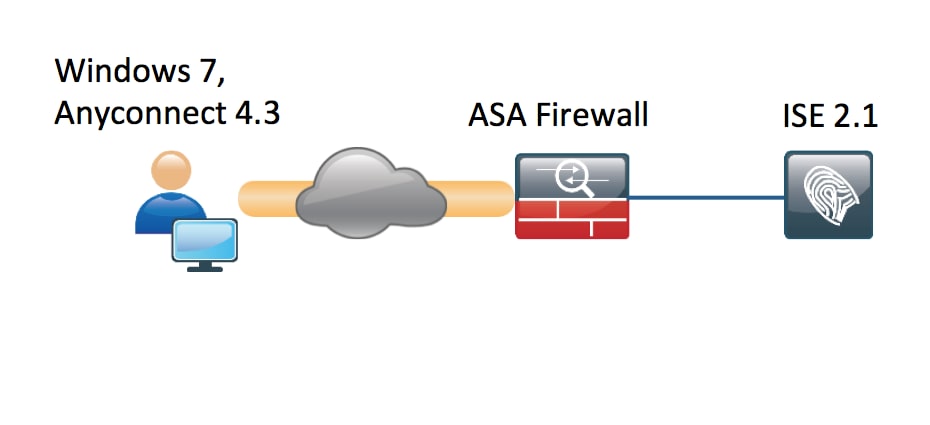

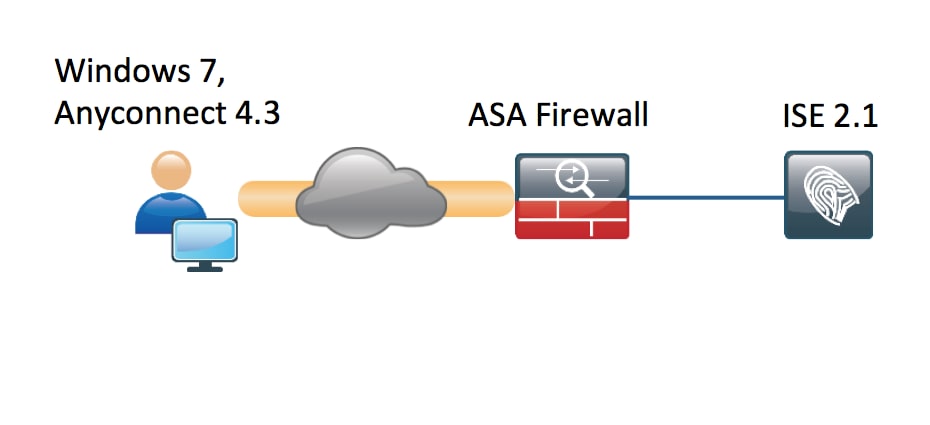

Diagramme du réseau

Le flux est le suivant :

- L'utilisateur n'est pas encore connecté au VPN, le périphérique de stockage de masse USB privé est branché et le contenu est disponible pour l'utilisateur

- La session VPN initiée par le client AnyConnect est authentifiée via ISE. L'état de la position du point d'extrémité n'est pas connu, la règle « Posture_Unknown » est atteinte et par conséquent la session sera redirigée vers ISE

- Les contrôles USB introduisent une nouvelle classe de contrôles dans la position AC ISE, en ce sens qu'ils surveilleront en permanence le terminal tant qu'il restera dans le même réseau contrôlé ISE.La seule action de correction logique disponible est de bloquer le ou les périphériques USB identifiés par leur lettre de lecteur

- La session VPN sur ASA est mise à jour, la liste de contrôle d'accès de redirection est supprimée et l'accès complet est accordé

La session VPN a été présentée uniquement à titre d’exemple. La fonctionnalité de posture fonctionne bien également pour d'autres types d'accès.

ASA

ASA est configuré pour l'accès VPN SSL à distance en utilisant ISE comme serveur AAA. La CoA Radius et la liste de contrôle d'accès de redirection doivent être configurées :

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

Pour plus d'informations, consultez le site :

Exemple de configuration de l'intégration d'AnyConnect 4.0 à ISE version 1.3

ISE

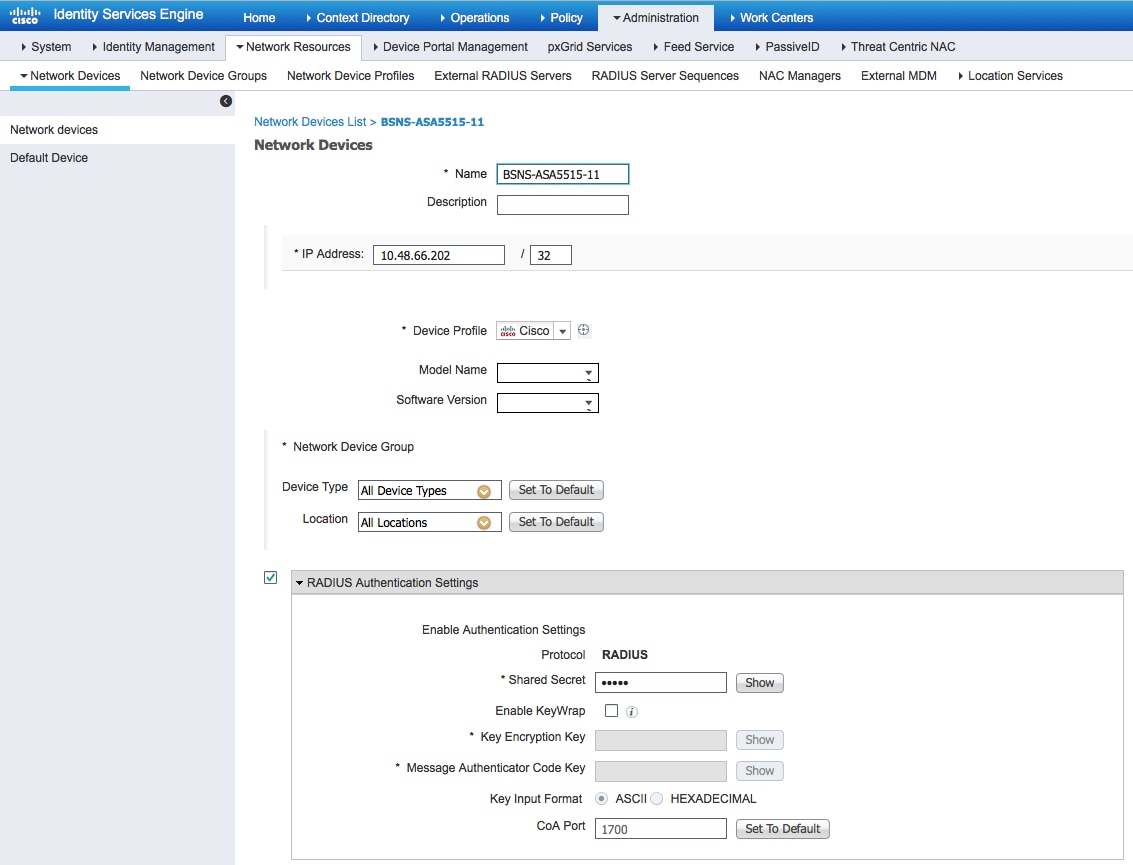

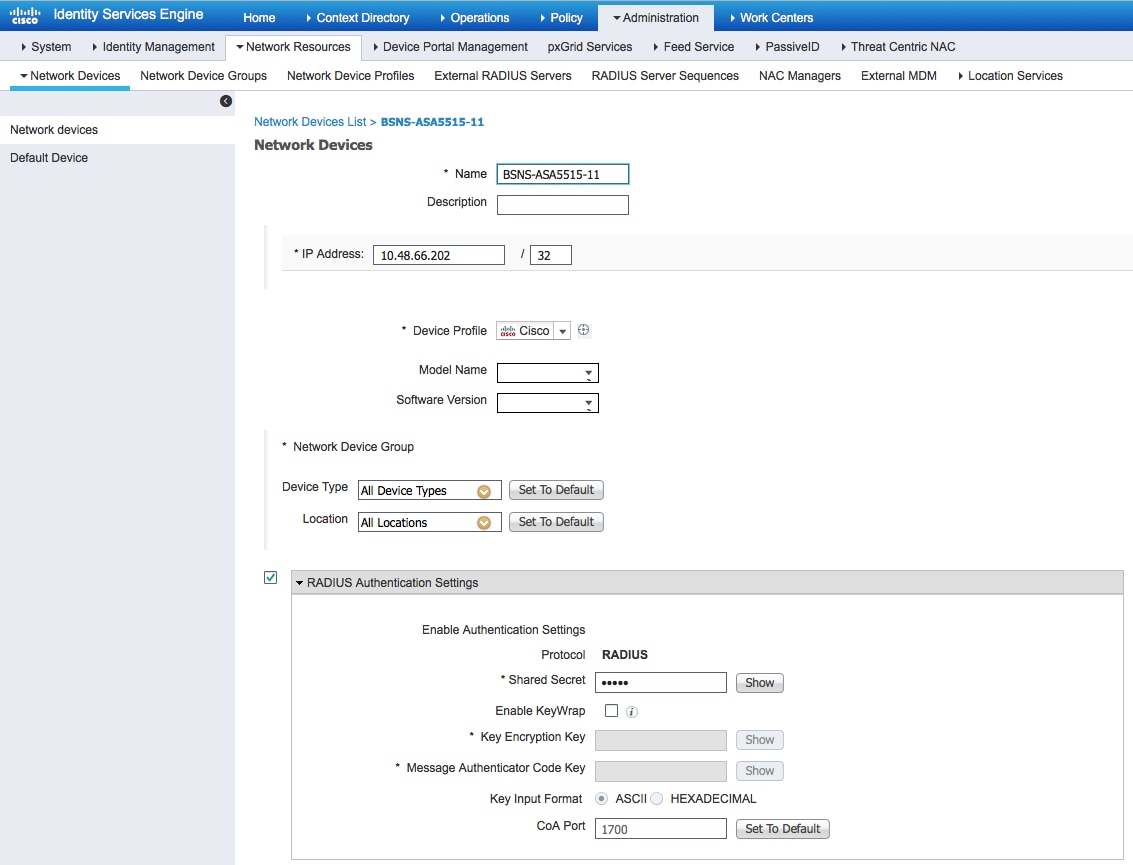

Étape 1. Configuration du périphérique réseau

Dans Administration > Network Resources > Network Devices > add ASA.

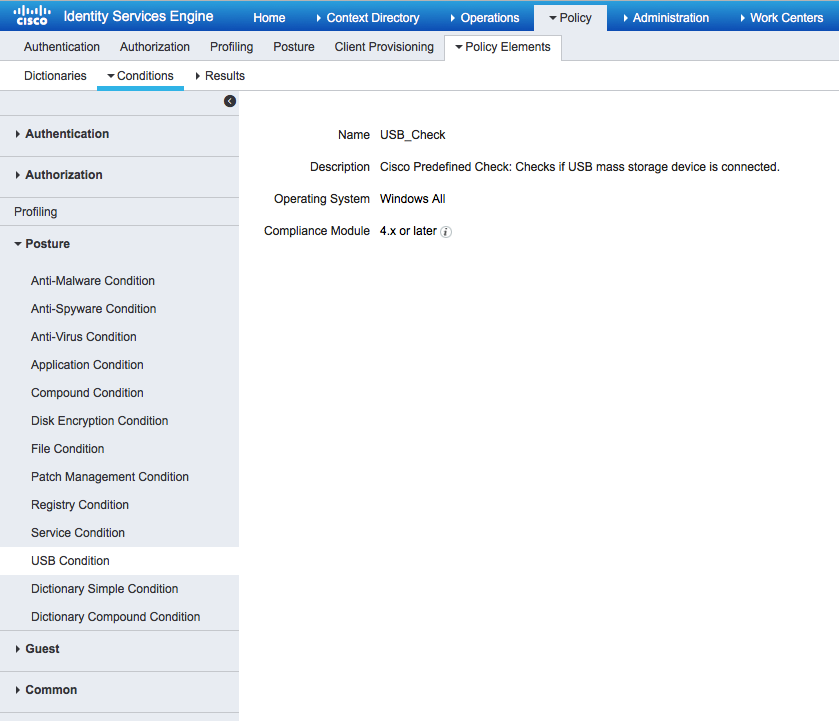

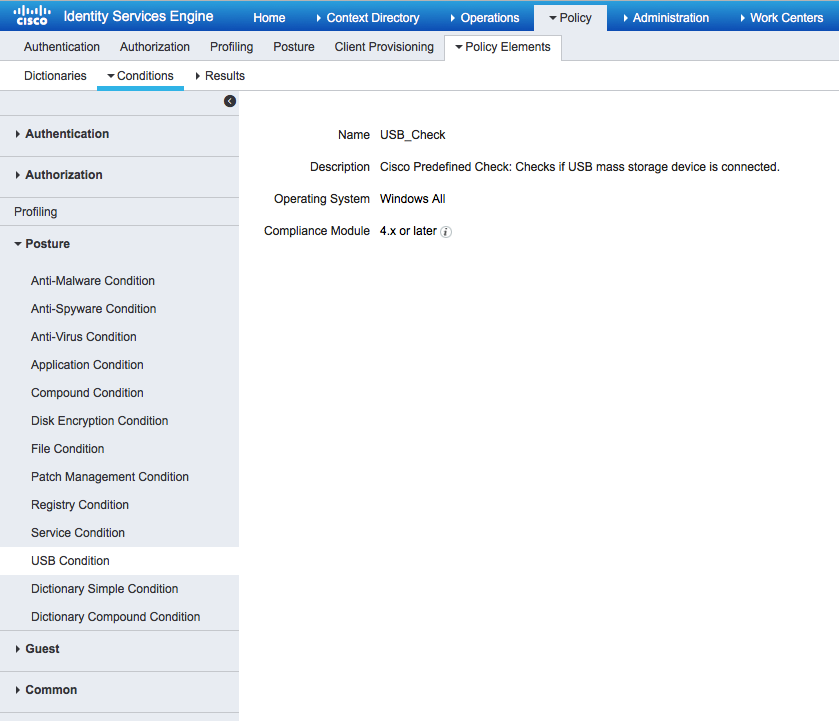

Étape 2. Configurer les conditions et stratégies de posture

Assurez-vous que les conditions de posture sont mises à jour : Administration > Système > Paramètres > Posture > Mises à jour > Mettre à jour maintenant option.

ISE 2.1 est livré avec une condition USB préconfigurée, qui vérifie si un périphérique de stockage de masse USB est connecté.

Dans Policy > Policy Elements > Conditions > Posture > USB Condition vérifiez la condition existante :

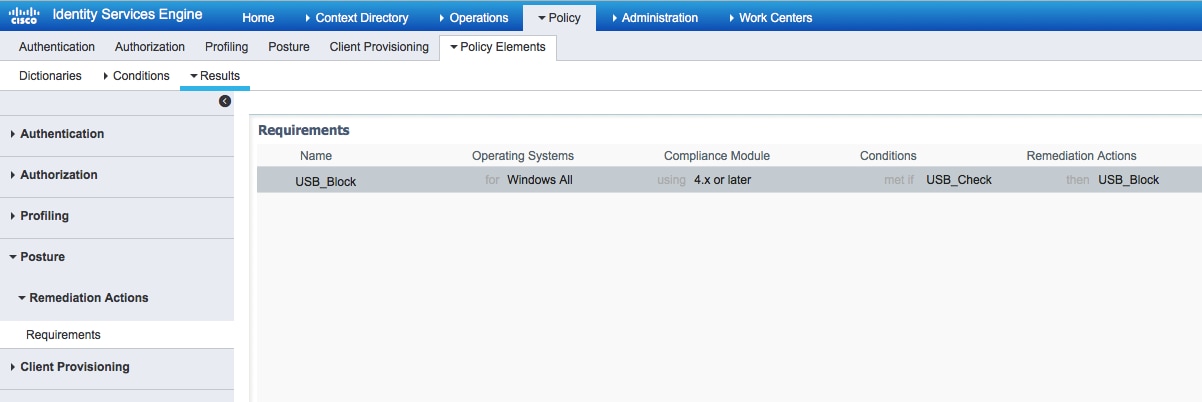

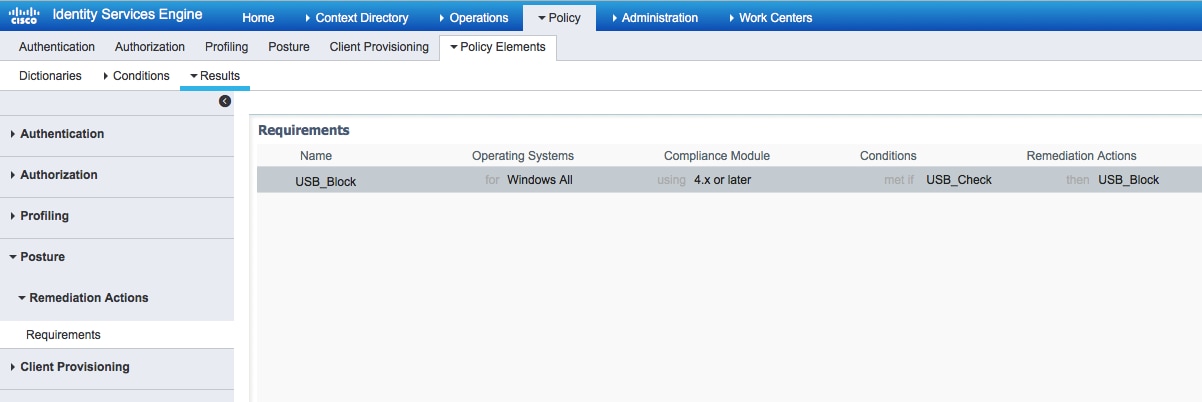

Dans Policy > Policy Elements > Results > Posture > Requirements, vérifiez la condition préconfigurée qui utilise cette condition.

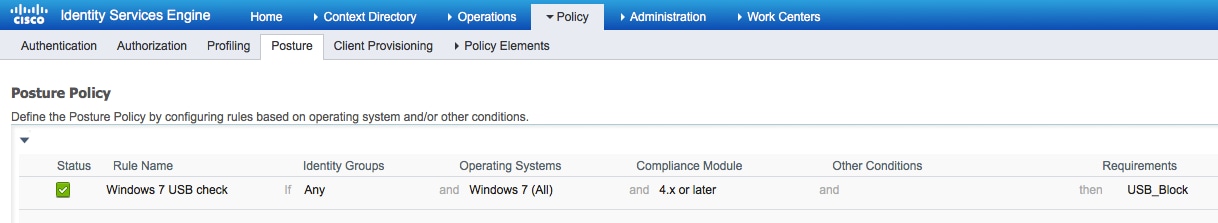

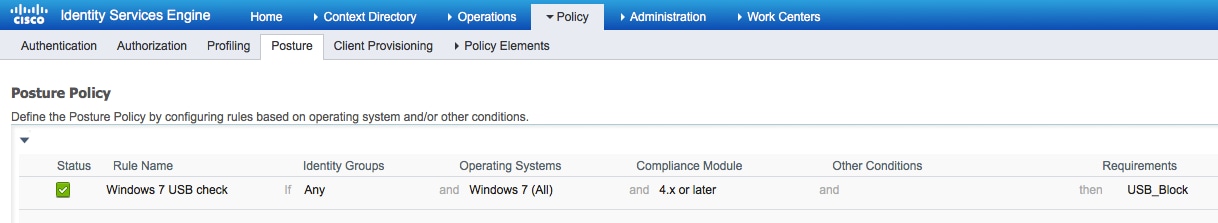

Dans Stratégie > Posture, ajoutez une condition pour que tous les Windows utilisent cette condition :

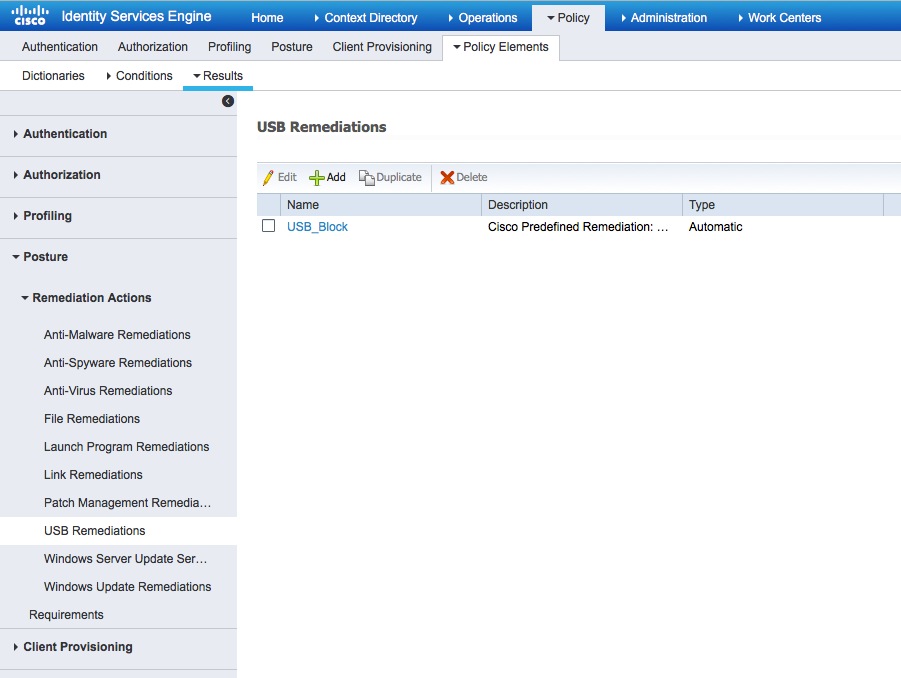

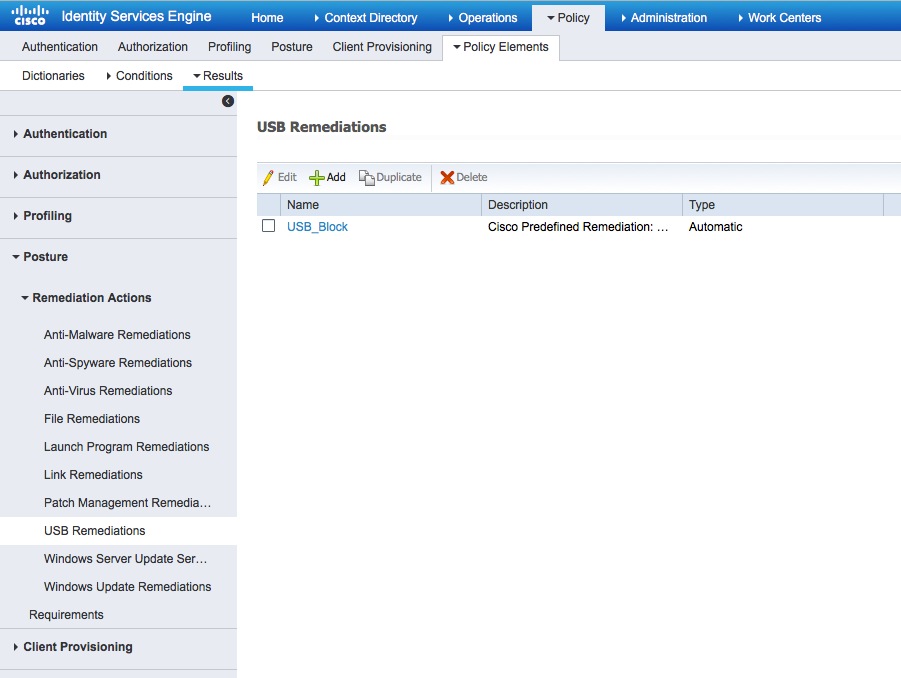

Dans Policy > Policy Elements > Results > Posture > Remediation Actions > USB Remediations vérifiez l'action de correction préconfigurée pour bloquer les périphériques de stockage USB :

Étape 3. Configurer les ressources et la stratégie de provisionnement client

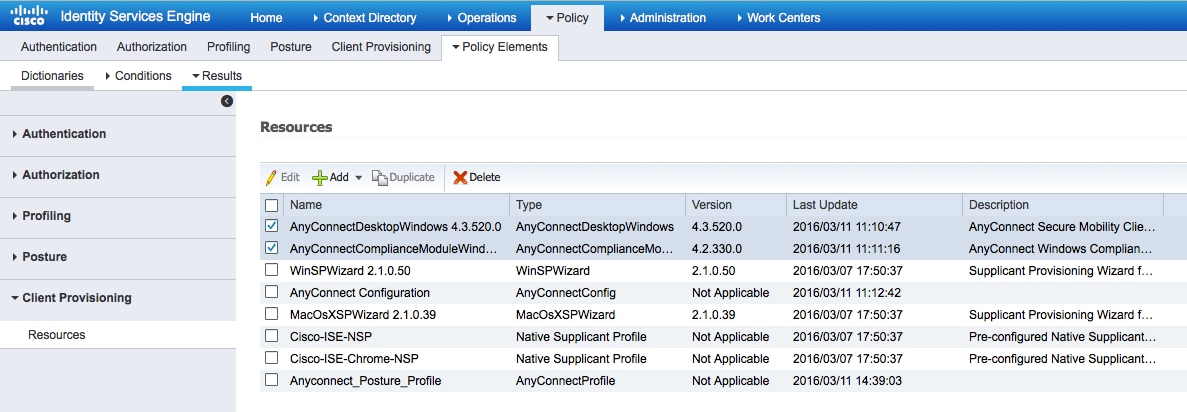

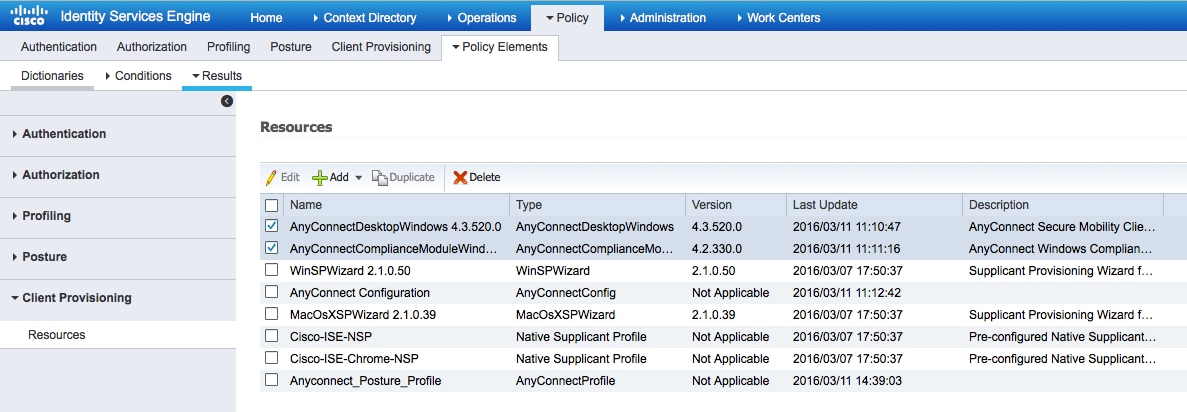

Dans Policy > Policy Elements > Client Provisioning > Resources, téléchargez le module de conformité à partir de Cisco.com et téléchargez manuellement le package AnyConnect 4.3 :

À l'aide de Ajouter > Agent NAC ou Profil de posture AnyConnect, créez un profil de posture AnyConnect (nom : Profil_Posture_Anyconnect) avec les paramètres par défaut.

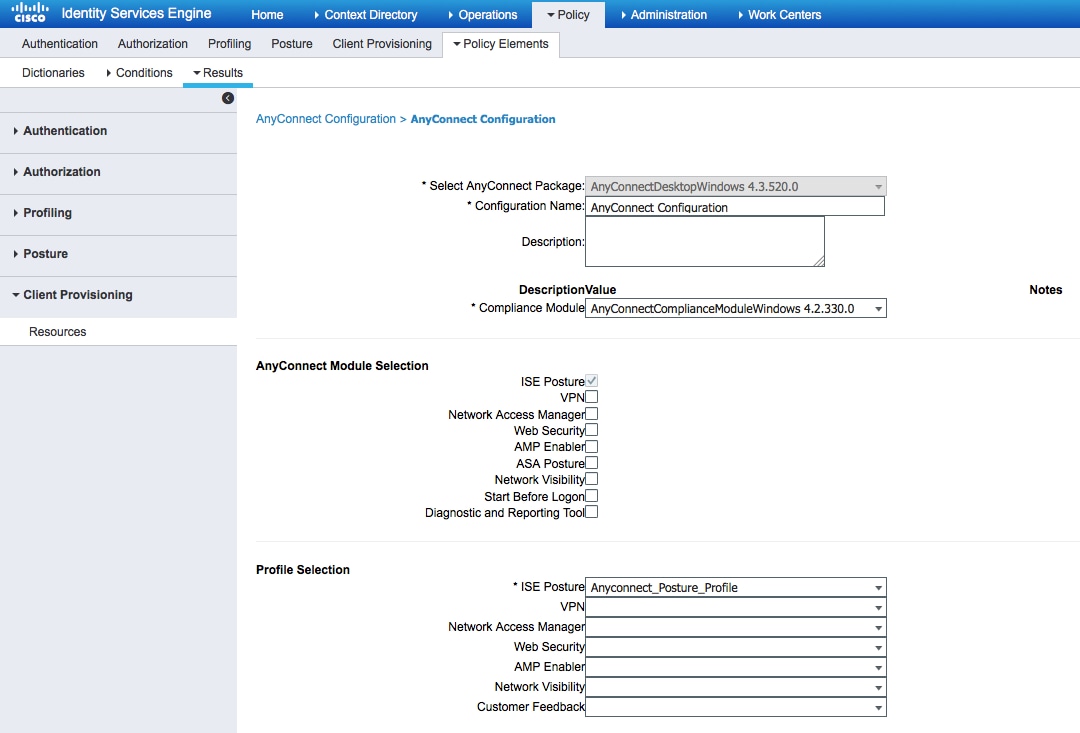

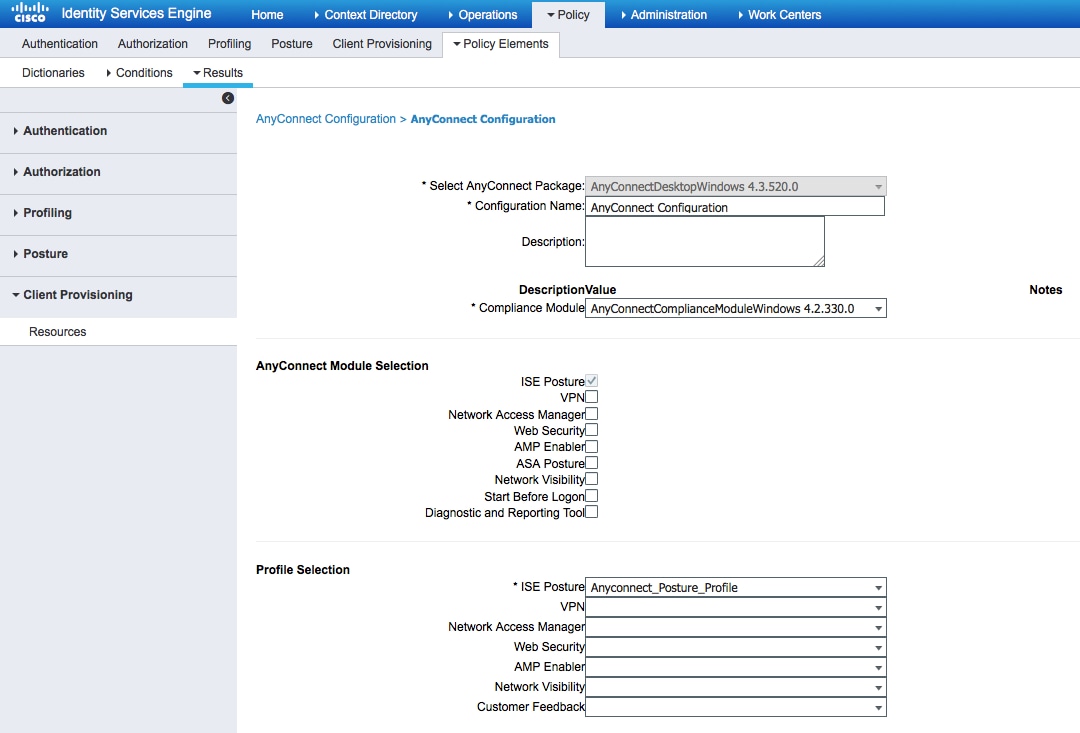

À l'aide de Add > AnyConnect Configuration, ajoutez une configuration AnyConnect (nom : AnyConnect Configuration) :

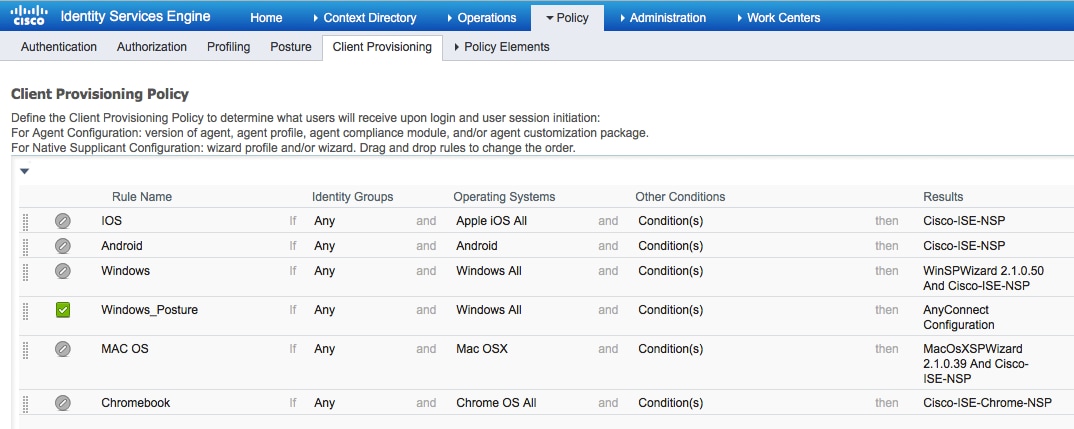

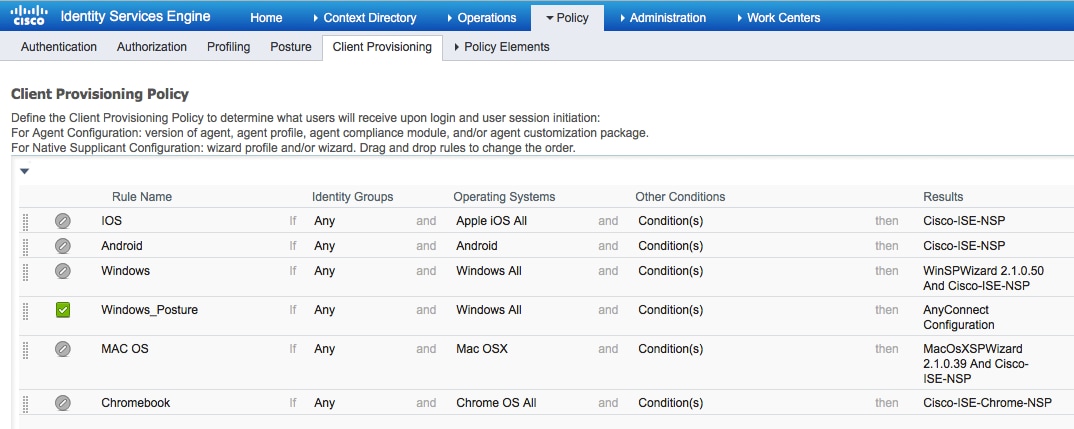

Dans Policy > Client Provisioning, créez une nouvelle stratégie (Windows_Posture) pour que Windows utilise la configuration AnyConnect :

Étape 4. Configurer les règles d’autorisation

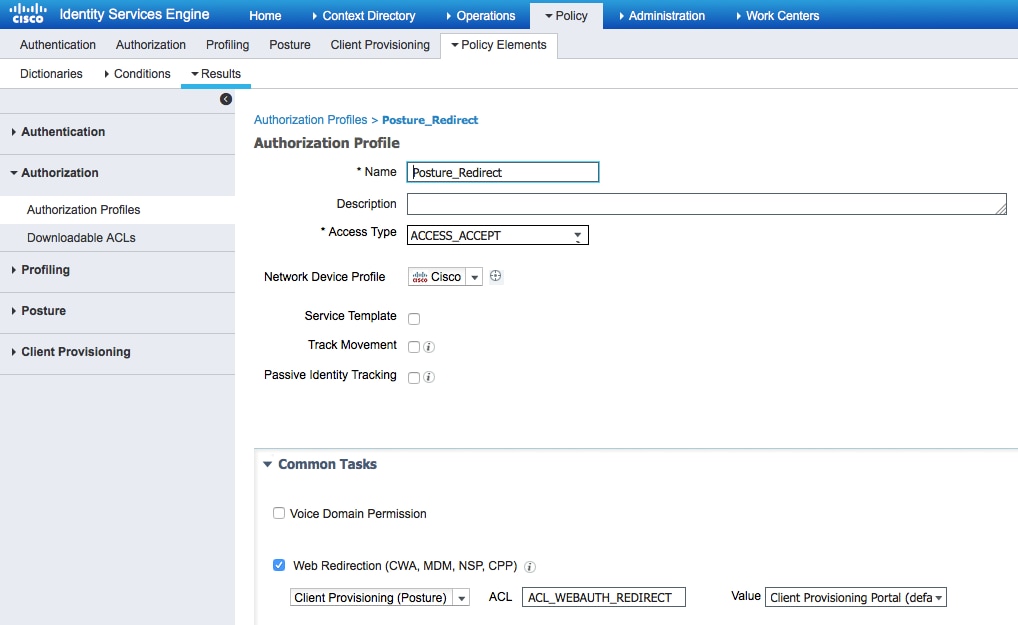

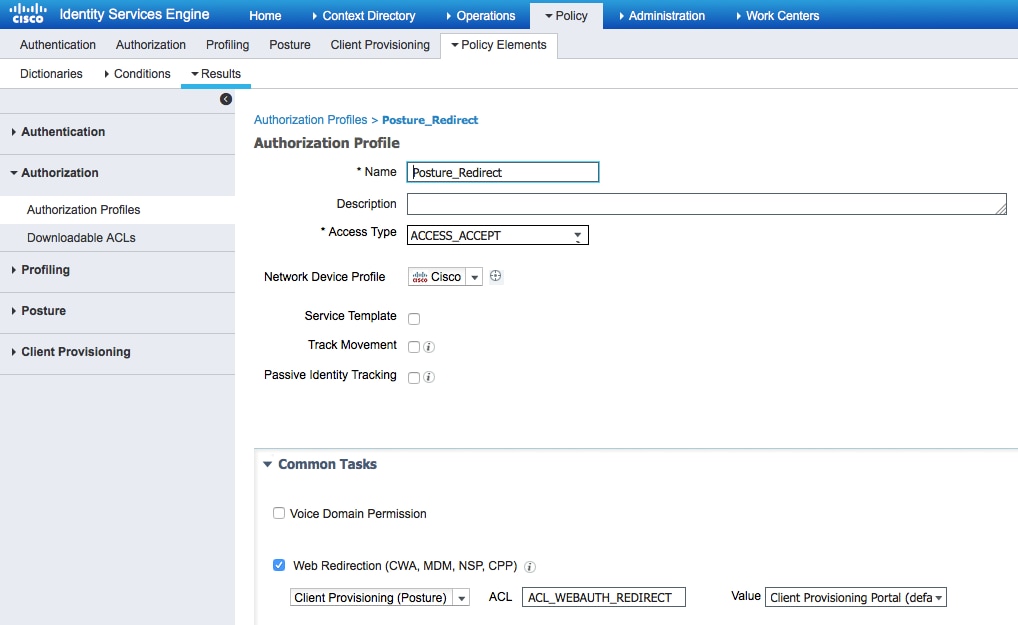

Dans Policy > Policy Elements > Results > Authorization, ajoutez un profil d'autorisation (nom : Posture_Redirect) qui redirige vers un portail d'approvisionnement client par défaut :

Remarque : la liste de contrôle d'accès ACL_WEBAUTH_REDIRECT est définie sur ASA.

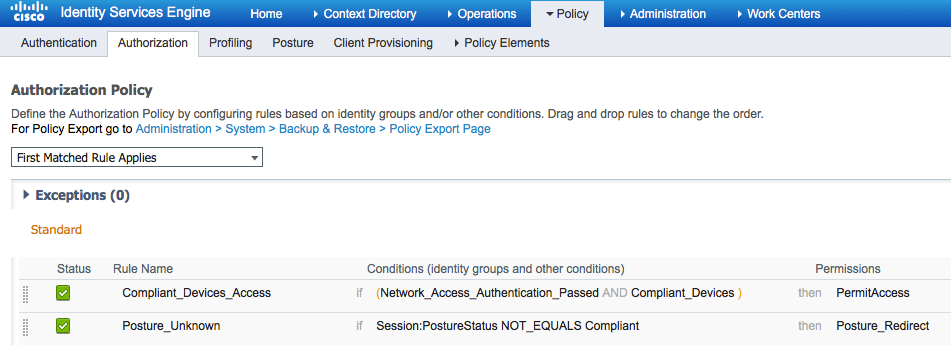

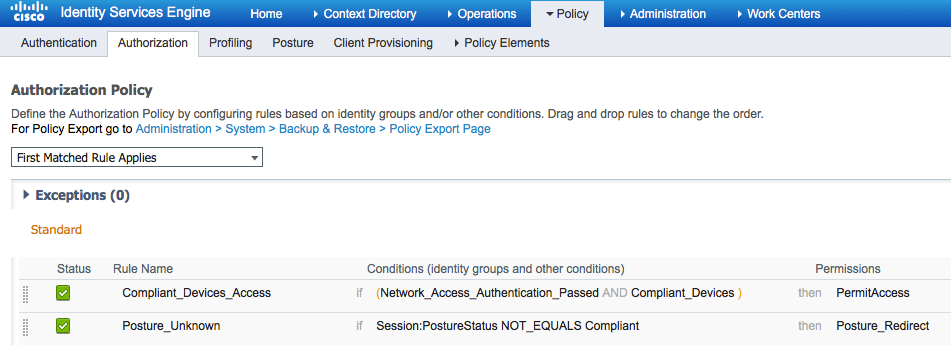

Dans Stratégie > Autorisation, créez une règle d'autorisation pour la redirection. Une règle d'autorisation pour les périphériques conformes est préconfigurée sur ISE :

Si le terminal est conforme, un accès complet est fourni. Si l'état est inconnu ou non conforme, la redirection pour le provisionnement du client est renvoyée.

Vérifier

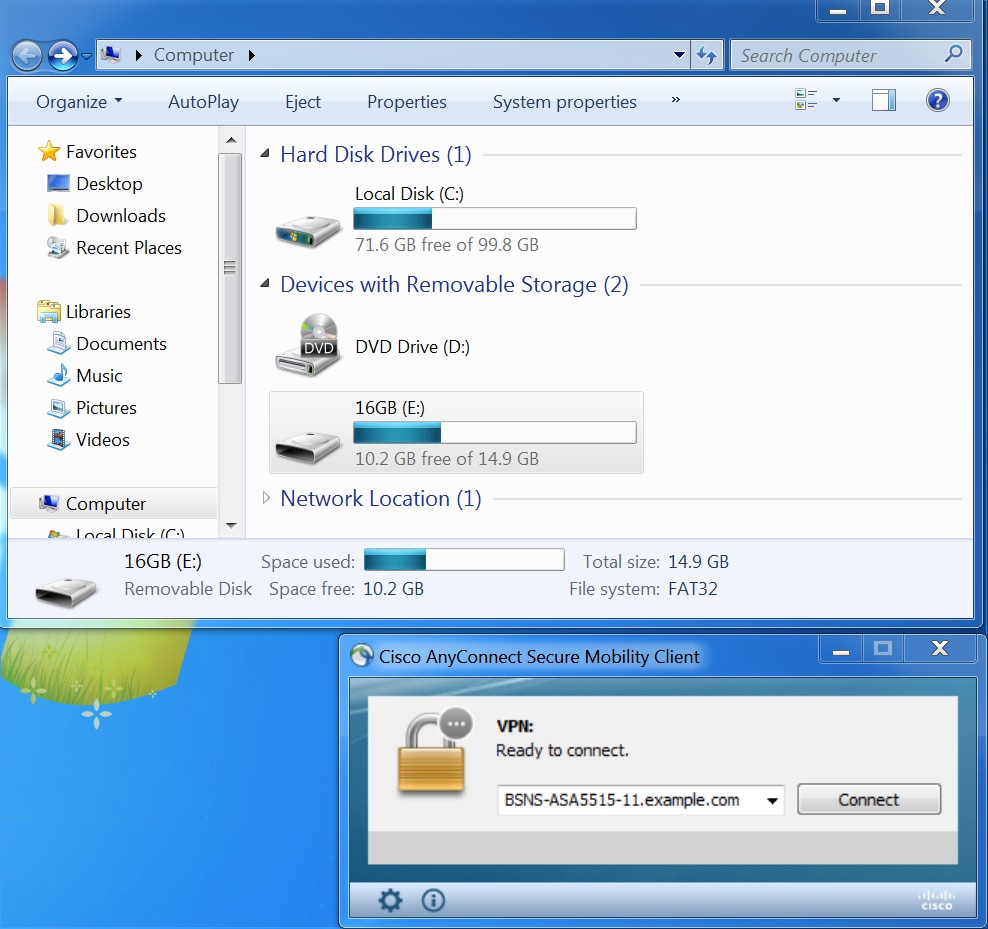

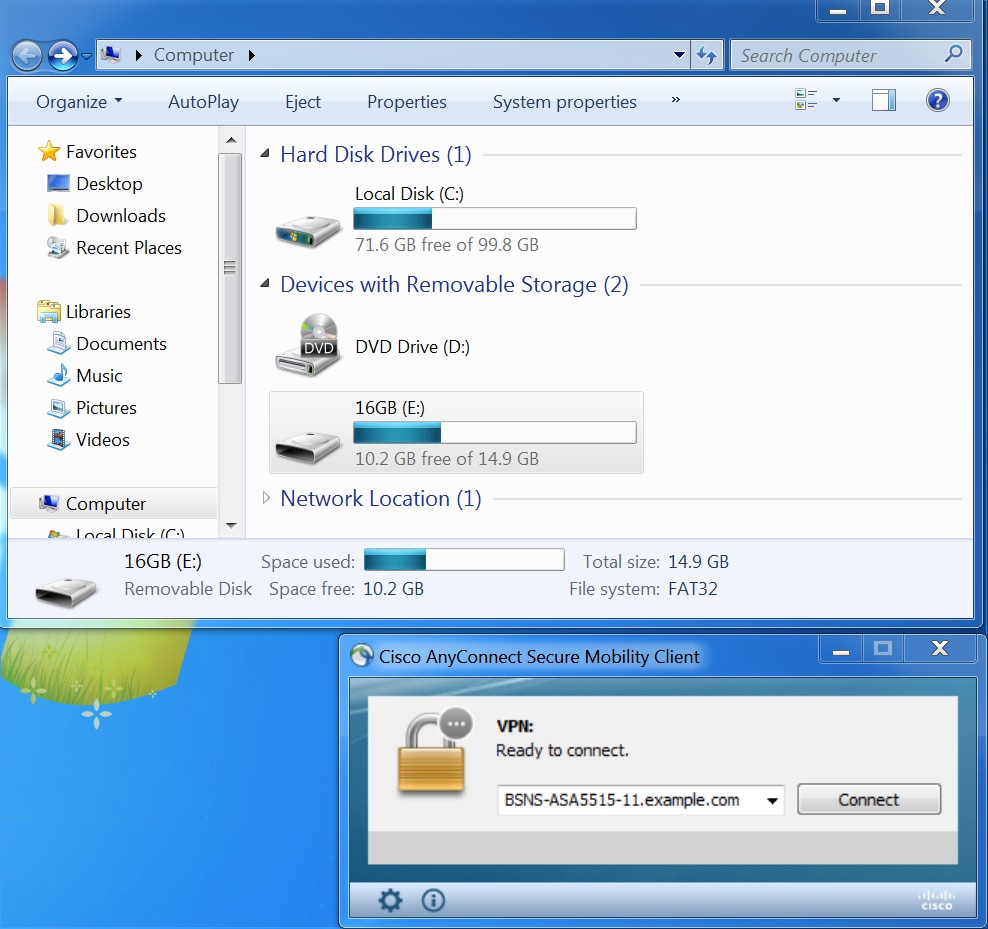

Avant l'établissement de la session VPN

Périphérique USB branché et son contenu est disponible pour l'utilisateur.

Établissement d'une session VPN

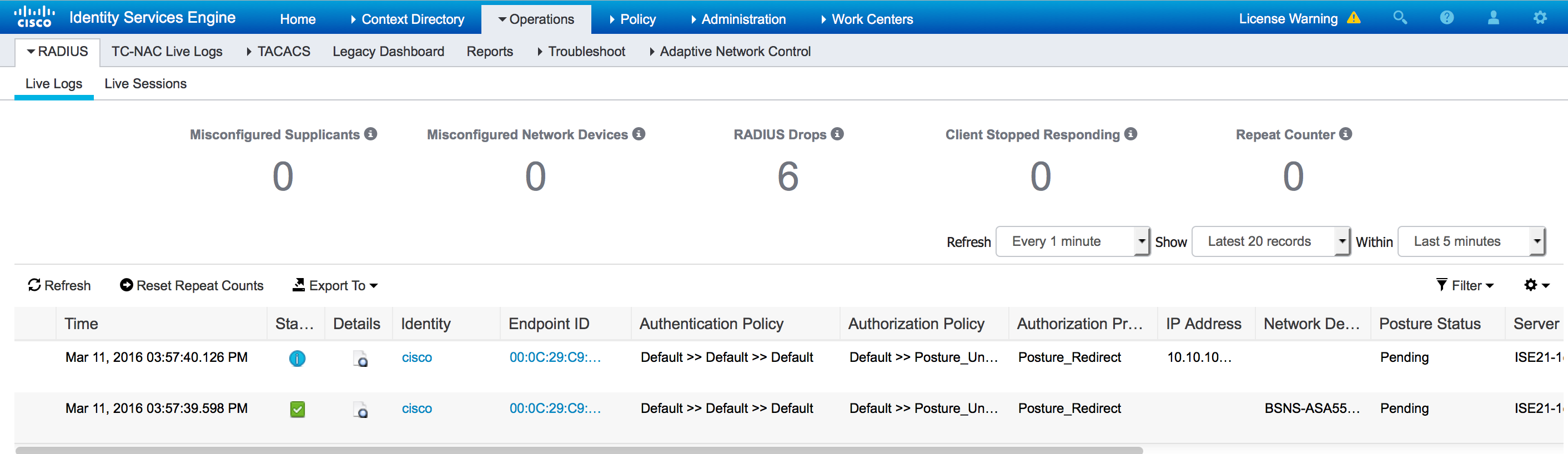

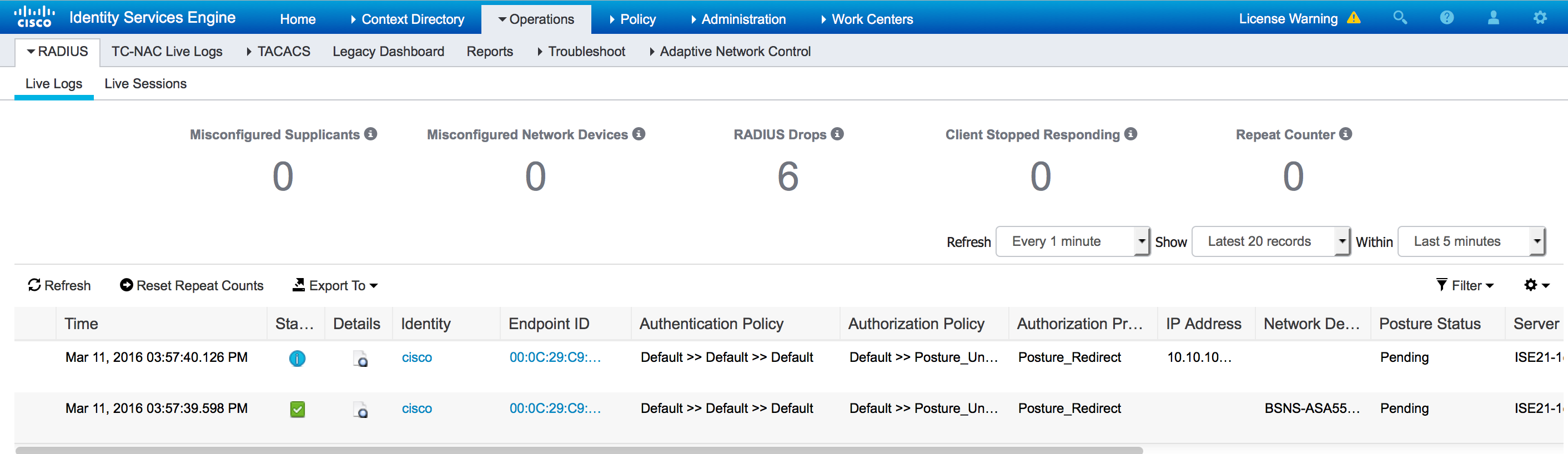

Pendant l'authentification, ISE renvoie la liste d'accès de redirection et l'URL de redirection dans le cadre du profil d'autorisation Posture_Redirect

Une fois la session VPN établie, le trafic ASA du client sera redirigé conformément à la liste d'accès redirect :

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

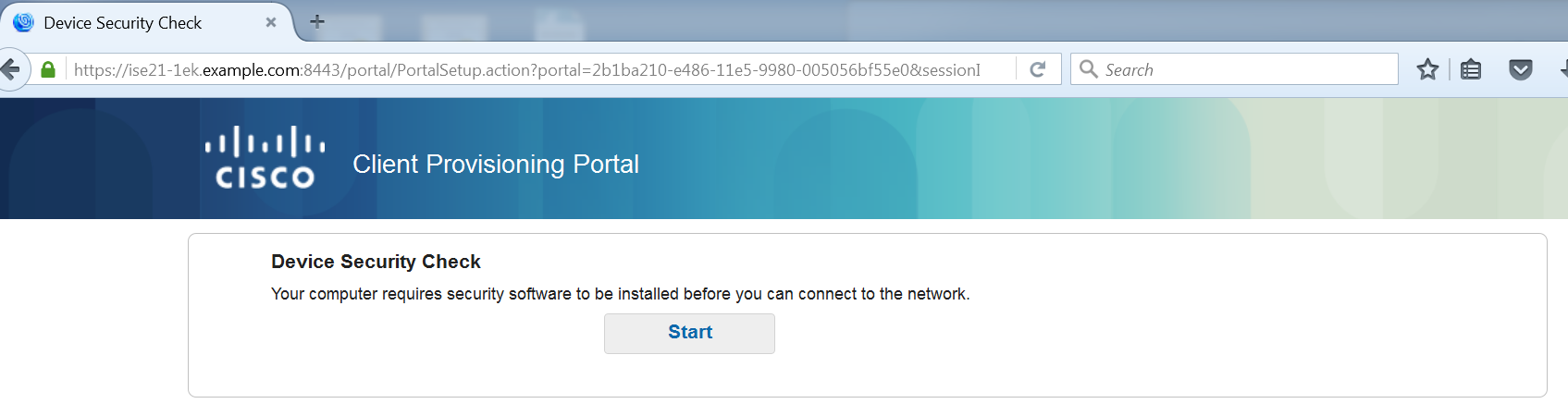

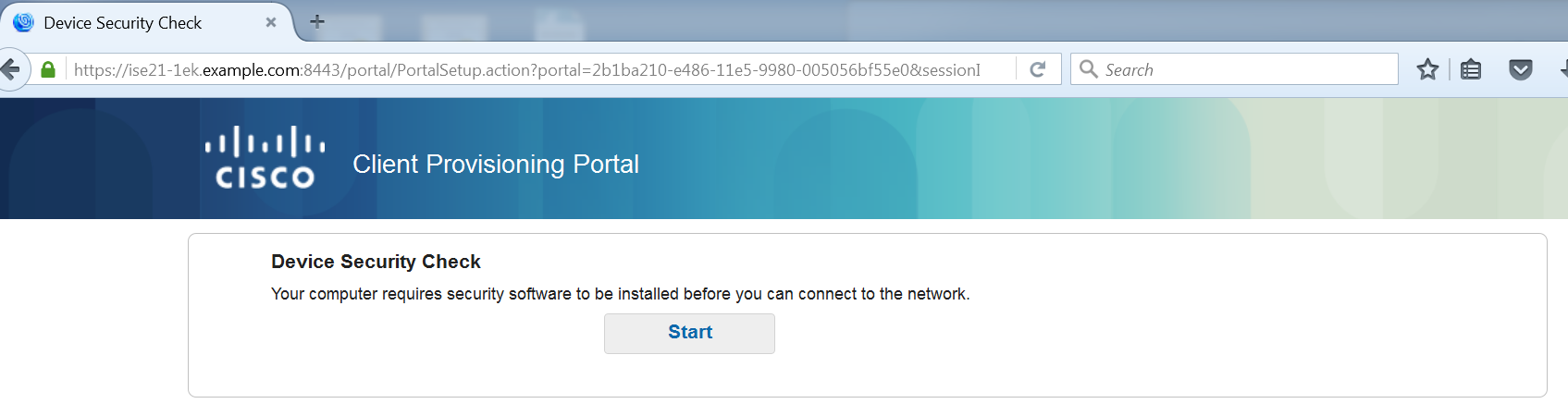

Provisionnement client

À ce stade, le trafic du navigateur Web du terminal est redirigé vers ISE pour le provisionnement du client :

Si nécessaire, AnyConnect et le module Posture and Compliance sont mis à jour.

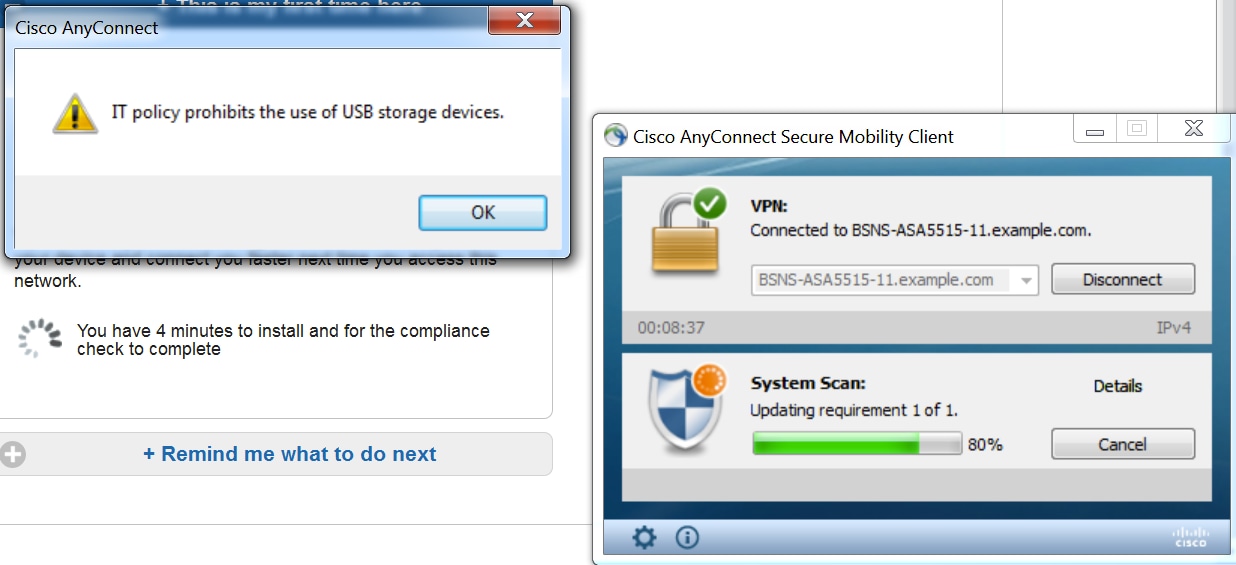

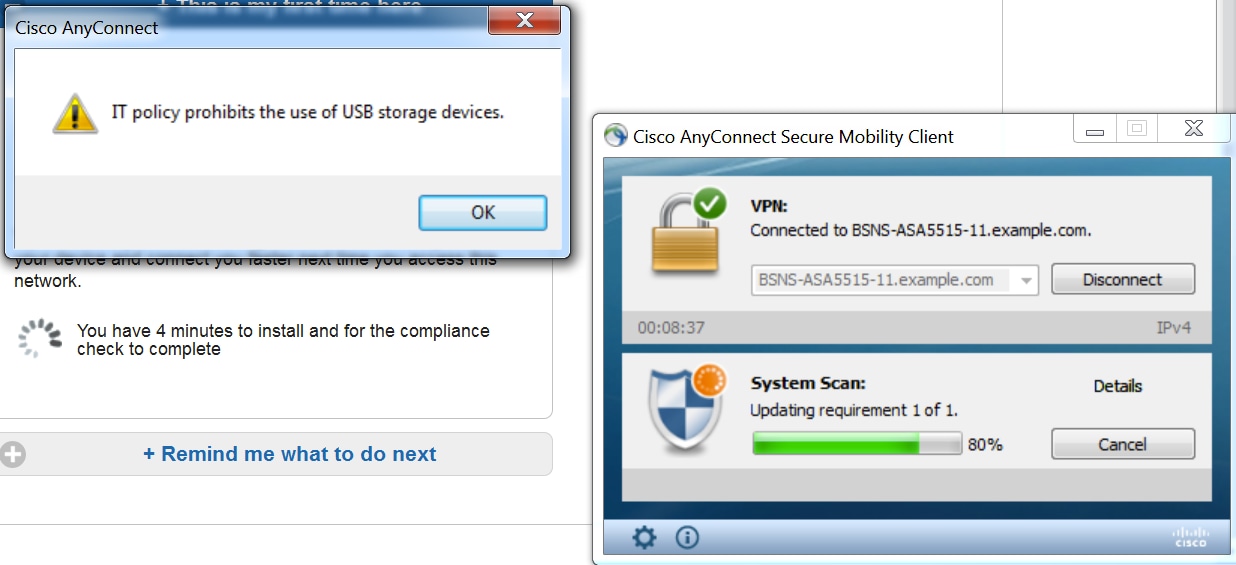

Contrôle de posture et CoA

Le module de posture est exécuté, découvrez ISE (il peut être nécessaire d'avoir un enregistrement DNS A pour que enroll.cisco.com réussisse), téléchargez et vérifiez les conditions de posture, nouvelle action de périphérique USB de bloc OPSWAT v4. Le message configuré s'affiche pour l'utilisateur :

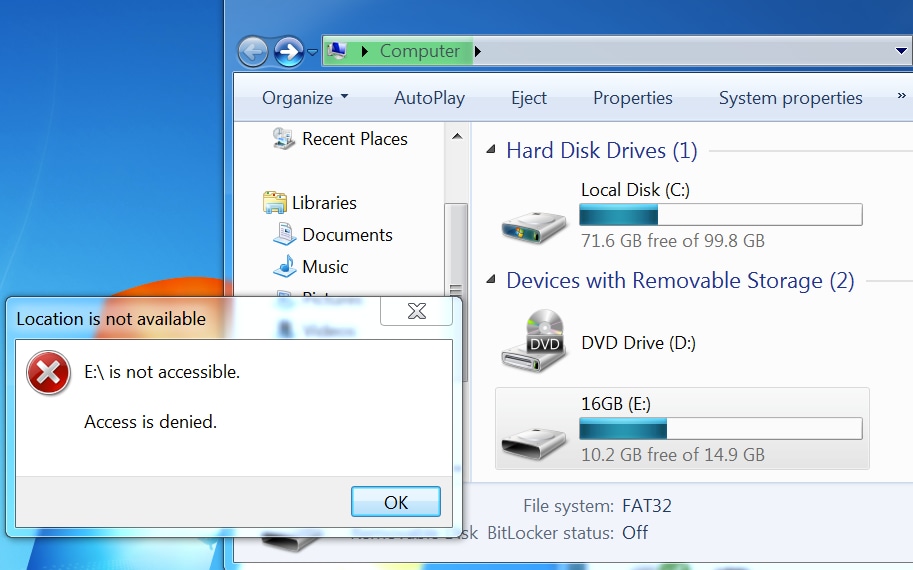

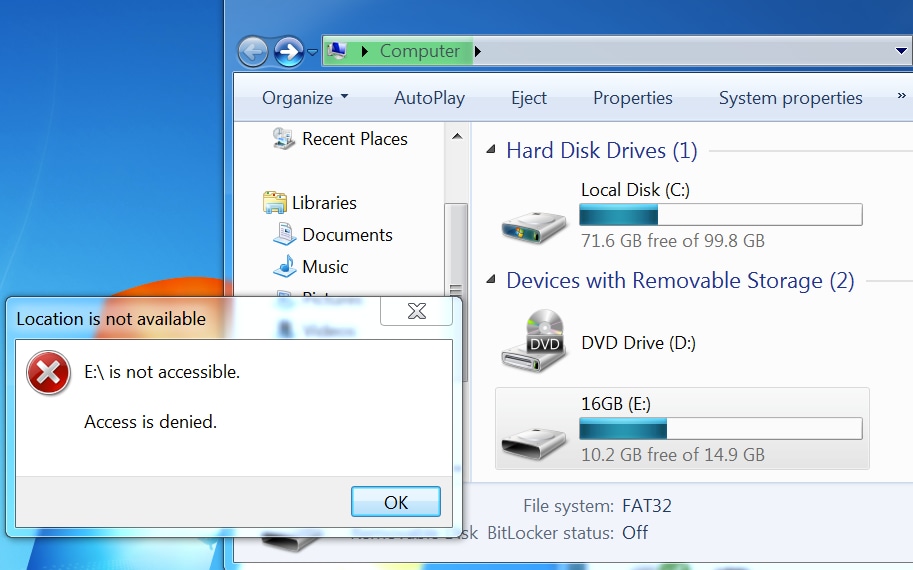

Une fois le message confirmé, le périphérique USB n'est plus disponible pour l'utilisateur :

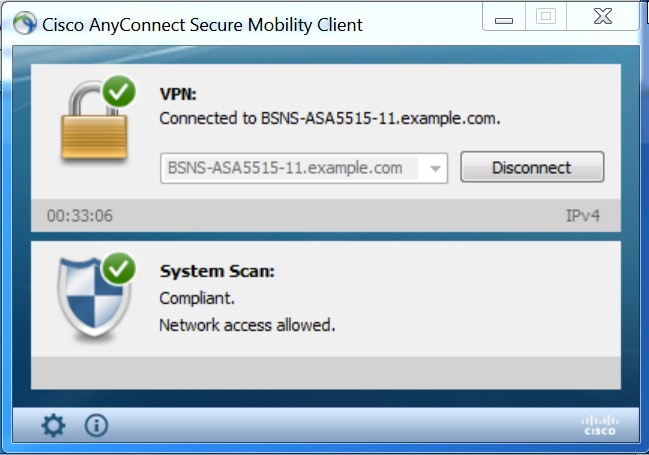

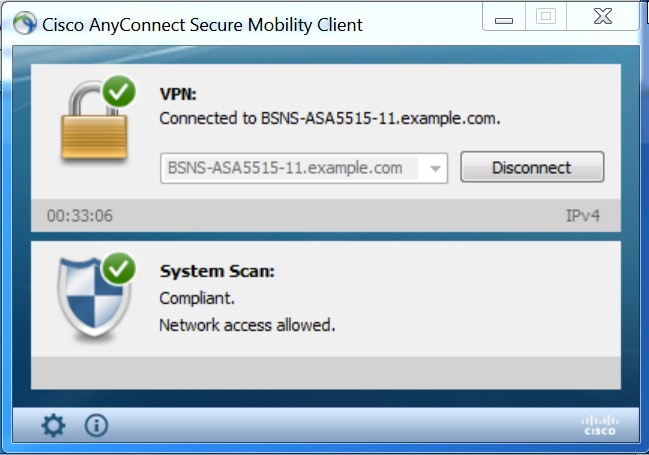

ASA supprime la liste de contrôle d'accès de redirection fournissant un accès complet. Conformité des rapports AnyConnect :

Des rapports détaillés sur ISE peuvent également confirmer que les conditions requises sont remplies.

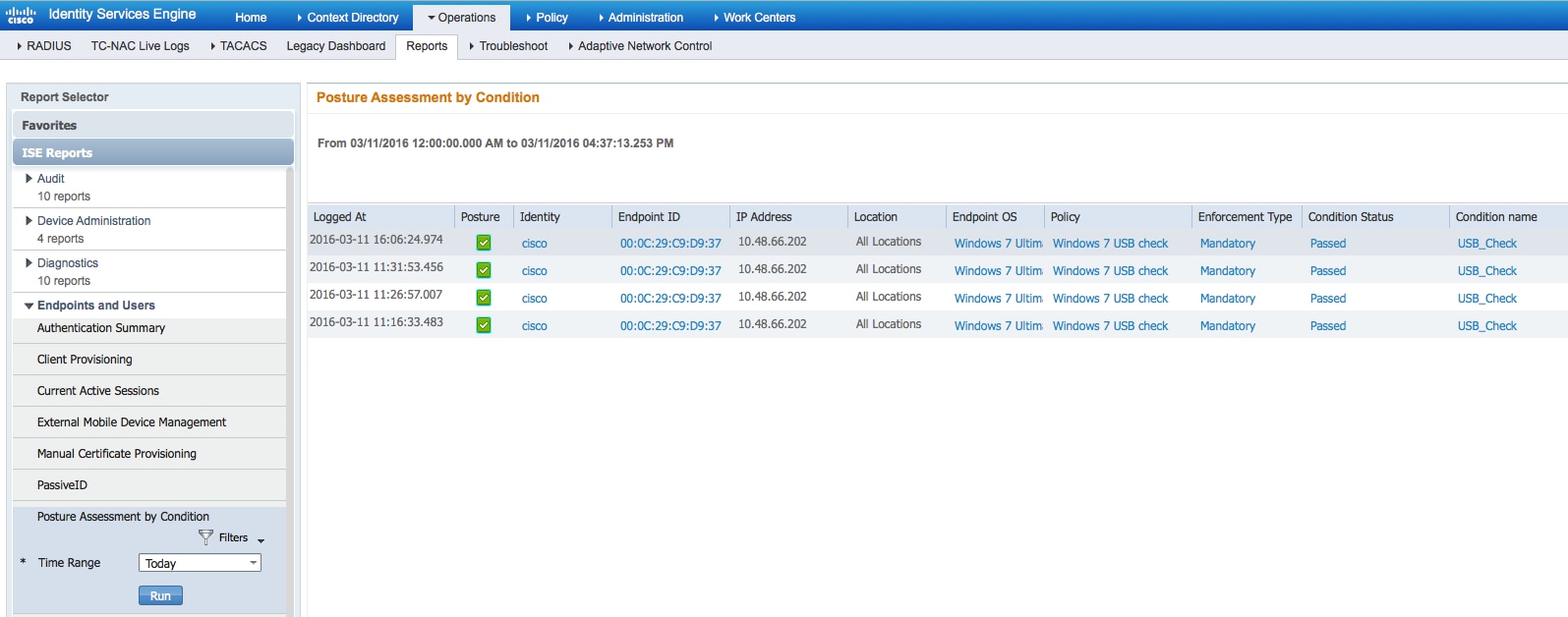

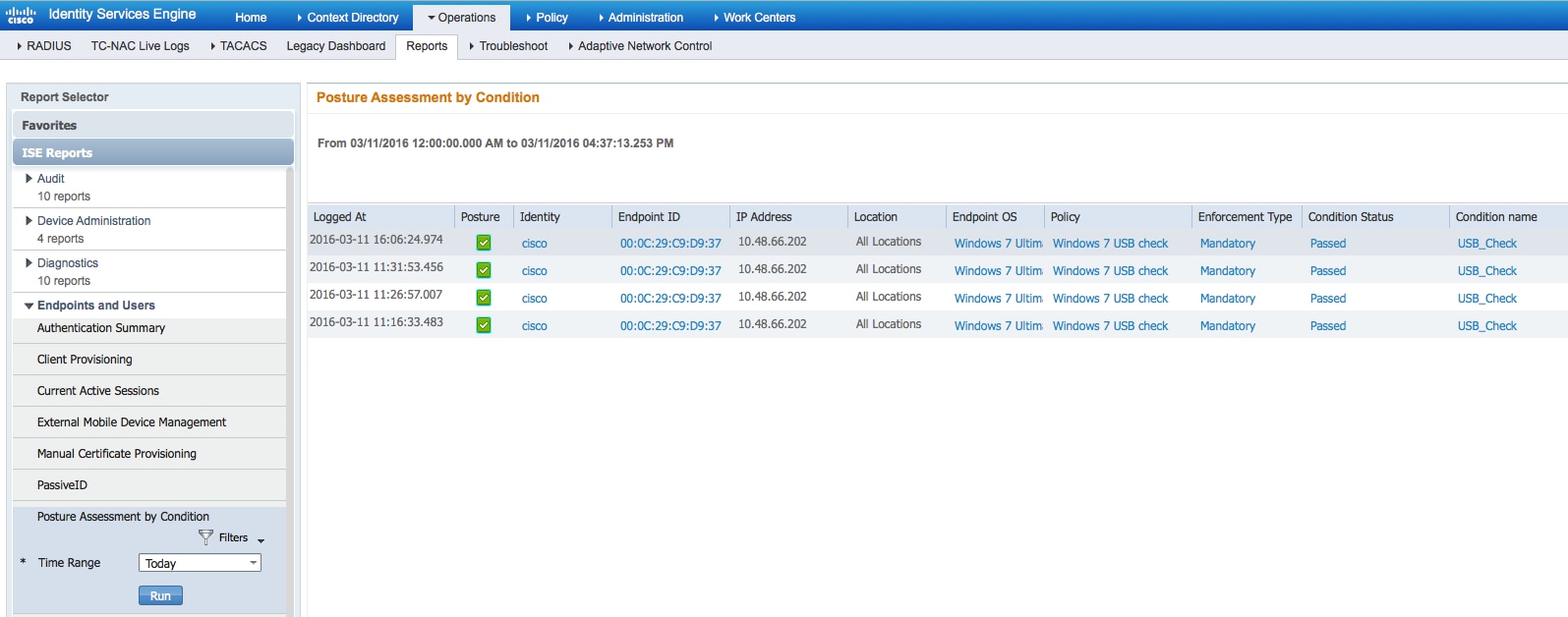

Évaluation de la posture par condition :

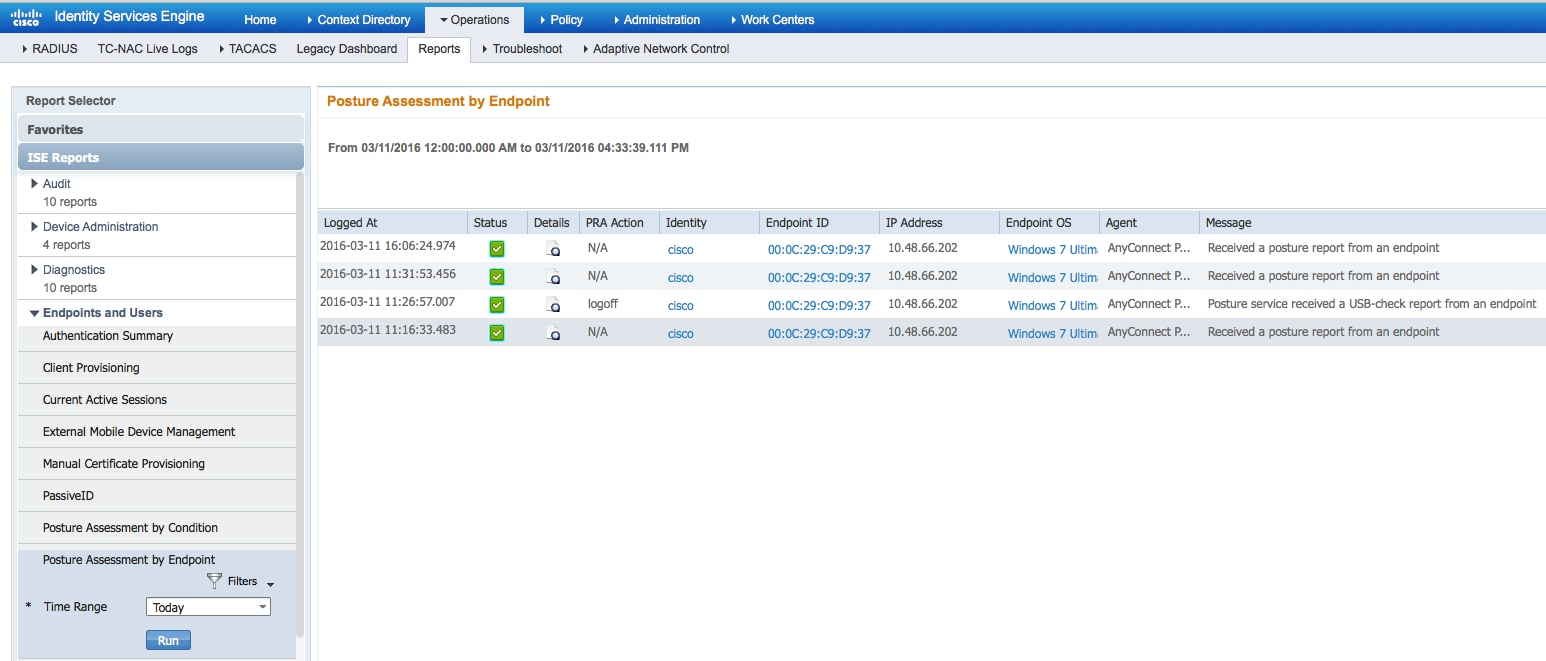

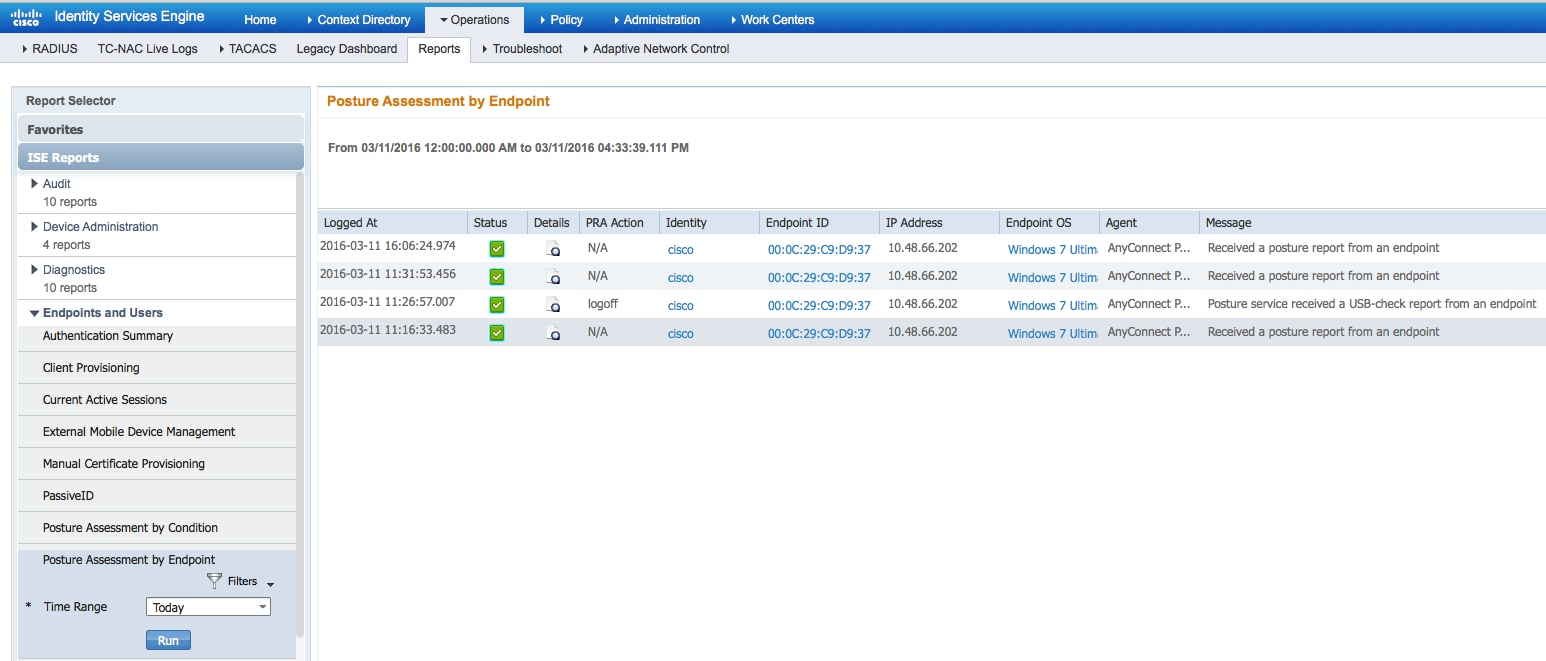

Évaluation de la position par terminal :

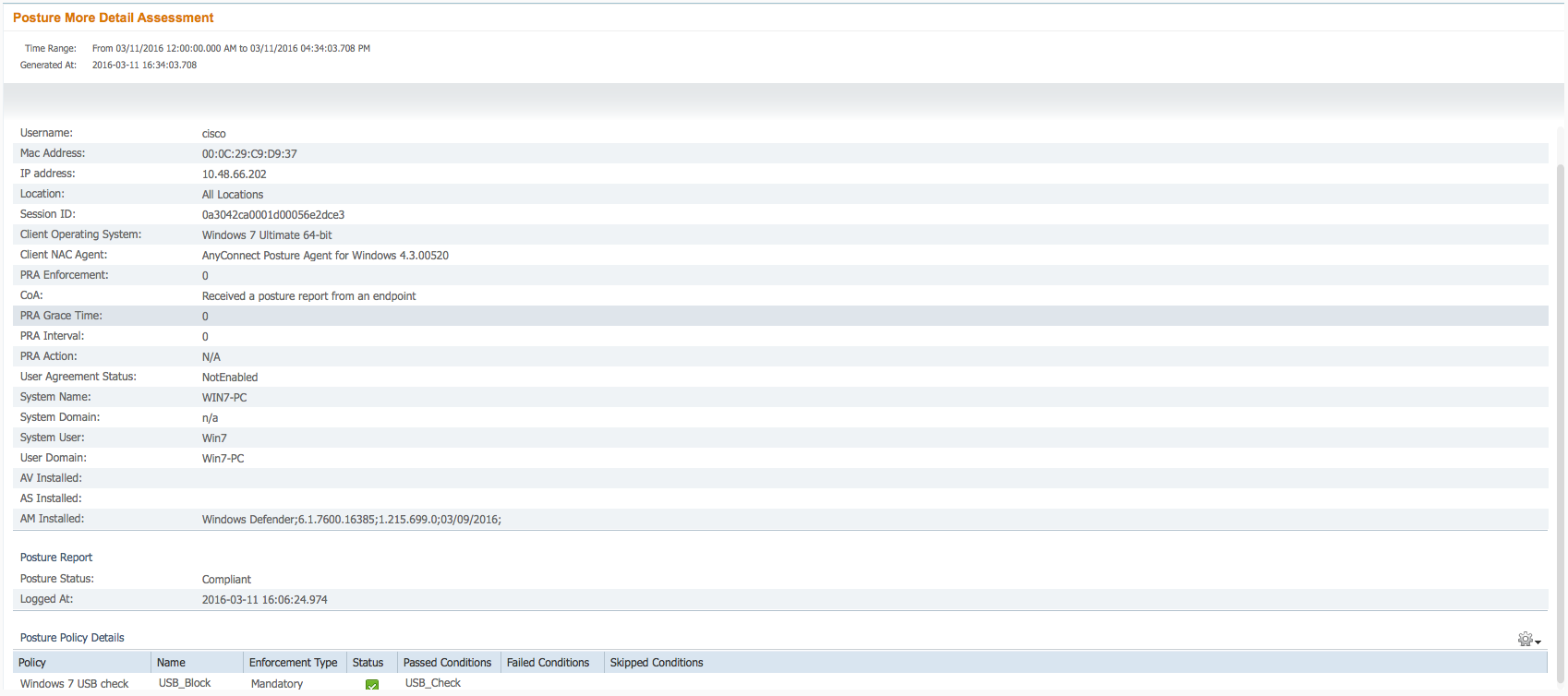

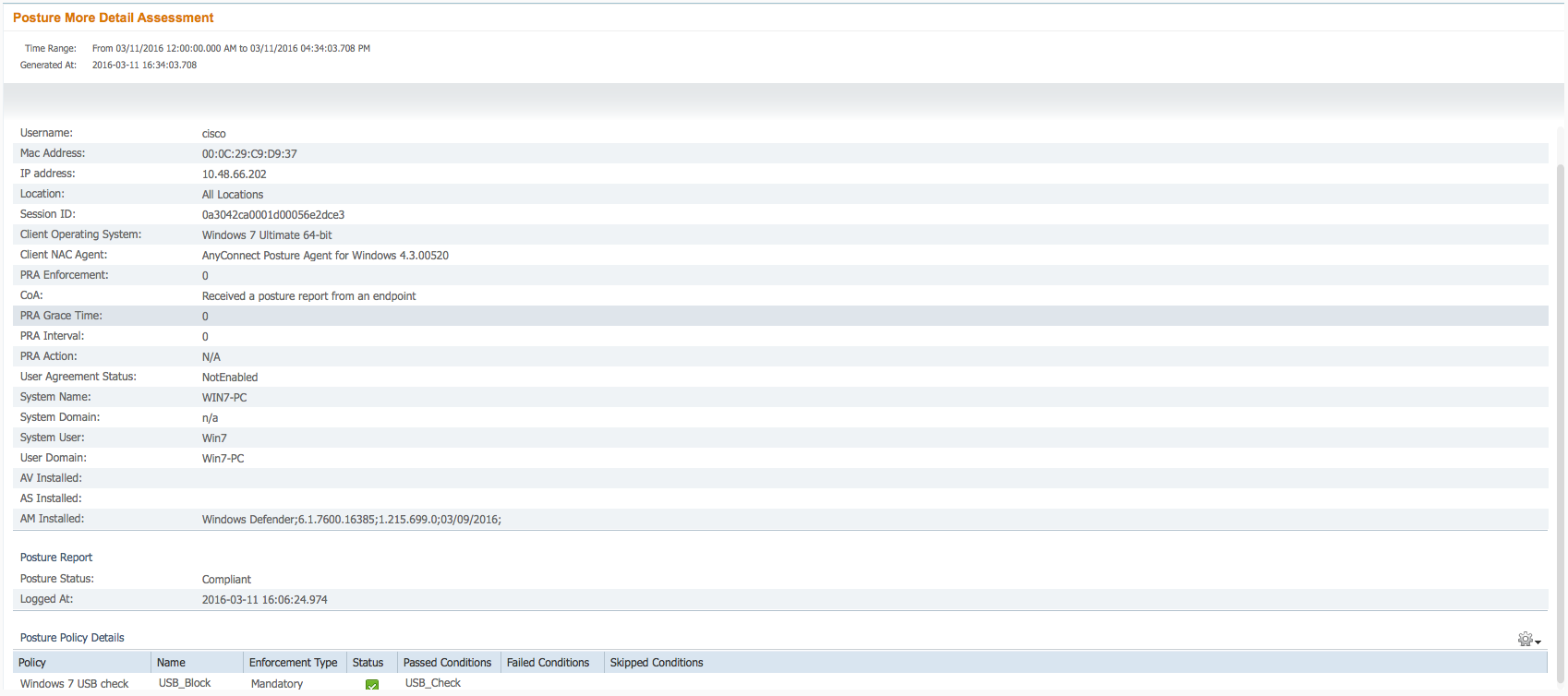

Détails du rapport sur les terminaux :

Dépannage

ISE est en mesure de fournir des détails sur les conditions défaillantes, des mesures doivent être prises en conséquence.

Références

Commentaires

Commentaires