Java Update applique les vérifications CRL par défaut, ce qui empêche les flux NSP et Guest

Table des matières

Introduction

Ce document décrit un problème rencontré lorsque la dernière mise à jour Java interrompt le provisionnement du demandeur et certains flux invités qui utilisent des listes de contrôle d'accès (ACL) et la redirection.

Informations générales

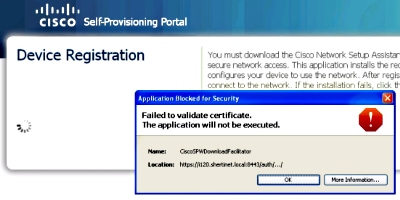

L'erreur se trouve dans CiscoSPWDownloadFacilitator et indique « Failed to validate certificate. L'application ne sera pas exécutée."

Si vous cliquez sur More Information, vous recevez une sortie qui se plaint de la liste de révocation de certificats (CRL).

java.security.cert.CertificateException: java.security.cert.

CertPathValidatorException: java.io.IOException: DerInputStream.getLength():

lengthTag=127, too big.

at com.sun.deploy.security.RevocationChecker.checkOCSP(Unknown Source)

at com.sun.deploy.security.RevocationChecker.check(Unknown Source)

at com.sun.deploy.security.TrustDecider.checkRevocationStatus(Unknown Source)

at com.sun.deploy.security.TrustDecider.getValidationState(Unknown Source)

at com.sun.deploy.security.TrustDecider.validateChain(Unknown Source)

at com.sun.deploy.security.TrustDecider.isAllPermissionGranted(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.isTrustedByTrustDecider

(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.getTrustedCodeSources(Unknown Source)

at com.sun.deploy.security.CPCallbackHandler$ParentCallback.strategy

(Unknown Source)

at com.sun.deploy.security.CPCallbackHandler$ParentCallback.openClassPathElement

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.getJarFile

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.access$1000

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader$1.run(Unknown Source)

at java.security.AccessController.doPrivileged(Native Method)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.ensureOpen

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.<init>(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$3.run(Unknown Source)

at java.security.AccessController.doPrivileged(Native Method)

at com.sun.deploy.security.DeployURLClassPath.getLoader(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath.getLoader(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath.getResource(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader$2.run(Unknown Source)

at java.security.AccessController.doPrivileged(Native Method)

at sun.plugin2.applet.Plugin2ClassLoader.findClassHelper(Unknown Source)

at sun.plugin2.applet.Applet2ClassLoader.findClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass0(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass0(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass(Unknown Source)

at java.lang.ClassLoader.loadClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadCode(Unknown Source)

at sun.plugin2.applet.Plugin2Manager.initAppletAdapter(Unknown Source)

at sun.plugin2.applet.Plugin2Manager$AppletExecutionRunnable.run(Unknown Source)

at java.lang.Thread.run(Unknown Source)

Suppressed: com.sun.deploy.security.RevocationChecker$StatusUnknownException

at com.sun.deploy.security.RevocationChecker.checkCRLs(Unknown Source)

... 34 more

Caused by: java.security.cert.CertPathValidatorException:

java.io.IOException: DerInputStream.getLength(): lengthTag=127, too big.

at sun.security.provider.certpath.OCSP.check(Unknown Source)

at sun.security.provider.certpath.OCSP.check(Unknown Source)

at sun.security.provider.certpath.OCSP.check(Unknown Source)

... 35 more

Caused by: java.io.IOException: DerInputStream.getLength(): lengthTag=127, too big.

at sun.security.util.DerInputStream.getLength(Unknown Source)

at sun.security.util.DerValue.init(Unknown Source)

at sun.security.util.DerValue.<init>(Unknown Source)

at sun.security.provider.certpath.OCSPResponse.<init>(Unknown Source)

... 38 more

Problème

Dans la dernière version de Java (version 7, mise à jour 25 - publiée le 5 août 2013), Oracle a introduit un nouveau paramètre par défaut qui force le client à valider le certificat associé à n'importe quelle applet par rapport à n'importe quelle CRL ou OCSP (Online Certificate Status Protocol).

Le certificat de signature que Cisco associe à ces applets comporte une liste de révocation de certificats et un protocole OCSP avec Thawte. En raison de cette nouvelle modification, lorsque le client Java tente d'atteindre Thawte, il est bloqué par une ACL de port et/ou une ACL de redirection.

Le problème est suivi sous l'ID de bogue Cisco CSCui46739.

Solution

Option 1 - Fixation latérale du commutateur ou du contrôleur sans fil

- Réécrivez les ACL de redirection ou basées sur les ports afin d'autoriser le trafic vers Thawte et Verisign. Malheureusement, cette option présente une limitation : les listes de contrôle d’accès ne peuvent pas être créées à partir de noms de domaine.

- Résolvez manuellement la liste CRL et placez-la dans la liste de contrôle d’accès de redirection.

[user@user-linux logs]$ nslookup

> crl.thawte.com

Server: 64.102.6.247

Address: 64.102.6.247#53

Non-authoritative answer:

crl.thawte.com canonical name = crl.ws.symantec.com.edgekey.net.

crl.ws.symantec.com.edgekey.net canonical name = e6845.ce.akamaiedge.net.

Name: e6845.ce.akamaiedge.net

Address: 23.5.245.163

> ocsp.thawte.com

Server: 64.102.6.247

Address: 64.102.6.247#53

Non-authoritative answer:

ocsp.thawte.com canonical name = ocsp.verisign.net.

Name: ocsp.verisign.net

Address: 199.7.48.72

Si ces noms DNS changent et que les clients résolvent un autre problème, réécrivez l'URL de redirection avec les adresses mises à jour.

Exemple de redirection ACL :

5 remark ISE IP address

10 deny ip any host X.X.X.X (467 matches)

15 remark crl.thawte.com

20 deny ip any host 23.5.245.163 (22 matches)

25 remark ocsp.thawte.com

30 deny ip any host 199.7.52.72

40 deny udp any any eq domain (10 matches)

50 permit tcp any any eq www (92 matches)

60 permit tcp any any eq 443 (58 matches)

Les tests ont montré que les URL OSCP et CRL sont résolues en ces adresses IP :

OCSP

199.7.48.72

199.7.51.72

199.7.52.72

199.7.55.72

199.7.54.72

199.7.57.72

199.7.59.72

CRL

23.4.53.163

23.5.245.163

23.13.165.163

23.60.133.163

23.61.69.163

23.61.181.163

Cette liste peut ne pas être complète et peut changer en fonction de la zone géographique. Par conséquent, des tests sont nécessaires pour déterminer les adresses IP vers lesquelles les hôtes se résoudront dans chaque instance.

Option 2 : solution côté client

Dans la section Avancé du Panneau de configuration Java, définissez Effectuer des vérifications de révocation de certificat sur Ne pas vérifier (non recommandé).

OSX : Préférences système > Java

Avancé

Révocation de certificat à l'aide de la commande « Ne pas vérifier (non recommandé) »

Windows : Panneau de configuration > Java

Avancé

Révocation de certificat à l'aide de la commande « Ne pas vérifier (non recommandé) »

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

05-Aug-2013 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires