Configuration d'ISE 2.2 IPSEC pour sécuriser la communication NAD (ASA)

Options de téléchargement

-

ePub (1.1 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (824.8 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

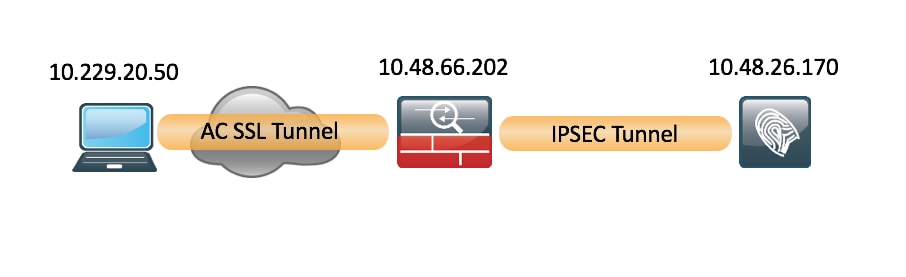

Ce document décrit comment configurer et dépanner RADIUS IPSEC pour sécuriser la communication de Cisco Identity Service Engine (ISE) 2.2 - Network Access Device (NAD). Le trafic RADIUS doit être chiffré dans un tunnel IPSec Internet Key Exchange version 1 et 2 (IKEv1 et IKEv2) site à site (LAN à LAN) entre l'appliance de sécurité adaptatif (ASA) et ISE. Ce document ne couvre pas la partie configuration VPN SSL AnyConnect.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- ISE

- Cisco ASA

- Concepts généraux d’IPSec

- Concepts généraux de RADIUS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- ASA de la gamme Cisco 5515-X qui exécute la version logicielle 9.4(2)11

- Cisco Identity Service Engine version 2.2

- Windows 7 Service Pack 1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

L'objectif est de sécuriser les protocoles qui utilisent le hachage MD5 non sécurisé, Radius et TACACS avec IPSec. Tenez compte de ce qui suit :

- Cisco ISE prend en charge IPSec en modes tunnel et transport.

- Lorsque vous activez IPSec sur une interface Cisco ISE, un tunnel IPSec est créé entre Cisco ISE et NAD pour sécuriser la communication.

- Vous pouvez définir une clé pré-partagée ou utiliser des certificats X.509 pour l'authentification IPSec.

- IPSec peut être activé sur les interfaces Eth1 à Eth5. Vous ne pouvez configurer IPSec que sur une seule interface Cisco ISE par PSN.

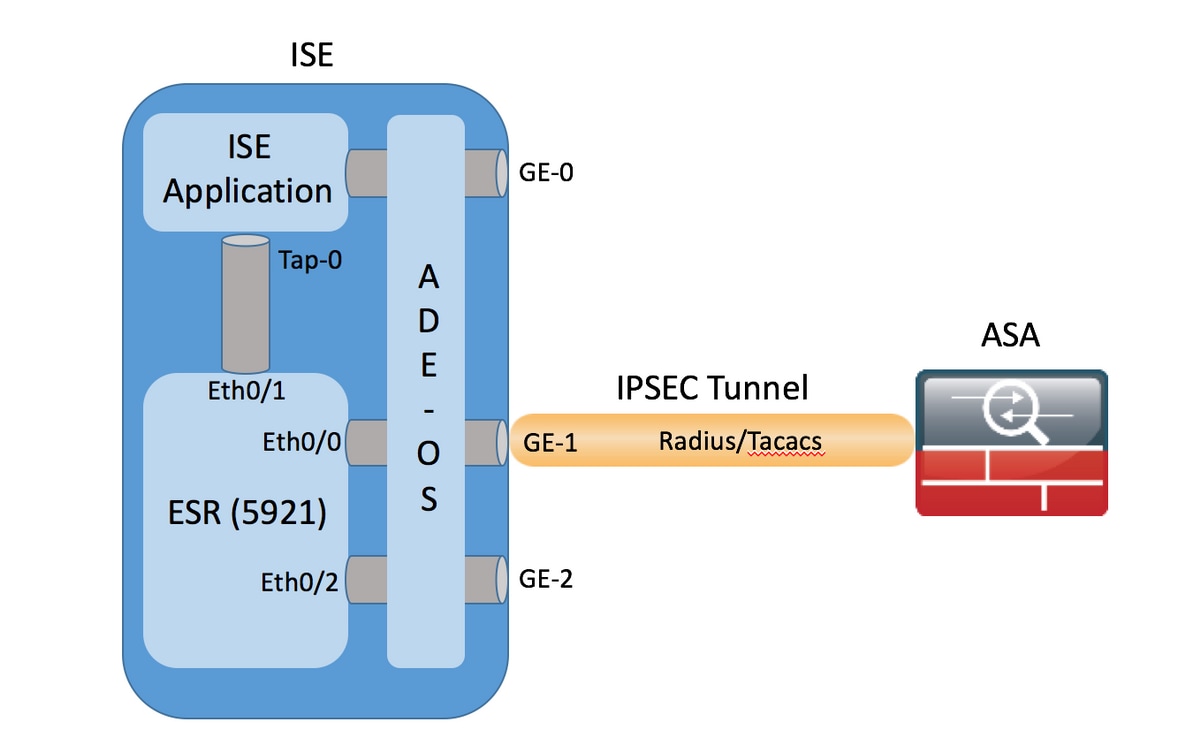

Architecture ISE IPSec

Une fois les paquets chiffrés reçus par l'interface GE-1 ISE, ESR les intercepte sur l'interface Eth0/0.

interface Ethernet0/0

description e0/0->connection to external NAD

ip address 10.48.26.170 255.255.255.0

ip nat outside

ip virtual-reassembly in

no ip route-cache

crypto map radius

ESR les déchiffre et, conformément aux règles NAT préconfigurées, effectue la traduction d’adresses. Les paquets RADIUS/TACACS sortants (vers NAD) sont traduits en adresse d’interface Ethernet0/0 et chiffrés par la suite.

ip nat inside source list 1 interface Ethernet0/0 overload

ip nat inside source static udp 10.1.1.2 1645 interface Ethernet0/0 1645

ip nat inside source static udp 10.1.1.2 1646 interface Ethernet0/0 1646

ip nat inside source static udp 10.1.1.2 1812 interface Ethernet0/0 1812

ip nat inside source static udp 10.1.1.2 1813 interface Ethernet0/0 1813

ip nat inside source static tcp 10.1.1.2 49 interface Ethernet0/0 49

access-list 1 permit 10.1.1.0 0.0.0.3

Les paquets destinés à l'interface Eth0/0 sur les ports RADIUS/TACACS doivent être transférés via l'interface Eth0/1 vers l'adresse IP 10.1.1.2, qui est l'adresse interne d'ISE. Configuration ESR d’Eth0/1

interface Ethernet0/1

description e0/1->tap0 internal connection to ISE

ip address 10.1.1.1 255.255.255.252

ip nat inside

ip virtual-reassembly in

no ip route-cache

Configuration ISE de l'interface Tap-0 interne :

ISE22-1ek/admin# show interface | b tap0

tap0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 10.1.1.2 netmask 255.255.255.252 broadcast 10.1.1.3

inet6 fe80::6c2e:37ff:fe5f:b609 prefixlen 64 scopeid 0x20<link>

ether 6e:2e:37:5f:b6:09 txqueuelen 500 (Ethernet)

RX packets 81462 bytes 8927953 (8.5 MiB)

RX errors 0 dropped 68798 overruns 0 frame 0

TX packets 105 bytes 8405 (8.2 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Configurer

Cette section décrit comment effectuer les configurations ASA CLI et ISE.

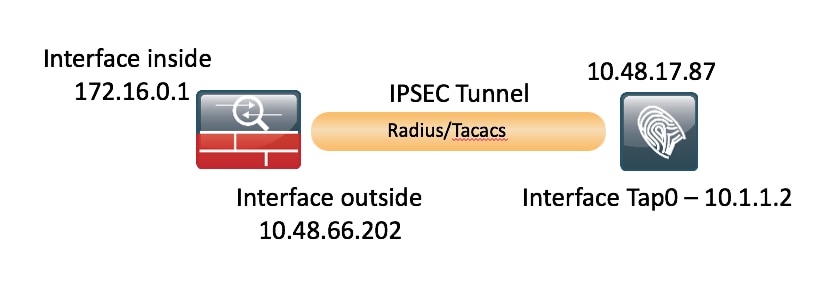

Diagramme du réseau

Le présent document utilise cette configuration de réseau :

Configuration ASA

Configurer les interfaces ASA

Si les interfaces ASA ne sont pas configurées, assurez-vous de configurer au moins l'adresse IP, le nom de l'interface et le niveau de sécurité :

interface GigabitEthernet0/0

nameif outside

security-level 100

ip address 10.48.66.202 255.255.254.0

Configurer la politique IKEv1 et activer IKEv1 sur l’interface externe

Afin de configurer les politiques du protocole ISAKMP (Internet Security Association and Key Management Protocol) pour les connexions IKEv1, entrez la commande crypto ikev1 policy<priority> :

crypto ikev1 policy 20

authentication pre-share

encryption aes

hash sha

group 5

lifetime 86400

Remarque : une correspondance de stratégie IKEv1 existe lorsque les deux stratégies des deux homologues contiennent les mêmes valeurs de paramètre d'authentification, de chiffrement, de hachage et Diffie-Hellman. Pour le protocole IKEv1, la politique de l’homologue distant doit également indiquer une durée de vie inférieure ou égale à celle figurant dans la politique envoyée par l’initiateur. Si les durées de vie ne sont pas identiques, l’ASA utilise alors la plus courte.

Vous devez activer le protocole IKEv1 sur l’interface qui met fin au tunnel VPN. En général, il s’agit de l’interface externe (ou publique). Pour activer le protocole IKEv1, entrez la commande crypto ikev1 enable <interface-name> dans le mode de configuration globale :

crypto ikev1 enable outside

Configurer le groupe de tunnels (profil de connexion LAN à LAN)

Pour un tunnel LAN à LAN, le type de profil de connexion est ipsec-l2l. Pour configurer la clé prépartagée IKEv1, entrez le mode de configuration tunnel-group ipsec-attributes :

tunnel-group 10.48.26.170 type ipsec-l2l

tunnel-group 10.48.26.170 ipsec-attributes

ikev1 pre-shared-key Krakow123

Configurer l’ACL pour le trafic VPN d’intérêt

L’ASA utilise des ACL afin de différencier le trafic à protéger par chiffrement IPSec du trafic qui n’exige aucune protection. Il protège les paquets sortants qui correspondent à un moteur de contrôle des applications (ACE) et veille à ce que les paquets entrants qui correspondent à un permis ACE soient protégés.

access-list 101 extended permit ip host 10.48.66.202 host 10.48.26.170

Remarque : une liste de contrôle d'accès pour le trafic VPN utilise les adresses IP source et de destination après la traduction d'adresses réseau (NAT). Le seul trafic chiffré dans ce cas est le trafic entre ASA et ISE.

Configurer l’ensemble de transformation IKEv1

Un ensemble de transformation IKEv1 est une combinaison de protocoles de sécurité et d’algorithmes qui définissent la façon dont l’ASA protège les données. Lors des négociations de l’association de sécurité IPSec (SA), les homologues doivent cibler un ensemble de transformation ou une proposition, identique pour les deux homologues. L’ASA applique ensuite l’ensemble de transformation ou la proposition correspondante afin de créer un SA qui protège les flux de données dans la liste d’accès pour cette carte cryptographique.

Pour configurer l’ensemble de transformation IKEv1, entrez la commande crypto ipsec ikev1 transform-set :

crypto ipsec ikev1 transform-set SET2 esp-aes esp-sha-hmac

Configurer une carte cryptographique et l’appliquer à une interface

Une carte cryptographique détermine une politique IPSec à négocier dans le SA d’IPSec et comprend ce qui suit :

- Une liste d’accès servant à déterminer les paquets que permet et protège la connexion IPSec;

- L’identification des homologues;

- Une adresse locale pour le trafic IPSec;

- Les ensembles de transformation IKEv1.

Voici un exemple :

crypto map MAP 20 match address 101

crypto map MAP 20 set peer 10.48.26.170

crypto map MAP 20 set ikev1 transform-set SET2

Vous pouvez ensuite appliquer la carte cryptographique à l’interface :

crypto map MAP interface outside

Configuration finale de l’ASA

Voici la configuration finale de l’ASA :

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 10.48.66.202 255.255.254.0

!

!

access-list 101 extended permit ip host 10.48.66.202 host 10.48.26.170

!

crypto ipsec ikev1 transform-set SET2 esp-aes esp-sha-hmac

!

crypto map MAP 20 match address 101

crypto map MAP 20 set peer 10.48.26.170

crypto map MAP 20 set ikev1 transform-set SET2

crypto map MAP interface outside

Configuration ISE

Configurer l'adresse IP sur ISE

L'adresse doit être configurée sur l'interface GE1-GE5 à partir de l'interface de ligne de commande, GE0 n'est pas pris en charge.

interface GigabitEthernet 1

ip address 10.48.26.170 255.255.255.0

ipv6 address autoconfig

ipv6 enable

Remarque : l'application redémarre après la configuration de l'adresse IP sur l'interface :

% La modification de l'adresse IP peut entraîner le redémarrage des services ISE

Poursuivre le changement d'adresse IP ? O/N [N] : O

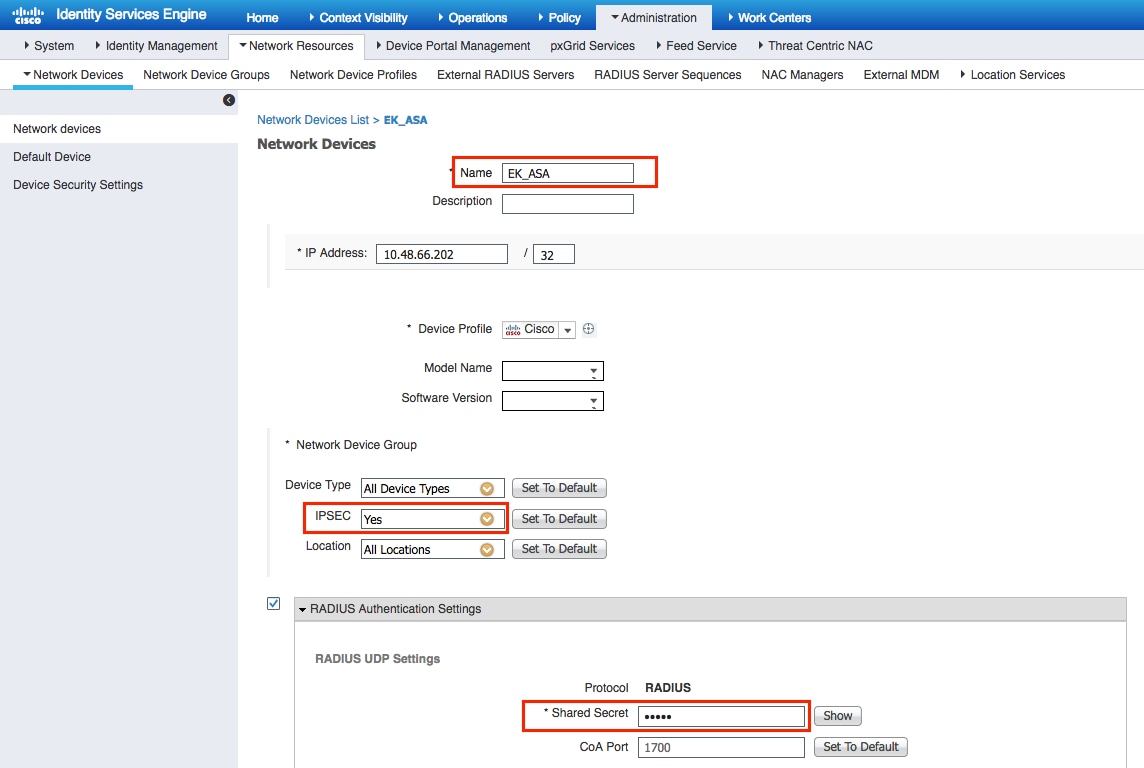

Ajouter NAD au groupe IPSec sur ISE

Accédez à Administration > Network Resources > Network Devices. Cliquez sur Ajouter. Assurez-vous de configurer le nom, l'adresse IP et le secret partagé. Pour terminer le tunnel IPSec à partir du NAD, sélectionnez YES par rapport au groupe de périphériques réseau IPSEC.

Une fois le NAD ajouté, une route supplémentaire doit être créée sur ISE, pour s'assurer que le trafic RADIUS passe par ESR et est chiffré :

ip route 10.48.66.202 255.255.255.255 gateway 10.1.1.1

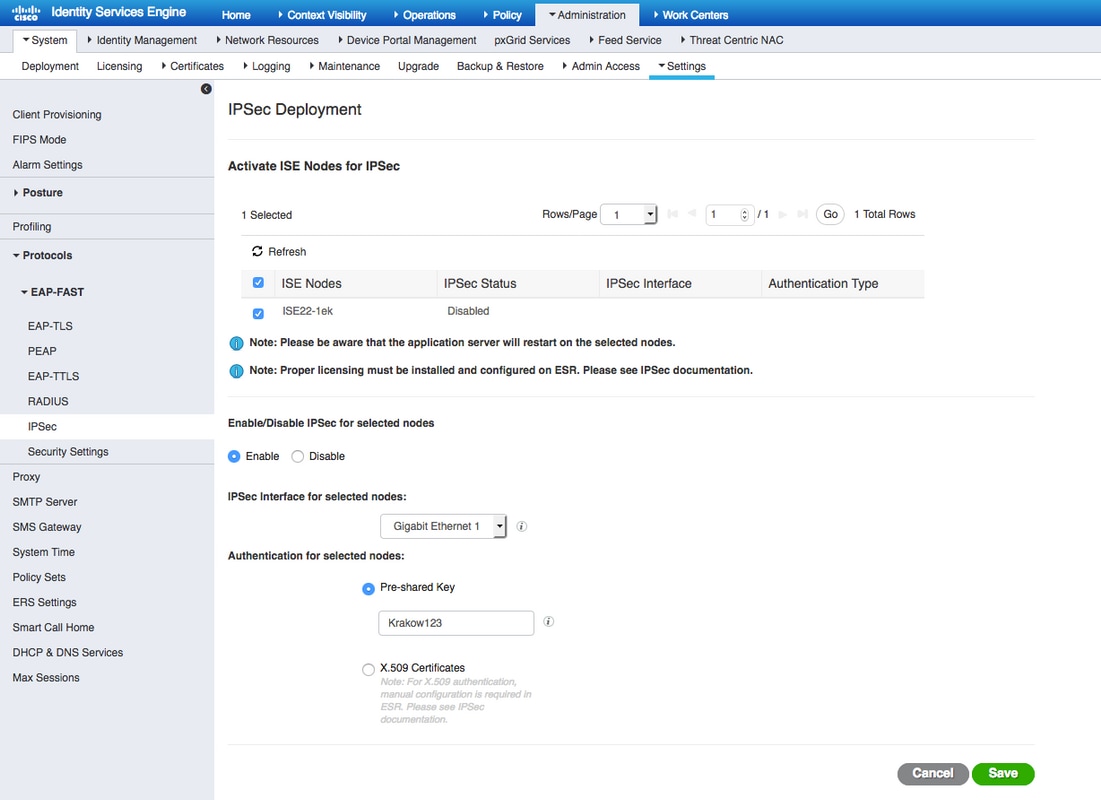

Activer IPSEC sur ISE

Accédez à Administration > System > Settings. Cliquez sur Radius et plus loin sur IPSEC. Sélectionnez l'option PSN (Single/Multiple/All) Select Enable, choisissez l'interface et sélectionnez la méthode d'authentification. Cliquez sur Save. Les services redémarrent sur le noeud sélectionné à ce stade.

Notez qu'après le redémarrage des services, la configuration de l'interface de ligne de commande ISE affiche l'interface configurée sans adresse IP et en état d'arrêt, ce qui est attendu lorsque ESR (Embedded Services Router) prend le contrôle de l'interface ISE.

interface GigabitEthernet 1

shutdown

ipv6 address autoconfig

ipv6 enable

Une fois les services redémarrés, la fonctionnalité ESR est activée. Pour vous connecter à ESR, tapez esr dans la ligne de commande :

ISE22-1ek/admin# esr

% Entering ESR 5921 shell

% Cisco IOS Software, C5921 Software (C5921_I86-UNIVERSALK9-M), Version 15.5(2)T2, RELEASE SOFTWARE (fc3)

% Technical Support: http://www.cisco.com/techsupport

% Copyright (c) 1986-2015 Cisco Systems, Inc.

Press RETURN to get started, <CTRL-C> to exit

ise-esr5921>en

ise-esr5921#

ESR propose la configuration de cryptage suivante :

crypto keyring MVPN-spokes

pre-shared-key address 0.0.0.0 0.0.0.0 key Krakow123

!

crypto isakmp policy 10

encr aes

hash sha256

authentication pre-share

group 16

!

crypto isakmp policy 20

encr aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp key Krakow123 address 0.0.0.0

!

crypto isakmp profile MVPN-profile

description LAN-to-LAN for spoke router(s) connection

keyring MVPN-spokes

match identity address 0.0.0.0

!

crypto ipsec transform-set radius esp-aes esp-sha256-hmac

mode tunnel

crypto ipsec transform-set radius-2 esp-aes esp-sha256-hmac

mode transport

!

crypto dynamic-map MVPN-dynmap 10

set transform-set radius radius-2

!

crypto map radius 10 ipsec-isakmp dynamic MVPN-dynmap

Comme ASA ne prend pas en charge l'algorithme de hachage sha256, une configuration supplémentaire est requise sur ESR pour correspondre aux stratégies IKEv1 pour la première et la deuxième phase d'IPSEC. Configurez la stratégie isakmp et le jeu de transformation, pour qu'ils correspondent à ceux configurés sur ASA :

crypto isakmp policy 30

encr aes

authentication pre-share

group 5

!

crypto ipsec transform-set radius-3 esp-aes esp-sha-hmac

mode tunnel

!

crypto dynamic-map MVPN-dynmap 10

set transform-set radius radius-2 radius-3

Assurez-vous qu'ESR dispose d'une route pour envoyer des paquets chiffrés :

ip route 0.0.0.0 0.0.0.0 10.48.26.1

Vérifier

ASA

Avant la connexion des clients Anyconnect, ASA n'a pas de session de chiffrement :

BSNS-ASA5515-11# sh cry isa sa

There are no IKEv1 SAs

There are no IKEv2 SAs

BSNS-ASA5515-11# sh cry ipsec sa

There are no ipsec sas

BSNS-ASA5515-11#

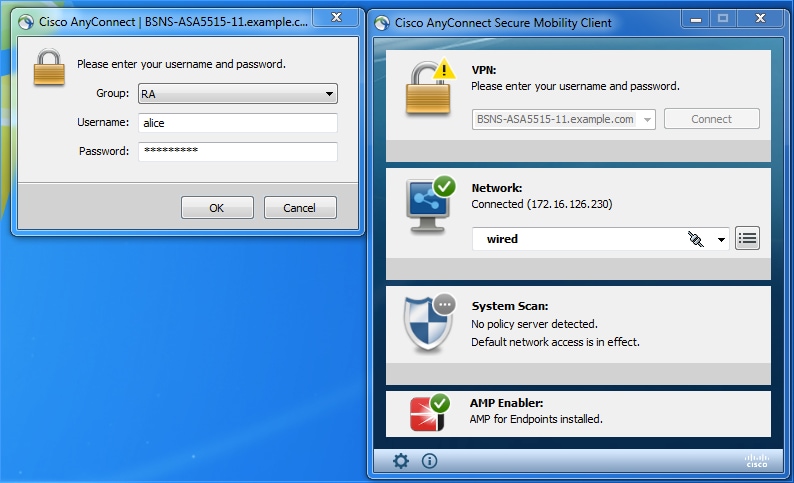

Le client se connecte via un client VPN Anyconnect, car une source d'authentification ISE 2.2 est utilisée.

ASA envoie un paquet Radius, qui déclenche l'établissement d'une session VPN, une fois que le tunnel est activé, le résultat suivant est vu sur ASA et il confirme que la phase 1 du tunnel est activée :

BSNS-ASA5515-11# sh cry isa sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 10.48.26.170

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

There are no IKEv2 SAs

BSNS-ASA5515-11#

La phase 2 est active et les paquets sont chiffrés et déchiffrés :

BSNS-ASA5515-11# sh cry ipsec sa

interface: outside

Crypto map tag: MAP, seq num: 20, local addr: 10.48.66.202

access-list 101 extended permit ip host 10.48.66.202 host 10.48.26.170

local ident (addr/mask/prot/port): (10.48.66.202/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.48.26.170/255.255.255.255/0/0)

current_peer: 10.48.26.170

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 5, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.48.66.202/0, remote crypto endpt.: 10.48.26.170/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 5BBE9F07

current inbound spi : 068C04D1

inbound esp sas:

spi: 0x068C04D1 (109839569)

transform: esp-aes esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 323584, crypto-map: MAP

sa timing: remaining key lifetime (kB/sec): (4373999/3558)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000003F

outbound esp sas:

spi: 0x5BBE9F07 (1539219207)

transform: esp-aes esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 323584, crypto-map: MAP

sa timing: remaining key lifetime (kB/sec): (4373999/3558)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ESR

Les mêmes sorties peuvent être vérifiées sur ESR, la phase 1 est active :

ise-esr5921#sh cry isa sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

10.48.26.170 10.48.66.202 QM_IDLE 1012 ACTIVE MVPN-profile

IPv6 Crypto ISAKMP SA

ise-esr5921#

La phase 2 est active, les paquets sont chiffrés et déchiffrés avec succès :

ise-esr5921#sh cry ipsec sa

interface: Ethernet0/0

Crypto map tag: radius, local addr 10.48.26.170

protected vrf: (none)

local ident (addr/mask/prot/port): (10.48.26.170/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.48.66.202/255.255.255.255/0/0)

current_peer 10.48.66.202 port 500

PERMIT, flags={}

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 10.48.26.170, remote crypto endpt.: 10.48.66.202

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x68C04D1(109839569)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x5BBE9F07(1539219207)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 31, flow_id: SW:31, sibling_flags 80000040, crypto map: radius

sa timing: remaining key lifetime (k/sec): (4259397/3508)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x68C04D1(109839569)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 32, flow_id: SW:32, sibling_flags 80000040, crypto map: radius

sa timing: remaining key lifetime (k/sec): (4259397/3508)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

ISE

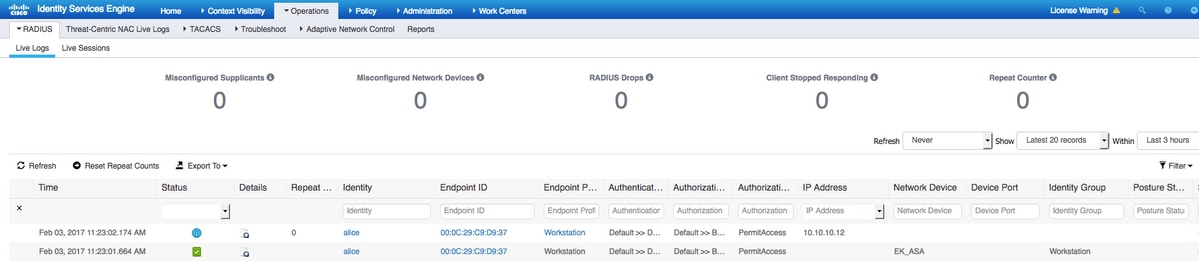

L'authentification dynamique indique une authentification PAP_ASCII régulière :

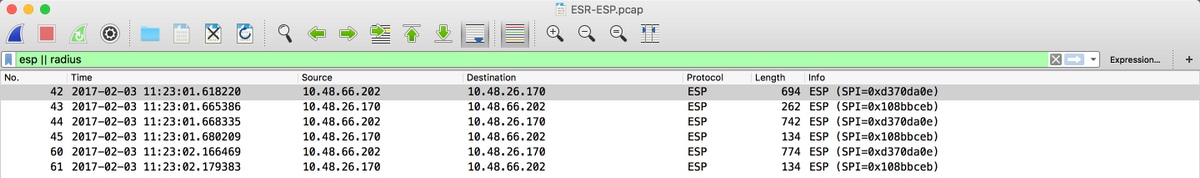

Captures prises sur l'interface GE1 d'ISE et filtrées avec ESP ou Radius, confirmez qu'il n'y a pas de Radius en texte clair et que tout le trafic est chiffré :

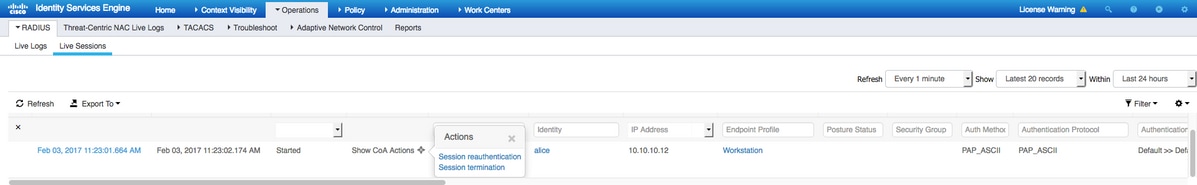

Il est également possible d'envoyer des paquets chiffrés à partir d'ISE - Modification de l'autorisation (CoA) - une fois que le tunnel est opérationnel :

Dans cet exemple, la fermeture de session a été émise et le client VPN a été déconnecté en conséquence :

Dépannage

Une technique de dépannage VPN courante peut être appliquée pour résoudre les problèmes liés à IPSEC. Vous trouverez des documents utiles ci-dessous :

Débogages IKEv2 IOS pour VPN site à site avec PSKs Dépannage TechNote

Débogages ASA IKEv2 pour VPN site à site avec PSK

Dépannage IPsec : Présentation et utilisation des commandes debug

Configuration de FlexVPN site à site (DVTI à crypto-carte) entre NAD et ISE 2.2

Il est également possible de protéger le trafic RADIUS avec FlexVPN. La topologie suivante est utilisée dans l'exemple ci-dessous :

La configuration FlexVPN est simple. Plus de détails peuvent être trouvés ici :

http://www.cisco.com/c/en/us/support/docs/security/flexvpn/116008-flexvpn-nge-config-00.html

Configuration ASA

hostname BSNS-ASA5515-11

domain-name example.com

ip local pool POOL 10.10.10.10-10.10.10.100 mask 255.255.255.0

!

interface GigabitEthernet0/0

nameif outside

security-level 100

ip address 10.48.66.202 255.255.254.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.0.1 255.255.255.0

same-security-traffic permit inter-interface

same-security-traffic permit intra-interface

object network POOL

subnet 10.10.10.0 255.255.255.0

object network ISE

host 10.48.17.86

object network ISE22

host 10.1.1.2

object network INSIDE-NET

subnet 172.16.0.0 255.255.0.0

access-list 101 extended permit ip host 172.16.0.1 host 10.1.1.2

access-list OUT extended permit ip any any

nat (inside,outside) source static INSIDE-NET INSIDE-NET destination static ISE22 ISE22

nat (outside,outside) source dynamic POOL interface

nat (inside,outside) source dynamic any interface

access-group OUT in interface outside

route outside 0.0.0.0 0.0.0.0 10.48.66.1 1

aaa-server ISE22 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE22 (inside) host 10.1.1.2

key *****

crypto ipsec ikev2 ipsec-proposal SET

protocol esp encryption aes

protocol esp integrity sha-1

crypto ipsec security-association pmtu-aging infinite

crypto dynamic-map DMAP 1 set ikev1 transform-set SET

crypto map MAP 10 ipsec-isakmp dynamic DMAP

crypto map MAP 20 match address 101

crypto map MAP 20 set peer 10.48.17.87

crypto map MAP 20 set ikev2 ipsec-proposal SET

crypto map MAP interface outside

crypto ikev2 policy 10

encryption aes

integrity sha256

group 2

prf sha256

lifetime seconds 86400

crypto ikev2 enable outside

management-access inside

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.4.00243-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

vpn-tunnel-protocol ssl-client

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE22

accounting-server-group ISE22

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

tunnel-group 10.48.17.87 type ipsec-l2l

tunnel-group 10.48.17.87 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

Configuration ESR sur ISE

ise-esr5921#sh run

Building configuration...

Current configuration : 5778 bytes

!

! Last configuration change at 17:32:58 CET Thu Feb 23 2017

!

version 15.5

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

service call-home

!

hostname ise-esr5921

!

boot-start-marker

boot host unix:default-config

boot-end-marker

!

!

!

no aaa new-model

bsd-client server url https://cloudsso.cisco.com/as/token.oauth2

clock timezone CET 1 0

mmi polling-interval 60

no mmi auto-configure

no mmi pvc

mmi snmp-timeout 180

call-home

! If contact email address in call-home is configured as sch-smart-licensing@cisco.com

! the email address configured in Cisco Smart License Portal will be used as contact email address to send SCH notifications.

contact-email-addr sch-smart-licensing@cisco.com

profile "CiscoTAC-1"

active

destination transport-method http

no destination transport-method email

!

!

!

!

!

!

!

!

!

!

!

!

ip cef

no ipv6 cef

!

multilink bundle-name authenticated

!

!

!

!

!

!

!

!

!

crypto pki trustpoint SLA-TrustPoint

enrollment pkcs12

revocation-check crl

!

!

crypto pki certificate chain SLA-TrustPoint

certificate ca 01

30820321 30820209 A0030201 02020101 300D0609 2A864886 F70D0101 0B050030

32310E30 0C060355 040A1305 43697363 6F312030 1E060355 04031317 43697363

6F204C69 63656E73 696E6720 526F6F74 20434130 1E170D31 33303533 30313934

3834375A 170D3338 30353330 31393438 34375A30 32310E30 0C060355 040A1305

43697363 6F312030 1E060355 04031317 43697363 6F204C69 63656E73 696E6720

526F6F74 20434130 82012230 0D06092A 864886F7 0D010101 05000382 010F0030

82010A02 82010100 A6BCBD96 131E05F7 145EA72C 2CD686E6 17222EA1 F1EFF64D

CBB4C798 212AA147 C655D8D7 9471380D 8711441E 1AAF071A 9CAE6388 8A38E520

1C394D78 462EF239 C659F715 B98C0A59 5BBB5CBD 0CFEBEA3 700A8BF7 D8F256EE

4AA4E80D DB6FD1C9 60B1FD18 FFC69C96 6FA68957 A2617DE7 104FDC5F EA2956AC

7390A3EB 2B5436AD C847A2C5 DAB553EB 69A9A535 58E9F3E3 C0BD23CF 58BD7188

68E69491 20F320E7 948E71D7 AE3BCC84 F10684C7 4BC8E00F 539BA42B 42C68BB7

C7479096 B4CB2D62 EA2F505D C7B062A4 6811D95B E8250FC4 5D5D5FB8 8F27D191

C55F0D76 61F9A4CD 3D992327 A8BB03BD 4E6D7069 7CBADF8B DF5F4368 95135E44

DFC7C6CF 04DD7FD1 02030100 01A34230 40300E06 03551D0F 0101FF04 04030201

06300F06 03551D13 0101FF04 05300301 01FF301D 0603551D 0E041604 1449DC85

4B3D31E5 1B3E6A17 606AF333 3D3B4C73 E8300D06 092A8648 86F70D01 010B0500

03820101 00507F24 D3932A66 86025D9F E838AE5C 6D4DF6B0 49631C78 240DA905

604EDCDE FF4FED2B 77FC460E CD636FDB DD44681E 3A5673AB 9093D3B1 6C9E3D8B

D98987BF E40CBD9E 1AECA0C2 2189BB5C 8FA85686 CD98B646 5575B146 8DFC66A8

467A3DF4 4D565700 6ADF0F0D CF835015 3C04FF7C 21E878AC 11BA9CD2 55A9232C

7CA7B7E6 C1AF74F6 152E99B7 B1FCF9BB E973DE7F 5BDDEB86 C71E3B49 1765308B

5FB0DA06 B92AFE7F 494E8A9E 07B85737 F3A58BE1 1A48A229 C37C1E69 39F08678

80DDCD16 D6BACECA EEBC7CF9 8428787B 35202CDC 60E4616A B623CDBD 230E3AFB

418616A9 4093E049 4D10AB75 27E86F73 932E35B5 8862FDAE 0275156F 719BB2F0

D697DF7F 28

quit

license udi pid CISCO5921-K9 sn 98492083R3X

username lab password 0 lab

!

redundancy

!

!

!

crypto keyring MVPN-spokes

pre-shared-key address 0.0.0.0 0.0.0.0 key Krakow123

crypto ikev2 authorization policy default

route set interface

route set remote ipv4 10.1.1.0 255.255.255.0

!

!

!

crypto ikev2 keyring mykeys

peer ISR4451

address 10.48.23.68

pre-shared-key Krakow123

!

!

!

crypto ikev2 profile default

match identity remote address 0.0.0.0

authentication remote pre-share

authentication local pre-share

keyring local mykeys

aaa authorization group psk list default default local

virtual-template 1

!

!

crypto isakmp policy 10

encr aes

hash sha256

authentication pre-share

group 16

!

crypto isakmp policy 20

encr aes

hash sha256

authentication pre-share

group 14

crypto isakmp key Krakow123 address 0.0.0.0

crypto isakmp profile MVPN-profile

description LAN-to-LAN for spoke router(s) connection

keyring MVPN-spokes

match identity address 0.0.0.0

!

!

crypto ipsec transform-set radius esp-aes esp-sha256-hmac

mode tunnel

crypto ipsec transform-set radius-2 esp-aes esp-sha256-hmac

mode transport

!

!

!

crypto dynamic-map MVPN-dynmap 10

set transform-set radius radius-2

!

!

crypto map radius 10 ipsec-isakmp dynamic MVPN-dynmap

!

!

!

!

!

interface Loopback0

ip address 10.1.12.2 255.255.255.0

!

interface Ethernet0/0

description e0/0->connection to external NAD

ip address 10.48.17.87 255.255.255.0

ip nat outside

ip virtual-reassembly in

no ip route-cache

crypto map radius

!

interface Ethernet0/1

description e0/1->tap0 internal connection to ISE

ip address 10.1.1.1 255.255.255.252

ip nat inside

ip virtual-reassembly in

no ip route-cache

!

interface Ethernet0/2

description e0/2->connection to CSSM backend license server

no ip address

ip virtual-reassembly in

no ip route-cache

!

interface Ethernet0/3

no ip address

shutdown

!

interface Virtual-Template1 type tunnel

ip unnumbered Loopback0

tunnel source Ethernet0/0

tunnel mode ipsec ipv4

tunnel protection ipsec profile default

!

ip forward-protocol nd

!

!

no ip http server

no ip http secure-server

ip nat inside source list 1 interface Ethernet0/0 overload

ip nat inside source static udp 10.1.1.2 1645 interface Ethernet0/0 1645

ip nat inside source static udp 10.1.1.2 1646 interface Ethernet0/0 1646

ip nat inside source static udp 10.1.1.2 1812 interface Ethernet0/0 1812

ip nat inside source static udp 10.1.1.2 1813 interface Ethernet0/0 1813

ip nat inside source static tcp 10.1.1.2 49 interface Ethernet0/0 49

ip route 0.0.0.0 0.0.0.0 10.48.17.1

!

!

!

access-list 1 permit 10.1.1.0 0.0.0.3

!

control-plane

!

!

!

!

!

!

!

!

!

!

!

!

line con 0

logging synchronous

line aux 0

line vty 0 4

login

transport input none

!

!

end

Considérations de conception FlexVPN

- Le tunnel VPN est construit à l'aide de DVTI côté ESR et de Crypto Map côté ASA, avec la configuration ci-dessus, ASA est capable de générer le paquet Radius provenant de l'interface interne, ce qui assurera une liste d'accès correcte pour le cryptage pour déclencher l'établissement de la session VPN.

- Notez que dans ce cas, ASA NAD doit être défini sur ISE avec l'adresse IP de l'interface interne.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

01-Apr-2017 |

Première publication |

Contribution d’experts de Cisco

- Eugene KorneychukIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires