Configuration de plusieurs matrices TrustSec sur ISE 2.2

Options de téléchargement

-

ePub (2.3 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit l'utilisation de plusieurs matrices TrustSec et DefCon dans Cisco Identity Services Engine (ISE) 2.2. Il s'agit d'une nouvelle fonctionnalité TrustSec introduite dans ISE 2.2 pour une meilleure granularité du réseau.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base des composants Cisco TrustSec (CTS)

- Connaissances de base de la configuration CLI des commutateurs Catalyst

- Expérience de la configuration ISE (Identity Services Engine)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Services Engine 2.2

- Commutateur Cisco Catalyst 3850 03.07.03.E

- Commutateur Cisco Catalyst 3750X 15.2(4)E1

- machines Windows 7

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Dans ISE 2.0, il est possible d'utiliser une seule matrice TrustSec de production pour tous les périphériques réseau. ISE 2.1 a ajouté une fonctionnalité appelée matrice de transfert qui peut être utilisée à des fins de test et de mise en oeuvre. Les stratégies créées dans la matrice de transfert sont appliquées uniquement aux périphériques réseau utilisés pour les tests. Les autres périphériques utilisent toujours la matrice de production. Une fois que la matrice de mise en oeuvre est confirmée, tous les autres périphériques peuvent y être déplacés et elle devient une nouvelle matrice de production.

ISE 2.2 est livré avec deux nouvelles fonctionnalités TrustSec :

- Matrices multiples : possibilité d'attribuer différentes matrices aux périphériques réseau

- Matrice DefCon : cette matrice est envoyée à tous les périphériques réseau dans une situation particulière, déclenchée par l'administrateur

Il est possible d'utiliser soit une fonction de matrice unique, soit une fonction de matrice de production et de préparation dans ISE 2.2.

Matrices multiples

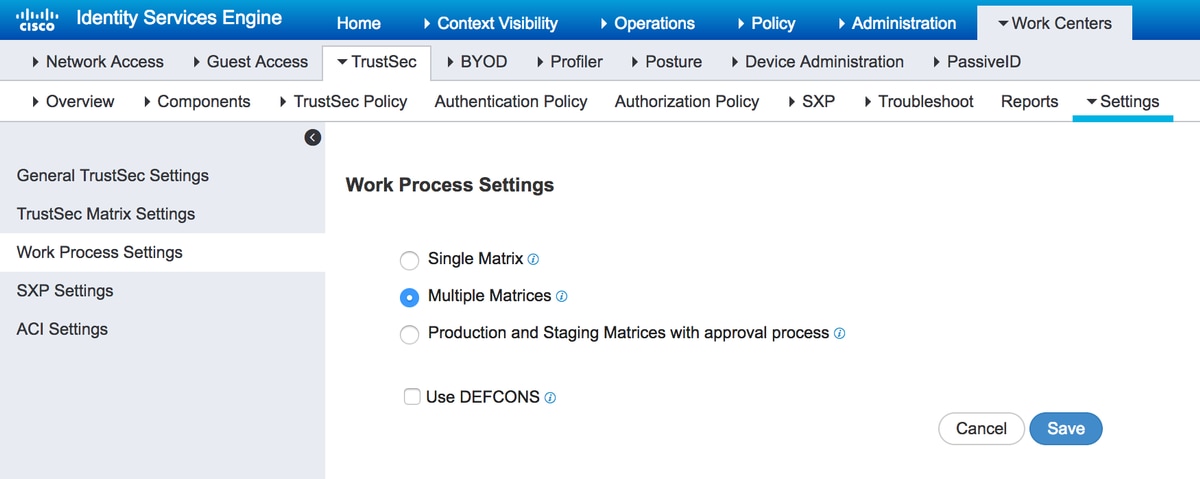

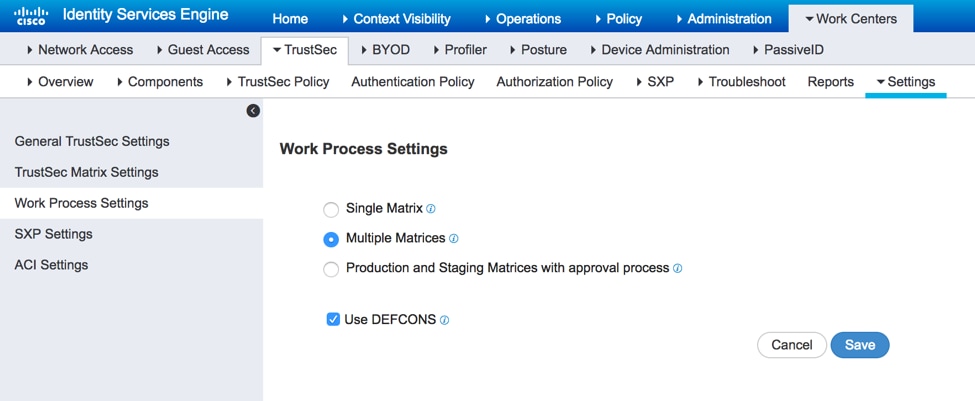

Afin d'utiliser plusieurs matrices, vous devez activer cette option sous Centres de travail > TrustSec > Paramètres > Paramètres du processus de travail, comme indiqué dans l'image :

Une fois cette option activée, vous pouvez créer de nouvelles matrices, puis affecter des périphériques réseau à la matrice spécifique.

Matrices DefCon

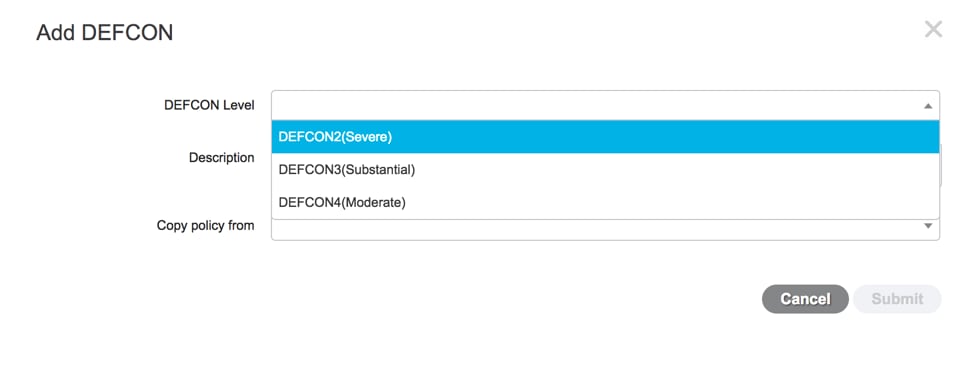

Les matrices DefCon sont des matrices spéciales, prêtes à être déployées à tout moment. Une fois déployés, tous les périphériques réseau sont automatiquement affectés à cette matrice. ISE se souvient toujours de la dernière matrice de production pour tous les périphériques réseau, de sorte que ce changement peut être annulé à tout moment lorsque DefCon est désactivé. Vous pouvez définir jusqu'à quatre matrices DefCon différentes :

- DefCon1 - Critique

- DefCon2 - Grave

- DefCon3 - Important

- DefCon4 - Modéré

Les matrices DefCon peuvent être utilisées en combinaison avec les trois options de processus de travail :

Configurer

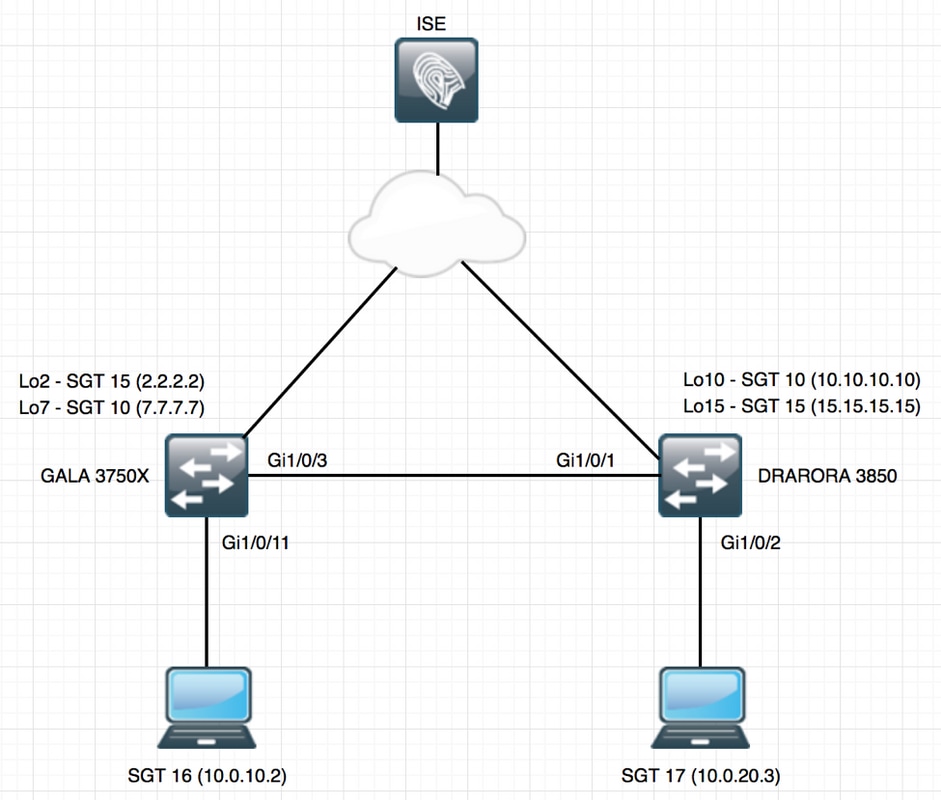

Diagramme du réseau

Configurations

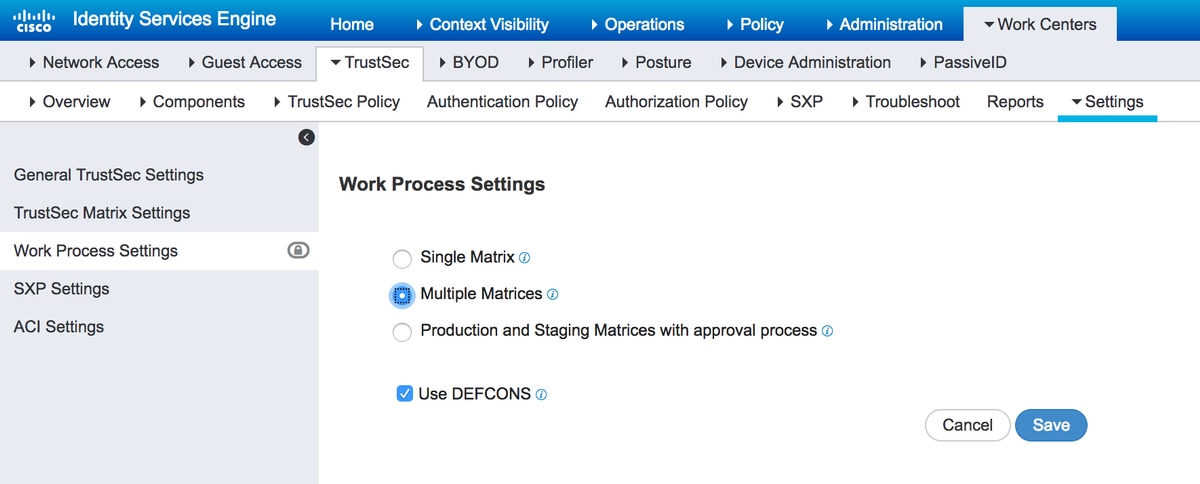

Pour utiliser plusieurs matrices, vous devez l'activer dans Paramètres du processus de travail. Dans cet exemple, activez également la matrice DefCon.

1. Configuration de base du commutateur pour RADIUS/CTS

radius server ISE address ipv4 10.48.17.161 auth-port 1812 acct-port 1813 pac key cisco aaa group server radius ISE server name ISE ip radius source-interface FastEthernet0 ip radius source-interface FastEthernet0 aaa server radius dynamic-author client 10.48.17.161 server-key cisco

aaa new-model aaa authentication dot1x default group ISE aaa accounting dot1x default start-stop group ISE

Pour obtenir des informations CTS, vous devez créer une liste d'autorisations CTS :

cts authorization list LIST aaa authorization network LIST group ISE

2. CCP CTS

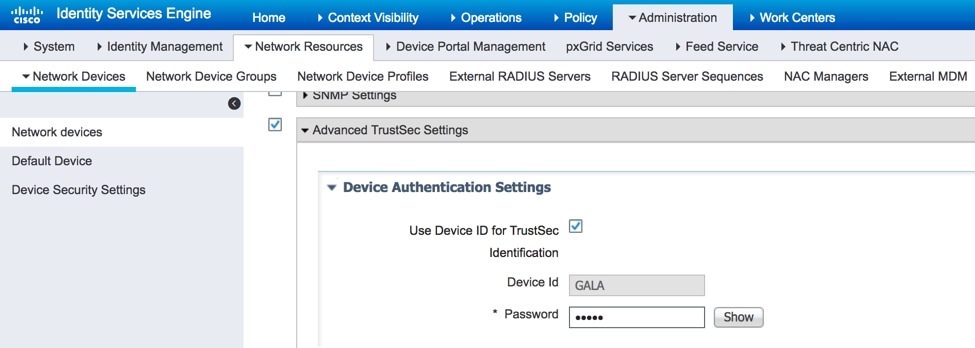

Pour recevoir des informations d'identification CTS PAC (Protected Access Credentials) d'ISE, vous devez configurer les mêmes informations d'identification sur le commutateur et ISE sous Configuration avancée TrustSec pour le périphérique réseau :

cts credentials id GALA password cisco

Une fois cette configuration effectuée, un commutateur peut télécharger CTS PAC. Une partie de celle-ci (PAC-Opaque) est envoyée sous forme de paire AV dans chaque requête RADIUS à ISE, afin qu'ISE puisse vérifier si PAC pour ce périphérique réseau est toujours valide :

GALA#show cts pacs

AID: E6796CD7BBF2FA4111AD9FB4FEFB5A50

PAC-Info:

PAC-type = Cisco Trustsec

AID: E6796CD7BBF2FA4111AD9FB4FEFB5A50

I-ID: GALA

A-ID-Info: Identity Services Engine

Credential Lifetime: 17:05:50 CEST Apr 5 2017

PAC-Opaque: 000200B00003000100040010E6796CD7BBF2FA4111AD9FB4FEFB5A50000600940003010012FABE10F3DCBCB152C54FA5BFE124CB00000013586BB31500093A809E11A93189C7BE6EBDFB8FDD15B9B7252EB741ADCA3B2ACC5FD923AEB7BDFE48A3A771338926A1F48141AF091469EE4AFC8C3E92A510BA214A407A33F469282A780E8F50F17A271E92D1FEE1A29ED427B985F9A0E00D6CDC934087716F4DEAF84AC11AA05F7587E898CA908463BDA9EC7E65D827

Refresh timer is set for 11y13w

3. Configuration CTS sur un commutateur.

Une fois le PAC téléchargé, le commutateur peut demander des informations CTS supplémentaires (données d'environnement et politiques) :

GALA#cts refresh environment-data

GALA#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 0-06:Unknown

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.48.17.161, port 1812, A-ID E6796CD7BBF2FA4111AD9FB4FEFB5A50

Status = ALIVE

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0-ce:Unknown

2-ce:TrustSec_Devices

3-ce:Network_Services

4-ce:Employees

5-ce:Contractors

6-ce:Guests

7-ce:Production_Users

8-ce:Developers

9-ce:Auditors

10-ce:Point_of_Sale_Systems

11-ce:Production_Servers

12-ce:Development_Servers

13-ce:Test_Servers

14-ce:PCI_Servers

15-ce:BYOD

255-ce:Quarantined_Systems

Environment Data Lifetime = 86400 secs

Last update time = 07:48:41 CET Mon Jan 2 2006

Env-data expires in 0:23:56:02 (dd:hr:mm:sec)

Env-data refreshes in 0:23:56:02 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is running

GALA#cts refresh policy GALA#show cts role-based permissions RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Vous pouvez constater qu'aucune stratégie n'est téléchargée à partir d'ISE, car l'application CTS n'est pas activée sur le commutateur :

cts role-based enforcement cts role-based enforcement vlan-list 1-4094 GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Dans les deux sorties, vous pouvez voir les valeurs par défaut - SGT créées par défaut (0, 2-15, 255) et par défaut Permit IP policy.

4. Configuration CTS de base sur ISE.

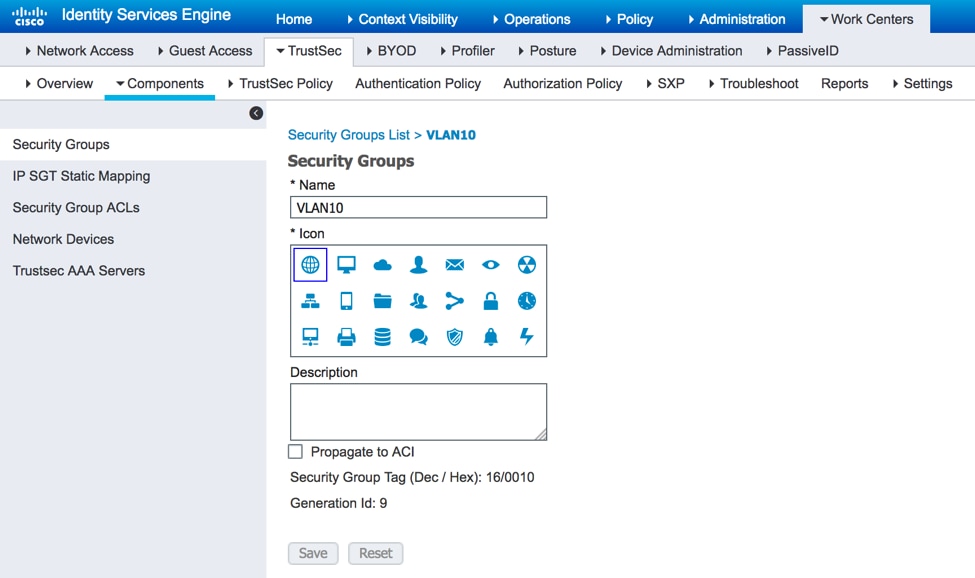

Créez de nouvelles balises de groupe de sécurité (SGT) et quelques stratégies sur ISE afin de les utiliser ultérieurement. Accédez à Work Centers > TrustSec > Components > Security Groups, cliquez sur Add pour créer un nouveau SGT :

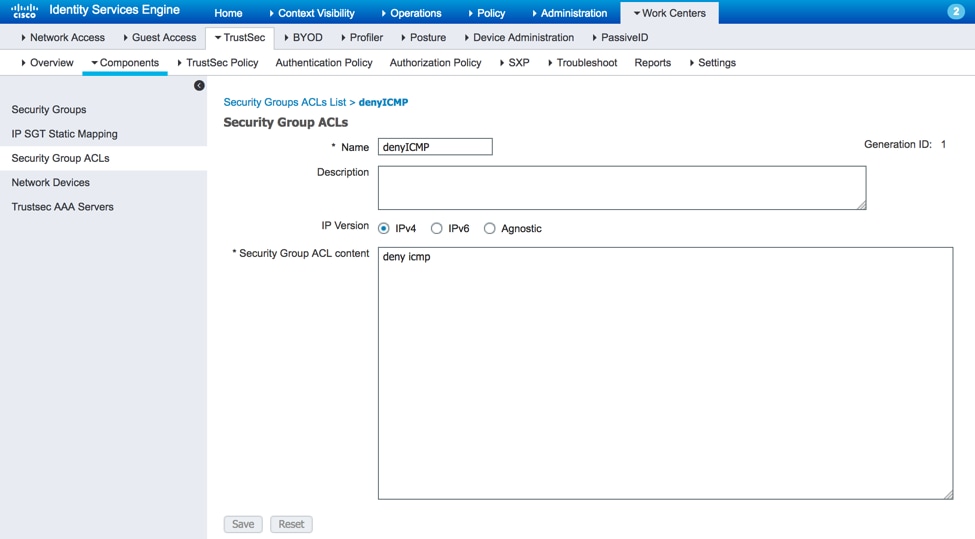

Pour créer une liste de contrôle d'accès de groupe de sécurité (SGACL) pour le filtrage du trafic, choisissez Security Group ACLs, comme illustré dans l'image :

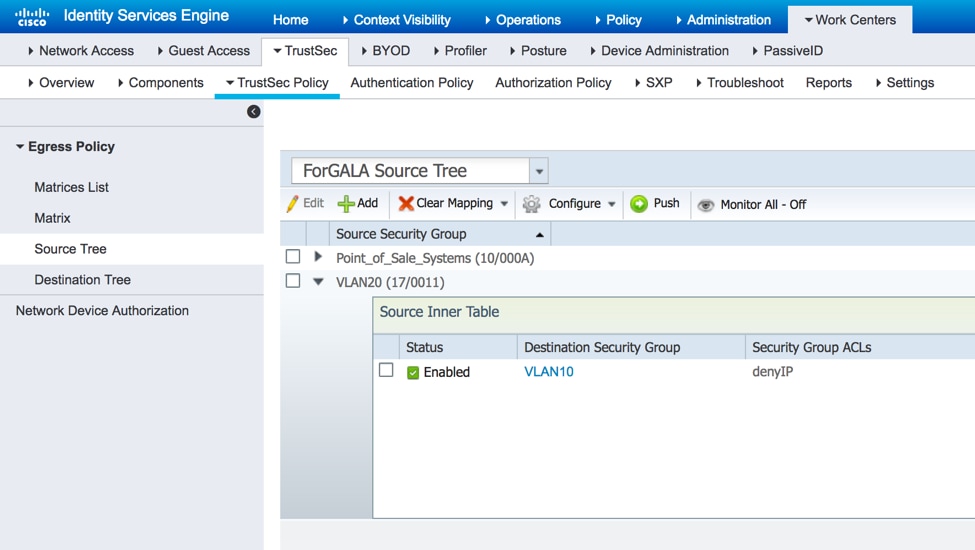

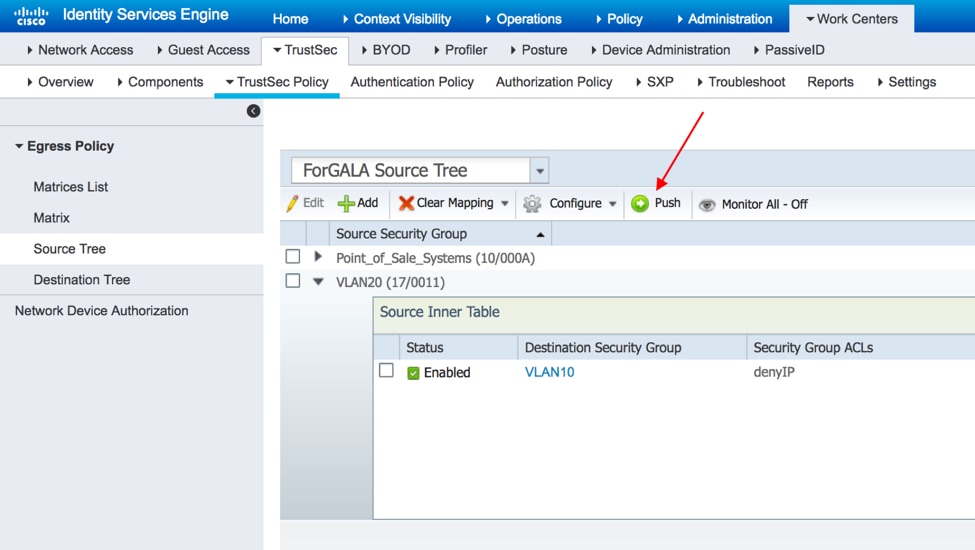

De même, vous pouvez créer d'autres SGT et SGACL. Une fois que les SGT et les SGACL sont créés, vous pouvez les lier ensemble dans les politiques CTS, pour ce faire naviguez vers Work Centers > TrustSec > TrustSec Policy > Egress Policy > Source Tree, comme indiqué dans l'image :

5. Matrices multiples et configuration DefCon sur ISE.

Dans cet exemple, vous avez configuré des stratégies pour la matrice ForGALA. Pour passer d'une matrice à l'autre, vous pouvez utiliser le menu déroulant. Afin d'activer plusieurs matrices, naviguez vers Work Centers > TrustSec > Settings > Work Process Settings et activez Multiple Matrices et DefCon matrices, comme montré dans l'image :

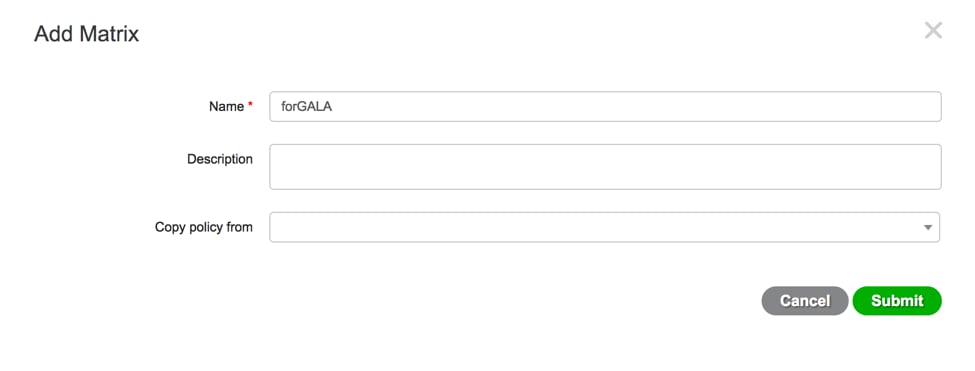

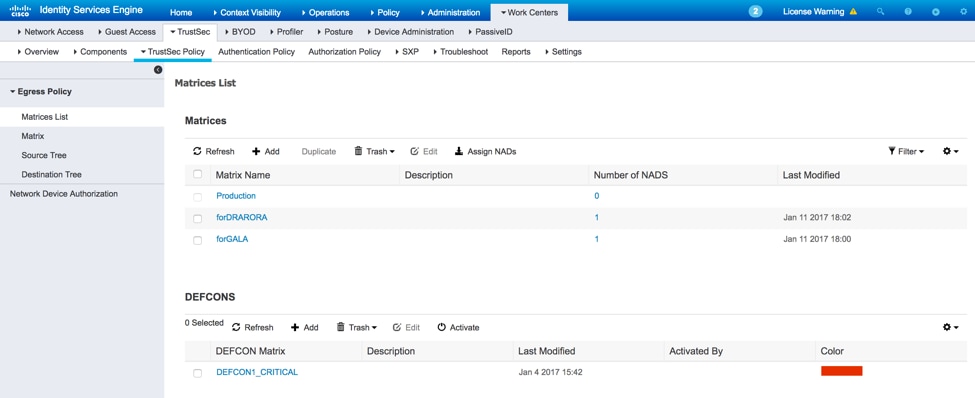

Lorsque cette option est activée, une matrice de production par défaut est disponible, bien que vous puissiez créer d'autres matrices. Accédez à Work Centers > TrustSec > TrustSec Policy > Egress Policy > Matrices List et cliquez sur Add:

Il est possible de copier les stratégies qui doivent faire partie de la nouvelle matrice à partir de la matrice existante. Créez deux matrices : une pour le commutateur 3750X et une autre pour le commutateur 3850. Une fois les matrices créées, vous devez leur attribuer des périphériques réseau, car par défaut, tous les périphériques d'accès réseau compatibles TrustSec sont affectés à la matrice de production.

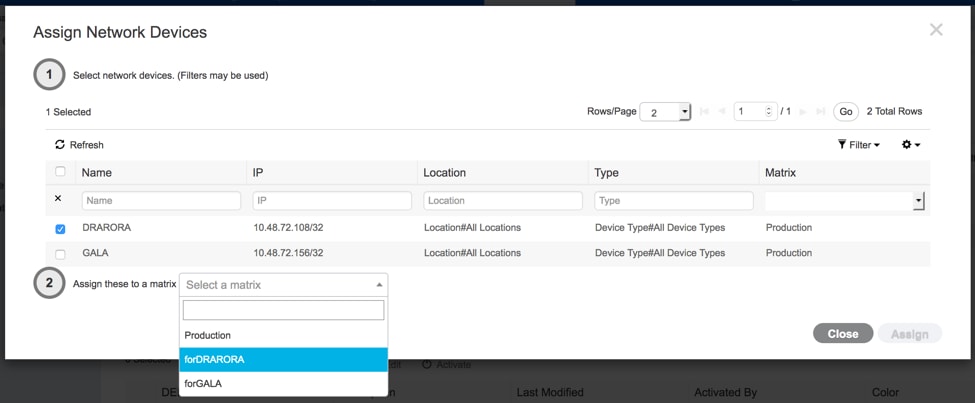

Pour attribuer des NAD, cliquez sur l'option Assign NADs sous Matrices List, vérifiez le périphérique auquel vous souhaitez attribuer la matrice et choisissez la matrice créée dans le menu déroulant et cliquez sur Assign, comme indiqué dans l'image :

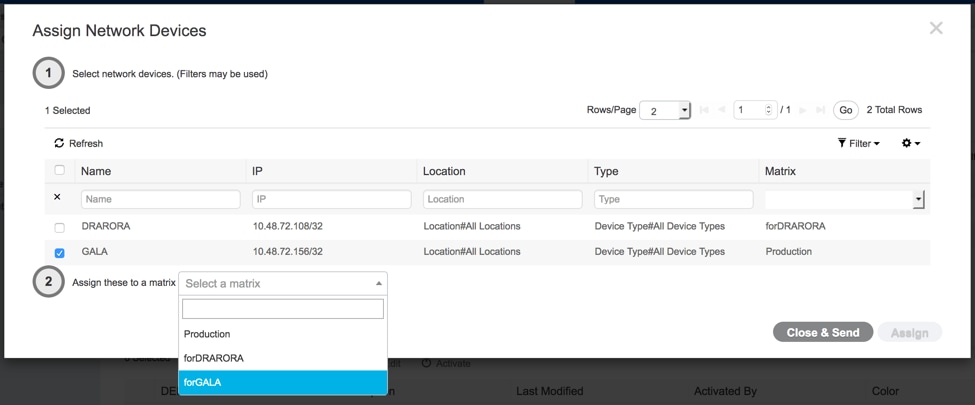

Vous pouvez faire la même chose pour d'autres périphériques, puis cliquez sur le bouton Assign :

Une fois toutes les modifications effectuées, cliquez sur Close&Send, qui envoie toutes les mises à jour aux périphériques pour effectuer une actualisation des stratégies CTS afin d'en télécharger de nouvelles. De même, créez une matrice DefCon, que vous pouvez copier à partir de matrices existantes :

Les politiques finales ressemblent à ceci :

6. Classification SGT

Il existe deux options pour les étiquettes aux affectations de clients (créer des mappages IP-SGT) :

- static - avec cts role-based sgt-map IP_address sgt tag

- dynamique - via l'authentification dot1x (balise attribuée suite à une authentification réussie)

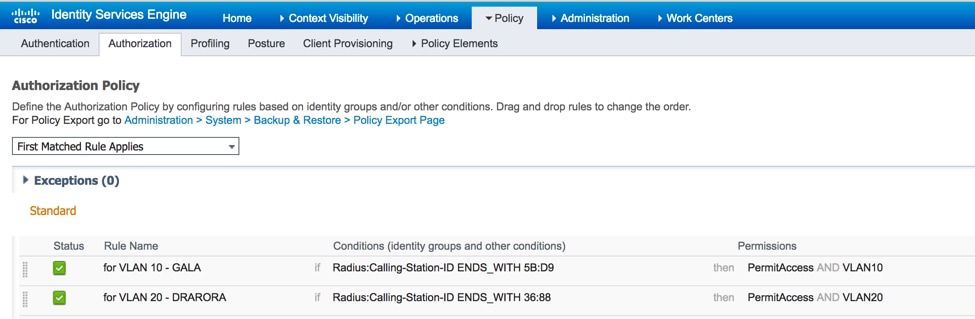

Utilisez les deux options ici, deux machines Windows obtiennent la balise SGT via l'authentification dot1x et les interfaces de bouclage avec la balise SGT statique. Pour déployer le mappage dynamique, créez des stratégies d'autorisation pour les clients finaux :

Pour créer un mappage IP-SGT statique, utilisez les commandes (par exemple pour un commutateur GALA) :

interface Loopback7 ip address 7.7.7.7 255.255.255.0 interface Loopback2 ip address 2.2.2.2 255.255.255.0 cts role-based sgt-map 2.2.2.2 sgt 15 cts role-based sgt-map 7.7.7.7 sgt 10

Une fois l'authentification réussie, le client accède à la stratégie d'autorisation avec une balise SGT spécifique dans un résultat :

GALA#show authentication sessions interface Gi1/0/11 details

Interface: GigabitEthernet1/0/11

MAC Address: 0050.5699.5bd9

IPv6 Address: Unknown

IPv4 Address: 10.0.10.2

User-Name: 00-50-56-99-5B-D9

Status: Authorized

Domain: DATA

Oper host mode: single-host

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A30489C000000120002330D

Acct Session ID: 0x00000008

Handle: 0xCE000001

Current Policy: POLICY_Gi1/0/11

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Server Policies:

SGT Value: 16

Method status list:

Method State

mab Authc Success

Vous pouvez vérifier tous les mappages IP-SGT avec la commande show cts role-based sgt-map all, où vous voyez la source de chaque mappage (LOCAL - via l'authentification dot1x, CLI - affectation statique) :

GALA#show cts role-based sgt-map all Active IPv4-SGT Bindings Information IP Address SGT Source ============================================ 2.2.2.2 15 CLI 7.7.7.7 10 CLI 10.0.10.2 16 LOCAL IP-SGT Active Bindings Summary ============================================ Total number of CLI bindings = 2 Total number of LOCAL bindings = 1 Total number of active bindings = 3

7. Téléchargement de la stratégie CTS

Une fois que le commutateur dispose de CTS PAC et que les données d'environnement sont téléchargées, il peut demander des politiques CTS. Le commutateur ne télécharge pas toutes les stratégies, mais seulement celles qui sont requises - les stratégies pour le trafic destiné aux balises SGT connues - dans le cas d'un commutateur GALA, il demande à ISE ces stratégies :

- stratégie pour le trafic vers SGT 15

- stratégie pour le trafic vers SGT 10

- stratégie pour le trafic vers SGT 16

Le résultat de toutes les politiques pour le commutateur GALA :

GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD: denyIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10: denyIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Le commutateur obtient des politiques de deux manières :

- Actualisation CTS à partir du commutateur lui-même :

GALA#cts refresh policy

- Diffusion manuelle à partir d'ISE :

Vérifier

Matrices multiples

Les mappages SGT-IP finaux et les politiques CTS sur les deux commutateurs pour cet exemple :

Commutateur GALA :

GALA#show cts role-based sgt-map all Active IPv4-SGT Bindings Information IP Address SGT Source ============================================ 2.2.2.2 15 CLI 7.7.7.7 10 CLI 10.0.10.2 16 LOCAL IP-SGT Active Bindings Summary ============================================ Total number of CLI bindings = 2 Total number of LOCAL bindings = 1 Total number of active bindings = 3

GALA#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD:

denyIP-20

IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD:

permitIP-20

IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10:

permitIP-20

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

GALA#show cts rbacl | s permitIP

name = permitIP-20

permit ip

GALA#show cts rbacl | s deny

name = denyIP-20

deny ip

Commutateur DRARORA :

DRARORA#show cts role-based sgt-map all Active IPv4-SGT Bindings Information IP Address SGT Source ============================================ 10.0.20.3 17 LOCAL 10.10.10.10 10 CLI 15.15.15.15 15 CLI IP-SGT Active Bindings Summary ============================================ Total number of CLI bindings = 2 Total number of LOCAL bindings = 1 Total number of active bindings = 3

DRARORA#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group 17:VLAN20 to group 10:Point_of_Sale_Systems:

permitIP-20

IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD:

permitIP-20

IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD:

permitIP-20

IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 17:VLAN20:

denyIP-20

IPv4 Role-based permissions from group 16:VLAN10 to group 17:VLAN20:

permitIP-20

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

Notez que les stratégies pour les deux commutateurs sont différentes (même la même stratégie de 10 à 15 est différente pour les commutateurs GALA et DRARORA). Cela signifie que le trafic de SGT 10 à 15 est autorisé sur DRARORA, mais bloqué sur GALA :

DRARORA#ping 15.15.15.15 source Loopback 10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 15.15.15.15, timeout is 2 seconds: Packet sent with a source address of 10.10.10.10 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms GALA#ping 2.2.2.2 source Loopback 7 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds: Packet sent with a source address of 7.7.7.7 U.U.U Success rate is 0 percent (0/5)

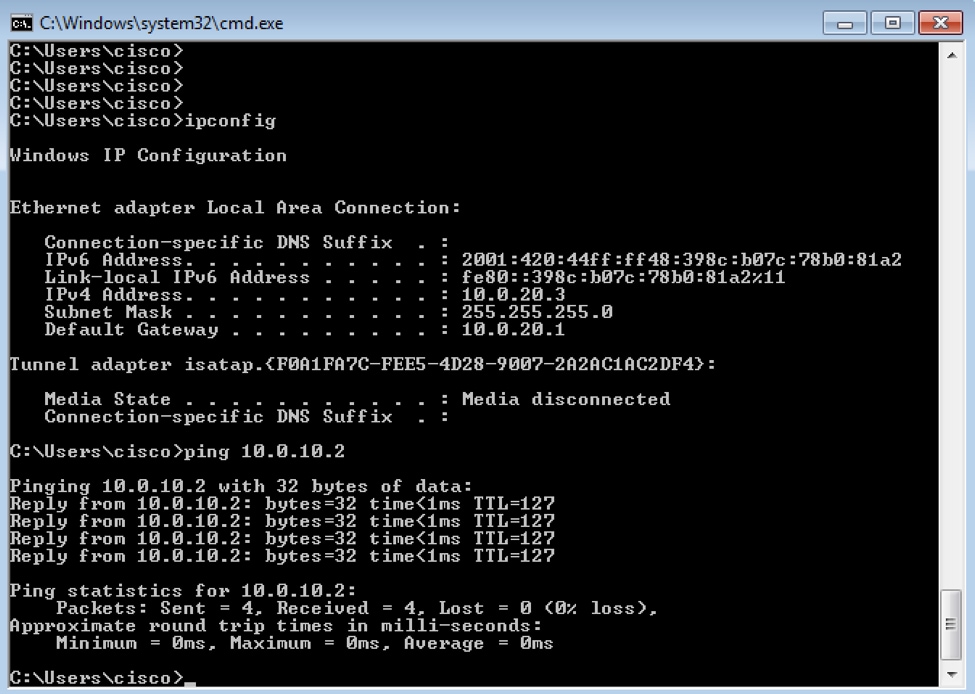

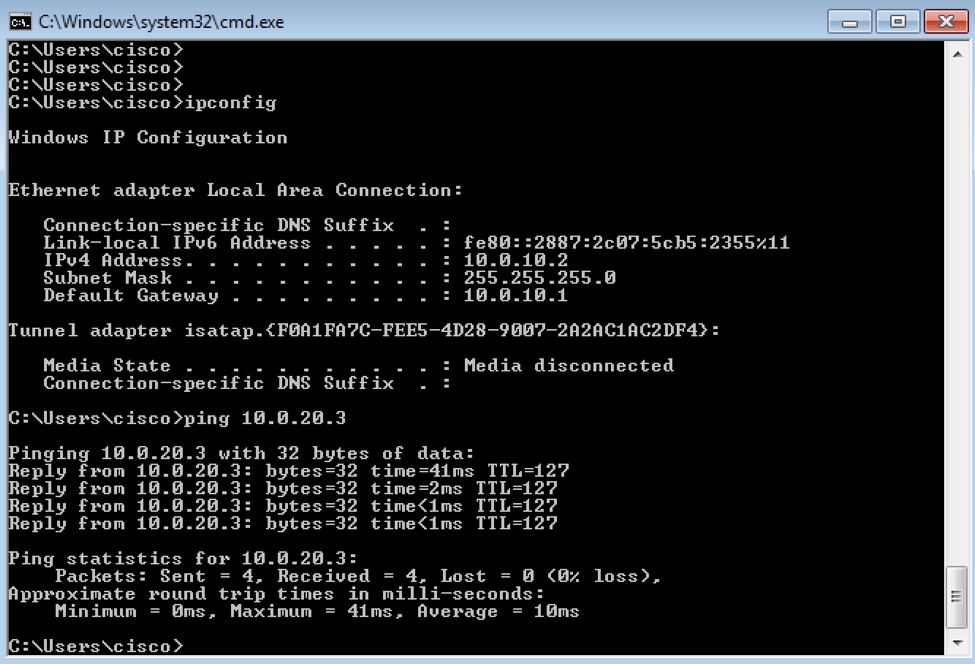

De même, à partir d'une fenêtre, vous pouvez accéder à une autre (SGT 17 -> SGT 16) :

Et d'une autre manière (SGT 16 -> SGT 17) :

Pour confirmer que la stratégie CTS correcte a été appliquée, vérifiez la sortie show cts role-based counters :

GALA#sh cts role-based counters Role-based IPv4 counters # '-' in hardware counters field indicates sharing among cells with identical policies From To SW-Denied HW-Denied SW-Permitted HW-Permitted 17 16 0 0 0 8 17 15 0 - 0 - 10 15 4 0 0 0 * * 0 0 127 26

GALA a 8 paquets autorisés (4 de ping 17->16 et 4 de ping 16->17).

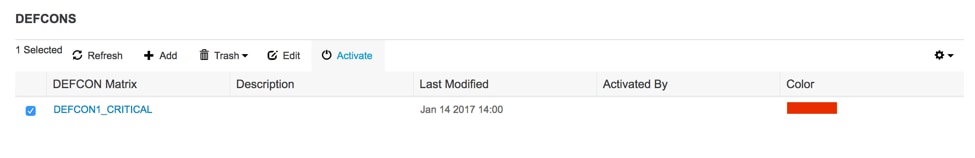

Déploiement DefCon

Si nécessaire, déployez la matrice DefCon sous Work Centers > TrustSec > TrustSec Policy > Egress Policy > Matrices List, cochez la matrice DefCon que vous souhaitez activer et cliquez sur Activate:

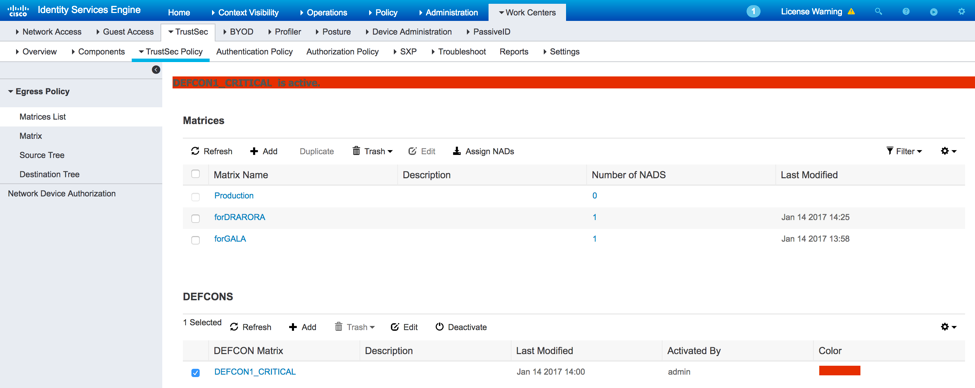

Une fois DefCon activé, le menu sur ISE ressemble à ceci :

Et les politiques sur les commutateurs :

GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 15:BYOD to group 10:Point_of_Sale_Systems: denyIP-20 IPv4 Role-based permissions from group 15:BYOD to group 16:VLAN10: denyIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10: denyIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE DRARORA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 15:BYOD to group 10:Point_of_Sale_Systems: denyIP-20 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 17:VLAN20: permitIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Le trafic entre SGT 15 et SGT 10 n'est pas autorisé sur les deux commutateurs :

DRARORA#ping 10.10.10.10 source Loopback 15 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.10.10.10, timeout is 2 seconds: Packet sent with a source address of 15.15.15.15 U.U.U Success rate is 0 percent (0/5) GALA#ping 7.7.7.7 source Loopback 2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 7.7.7.7, timeout is 2 seconds: Packet sent with a source address of 2.2.2.2 U.U.U Success rate is 0 percent (0/5)

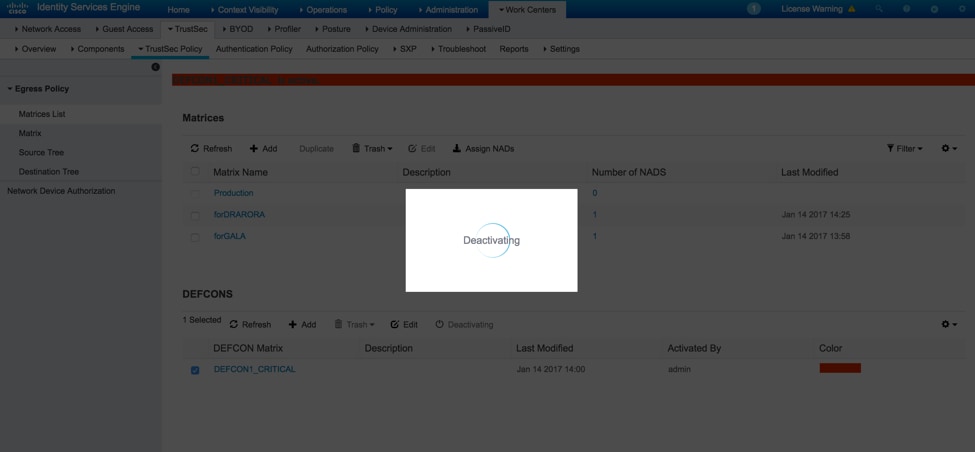

Une fois que le déploiement est à nouveau stable, vous pouvez désactiver DefCon et les commutateurs peuvent demander les anciennes stratégies. Pour désactiver DefCon, accédez à Work Centers > TrustSec > TrustSec Policy > Egress Policy > Matrices List, cochez la case active DefCon matrix et cliquez sur Deactivate:

Les deux commutateurs demandent immédiatement les anciennes politiques :

DRARORA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 17:VLAN20 to group 10:Point_of_Sale_Systems: permitIP-20 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD: permitIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD: permitIP-20 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 17:VLAN20: denyIP-20 IPv4 Role-based permissions from group 16:VLAN10 to group 17:VLAN20: permitIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD: denyIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD: permitIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10: permitIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Dépannage

Provisionnement PAC

Cela fait partie du provisionnement PAC réussi :

GALA#debug cts provisioning packets GALA#debug cts provisioning events *Jan 2 04:39:05.707: %SYS-5-CONFIG_I: Configured from console by console *Jan 2 04:39:05.707: CTS-provisioning: Starting new control block for server 10.48.17.161: *Jan 2 04:39:05.707: CTS-provisioning: cts_provi_init_socket: Checking for any vrf associated with 10.48.17.161 *Jan 2 04:39:05.707: CTS-provisioning: New session socket: src=10.48.72.156:65242 dst=10.48.17.161:1812 *Jan 2 04:39:05.716: CTS-provisioning: cts_provi_init_socket: Checking for any vrf associated with 10.48.17.161 *Jan 2 04:39:05.716: CTS-provisioning: cts_provi_init_socket: Adding vrf-tableid: 0 to socket *Jan 2 04:39:05.716: CTS-provisioning: New session socket: src=10.48.72.156:65242 dst=10.48.17.161:1812 *Jan 2 04:39:05.716: CTS-provisioning: Sending EAP Response/Identity to 10.48.17.161 *Jan 2 04:39:05.716: CTS-provisioning: OUTGOING RADIUS msg to 10.48.17.161: 1E010EE0: 01010090 64BCBC01 7BEF347B 1E010EF0: 1E32C02E 8402A83D 010C4354 5320636C 1E010F00: 69656E74 04060A30 489C3D06 00000000 1E010F10: 06060000 00021F0E 30303037 37643862 1E010F20: 64663830 1A2D0000 00090127 4141413A 1E010F30: 73657276 6963652D 74797065 3D637473 1E010F40: 2D706163 2D70726F 76697369 6F6E696E 1E010F50: 674F1102 00000F01 43545320 636C6965 1E010F60: 6E745012 73EBE7F5 CDA0CF73 BFE4AFB6 1E010F70: 40D723B6 00 *Jan 2 04:39:06.035: CTS-provisioning: INCOMING RADIUS msg from 10.48.17.161: 1EC68460: 0B0100B5 E4C3C3C1 ED472766 1EC68470: 183F41A9 026453ED 18733634 43504D53 1EC68480: 65737369 6F6E4944 3D306133 30313161 1EC68490: 314C3767 78484956 62414976 37316D59 1EC684A0: 525F4D56 34517741 4C362F69 73517A72 1EC684B0: 7A586132 51566852 79635638 3B343353 1EC684C0: 65737369 6F6E4944 3D766368 72656E65 1EC684D0: 6B2D6973 6532322D 3432332F 32373238 1EC684E0: 32373637 362F3137 37343B4F 1C017400 1EC684F0: 1A2B2100 040010E6 796CD7BB F2FA4111 1EC68500: AD9FB4FE FB5A5050 124B76A2 E7D34684 1EC68510: DD8A1583 175C2627 9F00 *Jan 2 04:39:06.035: CTS-provisioning: Received RADIUS challenge from 10.48.17.161. *Jan 2 04:39:06.035: CTS-provisioning: A-ID for server 10.48.17.161 is "e6796cd7bbf2fa4111ad9fb4fefb5a50" *Jan 2 04:39:06.043: CTS-provisioning: Received TX_PKT from EAP method *Jan 2 04:39:06.043: CTS-provisioning: Sending EAPFAST response to 10.48.17.161 *Jan 2 04:39:06.043: CTS-provisioning: OUTGOING RADIUS msg to 10.48.17.161: <...> *Jan 2 04:39:09.549: CTS-provisioning: INCOMING RADIUS msg from 10.48.17.161: 1EC66C50: 0309002C 1A370BBB 58B828C3 1EC66C60: 3F0D490A 4469E8BB 4F06047B 00045012 1EC66C70: 7ECF8177 E3F4B9CB 8B0280BD 78A14CAA 1EC66C80: 4D *Jan 2 04:39:09.549: CTS-provisioning: Received RADIUS reject from 10.48.17.161. *Jan 2 04:39:09.549: CTS-provisioning: Successfully obtained PAC for A-ID e6796cd7bbf2fa4111ad9fb4fefb5a50

Le rejet RADIUS est attendu car l'approvisionnement PAC est terminé avec succès.

Téléchargement des données d'environnement

Ceci montre le téléchargement réussi des données d'environnement à partir du commutateur :

GALA#debug cts environment-data

GALA#

*Jan 2 04:33:24.702: CTS env-data: Force environment-data refresh

*Jan 2 04:33:24.702: CTS env-data: download transport-type = CTS_TRANSPORT_IP_UDP

*Jan 2 04:33:24.702: cts_env_data START: during state env_data_complete, got event 0(env_data_request)

*Jan 2 04:33:24.702: cts_aaa_attr_add: AAA req(0x5F417F8)

*Jan 2 04:33:24.702: username = #CTSREQUEST#

*Jan 2 04:33:24.702: cts_aaa_context_add_attr: (CTS env-data SM)attr(GALA)

*Jan 2 04:33:24.702: cts-environment-data = GALA

*Jan 2 04:33:24.702: cts_aaa_attr_add: AAA req(0x5F417F8)

*Jan 2 04:33:24.702: cts_aaa_context_add_attr: (CTS env-data SM)attr(env-data-fragment)

*Jan 2 04:33:24.702: cts-device-capability = env-data-fragment

*Jan 2 04:33:24.702: cts_aaa_req_send: AAA req(0x5F417F8) successfully sent to AAA.

*Jan 2 04:33:25.474: cts_aaa_callback: (CTS env-data SM)AAA req(0x5F417F8) response success

*Jan 2 04:33:25.474: cts_aaa_context_fragment_cleanup: (CTS env-data SM)attr(GALA)

*Jan 2 04:33:25.474: cts_aaa_context_fragment_cleanup: (CTS env-data SM)attr(env-data-fragment)

*Jan 2 04:33:25.474: AAA attr: Unknown type (450).

*Jan 2 04:33:25.474: AAA attr: Unknown type (274).

*Jan 2 04:33:25.474: AAA attr: server-list = CTSServerList1-0001.

*Jan 2 04:33:25.482: AAA attr: security-group-tag = 0000-10.

*Jan 2 04:33:25.482: AAA attr: environment-data-expiry = 86400.

*Jan 2 04:33:25.482: AAA attr: security-group-table = 0001-19.

*Jan 2 04:33:25.482: CTS env-data: Receiving AAA attributes

CTS_AAA_SLIST

slist name(CTSServerList1) received in 1st Access-Accept

slist name(CTSServerList1) created

CTS_AAA_SECURITY_GROUP_TAG - SGT = 0-10:unicast-unknown

CTS_AAA_ENVIRONMENT_DATA_EXPIRY = 86400.

CTS_AAA_SGT_NAME_LIST

table(0001) received in 1st Access-Accept

need a 2nd request for the SGT to SG NAME entries

new name(0001), gen(19)

CTS_AAA_DATA_END

*Jan 2 04:33:25.784: cts_aaa_callback: (CTS env-data SM)AAA req(0x8853E60) response success

*Jan 2 04:33:25.784: cts_aaa_context_fragment_cleanup: (CTS env-data SM)attr(0001)

*Jan 2 04:33:25.784: AAA attr: Unknown type (450).

*Jan 2 04:33:25.784: AAA attr: Unknown type (274).

*Jan 2 04:33:25.784: AAA attr: security-group-table = 0001-19.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 0-10-00-Unknown.

*Jan 2 04:33:25.784: AAA attr: security-group-info = ffff-13-00-ANY.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 9-10-00-Auditors.

*Jan 2 04:33:25.784: AAA attr: security-group-info = f-32-00-BYOD.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 5-10-00-Contractors.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 8-10-00-Developers.

*Jan 2 04:33:25.784: AAA attr: security-group-info = c-10-00-Development_Servers.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 4-10-00-Employees.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 6-10-00-Guests.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 3-10-00-Network_Services.

*Jan 2 04:33:25.784: AAA attr: security-group-info = e-10-00-PCI_Servers.

*Jan 2 04:33:25.784: AAA attr: security-group-info = a-23-00-Point_of_Sale_Systems.

*Jan 2 04:33:25.784: AAA attr: security-group-info = b-10-00-Production_Servers.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 7-10-00-Production_Users.

*Jan 2 04:33:25.793: AAA attr: security-group-info = ff-10-00-Quarantined_Systems.

*Jan 2 04:33:25.793: AAA attr: security-group-info = d-10-00-Test_Servers.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 2-10-00-TrustSec_Devices.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 10-24-00-VLAN10.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 11-22-00-VLAN20.

*Jan 2 04:33:25.793: CTS env-data: Receiving AAA attributes

CTS_AAA_SGT_NAME_LIST

table(0001) received in 2nd Access-Accept

old name(0001), gen(19)

new name(0001), gen(19)

CTS_AAA_SGT_NAME_INBOUND - SGT = 0-68:unicast-unknown

flag (128) sgname (Unknown) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 65535-68:unicast-default

flag (128) sgname (ANY) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 9-68

flag (128) sgname (Auditors) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 15-68

flag (128) sgname (BYOD) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 5-68

flag (128) sgname (Contractors) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 8-68

flag (128) sgname (Developers) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 12-68

flag (128) sgname (Development_Servers) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 4-68

flag (128) sgname (Employees) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, na

*Jan 2 04:33:25.793: cts_env_data WAITING_RESPONSE: during state env_data_waiting_rsp, got event 1(env_data_received)

*Jan 2 04:33:25.793: @@@ cts_env_data WAITING_RESPONSE: env_data_waiting_rsp -> env_data_assessing

*Jan 2 04:33:25.793: env_data_assessing_enter: state = ASSESSING

*Jan 2 04:33:25.793: cts_aaa_is_fragmented: (CTS env-data SM)NOT-FRAG attr_q(0)

*Jan 2 04:33:25.793: env_data_assessing_action: state = ASSESSING

*Jan 2 04:33:25.793: cts_env_data_is_complete: FALSE, req(x1085), rec(x1487)

*Jan 2 04:33:25.793: cts_env_data_is_complete: TRUE, req(x1085), rec(x1487), expect(x81), complete1(x85), complete2(xB5), complete3(x1485)

*Jan 2 04:33:25.793: cts_env_data ASSESSING: during state env_data_assessing, got event 4(env_data_complete)

*Jan 2 04:33:25.793: @@@ cts_env_data ASSESSING: env_data_assessing -> env_data_complete

*Jan 2 04:33:25.793: env_data_complete_enter: state = COMPLETE

*Jan 2 04:33:25.793: env_data_install_action: state = COMPLETE

Stratégies CTS

Les stratégies CTS sont diffusées dans le cadre des messages RADIUS, de sorte que le composant de journalisation runtime-AAA défini sur debug sur ISE (Administration > Logging > Debug Log Configuration) et les débogages ci-dessous sur le commutateur doivent être suffisants pour résoudre tout problème lié à CTS :

debug cts coa debug radius

Vérifiez également les stratégies correspondantes sur le commutateur, sur le commutateur 3750X :

GALA#show cts role-based counters Role-based IPv4 counters # '-' in hardware counters field indicates sharing among cells with identical policies From To SW-Denied HW-Denied SW-Permitted HW-Permitted 10 15 5 0 0 0 * * 0 0 815 31 17 15 0 0 0 0 17 16 0 - 0 -

Vous ne pouvez pas utiliser la même commande sur 3850, en raison de l'ID de bogue Cisco CSCuu32958.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

14-Feb-2017 |

Première publication |

Contribution d’experts de Cisco

- Veronika ChrenekovaIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires