ASA 8.3 et versions ultérieures : exemple de configuration d'autorisation Radius (ACS 5.x) pour l'accès VPN à l'aide d'une liste de contrôle d'accès téléchargeable avec CLI et ASDM

Table des matières

Introduction

Ce document décrit comment configurer l’appliance de sécurité pour authentifier des utilisateurs pour l’accès au réseau. Puisque vous pouvez implicitement activer les autorisations RADIUS, ce document ne contient aucune information sur la configuration de l'autorisation RADIUS sur l'appliance de sécurité. Elle fournit néanmoins des renseignements sur la façon dont l’appliance de sécurité gère les renseignements de liste d’accès reçus des serveurs RADIUS.

Vous pouvez configurer un serveur RADIUS pour télécharger une liste d'accès sur l'appliance de sécurité ou un nom de liste d'accès au moment de l'authentification. L'utilisateur n'est autorisé à faire que ce qui est autorisé dans la liste de contrôle d'accès spécifique à l'utilisateur.

Les listes d'accès téléchargeables sont le moyen le plus évolutif lorsque vous utilisez Cisco Secure Access Control Server (ACS) pour fournir les listes d'accès appropriées pour chaque utilisateur. Pour plus d'informations sur les fonctionnalités de listes d'accès téléchargeables et Cisco Secure ACS, référez-vous à Configuration d'un serveur RADIUS pour envoyer des listes de contrôle d'accès téléchargeables et des listes de contrôle d'accès IP téléchargeables.

Référez-vous à ASA/PIX 8.x : Exemple de configuration d'autorisation Radius (ACS) pour l'accès réseau à l'aide de l'ACL téléchargeable avec CLI et ASDM pour la configuration identique sur Cisco ASA avec les versions 8.2 et antérieures.

Conditions préalables

Exigences

Ce document suppose que l'appliance de sécurité adaptative (ASA) est entièrement opérationnelle et configurée pour permettre à Cisco Adaptive Security Device Manager (ASDM) ou CLI d'apporter des modifications de configuration.

Remarque : référez-vous à Autoriser l'accès HTTPS pour ASDM afin de permettre au périphérique d'être configuré à distance par l'ASDM ou Secure Shell (SSH).

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Logiciel Cisco ASA versions 8.3 et ultérieures

-

Cisco ASDM versions 6.3 et ultérieures

-

Client VPN Cisco versions 5.x et ultérieures

-

Cisco Secure ACS 5.x

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Informations générales

Vous pouvez utiliser des listes de contrôle d'accès IP téléchargeables afin de créer des ensembles de définitions de listes de contrôle d'accès que vous pouvez appliquer à de nombreux utilisateurs ou groupes d'utilisateurs. Ces ensembles de définitions de listes de contrôle d’accès sont appelés contenus ACL.

Les listes de contrôle d’accès IP téléchargeables fonctionnent comme suit :

-

Lorsque ACS accorde à un utilisateur l'accès au réseau, ACS détermine si une liste de contrôle d'accès IP téléchargeable est attribuée au profil d'autorisation dans la section des résultats.

-

Si ACS localise une liste de contrôle d'accès IP téléchargeable attribuée au profil d'autorisation, ACS envoie un attribut (dans le cadre de la session utilisateur, dans le paquet RADIUS access-accept) qui spécifie la liste de contrôle d'accès nommée et sa version.

-

Si le client AAA répond qu'il n'a pas la version actuelle de la liste de contrôle d'accès dans son cache (c'est-à-dire que la liste de contrôle d'accès est nouvelle ou a changé), ACS envoie la liste de contrôle d'accès (nouvelle ou mise à jour) au périphérique.

Les listes de contrôle d'accès IP téléchargeables sont une alternative à la configuration des listes de contrôle d'accès dans l'attribut RADIUS Cisco-av-pair [26/9/1] de chaque utilisateur ou groupe d'utilisateurs. Vous pouvez créer une liste de contrôle d’accès IP téléchargeable une fois, lui attribuer un nom, puis affecter la liste de contrôle d’accès IP téléchargeable à n’importe quel profil d’autorisation si vous référencez son nom. Cette méthode est plus efficace que si vous configurez l'attribut RADIUS Cisco cisco-av-pair pour le profil d'autorisation.

Lorsque vous entrez les définitions de liste de contrôle d'accès dans l'interface Web ACS, n'utilisez pas d'entrées de mot clé ou de nom ; à tous les autres égards, utilisez la syntaxe et la sémantique de commande de liste de contrôle d'accès standard pour le client AAA sur lequel vous souhaitez appliquer la liste de contrôle d'accès IP téléchargeable. Les définitions de liste de contrôle d’accès que vous entrez dans ACS comprennent une ou plusieurs commandes ACL. Chaque commande de liste de contrôle d’accès doit se trouver sur une ligne distincte.

Dans ACS, vous pouvez définir plusieurs listes de contrôle d'accès IP téléchargeables et les utiliser dans différents profils d'autorisation. Selon les conditions des règles d'autorisation de service d'accès, vous pouvez envoyer différents profils d'autorisation contenant des listes de contrôle d'accès IP téléchargeables à différents clients AAA.

En outre, vous pouvez modifier l’ordre du contenu de la liste de contrôle d’accès dans une liste de contrôle d’accès IP téléchargeable. ACS examine le contenu de la liste de contrôle d’accès, en commençant par le haut du tableau, et télécharge le premier contenu trouvé. Lorsque vous définissez l'ordre, vous pouvez garantir l'efficacité du système si vous placez le contenu de la liste de contrôle d'accès le plus applicable plus haut dans la liste.

Afin d'utiliser une liste de contrôle d'accès IP téléchargeable sur un client AAA particulier, le client AAA doit respecter les règles suivantes :

-

Utiliser RADIUS pour l'authentification

-

Prise en charge des ACL IP téléchargeables

Voici des exemples de périphériques Cisco prenant en charge les listes de contrôle d'accès IP téléchargeables :

-

ASA

-

Périphériques Cisco qui exécutent IOS version 12.3(8)T et ultérieure

Voici un exemple du format que vous devez utiliser pour entrer des ACL ASA dans la zone Définitions d'ACL :

permit ip 10.153.0.0 0.0.255.255 host 10.158.9.1 permit ip 10.154.0.0 0.0.255.255 10.158.10.0 0.0.0.255 permit 0 any host 10.159.1.22 deny ip 10.155.10.0 0.0.0.255 10.159.2.0 0.0.0.255 log permit TCP any host 10.160.0.1 eq 80 log permit TCP any host 10.160.0.2 eq 23 log permit TCP any host 10.160.0.3 range 20 30 permit 6 any host HOSTNAME1 permit UDP any host HOSTNAME2 neq 53 deny 17 any host HOSTNAME3 lt 137 log deny 17 any host HOSTNAME4 gt 138 deny ICMP any 10.161.0.0 0.0.255.255 log permit TCP any host HOSTNAME5 neq 80

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

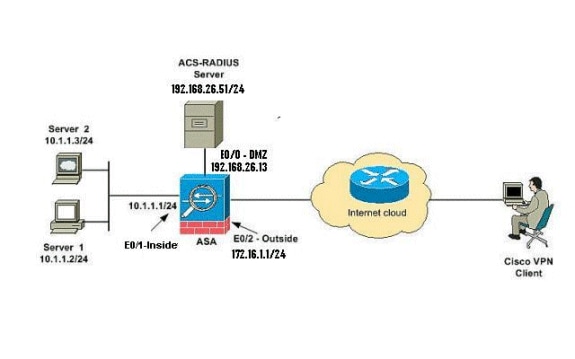

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Remarque : les schémas d'adressage IP utilisés dans cette configuration ne sont pas légalement routables sur Internet. Ce sont des adresses RFC 1918 qui ont été utilisées dans un environnement de laboratoire.

Configurer le VPN d'accès à distance (IPsec)

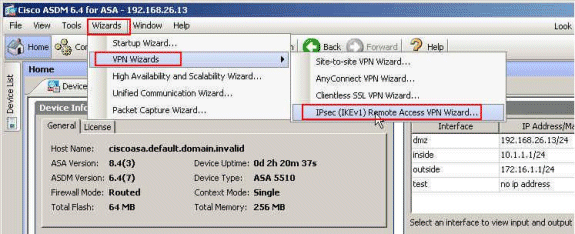

Procédure ASDM

Complétez ces étapes afin de configurer le VPN d'accès à distance :

-

Sélectionnez Wizards > VPN Wizards > IPsec(IKEv1) Remote Access VPN Wizard dans la fenêtre Home.

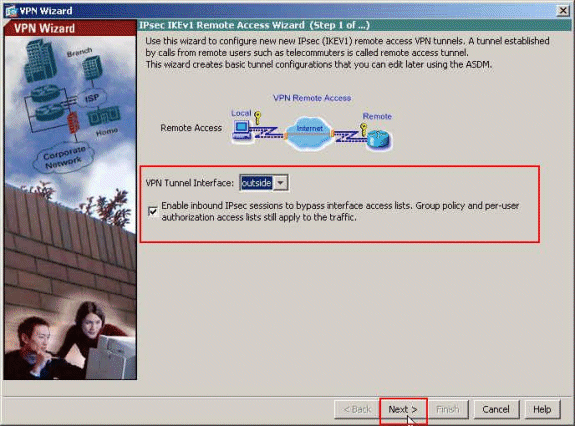

-

Sélectionnez l'interface de tunnel VPN comme requis (Outside, dans cet exemple), et assurez-vous également que la case à cocher en regard de Enable inbound IPsec sessions to bypass interface access lists est cochée.

-

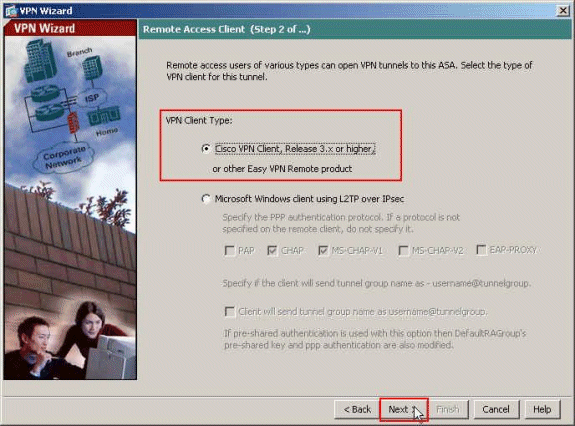

Sélectionnez le type de client VPN Client VPN Cisco, version 3.x ou ultérieure. Cliquez sur Next (Suivant).

-

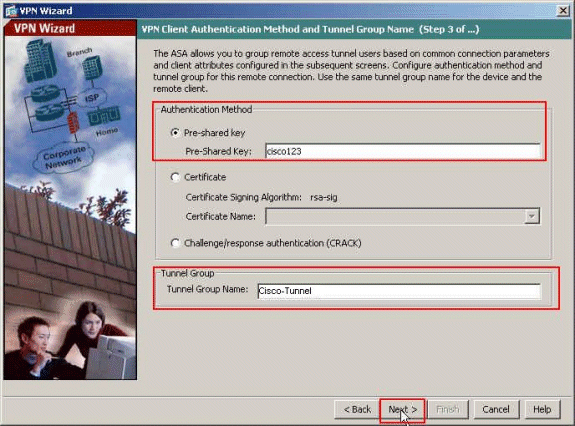

Choisissez la Méthode d'authentification et fournissez les informations d'authentification. La méthode d'authentification utilisée ici est Pre-Shared Key. Indiquez également un nom de groupe de tunnels dans l'espace prévu à cet effet. La clé pré-partagée utilisée ici est cisco123 et le nom de groupe de tunnels utilisé ici est Cisco-Tunnel. Cliquez sur Next (Suivant).

-

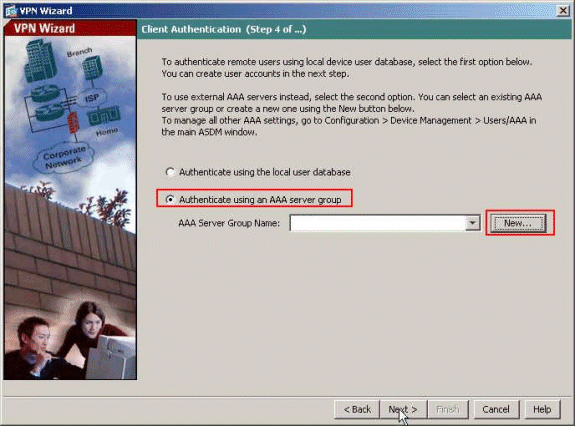

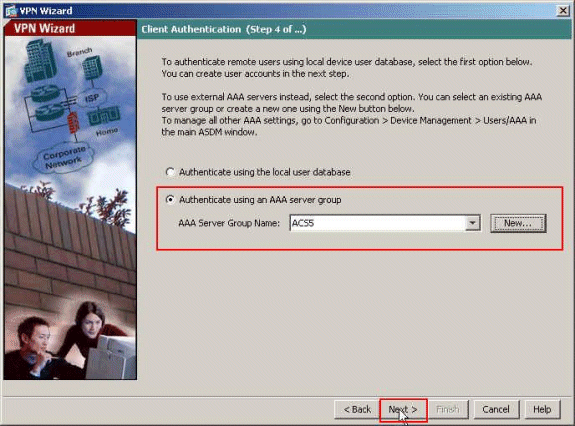

Choisissez si vous voulez que des utilisateurs distants soient authentifiés à la base de données des utilisateurs locaux ou à un groupe de serveurs AAA externe. Ici, nous choisissons Authenticate using an AAA server group. Cliquez sur New à côté du champ AAA Server Group Name afin de créer un nouveau nom de groupe de serveurs AAA.

-

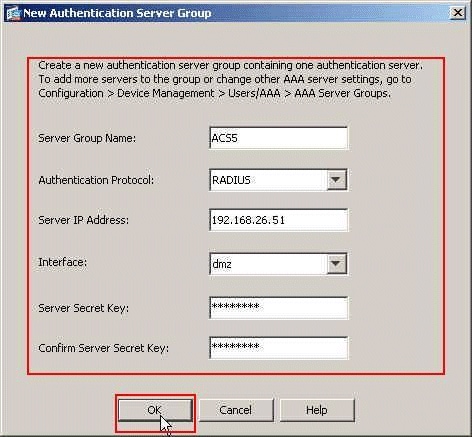

Indiquez le nom du groupe de serveurs, le protocole d'authentification, l'adresse IP du serveur, le nom de l'interface et la clé secrète du serveur dans les espaces prévus à cet effet, puis cliquez sur OK.

-

Cliquez sur Next (Suivant).

-

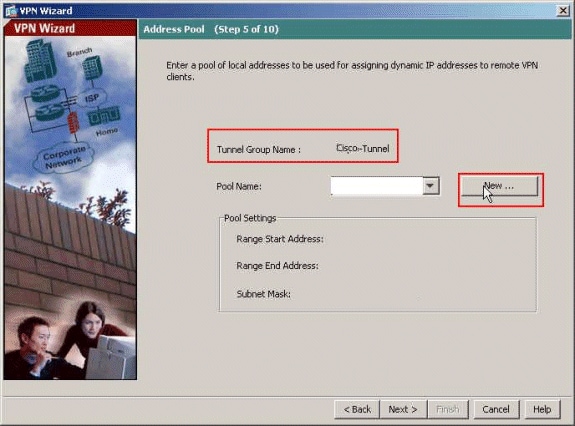

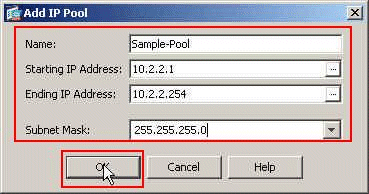

Définissez un pool des adresses locales à assigner dynamiquement aux clients VPN distants quand elles se connectent. Cliquez sur New afin de créer un nouveau pool d'adresses locales.

-

Dans la fenêtre Add IP Pool, indiquez le nom du pool, l'adresse IP de début, l'adresse IP de fin et le masque de sous-réseau. Click OK.

-

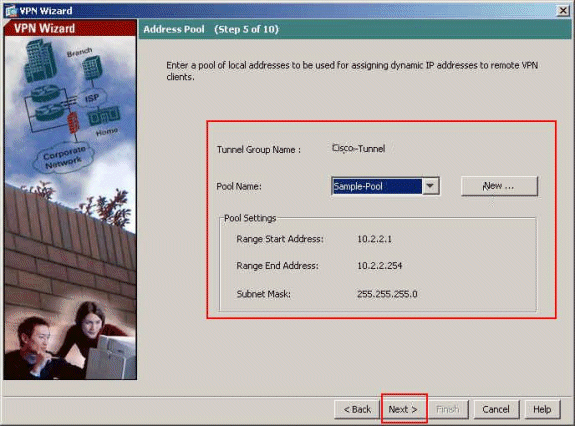

Sélectionnez le nom du pool dans la liste déroulante, puis cliquez sur Next. Le nom du pool pour cet exemple est Sample-Pool qui a été créé à l'étape 9.

-

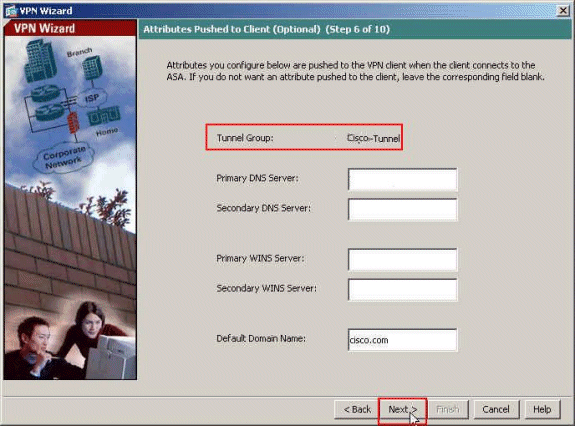

Facultatif : spécifiez les informations de serveur DNS et WINS et un nom de domaine par défaut à transmettre aux clients VPN distants.

-

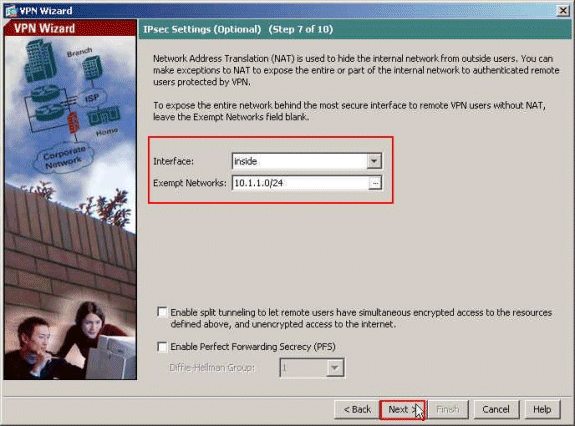

Spécifiez lequel, le cas échéant, des hôtes ou des réseaux internes devraient être exposés aux utilisateurs distants de VPN. Cliquez sur Next après avoir indiqué le nom de l'interface et les réseaux à exempter dans le champ Exempt Networks.

Si vous laissez cette liste vide, elle permet à des utilisateurs distants de VPN d'accéder au réseau interne en entier de l'ASA.

Vous pouvez également activer split tunneling sur cette fenêtre. Split tunneling crypte le trafic aux ressources définies précédemment dans cette procédure et fournit un accès non crypté à l'ensemble de l´Internet en ne tunnellisant pas ce trafic. Si la Transmission tunnel partagée n'est pas activée, tout le trafic des utilisateurs distants de VPN est tunnellisé à l'ASA. Ceci peut devenir très intensif en largeur de bande et processeur intensif, basé sur votre configuration.

-

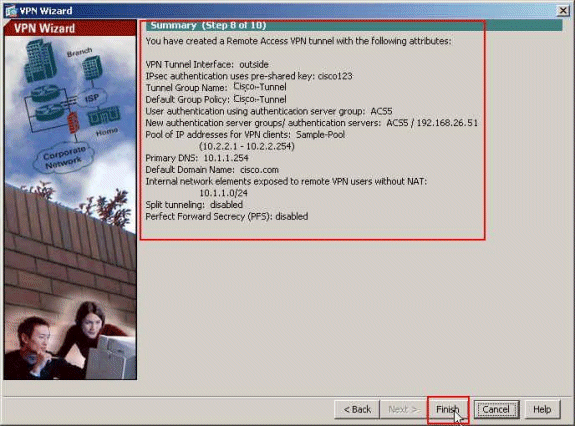

Cette fenêtre montre un résumé des actions que vous avez prises. Cliquez sur Finish si vous êtes satisfait de votre configuration.

Configuration de l'ASA avec CLI

Voici la configuration CLI :

| Exécution de la configuration sur le périphérique ASA |

|---|

ASA# sh run ASA Version 8.4(3) ! !--- Specify the hostname for the Security Appliance. hostname ciscoasa enable password y.tvDXf6yFbMTAdD encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! !--- Configure the outside and inside interfaces. interface Ethernet0/0 nameif dmz security-level 50 ip address 192.168.26.13 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/2 nameif outside security-level 0 ip address 172.16.1.1 255.255.255.0 ! !--- Output is suppressed. boot system disk0:/asa843-k8.bin ftp mode passive object network NETWORK_OBJ_10.1.1.0_24 subnet 10.1.1.0 255.255.255.0 object network NETWORK_OBJ_10.2.2.0_24 subnet 10.2.2.0 255.255.255.0 access-list OUTIN extended permit icmp any any !--- This is the Access-List whose name will be sent by !--- RADIUS Server(ACS) in the Filter-ID attribute. access-list new extended permit ip any host 10.1.1.2 access-list new extended deny ip any any pager lines 24 logging enable logging asdm informational mtu inside 1500 mtu outside 1500 mtu dmz 1500 ip local pool Sample-Pool 10.2.2.1-10.2.2.254 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 !--- Specify the location of the ASDM image for ASA !--- to fetch the image for ASDM access. asdm image disk0:/asdm-647.bin no asdm history enable arp timeout 14400 !--- Specify the NAT from internal network to the Sample-Pool. nat (inside,outside) source static NETWORK_OBJ_10.1.1.0_24 NETWORK_OBJ_10.1.1.0_24 destination static NETWORK_OBJ_10.2.2.0_24 NETWORK_OBJ_10.2.2.0_24 no-proxy-arp route-lookup access-group OUTIN in interface outside !--- Create the AAA server group "ACS5" and specify the protocol as RADIUS. !--- Specify the ACS 5.x server as a member of the "ACS5" group and provide the !--- location and key. aaa-server ACS5 protocol radius aaa-server ACS5 (dmz) host 192.168.26.51 timeout 5 key ***** aaa authentication http console LOCAL http server enable 2003 http 0.0.0.0 0.0.0.0 inside !--- PHASE 2 CONFIGURATION ---! !--- The encryption & hashing types for Phase 2 are defined here. We are using !--- all the permutations of the PHASE 2 parameters. crypto ipsec ikev1 transform-set ESP-AES-256-MD5 esp-aes-256 esp-md5-hmac crypto ipsec ikev1 transform-set ESP-DES-SHA esp-des esp-sha-hmac crypto ipsec ikev1 transform-set ESP-3DES-SHA esp-3des esp-sha-hmac crypto ipsec ikev1 transform-set ESP-DES-MD5 esp-des esp-md5-hmac crypto ipsec ikev1 transform-set ESP-AES-192-MD5 esp-aes-192 esp-md5-hmac crypto ipsec ikev1 transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac crypto ipsec ikev1 transform-set ESP-AES-128-SHA esp-aes esp-sha-hmac crypto ipsec ikev1 transform-set ESP-AES-192-SHA esp-aes-192 esp-sha-hmac crypto ipsec ikev1 transform-set ESP-AES-128-MD5 esp-aes esp-md5-hmac !--- Defines a dynamic crypto map with !--- the specified transform-sets created earlier. We are specifying all the !--- transform-sets. crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev1 transform-set ESP-AES-128-SHA ESP-AES-128-MD5 ESP-AES-192-SHA ESP-AES-192-MD5 ESP-AES-256-SHA ESP-AES-256-MD5 ESP-3DES-SHA ESP-3DES-MD5 ESP-DES-SHA ESP-DES-MD5 !--- Binds the dynamic map to the IPsec/ISAKMP process. crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP !--- Specifies the interface to be used with !--- the settings defined in this configuration. crypto map outside_map interface outside !--- PHASE 1 CONFIGURATION ---! !--- This configuration uses ISAKMP policies defined with all the permutation !--- of the 5 ISAKMP parameters. The configuration commands here define the !--- Phase 1 policy parameters that are used. crypto ikev1 enable outside crypto ikev1 policy 10 authentication crack encryption aes-256 hash sha group 2 lifetime 86400 crypto ikev1 policy 20 authentication rsa-sig encryption aes-256 hash sha group 2 lifetime 86400 crypto ikev1 policy 30 authentication pre-share encryption aes-256 hash sha group 2 lifetime 86400 crypto ikev1 policy 40 authentication crack encryption aes-192 hash sha group 2 lifetime 86400 crypto ikev1 policy 50 authentication rsa-sig encryption aes-192 hash sha group 2 lifetime 86400 crypto ikev1 policy 60 authentication pre-share encryption aes-192 hash sha group 2 lifetime 86400 crypto ikev1 policy 70 authentication crack encryption aes hash sha group 2 lifetime 86400 crypto ikev1 policy 80 authentication rsa-sig encryption aes hash sha group 2 lifetime 86400 crypto ikev1 policy 90 authentication pre-share encryption aes hash sha group 2 lifetime 86400 crypto ikev1 policy 100 authentication crack encryption 3des hash sha group 2 lifetime 86400 crypto ikev1 policy 110 authentication rsa-sig encryption 3des hash sha group 2 lifetime 86400 crypto ikev1 policy 120 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 crypto ikev1 policy 130 authentication crack encryption des hash sha group 2 lifetime 86400 crypto ikev1 policy 140 authentication rsa-sig encryption des hash sha group 2 lifetime 86400 crypto ikev1 policy 150 authentication pre-share encryption des hash sha group 2 lifetime 86400 webvpn group-policy Cisco-Tunnel internal group-policy Cisco-Tunnel attributes vpn-tunnel-protocol ikev1 default-domain value cisco.com username admin password CdOTKv3uhDhHIw3A encrypted privilege 15 !--- Associate the vpnclient pool to the tunnel group using the address pool. !--- Associate the AAA server group (ACS5) with the tunnel group. tunnel-group Cisco-Tunnel type remote-access tunnel-group Cisco-Tunnel general-attributes address-pool Sample-Pool authentication-server-group ACS5 default-group-policy Cisco-Tunnel !--- Enter the pre-shared-key to configure the authentication method. tunnel-group Cisco-Tunnel ipsec-attributes ikev1 pre-shared-key ***** prompt hostname context Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d : end ASA# |

Configurer ACS pour une liste de contrôle d'accès téléchargeable pour chaque utilisateur

Vous pouvez configurer des listes d'accès téléchargeables sur Cisco Secure ACS 5.x en tant qu'objet Autorisations nommées, puis les affecter à un profil d'autorisation qui sera choisi dans la section des résultats de la règle dans Access-Service.

Dans cet exemple, l'utilisateur VPN IPsec cisco s'authentifie avec succès, et le serveur RADIUS envoie une liste d'accès téléchargeable au dispositif de sécurité. L'utilisateur « cisco » peut accéder uniquement au serveur 10.1.1.2 et refuse tout autre accès. Afin de vérifier la liste de contrôle d'accès, consultez la section Liste de contrôle d'accès téléchargeable pour utilisateur/groupe.

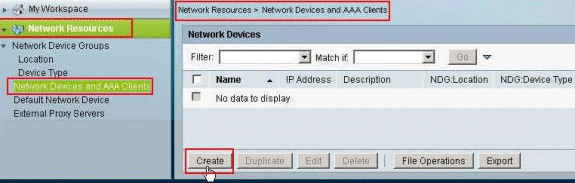

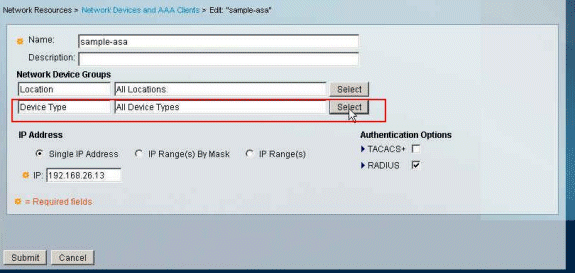

Complétez ces étapes afin de configurer le client RADIUS dans un Cisco Secure ACS 5.x :

-

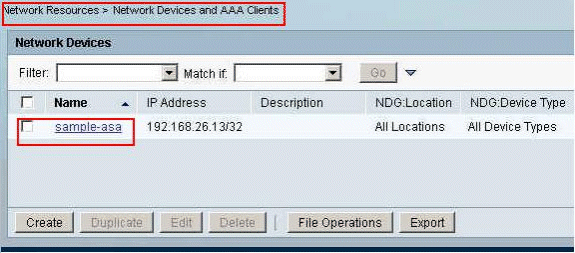

Choisissez Network Resources > Network Devices and AAA Clients, et cliquez sur Create afin d'ajouter une entrée pour l'ASA dans la base de données du serveur RADIUS.

-

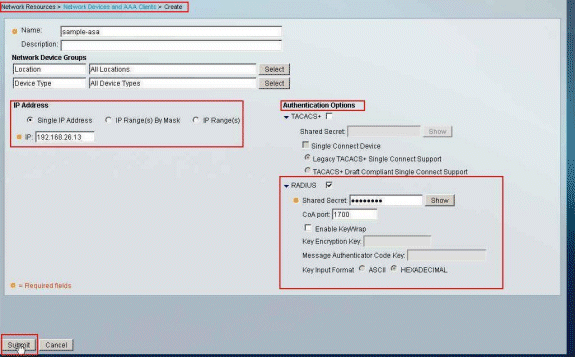

Entrez un nom significatif localement pour l'ASA (sample-asa, dans cet exemple), puis entrez 192.168.26.13 dans le champ d'adresse IP. Choisissez RADIUS dans la section Authentication Options en cochant la case RADIUS et entrez cisco123 pour le champ Shared Secret. Cliquez sur Submit.

-

L'ASA a été ajouté à la base de données du serveur RADIUS (ACS).

-

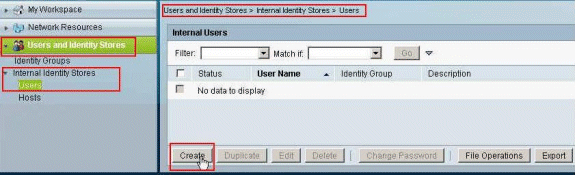

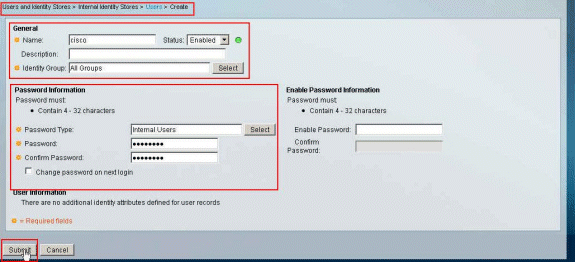

Choisissez Users and Identity Stores > Internal Identity Stores > Users, et cliquez sur Create afin de créer un utilisateur dans la base de données locale de l'ACS pour l'authentification VPN.

-

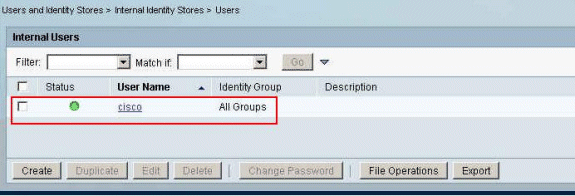

Entrez le nom d'utilisateur cisco. Sélectionnez le type de mot de passe Internal Users, et entrez le mot de passe (cisco123, dans cet exemple). Confirmez le mot de passe, puis cliquez sur Submit.

-

L'utilisateur cisco a été créé.

-

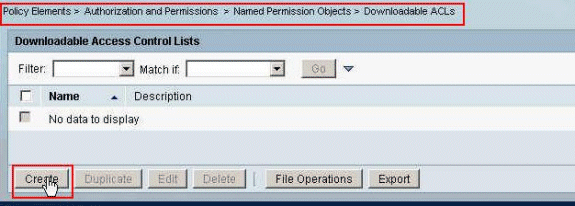

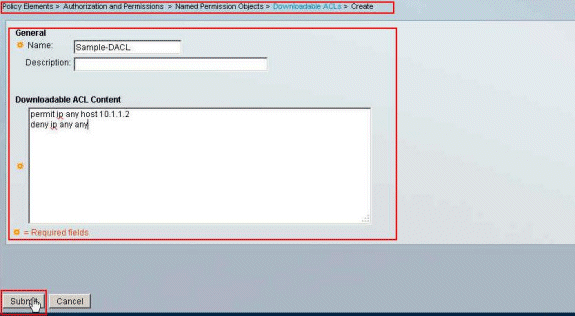

Afin de créer une liste de contrôle d'accès téléchargeable, choisissez Policy Elements > Authorization and Permissions > Named Permission Objects > Downloadable ACLs, et cliquez sur Create.

-

Indiquez le nom de la liste de contrôle d’accès téléchargeable, ainsi que le contenu de la liste. Cliquez sur Submit.

-

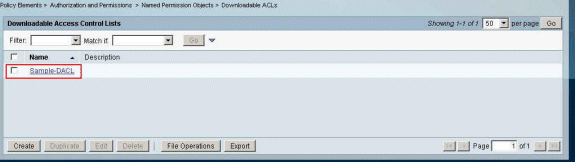

La liste de contrôle d'accès téléchargeable Sample-DACL est créée.

-

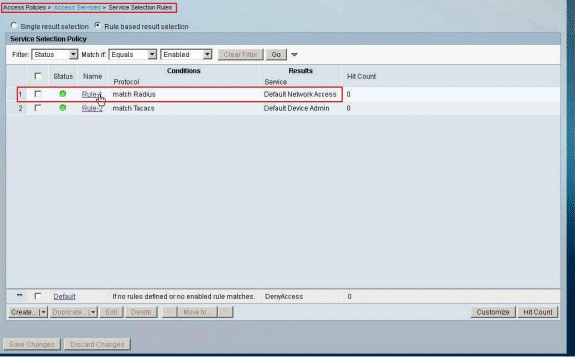

Afin de configurer les Access-Policies for VPN Authentication, choisissez Access Policies > Access Services > Service Selection Rules, et déterminez quel service est adapté au protocole RADIUS. Dans cet exemple, la règle 1 correspond à RADIUS, et l'accès réseau par défaut prendra en charge la requête RADIUS.

-

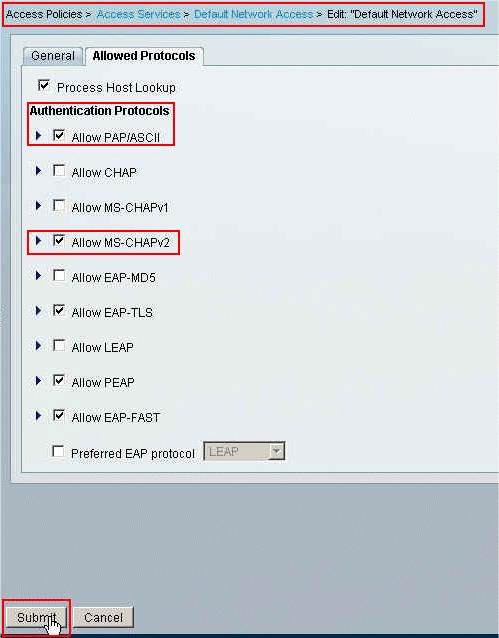

Sélectionnez le service d'accès déterminé à l'étape 10. Dans cet exemple, l'accès réseau par défaut est utilisé. Sélectionnez l'onglet Allowed Protocols, et assurez-vous que Allow PAP/ASCII et Allow MS-CHAPv2 sont sélectionnés .Cliquez sur Submit.

-

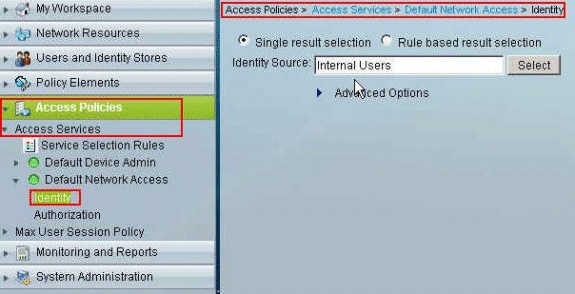

Cliquez sur la section Identity de Access Services, et assurez-vous que Internal Users est sélectionné comme source d'identité. Dans cet exemple, nous avons pris l'accès réseau par défaut.

-

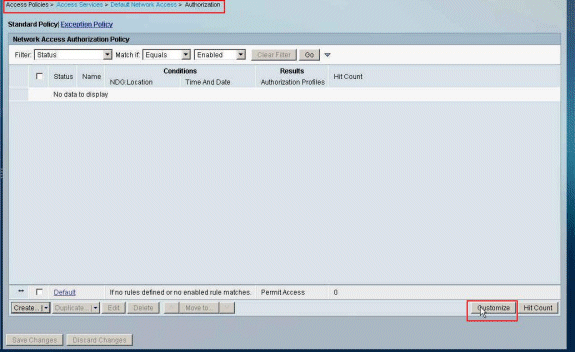

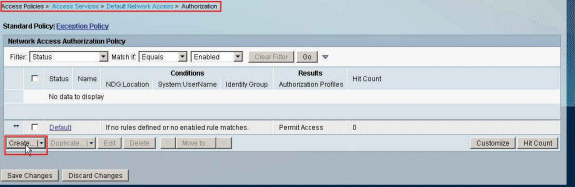

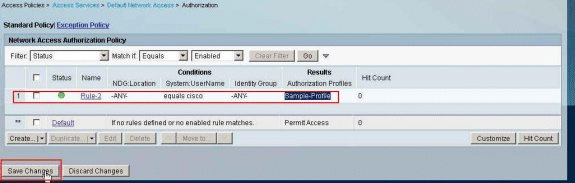

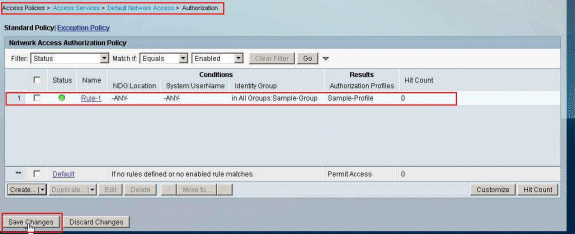

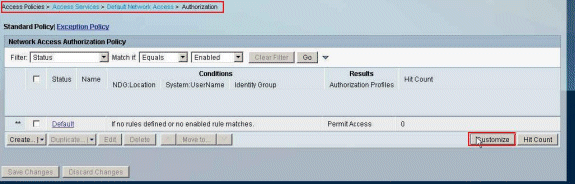

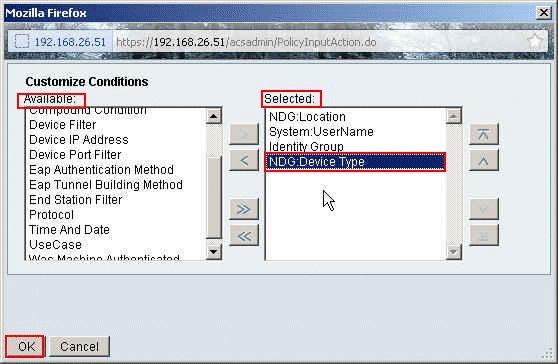

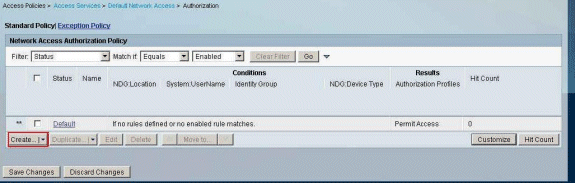

Choisissez Access Policies > Access Services > Default Network Access > Authorization, puis cliquez sur Customize.

-

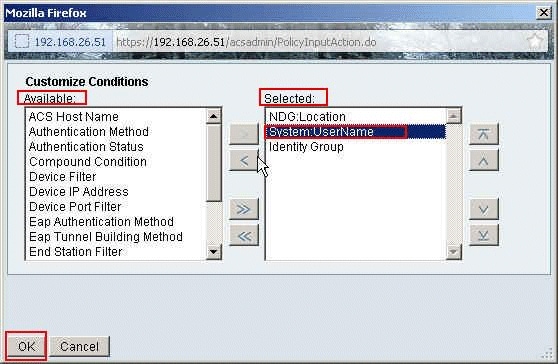

Déplacez System:UserName de la colonne Available vers la colonne Selected, puis cliquez sur OK.

-

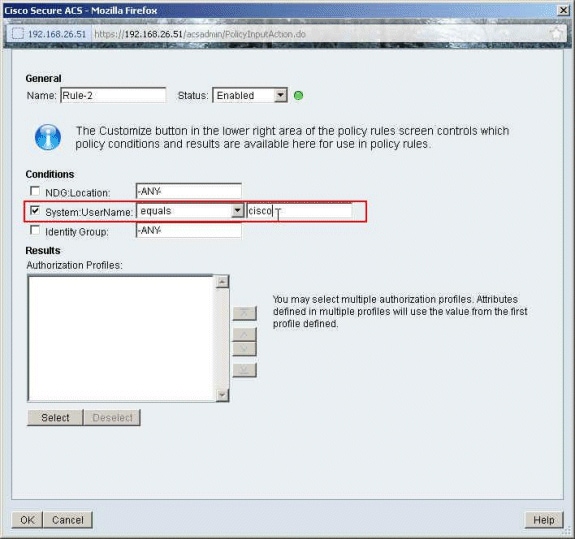

Cliquez sur Create afin de créer une nouvelle règle.

-

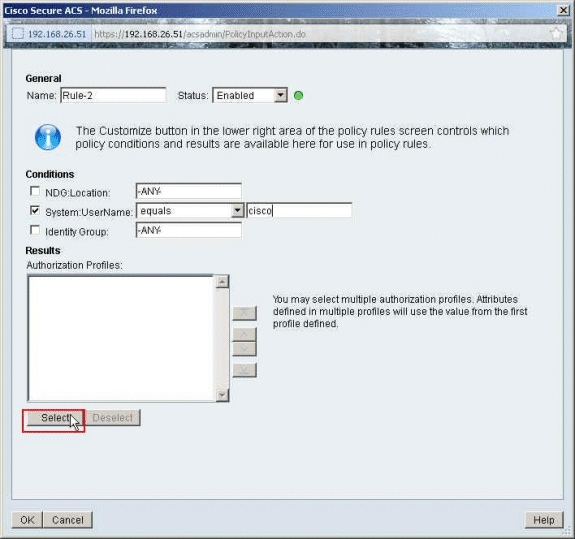

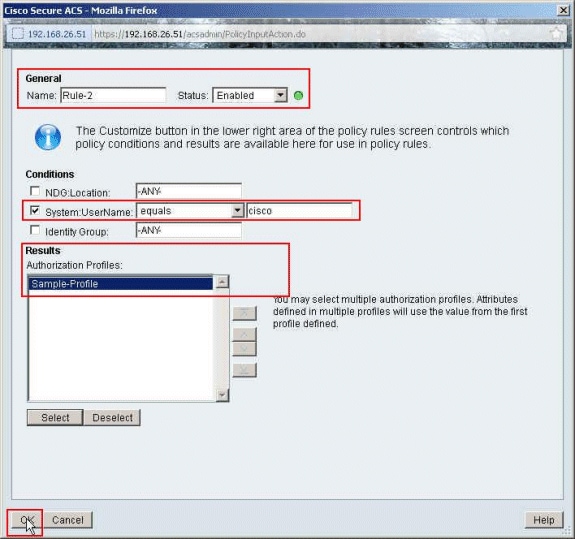

Assurez-vous que la case à cocher en regard de System:UserName est sélectionnée, choisissez equals dans la liste déroulante, et entrez le nom d'utilisateur cisco.

-

Cliquez sur Sélectionner.

-

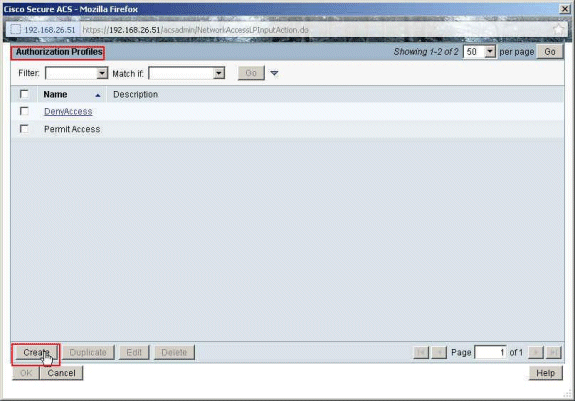

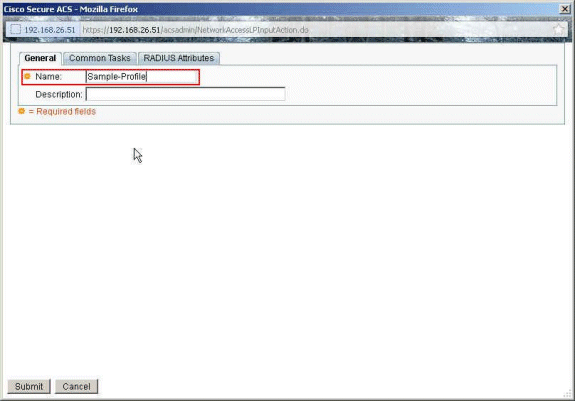

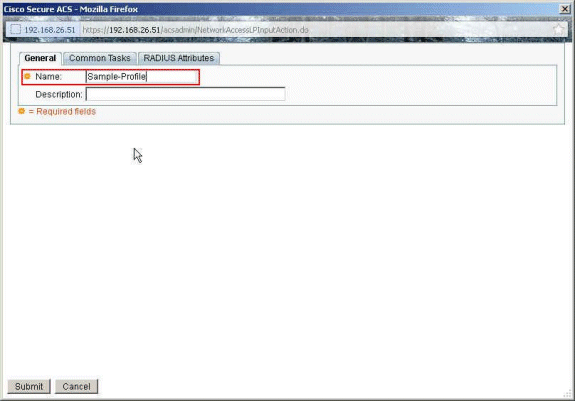

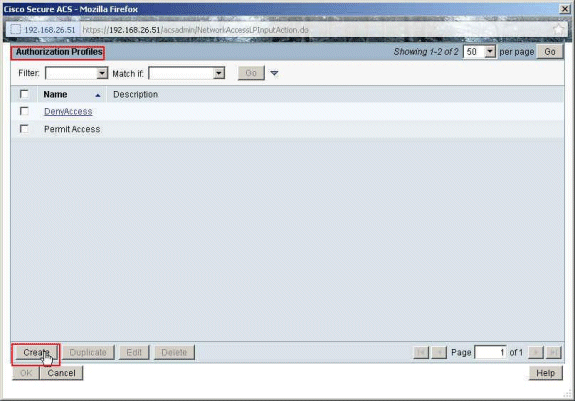

Cliquez sur Create afin de créer un nouveau profil d'autorisation.

-

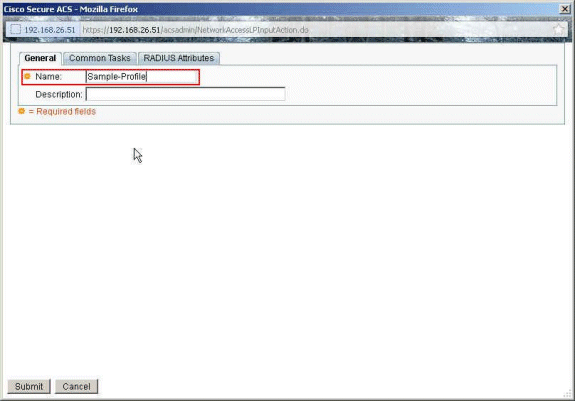

Entrez un nom pour le profil d'autorisation. Sample-Profile est utilisé dans cet exemple.

-

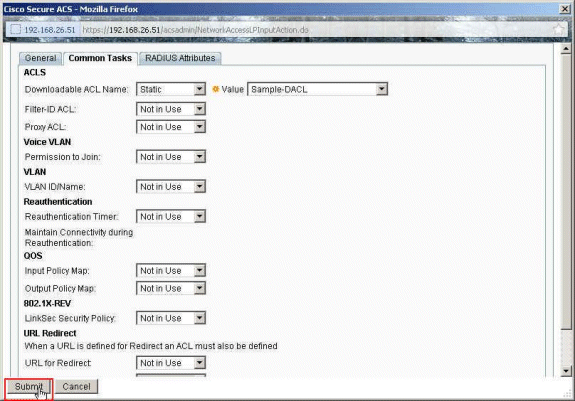

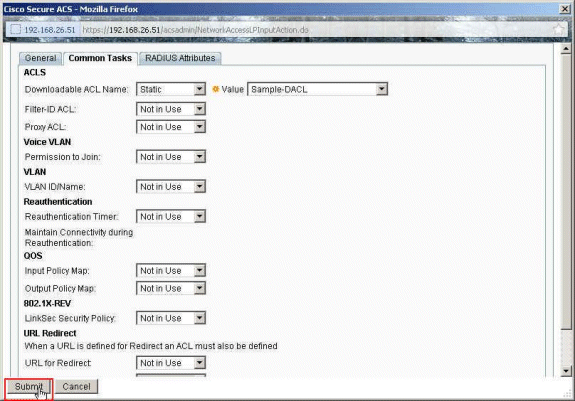

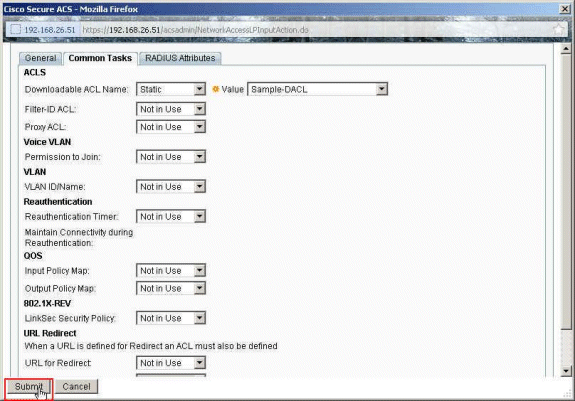

Sélectionnez l'onglet Tâches communes, puis sélectionnez Statique dans la liste déroulante pour le nom de la liste de contrôle d'accès téléchargeable. Sélectionnez la DACL nouvellement créée (Sample -DACL) dans la liste déroulante des valeurs.

-

Cliquez sur Submit.

-

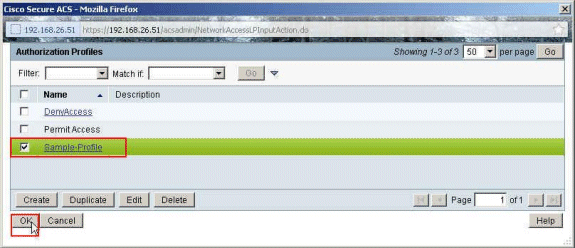

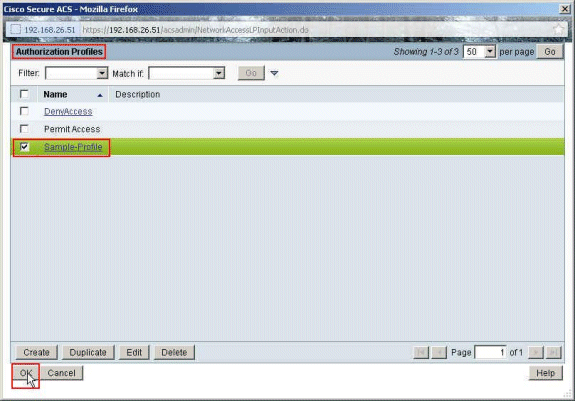

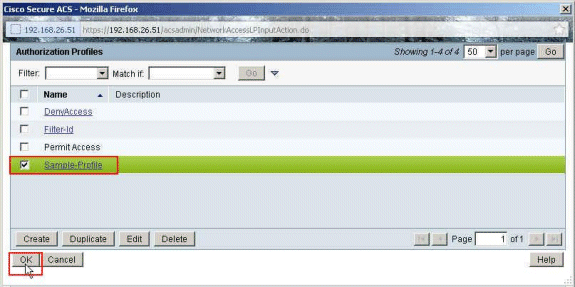

Assurez-vous que la case à cocher en regard de Sample-Profile (le profil d'autorisation nouvellement créé) est cochée, et cliquez sur OK.

-

Une fois que vous avez vérifié que l'exemple de profil nouvellement créé est sélectionné dans le champ Profils d'autorisation, cliquez sur OK.

-

Vérifiez que la nouvelle règle (Rule-2) est créée avec System:UserName égal à cisco conditions et Sample-Profile comme résultat. Cliquez sur Enregistrer les modifications. La règle 2 a été créée.

Configurer ACS pour la liste de contrôle d'accès téléchargeable pour le groupe

Suivez les étapes 1 à 12 de la section Configure ACS for Downloadable ACL for Individual User et effectuez ces étapes afin de configurer l'ACL Downloadable for Group dans un Cisco Secure ACS.

Dans cet exemple, l'utilisateur VPN IPsec « cisco » appartient à Sample-Group.

L'utilisateur Sample-Group cisco s'authentifie avec succès et le serveur RADIUS envoie une liste d'accès téléchargeable à l'appliance de sécurité. L'utilisateur « cisco » peut accéder uniquement au serveur 10.1.1.2 et refuse tout autre accès. Afin de vérifier la liste de contrôle d'accès, référez-vous à la section Liste de contrôle d'accès téléchargeable pour utilisateur/groupe.

-

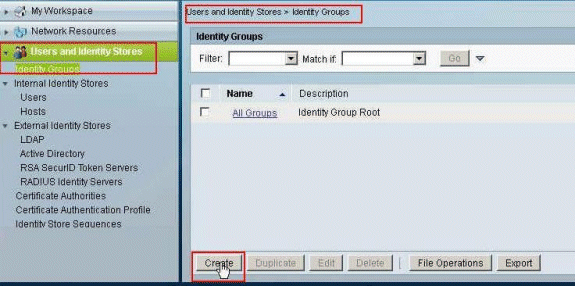

Dans la barre de navigation, cliquez sur Users and Identity Stores > Identity Groups, et cliquez sur Create afin de créer un nouveau groupe.

-

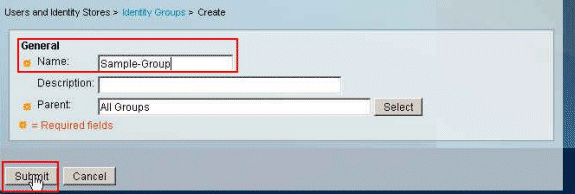

Entrez un nom de groupe (Sample-Group), puis cliquez sur Submit.

-

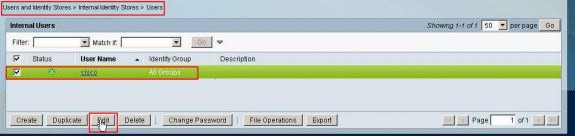

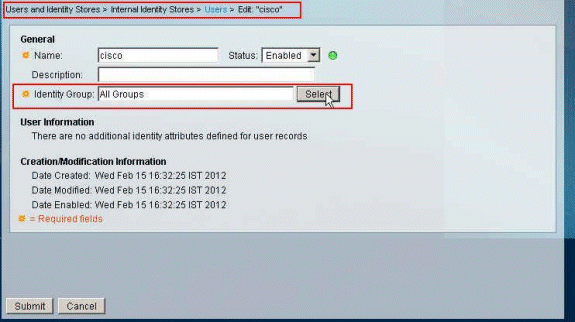

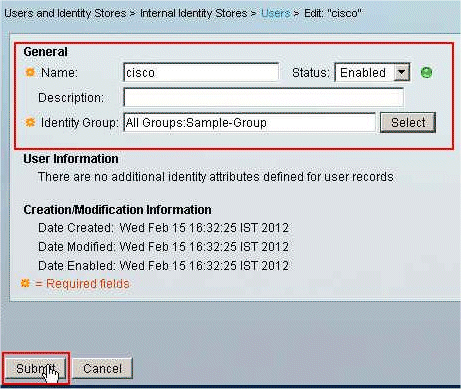

Choisissez User Identity Stores > Internal Identity Stores > Users, et sélectionnez l'utilisateur cisco. Cliquez sur Edit afin de modifier l'appartenance au groupe de cet utilisateur.

-

Cliquez sur Sélectionner en regard du groupe d'identités.

-

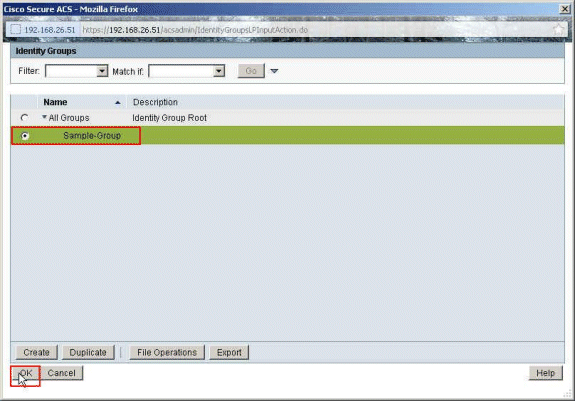

Sélectionnez le groupe nouvellement créé (c'est-à-dire, Sample-Group), et cliquez sur OK.

-

Cliquez sur Submit.

-

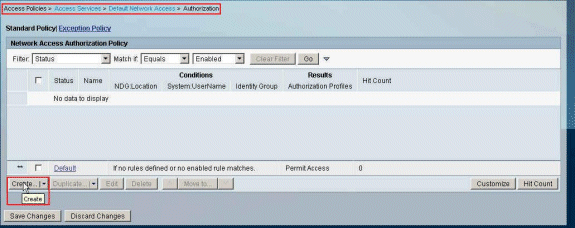

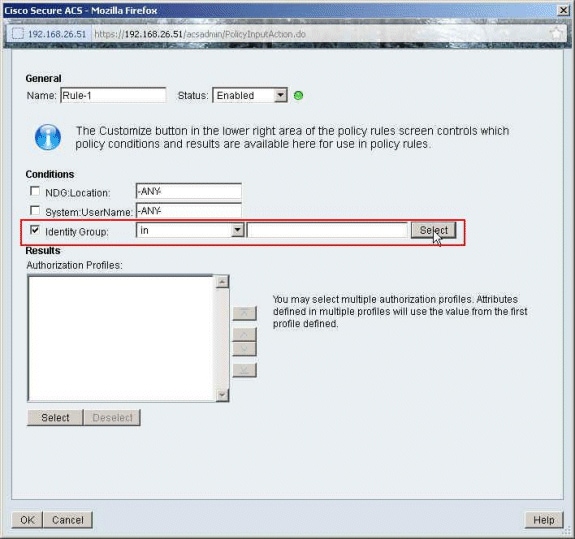

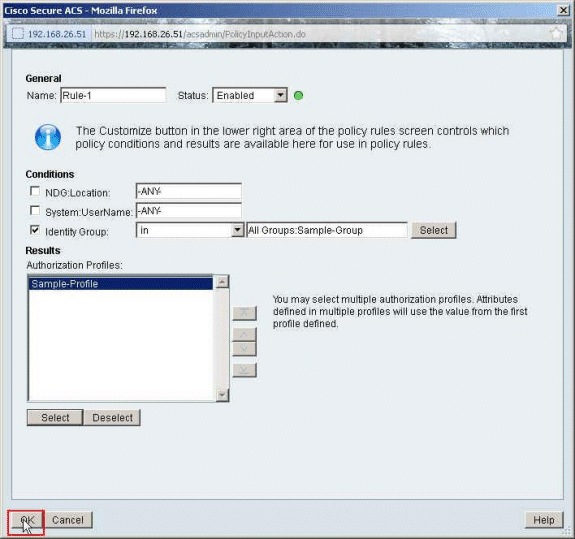

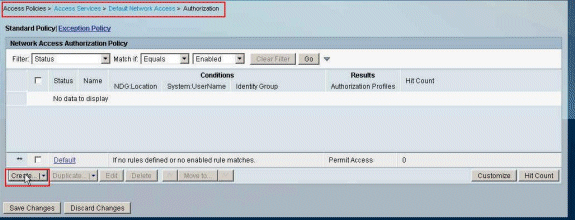

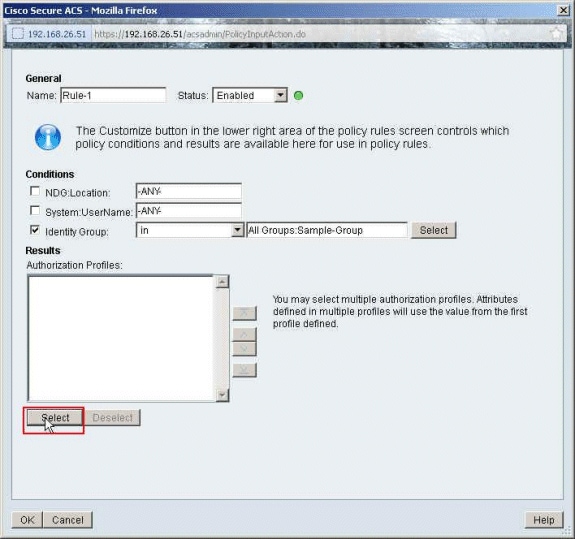

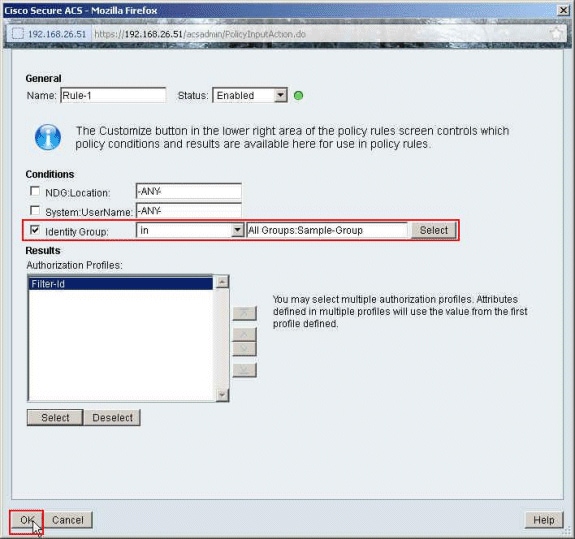

Choisissez Access Policies > Access Services > Default Network Access > Authorization, et cliquez sur Create afin de créer une nouvelle règle.

-

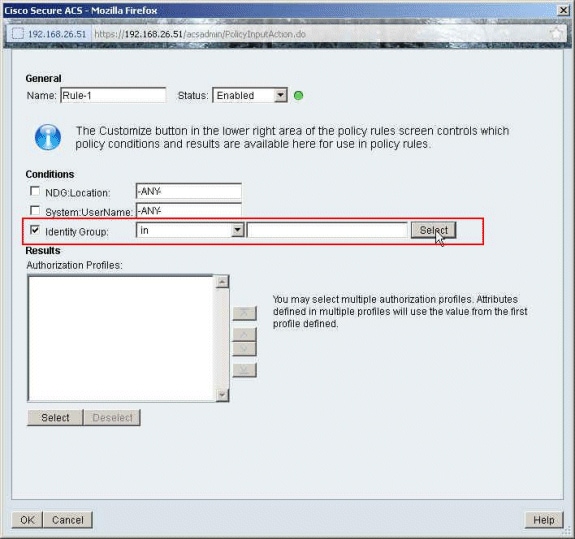

Assurez-vous que la case à cocher en regard de Groupe d'identités est cochée, puis cliquez sur Sélectionner.

-

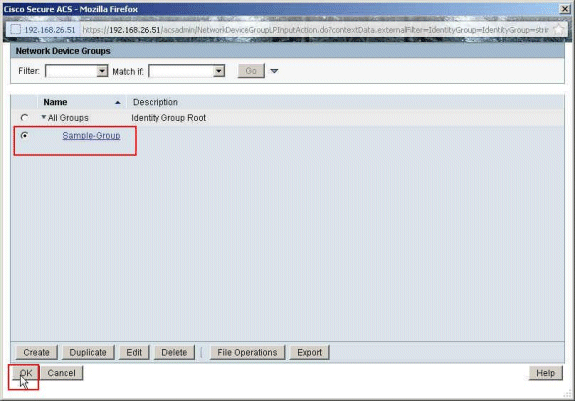

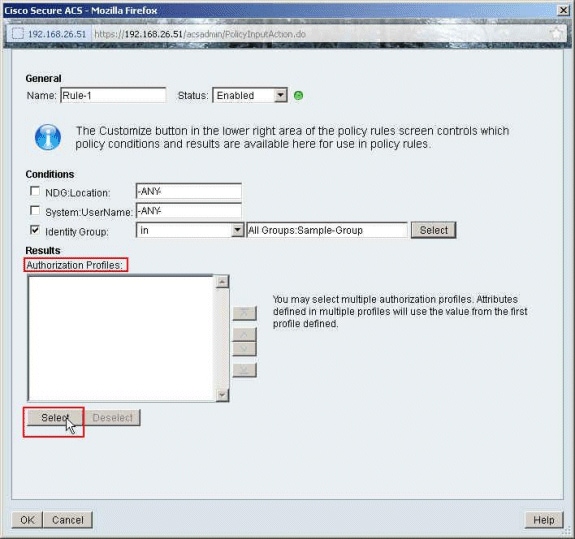

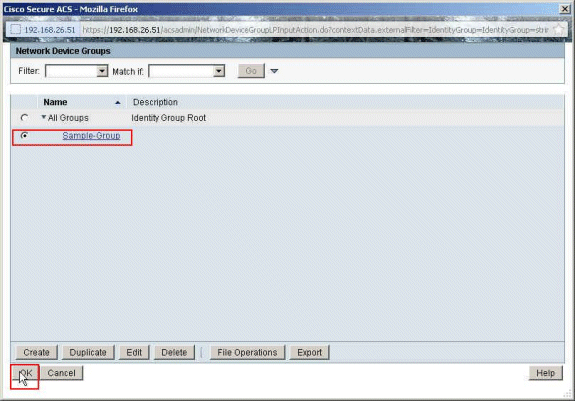

Choisissez Sample-Group, puis cliquez sur OK.

-

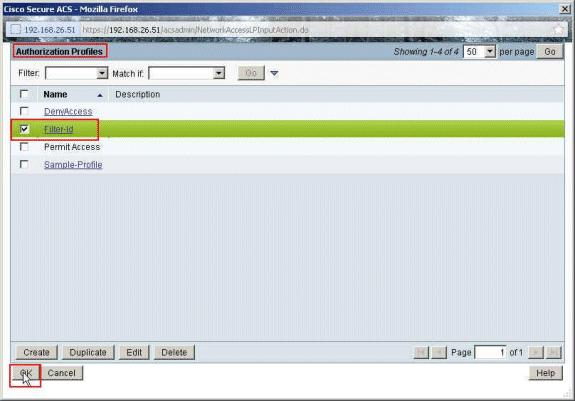

Cliquez sur Sélectionner, dans la section Profils d'autorisation.

-

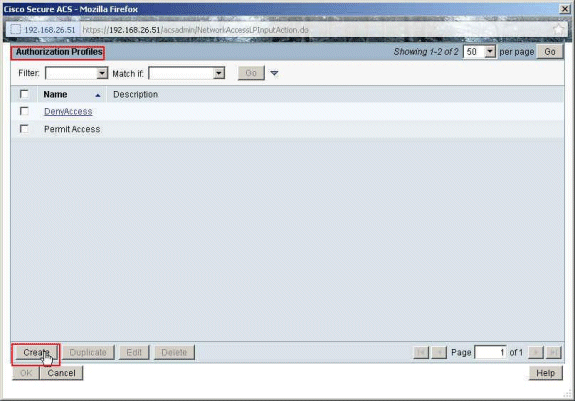

Cliquez sur Create afin de créer un nouveau profil d'autorisation.

-

Indiquez un nom pour le profil d'autorisation. Sample-Profile est le nom utilisé dans cet exemple.

-

Sélectionnez l'onglet Tâches communes, puis sélectionnez Statique dans la liste déroulante pour le nom de la liste de contrôle d'accès téléchargeable. Sélectionnez la DACL nouvellement créée (Sample -DACL) dans la liste déroulante Value.

-

Cliquez sur Submit.

-

Sélectionnez le profil d'autorisation Sample-Profile créé précédemment, puis cliquez sur OK.

-

Click OK.

-

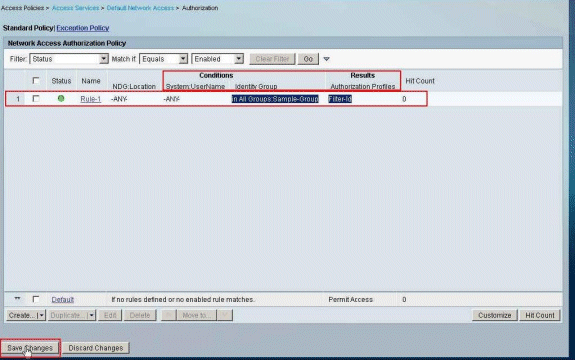

Vérifiez que Rule-1 est créé avec le groupe d'identités Sample-Group comme condition et Sample-Profile comme résultat. Cliquez sur Enregistrer les modifications.

Configurer ACS pour une liste de contrôle d'accès téléchargeable pour un groupe de périphériques réseau

Suivez les étapes 1 à 12 de la section Configure ACS for Downloadable ACL for Individual User et effectuez ces étapes afin de configurer la liste de contrôle d'accès téléchargeable pour un groupe de périphériques réseau dans un Cisco Secure ACS.

Dans cet exemple, le client RADIUS (ASA) appartient au groupe de périphériques réseau Passerelles VPN.La demande d'authentification VPN provenant de l'ASA pour l'utilisateur « cisco » s'authentifie correctement et le serveur RADIUS envoie une liste d'accès téléchargeable à l'appliance de sécurité. L'utilisateur « cisco » peut accéder uniquement au serveur 10.1.1.2 et refuse tout autre accès. Afin de vérifier la liste de contrôle d'accès, référez-vous à la section Liste de contrôle d'accès téléchargeable pour utilisateur/groupe.

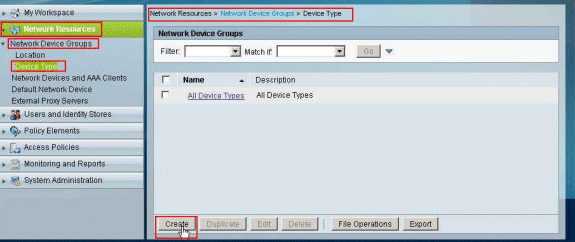

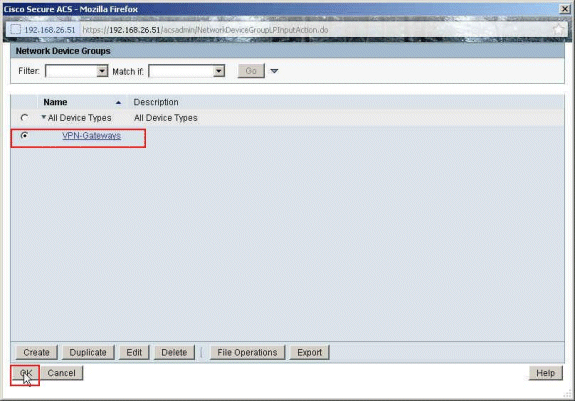

-

Choisissez Network Resources > Network Device Groups > Device Type, et cliquez sur Create afin de créer un nouveau groupe de périphériques réseau.

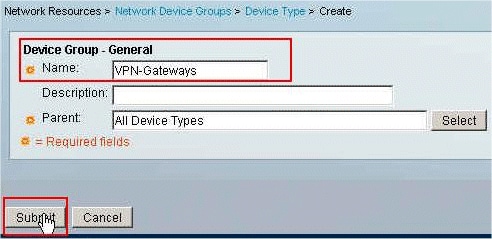

-

Indiquez un nom de groupe de périphériques réseau (passerelles VPN dans cet exemple), puis cliquez sur Submit.

-

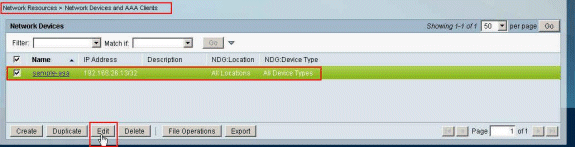

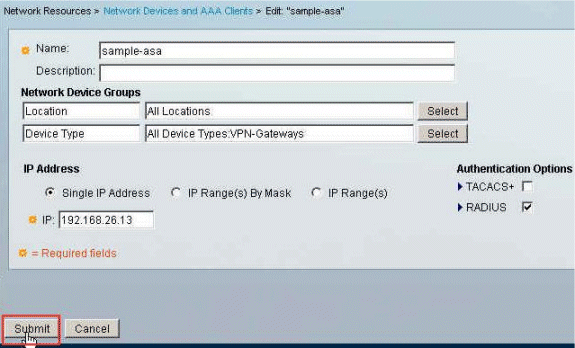

Choisissez Network Resources > Network Devices and AAA Clients, et sélectionnez l'exemple de client RADIUS client-asa créé précédemment. Cliquez sur Edit afin de modifier l'appartenance Network Device Group de ce client RADIUS (asa).

-

Cliquez sur Select en regard de Device Type.

-

Sélectionnez le groupe de périphériques réseau nouvellement créé (qui est VPN-Gateways), et cliquez sur OK.

-

Cliquez sur Submit.

-

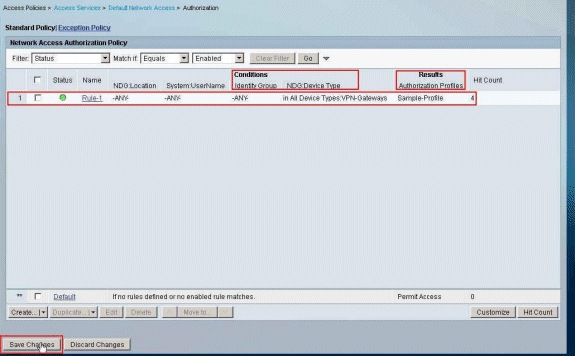

Choisissez Access Policies > Access Services > Default Network Access > Authorization, puis cliquez sur Customize.

-

Déplacez NDG:Device Type de la section Available vers la section Selected, puis cliquez sur OK.

-

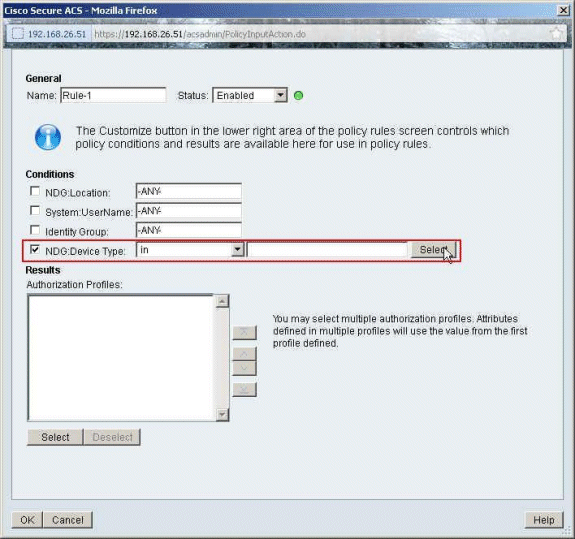

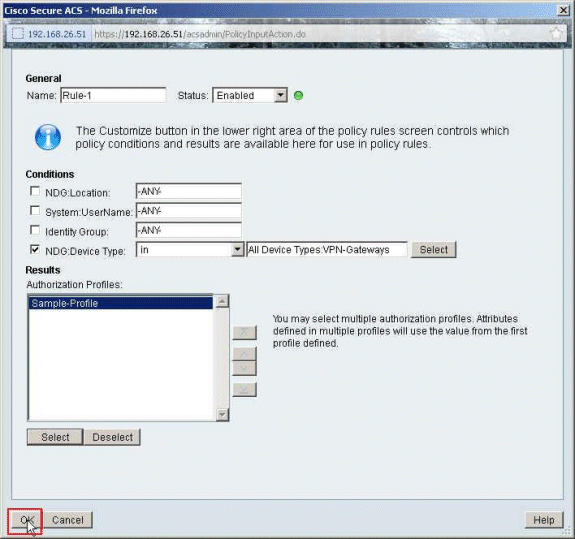

Cliquez sur Create afin de créer une nouvelle règle.

-

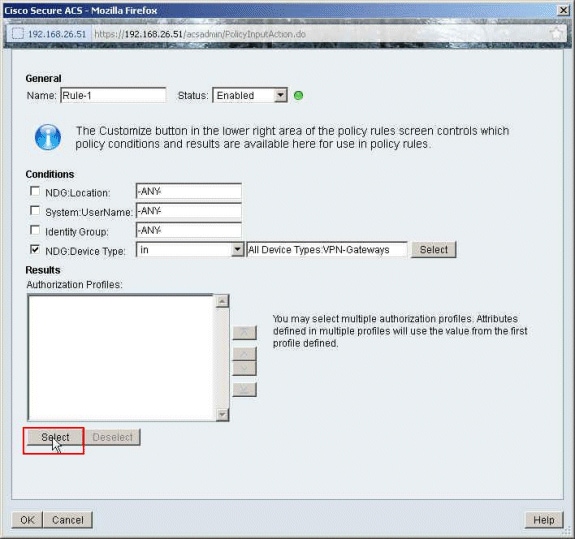

Assurez-vous que la case à cocher en regard de NDG:Device Type est sélectionnée et choisissez in dans la liste déroulante. Cliquez sur Sélectionner.

-

Sélectionnez le groupe de périphériques réseau VPN-Gateways créé précédemment, puis cliquez sur OK.

-

Cliquez sur Sélectionner.

-

Cliquez sur Create afin de créer un nouveau profil d'autorisation.

-

Entrez un nom pour le profil d'autorisation. Sample-Profile est le nom utilisé dans cet exemple.

-

Sélectionnez l'onglet Tâches communes, puis sélectionnez Statique dans la liste déroulante pour le nom de la liste de contrôle d'accès téléchargeable. Sélectionnez la DACL nouvellement créée (Sample-DACL) dans la liste déroulante des valeurs.

-

Cliquez sur Submit.

-

Sélectionnez Sample-Profile créé précédemment, puis cliquez sur OK.

-

Click OK.

-

Vérifiez que Rule-1 est créé avec VPN-Gateways comme condition NDG : Device Type et Sample-Profile comme résultat. Cliquez sur Enregistrer les modifications.

Configuration des paramètres IETF RADIUS pour un groupe d'utilisateurs

Afin de télécharger un nom pour une liste d'accès que vous avez déjà créée sur l'appliance de sécurité à partir du serveur RADIUS lorsqu'un utilisateur s'authentifie, configurez l'attribut IETF RADIUS filter-id (attribut numéro 11) :

filter-id=acl_name

Le groupe d'échantillons usercisco s'authentifie avec succès et le serveur RADIUS télécharge un nom de liste de contrôle d'accès (nouveau) pour une liste d'accès que vous avez déjà créée sur l'appliance de sécurité. L'utilisateur « cisco » peut accéder à tous les périphériques qui se trouvent à l'intérieur du réseau de l'ASA, à l'exception du serveur 10.1.1.2. Afin de vérifier l'ACL, consultez la section Filter-Id ACL.

Comme dans l'exemple, la liste de contrôle d'accès nommée new est configurée pour le filtrage dans ASA :

access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any

Ces paramètres apparaissent uniquement lorsqu'ils sont vrais. Vous avez configuré :

-

Client AAA pour utiliser l'un des protocoles RADIUS dans la configuration réseau

-

Un profil d'autorisation avec l'ID de filtre RADIUS (IETF) est sélectionné dans la section résultat de la règle dans Access-Service.

Les attributs RADIUS sont envoyés en tant que profil pour chaque utilisateur d'ACS au client AAA demandeur.

Suivez les étapes 1 à 6 et 10 à 12 de Configurer ACS pour une liste de contrôle d'accès téléchargeable pour un utilisateur individuel, puis les étapes 1 à 6 de Configurer ACS pour une liste de contrôle d'accès téléchargeable pour un groupe, et effectuez ces étapes dans cette section afin de configurer Filter-Id dans Cisco Secure ACS.

Afin de configurer les paramètres d'attribut IETF RADIUS à appliquer comme dans le profil d'autorisation, effectuez ces étapes :

-

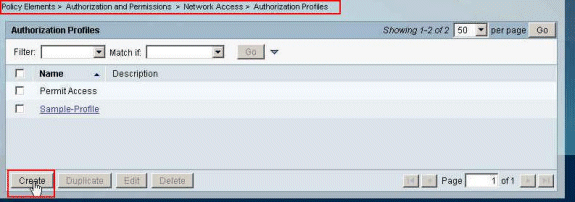

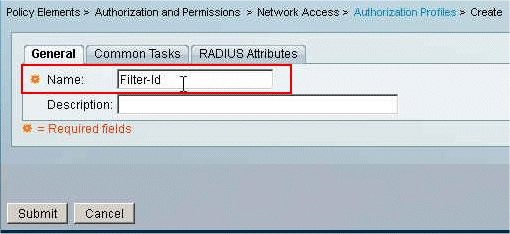

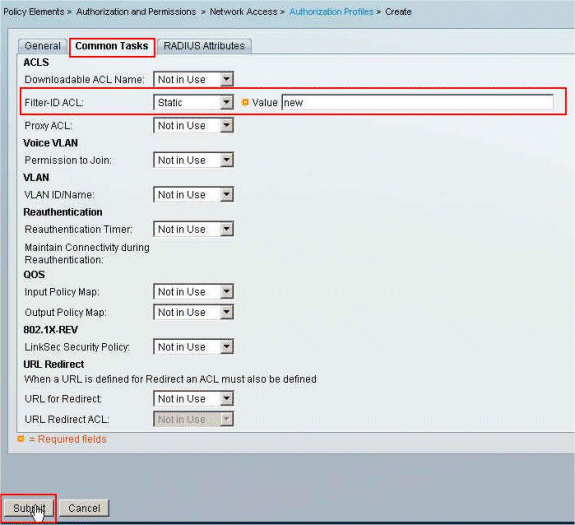

Choisissez Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles, et cliquez sur Create afin de créer un nouveau profil d'autorisation.

-

Entrez un nom pour le profil d'autorisation. Filter-Id est le nom du profil d'autorisation choisi dans cet exemple pour simplifier.

-

Cliquez sur l'onglet Tâches communes, et choisissez Statique dans la liste déroulante pour la liste de contrôle d'accès Filter-ID. Saisissez le nom de la liste d'accès comme nouveau dans le champ Valeur, puis cliquez sur Envoyer.

-

Choisissez Access Policies > Access Services > Default Network Access > Authorization, et cliquez sur Create afin de créer une nouvelle règle.

-

Assurez-vous que la case à cocher en regard de Groupe d'identités est cochée, puis cliquez sur Sélectionner.

-

Choisissez Sample-Group, puis cliquez sur OK.

-

Cliquez sur Sélectionner dans la section Profils d'autorisation.

-

Sélectionnez l'ID de filtre de profil d'autorisation créé précédemment, puis cliquez sur OK.

-

Click OK.

-

Vérifiez que Rule-1 est créé avec Identity Group Sample-Group comme condition et Filter-Id comme résultat. Cliquez sur Enregistrer les modifications.

Configuration du client VPN Cisco

Connectez-vous à Cisco ASA avec le client VPN Cisco afin de vérifier que l'ASA est correctement configuré.

Procédez comme suit :

-

Sélectionnez Start > Programs > Cisco Systems VPN Client > VPN Client (démarrer > programmes > client VPN Cisco Systems > client VPN).

-

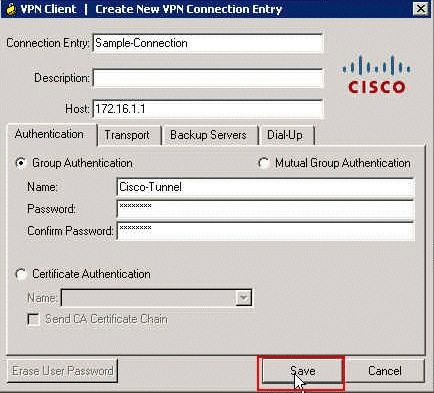

Cliquez sur New [nouveau] pour ouvrir la fenêtre servant à créer une nouvelle entrée pour la connexion VPN.

-

Complétez les détails de votre nouvelle connexion:

-

Entrez le nom de l'entrée de connexion avec une description.

-

Entrez l'adresse IP externe de l'ASA dans le champ Host.

-

Entrez le nom du groupe de tunnels VPN (Cisco-Tunnel) et le mot de passe (Pre-shared Key - cisco123) tels que configurés dans l'ASA.

-

Cliquez sur Save.

-

-

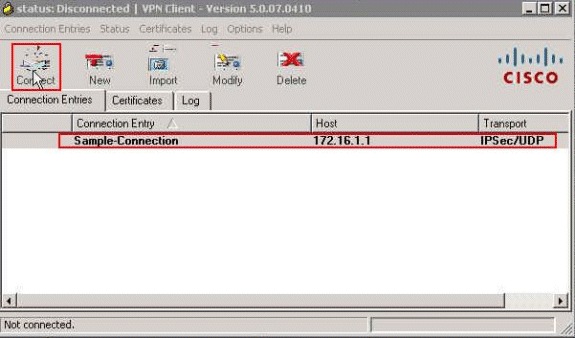

Cliquez sur la connexion que vous voulez utiliser, et cliquez sur Connect dans la fenêtre principale de VPN Client.

-

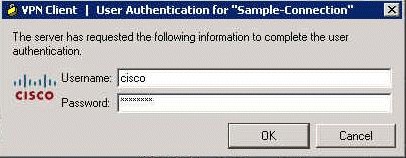

Lorsque vous y êtes invité, entrez le nom d'utilisateur cisco et le mot de passe cisco123 configurés dans l'ASA pour l'authentification, puis cliquez sur OK afin de vous connecter au réseau distant.

-

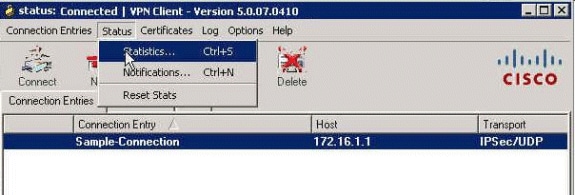

Une fois la connexion établie avec succès, choisissez Statistics dans le menu Status afin de vérifier les détails du tunnel.

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Commandes show crypto

-

show crypto isakmp sa - Affiche toutes les associations de sécurité IKE actuelles au niveau d'un homologue.

ciscoasa# sh crypto isakmp sa IKEv1 SAs: Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 172.16.1.50 Type : user Role : responder Rekey : no State : AM_ACTIVE ciscoasa# -

show crypto ipsec sa - Affiche les paramètres utilisés par les SA actuelles.

ciscoasa# sh crypto ipsec sa interface: outside Crypto map tag: SYSTEM_DEFAULT_CRYPTO_MAP, seq num: 65535, local addr: 172.16.1.1 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (10.2.2.1/255.255.255.255/0/0) current_peer: 172.16.1.50, username: cisco dynamic allocated peer ip: 10.2.2.1 #pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 0 #pkts decaps: 333, #pkts decrypt: 333, #pkts verify: 333 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.1.50/0 path mtu 1500, ipsec overhead 74, media mtu 1500 current outbound spi: 9A06E834 current inbound spi : FA372121 inbound esp sas: spi: 0xFA372121 (4197916961) transform: esp-aes esp-sha-hmac no compression in use settings ={RA, Tunnel, } slot: 0, conn_id: 16384, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 28678 IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0xFFFFFFFF 0xFFFFFFFF outbound esp sas: spi: 0x9A06E834 (2584143924) transform: esp-aes esp-sha-hmac no compression in use settings ={RA, Tunnel, } slot: 0, conn_id: 16384, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 28678 IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x00000001

ACL téléchargeable pour utilisateur/groupe

Vérifiez la liste de contrôle d'accès téléchargeable pour l'utilisateur Cisco. Les listes de contrôle d’accès sont téléchargées depuis CSACS.

ciscoasa# sh access-list

access-list cached ACL log flows: total 0, denied 0 (deny-flow-max 4096)

alert-interval 300

access-list OUTIN; 1 elements; name hash: 0x683c318c

access-list OUTIN line 1 extended permit icmp any any (hitcnt=1) 0x2ba5809c

access-list #ACSACL#-IP-Sample-DACL-4f3b9117; 2 elements; name hash: 0x3c878038

(dynamic)

access-list #ACSACL#-IP-Sample-DACL-4f3b9117 line 1 extended permit ip any host

10.1.1.2 (hitcnt=0) 0x5e896ac3

access-list #ACSACL#-IP-Sample-DACL-4f3b9117 line 2 extended deny ip any any

(hitcnt=130) 0x19b3b8f5

ACL Filter-Id

L'ID de filtre [011] a été appliqué pour le groupe - Groupe d'échantillons, et les utilisateurs du groupe sont filtrés conformément à la liste de contrôle d'accès (new) définie dans l'ASA.

ciscoasa# sh access-list

access-list cached ACL log flows: total 0, denied 0 (deny-flow-max 4096)

alert-interval 300

access-list OUTIN; 1 elements; name hash: 0x683c318c

access-list OUTIN line 1 extended permit icmp any any (hitcnt=1) 0x2ba5809c

access-list new; 2 elements; name hash: 0xa39433d3

access-list new line 1 extended permit ip any host 10.1.1.2 (hitcnt=4)

0x58a3ea12

access-list new line 2 extended deny ip any any (hitcnt=27) 0x61f918cd

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration. L'exemple de sortie Debug est également affiché.

Remarque : pour plus d'informations sur le dépannage du VPN IPsec d'accès à distance, référez-vous à Solutions de dépannage de VPN IPsec L2L et d'accès à distance les plus courantes.

Suppression des associations de sécurité

Lorsque vous effectuez un dépannage, assurez-vous d'effacer les associations de sécurité existantes après avoir effectué une modification. En mode privilégiée du PIX, utilisez les commandes suivantes :

-

clear [crypto] ipsec sa - Supprime les SA IPsec actives. Le mot clé crypto est facultatif.

-

clear [crypto] isakmp sa - Supprime les SA IKE actives. Le mot clé crypto est facultatif.

Dépannage des commandes

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

-

debug crypto ipsec 7 - Affiche les négociations IPsec de la Phase 2.

-

debug crypto isakmp 7 - Affiche les négociations ISAKMP de la Phase 1.

Informations connexes

- Page d'assistance des appliances de sécurité adaptables de la gamme Cisco ASA 5500

- Références des commandes des appareils de sécurité adaptatifs Cisco ASA 5500

- Cisco Adaptive Security Device Manager

- Page de support de la négociation IPSec/des protocoles IKE

- Cisco VPN Client Support Page

- Système de contrôle d’accès sécurisé (ACS) de Cisco

- Demandes de commentaires (RFC)

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

21-Feb-2012 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires