Exemple de configuration d'ASA/PIX avec OSPF

Table des matières

Introduction

Ce document décrit comment configurer le Cisco ASA pour apprendre les routes par l'intermédiaire de l'Open Shortest Path First (OSPF), exécuter l'authentification, et la redistribution.

Référez-vous à PIX/ASA 8.X : Configuration du protocole EIGRP sur le dispositif de sécurité adaptatif Cisco (ASA) pour plus d'informations sur la configuration du protocole EIGRP.

Remarque : le routage asymétrique n'est pas pris en charge dans ASA/PIX.

Conditions préalables

Exigences

Assurez-vous que vous répondez à ces exigences avant d'essayer cette configuration :

-

Cisco ASA/PIX doit exécuter la version 7.x ou ultérieure.

-

OSPF n'est pas pris en charge en mode multicontexte ; il est pris en charge uniquement en mode unique.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Appareil de sécurité adaptatif (ASA) de la gamme Cisco 5500 qui exécute la version logicielle 8.0 et ultérieure

-

Logiciel Cisco Adaptive Security Device Manager (ASDM) version 6.0 et ultérieure

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Produits connexes

Les informations de ce document s'appliquent également au pare-feu PIX de la gamme Cisco 500 qui exécute le logiciel version 8.0 et ultérieure.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Informations générales

Le protocole OSPF utilise un algorithme à état de liens afin de créer et de calculer le chemin le plus court vers toutes les destinations connues. Chaque routeur d’une zone OSPF contient une base de données d’état des liaisons identique, qui est une liste de chacune des interfaces utilisables du routeur et de ses voisins accessibles.

Les avantages du protocole OSPF par rapport au protocole RIP sont les suivants :

-

Les mises à jour de la base de données d’état des liaisons OSPF sont envoyées moins fréquemment que les mises à jour RIP, et la base de données d’état des liaisons est mise à jour instantanément plutôt que progressivement lorsque des informations périmées arrivent à expiration.

-

Les décisions de routage sont basées sur le coût, qui est une indication de la surcharge requise pour envoyer des paquets sur une interface donnée. L'appliance de sécurité calcule le coût d'une interface en fonction de la bande passante de la liaison plutôt que du nombre de sauts vers la destination. Le coût peut être configuré pour spécifier les chemins préférés.

L'inconvénient des algorithmes du plus court chemin d'abord est qu'ils nécessitent beaucoup de cycles CPU et de mémoire.

L'appliance de sécurité peut exécuter deux processus du protocole OSPF simultanément, sur différents ensembles d'interfaces. Vous pouvez exécuter deux processus si vous avez des interfaces qui utilisent les mêmes adresses IP (NAT permet à ces interfaces de coexister, mais OSPF ne permet pas le chevauchement des adresses). Vous pouvez également exécuter un processus à l’intérieur et un autre à l’extérieur, et redistribuer un sous-ensemble de routes entre les deux processus. De même, vous devrez peut-être séparer les adresses privées des adresses publiques.

Vous pouvez redistribuer des routes dans un processus de routage OSPF à partir d'un autre processus de routage OSPF, d'un processus de routage RIP ou de routes statiques et connectées configurées sur des interfaces compatibles OSPF.

Le dispositif de sécurité prend en charge les fonctions OSPF suivantes :

-

Prise en charge des routes intra-zone, inter-zone et externes (Type I et Type II).

-

Prise en charge d'une liaison virtuelle.

-

Diffusion LSA OSPF.

-

Authentification aux paquets OSPF (mot de passe et authentification MD5).

-

Prise en charge de la configuration du dispositif de sécurité en tant que routeur désigné ou routeur de secours désigné. L'appliance de sécurité peut également être configurée en tant qu'ABR. Cependant, la possibilité de configurer le dispositif de sécurité en tant que routeur ASBR est limitée aux informations par défaut uniquement (par exemple, l'injection d'une route par défaut).

-

Prise en charge des zones de stub et des zones de stub.

-

Filtrage LSA de type 3 du routeur de périphérie.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : Utilisez l’outil de recherche de commandes (clients enregistrés seulement) pour en savoir plus sur les commandes employées dans cette section.

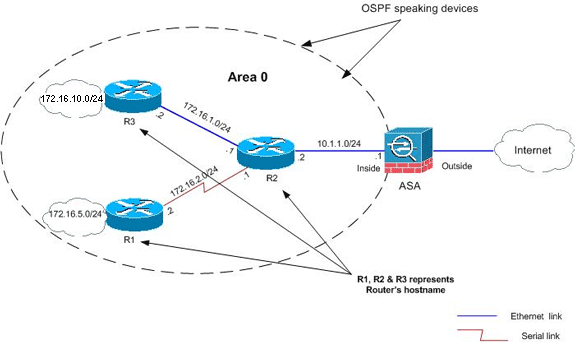

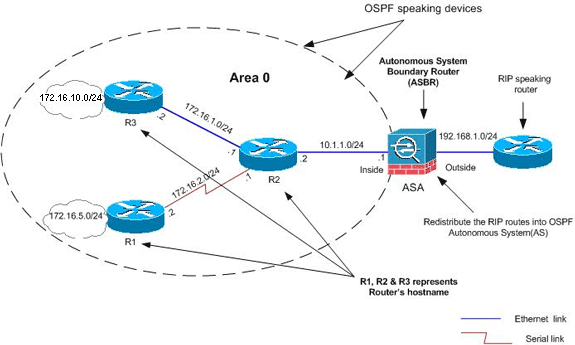

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

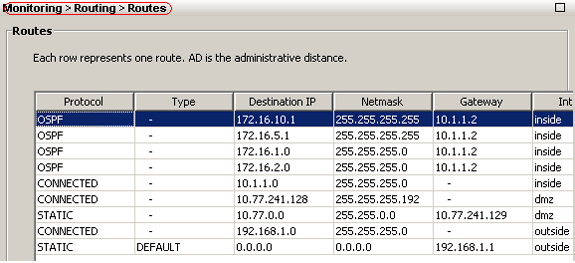

Dans cette topologie de réseau, l'adresse IP de l'interface interne Cisco ASA est 10.1.1.1/24. L'objectif est de configurer le protocole OSPF sur Cisco ASA afin d'apprendre les routes vers les réseaux internes (172.16.1.0/24, 172.16.2.0/24, 172.16.5.0/24 et 172.16.10.0/24) de manière dynamique via le routeur adjacent (R2). R2 apprend les routes vers les réseaux internes distants via les deux autres routeurs (R1 et R3).

Configurations

Ce document utilise les configurations suivantes :

Configuration ASDM

Adaptive Security Device Manager (ASDM) est une application basée sur navigateur utilisée pour configurer et surveiller le logiciel sur les dispositifs de sécurité. L'application ASDM est chargée à partir de l'appliance de sécurité, puis utilisée pour configurer, surveiller et gérer le périphérique. Vous pouvez également utiliser le lanceur ASDM (Windows uniquement) afin de lancer l'application ASDM plus rapidement que l'applet Java. Cette section décrit les informations dont vous avez besoin pour configurer les fonctionnalités décrites dans ce document avec ASDM.

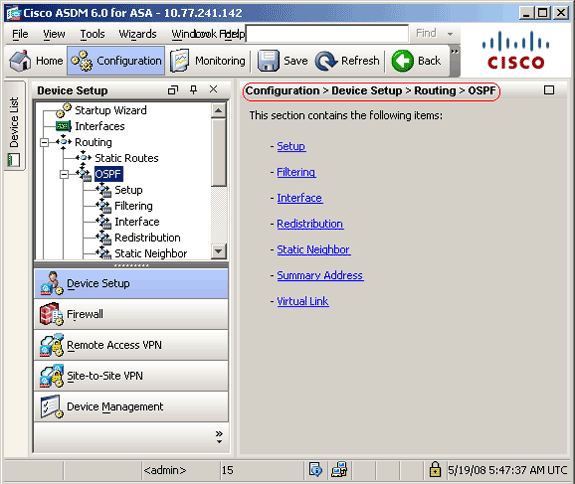

Complétez ces étapes afin de configurer OSPF dans le Cisco ASA :

-

Connectez-vous à Cisco ASA avec ASDM.

-

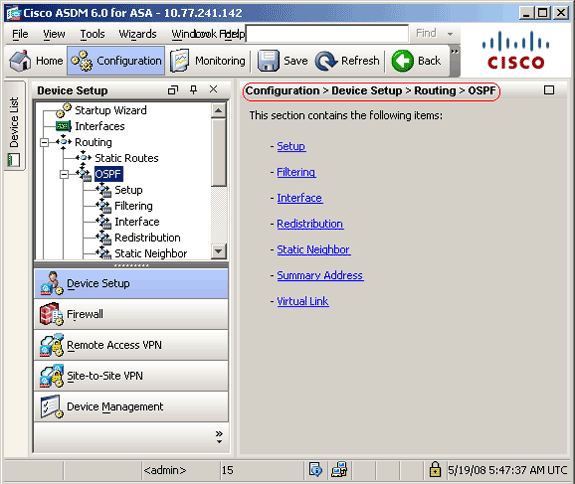

Accédez à la zone Configuration > Device Setup > Routing > OSPF de l'interface ASDM, comme illustré dans cette image.

-

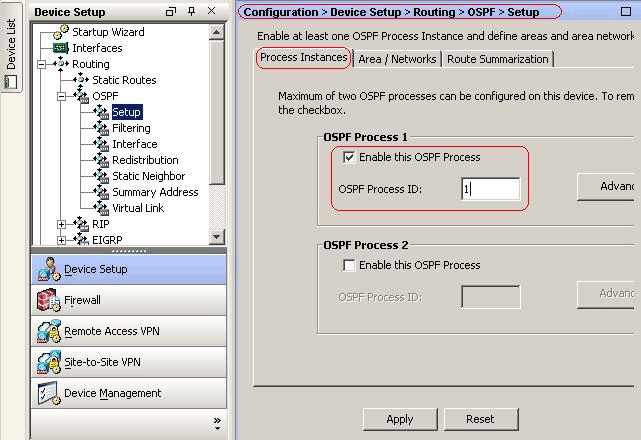

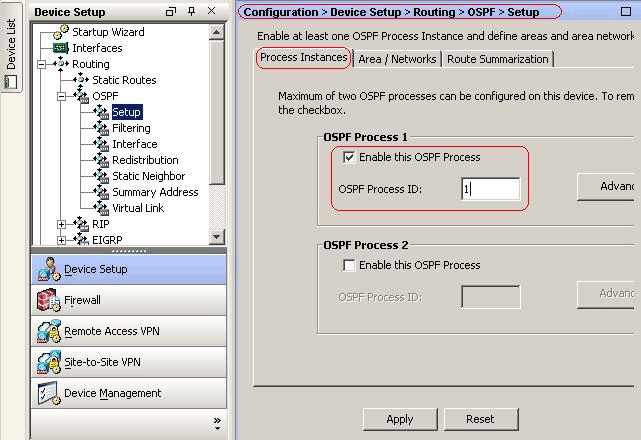

Activez le processus de routage OSPF dans l'onglet Setup > Process Instances, comme illustré dans cette image. Dans cet exemple, le processus d'ID OSPF est 1.

-

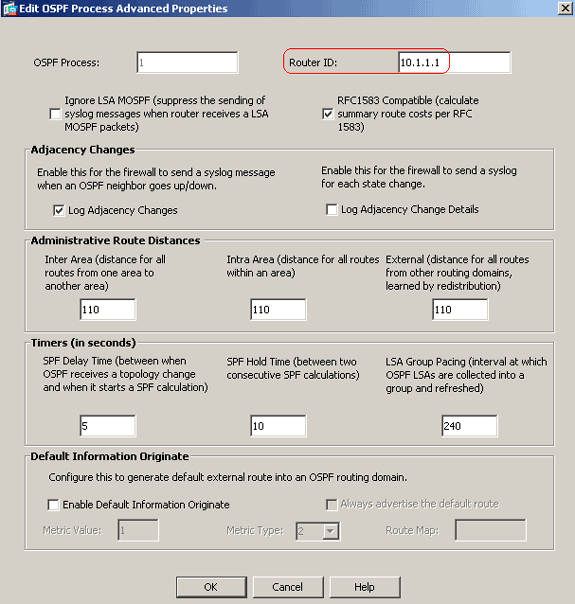

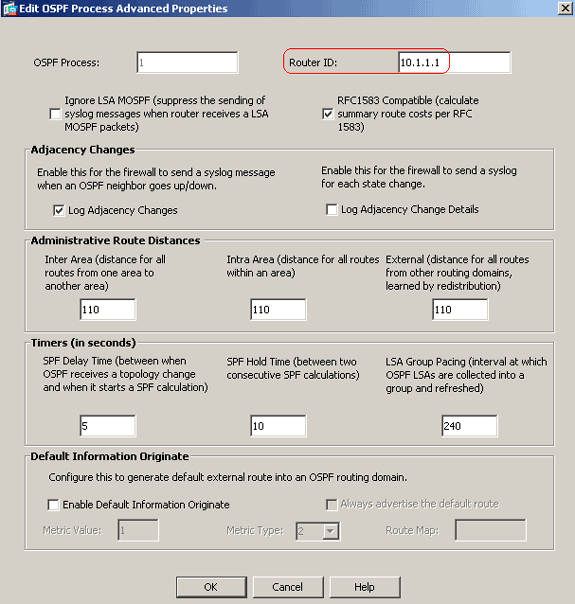

Vous pouvez cliquer sur Advanced dans l'onglet Setup > Process Instances afin de configurer les paramètres de processus de routage OSPF avancés facultatifs. Vous pouvez modifier des paramètres spécifiques au processus, tels que l'ID de routeur, les modifications de contiguïté, les distances de routage administratives, les compteurs et les paramètres d'origine des informations par défaut.

Cette liste décrit chaque champ :

-

OSPF Process : affiche le processus OSPF que vous configurez. Vous ne pouvez pas modifier cette valeur.

-

Router ID : pour utiliser un ID de routeur fixe, saisissez un ID de routeur au format d'adresse IP dans le champ Router ID. Si vous laissez cette valeur vide, l'adresse IP de plus haut niveau sur l'appliance de sécurité est utilisée comme ID de routeur.

Dans cet exemple, l'ID de routeur est configuré de manière statique avec l'adresse IP de l'interface interne (10.1.1.1).

-

Ignorer LSA MOSPF : cochez cette case afin de supprimer l'envoi de messages du journal système lorsque l'appliance de sécurité reçoit des paquets LSA de type 6 (MOSPF). Ce paramètre est désactivé par défaut.

-

RFC 1583 Compatible : cochez cette case afin de calculer les coûts de route récapitulatifs par RFC 1583. Décochez cette case afin de calculer les coûts de route récapitulatifs par RFC 2328. Afin de minimiser le risque de boucles de routage, tous les périphériques OSPF dans un domaine de routage OSPF doivent avoir une compatibilité RFC définie de manière identique. Ce paramètre est sélectionné par défaut.

-

Adjacency Changes : contient les paramètres qui définissent les modifications de contiguïté qui entraînent l'envoi de messages du journal système.

-

Log Adjacency Changes : cochez cette case afin que l'appliance de sécurité envoie un message de journal système chaque fois qu'un voisin OSPF s'active ou s'arrête. Ce paramètre est sélectionné par défaut.

-

Log Adjacency Changes Detail : cochez cette case afin que l'appliance de sécurité envoie un message de journal système chaque fois qu'un changement d'état se produit, et pas seulement lorsqu'un voisin s'active ou s'arrête. Ce paramètre est désactivé par défaut.

-

-

Administrative Route Distances : contient les paramètres des distances administratives des routes en fonction du type de route.

-

Inter zone : définit la distance administrative pour toutes les routes d'une zone à une autre. Les valeurs valides sont comprises entre 1 et 255. La valeur par défaut est 100.

-

Intra zone (Intra Area) : définit la distance administrative de toutes les routes d'une zone. Les valeurs valides sont comprises entre 1 et 255. La valeur par défaut est 100.

-

External : définit la distance administrative pour toutes les routes d'autres domaines de routage qui sont apprises via la redistribution. Les valeurs valides sont comprises entre 1 et 255. La valeur par défaut est 100.

-

-

Timers : contient les paramètres utilisés pour configurer les compteurs de stimulation LSA et de calcul SPF.

-

SPF Delay Time : indique l'intervalle entre le moment où le protocole OSPF reçoit une modification de topologie et le moment où le calcul SPF commence. Les valeurs valides sont comprises entre 0 et 65535. La valeur par défaut est 5.

-

Temps d'attente SPF : spécifie le temps d'attente entre des calculs SPF consécutifs. Les valeurs valides sont comprises entre 1 et 65534. La valeur par défaut est 10.

-

LSA Group Pacing : spécifie l'intervalle auquel les LSA sont collectées dans un groupe et actualisées, totalisées ou vieillies. Les valeurs valides sont comprises entre 10 et 1800. La valeur par défaut est 240.

-

-

Default Information Originate : contient les paramètres utilisés par un ASBR pour générer une route externe par défaut dans un domaine de routage OSPF.

-

Enable Default Information Originate : cochez cette case pour activer la génération de la route par défaut dans le domaine de routage OSPF.

-

Always advertise the default route : cochez cette case pour toujours annoncer la route par défaut. Cette option est désactivée par défaut.

-

Metric Value : spécifie la métrique OSPF par défaut. Les valeurs valides sont comprises entre 0 et 16777214. La valeur par défaut est 1.

-

Metric Type : spécifie le type de liaison externe associé à la route par défaut annoncée dans le domaine de routage OSPF. Les valeurs valides sont 1 ou 2, indiquant une route externe de type 1 ou 2. La valeur par défaut est 2.

-

Route Map : (facultatif) nom de la route map à appliquer. Le processus de routage génère la route par défaut si le mappage de route est satisfait.

-

-

-

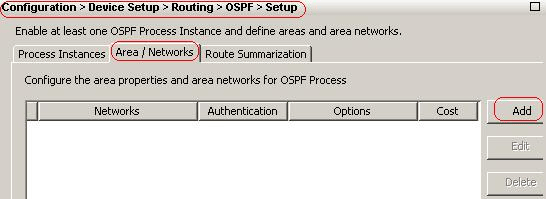

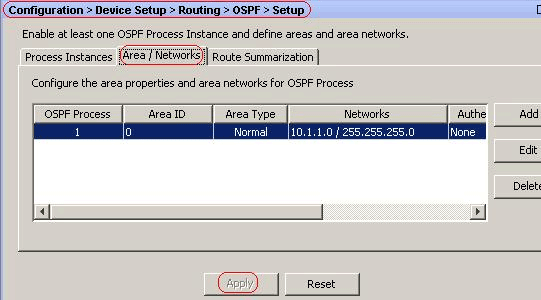

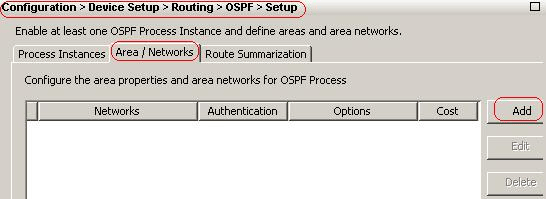

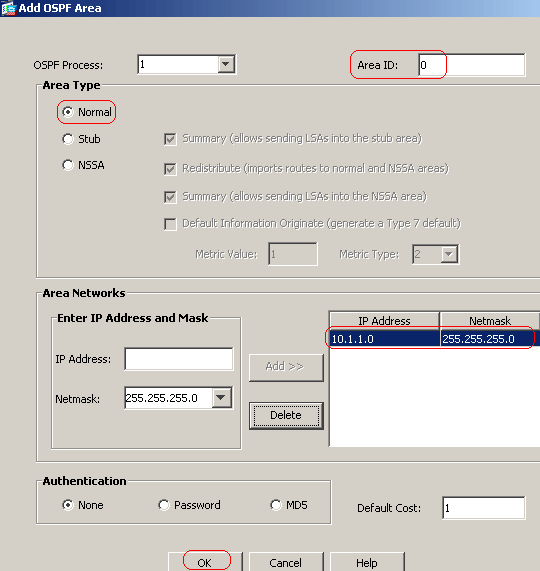

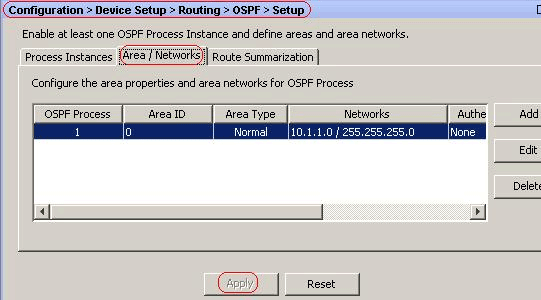

Une fois que vous avez terminé les étapes précédentes, définissez les réseaux et les interfaces qui participent au routage OSPF dans l'onglet Setup > Area/Networks, puis cliquez sur Add comme indiqué dans cette image :

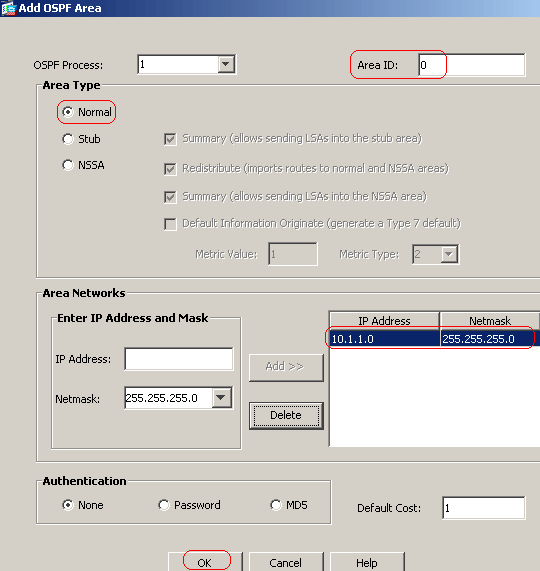

La boîte de dialogue Ajouter une zone OSPF s'affiche.

Dans cet exemple, le seul réseau ajouté est le réseau interne (10.1.1.0/24), car OSPF est activé uniquement sur l'interface interne.

Remarque : seules les interfaces avec une adresse IP qui font partie des réseaux définis participent au processus de routage OSPF.

-

Click OK.

Cette liste décrit chaque champ :

-

Processus OSPF : lorsque vous ajoutez une nouvelle zone, choisissez l'ID du processus OSPF . Si un seul processus OSPF est activé sur l'appliance de sécurité, ce processus est sélectionné par défaut. Lorsque vous modifiez une zone existante, vous ne pouvez pas modifier l'ID de processus OSPF.

-

ID de zone : lorsque vous ajoutez une nouvelle zone, saisissez l'ID de zone. Vous pouvez spécifier l'ID de zone sous la forme d'un nombre décimal ou d'une adresse IP. Les valeurs décimales valides sont comprises entre 0 et 4294967295. Vous ne pouvez pas modifier l'ID de zone lorsque vous modifiez une zone existante.

Dans cet exemple, l'ID de zone est 0.

-

Area Type : contient les paramètres du type de zone en cours de configuration.

-

Normal : choisissez cette option afin de faire de la zone une zone OSPF standard. Cette option est sélectionnée par défaut lorsque vous créez une zone pour la première fois.

-

Stub : choisissez cette option afin de faire de la zone une zone de stub. Les zones de stub ne comportent pas de routeurs ni de zones au-delà. Les zones d’extrémité empêchent les LSA externes AS (LSA de type 5) d’être inondées dans la zone d’extrémité. Lorsque vous créez une zone d'extrémité, vous pouvez décocher la case Résumé afin d'empêcher les LSA récapitulatives (de type 3 et 4) d'être inondées dans la zone.

-

Résumé : lorsque la zone en cours de définition est une zone d'extrémité, décochez cette case afin d'empêcher l'envoi de LSA dans la zone d'extrémité. Cette case à cocher est activée par défaut pour les zones de stub.

-

NSSA : choisissez cette option afin de faire de la zone une zone pas trop réactive. Les NSSA acceptent les LSA de type 7. Lorsque vous créez une NSSA, vous pouvez décocher la case Résumé afin d'empêcher les LSA récapitulatives d'être inondées dans la zone. En outre, vous pouvez décocher la case Redistribuer et activer Default Information Originate afin de désactiver la redistribution de route.

-

Redistribute : décochez cette case afin d'empêcher l'importation de routes dans la NSSA. Cette case à cocher est activée par défaut.

-

Résumé : lorsque la zone en cours de définition est une NSSA, décochez cette case afin d'empêcher l'envoi de LSA dans la zone d'extrémité. Cette case à cocher est activée par défaut pour les NSSA.

-

Default Information Originate : cochez cette case afin de générer une valeur par défaut de type 7 dans la NSSA. Cette case est désactivée par défaut.

-

Metric Value : saisissez une valeur afin de spécifier la valeur de mesure OSPF pour la route par défaut. Les valeurs valides sont comprises entre 0 et 16777214. La valeur par défaut est 1.

-

Metric Type : choisissez une valeur afin de spécifier le type de mesure OSPF pour la route par défaut. Les choix sont 1 (type 1) ou 2 (type 2). La valeur par défaut est 2.

-

-

Area Networks : contient les paramètres qui définissent une zone OSPF.

-

Enter IP Address and Mask : contient les paramètres utilisés pour définir les réseaux de la zone.

-

IP Address : saisissez l'adresse IP du réseau ou de l'hôte à ajouter à la zone. Utilisez 0.0.0.0 avec le masque de réseau 0.0.0.0 pour créer la zone par défaut. Vous ne pouvez utiliser 0.0.0.0 que dans une seule zone.

-

Netmask : choisissez le masque réseau de l'adresse IP ou de l'hôte à ajouter à la zone. Si vous ajoutez un hôte, choisissez le masque 255.255.255.255.

Dans cet exemple, 10.1.1.0/24 est le réseau à configurer.

-

-

Add : ajoute à la zone le réseau défini dans la zone Enter IP Address and Mask. Le réseau ajouté apparaît dans le tableau Area Networks.

-

Delete : supprime le réseau sélectionné du tableau Area Networks.

-

Area Networks : affiche les réseaux définis pour la zone.

-

IP Address : affiche l'adresse IP du réseau.

-

Netmask : affiche le masque réseau du réseau.

-

-

Authentication : contient les paramètres d'authentification de zone OSPF.

-

None : choisissez cette option afin de désactiver l'authentification de zone OSPF. Voici la configuration par défaut .

-

Password : choisissez cette option afin d'utiliser un mot de passe en texte clair pour l'authentification de zone. Cette option n'est pas recommandée en cas de problème de sécurité.

-

MD5 : choisissez cette option afin d'utiliser l'authentification MD5.

-

-

Coût par défaut : spécifiez un coût par défaut pour la zone. Les valeurs valides sont comprises entre 0 et 65535. La valeur par défaut est 1.

-

-

Cliquez sur Apply.

-

Vous pouvez également définir des filtres de routage dans le volet Règles de filtre. Le filtrage de route permet de mieux contrôler les routes qui peuvent être envoyées ou reçues dans les mises à jour OSPF.

-

Vous pouvez éventuellement configurer la redistribution de route. Cisco ASA peut redistribuer les routes découvertes par RIP et EIGRP dans le processus de routage OSPF. Vous pouvez également redistribuer les routes statiques et connectées dans le processus de routage OSPF. Définissez la redistribution de route dans le volet Redistribution.

-

Les paquets Hello OSPF sont envoyés sous forme de paquets de multidiffusion. Si un voisin OSPF est situé sur un réseau non diffusé, vous devez le définir manuellement. Lorsque vous définissez manuellement un voisin OSPF, les paquets Hello sont envoyés à ce voisin sous forme de messages de monodiffusion. Afin de définir des voisins OSPF statiques, accédez au volet Static Neighbor.

-

Les routes apprises d’autres protocoles de routage peuvent être résumées. La métrique utilisée pour annoncer le résumé est la plus petite métrique de toutes les routes plus spécifiques. Les routes récapitulatives permettent de réduire la taille de la table de routage.

L'utilisation de routes récapitulatives pour OSPF entraîne l'annonce par un routeur ASBR OSPF d'une route externe en tant qu'agrégat pour toutes les routes redistribuées couvertes par l'adresse. Seules les routes provenant d’autres protocoles de routage qui sont redistribuées dans OSPF peuvent être récapitulées.

-

Dans le volet Lien virtuel, vous pouvez ajouter une zone à un réseau OSPF et il n'est pas possible de connecter la zone directement à la zone de backbone ; vous devez créer une liaison virtuelle. Une liaison virtuelle connecte deux périphériques OSPF qui ont une zone commune, appelée zone de transit. Un des périphériques OSPF doit être connecté à la zone de backbone.

Configuration de l'authentification OSPF

Cisco ASA prend en charge l'authentification MD5 des mises à jour de routage à partir du protocole de routage OSPF. L’algorithme MD5 dans chaque paquet OSPF empêche l’introduction de messages de routage faux ou non autorisés provenant de sources non approuvées. L'ajout de l'authentification à vos messages OSPF garantit que vos routeurs et Cisco ASA acceptent uniquement les messages de routage provenant d'autres périphériques de routage configurés avec la même clé prépartagée. Sans cette authentification configurée, si quelqu'un introduit sur le réseau un autre périphérique de routage avec des informations de routage différentes ou contraires, les tables de routage de vos routeurs ou de Cisco ASA peuvent être endommagées et une attaque par déni de service peut s'ensuivre. Lorsque vous ajoutez l'authentification aux messages EIGRP envoyés entre vos périphériques de routage (y compris l'ASA), cela empêche l'ajout intentionnel ou accidentel d'un autre routeur au réseau et tout problème.

L'authentification de route OSPF est configurée sur une base par interface. Tous les voisins OSPF sur les interfaces configurées pour l'authentification de message OSPF doivent être configurés avec le même mode et la même clé d'authentification pour que les contiguïtés soient établies.

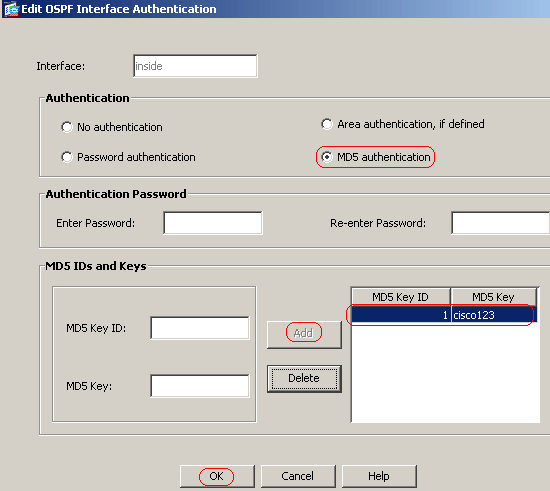

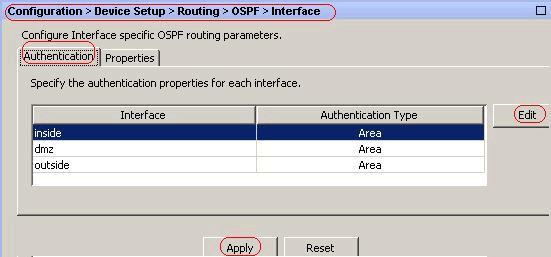

Complétez ces étapes afin d'activer l'authentification MD5 OSPF sur le Cisco ASA :

-

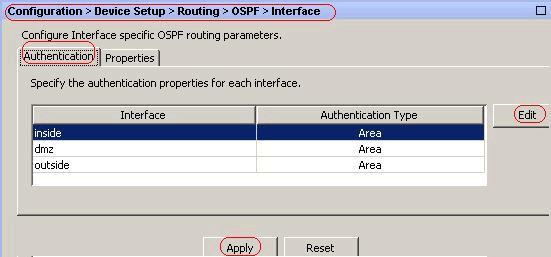

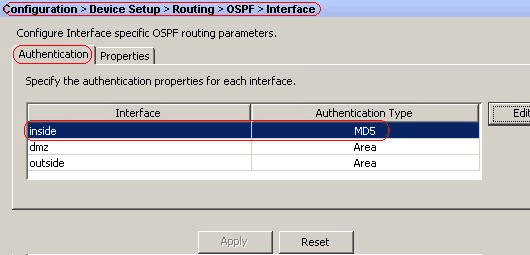

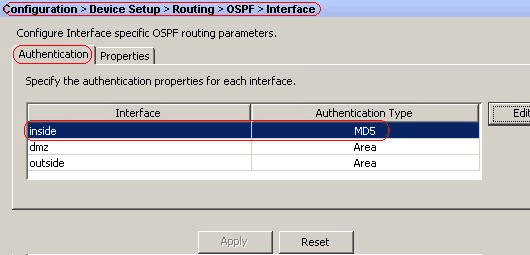

Sur ASDM, accédez à Configuration > Device Setup > Routing > OSPF > Interface, puis cliquez sur Authentication tab comme indiqué dans cette image.

Dans ce cas, OSPF est activé sur l'interface interne.

-

Choisissez l'interface interne, puis cliquez sur Edit.

-

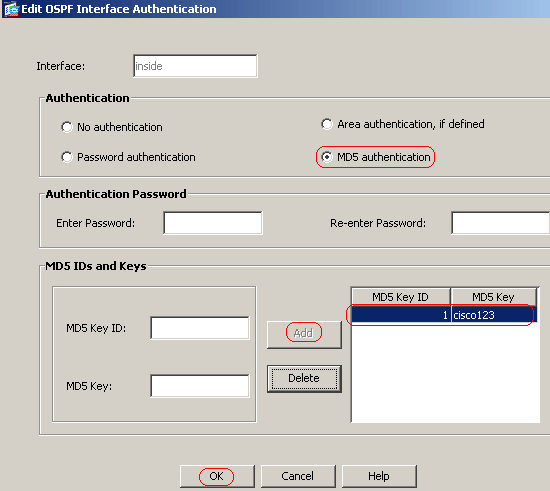

Sous Authentication, choisissez MD5 authentication, et ajoutez ici plus d'informations sur les paramètres d'authentification.

Dans ce cas, la clé pré-partagée est cisco123, et l'ID de clé est 123.

-

Cliquez sur OK, puis sur Apply.

Configuration CLI de Cisco ASA

| Cisco ASA |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names !--- Inside interface configuration interface Ethernet0/1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ospf cost 10 !--- OSPF authentication is configured on the inside interface ospf message-digest-key 1 md5 <removed> ospf authentication message-digest ! !--- Outside interface configuration interface Ethernet0/2 nameif outside security-level 0 ip address 192.168.1.2 255.255.255.0 ospf cost 10 ! !--- Output Suppressed icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-602.bin no asdm history enable arp timeout 14400 ! !--- OSPF Configuration router ospf 1 network 10.1.1.0 255.255.255.0 area 0 log-adj-changes ! !--- This is the static default gateway configuration in order to reach Internet route outside 0.0.0.0 0.0.0.0 192.168.1.1 1 ciscoasa# |

Configuration CLI du routeur Cisco IOS (R2)

| Routeur Cisco IOS (R2) |

|---|

!--- Interface that connects to the Cisco ASA. !--- Notice the OSPF authentication parameters interface Ethernet0 ip address 10.1.1.2 255.255.255.0 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 cisco123 !--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 10.1.1.0 0.0.0.255 area 0 network 172.16.1.0 0.0.0.255 area 0 network 172.16.2.0 0.0.0.255 area 0 |

Configuration CLI du routeur Cisco IOS (R1)

| Routeur Cisco IOS (R1) |

|---|

!--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 172.16.5.0 0.0.0.255 area 0 network 172.16.2.0 0.0.0.255 area 0 |

Configuration CLI du routeur Cisco IOS (R3)

| Routeur Cisco IOS (R3) |

|---|

!--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 172.16.1.0 0.0.0.255 area 0 network 172.16.10.0 0.0.0.255 area 0 |

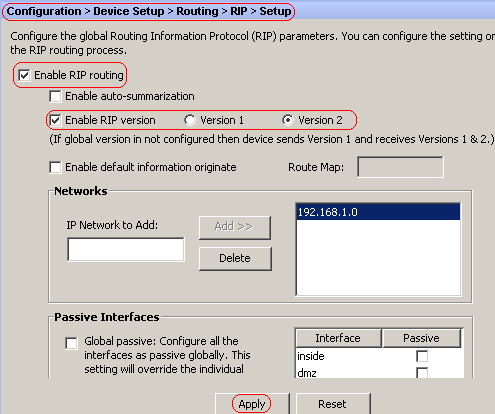

Redistribuer dans OSPF avec ASA

Comme mentionné précédemment, vous pouvez redistribuer des routes dans un processus de routage OSPF à partir d'un autre processus de routage OSPF, d'un processus de routage RIP ou de routes statiques et connectées configurées sur des interfaces compatibles OSPF.

Dans cet exemple, redistribuez les routes RIP dans OSPF avec le schéma de réseau comme indiqué :

Configuration ASDM

-

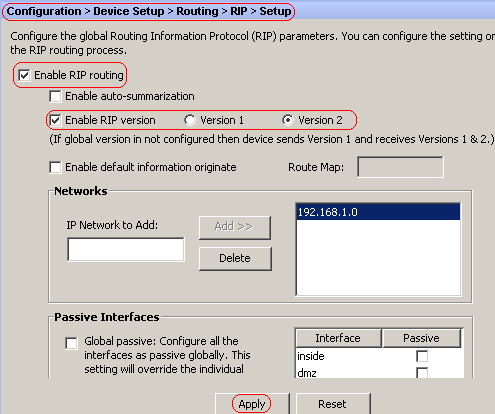

Choisissez Configuration > Device Setup > Routing > RIP > Setup afin d'activer RIP, et ajoutez le réseau 192.168.1.0 comme montré dans cette image.

-

Cliquez sur Apply.

-

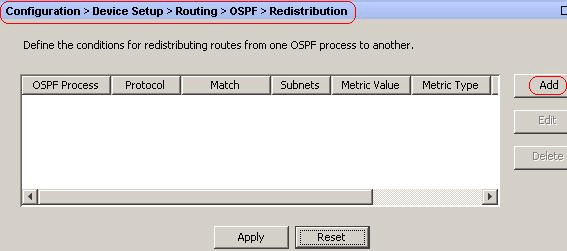

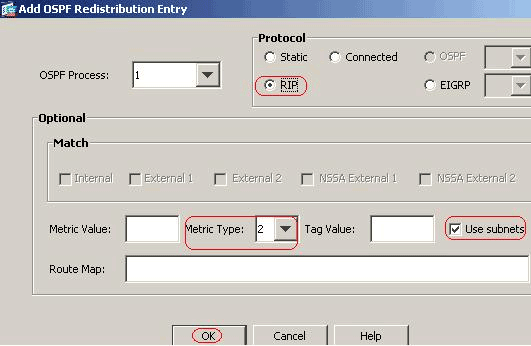

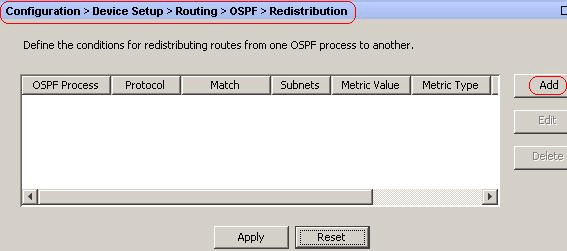

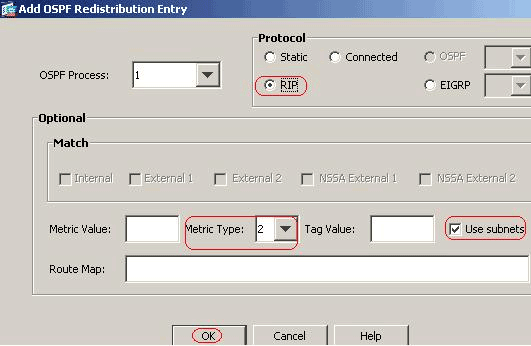

Choisissez Configuration > Device Setup > Routing > OSPF > Redistribution > Add afin de redistribuer les routes RIP dans OSPF.

-

Cliquez sur OK, puis sur Apply.

Configuration CLI équivalente

| Configuration CLI d'ASA pour redistribuer RIP dans OSPF AS |

|---|

router ospf 1 network 10.1.1.0 255.255.255.0 area 0 log-adj-changes redistribute rip subnets router rip network 192.168.1.0 |

Vous pouvez voir la table de routage du routeur IOS voisin (R2) après avoir redistribué les routes RIP dans le système autonome OSPF.

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 4 subnets, 2 masks

O 172.16.10.1/32 [110/11] via 172.16.1.2, 01:17:29, Ethernet1

O 172.16.5.1/32 [110/65] via 172.16.2.2, 01:17:29, Serial1

C 172.16.1.0/24 is directly connected, Ethernet1

C 172.16.2.0/24 is directly connected, Serial1

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, Ethernet0

O E2 192.168.1.0/24 [110/20] via 10.1.1.1, 01:17:29, Ethernet0

!--- Redistributed route adverstied by Cisco ASA

Vérifier

Procédez comme suit pour vérifier votre configuration :

-

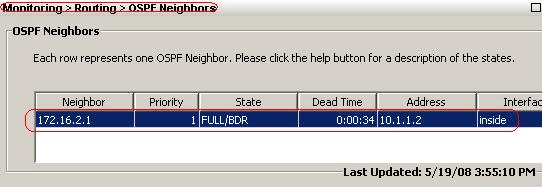

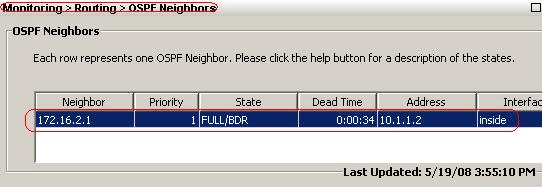

Sur ASDM, vous pouvez naviguer vers Monitoring > Routing > OSPF Neighbors pour voir chacun des voisins OSPF. Cette image montre le routeur interne (R2) comme voisin actif. Vous pouvez également voir l'interface où réside ce voisin, l'ID du routeur voisin, l'état et le temps mort.

-

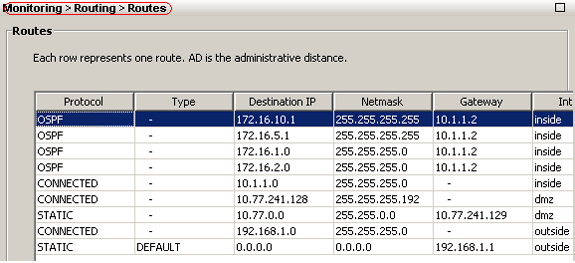

En outre, vous pouvez vérifier la table de routage si vous accédez à Surveillance > Routage > Routes. Dans cette image, les réseaux 172.16.1.0/24, 172.16.2.0/24, 172.16.5.0/24 et 172.16.10.0/24 sont acquis via R2 (10.1.1.2).

-

À partir de l'interface de ligne de commande, vous pouvez utiliser la commande show route afin d'obtenir le même résultat.

ciscoasa#show route Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route Gateway of last resort is 192.168.1.1 to network 0.0.0.0 O 172.16.10.1 255.255.255.255 [110/21] via 10.1.1.2, 0:00:06, inside O 172.16.5.1 255.255.255.255 [110/75] via 10.1.1.2, 0:00:06, inside O 172.16.1.0 255.255.255.0 [110/20] via 10.1.1.2, 0:00:06, inside O 172.16.2.0 255.255.255.0 [110/74] via 10.1.1.2, 0:00:06, inside C 10.1.1.0 255.255.255.0 is directly connected, inside C 10.77.241.128 255.255.255.192 is directly connected, dmz S 10.77.0.0 255.255.0.0 [1/0] via 10.77.241.129, dmz C 192.168.1.0 255.255.255.0 is directly connected, outside S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.1.1, outside -

Vous pouvez également utiliser la commande show ospf database afin d'obtenir des informations sur les réseaux appris et la topologie ospf.

ciscoasa#show ospf database OSPF Router with ID (192.168.1.2) (Process ID 1) Router Link States (Area 0) Link ID ADV Router Age Seq# Checksum Link count 172.16.1.2 172.16.1.2 123 0x80000039 0xfd1d 2 172.16.2.1 172.16.2.1 775 0x8000003c 0x9b42 4 172.16.5.1 172.16.5.1 308 0x80000038 0xb91b 3 192.168.1.2 192.168.1.2 1038 0x80000037 0x29d7 1 Net Link States (Area 0) Link ID ADV Router Age Seq# Checksum 10.1.1.1 192.168.1.2 1038 0x80000034 0x72ee 172.16.1.1 172.16.2.1 282 0x80000036 0x9e68 -

La commande show ospf neighbors est également utile afin de vérifier les voisins actifs et les informations correspondantes. Cet exemple montre les mêmes informations que celles obtenues à l'étape 1 de l'application ASDM.

ciscoasa#show ospf neighbor Neighbor ID Pri State Dead Time Address Interface 172.16.2.1 1 FULL/BDR 0:00:36 10.1.1.2 inside

Dépannage

Cette section fournit des informations qui peuvent faciliter le dépannage des problèmes OSPF.

Configuration de voisinage statique pour un réseau point à point

Si vous avez configuré le réseau OSPF point-à-point non-diffusion sur l'ASA, vous devez définir des voisins OSPF statiques pour annoncer des routes OSPF sur un réseau point-à-point non-diffusion. Référez-vous à Définition de voisins OSPF statiques pour plus d'informations.

Dépannage des commandes

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

-

debug ospf events — Active le débogage des événements OSPF.

ciscoasa(config)#debug ospf events OSPF events debugging is on ciscoasa(config)# int e0/1 ciscoasa(config-if)# no shu ciscoasa(config-if)# OSPF: Interface inside going Up OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: 2 Way Communication to 172.16.2.1 on inside, state 2WAY OSPF: Backup seen Event before WAIT timer on inside OSPF: DR/BDR election on inside OSPF: Elect BDR 172.16.2.1 OSPF: Elect DR 172.16.2.1 DR: 172.16.2.1 (Id) BDR: 172.16.2.1 (Id) OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abd opt 0x2 flag 0x7 len 32 OSPF: Send with youngest Key 1 OSPF: End of hello processing OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x12f3 opt 0x42 flag 0x7 len 32 mtu 1500 state EXSTART OSPF: First DBD and we are not SLAVE OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abd opt 0x42 flag 0x2 len 152 mt u 1500 state EXSTART OSPF: NBR Negotiation Done. We are the MASTER OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abe opt 0x2 flag 0x3 len 132 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Database request to 172.16.2.1 OSPF: sent LS REQ packet to 10.1.1.2, length 12 OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abe opt 0x42 flag 0x0 len 32 mtu 1500 state EXCHANGE OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abf opt 0x2 flag 0x1 len 32 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abf opt 0x42 flag 0x0 len 32 mtu 1500 state EXCHANGE OSPF: Exchange Done with 172.16.2.1 on inside OSPF: Synchronized with 172.16.2.1 on inside, state FULL OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: Neighbor change Event on interface inside OSPF: DR/BDR election on inside OSPF: Elect BDR 192.168.1.2 OSPF: Elect DR 172.16.2.1 OSPF: Elect BDR 192.168.1.2 OSPF: Elect DR 172.16.2.1 DR: 172.16.2.1 (Id) BDR: 192.168.1.2 (Id) OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processingRemarque : reportez-vous à la section debug ospf du document Cisco Security Appliance Command Reference, Version 8.0 pour plus d'informations sur diverses commandes utiles pour le dépannage du problème.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

19-Feb-2014

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires