Configuration du concentrateur Cisco VPN 3000 en vue de blocage à l'aide de filtres et d'affectations de filtre RADIUS

Contenu

Introduction

Dans cet exemple de configuration, nous voulons utiliser des filtres pour autoriser un utilisateur à accéder à un seul serveur (10.1.1.2) à l'intérieur du réseau et bloquer l'accès à toutes les autres ressources. Le concentrateur Cisco VPN 3000 peut être configuré pour contrôler l'accès aux ressources réseau IPsec, PPTP (Point-to-Point Tunneling Protocol) et L2TP client à l'aide de filtres. Les filtres sont constitués de règles, qui sont similaires aux listes d’accès d’un routeur. Si un routeur a été configuré pour :

access-list 101 permit ip any host 10.1.1.2 access-list 101 deny ip any any

l'équivalent du concentrateur VPN serait de configurer un filtre avec des règles.

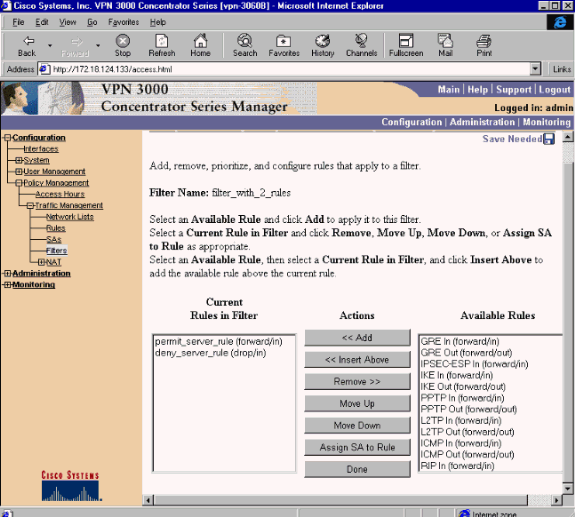

Notre première règle de concentrateur VPN est permit_server_rule, ce qui équivaut à la commande permit ip any host 10.1.1.2 du routeur. Notre deuxième règle de concentrateur VPN est deny_server_rule qui équivaut à la commande deny ip any any any du routeur.

Notre filtre de concentrateur VPN est filter_with_2_rules, ce qui équivaut à la liste d'accès 101 du routeur ; il utilise permit_server_rule et deny_server_rule (dans cet ordre). On suppose que les clients peuvent se connecter correctement avant d'ajouter des filtres ; ils reçoivent leurs adresses IP d'un pool sur le concentrateur VPN.

Reportez-vous à PIX/ASA 7.x ASDM : Restreindre l'accès réseau des utilisateurs VPN d'accès à distance afin d'en savoir plus sur le scénario où PIX/ASA 7.x bloque l'accès des utilisateurs VPN.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Les informations de ce document sont basées sur le concentrateur VPN Cisco 3000 version 2.5.2.D.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

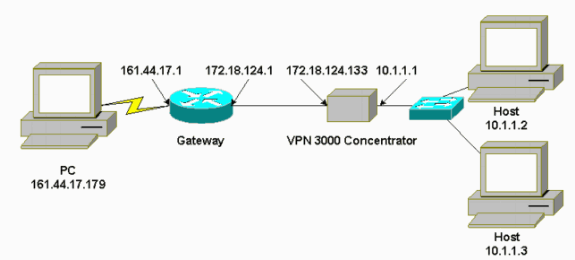

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration VPN 3000

Complétez ces étapes afin de configurer le concentrateur VPN 3000.

-

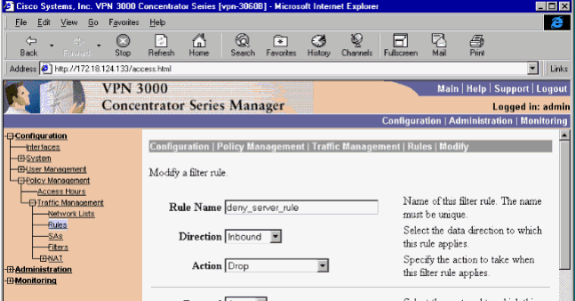

Choisissez Configuration > Policy Management > Traffic Management > Rules > Add et définissez la première règle de concentrateur VPN appelée permit_server_rule avec les paramètres suivants :

-

Direction - Entrant

-

Action—Transfert

-

Adresse source : 255.255.255.255

-

Adresse de destination : 10.1.1.2

-

Masque générique—0.0.0.0

-

-

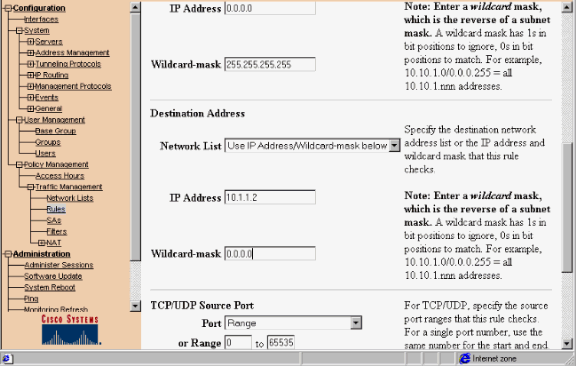

Dans la même zone, définissez la deuxième règle du concentrateur VPN appelée deny_server_rule avec les valeurs par défaut suivantes :

-

Direction - Entrant

-

Action—Déposer

-

Adresses source et de destination de tout type (255.255.255.255) :

-

-

Choisissez Configuration > Policy Management > Traffic Management > Filters et ajoutez votre filtre filter_with_2_rules.

-

Ajoutez les deux règles à filter_with_2_rules :

-

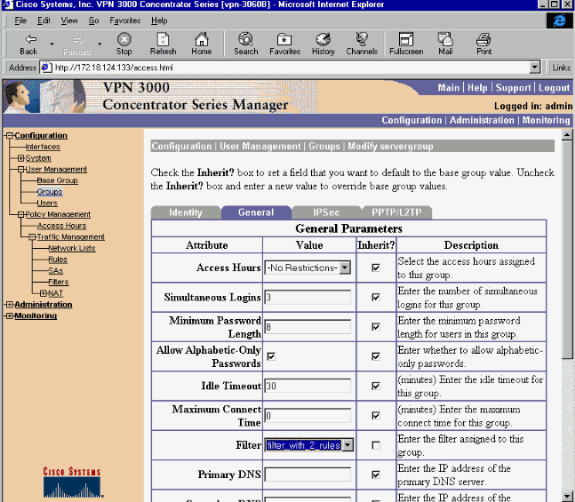

Choisissez Configuration > User Management > Groups et appliquez le filtre au groupe :

Filtres d'un tunnel VPN LAN à LAN

À partir du code de concentrateur VPN 3.6 et des versions ultérieures, vous pouvez filtrer le trafic pour chaque tunnel VPN IPsec LAN à LAN. Par exemple, si vous construisez un tunnel LAN à LAN vers un autre concentrateur VPN avec l'adresse 172.16.1.1 et que vous voulez autoriser l'accès au tunnel de l'hôte 10.1.1.2 pendant que vous refusez tout autre trafic, vous pouvez appliquer filter_with_2_rules lorsque vous choisissez Configuration > System > Tunneling Protocols > IPSec > LAN-to-LAN Modifiez et sélectionnez filter_with_2_rules sous Filter.

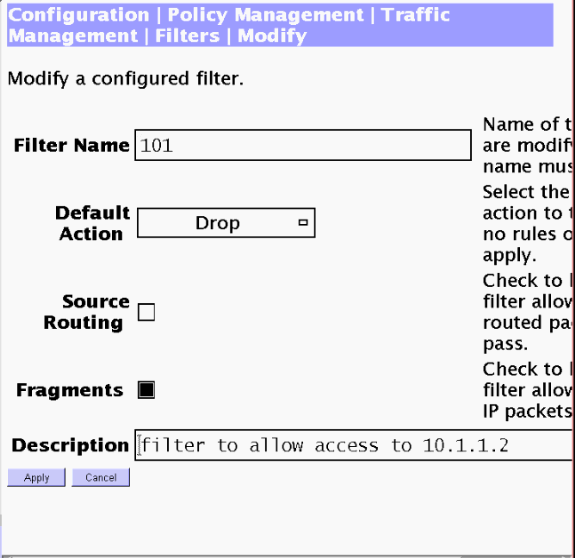

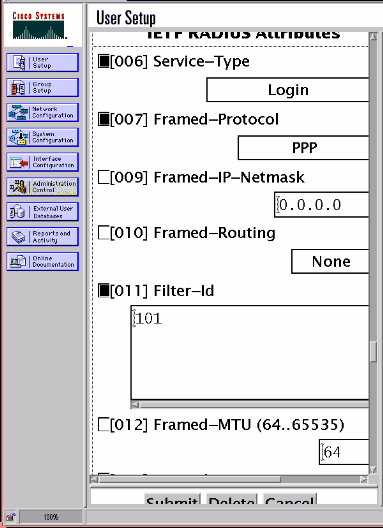

Configuration VPN 3000 - affectation de filtre RADIUS

Il est également possible de définir un filtre dans le concentrateur VPN, puis de transmettre le numéro de filtre à partir d'un serveur RADIUS (en termes RADIUS, l'attribut 11 est Filter-id), de sorte que lorsque l'utilisateur est authentifié sur le serveur RADIUS, l'ID de filtre est associé à cette connexion. Dans cet exemple, l'hypothèse est que l'authentification RADIUS pour les utilisateurs du concentrateur VPN est déjà opérationnelle et que seul l'ID de filtre doit être ajouté.

Définissez le filtre sur le concentrateur VPN comme dans l'exemple précédent :

Configuration du serveur CSNT - affectation de filtre RADIUS

Configurez l'attribut 11, Filter-id sur le serveur Cisco Secure NT sur 101 :

Debug - affectation de filtre RADIUS

Si AUTHDECODE (1-13 Severity) est activé dans le concentrateur VPN, le journal indique que le serveur Cisco Secure NT envoie la liste d'accès 101 dans l'attribut 11 (0x0B) :

207 01/24/2001 11:27:58.100 SEV=13 AUTHDECODE/0 RPT=228 0000: 020C002B 768825C5 C29E439F 4C8A727A ...+v.%...C.L.rz 0010: EA7606C5 06060000 00020706 00000001 .v.............. 0020: 0B053130 310806FF FFFFFF ..101......

Vérification

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

À des fins de dépannage uniquement, vous pouvez activer le débogage de filtre lorsque vous choisissez Configuration > System > Events > Classes et ajoutez FILTERDBG class avec Severity to Log = 13. Dans les règles, modifiez l'action par défaut de Forward (ou Drop) en Forward and Log (ou Drop and Log). Lorsque le journal des événements est récupéré à Monitoring > Event Log, il doit afficher des entrées telles que :

221 12/21/2000 14:20:17.190 SEV=9 FILTERDBG/1 RPT=62 Deny In: intf 1038, ICMP, Src 10.99.99.1, Dest 10.1.1.3, Type 8 222 12/21/2000 14:20:18.690 SEV=9 FILTERDBG/1 RPT=63 Deny In: intf 1038, ICMP, Src 10.99.99.1, Dest 10.1.1.3, Type 8

Informations connexes

- Négociation IPSec/Protocoles IKE

- Concentrateur VPN 3000 - Forum aux questions

- Prise en charge RADIUS

- Prise en charge des concentrateurs Cisco VPN 3000

- Prise en charge du client Cisco VPN 3000

- Prise en charge de Cisco Secure ACS pour Windows

- Request For Comments (RFC)

- Support et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

07-Mar-2007 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires