Exemple de configuration du serveur de contiguïté de monodiffusion ASR 1000 OTV

Contenu

Introduction

Ce document décrit comment configurer le serveur de contiguïté monodiffusion Overlay Transport Virtualization (OTV) sur la plate-forme Cisco Aggregation Services Router (ASR) 1000. Étant donné que la diffusion OTV traditionnelle nécessite la multidiffusion sur le cloud du fournisseur d'accès à Internet (FAI), le serveur de contiguïté de monodiffusion vous permet d'exploiter la fonctionnalité OTV sans nécessiter de prise en charge et de configuration de la multidiffusion.

OTV étend la topologie de couche 2 (L2) sur les différents sites physiques, ce qui permet aux périphériques de communiquer au niveau de couche 2 via un fournisseur de couche 3 (L3). Les périphériques du site 1 pensent qu'ils se trouvent sur le même domaine de diffusion que ceux du site 2.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration de la connexion virtuelle Ethernet (EVC)

- Configuration de base de couche 2 et de couche 3 sur la plate-forme ASR

Components Used

Les informations de ce document sont basées sur l'ASR 1002 avec Cisco IOS® Version asr1000rp1-adventerprise.03.09.00.S.153-2.S.bin.

Votre système doit respecter ces exigences pour mettre en oeuvre la fonctionnalité OTV sur la plate-forme ASR 1000 et Cisco Cloud Services Router (CSR) 1000V :

- Cisco IOS-XE version 3.9S ou ultérieure

- Unité de transmission maximale (MTU) de 1542 ou plus

- Accessibilité monodiffusion entre les sites

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

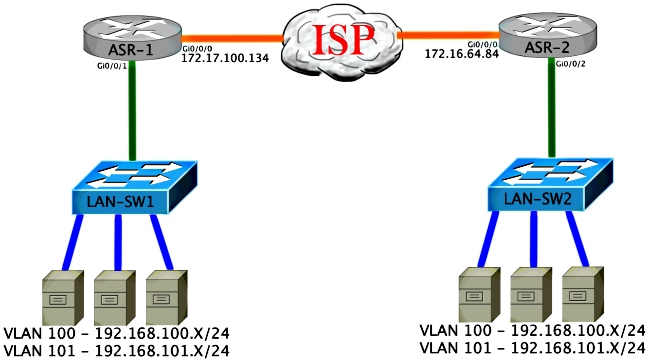

Schéma du réseau avec connectivité de base de couche 2/couche 3

Connectivité L2/L3 de base

Commencez par une configuration de base. L'interface interne de l'ASR est configurée pour les instances de service pour le trafic dot1q. L'interface de jointure OTV est l'interface externe de couche 3 du WAN.

ASR-1

interface GigabitEthernet0/0/0

description OTV-WAN-Connection

mtu 9216

ip address 172.17.100.134 255.255.255.0

negotiation auto

cdp enable

ASR-2

interface GigabitEthernet0/0/0

description OTV-WAN-Connection

mtu 9216

ip address 172.16.64.84 255.255.255.0

negotiation auto

cdp enable

Étant donné qu'OTV ajoute un en-tête de 42 octets, vous devez vérifier que le FAI dépasse la taille MTU minimale d'un site à l'autre. Pour effectuer cette vérification, envoyez un paquet de taille 1514 avec le bit DF défini. Cela donne au FAI la charge utile requise plus la balise ne pas fragmenter sur le paquet afin de simuler un paquet OTV. Si vous ne pouvez pas envoyer de requête ping sans le bit DF, vous avez un problème de routage. Si vous pouvez envoyer une requête ping sans lui, mais que vous ne pouvez pas envoyer de requête ping avec le bit DF défini, vous avez un problème de MTU. Une fois que vous avez réussi, vous êtes prêt à ajouter le mode monodiffusion OTV à vos ASR de site.

ASR-1#ping 172.17.100.134 size 1514 df-bit

Type escape sequence to abort.

Sending 5, 1514-byte ICMP Echos to 172.17.100.134, timeout is 2 seconds:

Packet sent with the DF bit set

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

L'interface interne est un port L2 configuré avec des instances de service pour les paquets balisés L2 dot1q. Il crée un domaine de pont de site interne. Dans cet exemple, il s’agit du VLAN1 non balisé. Le domaine de pont de site interne est utilisé pour la communication de plusieurs périphériques OTV sur le même site. Cela leur permet de communiquer et de déterminer quel périphérique est l'AED (Authoritative Edge Device) pour quel domaine de pont.

L'instance de service doit être configurée dans un domaine de pont qui utilise la superposition.

ASR-1

interface GigabitEthernet0/0/1

no ip address

negotiation auto

cdp enable

service instance 1 ethernet

encapsulation untagged

bridge-domain 1

!

service instance 50 ethernet

encapsulation dot1q 100

bridge-domain 200

!

service instance 51 ethernet

encapsulation dot1q 101

bridge-domain 201

ASR-2

interface GigabitEthernet0/0/2

no ip address

negotiation auto

cdp enable

service instance 1 ethernet

encapsulation untagged

bridge-domain 1

!

service instance 50 ethernet

encapsulation dot1q 100

bridge-domain 200

!

service instance 51 ethernet

encapsulation dot1q 101

bridge-domain 201

Configuration minimale du serveur de contiguïté monodiffusion OTV

Il s'agit d'une configuration de base qui ne nécessite que quelques commandes pour configurer le serveur de contiguïté et les interfaces de jointure/interne.

Configurez le domaine de pont du site local, qui est VLAN1 sur le LAN dans cet exemple. L'identificateur de site est spécifique à chaque emplacement physique.Cet exemple comporte deux emplacements distants qui sont physiquement indépendants l'un de l'autre. Configurez le site 1 et le site 2 en conséquence.

ASR-1

Config t

otv site bridge-domain 1

otv site-identifier 0000.0000.0001

ASR-2

Config t

otv site bridge-domain 1

otv site-identifier 0000.0000.0002

Construisez la superposition pour chaque côté. Configurez la superposition, appliquez l'interface de jointure et ajoutez la configuration du serveur de contiguïté de chaque côté. Cet exemple présente ASR-1 comme serveur de contiguïté et ASR-2 comme client.

Ajoutez les deux domaines de pont que vous souhaitez étendre. Notez que vous n'étendez pas le domaine du pont de site, uniquement les deux VLAN nécessaires. Créez une instance de service distincte pour les interfaces de superposition pour appeler les domaines de pont 200 et 201. Appliquez les balises dot1q 100 et 101 respectivement.

ASR-1

Config t

interface Overlay1

no ip address

otv join-interface GigabitEthernet0/0/0

otv use-adjacency-server 172.17.100.134 unicast-only

otv adjacency-server unicast-only

service instance 10 ethernet

encapsulation dot1q 100

bridge-domain 200

service instance 11 ethernet

encapsulation dot1q 101

bridge-domain 201

ASR-2

Config t

interface Overlay1

no ip address

otv join-interface GigabitEthernet0/0/0

otv use-adjacency-server 172.17.100.134 unicast-only

service instance 10 ethernet

encapsulation dot1q 100

bridge-domain 200

service instance 11 ethernet

encapsulation dot1q 101

bridge-domain 201

À ce stade, la contiguïté de monodiffusion ASR à ASR OTV est terminée et active. Les voisins sont détectés et l'ASR doit être compatible AED pour les VLAN qui ont besoin d'être étendus

ASR-1#show otv

Overlay Interface Overlay1

VPN name : None

VPN ID : 1

State : UP

AED Capable : Yes

Join interface(s) : GigabitEthernet0/0/0

Join IPv4 address : 172.17.100.134

Tunnel interface(s) : Tunnel0

Encapsulation format : GRE/IPv4

Site Bridge-Domain : 1

Capability : Unicast-only

Is Adjacency Server : Yes

Adj Server Configured : Yes

Prim/Sec Adj Svr(s) :172.17.100.134

ASR-1#show otv isis neigh

Tag Overlay1:

System Id Type Interface IP Address State Holdtime Circuit Id

ASR-2 L1 Ov1 172.16.64.84 UP 25 ASR-1.01

ASR-2#show otv

Overlay Interface Overlay1

VPN name : None

VPN ID : 1

State : UP

AED Capable : Yes

Join interface(s) : GigabitEthernet0/0/0

Join IPv4 address : 172.16.64.84

Tunnel interface(s) : Tunnel0

Encapsulation format : GRE/IPv4

Site Bridge-Domain : 1

Capability : Unicast-only

Is Adjacency Server : No

Adj Server Configured : Yes

Prim/Sec Adj Svr(s) : 172.17.100.134

ASR-2#show otv isis neigh

Tag Overlay1:

System Id Type Interface IP Address State Holdtime Circuit Id

ASR-1 L1 Ov1 172.17.100.134 UP 8 ASR-1.01

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

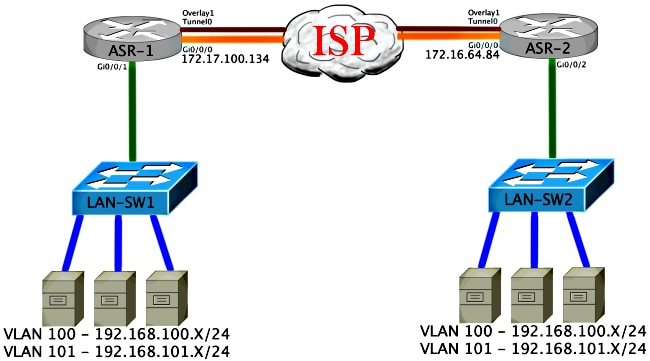

Schéma du réseau avec OTV

Commandes de vérification et sortie attendue

Ce résultat montre que les VLAN 100 et 101 sont étendus. L'ASR est l'AED, et l'interface interne et l'instance de service qui mappe les VLAN sont visibles dans le résultat.

ASR-1#show otv vlan

Key: SI - Service Instance

Overlay 1 VLAN Configuration Information

Inst VLAN Bridge-Domain Auth Site Interface(s)

0 100 200 yes Gi0/0/1:SI50

0 101 201 yes Gi0/0/1:SI51

Total VLAN(s): 2

Total Authoritative VLAN(s): 2

ASR-2#show otv vlan

Key: SI - Service Instance

Overlay 1 VLAN Configuration Information

Inst VLAN Bridge-Domain Auth Site Interface(s)

0 100 200 yes Gi0/0/2:SI50

0 101 201 yes Gi0/0/2:SI51

Total VLAN(s): 2

Total Authoritative VLAN(s): 2

Afin de valider que les VLAN sont étendus, exécutez une requête ping de site à site. L’hôte 192.168.100.2 se trouve sur le site 1 et l’hôte 192.168.100.3 se trouve sur le site 2. Les premières requêtes ping sont censées échouer lorsque vous construisez ARP localement et à travers OTV de l'autre côté.

LAN-SW1#ping 192.168.100.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.100.3, timeout is 2 seconds:

...!!

Success rate is 40 percent (2/5), round-trip min/avg/max = 1/5/10 ms

LAN-SW1#ping 192.168.100.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.100.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

LAN-SW1#ping 192.168.100.3 size 1500 df-bit

Type escape sequence to abort.

Sending 5, 1500-byte ICMP Echos to 192.168.100.3, timeout is 2 seconds:

Packet sent with the DF bit set

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

Afin de s'assurer que la table MAC et les tables de routage OTV sont correctement construites avec le périphérique local et que vous apprenez l'adresse MAC du périphérique distant, utilisez la commande show otv route.

LAN-SW1#show int vlan 100

Vlan100 is up, line protocol is up

Hardware is Ethernet SVI, address is 0c27.24cf.abd1 (bia 0c27.24cf.abd1)

Internet address is 192.168.100.2/24

LAN-SW2#show int vlan 100

Vlan100 is up, line protocol is up

Hardware is Ethernet SVI, address is b4e9.b0d3.6a51 (bia b4e9.b0d3.6a51)

Internet address is 192.168.100.3/24

ASR-1#show otv route vlan 100

Codes: BD - Bridge-Domain, AD - Admin-Distance,

SI - Service Instance, * - Backup Route

OTV Unicast MAC Routing Table for Overlay1

Inst VLAN BD MAC Address AD Owner Next Hops(s)

----------------------------------------------------------

0 100 200 0c27.24cf.abaf 40 BD Eng Gi0/0/1:SI50

0 100 200 0c27.24cf.abd1 40 BD Eng Gi0/0/1:SI50 <--- Local mac is

pointing to the physical interface

0 100 200 b4e9.b0d3.6a04 50 ISIS ASR-2

0 100 200 b4e9.b0d3.6a51 50 ISIS ASR-2 <--- Remote

mac is pointing across OTV to ASR-2

4 unicast routes displayed in Overlay1

----------------------------------------------------------

4 Total Unicast Routes Displayed

ASR-2#show otv route vlan 100

Codes: BD - Bridge-Domain, AD - Admin-Distance,

SI - Service Instance, * - Backup Route

OTV Unicast MAC Routing Table for Overlay1

Inst VLAN BD MAC Address AD Owner Next Hops(s)

----------------------------------------------------------

0 100 200 0c27.24cf.abaf 50 ISIS ASR-1

0 100 200 0c27.24cf.abd1 50 ISIS ASR-1 <--- Remote

mac is pointing across OTV to ASR-1

0 100 200 b4e9.b0d3.6a04 40 BD Eng Gi0/0/2:SI50

0 100 200 b4e9.b0d3.6a51 40 BD Eng Gi0/0/2:SI50 <--- Local mac is

pointing to the physical interface

4 unicast routes displayed in Overlay1

----------------------------------------------------------

4 Total Unicast Routes Displayed

Problème courant

Le message d'erreur Lorsque OTV ne forme pas dans le résultat indique que l'ASR n'est pas compatible AED. Cela signifie que l'ASR ne transmet pas les VLAN à travers OTV. Il existe plusieurs causes possibles, mais la plus courante est que les ASR n'ont pas de connectivité entre les sites. Vérifiez la connectivité de couche 3 et le trafic bloqué éventuel vers le port UDP 8472, réservé à OTV. Une autre cause possible de cette condition est lorsque le domaine de pont de site interne n'est pas configuré. Cela crée une condition dans laquelle l'ASR ne peut pas devenir l'AED, car il n'est pas certain qu'il soit le seul ASR sur le site.

ASR-1#show otv

Overlay Interface Overlay1

VPN name : None

VPN ID : 1

State : UP

AED Capable : No, overlay DIS not elected <--- Local OTV site cannot

see the remote neighbor

Join interface(s) : GigabitEthernet0/0/0

Join IPv4 address : 172.17.100.134

Tunnel interface(s) : Tunnel0

Encapsulation format : GRE/IPv4

Site Bridge-Domain : 1

Capability : Unicast-only

Is Adjacency Server : Yes

Adj Server Configured : Yes

Prim/Sec Adj Svr(s) : 172.17.100.134

ASR-2#show otv

Overlay Interface Overlay1

VPN name : None

VPN ID : 1

State : UP

AED Capable : No, overlay DIS not elected <--- Local OTV site cannot

see the remote neighbor

Join interface(s) : GigabitEthernet0/0/0

Join IPv4 address :172.16.64.84

Tunnel interface(s) : Tunnel0

Encapsulation format : GRE/IPv4

Site Bridge-Domain : 1

Capability : Unicast-only

Is Adjacency Server : No

Adj Server Configured : Yes

Prim/Sec Adj Svr(s) : 172.17.100.134

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Création de capture de paquets sur l'interface de jointure afin de voir les HELLO OTV

Vous pouvez utiliser le périphérique de capture de paquets intégré sur l'ASR afin d'aider à résoudre les problèmes éventuels.

Afin de créer une liste de contrôle d'accès (ACL) pour minimiser l'impact et les captures sursaturées, saisissez :

ip access-list extended CAPTURE

permit udp host 172.17.100.134 host 172.16.64.84 eq 8472

permit udp host 172.16.64.84 host 172.17.100.134 eq 8472

Afin de configurer la capture pour détecter l'interface de jointure dans les deux directions sur les deux ASR, entrez :

monitor capture 1 buffer circular access-list CAPTURE interface g0/0/0 both

Pour démarrer la capture, saisissez :

monitor capture 1 start

*Nov 14 15:21:37.746: %BUFCAP-6-ENABLE: Capture Point 1 enabled.

<wait a few min>

monitor capture 1 stop

*Nov 14 15:22:03.213: %BUFCAP-6-DISABLE: Capture Point 1 disabled.

show mon cap 1 buffer brief

La sortie de la mémoire tampon montre que les paquets HELLO dans la capture en sortie et en entrée depuis le voisin et localement. Lorsqu'ils sont activés sur les deux ASR et capturés bidirectionnellement, les mêmes paquets quittent d'un côté et entrent de l'autre dans la capture.

Les deux premiers paquets de l'ASR-1 n'ont pas été interceptés dans l'ASR-2, vous devez donc décaler la capture de trois secondes afin de compenser le temps et les deux paquets supplémentaires qui mènent la sortie de l'ASR-1.

ASR-1#show mon cap 1 buff bri

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

0 1464 0.000000 172.17.100.134 -> 172.16.64.84 UDP * not in

ASR-2 cap

1 150 0.284034 172.17.100.134 -> 172.16.64.84 UDP * not in

ASR-2 cap

2 1464 3.123047 172.17.100.134 -> 172.16.64.84 UDP

3 1464 6.000992 172.17.100.134 -> 172.16.64.84 UDP

4 110 6.140044 172.17.100.134 -> 172.16.64.84 UDP

5 1464 6.507029 172.16.64.84 -> 172.17.100.134 UDP

6 1464 8.595022 172.17.100.134 -> 172.16.64.84 UDP

7 150 9.946994 172.17.100.134 -> 172.16.64.84 UDP

8 1464 11.472027 172.17.100.134 -> 172.16.64.84 UDP

9 110 14.600012 172.17.100.134 -> 172.16.64.84 UDP

10 1464 14.679018 172.17.100.134 -> 172.16.64.84 UDP

11 1464 15.696015 172.16.64.84 -> 172.17.100.134 UDP

12 1464 17.795009 172.17.100.134 -> 172.16.64.84 UDP

13 150 18.903997 172.17.100.134 -> 172.16.64.84 UDP

14 1464 21.017989 172.17.100.134 -> 172.16.64.84 UDP

15 110 23.151045 172.17.100.134 -> 172.16.64.84 UDP

16 1464 24.296026 172.17.100.134 -> 172.16.64.84 UDP

17 1464 25.355029 172.16.64.84 -> 172.17.100.134 UDP

18 1464 27.053998 172.17.100.134 -> 172.16.64.84 UDP

19 150 27.632023 172.17.100.134 -> 172.16.64.84 UDP

20 1464 30.064999 172.17.100.134 -> 172.16.64.84 UDP

21 110 32.358035 172.17.100.134 -> 172.16.64.84 UDP

22 1464 32.737013 172.17.100.134 -> 172.16.64.84 UDP

23 1464 32.866004 172.16.64.84 -> 172.17.100.134 UDP

24 1464 35.338032 172.17.100.134 -> 172.16.64.84 UDP

25 150 35.709015 172.17.100.134 -> 172.16.64.84 UDP

26 1464 38.054990 172.17.100.134 -> 172.16.64.84 UDP

27 110 40.121048 172.17.100.134 -> 172.16.64.84 UDP

28 1464 41.194042 172.17.100.134 -> 172.16.64.84 UDP

29 1464 42.196041 172.16.64.84 -> 172.17.100.134 UDP

ASR-2#show mon cap 1 buff bri

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

0 1464 0.000000 172.17.100.134 -> 172.16.64.84 UDP

1 1464 2.878952 172.17.100.134 -> 172.16.64.84 UDP

2 110 3.018004 172.17.100.134 -> 172.16.64.84 UDP

3 1464 3.383982 172.16.64.84 -> 172.17.100.134 UDP

4 1464 5.471975 172.17.100.134 -> 172.16.64.84 UDP

5 150 6.824954 172.17.100.134 -> 172.16.64.84 UDP

6 1464 8.349988 172.17.100.134 -> 172.16.64.84 UDP

7 110 11.476980 172.17.100.134 -> 172.16.64.84 UDP

8 1464 11.555971 172.17.100.134 -> 172.16.64.84 UDP

9 1464 12.572968 172.16.64.84 -> 172.17.100.134 UDP

10 1464 14.672969 172.17.100.134 -> 172.16.64.84 UDP

11 150 15.780965 172.17.100.134 -> 172.16.64.84 UDP

12 1464 17.895965 172.17.100.134 -> 172.16.64.84 UDP

13 110 20.027998 172.17.100.134 -> 172.16.64.84 UDP

14 1464 21.174002 172.17.100.134 -> 172.16.64.84 UDP

15 1464 22.231998 172.16.64.84 -> 172.17.100.134 UDP

16 1464 23.930951 172.17.100.134 -> 172.16.64.84 UDP

17 150 24.508976 172.17.100.134 -> 172.16.64.84 UDP

18 1464 26.942959 172.17.100.134 -> 172.16.64.84 UDP

19 110 29.235995 172.17.100.134 -> 172.16.64.84 UDP

20 1464 29.614973 172.17.100.134 -> 172.16.64.84 UDP

21 1464 29.743964 172.16.64.84 -> 172.17.100.134 UDP

22 1464 32.215992 172.17.100.134 -> 172.16.64.84 UDP

23 150 32.585968 172.17.100.134 -> 172.16.64.84 UDP

24 1464 34.931958 172.17.100.134 -> 172.16.64.84 UDP

25 110 36.999008 172.17.100.134 -> 172.16.64.84 UDP

26 1464 38.072002 172.17.100.134 -> 172.16.64.84 UDP

27 1464 39.072994 172.16.64.84 -> 172.17.100.134 UDP

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

25-Apr-2014

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires