Utiliser la commande IP NAT pour la configuration

Options de téléchargement

-

ePub (96.9 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (94.7 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit une configuration qui utilise la commande ip nat outside source static et les paquets IP résultent du processus NAT.

Conditions préalables

Exigences

Cisco recommande que vous ayez une connaissance de ce sujet :

Composants utilisés

Les informations de ce document sont basées sur les routeurs de la gamme Cisco 2500 disposant du logiciel Cisco IOS® Version 12.2(27).

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

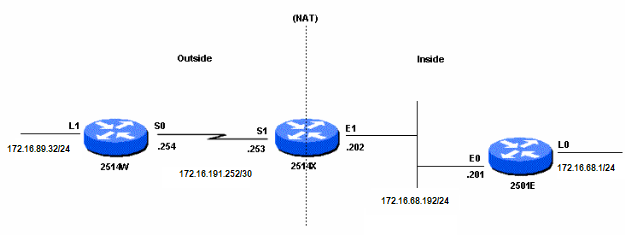

Ce document fournit un exemple de configuration avec l'utilisation de la commande ip nat outside source static et comporte une brève description de ce qui arrive au paquet IP pendant le processus NAT. Considérez la topologie du réseau dans ce document comme exemple.

Configurer

Remarque : Utilisez l'outil Command Lookup Tool pour trouver des informations supplémentaires sur les commandes utilisées dans ce document. Seuls les utilisateurs Cisco enregistrés ont accès aux informations et aux outils internes.

Diagramme du réseau

Ce document utilise cette configuration du réseau.

Diagramme du réseau

Diagramme du réseau

Lorsque vous émettez une requête ping provenant de l'interface de bouclage 1 du routeur 2514W destinée à l'interface de bouclage 0 du routeur 2501E, voici ce qui se produit :

- Sur l'interface externe (S1) du routeur 2514X, le paquet ping apparaît avec l'adresse source (SA) 172.16.89.32 et l'adresse de destination (DA) 172.16.68.1.

- La NAT traduit la SA en adresse locale externe 172.16.68.5 (correspondant à la commande ip nat outside source static configurée sur le routeur 2514X).

- Le routeur 2514X vérifie alors dans sa table de routage qu'il existe une route vers l'adresse 172.16.68.1.

- Si la route n'existe pas, le routeur 2514X rejette le paquet. Dans ce cas, le routeur 2514X a un routage vers 172.16.68.1 via la route statique vers 172.31.1.0. Il transmet le paquet à la destination.

- Le routeur 2501E voit le paquet sur son interface entrante (E0) avec l'adresse source (SA) 172.16.68.5, et l'adresse de destination (DA) 172.16.68.1.

- Il envoie une réponse d’écho ICMP (Internet Control Message Protocol) à 172.16.68.5. S'il n'a pas de route, il rejette le paquet.

- Dans ce cas, la route par défaut est attribuée.

- Par conséquent, il envoie un paquet de réponse au routeur 2514X, avec une SA de 172.16.68.1 et un DA de 172.16.68.5.

- Le routeur 2514X voit le paquet et vérifie qu'une route vers l'adresse 172.16.68.5 existe.

- S'il n'en a pas, il répond avec une réponse d'ICMP inaccessible.

- Dans ce cas, il dispose d'une route vers 172.16.68.5 (à cause de la route statique).

- Il traduit donc de nouveau le paquet vers l'adresse 172.16.89.32 et lui transmet à l'extérieur de son interface externe (S1).

Configurations

Ce document utilise les configurations suivantes :

| Routeur 2514W |

|---|

hostname 2514W ! !--- Output suppressed. interface Loopback1 ip address 172.16.89.32 255.255.255.0 ! interface Ethernet1 no ip address no ip mroute-cache ! interface Serial0 ip address 172.16.191.254 255.255.255.252 no ip mroute-cache ! !--- Output suppressed. ip classless ip route 0.0.0.0 0.0.0.0 172.16.191.253 !--- Default route to forward packets to 2514X. ! !--- Output suppressed. |

| Routeur 2514X |

|---|

hostname 2514X ! !--- Output suppressed. ip nat outside source static 172.16.89.32 172.16.68.5 !--- Outside local address. ! !--- Output suppressed. interface Ethernet1 ip address 172.31.192.202 255.255.255.0 ip nat inside !--- Defines Ethernet 1 as a NAT inside interface. no ip mroute-cache no ip route-cache ! interface Serial1 ip address 172.16.191.253 255.255.255.252 no ip route-cache ip nat outside !--- Defines Serial 1 as a NAT outside interface. clockrate 2000000 ! !--- Output suppressed. ip classless ip route 172.31.1.0 255.255.255.0 172.31.192.201 ip route 172.31.16.0 255.255.255.0 172.16.191.254 !--- Static routes for reaching the loopback interfaces !--- on 2514E and 2514W. ! !--- Output suppressed. |

| Routeur 2501E |

|---|

hostname rp-2501E ! !--- Output suppressed. interface Loopback0 ip address 172.16.68.1 255.255.255.0 ! interface Ethernet0 ip address 172.31.192.201 255.255.255.0 ! !--- Output suppressed. ip classless ip route 0.0.0.0 0.0.0.0 172.31.192.202 !--- Default route to forward packets to 2514X. ! !--- Output suppressed. |

Vérifier

Remarque : seuls les utilisateurs Cisco enregistrés peuvent accéder aux informations et aux outils internes.

Utilisez Cisco CLI Analyzer pour afficher une analyse du résultat de la commande show. L'analyseur Cisco CLI (OIT) prend en charge plusieurs commandes show.

Utilisez la commande show ip nat translations pour vérifier les entrées de traduction, comme le montre ce résultat :

2514X#show ip nat translations Pro Inside global Inside local Outside local Outside global --- --- --- 172.16.68.5 172.16.89.32 2514X#

Dépannage

Cet exemple utilise le débogage de traduction NAT et le débogage de paquets IP pour démontrer le processus NAT.

Remarque : comme les commandes debug génèrent une quantité importante de résultats, utilisez-les uniquement lorsque le trafic sur le réseau IP est faible afin que les autres activités sur le système ne soient pas affectées négativement.

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

Cette sortie est le résultat quand vous utilisez les commandes debug ip packet et debug ip nat simultanément sur le routeur 2514X, tandis que vous envoyez une requête ping depuis l'adresse d'interface loopback1 du routeur 2514W (172.16.89.32) vers l'adresse d'interface loopback0 du routeur 2501 E (172.16.68.1).

Ce résultat montre le premier paquet qui arrive sur l'interface externe du routeur 2514X. L'adresse source 172.16.89.32 est traduite vers l'adresse 172.16.68.5. Le paquet ICMP est transmis à la destination à l'extérieur de l'interface Ethernet1.

5d17h: NAT: s=172.16.89.32->172.16.68.5, d=172.16.68.1 [171] 5d17h: IP: tableid=0, s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), routed via RIB 5d17h: IP: s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), g=172.31.192.201, len 100, forward 5d17h: ICMP type=8, code=0

Cette sortie montre le paquet de retour provenant de 172.16.68.1 avec l'adresse de destination 172.16.68.5, qui est ensuite traduite vers l'adresse 172.16.89.32. Le paquet ICMP résultant est transféré à l’interface Serial1.

5d17h: IP: tableid=0, s=172.16.68.1 (Ethernet0), d=172.16.68.5 (Serial0), routed via RIB 5d17h: NAT: s=172.16.68.1, d=172.16.68.5->172.16.89.32 [171] 5d17h: IP: s=172.16.68.1 (Ethernet0), d=172.16.89.32 (Serial0), g=172.16.191.254, len 100, forward 5d17h: ICMP type=0, code=0

L'échange des paquets ICMP continue. Le processus NAT pour cette sortie de débogage est identique à la sortie précédente.

5d17h: NAT: s=172.16.89.32->172.16.68.5, d=172.16.68.1 [172] 5d17h: IP: tableid=0, s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), routed via RIB 5d17h: IP: s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), g=172.31.192.201, len 100, forward 5d17h: ICMP type=8, code=0 5d17h: IP: tableid=0, s=172.16.68.1 (Ethernet0), d=172.16.68.5 (Serial0), routed via RIB 5d17h: NAT: s=172.16.68.1, d=172.16.68.5->172.16.89.32 [172] 5d17h: IP: s=172.16.68.1 (Ethernet0), d=172.16.89.32 (Serial0), g=172.16.191.254, len 100, forward 5d17h: ICMP type=0, code=0 5d17h: NAT: s=172.16.89.32->172.16.68.5, d=172.16.68.1 [173] 5d17h: IP: tableid=0, s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), routed via RIB 5d17h: IP: s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), g=172.31.192.201, len 100, forward 5d17h: ICMP type=8, code=0 5d17h: IP: tableid=0, s=172.16.68.1 (Ethernet0), d=172.16.68.5 (Serial0), routed via RIB 5d17h: NAT: s=172.16.68.1, d=172.16.68.5->172.16.89.32 [173] 5d17h: IP: s=172.16.68.1 (Ethernet0), d=172.16.89.32 (Serial0), g=172.16.191.254, len 100, forward 5d17h: ICMP type=0, code=0 5d17h: NAT: s=172.16.89.32->172.16.68.5, d=172.16.68.1 [174] 5d17h: IP: tableid=0, s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), routed via RIB 5d17h: IP: s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), g=172.31.192.201, len 100, forward 5d17h: ICMP type=8, code=0 5d17h: IP: tableid=0, s=172.16.68.1 (Ethernet0), d=172.16.68.5 (Serial0), routed via RIB 5d17h: NAT: s=172.16.68.1, d=172.16.68.5->172.16.89.32 [174] 5d17h: IP: s=172.16.68.1 (Ethernet0), d=172.16.89.32 (Serial0), g=172.16.191.254, len 100, forward 5d17h: ICMP type=0, code=0 5d17h: NAT: s=172.16.89.32->172.16.68.5, d=172.16.68.1 [175] 5d17h: IP: tableid=0, s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), routed via RIB 5d17h: IP: s=172.16.68.5 (Serial0), d=172.16.68.1 (Ethernet0), g=172.31.192.201, len 100, forward 5d17h: ICMP type=8, code=0 5d17h: IP: tableid=0, s=172.16.68.1 (Ethernet0), d=172.16.68.5 (Serial0), routed via RIB 5d17h: NAT: s=172.16.68.1, d=172.16.68.5->172.16.89.32 [175] 5d17h: IP: s=172.16.68.1 (Ethernet0), d=172.16.89.32 (Serial0), g=172.16.191.254, len 100, forward 5d17h: ICMP type=0, code=0

Résumé

Quand le paquet se déplace de l'extérieur vers l'intérieur, la traduction se produit dans un premier temps, puis la table de routage est examinée pour vérifier que la destination existe. Quand le paquet se déplace de l'extérieur vers l'intérieur, la table de routage est examinée dans un premier temps pour vérifier que la destination existe, et la traduction se produit ensuite. Référez-vous à la commande NAT d'opération pour de plus amples informations.

Ne prenez pas en compte la partie du paquet IP qui est traduite lorsqu’elle est utilisée avec chacune des commandes précédentes. Ce tableau contient les recommandations suivantes :

| Commande | Action |

|---|---|

| Commande statique ip nat outside source |

|

| Commande statique ip nat inside source |

|

Ces directives indiquent qu'il existe plus d'une manière de traduire un paquet. En fonction de vos besoins spécifiques, vous devez déterminer comment définir les interfaces NAT (internes ou externes) et quelles routes la table de routage contient avant ou après la traduction. Gardez à l'esprit que la partie du paquet traduit dépend de la direction que le paquet dans laquelle il se déplace et de la manière dont vous configurez la traduction NAT.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

04-Nov-2022 |

Première publication |

Contribution d’experts de Cisco

- Marin GrabovschiIngénieur-conseil technique Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires