Security operations simplified

Built for SecOps pros by SecOps pros

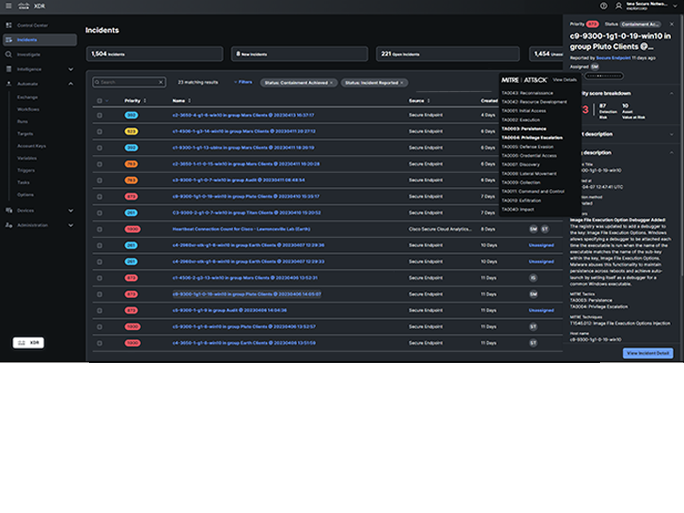

Detect, investigate, and prioritize

Make defenders more effective and efficient by uncovering sophisticated attacks and using AI to prioritize incidents across multiple security controls. It's one of the fastest, easiest ways to achieve unified threat detection, investigation, and response (TDIR) in your security posture.

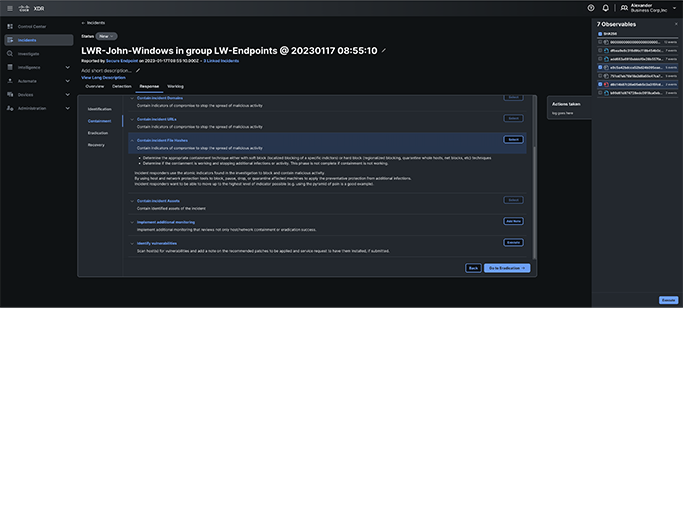

Command every response and action

Streamline incident response by simplifying preparation, detection, analysis, containment, eradication, and recovery, which can involve anything from adding a worknote to implementing an automated action to recovering from ransomware by restoring the last known good snapshot.

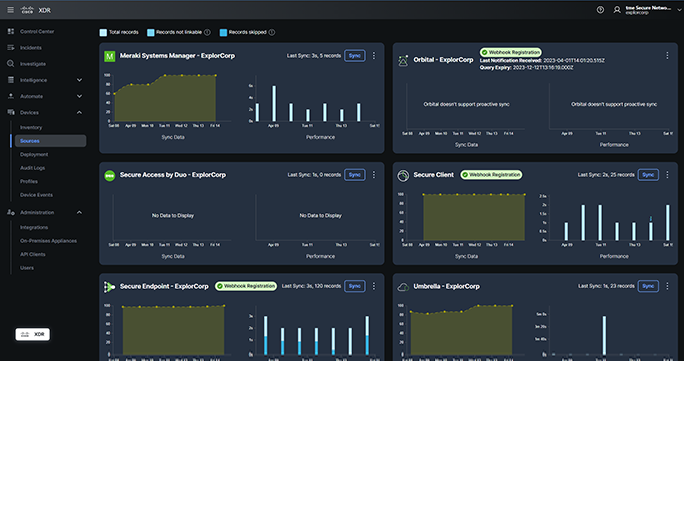

Gain visibility into users and devices

Get a comprehensive user and device inventory for contextual awareness that simplifies investigations and identifies gaps, while tracking user behaviors and devices to assess your security posture and stop threats before problems occur.

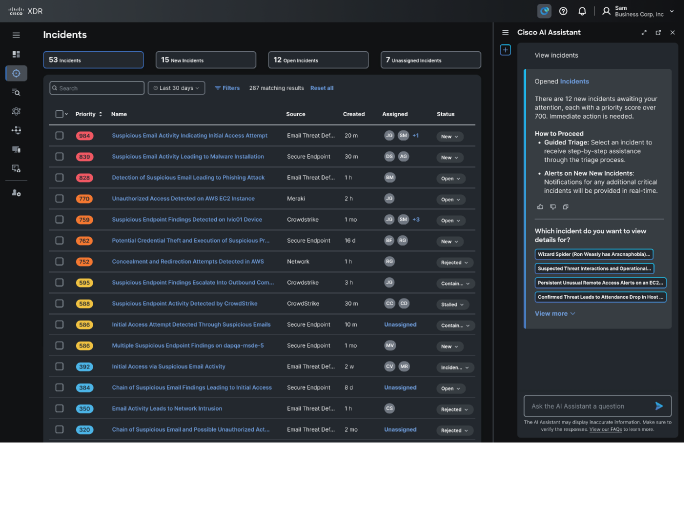

Accelerate, streamline, and strengthen

Reduce complexity and increase efficiency with the Cisco AI Assistant in XDR. Make faster, more consistent decisions and eliminate errors while easily monitoring ransomware, endpoint compromises, and more. And strengthen your security posture with MITRE ATT&CK coverage mapping.

Bring your security stack together with Cisco XDR

Integrate Cisco security tools to unlock more value

Flexible licensing options for every business

Cisco XDR

Essentials

Built by practitioners for practitioners with built-in integrations across the Cisco security portfolio so analysts can detect and respond to the most sophisticated threats.

Cisco XDR

Advantage

Includes all features in Essentials plus commercially supported and curated integrations with select third-party tools to rapidly respond to threats regardless of vector or vendor.

Cisco XDR

Premier

Offers XDR as a managed service provided by Cisco security experts. Includes security validation through penetration testing and select Cisco Talos Incident Response services.