Configuración de P2P Mesh Link con Ethernet Bridging en los AP de Mobility Express

Opciones de descarga

-

ePub (830.4 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (732.6 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la implementación de links de malla punto a punto con Ethernet Bridging usando el software Cisco Mobility Express (ME).

Acerca de Mobility Express

Este documento utiliza puntos de acceso exteriores Cisco 1542. La compatibilidad de malla en el software Mobility Express para AP interiores y exteriores en el modo Flex+Bridge se introdujo en la versión 8.10.

Se soportan los siguientes modelos de AP:

-

Como punto de acceso raíz ME:puntos de acceso Cisco AireOS 1542, 1562, 1815s, 3802s

-

Como un AP de malla: AP Cisco AireOS 1542, 1562, 1815s, 3802s

Mobility Express (ME) es una solución que reemplaza el modo y el software de AP autónomo. Permite ejecutar una versión más ligera del software Wireless LAN Controller (WLC) basado en AireOS en el propio punto de acceso. Tanto el código WLC como el AP se almacenan dentro de una sola partición de la memoria AP. Una implementación de Mobility Express no requiere un archivo de licencia ni activación de licencia.

Una vez que se enciende el dispositivo que ejecuta el software compatible con Mobility Express, se inicia primero la "parte AP". Unos minutos más tarde, la parte del controlador también se inicializa. Una vez que se establece una sesión de consola, un dispositivo con capacidad ME muestra el mensaje del WLC. Para ingresar el shell AP subyacente, se puede utilizar un comando apciscoshell:

(Cisco Controller) >apciscoshell !!Warning!!: You are entering ap shell. This stops you from establishing new telnet/SSH/Web sessions to controller. Also the exsisting sessions is suspended till you exit the ap shell. To exit the ap shell, use 'logout' User Access Verification Username: admin Password: ******** RAP>logout

(Cisco Controller) >

Prerequisites

Componentes Utilizados

- 2 puntos de acceso 1542D-E

- 2 switches Cisco 3560-CX

- 2 portátiles

- 1 cable de consola

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

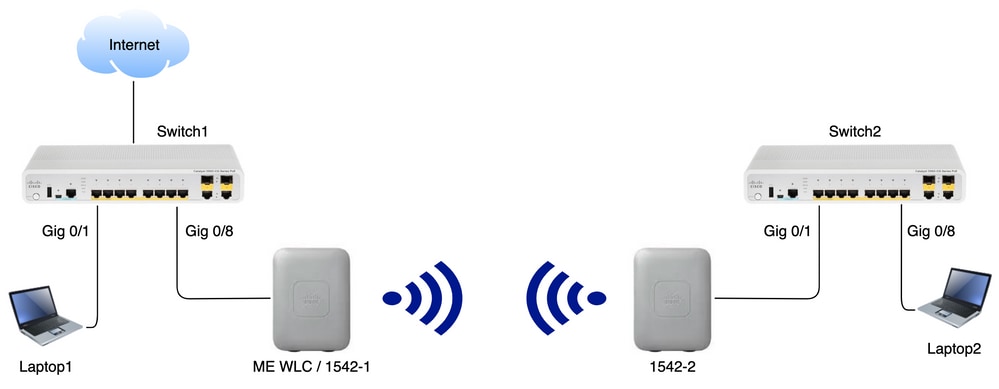

Diagrama de la red

Todos los dispositivos de esta red se encuentran dentro de la subred 192.168.1.0/24. El AP Mobility Express (controlador) tiene su interfaz de administración sin etiqueta, mientras que la VLAN nativa en todos los puertos es VLAN 39. El AP 1542-1 asume la función de controlador y punto de acceso raíz (RAP), mientras que el AP 1542-2 asume la función de punto de acceso de malla (MAP). Esta tabla contiene las direcciones IP de todos los dispositivos de la red:

Nota: Etiquetar la interfaz de administración puede causar problemas con el AP que se une al proceso interno del WLC. Si decide etiquetar la interfaz de administración, asegúrese de que la parte de la infraestructura cableada esté configurada en consecuencia.

| Dispositivo | IP Address |

| Gateway predeterminado | 192.168.1.1 |

| Portátil 1 | 192.168.1.100 |

| Portátil 2 | 192.168.1.101 |

| WLC de Mobility Express | 192.168.1.200 |

| 1542-1 (RAP) | 192.168.1.201 |

| 1542-2 (MAP) | 192.168.1.202 |

Configuración

Configuraciones de switch

Los puertos de switch a los que se conectan los portátiles se configuran como puertos de acceso con la VLAN establecida en 39:

Switch1#show run interface Gig 0/1 Current configuration : 205 bytes ! interface GigabitEthernet0/1 description Laptop1 switchport access vlan 39 switchport mode access end

Switch2#show run interface Gig 0/8 Current configuration : 205 bytes ! interface GigabitEthernet0/8 description Laptop2 switchport access vlan 39 switchport mode access end

Los puertos del switch donde se conectan los AP están en modo troncal con la VLAN nativa configurada en 39:

Switch1#show run interface Gig 0/8 Building configuration... ! interface GigabitEthernet0/8 description 1542-1 (RAP) switchport mode trunk switchport trunk native vlan 39 end

Switch2#show run interface Gig 0/1 Building configuration... ! interface GigabitEthernet0/1 description 1542-1 (RAP) switchport mode trunk switchport trunk native vlan 39 end

Restablecimiento de fábrica de los puntos de acceso

Se recomienda realizar un restablecimiento de fábrica de los AP antes de iniciar una nueva implementación. Esto se puede hacer presionando el botón de modo/reset en el AP, enchufando el poder adentro y continuando mantenerlo por más de 20 segundos. Esto garantiza que se ha borrado toda la configuración anterior. Se puede acceder al AP a través de una conexión de consola con el nombre de usuario predeterminado de Cisco y la contraseña de Cisco (distingue entre mayúsculas y minúsculas).

Un restablecimiento de fábrica no necesariamente mueve un AP de nuevo al modo ligero si ya se está ejecutando en Mobility Express. Un paso importante es identificar si sus AP están ejecutando una imagen ligera o una imagen de Mobility Express.

Si su AP es ligero, puede convertirlo a Mobility Express descargando el código de Mobility Express. Si el AP ya está en el modo express de la movilidad, usted tiene que seguir el proceso de actualización en la GUI del punto de acceso/controlador para cambiar la versión del software.

Ejemplo de un show version de AP que ejecuta una imagen ligera :

cisco AIR-AP1562I-E-K9 ARMv7 Processor rev 1 (v7l) with 1028616/605344K bytes of memory.

Processor board ID FCZ2150Z099

AP Running Image : 8.5.151.0

Primary Boot Image : 8.5.151.0

Backup Boot Image : 0.0.0.0

1 Gigabit Ethernet interfaces

2 802.11 Radios

Radio Driver version : 9.0.5.5-W8964

Radio FW version : 9.1.8.1

NSS FW version : 2.4.26

Este es un ejemplo de AP que ya se ejecuta en el software Mobility Express :

AP#show version

.

..

AP Running Image : 8.10.185.0

Primary Boot Image : 8.10.185.0

Backup Boot Image : 8.10.185.0

.

..

.

AP Image type : MOBILITY EXPRESS IMAGE

AP Configuration : MOBILITY EXPRESS CAPABLE

Descarga de la imagen capwap ligera a 1542-2 (MAP)

El portátil 1 se utiliza como servidor TFTP. El AP 1542-2 se puede conectar inicialmente al puerto 0/8 del Switch 1 Gig sólo para que se pueda realizar la actualización. En software.cisco.com, bajo 1542 lightweight images, descargue 15.3.3-JJ1 (nombre completo ap1g5-k9w8-tar.153-3.JK9.tar) que corresponde a la imagen de la versión 8.10.185. La última imagen ligera de AP siempre corresponde a la última versión de ME.

Coloque la imagen en la carpeta raíz TFTP. Conecte el cable de consola e inicie sesión con las credenciales predeterminadas (el nombre de usuario es Cisco y la contraseña también es Cisco). Asigne la dirección IP al AP y realice la actualización con estos comandos:

#capwap ap ip 192.168.1.202 255.255.255.0 192.168.1.1 #archive download-sw /reload tftp://192.168.1.100/ap1g5-k9w8-tar.153-3.JK9.tar

AP realiza la actualización y luego se reinicia. Confirme que la actualización haya sido exitosa usando el comando show version:

MAP#show version . .. AP Running Image : 8.10.185.0 Primary Boot Image : 8.10.185.0 Backup Boot Image : 8.8.125.0

El AP se desconecta del Switch 1 y se conecta nuevamente al Switch 2.

Nota: Al actualizar la imagen del MAP manualmente, evitamos que el proceso de actualización de la imagen se realice por el aire una vez que se establece el link de malla.

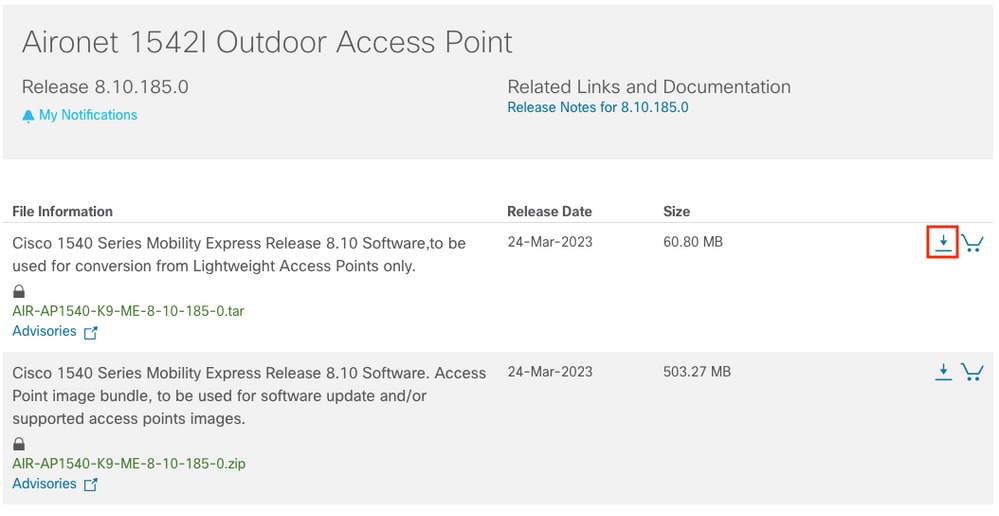

Descarga de la imagen de Mobility Express-Capable en AP 1542-1 (RAP)

En las versiones de Mobility Express 8.10.105 para 1542 AP, podemos ver 2 archivos disponibles: .tar y .zip. Descargue el archivo .tar:

Descargue el archivo .tar

Descargue el archivo .tar

A diferencia de un WLC físico, los puntos de acceso ME no tienen suficiente memoria flash para almacenar todas las imágenes AP, por lo que tener un servidor TFTP accesible en todo momento es necesario si desea unir más AP a su punto de acceso Mobility Express. Este paso no es necesario si actualizamos manualmente los AP como en este ejemplo.

Para realizar la actualización, conecte la consola al AP 1542-1, asígnele una dirección IP y realice la actualización de la imagen:

#capwap ap ip 192.168.1.201 255.255.255.0 192.168.1.1 #ap-type mobility-express tftp://192.16.1.100/AIR-AP1540-K9-ME-8-10-185.tar

Una vez que se termina la actualización, el AP se reinicia. Poco después de que el AP esté activo, la parte del controlador comienza a arrancar también. Pronto veremos que se emite el SSID de aprovisionamiento de día cero "CiscoAirProvisioning".

Si está en la consola, puede ver un asistente CLI pero no configure el AP de esa manera. El asistente de GUI por aire es el camino a seguir.

Aprovisionamiento de SSID de día cero

Conéctese al SSID "CiscoAirProvisioning" difundido por el AP usando la contraseña password. El portátil obtiene una dirección IP de la subred 192.168.1.0/24.

En caso de que no vea el SSID que se está transmitiendo, todavía es posible que el AP esté en "Mobility Express CAPABLE" pero no se esté ejecutando como mobility express. A continuación, tendría que conectarse a la CLI del AP e ingresar el tipo de ap mobility-express y el AP se reinicia y transmite el SSID de aprovisionamiento.

También es posible convertir el AP entre el modo local y el modo de malla usando capwap ap ap mode local/flex-bridge si es necesario, durante esta configuración.

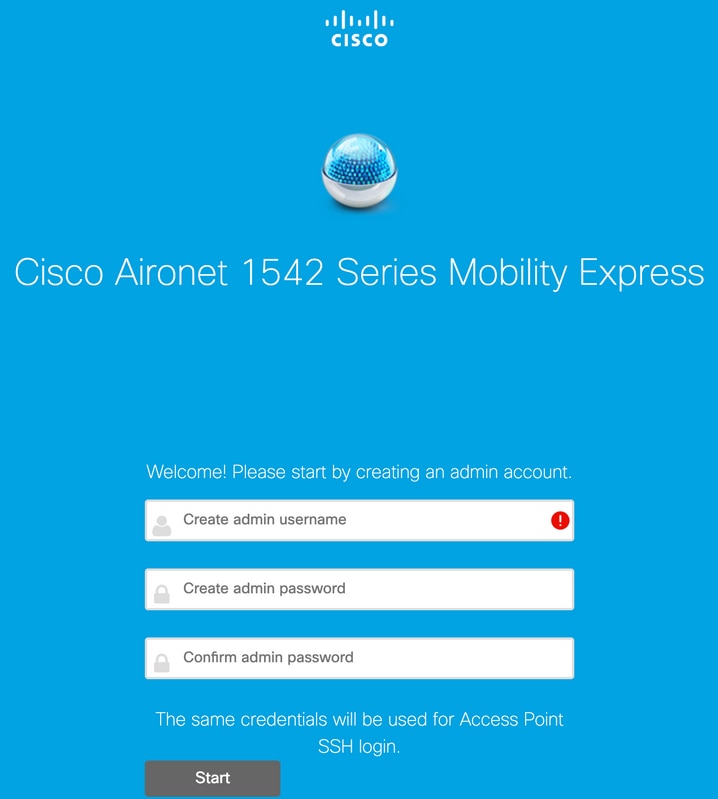

Abra la dirección http://192.168.1.1 en un explorador web. Esta página redirige al asistente de configuración inicial. Cree una cuenta de administrador en el controlador especificando el nombre de usuario y la contraseña del administrador y, a continuación, haga clic en Inicio.

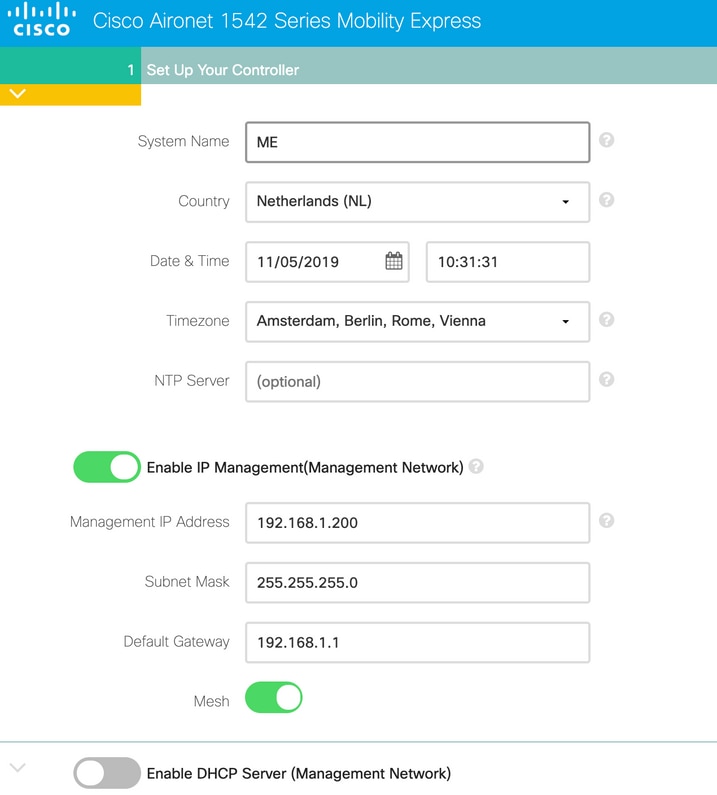

En el siguiente paso, configure el controlador especificando los valores.

| Nombre del campo | Descripción |

| Nombre del sistema |

Introduzca el nombre del sistema para el AP de Mobility Express. Ejemplo: MobilityExpress-WLC |

| País |

Seleccione un país de la lista desplegable. |

| Fecha y hora |

Elija la fecha y la hora actuales. Nota: El asistente intenta importar la información del reloj (fecha y hora) del equipo mediante JavaScript. Se recomienda encarecidamente que confirme la configuración del reloj antes de continuar. Los puntos de acceso dependen de la configuración del reloj para unirse al WLC. |

| Zona horaria |

Elija la zona horaria actual. |

| Servidor NTP |

Introduzca los detalles del servidor NTP. |

| IP de administración |

Introduzca la dirección IP de gestión. Nota: Debe ser diferente de la IP asignada al punto de acceso. En este ejemplo, mientras que el AP obtuvo la IP .201, asignamos .200 en el asistente de configuración. ambos se utilizan. |

| Máscara de subnet |

Introduzca la dirección de máscara de subred. |

| Gateway predeterminado | Introduzca la puerta de enlace predeterminada. |

En esta configuración, el servidor DHCP se está ejecutando en el Switch 1, por lo que no hay necesidad de habilitarlo en el ME WLC. Deslice la opción Malla a Enable y haga clic en Next.

En el paso siguiente, cree la red inalámbrica especificando estos campos:

| Nombre del campo | Descripción |

| Nombre de red |

Introduzca el nombre de la red. |

| Security | Elija el tipo de seguridad WPA2 Personal en la lista desplegable. |

| Frase de contraseña | Especifique la clave precompartida (PSK). |

| Confirmar frase de contraseña | Vuelva a introducir y confirme la frase de paso. |

Esta red se puede desactivar más adelante.

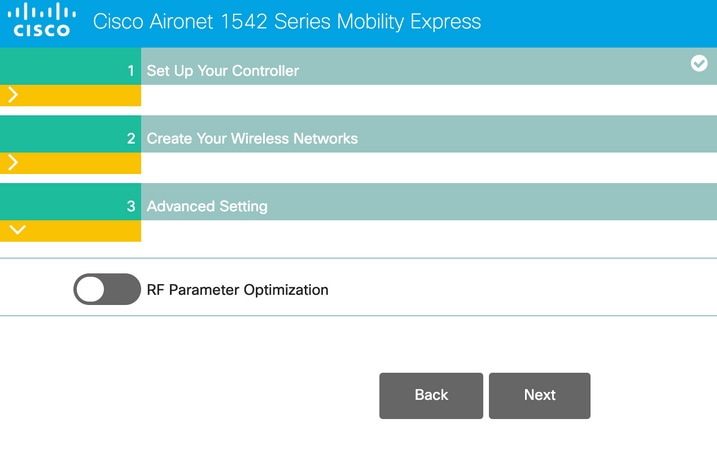

En la ficha Advanced Settings (Parámetros avanzados), deje el control deslizante RF Parameter Optimization deshabilitado y haga clic en Next:

Una vez que se confirman los ajustes, el WLC se reinicia:

Configuración de malla adicional

Antes de establecer el link de malla, MAP debe convertirse al modo flex-bridge. El RAP ya está en modo flex-bridge si la opción de malla se ha habilitado durante la configuración inicial. Esto se puede hacer desde la CLI:

MAP# capwap ap mode flex-bridge MAP#[*11/05/2019 18:26:28.1599] AP Rebooting: Reset Reason - AP mode changed

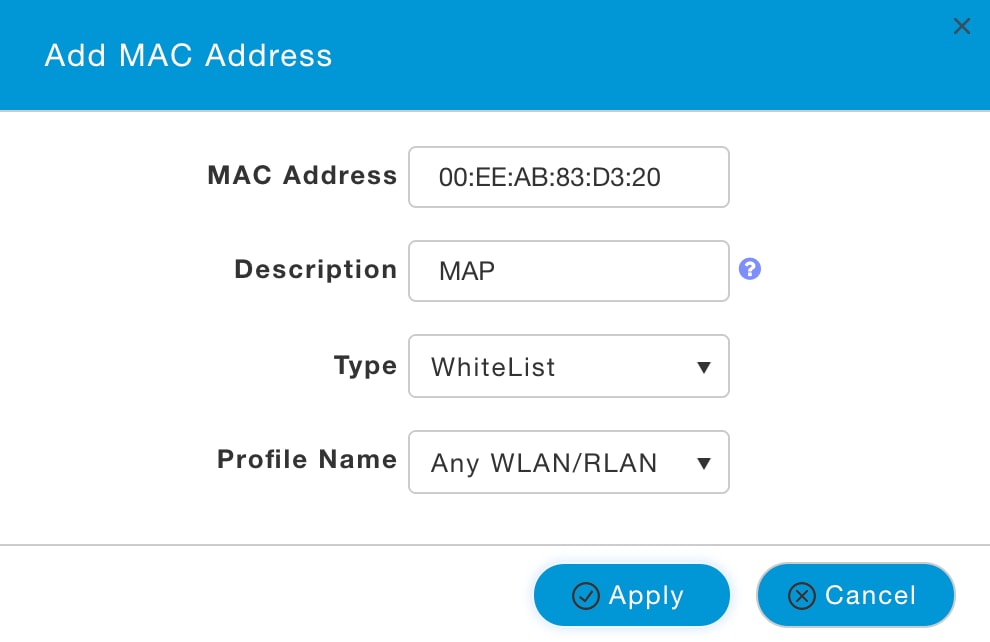

Para que MAP top se una al controlador ME, debe estar autorizado. En MAP, busque la dirección MAC de su interfaz Ethernet:

MAP#show interfaces wired 0

wired0 Link encap:Ethernet HWaddr 00:EE:AB:83:D3:20

inet addr:192.168.1.202 Bcast:192.168.1.255 Mask:255.255.255.0

UP BROADCAST RUNNING PROMISC MULTICAST MTU:1500 Metric:1

RX packets:183 errors:0 dropped:11 overruns:0 frame:0

TX packets:192 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:80

RX bytes:19362 (18.9 KiB) TX bytes:22536 (22.0 KiB)

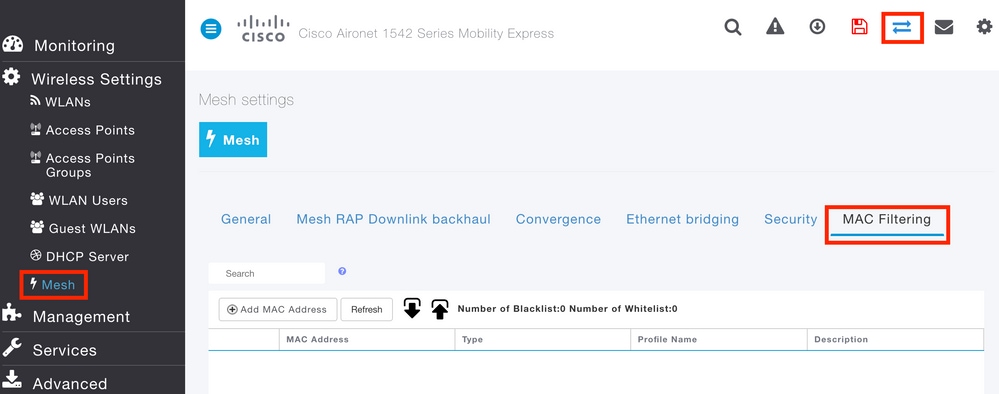

Desde el portátil 1, acceda a la interfaz web del controlador ME a través de https://192.168.1.200. Después de que se haya habilitado el modo experto (esquina superior derecha), aparecerá una pestaña de malla en Wireless settings (Parámetros inalámbricos). En filtrado de MAC, agregue la dirección MAC de Ethernet del MAP:

Nota: Cualquier AP subsiguiente en el modo bridge o flex-bridge que se esté uniendo al WLC ME también debe ser autorizado

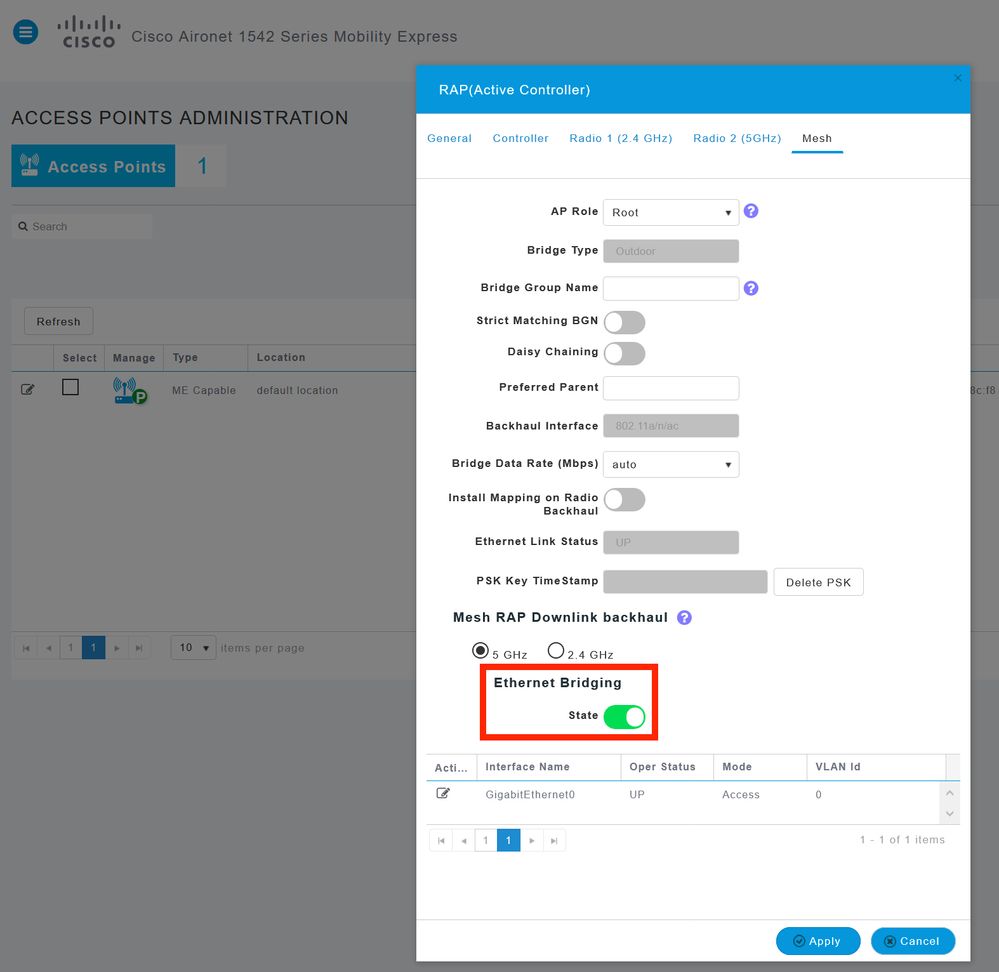

Después de configurar esto, se establece un link de malla. Para que el cliente por cable detrás del MAP pase el tráfico sobre el link de malla, el puente Ethernet debe estar habilitado en el MAP en Wireless Settings > Access Points > MAP > Mesh:

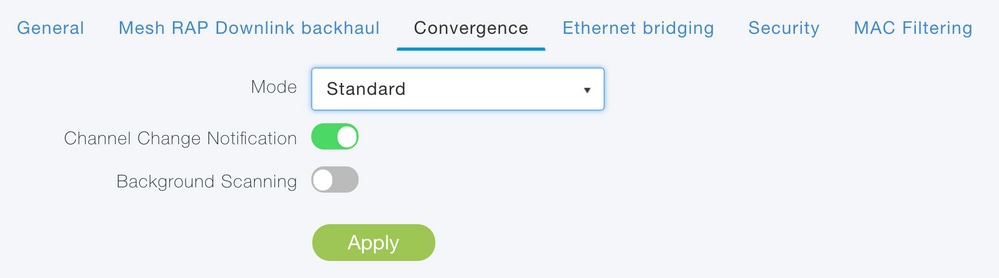

Si el link de malla utiliza una banda de 5 GHz, puede verse afectado por las firmas de radar. Una vez que el RAP detecta un evento de radar, cambia a otro canal. Se recomienda habilitar la Notificación de cambio de canal para que RAP notifique al MAP que el canal está conmutado. Esto reduce significativamente el tiempo de convergencia ya que MAP no tiene que escanear todos los canales disponibles:

Verificación

Podemos verificar que el MAP se haya unido ejecutando el comando show mesh ap summary:

(Cisco Controller) >show mesh ap summary AP Name AP Model BVI MAC CERT MAC Hop Bridge Group Name Enhanced Feature Set ------------------ ------------------- ----------------- ------------------ --- ----------------- -------------------- RAP AIR-AP1542I-E-K9 00:fd:22:19:8c:f8 11:22:33:44:55:66 0 default N/A MAP AIR-AP1542D-E-K9 00:ee:ab:83:d3:20 11:22:33:44:55:66 1 default N/A Number of Mesh APs............................... 0 Number of RAPs................................... 0 Number of MAPs................................... 0 Number of Flex+Bridge APs........................ 2 Number of Flex+Bridge RAPs....................... 1 Number of Flex+Bridge MAPs....................... 1

Para probar si el link está pasando a través del tráfico, Cisco intenta hacer ping desde el Laptop 1 al Laptop 2:

VAPEROVI:~ vaperovi$ ping 192.168.1.101 PING192.168.1.101 (192.168.1.101): 56 data bytes 64 bytes from192.168.1.101: icmp_seq=0 ttl=64 time=5.461 ms 64 bytes from192.168.1.101: icmp_seq=1 ttl=64 time=3.136 ms 64 bytes from192.168.1.101: icmp_seq=2 ttl=64 time=2.875 ms

Nota: Solo puede hacer ping a la dirección IP de MAP o RAP una vez que se haya establecido el link de malla.

Resolución de problemas

En el MAPA/RAP:

- debug mesh events

En ME WLC:

- debug capwap events enable

- debug capwap errors enable

- debug mesh events enable

Ejemplo de un proceso de unión exitoso observado desde MAP (algunos mensajes han sido censurados ya que no son relevantes):

MAP#debug mesh events Enabled all mesh event debugs

[*11/05/2019 18:28:24.5699] EVENT-MeshRadioBackhaul[1]: Sending SEEK_START to Channel Manager

[*11/05/2019 18:28:24.5699] EVENT-MeshChannelMgr[1]: Starting regular seek

[*11/05/2019 18:28:24.5699] EVENT-MeshChannelMgr[1]: channels to be seeked: 100

[*11/05/2019 18:28:06.5499] EVENT-MeshChannelMgr[0]: start scanning on channel 1.

[*11/05/2019 18:28:06.5499] EVENT-MeshChannelMgr[1]: start scanning on channel 100.

[*11/05/2019 18:28:06.5699] EVENT-MeshRadioBackhaul[1]: Sending ADD_LINK to MeshLink

[*11/05/2019 18:28:06.5699] EVENT-MeshAwppAdj[1][D4:78:9B:7B:DF:11]: AWPP adjacency added channel(100) bgn() snr(99)

[*11/05/2019 18:28:06.5699] EVENT-MeshRadioBackhaul[1]: Sending ADJ_FOUND to Channel Manager 0x64

[*11/05/2019 18:28:06.5699] EVENT-MeshChannelMgr[1]: Adj found on channel 100.

[*11/05/2019 18:28:07.2099] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:08.5499] EVENT-MeshChannelMgr[0]: scanning timer expires.

[*11/05/2019 18:28:08.7899] EVENT-MeshChannelMgr[0]: continue scanning on channel 2.

[*11/05/2019 18:28:08.7899] EVENT-MeshChannelMgr[1]: scanning timer expires.

[*11/05/2019 18:28:09.0399] EVENT-MeshChannelMgr[1]: continue scanning on channel 104.

[*11/05/2019 18:28:09.2099] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:10.7899] EVENT-MeshChannelMgr[0]: scanning timer expires.

[*11/05/2019 18:28:11.0199] EVENT-MeshChannelMgr[0]: continue scanning on channel 3.

[*11/05/2019 18:28:11.0399] EVENT-MeshChannelMgr[1]: scanning timer expires.

[*11/05/2019 18:28:11.2099] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:11.3099] EVENT-MeshChannelMgr[1]: continue scanning on channel 108.

[*11/05/2019 18:28:13.0199] EVENT-MeshChannelMgr[0]: scanning timer expires.

[*11/05/2019 18:28:13.2099] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:13.2499] EVENT-MeshChannelMgr[0]: continue scanning on channel 4.

[*11/05/2019 18:28:13.3099] EVENT-MeshChannelMgr[1]: scanning timer expires.

[*11/05/2019 18:28:13.5599] EVENT-MeshChannelMgr[1]: continue scanning on channel 112.

[*11/05/2019 18:28:15.2099] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:15.2499] EVENT-MeshChannelMgr[0]: scanning timer expires.

[*11/05/2019 18:28:15.5099] EVENT-MeshChannelMgr[0]: continue scanning on channel 5.

[*11/05/2019 18:28:15.5599] EVENT-MeshChannelMgr[1]: scanning timer expires.

[*11/05/2019 18:28:15.8099] EVENT-MeshChannelMgr[1]: continue scanning on channel 116.

.

..

.

[*11/05/2019 18:28:35.7999] EVENT-MeshChannelMgr[1]: Mesh BH requests to switch to channel 100, width 20 MHz

[*11/05/2019 18:28:35.8199] EVENT-MeshChannelMgr[0]: abort scanning.

[*11/05/2019 18:28:35.8199] EVENT-MeshChannelMgr[0]: Set to configured channel 1, width 20 MHz

[*11/05/2019 18:28:36.6699] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:37.5099] EVENT-MeshRadioBackhaul[1]: Sending LINK_UP to MeshLink

[*11/05/2019 18:28:37.5099] CRIT-MeshLink: Set Root port Mac: D4:78:9B:7B:DF:11 BH Id: 2 Port:54 Device:DEVNO_BH_R1

[*11/05/2019 18:28:37.5099] EVENT-MeshLink: Sending NOTIFY_SECURITY_LINK_UP to MeshSecurity

[*11/05/2019 18:28:37.5099] EVENT-MeshSecurity: Intermodule message NOTIFY_SECURITY_LINK_UP

[*11/05/2019 18:28:37.5099] EVENT-MeshSecurity: Start full auth to parent D4:78:9B:7B:DF:11

[*11/05/2019 18:28:37.5099] EVENT-MeshSecurity: start_auth, Parent(D4:78:9B:7B:DF:11) state changed to ASSOC

[*11/05/2019 18:28:37.5199] EVENT-MeshSecurity: Opening wpas socket

[*11/05/2019 18:28:37.5199] EVENT-MeshSecurity: start socket to WPA supplicant

[*11/05/2019 18:28:37.5199] EVENT-MeshSecurity: MeshSecurity::wpas_init my_mac=00:EE:AB:83:D3:20, username(18)=c1540-00eeab83d320

[*11/05/2019 18:28:38.6699] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:40.6699] ipv6 gw config loop in Ac discovery

[*11/05/2019 18:28:40.6799] EVENT-MeshSecurity: Generating pmk r0 as child(D4:E8:80:A0:D0:B1)

[*11/05/2019 18:28:40.6899] EVENT-MeshSecurity: pmk(eap) r0 generated for D4:78:9B:7B:DF:11: 5309c9fb 0521f380 e2cdacd2 ad2dd4be 350c71f3 8810947f b4f3946b 10aabcbf

[*11/05/2019 18:28:40.6899] EVENT-MeshSecurity: EAP authentication is done, Parent(D4:78:9B:7B:DF:11) state changed to KEY_INIT

[*11/05/2019 18:28:40.6899] EVENT-MeshSecurity: Child(D4:E8:80:A0:D0:B1) generating keys to Parent D4:78:9B:7B:DF:11

[*11/05/2019 18:28:40.6899] EVENT-MeshSecurity: Processing TGR_AUTH_RSP, Parent(D4:78:9B:7B:DF:11) state changed to KEY_VALIDATE

[*11/05/2019 18:28:40.6899] CRIT-MeshSecurity: Mesh Security successful authenticating parent D4:78:9B:7B:DF:11, informing Mesh Link

[*11/05/2019 18:28:40.6899] EVENT-MeshLink: Mac: D4:78:9B:7B:DF:11 bh_id:2 auth_result: 1

[*11/05/2019 18:28:40.6899] EVENT-MeshLink: Sending NOTIFY_SECURITY_DONE to Control

[*11/05/2019 18:28:40.6899] EVENT-MeshLink: Mesh Link:Security success on parent :D4:78:9B:7B:DF:11

[*11/05/2019 18:28:40.6899] EVENT-MeshLink: Uplink Auth done: Mac: D4:78:9B:7B:DF:11 Port:54 Device:DEVNO_BH_R1 notify bridge to start PCP

[*11/05/2019 18:28:40.6899] EVENT-MeshSecurity: Processing TGR_REASSOC_RSP, Parent(D4:78:9B:7B:DF:11) state changed to STATE_RUN

[*11/05/2019 18:28:40.6899] EVENT-MeshAwppAdj[1][D4:78:9B:7B:DF:11]: auth_complete Result(PASS)

.

..

.

[*11/05/2019 18:28:45.6799] CAPWAP State: Discovery

[*11/05/2019 18:28:45.6799] Discovery Request sent to 192.168.1.200, discovery type STATIC_CONFIG(1)

[*11/05/2019 18:28:45.6899] Discovery Request sent to 192.168.1.200, discovery type STATIC_CONFIG(1)

[*11/05/2019 18:28:45.6899] Sent Discovery to mobility group member 1. 192.168.1.200, type 1.

[*11/05/2019 18:28:45.7099] Discovery Request sent to 255.255.255.255, discovery type UNKNOWN(0)

[*11/05/2019 18:28:46.9699] AP GW IP Address updated to 192.168.1.1

[*11/05/2019 18:28:47.3999] Flexconnect Switching to Standalone Mode!

[*11/05/2019 18:28:47.4599] EVENT-MeshLink: Sending NOTIFY_CAPWAP_COMPLETE to Control

[*11/05/2019 18:28:47.4599] EVENT-MeshControl: Capwap Complete Notification: bh:2 Result:2

[*11/05/2019 18:28:47.4599] EVENT-MeshControl: Received CAPWAP Disconnect for: bh_id(2), D4:78:9B:7B:DF:11

[*11/05/2019 18:28:47.4899] Discovery Response from 192.168.1.200

.

..

.

Adding Ipv4 AP manager 192.168.1.200 to least load

[*11/05/2019 18:28:55.1299] WLC: ME ApMgr count 1, ipTransportTried 0, prefer-mode 1, isIpv4OrIpv6Static 2

[*11/05/2019 18:28:55.1399] IPv4 Pref mode. Choosing AP Mgr with index 0, IP 192.168.1.200, load 1, AP ip: (192.168.1.202)

[*11/05/2019 18:28:55.1399] capwapSetTransportAddr returning: index 0, apMgrCount 0

[*11/05/2019 18:28:55.1399]

[*11/06/2019 13:23:36.0000]

[*11/06/2019 13:23:36.0000] CAPWAP State: DTLS Setup

[*11/06/2019 13:23:36.0000] DTLS connection created sucessfully local_ip: 192.168.1.202 local_port: 5248 peer_ip: 192.168.1.200 peer_port: 5246

[*11/06/2019 13:23:36.8599] Dtls Session Established with the AC 192.168.1.200, port 5246

[*11/06/2019 13:23:36.8599]

[*11/06/2019 13:23:36.8599] CAPWAP State: Join

[*11/06/2019 13:23:36.8699] Sending Join request to 192.168.1.200 through port 5248

[*11/06/2019 13:23:36.8899] Join Response from 192.168.1.200

[*11/06/2019 13:23:36.8899] AC accepted join request with result code: 0

.

..

.

CAPWAP data tunnel UPDATE to forwarding SUCCEEDED

[*11/06/2019 13:23:37.4999] Starting Post Join timer

[*11/06/2019 13:23:37.4999]

[*11/06/2019 13:23:37.4999] CAPWAP State: Image Data

[*11/06/2019 13:23:37.5099] AP image version 8.10.105.0 backup 8.8.125.0, Controller 8.10.105.0

[*11/06/2019 13:23:37.5099] Version is the same, do not need update.

[*11/06/2019 13:23:37.6399] do NO_UPGRADE, part1 is active part

[*11/06/2019 13:23:37.6499]

[*11/06/2019 13:23:37.6499] CAPWAP State: Configure

[*11/06/2019 13:23:37.6599] DOT11_CFG[0] Radio Mode is changed from Remote Bridge to Remote Bridge

.

..

.

[*11/06/2019 13:23:38.7799] DOT11_CFG[0]: Starting radio 0

[*11/06/2019 13:23:38.7799] DOT11_CFG[1]: Starting radio 1

[*11/06/2019 13:23:38.8899] EVENT-MeshRadioBackhaul[0]: BH_RATE_AUTO

[*11/06/2019 13:23:38.8899] EVENT-MeshSecurity: Intermodule message LSC_MODE_CHANGE

[*11/06/2019 13:23:38.9099] CAPWAP data tunnel UPDATE to forwarding SUCCEEDED

[*11/06/2019 13:23:38.9999] Setting Prefer-mode IPv4

[*11/06/2019 13:23:39.0499]

[*11/06/2019 13:23:39.0499] CAPWAP State: Run

[*11/06/2019 13:23:39.0499] EVENT-MeshCapwap: CAPWAP joined controller

[*11/06/2019 13:23:39.0599] CAPWAP moved to RUN state stopping post join timer

[*11/06/2019 13:23:39.1599] CAPWAP data tunnel ADD to forwarding SUCCEEDED

[*11/06/2019 13:23:39.2299] AP has joined controller ME

[*11/06/2019 13:23:39.2599] Flexconnect Switching to Connected Mode!

Consejos, trucos y errores comunes

- Al actualizar el MAP y el RAP a la misma versión de imagen a través del cable, evitamos que la descarga de imágenes se realice por el aire (lo que puede resultar problemático en entornos de RF "sucios").

- El aumento del ancho del canal del enlace de red de retorno de 5 GHz puede provocar una reducción del SNR y falsas detecciones de radares (principalmente en 80 MHz y 160 MHz).

- La conectividad del link de malla no se debe probar haciendo ping en MAP o RAP. Una vez que aparece el link de malla, no se pueden hacer ping.

- Se recomienda encarecidamente probar la configuración en un entorno controlado antes de implementarla in situ.

- Si se utilizan AP con antenas externas, asegúrese de consultar la guía de implementación para verificar qué antenas son compatibles y qué puerto deben estar conectadas.

- Para unir el tráfico de diferentes VLAN sobre el link de malla, la función VLAN Transparent debe ser inhabilitada.

- Considere la posibilidad de tener un servidor syslog local para los AP, ya que puede proporcionar información de depuración que, de lo contrario, sólo está disponible con una conexión de consola.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

4.0 |

18-Oct-2024

|

corrección de errores tipográficos, gramaticales y de formato. |

3.0 |

15-Sep-2023

|

erratas fijas |

2.0 |

13-Jul-2023

|

Se corrigieron algunos detalles y se cambió a la versión 8.10.185 |

1.0 |

16-Nov-2019

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Kasia PrusakCisco Professional Services

- Vasilije PerovicCisco TAC

- Nicolas DarchisCisco TAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios