Introducción

Este documento describe cómo configurar portales cautivos usando Cisco DNA Spaces con un controlador AireOS.

Colaboración de Andrés Silva, ingeniero del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Acceso mediante interfaz de línea de comandos (CLI) o interfaz gráfica de usuario (GUI) a los controladores inalámbricos

- Espacios de ADN de Cisco

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador de LAN inalámbrica 5520, versión 8.10.112.0

Configurar

Diagrama de la red

Configuraciones

Conecte el WLC a Cisco DNA Spaces

El controlador debe estar conectado a Espacios de ADN mediante cualquiera de las configuraciones disponibles, Conexión directa, a través del Conector de Espacios de ADN o mediante tethering CMX.

En este ejemplo, la opción Conexión directa está en uso, aunque los portales cautivos se configuran de la misma manera para todas las configuraciones.

Para conectar el controlador a Cisco DNA Spaces, debe poder alcanzar la nube Cisco DNA Spaces a través de HTTPS. Para obtener más información sobre cómo conectar el controlador a los Espacios de ADN, consulte este enlace: Ejemplo de Configuración de Conexión Directa de DNA Spaces

Crear el SSID en espacios de ADN

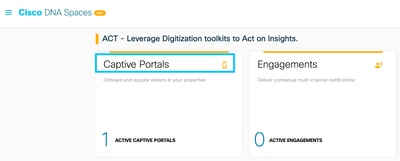

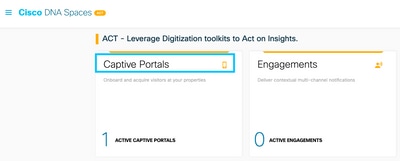

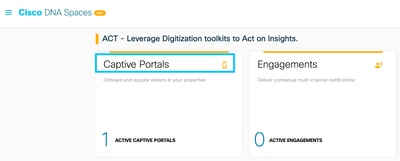

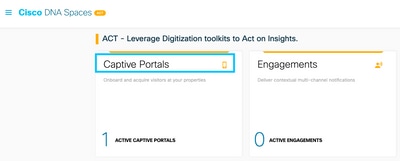

Paso 1. Haga clic en Portales cautivos en el panel de Espacios de ADN:

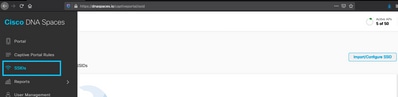

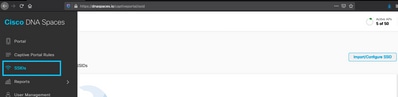

Paso 2. Abra el menú del portal cautivo haciendo clic en el icono de tres líneas en la esquina superior izquierda de la página y haga clic en SSIDs:

Paso 3. Haga clic en Importar/Configurar SSID, seleccione CUWN (CMX/WLC) como el tipo "Red inalámbrica" e ingrese el nombre SSID:

Configuración de ACL en el controlador

Se requiere una ACL previa a la autenticación, ya que se trata de un SSID de autenticación web, y tan pronto como el dispositivo inalámbrico se conecta al SSID y recibe una dirección IP, el estado del administrador de políticas del dispositivo pasa al estado Webauth_Reqd y la ACL se aplica a la sesión del cliente para restringir los recursos a los que puede llegar el dispositivo.

Paso 1. Navegue hasta Seguridad > Listas de Control de Acceso > Listas de Control de Acceso, haga clic en Nuevo y configure las reglas para permitir la comunicación entre los clientes inalámbricos a los Espacios DNA de la siguiente manera. Reemplace las direcciones IP por las direcciones proporcionadas por DNA Spaces para la cuenta en uso:

Nota: Para obtener las direcciones IP de los Espacios de ADN que se permitirán en la ACL, haga clic en la opción Configure Manually del SSID creado en el paso 3 de la sección Create the SSID on DNA Spaces bajo la sección de configuración de ACL.

El SSID se puede configurar para utilizar un servidor RADIUS o sin él. Si la duración de la sesión, el límite de ancho de banda o el aprovisionamiento de Internet sin problemas se configuran en la sección Acciones de la configuración de la regla de portal cautivo, el SSID debe configurarse con un servidor RADIUS; de lo contrario, no es necesario utilizar el servidor RADIUS. En ambas configuraciones se admiten todo tipo de portales en espacios DNA.

Portal cautivo sin servidor RADIUS en espacios DNA

Configuración de SSID en el controlador

Paso 1. Navegue hasta WLAN > WLANs. Cree una nueva WLAN. Configure el nombre del perfil y el SSID. Asegúrese de que el nombre SSID es el mismo que el configurado en el paso 3 de la sección Creación del SSID en Espacios de ADN.

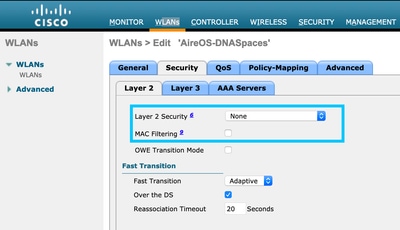

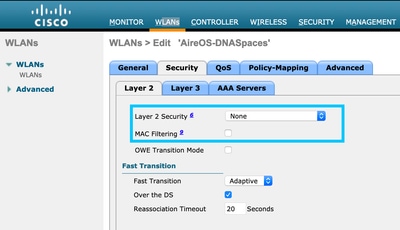

Paso 2. Configure la seguridad de capa 2. Vaya a la pestaña Security > Layer 2 en la pestaña WLAN configuration y seleccione as None en el menú desplegable Layer 2 Security. Asegúrese de que el filtrado de MAC está desactivado.

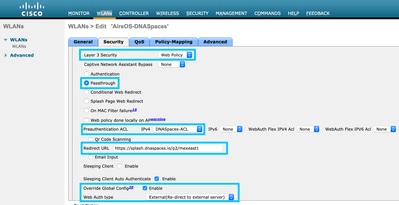

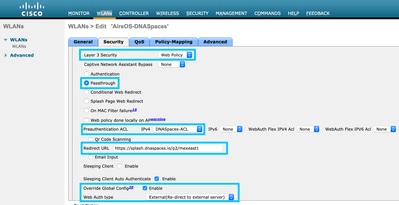

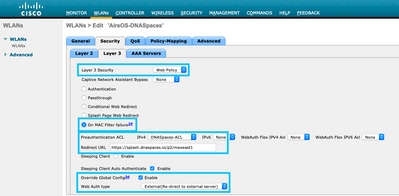

Paso 3. Configure la seguridad de la capa 3. Navegue hasta la pestaña Security > Layer 3 en la pestaña de configuración WLAN, configure la política web como el método de seguridad de la capa 3, habilite Passthrough, configure la ACL de preautenticación, habilite Override Global Config como set the Web Auth Type as External, configure la URL de redirección.

Nota: Para obtener la URL de redirección, haga clic en la opción Configure Manually (Configurar manualmente) del SSID creado en el paso 3 de la sección Create the SSID on DNA Spaces (Crear el SSID en espacios de ADN), en la sección de configuración de SSID.

Portal cautivo con servidor RADIUS en espacios DNA

Nota: El servidor RADIUS de Espacios de ADN sólo admite la autenticación PAP proveniente del controlador.

Configuración de servidores RADIUS en el controlador

Paso 1. Navegue hasta Seguridad > AAA > RADIUS > Autenticación, haga clic en Nuevo e ingrese la información del servidor RADIUS. Cisco DNA Spaces actúa como servidor RADIUS para la autenticación de usuarios y puede responder en dos direcciones IP. Configure ambos servidores RADIUS:

Nota: Para obtener la dirección IP de RADIUS y la clave secreta para los servidores primario y secundario, haga clic en la opción Configure Manually del SSID creado en el paso 3 de la sección Create the SSID on DNA Spaces y navegue hasta la sección RADIUS Server Configuration.

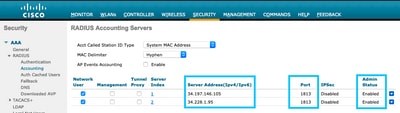

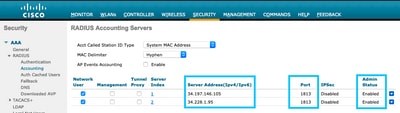

Paso 2. Configure el servidor RADIUS de contabilización. Navegue hasta Seguridad > AAA > RADIUS > Contabilización y haga clic en Nuevo. Configure los mismos servidores RADIUS:

Configuración de SSID en el controlador

Importante: Antes de comenzar con la configuración SSID, asegúrese de que Web Radius Authentication esté configurado como "PAP" en Controller > General.

Paso 1. Navegue hasta WLAN > WLANs. Cree una nueva WLAN. Configure el nombre del perfil y el SSID. Asegúrese de que el nombre SSID es el mismo que el configurado en el paso 3 de la sección Creación del SSID en Espacios de ADN.

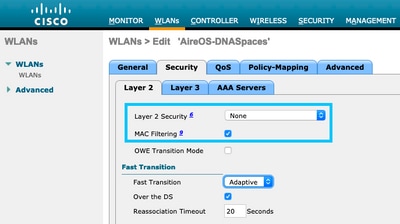

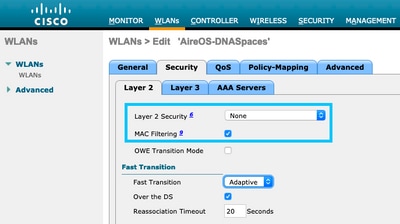

Paso 2. Configure la seguridad de capa 2. Vaya a la pestaña Security > Layer 2 en la pestaña de configuración WLAN. Configure la Seguridad de Capa 2 como Ninguna. Active el filtrado de Mac.

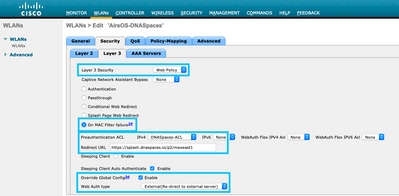

Paso 3. Configure la seguridad de la capa 3. Vaya a la pestaña Security > Layer 3 en la pestaña de configuración WLAN, configure Web Policy como el método de seguridad de la Capa 3, Enable On Mac Filter failure, configure la ACL de preautenticación, habilite Override Global Config como set the Web Auth Type as External, configure la URL de redirección.

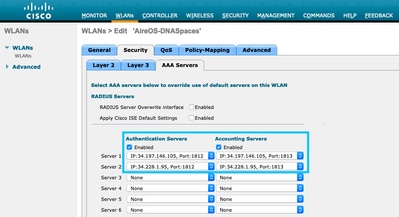

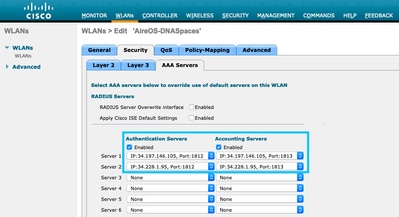

Paso 4. Configuración de los Servidores AAA. Navegue hasta la pestaña Security > AAA Servers en la pestaña de configuración WLAN, habilite Authentication Servers y Accounting Servers y en el menú desplegable elija los dos servidores RADIUS:

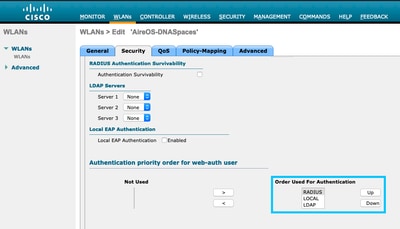

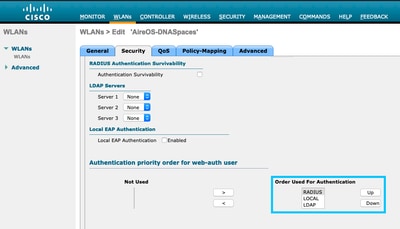

Paso 6. Configure el orden de Prioridad de Autenticación para los usuarios de autenticación Web. Navegue hasta la pestaña Security > AAA Servers en la pestaña de configuración de WLAN y establezca RADIUS como el primero en orden.

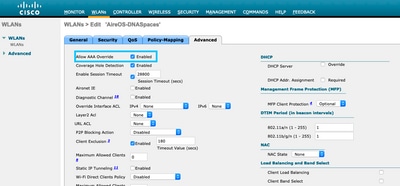

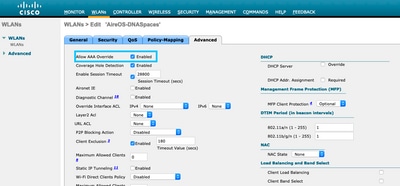

Paso 7. Navegue hasta la pestaña Advanced en la pestaña WLAN configuration y habilite Allow AAA Override.

Crear el portal en espacios de ADN

Paso 1. Haga clic en Portales cautivos en el panel de Espacios de ADN:

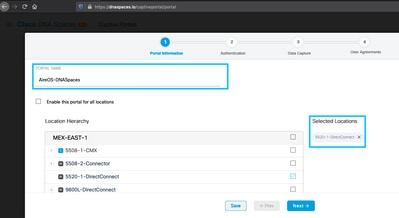

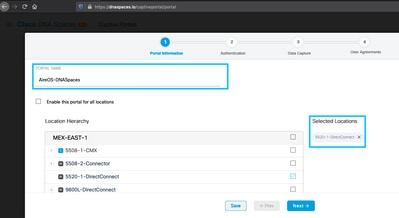

Paso 2. Haga clic en Crear nuevo, ingrese el nombre del portal y seleccione las ubicaciones que pueden utilizar el portal:

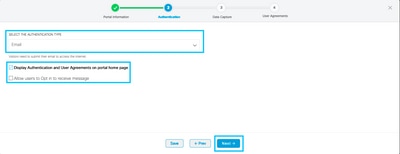

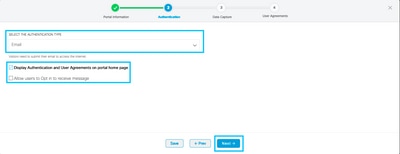

Paso 3. Seleccione el tipo de autenticación, elija si desea mostrar la captura de datos y los acuerdos de usuario en la página de inicio del portal y si los usuarios pueden participar para recibir un mensaje. Haga clic en Next (Siguiente):

Paso 4. Configurar los elementos de captura de datos. Si desea capturar datos de los usuarios, marque la casilla Enable Data Capture y haga clic en +Add Field Element para agregar los campos deseados. Haga clic en Next (Siguiente):

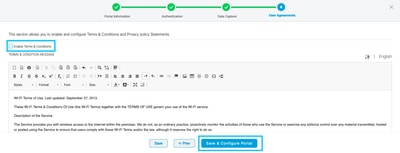

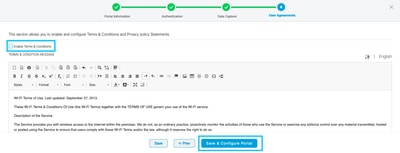

Paso 5. Verifique los Términos y condiciones y haga clic en Guardar y configurar portal:

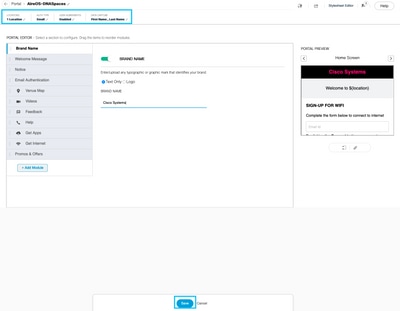

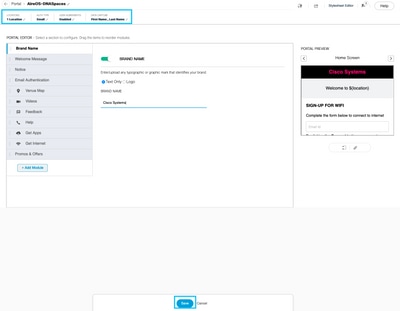

Paso 6. Edite el portal según sea necesario, haga clic en Guardar:

Configuración de las reglas del portal cautivo en espacios DNA

Paso 1. Abra el menú del portal cautivo y haga clic en Reglas del portal cautivo:

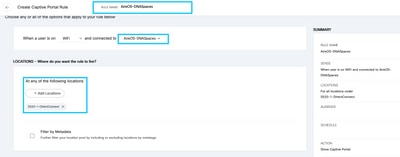

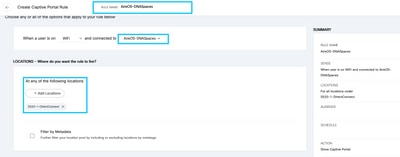

Paso 2. Haga clic en + Create New Rule. Introduzca el nombre de la regla, elija el SSID configurado anteriormente y seleccione las ubicaciones para las que esta regla de portal está disponible:

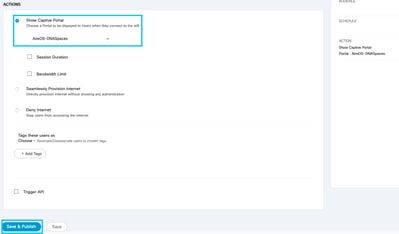

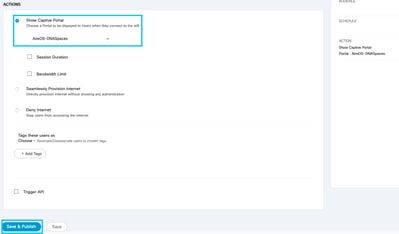

Paso 3. Elija la acción del portal cautivo. En este caso, cuando se alcanza la regla, se muestra el portal. Haga clic en Guardar y publicar.

Verificación

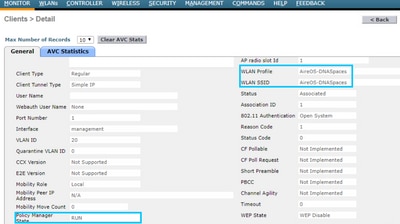

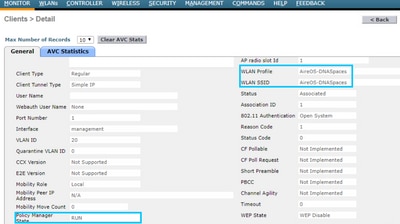

Para confirmar el estado de un cliente conectado al SSID, navegue hasta Monitor > Clients, haga clic en la dirección MAC y busque Policy Manager State:

Troubleshoot

El siguiente comando se puede habilitar en el controlador antes de la prueba para confirmar el proceso de asociación y autenticación del cliente.

(5520-Andressi) >debug client

(5520-Andressi) >debug web-auth redirect enable mac

Este es el resultado de un intento exitoso de identificar cada una de las fases durante el proceso de asociación/autenticación mientras se conecta a un SSID sin servidor RADIUS:

Asociación/autenticación 802.11:

*apfOpenDtlSocket: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Received management frame ASSOCIATION REQUEST on BSSID 70:d3:79:dd:d2:0f destination addr 70:d3:79:dd:d2:0f slotid 1

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Updating the client capabiility as 4

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Processing assoc-req station:34:e1:2d:23:a6:68 AP:70:d3:79:dd:d2:00-01 ssid : AireOS-DNASpaces thread:bd271d6280

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 CL_EVENT_ASSOC_START (1), reasonCode (1), Result (0), Ssid (AireOS-DNASpaces), ApMac (70:d3:79:dd:d2:00), RSSI (-72), SNR (22)

*apfMsConnTask_5: Apr 09 21:49:06.228: 34:e1:2d:23:a6:68 Sending assoc-resp with status 0 station:34:e1:2d:23:a6:68 AP:70:d3:79:dd:d2:00-01 on apVapId 1

Autenticación DHCP y de capa 3:

*apfMsConnTask_5: Apr 09 21:49:06.228: 34:e1:2d:23:a6:68 Mobility query, PEM State: DHCP_REQD

*webauthRedirect: Apr 09 21:49:51.949: captive-bypass detection enabled, checking for wispr in HTTP GET, client mac=34:e1:2d:23:a6:68

*webauthRedirect: Apr 09 21:49:51.949: captiveNetworkMode enabled, mac=34:e1:2d:23:a6:68 user_agent = AnyConnect Agent 4.7.04056

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- unable to get the hostName for virtual IP, using virtual IP =192.0.2.1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Checking custom-web config for WLAN ID:1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Global status is 0 on WLAN

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- checking on WLAN web-auth type

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Web-auth type External, using URL:https://splash.dnaspaces.io/p2/mexeast1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added switch_url, redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added ap_mac (Radio ), redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added client_mac , redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Added wlan, redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wla

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- http_response_msg_body1 is <HTML><HEAD><TITLE> Web Authentication Redirect</TITLE><META http-equiv="Cache-control" content="no-cache"><META http-equiv="Pragma" content="

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- added redirect=, URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wlan=Ai

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- str1 is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wlan=AireOS-DNASpaces&r

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Message to be sent is

HTTP/1.1 200 OK

Location: https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- 200 send_data =HTTP/1.1 200 OK

Location: https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- send data length=688

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Url:https://splash.dnaspaces.io/p2/mexeast1

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- cleaning up after send

Autenticación de capa 3 exitosa, mueva el cliente al estado RUN:

*emWeb: Apr 09 21:49:57.633: Connection created for MAC:34:e1:2d:23:a6:68

*emWeb: Apr 09 21:49:57.634:

ewaURLHook: Entering:url=/login.html, virtIp = 192.0.2.1, ssl_connection=0, secureweb=1

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 10.10.30.42 WEBAUTH_NOL3SEC (14) Change state to RUN (20) last state WEBAUTH_NOL3SEC (14)

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 CL_EVENT_WEB_AUTH_DONE (8), reasonCode (0), Result (0), ServerIp (), UserName ()

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 CL_EVENT_RUN (9), reasonCode (0), Result (0), Role (1), VLAN/VNID (20), Ipv4Addr (10.10.30.42), Ipv6Present (No)

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 10.10.30.42 RUN (20) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255,URL ACL ID 255,URL ACL Action 0)

*emWeb: Apr 09 21:49:57.634: User login successful, presenting login success page to user

Comentarios

Comentarios