Comprensión y configuración de AAA Cache para TLS en 9800 WLC

Opciones de descarga

-

ePub (1.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo entender y configurar la memoria caché AAA en los controladores de LAN inalámbrica (WLC) de Cisco Catalyst 9800.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conceptos de autenticación AAA, incluidos los protocolos RADIUS y EAP

- Flujos de trabajo de configuración y funcionamiento del controlador de LAN inalámbrica (WLC)

- Métodos de autenticación 802.1X y gestión de certificados

- Infraestructura de clave pública básica (PKI) y procesos de firma de certificados

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador de LAN inalámbrica de Cisco Catalyst serie 9800

- Versión de software 17.18.1 o posterior (función de caché AAA admitida en esta versión)

- Cisco Identity Services Engine (ISE) como servidor AAA/RADIUS

- Dispositivos de acceso a la red compatibles con 802.1X, EAP-TLS, EAP-PEAP, MAB e iPSK

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Los métodos de autenticación, como 802.1X, dependen de la comunicación con un servidor de autenticación externo (como un servidor RADIUS). Cuando el controlador de LAN inalámbrica (WLC) no puede alcanzar el servidor o cuando el servidor no está disponible, los clientes inalámbricos no pueden conectarse al SSID, lo que provoca interrupciones en el servicio. El WLC bloquea el tráfico del cliente hasta que la autenticación se realiza correctamente.

A partir de la versión 17.18.1, la función de caché AAA permite que el WLC Catalyst 9800 autentique a los clientes inalámbricos incluso si el servidor AAA deja de estar disponible mediante entradas de autenticación en caché. Esto reduce significativamente la interrupción del servicio durante las interrupciones del servidor AAA y mantiene una conectividad de cliente perfecta.

El mecanismo de caché AAA es compatible cuando los puntos de acceso funcionan en modo local o en modo FlexConnect (autenticación central).

Funcionalidad de caché AAA en Cisco Catalyst 9800 WLC:

- Autenticación inicial (cuando el servidor AAA es accesible): El WLC reenvía la solicitud de autenticación del cliente al servidor AAA configurado usando RADIUS. Una vez que el servidor devuelve Access-Accept, el WLC almacena los detalles de la autenticación del cliente localmente en su caché AAA.

- Reconexión de clientes (cuando no se puede acceder al servidor AAA): Si un cliente se vuelve a conectar antes de que su entrada en caché caduque, el WLC consulta su caché AAA local. Si existen datos en caché válidos, el acceso a la red se concede sin ponerse en contacto con el servidor AAA.

- Soporte de Failover: Si el servidor AAA es inalcanzable debido a los problemas de red o a la falla, el WLC continúa autenticando a los clientes usando los datos almacenados en caché, asegurando que los usuarios previamente autenticados mantengan el acceso ininterrumpido.

- Vida útil y vencimiento de caché: Las entradas de la caché AAA son temporales y configurables. La duración predeterminada de la caché es de 24 horas; si establece el temporizador en 0, las entradas no caducarán nunca. Si un cliente se vuelve a conectar después de que su entrada de caché haya expirado, el WLC intenta alcanzar el servidor AAA para la autenticación.

VK-WLC#show aaa cache group VK-SRV-GRP all

-----------------------------------------------------------------

IOSD AAA Auth Cache entries:

Entries in Profile dB VK-SRV-GRP for exact match:

No entries found in Profile dB

--------------------------------------------------------------------

SMD AAA Auth Cache Entries:

Total number of Cache entries is 0

WNCD AAA Auth Cache entries:

MAC ADDR: C4E9.0A00.B1B0

Profile Name: VK-CACHE

User Name: vk@wireless.com

Timeout: 28800

Created Timestamp : 09/18/25 15:28:54 UTC

Server IP Address: 10.106.37.159Entre los tipos de autenticación compatibles con la caché AAA se incluyen:

- EAP-TLS

- EAP-PEAP con MSCHAPv2

- Omisión de autenticación MAC (MAB), MAB+PSK y MAB+802.1x/iPSK

Configurar

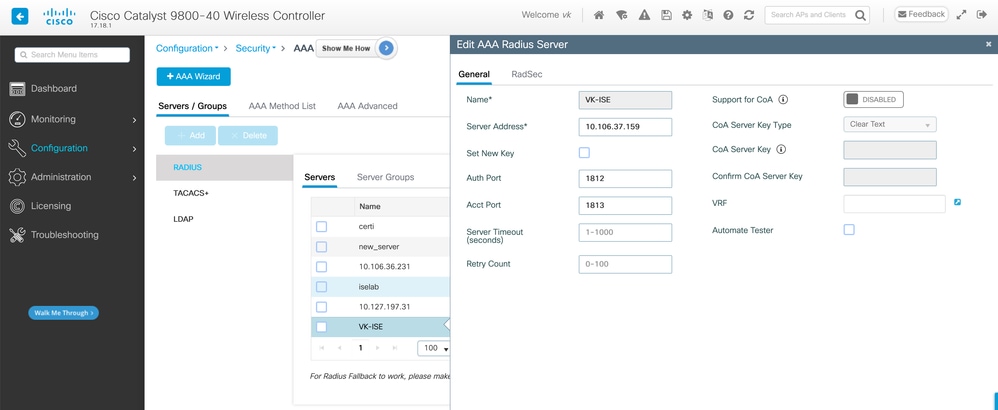

Paso 1: Agregar servidor AAA en WLC

Comience agregando el servidor AAA (RADIUS) al controlador de LAN inalámbrica. Esto se puede hacer a través de la GUI o CLI.

Método GUI: Navegue hasta Configuration > Security > AAA y agregue su servidor.

Método CLI:

radius server VK-ISE address ipv4 10.106.37.159 auth-port 1812 acct-port 1813 key Cisco123

Este comando crea una entrada de servidor RADIUS denominada VK-ISE con la dirección IP, el puerto de autenticación, el puerto de cuentas y la clave compartida especificados.

Paso 2: Crear perfil de caché AAA (solo CLI)

Cree un perfil de caché AAA para definir el comportamiento de la caché. Este paso es solo CLI.

aaa cache profile VK-CACHE all

Este comando crea un perfil de caché denominado VK-CACHE y habilita el almacenamiento en caché para todos los tipos de autenticación admitidos.

Paso 3: Crear grupo de servidores y asignar perfil de caché y servidor RADIUS (sólo CLI)

Cree un grupo de servidores RADIUS, asocie el servidor AAA, configure el vencimiento de la memoria caché y asigne perfiles de autorización/autenticación.

aaa group server radius VK-SRV-GRP server name VK-ISE cache expiry 8 cache authorization profile VK-CACHE cache authentication profile VK-CACHE deadtime 5 radius-server dead-criteria time 5 tries 5

Este conjunto de comandos:

- Crea un grupo de servidores denominado VK-SRV-GRP

- Asocia el servidor VK-ISE

- Establece el vencimiento de la caché en 8 horas

- Asigna los perfiles de autorización y autenticación a VK-CACHE

- Establece el tiempo de inactividad de los servidores inaccesibles en 5 minutos y los criterios de tiempo muerto para la lógica de reintentos

Paso 4: Crear métodos de autenticación y autorización

Definir listas de métodos para autenticación y autorización, especificando el uso del grupo de servidores y la caché.

aaa authentication dot1x default group VK-SRV-GRP cache VK-SRV-GRP aaa authorization network default group VK-SRV-GRP cache VK-SRV-GRP aaa local authentication default authorization default aaa authorization credential-download default cache VK-SRV-GRP

Estos comandos configuran listas de métodos predeterminadas para la autenticación 802.1X y la autorización de red, dando prioridad a la caché y al grupo de servidores.

Si desea que el WLC compruebe la memoria caché primero antes de intentar el servidor RADIUS (para una autenticación más rápida si el usuario ya está almacenado en la memoria caché), utilice:

aaa authentication dot1x default cache VK-SRV-GRP group VK-SRV-GRP aaa authorization network default cache VK-SRV-GRP group VK-SRV-GRP

Con estas listas de métodos, el WLC consulta primero la memoria caché, sólo contactando con el servidor si el usuario no se encuentra en la memoria caché, lo que resulta en una autenticación más rápida para los clientes almacenados en memoria caché.

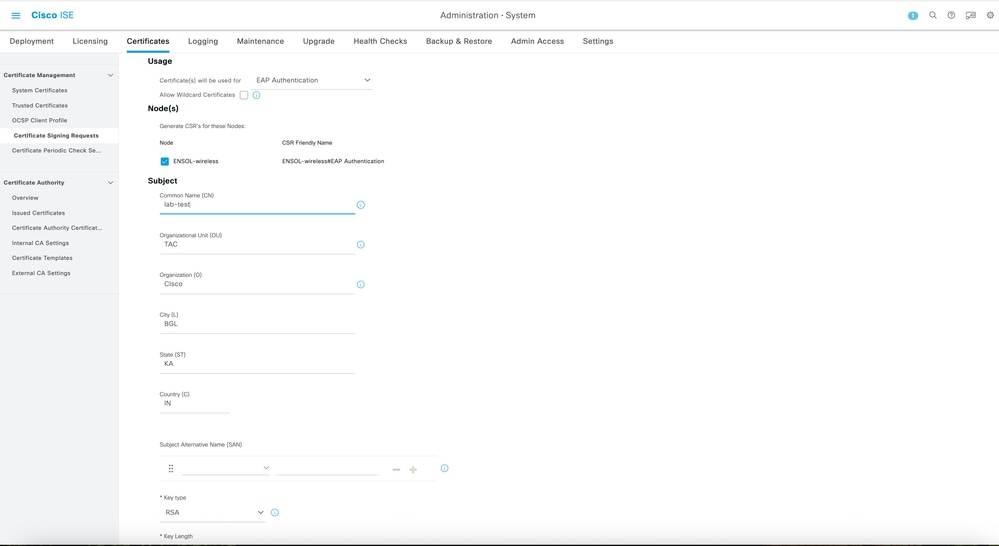

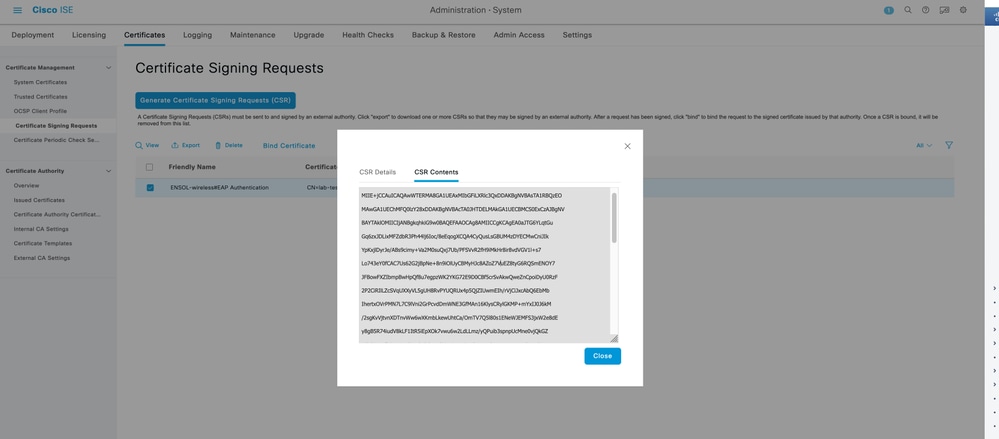

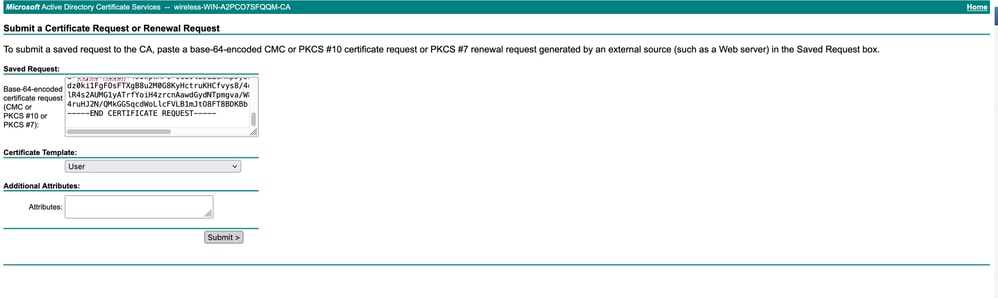

Paso 5: Configurar autenticación TLS (configuración de certificado)

Para la autenticación EAP-TLS, tanto el servidor WLC como el servidor AAA requieren certificados de servidor firmados por una autoridad de certificación (CA).

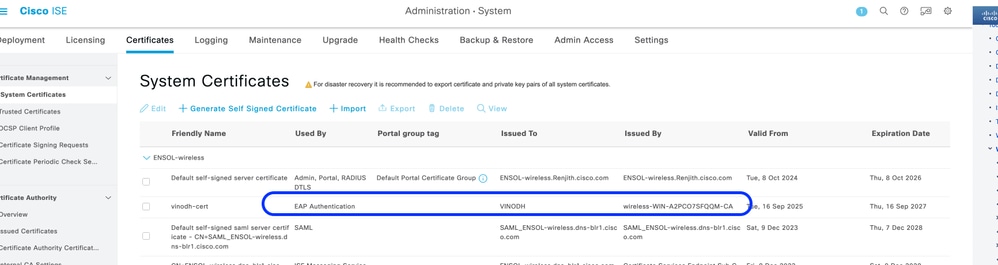

En Cisco ISE (servidor AAA):

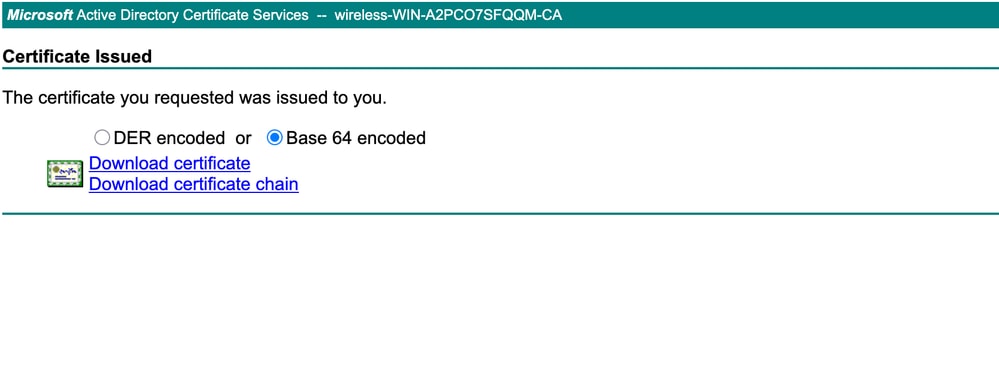

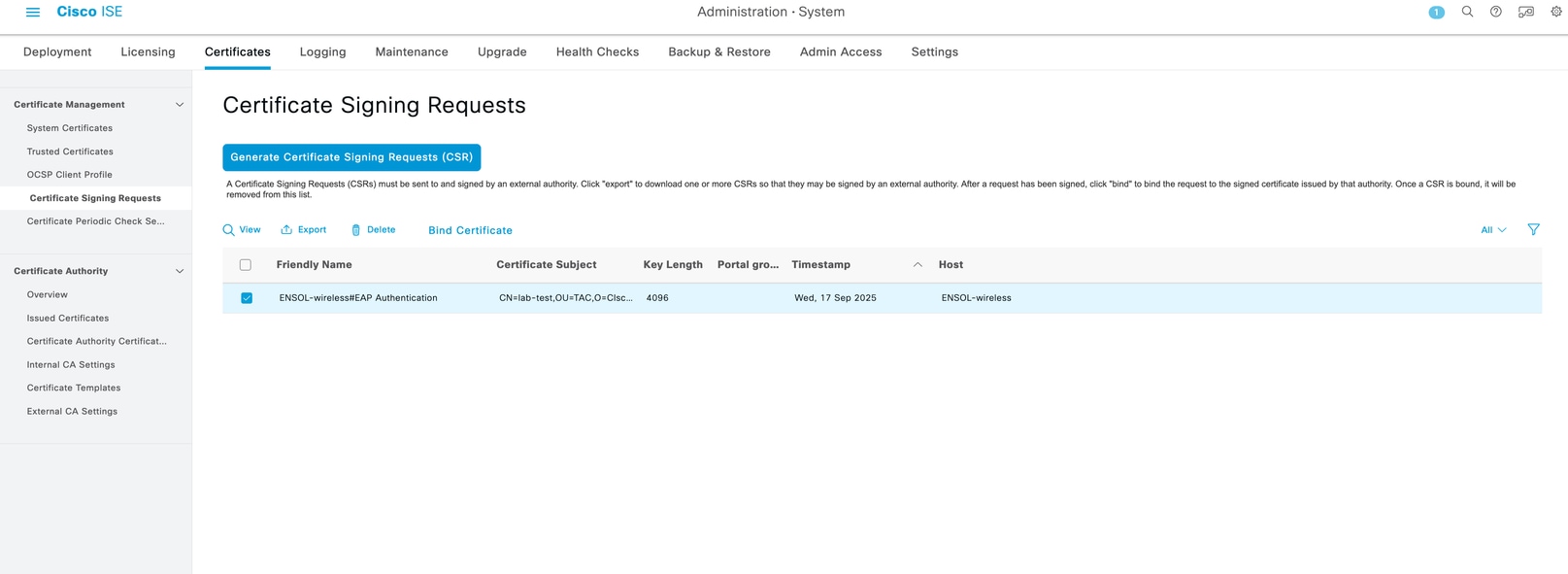

- Genere una solicitud de firma de certificado (CSR) mediante Certificates > Certificate Management > Certificate Signing Requests

- Copie el contenido de CSR y haga que lo firme su CA

- Descargue el certificado firmado (en formato .cer o .pem)

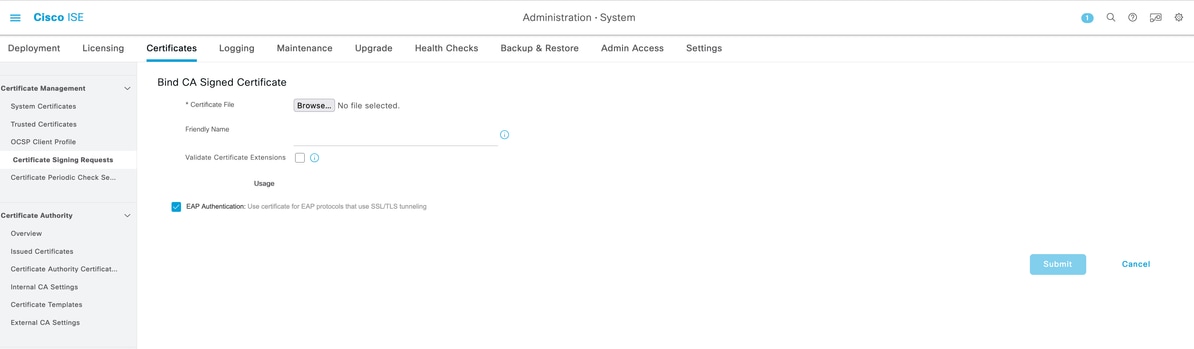

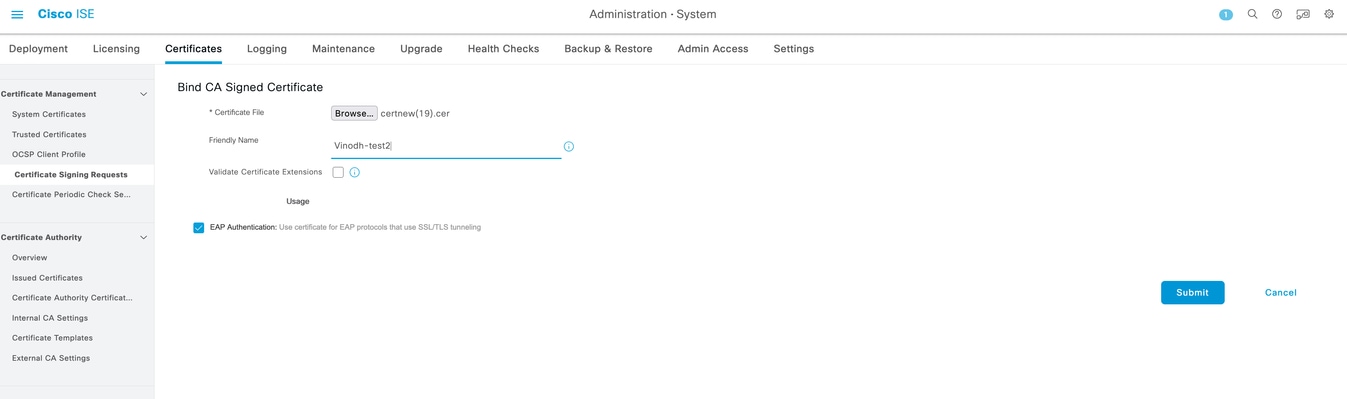

- Enlace el certificado en ISE. Para ello, navegue hasta el archivo de certificado firmado y haga clic en "Enviar"

- Asegúrese de que el certificado firmado se refleja en el certificado del sistema para la autenticación EAP

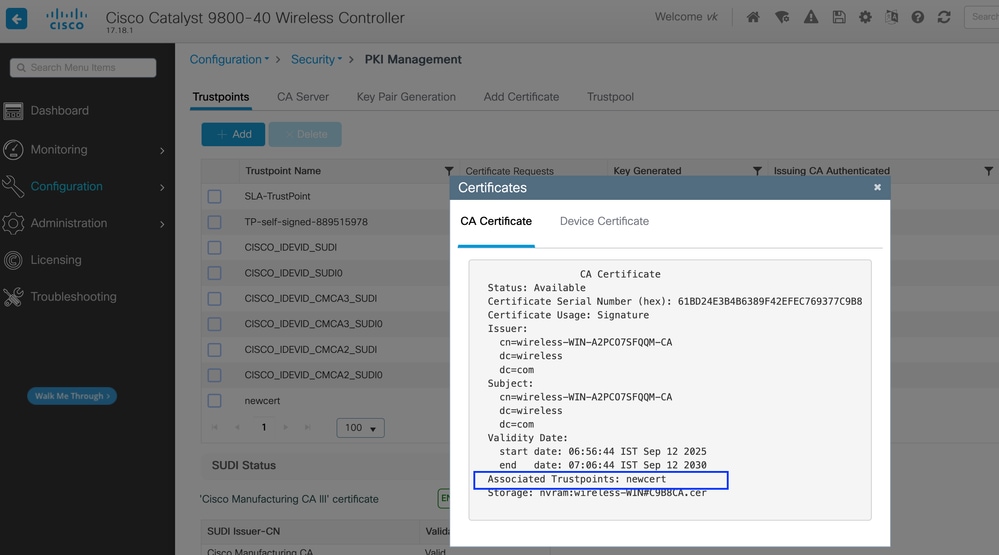

En Cisco Catalyst 9800 WLC:

- Generar un CSR en el WLC

- Obtenga la CSR firmada por la misma CA utilizada para ISE

- Cargue el certificado firmado en el WLC

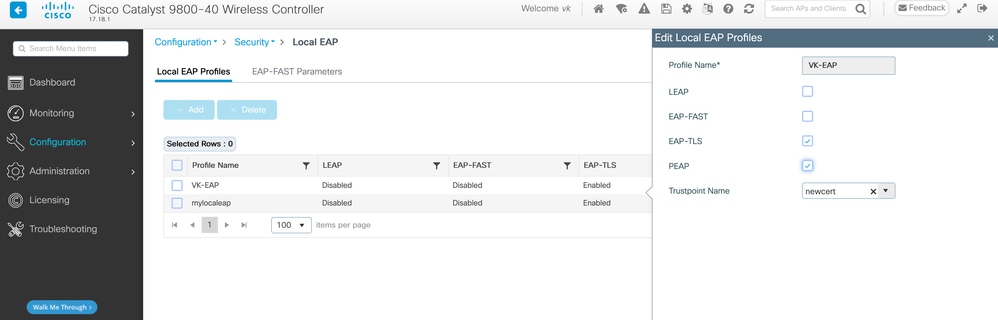

Paso 6: Crear perfil EAP local y asignar punto de confianza

Cree un perfil EAP local y asigne el punto de confianza para la autenticación EAP-TLS.

eap profile VK-EAP method tls pki-trustpoint newcert

Este comando crea un perfil EAP denominado VK-EAP mediante EAP-TLS y asigna el punto de confianza al certificado denominado newcert.

Método GUI: Vaya a Configuration > Security > Local EAP y cree el perfil EAP.

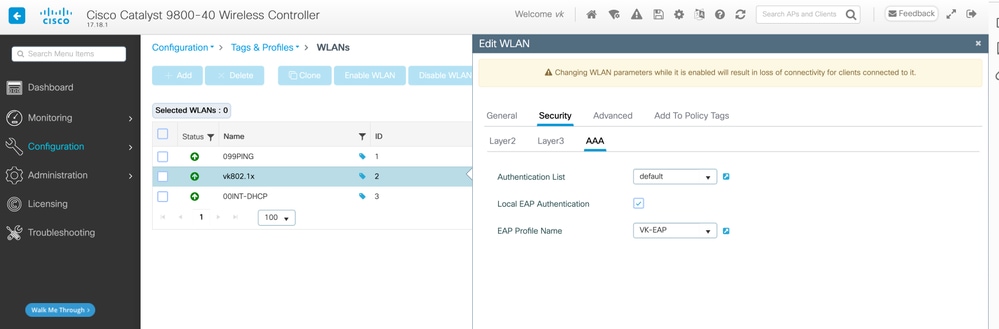

Paso 7: Aplicar lista de métodos y perfil EAP a SSID

Configure el SSID para utilizar la autenticación y el perfil EAP creados.

wlan vk802.1x 2 vk802.1x local-auth VK-EAP radio policy dot11 24ghz radio policy dot11 5ghz no security ft adaptive security dot1x authentication-list default no shutdown

Esta configuración:

- Crea SSID vk802.1x con WLAN ID 2

- Habilita la autenticación local con el perfil VK-EAP

- Aplica políticas de radio para las bandas de 2,4 GHz y 5 GHz

- Aplica la autenticación 802.1X mediante la lista de métodos predeterminada

- Abre el SSID (sin apagado)

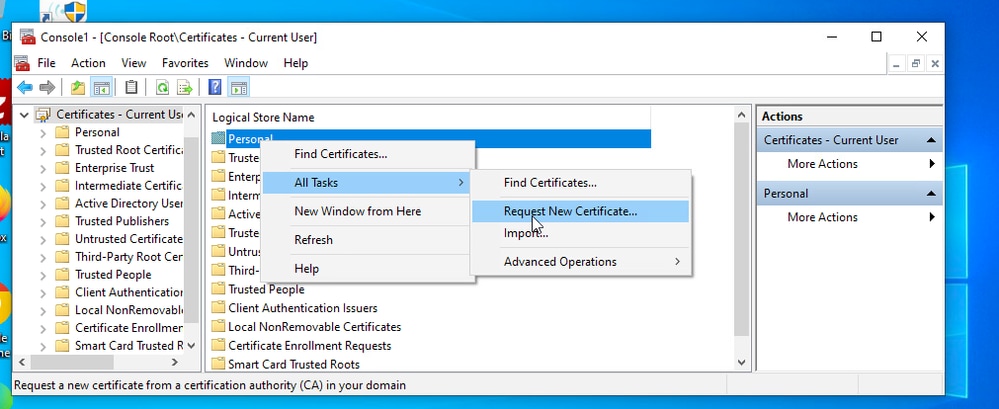

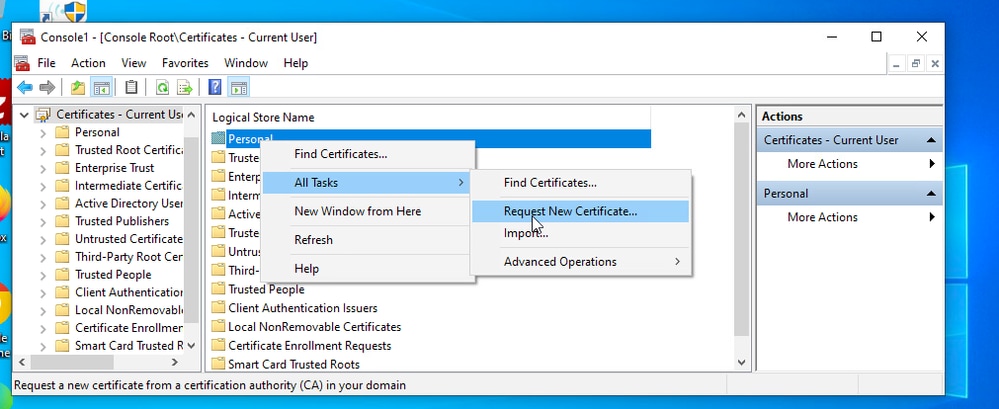

Paso 8: Implementación de certificados de usuario en clientes inalámbricos

Asegúrese de que los clientes inalámbricos tengan el certificado de usuario necesario para la autenticación. En entornos de laboratorio, un dispositivo unido a un dominio de Active Directory (AD) puede recibir el certificado a través de MMC (Microsoft Management Console). Existen otros métodos para distribuir certificados en función del entorno.

Verificación

Puede verificar las entradas de la memoria caché AAA en el WLC 9800 usando los comandos CLI. Tenga en cuenta que para Catalyst 9800 WLC, las entradas de caché se enumeran bajo "WNCD AAA Auth Cache entries", no "SMD AAA Auth Cache entries".

show aaa cache group <Server Group> all

Este comando muestra las entradas de caché AAA actuales almacenadas en el WLC. Ejemplo de salida:

WNCD AAA Auth Cache entries --------------------------- Client MAC: 00:11:22:33:44:55 SSID: vk802.1x User: user@domain.com Cache Expiry: 8h Auth Method: EAP-TLS ...

Verifique que los clientes puedan volver a conectarse y se autentiquen a través de la memoria caché AAA cuando el servidor AAA no esté disponible.

Nota: Para la autenticación PEAP , el diseño actual requiere la devolución de pares AV de Cisco que contengan el nombre de usuario y el hash de credenciales para cada usuario durante la autenticación por el servidor Radius.

cisco-av-pair = AS-Username=testuser

cisco-av-pair = AS-Credential-Hash=F2E787D376CBF6D6DD3600132E9C215D

Cada usuario debe configurarse con los atributos AV-pair en RADIUS.

La contraseña o AS-Credential-Hash debe estar en el formato NT-hash (https://codebeautify.org/ntlm-hash-generator).

Troubleshoot

La resolución de problemas de caché y autenticación AAA implica varios pasos:

Paso 1: Comprobar entradas de caché AAA

show aaa cache group <Server Group> all

Asegúrese de que las entradas de cliente esperadas estén presentes en la memoria caché.

Paso 2: Validar instalación de certificados y puntos de confianza

show crypto pki trustpoints show crypto pki certificates

Asegúrese de que los certificados estén correctamente instalados y asignados a los puntos de confianza adecuados para la autenticación EAP-TLS.

Paso 3: Confirmar listas de métodos de autenticación

show running-config | include aaa authentication show running-config | include aaa authorization

Valide que las listas de métodos hagan referencia al grupo de servidores y a los perfiles de caché correctos.

Paso 5: Comprobar el seguimiento interno de RA

2025/09/18 13:02:37.069850424 {wncd_x_R0-0}{2}: [radius] [16292]: (ERR): RADIUS/DECODE: No response from radius-server; parse response; FAIL

2025/09/18 13:02:37.069850966 {wncd_x_R0-0}{2}: [radius] [16292]: (ERR): RADIUS/DECODE: Case error(no response/ bad packet/ op decode);parse response; FAIL

2025/09/18 13:02:37.069853220 {wncd_x_R0-0}{2}: [aaa-sg-ref] [16292]: (debug): AAA/SG: Server group wrapper ref count for public group VK-SRV-GRP decreased to 6

2025/09/18 13:02:37.069853836 {wncd_x_R0-0}{2}: [aaa-sg-ref] [16292]: (debug): AAA/SG: Server group ref count for public group VK-SRV-GRP decreased to 6

2025/09/18 13:02:37.069855784 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE: Don't cache responses with errors

2025/09/18 13:02:37.069856826 {wncd_x_R0-0}{2}: [aaa-svr] [16292]: (debug): AAA SRV(00000000): protocol reply FAIL for Authentication

2025/09/18 13:02:37.069860954 {wncd_x_R0-0}{2}: [aaa-authen] [16292]: (debug): MAC address in AAA request is c4-e9-0a-00-b1-b0

2025/09/18 13:02:37.069864992 {wncd_x_R0-0}{2}: [aaa-svr] [16292]: (debug): AAA SRV(00000000): Authen method=CACHE VK-SRV-GRP

2025/09/18 13:02:37.069868198 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Add message event handle: 0x5ed36139f348

2025/09/18 13:02:37.069875634 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Evmgr message event cb handler invoked, handle: 0x5ed36139f348

2025/09/18 13:02:37.069876688 {wncd_x_R0-0}{2}: [wncd_0] [16292]: (debug): Sanet eventQ: AAA_CACHE_EVENT, message:0

2025/09/18 13:02:37.069887794 {wncd_x_R0-0}{2}: [aaa-prof] [16292]: (debug): AAA/PROFILE/DB: Find - Found entry for user vk@wireless.com:C4E90A00B1B0:

2025/09/18 13:02:37.069955264 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE(00000000): Secure authen type 8 cannot be authenticated directly from cacheWe may need local eap >>>> this indiates that cache/local auth is being used

2025/09/18 13:02:37.070019998 {wncd_x_R0-0}{2}: [wncd_0] [16292]: (debug): AAA Local EAP(1419) Sending the Rxd EAP packet(id 0) to EAP subsys

2025/09/18 13:02:37.070022944 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Add message event handle: 0x5ed36123b0c8

2025/09/18 13:02:37.070025886 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE(00000000): PASS for username vk@wireless.com

2025/09/18 13:02:37.070028162 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Evmgr message event cb handler invoked, handle: 0x5ed36123b0c8Referencias:

17.18 Guía de configuración de software

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

09-Nov-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Vinodh KokilaTAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios