Configuración y verificación de SGACL en Catalyst 9800 WLC y servidor ISE

Opciones de descarga

-

ePub (1.8 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo configurar TrustSec en Catalyst 9800 y el servidor ISE para utilizar la función SGACL, con AP de modo FlexConnect y local.

Prerequisites

Requirements

Conocimientos básicos de Cisco 9800 WLC, Cisco ISE, FlexConnect y TrustSec.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- C9800-CL v17.12.4

- ISE 3.2.0

- Punto de acceso 9136I

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

Diagrama de la red

Diagrama de la red

Configuraciones

Configuración de WLC

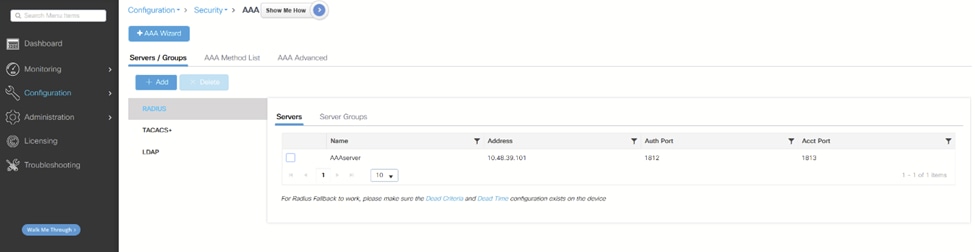

1. Agregue el servidor AAA al WLC desde Configuration > Security > AAA: página WLC AAA

página WLC AAA

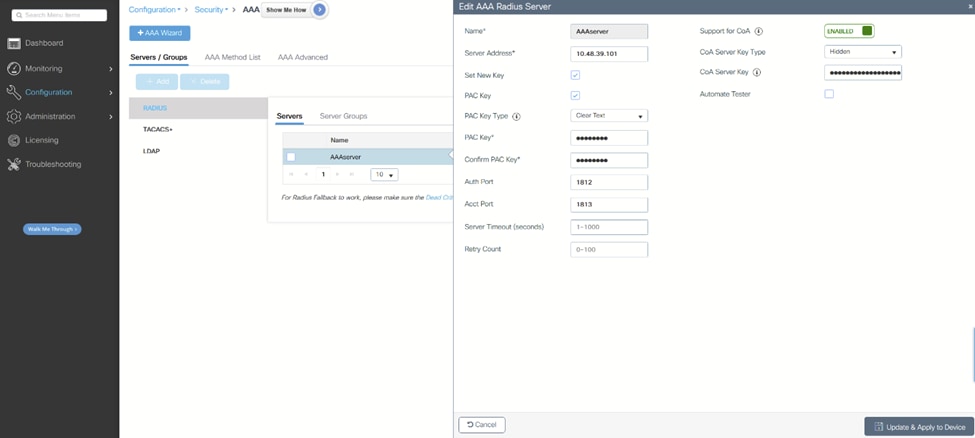

2. Asegúrese de que las entradas clave aquí coincidan con la clave cuando agregue el dispositivo en ISE. Habilite Support for CoA y agregue la clave si desea utilizar CoA para descargar las actualizaciones de configuración: WLC agregar servidor AAA

WLC agregar servidor AAA

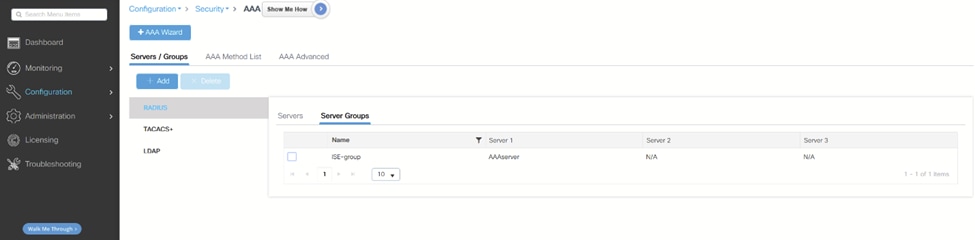

3. Cree el grupo de servidores: WLC agregar grupo de servidores

WLC agregar grupo de servidores

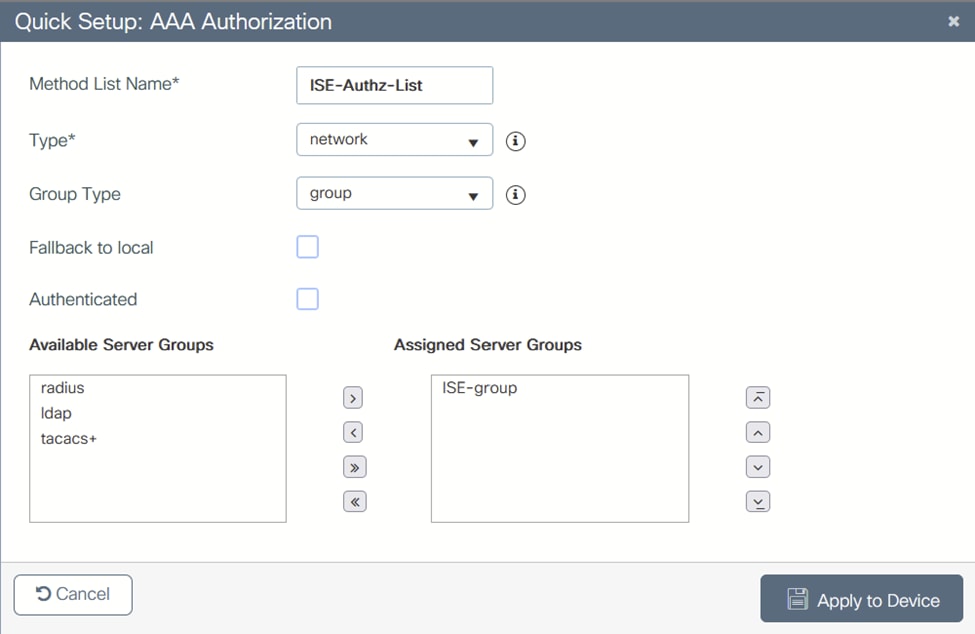

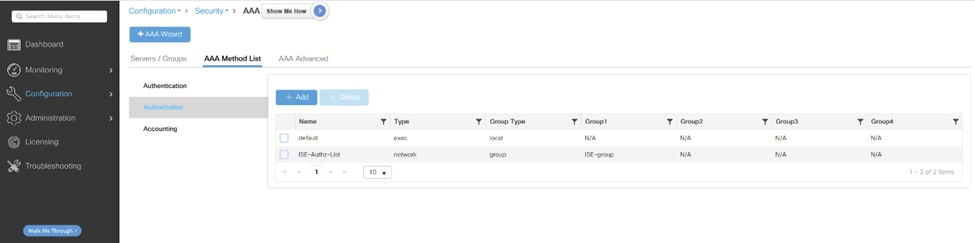

4. Agregue la Lista de Métodos de Autorización con el tipo red: Lista de métodos de autorización

Lista de métodos de autorización

grupo de servidores WLC AAA

grupo de servidores WLC AAA

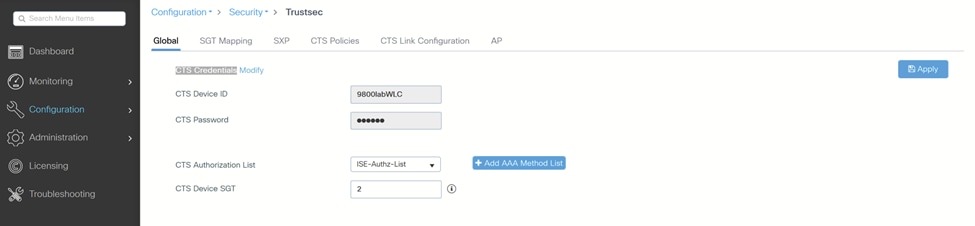

5. Navegue hasta Configuration > Security > Trustsec y configure el ID de dispositivo CTS y la contraseña CTS; va a utilizar estas entradas cuando agregue el dispositivo en ISE.

Configure también aquí la lista de autorización de CTS que creó en los pasos 4: WLC TrustSec

WLC TrustSec

6. En este ejemplo, la WLAN ya está creada y los ajustes de autenticación ya están configurados.

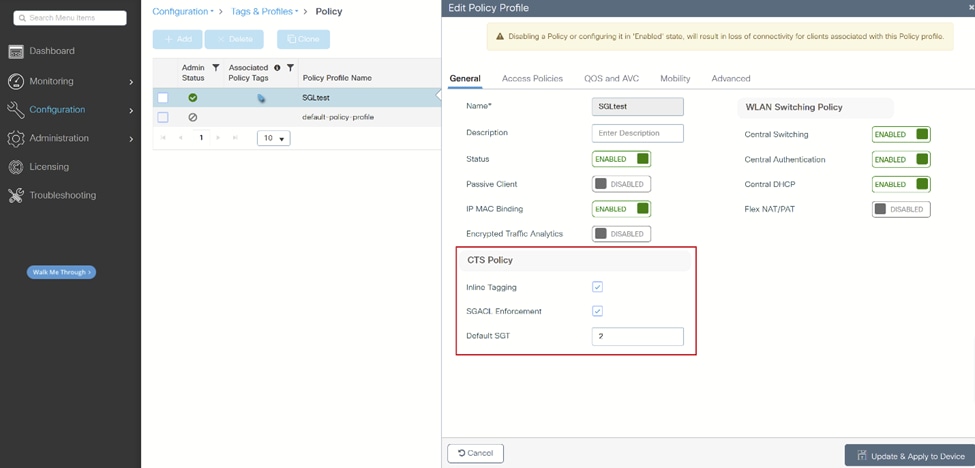

Ahora, navegue hasta el perfil de política en el que desea utilizar las SGT.

i. En CTS Policy, enable Inline Tagging y SGACL Enforcement, también puede especificar la SGT predeterminada. La SGT 2 predeterminada se utiliza para este laboratorio como ejemplo: Perfil de política WLC

Perfil de política WLC

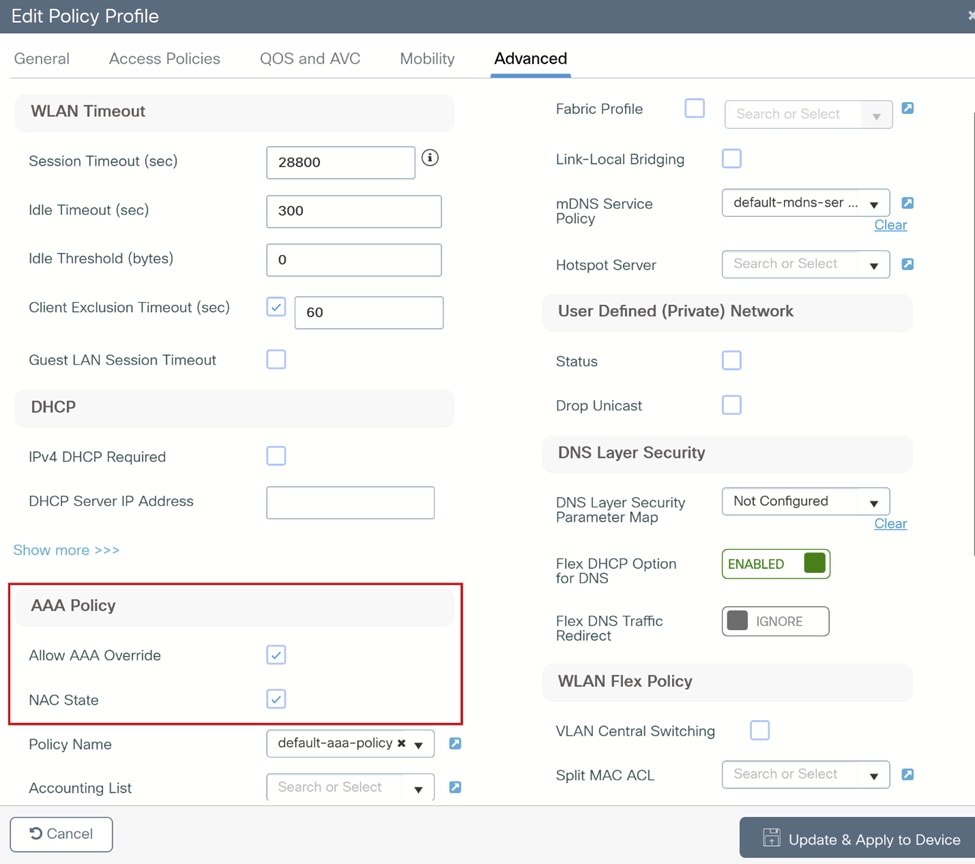

ii. En la pestaña Advanced, habilite Allow AAA override y NAC state: Ficha Avanzado del perfil de política WLC

Ficha Avanzado del perfil de política WLC

Desde la CLI:

# configure terminal

(config)# radius server <server_name>

(config-radius-server)# address ipv4 <server_IP>

(config-radius-server)# pac key <password>

(config)# aaa server radius dynamic-author

(config-locsvr-da-radius)# client <server_IP> server-key <password>

(config)# aaa group server radius <server_group_name>

(config-sg-radius)# server name <server_name>

(config-sg-radius)# ip radius source-interface Vlan#

(config)# aaa authorization network <author_method_list> group <server_group_name>

(config)# cts authorization list <author_method_list>

(config)# wireless profile policy <policy_profile_name>

(config-wireless-policy)# shut

(config-wireless-policy)# aaa-override

(config-wireless-policy)# cts inline-tagging

(config-wireless-policy)# cts role-based enforcement

(config-wireless-policy)# cts sgt <number>

(config-wireless-policy)# no shut

# show cts credentials

CTS password is defined in keystore, device-id = 9800labWLC

Configuración de ISE

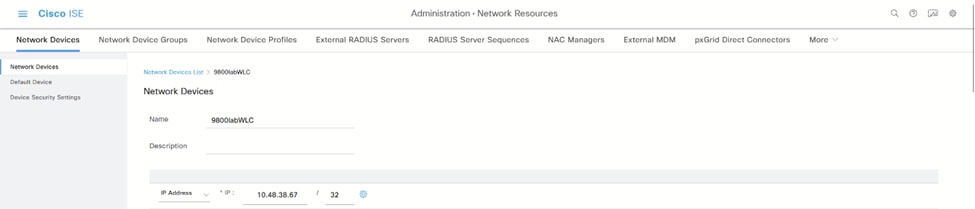

1. Vaya a Administración > Recursos de red > Dispositivos de red.

i. Agregue la información del WLC aquí: Página de dispositivos de red ISE

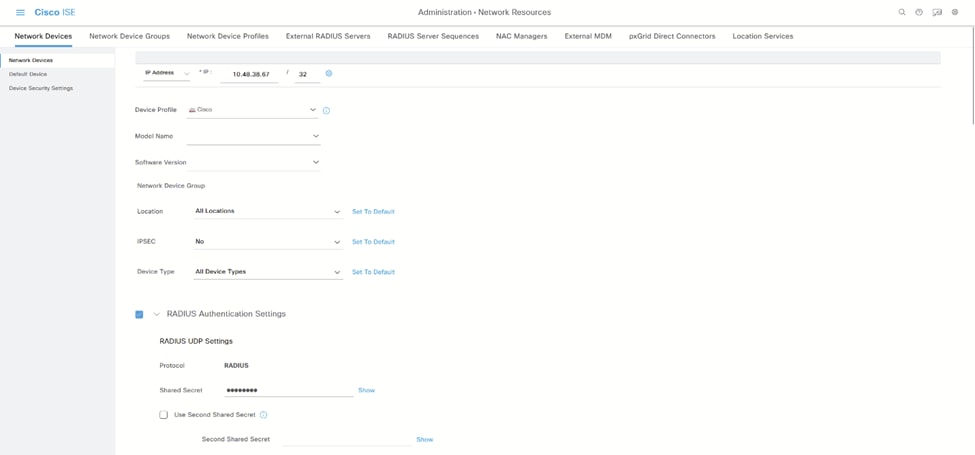

Página de dispositivos de red ISE ISE agrega información RADIUS WLC

ISE agrega información RADIUS WLC

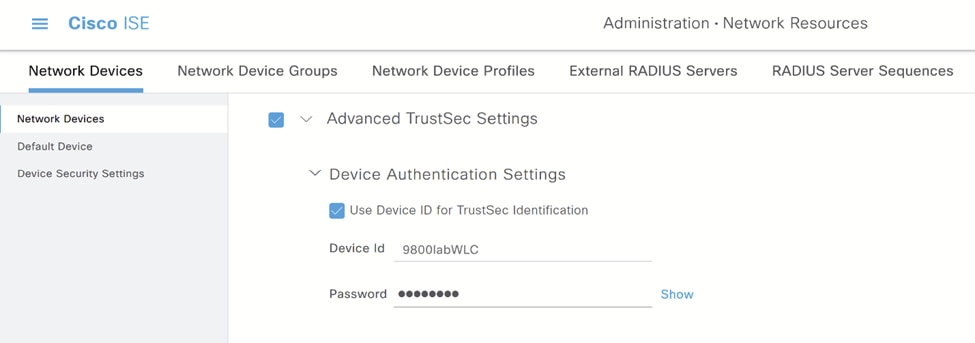

ii. Desplácese hacia abajo y configure Advanced TrustSec Settings, habilite la casilla de verificación Use Device ID for TrustSec Identification y configure la contraseña: Configuración avanzada de TrustSec

Configuración avanzada de TrustSec

Esto debe coincidir con la configuración en el lado WLC en el paso 6 de la configuración WLC.

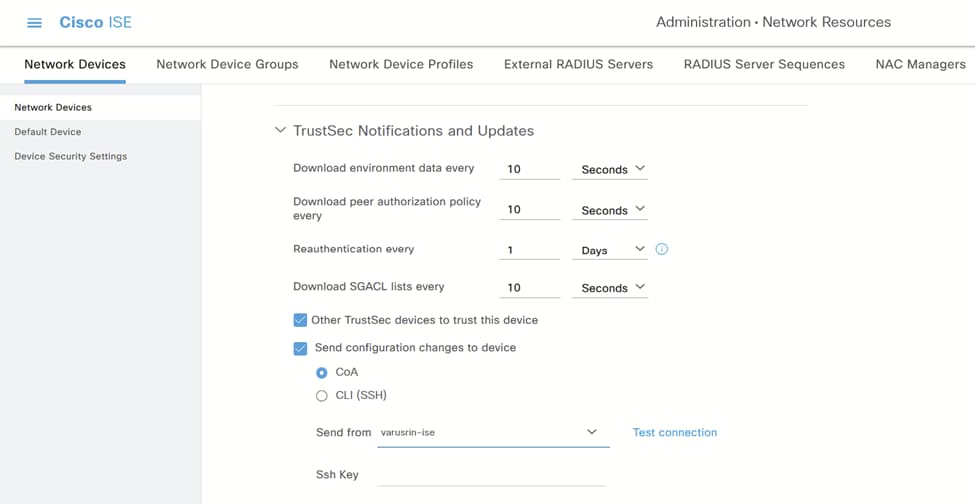

iii. Desplácese hasta Notificaciones y actualizaciones de TrustSec y configure si desea utilizar CoA o SSH para las actualizaciones de configuración. Seleccione el nodo de ISE necesario: Notificaciones y actualizaciones de TrustSec

Notificaciones y actualizaciones de TrustSec

2. Presione Probar conexión para asegurarse de que la conexión esté establecida. Cuando tenga éxito, mostrará una marca de verificación verde: Probar conexión

Probar conexión

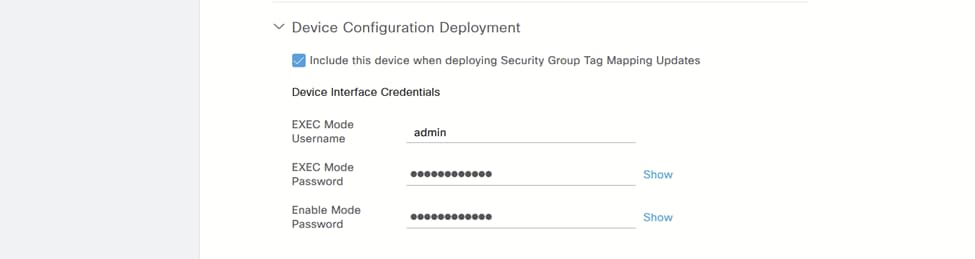

i. Desplácese hacia abajo y configure el WLC que se incluirá al implementar las actualizaciones de asignación SGT. Esto es importante si selecciona la opción SSH en el paso anterior: Implementación de configuración de dispositivos

Implementación de configuración de dispositivos

ii. Guarde la configuración.

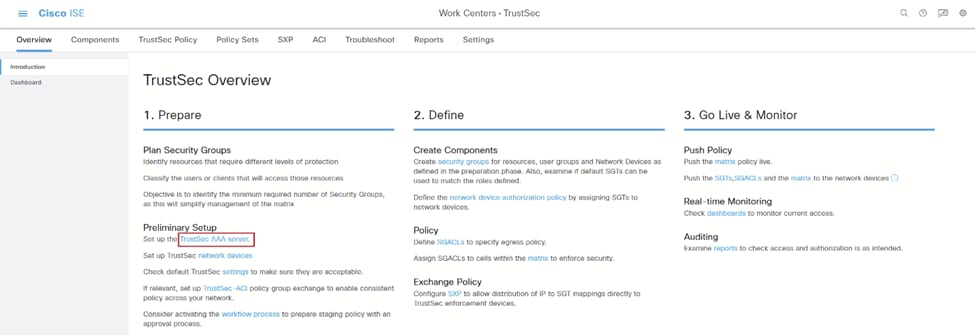

3. En Work Centers > TrustSec > Overview, tiene las opciones de configuración de TrustSec. Elija TrustSec AAA Server para ver la instancia de ISE en uso. Consulte Política Basada en Grupos Inalámbricos de Cisco Catalyst para obtener más información sobre qué instancia se utiliza si tiene múltiplos. Descripción general de ISE TrustSec

Descripción general de ISE TrustSec

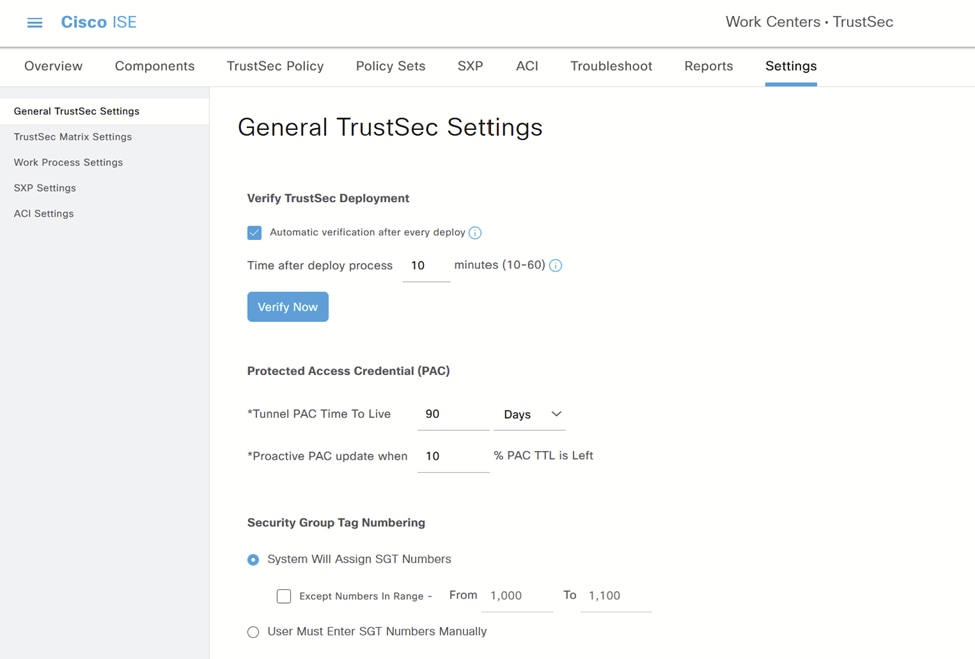

4. (Opcional) Vaya a la pestaña Configuración, active la verificación automática después de cada implementación si lo prefiere.

Configuración de ISE TrustSec

Configuración de ISE TrustSec

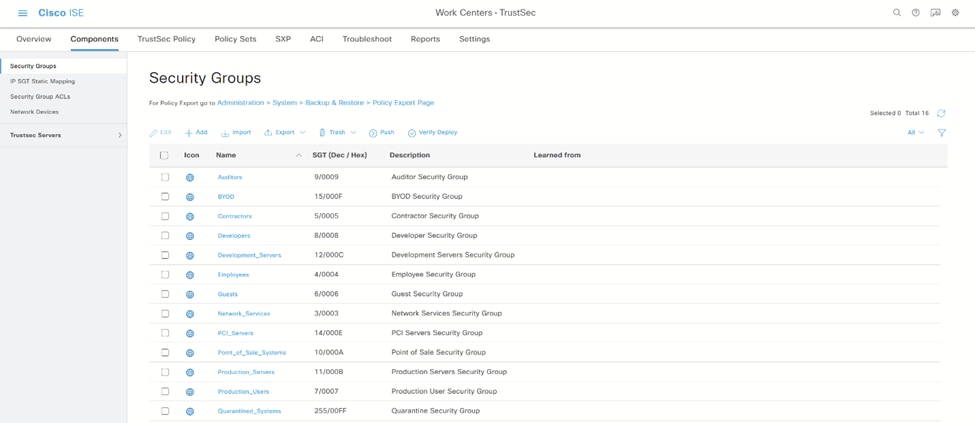

5. Añada o edite los valores de SGT desde Centros de trabajo > TrustSec > Componentes > Grupos de seguridad en función de sus requisitos:

Grupos de seguridad de ISE

Grupos de seguridad de ISE

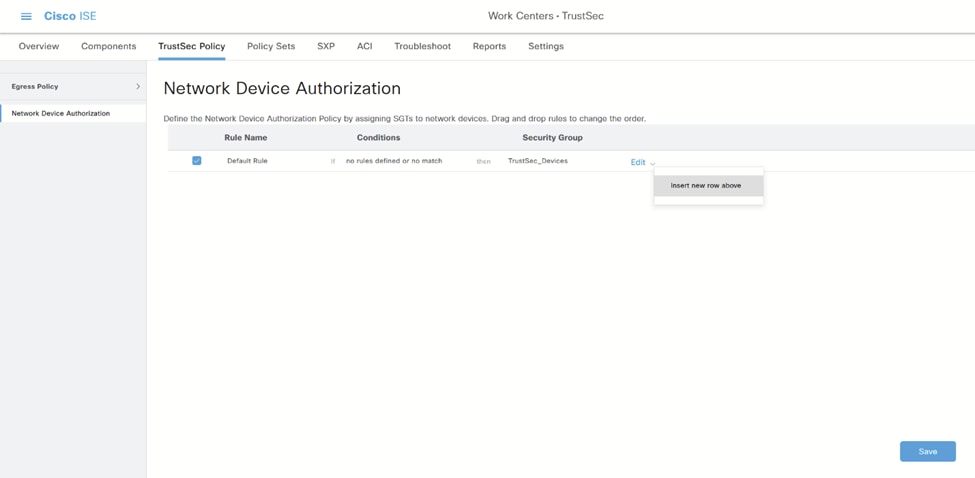

6. Si desea especificar la política de autorización, navegue hasta Centros de trabajo > TrustSec > Política TrustSec > Autorización de dispositivo de red:

Política TrustSec

Política TrustSec

Puede mantener el valor predeterminado, pero para este laboratorio estamos usando esta configuración como ejemplo:

Autorización de dispositivos de red

Autorización de dispositivos de red

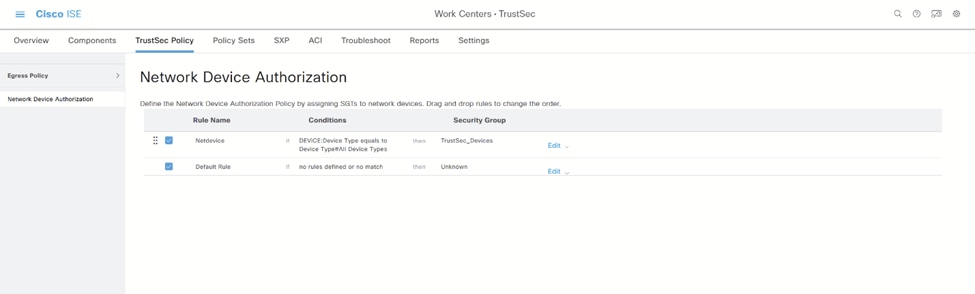

7. Cree la SGACL en la pestaña Componentes y, a continuación, ACL del Grupo de Seguridad: ACL del grupo de seguridad

ACL del grupo de seguridad

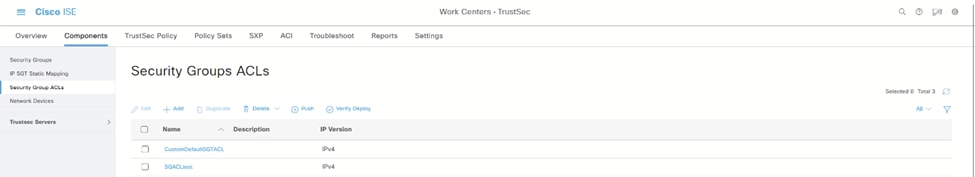

8. Especifique las entradas de matriz en la pestaña Política de TrustSec y, a continuación, en Matriz. Puede editar los permisos haciendo clic en el punto en el que coinciden dos SGT: Matriz de ISE TrustSec

Matriz de ISE TrustSec

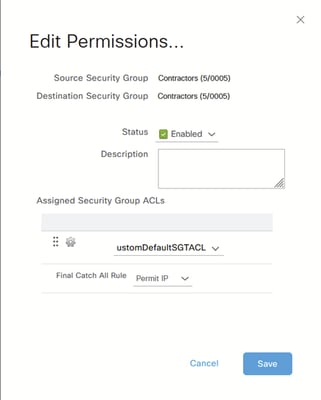

Por ejemplo: Editar permisos

Editar permisos

Nota: En el caso del modelo de lista de permitidos, debe permitir explícitamente el protocolo DHCP para que los dispositivos cliente obtengan la dirección IP DHCP y luego solicitar al controlador políticas SGACL.

Nota: Los clientes reciben un valor de SGT cero y los clientes DHCP reciben una dirección de Direccionamiento IP Privado Automático (APIPA) cuando se deniega la política TrustSec de "desconocido a desconocido" en la matriz TrustSec.

Los clientes reciben valores SGT correctos y los clientes DHCP reciben una dirección IP cuando se permite la política TrustSec "desconocido a desconocido" en la matriz TrustSec.

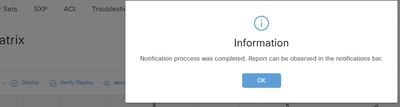

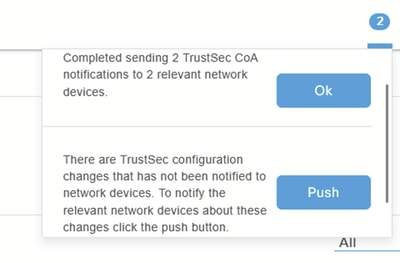

9. Haga clic en Desplegar. Lo que dará como resultado estos mensajes y notificaciones: Implementación

Implementación

Desplegar notificaciones

Desplegar notificaciones

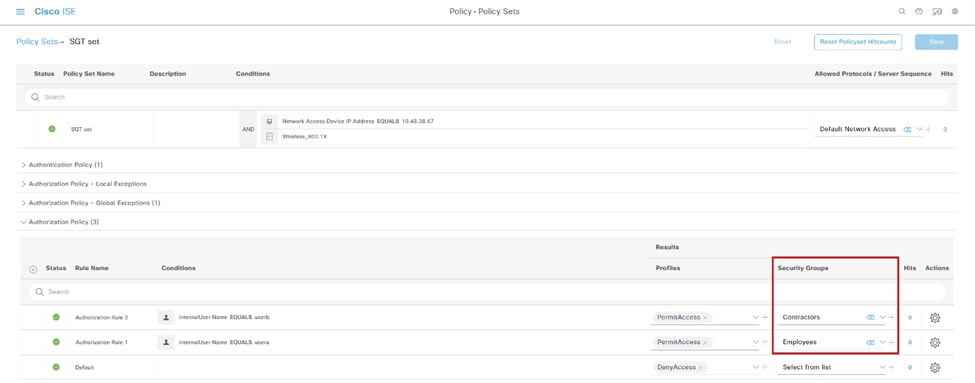

10. Navegue hasta el Policy Set utilizado para la WLAN en Policy > Policy Sets: Conjuntos de políticas de ISE

Conjuntos de políticas de ISE

En este laboratorio, estamos definiendo la SGT por usuario; seleccione la SGT en el campo Grupos de seguridad: Grupos de seguridad de ISE

Grupos de seguridad de ISE

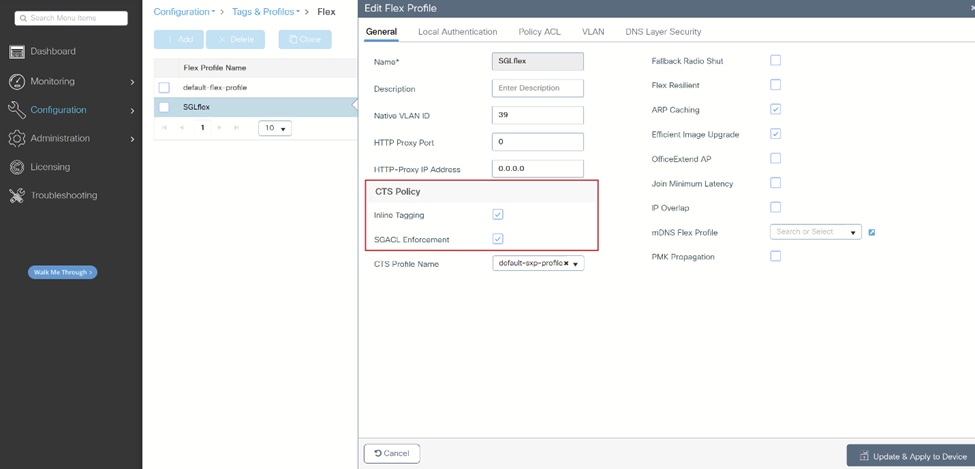

Flexconnect

Habilite el etiquetado en línea y la aplicación de SGACL en el perfil de Flex en Configuración > Etiquetas y políticas > Flex:

WLC Flex Profile

WLC Flex Profile

Desde la CLI:

# configure terminal

(config)# wireless profile flex SGLflex

(config-wireless-flex-profile)# cts inline-tagging

(config-wireless-flex-profile)# cts role-based enforcement

Nota: Si el WLC está en HA-SSO, el SGACL en los AP de FlexConnect no es soportado. Id. de error de Cisco CSCwn85468. Se agregará en 17.19.

Verificación

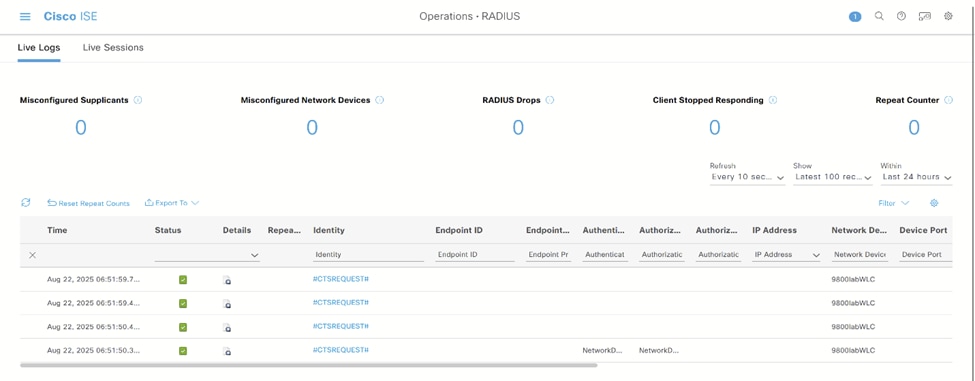

- Desde ISE, debe ver una solicitud CTS exitosa en Operaciones > RADIUS > Registros en vivo:

Registros en directo de ISE RADIUS

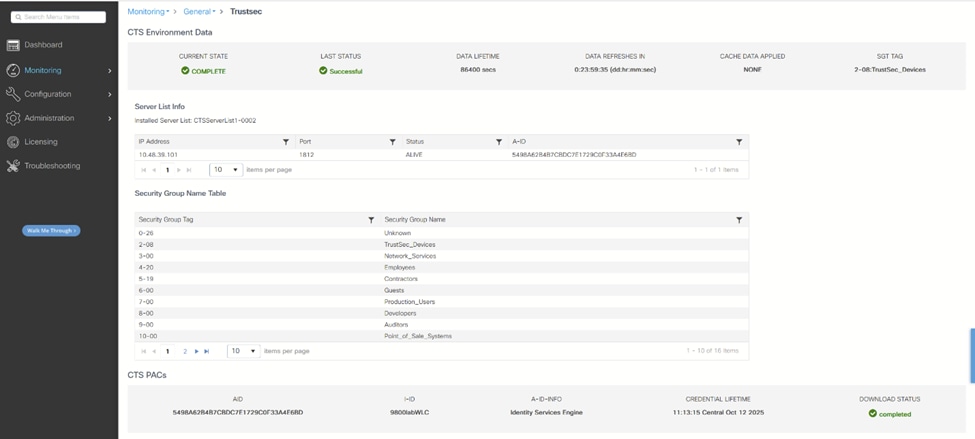

Registros en directo de ISE RADIUS - Puede verificar que se haya establecido la conexión y que los SGT se hayan descargado de Monitoring > General > Trustsec en el WLC:

Supervisión WLC TrustSec

Supervisión WLC TrustSec

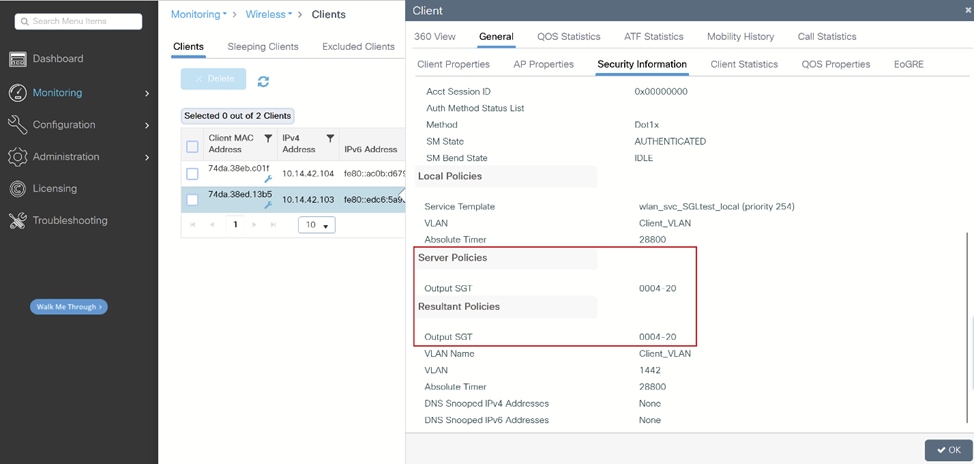

- Al conectar un cliente, la SGT asignada será visible en Monitoring > Wireless > Clients, elija el cliente que desea verificar y navegue hasta General > Security information tab:

Monitoreo del cliente WLC

Monitoreo del cliente WLC

Desde la CLI:

- Antes de conectar el cliente, esto es lo que usted va a ver de la salida del WLC:

Solo aparecerán los permisos relacionados con SGT desconocidos.

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of INTERNAL bindings = 2

Total number of active bindings = 2

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

- Al conectar el cliente, puede observar estos registros desde los seguimientos RA, la SGT se aplica desde AAA:

2025/08/14 08:44:47.072771984 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : username 0 "usera" ]

2025/08/14 08:44:47.072786402 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 37 32 37 33 30 30 41 30 30 30 30 30 30 31 33 41 37 41 45 32 33 31 33 3a 76 61 72 75 73 72 69 6e 2d 69 73 65 2f 35 34 34 35 33 32 36 31 37 2f 38 ]

2025/08/14 08:44:47.072788080 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : security-group-tag 0 "0004-20" ]

2025/08/14 08:44:47.072809490 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "Client_VLAN" ]

2025/08/14 08:44:47.072811627 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : timeout 0 28800 (0x7080) ]

2025/08/14 08:44:47.072824202 {wncd_x_R0-0}{1}: [auth-mgr] [15596]: (info): [0000.0000.0000:unknown] Reauth not required, ignore

2025/08/14 08:44:47.072829794 {wncd_x_R0-0}{1}: [ewlc-qos-client] [15596]: (info): MAC: 74da.38ed.13b5 Client QoS run state handler

2025/08/14 08:44:47.072860963 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [15596]: (debug): Managed client RUN state notification: 74da.38ed.13b5

2025/08/14 08:44:47.072905375 {wncd_x_R0-0}{1}: [client-orch-state] [15596]: (note): MAC: 74da.38ed.13b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN- Utilice el comando show wireless client mac-address <client_MAC_address>detail de CLI, que mostrará la SGT asignada al cliente:

#show wireless client mac-address 74da.38ed.13b5 detail

Client MAC Address : 74da.38ed.13b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.14.42.103

…

Auth Method Status List

Method : Dot1x

SM State : AUTHENTICATED

SM Bend State : IDLE

Local Policies:

Service Template : wlan_svc_SGLtest_local (priority 254)

VLAN : Client_VLAN

Absolute-Timer : 28800

Server Policies:

Output SGT : 0004-20

Resultant Policies:

Output SGT : 0004-20

VLAN Name : Client_VLAN

VLAN : 1442

Absolute-Timer : 28800

…

- Después de conectar un cliente en SGT 4, observará que ahora aparecen los permisos para SGT 4:

Los permisos se agregan después de conectar el cliente y asignarle una SGT.

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

IPv4 Role-based permissions from group Unknown to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.14.42.103 4 LOCAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 1

Total number of INTERNAL bindings = 2

Total number of active bindings = 3

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

- Después de conectar dos clientes, uno en SGT 4 y el otro en SGT 5:

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.14.42.103 4 LOCAL

10.14.42.104 5 LOCAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of INTERNAL bindings = 2

Total number of active bindings = 4

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

- Ahora puede ver que se agregan los permisos de SGT 5:

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

IPv4 Role-based permissions from group Unknown to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 5:Contractors:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 5:Contractors:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 5:Contractors:

CustomDefaultSGTACL-03

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

- Las ACL se verán como "descargadas" en el WLC:

#show ip access-lists

Role-based IP access list CustomDefaultSGTACL-03 (downloaded)

10 permit udp src eq bootps (12 matches)

20 permit udp src eq bootpc

30 permit ip

Extended IP access list IP-Adm-V4-Int-ACL-global

10 permit tcp any any eq www

20 permit tcp any any eq 443

Role-based IP access list Permit IP-00 (downloaded)

10 permit ip

Role-based IP access list SGACLtest-03 (downloaded)

10 permit udp src eq bootps (18 matches)

20 permit udp src eq bootpc

30 permit udp dst eq bootps

40 permit udp dst eq bootpc

50 permit ip

Role-based IP access list SGT32-06 (downloaded)

10 permit ip

Extended IP access list implicit_deny

10 deny ip any any

Extended IP access list implicit_permit

10 permit ip any any

Extended IP access list meraki-fqdn-dns

Extended IP access list preauth_v4

10 permit udp any any eq domain

20 permit tcp any any eq domain

30 permit udp any eq bootps any

40 permit udp any any eq bootpc

50 permit udp any eq bootpc any

60 deny ip any any

Switching local FlexConnect

- Ésta es la salida del WLC antes de conectar los clientes al AP:

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 4

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

DEFAULT(65535) YES 0

- Desde la CLI del AP, esta es la salida de permisos antes de conectar clientes al AP:

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

65535 65535 Permit_IP

IPv6 role-based permissions:

SGT DGT ACL

65535 65535 Permit_IP

- Estas son las depuraciones AP mientras el cliente se conecta para mostrar el flujo:

[*08/14/2025 09:45:40.8504] CLSM[74:DA:38:ED:13:B5]: US Auth(b0) seq 2599 IF 72 slot 0 vap 0 len 30 state NULL

[*08/14/2025 09:45:40.8507] CLSM[74:DA:38:ED:13:B5]: DS Auth len 30 slot 0 vap 0

[*08/14/2025 09:45:40.8509] CLSM[74:DA:38:ED:13:B5]: Driver send mgmt frame success Radio 0 Vap 0

[*08/14/2025 09:45:40.8509] CLSM[74:DA:38:ED:13:B5]: client moved from UNASSOC to AUTH

[*08/14/2025 09:45:40.8660] CLSM[74:DA:38:ED:13:B5]: US Assoc Req(0) seq 2600 IF 72 slot 0 vap 0 len 178 state AUTH

...

[*08/14/2025 09:45:40.8782] CLSM[74:DA:38:ED:13:B5]: client moved from ASSOC to 8021X

[*08/14/2025 09:45:40.8783] CLSM[74:DA:38:ED:13:B5]: Added to WCP client table AID 1 Radio 0 Vap 0 Enc 1

[*08/14/2025 09:45:40.8784] CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 0 0

!--- The client initiates the connection and it's directly put under the SGT 0.

[*08/14/2025 09:45:40.8800] CLSM[74:DA:38:ED:13:B5]: ADD_CENTRAL_AUTH_INFO_MOBILE Payload

[*08/14/2025 09:45:40.8801] CLSM[74:DA:38:ED:13:B5]: msAssocTypeFlags: 2 apfMsEntryType: 2 eap_type: 0 pmkLen: 0

[*08/14/2025 09:45:40.8807] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENTCAPABILITYPAYLOAD: capbaility: 0 Apple Client: No

[*08/14/2025 09:45:40.8812] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[*08/14/2025 09:45:41.5130] CLSM[74:DA:38:ED:13:B5]: ADD_MOBILE AID 1

[*08/14/2025 09:45:41.5135] CLSM[74:DA:38:ED:13:B5]: Client ADD Encrypt Key success AID 1 Radio 0 Enc 4 Key Len 16 Key idx 0 Key 15 d4

[*08/14/2025 09:45:41.5139] chatter: 74:DA:38:ED:13:B5: web_auth status 1

[*08/14/2025 09:45:41.5140] CLSM[74:DA:38:ED:13:B5]: client moved from 8021X to IPLEARN_PENDING

!--- The client must get an IP address through DHCP.

[*08/14/2025 09:45:41.5144] CLSM[74:DA:38:ED:13:B5]: ADD_CENTRAL_AUTH_INFO_MOBILE Payload

[*08/14/2025 09:45:41.5144] CLSM[74:DA:38:ED:13:B5]: msAssocTypeFlags: 2 apfMsEntryType: 2 eap_type: 25 pmkLen: 32

[*08/14/2025 09:45:41.5150] CLSM[74:DA:38:ED:13:B5]: TLV_FLEX_CENTRAL_AUTH_STA_PAYLOAD

[*08/14/2025 09:45:41.5155] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENTCAPABILITYPAYLOAD: capbaility: 0 Apple Client: No

[*08/14/2025 09:45:41.5161] CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 4 0

!--- Afterwards, the assigned SGT for that client is going to be applied accordingly.

[*08/14/2025 09:45:41.5163] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[*08/14/2025 09:45:41.6476] chatter: find_insert_client:3313

[*08/14/2025 09:45:41.6476] chatter: Update IP from 0.0.0.0 to 10.14.42.103

[*08/14/2025 09:45:41.6477] chatter: Update ipsgt: IPV4 client(74:DA:38:ED:13:B5) - [10.14.42.103]

!--- Associated IP & SGT is going to be added into mapping table.

[*08/14/2025 09:45:41.6477] chatter: Update ipsgt IPV6 client(74:DA:38:ED:13:B5) - [fe80::edc6:5a93:adab:fff6]

[*08/14/2025 09:45:41.6481] CLSM[74:DA:38:ED:13:B5]: Authorize succeeded to radio intf apr0v0

[*08/14/2025 09:45:41.6490] chatter: 74:DA:38:ED:13:B5: web_auth status 1

[*08/14/2025 09:45:41.6492] CLSM[74:DA:38:ED:13:B5]: client moved from IPLEARN_PENDING to FWD

!--- Then for the IP-SGT mapping entry in the mapping table, SGACL policy for those SGTs is requested.

!--- This is a snippet of the AP debugs showing one of the ACLs:

CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 4 0

CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8)

.Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8

[DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 165 len 148

....TLV: TLV_CTS_RBACL_DELETE(1434), level: 0, seq: 0, nested: true

....TLV: TLV_CTS_RBACL_DELETE(1437), level: 1, seq: 0, nested: false

TLV_CTS_RBACL_DELETE received

ACL Name:CustomDefaultSGTACL

....TLV: TLV_CTS_RBACL_ADD(1433), level: 0, seq: 0, nested: true

....TLV: TLV_CTS_RBACL_ADD(1437), level: 1, seq: 0, nested: false

....TLV: TLV_CTS_RBACL_ADD(1438), level: 1, seq: 1, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 2, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 3, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 4, nested: false

TLV_CTS_RBACL_ADD received

ACL Name:CustomDefaultSGTACL

ACL Type:1

ACE entry:permit udp src eq bootps

ACE entry:permit udp src eq bootpc

ACE entry:permit ip

[ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8)

.Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8

…

- Desde WLC CLI, al conectar un cliente en SGT 4:

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 4

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

4 YES 1

DEFAULT(65535) YES 0

- Desde la CLI del AP:

Puede ver lo mismo, solo se agregan permisos relacionados con SGT 4.

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

0 4 Permit_IP, CustomDefaultSGTACL

4 4 Permit_IP, CustomDefaultSGTACL

5 4 Permit_IP, CustomDefaultSGTACL

65535 65535 Permit_IP

IPv6 role-based permissions:

SGT DGT ACL

0 4 Permit_IP

4 4 Permit_IP

5 4 Permit_IP

65535 65535 Permit_IP

- Desde WLC CLI, al conectar el segundo cliente en SGT 5:

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 5

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

4 YES 1

5 YES 1

DEFAULT(65535) YES 0

- Salidas de AP:

AP#show flexconnect client

Flexconnect Clients:

mac radio vap aid state encr aaa-vlan aaa-acl aaa-ipv6-acl assoc auth switching key-method roam key-progmed handshake-sent wgb SGT

74:DA:38:EB:C0:1F 0 0 1 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 5

74:DA:38:ED:13:B5 0 0 2 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 4

AP#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP SGT SOURCE

10.14.42.103 4 LOCAL

10.14.42.104 5 LOCAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

Active IPv6-SGT Bindings Information

IP SGT SOURCE

fe80::ac0b:d679:e356:a17 5 LOCAL

fe80::edc6:5a93:adab:fff6 4 LOCAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

0 4 Permit_IP, CustomDefaultSGTACL

4 4 Permit_IP, CustomDefaultSGTACL

5 4 Permit_IP, CustomDefaultSGTACL

0 5 Permit_IP, SGACLtest

4 5 Permit_IP, CustomDefaultSGTACL

5 5 Permit_IP, CustomDefaultSGTACL

65535 65535 Permit_IP, CustomDefaultSGTACL

IPv6 role-based permissions:

SGT DGT ACL

0 4 Permit_IP

4 4 Permit_IP

5 4 Permit_IP

0 5 Permit_IP

4 5 Permit_IP

5 5 Permit_IP

65535 65535 Permit_IP

AP#show cts access-lists

IPv4 role-based ACL:

SGACLtest

rule 0: allow true && ip proto 17 && ( src port 67 )

rule 1: allow true && ip proto 17 && ( src port 68 )

rule 2: allow true && ip proto 17 && ( dst port 67 )

rule 3: allow true && ip proto 17 && ( dst port 68 )

rule 4: allow true

CustomDefaultSGTACL

rule 0: allow true && ip proto 17 && ( src port 67 )

rule 1: allow true && ip proto 17 && ( src port 68 )

rule 2: allow true

Permit_IP

rule 0: allow true

IPv6 role-based ACL:

Permit_IP

rule 0: allow true

AP#show cts role-based sgt-map summary

-IPv4-

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

-IPv6-

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

Troubleshoot

- Desde WLC CLI:

show cts provisioning

show cts role-based permissions

show ip access-lists

show cts ap sgt-info <ap_name>

- Desde AP:

show cts role-based sgt-map all

show cts role-based permissions

show cts access-lists <acl-name>

show cts role-based sgt-map summary

show cts access-lists

show flexconnect client

clear cts role-based counters

show cts role-based counters

- Depuraciones de AP:

- Habilita la depuración de aplicación a nivel de paquete CTS:

debug cts enforce

term mon

- Para verificar los eventos de ACL CAPWAP y la información relacionada con la carga útil:

debug dot11 client access-list <client-mac-address>

debug capwap client acl

debug capwap client payload

debug capwap client error

debug dot11 client management information

debug dot11 client management critical

debug dot11 client management error

debug dot11 client management events

debug generic datapath client_ip_table/debug_acl

debug generic datapath client_ip_table/debug

debug generic datapath sgacl/debug

debug generic datapath sgacl/debug_sgt

debug generic datapath sgacl/debug_protocol

debug generic datapath sgacl/debug_permission

term mon

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

02-Sep-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Haneen HanunehIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios