Configuración de NPS, controladores de LAN inalámbricas y redes inalámbricas

Opciones de descarga

-

ePub (7.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (6.7 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

En este documento describe cómo configurar PEAP con autenticación MS-CHAP con Microsoft NPS como el servidor RADIUS.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de la instalación básica de Windows 2008

- Conocimiento de la instalación del controlador de Cisco

Asegúrese de que se han cumplido estos requisitos antes de intentar esta configuración:

- Instale Microsoft Windows Server 2008 en cada uno de los servidores del laboratorio de pruebas.

- Actualice todos los Service Packs.

- Instale los controladores y los puntos de acceso ligeros (LAP).

- Configure las actualizaciones de software más recientes.

Para obtener información sobre la instalación y configuración iniciales de los controladores de red inalámbrica de Cisco serie 5508, refiérase a la Guía de Instalación del Controlador de Red Inalámbrica de Cisco serie 5500.

Nota: Este documento pretende dar a los lectores un ejemplo de la configuración requerida en un servidor Microsoft para la autenticación PEAP-MS-CHAP. La configuración de servidor de Microsoft Windows presentada en este documento se ha probado en el laboratorio y funciona según lo esperado. Si tiene problemas con la configuración, póngase en contacto con Microsoft para obtener ayuda. El centro de asistencia técnica Cisco Technical Assistance Center (TAC) no admite la configuración del servidor de Microsoft Windows.

Las guías de instalación y configuración de Microsoft Windows 2008 se encuentran en Microsoft Tech Net.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador inalámbrico Cisco 5508 que ejecuta la versión de firmware 7.4

- Punto de acceso (AP) Cisco Aironet 3602 con protocolo de punto de acceso ligero (LWAPP)

- Windows 2008 Enterprise Server con servicios de NPS, autoridad de certificados (CA), protocolo de control dinámico de host (DHCP) y sistema de nombres de dominio (DNS) instalados

- PC cliente Microsoft Windows 7

- Switch Cisco Catalyst serie 3560

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

Este documento proporciona una configuración de ejemplo para el Protocolo de autenticación extensible protegido (PEAP) con autenticación del Protocolo de autenticación por desafío mutuo de Microsoft (MS-CHAP) versión 2 en una red Cisco Unified Wireless con Microsoft Network Policy Server (NPS) como servidor RADIUS.

Descripción general de PEAP

PEAP utiliza la seguridad de nivel de transporte (TLS) para crear un canal cifrado entre un cliente PEAP autenticado, como un equipo portátil inalámbrico, y un autenticador PEAP, como Microsoft NPS o cualquier servidor RADIUS. PEAP no especifica un método de autenticación, pero proporciona seguridad adicional para otros protocolos de autenticación extensible (EAP), como EAP-MS-CHAP v2, que pueden funcionar a través del canal cifrado de TLS proporcionado por PEAP. El proceso de autenticación PEAP consta de dos fases principales.

Fase uno de PEAP: Canal cifrado mediante TLS

El cliente inalámbrico se asocia con el AP. Una asociación basada en IEEE 802.11 proporciona una autenticación de sistema abierto o clave compartida antes de crear una asociación segura entre el cliente y el punto de acceso. Después de que la asociación basada en IEEE 802.11 se establezca con éxito entre el cliente y el punto de acceso, la sesión TLS se negocia con el AP. Una vez que la autenticación se completa correctamente entre el cliente inalámbrico y NPS, la sesión TLS se negocia entre el cliente y NPS. La clave derivada en esta negociación se utiliza para cifrar todas las comunicaciones posteriores.

Fase dos de PEAP: EAP-Comunicación autenticada

La comunicación EAP, que incluye la negociación EAP, se produce dentro del canal TLS creado por PEAP dentro de la primera etapa del proceso de autenticación PEAP. El NPS autentica el cliente inalámbrico con EAP-MS-CHAP v2. El LAP y el controlador sólo reenvían mensajes entre el cliente inalámbrico y el servidor RADIUS. El controlador de LAN inalámbrica (WLC) y el LAP no pueden descifrar estos mensajes porque no es el punto final de TLS.

La secuencia de mensajes RADIUS para un intento de autenticación correcto (donde el usuario ha proporcionado credenciales válidas basadas en contraseña con PEAP-MS-CHAP v2) es:

- El NPS envía un mensaje de solicitud de identidad al cliente: EAP-Solicitud/Identidad.

- El cliente responde con un mensaje de respuesta de identidad: EAP-Respuesta/Identidad.

- El NPS envía un mensaje de desafío MS-CHAP v2: EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (desafío).

- El cliente responde con un desafío y una respuesta MS-CHAP v2: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Respuesta).

- El NPS devuelve un paquete de éxito MS-CHAP v2 cuando el servidor ha autenticado correctamente al cliente: EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (correcto).

- El cliente responde con un paquete de éxito MS-CHAP v2 cuando el cliente ha autenticado correctamente el servidor: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (correcto).

- El NPS envía un valor de longitud de tipo EAP (TLV) que indica una autenticación correcta.

- El cliente responde con un mensaje de estado de éxito EAP-TLV.

- El servidor completa la autenticación y envía un mensaje EAP-Success en texto sin formato. Si las VLAN se implementan para el aislamiento del cliente, los atributos de VLAN se incluyen en este mensaje.

Configurar

En esta sección, se presenta la información para configurar PEAP-MS-CHAP v2.

Nota: Utilice Command Lookup Tool para obtener más información sobre los comandos utilizados en esta sección. Solo los usuarios registrados de Cisco pueden tener acceso a las herramientas y la información para el uso interno de Cisco.

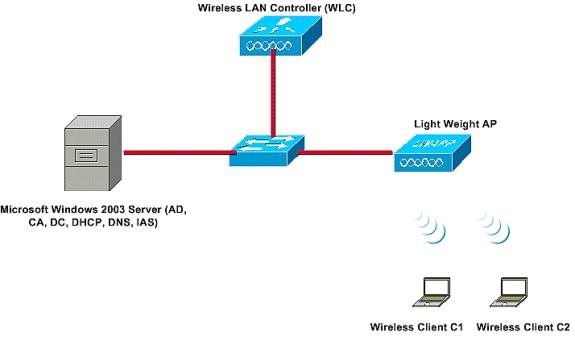

Diagrama de la red

Esta configuración utiliza esta configuración de red:

Diagrama de la red

Diagrama de la red

En esta instalación, un servidor de Microsoft Windows 2008 realiza estas funciones:

- Controlador de dominio para el dominio

- Servidor DHCP/DNS

- servidor de CA

- NPS: para autenticar a los usuarios inalámbricos

- Active Directory: para mantener la base de datos de usuarios

El servidor se conecta a la red cableada a través de un switch de Capa 2 como se muestra. El WLC y el LAP registrado también se conectan a la red a través del switch de Capa 2.

Los clientes inalámbricos utilizan la autenticación Acceso protegido Wi-Fi 2 (WPA2) - PEAP-MS-CHAP v2 para conectarse a la red inalámbrica.

Configuraciones

El objetivo de este ejemplo es configurar el servidor Microsoft 2008, el controlador de LAN inalámbrica y el punto de acceso ligero para autenticar los clientes inalámbricos con autenticación PEAP-MS-CHAP v2. Este proceso consta de tres pasos principales:

- Configure Microsoft Windows 2008 Server.

- Configure el WLC y los puntos de acceso ligeros.

- Configure los clientes inalámbricos.

Configuración de Microsoft Windows 2008 Server

En este ejemplo, una configuración completa del servidor de Microsoft Windows 2008 incluye estos pasos:

- Configure el servidor como controlador de dominio.

- Instale y configure los servicios DHCP.

- instale y configure el servidor como un servidor de la CA.

- Conecte los clientes al dominio.

- Instale el NPS.

- Instale un certificado.

- Configure NPS para la autenticación PEAP.

- Agregue usuarios a Active Directory.

Configurar Microsoft Windows 2008 Server como controlador de dominio

Complete estos pasos para configurar el servidor Microsoft Windows 2008 como controlador de dominio:

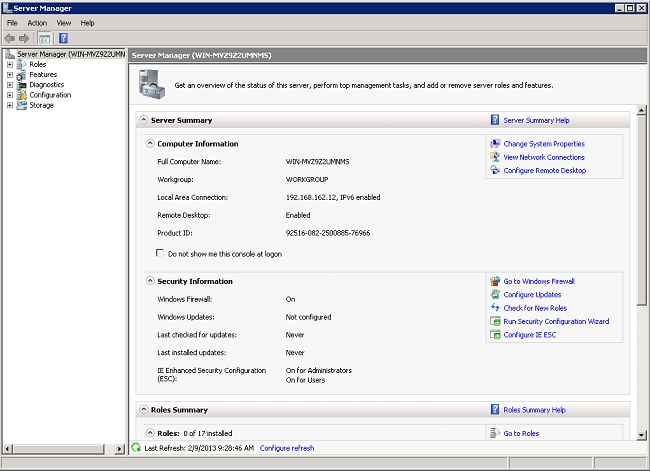

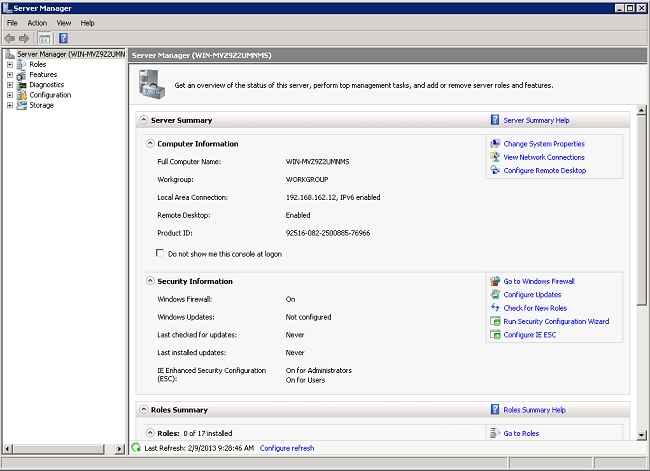

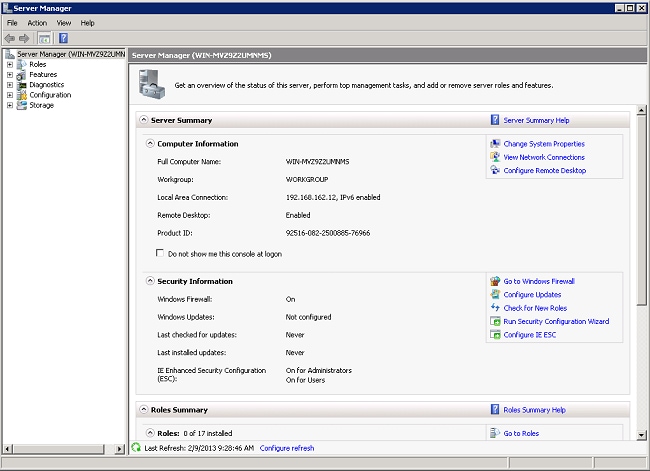

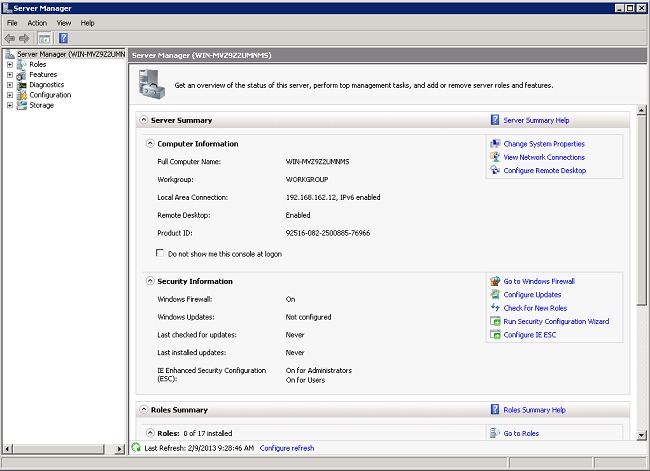

- Haga clic en Inicio> Administrador del servidor.

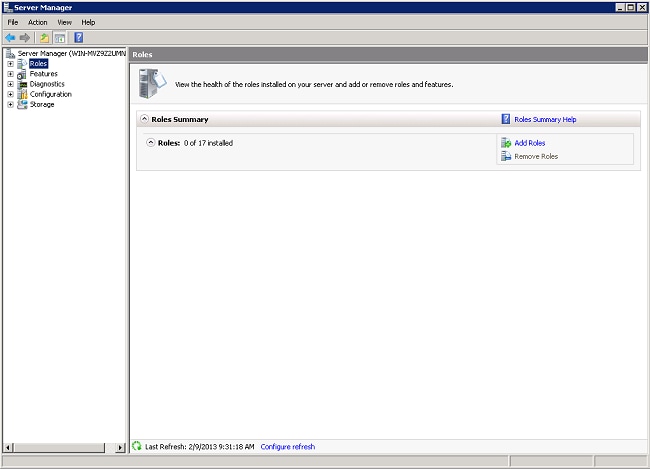

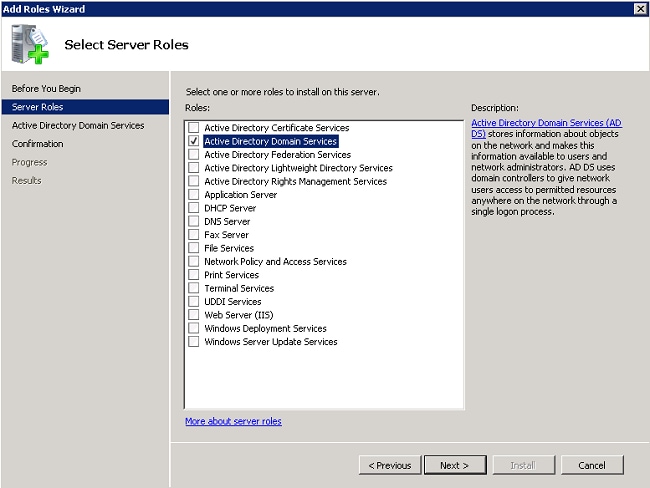

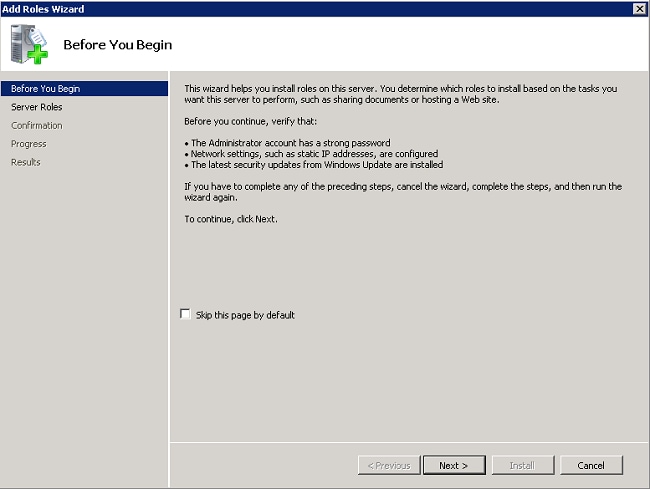

- Haga clic en Roles> Add Roles.

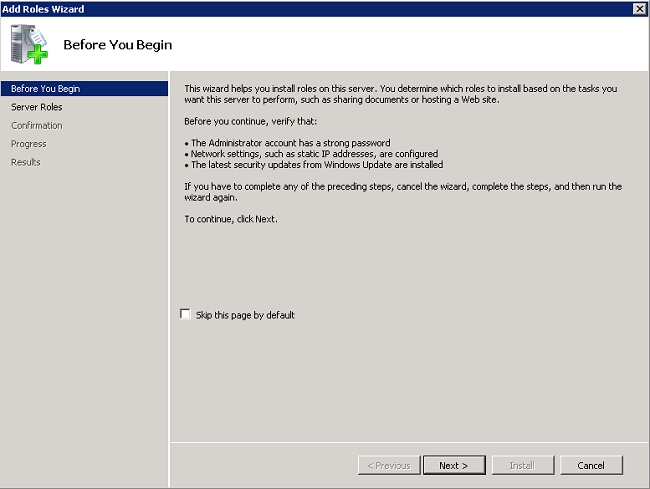

- Haga clic en Next (Siguiente).

- Seleccione el servicio Servicios de dominio de Active Directory y haga clic en Siguiente.

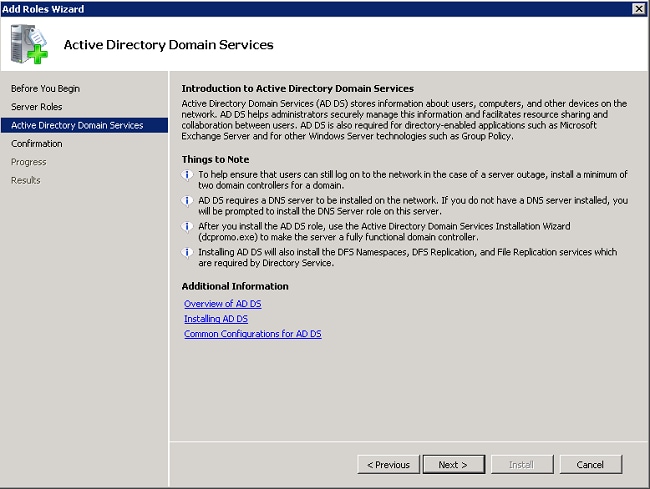

- Revise la Introducción a los Servicios de dominio de Active Directory y haga clic en Siguiente.

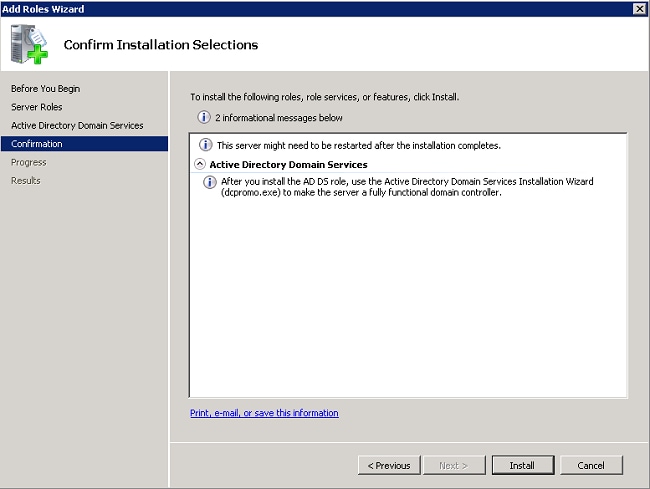

- Haga clic en Install para comenzar el proceso de instalación.

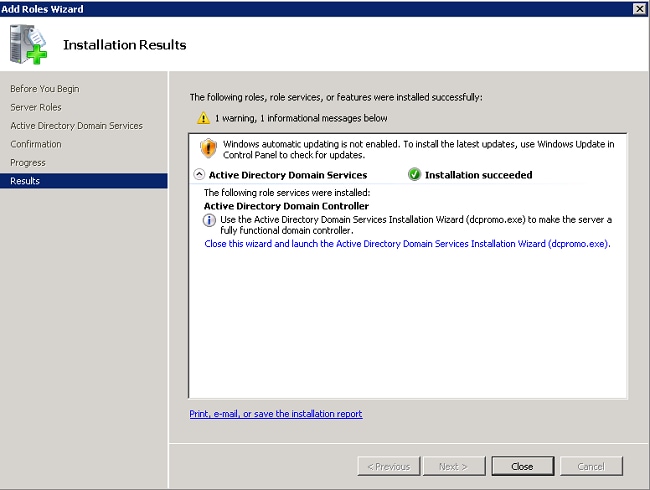

La instalación continúa y finaliza. - Haga clic en Cerrar este asistente e inicie el Asistente para la instalación de los Servicios de dominio de Active Directory (dcpromo.exe) para continuar con la instalación y la configuración de Active Directory.

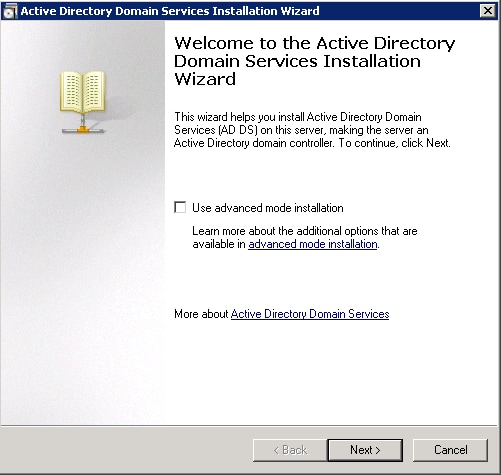

- Haga clic en Siguiente para ejecutar el Asistente para la instalación de los Servicios de dominio de Active Directory.

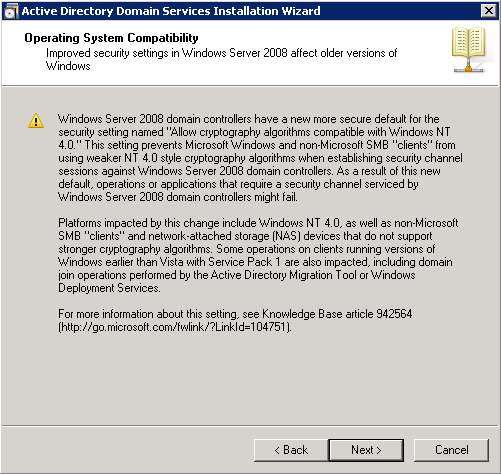

- Revise la información sobre la compatibilidad del sistema operativo y haga clic en Next (Siguiente).

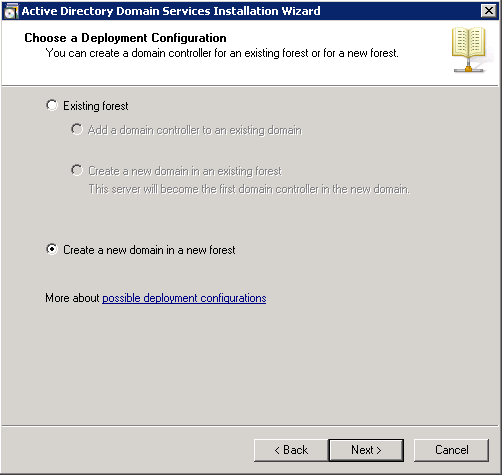

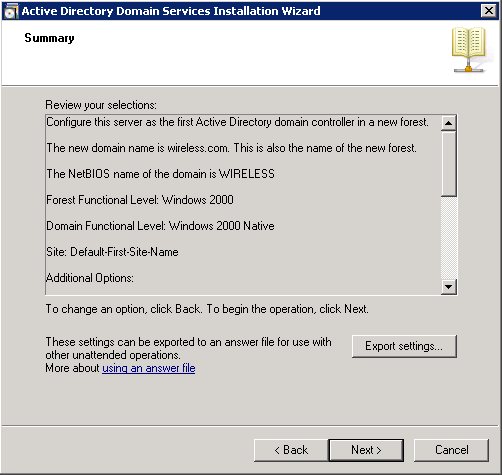

- Haga clic en Create a new domain in a new forest >Next para crear un nuevo dominio.

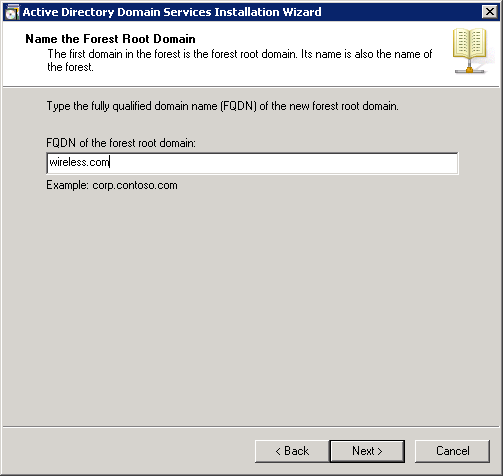

- Introduzca el nombre DNS completo del nuevo dominio y haga clic en Next (Siguiente).

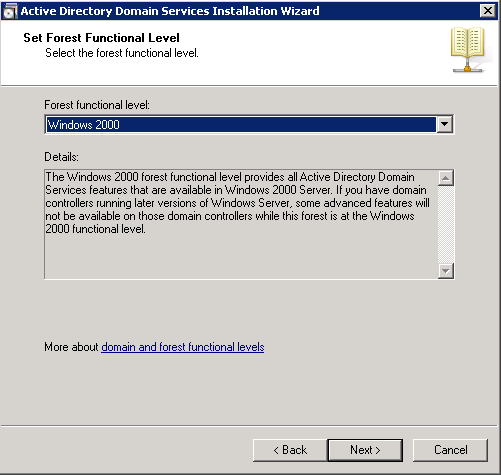

- Seleccione el nivel funcional del bosque para el dominio y haga clic en Next.

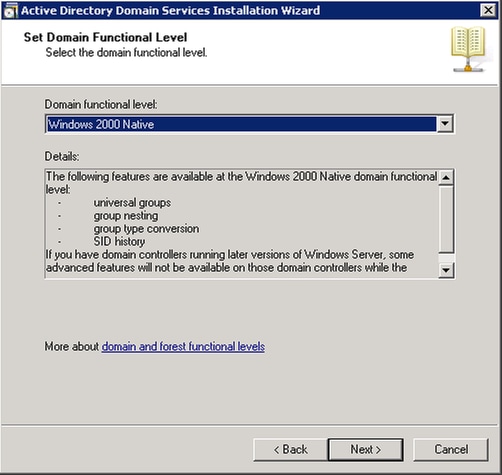

- Seleccione el nivel funcional del dominio para su dominio y haga clic en Next.

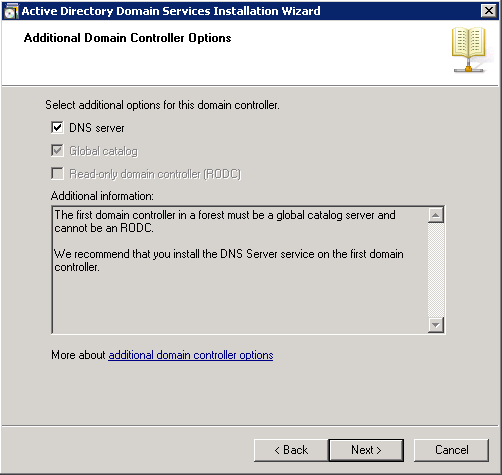

- Asegúrese de que el servidor DNS está seleccionado y haga clic en Next.

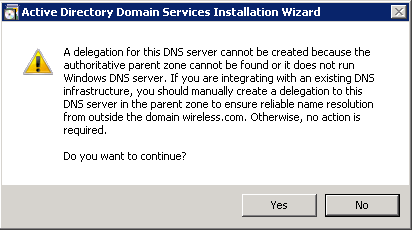

- Haga clic en Yes para que el asistente de instalación cree una nueva zona en DNS para el dominio.

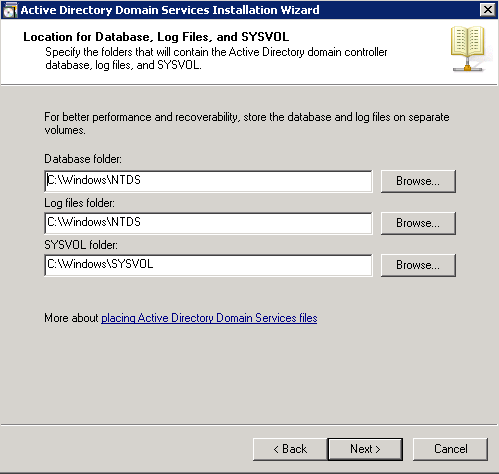

- Seleccione las carpetas que Active Directory debe utilizar para sus archivos y haga clic en Siguiente.

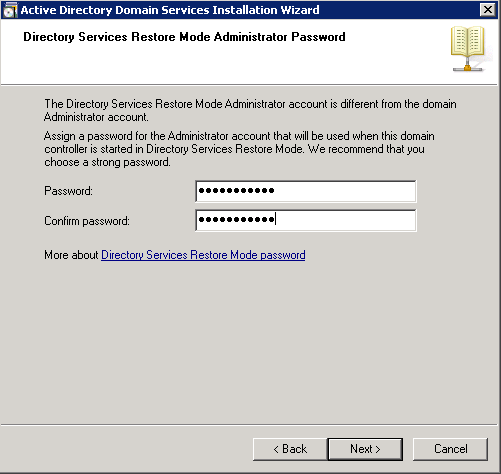

- Introduzca la contraseña de administrador y haga clic en Next (Siguiente).

- Revise sus selecciones y haga clic en Next.

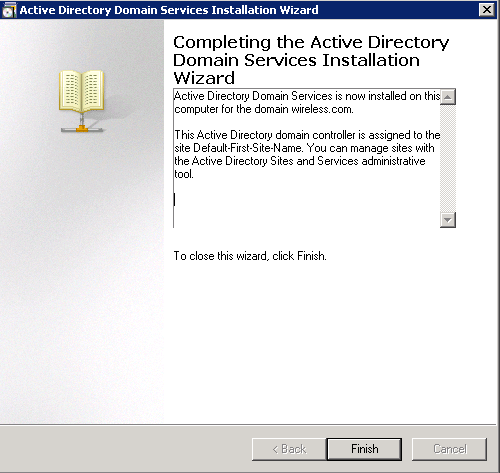

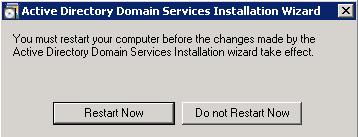

La instalación continúa. - Haga clic en Finalizar para cerrar el asistente.

- Reinicie el servidor para que los cambios surtan efecto.

Instalar y configurar servicios DHCP en Microsoft Windows 2008 Server

El servicio DHCP del servidor Microsoft 2008 se utiliza para proporcionar direcciones IP a los clientes inalámbricos. Complete estos pasos para instalar y configurar los servicios DHCP:

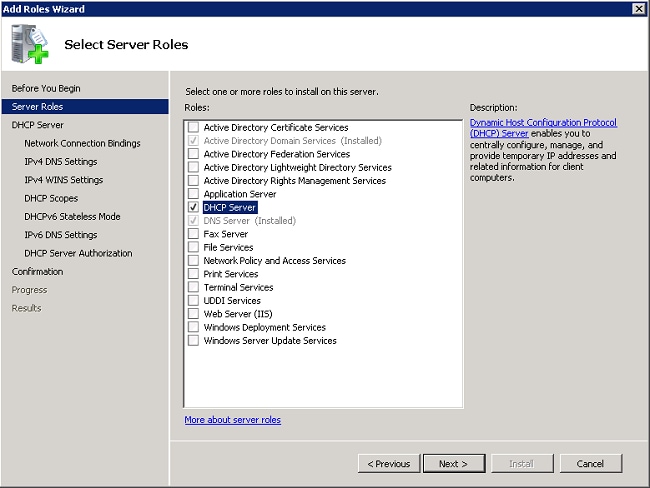

- Haga clic en Inicio>Administrador del servidor.

- Haga clic en Roles> Add Roles.

- Haga clic en Next (Siguiente).

- Seleccione el servicio DHCP Server y haga clic en Next.

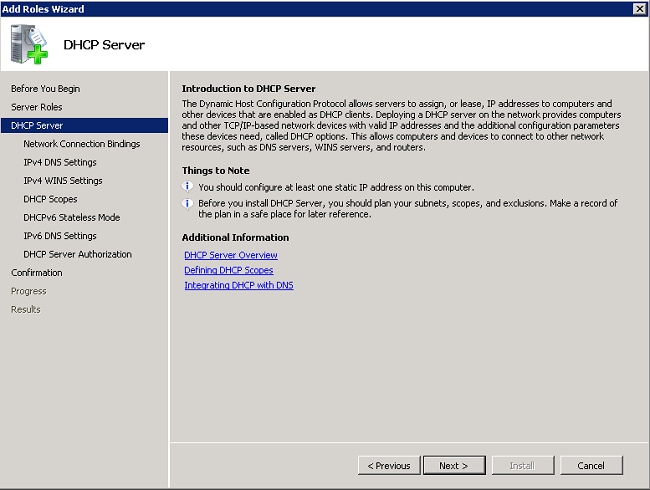

- Revise la Introducción al Servidor DHCP y haga clic en Next.

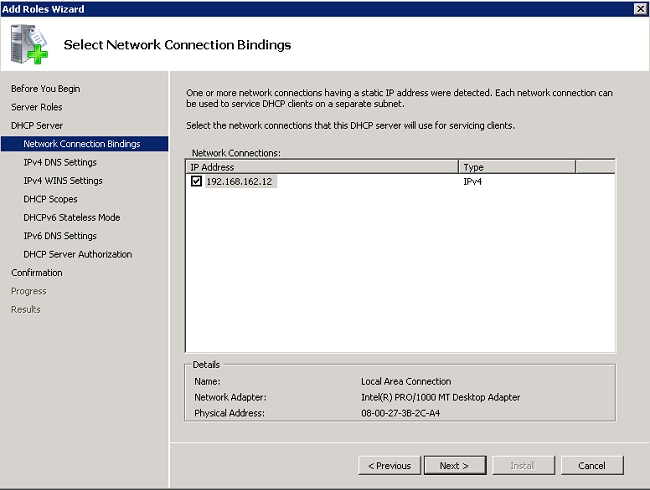

- Seleccione la interfaz que el servidor DHCP debe supervisar para las solicitudes y haga clic en Next.

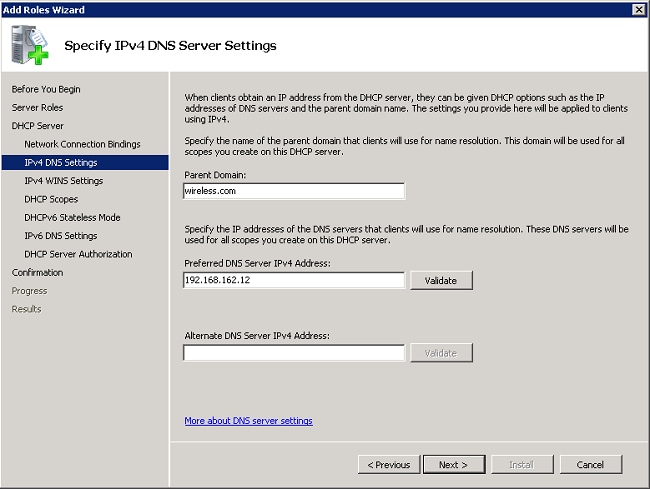

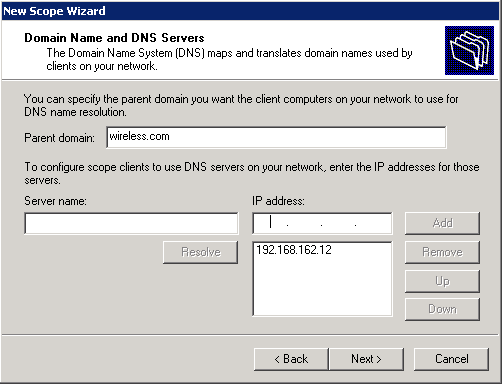

- Configure los parámetros DNS predeterminados que el servidor DHCP debe proporcionar a los clientes y haga clic en Next.

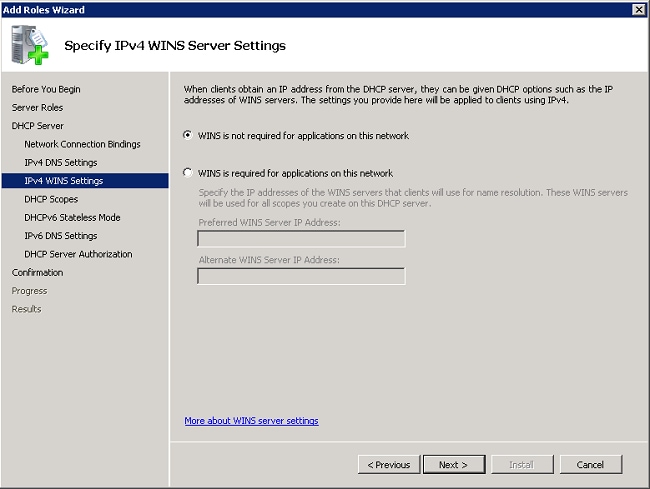

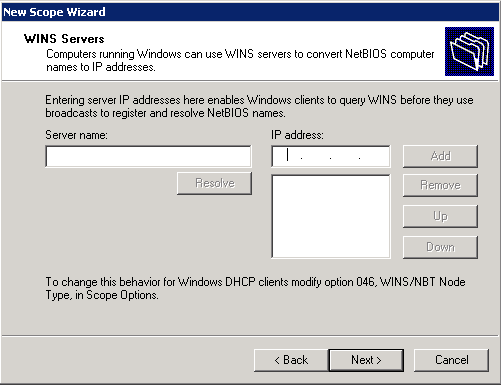

- Configure WINS si la red admite WINS.

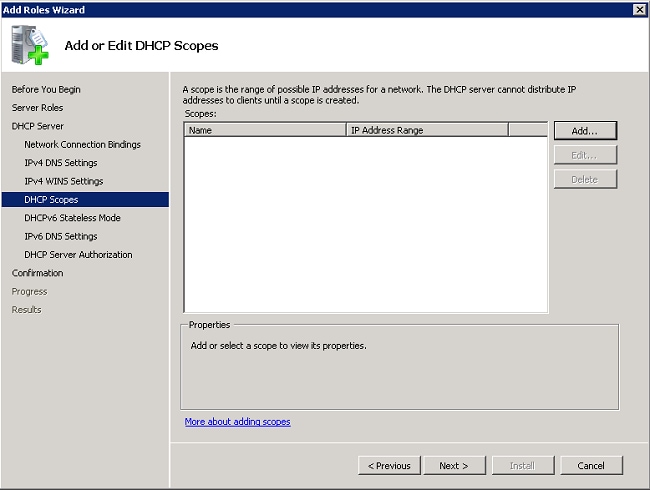

- Haga clic en Agregar para utilizar el asistente para crear un ámbito DHCP o haga clic en Siguiente para crear un ámbito DHCP más adelante. Para continuar, haga clic en Next (Siguiente).

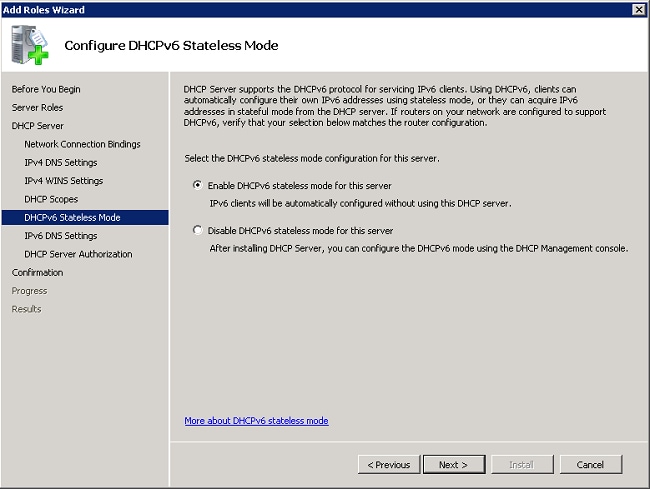

- Active o desactive la compatibilidad con DHCPv6 en el servidor y haga clic en Next.

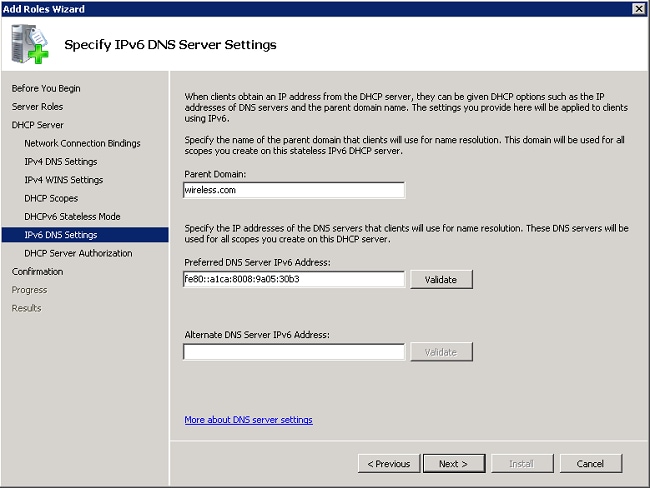

- Configure los parámetros de DNS IPv6 si DHCPv6 se ha activado en el paso anterior. Para continuar, haga clic en Next (Siguiente).

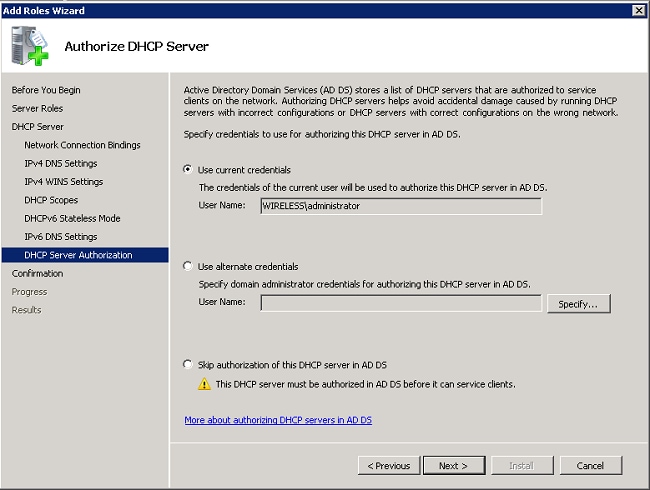

- Proporcione credenciales de administrador de dominio para autorizar el servidor DHCP en Active Directory y haga clic en Next.

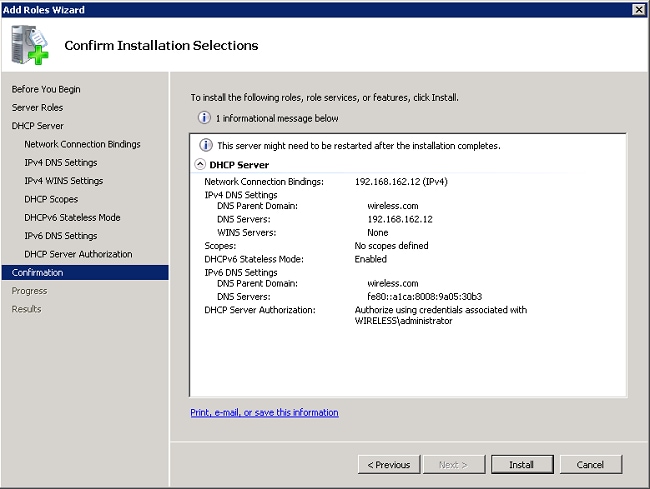

- Revise la configuración en la página de confirmación y haga clic en Install para completar la instalación.

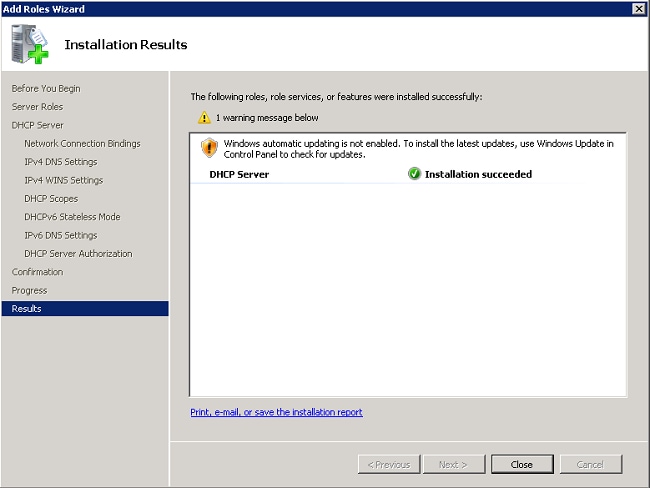

La instalación continúa. - Haga clic en Cerrar para cerrar el asistente.

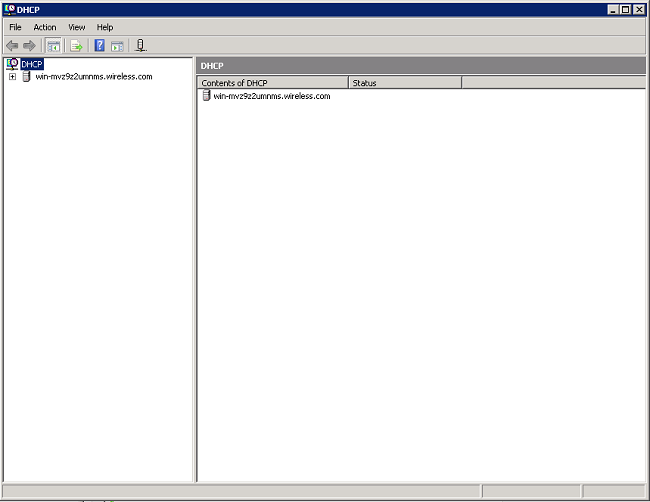

El servidor DHCP ya está instalado. - Haga clic en Inicio > Herramientas administrativas >DHCP para configurar el servicio DHCP.

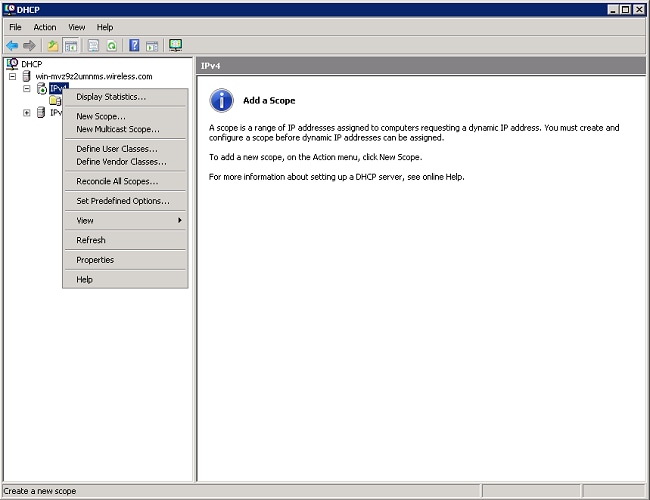

- Expanda el servidor DHCP (mostrado en la imagen anterior para este ejemplo), haga clic con el botón derecho en IPv4 y elija Nuevo ámbito para crear un ámbito DHCP.

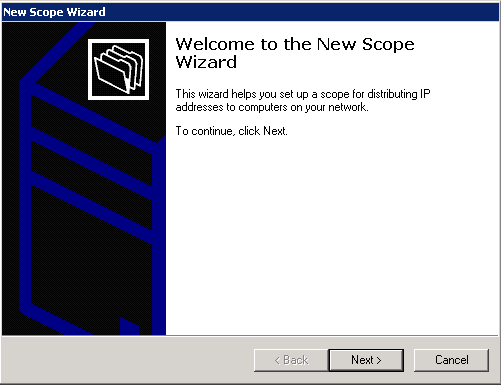

- Haga clic en Siguiente para configurar el nuevo ámbito a través del Asistente para ámbito nuevo.

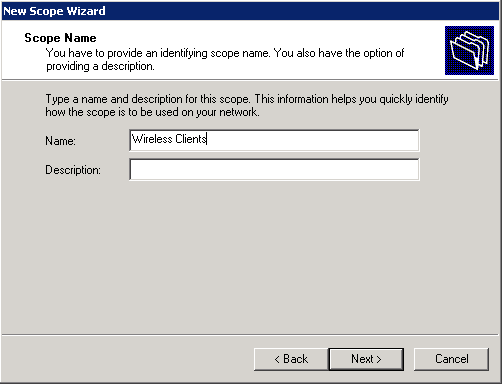

- Proporcione un nombre para el nuevo ámbito (Clientes inalámbricos en este ejemplo) y haga clic en Siguiente.

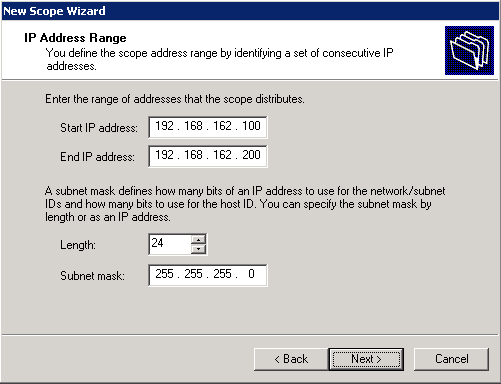

- Introduzca el intervalo de direcciones IP disponibles que se pueden utilizar para las concesiones de DHCP. Para continuar, haga clic en Next (Siguiente).

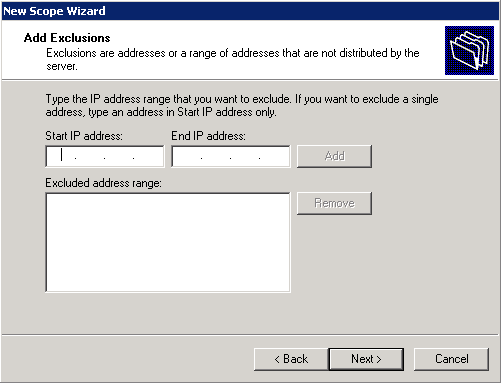

- Cree una lista opcional de direcciones excluidas. Para continuar, haga clic en Next (Siguiente).

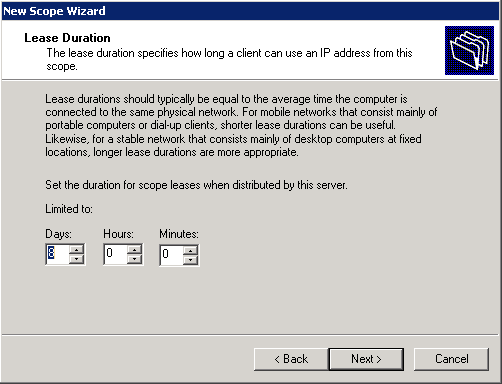

- Configure el tiempo de concesión y haga clic en Next.

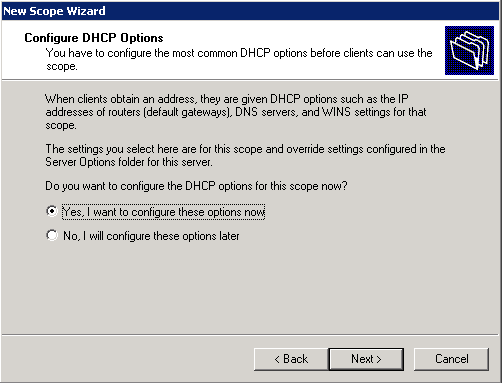

- Haga clic en Yes, I want to configure these options now, y haga clic en Next.

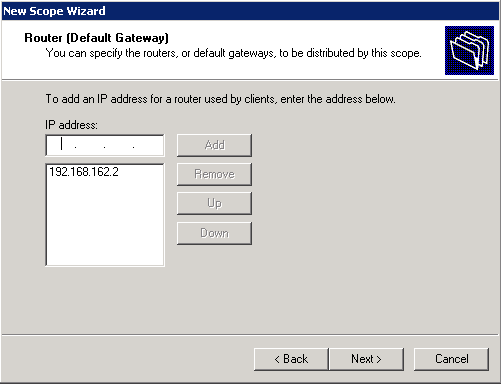

- Introduzca la dirección IP de la puerta de enlace predeterminada para este ámbito y haga clic en Agregar > Siguiente.

- Configure el nombre de dominio DNS y el servidor DNS que utilizarán los clientes. Para continuar, haga clic en Next (Siguiente).

- Introduzca la información WINS para este ámbito si la red es compatible con WINS. Para continuar, haga clic en Next (Siguiente).

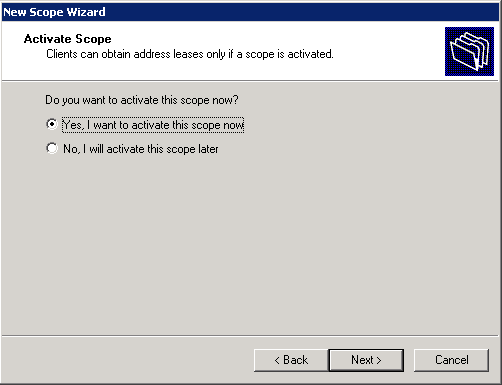

- Para activar este ámbito, haga clic en Sí, deseo activar este ámbito ahora> Siguiente.

- Haga clic en Finalizar para completar y cerrar el asistente.

Instalar y configurar Microsoft Windows 2008 Server como servidor de la CA

PEAP con EAP-MS-CHAP v2 valida el servidor RADIUS basándose en el certificado presente en el servidor. Además, el certificado de servidor debe ser emitido por una CA pública en la que confíe el equipo cliente (es decir, el certificado de CA pública ya existe en la carpeta Entidad emisora de certificados raíz de confianza del almacén de certificados del equipo cliente).

Complete estos pasos para configurar el servidor Microsoft Windows 2008 como un servidor CA que emite el certificado al NPS:

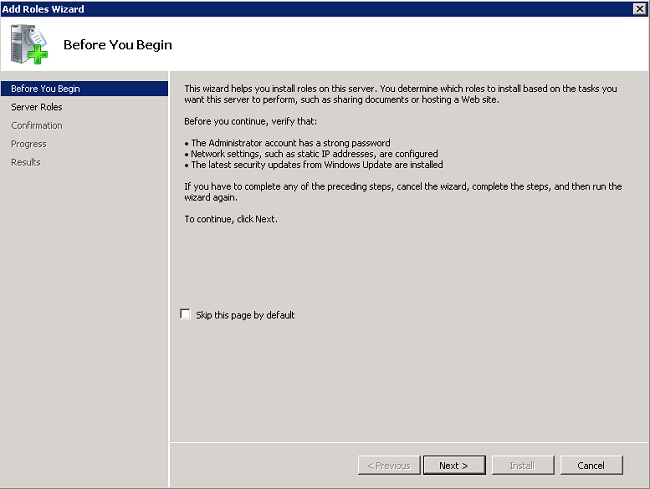

- Haga clic en Inicio> Administrador del servidor.

- Haga clic en Roles> Add Roles.

- Haga clic en Next (Siguiente).

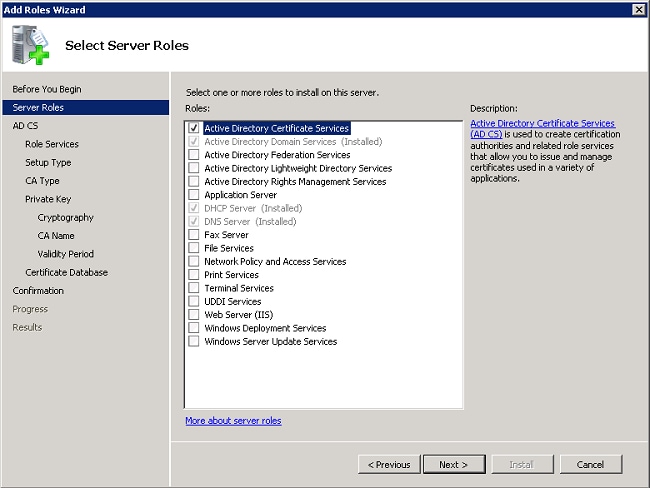

- Seleccione el servicio Servicios de certificados de Active Directory y haga clic en Siguiente.

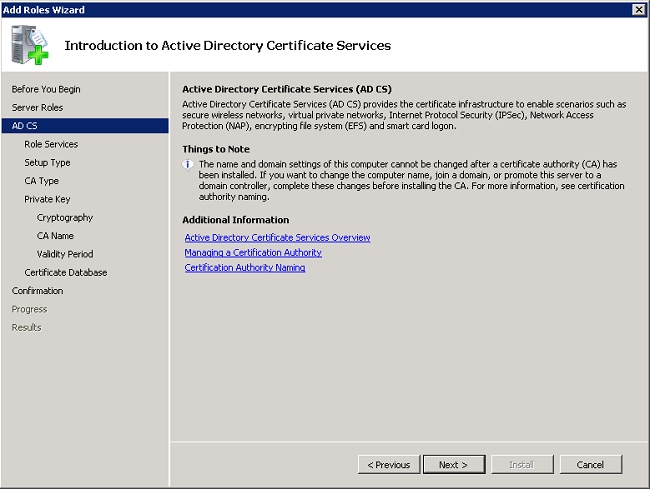

- Revise la Introducción a los Servicios de certificados de Active Directory y haga clic en Siguiente.

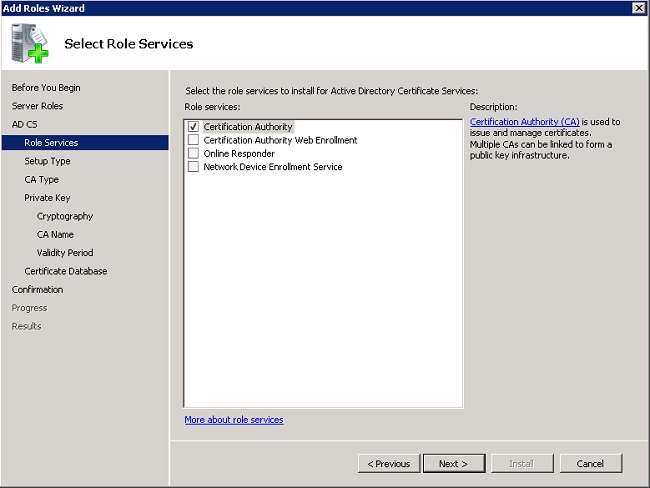

- Seleccione la Autoridad certificadora y haga clic en Next.

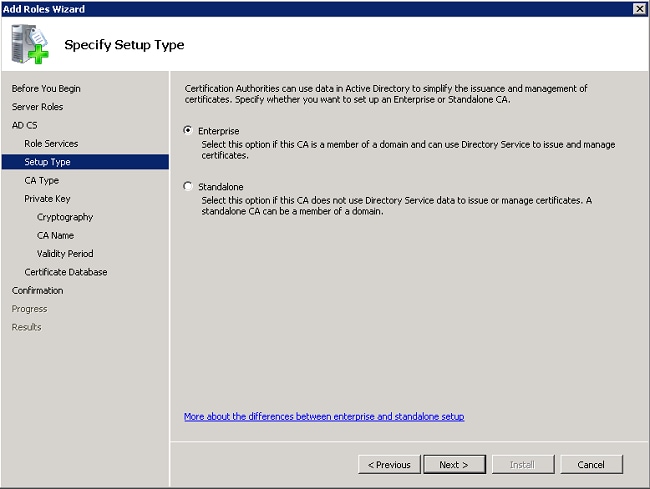

- Seleccione Enterprise y haga clic en Next.

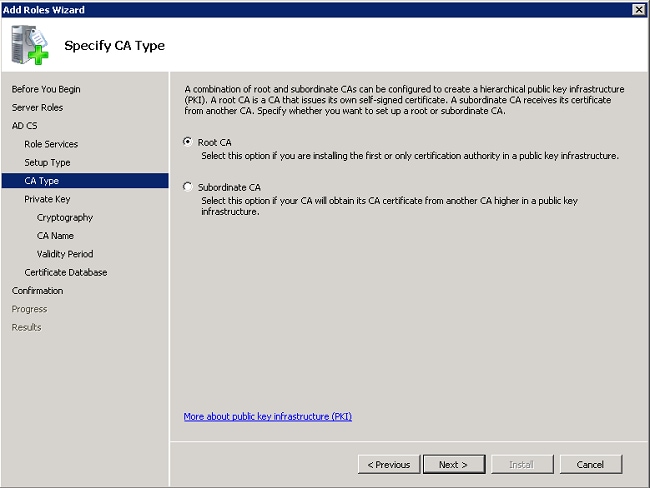

- Seleccione Root CA, y haga clic en Next.

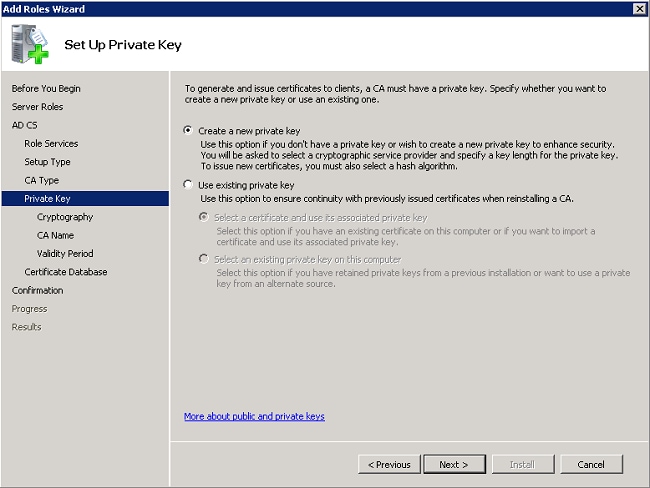

- Seleccione Create a new private key y haga clic en Next.

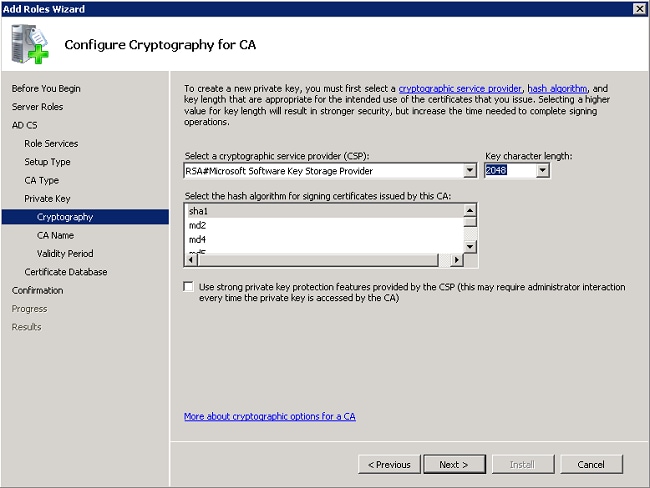

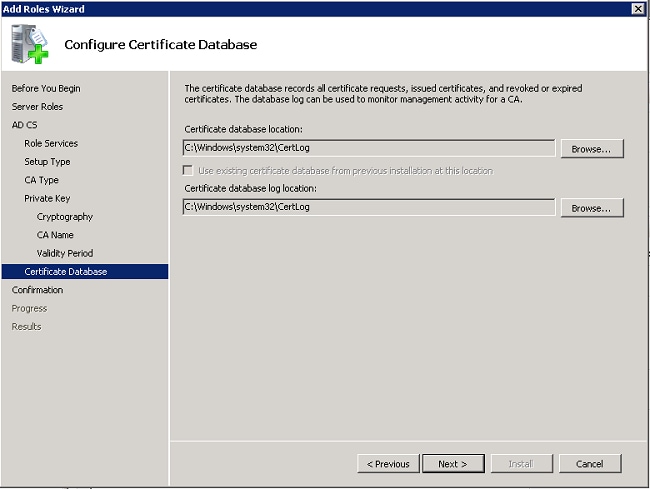

- Haga clic en Next en Configure Cryptography for CA.

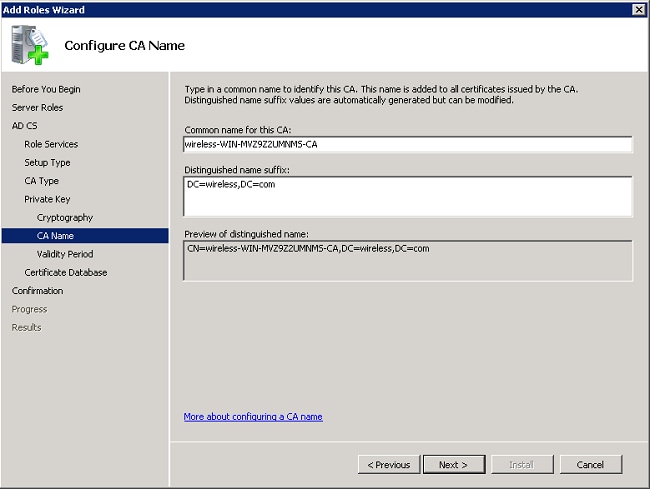

- Haga clic en Siguiente para aceptar el nombre común predeterminado para esta CA.

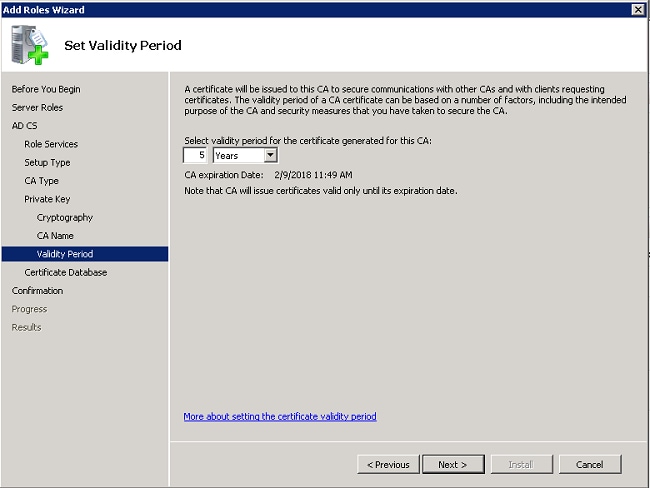

- Seleccione el período de tiempo durante el cual este certificado de CA es válido y haga clic en Siguiente.

- Haga clic en Siguiente para aceptar la ubicación predeterminada de la base de datos de certificados.

- Revise la configuración y haga clic en Install para iniciar los Servicios de certificados de Active Directory.

- Una vez finalizada la instalación, haga clic en Close.

Conectar clientes al dominio

Complete estos pasos para conectar los clientes a la red por cable y descargar la información específica del dominio del nuevo dominio:

- Conecte los clientes a la red con cables mediante un cable Ethernet directo.

- Inicie el cliente e inicie sesión con el nombre de usuario y la contraseña del cliente.

- Haga clic en Inicio>Ejecutar, ingrese cmd, y haga clic en Aceptar.

- En el símbolo del sistema, ingrese ipconfig, y haga clic en Enter para verificar que DHCP funciona correctamente y que el cliente recibió una dirección IP del servidor DHCP.

- Para unir el cliente al dominio, haga clic en Inicio, haga clic con el botón derecho en Equipo, elija Propiedades y elija Cambiar configuración en la parte inferior derecha.

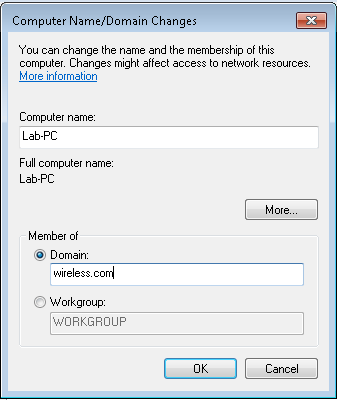

- Haga clic en Cambiar.

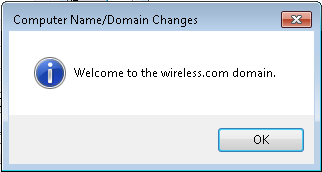

- Haga clic en Domain, ingrese el nombre de dominio, wireless, para este ejemplo, y haga clic en OK.

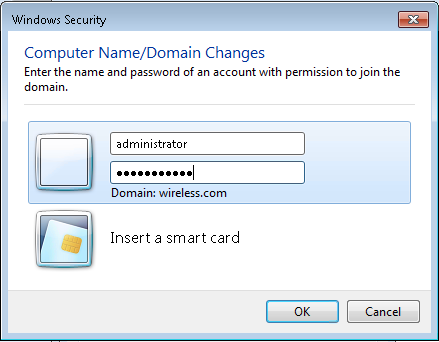

- Introduzca el nombre de usuario administrator y la contraseña específica para el dominio al que se une el cliente. Se trata de la cuenta de administrador de Active Directory en el servidor.

- Haga clic en Aceptar y haga clic en Aceptar nuevamente.

- Haga clic en Cerrar>Reiniciar ahora para reiniciar el equipo.

- Una vez reiniciado el equipo, inicie sesión con: Nombre de usuario = Administrador; Password = <domain password>; Dominio = inalámbrico.

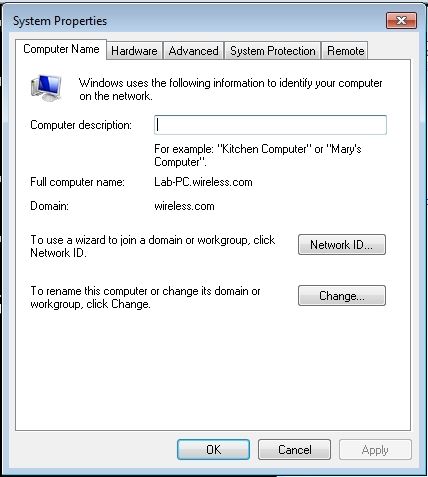

- Haga clic en Inicio, haga clic con el botón derecho en Equipo, elija Propiedades y elija Cambiar configuración en la parte inferior derecha para verificar que se encuentra en el dominio inalámbrico.

- El siguiente paso consiste en comprobar que el cliente recibió el certificado de CA (confianza) del servidor.

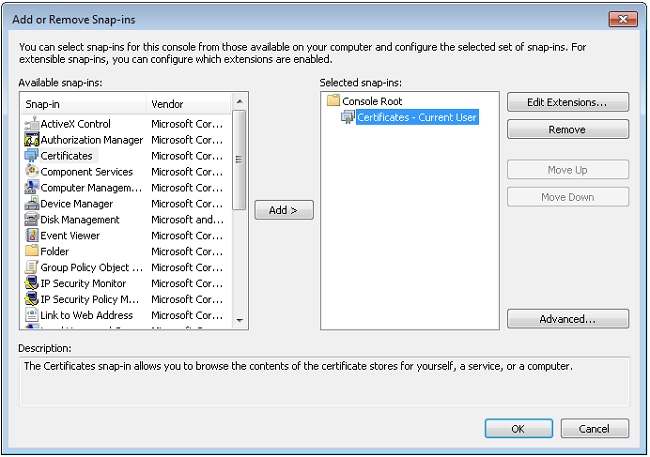

- Haga clic en Inicio, ingrese mmc y presione Intro.

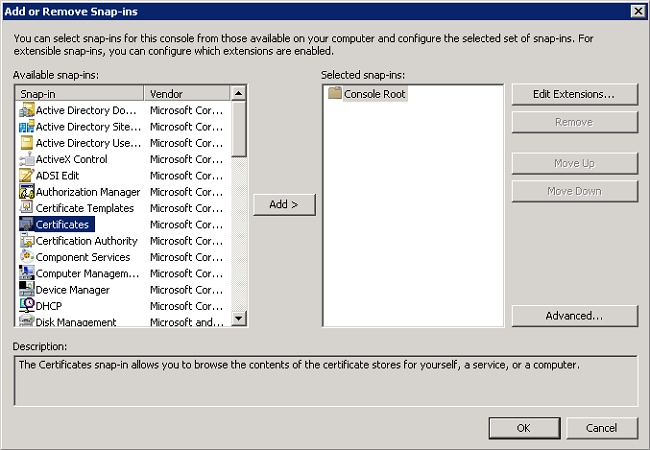

- Haga clic en Archivo y haga clic en Agregar o quitar complemento.

- Elija Certificates, y haga clic en Add.

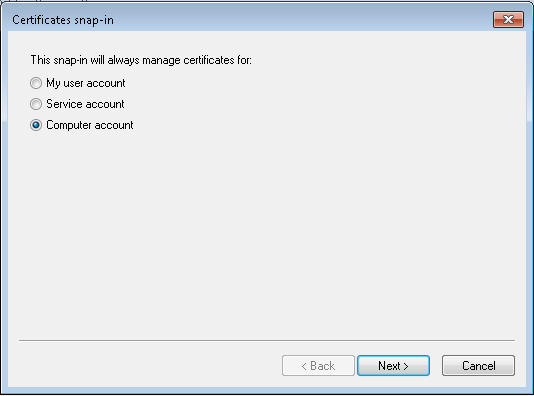

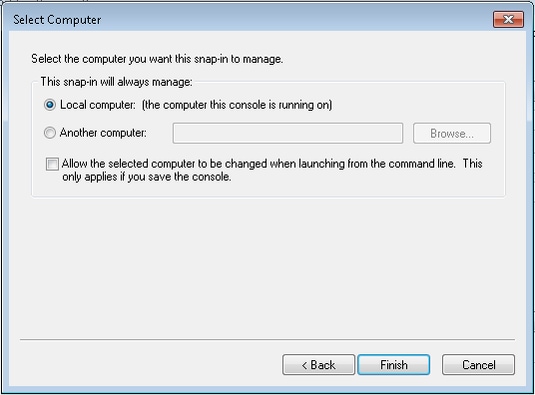

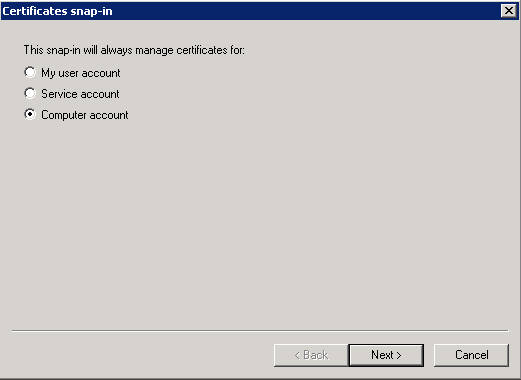

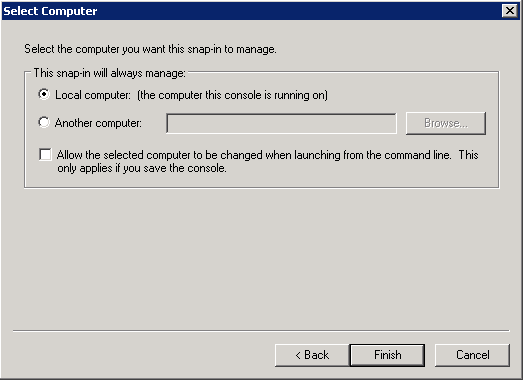

- Haga clic en Cuenta de computadora, y haga clic en Siguiente.

- Haga clic en Equipo local y haga clic en Siguiente.

- Click OK.

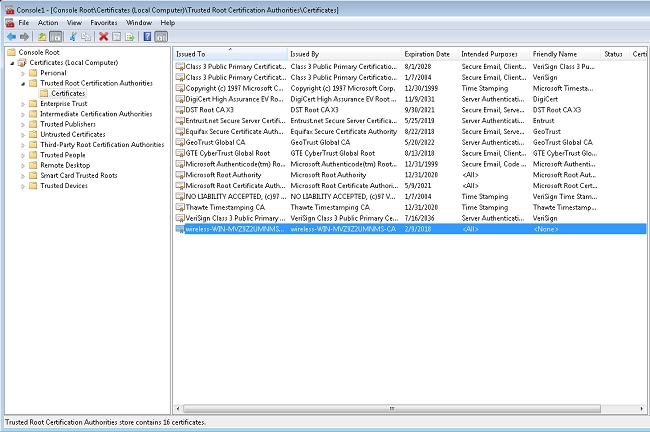

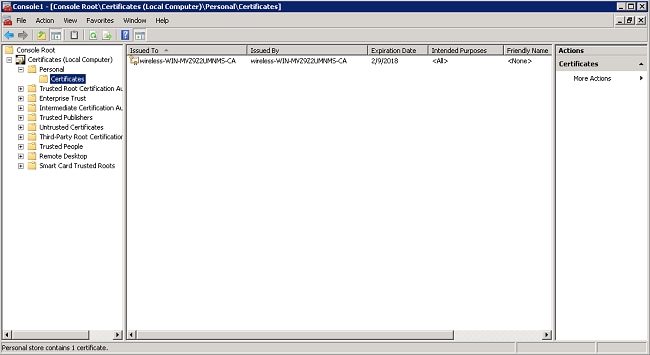

- Expanda las carpetas Certificados (equipo local) y Entidades emisoras de certificados raíz de confianza, y haga clic en Certificados. Busque el certificado de CA de dominio inalámbrico en la lista. En este ejemplo, el certificado de CA se denomina wireless-WIN-MVZ9Z2UMNMS-CA.

- Repita este procedimiento para agregar más clientes al dominio.

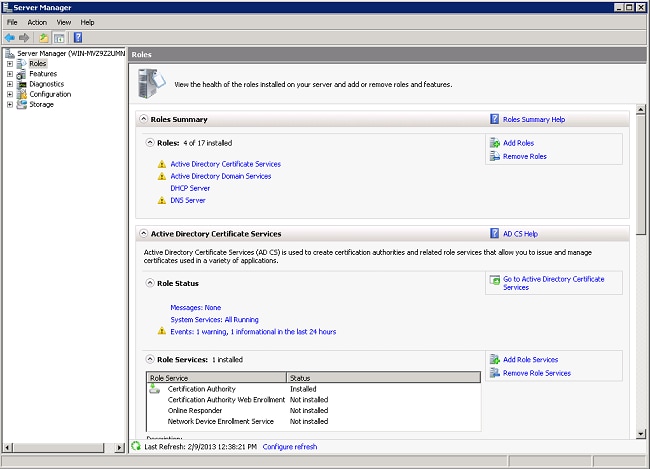

Instalar el Servidor de directivas de redes en Microsoft Windows 2008 Server

En esta configuración, el NPS se utiliza como servidor RADIUS para autenticar clientes inalámbricos con autenticación PEAP. Complete estos pasos para instalar y configurar NPS en el servidor Microsoft Windows 2008:

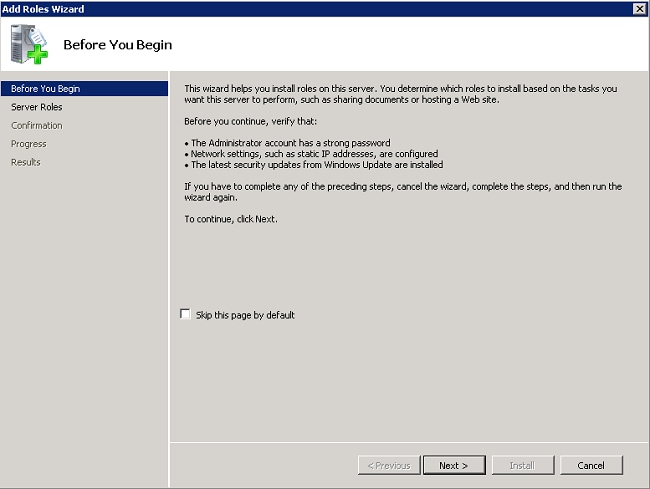

- Haga clic en Inicio> Administrador del servidor.

- Haga clic en Roles> Add Roles.

- Haga clic en Next (Siguiente).

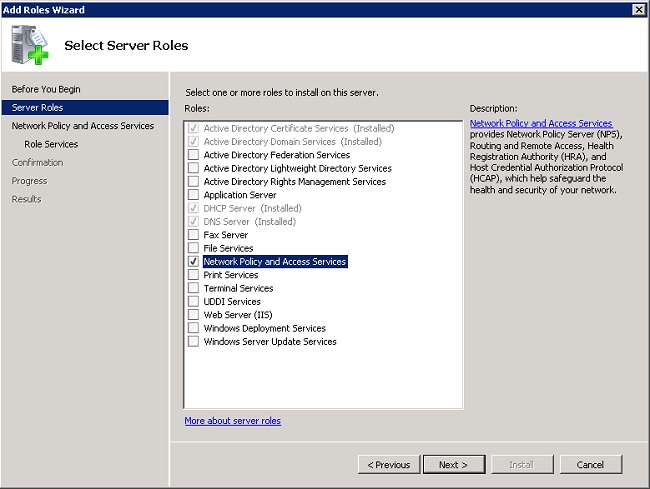

- Seleccione el servicio Servicios de acceso y directivas de red y haga clic en Siguiente.

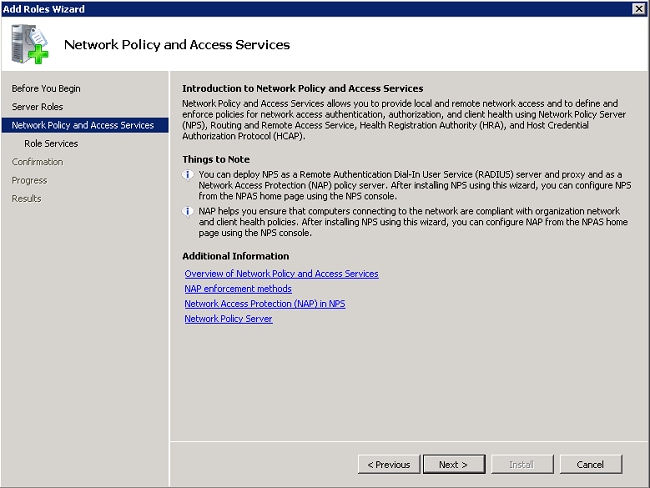

- Revise la Introducción a los Servicios de acceso y directivas de red y haga clic en Siguiente.

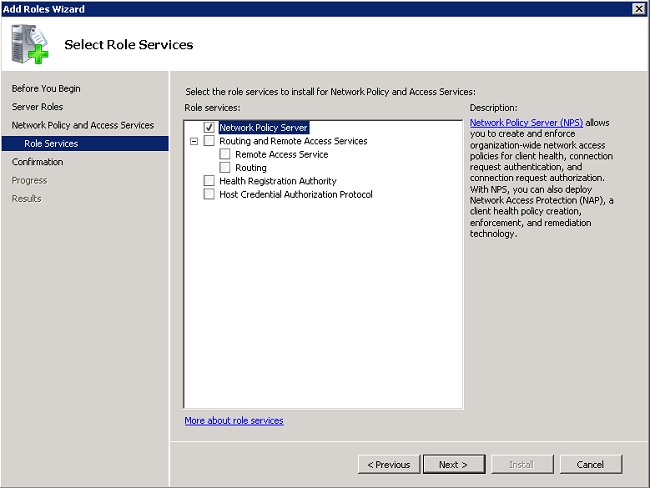

- Seleccione Network Policy Server y haga clic en Next.

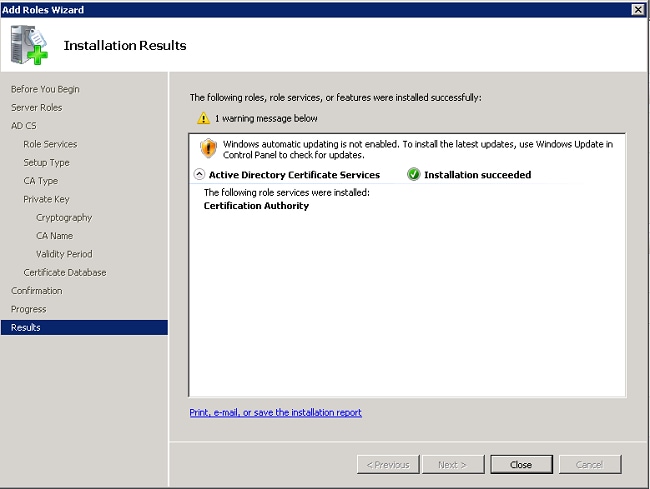

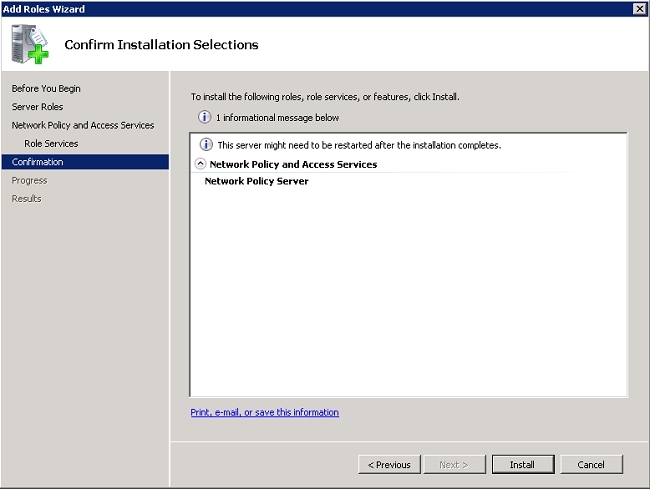

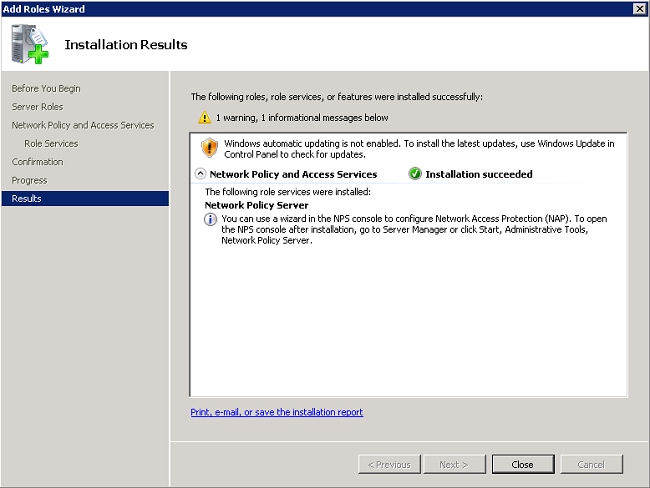

- Revise la confirmación y haga clic en Install.

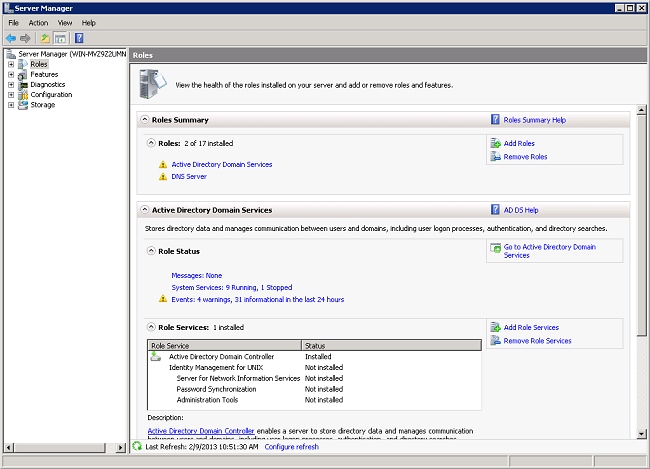

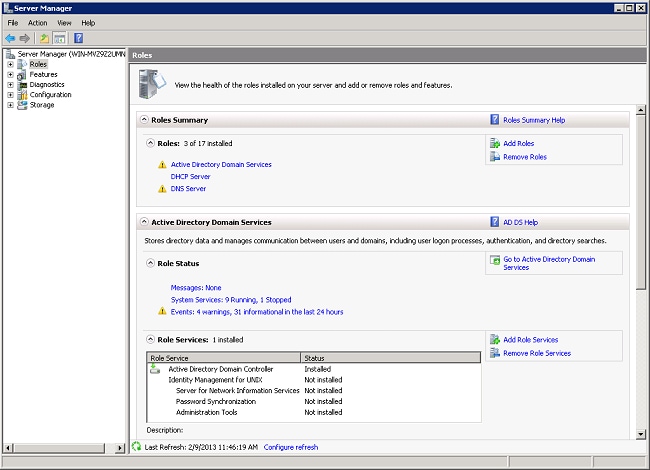

Una vez finalizada la instalación, se muestra una pantalla similar a esta.

- Haga clic en Close (Cerrar).

Instalar un certificado

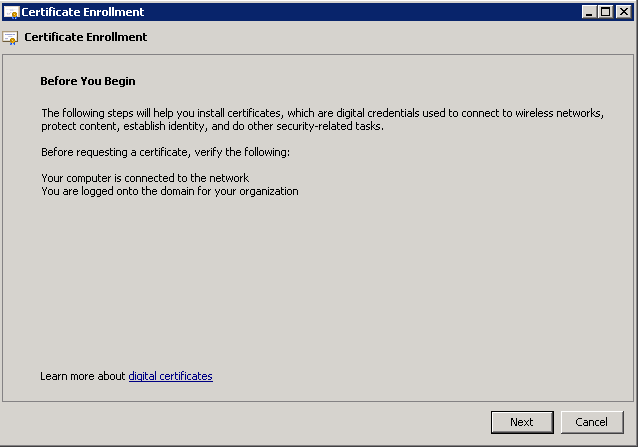

Complete estos pasos para instalar el certificado de computadora para el NPS:

- Haga clic en Inicio, ingrese mmc y presione Enter.

- Haga clic en Archivo > Agregar o quitar complemento.

- Elija Certificates, y haga clic en Add.

- Elija Computer account, y haga clic en Next.

- Seleccione Local Computer y haga clic en Finish.

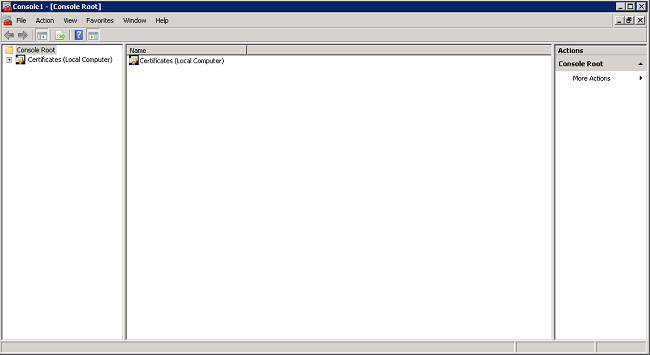

- Haga clic en Aceptar para volver a Microsoft Management Console (MMC).

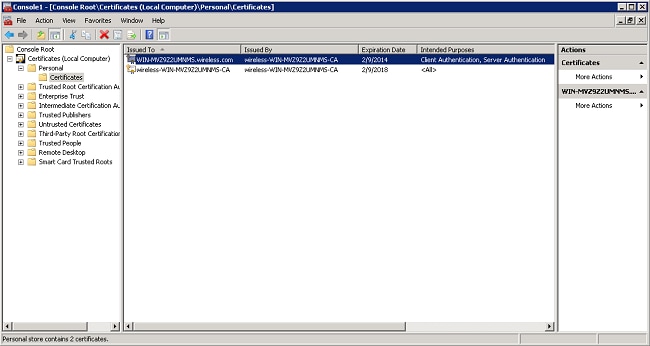

- Expanda las carpetas Certificados (equipo local) y Personal, y haga clic en Certificados.

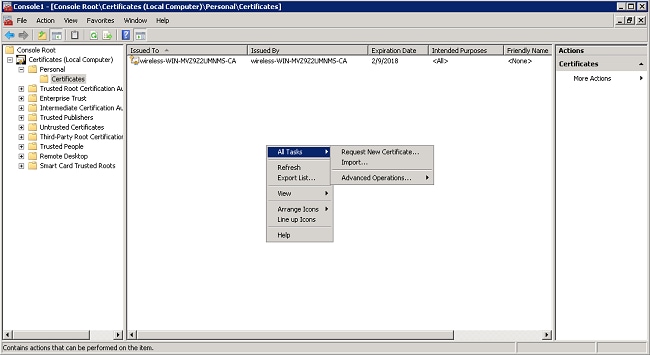

- Haga clic con el botón secundario en el espacio en blanco debajo del certificado de la CA y elija Todas las tareas > Solicitar nuevo certificado.

- Haga clic en Next (Siguiente).

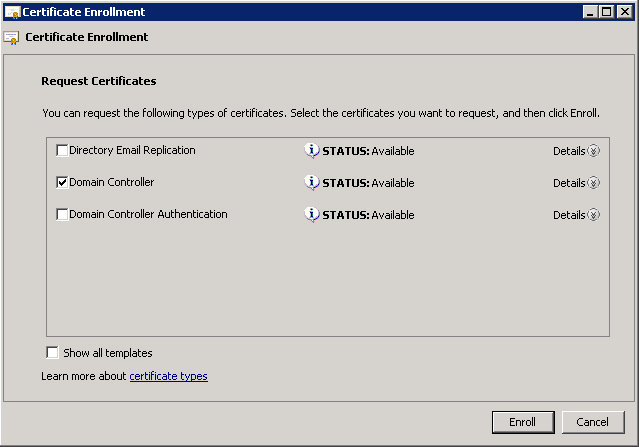

- Seleccione Domain Controller y haga clic en Enroll.

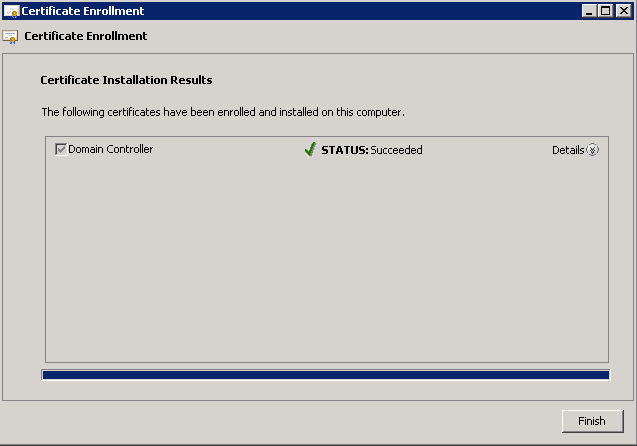

- Haga clic en Finalizar una vez que se haya instalado el certificado.

El certificado NPS ya está instalado. - Asegúrese de que el Propósito esperado del certificado sea Autenticación del cliente, Autenticación del servidor.

Configurar el servicio Servidor de directivas de redes para la autenticación PEAP-MS-CHAP v2

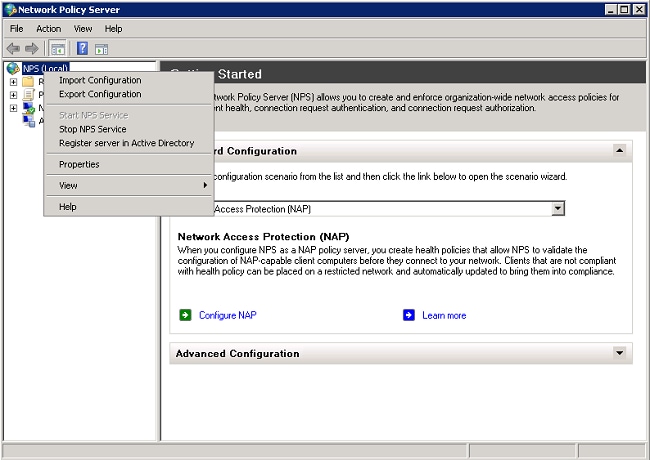

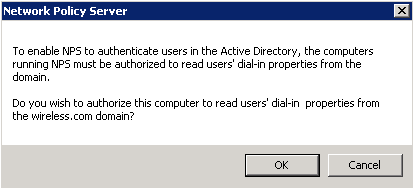

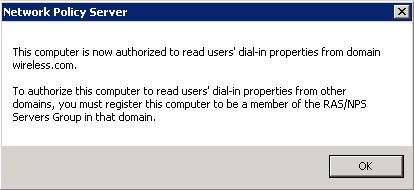

Complete estos pasos para configurar el NPS para la autenticación:

- Haga clic en Inicio > Herramientas administrativas> Servidor de directivas de red.

- Haga clic con el botón derecho del mouse en NPS (Local) y elija Registrar servidor en Active Directory.

- Click OK.

- Click OK.

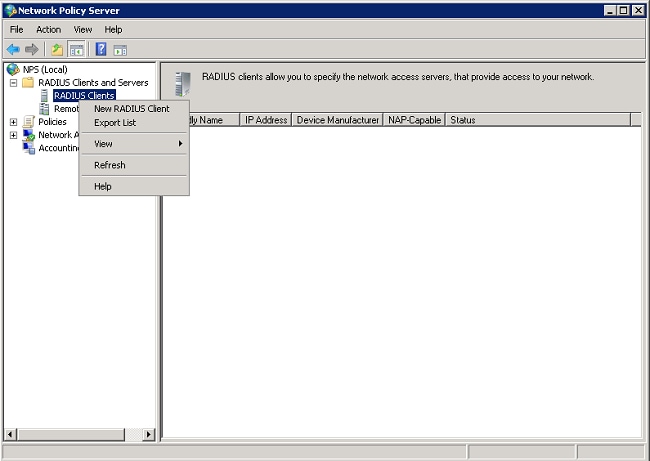

- Agregue el controlador de LAN inalámbrica como cliente de autenticación, autorización y cuentas (AAA) en el NPS.

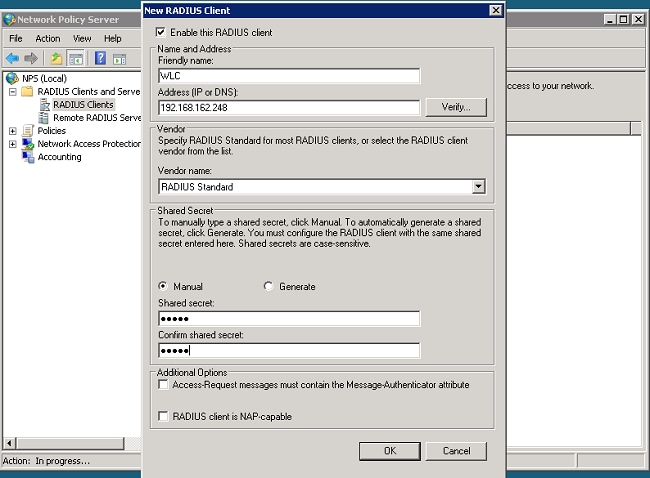

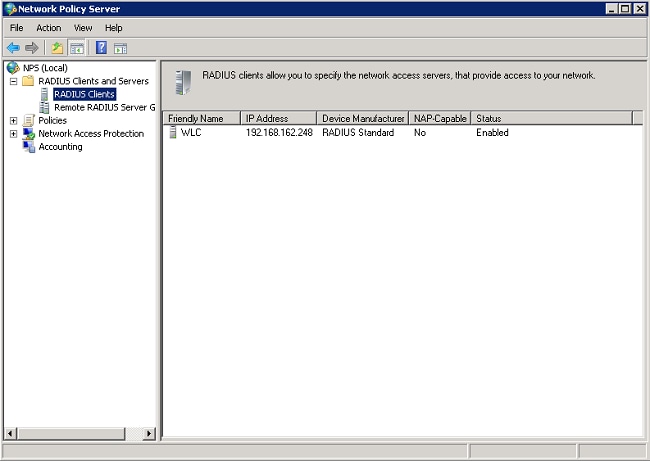

- Expanda Clientes y servidores RADIUS. Haga clic con el botón derecho del mouse en RADIUS Clients, y elija New RADIUS Client.

- Ingrese un nombre descriptivo (WLC en este ejemplo), la dirección IP de administración del WLC (192.168.162.248 en este ejemplo) y un secreto compartido. El mismo secreto compartido se utiliza para configurar el WLC.

- Haga clic en OK para volver a la pantalla anterior.

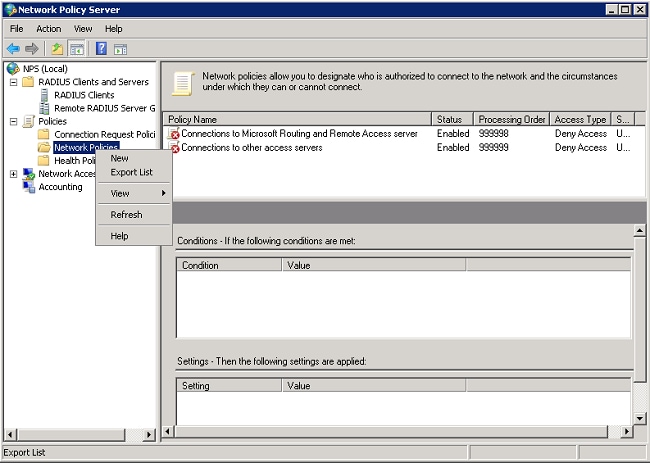

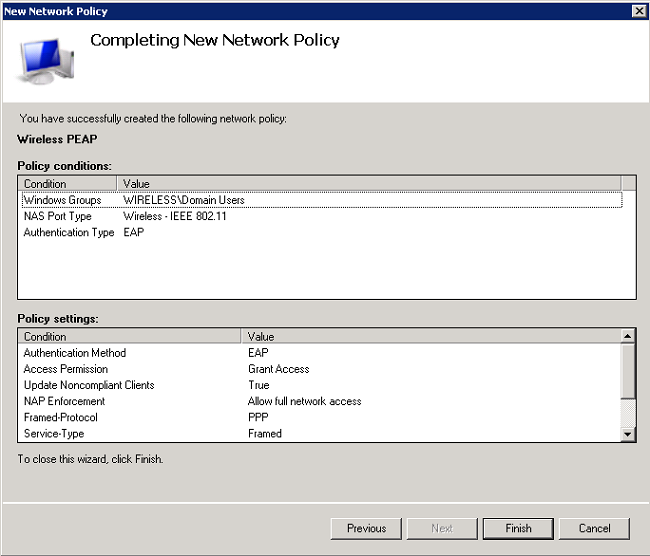

- Cree una nueva política de red para los usuarios inalámbricos. Expanda Directivas, haga clic con el botón derecho en Directivas de red y seleccione Nuevo.

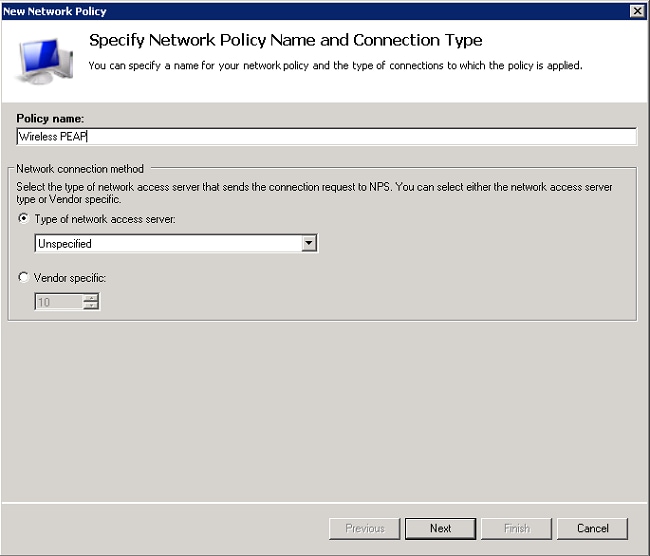

- Introduzca un nombre de directiva para esta regla (PEAP inalámbrico, en este ejemplo) y haga clic en Next.

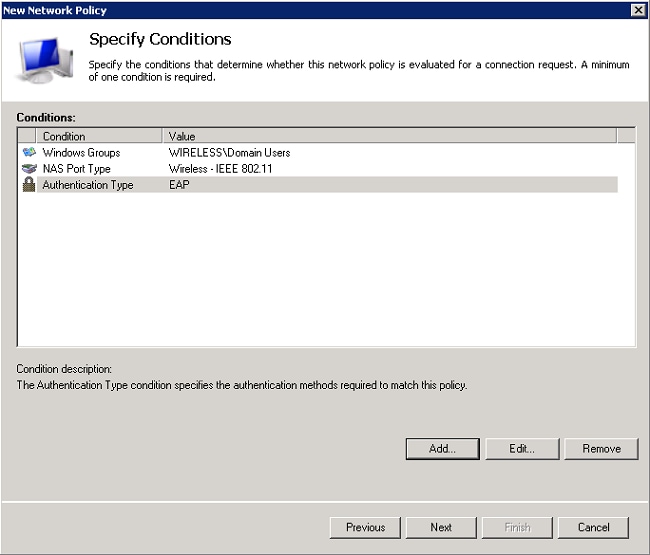

- Para que esta directiva permita sólo usuarios de dominio inalámbrico, agregue estas tres condiciones y haga clic en Next:

- Grupos de Windows: usuarios de dominio

- Tipo de puerto NAS: inalámbrico, IEEE 802.11

- Tipo de autenticación - EAP

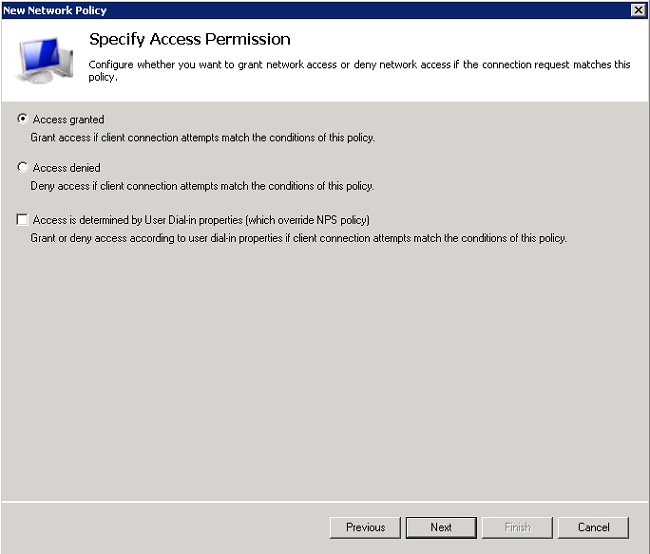

- Haga clic en Acceso otorgado para otorgar los intentos de conexión que coincidan con esta directiva y haga clic en Siguiente.

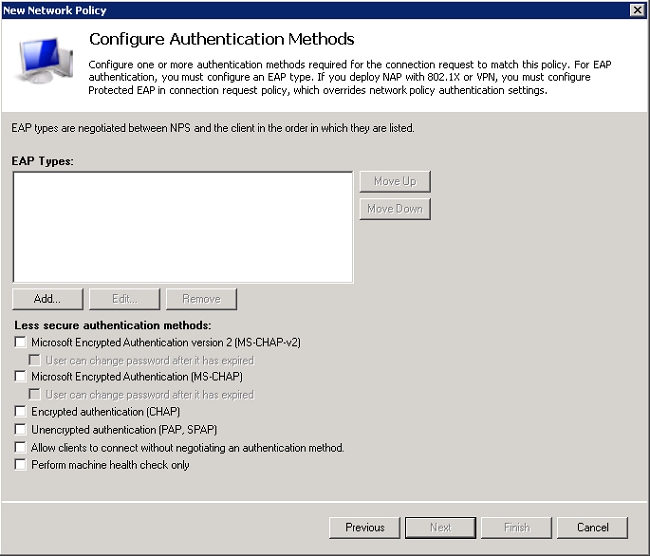

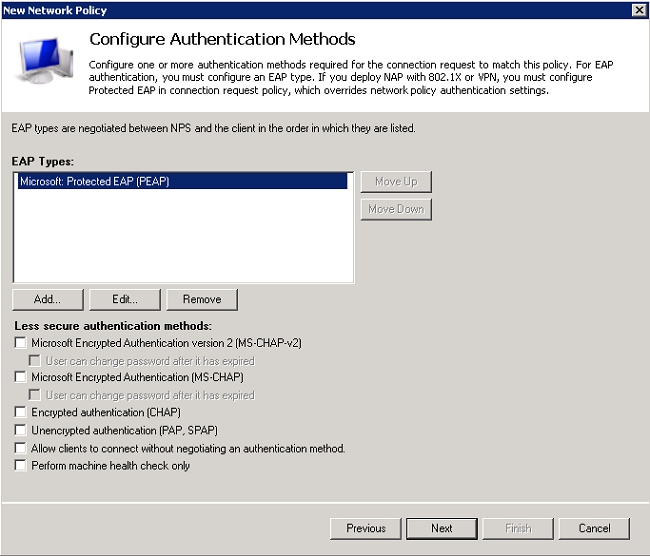

- Inhabilite todos los métodos de autenticación en Métodos de autenticación menos seguros.

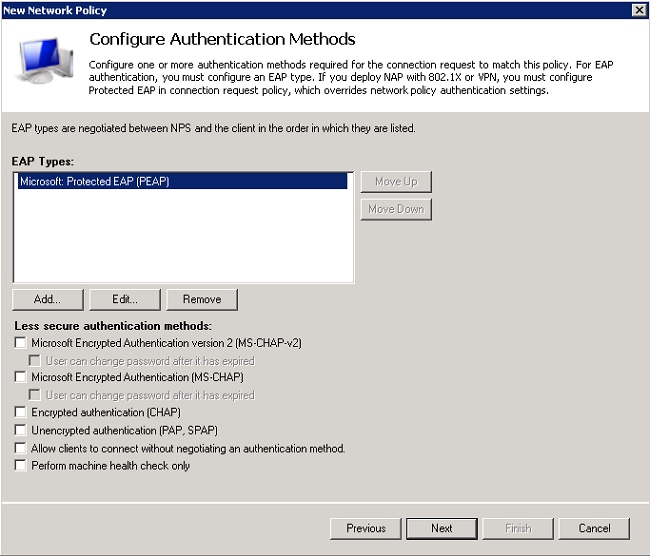

- Haga clic en Agregar, seleccione PEAP y haga clic en Aceptar para habilitar PEAP.

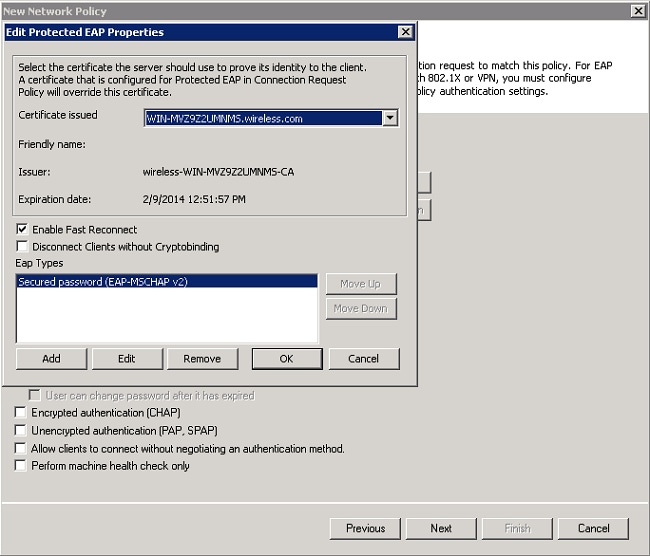

- Seleccione Microsoft: EAP protegido (PEAP) y haga clic en Editar. Asegúrese de que el certificado de controlador de dominio creado anteriormente esté seleccionado en la lista desplegable Certificado emitido y haga clic en Aceptar.

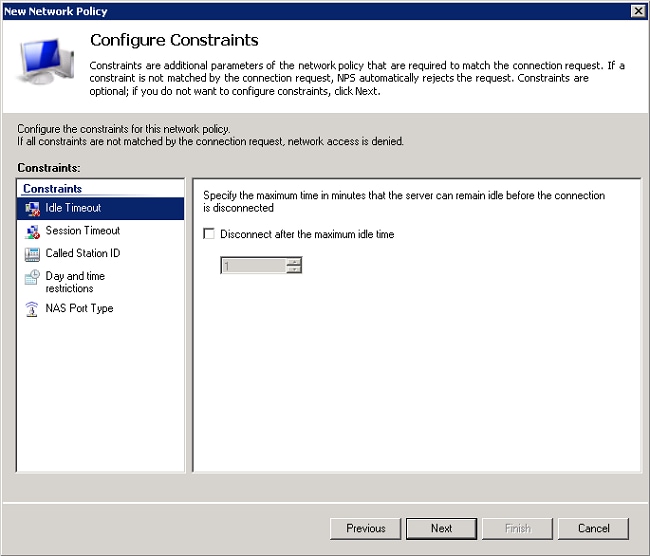

- Haga clic en Next (Siguiente).

- Haga clic en Next (Siguiente).

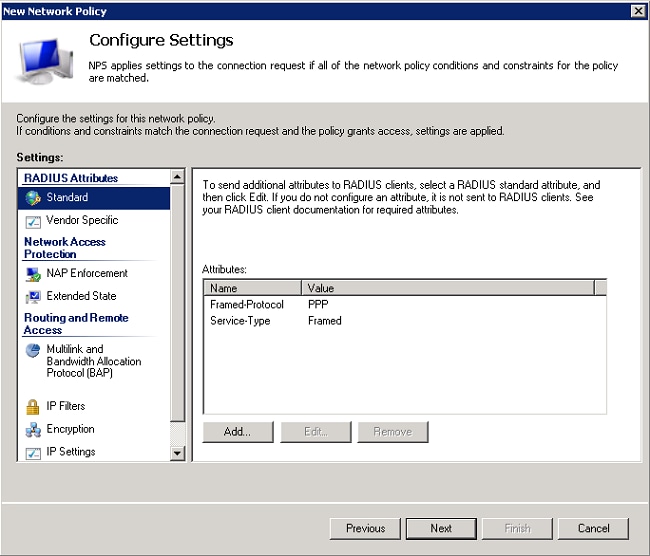

- Haga clic en Next (Siguiente).

- Haga clic en Finish (Finalizar).

Agregar usuarios a Active Directory

En este ejemplo, la base de datos de usuarios se mantiene en Active Directory. Complete estos pasos para agregar usuarios a la base de datos de Active Directory:

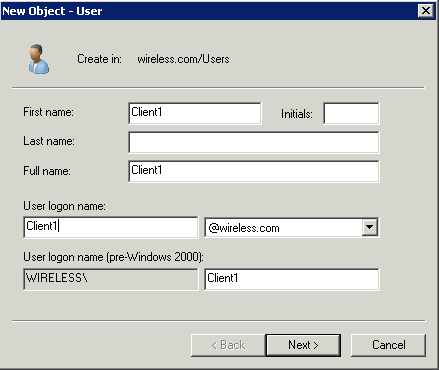

- Abra Usuarios y equipos de Active Directory. Haga clic en Inicio> Herramientas administrativas> Usuarios y equipos de Active Directory.

- En el árbol de la consola Usuarios y equipos de Active Directory, expanda el dominio, haga clic con el botón derecho en Usuarios> Nuevo y elija Usuario.

- En el cuadro de diálogo Nuevo objeto - Usuario, introduzca el nombre del usuario inalámbrico. En este ejemplo se utiliza el nombre Cliente1 en el campo Nombre y Cliente1 en el campo Nombre de inicio de sesión de usuario. Haga clic en Next (Siguiente).

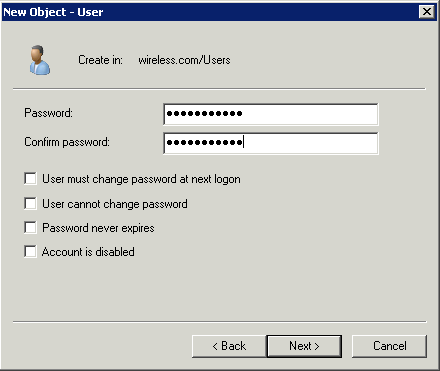

- En el cuadro de diálogo Nuevo objeto - Usuario, introduzca la contraseña que desee en los campos Contraseña y Confirmar contraseña. Asegúrese de que la casilla de verificación User must change password at next logon no esté marcada y haga clic en Next.

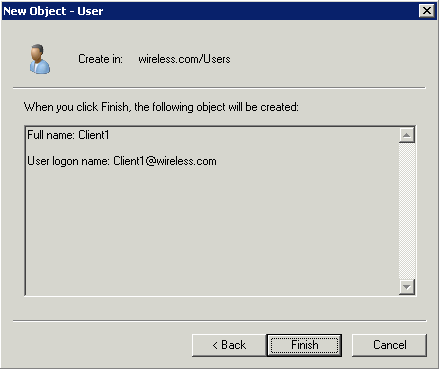

- En el cuadro de diálogo Nuevo objeto - Usuario, haga clic en Finalizar.

- Repita los pasos del 2 al 4 para crear cuentas de usuario adicionales.

Configuración del controlador de LAN inalámbrica y los LAP

Configure los dispositivos inalámbricos (los controladores de LAN inalámbrica y los LAP) para esta configuración.

Configure el WLC para la Autenticación RADIUS

Configure el WLC para utilizar el NPS como el servidor de autenticación. El WLC se debe configurar para reenviar las credenciales del usuario a un servidor RADIUS externo. A continuación, el servidor RADIUS externo valida las credenciales del usuario y proporciona acceso a los clientes inalámbricos.

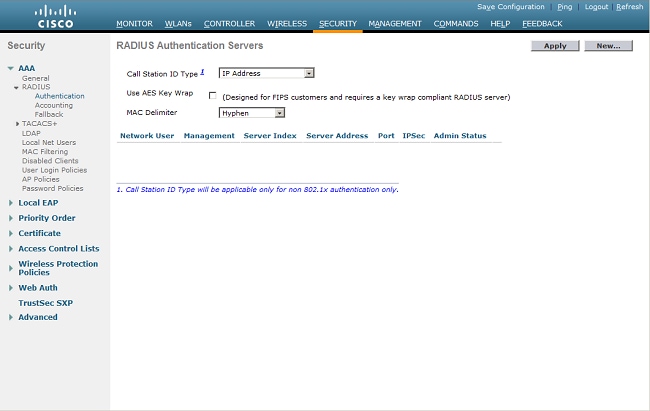

Complete estos pasos para agregar el NPS como un servidor RADIUS en la página Seguridad > Autenticación RADIUS:

- Elija Security> RADIUS > Authentication de la interfaz del controlador para mostrar la página RADIUS Authentication Servers. Haga clic en Nuevo para definir un servidor RADIUS.

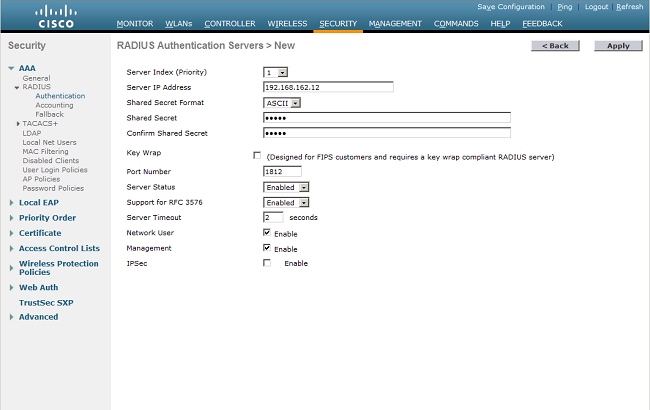

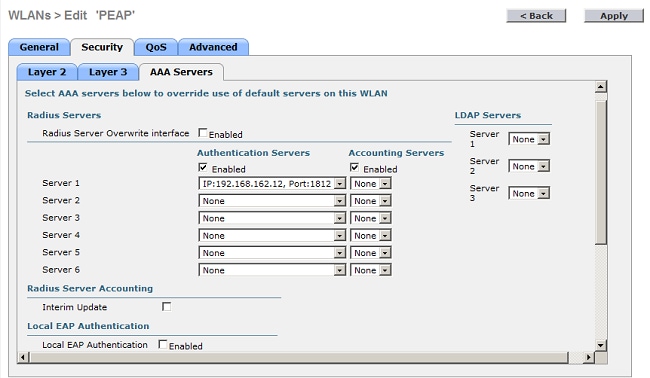

- Defina los parámetros del servidor RADIUS. Estos parámetros incluyen la dirección IP del servidor RADIUS, el secreto compartido, el número de puerto y el estado del servidor. Las casillas de verificación Administración y usuario de red determinan si la autenticación basada en RADIUS se aplica a los usuarios de administración y de red (inalámbrica). En este ejemplo se utiliza NPS como servidor RADIUS con una dirección IP de 192.168.162.12. Haga clic en Apply.

Configuración de una WLAN para los clientes

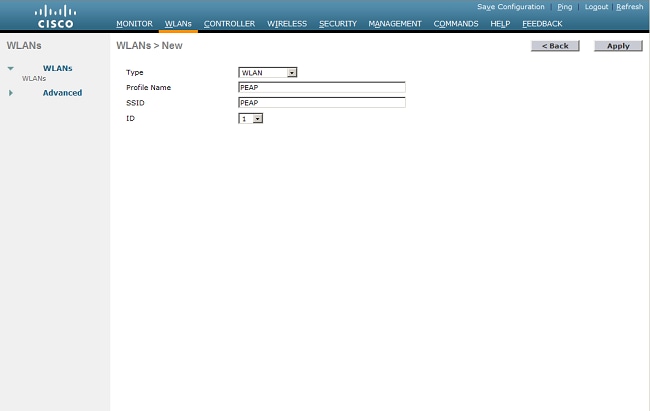

Configure el identificador del conjunto de servicios (SSID) (WLAN) al que se conectan los clientes inalámbricos. En este ejemplo, cree el SSID y asígnele el nombre PEAP.

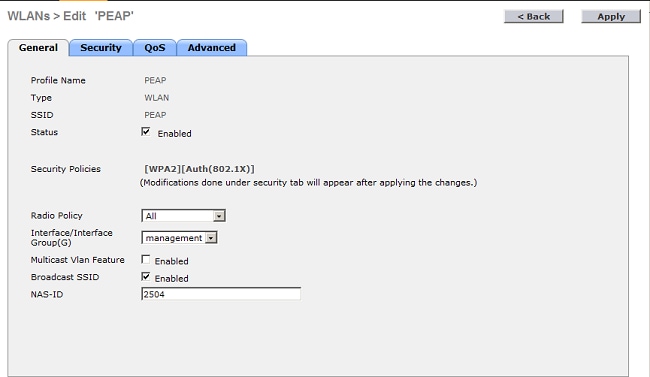

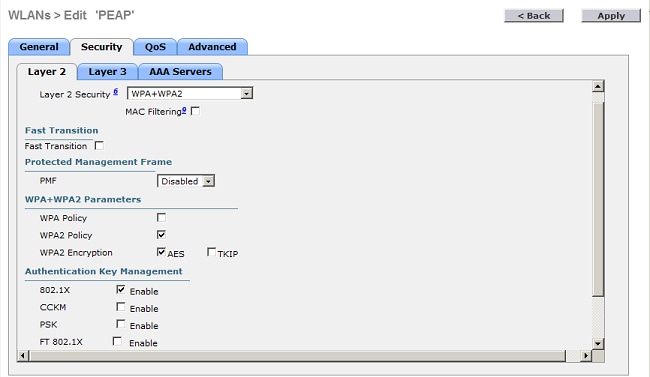

Defina la autenticación de capa 2 como WPA2 para que los clientes realicen la autenticación basada en EAP (PEAP-MS-CHAP v2 en este ejemplo) y utilicen el estándar de cifrado avanzado (AES) como mecanismo de cifrado. Deje el resto de valores predeterminados.

Nota: Este documento enlaza la WLAN con las interfaces de administración. Cuando tiene varias VLAN en la red, puede crear una VLAN independiente y enlazarla al SSID. Para obtener información sobre cómo configurar las VLAN en los WLC, consulte Ejemplo de Configuración de VLAN en Controladores de LAN Inalámbricos.

Complete estos pasos para configurar una WLAN en el WLC:

- Haga clic en WLANs desde la interfaz del controlador para mostrar la página WLANs. Esta página enumera las WLANs que existen en el controlador.

- Elija New para crear una nueva WLAN. Introduzca el ID de WLAN y el SSID de WLAN para la WLAN y haga clic en Apply.

- Para configurar el SSID para 802.1x, siga estos pasos:

- Haga clic en la ficha General y habilite la WLAN.

- Haga clic en las pestañas Security > Layer 2, establezca la seguridad de la Capa 2 en WPA + WPA2, marque las casillas de verificación WPA + WPA2 Parameters (por ejemplo, WPA2 AES) según sea necesario y haga clic en 802.1x como Authentication Key Management.

- Haga clic en las pestañas Security > AAA Servers, elija la dirección IP del NPS de la lista desplegable Server 1 y haga clic en Apply.

- Haga clic en la ficha General y habilite la WLAN.

Configuración de clientes inalámbricos para autenticación PEAP-MS-CHAP v2

Complete estos pasos para configurar el cliente inalámbrico con la herramienta de configuración rápida de Windows para conectarse a la WLAN PEAP.

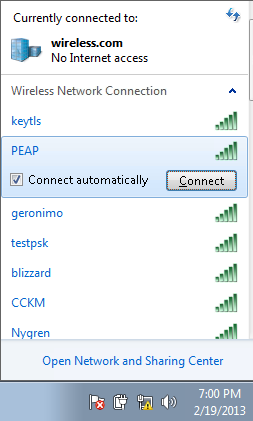

- Haga clic en el icono Red en la barra de tareas. Haga clic en el SSID PEAP y haga clic en Connect.

- El cliente debe estar conectado a la red.

- Si la conexión falla, intente volver a conectarse a la WLAN. Si el problema continúa, consulte la sección Solución de problemas.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Si su cliente no se conectó a la WLAN, esta sección proporciona información que puede utilizar para resolver problemas de la configuración.

Hay dos herramientas que se pueden utilizar para diagnosticar fallas de autenticación 802.1x: el comando debug client y el Visor de eventos en Windows.

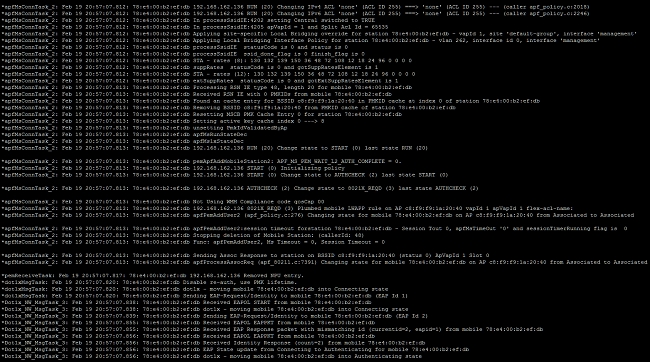

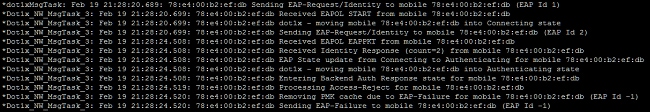

Si realiza una depuración de cliente desde el WLC, no hace un uso intensivo de recursos y no afecta el servicio. Para iniciar una sesión de depuración, abra la interfaz de línea de comandos (CLI) del WLC e ingrese debug client mac address, donde la dirección mac es la dirección mac inalámbrica del cliente inalámbrico que no puede conectarse. Mientras se ejecuta esta depuración, intente conectar el cliente; debe haber una salida en la CLI del WLC que se parezca a este ejemplo:

Este es un ejemplo de un problema que podría ocurrir con una configuración incorrecta. Aquí, la depuración del WLC muestra que el WLC se ha movido al estado de la autenticación, lo que significa que el WLC espera una respuesta del NPS. Esto se debe generalmente a un secreto compartido incorrecto en el WLC o el NPS. Puede confirmarlo mediante el Visor de eventos de Windows Server. Si no encuentra un registro, la solicitud nunca llegó al NPS.

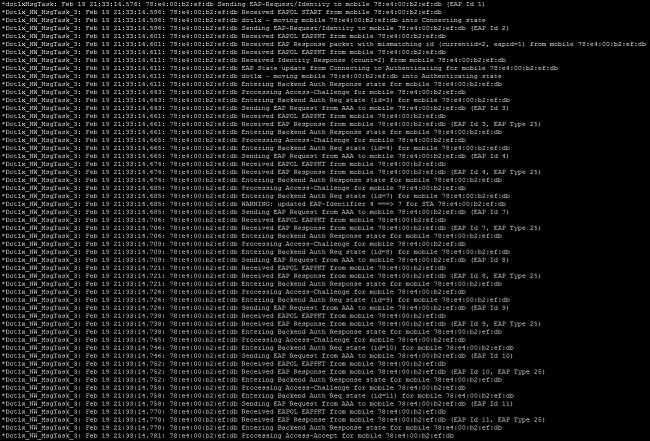

Otro ejemplo que se encuentra de la depuración del WLC es un access-reject. Un access-reject muestra que el NPS recibió y rechazó las credenciales del cliente. Este es un ejemplo de un cliente que recibe un rechazo de acceso:

Cuando vea un rechazo de acceso, compruebe los registros de los registros de eventos de Windows Server para determinar por qué NPS respondió al cliente con un rechazo de acceso.

Una autenticación exitosa tiene un access-accept en el debug del cliente, como se ve en este ejemplo:

Si desea resolver problemas de rechazos de acceso y tiempos de espera de respuesta, necesita acceso al servidor RADIUS. El WLC actúa como un autenticador que pasa los mensajes EAP entre el cliente y el servidor RADIUS. El fabricante del servicio RADIUS debe examinar y diagnosticar un servidor RADIUS que responda con un tiempo de espera de respuesta o rechazo de acceso.

Nota: TAC no proporciona soporte técnico para servidores RADIUS de terceros; sin embargo, los registros en el servidor RADIUS generalmente explican por qué una solicitud de cliente fue rechazada o ignorada.

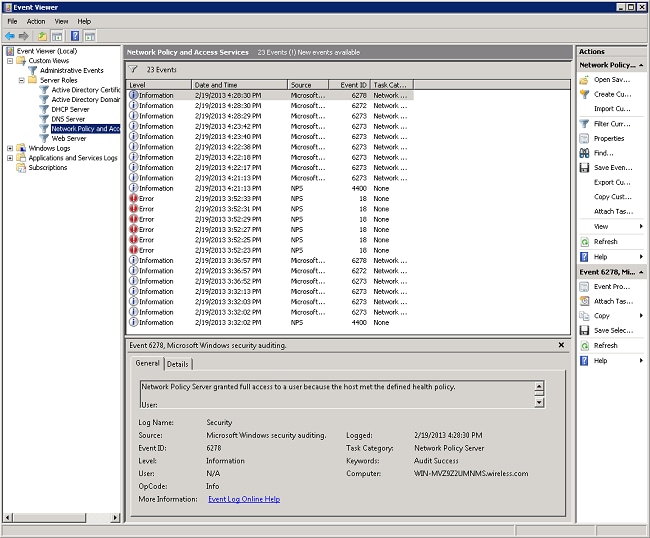

Para resolver problemas de rechazos de acceso y tiempos de espera de respuesta de NPS, examine los registros de NPS en el Visor de eventos de Windows en el servidor.

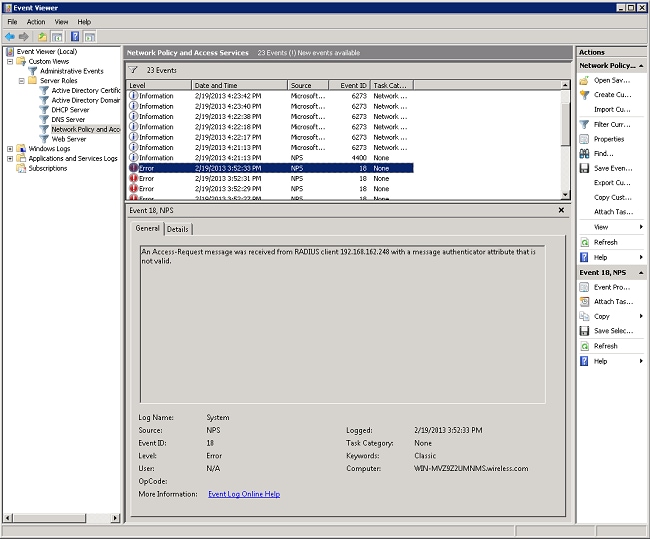

- Haga clic en Inicio > Herramientas del administrador > Visor de eventos para iniciar el Visor de eventos y revisar los registros de NPS.

- Expanda Vistas personalizadas > Funciones de servidor > Directiva de red y acceso.

En esta sección de la Vista de eventos, hay registros de autenticaciones pasadas y fallidas. Examine estos registros para resolver el problema de por qué un cliente no pasa la autenticación. Tanto las autenticaciones pasadas como las fallidas aparecen como informativas. Desplácese por los registros para encontrar el nombre de usuario que ha fallado la autenticación y ha recibido un rechazo de acceso basado en los debugs del WLC.

Este es un ejemplo de NPS cuando deniega el acceso a un usuario:

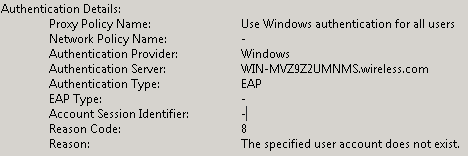

Cuando revise una sentencia deny en el Visor de Eventos, examine la sección Detalles de Autenticación. En este ejemplo, puede ver que el NPS denegó el acceso al usuario debido a un nombre de usuario incorrecto:

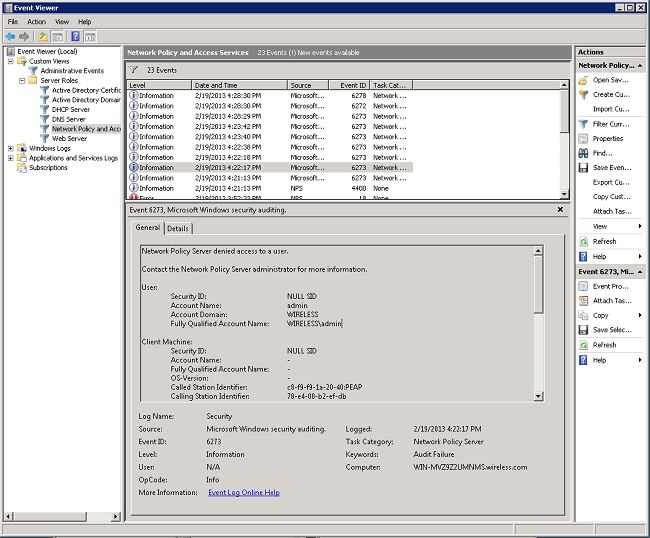

La vista de evento en el NPS también ayuda cuando necesita resolver problemas si el WLC no recibe una respuesta del NPS. Esto es causado generalmente por un secreto compartido incorrecto entre el NPS y el WLC.

En este ejemplo, el NPS descarta la solicitud del WLC debido a un secreto compartido incorrecto:

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

4.0 |

04-Dec-2025

|

Reformateado. Recertificación. |

3.0 |

14-Mar-2023

|

Actualizado. Corregido. Recertificación. |

1.0 |

24-Feb-2013

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Nick TateCisco Customer Delivery Architect

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios