Configuración de PEAP y EAP-FAST con ACS 5.2 y WLC

Contenido

Introducción

Este documento explica cómo configurar el controlador de LAN inalámbrico (WLC) para la autenticación EAP (Extensible Authentication Protocol) con el uso de un servidor RADIUS externo como Access Control Server (ACS) 5.2.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar realizar esta configuración:

-

Tener un conocimiento básico del WLC y los Lightweight Access Points (LAPs)

-

Tener un conocimiento funcional del servidor AAA

-

Poseer un conocimiento profundo de las redes inalámbricas y de los problemas de seguridad inalámbrica

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco 5508 WLC que ejecuta la versión 7.0.220.0 del firmware

-

LAP de la serie 3502 de Cisco

-

Suplicante nativo de Microsoft Windows 7 con controlador Intel 6300-N versión 14.3

-

Cisco Secure ACS que ejecuta la versión 5.2

-

Switch Cisco serie 3560

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Utilice la herramienta Command Lookup (sólo para clientes registrados) para obtener más información sobre los comandos utilizados en esta sección.

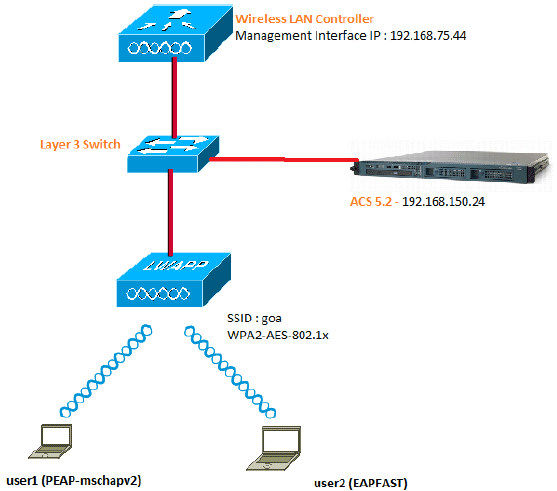

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Estos son los detalles de configuración de los componentes utilizados en este diagrama:

-

La dirección IP del servidor ACS (RADIUS) es 192.168.150.24.

-

La dirección de la interfaz de administración y del administrador AP del WLC es 192.168.75.44.

-

Los servidores DHCP dirigen 192.168.150.25.

-

La VLAN 253 se utiliza en toda esta configuración. Ambos usuarios se conectan al mismo SSID "goa". Sin embargo, el usuario 1 está configurado para autenticarse mediante PEAP-MSCHAPv2 y el usuario 2 mediante EAP-FAST.

-

Los usuarios se asignarán en la VLAN 253:

-

VLAN 253: 192.168.153.x/24. Gateway: 192.168.153.1

-

VLAN 75: 192.168.75.x/24. Gateway: 192.168.75.1

-

Suposición

-

Los switches se configuran para todas las VLAN de Capa 3.

-

Al servidor DHCP se le asigna un ámbito DHCP.

-

Existe conectividad de capa 3 entre todos los dispositivos de la red.

-

El LAP ya está unido al WLC.

-

Cada VLAN tiene una máscara /24.

-

ACS 5.2 tiene instalado un certificado autofirmado.

Configuration Steps

Esta configuración se divide en tres pasos de alto nivel:

Configuración del servidor RADIUS

La configuración del servidor RADIUS se divide en cuatro pasos:

ACS 5.x es un sistema de control de acceso basado en políticas. Es decir, ACS 5.x utiliza un modelo de política basado en reglas en lugar del modelo basado en grupos utilizado en las versiones 4.x.

El modelo de políticas basadas en reglas ACS 5.x proporciona un control de acceso más potente y flexible en comparación con el antiguo enfoque basado en grupos.

En el modelo basado en grupos más antiguo, un grupo define la política porque contiene y une tres tipos de información:

-

Información de identidad: esta información puede estar basada en la pertenencia a grupos AD o LDAP o en una asignación estática para usuarios internos de ACS.

-

Otras restricciones o condiciones: restricciones de tiempo, restricciones de dispositivos, etc.

-

Permisos: VLAN o niveles de privilegio de Cisco IOS®.

El modelo de políticas de ACS 5.x se basa en reglas con el formato:

-

Si la condición entonces resultado

Por ejemplo, utilizamos la información descrita para el modelo basado en grupos:

-

Si identity-condition, restricted-condition, authorization-profile.

Como resultado, esto nos da la flexibilidad de limitar en qué condiciones se permite al usuario acceder a la red, así como qué nivel de autorización se permite cuando se cumplen condiciones específicas.

Configurar recursos de red

En esta sección, configuramos el cliente AAA para el WLC en el servidor RADIUS.

Este procedimiento explica cómo agregar el WLC como cliente AAA en el servidor RADIUS para que el WLC pueda pasar las credenciales del usuario al servidor RADIUS.

Complete estos pasos:

-

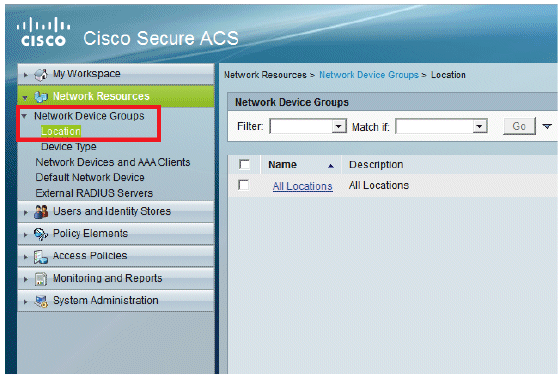

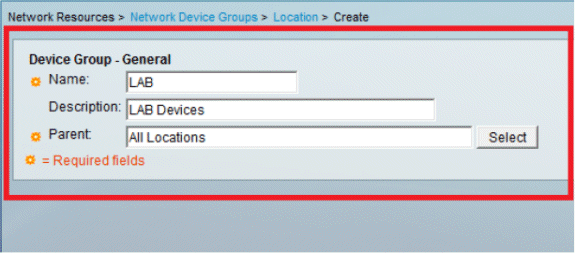

Desde la GUI de ACS, vaya a Network Resources > Network Device Groups > Location, y haga clic en Create (en la parte inferior ).

-

Agregue los campos obligatorios y haga clic en Enviar.

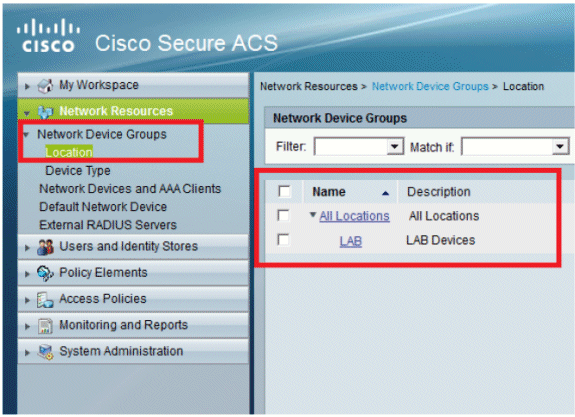

Ahora verá esta pantalla:

-

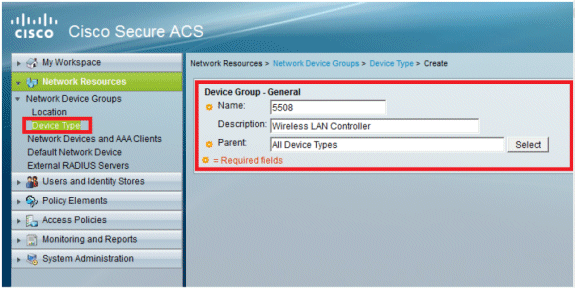

Haga clic en Tipo de dispositivo > Crear.

-

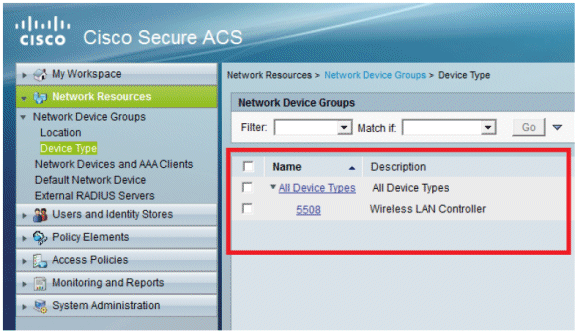

Haga clic en Submit (Enviar). Ahora verá esta pantalla:

-

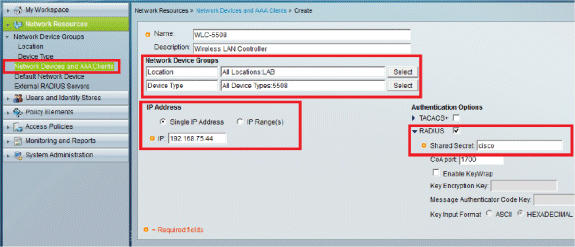

Vaya a Recursos de red > Dispositivos de red y clientes AAA.

-

Haga clic en Create y rellene los detalles como se muestra aquí:

-

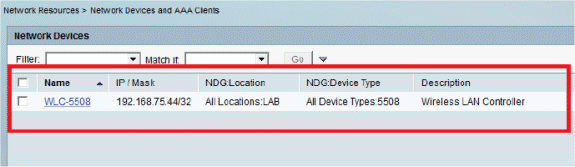

Haga clic en Submit (Enviar). Ahora verá esta pantalla:

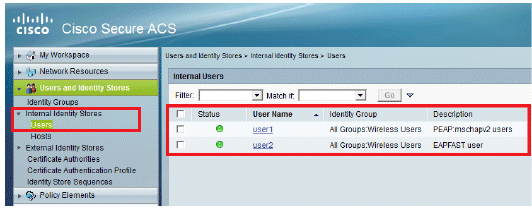

Configurar usuarios

En esta sección, crearemos usuarios locales en ACS. Ambos usuarios (usuario1 y usuario2) están asignados en un grupo denominado "Usuarios inalámbricos".

-

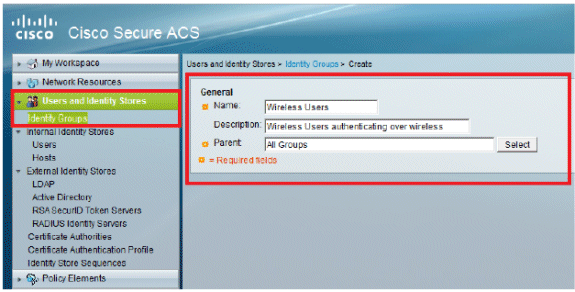

Vaya a Usuarios y almacenes de identidad > Grupos de identidad > Crear.

-

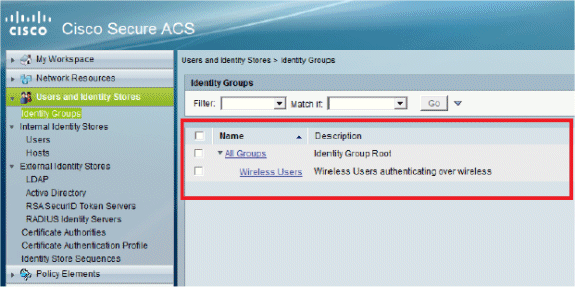

Una vez que haga clic en Submit, la página tendrá el siguiente aspecto:

-

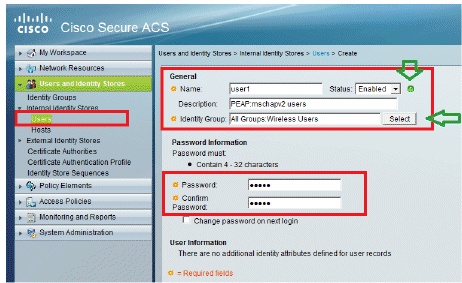

Cree los usuarios user1 y user2 y asígnelos al grupo "Usuarios inalámbricos".

-

Haga clic en Usuarios y almacenes de identidad > Grupos de identidad > Usuarios > Crear.

-

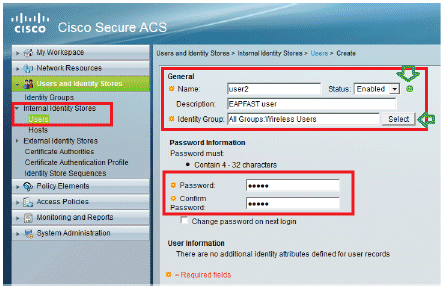

De manera similar, cree user2.

La pantalla tendrá el siguiente aspecto:

-

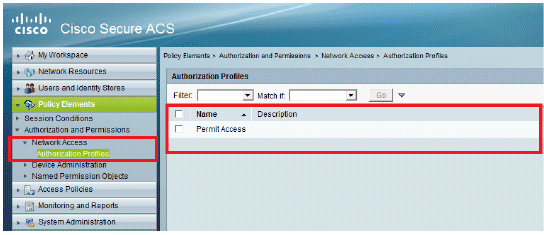

Definición de elementos de política

Verifique que Permit Access esté configurado.

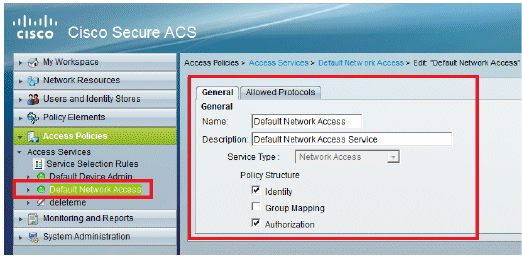

Aplicar políticas de acceso

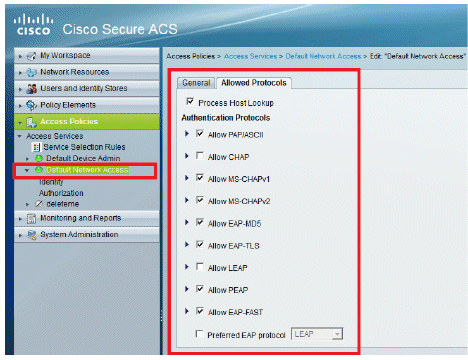

En esta sección, seleccionaremos qué métodos de autenticación se utilizarán y cómo se configurarán las reglas. Crearemos reglas basadas en los pasos anteriores.

Complete estos pasos:

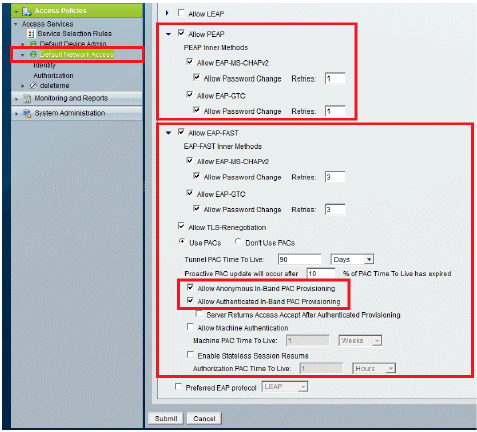

-

Vaya a Políticas de acceso > Servicios de acceso > Acceso a la red predeterminado > Editar: "Acceso a la red predeterminado".

-

Seleccione el método EAP que desea que autentiquen los clientes inalámbricos. En este ejemplo, utilizamos PEAP- MSCHAPv2 y EAP-FAST.

-

Haga clic en Submit (Enviar).

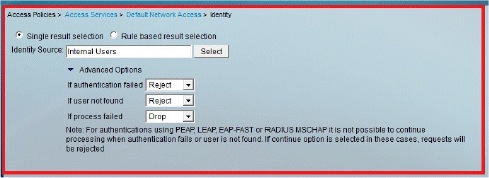

-

Verifique el grupo de identidad que ha seleccionado. En este ejemplo, utilizamos Internal Users, que creamos en ACS. Guarde los cambios.

-

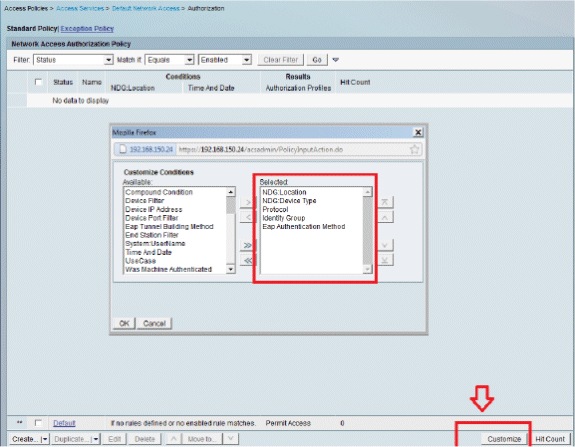

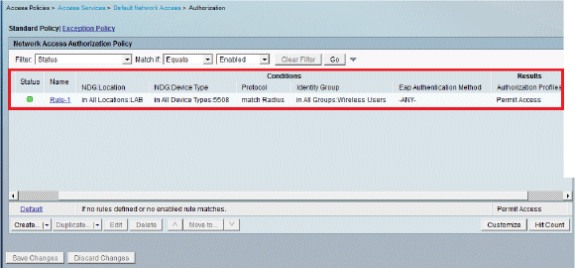

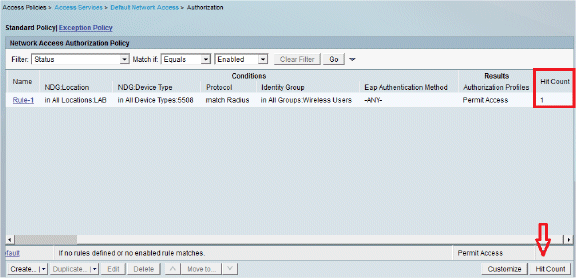

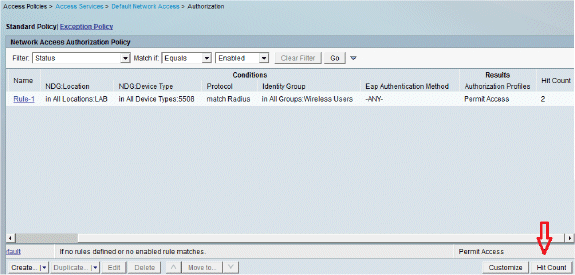

Para verificar el perfil de autorización, vaya a Access Policies > Access Services > Default Network Access > Authorization.

Puede personalizar en qué condiciones permitirá el acceso de los usuarios a la red y qué perfil de autorización (atributos) pasará una vez autenticado. Esta granularidad sólo está disponible en ACS 5.x. En este ejemplo, hemos seleccionado Location, Device Type, Protocol, Identity Group y EAP Authentication Method.

-

Haga clic en Aceptar y Guardar cambios.

-

El siguiente paso consiste en crear una regla. Si no se define ninguna regla, se permite al cliente el acceso sin condiciones.

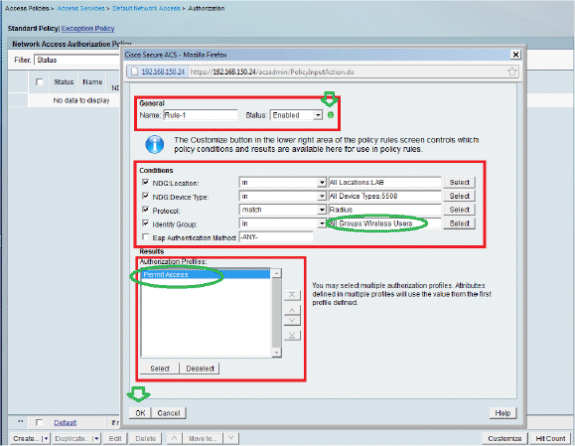

Haga clic en Create > Rule-1. Esta regla es para usuarios del grupo "Usuarios inalámbricos".

-

Guarde los cambios. La pantalla tendrá el siguiente aspecto:

Si desea que se denieguen los usuarios que no cumplan las condiciones, edite la regla predeterminada para que diga "denegar acceso".

-

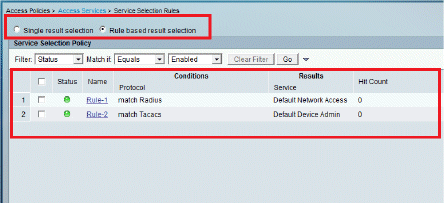

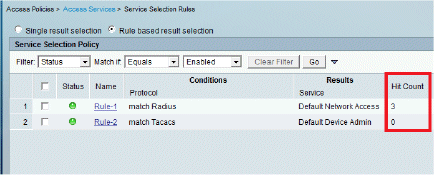

Ahora definiremos las reglas de selección de servicios. Utilice esta página para configurar una política simple o basada en reglas para determinar qué servicio aplicar a las solicitudes entrantes. En este ejemplo, se utiliza una política basada en reglas.

Configurar la WLC

La configuración requiere estos pasos:

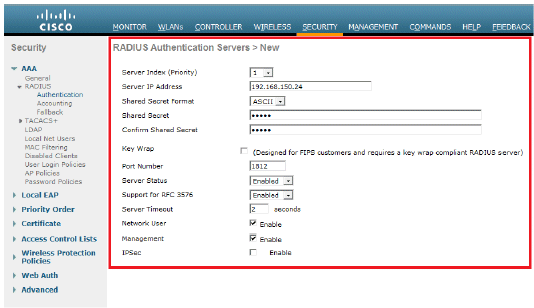

Configure el WLC con los detalles del servidor de autenticación

Es necesario configurar el WLC para que pueda comunicarse con el servidor RADIUS para autenticar los clientes, y también para cualquier otra transacción.

Complete estos pasos:

-

En la GUI del controlador, haga clic en Security.

-

Introduzca la dirección IP del servidor RADIUS y la clave secreta compartida utilizada entre el servidor RADIUS y el WLC.

Esta clave secreta compartida debe ser la misma que la configurada en el servidor RADIUS.

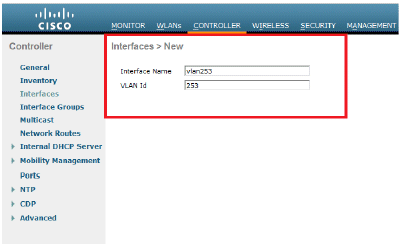

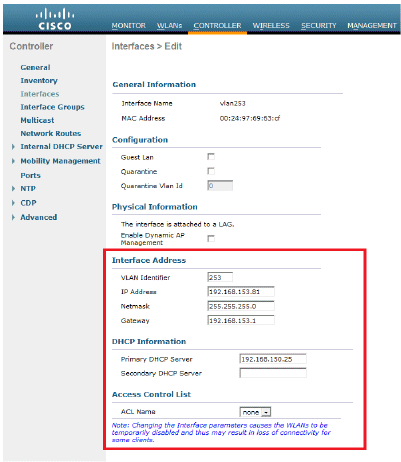

Configuración de las interfaces dinámicas (VLAN)

Este procedimiento describe cómo configurar las interfaces dinámicas en el WLC.

Complete estos pasos:

-

La interfaz dinámica se configura desde la GUI del controlador, en la ventana Controller > Interfaces.

-

Haga clic en Apply (Aplicar).

Esto lo lleva a la ventana Edit (Editar) de esta interfaz dinámica (VLAN 253 aquí).

-

Introduzca la dirección IP y el gateway predeterminado de esta interfaz dinámica.

-

Haga clic en Apply (Aplicar).

-

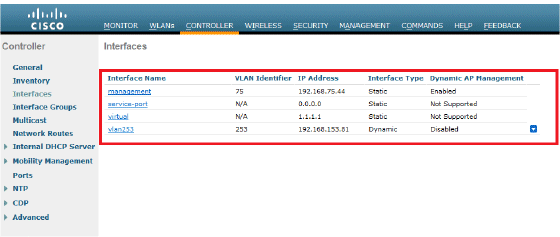

Las interfaces configuradas tendrán el siguiente aspecto:

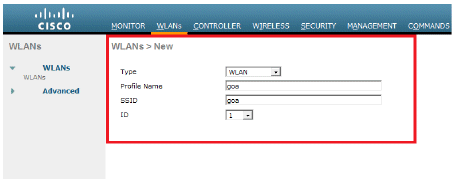

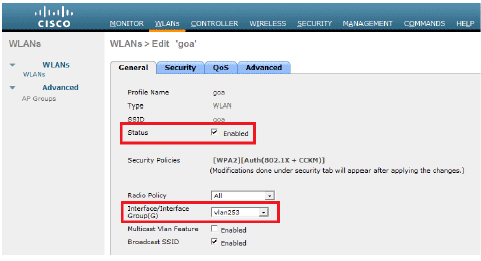

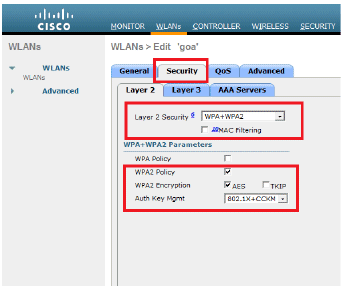

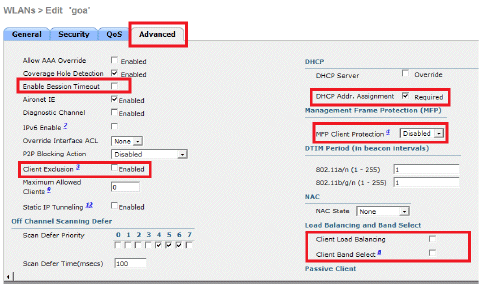

Configuración de las WLAN (SSID)

Este procedimiento explica cómo configurar las WLANs en el WLC.

Complete estos pasos:

-

Desde el controlador GUI, vaya a WLANs > Create New para crear una nueva WLAN. Se muestra la ventana New WLANs (Nuevas WLAN).

-

Introduzca la información de ID de WLAN y SSID de WLAN.

Puede introducir cualquier nombre como SSID de WLAN. Este ejemplo utiliza goa como el SSID de WLAN.

-

Haga clic en Apply para ir a la ventana Edit del objetivo WLAN.

Configuración de la utilidad de cliente inalámbrico

PEAP-MSCHAPv2 (usuario1)

En nuestro cliente de prueba, utilizamos el suplicante nativo de Windows 7 con una tarjeta Intel 6300-N que ejecuta la versión de controlador 14.3. Se recomienda probar con los controladores más recientes de los proveedores.

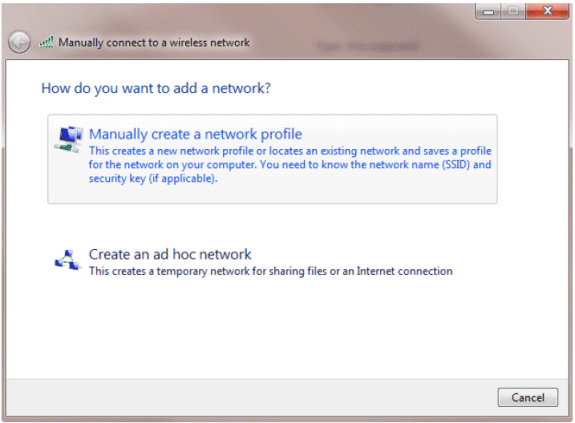

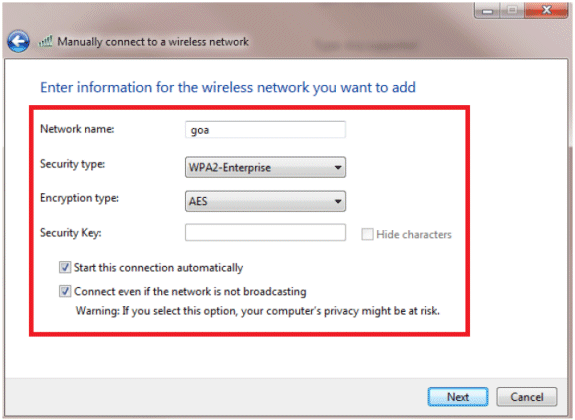

Complete estos pasos para crear un perfil en Windows Zero Config (WZC):

-

Vaya a Control Panel > Network and Internet > Manage Wireless Networks.

-

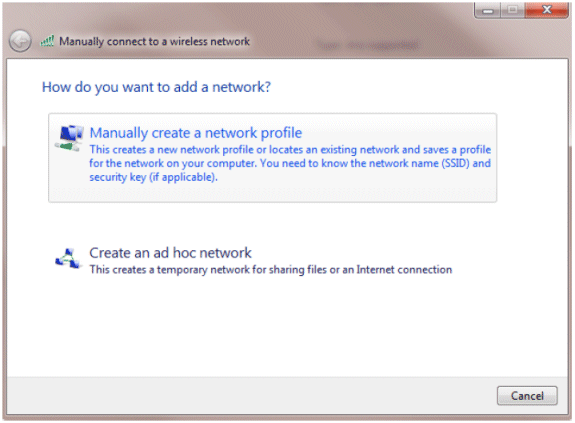

Haga clic en la pestaña Add.

-

Haga clic en Crear manualmente un perfil de red.

-

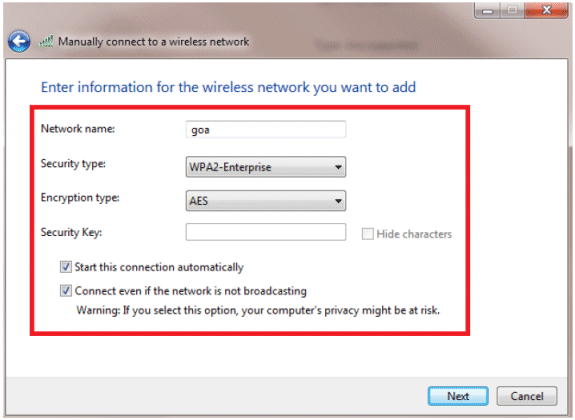

Agregue los detalles según lo configurado en el WLC.

Nota: El SSID distingue entre mayúsculas y minúsculas.

-

Haga clic en Next (Siguiente).

-

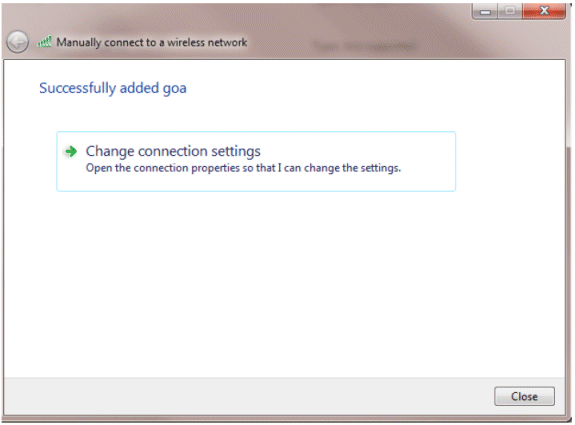

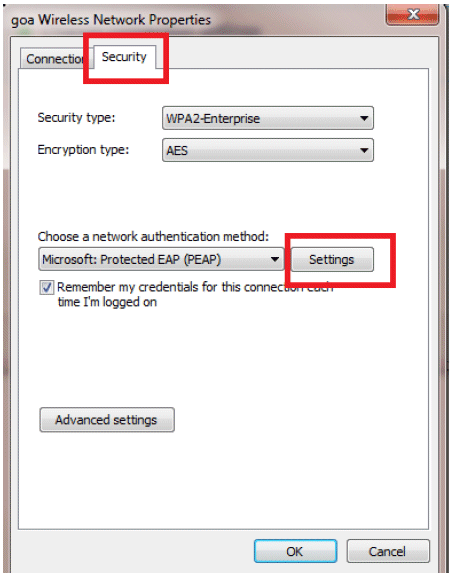

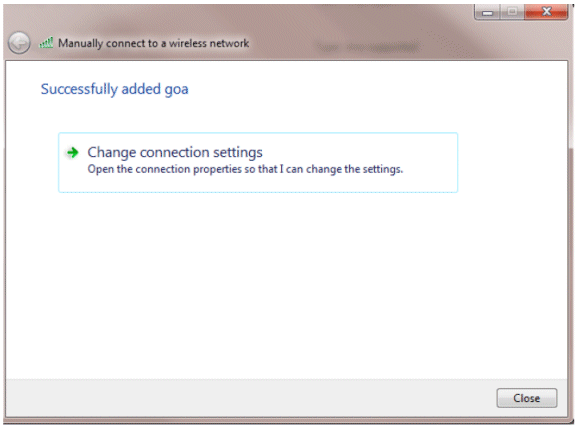

Haga clic en Cambiar la configuración de la conexión para volver a verificar la configuración.

-

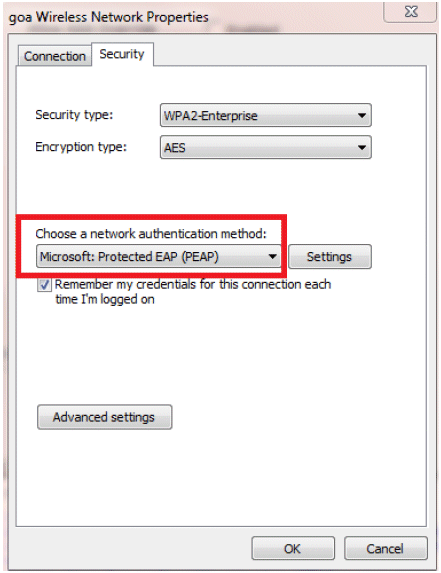

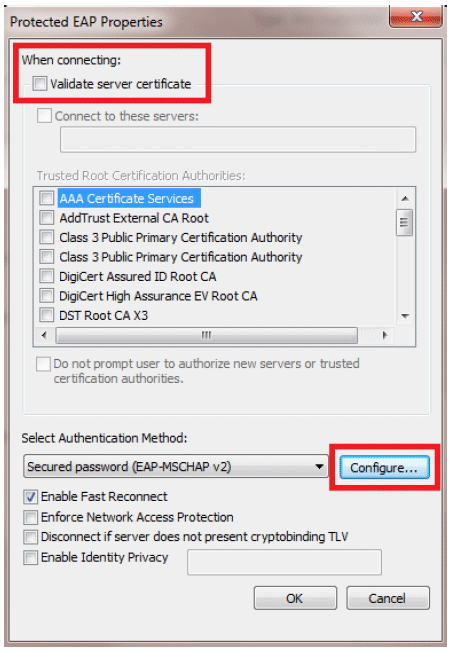

Asegúrese de que tiene PEAP habilitado.

-

En este ejemplo, no estamos validando el certificado del servidor. Si marca esta casilla y no puede conectarse, intente desactivar la función y vuelva a realizar la prueba.

-

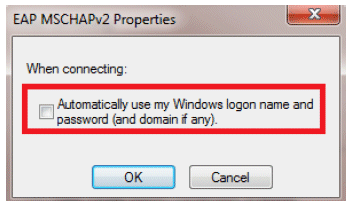

También puede utilizar sus credenciales de Windows para iniciar sesión. Sin embargo, en este ejemplo no vamos a usar eso. Click OK.

-

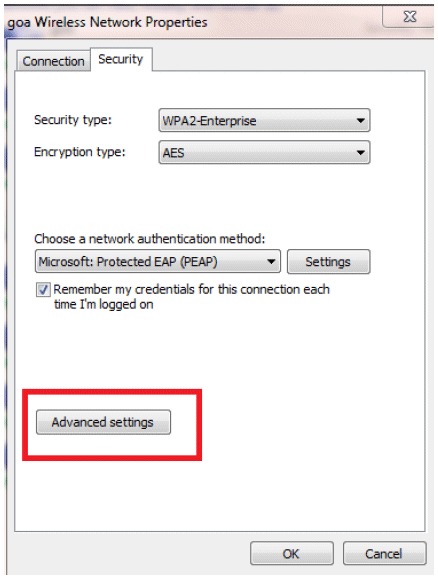

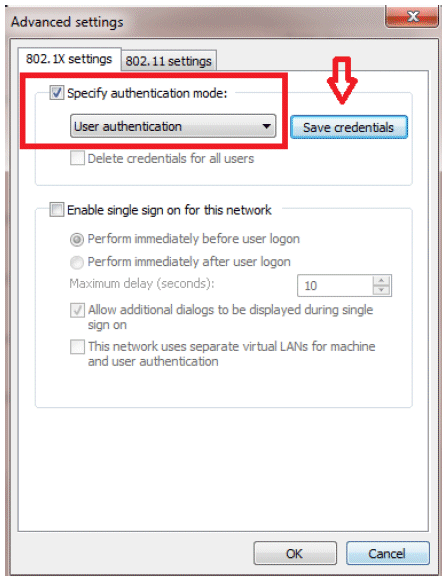

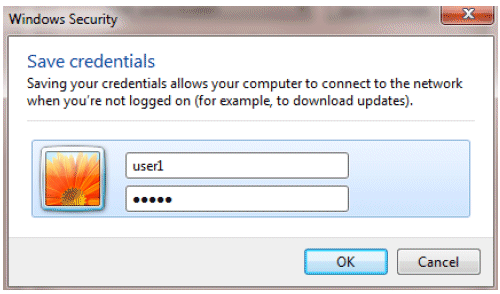

Haga clic en Advanced settings para configurar el nombre de usuario y la contraseña.

La utilidad de cliente ya está lista para conectarse.

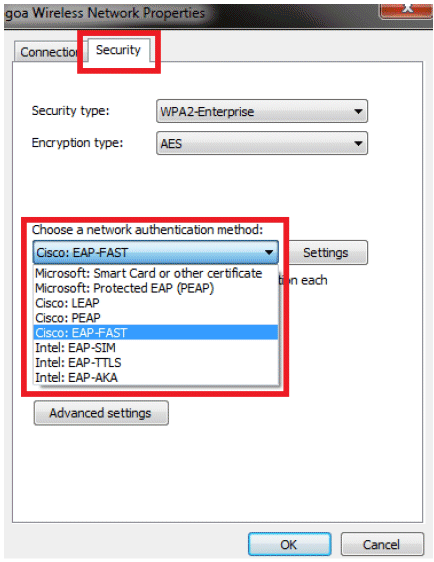

EAP-FAST (usuario2)

En nuestro cliente de prueba, utilizamos el suplicante nativo de Windows 7 con una tarjeta Intel 6300-N que ejecuta la versión de controlador 14.3. Se recomienda probar con los controladores más recientes de los proveedores.

Complete estos pasos para crear un perfil en WZC:

-

Vaya a Control Panel > Network and Internet > Manage Wireless Networks.

-

Haga clic en la pestaña Add.

-

Haga clic en Crear manualmente un perfil de red.

-

Agregue los detalles según lo configurado en el WLC.

Nota: El SSID distingue entre mayúsculas y minúsculas.

-

Haga clic en Next (Siguiente).

-

Haga clic en Cambiar la configuración de la conexión para volver a verificar la configuración.

-

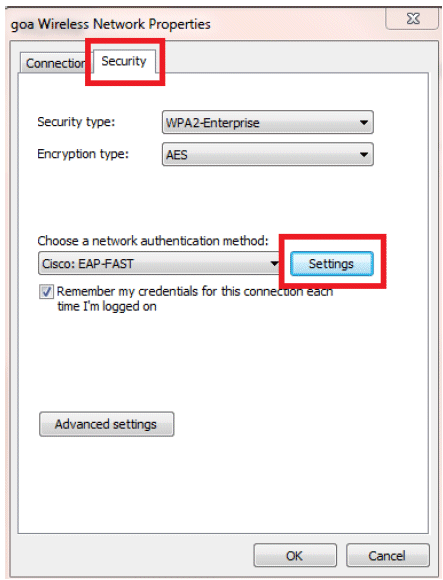

Asegúrese de que EAP-FAST está activado.

Nota: De forma predeterminada, WZC no tiene EAP-FAST como método de autenticación. Tiene que descargar la utilidad de un proveedor externo. En este ejemplo, como se trata de una tarjeta Intel, tenemos Intel PROSet instalado en el sistema.

-

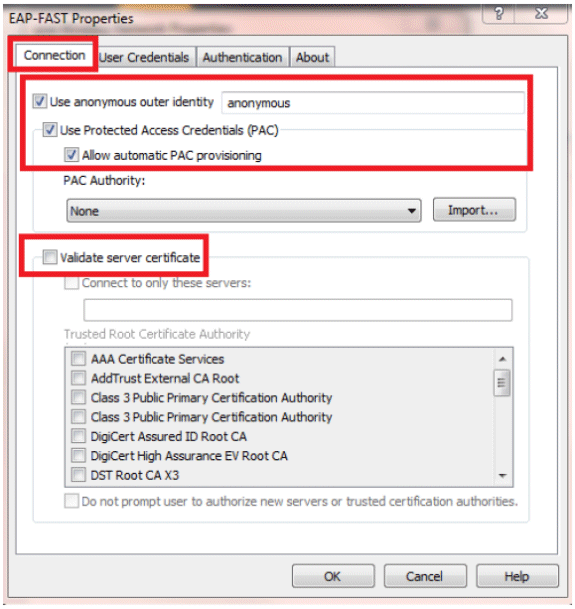

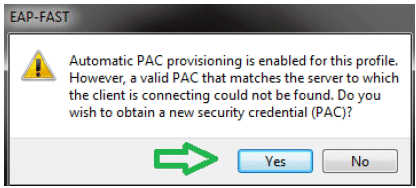

Habilite Allow automatic PAC provisioning y asegúrese de que la opción Validate server certificate esté desactivada.

-

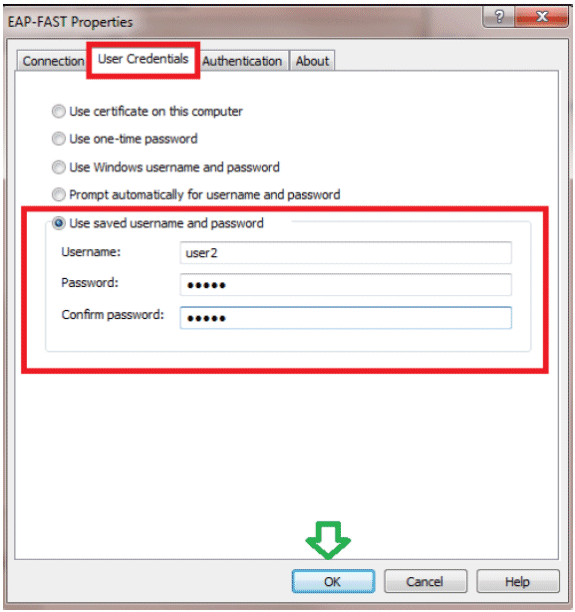

Haga clic en la ficha Credenciales de usuario e introduzca las credenciales del usuario 2. También puede utilizar sus credenciales de Windows para iniciar sesión. Sin embargo, en este ejemplo no vamos a usar eso.

-

Click OK.

La utilidad de cliente ya está lista para conectarse para el usuario 2.

Nota: Cuando el usuario 2 intenta autenticarse, el servidor RADIUS enviará una PAC. Acepte la PAC para completar la autenticación.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Comprobar usuario1 (PEAP-MSCHAPv2)

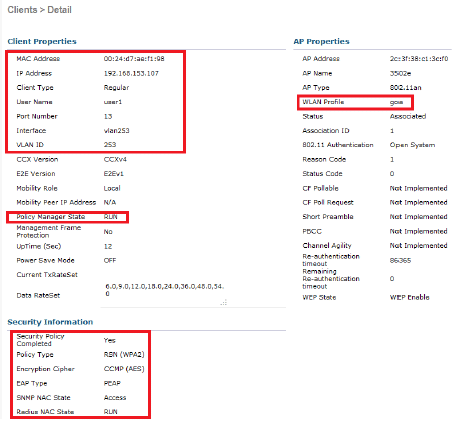

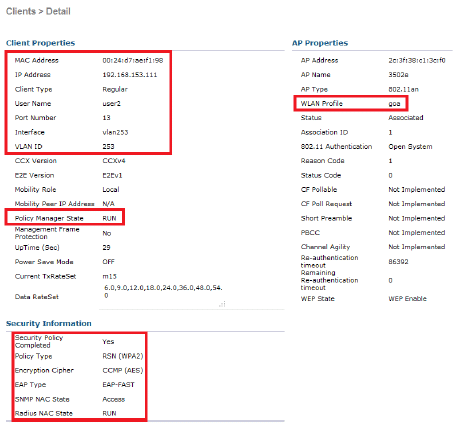

Desde la GUI del WLC, vaya a Monitor > Clients, y seleccione la dirección MAC.

Estadísticas RADIUS WLC:

(Cisco Controller) >show radius auth statistics Authentication Servers: Server Index..................................... 1 Server Address................................... 192.168.150.24 Msg Round Trip Time.............................. 1 (msec) First Requests................................... 8 Retry Requests................................... 0 Accept Responses................................. 1 Reject Responses................................. 0 Challenge Responses.............................. 7 Malformed Msgs................................... 0 Bad Authenticator Msgs........................... 0 Pending Requests................................. 0 Timeout Requests................................. 0 Unknowntype Msgs................................. 0 Other Drops...................................... 0

Registros de ACS:

-

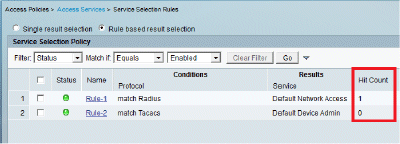

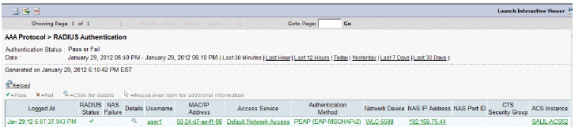

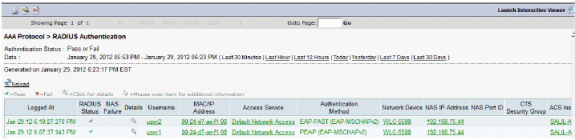

Complete estos pasos para ver los recuentos de aciertos:

-

Si verifica los registros dentro de los 15 minutos de la autenticación, asegúrese de actualizar el conteo de aciertos.

-

Tiene una pestaña para Recuento de visitas en la parte inferior de la misma página.

-

-

Haga clic en Supervisión e informes y aparecerá una ventana emergente Nuevo. Vaya a Autenticaciones - Radio - Hoy. También puede hacer clic en Detalles para verificar qué regla de selección de servicio se aplicó.

Verificar usuario2 (EAP-FAST)

Desde la GUI del WLC, vaya a Monitor > Clients, y seleccione la dirección MAC.

Registros de ACS:

-

Complete estos pasos para ver los recuentos de aciertos:

-

Si verifica los registros dentro de los 15 minutos de la autenticación, asegúrese de actualizar el conteo de HIT.

-

Tiene una pestaña para Recuento de visitas en la parte inferior de la misma página.

-

-

Haga clic en Supervisión e informes y aparecerá una ventana emergente Nuevo. Vaya a Autenticaciones - Radio - Hoy. También puede hacer clic en Detalles para verificar qué regla de selección de servicio se aplicó.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Comandos para resolución de problemas

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Nota: Consulte Información Importante sobre Comandos Debug antes de utilizar los comandos debug.

-

Si experimenta cualquier problema, ejecute estos comandos en el WLC:

-

debug client <mac add of the client>

-

debug aaa all enable

-

show client detail <mac addr> : verifique el estado del administrador de políticas.

-

show radius auth statistics - Verifique el motivo de la falla.

-

debug disable-all - Desactiva los debugs.

-

clear stats radius auth all - Borrar estadísticas de radio en el WLC.

-

-

Verifique los registros en el ACS y anote el motivo de la falla.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

21-Aug-2012

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios