Configuración de la autorización del punto de acceso en una red inalámbrica unificada

Opciones de descarga

-

ePub (748.5 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (871.0 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar el WLC para autorizar el punto de acceso (AP) basado en la dirección MAC de los AP.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

-

Conocimientos básicos sobre cómo configurar Cisco Identity Services Engine (ISE)

-

Conocimiento de la configuración de Cisco AP y Cisco WLC

-

Conocimiento de las soluciones Cisco Unified Wireless Security

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

-

WLCs que ejecutan AireOS 8.8.111.0 Software

- AP Wave1: 1700/2700/3700 y 3500 (1600/2600/3600 siguen siendo compatibles, pero la compatibilidad con AireOS termina en la versión 8.5.x)

- AP Wave2: 1800/2800/3800/4800, 1540 y 1560

- ISE versión 2.3.0.298

-

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Autorización de punto de acceso ligero

Durante el proceso de registro de AP, los AP y los WLC se autentican mutuamente con el uso de certificados X.509. Cisco graba los certificados X.509 en el flash protegido en el AP y el WLC en la fábrica.

En el AP, los certificados instalados de fábrica se llaman certificados instalados de fabricación (MIC). Todos los AP de Cisco fabricados después del 18 de julio de 2005, tienen MIC.

Además de esta autenticación mutua que ocurre durante el proceso de registro, los WLC también pueden restringir los AP que se registran con ellos basándose en la dirección MAC del AP.

La falta de una contraseña segura con el uso de la dirección MAC del AP no es un problema porque el controlador utiliza MIC para autenticar el AP antes de autorizar el AP a través del servidor RADIUS. El uso de MIC proporciona una autenticación sólida.

La autorización de AP se puede realizar de dos maneras:

-

Uso de la lista de autorización interna en el WLC

-

Uso de la base de datos de direcciones MAC en un servidor AAA

Los comportamientos de los AP difieren según el certificado utilizado:

-

AP con SSC: el WLC utiliza solamente la lista de autorización interna y no reenvía una solicitud a un servidor RADIUS para estos AP

-

AP con MIC—WLC puede utilizar la lista de autorización interna configurada en el WLC o utilizar un servidor RADIUS para autorizar los AP

Este documento describe la autorización de AP con el uso de la lista de autorización interna y el servidor AAA.

Configurar

Configuración mediante la lista de autorización interna en el WLC

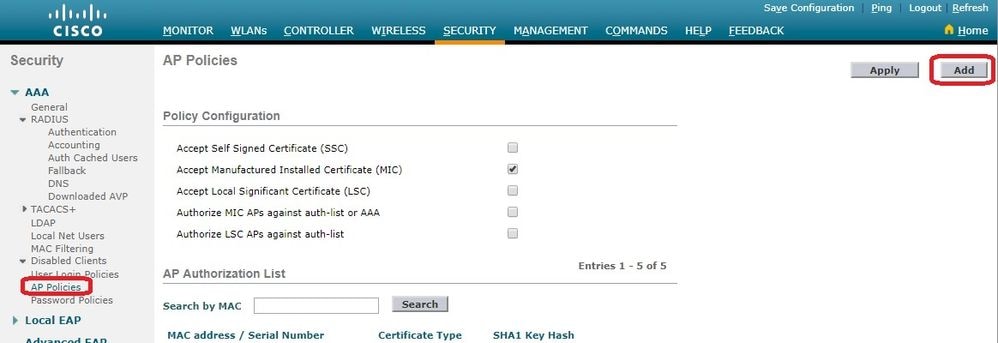

En el WLC, utilice la lista de autorización de AP para restringir los AP basados en su dirección MAC. La lista de autorización AP está disponible bajo Security > AP Policies en la GUI del WLC.

Este ejemplo muestra cómo agregar el AP con la dirección MAC 4c:77:6d:9e:61:62.

-

Desde la GUI del controlador del WLC, haga clic

Security > AP Policies y la página de las políticas AP aparece. -

Haga clic en el

Add botón situado a la derecha de la pantalla.

-

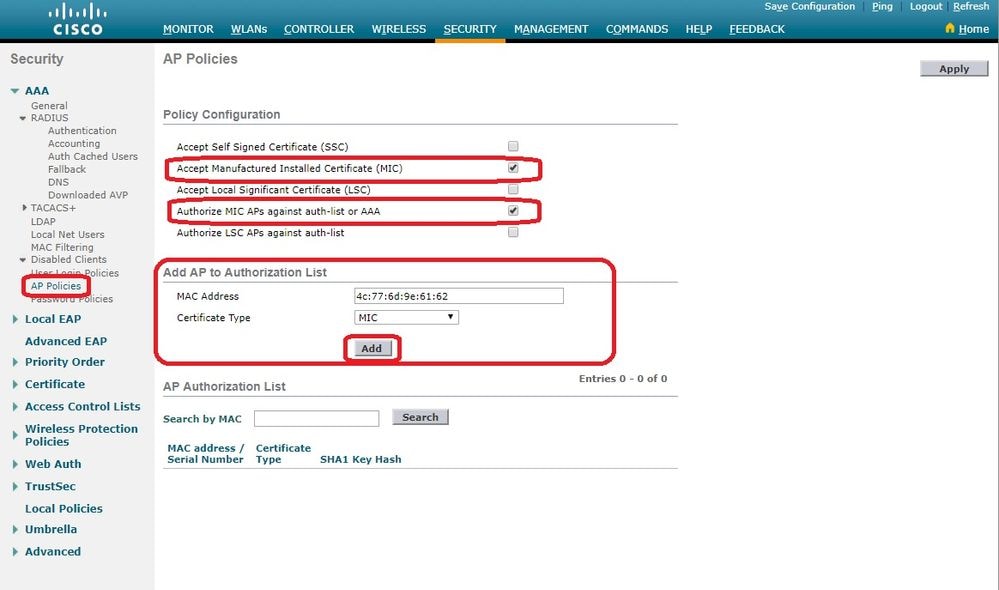

En

Add AP to Authorization List, introduzca laAP MAC dirección (no la dirección MAC de radio AP). A continuación, elija el tipo de certificado y haga clic enAdd.En este ejemplo, se agrega un AP con un certificado MIC.

Nota: Para AP con SSC, elija

SSC en Tipo de certificado.

El AP se agrega a la lista de autorización del AP y se enumera debajo deAP Authorization List. -

En Configuración de directiva, active la casilla de verificación

Authorize MIC APs against auth-list or AAA.Cuando se selecciona este parámetro, el WLC verifica primero la lista de autorización local. Si el MAC AP no está presente, verifica el servidor RADIUS.

Verificación

VerificaciónPara verificar esta configuración, conecte el AP con la dirección MAC 4c:77:6d:9e:61:62 a la red y al monitor. Para ello, utilice debug capwap events/errors enable los debug aaa all enable comandos y.

Este resultado muestra las depuraciones cuando la dirección MAC del AP no está presente en la lista de autorización del AP:

Nota: Algunas de las líneas de la salida se han movido a la segunda línea debido a restricciones de espacio.

(Cisco Controller) >debug capwap events enable

(Cisco Controller) >debug capwap errors enable

(Cisco Controller) >debug aaa all enable

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5256

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5256, already allocated index 277

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 AP Allocate request at index 277 (reserved)

*spamApTask4: Feb 27 10:15:25.593: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5256 from temporary database.

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5256) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Request failed!

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 State machine handler: Failed to process msg type = 3 state = 0 from 192.168.79.151:5256

*aaaQueueReader: Feb 27 10:15:25.593: Unable to find requested user entry for 4c776d9e6162

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : -9

*aaaQueueReader: Feb 27 10:15:25.593: ReProcessAuthentication previous proto 8, next proto 40000001

*aaaQueueReader: Feb 27 10:15:25.593: AuthenticationRequest: 0x7f01b4083638

*aaaQueueReader: Feb 27 10:15:25.593: Callback.....................................0xd6cef02166

*aaaQueueReader: Feb 27 10:15:25.593: protocolType.................................0x40000001

*aaaQueueReader: Feb 27 10:15:25.593: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 10:15:25.593: Packet contains 9 AVPs:

*aaaQueueReader: Feb 27 10:15:25.593: AVP[01] User-Name................................4c776d9e6162 (12 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[02] Called-Station-Id........................70-69-5a-51-4e-c0 (17 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[03] Calling-Station-Id.......................4c-77-6d-9e-61-62 (17 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[04] Nas-Port.................................0x00000001 (1) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[05] Nas-Ip-Address...........................0x0a304714 (170936084) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[06] NAS-Identifier...........................0x6e6f (28271) (2 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[07] User-Password............................[...]

*aaaQueueReader: Feb 27 10:15:25.593: AVP[08] Service-Type.............................0x0000000a (10) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[09] Message-Authenticator....................DATA (16 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Error Response code for AAA Authentication : -7

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Returning AAA Error 'No Server' (-7) for mobile 70:69:5a:51:4e:c0 serverIdx 0

*aaaQueueReader: Feb 27 10:15:25.593: AuthorizationResponse: 0x7f017adf5770

*aaaQueueReader: Feb 27 10:15:25.593: RadiusIndexSet(0), Index(0)

*aaaQueueReader: Feb 27 10:15:25.593: resultCode...................................-7

*aaaQueueReader: Feb 27 10:15:25.593: protocolUsed.................................0xffffffff

*aaaQueueReader: Feb 27 10:15:25.593: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 10:15:25.593: Packet contains 0 AVPs:

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 User entry not found in the Local FileDB for the client.

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Failure Response sent to 0.0.0.0:5256

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Radius Authentication failed. Closing dtls Connection.

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Disconnecting DTLS Capwap-Ctrl session 0xd6f0724fd8 for AP (192:168:79:151/5256). Notify(true)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 CAPWAP State: Dtls tear down

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 acDtlsPlumbControlPlaneKeys: lrad:192.168.79.151(5256) mwar:10.48.71.20(5246)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 DTLS keys for Control Plane deleted successfully for AP 192.168.79.151

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 DTLS connection closed event receivedserver (10.48.71.20/5246) client (192.168.79.151/5256)

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Entry exists for AP (192.168.79.151/5256)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP Delete request

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP Delete request

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Unable to find AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 No AP entry exist in temporary database for 192.168.79.151:5256

Esta salida muestra los debugs cuando la dirección MAC del LAP se agrega a la lista de autorización AP:

Nota: Algunas de las líneas de la salida se han movido a la segunda línea debido a restricciones de espacio.

(Cisco Controller) >debug capwap events enable

(Cisco Controller) >debug capwap errors enable

(Cisco Controller) >debug aaa all enable

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5256

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 using already alloced index 274

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5256, already allocated index 274

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 AP Allocate request at index 274 (reserved)

*spamApTask4: Feb 27 09:50:25.393: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5256 from temporary database.

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5256) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Message type Capwap_wtp_event_response is not allowed to send in state Capwap_no_state for AP 192.168.79.151

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Request failed!

*aaaQueueReader: Feb 27 09:50:25.394: User 4c776d9e6162 authenticated

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : 0

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Returning AAA Success for mobile 70:69:5a:51:4e:c0

*aaaQueueReader: Feb 27 09:50:25.394: AuthorizationResponse: 0x7f0288a66408

*aaaQueueReader: Feb 27 09:50:25.394: structureSize................................194

*aaaQueueReader: Feb 27 09:50:25.394: resultCode...................................0

*aaaQueueReader: Feb 27 09:50:25.394: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 09:50:25.394: Packet contains 2 AVPs:

*aaaQueueReader: Feb 27 09:50:25.394: AVP[01] Service-Type.............................0x00000065 (101) (4 bytes)

*aaaQueueReader: Feb 27 09:50:25.394: AVP[02] Airespace / WLAN-Identifier..............0x00000000 (0) (4 bytes)

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 User authentication Success with File DB on WLAN ID :0

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Response sent to 0.0.0.0:5256

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 CAPWAP State: Join

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 capwap_ac_platform.c:2095 - Operation State 0 ===> 4

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Capwap State Change Event (Reg) from capwap_ac_platform.c 2136

*apfReceiveTask: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Register LWAPP event for AP 70:69:5a:51:4e:c0 slot 0

Autorización de AP contra un Servidor AAA

Autorización de AP contra un Servidor AAATambién puede configurar los WLC para utilizar los servidores RADIUS para autorizar los AP que utilizan los MIC. El WLC utiliza una dirección MAC del AP como el nombre de usuario y la contraseña cuando envía la información a un servidor RADIUS.

Por ejemplo, si la dirección MAC del AP es 4c:77:6d:9e:61:62, tanto el nombre de usuario como la contraseña utilizados por el controlador para autorizar el AP son esa dirección MAC usando el delimitador definido.

Este ejemplo muestra cómo configurar los WLC para autorizar los AP usando Cisco ISE.

-

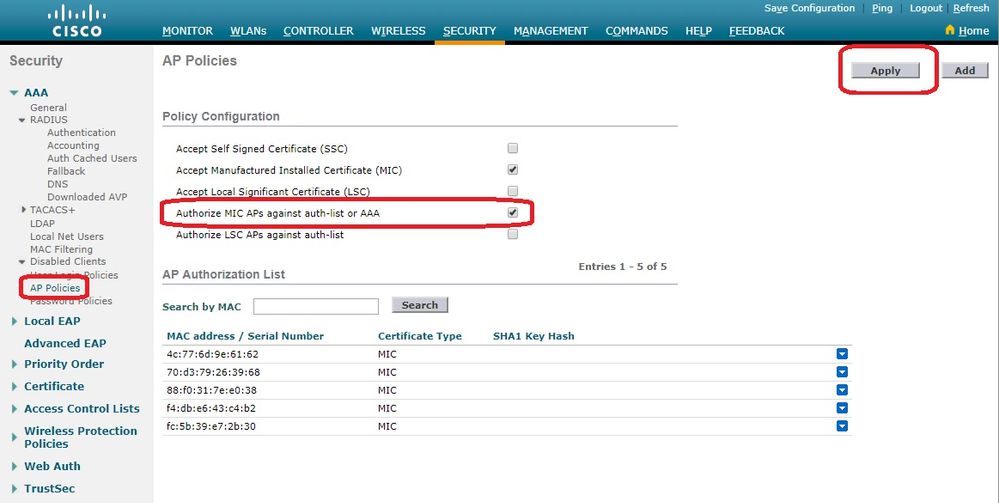

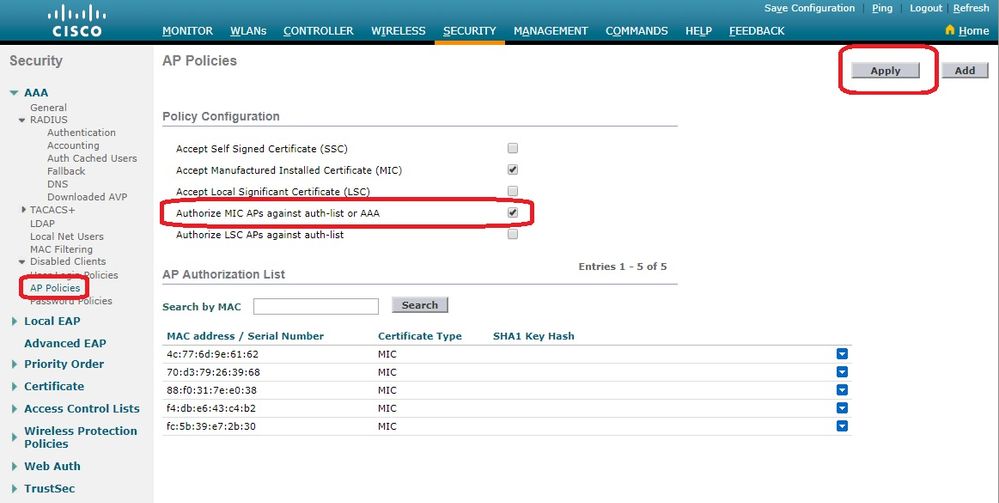

Desde la GUI del controlador del WLC, haga clic en

Security > AP Policies. Aparecerá la página Políticas de AP. -

En Configuración de directiva, active la casilla de verificación

Authorize MIC APs against auth-list or AAA.Cuando elige este parámetro, el WLC verifica primero la lista de autorización local. Si el MAC AP no está presente, verifica el servidor RADIUS.

-

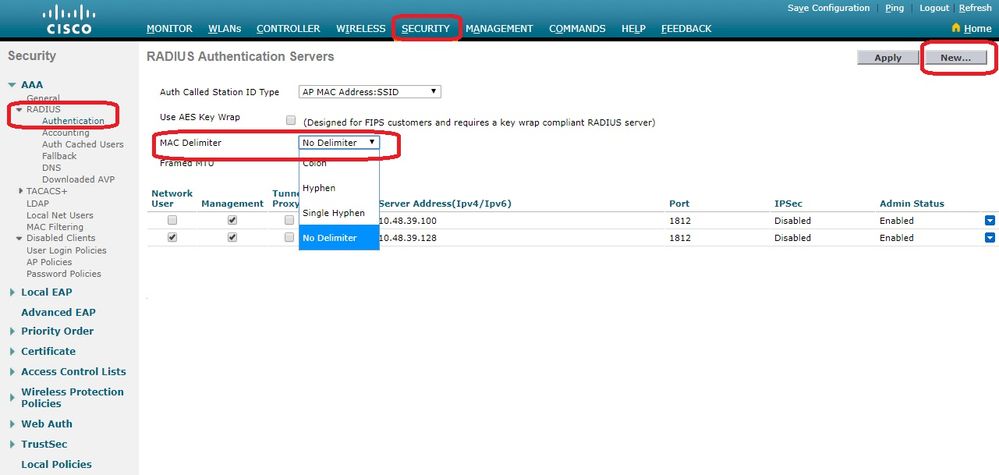

Vaya a

Security > RADIUS Authentication desde la GUI del controlador para mostrar laRADIUS Authentication Servers página. En esta página puede definir el delimitador MAC. El WLC obtiene la dirección MAC del AP y la envía al servidor Radius usando el delimitador definido aquí. Es importante que el nombre de usuario coincida con lo que está configurado en el servidor Radius. En este ejemplo,No Delimiter se utiliza el para que el nombre de usuario sea4c776d9e6162.

-

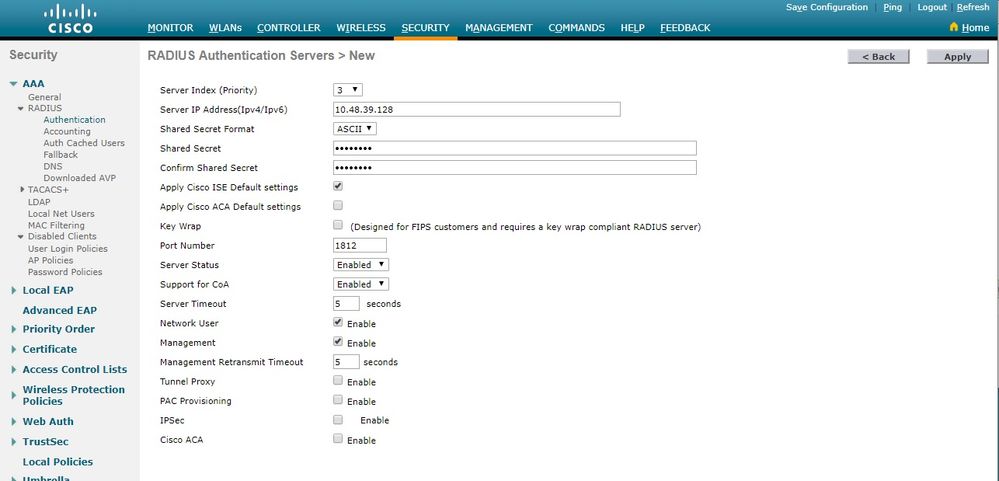

Luego, haga clic

New para definir un servidor RADIUS.

-

Defina los parámetros del servidor RADIUS en la

RADIUS Authentication Servers > New página. Estos parámetros incluyen RADIUSServer IP Address,Shared Secret,Port Number, yServer Status. Cuando haya terminado, haga clic enApply. Este ejemplo utiliza Cisco ISE como servidor RADIUS con la dirección IP 10.48.39.128.

Configuración de Cisco ISE para autorizar puntos de acceso

Configuración de Cisco ISE para autorizar puntos de accesoPara permitir que Cisco ISE autorice los AP, debe completar estos pasos:

-

Configure el WLC como un cliente AAA en Cisco ISE.

-

Agregue las direcciones MAC de AP a la base de datos en Cisco ISE.

Sin embargo, podría estar agregando la dirección MAC del AP como terminales (la mejor manera) o como usuarios (cuyas contraseñas son también la dirección MAC), pero esto requiere que reduzca los requisitos de las políticas de seguridad de contraseñas.

Debido a que el WLC no envía el atributo NAS-Port-Type, que es un requisito en ISE para coincidir con el flujo de trabajo de autenticación de direcciones MAC (MAB), debe ajustar esto.

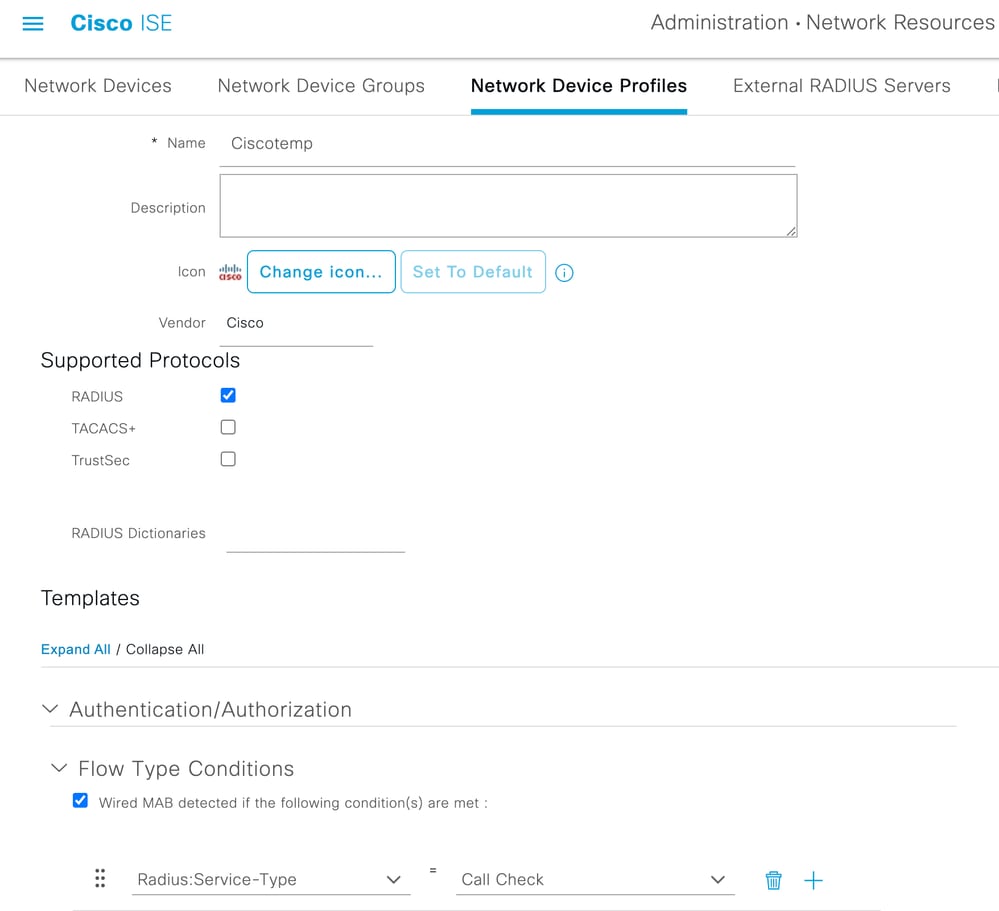

Configure un nuevo perfil de dispositivo donde MAB no requiera el atributo NAS-Port-Type

Configure un nuevo perfil de dispositivo donde MAB no requiera el atributo NAS-Port-TypeDesplácese hasta el perfil de dispositivo Administration > Network device profiley cree uno nuevo. Habilite RADIUS y establezca el flujo de MAB cableado para requerir service-type=Call-check como se ilustra en la imagen.

Puede copiar otras configuraciones del perfil clásico de Cisco, pero la idea es no requerir el atributo 'Nas-port-type' para un flujo de trabajo de MAB cableado.

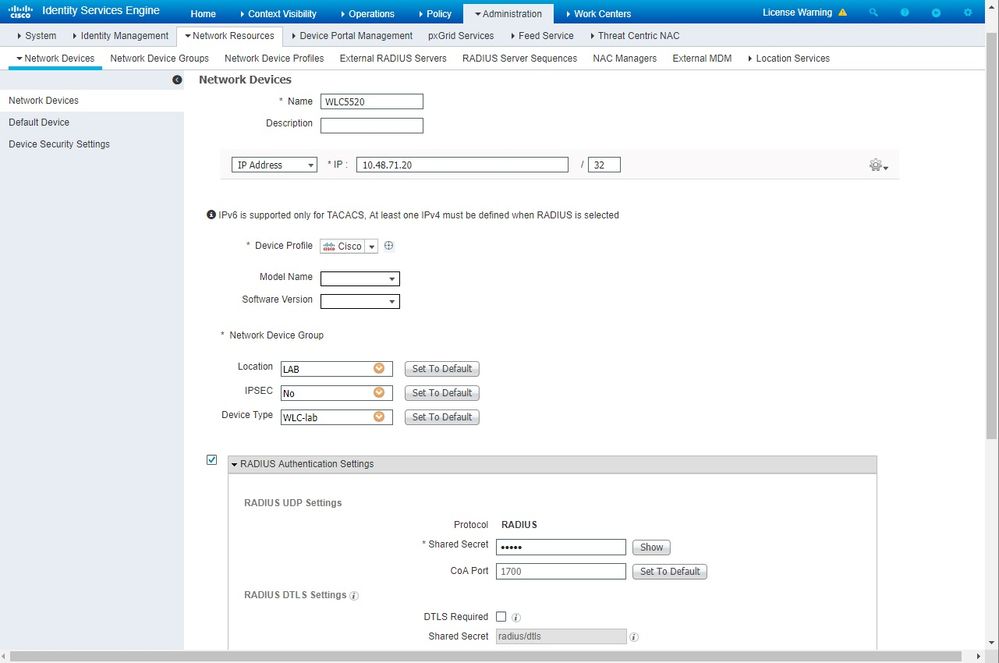

Configure el WLC como un cliente AAA en Cisco ISE

Configure el WLC como un cliente AAA en Cisco ISE-

Vaya a.

Administration > Network Resources > Network Devices > Add Aparecerá la página Nuevo dispositivo de red. -

En esta página, defina el WLC,

Namela interfaz de administraciónIP Address yRadius Authentications Settings similaresShared Secret. Si planea ingresar las direcciones MAC de AP como puntos finales, verifique que utilice el perfil de dispositivo personalizado configurado anteriormente en lugar del perfil predeterminado de Cisco.

-

Haga clic en

Submit.

Agregue la dirección MAC del punto de acceso a la base de datos de terminales en Cisco ISE

Agregue la dirección MAC del punto de acceso a la base de datos de terminales en Cisco ISEDesplácese hasta la base de datos de terminales Administration > Identity Management > Identities y agregue las direcciones MAC.

Agregar la dirección MAC del punto de acceso a la base de datos de usuarios en Cisco ISE (opcional)

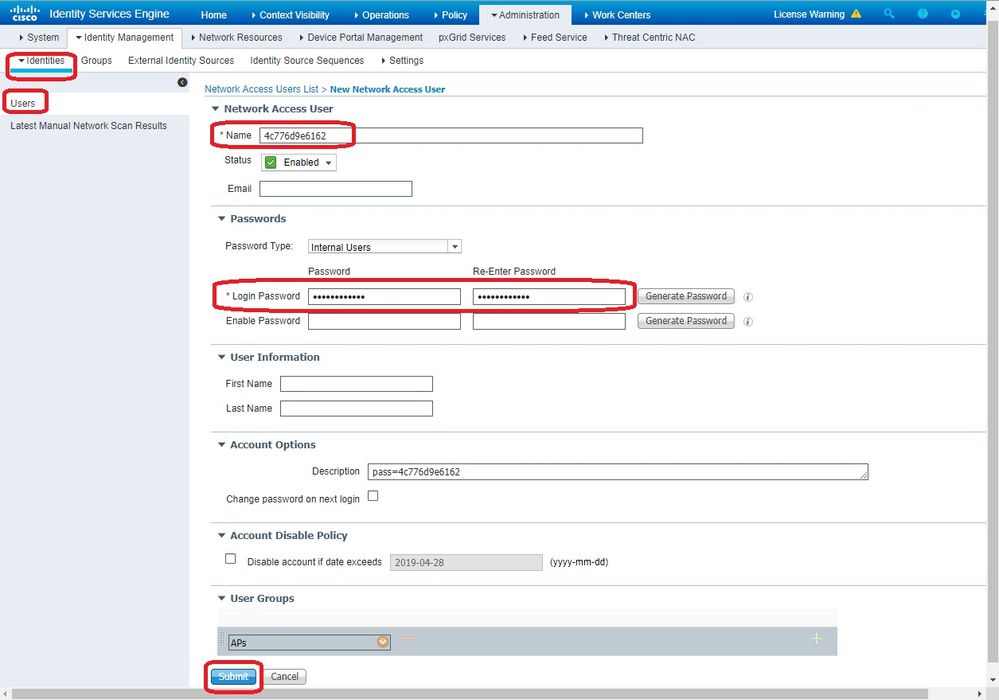

Agregar la dirección MAC del punto de acceso a la base de datos de usuarios en Cisco ISE (opcional)Si no desea modificar el perfil MAB cableado y elige poner la dirección MAC del AP como usuario, reduzca los requisitos de la política de contraseñas.

-

Desplácese hasta

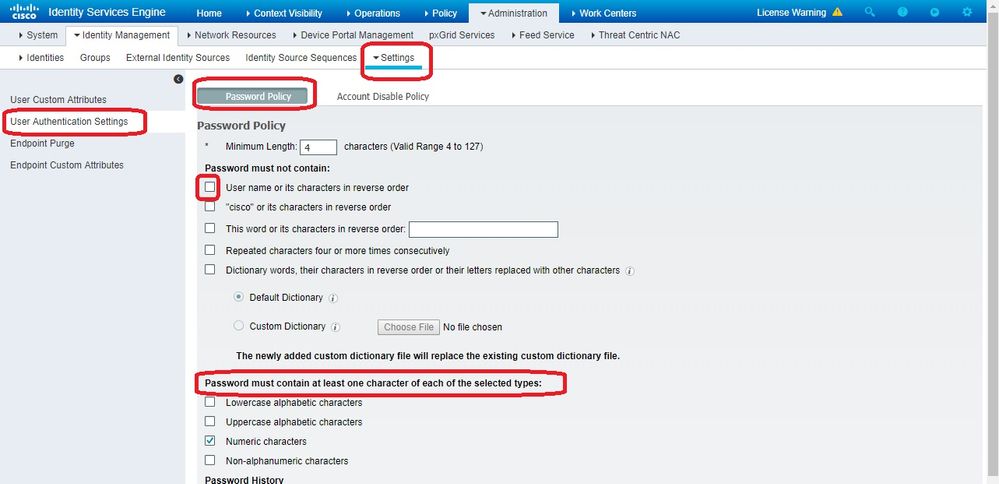

Administration > Identity Management. Verifique que la política de contraseña permita el uso del nombre de usuario como contraseña y que la política permita el uso de los caracteres de dirección mac sin necesidad de diferentes tipos de caracteres. Navegue hasta:Settings > User Authentication Settings > Password Policy

-

Desplácese hasta

Identities > Users y haga clic enAdd. Cuando aparezca la página User Setup (Configuración de usuario), defina el nombre de usuario y la contraseña para este AP como se muestra.Sugerencia: utilice el

Description campo para introducir la contraseña y poder saber más adelante qué se ha definido como contraseña.

La contraseña también debe ser la dirección MAC del AP. En este ejemplo, es4c776d9e6162.

-

Haga clic en

Submit.

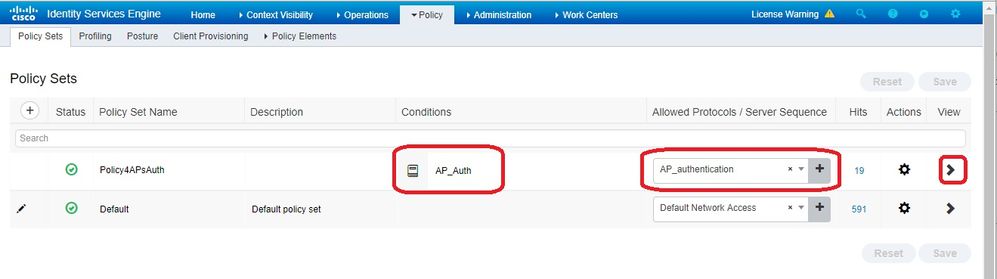

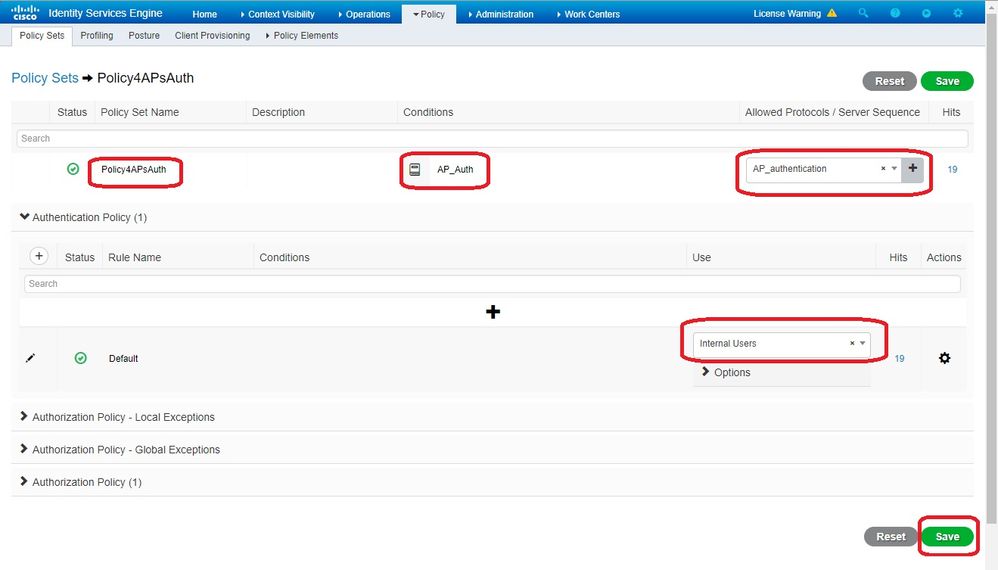

Definir un conjunto de políticas

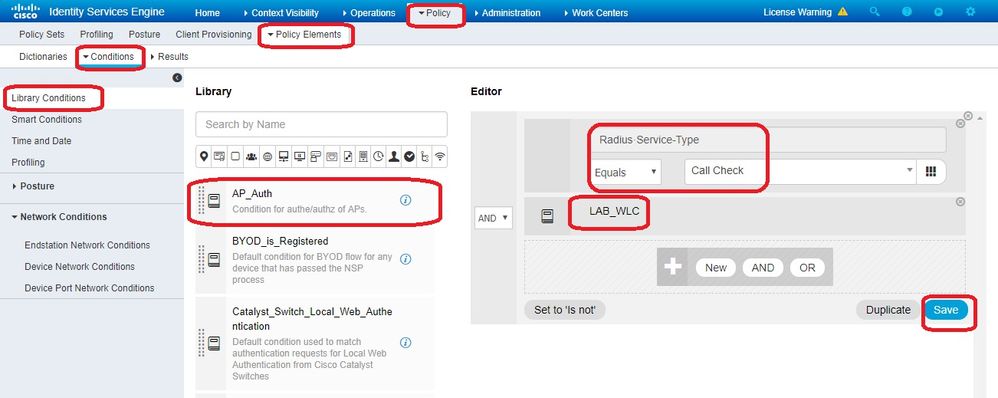

Definir un conjunto de políticas- Defina un

Policy Set para que coincida con la solicitud de autenticación que viene del WLC. Primero, construya una Condición navegando haciaPolicy > Policy Elements > Conditions, y cree una nueva condición para coincidir con la ubicación del WLC, en este ejemplo, 'LAB_WLC' yRadius:Service-Type Equals Call Check que se utiliza para la autenticación Mac. Aquí la condición se llama 'AP_Auth'.

- Haga clic en

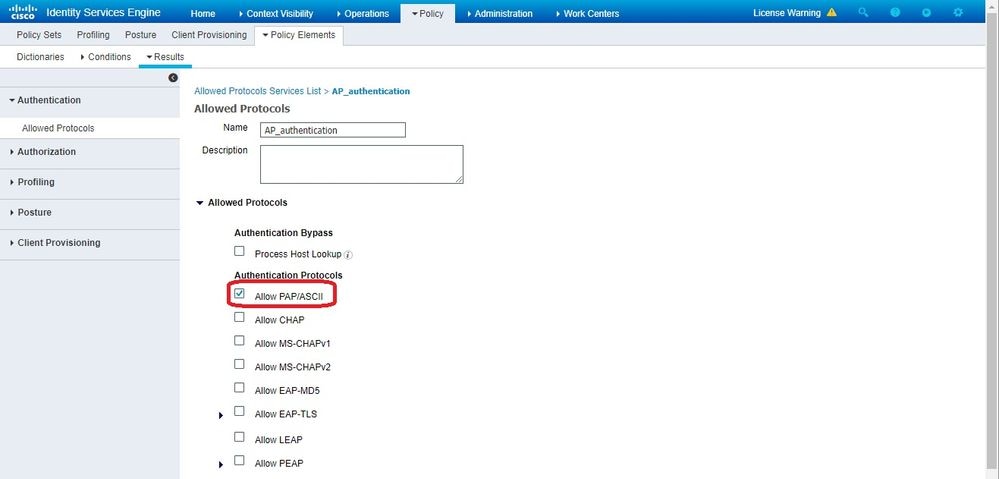

Save. - A continuación, cree un nuevo

Allowed Protocols Service para la autenticación de AP. Asegúrese de elegir soloAllow PAP/ASCII:

- Seleccione el servicio creado anteriormente en la

Allowed Protocols/Server Sequence. Expanda elView y debajo deAuthentication Policy > Use > Internal Users modo que ISE busque el nombre de usuario/contraseña del AP en la base de datos interna.

- Haga clic en

Save.

Verificación

VerificaciónPara verificar esta configuración, conecte el AP con la dirección MAC 4c:77:6d:9e:61:62 a la red y al monitor. Utilice los comandos debug capwap events/errors enable y debug aaa all enable para realizar esta operación.

Como se ve desde los debugs, el WLC pasó la dirección MAC del AP al servidor RADIUS 10.48.39.128, y el servidor ha autenticado con éxito el AP. Luego, el AP se registra con el controlador.

Nota: Algunas de las líneas de la salida se han movido a la segunda línea debido a restricciones de espacio.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5248

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 using already alloced index 437

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5248, already allocated index 437

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 AP Allocate request at index 437 (reserved)

*spamApTask4: Feb 27 14:58:07.566: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5248 from temporary database.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5248) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Message type Capwap_wtp_event_response is not allowed to send in state Capwap_no_state for AP 192.168.79.151

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Join Request failed!

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 State machine handler: Failed to process msg type = 3 state = 0 from 192.168.79.151:5248

*spamApTask4: Feb 27 14:58:07.566: 24:7e:12:19:41:ef Failed to parse CAPWAP packet from 192.168.79.151:5248

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : -9

*aaaQueueReader: Feb 27 14:58:07.566: ReProcessAuthentication previous proto 8, next proto 40000001

*aaaQueueReader: Feb 27 14:58:07.566: AuthenticationRequest: 0x7f01b404f0f8

*aaaQueueReader: Feb 27 14:58:07.566: Callback.....................................0xd6cef02166

*aaaQueueReader: Feb 27 14:58:07.566: protocolType.................................0x40000001

*aaaQueueReader: Feb 27 14:58:07.566: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 14:58:07.566: Packet contains 9 AVPs:

*aaaQueueReader: Feb 27 14:58:07.566: AVP[02] Called-Station-Id........................70:69:5a:51:4e:c0 (17 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[03] Calling-Station-Id.......................4c:77:6d:9e:61:62 (17 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[04] Nas-Port.................................0x00000001 (1) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[05] Nas-Ip-Address...........................0x0a304714 (170936084) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[06] NAS-Identifier...........................0x6e6f (28271) (2 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[08] Service-Type.............................0x0000000a (10) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[09] Message-Authenticator....................DATA (16 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.48.39.128 port 1812 index 1 active 1

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 NAI-Realm not enabled on Wlan, radius servers will be selected as usual

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Found the radius server : 10.48.39.128 from the global server list

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Send Radius Auth Request with pktId:185 into qid:0 of server at index:1

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Sending the packet to v4 host 10.48.39.128:1812 of length 130

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Successful transmission of Authentication Packet (pktId 185) to 10.48.39.128:1812 from server queue 0, proxy state 70:69:5a:51:4e:c0-00:00

*aaaQueueReader: Feb 27 14:58:07.566: 00000000: 01 b9 00 82 d9 c2 ef 27 f1 bb e4 9f a8 88 5a 6d .......'......Zm

*aaaQueueReader: Feb 27 14:58:07.566: 00000010: 4b 38 1a a6 01 0e 34 63 37 37 36 64 39 65 36 31 K8....4c776d9e61

*aaaQueueReader: Feb 27 14:58:07.566: 00000020: 36 32 1e 13 37 30 3a 36 39 3a 35 61 3a 35 31 3a 62..70:69:5a:51:

*aaaQueueReader: Feb 27 14:58:07.566: 00000030: 34 65 3a 63 30 1f 13 34 63 3a 37 37 3a 36 64 3a 4e:c0..4c:77:6d:

*aaaQueueReader: Feb 27 14:58:07.566: 00000040: 39 65 3a 36 31 3a 36 32 05 06 00 00 00 01 04 06 9e:61:62........

*aaaQueueReader: Feb 27 14:58:07.566: 00000050: 0a 30 47 14 20 04 6e 6f 02 12 54 46 96 61 2a 38 .0G...no..TF.a*8

*aaaQueueReader: Feb 27 14:58:07.566: 00000060: 5a 57 22 5b 41 c8 13 61 97 6c 06 06 00 00 00 0a ZW"[A..a.l......

*aaaQueueReader: Feb 27 14:58:07.566: 00000080: 15 f9 ..

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 User entry not found in the Local FileDB for the client.

*radiusTransportThread: Feb 27 14:58:07.587: Vendor Specif Radius Attribute(code=26, avp_len=28, vId=9)

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 *** Counted VSA 150994944 AVP of length 28, code 1 atrlen 22)

*radiusTransportThread: Feb 27 14:58:07.588: Vendor Specif Radius Attribute(code=26, avp_len=28, vId=9)

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 AVP: VendorId: 9, vendorType: 1, vendorLen: 22

*radiusTransportThread: Feb 27 14:58:07.588: 00000000: 70 72 6f 66 69 6c 65 2d 6e 61 6d 65 3d 55 6e 6b profile-name=Unk

*radiusTransportThread: Feb 27 14:58:07.588: 00000010: 6e 6f 77 6e nown

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Processed VSA 9, type 1, raw bytes 22, copied 0 bytes

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Access-Accept received from RADIUS server 10.48.39.128 (qid:0) with port:1812, pktId:185

*radiusTransportThread: Feb 27 14:58:07.588: RadiusIndexSet(1), Index(1)

*radiusTransportThread: Feb 27 14:58:07.588: structureSize................................432

*radiusTransportThread: Feb 27 14:58:07.588: protocolUsed.................................0x00000001

*radiusTransportThread: Feb 27 14:58:07.588: proxyState...................................70:69:5A:51:4E:C0-00:00

*radiusTransportThread: Feb 27 14:58:07.588: Packet contains 4 AVPs:

*radiusTransportThread: Feb 27 14:58:07.588: AVP[01] User-Name................................4c776d9e6162 (12 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[02] State....................................ReauthSession:0a302780bNEx79SKIFosJ2ioAmIYNOiRe2iDSY3drcFsHuYpChs (65 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[03] Class....................................DATA (83 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[04] Message-Authenticator....................DATA (16 bytes)

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join Response sent to 0.0.0.0:5248

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 CAPWAP State: Join

Troubleshoot

Troubleshoot

Utilice estos comandos para resolver problemas de configuración:

-

debug capwap events enable: configura la depuración de los eventos LWAPP -

debug capwap packet enable: configura la depuración del seguimiento del paquete LWAPP debug capwap errors enable—Configura el debug de los errores del paquete LWAPPdebug aaa all enable: configura la depuración de todos los mensajes AAA

Si ISE informa en los registros en directo de RADIUS que el nombre de usuario es 'INVALID' cuando se autorizan AP en ISE, significa que la autenticación se está verificando en la base de datos de terminales y que no ha modificado el perfil de MAB cableado como se explica en este documento.

ISE considera que una autenticación de dirección MAC no es válida si no coincide con el perfil MAB por cable/inalámbrico, que de forma predeterminada requiere el atributo NAS-port-type que no envía el WLC.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

13-Sep-2007

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Tiago AntunesCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios