Cisco Jabber y modo OAuth SIP

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos de configuración y de solución de problemas básicos para implementar el modo OAuth SIP con Cisco Jabber.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Registro de softphone Jabber

- Unified Communications Manager (UCM)

- Solución Mobile and Remote Access (MRA)

Componentes Utilizados

Versión de software mínima para admitir el modo OAuth de SIP:

- Cisco UCM 12.5

- Cisco Jabber 12.5

- Cisco Expressway X12.5

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Restricción

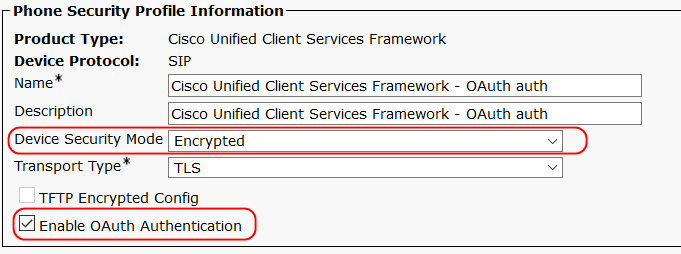

Cuando el modo OAuth SIP está habilitado, las opciones Enable Digest Authentication y TFTP Encrypted Config no son compatibles.

Antecedentes

Ventajas clave

La protección de la señalización SIP y los medios para el softphone Cisco Jabber implica actualmente varios pasos de configuración. La más difícil es instalar y renovar los certificados de cliente (LSC), especialmente si un dispositivo Cisco Jabber está cambiando entre las instalaciones y fuera de ellas, y mantener los certificados del archivo CTL actualizados.

El modo OAuth de SIP permite que el teléfono virtual Cisco Jabber utilice tokens autodescriptivos de OAuth en lugar del certificado LSC del cliente para la autenticación en una interfaz SIP segura. La compatibilidad con OAuth en la interfaz SIP de UCM permite la señalización y los medios seguros para las implementaciones de Jabber en las instalaciones y MRA sin necesidad del modo mixto ni del funcionamiento de CAPF.

Ventajas clave de la compatibilidad con el modo OAuth SIP de Cisco Jabber:

- Habilita el cifrado siempre activo sin cargas administrativas adicionales.

- Señalización y medios seguros para Cisco Jabber sin necesidad del modo mixto (sin actualizaciones de CTL, mantenimiento de certificados, etc.)

- No es necesario instalar y mantener el LSC en los clientes Jabber.

- Retos con LSC en varios dispositivos (portátiles/dispositivos móviles...)

- El funcionamiento de CAPF es necesario siempre que se instala Jabber en un dispositivo nuevo.

- Operación CAPF no admitida en MRA.

Arquitectura general

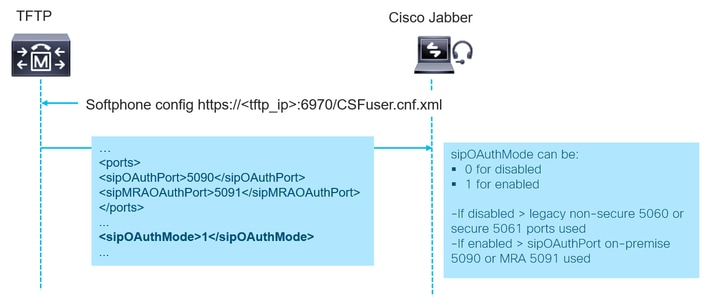

El dispositivo Cisco Jabber reconoce que la autenticación OAuth está habilitada en la interfaz SIP mediante el análisis del archivo de configuración CSF (http://<cucmIP>:6970/<CSF-device-name>.cnf.xml), ejemplo de archivo de configuración (algunas líneas se omiten por motivos de brevedad):

Cisco Jabber lee el parámetro sipOAuthMode para determinar si el modo OAuth de SIP está o no habilitado. Este parámetro puede asumir uno de los valores siguientes:

- 0 - SIP OAuth está inhabilitado

- 1 - SIP OAuth está habilitado

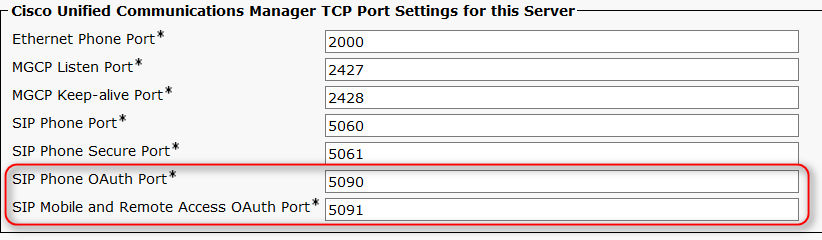

Si el modo OAuth de SIP está habilitado, Jabber utiliza uno de estos parámetros para determinar el puerto para la conexión TLS de SIP: sipOAuthPort para las implementaciones in situ o sipMARAOAuthPort para las implementaciones basadas en MRA. El ejemplo presenta los valores predeterminados: sipOAuthPort 5090 y sipMARAOAuthPort 5091. Estos valores se pueden configurar y pueden ser diferentes en cada nodo de CUCM.

Si el modo OAuth de SIP está desactivado, Jabber utiliza puertos no seguros (5060) o seguros (5061) heredados para el registro de SIP.

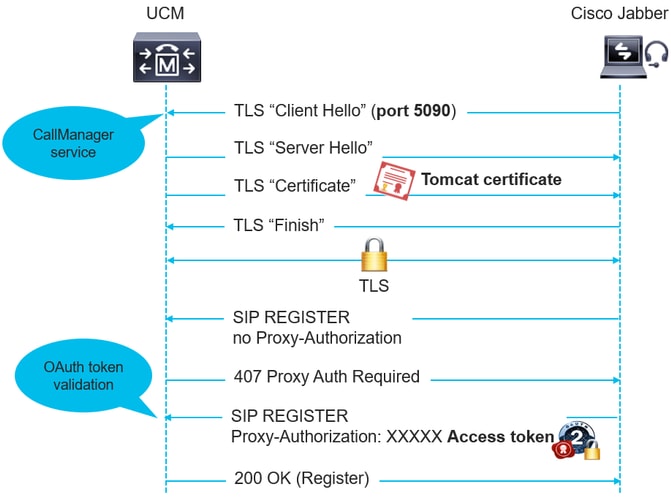

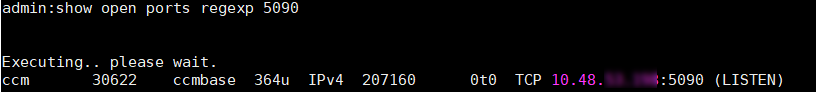

Nota: Cisco UCM utiliza el puerto OAuth del teléfono SIP (5090) para escuchar el registro de la línea SIP desde los dispositivos en las instalaciones de Jabber a través de TLS. Sin embargo, UCM utiliza el puerto de acceso remoto móvil SIP (predeterminado, 5091) para escuchar los registros de línea SIP desde Jabber a través de Expressway a través de mLTS. Ambos puertos son configurables. Consulte la sección de configuración.

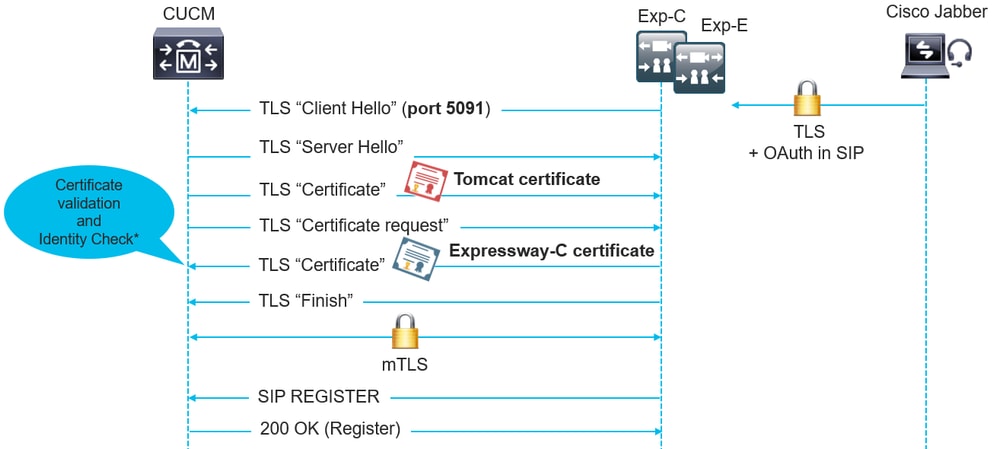

El servicio CallManager escucha tanto sipOAuthPort como sipMARAOAuthPort. Sin embargo, ambos puertos utilizan el certificado Tomcat y Tomcat-trust para conexiones TLS/mTLS entrantes. Asegúrese de que el almacén de confianza de Tomcat pueda comprobar el certificado de Expressway-C para el modo OAuth de SIP para que MRA funcione correctamente.

En situaciones, cuando se vuelve a generar el certificado Tomcat, el proceso de CallManager también debe reiniciarse en los nodos afectados posteriormente. Esto es necesario para que el proceso CCM cargue y utilice nuevos certificados en los puertos sipOAuth.

En esta imagen se muestra el registro de Cisco Jabber mientras se encuentra en las instalaciones:

Esta imagen muestra el registro de Cisco Jabber sobre MRA:

*Los nodos de Expressway-C utilizan la API AXL para informar a UCM del CN/SAN en su certificado. UCM utiliza esta información para validar el certificado Exp-C cuando se establece una conexión TLS mutua.

Configuración: Jabber in situ

Nota:

Asegúrese de completar los puntos siguientes antes de la configuración del modo OAuth SIP:

- MRA está configurado y la conexión se establece entre Unified Communication Manager (UCM) y Expressway (aplicable solo si MRA está en uso).

- UCM está registrado en una cuenta inteligente o virtual con funcionalidad de exportación controlada.

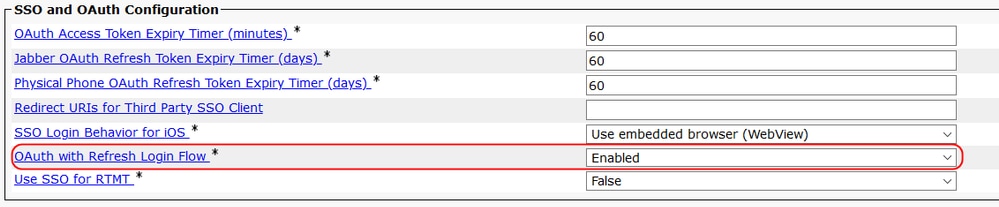

1. Configure los Logins de Actualización.

Configure los inicios de sesión de actualización con tokens de acceso de OAuth y tokens de actualización para los clientes de Cisco Jabber. En Administración de Cisco Unified CM, seleccione Sistema > Parámetros de empresa.

2. Configure los puertos OAuth.

Elija System > Cisco Unified CM. Este es un paso opcional. La imagen presenta los valores predeterminados. El intervalo configurable aceptable es de 1024 a 49151. Repita el mismo procedimiento para cada servidor.

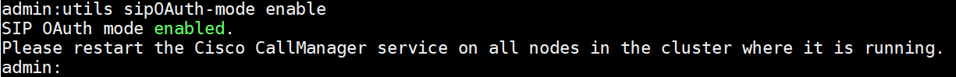

3. Active el modo OAuth SIP.

Utilice la Interfaz de línea de comandos del editor para habilitar el modo SIP OAuth globalmente. Ejecute el comando: utils sipOAuth-mode enable.

4. Reinicie el servicio Cisco CallManager.

En Serviciabilidad de Cisco Unified, elija Herramientas > Centro de control - Servicios de funciones. Seleccione y reinicie el servicio Cisco CallManager en todos los nodos donde el servicio está activo.

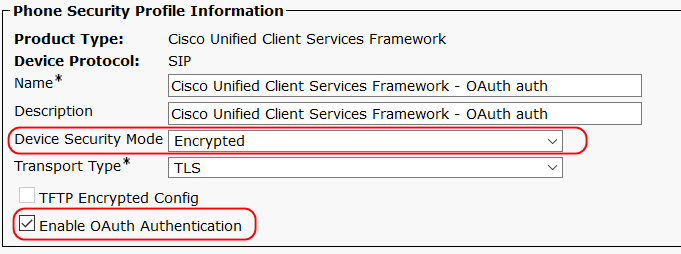

5. Configure el Soporte de OAuth en el Perfil de Seguridad.

En Administración de Cisco Unified CM, elija Sistema > Perfil de seguridad del teléfono. Seleccione Enable OAuth Authentication para habilitar la compatibilidad con OAuth SIP para el terminal.

Configuración - Jabber sobre MRA

Prerrequisitos

Antes de configurar el modo OAuth SIP para Jabber sobre MRA, complete los pasos 1-4 del capítulo Configuración - Jabber en las instalaciones de este artículo.

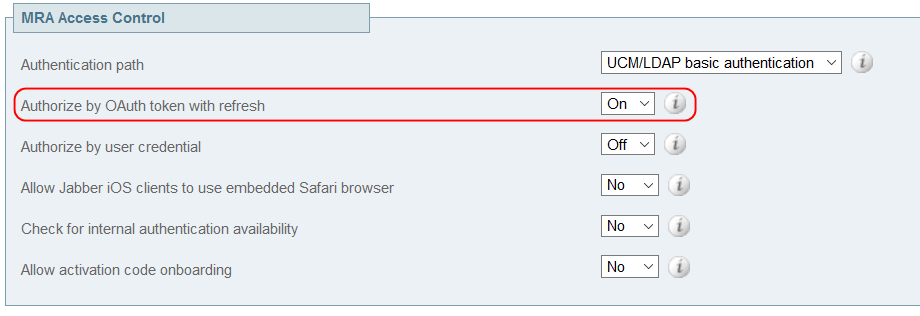

Paso 1. Habilite Refresh Login over MRA.

Los inicios de sesión de actualización deben estar habilitados en Expressway (también llamados tokens autodescriptivos) antes de la configuración de la autenticación OAuth SIP con Cisco Jabber sobre MRA. En Expressway-C, navegue hasta Configuración > Unified Communications > Configuración y asegúrese de que el parámetro Authorize by OAuth Token with refresh esté configurado en On.

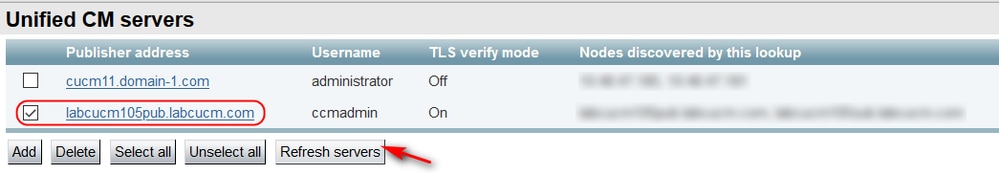

Paso 2. Actualice los nodos de Unified CM en Expressway-C.

Vaya a Configuration > Unified Communications > Unified CM servers. Descubra o actualice los nodos de Unified CM en Expressway-C.

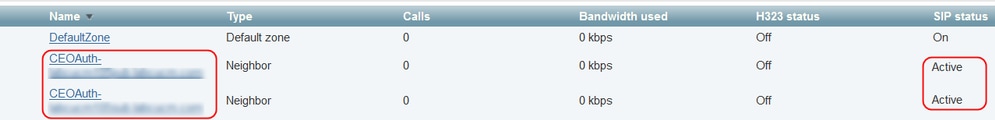

Nota: Se crea automáticamente una nueva zona de CEOAuth (TLS) en Expressway-C. Por ejemplo, CEOAuth <nombre de Unified CM>. Se crea una regla de búsqueda para proxy las solicitudes SIP que se originan en Jabber a través de MRA hacia el nodo de Unified CM. Esta zona utiliza conexiones TLS independientemente de si Unified CM está configurado con el modo mixto. Para establecer la confianza, Expressway-C también envía el nombre de host y los detalles del nombre alternativo del sujeto (SAN) al clúster de Unified CM. Consulte la parte de verificación de este artículo para asegurarse de que se ha establecido la configuración adecuada.

Paso 3. Configure el Soporte de OAuth en el Perfil de Seguridad.

En Administración de Cisco Unified CM, elija Sistema > Perfil de seguridad del teléfono. Habilite la compatibilidad con OAuth en el perfil asignado a Cisco Jabber.

Verificación

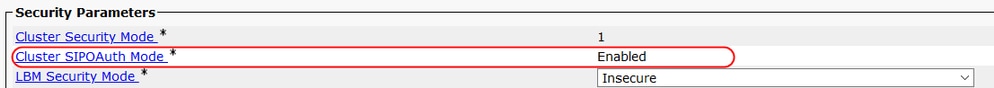

1. Compruebe si el modo OAuth de SIP está activado globalmente.

Verifique el modo OAuth desde Cisco Unified CM Administration, elija System > Enterprise Parameters.

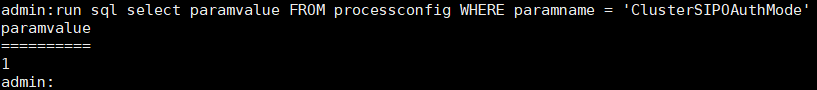

Como alternativa, utilice Admin CLI - Ejecute el comando: run sql select paramvalue FROM processconfig WHERE paramname = 'ClusterSIPOAuthMode'

Valores posibles: 0 - para Desactivado (valor predeterminado), 1 - para Activado.

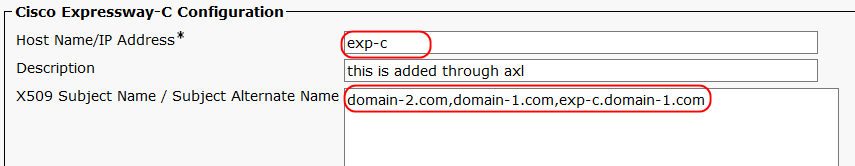

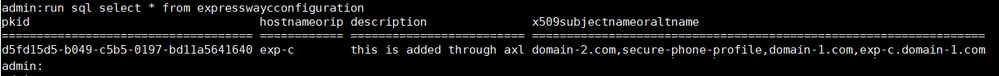

2. Compruebe que las entradas de SAN de Expressway-C se han enviado correctamente a CUCM.

Expressway-C envía los detalles CN/SAN de su certificado a UCM a través de AXL. Estos detalles se guardan en la tabla de configuración de expresswayc. Este proceso se invoca cada vez que detecta o actualiza los nodos de Unified CM en Expressway-C. Estas entradas se utilizan para establecer la confianza entre UCM y Expressway-C. El campo CN/SAN del certificado de Expressway-C se compara con esas entradas durante la conexión MTLS al puerto OAuth de MRA SIP (5091 de forma predeterminada). Si la verificación no se realiza correctamente, la conexión MTLS falla.

Verifique las entradas de Cisco Unified CM Administration, elija Device > Expressway-C (disponible a partir de UCM 12.5.1Su1)

Como alternativa, utilice Admin CLI - Ejecutar el comando: run sql select * from expresswaycconfiguration

3. Verifique las zonas de CEOAuth en Expressway-C.

Vaya a Expressway-C > Configuration > Zones > Zones. Asegúrese de que todas las zonas de CEOAuth recién creadas se encuentran en el estado activo.

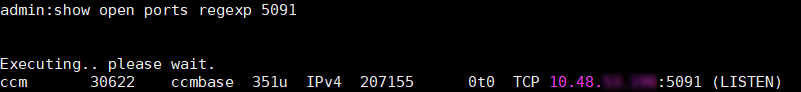

4. Verificar que el Proceso de CallManager escuche en los Puertos OAuth SIP.

Ejecute el comando desde la CLI de administración: show open ports regexp 5090 (puerto OAuth SIP predeterminado)

Ejecute el comando desde la CLI de administración: show open ports regexp 5091 (puerto OAuth SIP MRA predeterminado)

Troubleshoot

Ejemplo de registro de Jabber (en las instalaciones)

Ejemplo de registro para el registro OAuth SIP in situ en el puerto 5090 desde la perspectiva del registro de Jabber.

## CSF configuration retrieved

2020-03-30 13:03:18,278 DEBUG [0x000012d8] [src\callcontrol\ServicesManager.cpp(993)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - fetchDeviceConfig() retrieved config for CSFrado

2020-03-30 13:03:18,278 DEBUG [0x000012d8] [rc\callcontrol\ServicesManager.cpp(1003)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - Device Config:

Situación 1: discrepancia del puerto de registro de OAuth SIP

El dispositivo Jabber en las instalaciones en modo OAuth SIP no se puede registrar con UCM. UCM envía 403 para el mensaje Register (Registrar):

SIP/2.0 403 Forbidden

Via: SIP/2.0/TLS 10.5.10.121:50347;branch=z9hG4bK00005163

From:

Posible solución: Asegúrese de que se cumplen las siguientes condiciones:

- El modo OAuth está habilitado globalmente

- El perfil de seguridad del dispositivo asociado al dispositivo tiene habilitada la compatibilidad con OAuth

- Mensaje recibido en el puerto 5090 sobre TLS en lugar de mTLS

Situación 2: CA desconocida de Expressway

Expressway-C no puede establecer el intercambio de señales mTLS con UCM en sipMARAOuthport (valor predeterminado 5091). Expressway-C no confía en el certificado compartido por UCM y responde con el mensaje CA desconocida durante la configuración de mTLS.

Posible solución: El servicio CallManager envía su certificado Tomcat durante el intercambio de señales mTLS. Asegúrese de que Expressway-C confía en el firmante del certificado Tomcat de UCM.

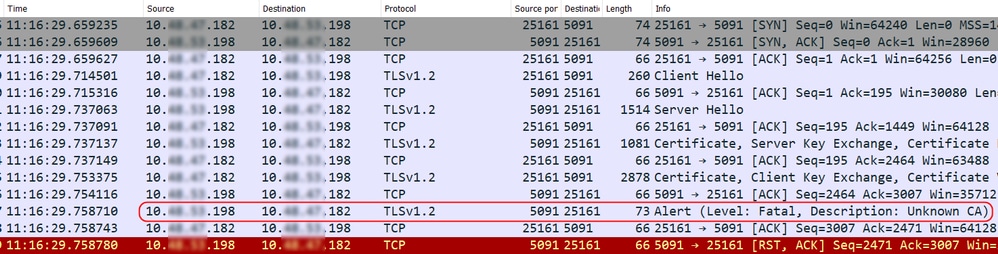

Situación 3: CA desconocida de UCM

Expressway-C no puede establecer el intercambio de señales mTLS con UCM en sipMARAOuthport (valor predeterminado 5091). UCM no confía en el certificado compartido por Expressway y responde con el mensaje CA desconocida durante la configuración de mTLS.

Captura de paquetes de esta comunicación (UCM 10.x.x.198, Expressway-C 10.x.x.182):

Posible solución: UCM utiliza el almacén de confianza de Tomcat para verificar los certificados entrantes durante el intercambio de señales mTLS en los puertos OAuth SIP. Asegúrese de que el certificado del firmante para Expressway-C esté cargado correctamente en UCM.

Con la colaboración de ingenieros de Cisco

- Rado DrabikCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios