Configuración y verificación de BFD en switches Nexus 9000

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar y verificar las sesiones de detección de reenvío bidireccional (BFD) en los switches basados en Cisco Nexus NXOS®.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Detección de reenvío bidireccional (BFD)

- Software Nexus NX-OS.

- Protocolos de ruteo: Primero la ruta de acceso más corta (OSPF), Protocolo de gateway fronterizo (BGP) y Protocolo de routing de gateway interior mejorado (EIGRP).

Componentes Utilizados

La información de este documento se basa en Cisco Nexus 9000 con NXOS versión 10.3(4a).M.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

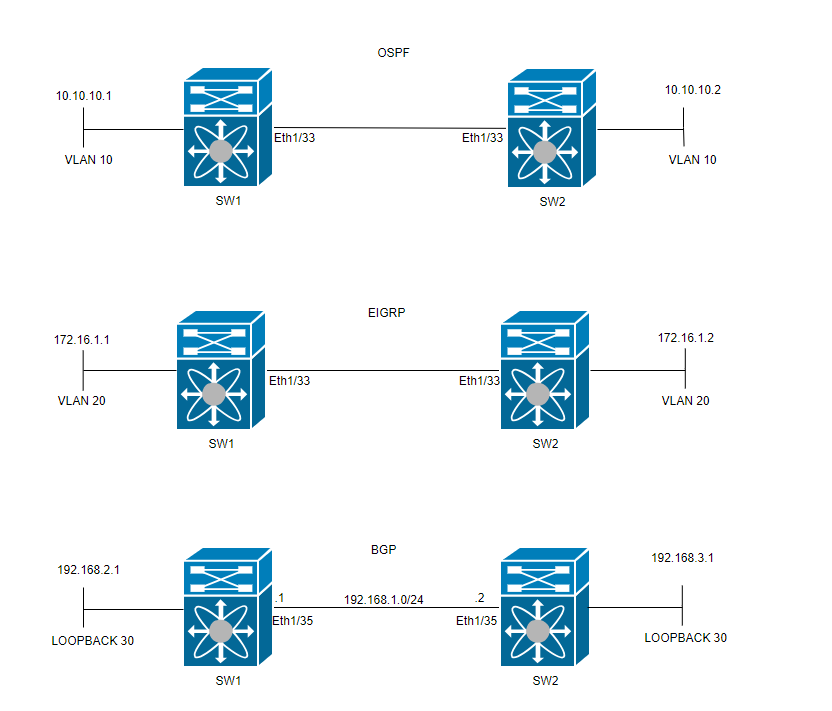

Diagrama de la red

Configurar

El propósito de configurar BFD es detectar y comprender las diferencias entre las configuraciones de varios protocolos de ruteo.

PASO 1: Debe habilitar la función BFD antes de poder configurar BFD en una interfaz y protocolo.

| SWITCH 1 | SWITCH 2 |

|

|

PASO 2: Configuración de Global BFD

| SWITCH 1 | SWITCH 2 |

|

|

Nota: El rango min_tx y msec es de 50 a 999 milisegundos y el valor predeterminado es 50. El rango del multiplicador es de 1 a 50. El valor predeterminado del multiplicador es 3.

PASO 3: Configuración de BFD en una interfaz

Nota: Puede configurar los parámetros de sesión BFD para todas las sesiones BFD de una interfaz.

Advertencia: Asegúrese de que los mensajes de redirección del Protocolo de mensajes de control de Internet (ICMP) estén deshabilitados en las interfaces habilitadas para BFD. Utilice elno ip redirectscomando o elno ipv6 redirectscomando en la interfaz.

| SWITCH 1 | SWITCH 2 |

|

|

El modo asíncrono de BFD es como un intercambio de señales entre dos dispositivos para mantener fuerte su conexión. La configura en ambos dispositivos y, una vez activada, comienzan a enviarse mensajes especiales entre sí a una hora establecida. Estos mensajes tienen algunos ajustes importantes, como la frecuencia con la que se envían y la rapidez con la que un dispositivo puede responder al otro. También hay una configuración que decide cuántos mensajes perdidos se necesitan para que un dispositivo se dé cuenta de que puede haber un problema con la conexión.

La función de eco BFD envía paquetes de prueba a un vecino y los envía de vuelta para verificar si hay problemas sin involucrar al vecino en el reenvío de paquetes. Puede utilizar un temporizador más lento para reducir el tráfico de paquetes de control y probar el trayecto de reenvío en el sistema de vecinos sin molestar al vecino, lo que acelera la detección. Si ambos vecinos utilizan la función de eco, no hay asimetría.

Motivos de caída de Syslog BFD

- Ruta descendente: Esto indica que la trayectoria de reenvío entre los dos vecinos BFD ya no está operativa, posiblemente debido a la congestión de red, falla de hardware u otros problemas.

2024 Apr 11 22:07:07 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519062 to neighbor 172.16.1.1 on interface Vlan20 has gone down. Reason: Path Down. - Error de función de eco: Falla de la función de eco, que es una función de BFD donde se envían y reciben paquetes de eco para verificar la conectividad. Si estos paquetes no se transmiten o reciben correctamente, indica un problema.

2024 Apr 11 22:17:45 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519174 to neighbor 10.10.10.1 on interface Vlan10 has gone down. Reason: Echo Function Failed. - Sesión Señalizada De Vecino Caída: El dispositivo vecino indica que la sesión BFD está inactiva, normalmente debido a la detección de un problema en ella es el final de la conexión.

2024 Apr 11 22:03:48 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519058 to neighbor 172.16.1.1 on interface Vlan20 has gone down. Reason: Neighbor Signaled Session Down. - Tiempo de detección del control vencido: Esto ocurre cuando el temporizador de detección de control se agota antes de recibir una respuesta esperada del vecino, lo que indica un problema potencial con la conexión.

2024 Apr 11 22:19:31 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519061 to neighbor 192.168.2.1 on interface Lo30 has gone down. Reason: Control Detection Time Expired. - Bajo rendimiento administrativo: La sesión BFD es interrumpida intencionadamente por un administrador, ya sea por motivos de mantenimiento o debido a cambios en la configuración.

2024 Apr 11 22:13:15 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519064 to neighbor 10.10.10.1 on interface Vlan10 has gone down. Reason: Administratively Down.

Configuración de BFD en Protocolos de Ruteo

Configuración de BFD en OSPF

Consejo: Cuando se habilita BFD en OSPF, se activa para todas las interfaces que utilizan OSPF. Las interfaces adoptan los valores configurados globalmente. Si es necesario realizar ajustes en estos valores, consulte el paso 3, 'Configuración BFD en una Interfaz'.

| SWITCH 1 | SWITCH 2 |

|

|

También puede habilitar BFD en la interfaz OSPF con el comandoip ospf bfd

| SWITCH 1 | SWITCH 2 |

|

|

Ejemplo de configuraciones para BFD en OSPF

SW1# show running-config ospf

!Command: show running-config ospf

!Running configuration last done at: Wed Apr 10 21:06:31 2024

!Time: Wed Apr 10 21:09:45 2024

version 10.3(4a) Bios:version 01.07

feature ospf

router ospf 1

bfd

interface Vlan10

ip router ospf 1 area 0.0.0.0

ip ospf bfdConfiguración de BFD en EIGRP

SW1(config)# interface vlan 20

SW1(config-if)# ip eigrp 2 bfd

Consejo: Cuando BFD está habilitado bajo EIGRP, se activa para todas las interfaces que utilizan EIGRP. Las interfaces adoptan los valores configurados globalmente. Si es necesario realizar ajustes en estos valores, consulte el paso 3, 'Configuración BFD en una Interfaz'.

| SWITCH 1 | SWITCH 2 |

|

|

También puede habilitar BFD bajo una interfaz EIGRP con el comandoip eigrp instance-tag bfd

| SWITCH 1 | SWITCH 2 |

|

|

Ejemplo de configuraciones para BFD en EIGRP

SW1# show running-config eigrp

!Command: show running-config eigrp

!Running configuration last done at: Wed Apr 10 21:24:29 2024

!Time: Wed Apr 10 21:53:08 2024

version 10.3(4a) Bios:version 01.07

feature eigrp

router eigrp 2

address-family ipv4 unicast

bfd

interface Vlan20

ip router eigrp 2

ip eigrp 2 bfdConfiguración de BFD en BGP

Nota: La función update source facilita que las sesiones BGP utilicen la dirección IP primaria de una interfaz designada como la dirección local durante el establecimiento de una sesión BGP con un vecino. Además, permite que BGP se registre como cliente con BFD.

Nota: Al configurar sesiones BFD en el dispositivo, la especificación de 'multihop' o 'single hop' determina el tipo de sesión. Si no se proporciona ninguna palabra clave, el tipo de sesión predeterminado es 'single hop' cuando el par está conectado directamente. Si el par no está conectado, el tipo de sesión predeterminado es 'multisalto'.

| SWITCH 1 | SWITCH 2 |

|

|

Ejemplo de Configuraciones para BFD en BGP

SW1# show running-config bgp

!Command: show running-config bgp

!Running configuration last done at: Thu Apr 11 04:47:53 2024

!Time: Thu Apr 11 06:48:43 2024

version 10.3(4a) Bios:version 01.07

feature bgp

router bgp 65001

address-family ipv4 unicast

neighbor 192.168.3.1

bfd multihop

remote-as 65002

update-source loopback30

ebgp-multihop 5

address-family ipv4 unicast

Verificación

Después de configurar BFD y asociarlo con un protocolo como OSPF, EIGRP o BGP, los vecinos BFD deben identificarse automáticamente. Para confirmarlo, utilice el comando:

show bfd neighborsEn el switch 1

SW1# show bfd neighbors

OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID

172.16.1.1 172.16.1.2 1090519059/1090519058 Up 5219(3) Up Vlan20 default SH N/A

10.10.10.1 10.10.10.2 1090519060/1090519059 Up 5219(3) Up Vlan10 default SH N/A

192.168.2.1 192.168.3.1 1090519062/1090519061 Up 728(3) Up Lo30 default MH N/A

SW1# En el switch 2

SW2# show bfd neighbors

OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID

172.16.1.2 172.16.1.1 1090519058/1090519059 Up 5053(3) Up Vlan20 default SH N/A

10.10.10.2 10.10.10.1 1090519059/1090519060 Up 5053(3) Up Vlan10 default SH N/A

192.168.3.1 192.168.2.1 1090519061/1090519062 Up 745(3) Up Lo30 default MH N/A Para confirmar esto y obtener un resultado detallado, utilice el comando:

SW1# show bfd neighbors interface lo30 details

OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID

192.168.2.1 192.168.3.1 1090519062/1090519061 Up 676(3) Up Lo30 default MH N/A

Session state is Up and not using echo function

Session type: Multihop

Local Diag: 0, Demand mode: 0, Poll bit: 0, Authentication: None

MinTxInt: 250000 us, MinRxInt: 250000 us, Multiplier: 3

Received MinRxInt: 250000 us, Received Multiplier: 3

Holdown (hits): 750 ms (0), Hello (hits): 250 ms (82590)

Rx Count: 82588, Rx Interval (ms) min/max/avg: 207/1764/219 last: 73 ms ago

Tx Count: 82590, Tx Interval (ms) min/max/avg: 219/219/219 last: 67 ms ago

Registered protocols: bgp

Uptime: 0 days 5 hrs 2 mins 2 secs, Upcount: 1

Last packet: Version: 1 - Diagnostic: 0

State bit: Up - Demand bit: 0

Poll bit: 0 - Final bit: 0

Multiplier: 3 - Length: 24

My Discr.: 1090519061 - Your Discr.: 1090519062

Min tx interval: 250000 - Min rx interval: 250000

Min Echo interval: 0 - Authentication bit: 0

Hosting LC: 1, Down reason: None, Reason not-hosted: NoneSW2# show bfd neighbors interface vlan 20 details

OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID

172.16.1.2 172.16.1.1 1090519058/1090519059 Up 4979(3) Up Vlan20 default SH N/A

Session state is Up and using echo function with 500 ms interval

Session type: Singlehop

Local Diag: 0, Demand mode: 0, Poll bit: 0, Authentication: None

MinTxInt: 500000 us, MinRxInt: 2000000 us, Multiplier: 3

Received MinRxInt: 2000000 us, Received Multiplier: 3

Holdown (hits): 6000 ms (0), Hello (hits): 2000 ms (12454)

Rx Count: 12444, Rx Interval (ms) min/max/avg: 109/1919/1908 last: 1020 ms ago

Tx Count: 12454, Tx Interval (ms) min/max/avg: 1906/1906/1906 last: 856 ms ago

Registered protocols: eigrp

Uptime: 0 days 6 hrs 35 mins 10 secs, Upcount: 2

Last packet: Version: 1 - Diagnostic: 0

State bit: Up - Demand bit: 0

Poll bit: 0 - Final bit: 0

Multiplier: 3 - Length: 24

My Discr.: 1090519059 - Your Discr.: 1090519058

Min tx interval: 500000 - Min rx interval: 2000000

Min Echo interval: 500000 - Authentication bit: 0

Hosting LC: 1, Down reason: None, Reason not-hosted: NoneVerificar Usando Detalles De Sesión

SW1# sh bfd clients

Client : Number of sessions

bgp : 1

ospf : 1

eigrp : 1

SW1# show system internal bfd sess-store interface vlan 10

No of sessions: 1 >>>>> Check Number of sessions

0x4100001b - 0x41000019 Hosting LC: 1 10.10.10.1 -> 10.10.10.2 bsid 0 >>>>> Check IP addresses

BFD_SESS_ST_SESSION_UP for 0 days 0:6:22 594 >>>>> Check uptime

Vlan10 [2 0x901000a:0x43 0:10 0x1000c 0x1000c]

SMAC: 4464.3c81.ddd7 DMAC: 4464.3c81.cdb7

Local TX/RX/ST(ms): 500/500/2000000 Mult: 3 EchoRx: 50000 Ver:1 Flags(0x0):

Echo Auth Interop (Disabled) Auth(0 0 0) Group id 0x0

Active TX/RX/ST(ms): 2000/2000/2000000 Mult: 3 State: 3 Diag: 0x0 Flags: 0xc

0000 Auth(0 0 0)

Spray DIs: 0

Port-Lcs:

Module 1 has 2 links - ACL not programmed

Applications:

(1) ospf [0x1:0x41000119 flags 0x0]

App Data : [c0a80301000]

Description: 10.10.10.2

MTS Dest 0xfe000001:0x140

No-Host reason: 0x0(SUCCESS)

Counters: >>>>>>>> Check the counters below

Retries: LC remove(0), ACL Inst/Rem(0/0), Redisc(0)

No. of ACLs Added(1)

Flap counters:

Ctrl Detect timer expired(0), Echo failed(0), Neigh Signaled down(0), Admin d

own(0),

Forwarding plane reset(0), Path down(0), Concat path down(0), Rev Concat path

down(0)

Last ACL added time: 58781 usecs after Thu Apr 11 22:18:19 2024

Last ACL response time: 81830 usecs after Thu Apr 11 22:18:19 2024

Last session install time: 58285 usecs after Thu Apr 11 22:18:19 2024

Last session install response time: 58717 usecs after Thu Apr 11 22:18:19 2024

Verificar mediante lista de acceso

SW2# show system internal access-list vlan 10 input statistics

slot 1

=======

INSTANCE 0x0

---------------

Tcam 12 resource usage:

----------------------

LBL M = 0x1

Bank 0

------

IPv4 Class

Policies: BFD() [Merged]

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0003:0x0c0d] permit udp 0.0.0.0/0 0.0.0.0/0 range 3784 3785 encap 0x0 [205340] >>>>> This counter needs to increase

SW2# show system internal access-list sup-redirect-stats | i i bfd

3085 BFD 12217 >>>>> This counter need to increase

3121 BFDC TCLASS PACKET 0

3146 BFDC v4 PACKET 15

3148 BFDC TCLASS V6 PACKET 0

3156 BFDC v6 PACKET 0

3158 BFDC v6 LL Ucast PACKET 0

3209 BFDC v4 multihop PACKET 383697 >>>>> This counter need to increase in multihop case

3121 BFDC TCLASS PACKET 0

3146 BFDC v4 PACKET 0

3148 BFDC TCLASS V6 PACKET 0

3156 BFDC v6 PACKET 0

3158 BFDC v6 LL Ucast PACKET 0

3209 BFDC v4 multihop PACKET 0Verificar con Ethanalyzer

Un enfoque alternativo es ejecutar una captura de paquetes, filtrando específicamente para el puerto UDP 3785.

SW1# ethanalyzer local interface inband display-filter "udp.port==3785" limit-captured-frames 0

Capturing on 'ps-inb'

5 2024-04-11 05:26:37.294596186 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content

6 2024-04-11 05:26:37.294623155 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content

7 2024-04-11 05:26:37.294635837 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content

8 2024-04-11 05:26:37.294653159 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content

4 18 2024-04-11 05:26:37.780441619 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content

19 2024-04-11 05:26:37.780461351 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content

20 2024-04-11 05:26:37.780467533 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content

21 2024-04-11 05:26:37.780481315 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content

30 2024-04-11 05:26:38.266365493 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content

31 2024-04-11 05:26:38.266392766 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific contentSe espera la presencia de direcciones IP de origen y destino idénticas en los paquetes capturados del protocolo BFD Echo, ya que estos paquetes Echo se originan desde el propio switch local.

Nota: En ausencia de la sentencia 'no bfd echo' en la interfaz, la captura revela paquetes con la dirección IP de origen local y la dirección IP de destino vecina, junto con la observación del control BFD

SW2# ethanalyzer local interface inband display-filter "ip.addr==192.168.2.1" limit-captured-frames 0

Capturing on 'ps-inb'

1 2024-04-11 05:38:21.155483591 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

2 2024-04-11 05:38:21.182606602 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

11 2024-04-11 05:38:21.375187034 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

12 2024-04-11 05:38:21.402295701 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

4 14 2024-04-11 05:38:21.594612491 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

15 2024-04-11 05:38:21.621742431 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

20 2024-04-11 05:38:21.813971234 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

8 21 2024-04-11 05:38:21.841086554 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

22 2024-04-11 05:38:22.033395440 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

23 2024-04-11 05:38:22.060526055 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

28 2024-04-11 05:38:22.252709432 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00

29 2024-04-11 05:38:22.279810427 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Apr-2024

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Cesar Alejandro Antonio Martinez

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios