Resolución de problemas de Dynamic ARP Inspection (DAI) y IP Source Guard (IPSG) en switches Catalyst

Opciones de descarga

-

ePub (293.1 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (242.9 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo funcionan Dynamic ARP Inspection (DAI) e IP Source Guard (IPSG) y cómo validarlos en switches Catalyst 9K.

Detección DHCP y funciones relacionadas

Antes de profundizar en DAI e IPSG, debe hablar brevemente sobre DHCP Snooping, que es un requisito previo para DAI e IPSG.

El protocolo de configuración dinámica de host (DHCP) es un protocolo cliente/servidor que proporciona automáticamente un host de protocolo de Internet (IP) con su dirección IP y otra información de configuración relacionada, como la máscara de subred y la puerta de enlace predeterminada. Los RFC 2131 y 2132 definen DHCP como un estándar del Grupo de Trabajo de Ingeniería de Internet (IETF) basado en el Protocolo de Bootstrap (BOOTP), un protocolo con el que DHCP comparte muchos detalles de implementación. DHCP permite a los hosts obtener la información de configuración TCP/IP necesaria de un servidor DHCP.

El snooping de DHCP es una función de seguridad que actúa como un firewall entre hosts no fiables y servidores DHCP de confianza. La función de snooping DHCP realiza estas actividades:

- Valida los mensajes DHCP recibidos de fuentes no fiables y filtra los mensajes no válidos.

- Rate-limita el tráfico DHCP de fuentes confiables y no confiables.

- Crea y mantiene la base de datos de enlace de snooping DHCP, que contiene información sobre hosts no fiables con direcciones IP concedidas.

- Utiliza la base de datos de enlace de snooping DHCP para validar las solicitudes posteriores de hosts no fiables.

DAI es una función de seguridad que valida los paquetes del Protocolo de resolución de direcciones (ARP) en una red. DAI permite a un administrador de red interceptar, registrar y descartar paquetes ARP con direcciones MAC no válidas para enlaces de direcciones IP. Esta capacidad protege la red de ciertos ataques de "intrusos".

IPSG es una función de seguridad que restringe el tráfico IP en interfaces de capa 2 no enrutadas mediante el filtrado del tráfico basado en la base de datos de enlace de snooping DHCP y en enlaces de origen IP configurados manualmente. Puede utilizar IPSG para evitar ataques de tráfico si un host intenta utilizar la dirección IP de su vecino.

Escenario sin detección DHCP

1. En este diagrama, puede ver que varios clientes desean recibir una dirección IP del servidor DHCP que está conectado al switch principal.

2. Sin embargo, hay un servidor DHCP malicioso/rogue que está conectado a uno de los switches de la capa de acceso que puede recibir las detecciones de DHCP y enviar ofertas de DHCP más rápido que el servidor DHCP real.

3. El atacante puede establecer la dirección del gateway en el mensaje de oferta de tal manera que pueda recibir todo el tráfico del cliente, comprometiendo así la confidencialidad de la comunicación.

4. Esto se conoce como el ataque del hombre en el medio.

Escenario con indagación DHCP

1. Habilitando la indagación DHCP en los switches de acceso, configure el switch para que escuche el tráfico DHCP y detenga cualquier paquete DHCP malicioso que se reciba en puertos no confiables.

2. Tan pronto como habilite el snooping DHCP en el Switch, todas las interfaces automáticamente se vuelven no confiables.

3. Mantenga los puertos conectados a los dispositivos finales sin confianza y configure los puertos conectados al servidor DHCP original como fiables.

4. Una interfaz no confiable bloqueará los mensajes de oferta de DHCP. Los mensajes de oferta de DHCP sólo se permitirán en puertos de confianza.

5. Puede limitar el número de paquetes de detección DHCP que los hosts finales pueden enviar a una interfaz no fiable por segundo. Se trata de un mecanismo de seguridad para proteger el servidor DHCP de un número anormalmente alto de detecciones DHCP entrantes que pueden agotar el conjunto en poco tiempo.

En esta sección, se explica cómo configurar DHCP Snooping en una Red Conmutada:

Topología:

Las interfaces Gi1/0/1-4 del switch de acceso están conectadas a clientes DHCP. Puede habilitar estos clientes para que reciban direcciones IP del servidor DHCP original y protegerlos del servidor DHCP malintencionado aprovechando la función de detección DHCP.

Consulte estos pasos para saber cómo lograr esto:

Paso 1. Habilite la indagación DHCP globalmente y bajo las VLAN, en el switch de acceso:

ip dhcp snooping

ip dhcp snooping vlan 10,20,30

Paso 2. Configure la confianza de indagación DHCP en todas las interfaces del switch de acceso que reciben ofertas DHCP de servidores DHCP genuinos. El número de estas interfaces depende del diseño de la red y de la ubicación de los servidores DHCP. Estas son las interfaces que van hacia el servidor DHCP genuino.

Switch de acceso:

interface TenGigabitEthernet1/0/2

switchport mode trunk

ip dhcp snooping trust

Paso 3. Una vez que haya configurado la indagación DHCP globalmente, todos los puertos del switch dejarán de ser fiables automáticamente (excepto aquellos en los que confía manualmente, como se muestra anteriormente). Sin embargo, puede configurar el número de paquetes de detección DHCP que los hosts finales pueden enviar a interfaces no confiables por segundo.

Este es un mecanismo de seguridad para proteger al servidor DHCP de un número anormalmente alto de detecciones de DHCP entrantes que pueden agotar el conjunto en poco tiempo.

interface range Gi1/0/1-5

ip dhcp snooping limit rate 10

Verificación:

Access_SW#show ip dhcp snooping

Switch DHCP snooping is enabled

Switch DHCP gleaning is disabled

DHCP snooping is configured on following VLANs:

10,20,30

DHCP snooping is operational on following VLANs:

10,20,30

DHCP snooping is configured on the following L3 Interfaces:

Insertion of option 82 is disabled

circuit-id default format: vlan-mod-port

remote-id: 00fc.ba9e.3980 (MAC)

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Verification of giaddr field is enabled

DHCP snooping trust/rate is configured on the following Interfaces:

Interface Trusted Allow option Rate limit (pps)

----------------------- ------- ------------ ----------------

GigabitEthernet1/0/1 no no 10

Custom circuit-ids:

GigabitEthernet1/0/2 no no 10

Custom circuit-ids:

GigabitEthernet1/0/3 no no 10

Custom circuit-ids:

GigabitEthernet1/0/4 no no 10

Custom circuit-ids:

GigabitEthernet1/0/5 no no 10

Custom circuit-ids:

TenGigabitEthernet1/0/2 yes yes unlimited

Custom circuit-ids:

Nota: Si observa este resultado, verá que Gi1/0/5 que está conectado al servidor DHCP malicioso se menciona en el show ip dhcp snooping resultado como no confiable.

Por lo tanto, DHCP Snooping realizará todas las comprobaciones en estos puertos.

Por ejemplo, esto hará que se descarten las ofertas de DHCP entrantes en este puerto (Gi1/0/5).

Aquí está la tabla de enlace de DHCP Snooping, que muestra la dirección IP, la dirección MAC y la interfaz para 3 clientes en Gi1/0/1, Gi1/0/2, Gi1/0/3:

Access_SW#show ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

00:FC:BA:9E:39:82 10.10.10.2 62488 dhcp-snooping 10 GigabitEthernet1/0/1

00:FC:BA:9E:39:A6 10.10.20.2 62492 dhcp-snooping 20 GigabitEthernet1/0/2

00:FC:BA:9E:39:89 10.10.30.3 62492 dhcp-snooping 30 GigabitEthernet1/0/3

Total number of bindings: 3

A modo de demostración,ip dhcp snooping trustla configuración se elimina de debajo de Te1/0/2 en el switch de acceso. Eche un vistazo a los registros generados en el switch:

Access_SW#sh cdp neigh

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

Dist_SW Ten 1/0/2 175 R S I C9300-48U Ten 1/1/3

Total cdp entries displayed : 1

Access_SW#show run int Te1/0/2

Building configuration...

Current configuration : 64 bytes

!

interface TenGigabitEthernet1/0/2

switchport mode trunk

*Apr 4 01:12:47.149: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca65

*Apr 4 01:14:07.161: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca65

*Apr 4 01:29:30.634: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca56

*Apr 4 01:30:03.286: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca46

- Como puede ver, el switch de acceso está descartando paquetes de oferta DHCP entrantes en Te1/0/2 ya que ya no es confiable.

- Las direcciones MAC de los registros pertenecen a las SVI de VLAN 10,20 y 30, ya que son las que envían estas ofertas desde el servidor DHCP a estos clientes.

Envenenamiento ARP

ARP proporciona comunicación IP dentro de un dominio de broadcast de Capa 2 mediante la asignación de una dirección IP a una dirección MAC. Es un protocolo simple pero vulnerable a un ataque llamado envenenamiento ARP.

El envenenamiento ARP es un ataque donde un atacante envía paquetes de respuesta ARP falsos en la red.

Un usuario malintencionado puede atacar hosts, switches y routers conectados a la red de capa 2 envenenando las memorias caché ARP de los sistemas conectados a la subred e interceptando el tráfico destinado a otros hosts de la subred

Este es el clásico ataque del hombre en el medio.

Mecanismos de prevención

Inspección dinámica de ARP (DAI)

La inspección de ARP dinámica es una función de seguridad que valida paquetes ARP en una red. Intercepta, registra y descarta paquetes ARP con vinculaciones de dirección IP a dirección MAC no válidas. Esta capacidad protege la red frente a determinados ataques "man-in-the-middle" (por interceptación).

La inspección de ARP dinámica garantiza que sólo se retransmitan las solicitudes y respuestas ARP válidas. El switch realiza las siguientes actividades:

- Intercepta todas las solicitudes y respuestas ARP en puertos no confiables.

- Verifica que cada uno de estos paquetes interceptados tenga un enlace de dirección IP a MAC válido antes de actualizar la memoria caché ARP local o antes de reenviar el paquete al destino apropiado

- Interrumpe paquetes ARP no válidos.

La inspección de ARP dinámica determina la validez de un paquete ARP según las vinculaciones de dirección IP a dirección MAC válidas almacenadas en una base de datos confiable, la base de datos de vinculación de snooping DHCP.

Esta base de datos se compila mediante snooping DHCP si está activada en las VLAN y en el switch. Si el paquete ARP se recibe en una interfaz confiable, el switch reenvía el paquete sin ninguna comprobación.

En interfaces no confiables, el switch solo reenvía el paquete si es válido.

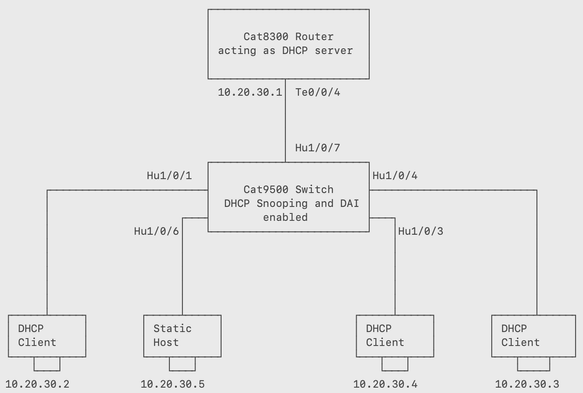

Esta imagen muestra el switch Cat9500 conectado a cuatro hosts, de los cuales 3 son clientes DHCP y 1 host tiene una dirección IP estática (10.20.30.5). El servidor DHCP es un router de la serie Cat8300 configurado con un conjunto DHCP.

La topología anterior se utiliza para demostrar cómo DAI detecta las solicitudes ARP no válidas en una interfaz y protege la red de atacantes maliciosos.

Configuración:

Paso 1. Configure DHCP snooping y DAI globalmente en el Switch.

F241.24.02-9500-1#sh run | i dhcp

ip dhcp snooping vlan 10

no ip dhcp snooping information option

ip dhcp snooping

F241.24.02-9500-1#sh run | i ip arp

ip arp inspection vlan 10

Paso 2. Configure la interfaz Hu1/0/7 que está conectada al servidor DHCP como puerto confiable. Esto permitirá que las ofertas de DHCP ingresen a la interfaz y posteriormente lleguen a los clientes DHCP.

F241.24.02-9500-1#sh run int Hu1/0/7

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/7

switchport access vlan 10

ip dhcp snooping trust

end

Paso 3. Configure los puertos conectados a los clientes DHCP como puertos de acceso que permiten VLAN 10.

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

end

Paso 4. Verifique si los clientes DHCP han recibido la dirección IP del servidor DHCP, de la tabla de vinculación de DHCP Snooping en el switch Cat9500.

F241.24.02-9500-1#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 85046 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 85065 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 85085 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

También puede comprobar los enlaces en el servidor DHCP.

DHCP_Server#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

10.20.30.2 0063.6973.636f.2d37. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

3837.322e.3564.3162.

2e37.6633.662d.4875.

312f.302f.31

10.20.30.3 0063.6973.636f.2d35. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

6337.312e.3064.6364.

2e65.6530.632d.5465.

312f.302f.35

10.20.30.4 0063.6973.636f.2d32. Apr 08 2024 07:05 AM Automatic Active TenGigabitEthernet0/0/4

6334.662e.3532.3031.

2e61.6163.632d.5465.

312f.302f.35

Paso 5: Cambie la dirección IP del host conectado a Hu1/0/6 de 10.20.30.5 a 10.20.30.2 e intente hacer ping a los otros clientes DHCP de ese host.

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.....

Estos registros ARP inválidos se pueden ver en el switch Cat9500:

F241.24.02-9500-1#

*Apr 7 09:29:24.520: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:23 UTC Sun Apr 7 2024])

*Apr 7 09:29:26.520: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:25 UTC Sun Apr 7 2024])

*Apr 7 09:29:28.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:27 UTC Sun Apr 7 2024])

*Apr 7 09:29:30.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:29 UTC Sun Apr 7 2024])

*Apr 7 09:29:32.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:31 UTC Sun Apr 7 2024])

F241.24.02-9500-1#

*Apr 7 09:29:47.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:46 UTC Sun Apr 7 2024])

*Apr 7 09:29:49.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:48 UTC Sun Apr 7 2024])

*Apr 7 09:29:51.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:50 UTC Sun Apr 7 2024])

*Apr 7 09:29:53.522: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:52 UTC Sun Apr 7 2024])

*Apr 7 09:29:55.523: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:54 UTC Sun Apr 7 2024])

- Como puede ver, cuando intenta hacer ping a 10.20.30.3 y 10.20.30.4 desde Static_Host, no puede hacerlo.

Aunque Static_Host intentó falsificar la dirección IP del cliente DHCP legítimo, no pudo hacerlo porque el switch inspeccionará cualquier paquete ARP que llegue a Hu1/0/6 y lo comparará con los datos presentes en la tabla de enlace de snooping DHCP. - Los registros subsiguientes del switch Cat9500 confirman que las solicitudes ARP que se envían desde Static_Host a los clientes DHCP se están descartando.

- El switch Cat9500 logra esto al consultar la base de datos de enlace de snooping DHCP.

- Cuando una solicitud ARP ingresa Hu1/0/6 con el MAC-IP de origen que no coincide con los valores presentes en la base de datos de enlace de snooping DHCP, el Switch descartará la solicitud ARP.

Paso 6. Verificación:

F241.24.02-9500-1#show ip arp inspection

Source Mac Validation : Disabled

Destination Mac Validation : Disabled

IP Address Validation : Disabled

Vlan Configuration Operation ACL Match Static ACL

---- ------------- --------- --------- ----------

10 Enabled Active DAI No

Vlan ACL Logging DHCP Logging Probe Logging

---- ----------- ------------ -------------

10 Deny Deny Off

Vlan Forwarded Dropped DHCP Drops ACL Drops

---- --------- ------- ---------- ---------

10 9 39 39 0

Vlan DHCP Permits ACL Permits Probe Permits Source MAC Failures

---- ------------ ----------- ------------- -------------------

10 6 3 0 0

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

---- ----------------- ---------------------- ---------------------

10 0 0 0

En esta salida, puede ver la cantidad de paquetes descartados y permitidos por DAI en la VLAN 10 en el switch Cat9500.

Nota: Un escenario muy importante podría ser un host legítimo en la red que tenga una dirección IP estática (por ejemplo, 10.20.30.5) asignada.

Aunque el host no está intentando falsificar nada, seguirá aislado de la red porque sus datos de enlace MAC-IP no están presentes en la base de datos de enlace de snooping DHCP.

Esto se debe a que el host estático nunca utilizó DHCP para recibir la dirección IP, ya que se le asignó estáticamente.

Tenemos algunas soluciones alternativas que se pueden implementar para proporcionar conectividad a hosts legítimos que tienen direcciones IP estáticas.

Opción 1.

Configure la interfaz conectada al host con la confianza de inspección ip arp.

F241.24.02-9500-1#sh run int HundredGigE 1/0/6

Building configuration...

Current configuration : 110 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

switchport mode access

ip arp inspection trust

end

Static_Host#ping 10.20.30.4

*Apr 7 18:44:45.299 JST: %SYS-5-CONFIG_I: Configured from console by admin on vty0 (192.168.1.5)

F241.24.02-9300-STACK#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Opción 2.

Permitir el Host Estático mediante una Lista de Acceso ARP:

F241.24.02-9500-1#sh run | s arp access-list

arp access-list DAI

permit ip host 10.20.30.5 mac host 7035.0956.7ee4

F241.24.02-9500-1#sh run | i ip arp ins

ip arp inspection filter DAI vlan 10

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Opción 3.

Configure una entrada de tabla de enlace para el host estático.

F241.24.02-9500-1#sh run | i binding

ip source binding 7035.0956.7EE4 vlan 10 10.20.30.5 interface Hu1/0/6

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 80640 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 80659 dhcp-snooping 10 HundredGigE1/0/4

70:35:09:56:7E:E4 10.20.30.5 infinite static 10 HundredGigE1/0/6

2C:4F:52:01:AA:CC 10.20.30.4 80679 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 4

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Opciones adicionales disponibles con DAI:

F241.24.02-9500-1(config)#ip arp inspection validate ?

dst-mac Validate destination MAC address

ip Validate IP addresses

src-mac Validate source MAC address

Para src-mac, verifique la dirección MAC de origen en el encabezado Ethernet contra la dirección MAC del remitente en el cuerpo ARP. Esta comprobación se realiza tanto en las solicitudes ARP como en las respuestas. Cuando está habilitado, los paquetes con diferentes direcciones MAC se clasifican como no válidos y se descartan

Para dst-mac, verifique la dirección MAC de destino en el encabezado Ethernet contra la dirección MAC de destino en el cuerpo ARP. Esta comprobación se realiza para las respuestas ARP. Cuando está habilitado, los paquetes con diferentes direcciones MAC se clasifican como no válidos y se descartan.

Para IP, verifique el cuerpo ARP para ver si hay direcciones IP inválidas e inesperadas. Las direcciones incluyen 0.0.0.0, 255.255.255.255 y todas las direcciones de multidifusión IP. Las direcciones IP de los remitentes se verifican en todas las solicitudes y respuestas ARP, y las direcciones IP de destino se verifican solamente en las respuestas ARP.

También puede configurar la limitación de velocidad ARP. De forma predeterminada, hay un límite de 15 pps para el tráfico ARP en interfaces no confiables:

Switch(config)#interface Gigabitethernet<>

Switch(config-if)#ip arp inspection limit rate 10

IP Source Guard

- IPSG es una función de seguridad que restringe el tráfico IP en interfaces de capa 2 no enrutadas mediante el filtrado del tráfico basado en la base de datos de enlace de snooping DHCP y en enlaces de origen IP configurados manualmente.

- Puede utilizar IPSG para evitar ataques de tráfico si un host intenta utilizar la dirección IP de su vecino.

- Puede activar IPSG cuando la indagación DHCP está activada en una interfaz no fiable. Una vez que se habilita IPSG en una interfaz, el switch bloquea todo el tráfico IP recibido en la interfaz, excepto los paquetes DHCP permitidos por la indagación DHCP.

- El switch utiliza una tabla de búsqueda de IP de origen en el hardware para enlazar las direcciones IP a los puertos. Para el filtrado de IP y MAC, se utiliza una combinación de búsquedas de MAC de origen e IP de origen. Se permite el tráfico IP con una dirección IP de origen en la tabla de enlace; se deniega el resto del tráfico.

- La tabla de vinculación de IP de origen tiene vinculaciones aprendidas por el snooping DHCP o configuradas manualmente (vinculaciones de IP de origen estática). Una entrada de esta tabla tiene una dirección IP, su dirección MAC asociada y su número de VLAN asociado. El switch utiliza la tabla de enlace de origen IP sólo cuando la protección de origen IP está habilitada.

- Puede configurar IPSG con el filtrado de direcciones IP de origen o con el filtrado de direcciones IP y MAC de origen.

IPSG para hosts estáticos

- IPSG para hosts estáticos permite que IPSG funcione sin DHCP. IPSG para hosts estáticos se basa en entradas de tabla de seguimiento de dispositivos IP para instalar ACL de puerto. El switch crea entradas estáticas basadas en solicitudes ARP u otros paquetes IP para mantener la lista de hosts válidos para un puerto determinado.

Referencia:

El switch Cat9500 está conectado a cuatro hosts, de los cuales 3 son clientes DHCP y 1 host tiene una dirección IP estática. El servidor DHCP es un router de la serie Cat8300 configurado con un conjunto DHCP.

Puede utilizar esta topología para demostrar cómo IPSG detecta y bloquea el tráfico de los hosts cuyos enlaces MAC-IP no están presentes en la base de datos de enlace de snooping DHCP.

Configure

Paso 1. Configure el snooping DHCP globalmente en el Switch Cat9500.

F241.24.02-9500-1#sh run | i dhcp

ip dhcp snooping vlan 10

no ip dhcp snooping information option

ip dhcp snooping

Paso 2. Configure la interfaz Te1/0/7 que está conectada al servidor DHCP como puerto confiable. Esto permite que las ofertas DHCP ingresen a la interfaz y posteriormente lleguen a los clientes DHCP.

F241.24.02-9500-1#sh run int Hu1/0/7

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/7

switchport access vlan 10

ip dhcp snooping trust

end

Paso 3. Configure los puertos conectados a los clientes DHCP como puertos de acceso que permiten VLAN 10.

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

end

Paso 4. Compruebe si los clientes DHCP han recibido la dirección IP del servidor DHCP.

F241.24.02-9500-1#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 85046 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 85065 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 85085 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 64764 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 64783 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 64803 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

DHCP_Server#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

10.20.30.2 0063.6973.636f.2d37. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

3837.322e.3564.3162.

2e37.6633.662d.4875.

312f.302f.31

10.20.30.3 0063.6973.636f.2d35. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

6337.312e.3064.6364.

2e65.6530.632d.5465.

312f.302f.35

10.20.30.4 0063.6973.636f.2d32. Apr 08 2024 07:05 AM Automatic Active TenGigabitEthernet0/0/4

6334.662e.3532.3031.

2e61.6163.632d.5465.

312f.302f.35

Paso 5. Configure IPSG en las interfaces conectadas a todos los hosts finales (3 clientes DHCP y 1 host con dirección IP estática).

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 103 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

ip verify source

end

Verificación:

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip active 10.20.30.2 10

Hu1/0/3 ip active 10.20.30.4 10

Hu1/0/4 ip active 10.20.30.3 10

Hu1/0/6 ip active deny-all 10

En esta salida, puede ver que el campo Dirección IP está configurado como deny-all para Hu1/0/6 porque no hay un enlace MAC-IP correspondiente a esta interfaz en la tabla de enlace de snooping DHCP.

Paso 6. Intente hacer ping a los clientes DHCP con las direcciones IP 10.20.30.2, 10.20.30.3 y 10.20.30.4 del Static_Host.

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.....

F241.24.02-9500-1(config)# ip source binding <mac-address-of-static-host> vlan 10 10.20.30.5 interface Hu1/0/6

F241.24.02-9500-1#show run int Hu1/0/6

*Apr 7 15:13:48.449: %SYS-5-CONFIG_I: Configured from console by console

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip active 10.20.30.2 10

Hu1/0/3 ip active 10.20.30.4 10

Hu1/0/4 ip active 10.20.30.3 10

Hu1/0/6 ip active 10.20.30.5 10

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 62482 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 62501 dhcp-snooping 10 HundredGigE1/0/4

70:35:09:56:7E:E4 10.20.30.5 infinite static 10 HundredGigE1/0/6

2C:4F:52:01:AA:CC 10.20.30.4 62521 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 4

Verification:

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Opciones adicionales disponibles con IPSG:

De forma predeterminada, IPSG filtra el tráfico entrante en puertos no fiables basándose únicamente en direcciones IP.

Si desea realizar el filtrado basado en direcciones IP y MAC, siga estos pasos.

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 113 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

switchport mode access

ip verify source mac-check

end

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip-mac active 10.20.30.2 78:72:5D:1B:7F:3F 10

Hu1/0/3 ip-mac active 10.20.30.4 2C:4F:52:01:AA:CC 10

Hu1/0/4 ip-mac active 10.20.30.3 5C:71:0D:CD:EE:0C 10

Hu1/0/6 ip-mac active deny-all deny-all 10

En esta salida, puede ver que el tipo de filtro es ip-mac. Por lo tanto, el switch ahora filtra los paquetes entrantes en estas interfaces basándose en la IP de origen y la dirección MAC.

Consejos de Troubleshooting para DAI e IPSG

- Lo primero que debe comprobar al resolver problemas relacionados con DAI e IPSG es verificar si la tabla de vinculación de snooping DHCP se ha rellenado correctamente.

- Antes de activar estas funciones, controle los terminales con direcciones IP estáticas. Si no desea que estos dispositivos pierdan disponibilidad, configure enlaces estáticos o emplee una de las metodologías mencionadas anteriormente para que el switch confíe en estos terminales.

- Al configurar DAI o IPSG en un entorno en el que la indagación DHCP no está ya habilitada y los clientes ya han recibido IP del servidor DHCP, active primero la indagación DHCP y realice cualquiera de los dos pasos:

- Rebote las interfaces conectadas al cliente para que renueven su concesión.

- Espere a que los clientes renueven automáticamente su arrendamiento. Esto puede llevar más tiempo, pero le ahorra la molestia de rebotar manualmente todos los puertos conectados por el cliente.

- Si realiza cualquiera de los dos pasos anteriores, se activará una nueva transacción DORA. El switch detectará los paquetes DORA y actualizará la tabla de enlace. Si esto no se hace y DAI o IPSG se habilita inmediatamente después de configurar la indagación DHCP, puede caer en un problema donde todos los clientes DHCP en la red pierden la conectividad con la red.

- Mientras se solucionan problemas de conectividad en un entorno en el que se configura DAI o IPSG, asegúrese de que la tabla de enlace de indagación DHCP no esté dañada. Asegúrese de que el switch puede acceder a la estructura de datos en la que está almacenada esta tabla.

- Puede haber casos en los que la tabla de enlace se exporte a un medio que tarda tiempo en inicializarse después de que el switch arranque o sea inaccesible para el switch por algún motivo. Es posible que haya observado problemas de conectividad en estos escenarios.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

05-Aug-2024

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Akash ChatterjeeCisco TAC Engineer

- Anuraag MajumdarCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios