Configure el SNMPv3 en WAP125 y WAP581

Objetivo

El protocolo simple de administración de red versión 3 (SNMPv3) es un modelo de seguridad en el que se configura una estrategia de autenticación para un usuario y el grupo en el que reside el usuario. El nivel de seguridad es el nivel de seguridad permitido dentro de un modelo de seguridad. Una combinación de un modelo de seguridad y un nivel de seguridad determina qué mecanismo de seguridad se utiliza al gestionar un paquete SNMP.

En SNMP, la Base de información de administración (MIB) es una base de datos de información jerárquica que contiene identificadores de objetos (OID) que actúa como variable que se puede leer o establecer a través de SNMP. MIB se organiza en una estructura similar a un árbol. Un subárbol del árbol de nombres de objetos administrados es un subárbol de vistas. Una vista MIB es una combinación de un conjunto de subárboles de vista o una familia de subárboles de vista. Las vistas MIB se crean para controlar el rango OID al que pueden acceder los usuarios SNMPv3. La configuración de las vistas SNMPv3 es esencial para restringir el acceso de un usuario únicamente a la MIB limitada. Un WAP puede tener hasta 16 vistas incluyendo las dos vistas predeterminadas.

El objetivo de este documento es mostrarle cómo recopilar, ver y descargar la actividad de CPU/RAM en WAP125 y WAP581.

Dispositivos aplicables

- WAP125

- WAP581

Versión del software

- 1.0.0.5 — WAP125

- 1.0.0.4 — WAP581

Configuración de los parámetros SNMPv3

Configurar vistas SNMPv3

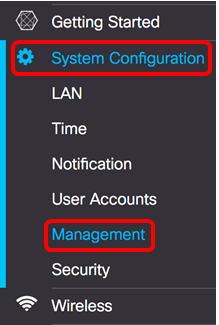

Paso 1. Inicie sesión en la utilidad basada en Web y elija Configuración del sistema > Administración.

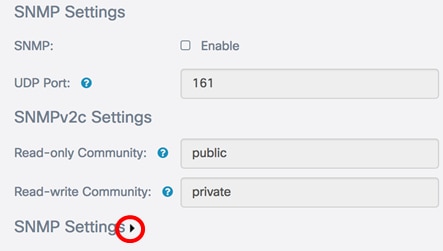

Paso 2. Haga clic en la flecha derecha Configuración SNMP.

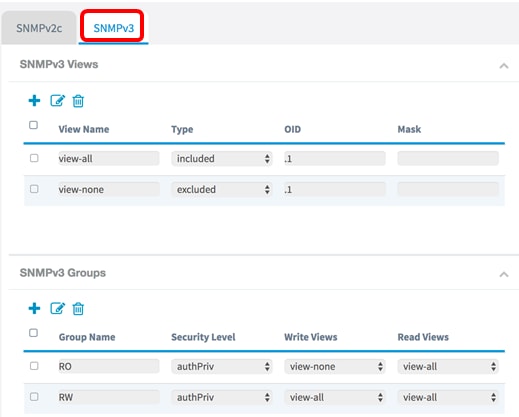

Paso 3. Haga clic en la pestaña SNMPv3.

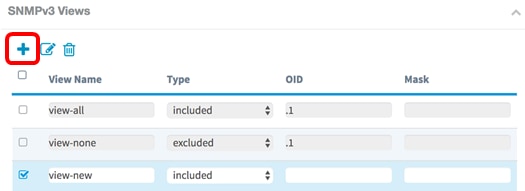

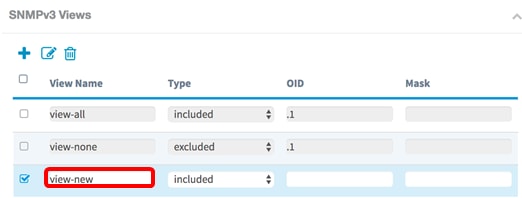

Paso 4. Haga clic en el botón + para crear una nueva entrada en las vistas SNMPv3.

Paso 5. En el campo View Name, ingrese un nombre que identifique la vista MIB.

Nota: En este ejemplo, view-new se crea como View Name (Nombre de vista). View-all y view-none se crean de forma predeterminada y contienen todos los objetos de administración admitidos por el sistema. No se pueden modificar ni eliminar.

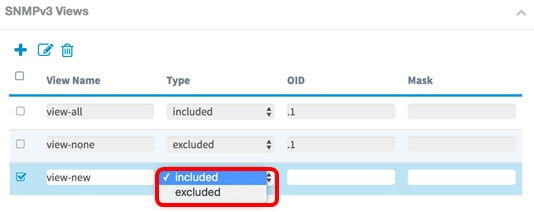

Paso 6. En la lista desplegable Tipo, elija una opción para excluir o incluir la vista.

- incluido: incluye la vista en el subárbol o familia de subárboles de la vista MIB.

- excluido: excluye la vista en el subárbol o familia de subárboles de la vista MIB.

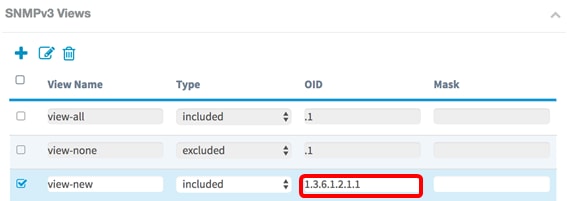

Paso 7. En el campo OID, introduzca una cadena OID para el subárbol que se incluirá o excluirá de la vista. Cada número se utiliza para localizar información y cada número corresponde a una rama específica del árbol OID. Los OID son identificadores únicos de objetos administrados en la jerarquía MIB. Los ID de objeto MIB de nivel superior pertenecen a organizaciones de estándares diferentes, mientras que los ID de objeto de nivel inferior son asignados por organizaciones asociadas. Los proveedores pueden definir las sucursales privadas para incluir objetos administrados para sus propios productos. Los archivos MIB asignan números OID a un formato legible por personas. Para traducir el número OID al nombre del objeto, haga clic aquí.

Nota: En este ejemplo, se utiliza 1.3.6.1.2.1.1.

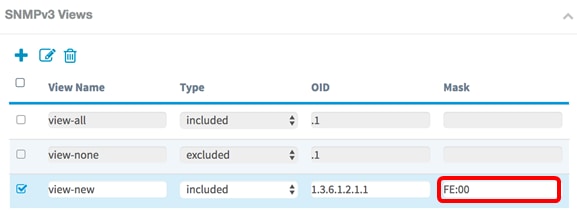

Paso 8. Introduzca una máscara OID en el campo Mask (Máscara). El campo Mask se utiliza para controlar los elementos del subárbol OID que se deben considerar relevantes cuando se determina la vista en la que se encuentra un OID y el máximo es de 47 caracteres de longitud. El formato es de 16 octetos de longitud y cada octeto contiene dos caracteres hexadecimales separados por un punto o dos puntos. Para determinar la máscara, cuente el número de elementos OID y establezca ese número de bits en uno. En este campo sólo se aceptan formatos hexadecimales. Considere el ejemplo OID 1.3.6.1.2.1.1, tiene siete elementos, por lo que si establece siete 1s consecutivos seguidos de uno en el primer octeto y todos ceros en el segundo, obtiene FE:00 como máscara.

Nota: En este ejemplo, se utiliza FE:00.

Paso 9. Haga clic  .

.

Ahora debería haber configurado correctamente las vistas SNMPv3 en el WAP125.

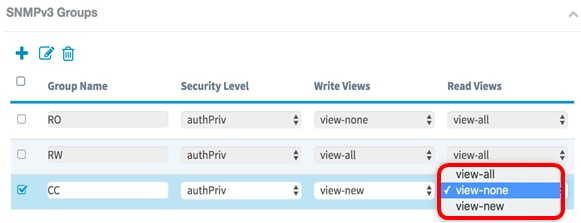

Configuración de Grupos SNMPv3

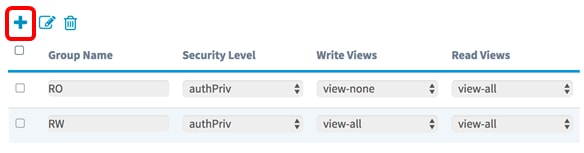

Paso 1. Haga clic en el botón + para crear una nueva entrada en Grupos SNMPv3.

Paso 2. Introduzca un nombre utilizado para identificar el grupo en el campo Group Name. No se pueden reutilizar los nombres predeterminados de RO y RW. Los nombres de grupo pueden contener hasta 32 caracteres alfanuméricos.

Nota: En este ejemplo, se utiliza CC.

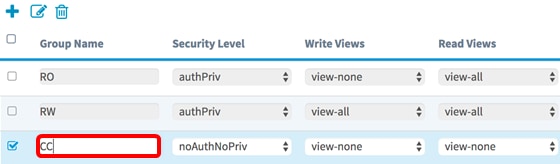

Paso 3. En la lista desplegable Nivel de seguridad, elija un nivel adecuado de autenticación.

- noAuthNoPriv: no proporciona autenticación ni cifrado de datos (sin seguridad).

- authNoPriv: proporciona autenticación pero no cifrado de datos (sin seguridad). La autenticación la proporciona una frase de paso de autenticación hash segura (SHA).

- authPriv: autenticación y cifrado de datos. La autenticación se proporciona mediante una frase de paso SHA. La frase de paso DES proporciona cifrado de datos.

Nota: En este ejemplo, se utiliza authPriv.

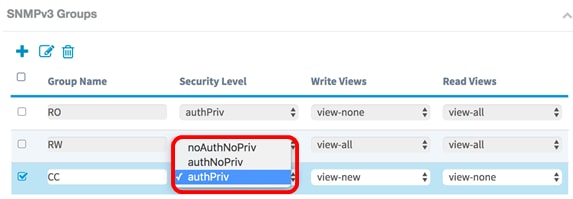

Paso 4. En la lista desplegable Vistas de escritura, elija el acceso de escritura a todos los objetos de administración (MIB) del nuevo grupo. Esto define la acción que un grupo puede realizar en MIB. Esta lista también incluirá cualquier nueva vista SNMP que se haya creado en el WAP.

Nota: En este ejemplo, se utiliza view-new.

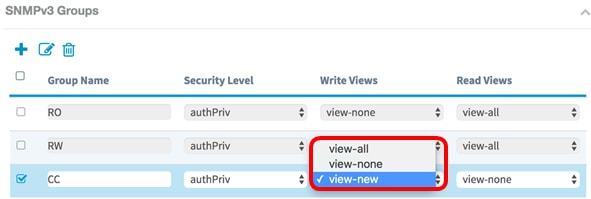

Paso 5. Elija el acceso de lectura para todos los objetos de administración (MIB) del nuevo grupo en la lista desplegable Leer vistas. Las opciones predeterminadas proporcionadas a continuación aparecen junto con cualquier otra vista creada en el WAP.

- view-all: Esto permite a los grupos ver y leer todas las MIB.

- view-none: Esto restringe el grupo para que nadie pueda ver ni leer ninguna MIB.

- view-new: vista creada por el usuario.

Nota: En este ejemplo, se utiliza view-none.

Paso 6. Haga clic  .

.

Ahora debería haber configurado correctamente los Grupos SNMPv3.

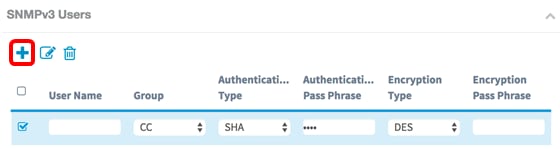

Configuración de usuarios SNMPv3

Un usuario SNMP se define por sus credenciales de inicio de sesión (nombre de usuario, contraseñas y método de autenticación) y se opera en asociación con un grupo SNMP y una ID de motor. Sólo SNMPv3 utiliza usuarios SNMP. Los usuarios con privilegios de acceso se asocian a una vista SNMP.

Paso 1. Haga clic en el botón + para crear una nueva entrada bajo Usuarios SNMPv3.

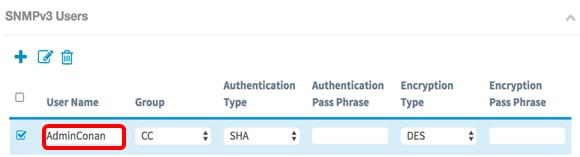

Paso 2. En el campo User Name, cree un nombre de usuario que denote un usuario SNMP.

Nota: En este ejemplo, se utiliza AdminConan.

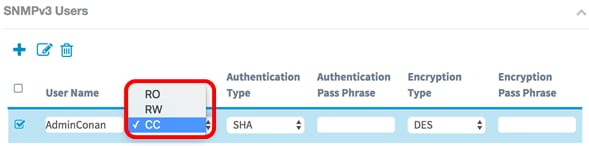

Paso 3. En la lista desplegable Grupo, elija un grupo para asignar al usuario. Las opciones son:

- RO: grupo de sólo lectura, creado de forma predeterminada. Este grupo permite que un usuario solo vea la configuración.

- RW: grupo de lectura y escritura, creado de forma predeterminada. Este grupo permite al usuario ver y realizar los cambios necesarios en la configuración.

- CC — CC, un grupo definido por el usuario. El grupo definido por el usuario sólo aparece si se ha definido un grupo.

Nota: En este ejemplo, se elige CC como se define en el Paso 2 en Configure SNMPv3 Groups.

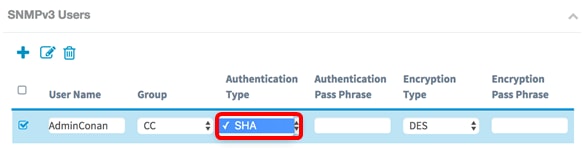

Paso 4. En la lista desplegable Autenticación, elija SHA.

Nota: Esta área aparece atenuada si el nivel de seguridad del grupo elegido en el Paso 3 se estableció en noAuthNoPriv.

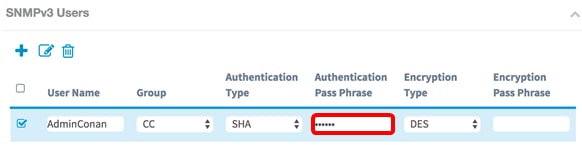

Paso 5. En el campo Frase de paso de autenticación, introduzca la frase de paso asociada para el usuario. Esta es la contraseña SNMP que debe configurarse para autenticar los dispositivos para que se conecten entre sí.

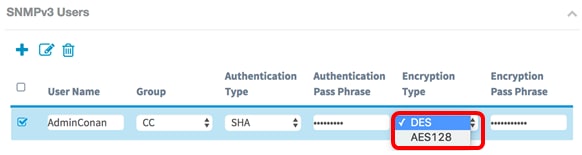

Paso 6. En el menú desplegable Tipo de cifrado, elija un método de cifrado para cifrar las solicitudes SNMPv3. Las opciones son:

- DES: el estándar de cifrado de datos (DES) es un cifrado de bloque simétrico que utiliza una clave secreta compartida de 64 bits.

- AES128: Estándar de cifrado avanzado que utiliza una clave de 128 bits.

Nota: En este ejemplo, se elige DES.

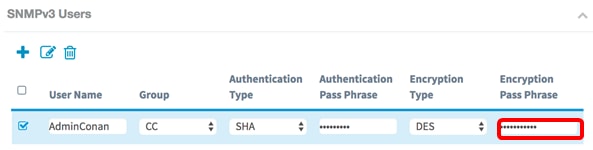

Paso 7. En el campo Encryption Pass Phrase (Frase de paso de cifrado), introduzca la frase de paso asociada para el usuario. Esto se utiliza para cifrar los datos enviados a los otros dispositivos de la red. Esta contraseña también se utiliza para descifrar los datos del otro extremo. La frase de paso debe coincidir en los dispositivos que se comunican. La frase de paso puede tener una longitud de entre 8 y 32 caracteres.

Paso 8. Haga clic  .

.

Ahora debería haber configurado correctamente los usuarios SNMPv3 en el WAP125.

Configuración de los Destinos SNMPv3

Un destino SNMP se refiere tanto al mensaje enviado como al dispositivo de administración al que se envían las notificaciones del agente. Cada destino se identifica por nombre de destino, dirección IP, puerto UDP y nombre de usuario.

SNMPv3 envía notificaciones de destino SNMP como mensajes de información al administrador SNMP en lugar de trampas. Esto asegura la entrega del objetivo, ya que las trampas no utilizan la confirmación pero los informes sí.

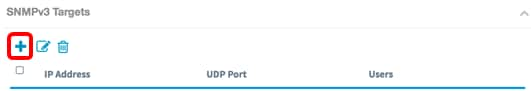

Paso 1. Haga clic en el botón + para crear una nueva entrada en Destinos SNMPv3.

Nota: Se puede configurar un total de hasta 16 destinos.

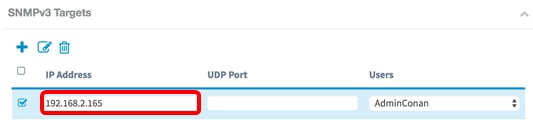

Paso 2. En el campo IP Address, ingrese la dirección IP de destino donde se enviarán todas las trampas SNMP. Esta es normalmente la dirección del sistema de administración de red. Puede ser una dirección IPv4 o IPv6.

Nota: En este ejemplo, se utiliza 192.168.2.165.

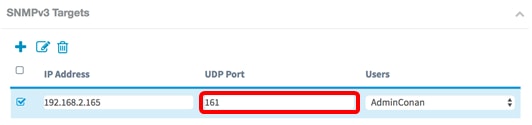

Paso 3. Introduzca un número de puerto de protocolo de datagramas de usuario (UDP) en el campo UDP Port. El agente SNMP verifica este puerto en busca de solicitudes de acceso. El valor predeterminado es 161. El rango válido es de 1025 a 65535.

Nota: Para este ejemplo, se utiliza 161.

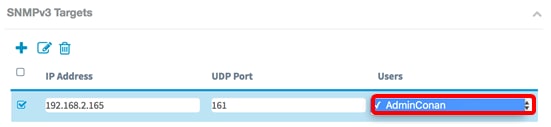

Paso 4. Elija el usuario que desea asociar al destino en la lista desplegable Usuarios. Esta lista muestra una lista de todos los usuarios creados en la página Usuarios.

Nota: AdminConan se elige como Usuario.

Paso 5. Haga clic  .

.

Ahora debería haber configurado correctamente los destinos SNMPv3 en WAP125 y WAP581.

Comentarios

Comentarios