Configuración de reglas de datos confidenciales seguros (SSD) en switches apilables de la serie Sx500

Objetivo

La gestión de datos confidenciales seguros (SSD) se utiliza para gestionar datos confidenciales, como contraseñas y claves, de forma segura en el switch, transmitir estos datos a otros dispositivos y garantizar la configuración automática. El acceso para ver los datos confidenciales como texto sin formato o cifrados se proporciona en función del nivel de acceso configurado por el usuario y el método de acceso del usuario. En este artículo se explica cómo gestionar las reglas de SSD en los switches apilables de la serie Sx500.

Nota: Es posible que también desee saber cómo administrar las propiedades de SSD. Para obtener más información, consulte el artículo Propiedades de datos confidenciales seguros (SSD) en switches apilables de la serie Sx500.

Dispositivos aplicables

· Switches Apilables Serie Sx500

Versión del software

•v1.2.7.76

Configuración de reglas SSD

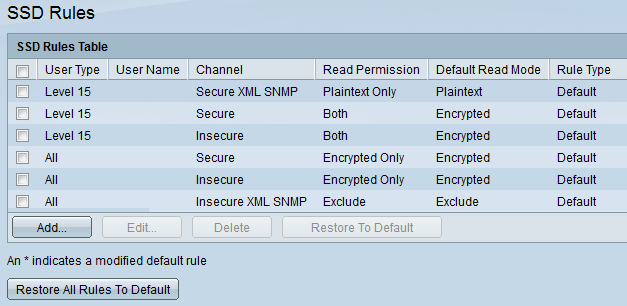

Paso 1. Inicie sesión en la utilidad de configuración web y elija Security > Secure Sensitive Data Management > SSD Rules. Se abre la página Reglas SSD:

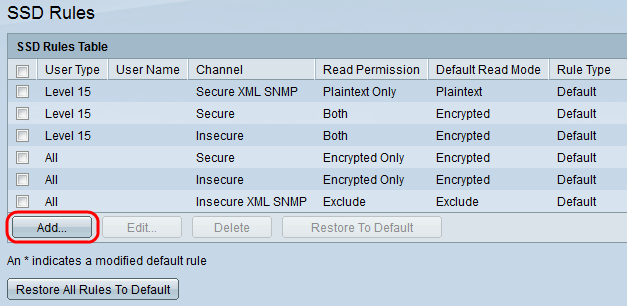

Paso 2. Haga clic en Agregar para agregar una nueva regla SSD. Aparecerá la ventana Agregar regla SSD.

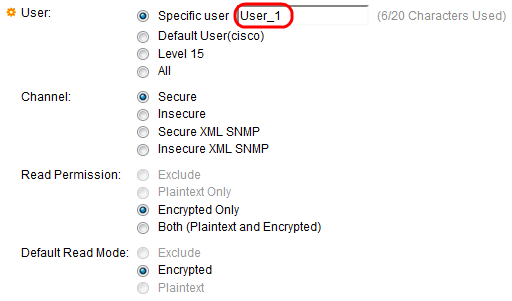

Paso 3. Haga clic en el botón de opción Usuario deseado en el que aparece la regla SSD. Las opciones disponibles son:

· Usuario específico: introduzca el nombre de usuario específico al que se aplica esta regla (no es necesario definir este usuario).

· Usuario predeterminado (Cisco): la regla se aplica al usuario predeterminado.

· Nivel 15: la regla se aplica a todos los usuarios con el nivel de privilegio 15. Aquí el usuario puede acceder a la GUI y configurar el switch. Para cambiar la configuración de privilegios, consulte el artículo Configuración de cuentas de usuario en switches apilables de la serie Sx500.

· Todos: la regla se aplica a todos los usuarios.

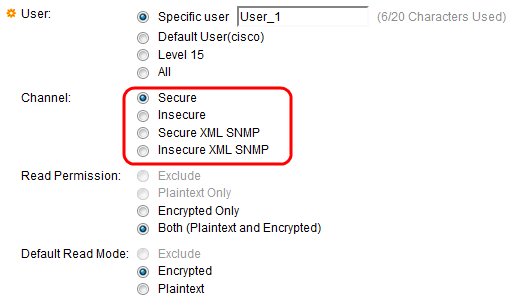

Paso 4. Haga clic en el botón de opción correspondiente al nivel de seguridad del canal de entrada al que se aplica la regla en el campo Canal. Las opciones disponibles son:

· Segura: esta regla solo se aplica a los canales seguros (consola, SCP, SSH y HTTPS), sin incluir los canales SNMP y XML.

· Inseguro: esta regla se aplica sólo a los canales inseguros (Telnet, TFTP y HTTP), sin incluir los canales SNMP y XML.

· SNMP XML seguro: esta regla se aplica sólo a XML sobre HTTPS y SNMPv3 con privacidad.

· SNMP XML inseguro: esta regla se aplica sólo a XML sobre HTTP o SNMPv1/v2 y SNMPv3 sin privacidad.

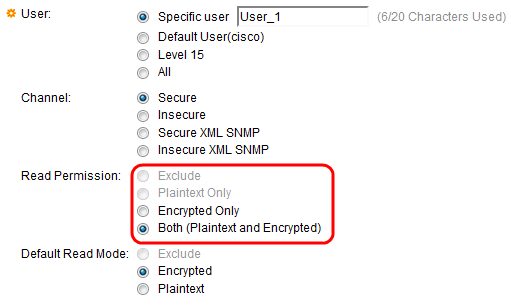

Paso 5. Haga clic en el botón de opción que desee para definir los permisos de lectura asociados a la regla en el campo Permiso de lectura. Las opciones disponibles son:

· Excluir: el nivel más bajo de permiso de lectura y los usuarios no pueden recibir datos confidenciales de ninguna forma. Esta opción sólo está disponible si se hace clic en Inseguro en el paso 4.

· Sólo texto sin formato: un nivel más alto de permiso de lectura en comparación con Excluir. Esta opción permite a los usuarios recibir datos confidenciales únicamente en formato de texto sin formato. Esta opción sólo está disponible si se hace clic en Inseguro en el paso 4.

· Sólo cifrado: nivel medio de permiso de lectura. Esta opción permite a los usuarios recibir datos confidenciales sólo como cifrados.

· Ambos (texto sin formato y cifrado): el nivel más alto de permiso de lectura. Esta opción permite a los usuarios recibir permisos de texto sin formato y cifrado, y obtener datos confidenciales como texto sin formato y cifrado.

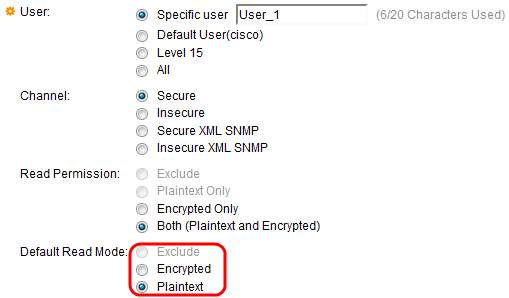

Paso 6. Haga clic en el botón de opción correspondiente al modo de lectura deseado en el campo Modo de lectura predeterminado. Define el permiso predeterminado otorgado a todos los usuarios. La opción Modo de lectura predeterminado no tiene una prioridad más alta que el campo Permiso de lectura. Las opciones disponibles son:

· Excluir: no le permite leer los datos confidenciales. Esta opción sólo está disponible si se hace clic en Inseguro en el paso 4.

· Cifrado: los datos confidenciales se presentan cifrados.

· Texto sin formato: los datos confidenciales se presentan como texto sin formato.

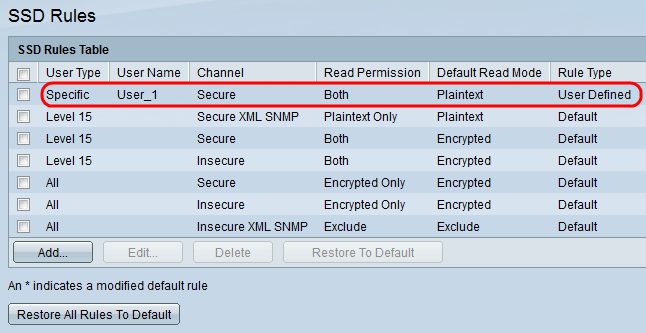

Paso 7. Haga clic en Guardar en la ventana Agregar regla SSD. Los cambios se muestran en la tabla de reglas de SSD como se muestra a continuación:

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

13-Dec-2018 |

Versión inicial |

Comentarios

Comentarios