Configuración de protección contra denegación de servicio (DoS) en el router VPN RV315W

Objetivo

La protección de denegación de servicio (DoS) aumenta la seguridad de la red al impedir que los paquetes con determinadas direcciones IP entren en la red. DoS se utiliza para detener ataques de denegación de servicio distribuida (DDoS). Los ataques de DDoS inundan la red con solicitudes adicionales que limitan la disponibilidad de los recursos de red. La protección DoS detecta estos ataques y elimina los paquetes con contenido malintencionado. En este artículo se explica cómo configurar la protección DoS en el router VPN RV315W.

Dispositivo aplicable

· RV315W

Versión del software

•1.01.03

Protección frente a ataques de denegación de servicio

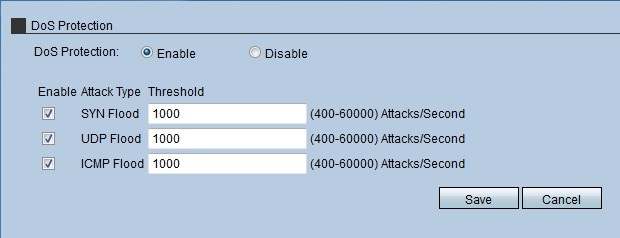

Paso 1. Inicie sesión en la utilidad de configuración web y elija Security > DoS Protection. Se abre la página Protección DoS:

Paso 2. Haga clic en el botón de opción Enable para habilitar la protección DoS en el RV315W.

Paso 3. (Opcional) Active la casilla de verificación del tipo de ataque que la protección de DoS previene en el RV315W. Hay tres tipos de ataques:

· SYN Flood: introduzca la cantidad máxima de; La inundación SYN ataca que el RV315W debe sufrir antes de que la protección DoS funcione en el campo SYN Flood (Inundación SYN). El ataque de inundación SYN ocurre cuando el atacante envía una gran cantidad de mensajes SYN al dispositivo para inhabilitar el tráfico legítimo en el dispositivo.

· Inundación UDP: introduzca la cantidad máxima de ataques de inundación UDP que el RV315W debe sufrir antes de que la protección DoS funcione en el campo Inundación UDP. El ataque de inundación del protocolo de datagramas de usuario (UDP) se produce cuando el atacante envía una gran cantidad de paquetes UDP a puertos aleatorios del dispositivo. Como resultado, el dispositivo niega el acceso al tráfico legítimo y permite el acceso a datos malintencionados que pueden dañar la red.

· Inundación ICMP: introduzca la cantidad máxima de ataques de inundación ICMP que el RV315W debe sufrir antes de que la protección DoS funcione en el campo Inundación UDP. Un ataque de inundación mediante el protocolo de administración de control de Internet (ICMP) se produce cuando el atacante envía una gran cantidad de direcciones IP al dispositivo que parecen un host inseguro pero en realidad son seguras. Por esta razón, el dispositivo niega el acceso de esos hosts a la red y permite la conexión del nuevo host IP que el atacante puede enviar.

Paso 4. Click Save.

Comentarios

Comentarios