Configuración de VPN de sitio a sitio en el RV34x

Objetivo

El objetivo de este documento es crear una VPN de sitio a sitio en los RV34x Series Routers.

Introducción

Una red privada virtual (VPN) es una forma excepcional de conectar a los trabajadores remotos a una red segura. Una VPN permite que un host remoto actúe como si estuviera conectado a la red segura in situ. En una VPN de sitio a sitio, el router local en una ubicación se conecta a un router remoto a través de un túnel VPN. Este túnel encapsula los datos de forma segura mediante técnicas de cifrado y autenticación estándar del sector para proteger los datos que se envían.

La configuración de una VPN de sitio a sitio implica establecer el perfil IPsec y la configuración de la VPN de sitio a sitio en los dos routers. El perfil IPsec ya está configurado para facilitar la configuración de VPN de sitio a sitio, incluso con un tercero de 3 (como AWS o Azure). El perfil IPsec contiene todo el cifrado necesario para el túnel. La VPN de sitio a sitio es la configuración, por lo que el router sabe a qué otro sitio conectarse. Si decide no utilizar el perfil IPSec preconfigurado, tiene la opción de crear uno diferente.

Al configurar VPN de sitio a sitio, las subredes de red de área local (LAN) a ambos lados del túnel no pueden estar en la misma red. Por ejemplo, si la LAN del Sitio A utiliza la subred 192.168.1.x/24, el Sitio B no puede utilizar la misma subred. El sitio B debe utilizar una subred diferente, como 192.168.2.x/24.

Para configurar un túnel correctamente, introduzca los parámetros correspondientes (revertir local y remoto) al configurar los dos routers. Suponga que este router se identifica como Router A. Introduzca los parámetros en la sección Local Group Setup (Configuración de grupo local) mientras introduce los parámetros del otro router (Router B) en la sección Remote Group Setup (Configuración de grupo remoto). Cuando configure el otro router (Router B), introduzca sus parámetros en la sección Local Group Setup (Configuración de grupo local) e introduzca los parámetros del router A en Remote Group Setup (Configuración de grupo remoto).

A continuación se muestra una tabla de la configuración tanto para el router A como para el router B. Resaltados en negrita son los parámetros que son la inversa del router opuesto. Todos los demás parámetros se configuran igual. En este documento vamos a configurar el router local, el Router A.

| Campo | Router local (router A) Dirección IP de WAN: 140.x.x.x Dirección IP privada (local): 192.168.2.0/24 |

Router remoto (router B) Dirección IP de WAN: 145.x.x.x Dirección IP privada (local): 10.1.1.0/24 |

| Nombre de la conexión | VPNTest | VPNTestRemote |

| Perfil IPsec | TestProfile | TestProfile |

| Interfaz | WAN1 | WAN1 |

| Terminal remoto | IP estática | IP estática |

| Dirección IP de terminal remoto | 145.x.x.x | 140.x.x.x |

| Clave previamente compartida | CiscoTest123 | CiscoTest123 |

| Tipo de identificador local | IP de WAN local | IP de WAN local |

| Identificador local | 140.x.x.x | 145.x.x.x |

| Tipo de IP local | Subred | Subred |

| Dirección IP local | 192.168.2.0 | 10.1.1.0 |

| Máscara de subred local | 255.255.255.0 | 255.255.255.0 |

| Tipo de identificador remoto | IP de WAN remota | IP de WAN remota |

| Identificador remoto | 145.x.x.x | 140.x.x.x |

| Tipo de IP remota | Subred | Subred |

| Dirección IP remota | 10.1.1.0 | 192.168.2.0 |

| Máscara de subred remota | 255.255.255.0 | 255.255.255.0 |

Dispositivos aplicables

· RV34x

Versión del software

·1.0.02.16

Configuración de la Conexión VPN de Sitio a Sitio

Paso 1. Inicie sesión en la página de configuración web del router.

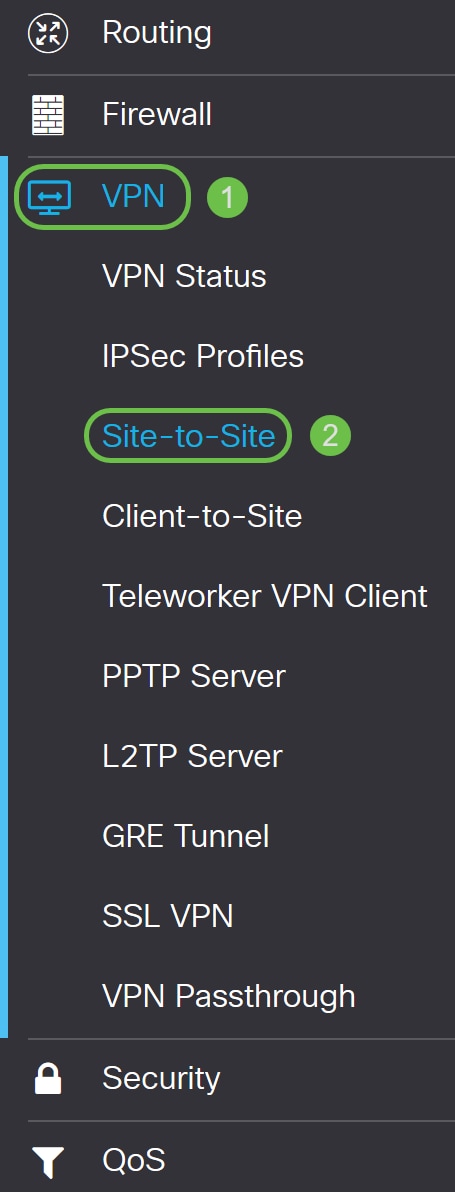

Paso 2. Navegue hasta VPN > Sitio a Sitio.

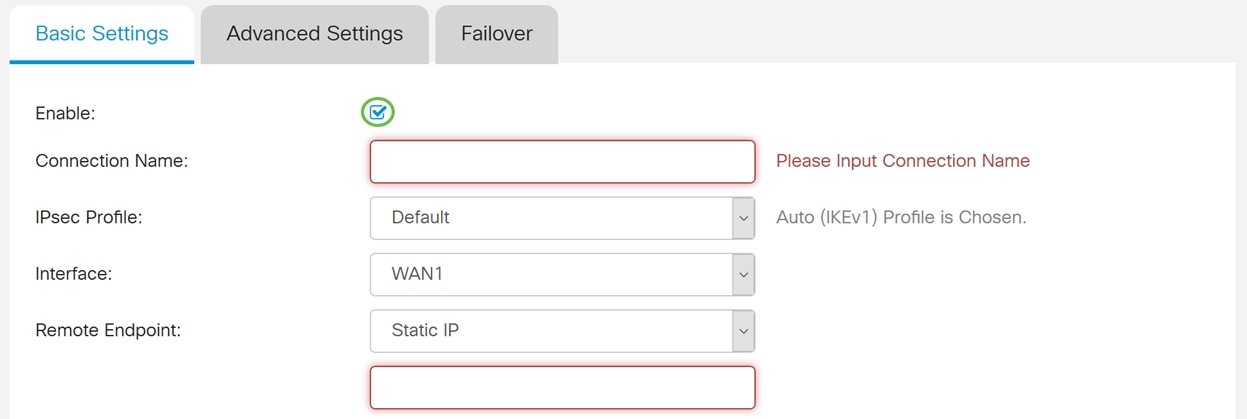

Paso 3. Haga clic en el botón agregar para agregar una nueva conexión VPN de sitio a sitio.

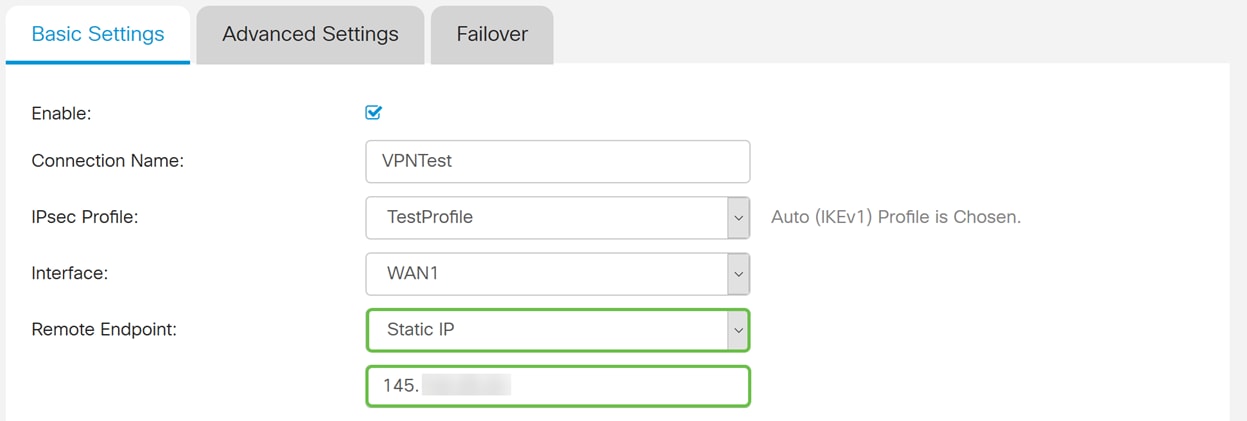

Paso 4. Marque Enable para habilitar la configuración. Esto se activa como opción predeterminada.

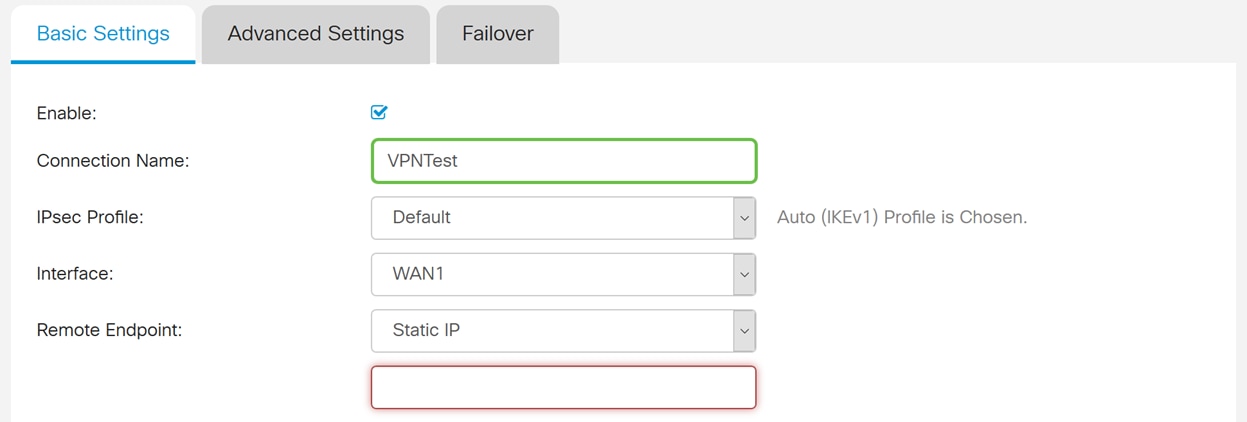

Paso 5. Introduzca un nombre de conexión para el túnel VPN. Esta descripción se utiliza con fines de referencia y no tiene que coincidir con el nombre utilizado en el otro extremo del túnel.

En este ejemplo, ingresaremos VPNTest como nuestro nombre de conexión.

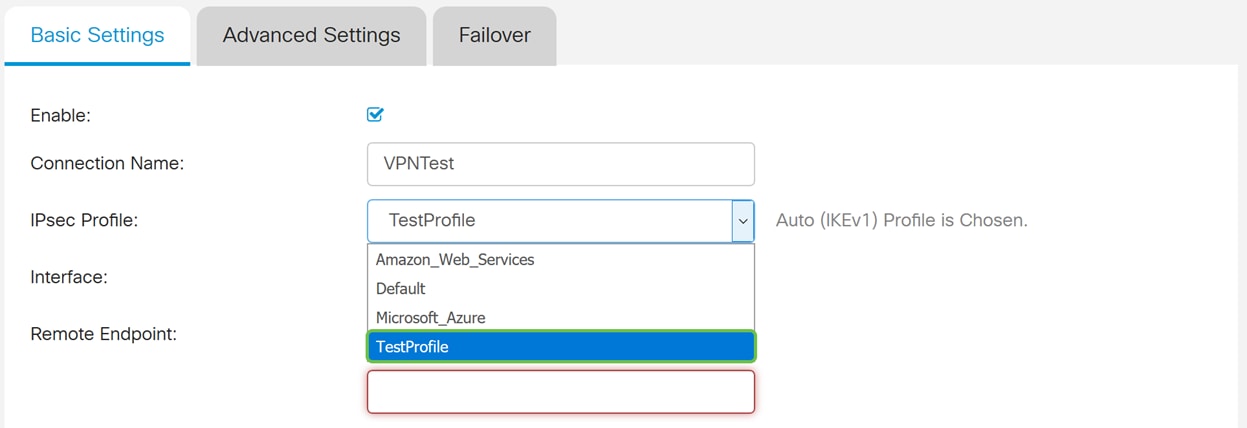

Paso 6. Seleccione el perfil IPsec que desea utilizar para la VPN. El perfil IPSec es la configuración central en IPSec que define los algoritmos como el cifrado, la autenticación y el grupo Diffie-Hellman (DH) para la negociación de Fase I y Fase II.

Para obtener información sobre cómo configurar el perfil IPsec mediante IKEv2, haga clic en el enlace: Configuración del Perfil IPsec con IKEv2 en el RV34x.

Nota: Está disponible la opción de utilizar un perfil de terceros de 3 terceros (Amazon Web Services o Microsoft Azure) para IPsec. Este perfil IPsec ya está configurado con todas las selecciones necesarias que deben configurarse para Amazon Web Services o Microsoft Azure para que no tenga que configurarlo. Si intenta configurar VPN de sitio a sitio entre AWS o Azure en su sitio, deberá utilizar la información que AWS o Azure le proporcione en su lado y utilizar el perfil IPSec preconfigurado al configurar VPN de sitio a sitio en este lado.

Para este ejemplo, seleccionaremos TestProfile como nuestro perfil IPsec.

Paso 7. En el campo Interface, seleccione la interfaz utilizada para el túnel. En este ejemplo, utilizaremos WAN1 como interfaz.

Paso 8. Seleccione Static IP, Full Qualified Domain Name (FQDN) o Dynamic IP para el Terminal Remoto. Introduzca la dirección IP o FQDN del terminal remoto en función de su selección.

Hemos seleccionado Static IP e ingresado en nuestra dirección IP de terminal remota.

Configuración del Método de Autenticación IKE

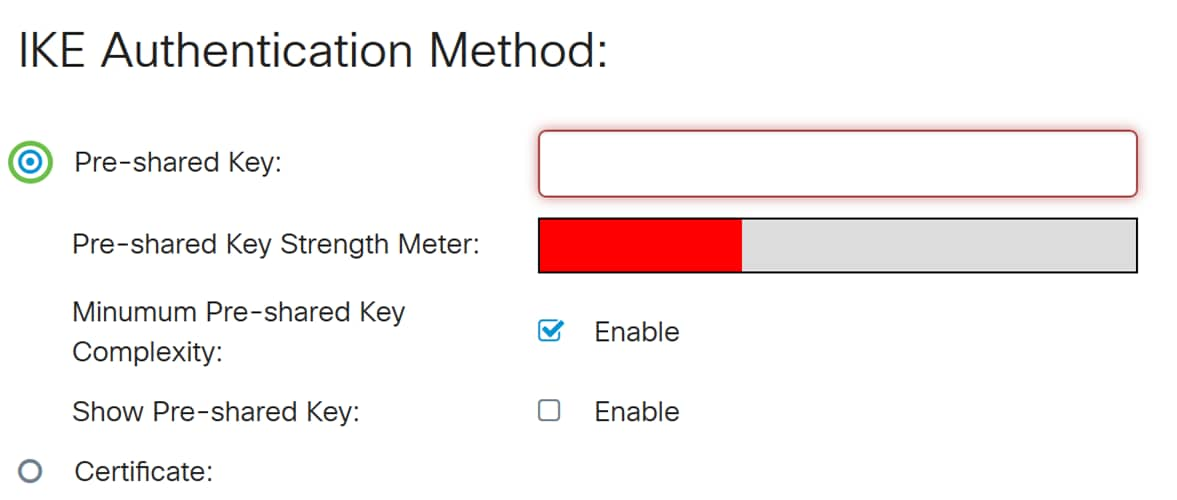

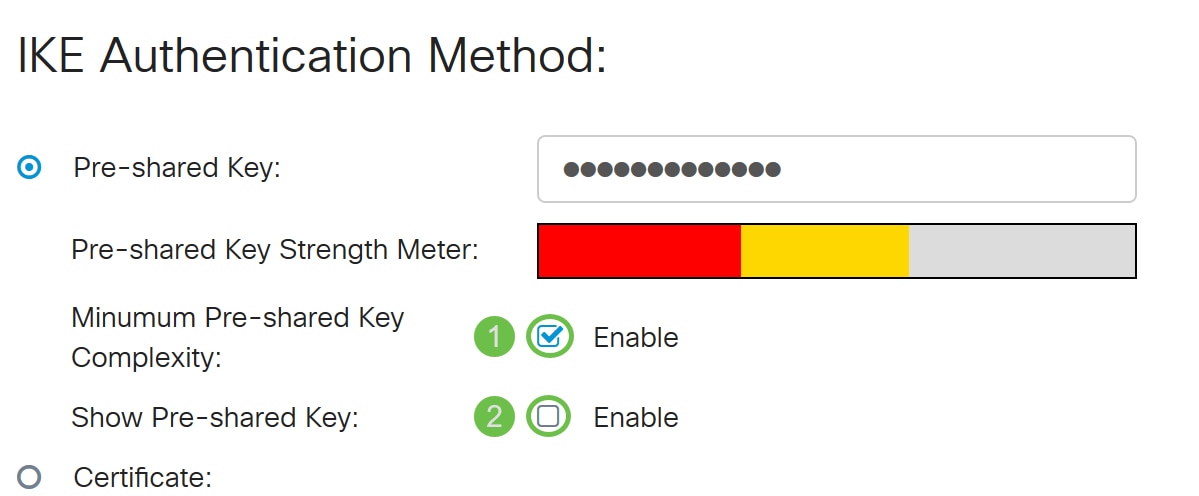

Paso 1. Seleccione Pre-shared Key o Certificate.

Clave precompartida: Los pares IKE se autentican mutuamente mediante la informática y el envío de un hash de datos con clave que incluye la clave previamente compartida. Ambos pares deben compartir la misma clave secreta. Si el par receptor puede crear el mismo hash independientemente usando su clave previamente compartida, autentica al otro par. Las claves previamente compartidas no se amplían bien porque cada par IPSec se debe configurar con la clave previamente compartida de cada otro par con el que establece una sesión.

Certificado: El certificado digital es un paquete que contiene información como la identidad del titular de un certificado, incluido un nombre o dirección IP, el número de serie del certificado, la fecha de caducidad del certificado y una copia de la clave pública del titular del certificado. El formato de certificado digital estándar se define en la especificación X.509. X.509 versión 3 define la estructura de datos para los certificados. Si ha seleccionado Certificado, asegúrese de que el certificado firmado se importa en Administración > Certificado. Seleccione el certificado de la lista desplegable tanto para local como remoto.

Para esta demostración, seleccionaremos clave previamente compartida como nuestro método de autenticación IKE.

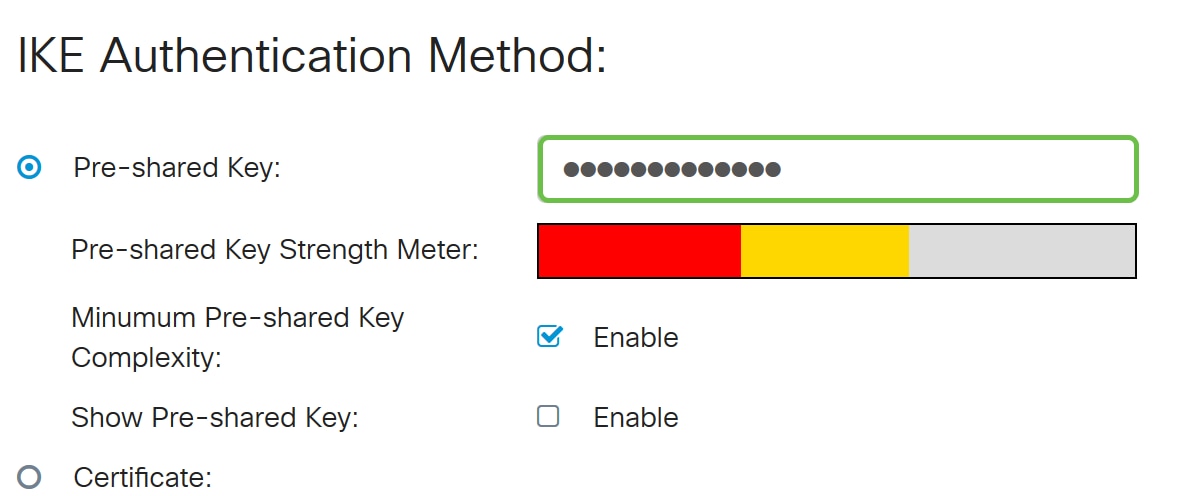

Paso 2. En el campo Pre-shared Key, ingrese una clave previamente compartida.

Nota: Asegúrese de que el router remoto utiliza la misma clave previamente compartida.

Paso 3. El Meter de intensidad de clave previamente compartida muestra la fuerza de la clave previamente compartida a través de barras de colores. Marque Enable para habilitar la complejidad mínima de clave previamente compartida. La complejidad de la clave previamente compartida está activada de forma predeterminada. Si desea mostrar la clave previamente compartida, marque la casilla Enable.

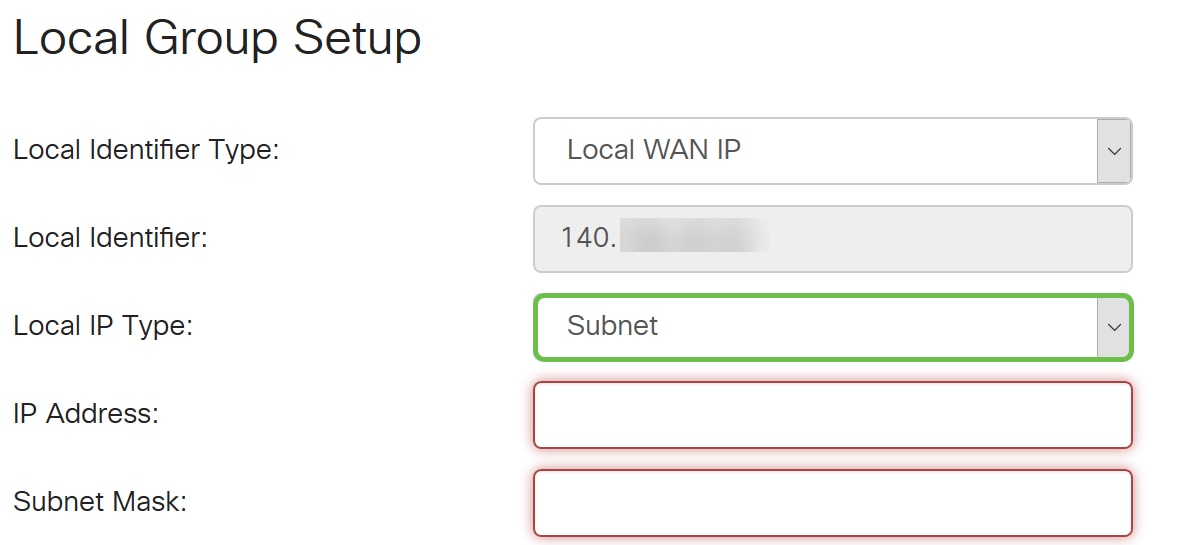

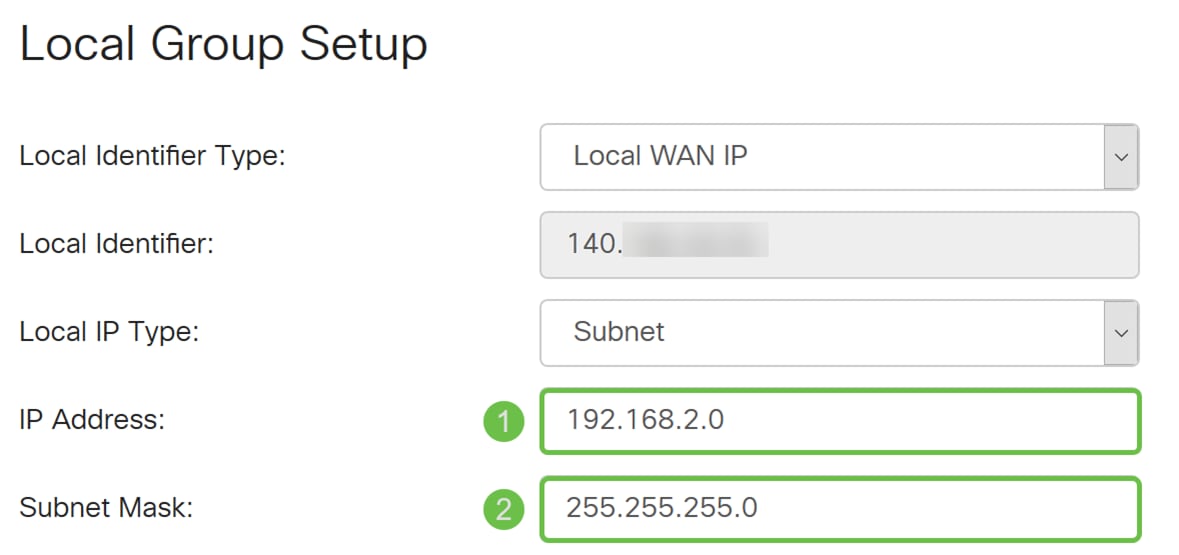

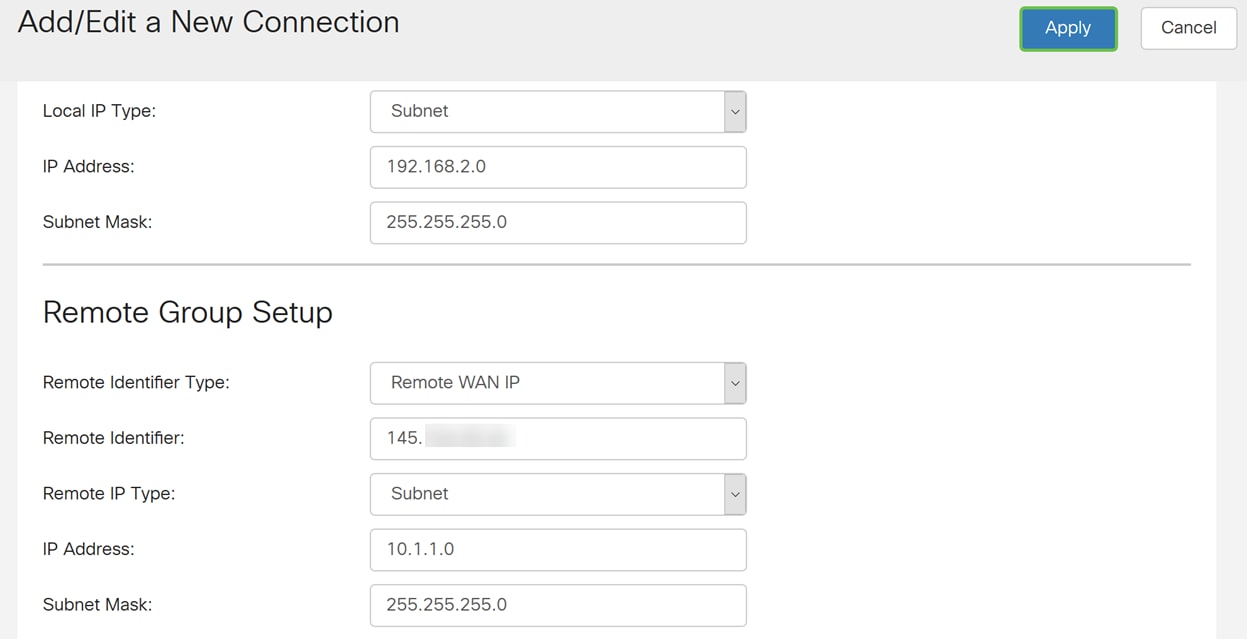

Configuración del grupo local

Paso 1. Seleccione Local WAN IP, IP Address, FQDN local o FQDN de usuario local en la lista desplegable. Introduzca el nombre del identificador o la dirección IP en función de su selección. Si ha seleccionado Local WAN IP, se debe introducir automáticamente la dirección IP WAN del router.

Paso 2. Para el tipo de IP local, seleccione Subnet, Single, Any, IP Group o GRE Interface en la lista desplegable.

En este ejemplo, se eligió Subnet.

Paso 3. Introduzca la dirección IP del dispositivo que puede utilizar este túnel. A continuación, introduzca la máscara de subred.

Para esta demostración, ingresaremos 192.168.2.0 como nuestra dirección IP local y 255.255.255.0 para la máscara de subred.

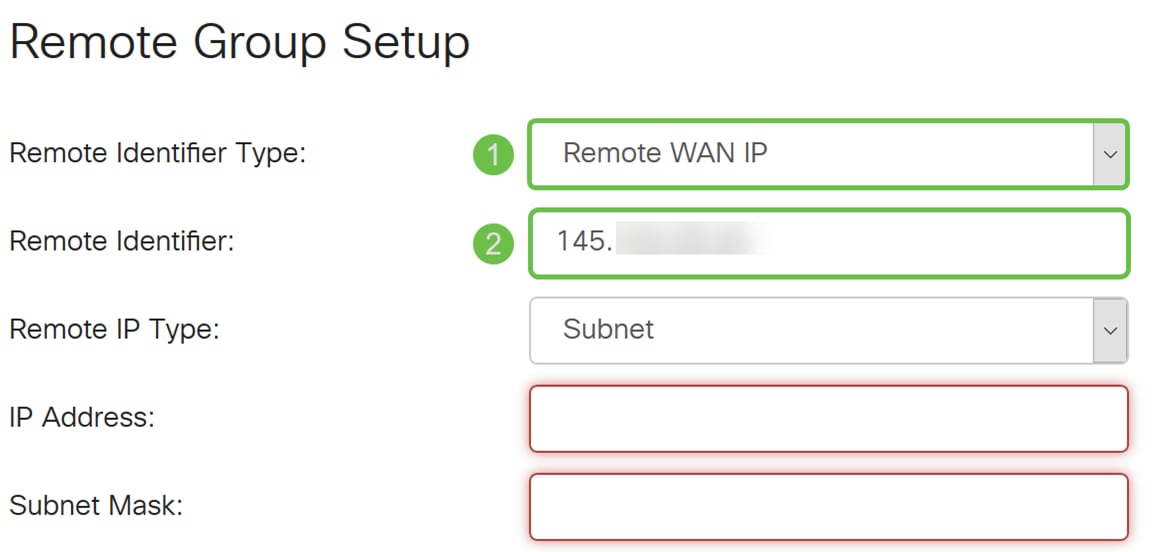

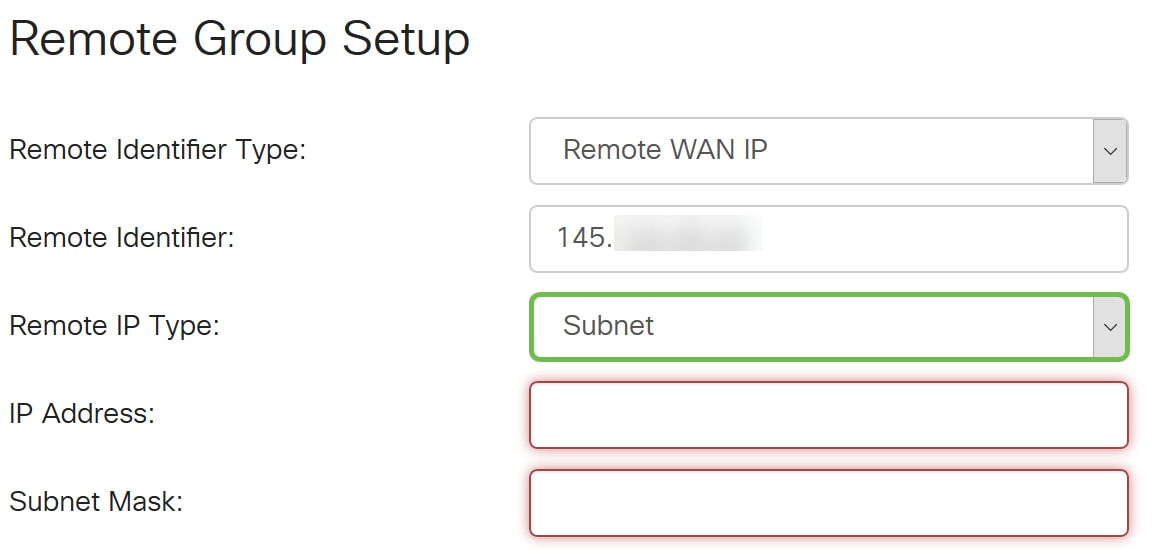

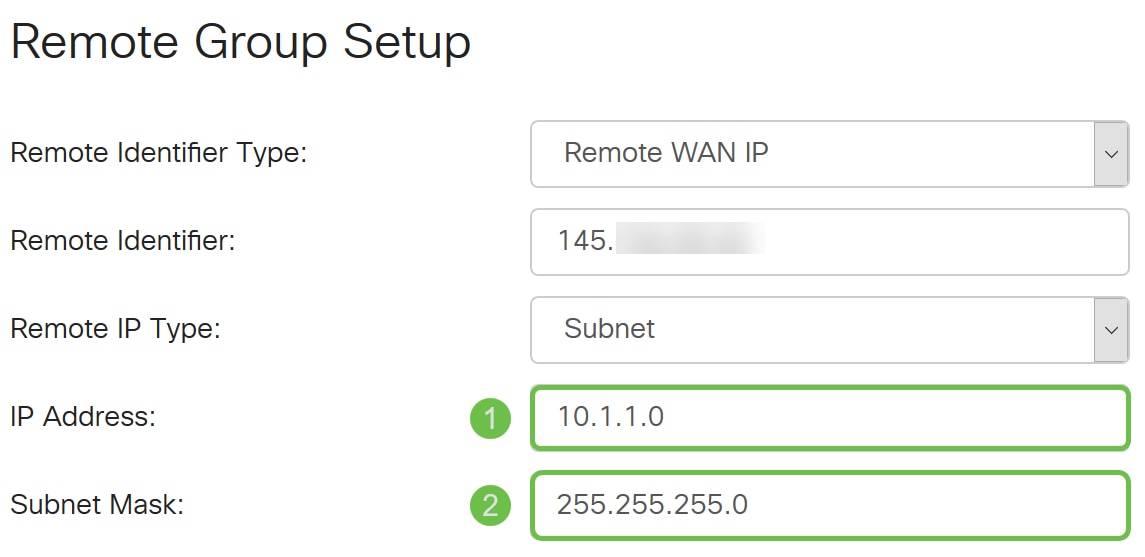

Configuración de grupo remoto

Paso 1. Seleccione Remote WAN IP, Remote FQDN o Remote User FQDN en la lista desplegable. Introduzca el nombre del identificador o la dirección IP en función de su selección.

Hemos seleccionado Remote WAN IP como nuestro tipo de identificador remoto e ingresado en la dirección IP del router remoto.

Paso 2. Seleccione Subnet, Single, Any, IP Group en la lista desplegable Remote IP Type.

En este ejemplo, seleccionaremos Subnet.

Nota: Si ha seleccionado IP Group como tipo de IP remota, aparecerá una ventana emergente para crear un nuevo grupo de IP.

Paso 3. Introduzca la dirección IP y la máscara de subred del dispositivo que puede utilizar este túnel.

Hemos ingresado 10.1.1.0 para la dirección IP local remota que puede utilizar este túnel y la máscara de subred de 255.255.255.0.

Paso 4. Haga clic en Aplicar para crear una nueva conexión VPN de sitio a sitio.

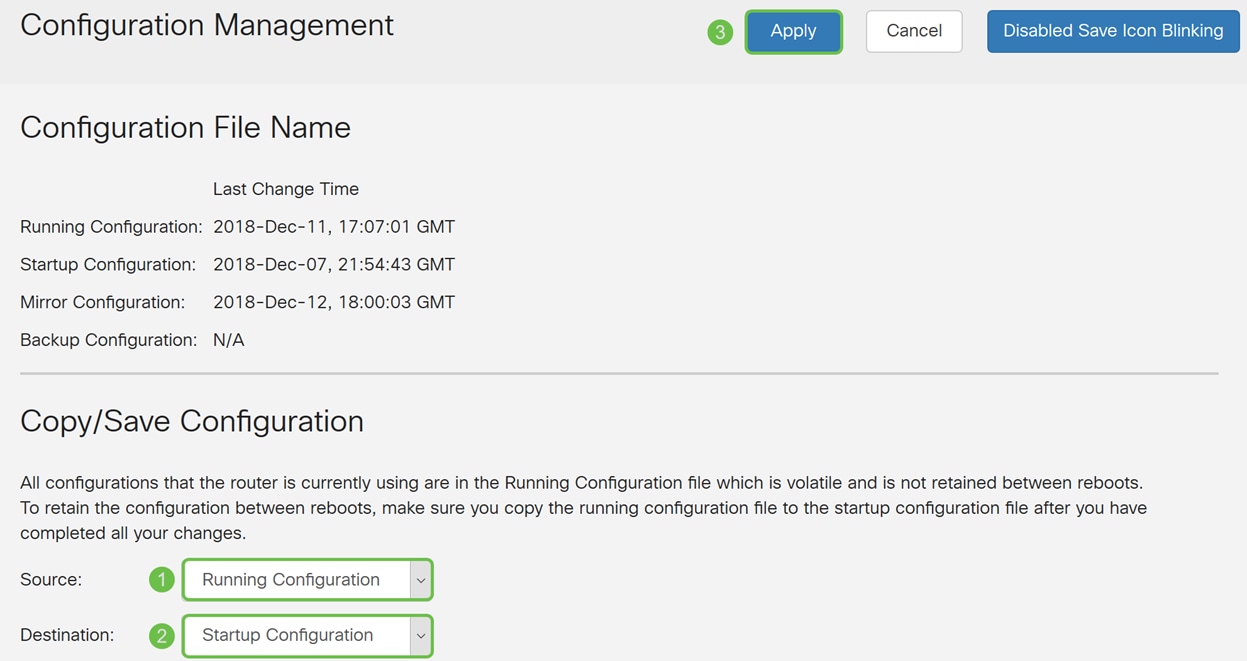

Todas las configuraciones que ha introducido en el router se encuentran en el archivo de configuración en ejecución, que es volátil y no se conserva entre reinicios.

Paso 5. En la parte superior de la página, haga clic en el botón Guardar para navegar hasta Configuration Management para guardar la configuración en ejecución en la configuración de inicio. Esto es para conservar la configuración después de un reinicio.

Paso 6. En la Administración de la Configuración, asegúrese de que el Origen esté Ejecutando la Configuración y que el Destino sea Configuración Inicial. A continuación, presione Apply para guardar la configuración en ejecución en la configuración de inicio. El archivo de configuración de inicio conservará ahora todas las configuraciones después de un reinicio.

Conclusión

Ahora debería haber agregado correctamente una nueva conexión VPN de sitio a sitio para el router local. Deberá configurar el router remoto (router B) utilizando la información inversa.

Comentarios

Comentarios