Configuración de perfiles IPSec (modo de creación automática de claves) en el RV160 y el RV260

Objetivo

Este documento demostrará cómo crear un nuevo perfil de seguridad de protocolo de Internet (IPsec) utilizando el modo de creación automática de claves en los routers de las series RV160 y RV260.

Introducción

IPSec garantiza que dispone de una comunicación privada segura a través de Internet. Proporciona a dos o más hosts privacidad, integridad y autenticidad para transmitir información confidencial por Internet. IPSec se utiliza habitualmente en la red privada virtual (VPN) y se implementa en la capa IP. Su uso puede ayudar a muchas aplicaciones que carecen de seguridad. Una VPN se utiliza para proporcionar un mecanismo de comunicación seguro para datos confidenciales e información IP que se transmite a través de una red no segura como Internet. Proporciona una solución flexible para que los usuarios remotos y la organización protejan cualquier información confidencial de otros usuarios de la misma red.

Para que los dos extremos de un túnel VPN se cifren y se establezcan correctamente, ambos deben acordar los métodos de cifrado, descifrado y autenticación. El perfil IPsec es la configuración central en IPsec que define los algoritmos como el cifrado, la autenticación y el grupo Diffie-Hellman (DH) para la negociación de las fases I y II en modo automático y en modo de clave manual. La fase 1 establece las claves previamente compartidas para crear una comunicación autenticada segura. En la fase 2 se cifra el tráfico. Puede configurar la mayoría de los parámetros de IPsec, como el protocolo, el modo, el algoritmo, la confidencialidad directa perfecta (PFS), la duración de la asociación de seguridad (SA) y el protocolo de administración de claves.

Tenga en cuenta que, al configurar la VPN de sitio a sitio, el router remoto debe tener los mismos parámetros de perfil que el router local.

Puede encontrar información adicional sobre la tecnología Cisco IPsec en este enlace: Introducción a la tecnología Cisco IPSec.

Para configurar el perfil IPsec y la VPN de sitio a sitio mediante el asistente de configuración de VPN, haga clic en el enlace: Configuración del asistente de configuración de VPN en el RV160 y el RV260.

Para configurar la VPN de sitio a sitio, consulte el documento: Configuración de VPN de sitio a sitio en el RV160 y el RV260.

Dispositivos aplicables

·RV160

·RV260

Versión del software

·1.0.00.13

Configuración de perfiles IPsec

Paso 1. Inicie sesión en la página de configuración Web del router.

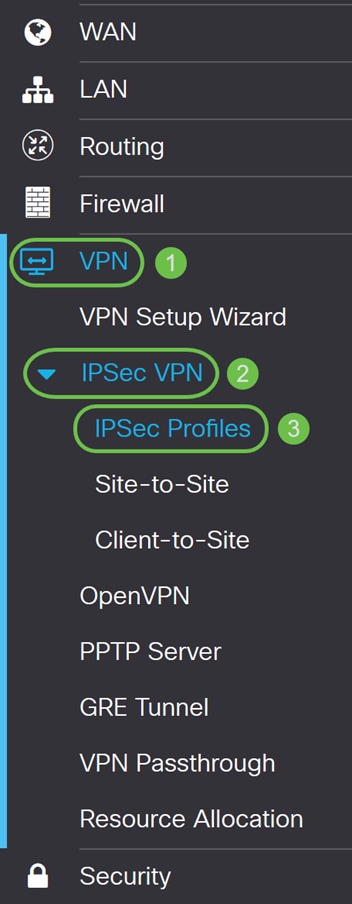

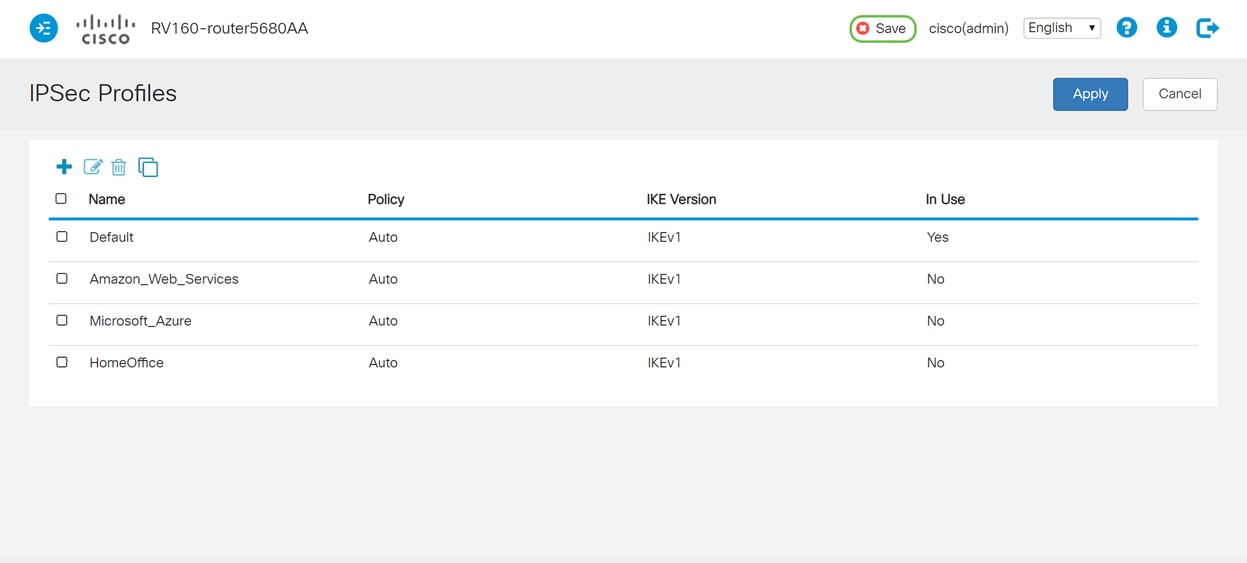

Paso 2. Vaya a VPN > IPSec VPN > IPSec Profiles.

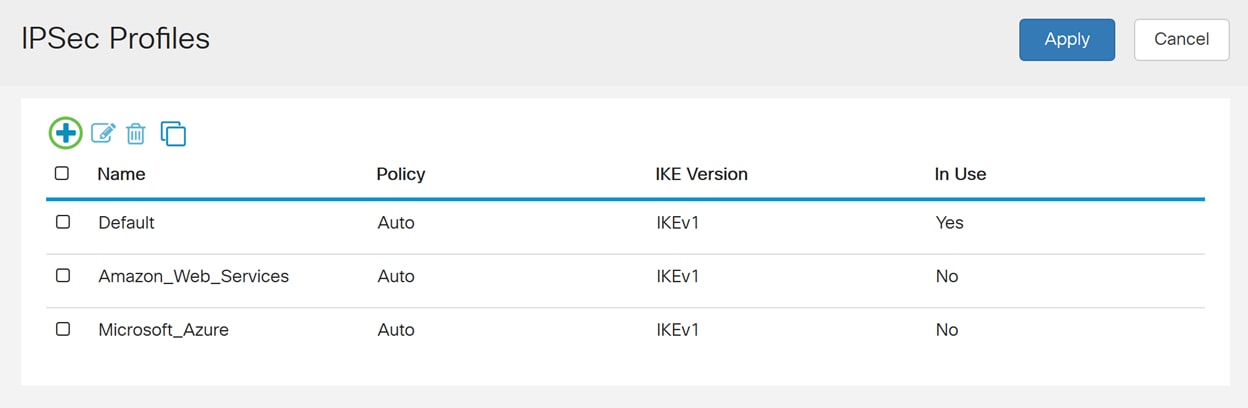

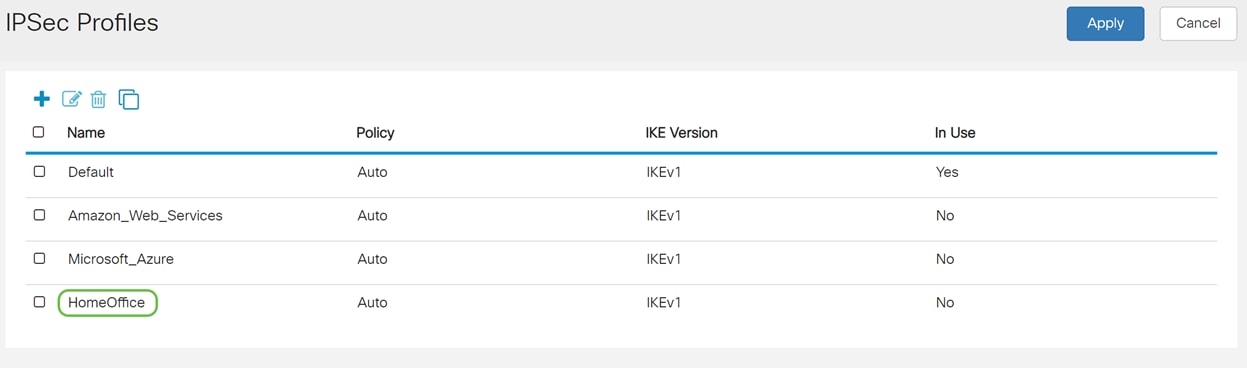

Paso 3. En la tabla IPSec Profiles, haga clic en Add para crear un nuevo perfil IPsec. También hay opciones para editar, eliminar o clonar un perfil.

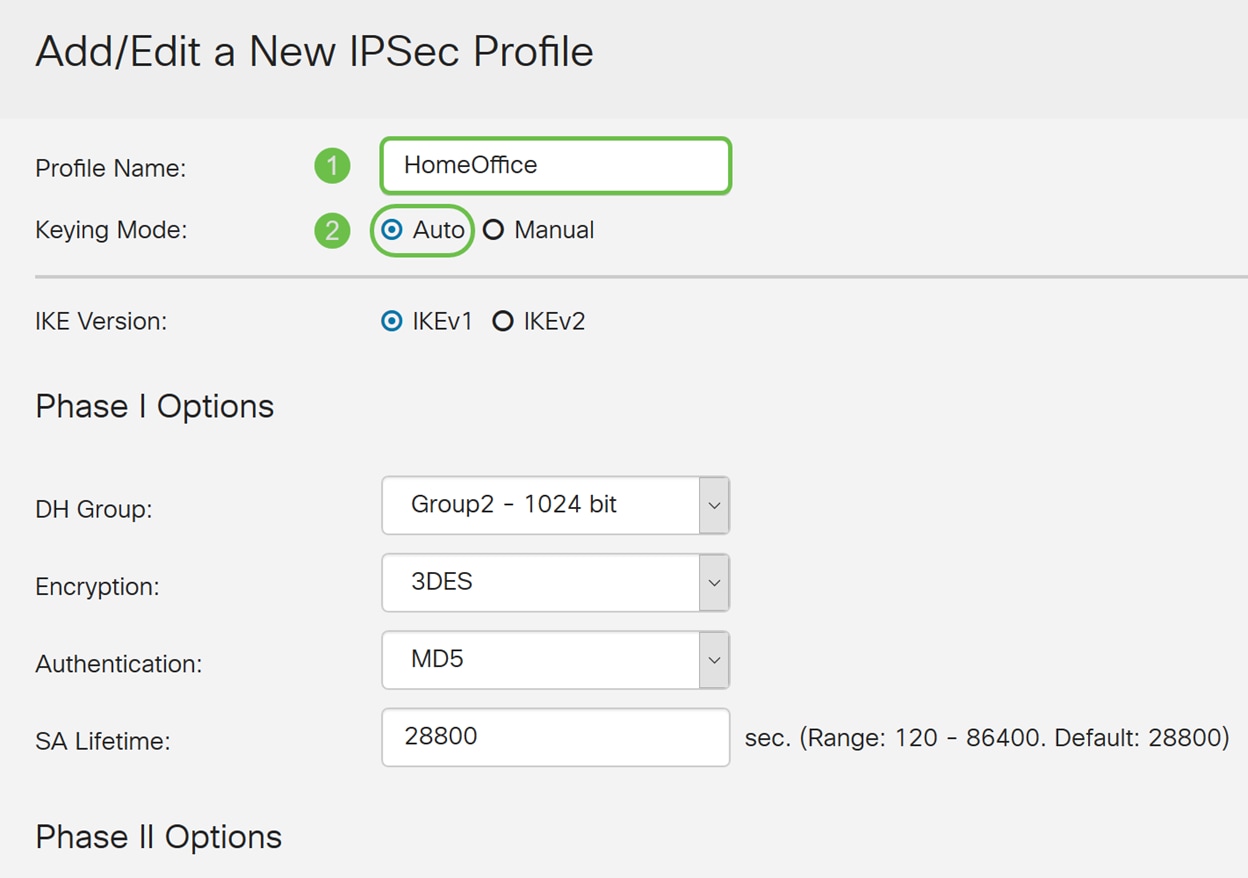

Paso 4. Introduzca un nombre de perfil y seleccione el modo de generación de claves (Automático o Manual).

HomeOffice se introduce como nombre del perfil.

Se selecciona Automático para el modo de creación de claves.

Paso 5. Elija Intercambio de claves de Internet versión 1 (IKEv1) o Intercambio de claves de Internet versión 2 (IKEv2) como su versión IKE. IKE es un protocolo híbrido que implementa el intercambio de claves Oakley y el intercambio de claves Skeme dentro del marco de la Asociación de seguridad de Internet y el Protocolo de administración de claves (ISAKMP). Tanto Oakley como Skeme definen cómo derivar el material de claves autenticadas, pero Skeme también incluye una actualización rápida de claves. IKE proporciona autenticación de los pares IPsec, negocia las claves IPsec y negocia las asociaciones de seguridad IPsec. IKEv2 es más eficiente porque se necesitan menos paquetes para realizar el intercambio de claves, admite más opciones de autenticación, mientras que IKEv1 solo realiza la autenticación basada en certificados y claves compartidas. En este ejemplo, IKEv1 fue seleccionado como nuestra versión IKE.

Nota: Si el dispositivo admite IKEv2, se recomienda utilizar IKEv2. Si los dispositivos no admiten IKEv2, utilice IKEv1.

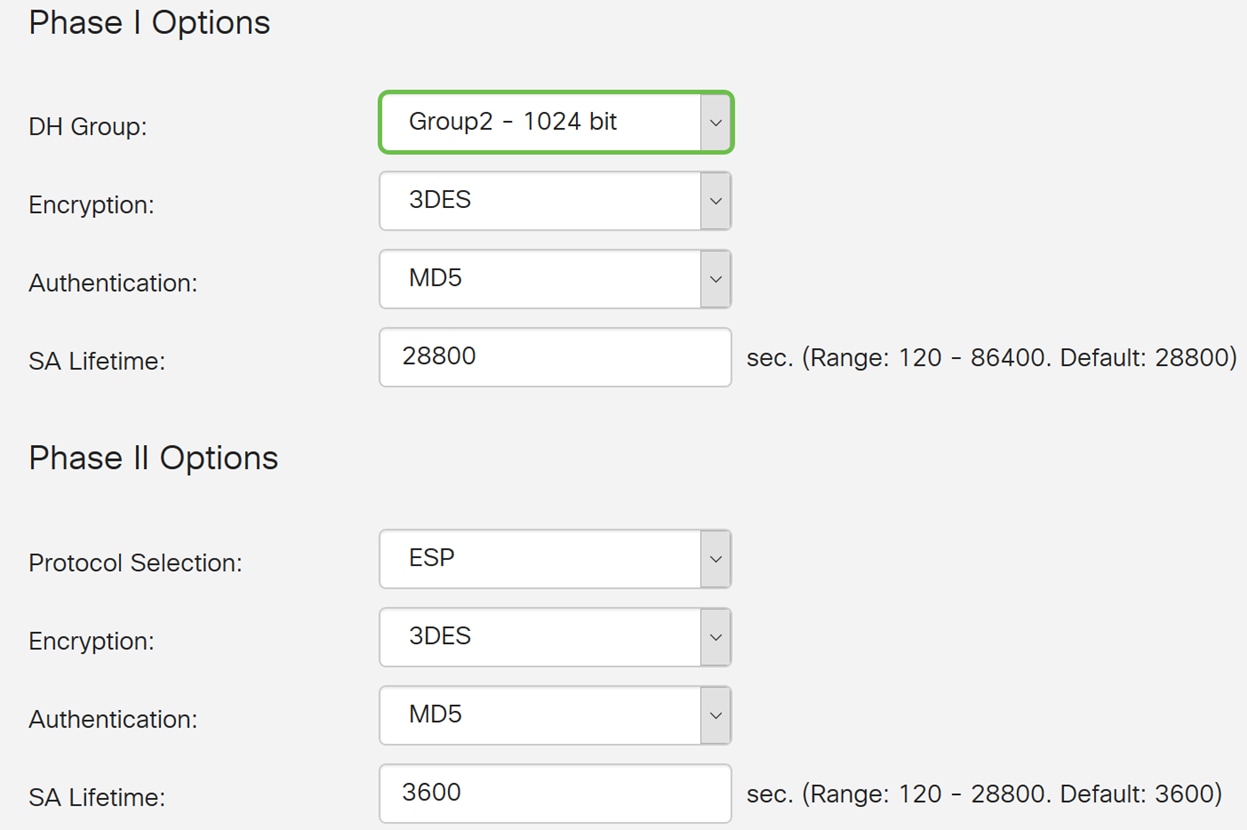

Paso 6. La fase I configura e intercambia las claves que utilizará para cifrar los datos de la fase II. En la sección Fase I, seleccione un grupo Diffie-Hellman (DH). DH es un protocolo de intercambio de claves, con dos grupos de diferentes longitudes de clave principal, Grupo 2 - 1024 bits y Grupo 5 - 1536 bits. Seleccionamos el Grupo 2 - 1024 bits para esta demostración.

Nota: Para una mayor velocidad y menor seguridad, elija Grupo 2. Para una mayor velocidad y mayor seguridad, elija Grupo 5. Grupo 2 está seleccionado como valor predeterminado.

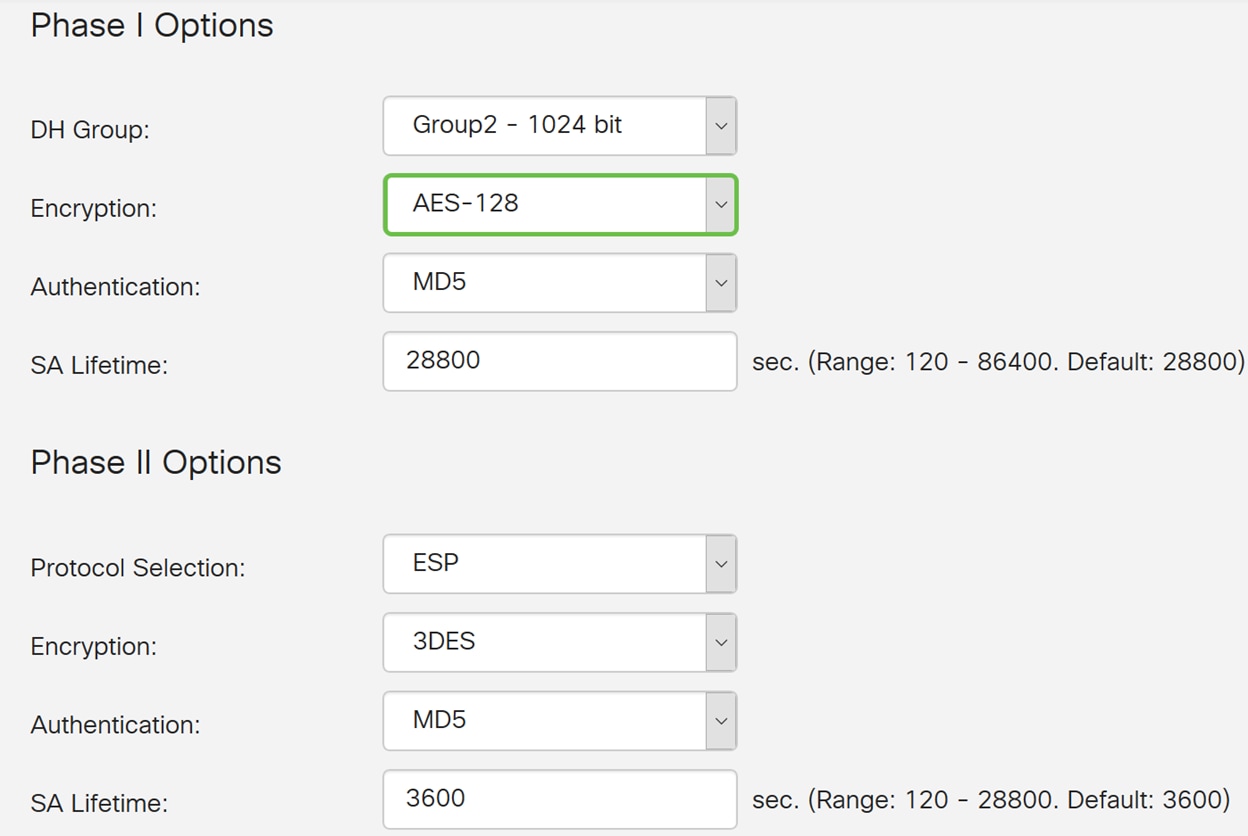

Paso 7. Seleccione una opción de cifrado (3DES, AES-128, AES-192 o AES-256) en la lista desplegable. Este método determina el algoritmo utilizado para cifrar y descifrar paquetes ESP/ISAKMP. El triple estándar de cifrado de datos (3DES) utiliza el cifrado DES tres veces, pero ahora es un algoritmo heredado. Esto significa que solo debe utilizarse cuando no haya alternativas mejores, ya que sigue proporcionando un nivel de seguridad marginal pero aceptable. Los usuarios solo deben utilizarlo si es necesario para mantener la compatibilidad con versiones anteriores, ya que es vulnerable a algunos ataques de "colisión de bloques". No se recomienda utilizar 3DES, ya que no se considera seguro. Estándar de cifrado avanzado (AES) es un algoritmo criptográfico diseñado para ser más seguro que DES. AES utiliza un tamaño de clave mayor que garantiza que el único método conocido para descifrar un mensaje es que un intruso pruebe todas las claves posibles. Se recomienda utilizar AES si el dispositivo es compatible con él. En este ejemplo, hemos seleccionado AES-128 como nuestra opción de encriptación.

Nota: Estos son algunos recursos adicionales que pueden ayudar: Configuración de la Seguridad para VPNs con IPSec y Cifrado Next Generation.

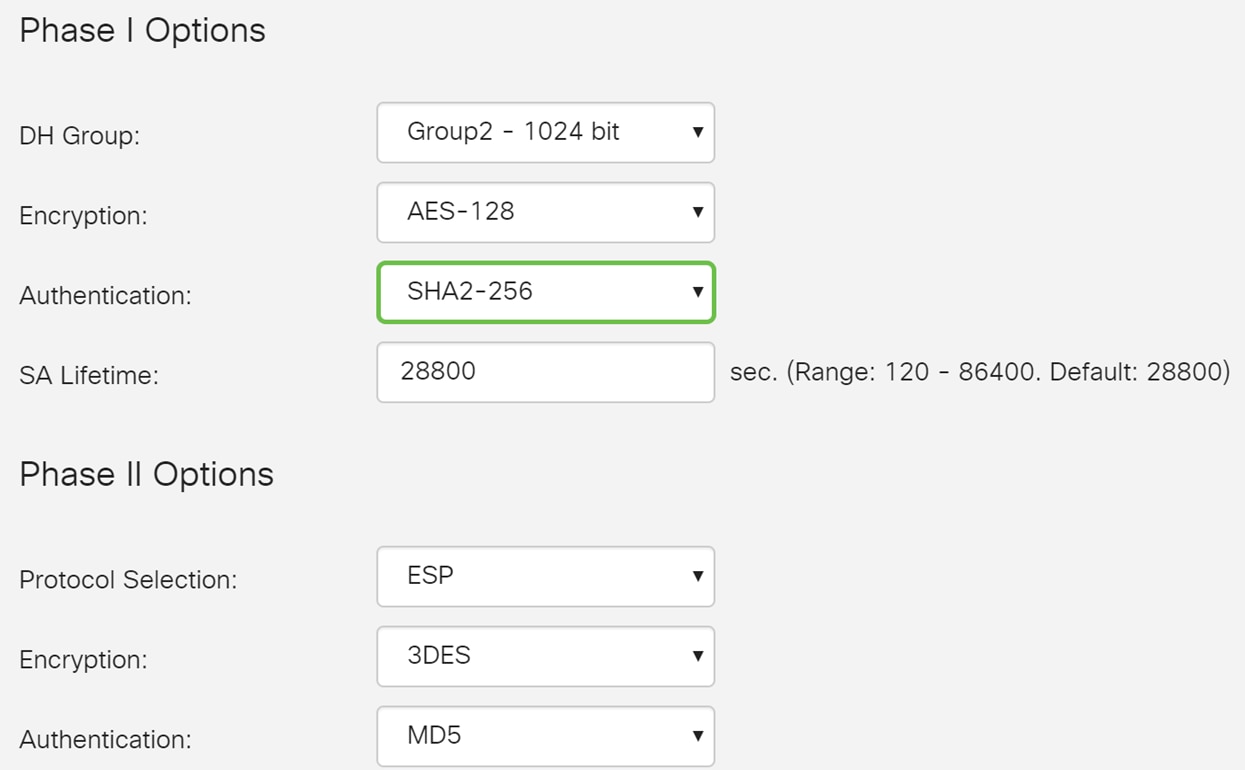

Paso 8. El método de autenticación determina cómo se validan los paquetes de encabezado ESP. Este es el algoritmo de hashing usado en la autenticación para validar que el lado A y el lado B realmente son quienes dicen ser. MD5 es un algoritmo de hashing unidireccional que produce un resumen de 128 bits y es más rápido que SHA1. SHA1 es un algoritmo de hashing unidireccional que produce un resumen de 160 bits mientras que SHA2-256 produce un resumen de 256 bits. Se recomienda SHA2-256 porque es más seguro. Asegúrese de que ambos extremos del túnel VPN utilizan el mismo método de autenticación. Seleccione una autenticación (MD5, SHA1 o SHA2-256).

SHA2-256 se seleccionó para este ejemplo.

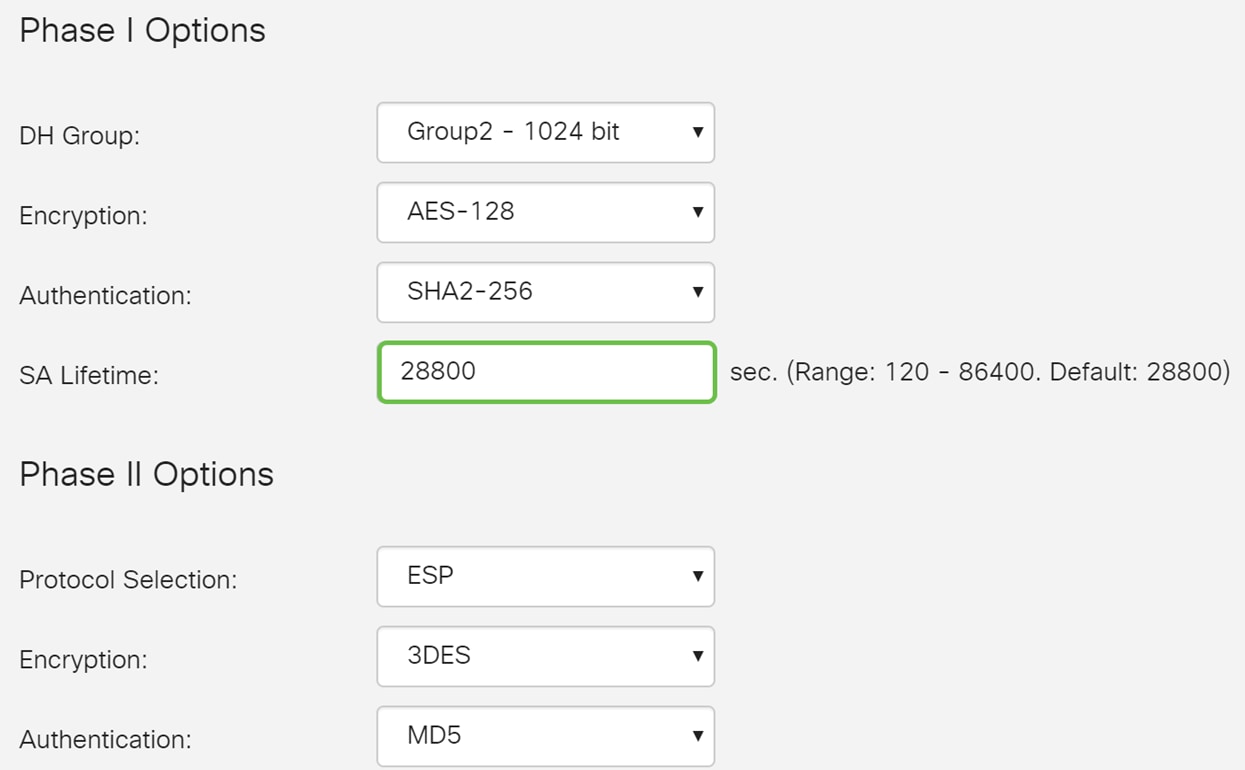

Paso 9. El tiempo de vida de SA (seg) le indica la cantidad de tiempo que una SA IKE está activa en esta fase. Cuando la SA expira después de la vida útil respectiva, comienza una nueva negociación para una nueva. El intervalo es de 120 a 86400 y el valor predeterminado es 28800.

Utilizaremos el valor predeterminado de 28800 segundos como tiempo de vida de SA para la fase I.

Nota: Se recomienda que su vida útil de SA en la Fase I sea mayor que su vida útil de SA en la Fase II. Si hace que su fase I sea más corta que la fase II, tendrá que renegociar el túnel de ida y vuelta con frecuencia en lugar del túnel de datos. El túnel de datos es lo que necesita más seguridad, por lo que es mejor tener una vida útil en la fase II más corta que la fase I.

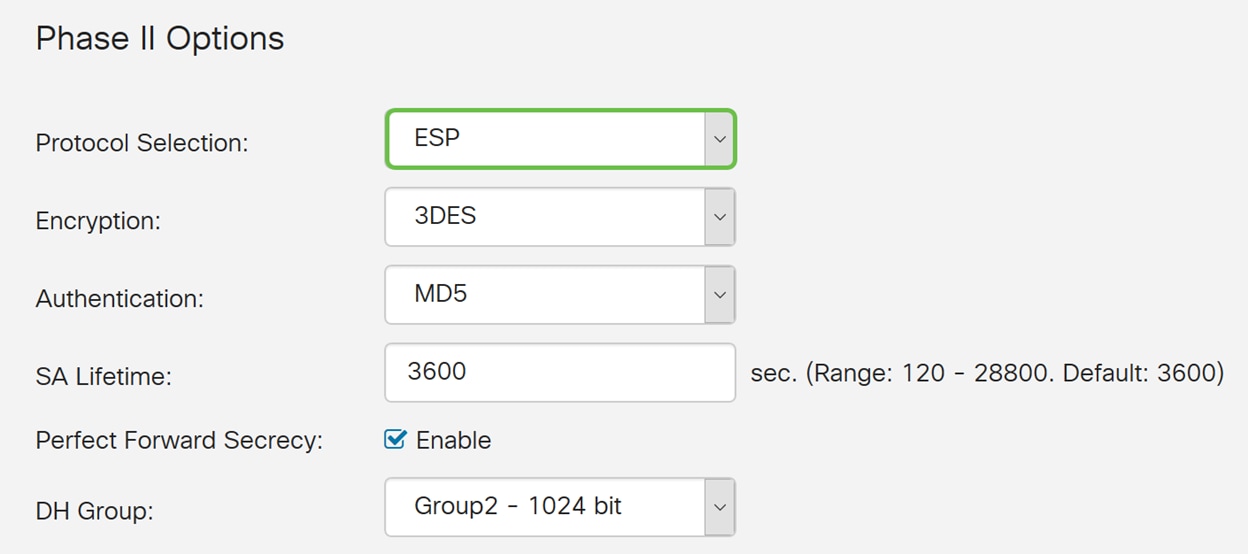

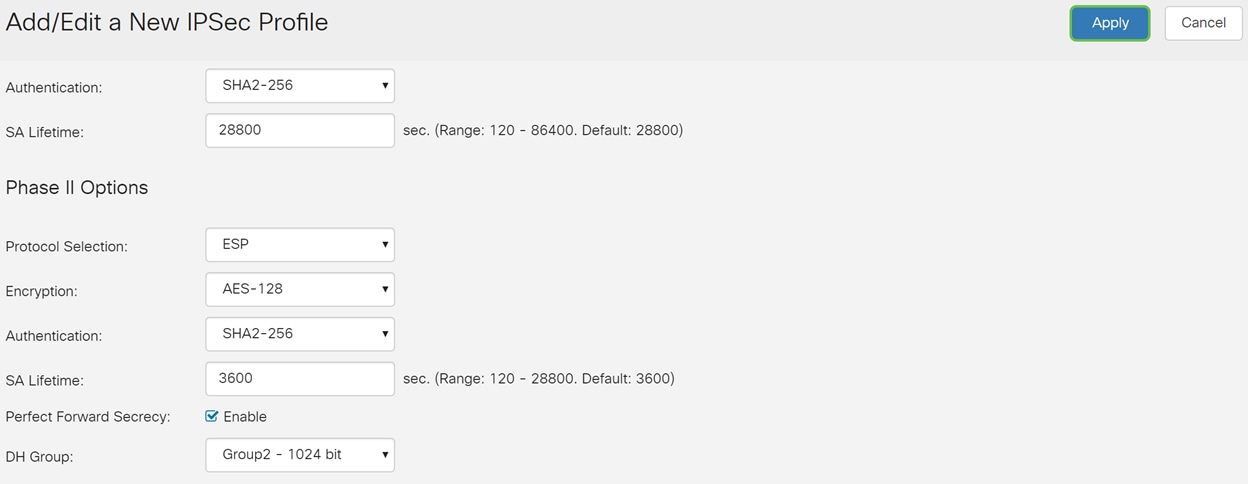

Paso 10. La Fase II es donde estarías cifrando los datos que se están pasando de un lado a otro. En Phase 2 Options, Select a protocol from the drop-down list, las opciones son:

· Carga de seguridad de encapsulación (ESP): seleccione ESP para el cifrado de datos e introduzca el cifrado.

· Encabezado de autenticación (AH): seleccione esta opción para integridad de datos en situaciones en las que los datos no son secretos; es decir, no están cifrados pero deben autenticarse. Solo se utiliza para validar el origen y el destino del tráfico.

En este ejemplo, utilizaremos ESP como selección de protocolo.

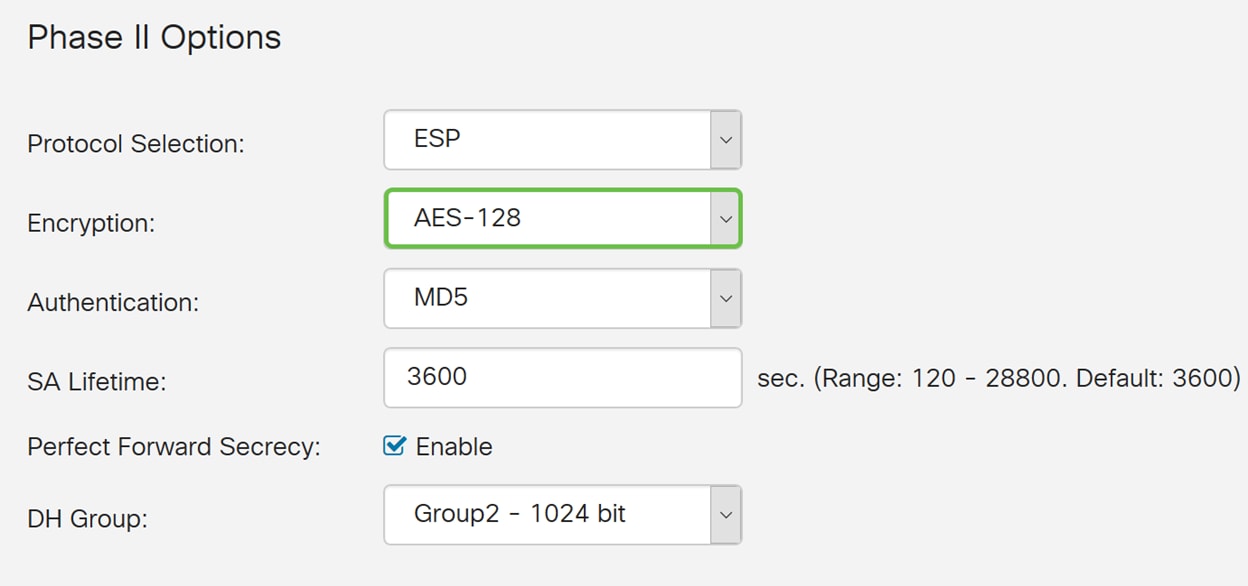

Paso 11. Seleccione una opción de encriptación (3DES, AES-128, AES-192 o AES-256) en la lista desplegable. Este método determina el algoritmo utilizado para cifrar y descifrar paquetes ESP/ISAKMP.

En este ejemplo, utilizaremos AES-128 como opción de cifrado.

Nota: Estos son algunos recursos adicionales que pueden ayudar: Configuración de la Seguridad para VPNs con IPSec y Cifrado Next Generation.

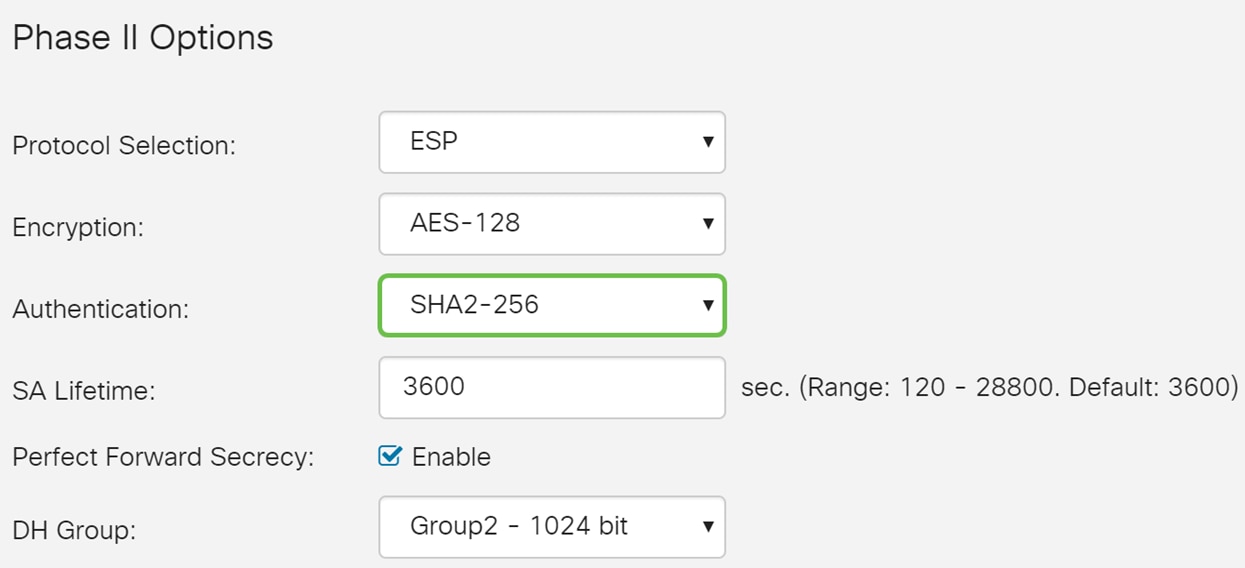

Paso 12. El método de autenticación determina cómo se validan los paquetes de encabezado del protocolo de carga de seguridad de encapsulación (ESP). Seleccione una autenticación (MD5, SHA1 o SHA2-256).

SHA2-256 se seleccionó para este ejemplo.

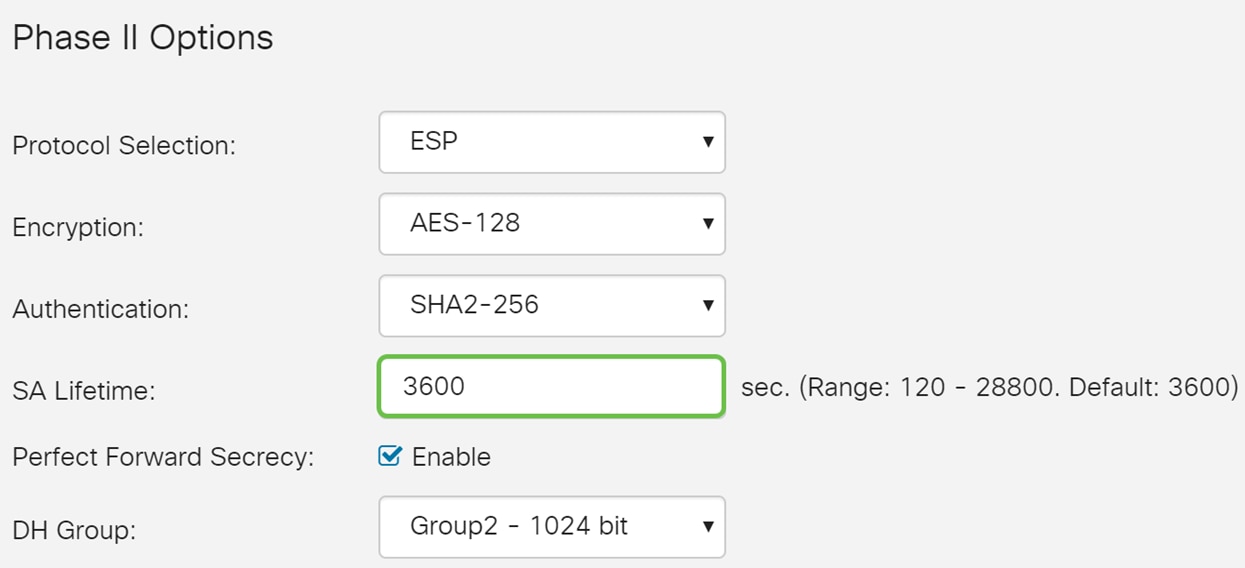

Paso 13. Introduzca la cantidad de tiempo que un túnel VPN (SA IPsec) está activo en esta fase. El valor predeterminado para la fase 2 es de 3600 segundos. Utilizaremos el valor predeterminado para esta demostración.

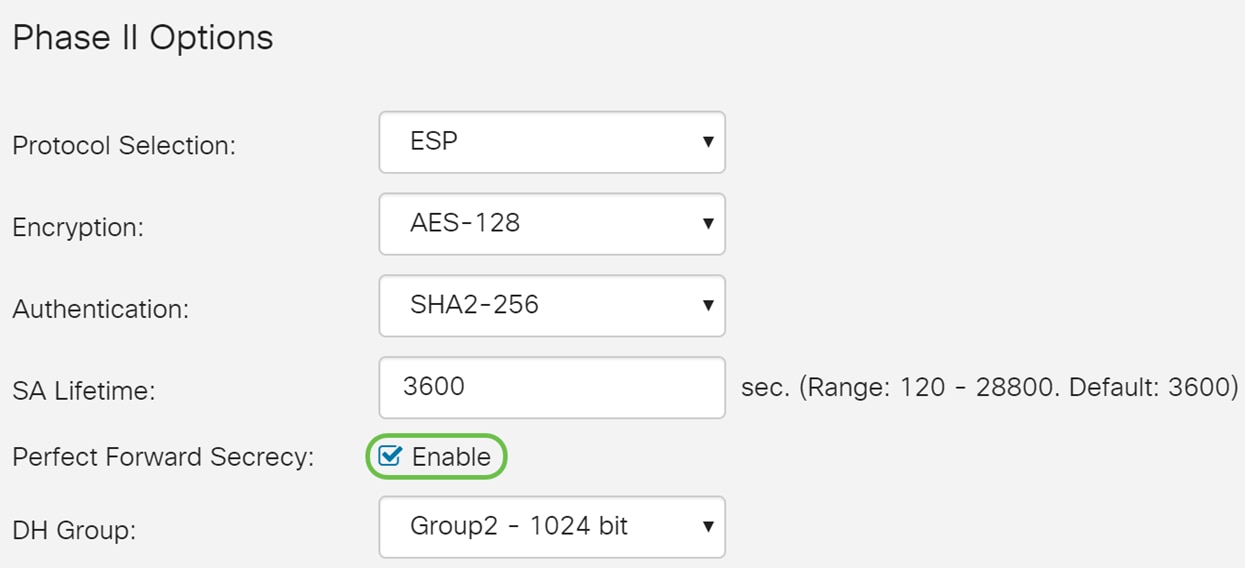

Paso 14. Marque Enable para habilitar la confidencialidad directa perfecta. Cuando se habilita Perfect Forward Secrecy (PFS), la negociación IKE de fase 2 genera nuevo material de clave para el cifrado y la autenticación del tráfico IPsec. PFS se utiliza para mejorar la seguridad de las comunicaciones transmitidas a través de Internet mediante criptografía de clave pública. Se recomienda si el dispositivo lo admite.

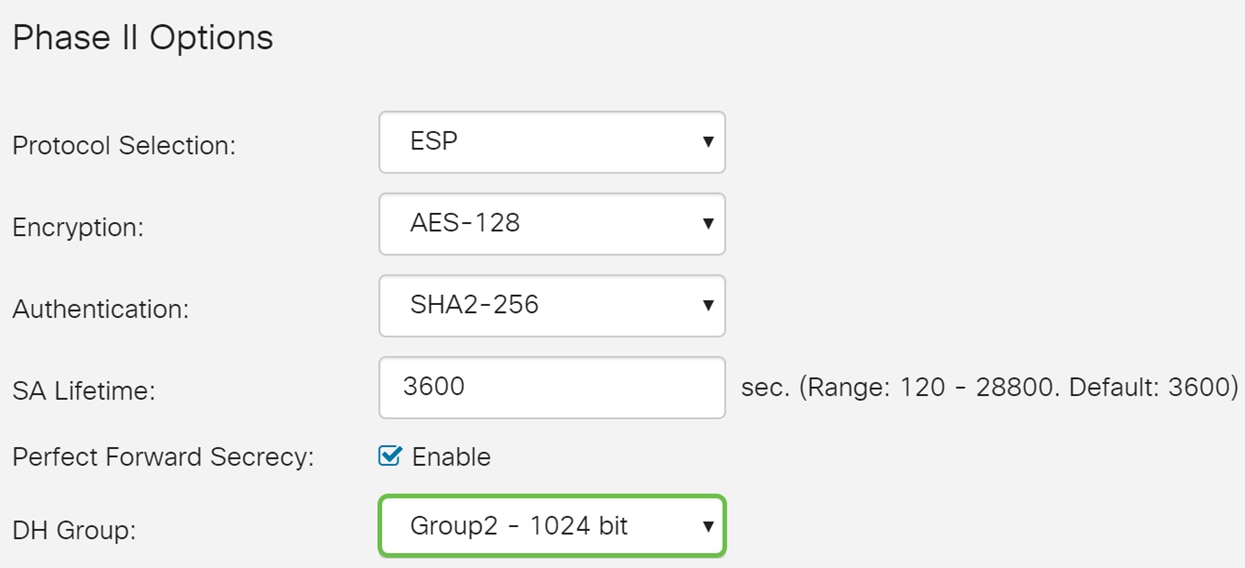

Paso 15. Seleccione un grupo Diffie-Hellman (DH). DH es un protocolo de intercambio de claves, con dos grupos de diferentes longitudes de clave principal, Grupo 2 - 1024 bits y Grupo 5 - 1536 bits. Seleccionamos el Grupo 2 - 1024 bits para esta demostración.

Nota: Para una mayor velocidad y menor seguridad, elija Grupo 2. Para una mayor velocidad y mayor seguridad, elija Grupo 5. El Grupo 2 está seleccionado de forma predeterminada.

Paso 16. Haga clic en Apply para agregar un nuevo perfil IPsec.

Conclusión

Ahora debería haber creado correctamente un nuevo perfil IPsec. Continúe a continuación para verificar que se ha agregado su perfil IPsec. También puede seguir los pasos para copiar el archivo de configuración en ejecución en el archivo de configuración de inicio para que toda la configuración se mantenga entre reinicios.

Paso 1. Después de hacer clic en Apply, su nuevo perfil IPsec debe ser agregado.

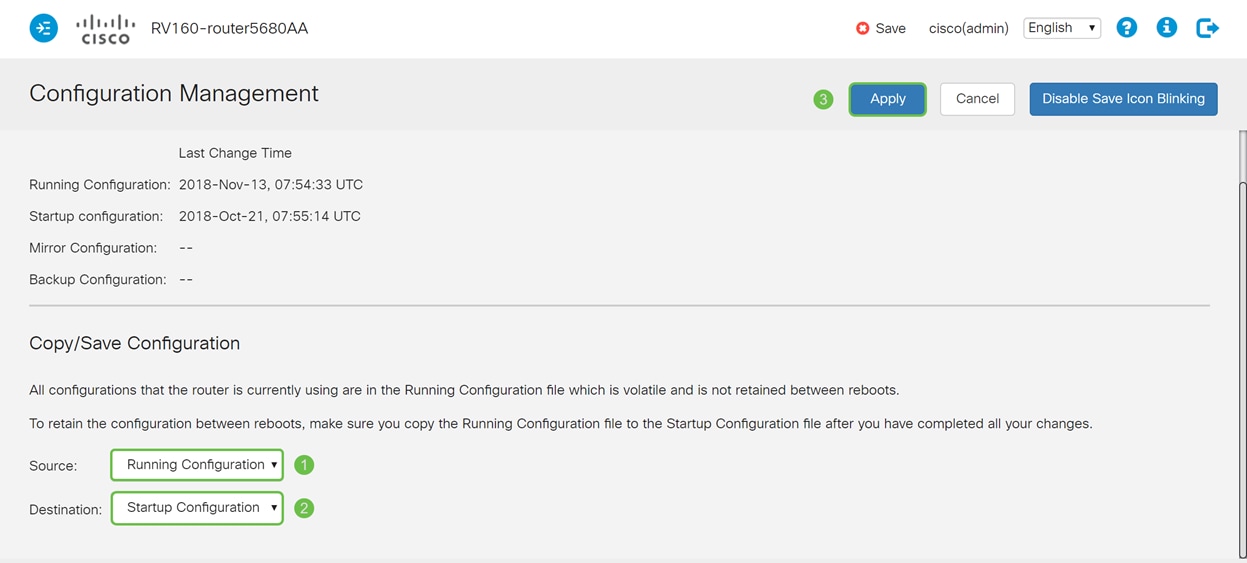

Paso 2. En la parte superior de la página, haga clic en el botón Save para navegar a Configuration Management para guardar la configuración en ejecución en la configuración de inicio. Esto es para retener la configuración entre reinicios.

Paso 3. En la Administración de la Configuración, asegúrese de que el Origen es Configuración en Ejecución y el Destino es Configuración de Inicio. A continuación, pulse Apply para guardar la configuración en ejecución en la configuración de inicio. Toda la configuración que el router está utilizando actualmente se encuentra en el archivo de configuración en ejecución, que es volátil y no se conserva entre reinicios. Al copiar el archivo de configuración en ejecución en el archivo de configuración de inicio, se conservará toda la configuración entre reinicios.

Comentarios

Comentarios