Introducción

Este documento describe cómo generar una Solicitud de firma de certificado (CSR) para obtener un nuevo certificado.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- CIMC 1.0 o posterior

- Openssl

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El certificado se puede cargar en Cisco Integrated Management Controller (CIMC) para sustituir el certificado de servidor actual. El certificado de servidor puede estar firmado por una autoridad de certificación pública (CA), como Verisign, o por su propia autoridad de certificación. La longitud de la clave del certificado generado es de 2048 bits.

Configurar

| Paso 1. |

Genere la CSR desde el CIMC. |

| Paso 2. |

Envíe el archivo CSR a una CA para firmar el certificado. Si su organización genera sus propios certificados autofirmados, puede utilizar el archivo CSR para generar un certificado autofirmado. |

| Paso 3. |

Cargue el nuevo certificado en el CIMC. |

Nota: El certificado cargado debe crearse a partir de una CSR generada por el CIMC. No cargue un certificado que no haya sido creado por este método.

Generar CSR

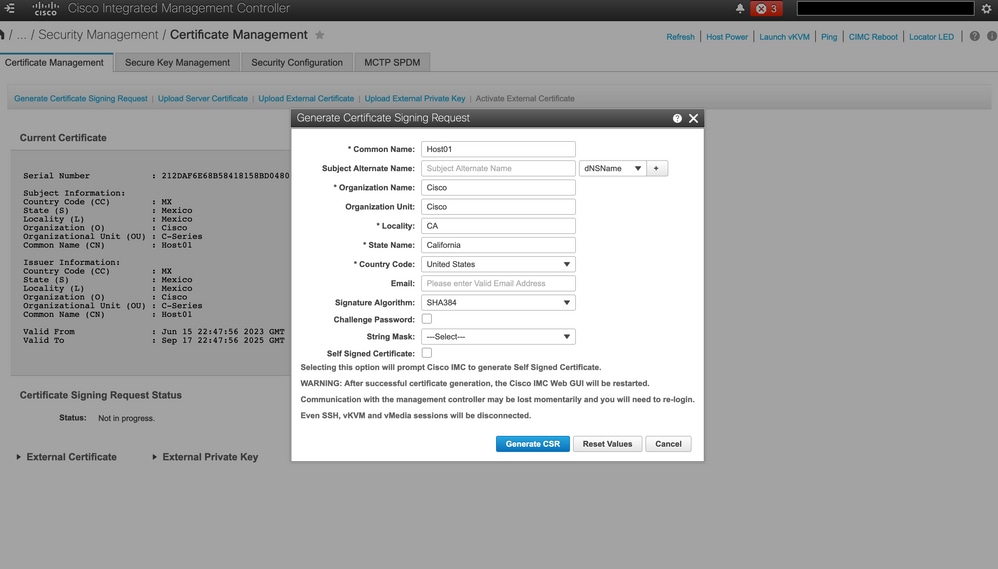

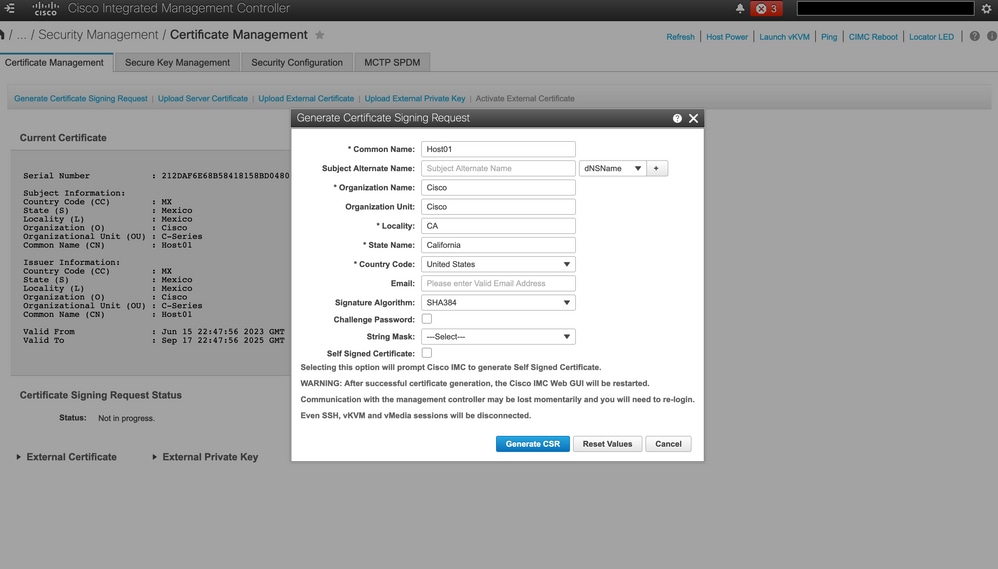

Vaya a la pestaña Admin > Security Management > Certificate Management > Generate Certificate Signing Request (CSR) y rellene los detalles marcados con un *.

Además, consulte la guía Generación de una Solicitud de Firma de Certificado.

![]()

Precaución: Utilice el nombre alternativo del sujeto para especificar nombres de host adicionales para este servidor. Si no se configura dNSName o se excluye del certificado cargado, los navegadores pueden bloquear el acceso a la interfaz de Cisco IMC.

Pasos Siguientes?

Realice estas tareas:

-

Si no desea obtener un certificado de una autoridad de certificación pública y si su organización no tiene su propia autoridad de certificación, puede permitir que CIMC genere internamente un certificado autofirmado de la CSR y lo cargue inmediatamente en el servidor. Marque la casilla Certificado autofirmado para realizar esta tarea.

-

Si su organización utiliza sus propios certificados autofirmados, copie el resultado del comando desde -----BEGIN ...para END CERTIFICATE REQUEST----- y péguelo en un archivo denominado csr.txt. Introduzca el archivo CSR en el servidor de certificados para generar un certificado autofirmado.

-

Si obtiene un certificado de una autoridad de certificación pública, copie el resultado del comando desde -----BEGIN ... para END CERTIFICATE REQUEST----- y péguelo en un archivo denominado csr.txt. Envíe el archivo CSR a la autoridad de certificación para obtener un certificado firmado. Asegúrese de que el certificado es del tipo Servidor.

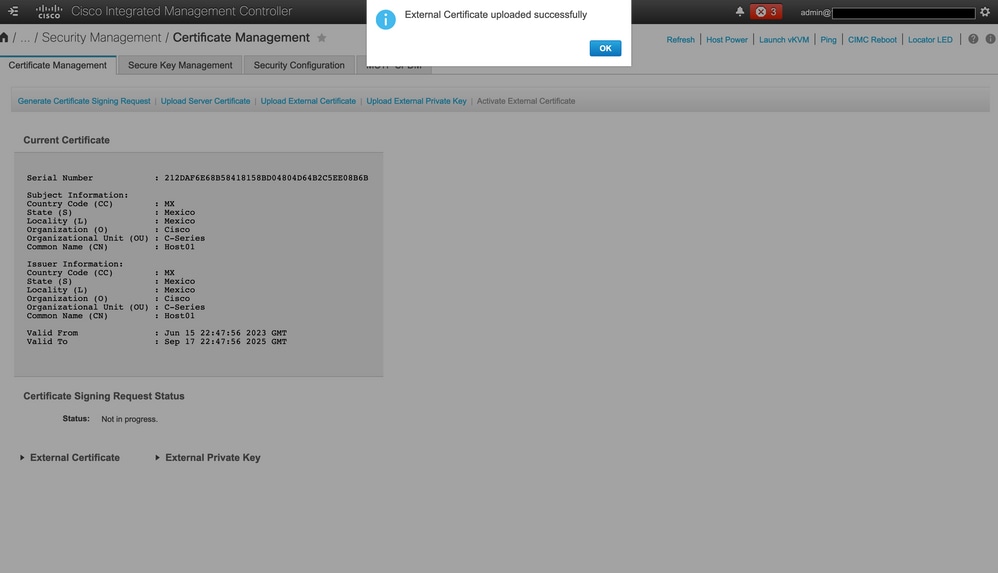

Nota: Después de generar correctamente el certificado, se reinicia la GUI web de Cisco IMC. La comunicación con el controlador de administración se puede perder momentáneamente y es necesario volver a iniciar sesión.

Si no utilizó la primera opción, en la que CIMC genera y carga internamente un certificado autofirmado, debe crear un nuevo certificado autofirmado y cargarlo en CIMC.

Crear certificado con firma automática

Como alternativa a una CA pública y firmar un certificado de servidor, utilice su propia CA y firme sus propios certificados. Esta sección muestra comandos para crear una CA y generar un certificado de servidor con el certificado de servidor OpenSSL. Para obtener información detallada sobre OpenSSL, vea OpenSSL.

Paso 1. Genere la clave privada RSA como se muestra en la imagen.

[root@redhat ~]# openssl genrsa -out ca.key 1024

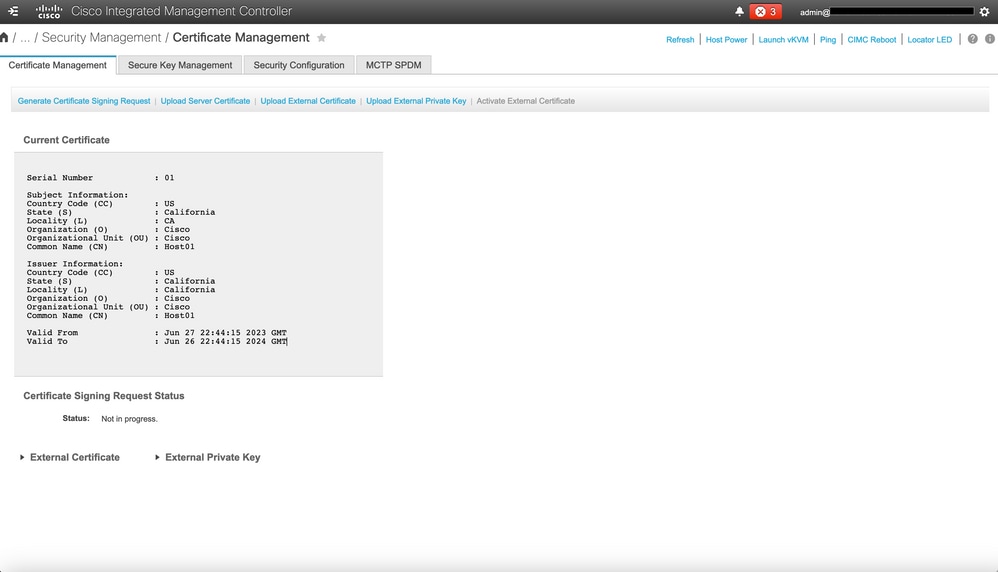

Paso 2. Genere un nuevo certificado autofirmado como se muestra en la imagen.

[root@redhat ~]# openssl req -new -x509 -days 1095 -key ca.key -out ca.crt

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:US

State or Province Name (full name) []:California

Locality Name (eg, city) [Default City]:California

Organization Name (eg, company) [Default Company Ltd]:Cisco

Organizational Unit Name (eg, section) []:Cisco

Common Name (eg, your name or your server's hostname) []:Host01

Email Address []:

[root@redhat ~]#

Paso 3. Asegúrese de que el tipo de certificado sea servidor, como se muestra en la imagen.

[root@redhat ~]# echo "nsCertType = server" > openssl.conf

Paso 4. Indica a la CA que utilice el archivo CSR para generar un certificado de servidor, como se muestra en la imagen.

[root@redhat ~]# openssl x509 -req -days 365 -in csr.txt -CA ca.crt -set_serial 01 -CAkey ca.key -out server.crt -extfile openssl.conf

Paso 5. Compruebe si el certificado generado es del tipo Servidor como se muestra en la imagen.

[root@redhat ~]# openssl x509 -in server.crt -purpose

Certificate purposes:

SSL client : No

SSL client CA : No

SSL server : Yes

SSL server CA : No

Netscape SSL server : Yes

Netscape SSL server CA : No

S/MIME signing : No

S/MIME signing CA : No

S/MIME encryption : No

S/MIME encryption CA : No

CRL signing : Yes

CRL signing CA : No

Any Purpose : Yes

Any Purpose CA : Yes

OCSP helper : Yes

OCSP helper CA : No

Time Stamp signing : No

Time Stamp signing CA : No

-----BEGIN CERTIFICATE-----

MIIDFzCCAoCgAwIBAgIBATANBgkqhkiG9w0BAQsFADBoMQswCQYDVQQGEwJVUzET

MBEGA1UECAwKQ2FsaWZvcm5pYTETMBEGA1UEBwwKQ2FsaWZvcm5pYTEOMAwGA1UE

CgwFQ2lzY28xDjAMBgNVBAsMBUNpc2NvMQ8wDQYDVQQDDAZIb3N0MDEwHhcNMjMw

NjI3MjI0NDE1WhcNMjQwNjI2MjI0NDE1WjBgMQswCQYDVQQGEwJVUzETMBEGA1UE

CAwKQ2FsaWZvcm5pYTELMAkGA1UEBwwCQ0ExDjAMBgNVBAoMBUNpc2NvMQ4wDAYD

VQQLDAVDaXNjbzEPMA0GA1UEAwwGSG9zdDAxMIIBIjANBgkqhkiG9w0BAQEFAAOC

AQ8AMIIBCgKCAQEAuhJ5OVOO4MZNV3dgQwOMns9sgzZwjJS8LvOtHt+GA4uzNf1Z

WKNyZbzD/yLoXiv8ZFgaWJbqEe2yijVzEcguZQTGFRkAWmDecKM9Fieob03B5FNt

pC8M9Dfb3YMkIx29abrZKFEIrYbabbG4gQyfzgOB6D9CK1WuoezsE7zH0oJX4Bcy

ISE0RsOd9bsXvxyLk2cauS/zvI9hvrWW9P/Og8nF3Y+PGtm/bnfodEnNWFWPLtvF

dGuG5/wBmmMbEb/GbrH9uVcy0z+3HReDcQ+kJde7PoFK3d6Z0dkh7Mmtjpvk5ucQ

NgzaeoCDL0Bn+Zl0800/eciSCsGIJKxYD/FYlQIDAQABo1UwUzARBglghkgBhvhC

AQEEBAMCBkAwHQYDVR0OBBYEFEJ2OTeuP27jyCJRiAKKfflNc0hbMB8GA1UdIwQY

MBaAFA4QR965FinE4GrhkiwRV62ziPj/MA0GCSqGSIb3DQEBCwUAA4GBAJuL/Bej

DxenfCt6pBA7O9GtkltWUS/rEtpQX190hdlahjwbfG/67MYIpIEbidL1BCw55dal

LI7sgu1dnItnIGsJIlL7h6IeFBu/coCvBtopOYUanaBJ1BgxBWhT2FAnmB9wIvYJ

5rMx95vWZXt3KGE8QlP+eGkmAHWA8M0yhwHa

-----END CERTIFICATE-----

[root@redhat ~]#

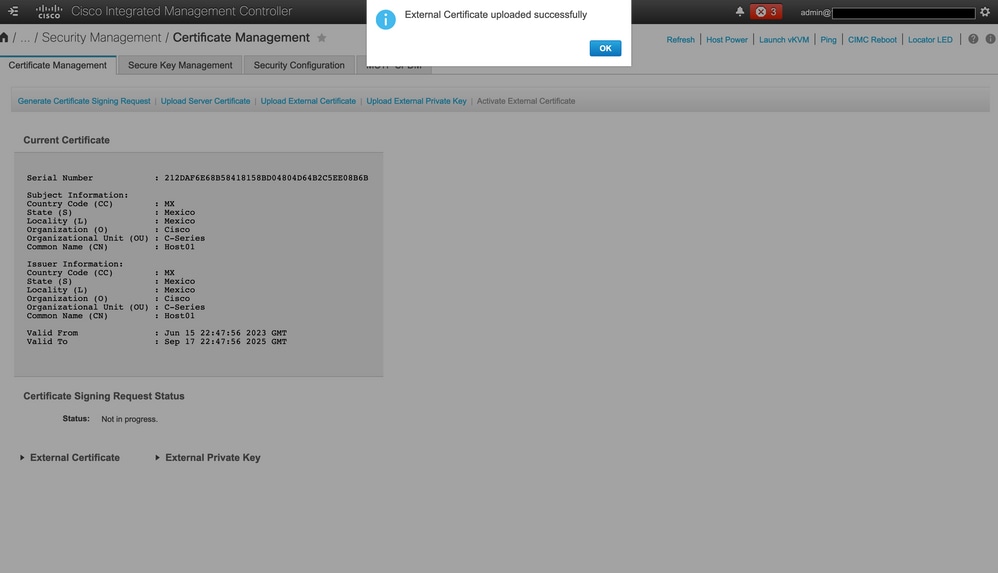

Paso 6. Cargue el certificado de servidor como se muestra en la imagen.

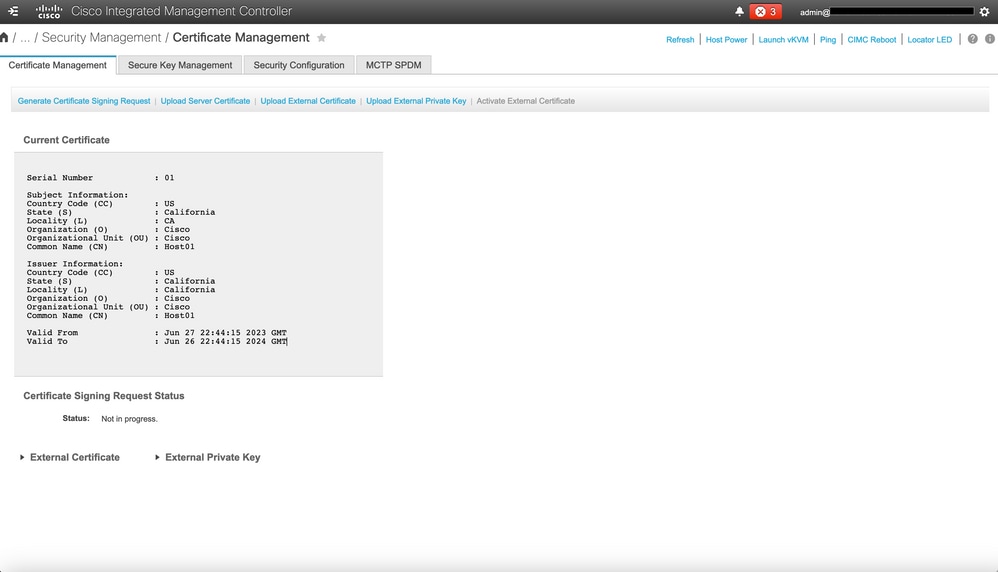

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Navegue hasta Admin > Certificate Management y verifique el Certificado actual como se muestra en la imagen.

Troubleshoot

Actualmente, no hay información específica disponible sobre cómo solucionar los problemas de esta configuración.

Información Relacionada

Comentarios

Comentarios