Configuración de VLAN privada y Cisco UCS anterior a la 2.2(2C)

Opciones de descarga

-

ePub (1.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la compatibilidad con VLAN privada (PVLAN) en Cisco Unified Computing System (UCS), una función introducida en la versión 1.4 de Cisco UCS Manager (UCSM). También detalla las características, las advertencias y la configuración cuando se utilizan las PVLAN en un entorno UCS.

ESTE DOCUMENTO ESTÁ DESTINADO A UTILIZARSE CON UCSM VERSIÓN 2.2(2C) Y VERSIONES ANTERIORES. En las versiones posteriores a la versión 2.2(2C), se han realizado cambios en UCSM y se admite ESXi DVS. También hay cambios en cómo funciona el etiquetado para la NIC PVLAN.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- UCS

- Cisco Nexus 1000 V (N1K)

- VMware

- Switching de capa 2 (L2)

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Teoría

Una VLAN privada es una VLAN configurada para el aislamiento de L2 de otros puertos dentro de la misma VLAN privada. Los puertos que pertenecen a una PVLAN se asocian con un conjunto común de VLAN de soporte, que se utilizan para crear la estructura PVLAN.

Hay tres tipos de puertos PVLAN:

- Un puerto promiscuo se comunica con todos los otros puertos PVLAN y es el puerto utilizado para comunicarse con los dispositivos fuera de la PVLAN.

- Un puerto aislado tiene separación L2 completa (incluyendo difusiones) de otros puertos dentro de la misma PVLAN con la excepción del puerto promiscuo.

- Un puerto de comunidad puede comunicarse con otros puertos en la misma PVLAN así como con el puerto promiscuo. Los puertos comunitarios están aislados en L2 de los puertos de otras comunidades o de los puertos PVLAN aislados. Las transmisiones se propagan solamente a otros puertos de la comunidad y al puerto promiscuo.

Consulte RFC 5517, VLAN Privadas de Cisco Systems: Seguridad escalable en un entorno de varios clientes para comprender la teoría, el funcionamiento y los conceptos de las PVLAN.

Implementación de PVLAN en UCS

UCS se parece mucho a la arquitectura Nexus 5000/2000, donde Nexus 5000 es análogo a UCS 6100 y Nexus 2000 a los Fabric Extenders UCS 2104.

Muchas limitaciones de la funcionalidad PVLAN en UCS se deben a las limitaciones de la implementación de Nexus 5000/2000.

Los puntos importantes que debe recordar son:

- UCS solo admite puertos aislados. Con el N1K incorporado, puede utilizar VLAN comunitarias, pero el puerto promiscuo también debe estar en el N1K.

- No hay soporte para puertos/troncos promiscuos, puertos/troncos de comunidad o troncos aislados.

- Los puertos promiscuos deben estar fuera del dominio UCS, como un switch/router ascendente o un N1K descendente.

Objetivo

Este documento abarca varias configuraciones diferentes disponibles para PVLAN con UCS:

- PVLAN aislada con puerto promiscuo en un dispositivo ascendente.

- PVLAN aislada en N1K con puerto promiscuo en un dispositivo ascendente.

- PVLAN aislada en N1K con puerto promiscuo en el perfil de puerto de enlace ascendente N1K

- PVLAN comunitaria en N1K con puerto promiscuo en el perfil de puerto de enlace ascendente N1K.

- PVLAN aislada en el puerto promiscuo del switch virtual distribuido (DVS) de VMware en el DVS.

- PVLAN comunitaria en el puerto promiscuo del switch DVS de VMware en el DVS.

Configurar

Diagramas de la Red

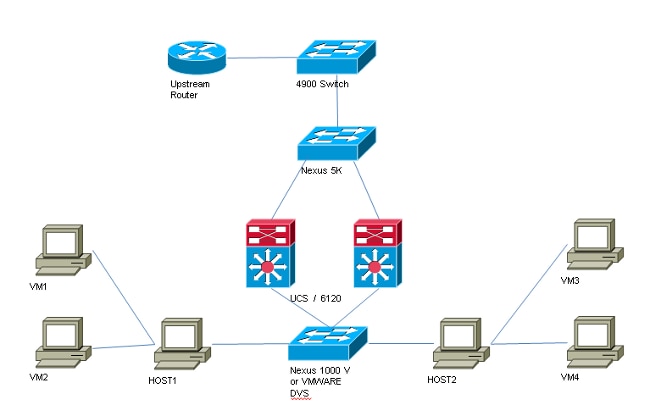

La topología para todos los ejemplos con un switch distribuido es:

La topología para todos los ejemplos sin switch distribuido es:

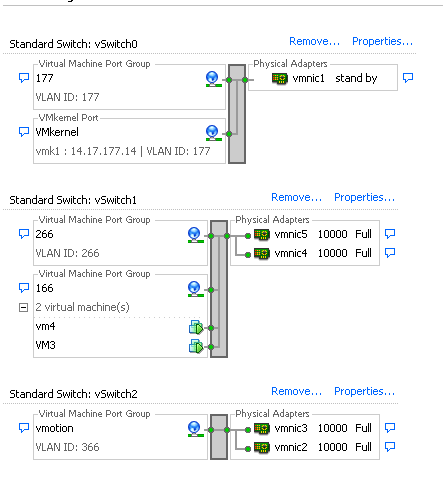

PVLAN en vSwitch: PVLAN aislada con puerto promiscuo en un dispositivo ascendente

En esta configuración, está pasando el tráfico PVLAN a través de UCS a un puerto promiscuo que es ascendente. Dado que no puede enviar tanto VLAN primarias como secundarias en la misma vNIC, necesita una vNIC para cada blade para cada PVLAN, a fin de transportar el tráfico PVLAN.

Configuración en UCS

Este procedimiento describe cómo crear tanto la VLAN primaria como cualquier VLAN aislada.

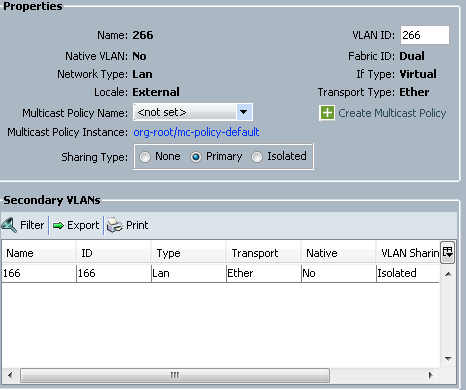

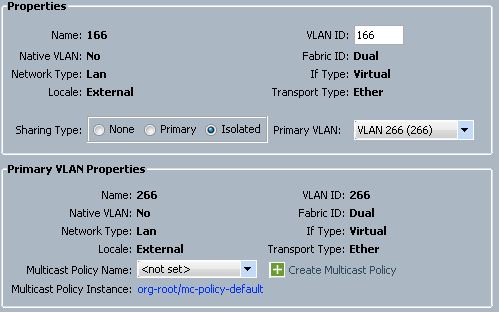

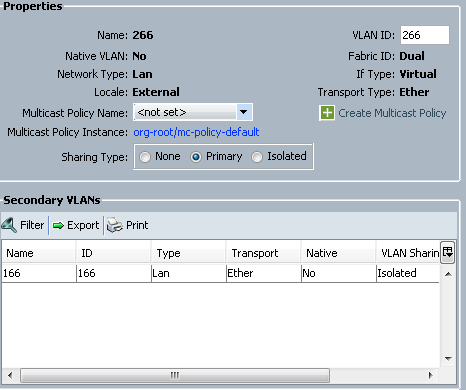

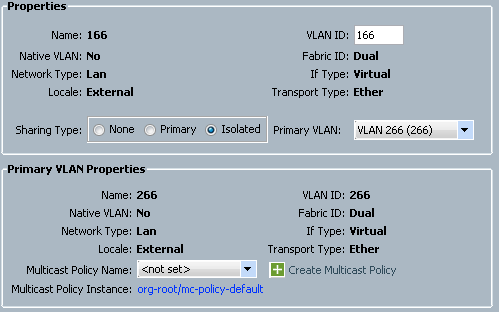

Nota: Este ejemplo utiliza 266 como primario y 166 como aislado; el sitio determinará los ID de VLAN.

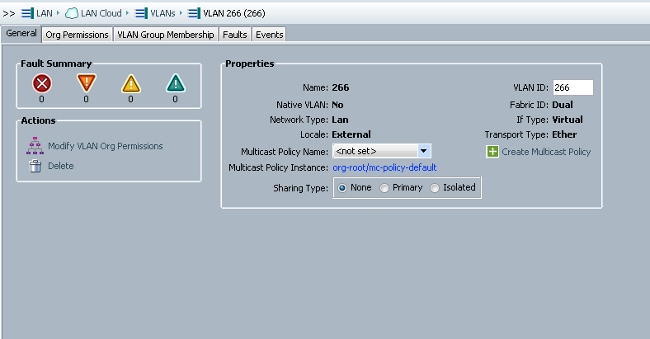

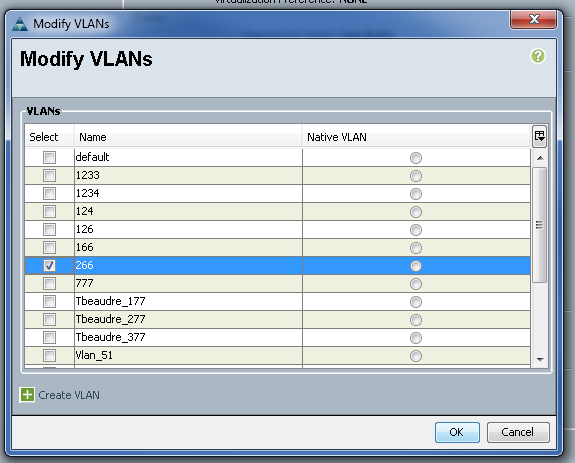

- Para crear la VLAN principal, haga clic en Primary como el Tipo de uso compartido, e ingrese un VLAN ID de 266:

- Para crear la VLAN aislada, haga clic en Aislada como el Tipo de uso compartido, ingrese un ID de VLAN de 166 y elija VLAN 266 (266) como la VLAN principal:

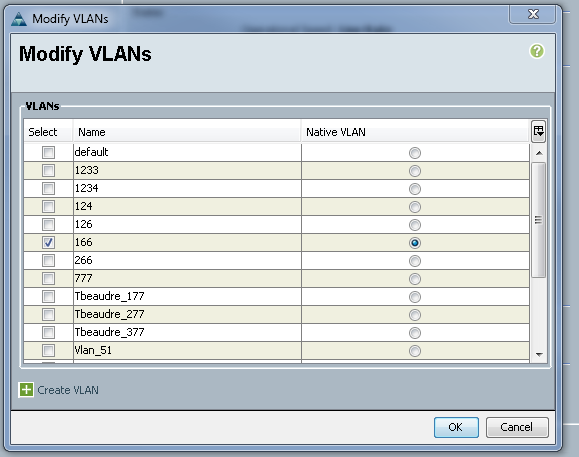

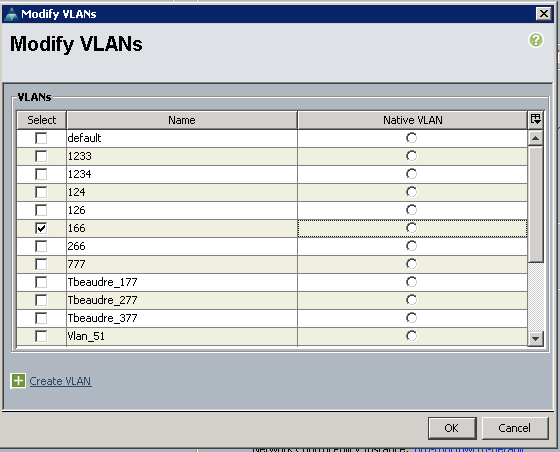

- Para agregar la VLAN a la vNIC, haga clic en la casilla de verificación Select para VLAN 166 y haga clic en el botón de radio Native VLAN asociado.

Solo se agrega la VLAN aislada, debe configurarse como principal y solo puede haber una para cada vNIC. Debido a que la VLAN nativa se define aquí, no configure el etiquetado de VLAN en los grupos de puertos de VMware.

Configuración de dispositivos ascendentes

Estos procedimientos describen cómo configurar un Nexus 5K para pasar la PVLAN a través de un switch ascendente 4900 donde se encuentra el puerto promiscuo. Aunque esto no sea necesario en todos los entornos, utilice esta configuración en caso de que deba pasar la PVLAN a través de otro switch.

En el Nexus 5K, introduzca estos comandos y compruebe la configuración del enlace ascendente:

- Active la función PVLAN:

Nexus5000-5(config)# feature private-vlan

[an error occurred while processing this directive] - Agregue las VLAN como principales y aisladas:

Nexus5000-5(config)# vlan 166

[an error occurred while processing this directive]

Nexus5000-5(config-vlan)# private-vlan isolated

Nexus5000-5(config-vlan)# vlan 266

Nexus5000-5(config-vlan)# private-vlan primary - Asocie la VLAN 266 con la VLAN 166 aislada:

Nexus5000-5(config-vlan)# private-vlan association 166

[an error occurred while processing this directive] - Asegúrese de que todos los links ascendentes estén configurados para realizar el enlace troncal de las VLAN:

- interfaz Ethernet1/1

- description Conexión a 4900

- switchport mode trunk

- speed 1000

- interface Ethernet1/3

- description Conexión al puerto FIB 5

- switchport mode trunk

- speed 1000

- interface Ethernet1/4

- description Conexión al puerto FIA 5

- switchport mode trunk

- speed 1000

En el switch 4900, siga estos pasos y configure el puerto promiscuo. La PVLAN termina en el puerto promiscuo.

- Active la función PVLAN si es necesario.

- Cree y asocie las VLAN tal y como se hace en el Nexus 5000.

- Cree el puerto promiscuo en el puerto de salida del switch 4900. A partir de este punto, los paquetes de VLAN 166 se ven en VLAN 266 en este caso.

Switch(config-if)#switchport mode trunk

[an error occurred while processing this directive]

switchport private-vlan mapping 266 166

switchport mode private-vlan promiscuous

En el router ascendente, cree una subinterfaz para la VLAN 266 solamente. En este nivel, los requisitos dependen de la configuración de red que esté utilizando:

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- IP address 209.165.200.225 255.255.255.224

Resolución de problemas

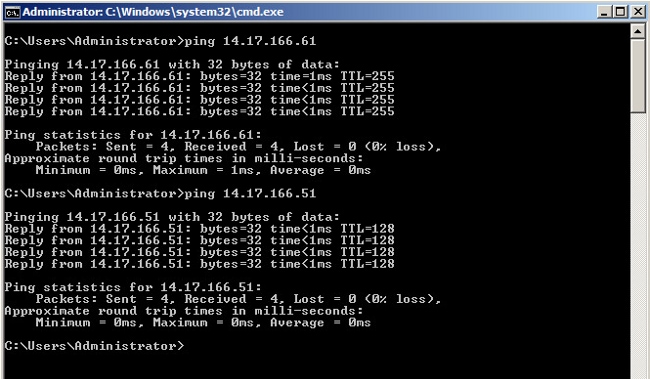

Este procedimiento describe cómo probar la configuración.

- Configure la interfaz virtual (SVI) del switch en cada switch, lo que le permite hacer ping a la SVI desde la PVLAN:

(config)# interface vlan 266

[an error occurred while processing this directive]

(config-if)# ip address 209.165.200.225 255.255.255.224

(config-if)# private-vlan mapping 166

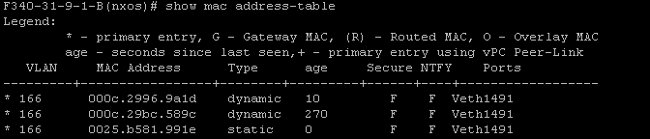

(config-if)# no shut - Verifique las tablas de direcciones MAC para ver dónde se aprende su MAC. En todos los switches, el MAC debe estar en la VLAN aislada excepto en el switch con el puerto promiscuo. En el switch promiscuo, observe que el MAC está en la VLAN principal.

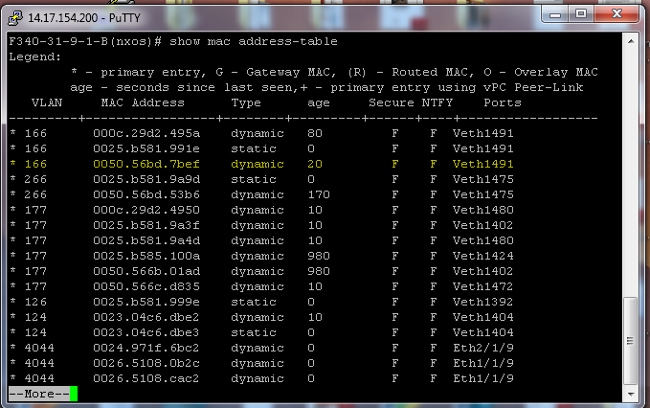

- En Fabric Interconnect, la dirección MAC 0050.56bd.7bef se aprende en Veth1491:

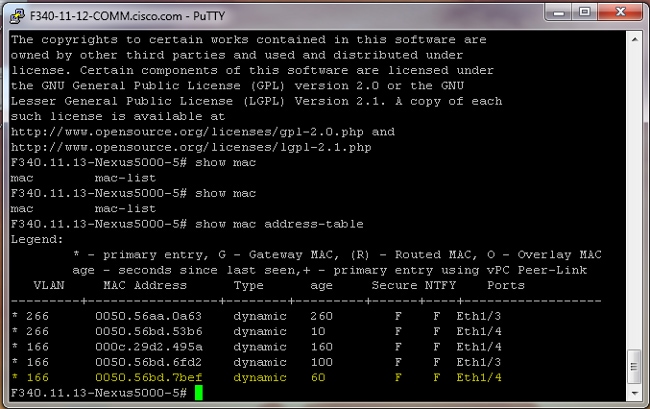

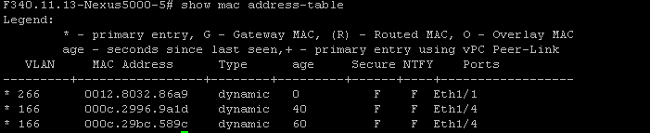

- En el Nexus 5K, la dirección MAC 0050.56bd.7bef se aprende en Eth1/4:

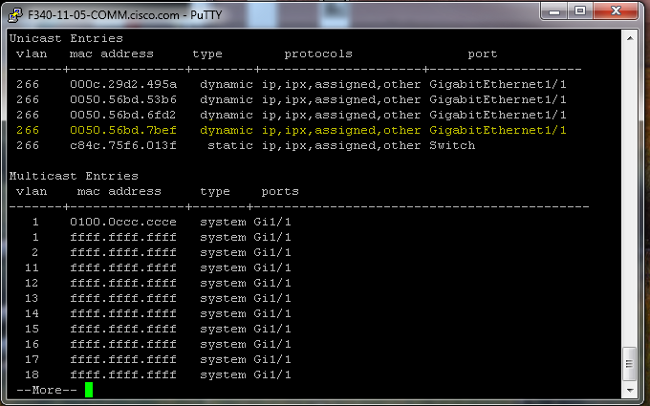

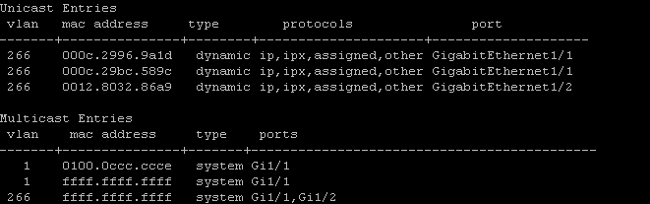

- En el switch 4900, la dirección MAC 0050.56bd.7bef se aprende en GigabitEthernet1/1:

- En Fabric Interconnect, la dirección MAC 0050.56bd.7bef se aprende en Veth1491:

En esta configuración, los sistemas en esta VLAN aislada no pueden comunicarse entre sí, pero pueden comunicarse con otros sistemas a través del puerto promiscuo en el switch 4900. Un problema es cómo configurar los dispositivos de flujo descendente. En este caso, está utilizando VMware y dos hosts.

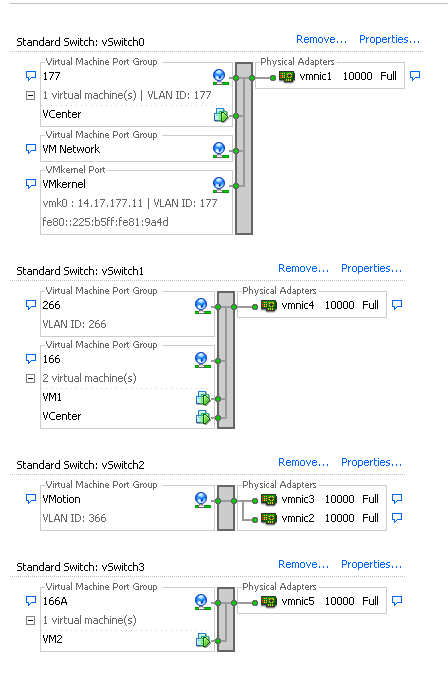

Recuerde que debe utilizar una vNIC para cada PVLAN. Estas vNIC se presentan a VMware vSphere ESXi y, a continuación, puede crear grupos de puertos y tener invitados para estos grupos de puertos.

Si se agregan dos sistemas al mismo grupo de puertos en el mismo switch, pueden comunicarse entre sí porque sus comunicaciones se conmutan localmente en el vSwitch. En este sistema, hay dos servidores blade con dos hosts cada uno.

En el primer sistema, se han creado dos grupos de puertos diferentes: uno llamado 166 y otro llamado 166A. Cada uno está conectado a una única NIC, que se configura en la VLAN aislada en UCS. Actualmente sólo hay un invitado para cada grupo de puertos. En este caso, dado que están separados en ESXi, no pueden comunicarse entre sí.

En el segundo sistema, sólo hay un grupo de puertos denominado 166. Hay dos invitados en este grupo de puertos. En esta configuración, VM3 y VM4 pueden comunicarse entre sí aunque no desee que esto suceda. Para corregir esto, debe configurar una única NIC para cada máquina virtual (VM) que esté en la VLAN aislada y, a continuación, crear un grupo de puertos conectado a esa vNIC. Una vez configurado, coloque sólo un invitado en el grupo de puertos. Esto no es un problema con una instalación Windows sin software específico porque no tiene estos vSwitches subyacentes.

PVLAN aislada en N1K con puerto promiscuo en un dispositivo ascendente

En esta configuración, está pasando el tráfico PVLAN a través de un N1K y luego el UCS a un puerto promiscuo que es ascendente. Debido a que no puede enviar las VLAN primarias y secundarias en la misma vNIC, necesita una vNIC para cada enlace ascendente PVLAN para transportar el tráfico PVLAN.

Configuración en UCS

Este procedimiento describe cómo crear tanto la VLAN primaria como cualquier VLAN aislada.

Nota: Este ejemplo utiliza 266 como primario y 166 como aislado; el sitio determinará los ID de VLAN.

- Para crear la VLAN principal, haga clic en Primary como el Tipo de uso compartido:

- Para crear la VLAN aislada, haga clic en Aislado como el tipo de uso compartido:

- Para agregar la VLAN a la vNIC, haga clic en la casilla de verificación Select para la VLAN 166. La VLAN 166 no tiene seleccionada la VLAN nativa.

Solo se agrega la VLAN aislada, no se debe establecer como nativa y solo puede haber una para cada vNIC. Debido a que la VLAN nativa no está definida aquí, etiquete la VLAN nativa en el N1K. La opción de etiquetar una VLAN nativa no está disponible en VMware DVS, por lo que no se admite en DVS.

Configuración de dispositivos ascendentes

Estos procedimientos describen cómo configurar un Nexus 5K para pasar la PVLAN a través de un switch ascendente 4900 donde se encuentra el puerto promiscuo. Aunque esto no sea necesario en todos los entornos, utilice esta configuración en caso de que deba pasar la PVLAN a través de otro switch.

En el Nexus 5K, introduzca estos comandos y compruebe la configuración del enlace ascendente:

- Active la función PVLAN:

Nexus5000-5(config)# feature private-vlan

[an error occurred while processing this directive] - Agregue las VLAN como principales y aisladas:

Nexus5000-5(config)# vlan 166

[an error occurred while processing this directive]

Nexus5000-5(config-vlan)# private-vlan isolated

Nexus5000-5(config-vlan)# vlan 266

Nexus5000-5(config-vlan)# private-vlan primary - Asocie la VLAN 266 con la VLAN 166 aislada:

Nexus5000-5(config-vlan)# private-vlan association 166

[an error occurred while processing this directive] - Asegúrese de que todos los links ascendentes estén configurados para realizar el enlace troncal de las VLAN:

- interfaz Ethernet1/1

- description Conexión a 4900

- switchport mode trunk

- speed 1000

- interface Ethernet1/3

- description Conexión al puerto FIB 5

- switchport mode trunk

- speed 1000

- interface Ethernet1/4

- description Conexión al puerto FIA 5

- switchport mode trunk

- speed 1000

En el switch 4900, siga estos pasos y configure el puerto promiscuo. La PVLAN termina en el puerto promiscuo.

- Active la función PVLAN si es necesario.

- Cree y asocie las VLAN tal y como se hace en el Nexus 5000.

- Cree el puerto promiscuo en el puerto de salida del switch 4900. A partir de este punto, los paquetes de VLAN 166 se ven en VLAN 266 en este caso.

Switch(config-if)#switchport mode trunk

[an error occurred while processing this directive]

switchport private-vlan mapping 266 166

switchport mode private-vlan promiscuous

En el router ascendente, cree una subinterfaz para la VLAN 266 solamente. En este nivel, los requisitos dependen de la configuración de red que utilice:

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- IP address 209.165.200.225 255.255.255.224

Configuración de N1K

Este procedimiento describe cómo configurar el N1K como un trunk estándar, no como un trunk PVLAN.

- Cree y asocie las VLAN tal y como se hace en el Nexus 5000. Consulte la sección Configuración de Dispositivos Ascendentes para obtener más información.

- Cree un perfil de puerto de enlace ascendente para el tráfico PVLAN:

Switch(config)#port-profile type ethernet pvlan_uplink

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode trunk

Switch(config-port-prof)# switchport trunk allowed vlan 166,266

Switch(config-port-prof)# switchport trunk native vlan 266 <-- This is necessary to handle

traffic coming back from the promiscuous port.

Switch(config-port-prof)# channel-group auto mode on mac-pinning

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Cree el grupo de puertos para la VLAN aislada; cree un puerto de host PVLAN con la asociación de host para las VLAN primarias y aisladas:

Switch(config)# port-profile type vethernet pvlan_guest

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan host

Switch(config-port-prof)# switchport private-vlan host-association 266 166

Switch(config-port-prof)# no shut

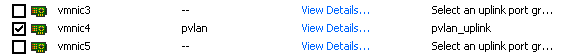

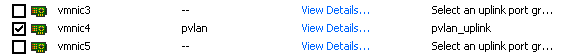

Switch(config-port-prof)# state enabled - En el vCenter, agregue la vNIC adecuada al enlace ascendente PVLAN. Ésta es la vNIC a la que ha agregado la VLAN aislada en la configuración de UCS.

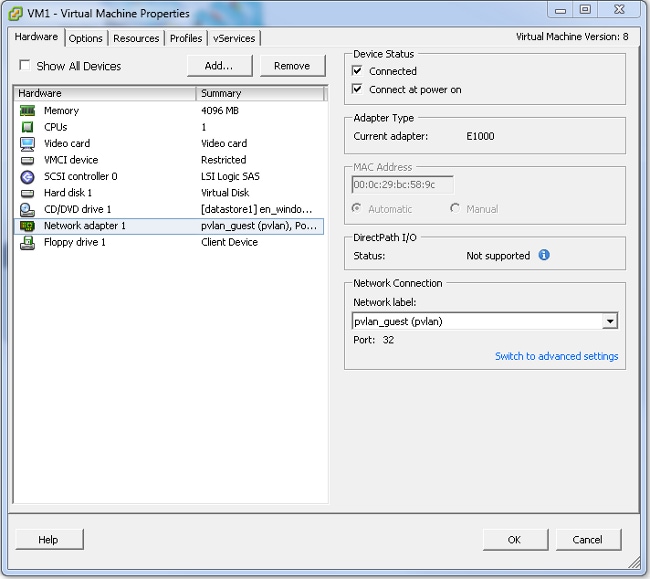

- Agregue la máquina virtual al grupo de puertos correcto:

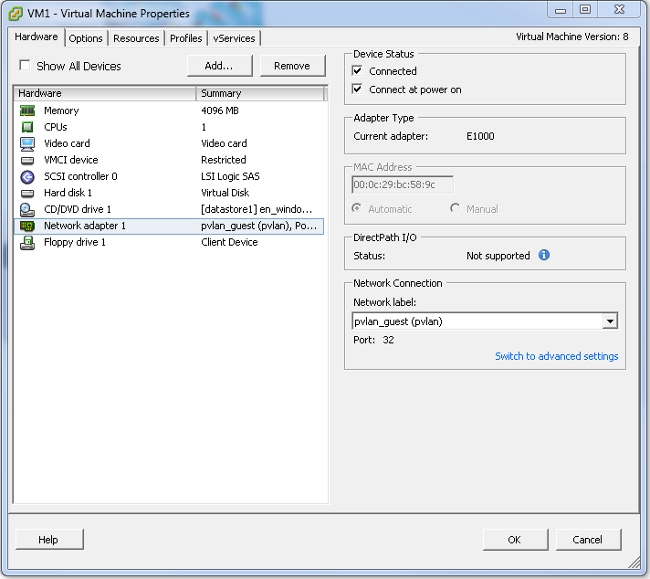

- En la ficha Hardware, haga clic en Network adapter 1.

- Elija pvlan_guest (pvlan) para la etiqueta Network en Network Connection:

Resolución de problemas

Este procedimiento describe cómo probar la configuración.

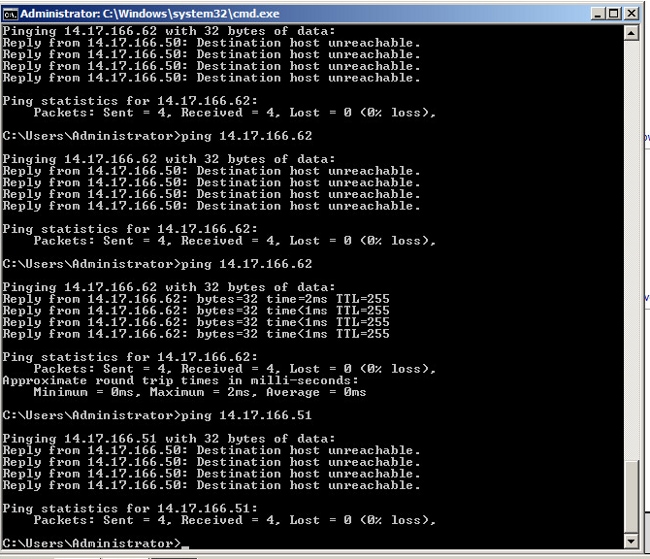

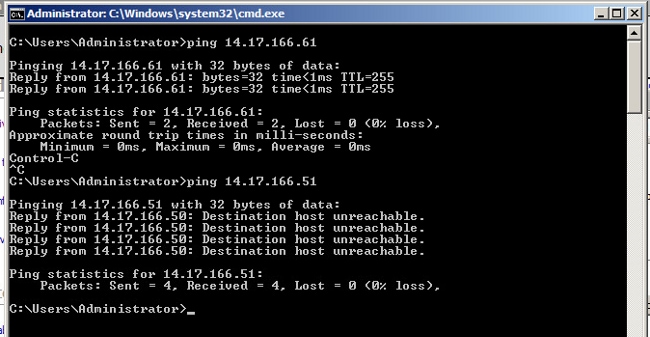

- Ejecute pings a otros sistemas configurados en el grupo de puertos, así como al router u otro dispositivo en el puerto promiscuo. Los ping al dispositivo que ha pasado el puerto promiscuo deberían funcionar, mientras que los que hacen ping a otros dispositivos en la VLAN aislada deberían fallar.

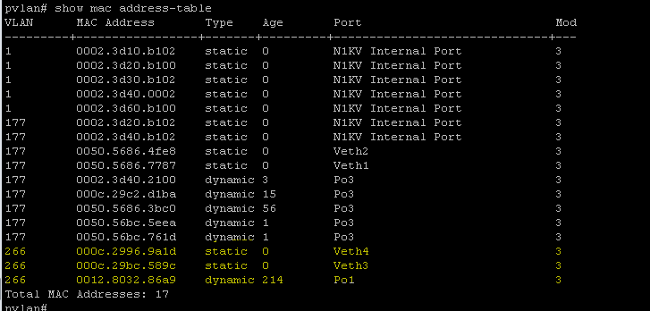

- En el N1K, las VM se enumeran en la VLAN principal; esto ocurre porque está en los puertos host PVLAN que están asociados a la PVLAN. Debido a cómo se aprenden las VM, asegúrese de no establecer la PVLAN como nativa en el sistema UCS. También tenga en cuenta que aprende el dispositivo ascendente del canal de puerto y que el dispositivo ascendente también se aprende en la VLAN primaria. Esto se debe aprender con este método, que es la razón por la que tiene la VLAN principal como la VLAN nativa en el link ascendente PVLAN.

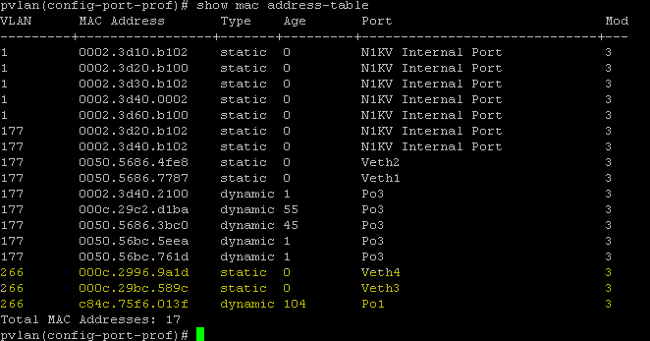

En esta captura de pantalla, los dos dispositivos en Veth3 y Veth 4 son las VM. El dispositivo en Po1 es el router ascendente que está más allá del puerto promiscuo.

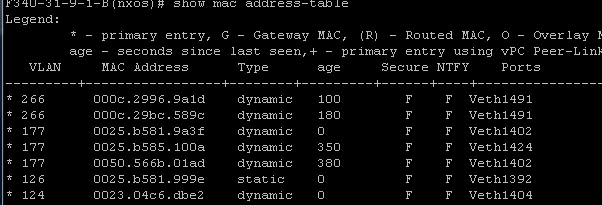

- En el sistema UCS, debería estar aprendiendo todos los MAC, para esta comunicación, en la VLAN aislada. No debería ver el flujo ascendente aquí:

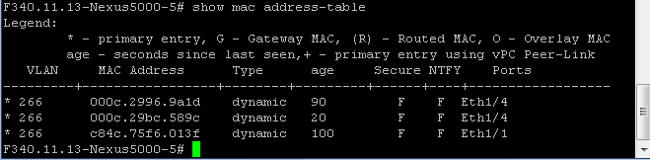

- En el Nexus 5000, las dos VM se encuentran en la VLAN aislada, mientras que el dispositivo ascendente se encuentra en la VLAN principal:

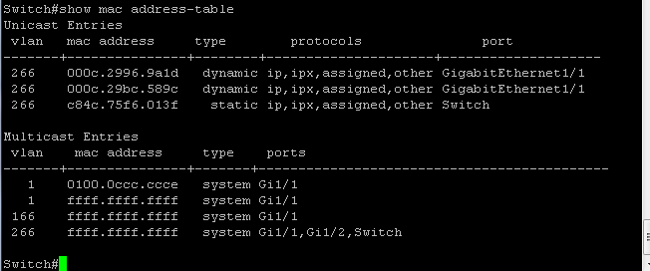

- En el switch 4900, donde está el puerto promiscuo, todo está en la VLAN principal:

PVLAN aislada en N1K con puerto promiscuo en el perfil de puerto de enlace ascendente N1K

En esta configuración, usted contiene el tráfico PVLAN al N1K con solamente la VLAN primaria utilizada en dirección ascendente.

Configuración en UCS

Este procedimiento describe cómo agregar la VLAN principal a la vNIC. No es necesario configurar la PVLAN porque solo necesita la VLAN principal.

Nota: Este ejemplo utiliza 266 como primario y 166 como aislado; el sitio determinará los ID de VLAN.

- Tenga en cuenta que el tipo de uso compartido es None.

- Haga clic en la casilla de verificación Select para VLAN 266 para agregar la VLAN principal a la vNIC. No lo establezca como nativo.

Configuración de dispositivos ascendentes

Estos procedimientos describen cómo configurar los dispositivos ascendentes. En este caso, los switches ascendentes solo necesitan puertos troncales, y solo necesitan VLAN troncal 266 porque es la única VLAN que ven los switches ascendentes.

En el Nexus 5K, introduzca estos comandos y compruebe la configuración del enlace ascendente:

- Agregue la VLAN como principal:

Nexus5000-5(config-vlan)# vlan 266

[an error occurred while processing this directive] - Asegúrese de que todos los links ascendentes estén configurados para realizar el enlace troncal de las VLAN:

- interfaz Ethernet1/1

- description Conexión a 4900

- switchport mode trunk

- speed 1000

- interface Ethernet1/3

- description Conexión al puerto FIB 5

- switchport mode trunk

- speed 1000

- interface Ethernet1/4

- description Conexión al puerto FIA 5

- switchport mode trunk

- speed 1000

En el switch 4900, siga estos pasos:

- Cree las VLAN utilizadas como principales en el N1K.

- Tronque todas las interfaces hacia y desde el switch 4900 para que se pase la VLAN.

En el router ascendente, cree una subinterfaz para la VLAN 266 solamente. En este nivel, los requisitos dependen de la configuración de red que utilice.

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- IP address 209.165.200.225 255.255.255.224

Configuración de N1K

Este procedimiento describe cómo configurar el N1K.

- Cree y asocie las VLAN:

Switch(config)# vlan 166

[an error occurred while processing this directive]

Switch(config-vlan)# private-vlan isolated

Switch(config-vlan)# vlan 266

Switch(config-vlan)# private-vlan primary

Switch(config-vlan)# private-vlan association 166 - Cree un perfil de puerto de enlace ascendente para el tráfico PVLAN con el puerto promiscuo anotado:

Switch(config)#port-profile type ethernet pvlan_uplink

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan trunk promiscuous

Switch(config-port-prof)# switchport private-vlan trunk allowed vlan 266 <-- Only need to

allow the primary VLAN

Switch(config-port-prof)# switchport private-vlan mapping trunk 266 166 <-- The VLANS must

be mapped at this point

Switch(config-port-prof)# channel-group auto mode on mac-pinning

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Cree el grupo de puertos para la VLAN aislada; cree un puerto de host PVLAN con la asociación de host para las VLAN primarias y aisladas:

Switch(config)# port-profile type vethernet pvlan_guest

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan host

Switch(config-port-prof)# switchport private-vlan host-association 266 166

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - En el vCenter, agregue la vNIC adecuada al enlace ascendente PVLAN. Ésta es la vNIC a la que ha agregado la VLAN aislada en la configuración de UCS.

- Agregue la máquina virtual al grupo de puertos correcto.

- En la ficha Hardware, haga clic en Network adapter 1.

- Elija pvlan_guest (pvlan) para la etiqueta Red en Conexión de red.

Resolución de problemas

Este procedimiento describe cómo probar la configuración.

- Ejecute pings a otros sistemas configurados en el grupo de puertos, así como al router u otro dispositivo en el puerto promiscuo. Los ping al dispositivo que ha pasado el puerto promiscuo deberían funcionar, mientras que los que hacen ping a otros dispositivos en la VLAN aislada deberían fallar.

- En el N1K, las VM se enumeran en la VLAN principal; esto ocurre porque está en los puertos host PVLAN que están asociados a la PVLAN. También tenga en cuenta que aprende el dispositivo ascendente del canal de puerto y que el dispositivo ascendente también se aprende en la VLAN primaria.

En esta captura de pantalla, los dos dispositivos en Veth3 y Veth 4 son las VM. El dispositivo en Po1 es el dispositivo ascendente que está más allá del puerto promiscuo.

- En el sistema UCS, debería estar aprendiendo todos los MAC, para esta comunicación, en la VLAN principal que utiliza en el N1K. No debería estar aprendiendo el flujo ascendente aquí:

- En el Nexus 5000, todos los MAC se encuentran en la VLAN principal seleccionada:

- En el switch 4900, todo está en la VLAN principal que ha seleccionado:

PVLAN comunitaria en N1K con puerto promiscuo en el perfil de puerto de enlace ascendente N1K

Esta es la única configuración admitida para la VLAN de comunidad con UCS.

Esta configuración es la misma que la configurada en la PVLAN aislada en N1K con puerto promiscuo en la sección N1K Uplink Port-Profile. La única diferencia entre comunidad y aislamiento es la configuración de la PVLAN.

Para configurar el N1K, cree y asocie las VLAN como hizo en el Nexus 5K:

Switch(config)# vlan 166[an error occurred while processing this directive]

Switch(config-vlan)# private-vlan community

Switch(config-vlan)# vlan 266

Switch(config-vlan)# private-vlan primary

Switch(config-vlan)# private-vlan association 16

El resto de la configuración es la misma que la PVLAN aislada en N1K con puerto promiscuo en el perfil de puerto de enlace ascendente N1K.

Una vez configurado, puede comunicarse con todas las VM conectadas al perfil de puerto vEthernet utilizado para la PVLAN.

Resolución de problemas

Este procedimiento describe cómo probar la configuración.

- Ejecute pings a otros sistemas configurados en el grupo de puertos, así como al router u otro dispositivo en el puerto promiscuo. Los ping más allá del puerto promiscuo y a otros sistemas de la comunidad deberían funcionar.

- El resto de la solución de problemas es igual que la PVLAN aislada.

PVLAN aislada y PVLAN comunitaria en el puerto promiscuo DVS de VMware en el DVS

Debido a los problemas de configuración tanto en DVS como en el sistema UCS, las PVLAN con DVS y UCS no son compatibles con versiones anteriores a la 2.2(2c).

Verificación

Actualmente no hay procedimientos de verificación disponibles para estas configuraciones.

Troubleshoot

En las secciones anteriores se proporciona información que puede utilizar para solucionar problemas de configuración.

La herramienta de interpretación de información de salida (disponible para clientes registrados únicamente) admite ciertos comandos show. Utilice la herramienta para ver una análisis de información de salida del comando show.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

17-Jun-2013

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Tommy Beard and Joseph RistainoCisco TAC Engineers.

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios