Configuran la integración de WSA con ISE para TrustSec Aware Services

Contenido

Introducción

Este documento describe cómo integrar Web Security Appliance (WSA) con Identity Services Engine (ISE). La versión 1.3 de ISE es compatible con una nueva API denominada pxGrid. Este protocolo moderno y flexible es compatible con la autenticación, el cifrado y los privilegios (grupos) para una fácil integración con otras soluciones de seguridad.

La versión 8.7 de WSA es compatible con el protocolo de pxGrid y puede recuperar la información de identidad del contexto desde ISE. Como resultado, WSA permite generar políticas en función de grupos de SrustSec Security Group Tag (SGT) recuperados desde ISE.

Prerequisites

Requirements

Cisco recomienda tener experiencia en configuración de Cisco ISE y conocimientos básicos en estos temas:

- Implementaciones de ISE y configuración de autorización

- Configuración de CLI de Adaptive Security Appliance (ASA) para acceso a TrustSec y VPN

- Configuración de WSA

- Comprensión básica de las implementaciones de TrustSec

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Microsoft Windows 7

- Cisco ISE Software Versión 1.3 y posteriores

- Cisco AnyConnect Mobile Security Versión 3.1 y posteriores

- Cisco ASA Versión 9.3.1 y posterior

- Cisco WSA Versión 8.7 y posterior

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Diagrama de red y flujo de tráfico

Las etiquetas SGT de TrustSec son asignadas por ISE a través de un servidor de autenticación para los diferentes tipos de usuario que tienen acceso a la red corporativa. Se trata de usuarios con conexión y sin conexión que se autentican a través de portales de invitados 802.1x o ISE. También se trata de usuarios VPN remotos que utilizar ISE para la autenticación.

Para WSA, no importa cómo haya tenido acceso el usuario a la red.

Este ejemplo presenta usuarios VPN remotos cerrando sesión en la ASA-VPN. A esos usuarios se les ha asignado una etiqueta SGT específica. Todo el tráfico HTTP hacia Internet será interceptado por ASA-FW (firewall) y redirigido a WSA para su inspección. WSA utiliza un perfil de identidad que permite clasificar a los usuarios según la etiqueta SGT y crear acceso o políticas de descodificación en función de eso.

El flujo detallado es:

- El usuario de AnyConnect VPN finaliza la sesión de Secure Sockets Layer (SSL) en ASA-VPN. ASA VPN está configurado para TrustSec y utiliza ISE para la autenticación de usuarios VPN. Al usuario autenticado se le asigna un valor de etiqueta SGT = 2 (nombre = IT). El usuario recibe una dirección IP de la red 172.16.32.0/24 (172.16.32.50 en este ejemplo).

- El usuario trata de tener acceso a la página web de Internet. ASA-FW está configurado para Web Cache Communication Protocol (WCCP), el cual redirecciona el tráfico a WSA.

- WSA está configurado para la integración de ISE. Utiliza pxGrid para descargar información de SIE: a la dirección IP del usuario 172.16.32.50 se le ha asignado la etiqueta SGT 2.

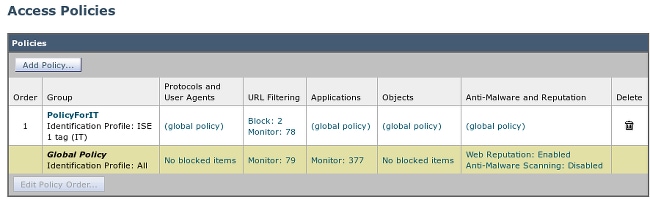

- WSA procesa la solicitud HTTP del usuario y se encuentra con la política de acceso PolicyForIT. Esa política está configurada para bloquear el tráfico en los sitios de deportes. Todos los usuarios (que no pertenecen a la SGT 2) se encuentran con la política de acceso predeterminada y tienen acceso total a los sitios de deportes.

ASA-VPN

Se trata de un gateway VPN configurado para TrustSec. La configuración detallada está fuera del ámbito de este documento. Consulte estos ejemplos:

- Ejemplo de configuración TrustSec de ASA y el Switch Catalyst Serie 3750X y guía de solución de problemas

- Clasificación de ASA versión 9.2 VPN SGT y ejemplo de configuración de aplicación

ASA-FW

El firewall ASA es responsable de la redirección de WCCP hacia WSA. Este dispositivo no es consciente de TrustSec.

interface GigabitEthernet0/0

nameif outside

security-level 100

ip address 172.16.33.110 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.32.110 255.255.255.0

access-list wccp-routers extended permit ip host 172.16.32.204 any

access-list wccp-redirect extended deny tcp any host 172.16.32.204

access-list wccp-redirect extended permit tcp any any eq www

access-list wccp-redirect extended permit tcp any any eq https

wccp 90 redirect-list wccp-redirect group-list wccp-routers

wccp interface inside 90 redirect in

ISE

ISE es un punto central en la implementación de TrustSec. Asigna etiquetas SGT a todos los usuarios que acceder y autenticarse en la red. Los pasos necesarios para la configuración básica se detallan en esta sección.

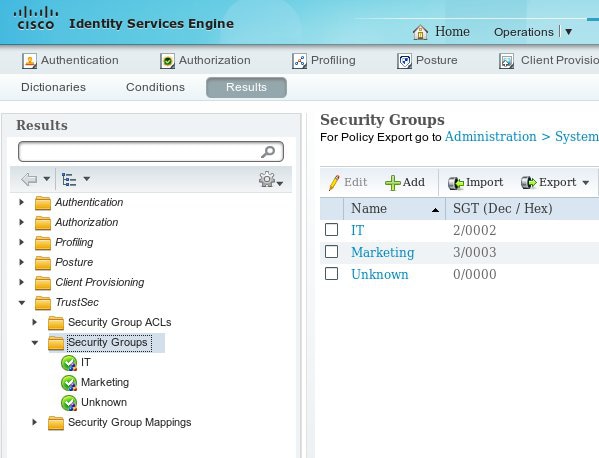

Paso 1. SGT para IT y otro grupo

Seleccione Policy (Política) > Results (Resultados) > Security Group Access (Acceso de Grupo de Seguridad) > Security Groups (Grupos de Seguridad) y cree la SGT:

Paso 2. Regla de autorización para acceso VPN que asigna SGT = 2 (IT)

Seleccione Policy (Pol{itica) > Authorization (Autorización) y cree una regla para acceso VPN remoto. Todas las conexiones VPN establecidas a través de ASA-VPN tendrán acceso total (PermitAccess) y se les asignar la etiqueta SGT 2 (IT).

Paso 3. Agregar dispositivo de red y generar archivo PAC para ASA-VPN

Para agregar ASA-VPN al dominio TrustSec es necesario generar el archivo proxy Auto Config (PAC) de forma manual. Ese archivo se importará en ASA.

Se puede configurar desde Administration (Administración) > Network Devices (Dispositivos de red). Después de agregar ASA, desplácese hasta la configuración de TrustSec y genere un archivo PAC. Los detalles para ello se describen en un documento separado (de referencia).

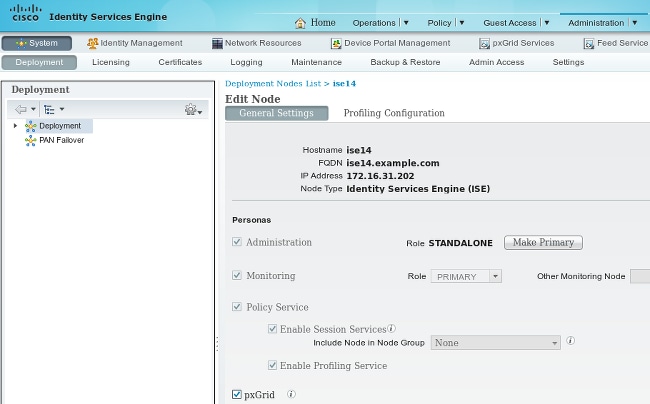

Paso 4. Habilitar función pxGrid

Seleccione Administration (Administración) > Deployment (Implementación) para habilitar la función pxGrid.

Paso 5. Generar Certificado de Administración y función pxGrid

El protocolo de pxGrid utiliza autenticación de certificados para el cliente y el servidor. Es muy importante configurar los certificados correctos tanto para ISE como para WSA. Ambos certificados deben incluir el Nombre de Dominio Completo (FQDN) en el Sujeto y las extensiones x509 para la Autenticación del Cliente y la Autenticación del Servidor. Asegúrese también de que el registro A de DNS se haya creado correctamente para ISE y WSA y que coincida con el FQDN.

Si ambos certificados están firmados por una Autoridad de Certificación (CA) diferente, es importante incluir los CA en un almacenamiento de confianza.

Para configurar los certificados, seleccione Administration (Administración) > Certificates (Certificados).

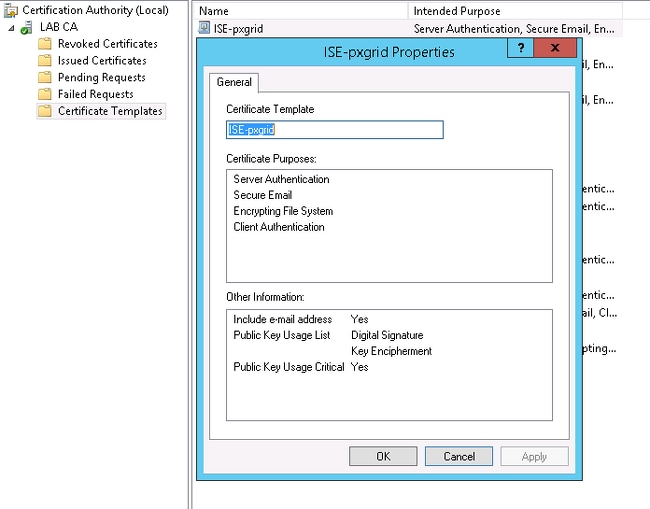

ISE puede generar una solicitud de firma de certificado (CSR) para cada función. Para la función pxGrid, exporte y firme la CSR con una CA externa.

En este ejemplo, se ha utilizado la CA de Microsoft con esta plantilla:

El resultado final sería similar a esto:

No olvide crear los registros A de DNS para ise14.example.com y pxgrid.example.com dirigidos a 172.16.31.202.

Paso 6. Registro automático de pxGrid

De forma predeterminada, ISE no registrará suscriptores a pxGrid de forma automática. El administrador debe aprobarlos manualmente. Esa configuración se debe modificar para la integración de WSA.

Seleccione Administration (Administración) > pxGrid Services (Servicios de pxGrid) y configure Enable Auto-Registration (Habilitar registro automático).

WSA

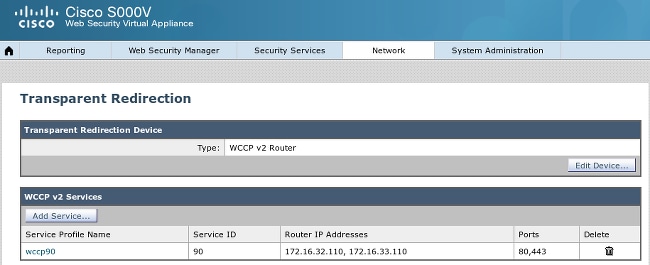

Paso 1. Redirección y modo transparente

En este ejemplo, WSA se configura solo con la interfaz de administración, el modo transparente y la redirección desde ASA:

Paso 2. Generación de certificados

WSA debe confiar en la CA para firmar todos los certificados. Seleccione Network (Red) > Certificate Management (Adminisración de Certificados) para agregar un certificado de CA:

También es necesario generar el certificado que WSA utilizará para autenticarse en pxGrid. Seleccione Network (Red) > Identity Services Engine (Motor de Servicios de Identidad) > WSA Client certificate (Certificado del Cliente WSA) para generar la CSR, firmarla con la plantilla de la CA correcta (ISE-pxgrid) y exportarla.

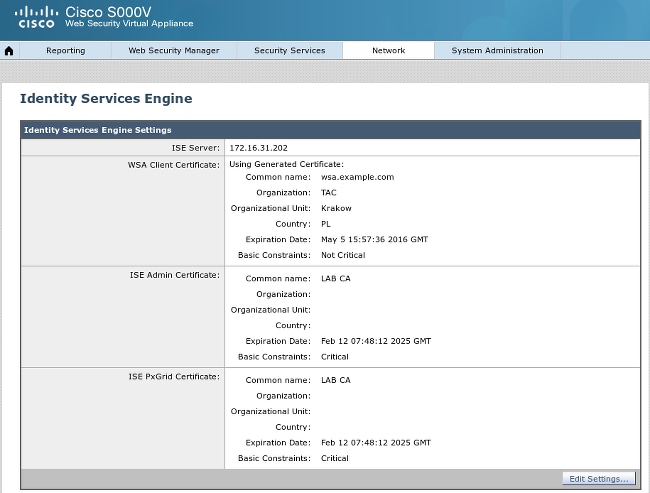

Además para el "Certificado de Administración SE" y el "Certificado pxGrid de ISE", importe el certificado CA (para confiar en el certificado pxGrid presentado por ISE):

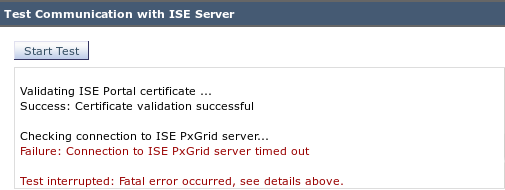

Paso 3. Probar conectividad ISE

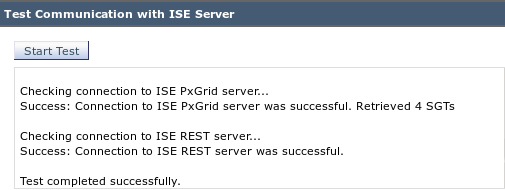

Seleccione Network (Red) > Identity Services Engine (Motor de Servicios de Identidad) para probar la conexión a ISE:

Paso 4. Perfiles de identificación de ISE

Seleccione Web Security Manager (Administrador de Seguridad Web) > Identification profiles (Perfiles de Identificación) para agregar un nuevo perfil a ISE. Para "Identification and Authentication" ("Identificación y Autenticación") utilice "Transparently identify users with ISE" ("Identificar usuario de forma transparente con ISE").

Paso 5. Acceso a la política en función de la etiqueta SGT

Seleccione Web Security Manager (Administrador de Seguridad Web) > Access Policies (Políticas de Acceso) para agregar una nueva política. La membresía utiliza un perfil ISE:

Para ciertos usuarios y grupos se agregará la etiqueta SGT 2 (IT):

La política niega acceso a los sitios de deportes a los usuarios que pertenecen a la SGT TI:

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Paso 1. Sesión VPN

El usuario VPN inicia una sesión VPN hacia ASA-VPN:

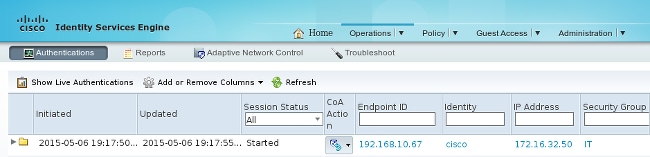

ASA-VPN utiliza ISE para la autenticación. ISE crea una sesión y asigna la etiqueta SGT 2 (IT):

Tras una autenticación exitosa, ASA-VPN crea una sesión VPN con la etiqueta SGT 2 (que se traduce en Radius Access-Accept en cisco-av-pair):

asa-vpn# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 2

Assigned IP : 172.16.32.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 12979961 Bytes Rx : 1866781

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 21:13:26 UTC Tue May 5 2015

Duration : 6h:08m:03s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac1020640000200055493276

Security Grp : 2:IT

Puesto que el enlace entre VPN-ASA y ASA-FW no tiene TrustSec habilitado, ASA-VPN envía marcos sin etiquetar para ese tráfico (no podrían encapsular marcos de Ethernet a través de GRE con el campo CMD/TrustSec aplicado).

Paso 2. Información de sesión recuperada por WSA

En esta etapa, WSA deberá recibir el mapeo entre la dirección IP, el nombre de usuario y la SGT (mediante el protocolo de pxGrid):

Paso 3. Redireccionamiento de tráfico a WSA

El usuario VPN inicia una conexión a sport.pl, que es interceptada por ASA-FW:

asa-fw# show wccp

Global WCCP information:

Router information:

Router Identifier: 172.16.33.110

Protocol Version: 2.0

Service Identifier: 90

Number of Cache Engines: 1

Number of routers: 1

Total Packets Redirected: 562

Redirect access-list: wccp-redirect

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: wccp-routers

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

asa-fw# show access-list wccp-redirect

access-list wccp-redirect; 3 elements; name hash: 0x9bab8633

access-list wccp-redirect line 1 extended deny tcp any host 172.16.32.204 (hitcnt=0)

0xfd875b28

access-list wccp-redirect line 2 extended permit tcp any any eq www (hitcnt=562)

0x028ab2b9

access-list wccp-redirect line 3 extended permit tcp any any eq https (hitcnt=0)

0xe202a11e

y tunelizada en GRE hacia WSA (tenga en cuenta que la ID de router WCCP es la dirección IP más alta configurada):

asa-fw# show capture

capture CAP type raw-data interface inside [Capturing - 70065 bytes]

match gre any any

asa-fw# show capture CAP

525 packets captured

1: 03:21:45.035657 172.16.33.110 > 172.16.32.204: ip-proto-47, length 60

2: 03:21:45.038709 172.16.33.110 > 172.16.32.204: ip-proto-47, length 48

3: 03:21:45.039960 172.16.33.110 > 172.16.32.204: ip-proto-47, length 640

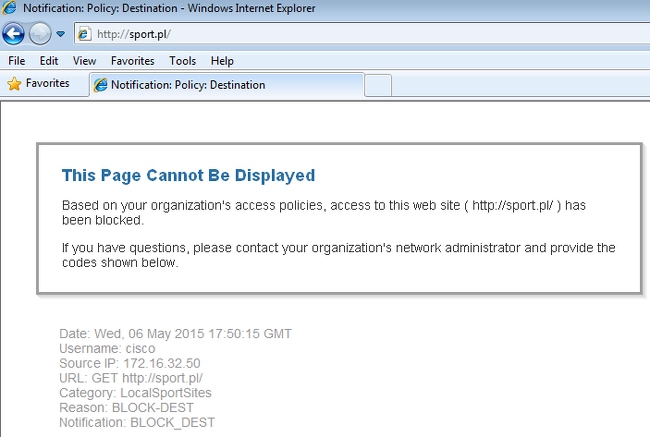

WSA sigue el handshaking del TCP y procesa la solicitud GET. Como resultado, se activa la política PolicyForIT y se bloquea el tráfico:

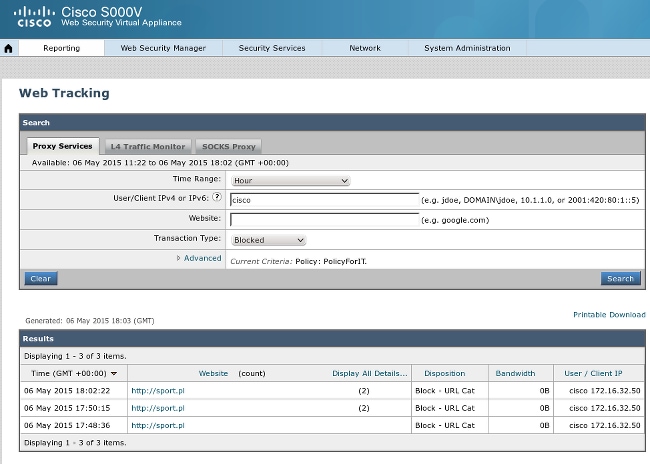

El Informe de WSA confirma esto:

Observe que ISE muestra el nombre de usuario.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Certificados incorrectos

Cuando WSA no se inicia correctamente (certificados), evalúes fallas de conexión en ISE:

Los informes pxgrid-cm.log de ISE:

[2015-05-06T16:26:51Z] [INFO ] [cm-1.jabber-172-16-31-202]

[TCPSocketStream::_doSSLHandshake] [] Failure performing SSL handshake: 1

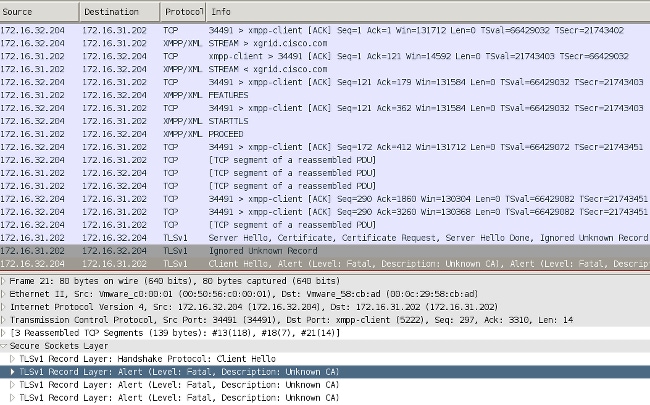

La motivo de la falla se puede ver con Wireshark:

Para una sesión de SSL utilizada para proteger el intercambio del Protocolo Extensible de Mensajería y Presencia (XMPP) (utilizado por pxGrid), el Cliente informa una falla de SSL porque el servidor presentó una secuencia de certificados desconocida.

Situación correcta

En una situación correta, los registros pxgrid-controller.log de ISE:

2015-05-06 18:40:09,153 INFO [Thread-7][] cisco.pxgrid.controller.sasl.SaslWatcher

-:::::- Handling authentication for user name wsa.example.com-test_client

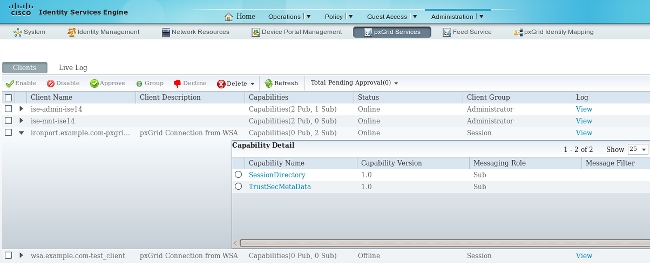

Además, la GUI de ISE presenta a WSA como suscriptor las capacidades correctas:

Información Relacionada

- Ejemplo de Configuración de la Postura VPN de ASA Versión 9.2.1 con ISE

- Guía para el usuario de WSA 8.7

- Ejemplo de configuración TrustSec de ASA y el Switch Catalyst Serie 3750X y guía de solución de problemas

- Guía de configuraicón del Switch Cisco TrustSec Comprensión Cisco TrustSec

- Configuración de un servidor externo para la autorización de usuario de dispositivo de seguridad

- Guía de configuración CLI VPN Cisco Serie ASA, 9.1

- Guía de usuario de Cisco Identity Services Engine, versión 1.2

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

30-Jul-2015

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios