Verificación de CRL en HTTP en un concentrador Cisco VPN 3000

Contenido

Introducción

Este documento describe cómo habilitar la comprobación de la lista de revocación de certificados (CRL) para los certificados de la entidad de certificación (CA) instalados en el concentrador Cisco VPN 3000 mediante el modo HTTP.

Normalmente se espera que un certificado sea válido durante todo su período de validez. Sin embargo, si un certificado deja de ser válido debido a elementos como un cambio de nombre, un cambio de asociación entre el sujeto y la entidad emisora de certificados y un riesgo para la seguridad, la entidad emisora de certificados revoca el certificado. En X.509, las CA revocan los certificados emitiendo periódicamente una CRL firmada, donde cada certificado revocado se identifica por su número de serie. Habilitar la verificación de CRL significa que cada vez que el concentrador VPN utiliza el certificado para la autenticación, también comprueba la CRL para asegurarse de que el certificado que se está verificando no se ha revocado.

Las CA utilizan bases de datos LDAP (Protocolo ligero de acceso a directorios)/HTTP para almacenar y distribuir CRL. También pueden utilizar otros medios, pero el concentrador VPN depende del acceso LDAP/HTTP.

La verificación de CRL HTTP se introduce en VPN Concentrator versión 3.6 o posterior. Sin embargo, la verificación de CRL basada en LDAP se introdujo en las versiones 3.x anteriores. Este documento sólo describe la verificación de CRL mediante HTTP.

Nota: El tamaño de la memoria caché de CRL de los concentradores de la serie VPN 3000 depende de la plataforma y no se puede configurar según el deseo del administrador.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

-

Ha establecido correctamente el túnel IPsec desde los clientes de hardware VPN 3.x mediante certificados para la autenticación de Intercambio de claves de Internet (IKE) (sin la comprobación de CRL habilitada).

-

El concentrador VPN tiene conectividad con el servidor de la CA en todo momento.

-

Si el servidor de la CA está conectado a la interfaz pública, ha abierto las reglas necesarias en el filtro público (predeterminado).

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

VPN 3000 Concentrator versión 4.0.1 C

-

Cliente de hardware VPN 3.x

-

Servidor de la CA de Microsoft para la generación de certificados y la comprobación de CRL que se ejecuta en un servidor Windows 2000.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

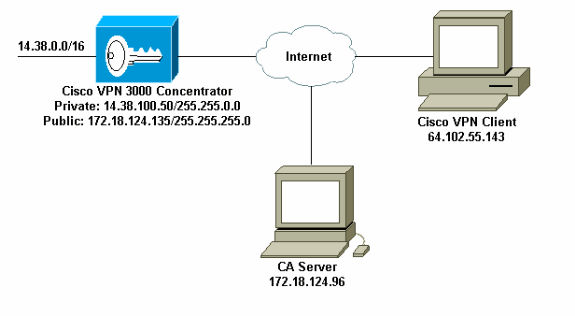

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configurar el concentrador VPN 3000

Step-by-Step Instructions

Complete estos pasos para configurar el concentrador VPN 3000:

-

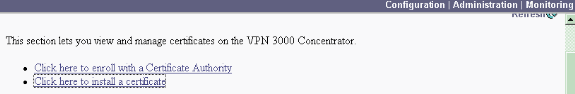

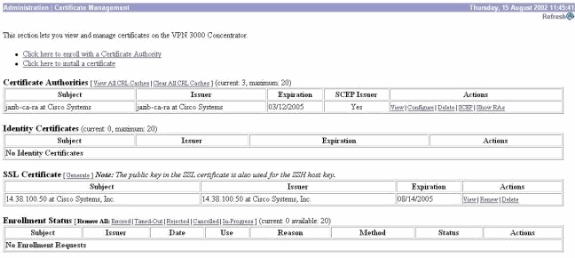

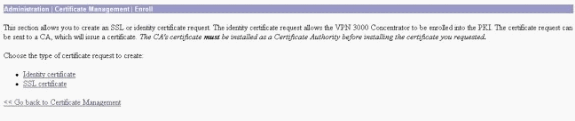

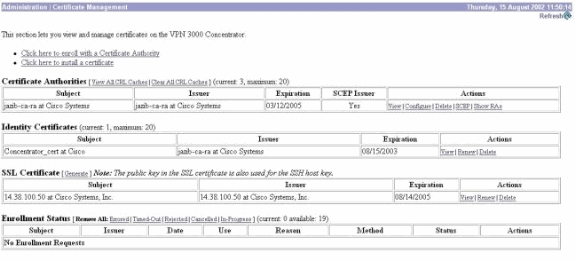

Seleccione Administration > Certificate Management para solicitar un certificado si no tiene uno.

Seleccione Haga clic aquí para instalar un certificado para instalar el certificado raíz en el concentrador VPN.

-

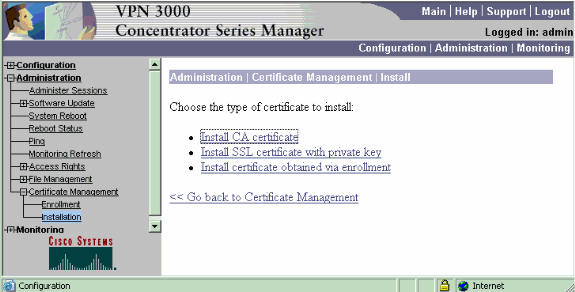

Seleccione Install CA certificate.

-

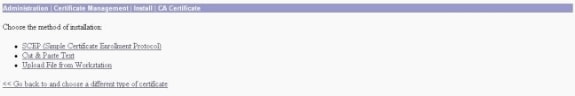

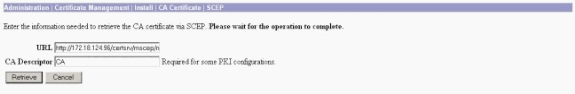

Seleccione SCEP (Simple Certificate Enrollment Protocol) para recuperar los certificados de CA.

-

En la ventana SCEP, introduzca la dirección URL completa del servidor de la CA en el cuadro de diálogo URL.

En este ejemplo, la dirección IP del servidor CA es 172.18.124.96. Dado que este ejemplo utiliza el servidor de la CA de Microsoft, la dirección URL completa es http://172.18.124.96/certsrv/mscep/mscep.dll. A continuación, introduzca un descriptor de una palabra en el cuadro de diálogo Descriptor de CA. Este ejemplo utiliza CA.

-

Haga clic en Recuperar.

Su certificado de CA debe aparecer en la ventana Administration > Certificate Management . Si no ve ningún certificado, vuelva al paso 1 y siga el procedimiento de nuevo.

-

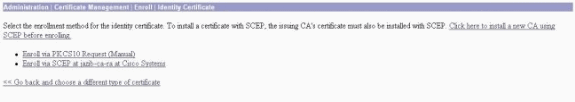

Una vez que tenga el certificado de la CA, seleccione Administration > Certificate Management > Enroll, y haga clic en Identity certificate.

-

Haga clic en Inscribirse a través de SCEP en ... para solicitar el certificado de identidad.

-

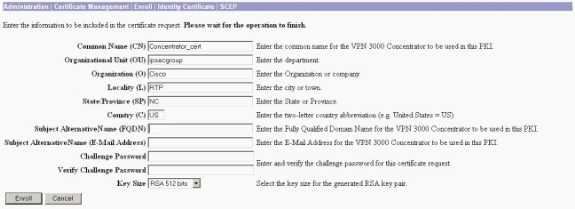

Complete estos pasos para rellenar el formulario de inscripción:

-

Introduzca el nombre común del concentrador VPN que se utilizará en la infraestructura de clave pública (PKI) en el campo Nombre común (CN).

-

Introduzca el departamento en el campo Unidad organizativa (UO). La OU debe coincidir con el nombre del grupo IPsec configurado.

-

Introduzca su organización o empresa en el campo Organización (O).

-

Introduzca su ciudad o ciudad en el campo Localidad (L).

-

Introduzca su estado o provincia en el campo Estado o provincia (SP).

-

Introduzca su país en el campo País (C).

-

Introduzca el nombre de dominio completo (FQDN) del concentrador VPN que se utilizará en la PKI en el campo Nombre de dominio completo (FQDN).

-

Introduzca la dirección de correo electrónico del concentrador VPN que se utilizará en la PKI en el campo Subject Alternative Name (email Address) (Nombre alternativo del asunto (dirección de correo electrónico)).

-

Introduzca la contraseña de verificación para la solicitud de certificado en el campo Contraseña de verificación.

-

Vuelva a introducir la contraseña de verificación en el campo Verificar contraseña de verificación.

-

Seleccione el tamaño de clave para el par de claves RSA generado en la lista desplegable Tamaño de clave.

-

-

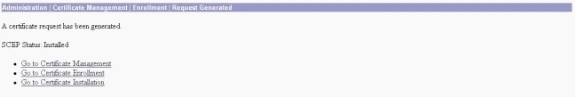

Seleccione Inscribir y vea el estado de SCEP en el estado de sondeo.

-

Vaya al servidor de la CA para aprobar el certificado de identidad. Una vez aprobado en el servidor de la CA, su estado de SCEP debe ser Instalado.

-

En Administración de certificados, debería ver el Certificado de identidad.

Si no lo hace, compruebe los registros del servidor de la CA para obtener más información sobre la solución de problemas.

-

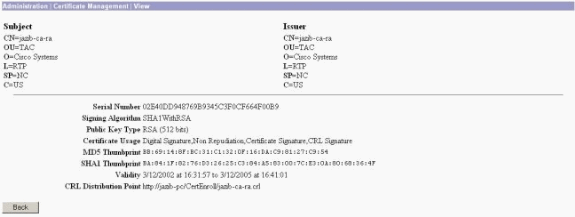

Seleccione Ver en el certificado recibido para ver si el certificado tiene un punto de distribución CRL (CDP).

CDP enumera todos los puntos de distribución CRL del emisor de este certificado. Si tiene CDP en su certificado y utiliza un nombre DNS para enviar una consulta al servidor de la CA, asegúrese de que tiene servidores DNS definidos en su concentrador VPN para resolver el nombre de host con una dirección IP. En este caso, el nombre de host del servidor de la CA de ejemplo es jazib-pc que se resuelve en una dirección IP de 172.18.124.96 en el servidor DNS.

-

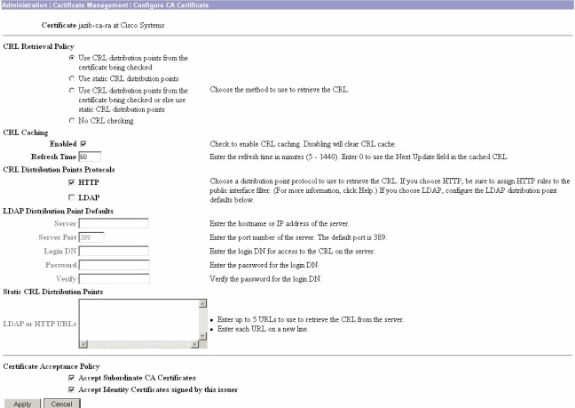

Haga clic en Configure en su certificado de CA para habilitar la verificación de CRL en los certificados recibidos.

Si tiene CDP en el certificado recibido y desea utilizarlo, seleccione Usar puntos de distribución CRL del certificado que se está comprobando.

Dado que el sistema tiene que recuperar y examinar la CRL de un punto de distribución de red, la activación de la comprobación de CRL puede ralentizar los tiempos de respuesta del sistema. Además, si la red es lenta o está congestionada, la comprobación de CRL podría fallar. Habilite el almacenamiento en caché de CRL para mitigar estos posibles problemas. Esto almacena las CRL recuperadas en la memoria volátil local y, por lo tanto, permite que el concentrador VPN verifique el estado de revocación de los certificados más rápidamente.

Con el almacenamiento en caché de CRL habilitado, el concentrador VPN primero comprueba si existe la CRL requerida en la caché y compara el número de serie del certificado con la lista de números de serie de la CRL cuando necesita comprobar el estado de revocación de un certificado. El certificado se considera revocado si se encuentra su número de serie. El concentrador VPN recupera una CRL de un servidor externo cuando no encuentra la CRL necesaria en la caché, cuando ha caducado el período de validez de la CRL almacenada en caché o cuando ha transcurrido el tiempo de actualización configurado. Cuando el concentrador VPN recibe una nueva CRL de un servidor externo, actualiza la memoria caché con la nueva CRL. La memoria caché puede contener hasta 64 CRL.

Nota: La memoria caché de CRL existe en la memoria. Por lo tanto, al reiniciar el concentrador VPN se borra la memoria caché de CRL. El concentrador VPN vuelve a llenar la memoria caché de CRL con CRL actualizadas a medida que procesa nuevas solicitudes de autenticación de peer.

Si selecciona Usar puntos de distribución de CRL estáticos, puede utilizar hasta cinco puntos de distribución de CRL estáticos, como se especifica en esta ventana. Si elige esta opción, debe introducir al menos una dirección URL.

También puede seleccionar Usar puntos de distribución CRL del certificado que se está comprobando, o bien Usar puntos de distribución CRL estáticos. Si el concentrador VPN no puede encontrar cinco puntos de distribución CRL en el certificado, agrega puntos de distribución CRL estáticos, hasta un límite de cinco. Si elige esta opción, habilite al menos un protocolo de punto de distribución CRL. También debe especificar al menos un punto de distribución de CRL estática (y no más de cinco).

Seleccione Sin comprobación de CRL si desea deshabilitar la comprobación de CRL.

En Almacenamiento en caché de CRL, seleccione la casilla Enabled para permitir que el concentrador VPN almacene en caché las CRL recuperadas. El valor predeterminado no es habilitar el almacenamiento en caché de CRL. Cuando deshabilita el almacenamiento en caché de CRL (anule la selección de la casilla), se borra la caché de CRL.

Si ha configurado una directiva de recuperación de CRL que utiliza puntos de distribución de CRL del certificado que se está comprobando, elija un protocolo de punto de distribución para recuperar la CRL. Elija HTTP en este caso para recuperar la CRL. Asigne reglas HTTP al filtro de interfaz pública si el servidor de la CA se dirige a la interfaz pública.

Control

Seleccione Administration > Certificate Management y haga clic en View All CRL cachés para ver si su concentrador VPN ha almacenado en caché alguna CRL del servidor de la CA.

Verificación

En esta sección encontrará información que puede utilizar para comprobar que su configuración funcione correctamente.

Registros del concentrador

Habilite estos eventos en el concentrador VPN para asegurarse de que la verificación de CRL funcione.

-

Seleccione Configuration > System > Events > Classes para establecer los niveles de registro.

-

En Nombre de clase, seleccione IKE, IKEDBG, IPSEC, IPSECDBG o CERT.

-

Haga clic en Add o Modify y elija la opción Severity to Log (Gravedad para registrar) 1-13.

-

Haga clic en Apply si desea modificar o en Add si desea agregar una nueva entrada.

Registros de concentradores exitosos

Si la comprobación de CRL se realiza correctamente, estos mensajes se mostrarán en Registros de eventos filtrables.

1315 08/15/2002 13:11:23.520 SEV=7 CERT/117 RPT=1 The requested CRL was found in cache. The CRL Distribution point is: http://jazib-pc/CertEnroll/jazib-ca-ra.crl 1317 08/15/2002 13:11:23.520 SEV=8 CERT/46 RPT=1 CERT_CheckCrl(62f56e8, 0, 0) 1318 08/15/2002 13:11:23.520 SEV=7 CERT/2 RPT=1 Certificate has not been revoked: session = 2 1319 08/15/2002 13:11:23.530 SEV=8 CERT/50 RPT=1 CERT_Callback(62f56e8, 0, 0) 1320 08/15/2002 13:11:23.530 SEV=5 IKE/79 RPT=2 64.102.60.53 Group [ipsecgroup] Validation of certificate successful (CN=client_cert, SN=61521511000000000086)

Consulte Registros de Concentrador Exitosos para obtener la salida completa de un registro de concentrador exitoso.

Registros erróneos

Si la comprobación de CRL no se realiza correctamente, estos mensajes aparecen en los registros de eventos filtrables.

1332 08/15/2002 18:00:36.730 SEV=7 CERT/6 RPT=2 Failed to retrieve revocation list: session = 5 1333 08/15/2002 18:00:36.730 SEV=7 CERT/114 RPT=2 CRL retrieval over HTTP has failed. Please make sure that proper filter rules have been configured. 1335 08/15/2002 18:00:36.730 SEV=7 CERT/8 RPT=2 Error processing revocation list: session = 5, reason = Failed to retrieve CRL from the server.

Consulte Registros del Concentrador Revocados para obtener la salida completa de un registro del concentrador fallido.

Refiérase a Registros de Cliente Correctos para obtener la salida completa de un registro de cliente correcto.

Consulte Registros del Cliente Revocados para obtener la salida completa de un registro del cliente fallido.

Troubleshoot

Consulte Resolución de Problemas de Conexión en el Concentrador VPN 3000 para obtener más información sobre la resolución de problemas.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

15-Aug-2002 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios