Ejemplo de Configuración de Atributos TACACS+ y RADIUS para Varios Dispositivos Cisco y No Cisco

Contenido

Introducción

Este documento proporciona una compilación de atributos que varios productos de Cisco y de otros fabricantes esperan recibir de un servidor de autenticación, autorización y administración de cuentas (AAA); en este caso, el servidor AAA es un Access Control Server (ACS). El ACS puede devolver estos atributos junto con un Access-Accept como parte de un perfil de shell (TACACS+) o un perfil de autorización (RADIUS).

Este documento proporciona instrucciones paso a paso sobre cómo agregar atributos personalizados a perfiles de shell y perfiles de autorización. Este documento también contiene una lista de dispositivos y los atributos TACACS+ y RADIUS que los dispositivos esperan ver devueltos por el servidor AAA. Todos los temas incluyen ejemplos.

La lista de atributos proporcionada en este documento no es exhaustiva ni autorizada y puede cambiar en cualquier momento sin una actualización de este documento.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información de este documento se basa en la versión 5.2/5.3 de ACS.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Crear un perfil de shell (TACACS+)

Un perfil de shell es un contenedor de permisos básico para el acceso basado en TACACS+. Puede especificar qué atributos y valores de atributo de TACACS+ deben devolverse con Access-Accept, además del nivel de privilegio de Cisco® IOS, el tiempo de espera de la sesión y otros parámetros.

Complete estos pasos para agregar atributos personalizados a un nuevo perfil de shell:

-

Inicie sesión en la interfaz ACS.

-

Navegue hasta Elementos de política > Autorización y permisos > Administración de dispositivos > Perfiles de shell.

-

Haga clic en el botón Create.

-

Nombre el perfil de shell.

-

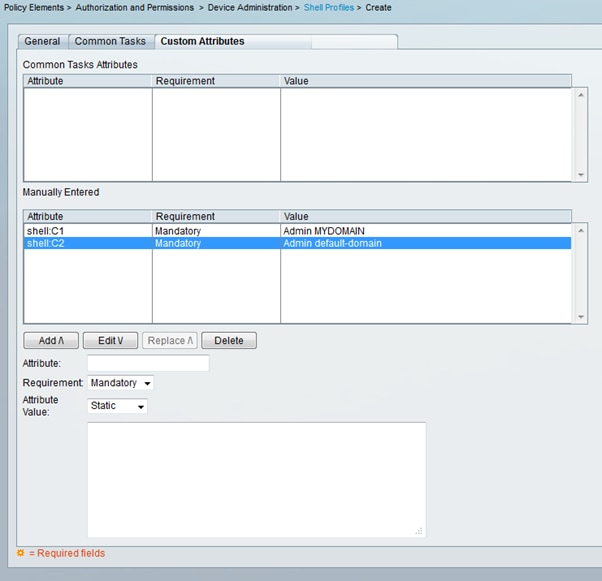

Haga clic en la pestaña Atributos personalizados.

-

Introduzca el nombre del atributo en el campo Atributo.

-

Elija si el requisito es Obligatorio u Opcional en la lista desplegable Requisito.

-

Deje la lista desplegable para el valor del atributo establecido en Static. Si el valor es estático, puede introducirlo en el siguiente campo. Si el valor es dinámico, no puede introducir el atributo manualmente; en su lugar, el atributo se asigna a un atributo en uno de los almacenes de identidades.

-

Introduzca el valor del atributo en el último campo.

-

Haga clic en el botón Add para agregar la entrada a la tabla.

-

Repita este procedimiento para configurar todos los atributos que necesite.

-

Haga clic en el botón Submit situado en la parte inferior de la pantalla.

Ejemplo de configuración

Dispositivo: Application Control Engine (ACE)

Atributo(s): shell:<context-name>

Valor(es): <Role-name> <domain-name1>

Uso: El rol y el dominio están separados por un carácter de espacio. Puede configurar un usuario (por ejemplo, USER1) para que se le asigne una función (por ejemplo, ADMIN) y un dominio (por ejemplo, MYDOMAIN) cuando el usuario inicie sesión en un contexto (por ejemplo, C1).

Crear un perfil de autorización (RADIUS)

Un perfil de autorización es un contenedor de permisos básico para el acceso basado en RADIUS. Puede especificar qué atributos y valores de atributo de RADIUS se deben devolver con Access-Accept, además de las VLAN, las listas de control de acceso (ACL) y otros parámetros.

Complete estos pasos para agregar atributos personalizados a un nuevo perfil de autorización:

-

Inicie sesión en la interfaz ACS.

-

Navegue hasta Elementos de política > Autorización y permisos > Acceso a la red > Perfiles de autorización.

-

Haga clic en el botón Create.

-

Nombre el perfil de autorización.

-

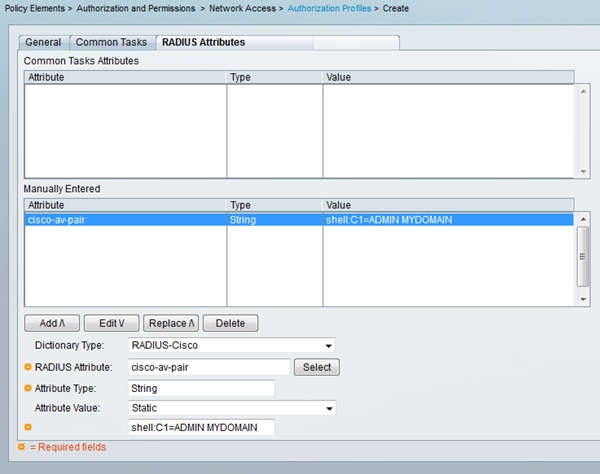

Haga clic en la pestaña Atributos RADIUS.

-

Seleccione un diccionario en el menú desplegable Tipo de Diccionario.

-

Para establecer el atributo de selección para el campo Atributo RADIUS, haga clic en el botón Select. Aparecerá una nueva ventana.

-

Revise los atributos disponibles, realice su selección y haga clic en Aceptar. El valor Tipo de atributo se establece de forma predeterminada, en función de la selección de atributos que acaba de realizar.

-

Deje la lista desplegable para el valor del atributo establecido en Static. Si el valor es estático, puede introducirlo en el siguiente campo. Si el valor es dinámico, no puede introducir el atributo manualmente; en su lugar, el atributo se asigna a un atributo en uno de los almacenes de identidades.

-

Introduzca el valor del atributo en el último campo.

-

Haga clic en el botón Add para agregar la entrada a la tabla.

-

Repita este procedimiento para configurar todos los atributos que necesite.

-

Haga clic en el botón Submit situado en la parte inferior de la pantalla.

Ejemplo de configuración

Dispositivo: ACE

Atributo(s): cisco-av-pair

Valor(es): shell:<context-name>=<Role-name> <domain-name1> <domain-name2>

Uso: Cada valor después del signo igual está separado por un carácter de espacio. Puede configurar un usuario (por ejemplo, USER1) para que se le asigne una función (por ejemplo, ADMIN) y un dominio (por ejemplo, MYDOMAIN) cuando el usuario inicie sesión en un contexto (por ejemplo, C1).

Lista de dispositivos

Routers de servicios de agregación (ASR)

RADIUS (perfil de autorización)

Atributo(s): cisco-av-pair

Valor(es): shell:tasks="#<role-name>,<permission>:<process>"

Uso: establezca los valores de <role-name> en el nombre de un rol definido localmente en el router. La jerarquía de funciones se puede describir en términos de un árbol, donde la función #root está en la parte superior del árbol y la función #leaf agrega comandos adicionales. Estas dos funciones se pueden combinar y devolver si: shell:tasks="#root,#leaf".

Los permisos también se pueden devolver en función de un proceso individual, de modo que se pueda conceder a un usuario privilegios de lectura, escritura y ejecución para determinados procesos. Por ejemplo, para otorgar a un usuario privilegios de lectura y escritura para el proceso bgp, establezca el valor en: shell:tasks="#root,rw:bgp". El orden de los atributos no importa; el resultado es el mismo independientemente de que el valor esté establecido en shell:tasks="#root,rw:bgp" o en shell:tasks="rw:bgp,#root".

Ejemplo: agregar el atributo a un perfil de autorización| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

String (cadena) | shell:tasks="#root,#leaf,rwx:bgp,r:ospf" |

Application Control Engine (ACE)

TACACS+ (perfil de shell)

Atributo(s): shell:<context-name>

Valor(es): <Role-name> <domain-name1>

Uso: El rol y el dominio están separados por un carácter de espacio. Puede configurar un usuario (por ejemplo, USER1) para que se le asigne una función (por ejemplo, ADMIN) y un dominio (por ejemplo, MYDOMAIN) cuando el usuario inicie sesión en un contexto (por ejemplo, C1).

Ejemplo: adición del atributo a un perfil de shell| Atributo | Requisito | Valor de atributo |

|---|---|---|

shell:C1 |

Obligatoria | Admin MYDOMAIN |

Si USER1 inicia sesión a través del contexto C1, se asigna automáticamente al usuario la función ADMIN y el dominio MYDOMAIN (siempre que se haya configurado una regla de autorización en la que, una vez que USER1 inicie sesión, se le asigne este perfil de autorización).

Si USER1 inicia sesión a través de un contexto diferente, que no se devuelve en el valor del atributo que ACS devuelve, a ese usuario se le asigna automáticamente la función predeterminada (Network-Monitor) y el dominio predeterminado (default-domain).

RADIUS (perfil de autorización)

Atributo(s): cisco-av-pair

Valor(es): shell:<context-name>=<Role-name> <domain-name1> <domain-name2>

Uso: Cada valor después del signo igual está separado por un carácter de espacio. Puede configurar un usuario (por ejemplo, USER1) para que se le asigne una función (por ejemplo, ADMIN) y un dominio (por ejemplo, MYDOMAIN) cuando el usuario inicie sesión en un contexto (por ejemplo, C1).

Ejemplo: agregar el atributo a un perfil de autorización| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

String (cadena) | shell:C1=ADMIN MYDOMAIN |

Si USER1 inicia sesión a través del contexto C1, se asigna automáticamente al usuario la función ADMIN y el dominio MYDOMAIN (siempre que se haya configurado una regla de autorización en la que, una vez que USER1 inicie sesión, se le asigne este perfil de autorización).

Si USER1 inicia sesión a través de un contexto diferente, que no se devuelve en el valor del atributo que ACS devuelve, a ese usuario se le asigna automáticamente la función predeterminada (Network-Monitor) y el dominio predeterminado (default-domain).

Formador de paquetes BlueCoat

RADIUS (perfil de autorización)

Atributo(s): Packeter-AVPair

Valor(es): access=<level>

Uso: <level> es el nivel de acceso que se debe otorgar. El acceso táctil es equivalente a la lectura-escritura, mientras que el acceso físico es equivalente a sólo lectura.

El VSA de BlueCoat no existe en los diccionarios ACS de forma predeterminada. Para utilizar el atributo BlueCoat en un perfil de autorización, debe crear un diccionario BlueCoat y agregar los atributos BlueCoat a ese diccionario.

Cree el diccionario:

-

Vaya a Administración del sistema > Configuración > Diccionarios > Protocolos > RADIUS > RADIUS VSA.

-

Haga clic en Crear.

-

Introduzca los detalles del diccionario:

-

Nombre: BlueCoat

-

ID del proveedor: 2334

-

Prefijo de atributo: Packeter-

-

-

Haga clic en Submit (Enviar).

Cree un atributo en el nuevo diccionario:

-

Vaya a Administración del sistema > Configuración > Diccionarios > Protocolos > RADIUS S > RADIUS VSA > BlueCoat.

-

Haga clic en Crear.

-

Introduzca los detalles del atributo:

-

Atributo: Packeter-AVPair

-

Descripción: se utiliza para especificar el nivel de acceso

-

ID de atributo del proveedor: 1

-

Dirección: SALIENTE

-

Múltiple permitido: Falso

-

Incluir atributo en registro: activado

-

Tipo de atributo: Cadena

-

-

Haga clic en Submit (Enviar).

| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-BlueCoat | Packeteer-AVPair |

String (cadena) | access=look |

| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-BlueCoat | Packeteer-AVPair |

String (cadena) | access=touch |

Switches Brocade

RADIUS (perfil de autorización)

Atributo(s): Tunnel-Private-Group-ID

Valores: U:<VLAN1>; T:<VLAN2>

Uso: Establezca <VLAN1> en el valor de la VLAN de datos. Establezca <VLAN2> en el valor de la VLAN de voz. En este ejemplo, la VLAN de datos es VLAN 10 y la VLAN de voz es VLAN 21.

Ejemplo: agregar el atributo a un perfil de autorización| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-IETF | Tunnel-Private-Group-ID |

Cadena etiquetada | U:10;T:21 |

Cisco Unity Express (CUE)

RADIUS (perfil de autorización)

Atributo(s): cisco-av-pair

Valor(es): fndn:groups=<group-name>

Uso: <group-name> es el nombre del grupo con los privilegios que desea otorgar al usuario. Este grupo debe configurarse en Cisco Unity Express (CUE).

Ejemplo: agregar el atributo a un perfil de autorización| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

String (cadena) | fndn:groups=Administrators |

Infoblox

RADIUS (perfil de autorización)

Atributo(s): Infoblox-Group-Info

Valor(es): <group-name>

Uso: <group-name> es el nombre del grupo con los privilegios que desea otorgar al usuario. Este grupo debe configurarse en el dispositivo Infoblox. En este ejemplo de configuración, el nombre del grupo es MyGroup.

El VSA Infoblox no existe en los diccionarios ACS de forma predeterminada. Para utilizar el atributo Infoblox en un perfil de autorización, debe crear un diccionario Infoblox y agregar los atributos Infoblox a ese diccionario.

Cree el diccionario:

-

Vaya a Administración del sistema > Configuración > Diccionarios > Protocolos > RADIUS S > RADIUS VSA.

-

Haga clic en Crear.

-

Haga clic en la flecha pequeña junto a Usar opciones avanzadas de proveedor.

-

Introduzca los detalles del diccionario:

-

Nombre: Infoblox

-

ID del proveedor: 7779

-

Tamaño del campo de longitud del proveedor: 1

-

Tamaño del campo de tipo de proveedor: 1

-

-

Haga clic en Submit (Enviar).

Cree un atributo en el nuevo diccionario:

-

Vaya a Administración del sistema > Configuración > Diccionarios > Protocolos > RADIUS S > RADIUS VSA > Infoblox.

-

Haga clic en Crear.

-

Introduzca los detalles del atributo:

-

Atributo: Infoblox-Group-Info

-

ID de atributo del proveedor: 009

-

Dirección: SALIENTE

-

Múltiple permitido: Falso

-

Incluir atributo en registro: activado

-

Tipo de atributo: Cadena

-

-

Haga clic en Submit (Enviar).

| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-Infoblox | Infoblox-Group-Info |

String (cadena) | MyGroup |

Sistema de prevención de intrusiones (IPS)

RADIUS (perfil de autorización)

Atributo(s): ips-role

Valor(es): <role name>

Uso: el valor <nombre de función> puede ser cualquiera de los cuatro roles de usuario del Sistema de prevención de intrusiones (IPS): visor, operador, administrador o servicio. Consulte la guía de configuración de su versión de IPS para obtener información detallada sobre los permisos concedidos a cada tipo de función de usuario.

-

Guía de configuración de Cisco Intrusion Prevention System Device Manager para IPS 7.0

-

Guía de configuración de Cisco Intrusion Prevention System Device Manager para IPS 7.1

| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

String (cadena) | ips-role:administrator |

Juniper

TACACS+ (perfil de shell)

Atributo(s): allow-commands ; allow-configuration ; local-user-name ; deny-commands ; deny-configuration; user-permissions

Valores: <allow-commands-regex> ; <allow-configuration-regex> ; <local-username> ; <deny-commands-regex> ; <deny-configuration-regex>

Uso: Establezca el valor de <local-username> (es decir, el valor del atributo local-user-name) en un nombre de usuario que exista localmente en el dispositivo Juniper. Por ejemplo, puede configurar un usuario (por ejemplo, USER1) para que se le asigne la misma plantilla de usuario como usuario (por ejemplo, JUSER) que existe localmente en el dispositivo Juniper cuando se establece el valor del atributo local-user-name en JUSER. Los valores de los atributos allow-commands, allow-configuration, deny-commands y deny-configuration se pueden ingresar en formato regex. Los valores en los que se establecen estos atributos son adicionales a los comandos del modo operacional/de configuración autorizados por los bits de permisos de clase de inicio de sesión del usuario.

Ejemplo: Agregar atributos a un perfil de shell 1| Atributo | Requisito | Valor de atributo |

|---|---|---|

allow-commands |

Opcional | "(request system) | (show rip neighbor)" |

allow-configuration |

Opcional | |

local-user-name |

Opcional | sales |

deny-commands |

Opcional | "<^clear" |

deny-configuration |

Opcional |

| Atributo | Requisito | Valor de atributo |

|---|---|---|

allow-commands |

Opcional | "monitor | help | show | ping | traceroute" |

allow-configuration |

Opcional | |

local-user-name |

Opcional | engineering |

deny-commands |

Opcional | "configure" |

deny-configuration |

Opcional |

Switches Nexus

RADIUS (perfil de autorización)

Atributo(s): cisco-av-pair

Valor(es): shell:roles="<role1> <role2>"

Uso: establezca los valores de <role1> y <role2> en los nombres de los roles definidos localmente en el switch. Cuando agregue varios roles, sepárelos con un carácter de espacio. Cuando se devuelven varias funciones del servidor AAA al switch Nexus, el resultado es que el usuario tiene acceso a los comandos definidos por la unión de las tres funciones.

Las funciones integradas se definen en Configuración de cuentas de usuario y RBAC.

Ejemplo: agregar el atributo a un perfil de autorización| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

String (cadena) | shell:roles="network-admin vdc-admin vdc-operator" |

Cama De Río

TACACS+ (perfil de shell)

Atributo(s): service ; local-user-name

Valores: rbt-exec ; <username>

Uso: Para otorgar al usuario acceso de sólo lectura, el <username> valor debe configurarse en monitor. Para otorgar al usuario acceso de lectura y escritura, el valor <username> debe establecerse en admin. Si tiene otra cuenta definida además de admin y monitor, configure ese nombre para que se devuelva.

Ejemplo: adición de atributos a un perfil de shell (para acceso de solo lectura)| Atributo | Requisito | Valor de atributo |

|---|---|---|

service |

Obligatoria | rbt-exec |

local-user-name |

Obligatoria | monitor |

| Atributo | Requisito | Valor de atributo |

|---|---|---|

service |

Obligatoria | rbt-exec |

local-user-name |

Obligatoria | admin |

Controlador de LAN inalámbrica (WLC)

RADIUS (perfil de autorización)

Atributo(s): Tipo de servicio

Valores: Administrativo (6) / Solicitud NAS (7)

Uso: para conceder al usuario acceso de lectura/escritura al controlador de LAN inalámbrica (WLC), el valor debe ser Administrativo; para el acceso de solo lectura, el valor debe ser NAS-Prompt (Mensaje de NAS).

Para obtener más detalles, vea Ejemplo de Configuración de Autenticación de Usuarios de Administración en el Controlador de LAN Inalámbrica (WLC) del Servidor RADIUS

Ejemplo: agregar el atributo a un perfil de autorización (para acceso de sólo lectura)| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-IETF | Service-Type |

Enumeración | NAS-Prompt |

| Tipo de diccionario | Atributo RADIUS | Tipo de atributo | Valor de atributo |

|---|---|---|---|

| RADIUS-IETF | Service-Type |

Enumeración | Administrative |

Data Center Network Manager (DCNM)

DCNM debe reiniciarse después de cambiar el método de autenticación. De lo contrario, puede asignar el privilegio de operador de red en lugar del de administrador de red.

| Función DCNM | Par de Cisco AV con RADIUS | Tacacs Par-AV-Cisco |

|---|---|---|

| Usuario | shell:roles = "network-operator" |

cisco-av-pair=shell:roles="network-operator" |

| Administrador | shell:roles = "network-admin" |

cisco-av-pair=shell:roles="network-admin" |

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

22-Jan-2013 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios