ACS seguro para Windows v3.2 con autenticación de máquina EAP-TLS

Contenido

Introducción

Este documento describe cómo configurar el Protocolo de autenticación extensible-Seguridad de la capa de transporte (EAP-TLS) con Cisco Secure Access Control System (ACS) para Windows versión 3.2.

Nota: La autenticación automática no es compatible con la autoridad de certificación (CA) de Novell. ACS puede utilizar EAP-TLS para admitir la autenticación de equipo en Microsoft Windows Active Directory. El cliente de usuario final puede limitar el protocolo para la autenticación de usuarios al mismo protocolo que se utiliza para la autenticación de equipo. Es decir, el uso de EAP-TLS para la autenticación de equipo puede requerir el uso de EAP-TLS para la autenticación de usuario. Para obtener más información sobre la autenticación de la máquina, refiérase a la sección Autenticación de la Máquina de la Guía del Usuario para Cisco Secure Access Control Server 4.1.

Nota: Cuando se configura ACS para autenticar máquinas a través de EAP-TLS y ACS se ha configurado para la autenticación de máquina, el cliente debe configurarse para realizar la autenticación de máquina solamente. Para obtener más información, consulte Cómo habilitar la autenticación sólo de equipo para una red basada en 802.1X en Windows Vista, Windows Server 2008 y Windows XP Service Pack 3.

Prerequisites

Requirements

No hay requisitos previos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las versiones de software y hardware indicadas a continuación.

-

Cisco Secure ACS para la versión 3.2 de Windows

-

Servicios de certificado de Microsoft (instalados como Enterprise root certificate authority [CA])

Nota: Para obtener más información, consulte la Guía paso a paso para configurar una entidad de certificación

.

. -

Servicio DNS con Windows 2000 Server con Service Pack 3 y parche 323172

Nota: Si experimenta problemas con el servidor de la CA, instale la revisión 323172

. El cliente Windows 2000 SP3 requiere hotfix 31364

. El cliente Windows 2000 SP3 requiere hotfix 31364 para habilitar la autenticación IEEE 802.1x.

para habilitar la autenticación IEEE 802.1x. -

Punto de acceso inalámbrico 12.01T de la serie Cisco Aironet 1200

-

Una IBM ThinkPad T30 que ejecuta Windows XP Professional con Service Pack 1

La información que se presenta en este documento se originó a partir de dispositivos dentro de un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener un comando antes de ejecutarlo.

Teoría Precedente

Tanto EAP-TLS como el Protected Extensible Authentication Protocol (PEAP) crean y utilizan un túnel de TLS/Secure Socket Layer (SSL). EAP-TLS usa autenticación mutua en la cual tanto el servidor y los clientes ACS (autenticador, autorizador y contabilizador [AAA]) tienen certificados y confirman sus identidades unos con otros. Sin embargo, PEAP sólo utiliza la autenticación del servidor; sólo el servidor tiene un certificado y prueba su identidad al cliente.

Convenciones

Para obtener más información sobre las convenciones del documento, consulte Convenciones de Consejos Técnicos de Cisco.

Diagrama de la red

Este documento utiliza la instalación de red que se muestra en el siguiente diagrama.

Configuración de Cisco Secure ACS para Windows v3.2

Siga los pasos a continuación para configurar ACS 3.2.

-

Especifique las autoridades de certificado adicionales en las que debería confiar el ACS (Servidor de control de acceso seguro).

-

Reinicie el servicio y configure los parámetros de PEAP en ACS.

-

Especificar y configurar el punto de acceso como un cliente AAA.

Obtenga un certificado para el servidor ACS

Siga los pasos a continuación para obtener un certificado.

-

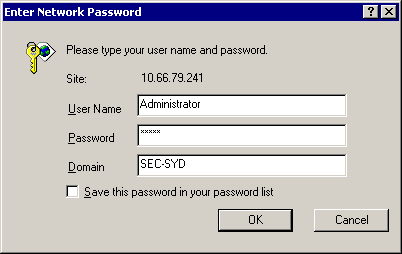

En el servidor ACS, abra un navegador web y ingrese http://CA-ip-address/certsrv para acceder al servidor CA.

-

Iniciar sesión en el dominio como Administrador.

-

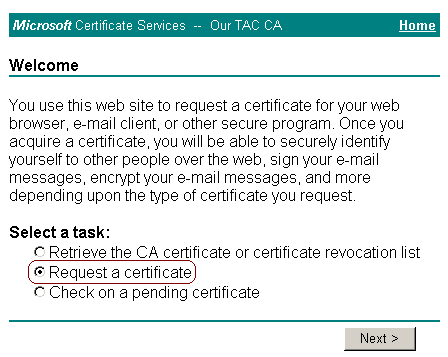

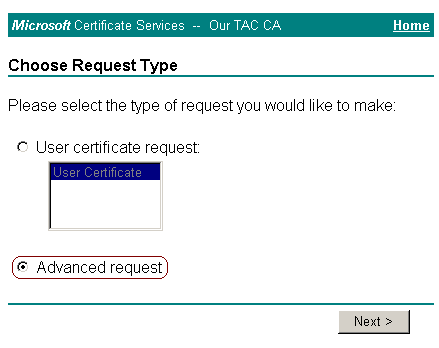

Seleccione Solicitar un certificado y luego haga clic en Siguiente.

-

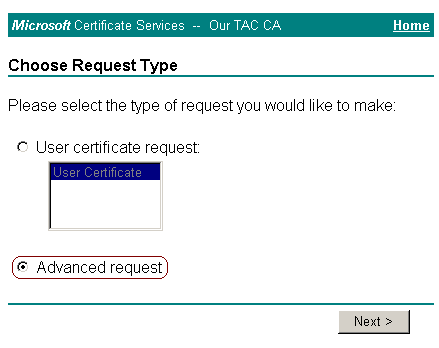

Selecccione Advanced request (Petición avanzada) y luego haga clic en Next (Siguiente).

-

Seleccione Submit a certificate request to this CA using a form (Enviar una petición de certificado a esta CA mediante un formulario) y luego haga clic en Next (Siguiente).

-

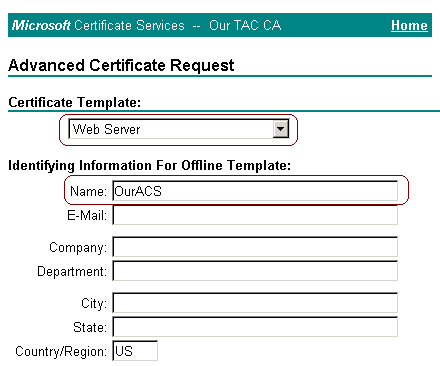

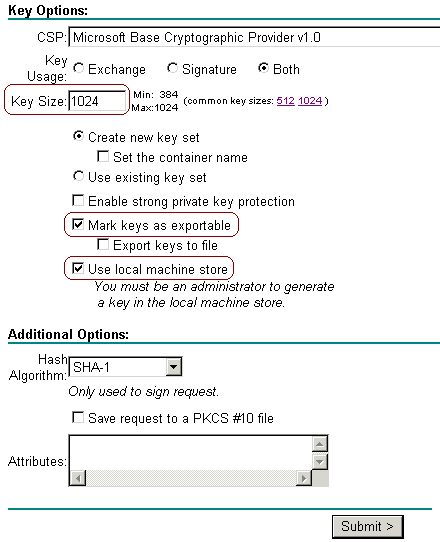

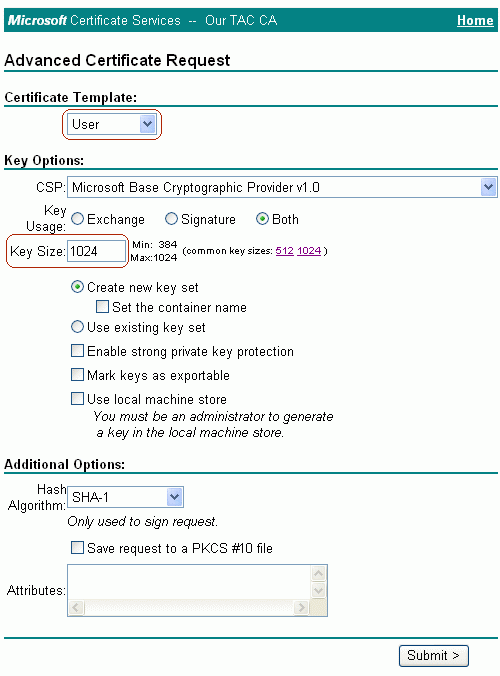

Configure las opciones de certificado:

-

Seleccione Web Server como la plantilla de certificado, e ingrese el nombre del servidor ACS.

-

Ingrese 1024 en el campo Key Size, y marque las casillas de verificación Mark keys as exportable y Use local machine store.

-

Configure las otras opciones que sean necesarias y luego haga clic en Submit (Enviar).

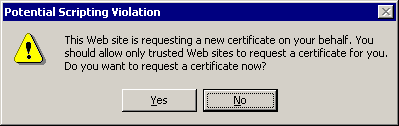

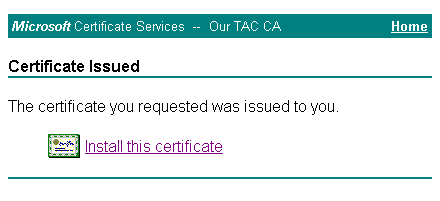

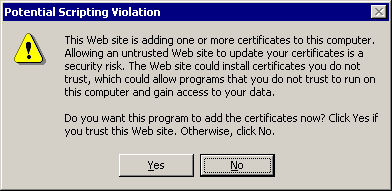

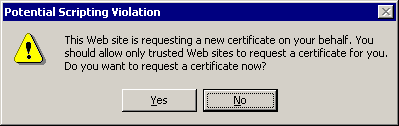

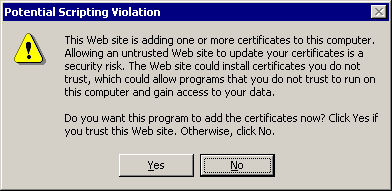

Nota: Si aparece el cuadro de diálogo Infracción de secuencia de comandos potencial, haga clic en Sí para continuar.

-

-

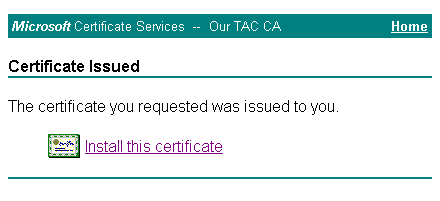

Haga clic en Install this certificate (Instalar este certificado).

Nota: Si aparece el cuadro de diálogo Infracción de secuencia de comandos potencial, haga clic en Sí para continuar.

-

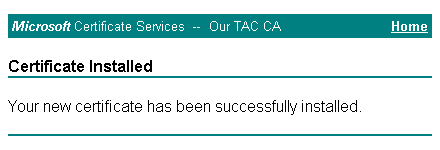

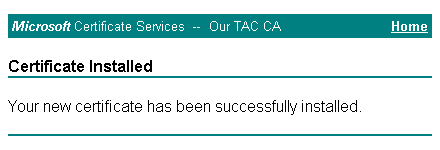

Si la instalación se realiza correctamente, aparece el mensaje Certificado instalado.

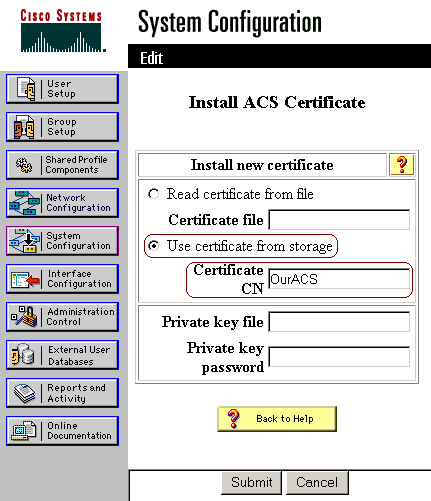

Configure ACS para usar un certificado del almacenamiento

Complete estos pasos para configurar ACS para utilizar el certificado en el almacenamiento.

-

Abra un navegador web, e ingrese http://ACS-ip-address:2002/para acceder al servidor ACS.

-

Haga clic en Configuración del sistema, y luego en Instalación de certificado ACS.

-

Haga clic en Install ACS Certificate (Instalar certificado ACS).

-

Haga clic en el botón de opción Use certificate from storage .

-

En el campo Certificado CN, ingrese el nombre del certificado que asignó en el paso 5a de la sección Obtención de un Certificado del Servidor ACS de este documento.

-

Haga clic en Submit (Enviar).

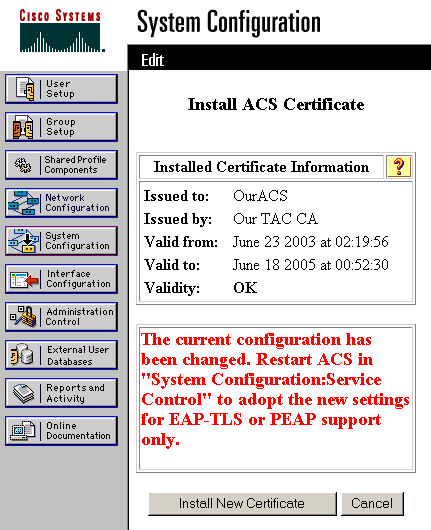

Una vez que se completa la configuración, aparece un mensaje de confirmación que indica que la configuración del servidor ACS ha sido cambiada.

Nota: No necesita reiniciar el ACS en este momento.

Especifique autoridades certificadoras adicionales en las que la ACS debe confiar

El ACS confía automáticamente en la CA que emitió su propio certificado. Si los certificados de cliente los emiten entidades emisoras de certificados adicionales, debe completar estos pasos:

-

Haga clic en Configuración del sistema, y luego en Instalación de certificado ACS.

-

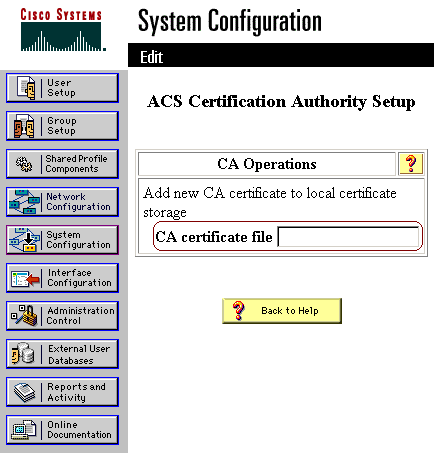

Haga clic en ACS Certificate Authority Setup (Configuración de ACS Certificate Authority) para agregar CA a la lista de certificados confiables.

-

En el campo para el archivo de certificado CA, ingrese la ubicación del archivo y luego haga clic en Submit (Enviar).

-

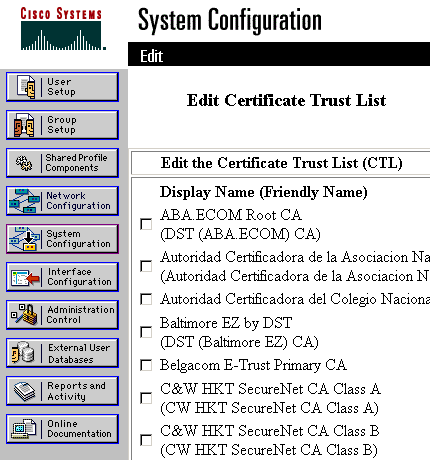

Haga clic en Edit Certificate Trust List (Editar lista de confianza del certificado).

-

Marque todos los CA que el ACS debe confiar, y desmarque todos los CA que el ACS no debería confiar.

-

Haga clic en Submit (Enviar).

Reiniciar el servicio y configurar los parámetros de EAP-TLS en ACS

Complete estos pasos para reiniciar el servicio y configurar los ajustes de EAP-TLS:

-

Haga clic en System Configuration (Configuración del sistema), y luego en Service Control (Control del servicio).

-

Haga clic en Reiniciar para reiniciar el servicio.

-

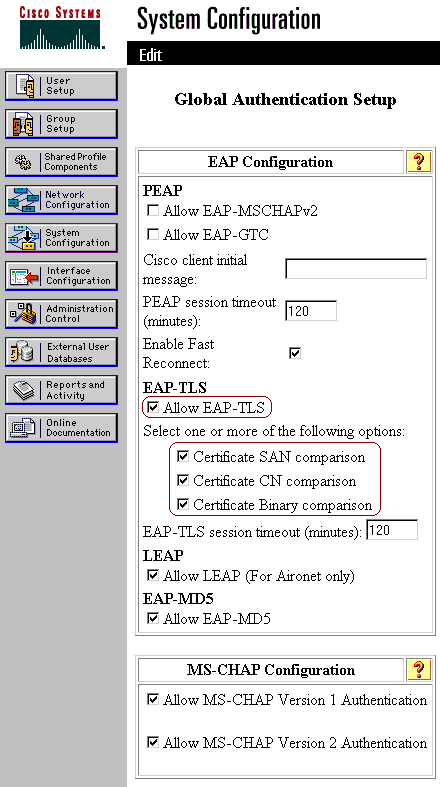

Para configurar los valores de EAP-TLS, haga clic en Configuración del sistema, y luego haga clic en Configuración de autenticación global.

-

Seleccione Permitir EAP-TLS y luego verifique una o más de las comparaciones de certificado.

-

Haga clic en Submit (Enviar).

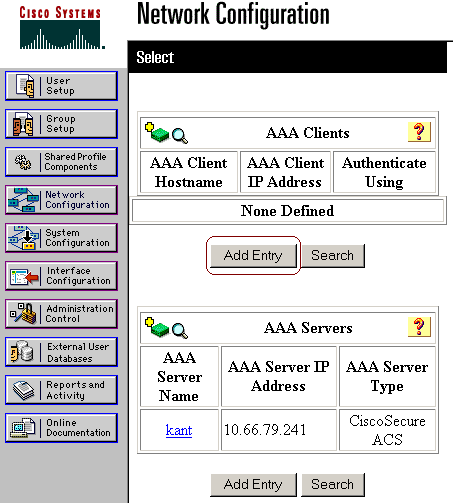

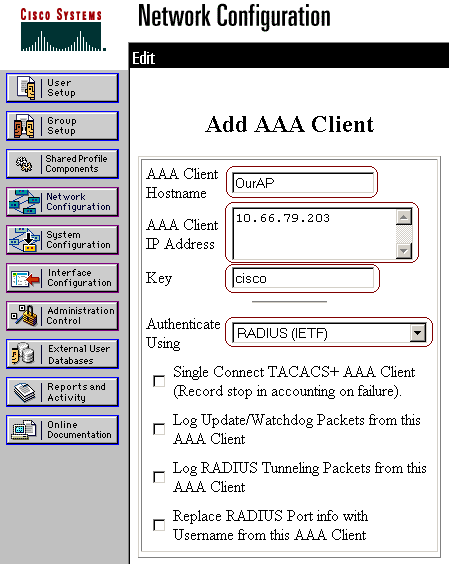

Especifique y configure el punto de acceso como un cliente AAA

Complete estos pasos para configurar el punto de acceso (AP) como un cliente AAA:

-

Haga clic en la configuración de red.

-

En los clientes AAA, haga clic en Add Entry (Agregar entrada).

-

Introduzca el nombre de host del punto de acceso en el campo Nombre de host del cliente AAA y la dirección IP en el campo Dirección IP del cliente AAA.

-

Introduzca una clave secreta compartida para el ACS y el punto de acceso en el campo Key (Clave).

-

Elija RADIUS (Cisco Aironet) como método de autenticación y haga clic en Submit.

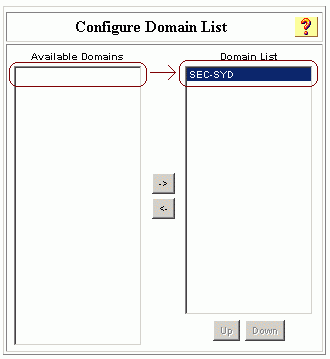

Configuración de las bases de datos de los usuarios externos

Complete estos pasos para configurar las bases de datos de usuarios externos.

-

Haga clic en Bases de datos de usuarios externos y luego en Configuración de la base de datos.

-

Haga clic en base de datos de Windows.

Nota: Si no hay ninguna base de datos de Windows definida, haga clic en Create New Configuration y, a continuación, haga clic en Submit.

-

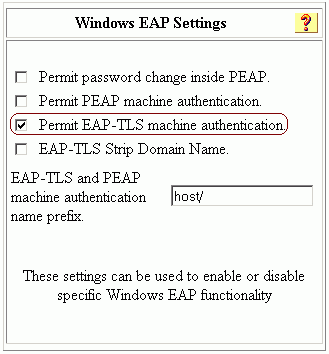

Haga clic en Configure (Configurar).

-

Desde Configurar lista de dominio, mueva el dominio SEC-SYD de los dominios disponibles a la lista de dominio.

-

En el área Configuración de EAP de Windows, haga clic en la casilla de verificación Permitir autenticación de equipo EAP-TLS para habilitar la autenticación de equipo.

Nota: No cambie el prefijo del nombre de autenticación de la máquina. Microsoft actualmente utiliza "/host" (el valor predeterminado) para hacer la distinción entre la autenticación del usuario y de la máquina.

-

Opcionalmente, puede marcar la casilla de verificación EAP-TLS Strip Domain Name para habilitar el desmontaje de dominios.

-

Haga clic en Submit (Enviar).

-

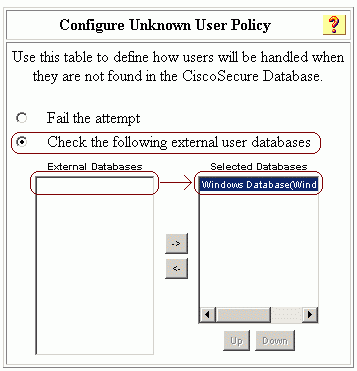

Haga clic en External User Databases (Bases de datos de usuarios externas), y luego haga clic en Unknown User Policy (Política de usuario desconocida).

-

Haga clic en el botón de opción Comprobar las siguientes bases de datos de usuarios externos.

-

Mueva Windows Database de la lista de bases de datos externas a la lista de bases de datos seleccionadas.

-

Haga clic en Submit (Enviar).

Reiniciar el servicio

Cuando haya terminado de configurar el ACS, complete estos pasos para reiniciar el servicio:

-

Haga clic en System Configuration (Configuración del sistema), y luego en Service Control (Control del servicio).

-

Haga clic en Restart (Reiniciar)

Configuración de la inscripción automática del certificado de la máquina MS

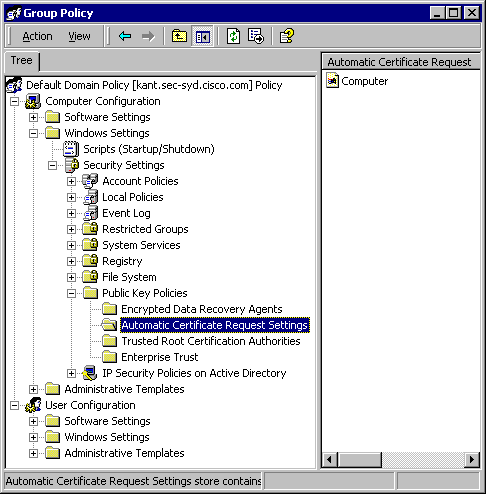

Complete estos pasos para configurar el dominio para la inscripción automática de certificados de máquina:

-

Vaya a Panel de control > Herramientas administrativas > Abrir usuarios y equipos de Active Directory.

-

Haga clic con el botón derecho del mouse en domain sec-syd, y elija Properties.

-

Haga clic en la ficha Directiva de grupo.

-

Haga clic en Default Domain Policy (Directiva de dominio predeterminada) y luego haga clic en Edit (Editar).

-

Vaya a Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas de clave pública > Configuración automática de solicitud de certificado.

-

En la barra de menús, vaya a Acción > Nuevo > Solicitud de certificado automática, y haga clic en Siguiente.

-

Elija Computer, y haga clic en Next.

-

Verifique la Autoridad de Certificación, "Nuestra CA TAC", en este ejemplo.

-

Haga clic en Next (Siguiente) y luego en Finish (Finalizar).

Configuración del punto de acceso Cisco

Complete estos pasos para configurar el AP para utilizar el ACS como el servidor de autenticación:

-

Abra un navegador web, e ingrese http://AP-ip-address/certsrv para acceder al AP.

-

En la barra de herramientas, haga clic en Setup (Configuración).

-

En Servicios, haga clic en Seguridad y, a continuación, haga clic en Servidor de autenticación.

Nota: Si configuró cuentas en el AP, debe iniciar sesión.

-

Ingrese los valores de configuración del autenticador:

-

Elija 802.1x-2001 para la versión de protocolo 802.1x (para autenticación EAP).

-

Ingrese la dirección IP del servidor ACS en el campo Server Name/IP (Nombre/IP del servidor).

-

Elija RADIUS como el tipo de servidor.

-

Ingrese 1645 ó 1812 en el campo Port (Puerto).

-

Introduzca la clave secreta compartida que especificó en Especificar y configurar el punto de acceso como cliente AAA.

-

Verifique la opción para la autenticación EAP para especificar cómo se debe utilizar el servidor.

-

-

Cuando haya finalizado, haga clic en OK (Aceptar).

-

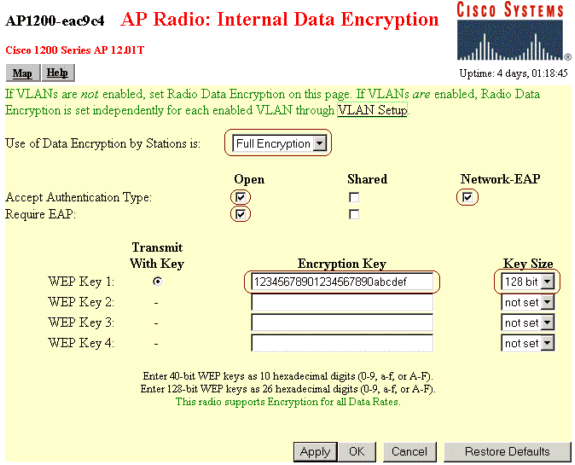

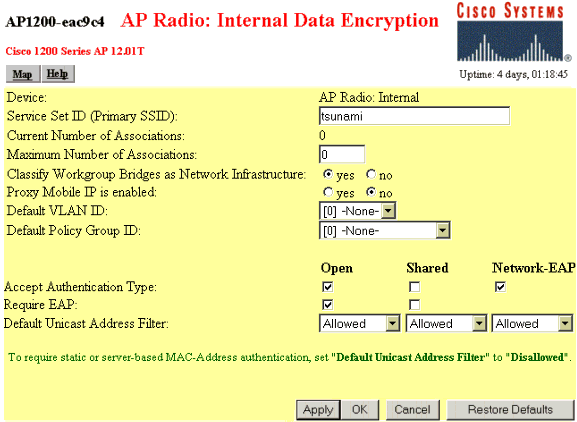

Haga clic en Radio Data Encryption (WEP) (Cifrado de datos de Radio (WEP)).

-

Ingrese la configuración para el encripción de datos internos.

-

Elija Full Encryption de la lista desplegable Use of Data Encryption by Stations is para establecer el nivel de cifrado de datos.

-

Para Accept Authentication Type, marque la casilla de verificación Open para establecer el tipo de autenticación aceptada, y marque Network-EAP para habilitar LEAP.

-

Para requerir EAP, marque la casilla de verificación Open para solicitar EAP.

-

Introduzca una clave de encriptación en el campo Encription Key (Clave de encriptación) y elija 128 bit en la lista desplegable Key Size (Tamaño de clave).

-

-

Cuando haya finalizado, haga clic en OK (Aceptar).

-

Vaya a Network > Service Sets > Select the SSID Idx para confirmar que se utiliza el Service Set Identifier (SSID) correcto.

-

Click OK.

Configuración del cliente inalámbrico

Complete estos pasos para configurar ACS 3.2:

Unirse al dominio

Complete estos pasos para agregar el cliente inalámbrico al dominio.

Nota: para completar estos pasos, el cliente inalámbrico debe tener conectividad con la CA, ya sea a través de una conexión con cables o a través de la conexión inalámbrica con la seguridad 802.1x desactivada.

-

Inicie sesión en Windows XP como administrador local.

-

Vaya a Panel de control > Rendimiento y mantenimiento > Sistema.

-

Haga clic en la ficha Nombre de equipo y, a continuación, haga clic en Cambiar.

-

Introduzca el nombre de host en el campo Nombre de equipo.

-

Elija Domain, y luego ingrese el nombre del dominio (SEC-SYD en este ejemplo).

-

Click OK.

-

Cuando aparezca el cuadro de diálogo Iniciar sesión, inicie sesión con una cuenta con los permisos adecuados para unirse al dominio.

-

Una vez que la computadora se haya unido correctamente al dominio, reiníciela.

El equipo pasa a ser miembro del dominio. Dado que se configura machine autoenrollment, el equipo tiene instalado un certificado para la CA, así como un certificado para la autenticación del equipo.

Obtener un certificado para el usuario

Complete estos pasos para obtener un certificado para el usuario.

-

Inicie sesión en Windows XP y en el dominio (SEC-SYD) del cliente inalámbrico (portátil) como la cuenta que requiere un certificado.

-

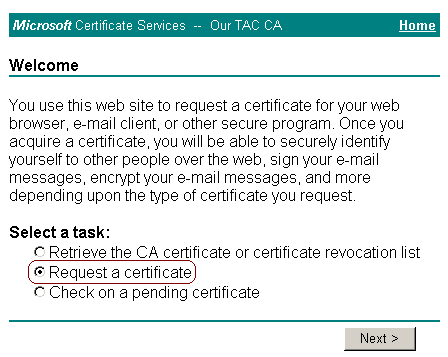

Abra un navegador web e ingrese http://CA-ip-address/certsrv para acceder al servidor de la CA.

-

Inicie sesión en el servidor de la CA con la misma cuenta.

Nota: El certificado se almacena en el cliente inalámbrico bajo el perfil del usuario actual; por lo tanto, debe utilizar la misma cuenta para iniciar sesión en Windows y la CA.

-

Haga clic en el botón de opción Solicitar un certificado y, a continuación, haga clic en Siguiente.

-

Haga clic en el botón de opción Solicitud avanzada y, a continuación, haga clic en Siguiente.

-

Haga clic en el botón de opción Enviar una solicitud de certificado a esta CA mediante un formulario y, a continuación, haga clic en Siguiente.

-

Elija User de Certificate Template, e ingrese 1024 en el campo Key Size.

-

Configure otras opciones según sea necesario y haga clic en Enviar.

Nota: Si aparece el cuadro de diálogo Infracción de secuencia de comandos potencial, haga clic en Sí para continuar.

-

Haga clic en Install this certificate (Instalar este certificado).

Nota: Si aparece el cuadro de diálogo Infracción de secuencia de comandos potencial, haga clic en Sí para continuar.

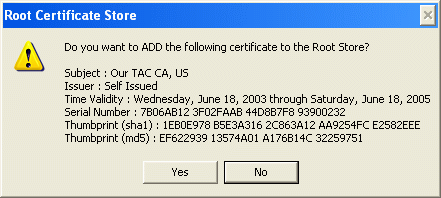

Nota: El almacén de certificados raíz puede aparecer si el certificado propio de la CA no está guardado en el cliente inalámbrico. Haga clic en Sí para guardar el certificado en el almacenamiento local.

Si la instalación se realiza correctamente, aparece un mensaje de confirmación.

Configure la comunicación en la red inalámbrica

Complete estos pasos para establecer las opciones para la red inalámbrica:

-

Iniciar sesión en el dominio como usuario de dominio.

-

Vaya a Panel de control > Conexiones de red e Internet > Conexiones de red.

-

Haga clic con el botón derecho del mouse en Conexión inalámbrica y elija Propiedades.

-

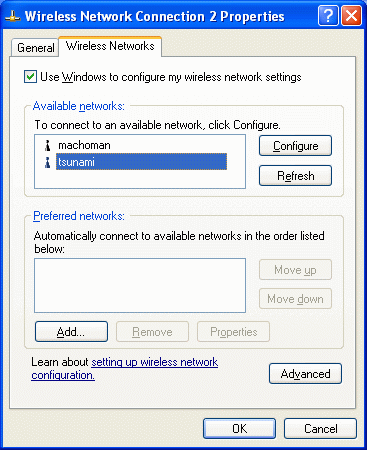

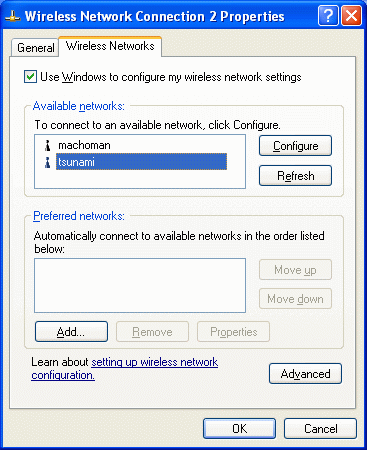

Haga clic en la ficha Wireless Networks.

-

Elija la red inalámbrica en la lista de redes disponibles y, a continuación, haga clic en Configure.

-

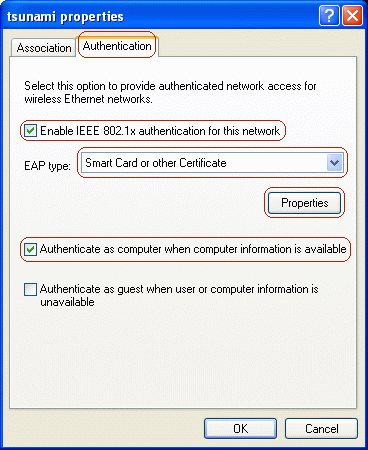

En la ficha Autenticación, active la casilla de verificación Habilitar autenticación IEEE 802.1x para esta red.

-

Elija Tarjeta inteligente u otro certificado en la lista desplegable de tipo EAP y, a continuación, haga clic en Propiedades.

Nota: Para habilitar la autenticación de equipo, active la casilla de verificación Autenticar como equipo cuando la información de equipo esté disponible.

-

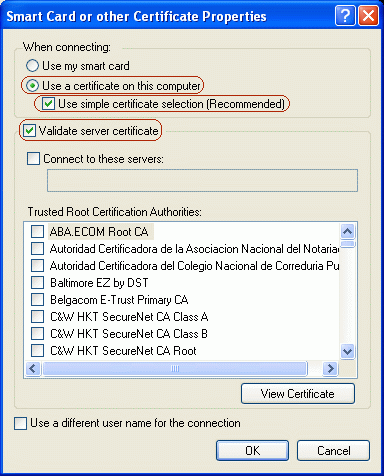

Haga clic en el botón de opción Use a certificate on this computer y, a continuación, active la casilla de verificación Use simple certificate selection.

-

Marque la casilla de verificación Validar certificado de servidor y haga clic en Aceptar.

Nota: cuando el cliente se une al dominio, el certificado de la CA se instala automáticamente como una entidad emisora de certificados raíz de confianza. El cliente confía automáticamente en la CA que firmó el certificado del cliente. Se puede confiar en las CA adicionales si las verifica en la lista Autoridades de certificación raíz confiables.

-

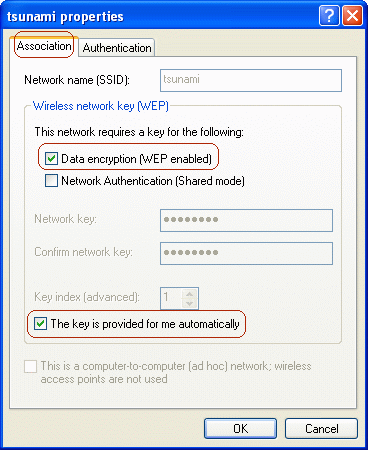

En la ficha Asociación de la ventana de propiedades de red, active las casillas de verificación Cifrado de datos (WEP habilitado) y La clave se proporciona automáticamente para mí.

-

Haga clic en Aceptar, y luego haga clic en Aceptar nuevamente para cerrar la ventana de configuración de red.

Verificación

Esta sección proporciona información que puede utilizar para confirmar que su configuración está funcionando correctamente.

-

Para verificar que el cliente inalámbrico ha sido autenticado, complete estos pasos:

-

En el cliente inalámbrico, vaya a Panel de control > Conexiones de red e Internet > Conexiones de red.

-

En la barra de menús, vaya a Ver > Mosaicos.

La conexión inalámbrica debe mostrar el mensaje "Authentication success" (Autenticación correcta).

-

-

Para verificar que los clientes inalámbricos han sido autenticados, vaya a Reports and Activity > Passed Authentications > Passed Authentications active.csv en la interfaz web ACS.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

-

Compruebe que los Servicios de Certificate Server de MS se han instalado como CA raíz de empresa en un Servidor avanzado de Windows 2000 con Service Pack 3.

-

Verifique que esté usando Cisco Secure ACS para Windows versión 3.2 con Windows 2000 y Service Pack 3.

-

Si falla la autenticación del equipo en el cliente inalámbrico, no habrá conectividad de red en la conexión inalámbrica. Sólo las cuentas que tengan sus perfiles almacenados en la memoria caché del cliente inalámbrico podrán cargarse en el dominio. El equipo debe estar conectado a una red con cables o configurado para una conexión inalámbrica sin seguridad 802.1x.

-

Si la inscripción automática con la CA falla cuando se une al dominio, verifique el Visor de eventos para ver las posibles razones.

-

Si el perfil de usuario del cliente inalámbrico no posee un certificado válido pero la contraseña es correcta aún puede iniciar sesión en la máquina y en el dominio, pero observe que la conexión inalámbrica no tendrá conectividad.

-

Si el certificado ACS en el cliente inalámbrico no es válido (lo que depende de las fechas válidas "de" y "a" del certificado, la configuración de fecha y hora del cliente y la confianza de CA), el cliente lo rechazará y la autenticación fallará. El ACS registrará la autenticación fallida en la interfaz web bajo Informes y Actividad > Intentos Fallidos > Intentos Fallidos XXX.csv con el Código de Falla de Autenticación similar a "La autenticación EAP-TLS o PEAP falló durante el intercambio de señales SSL." El mensaje de error esperado en el archivo CSAuth.log es similar a este mensaje:

AUTH 06/04/2003 14:56:41 E 0345 1644 EAP: buildEAPRequestMsg: other side probably didn't accept our certificate

-

Si el certificado del cliente en el ACS es inválido (esto depende de las fechas de validez "desde" y "hasta" (del certificado), de la configuración de fecha y hora del servidor, y de la confianza de la CA), el servidor lo rechazará y fracasará la autenticación. El ACS registrará la autenticación fallida en la interfaz web bajo Informes y Actividad > Intentos Fallidos > Intentos Fallidos XXX.csv con el Código de Falla de Autenticación similar a "La autenticación EAP-TLS o PEAP falló durante el intercambio de señales SSL." Si ACS rechaza el certificado del cliente porque ACS no confía en la CA, el mensaje de error esperado en el archivo CSAuth.log es similar a este mensaje:

AUTH 06/04/2003 15:47:43 E 0345 1696 EAP: ProcessResponse: SSL handshake failed, status = 3 (SSL alert fatal:unknown CA certificate)

Si el ACS rechaza el certificado del cliente porque el certificado ha expirado, el mensaje de error esperado en el archivo CSAuth.log es similar a este mensaje:

AUTH 06/04/2005 15:02:08 E 0345 1692 EAP: ProcessResponse: SSL handshake failed, status = 3 (SSL alert fatal:certificate expired)

-

En los registros de la interfaz web ACS, en Informes y Actividad > Autenticaciones pasadas > Autenticaciones pasadas XXX.csv e Informes y actividad > Intentos fallidos > Intentos fallidos XXX.csv, las autenticaciones EAP-TLS se muestran en el formato <user-id>@<domain>. Las autenticaciones PEAP se muestran con el formato <DOMINIO>\<id de usuario>.

-

Puede verificar el certificado y la fiabilidad del servidor ACS con los pasos a continuación.

-

Ingrese a Windows en el servidor ACS con una cuenta que tenga privilegios de administrador.

-

Vaya a Inicio > Ejecutar, escriba mmc, y haga clic en Aceptar para abrir Microsoft Management Console.

-

En la barra de menús, vaya a Console > Add/Remove Snap-in, y haga clic en Add.

-

Elija Certificates, y haga clic en Add.

-

Elija Cuenta de equipo, haga clic en Siguiente y, a continuación, elija Equipo local (el equipo en el que se está ejecutando esta consola).

-

Haga clic en Finish (Finalizar), luego en Close (Cerrar) y por último en OK (Aceptar).

-

Para verificar que el servidor ACS tenga un certificado válido del lado del servidor, vaya a Console Root > Certificates (Local Computer) > Personal > Certificates, y verifique que haya un certificado para el servidor ACS (denominado OurACS en este ejemplo).

-

Abra el certificado y compruebe los siguientes elementos:

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

"Este certificado tiene como objetivo – Asegura la identidad de una computadora remota."

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

-

”Usted posee una clave privada que corresponde a este certificado.”

-

-

En la ficha Details (Detalles), verifique que el campo Version (Versión) tenga el valor V3 y que el campo Enhanced Key Usage (Uso mejorado de claves) tenga autenticación de servidor (1.3.6.1.5.5.7.3.1).

-

Para verificar que el servidor ACS confía en el servidor CA, vaya a Console Root > Certificates (Local Computer) > Trusted Root Certification Authorities > Certificates, y verifique que haya un certificado para el servidor CA (denominado Our TAC CA en este ejemplo).

-

Abra el certificado y compruebe los siguientes elementos:

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

El objetivo deseado del certificado es correcto.

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

Si ACS y el cliente no usaron la misma raíz CA, entonces verifique que se haya instalado la cadena completa de los certificados de los servidores CA. Se aplica lo mismo si el certificado se obtuvo de una autoridad certificada menor

-

-

-

Para verificar el certificado y la confianza del equipo del cliente inalámbrico, puede seguir los pasos que se describen a continuación.

-

Ingrese a Windows en el servidor ACS con una cuenta que tenga privilegios de administrador. Abra Microsoft Management Console en Inicio > Ejecutar, escriba mmc y haga clic en Aceptar.

-

En la barra de menús, vaya a Console > Add/Remove Snap-in y, a continuación, haga clic en Add.

-

Seleccione Certificates (Certificados) y haga clic en Add (Agregar)

-

Seleccione Computer account (Cuenta de computadora), haga clic en Next (Siguiente) y luego seleccione Local computer (Computadora local [la computadora en la cual se ejecuta esta consola]).

-

Haga clic en Finish (Finalizar), luego en Close (Cerrar) y por último en OK (Aceptar).

-

Verifique que la máquina tenga un certificado válido del lado del cliente. La autenticación de la máquina fracasará si el certificado no es válido. Para verificar el certificado, vaya a Console Root > Certificates (Local Computer) > Personal > Certificates. Verifique que haya un certificado para la máquina; el nombre tendrá el formato <host-name>.<domain>. Abra el certificado y verifique los siguientes elementos.

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

"Este certificado está diseñado para: probar su identidad en un equipo remoto."

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

-

”Usted posee una clave privada que corresponde a este certificado.”

-

-

-

En la ficha Detalles, compruebe que el campo Versión tiene el valor V3 y que el campo Uso mejorado de clave contiene al menos el valor Autenticación de cliente (1.3.6.1.5.5.7.3.2); se pueden enumerar otros propósitos. Asegúrese de que el campo Subject (Asunto) contenga el valor CN = <host-name>.<domain>; es posible que aparezcan valores adicionales. Verifique que el nombre del host y el dominio coincidan con lo que se especifica en el certificado.

-

Para verificar que el perfil del cliente confía en el servidor de la CA, vaya a Raíz de la consola > Certificados (usuario actual) > Entidades de certificación raíz de confianza > Certificados. Verifique que existe un certificado para el servidor CA (denominado Nuestro TAC CA en este ejemplo). Abra el certificado y verifique los siguientes elementos.

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

El objetivo deseado del certificado es correcto.

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

Si ACS y el cliente no usaron la misma raíz CA, entonces verifique que se haya instalado la cadena completa de los certificados de los servidores CA. Se aplica lo mismo si el certificado se obtuvo de una autoridad certificada menor

-

-

Verifique la configuración de ACS como se describe en Configuración de Cisco Secure ACS para Windows v3.2.

-

Verifique la configuración de CA como se describe en Configuración de los Servicios de Certificate Server de MS.

-

Verifique la configuración del AP como se describe en Configuración del Punto de Acceso Cisco.

-

Verifique los parámetros del cliente inalámbrico como se describe en Configuración del cliente inalámbrico.

-

Verifique que la cuenta de usuario exista en la base de datos interna del servidor AAA o en una de las bases de datos externas configuradas, y asegúrese de que la cuenta no haya sido inhabilitada.

-

Los certificados emitidos por la CA integrados en el algoritmo hash seguro 2 (SHA-2) no son compatibles con Cisco Secure ACS, ya que se han desarrollado con Java, que no es compatible con SHA-2 en este momento. Para resolver este problema, reinstale la CA y configúrela para emitir certificados con SHA-1.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

30-Jun-2003 |

Versión inicial |

Comentarios

Comentarios